计算机网络的发展及应用

计算机网络是计算机技术和通信技术高度发展并相互结合的产物。一方面,通信系统为计算机之间的数据传送提供最重要的支持;另一方面,由于计算机技术渗透到了通信领域,极大地提高了通信网络的性能。计算机网络的诞生和发展,是信息技术进步的象征,它将对信息社会产生不可估量的影响。

最早的计算机网络可以追溯到20世纪60年代后期,但从70年代中期开始,计算机网络才得到迅速发展,形成了现代计算机网络的雏形。计算机网络适应日益增长的信息交换、资源共享的客观需要,目前已成为计算机领域中发展最快的技术之一。

▶1.计算机网络的定义

计算机网络是现代通信技术与计算机技术相结合的产物。如果给它一个相对严格的定义,可以认为计算机网络是将地理位置不同的、具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统、网络管理软件及网络通信协议的管理下,实现资源共享和信息传递的计算机系统。

(1)独立功能的计算机:各计算机系统具有独立的数据处理功能,它们既可以接人网路工作,也可以脱离网络独立工作。从分布的地理位置来看,它们既可以相距很近,也可以相隔千里。

(2)通信线路:可以用多种传输介质实现计算机的互联,如双绞线、同轴电缆、光纤、微波、无线电等。

(3)网结协议:网络中的计算机在通信过程中必须共同遵守的规则。

(4)资源:可以是网内计算机的硬件、软件和信息。

(5)信息:可以是文本、图形、声音、影像等多媒体信息。

▶2、计算机网络的发展阶段

计算机网络的发展过程大敢分为以下四个阶段。

(1)第一阶段是面向然端的计算机网络阶段,当时的计算机网络定义为“以传输信息为且的而速接起来,以实现远程信息处理或进一步达到资源共享的计算机系统”,此阶段网络应用的主要目的是提供网络通信、保障网络连通。

(2)第二阶段是面向内部的计算机网络阶段,这一阶段在计算机通信网络的基础上,实现了网络体系结构与协议完整的计算机网络,此阶段网络应用的主要目的是提供网络通信、保障网婚连通,实现网络数据共享和网络硬件设备共享。这个阶段的里程碑是美国国防部的ARPAnet网络。且前,人们通常认为它就是网络的起源,同时也是Internet的起源。

(3)第三阶段是计算机网络标准化阶段。这一阶段的计算机网络在共同遵循OSI标准的基础上,形成了一个具有统一网络体系结构,并遵循国际标准的开放式和标准化的网络。OSI/RM参考模型把网络划分为七个层次,并规定计算机之间只能在对应层之间进行通信,大大简化了网络通信原理,成为公认的新一代计算机网络体系结构的基础,为普及局域网奠定了基础。

(4)第四阶段网络互连阶段,各种网络进行互连,形成更大规模的互联网络。Internet为典型代表,特点是互连、高速、智能与更为广泛的应用。

下一代网络(next generation network,NGN),又称为次世代网络,普遍认为是互联网、移动通信网络、固定电话通信网络的融合,IP网络和光网络的融合;是可以提供包括语音、数据和多媒体等各种业务的综合开放的网络构架;是业务驱动、业务与呼叫控制分离、呼叫与承载分离的网络;是基于统一协议的、基于分组的网络。其主要思想是在一个统一的网络平台上以统一管理的方式提供多媒体业务,在整合现有的市内固定电话、移动电话的基础上,增加多媒体数据服务及其他增值型服务。其中,话音的交换将采用软交换技术,而平台的主要实现方式为IP技术。NGN正朝着具有订制性、多媒体性、可携带性和开放性的方向发展,毫无疑问,下一代计算机网络将提高人们的生活质量,为消费者提供种类更丰富、更高质量的话音、数据和多媒体业务。

▶3,计算机网络的功能

1)资源共享

资源共享是计算机网络的目的与核心功能。资源共享包括计算机硬件资源、软件资源和数据资源的共享。硬件资源的共享提高了计算机硬件资源的利用率。由于受经济条件和其他因素的制约,硬件资源不可能为所有用户全部拥有。使用计算机网络可以让网络中的用户使用其他用户拥有的闲置硬件,从而实现硬件资源共享。软件资源和数据资源允许网上的用户远程访问各类大型数据库,得到网络文件传送服务、远程管理服务和远程文件访问服务,从而避免软件开发过程中的重复劳动及数据资源的重复存储,同时也便于数据的集中管理。例如,通过远程登录方式共享大型机的CPU和存储器资源,在网络中设置共享的外部设备,如打印机、绘图仪等,就是常见的硬件资源共享;在网络上搜索信息就是常见的数据资源共享;有些软件对硬件的要求较高,有的计算机无法安装,通过计算机网络使用安装在服务器上的软件就是常见的软件共享。

2)数据通信

数据通信是计算机网络最基本的功能,是实现其他功能的基础。计算机网络中的计算机之间或计算机与终端之间,可以快速可靠地相互传递数据、程序或文件。例如,用户可以在网上传送电子邮件、交换数据,可以实现在商业部门或公司之间进行订单、发票等商业文件安全准确地交换。

3)分布式处理

对于大型的任务或课题,如果都集中在一台计算机上进行运算负荷太重,这时可以将任务分散到不同的计算机分别完成,或由网络中比较空闲的计算机分担负荷。各个计算机连成网络有利于共同协作进行重大科研课题的开发和研究。利用网络技术还可以将许多小型机或微型机连成具有高性能的分布式计算机系统,使它具有解决复杂问题的能力,从而大大降低成本。

4)提高了计算机的可靠性和可用性

在单机使用的情况下,任何一个系统都可能发生故障,这样就会为用户带来不便。而当计算机联网后,各计算机可以通过网络互为后备,一旦某台计算机发生故障,则可由别处的计算机代为处理,还可以在网络的一些节点上设置一定的备用设备。这样计算机网络就能起到提高系统可靠性的作用了。更重要的是,由于数据和信息资源存放于不同的地点,因此可防止因故障而无法访问或由于灾害造成数据破坏。

相关文章:

计算机网络的发展及应用

计算机网络是计算机技术和通信技术高度发展并相互结合的产物。一方面,通信系统为计算机之间的数据传送提供最重要的支持;另一方面,由于计算机技术渗透到了通信领域,极大地提高了通信网络的性能。计算机网络的诞生和发展࿰…...

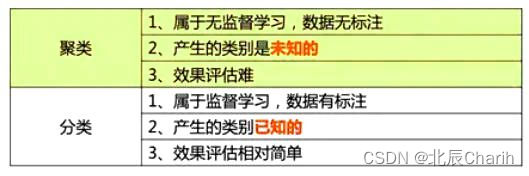

K-means(K-均值)算法

K-means(k-均值,也记为kmeans)是聚类算法中的一种,由于其原理简单,可解释强,实现方便,收敛速度快,在数据挖掘、聚类分析、数据聚类、模式识别、金融风控、数据科学、智能营销和数据运…...

网络安全自学

前言 一、什么是网络安全 网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。 无论网络、Web、移动、桌面、云等哪个领域,都有攻与防…...

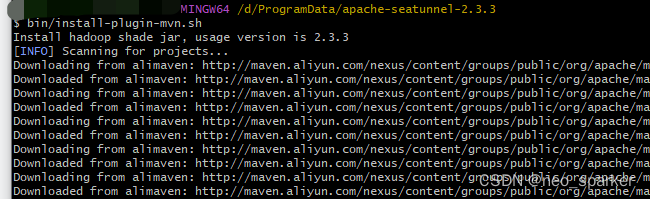

加速mvn下载seatunnel相关jar包

seatunnel安装的时候,居然要使用mvnw来下载jar包,而且是从https://repo.maven.apache.org 下载,速度及其缓慢,改用自己本地的mvn下载。 修改其安装插件相关脚本,复制install-plugin.sh重命名为install-plugin-mvn.sh …...

:用于计算非支配(non-dominated)前沿)

【函数讲解】botorch中的函数 is_non_dominated():用于计算非支配(non-dominated)前沿

# 获取训练目标值,计算Pareto前沿(非支配解集合),然后从样本中提取出Pareto最优解。train_obj self.samples[1]pareto_mask is_non_dominated(train_obj)pareto_y train_obj[pareto_mask] 源码 这里用到了一个函数 is_non_dom…...

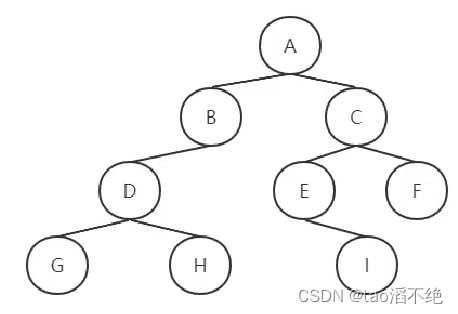

LeetCode题94,44,145,二叉树的前中后序遍历,非递归

注意:解题都要用到栈 一、前序遍历 题目要求 给你二叉树的根节点 root ,返回它节点值的 前序 遍历。 示例 1: 输入:root [1,null,2,3] 输出:[1,2,3]示例 2: 输入:root [] 输出:[…...

Python 框架学习 Django篇 (九) 产品发布、服务部署

我们前面编写的所有代码都是在windows上面运行的,因为我们还处于开发阶段 当我们完成具体任务开发后,就需要把我们开发的网站服务发布给真正的用户 通常来说我们会选择一台公有云服务器比如阿里云ecs,现在的web服务通常都是基于liunx操作系统…...

Git 服务器上的 LFS 下载

以llama为例: https://huggingface.co/meta-llama/Llama-2-7b-hf Github # 1. 安装完成后,首先先初始化;如果有反馈,一般表示初始化成功 git lfs install # 2. 如果刚刚下载的那个项目没啥更改,重新下一遍&#x…...

Canvas和SVG:你应该选择哪一个?

如果你是一个Web开发者,你可能已经听说过Canvas和SVG。这两种技术都可以用来创建图形和动画,但它们有什么区别?在这篇文章中,我们将探讨Canvas和SVG的区别以及它们的应用场景,帮助你决定哪种技术更适合你的项目。 什么…...

openGauss学习笔记-122 openGauss 数据库管理-设置密态等值查询-密态支持函数/存储过程

文章目录 openGauss学习笔记-122 openGauss 数据库管理-设置密态等值查询-密态支持函数/存储过程122.1 创建并执行涉及加密列的函数/存储过程 openGauss学习笔记-122 openGauss 数据库管理-设置密态等值查询-密态支持函数/存储过程 密态支持函数/存储过程当前版本只支持sql和P…...

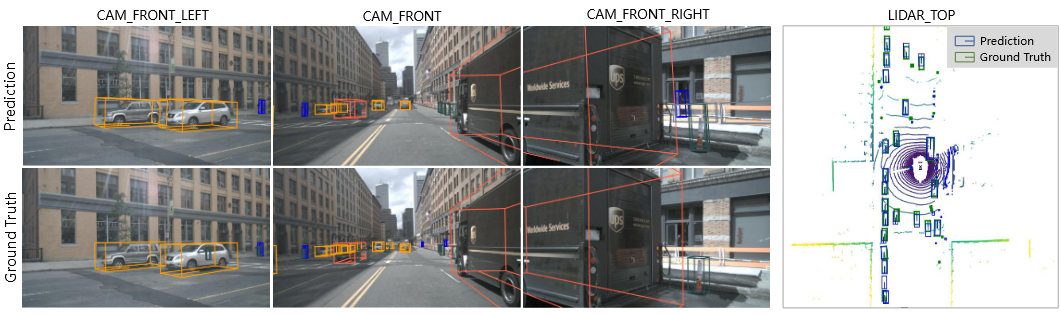

BEVFormer 论文阅读

论文链接 BEVFormer BEVFormer,这是一个将Transformer和时间结构应用于自动驾驶的范式,用于从多相机输入中生成鸟瞰(BEV)特征利用查询来查找空间/时间,并相应地聚合时空信息,从而为感知任务提供更强的表示…...

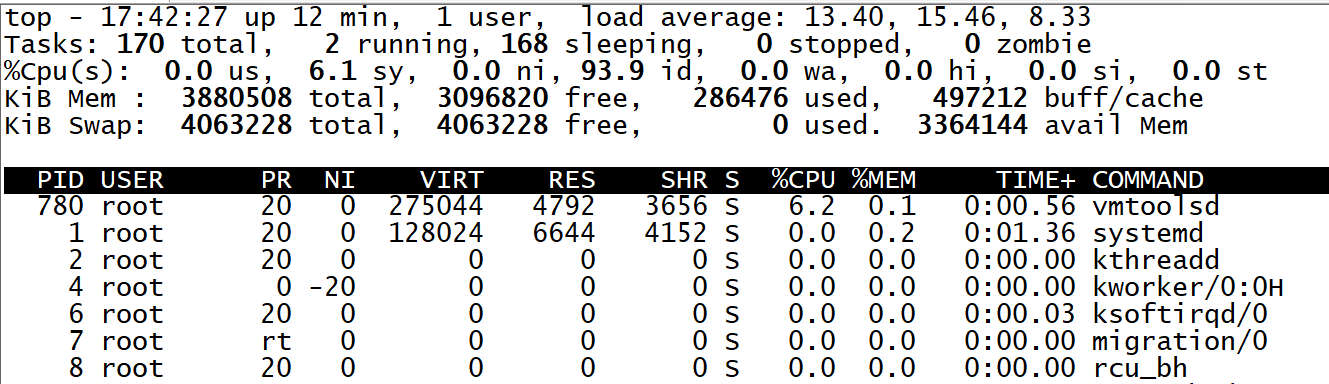

Centos批量删除系统重复进程

原创作者:运维工程师 谢晋 Centos批量删除系统重复进程 客户一台CENTOS 7系统负载高,top查看有很多sh的进程,输入命令top -c查看可以看到对应的进程命令是/bin/bash 经分析后发现是因为该脚本执行时间太长,导致后续执…...

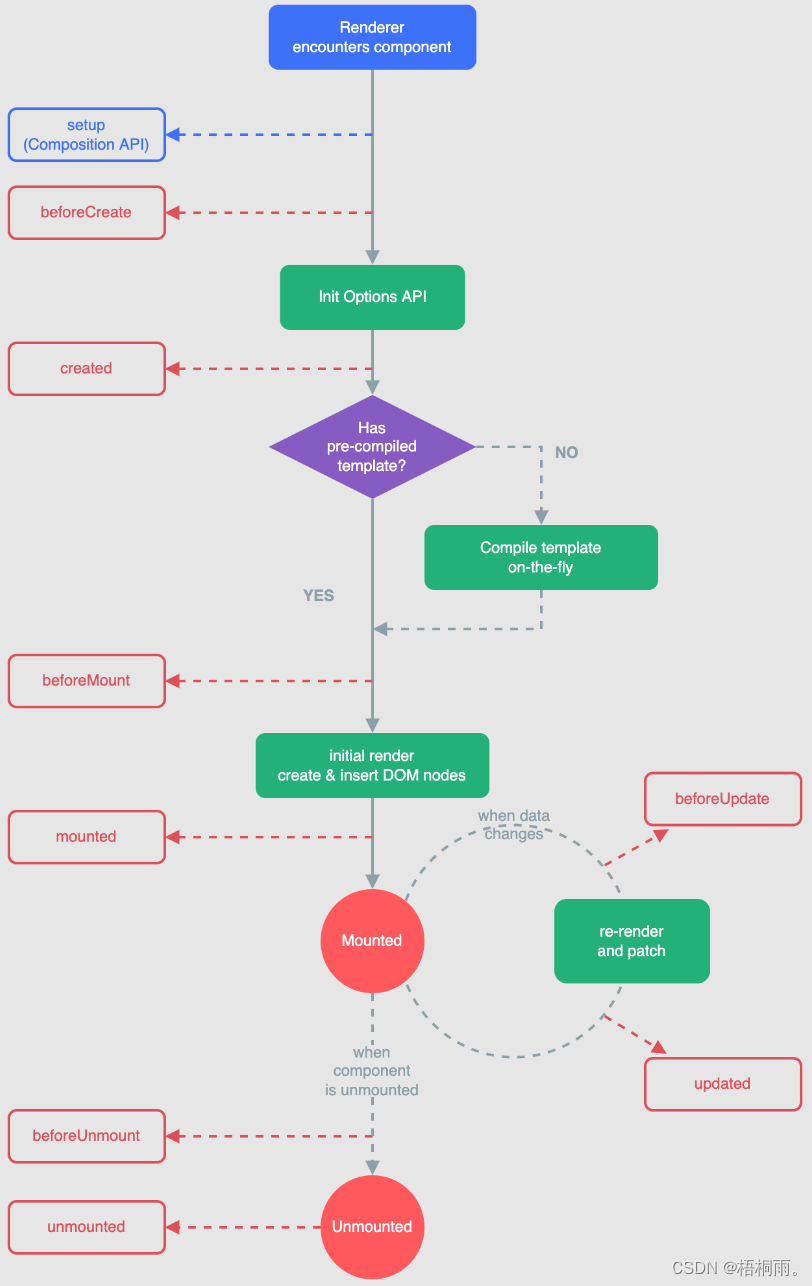

VUE组件的生命周期

每个 Vue 组件实例在创建时都需要经历一系列的初始化步骤,比如设置好数据侦听,编译模板,挂载实例到 DOM,以及在数据改变时更新 DOM。在此过程中,它也会运行被称为生命周期钩子的函数,让开发者有机会在特定阶…...

【Git系列】Github指令搜索

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:kwan 的首页,持续学…...

【OpenCV】用数组给Mat图像赋值,单/双/三通道 Mat赋值

文章目录 5 Mat赋值5.1 Mat(int rows, int cols, int type, const Scalar& s)5.2 数组赋值 或直接赋值5.2.1 3*3 单通道 img5.2.2 3*3 双通道 img5.2.3 3*3 三通道 img5 Mat赋值 5.1 Mat(int rows, int cols, int type, const Scalar& s) Mat m(3, 3, CV_8UC3,Scalar…...

Doris:读取Doris数据的N种方法

目录 1.MySQL Client 2.JDBC 3. 查询计划 4.Spark Doris Connector 5.Flink Doris Connector 1.MySQL Client Doris 采用 MySQL 协议,高度兼容 MySQL 语法,支持标准 SQL,用户可以通过各类客户端工具来访问 Doris。登录到doris服务器后&a…...

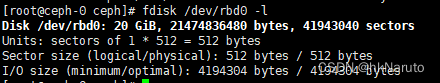

ceph-deploy bclinux aarch64 ceph 14.2.10

ssh-copy-id,部署机免密登录其他三台主机 所有机器硬盘配置参考如下,计划采用vdb作为ceph数据盘 下载ceph-deploy pip install ceph-deploy 免密登录设置主机名 hostnamectl --static set-hostname ceph-0 .. 3 配置hosts 172.17.163.105 ceph-0 172.…...

:使用lxml抓取相亲信息)

爬虫项目(13):使用lxml抓取相亲信息

文章目录 书籍推荐完整代码效果书籍推荐 如果你对Python网络爬虫感兴趣,强烈推荐你阅读《Python网络爬虫入门到实战》。这本书详细介绍了Python网络爬虫的基础知识和高级技巧,是每位爬虫开发者的必读之作。详细介绍见👉: 《Python网络爬虫入门到实战》 书籍介绍 完整代码…...

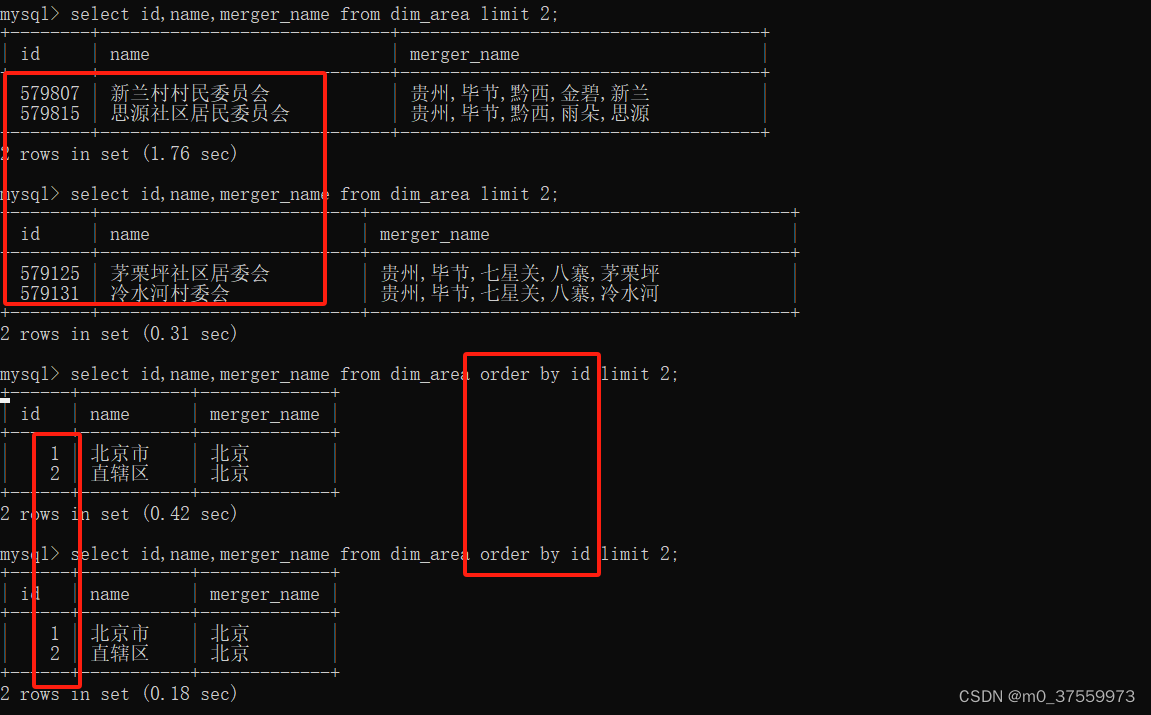

mysql-数据库三大范式是什么、mysql有哪些索引类型,分别有什么作用 、 事务的特性和隔离级别

1. 数据库三大范式是什么? 数据库三大范式是设计关系型数据库时的规范化原则,确保数据库结构的合理性和减少数据冗余。 这三大范式分别是: - **第一范式(1NF):** 数据表中的所有列都是不可分割的原子数据项…...

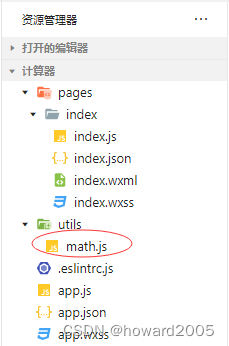

微信小程序案例3-2 计算器

文章目录 一、运行效果二、知识储备(一)data-*自定义属性(二)模块 三、实现步骤(一)准备工作1、创建项目2、设置导航栏 (二)实现页面结构1、编写页面整体结构2、编写结果区域的结构3…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

关于nvm与node.js

1 安装nvm 安装过程中手动修改 nvm的安装路径, 以及修改 通过nvm安装node后正在使用的node的存放目录【这句话可能难以理解,但接着往下看你就了然了】 2 修改nvm中settings.txt文件配置 nvm安装成功后,通常在该文件中会出现以下配置&…...

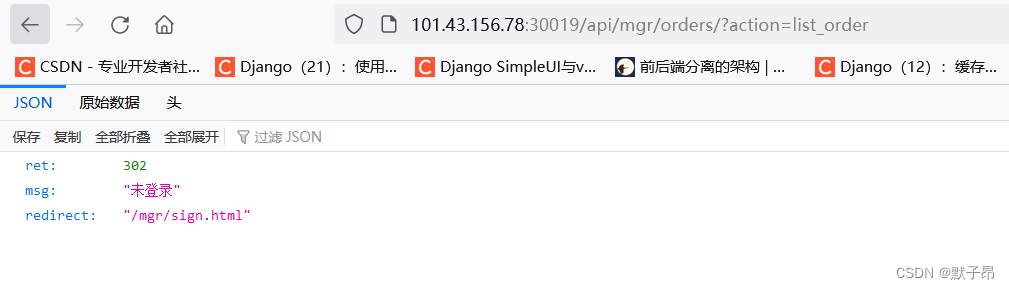

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

C++中string流知识详解和示例

一、概览与类体系 C 提供三种基于内存字符串的流,定义在 <sstream> 中: std::istringstream:输入流,从已有字符串中读取并解析。std::ostringstream:输出流,向内部缓冲区写入内容,最终取…...

【学习笔记】深入理解Java虚拟机学习笔记——第4章 虚拟机性能监控,故障处理工具

第2章 虚拟机性能监控,故障处理工具 4.1 概述 略 4.2 基础故障处理工具 4.2.1 jps:虚拟机进程状况工具 命令:jps [options] [hostid] 功能:本地虚拟机进程显示进程ID(与ps相同),可同时显示主类&#x…...

智能分布式爬虫的数据处理流水线优化:基于深度强化学习的数据质量控制

在数字化浪潮席卷全球的今天,数据已成为企业和研究机构的核心资产。智能分布式爬虫作为高效的数据采集工具,在大规模数据获取中发挥着关键作用。然而,传统的数据处理流水线在面对复杂多变的网络环境和海量异构数据时,常出现数据质…...

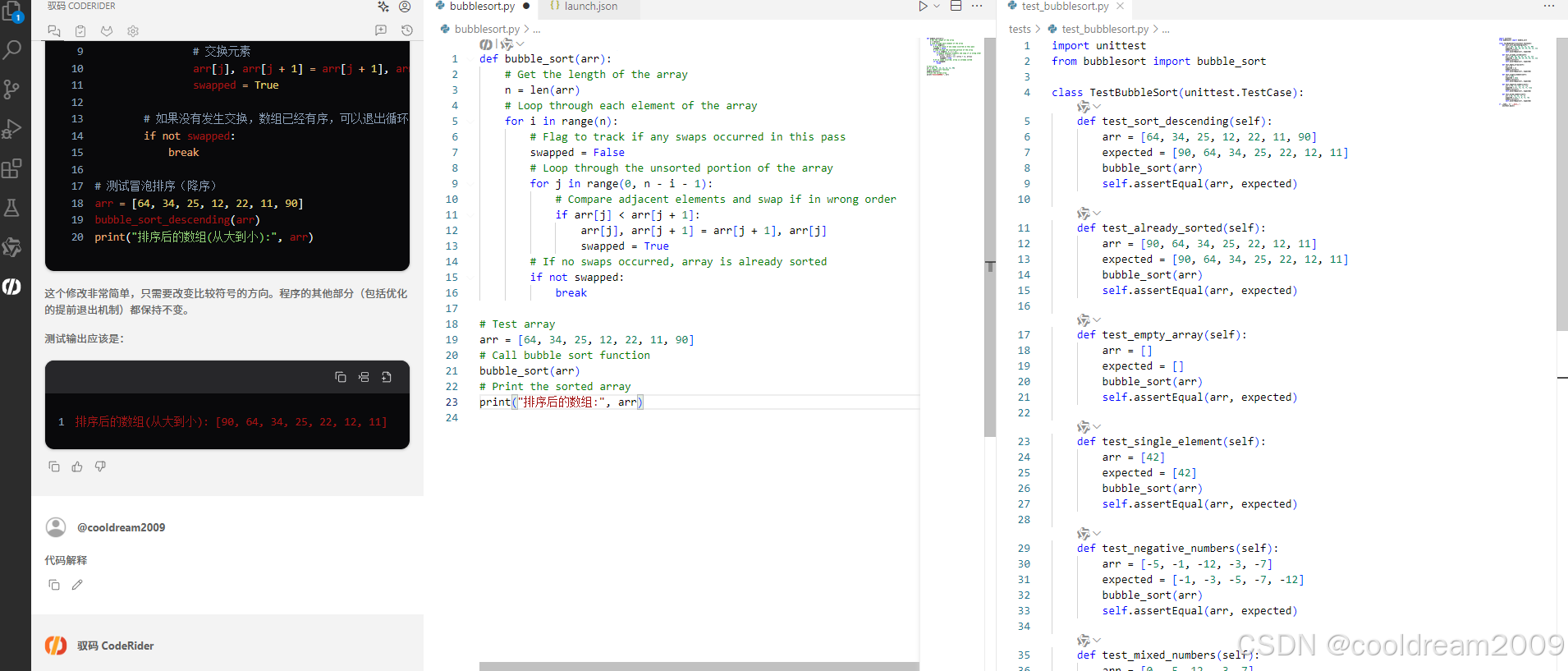

在 Visual Studio Code 中使用驭码 CodeRider 提升开发效率:以冒泡排序为例

目录 前言1 插件安装与配置1.1 安装驭码 CodeRider1.2 初始配置建议 2 示例代码:冒泡排序3 驭码 CodeRider 功能详解3.1 功能概览3.2 代码解释功能3.3 自动注释生成3.4 逻辑修改功能3.5 单元测试自动生成3.6 代码优化建议 4 驭码的实际应用建议5 常见问题与解决建议…...

向量几何的二元性:叉乘模长与内积投影的深层联系

在数学与物理的空间世界中,向量运算构成了理解几何结构的基石。叉乘(外积)与点积(内积)作为向量代数的两大支柱,表面上呈现出截然不同的几何意义与代数形式,却在深层次上揭示了向量间相互作用的…...

【Ftrace 专栏】Ftrace 参考博文

ftrace、perf、bcc、bpftrace、ply、simple_perf的使用Ftrace 基本用法Linux 利用 ftrace 分析内核调用如何利用ftrace精确跟踪特定进程调度信息使用 ftrace 进行追踪延迟Linux-培训笔记-ftracehttps://www.kernel.org/doc/html/v4.18/trace/events.htmlhttps://blog.csdn.net/…...