想买GPT4会员却只能排队?来看看背后的故事!

文章目录

- 🧐 为什么要进候选名单?

- 🔍 究竟发生了什么?

- 😮 IOS端还能买会员!

- 🤔 网页端为啥不能订会员?

- 第一点:防止黑卡消费

- 第二点:当技术巨头遇上资源瓶颈,未来何去何从?

- 📚 知识加油站:什么是DDoS攻击?

- DDoS 攻击的工作原理

- 如何识别 DDoS 攻击?

- 💡 DDoS攻击类型

- 应用程序层攻击:针对服务器生成网页的能力

- HTTP洪水:大量HTTP请求涌向服务器

- 协议攻击:利用协议堆栈的弱点

- SYN 洪水

- 容量耗尽攻击:消耗目标与互联网间的带宽。

- DNS放大:通过伪造IP地址发送请求

- 🔒 如何防护DDoS攻击?

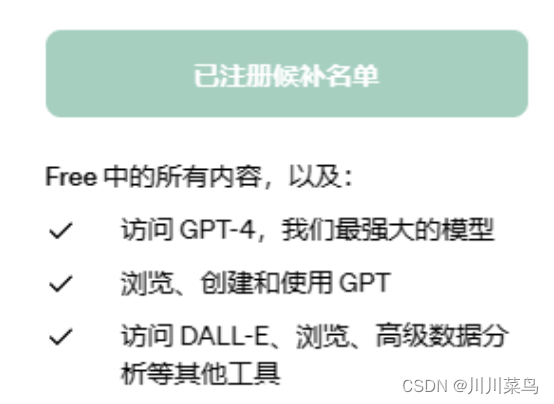

🧐 为什么要进候选名单?

想在GPT4官网订阅会员,结果发现要先进入候选名单!这是啥操作?!

🔍 究竟发生了什么?

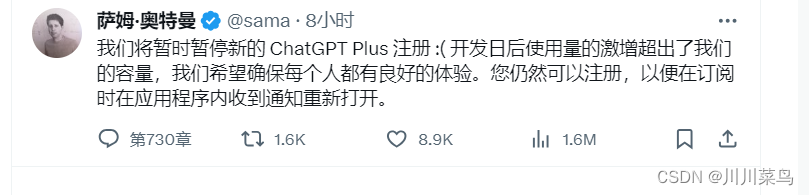

经过详细调查,我在推特上发现了OpenAI的公告:由于最近发布会之后用户激增,服务器目前无法承受更多新用户的加入,因此暂停新会员注册。想要加入的用户可能需要稍等。

😮 IOS端还能买会员!

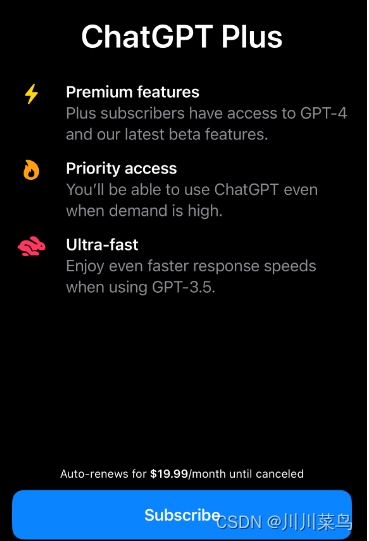

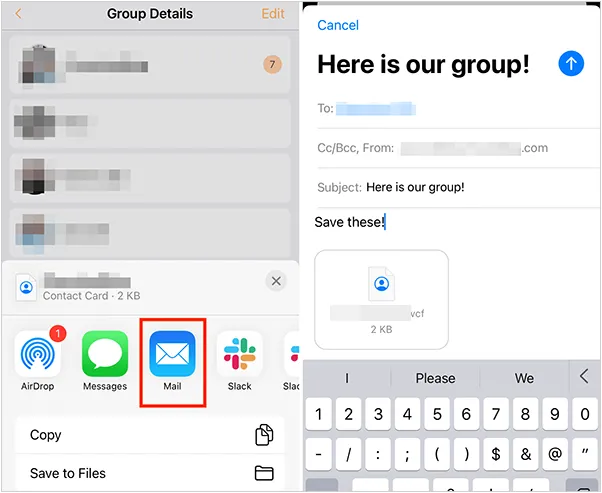

但别灰心,IOS端还是可以订阅的,这是个小秘密!

🤔 网页端为啥不能订会员?

第一点:防止黑卡消费

许多用户使用黑市购买的会员账户,却发现账户很快就被封禁了。关闭网页支付是为了避免这种情况。

这就是为什么许多用户购买的非官方会员账户,花了钱却很快被封禁。卖家通常会推卸责任,说是官方的行为,让用户自行承担损失。

第二点:当技术巨头遇上资源瓶颈,未来何去何从?

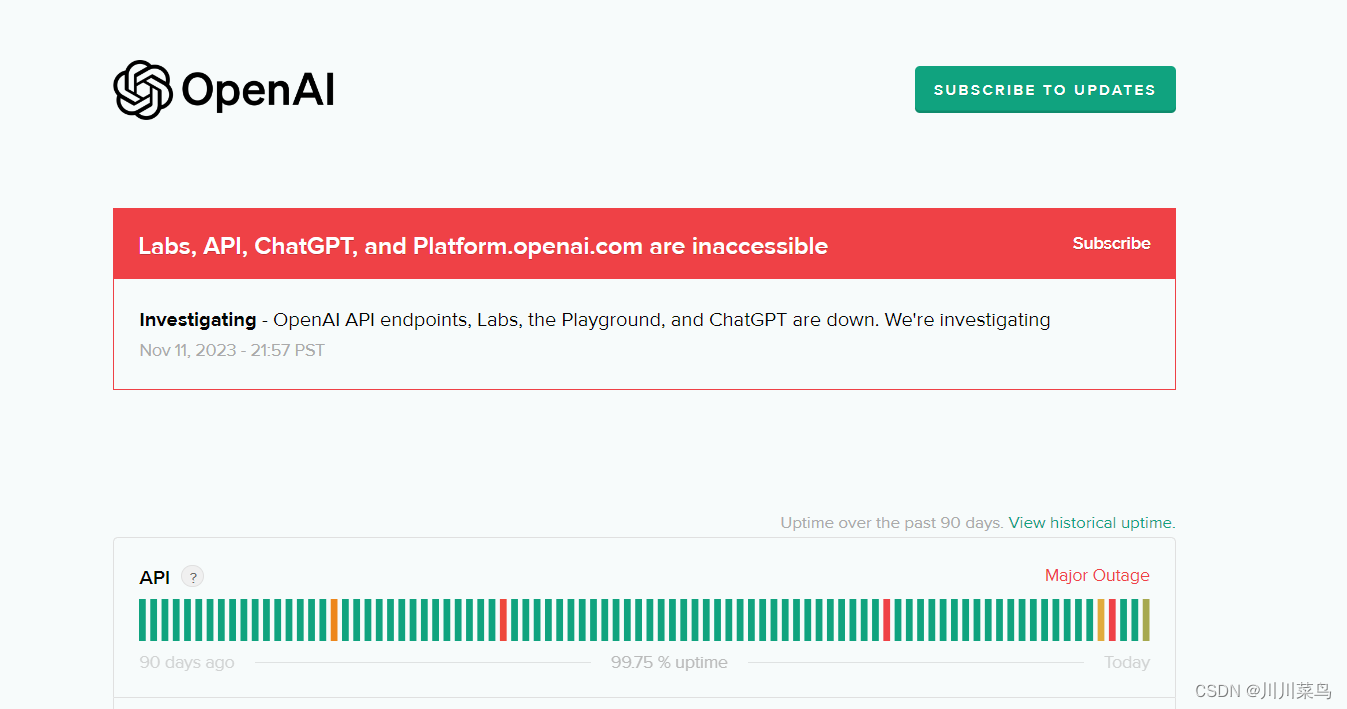

还记得那次让整个网络颤动的事件吗?就是那次,我们眼见着一个技术巨头的官网和API服务如同巨轮遭遇暴风雨,一夜之间全面瘫痪。官方的解释是遭受了前所未有的分布式拒绝服务攻击(DDoS),这种攻击手段狡猾且破坏力巨大,足以让任何网络服务陷入混乱。然而,我们不得不思考,这真的是唯一的原因吗?

事实上,更深层次的问题可能是服务器资源的紧张。这不仅仅是一次简单的网络攻击,而是对整个行业资源配置的严峻考验。当我们依赖技术的便利,我们是否也在无形中推高了对资源的需求?

在这场危机中,OpenAI面临的挑战不仅仅是外部攻击,更是内部的资源分配和扩展问题。随着人工智能技术的快速发展,对计算资源的需求呈指数级增长。这不仅是OpenAI的挑战,也是整个行业的挑战。未来,OpenAI可能需要更加依赖微软等技术巨头的支持,以保障其服务的稳定和可靠。

我们可以预见,随着技术的发展,资源的分配和优化将成为决定一个公司乃至整个行业未来走向的关键。在这个过程中,合作和共赢将成为新的趋势。OpenAI与微软的合作,或许正是这一趋势的最佳例证。

未来,我们期待看到更多的技术创新,同时也希望这些创新能够在资源的合理分配和有效利用上取得平衡。只有这样,我们才能确保技术的持续进步,不至于被资源的极限所束缚。

所以,当我们谈论技术进步时,别忘了背后的资源问题。这不仅是一次警钟,也是一个新的开始,引领我们走向更加智能和可持续的未来。

📚 知识加油站:什么是DDoS攻击?

定义:分布式拒绝服务攻击,通过大量流量淹没服务器,造成服务瘫痪。

工作原理:利用被控制的机器群(僵尸网络)向目标发送请求,导致服务器超载。

识别DDoS:如果网站突然变慢或无法访问,可能是DDoS攻击。

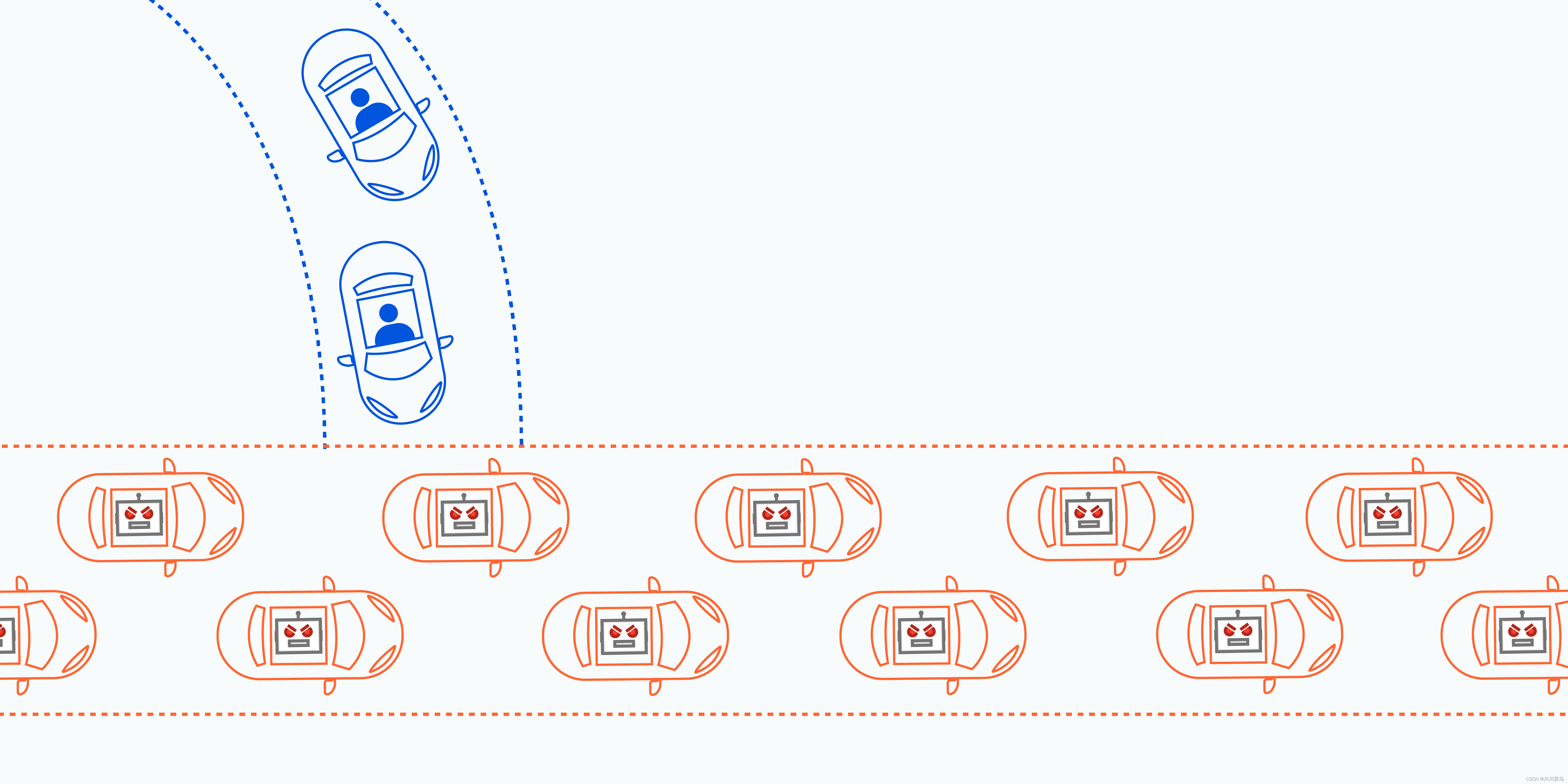

总体而言,DDoS 攻击好比高速公路发生交通堵塞,妨碍常规车辆抵达预定目的地。

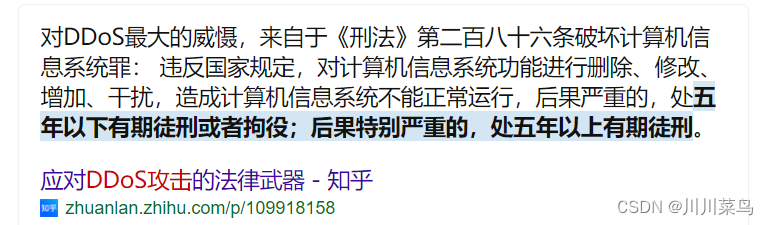

如果你认为DDos是高级的黑客技术,我不建议你过于好奇或尝试学习。以下是我国的相关法律规定:

在我看来,DDos是最简单且最粗暴的网络攻击方式。

DDoS 攻击的工作原理

DDoS 攻击通过连接互联网的计算机网络进行。

这些网络包含了被恶意软件感染的计算机和其他设备(如IoT设备),被攻击者远程控制。这些设备被称为机器人(或僵尸),一组机器人构成僵尸网络。

攻击者通过向僵尸网络中的每个设备发送指令来发起攻击。

当僵尸网络以某个服务器或网络为目标时,每个设备会向目标的IP地址发送请求,可能导致目标服务器或网络因负载过重而无法正常服务。

由于每个机器人都是合法的互联网设备,因此难以区分攻击流量与正常流量。

如何识别 DDoS 攻击?

DDoS 攻击的典型迹象是网站或服务突然变慢或不可用。但由于类似性能问题可能有多种原因(例如合法流量激增),通常需要进一步调查。流量分析工具可以帮助识别一些明显的DDoS攻击迹象:

- 来自单一IP地址或IP范围的异常流量

- 大量共享某一行为特征的流量(例如设备类型、地理位置或浏览器版本)

- 对单一页面或端点的请求量出现无解释的激增

- 奇怪的流量模式,例如非常规时间段的流量激增或不自然的周期性模式

💡 DDoS攻击类型

DoS攻击根据其具体形式,有不同的迹象。

应用程序层攻击:针对服务器生成网页的能力

这类攻击也被称为第7层DDoS攻击(基于OSI模型的第7层),目的是耗尽目标资源。

攻击主要针对生成网页并响应HTTP请求的服务器层。对于客户端而言,执行一次HTTP请求的成本较低,但服务器响应则可能成本高昂,通常需要加载多个文件并运行数据库查询才能创建网页。

第7层攻击难以防御,因为恶意流量和合法流量难以区分。

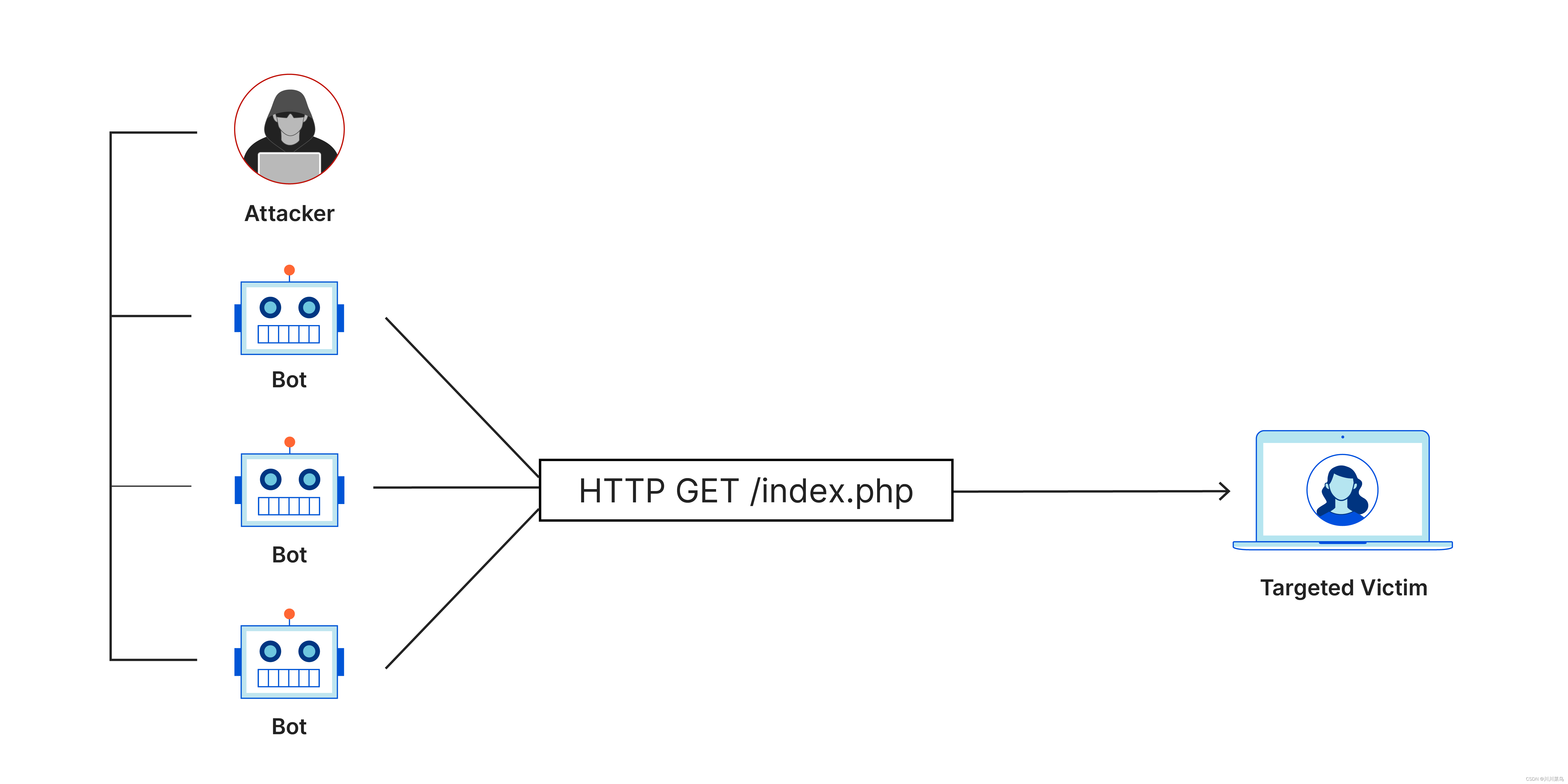

HTTP洪水:大量HTTP请求涌向服务器

HTTP洪水攻击类似于大量计算机上的Web浏览器反复刷新同一页面,导致服务器遭受大量HTTP请求,进而无法提供服务。

这种类型的攻击既有简单也有复杂的形式。

简单的实现可能使用相同范围的攻击IP地址、referrer和用户代理访问特定URL。复杂的实现则可能使用大量攻击IP地址,并随机化referrer和用户代理来针对不同网址。

协议攻击:利用协议堆栈的弱点

协议攻击又称状态耗尽攻击,主要消耗服务器资源和/或网络设备(如防火墙和负载平衡器)的资源,导致服务中断。

这类攻击利用网络协议栈的第3层和第4层的弱点,使目标无法访问。

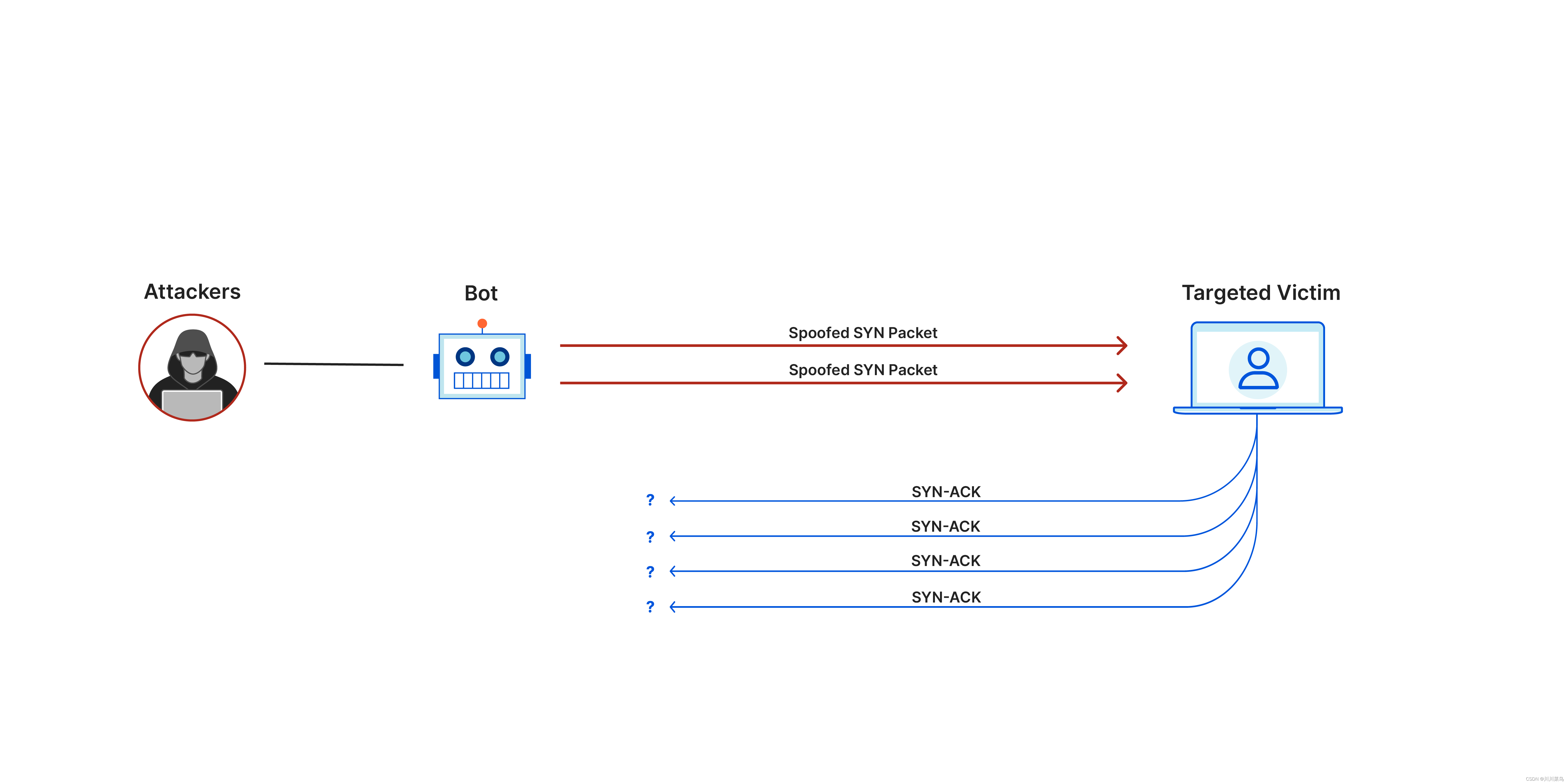

SYN 洪水

SYN 洪水就好比补给室中的工作人员从商店的柜台接收请求。

工作人员收到请求,前去取包裹,再等待确认,然后将包裹送到柜台。工作人员收到太多包裹请求,但得不到确认,直到无法处理更多包裹,实在不堪重负,致使无人能对请求做出回应。

此类攻击利用 TCP 握手(两台计算机发起网络连接时要经过的一系列通信),通过向目标发送大量带有伪造源 IP 地址的 TCP“初始连接请求”SYN 数据包来实现。

目标计算机响应每个连接请求,然后等待握手中的最后一步,但这一步确永远不会发生,因此在此过程中耗尽目标的资源。

容量耗尽攻击:消耗目标与互联网间的带宽。

攻击目标:

此类攻击试图通过消耗目标与较大的互联网之间的所有可用带宽来造成拥塞。攻击运用某种放大攻击或其他生成大量流量的手段(如僵尸网络请求),向目标发送大量数据。

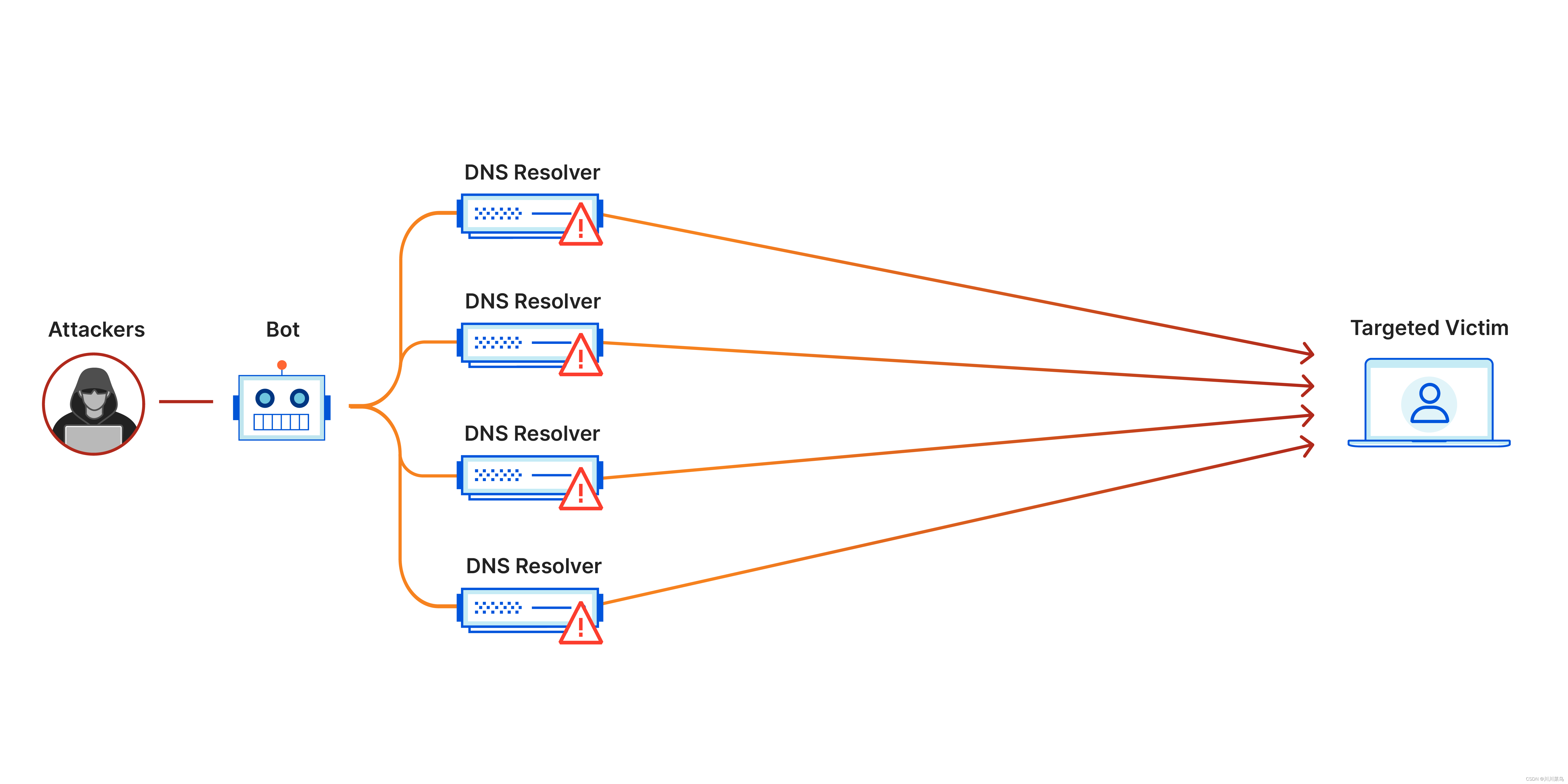

DNS放大:通过伪造IP地址发送请求

DNS 放大就好比有人打电话给餐馆说“每道菜都订一份,请给我回电话复述整个订单”,而提供的回电号码实际上属于受害者。几乎不费吹灰之力,就能产生很长的响应并发送给受害者。

利用伪造的 IP 地址(受害者的 IP 地址)向开放式 DNS 服务器发出请求后,目标 IP 地址将收到服务器发回的响应。

🔒 如何防护DDoS攻击?

DDoS攻击的防御需要多层次的安全措施,包括流量监控、防火墙配置和响应计划的制定。欢迎在评论区分享你们的见解和经验!

相关文章:

想买GPT4会员却只能排队?来看看背后的故事!

文章目录 🧐 为什么要进候选名单?🔍 究竟发生了什么?😮 IOS端还能买会员!🤔 网页端为啥不能订会员?第一点:防止黑卡消费第二点:当技术巨头遇上资源瓶颈&#…...

Oracle(17)Managing Roles

目录 一、基础知识 1、基础介绍 2、Predefined Roles 预定义的角色 3、各种角色的介绍 二、基础操作 1、创建角色 2、修改用户默认role 3、回收role 4、删除role 5、为角色授权 6、授予角色给用户 7、查看用户包含的角色: 8、查看角色所包含的权限 9、…...

小程序中如何设置门店信息

小程序是商家转型升级的利器,小程序中门店信息的准确性和完整性对于用户的体验和信任度都有很大的影响。下面具体介绍门店信息怎么在小程序中进行设置。 在小程序管理员后台->门店设置处,可以门店设置相关。主要分为2个模块,一个是门店级…...

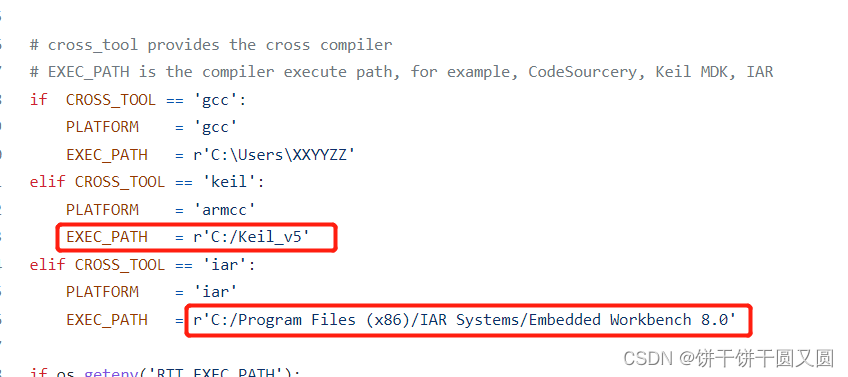

SCons

什么是构建工具(系统) 构建工具(software construction tool)是一种软件,它可以**根据一定的规则或指令,将源代码编译成可执行的二进制程序。**这是构建工具最基本也最重要的功能。 实际上构建工具的功能…...

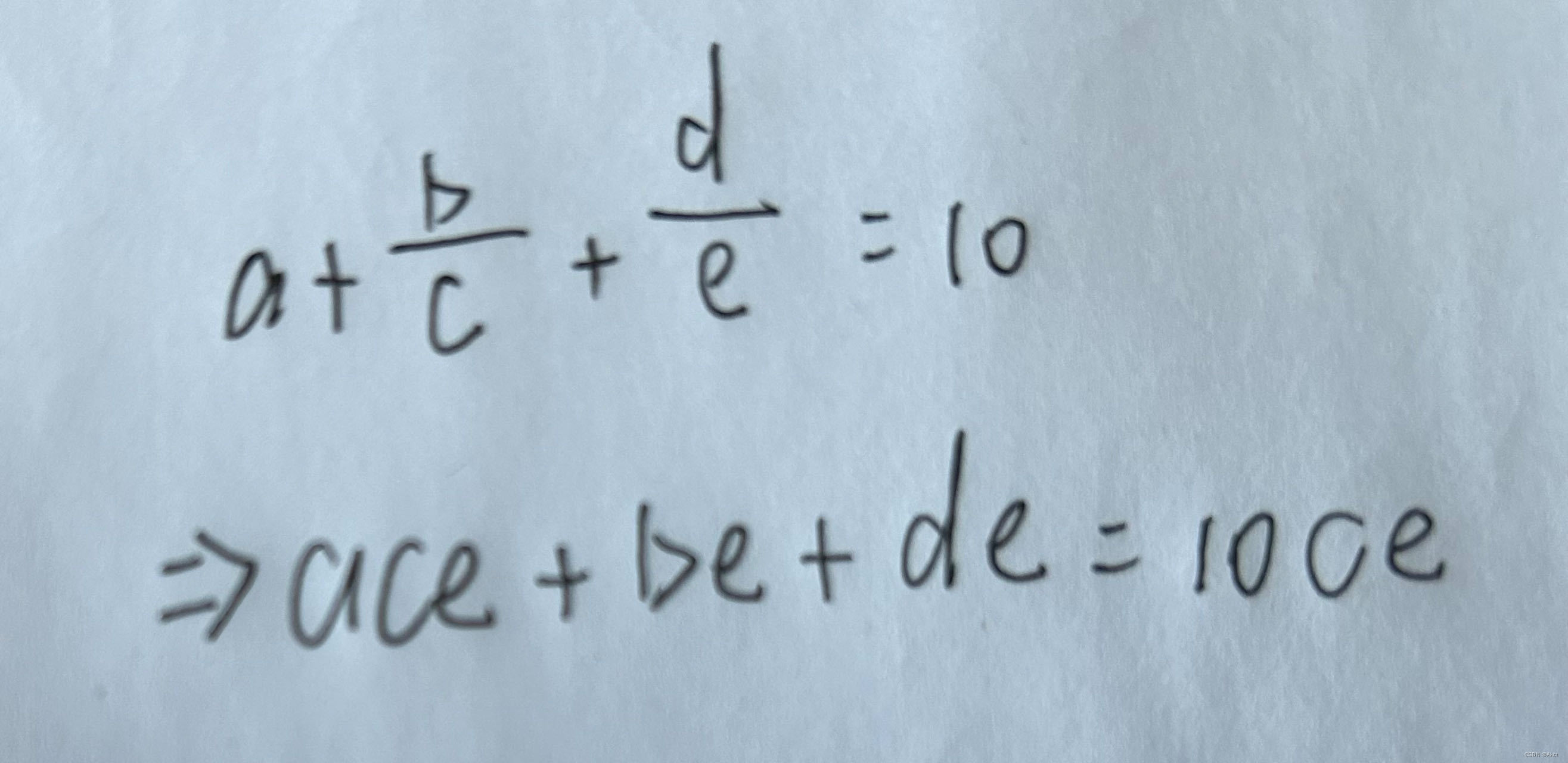

蓝桥杯每日一题2023.11.14

题目描述 题目分析 此题目的最终目标是将字母都填上数使等式符合条件,实际我们发现可以使用搜索将所有符合条件的进行判断(答案:29) 由于小数可能会出现错误故我们将其进行简单变化进行搜索 #include<bits/stdc.h> using…...

力扣labuladong——一刷day33

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 前言一、力扣652. 寻找重复的子树 前言 前序位置的代码只能从函数参数中获取父节点传递来的数据,而后序位置的代码不仅可以获取参数数据,还可…...

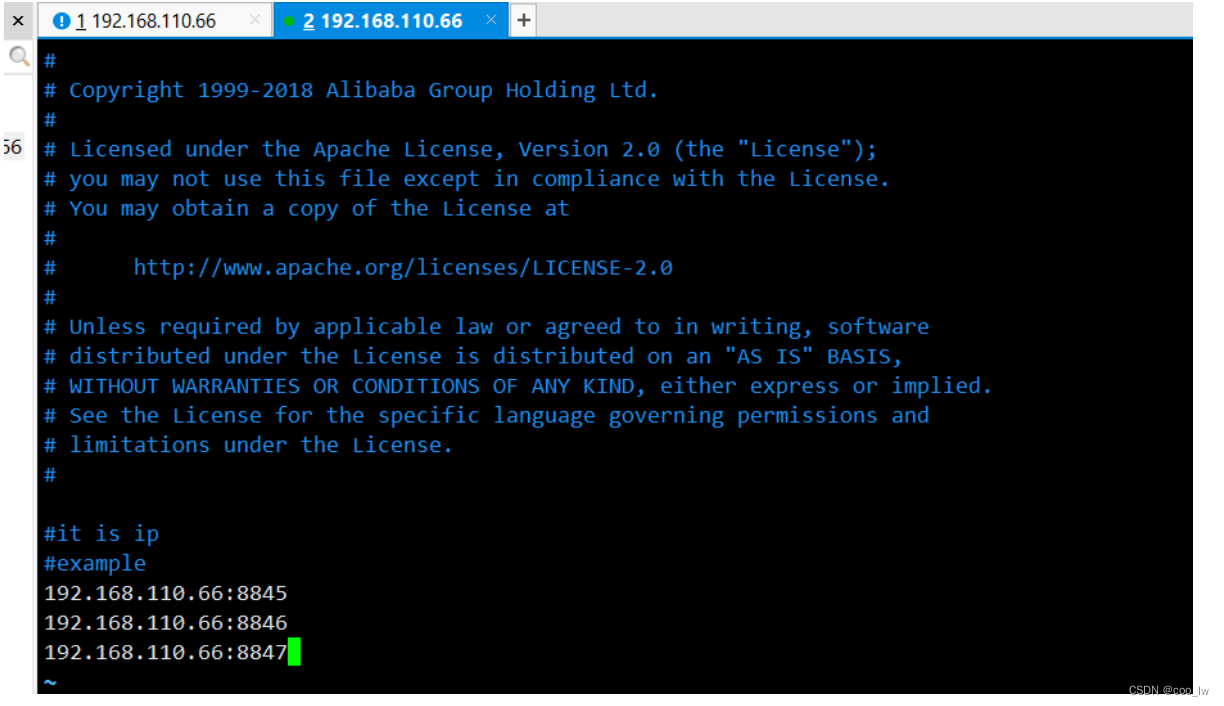

spring cloud alibaba之nacos

spring cloud nacos 安装和启动nacos # 解压nacos安装包 # tar -zvxf nacos-server-1.4.1.tar.gz# nacos默认是以集群的模式启动,此处先用单机模式 # cd /usr/local/mysoft/nacos/bin # sh startup.sh -m standalone# nacos 日志 # tail -f /usr/local/mysoft/na…...

python自动化第一篇—— 带图文的execl的自动化合并

简述 最近接到一个需求,需要为公司里的一个部门提供一个文件上传自动化合并的系统,以供用户稽核,谈到自动化,肯定是选择python,毕竟python的轮子多。比较了市面上几个用得多的python库,我最终选择了xlwings…...

)

使用 Redis 实现分布式锁,解决分布式锁原子性、死锁、误删、可重入、自动续期等问题(使用SpringBoot环境实现)

目录 一、前言二、分布式锁具备的特点三、Redis分布式锁的实现核心思路四、分布式锁代码实现(解决分布式锁原子性、死锁、误删、可重入、自动续期等问题)4.1、分布式锁实现工具类4.2、测试分布式锁效果 五、分布式锁常见问题以及解决方法5.1、分布式锁死…...

mysql oracle统计报表每天每月每年SQL

mysql查询当天、昨天、本周、上周、近7天、近30天、本月、上个月、近6个月、本季度、上季度、本年和去年的数据 注意 在 XML 中 < 应该转为 < 当天 SELECT * FROM 表名 WHERE TO_DAYS(时间字段名) TO_DAYS(NOW()); 昨天 SELECT * FROM 表名 WHERE TO_DAYS(NOW()) - TO…...

通过Python设置及读取PDF属性,轻松管理PDF文档

PDF文档属性是嵌入在PDF文档中的一些与文档有关的信息,如作者、制作软件、标题、主题等。PDF属性分为默认属性和自定义属性两种,其中默认属性是一些固定的文档信息,部分信息自动生成(如文件大小、页数、页面大小等信息)…...

10. 深度学习——模型优化

机器学习面试题汇总与解析——模型优化 本章讲解知识点 前言低秩近似剪枝与稀疏约束参数量化二值网络知识蒸馏紧凑的网络结构本专栏适合于Python已经入门的学生或人士,有一定的编程基础。本专栏适合于算法工程师、机器学习、图像处理求职的学生或人士。本专栏针对面试题答案进…...

macos 上彻底卸载 DevEco Studio

1. 退出DevEco Studio: 确保DevEco Studio没有在运行。如果它在Dock中,可以右键点击其图标,然后选择退出。或者使用Command Q快捷键确保应用程序完全退出。 2. 删除DevEco Studio应用程序: 打开“应用程序”文件夹&#x…...

break,if,return,rewrite和set指令的执行顺序深究)

Nginx(五) break,if,return,rewrite和set指令的执行顺序深究

本篇文章主要对break,if,return,rewrite和set这5个指令的执行顺序进行深究,如需了解这5个指令的功能和配置,请参考另一篇文章 Nginx(三) 配置文件详解 由于文章篇幅较长,所以我就先把结论贴出来,…...

八大学习方法(金字塔模型、费曼学习法、布鲁姆学习模型)

在微博上看到博主发的,觉得总结很好,在此摘录:...

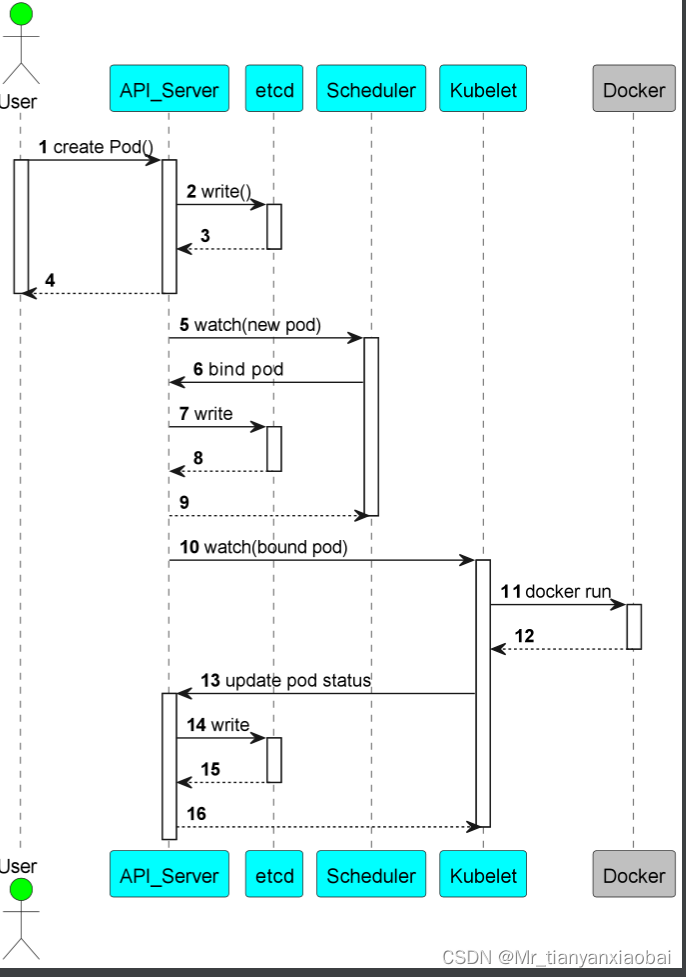

K8S的基础知识

K8S的意义与入门 专有名词 容器:包含了运行一个应用程序所需要的所有东西,包括:代码、运行时、各种依赖和配置。pod:K8s调度的最小单元,包含一个或多个容器。一个容器组中的容器具有紧密耦合性,共享资源,存储空间和IP。即同一个容器组中的容器可以通过localhost:xxx访问…...

java:基于jjwt写一个jwt工具类

背景 在Java中,使用JWT(JSON Web Tokens)相关的包通常包括以下内容: jjwt:JJWT是一个非常流行的Java JWT库,它提供了简单易用的API来创建和验证JWT。jose4j:JOSE4J是一个用于处理JSON Web签名…...

AK F.*ing leetcode 流浪计划之半平面求交

欢迎关注更多精彩 关注我,学习常用算法与数据结构,一题多解,降维打击。 本期话题:半平面求交 背景知识 学习资料 视频讲解 https://www.bilibili.com/video/BV1jL411C7Ct/?spm_id_from333.1007.top_right_bar_window_history…...

docker搭建zokeeper集群、kafka集群

三台机器,ip分别为ip1,ip2,ip3 一、安装docker集群 1、三台机器分别拉取镜像 docker pull wurstmeister/zookeeper 2、三台机器分别运行容器 (1)第一台 docker run -d --restartalways --log-driver json-file --log-opt max-size100m --lo…...

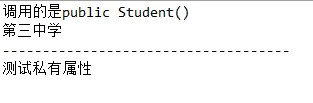

【java学习—十四】反射机制调用指定方法、指定属性(5)

文章目录 1. 调用指定方法2. 调用指定属性 1. 调用指定方法 通过反射,调用类中的方法,通过 Method 类完成。步骤: ①通过 Class 类的 getMethod(String name,Class...parameterTypes) 方法取得一个 Method 对象,并设置此…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

华为OD机试-食堂供餐-二分法

import java.util.Arrays; import java.util.Scanner;public class DemoTest3 {public static void main(String[] args) {Scanner in new Scanner(System.in);// 注意 hasNext 和 hasNextLine 的区别while (in.hasNextLine()) { // 注意 while 处理多个 caseint a in.nextIn…...

如何将联系人从 iPhone 转移到 Android

从 iPhone 换到 Android 手机时,你可能需要保留重要的数据,例如通讯录。好在,将通讯录从 iPhone 转移到 Android 手机非常简单,你可以从本文中学习 6 种可靠的方法,确保随时保持连接,不错过任何信息。 第 1…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

在鸿蒙HarmonyOS 5中使用DevEco Studio实现录音机应用

1. 项目配置与权限设置 1.1 配置module.json5 {"module": {"requestPermissions": [{"name": "ohos.permission.MICROPHONE","reason": "录音需要麦克风权限"},{"name": "ohos.permission.WRITE…...

用docker来安装部署freeswitch记录

今天刚才测试一个callcenter的项目,所以尝试安装freeswitch 1、使用轩辕镜像 - 中国开发者首选的专业 Docker 镜像加速服务平台 编辑下面/etc/docker/daemon.json文件为 {"registry-mirrors": ["https://docker.xuanyuan.me"] }同时可以进入轩…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

招商蛇口 | 执笔CID,启幕低密生活新境

作为中国城市生长的力量,招商蛇口以“美好生活承载者”为使命,深耕全球111座城市,以央企担当匠造时代理想人居。从深圳湾的开拓基因到西安高新CID的战略落子,招商蛇口始终与城市发展同频共振,以建筑诠释对土地与生活的…...

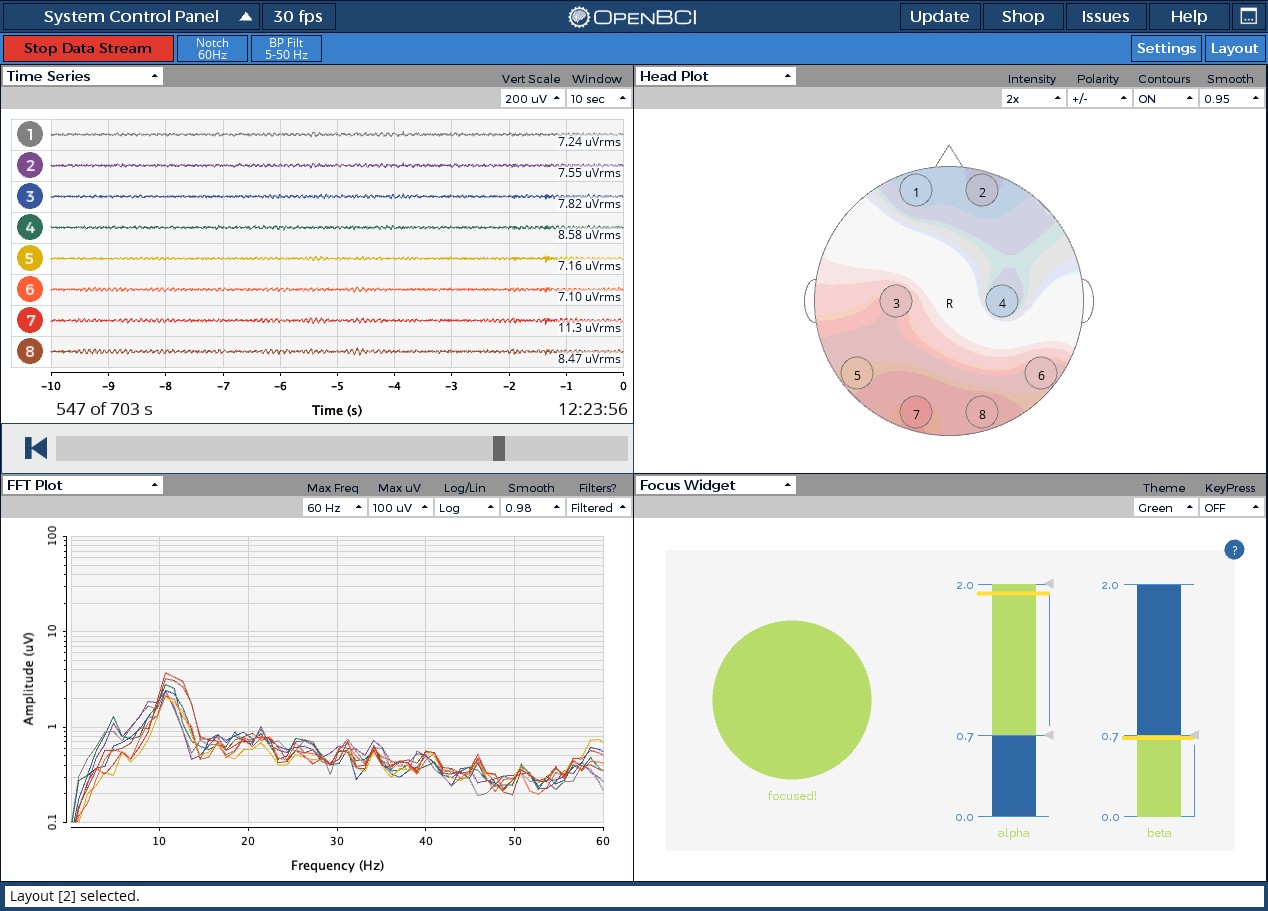

脑机新手指南(七):OpenBCI_GUI:从环境搭建到数据可视化(上)

一、OpenBCI_GUI 项目概述 (一)项目背景与目标 OpenBCI 是一个开源的脑电信号采集硬件平台,其配套的 OpenBCI_GUI 则是专为该硬件设计的图形化界面工具。对于研究人员、开发者和学生而言,首次接触 OpenBCI 设备时,往…...