【前沿学习】美国零信任架构发展现状与趋势研究

转自:美国零信任架构发展现状与趋势研究

摘要

为了应对日趋严峻的网络安全威胁,美国不断加大对零信任架构的研究和应用。自 2022 年以来,美国发布了多个零信任战略和体系架构文件,开展了多项零信任应用项目。在介绍美国零信任战略、零信任体系架构和零信任项目的进展情况的基础上,对比分析了不同战略和架构的差异,研究了美国零信任的发展趋势,从而为推进零信任架构的研究与应用,提升网络空间安全能力提供参考和借鉴。

内容目录:

1 美国零信任战略

1.1 联邦零信任战略

1.2 国防部零信任战略

2 美国零信任架构

2.1 NIST 零信任架构

2.2 国防部零信任参考架构

2.3 NIST 架构与国防部架构对比分析

3 美国零信任架构应用

3.1 身份和访问管理服务项目

3.2 实时信任评分系统

3.3 操作零信任项目

3.4 “雷霆穹顶”项目

3.5 项目应用特点分析

4 美国零信任技术趋势

4.1 零信任将成为美国主要的网络安全架构

4.2 零信任将与人工智能等新技术深入融合

4.3 零信任架构将更新美国网络安全的管理理念

5 结 语

随着云计算、物联网和移动办公等新兴技术的广泛应用,网络架构发生了巨大的变化,同时也带来了新的网络安全威胁,对以边界防护为基础的传统安全理念提出了严峻挑战。零信任作为一种新型的安全架构,能有效应对新的网络安全挑战。与传统基于网络位置、用户角色或属性等静态访问控制不同,零信任架构强调在访问时,不论实体在网络中的任何位置均默认为不可信,需要经过更细粒度的身份认证和授权,以确保访问的安全性。

美国一直重视零信任架构的发展和应用,出台了一系列政策和标准,推动零信任体系架构落地应用 。我国对美国零信任架构的发展进行了一系列的跟踪研究,通过翻译关键技术文件,梳理分析美国政府和机构发布的零信任政策和相关标准情况,跟踪研究零信任安全参考架构和关键技术 等方式,了解美国零信任架构的最新发展动态,促进了我国零信任架构的发展。

自 2022 年以来,美国不断加大零信任战略的实施力度,先后发布了《联邦零信任战略》《国防部零信任战略》《国防部零信任参考架构》等关键文件,宣布开展身份和访问管理服务、“雷霆穹顶”等多项零信任架构项目,零信任战略的发展已经从理论研究走向实际开发和部署阶段,逐步建立能够覆盖所有领域的零信任架构。为进一步分析研究美国零信任架构的最新发展动态,本文主要梳理近年来美国零信任战略和技术架构的发展历程,重点介绍美国零信任战略、零信任架构和零信任项目的进展情况,研究美国零信任战略的发展趋势,为推进零信任架构的应用,提升网络空间安全能力提供参考和借鉴。

1 美国零信任战略

2021 年 5 月,美国总统拜登签署的第 14028号行政命令《关于加强国家网络安全》(以下简称“第 14028 号行政命令”),要求将网络安全架构迁移至零信任架构。在该行政命令的指导下,美国联邦政府和美国国防部分别发布了《联邦零信任战略》和《国防部零信任战略》。

1.1 联邦零信任战略

2022 年 1 月,美国管理和预算办公室(Office of Management and Budget,OMB)发布了《联邦零信任战略》(以下简称“联邦战略”),旨在促进联邦政府机构在零信任架构应用方面共享基线,加速实现零信任架构的应用。同时,美国网络安全和基础设施安全局(Cybersecurity and Infrastructure Security Agency,CISA)发布了《零信任成熟度模型》,为联邦政府机构提供实现最佳零信任环境的路线图和资源,与联邦战略相互补充。

联邦战略以备忘录《推动美国政府迈向零信任网络安全原则》的形式发布,旨在将政府机构的网络安全架构迁移到零信任架构中,并要求在 2024 年前达到特定的网络安全标准和目标,以加强政府抵御日益复杂、持续的网络威胁的能力。该战略将零信任架构的主要能力归纳为 5 大支柱,分别是用户、设备、网络和环境、应用和工作负载、数据。

《零信任成熟度模型》对 5 大支柱进行了更加详细的描述,不但包含 5 大支柱各自的能力项目,还根据技术成熟度分为传统、先进和最佳 3 个等级,以指导零信任战略的实施。《零信任成熟度模型》详细介绍了 5 大支柱包含的具体的关键能力和目标等级。联邦战略提供了推进零信任战略的“任务矩阵”,详细列出了联邦政府在实现关键零信任能力时所需的具体要求和实施时间表。联邦战略 5 大支柱及成熟度的模型关系详细内容如图 1 所示。

图 1 联邦战略 5 大支柱及成熟度的模型

1.2 国防部零信任战略

2022 年 11 月,美国国防部发布了《国防部零信任战略》(以下简称“国防部战略”)和《国防部零信任能力实现路线图》(以下简称“国防部路线图”)。国防部战略介绍了美国国防部实施零信任战略的 4 个总体战略目标,包括培养零信任文化、提升国防部信息系统的安全和防御能力、加速部署零信任架构和零信任赋能。同时,该战略指出了需要达到的零信任能力以及推进的步骤,指导美国国防部在零信任架构的基础上建立网络安全架构,实现信息的保护与控制。国防部战略要求将美国国防部各层面和各流程融入国防部的零信任进程中,包括工作流程、政策和资金安排都应与零信任工作同步,以高度协调的方式无缝推进零信任建设。

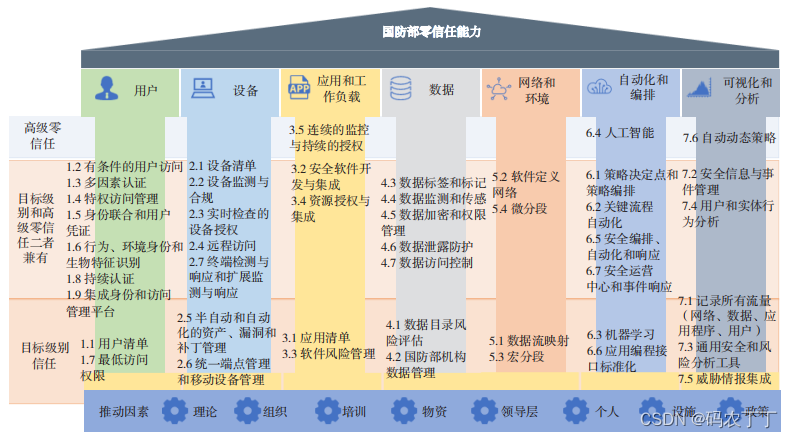

国防部战略将国防部零信任架构能力分解为用户、设备、网络和环境、应用和工作负载、数据、自动化和编排、可视化和分析 7 大类安全能力要素,也称作“7 大支柱”。每类安全能力要素包含若干关键能力,共 45 项关键能力共同构成了完整的国防部零信任能力。国防部战略将预期目标分为“目标级别”和“高级零信任”两个等级。其中,“目标级别”是所有国防部机构必须实现的水平,而“高级零信任”是特定机构基于其系统和信息敏感程度所需达到的水平。详细的 45项关键能力及其所对应的信任等级如图 2 所示。

图 2 国防部零信任能力及实现等级

1.3 联邦战略和国防部战略对比分析

联邦零信任战略和国防部零信任战略本质上是相同的,均基于零信任安全理念推进网络安全风险控制策略的革新,以提高政府机构和国防部门的网络安全防护水平,但也存在一些差异。

(1)适用对象不同。联邦零信任战略适用于联邦政府机构,注重就如何保证联邦政府各机构之间的安全进行合作与共享。国防部零信任战略则适用于国防部门,侧重于保护国家安全领域的网络系统免受攻击,敏感信息不被泄露。

(2)应用环境不同。联邦零信任战略主要围绕联邦政府各机构的云计算等共享服务场景,国防部零信任战略则强调在国防部信息网络和未来战场网中分布式、异构网络环境下的安全接入问题。

(3)侧重点不同。联邦零信任战略侧重于政府机构在零信任成熟度方面共享基线,国防部零信任战略注重建立一个完整的零信任生态系统,包括新技术的研发和应用、相关人才的培养、开展针对性的安全演习等。

2 美国零信任架构

2.1 NIST 零信任架构

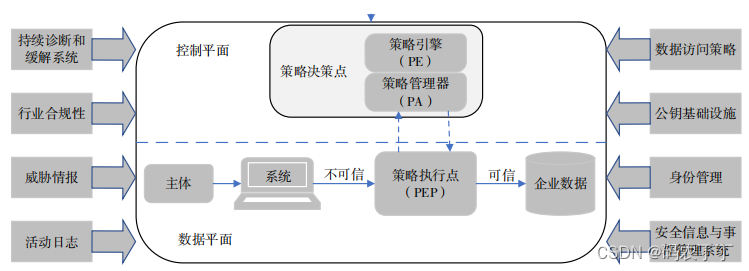

2020 年 8 月,美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)正式发布 SP 800-207《零信任架构》(以下简称“NIST 架构”)。NIST 架构阐述了零信任的定义、逻辑组件、可能的部署场景和威胁,从而为希望迁移到基于零信任架构的组织提供一个总体路线图。NIST 架构中包含 3 个核心逻辑组件,分别是策略引擎、策略管理器和策略执行点,具体的逻辑架构如图 3 所示。

图 3 NIST 零信任逻辑架构

同时,NIST 及其下属的国家网络安全卓越中心发布了一系列配套文件,包括技术白皮书《规划零信任体系结构:联邦管理员规划指南》和《实施零信任架构》系列标准草案,与 NIST架构共同构成了一个完整的零信任安全架构,帮助用户了解如何使用商业产品建立与 NIST 架构中的概念和原则相一致的零信任架构,并全面指导零信任架构的落地实践 。

2.2 国防部零信任参考架构

2021 年 2 月,美国国防信息系统局(Defense Information Systems Agency,DISA) 发 布 了《 国防部零信任参考架构》1.0 版本(以下简称“DoD架构 1.0”),随后于 2022 年 7 月发布了《国防部零信任参考架构》2.0 版本(以下简称“DoD架构 2.0”)[16-17]。这两个版本不仅更新速度快,而且内容有大幅修改。

DoD 架构阐述了美国国防部零信任战略的目的、原则、相关标准和其他技术细节,明确提出了采用零信任希望实现的 5 个长远目标和零信任的 5 个主要原则。DoD 架构采用了与《国防部零信任战略》一致的 7 大支柱描述实施零信任控制的关键重点领域,并详细列出适用于每个解决方案的标准。

与 DoD 架构 1.0 相比,DoD 架构 2.0 主要有以下两点改变。

(1)DoD 架构 2.0 在能力视图的描述上更加详细和深入。在能力视图中的能力分类和描述中,DoD 架构 1.0 只给出了零信任 7 大支柱的功能组成;DoD 架构 2.0 则将能力分类和描述拆解成 4 个部分进行描述,虽然依旧围绕零信任架构中的 7 大支柱展开,但是描述更加详细。

(2)DoD 架 构 2.0 具 有 更 强 的 指 导 性。

DoD 架构 2.0 用一章的篇幅介绍了多种零信任应用案例,包括数据中心安全防护、数据加密保护、数据分析与人工智能等,每个案例都关注不同的技术及不同技术在零信任架构中的相互作用,指导零信任架构在实施过程中如何面对不同的要求、网络结构和安全政策。

2.3 NIST 架构与国防部架构对比分析

NIST架构是目前最为成熟的零信任架构,DoD 架构全面借鉴了 NIST 架构的定义、概念和内涵,但两者的应用对象和设计目的不同,存在以下差异。

(1)DoD 架构比 NIST 架构更具针对性。NIST 架构包含零信任架构的抽象定义,并给出了零信任的一般部署模型和使用案例,用于改善企业整体信息网络安全状况;而 DoD 架构则更加侧重于提供统一的零信任架构,用于规范覆盖国防部各个网络的零信任项目实施。

(2)DoD 架构比 NIST 架构更具操作性。NIST 架构给出的是零信任网络架构设计方法和一般性的路线图,推荐了实现零信任的技术路线,包括零信任架构的一般关键技术;DoD 架构能够实际指导国防部零信任架构实施,每个功能都由可测量、可重复、可支持和可扩展的标准、设备和流程组成,指导性更强。

(3)DoD 架构比 NIST 架构更加重视数据保护。数据保护是零信任的基本理念,因此两者都强调“以数据为中心”。NIST 架构虽然强调数据保护的重要性,但没有提供有关实施的详细指导;DoD 架构则专门介绍了数据分类、加密和审核方法,以确保敏感数据受到保护并可追溯到特定用户。

3 美国零信任架构应用

在《联邦零信任战略》和《国防部零信任战略》的指导下,美国各机构纷纷开展零信任架构的应用实践。

3.1 身份和访问管理服务项目

2022 年 2 月,通用动力信息技术公司(General Dynamics Information Technology,GDIT)获得DISA 1.62 亿美元的身份和访问管理服务(Identity,Credential and Access Management,ICAM) 第 三阶段合同,用于进一步推进 ICAM 项目进展 。

ICAM 项目的目标是提供一个安全可信的环境,使人员和系统可以根据任务需要安全地访问所有授权资源。GDIT 的 ICAM 解决方案支持零信任,可严格限制网络访问;ICAM 可在本地和云端运行,并且可以扩展以支持多达 1 亿用户。该解决方案不仅使国防部网络和信息更安全,还可以实现联合全域指挥与控制(Joint All Domain Command and Control,JADC2)作战。随着美国国防部开始实施网络基础设施转型,该解决方案将进一步强化网络,并加强美军作战人员的技术优势。

3.2 实时信任评分系统

2022 年 7 月,美国 OMB 宣布正在开发一套适用于零信任架构的系统 。该系统用于为访问者评分,并判断其是否有权访问网络或应用程序,当用户评分不高时将发出提醒。系统将能够把当前会话的信任得分与需要的信任得分进行比较,一旦用户因得分过低而无法获取访问权限,系统还可以为其提供一份提高信任得分的清单,例如重新认证或者输入个人身份验证卡。

OMB 希望通过这一新系统推动新的信任措施,以改善安全水平和客户体验。目前,各级机构正在使用商业工具对用户进行身份验证,但是用户的信任水平可能会随着事态的发展而变化。例如,如果从用户某项服务中发现了 0day漏洞,对方的信任度就应该被下调一定的百分比。通过新的信任评分系统,OMB 希望能够更加有效地评估和管理各级机构的零信任计划,实现更高效的安全保护。

3.3 操作零信任项目

2022 年 10 月,雷神公司在美国陆军的“融合项目 2022 技术网关”行动中展示了操作零信任(Operational Zero Trust,OZT)安全解决方案。OZT 是一种用于保护云端网络的安全解决方案,是一种可扩展、可互操作的开放架构平台,提供自动化网络防御,可为远程或网络接入不畅的竞争环境中的作战人员提供支持。它能够为网络提供更高的安全性和可靠性,避免敏感数据泄露和遭受网络攻击。在试验中,OZT 解决方案通过使用多因素身份验证、实时数据监控和威胁检测等技术,抵御了来自外部或内部的各种安全威胁,提高了网络的安全性和可靠性,同时降低了因恶意行为和数据失窃造成的潜在损失。

3.4 “雷霆穹顶”项目

2021 年 7 月,美国 DISA 发布“雷霆穹顶(Thunderdome)”项目请求白皮书。2022 年1 月,DISA 授予博思艾伦·汉密尔顿公司一份价值 680 万美元的合同,用于执行“雷霆穹顶”原型项目。2023 年 2 月,DISA 宣布完成了零信任项目的原型设计,美国国防部、DISA 各总部和 DISA 战地司令部等单位的约 1 600 名用户已开始试用该项目的原型架构 。

从“雷霆穹顶”项目请求白皮书可以看出,其主要目的是着眼于零信任实施相关的原型、开发、测试活动,计划采购工具、系统或能力。白皮书中对供应商提出的技术要求与美国国防部零信任战略 7 大支柱中提及的能力高度一致,充分说明了该项目就是美国国防部落实零信任战略的具体项目。

DISA 希望通过“雷霆穹顶”项目,在国防部的机密互联网协议路由器网络和非机密 IP 路由器网络的架构基础上进行改进,目的是为具有客户边缘安全栈和应用程序安全栈原型的安全访问服务边缘和软件定义广域网架构提供初始原型。

3.5 项目应用特点分析

上述 4 个零信任应用项目只是美国众多零信任项目中很小的一部分,但是从中可以看出以下特点。

(1)美国联邦政府和美国军方均持续加速对零信任架构的应用。联邦政府主要解决将网络和数据迁移至云平台后的安全问题,而国防部重点解决战场网络被攻击渗透、未经授权的用户或设备非法接入等网络安全威胁,特别是JADC2 的保密通信和安全接入问题。

(2)原型验证后全面推广。不论是联邦政府的 ICAM 项目,还是备受关注的“雷霆穹顶”项目,美国均采用先行试点的办法,循序渐进,从这些项目中汲取经验教训,摸索零信任的推广应用途径。

(3)广泛采用成熟的商业技术。零信任架构的最初目的是满足企业网络安全需求,谷歌等商业公司也是开发零信任架构的主要推动者。因此,美国政府和国防部在推进零信任架构应用时采用了大量成熟的商业技术。

4 美国零信任技术趋势

2022 年是美国零信任技术发展和应用的关键一年。美国政府发布的一系列战略和技术架构为零信任发展提供了顶层指导,规范了零信任的演进方向和推进步骤。零信任架构的研究和应用已经成为美国国家层面的优先事项,是美国网络安全技术研究和应用的重点。

4.1 零信任将成为美国主要的网络安全架构

以第 14028 号行政命令为重要节点,美国正加速推动零信任技术发展,零信任已成为美国政府及国防部认可的国家级网络安全架构。联邦政府为了抵御网络安全威胁,提升整个网络防御能力,制定并发布了相关报告和战略文件,要求加快采用零信任安全架构,并制定了明确的时间表和路线图,要求联邦政府各机构在 2024 年前达成实现零信任安全目标的任务矩阵,政策从建议性转向强制性。美国国防部也确定零信任是保护基础设施、网络和数据的重要安全范式,并明确提出下一代网络安全架构将基于零信任原则,以数据为中心进行建设。因此,在未来的十年,零信任将成为美国政府机构及国防部主要的网络安全架构。

4.2 零信任将与人工智能等新技术深入融合

随着人工智能技术日渐成熟,美国联邦政府和国防部已经开始将这些技术应用于零信任安全领域。在各个版本的发展战略和零信任架构上都强调了人工智能和机器学习的重要性,并在项目推进方面不断地探索相关技术在零信任安全中的应用。例如,美国国防高级研究计划局(Defense Advanced Research Projects Agency,DARPA)项目着重研究如何利用人工智能技术来支持零信任认证和安全控制。与此同时,美国国土安全部下属的 CISA 也在积极推广基于机器学习的威胁检测技术,以更好地应对网络安全威胁。其中,“CISA 机器学习高级分析平台”项目采用了大量的人工智能和机器学习能力的高级数据分析方法和工具,能够跨多个网络数据源进行分析,以改善决策和态势感知,从而支持网络和基础设施安全任务的完成 。

4.3 零信任架构将更新美国网络安全的管理理念

零信任架构的动态防御理念与美国近年出台的安全法律、法规和标准中提到的动态防御思路相一致。例如,零信任架构的身份认证、访问管理、软件定义边界等解决方案与相关指南高度契合。通过零信任架构,既可以减少网络资源的访问者数量,也可以限制恶意行为,从而大大降低网络安全事件的发生概率。此外,安全自动化是零信任架构的重要组成部分,采用零信任架构还可以增强美国政府和美军的网络自动化管理水平,节省响应安全事件所需的时间和人力,提高效率,缩减潜在运营成本。部署零信任架构还可以帮助美国政府和美军降低运营风险。由于该架构设计大大增加了网络透明度,因此可以识别运营风险并采取相应的管理手段进行有效管控。

5 结 语

美国一直以来都是网络安全领域创新技术的引领者。美国在零信任架构的发展上,从战略、标准和实践上同步推进,联邦政府、国防部、科研机构和军工企业各司其职,各方共同合作,不断推进,已经从概念研究逐步转向实际应用。美国在零信任架构研究和实践方面的成功经验值得学习和借鉴。我国在建设网络强国的道路上还存在很多技术短板,特别是在技术体制上一直是跟随式的发展。因此,必须牢牢把握网络安全技术转型的良好机遇,结合我国国情和技术实际,充分借鉴国外在零信任架构发展中的先进经验,加强对零信任架构关键技术的研究,加快相关标准的制定,开展零信任架构应用实践,找到符合我国网络安全实际的零信任架构应用模式,从而提升我国网络安全防护能力。

相关文章:

【前沿学习】美国零信任架构发展现状与趋势研究

转自:美国零信任架构发展现状与趋势研究 摘要 为了应对日趋严峻的网络安全威胁,美国不断加大对零信任架构的研究和应用。自 2022 年以来,美国发布了多个零信任战略和体系架构文件,开展了多项零信任应用项目。在介绍美国零信任战略…...

)

Toolformer论文阅读笔记(简略版)

文章目录 引言方法限制结论 引言 大语言模型在zero-shot和few-shot情况下,在很多下游任务中取得了很好的结果。大模型存在的限制:无法获取最新的信息、无法进行精确的数学计算、无法理解时间的推移等。这些限制可以通过扩大模型规模一定程度上解决&…...

Pytorch torch.dot、torch.mv、torch.mm、torch.norm的用法详解

torch.dot的用法: 使用numpy求点积,对于二维的且一个二维的维数为1 torch.mv的用法: torch.mm的用法 torch.norm 名词解释:L2范数也就是向量的模,L1范数就是各个元素的绝对值之和例如:...

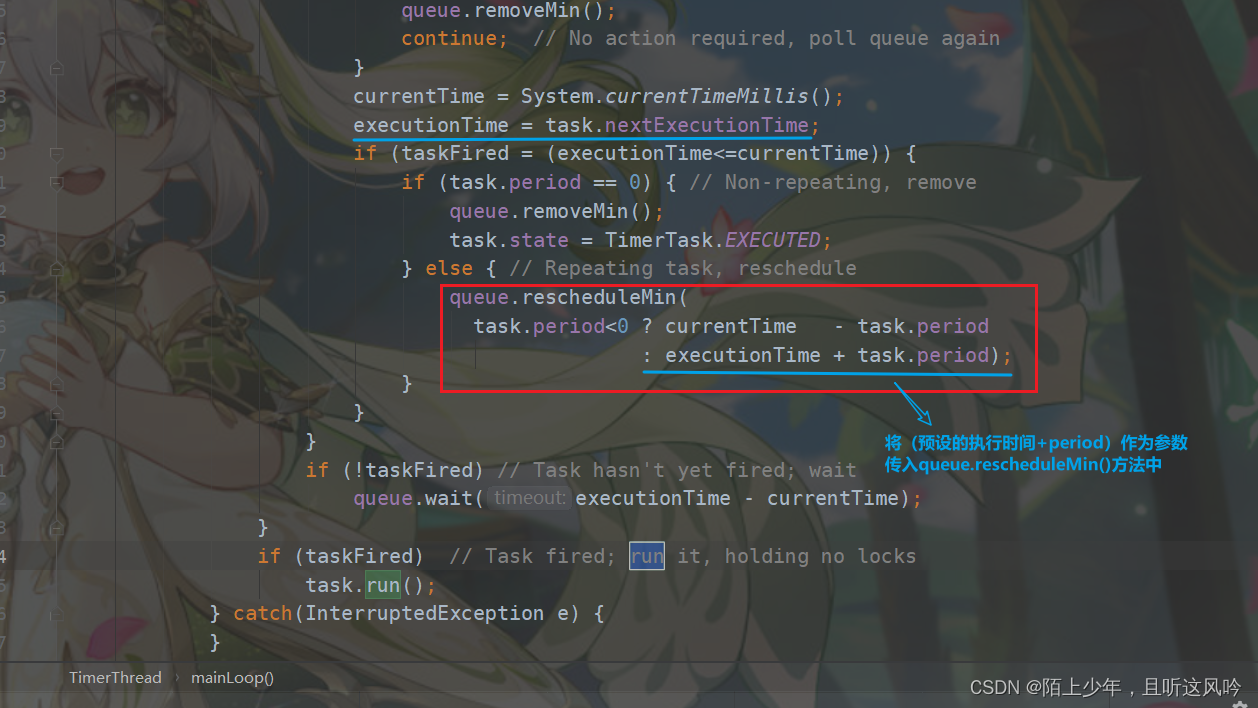

Jave 定时任务:使用Timer类执行定时任务为何会发生任务阻塞?如何解决?

IDE:IntelliJ IDEA 2022.2.3 x64 操作系统:win10 x64 位 家庭版 JDK: 1.8 文章目录 一、Timer类是什么?二、Timer类主要由哪些部分组成?1.TaskQueue2. TimerThread 三、示例代码分析四、自定义TimerTask为什么会发生任务相互阻塞的…...

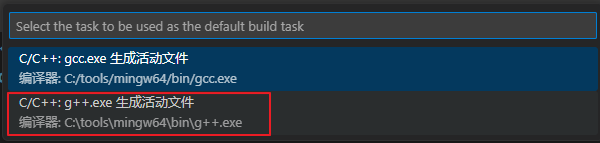

Visual Studio Code配置c/c++环境

Visual Studio Code配置c/c环境 1.创建项目目录2.vscode打开项目目录3.项目中添加文件4.文件内容5.配置编译器6.配置构建任务7.配置调试设置 1.创建项目目录 d:\>mkdir d:\c语言项目\test012.vscode打开项目目录 3.项目中添加文件 4.文件内容 #include <iostream> u…...

漏洞利用工具的编写

预计更新网络扫描工具的编写漏洞扫描工具的编写Web渗透测试工具的编写密码破解工具的编写漏洞利用工具的编写拒绝服务攻击工具的编写密码保护工具的编写情报收集工具的编写 漏洞利用工具是一种常见的安全工具,它可以利用系统或应用程序中的漏洞来获取系统权限或者窃…...

ChatGPT之父被OpenAI解雇

首席技术官 Mira Murati 任命临时首席执行官领导 OpenAI;山姆阿尔特曼(Sam Altman)离开公司。 阿尔特曼先生的离职是在董事会经过深思熟虑的审查程序之后进行的,审查程序得出的结论是,他在与董事会的沟通中始终不坦诚…...

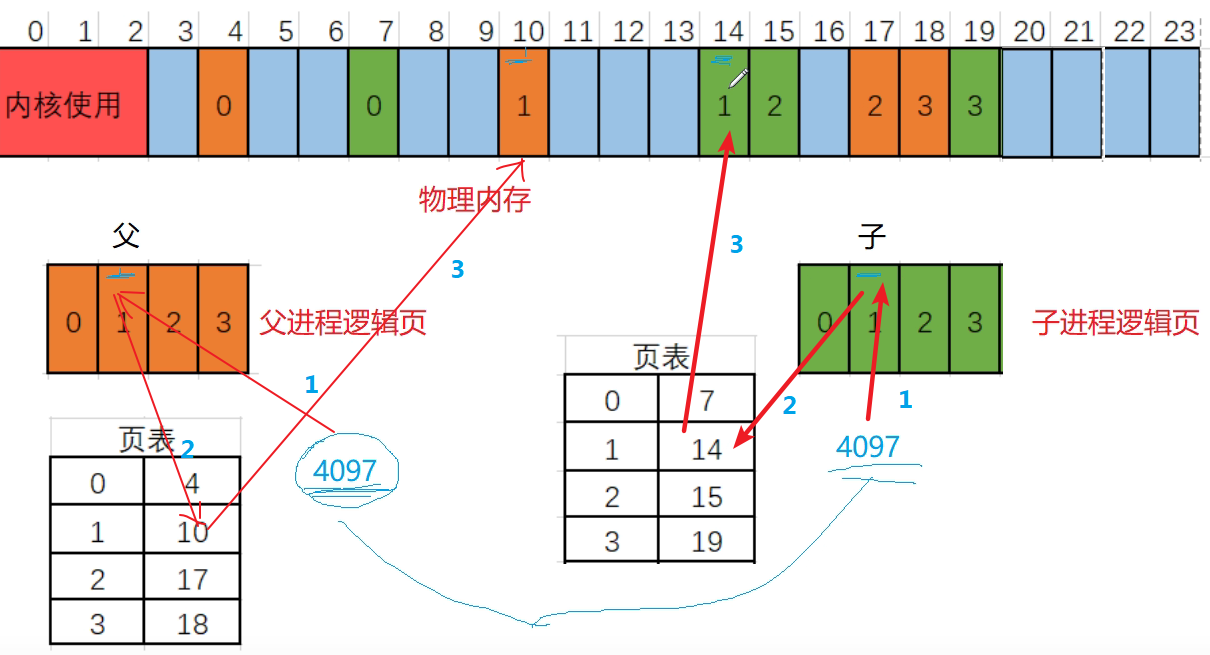

linux中利用fork复制进程,printf隐藏的缓冲区,写时拷贝技术,进程的逻辑地址与物理地址

1.prinf隐藏的缓冲区 1.思考:为什么会有缓冲区的存在? 2.演示及思考? 1).演示缓存区没有存在感 那为什么我们感觉不到缓冲区的存在呢?我们要打印东西直接就打印了呢? 我们用代码演示一下: 比如打开一个main.c,输入内容如下: #include <stdio.h>int main(){printf…...

java游戏制作-拼图游戏

一.制作主界面 首先创建一个Java项目命名为puzzlegame 结果:】 二.设置界面 代码: 三.初始化界面 代码: 优化代码: 四.添加图片 先在Java项目中创建图片文件夹,将图片导入其中 管理图片: 五.打乱图片顺序...

使用sklearn报AttributeError: ‘NoneType‘ object has no attribute ‘split‘

错误原因 在使用scikit-learn的时候报AttributeError: NoneType object has no attribute split Exception ignored on calling ctypes callback function: <function _ThreadpoolInfo._find_modules_with_dl_iterate_phdr..match_module_callback at 0x7fb757978160> T…...

C++学习 --map

目录 1, 什么是map 2, 创建map 2-1, 标准数据类型 2-2, 自定义数据类型 2-3, 其他创建方式 3, 操作map 3-1, 赋值 3-2, 插入元素(insert) 3-2-1, 插入标准数据类…...

基于Qt QList和QMap容器类示例

## QList<T> QList<T>容器是一个数组列表,特点如下: 1.大多数情况下可以用QList。像prepend()、append()和insert()这种操作,通常QList比QVector快的多。这是因为QList是基于index标签存储它的元素项在内存中(虽然内存不连续,这点与STL的list 是一样的),比…...

Flask学习一:概述

搭建项目 安装框架 pip install Flask第一个程序 from flask import Flaskapp Flask(__name__)app.route(/) def hello_world():return "Hello World"if __name__ __main__:app.run()怎么说呢,感觉还不错的样子。 调试模式 if __name__ __main__:a…...

)

LeetCode:689. 三个无重叠子数组的最大和(dp C++)

目录 689. 三个无重叠子数组的最大和 题目描述: 实现代码与解析: dp 原理思路: 滑动窗口: 原理思路: 689. 三个无重叠子数组的最大和 题目描述: 给你一个整数数组 nums 和一个整数 k ,找…...

Leetcode—206.反转链表【简单】

2023每日刷题(三十三) Leetcode—206.反转链表 头插法实现代码 /*** Definition for singly-linked list.* struct ListNode {* int val;* struct ListNode *next;* };*/ struct ListNode* reverseList(struct ListNode* head) {if(head NULL…...

Linux - 内存 - 预留内存占用分析

说明 Linux启动log中会显示平台的内存信息,公司SOC平台,物理DRAM实际size是128M,但是启动log中total size不足128MB,并且预留内存(82272K reserved)过多,启动log如下: Memory: 480…...

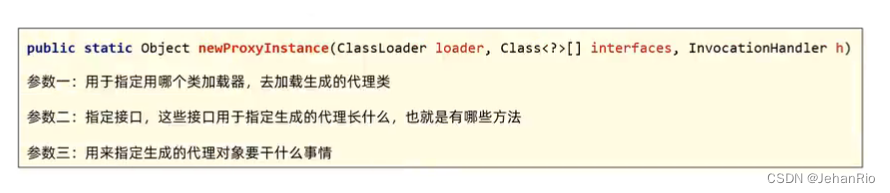

Java学习之路 —— Java高级

文章目录 前言1. 单元测试2. 反射2.1 获取Class对象的三种方式2.2 获取类的构造器的方法2.3 获取类的成员变量2.4 获取类的成员方法2.5 反射的作用 3. 注解3.1 自定义注解3.2 注解的原理3.3 元注解3.4 注解的解析 4. 动态代理5. 总结 前言 终于走到新手村的末端了,…...

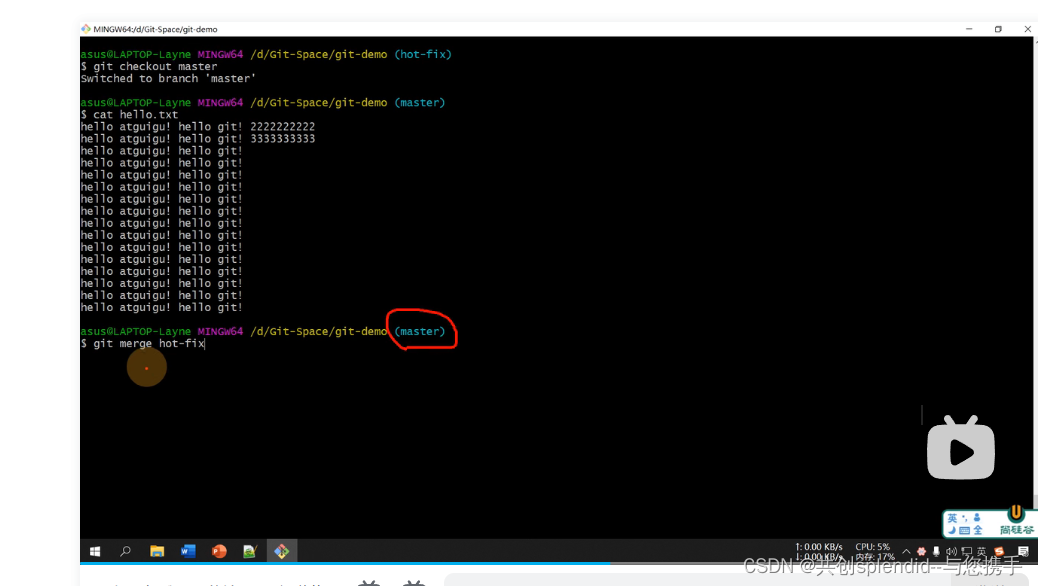

git使用及常用命令

在初入公司中,若使用的是git管理工具,需要做以下步骤: 1,常用命令在: (1),git config --global user.name xxx(名字) //若不设置 那么下次提交代码时会报错 其次该设置名字和…...

)

vue 学习 -- day36(分析工程结构)

//引入的不再是Vue构造函数了,引入的是一个名为createApp的工厂函数 import { createApp } from vue import App from ./App.vue //创建应用实例对象——app(类似于之前Vue2中的vm,但app比vm更“轻”,它少了很多属性和方法) const app creat…...

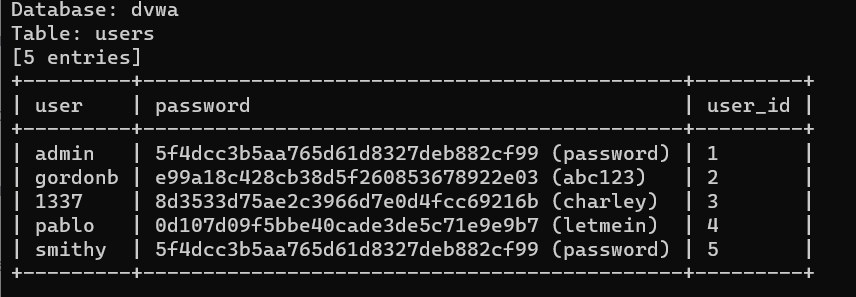

SQL Injection

SQL Injection SQL injection(SQL注入),通过在输入字段或URL查询参数中执行SQL命令,导致对数据库的未经授权的访问。如果SQL注入成功,未经授权的人可能会读取、创建、更新甚至删除数据库表的记录 举个例子:…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

简易版抽奖活动的设计技术方案

1.前言 本技术方案旨在设计一套完整且可靠的抽奖活动逻辑,确保抽奖活动能够公平、公正、公开地进行,同时满足高并发访问、数据安全存储与高效处理等需求,为用户提供流畅的抽奖体验,助力业务顺利开展。本方案将涵盖抽奖活动的整体架构设计、核心流程逻辑、关键功能实现以及…...

3.3.1_1 检错编码(奇偶校验码)

从这节课开始,我们会探讨数据链路层的差错控制功能,差错控制功能的主要目标是要发现并且解决一个帧内部的位错误,我们需要使用特殊的编码技术去发现帧内部的位错误,当我们发现位错误之后,通常来说有两种解决方案。第一…...

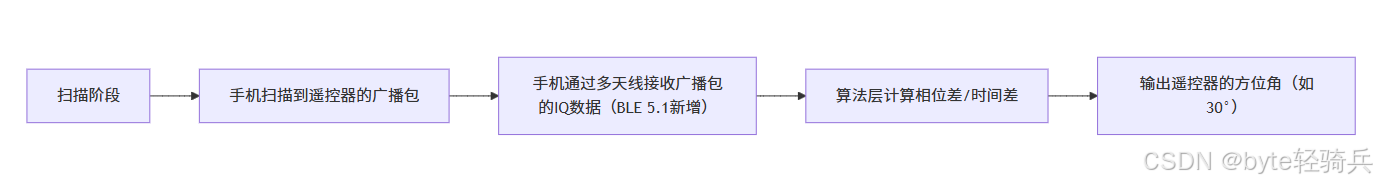

蓝牙 BLE 扫描面试题大全(2):进阶面试题与实战演练

前文覆盖了 BLE 扫描的基础概念与经典问题蓝牙 BLE 扫描面试题大全(1):从基础到实战的深度解析-CSDN博客,但实际面试中,企业更关注候选人对复杂场景的应对能力(如多设备并发扫描、低功耗与高发现率的平衡)和前沿技术的…...

多种风格导航菜单 HTML 实现(附源码)

下面我将为您展示 6 种不同风格的导航菜单实现,每种都包含完整 HTML、CSS 和 JavaScript 代码。 1. 简约水平导航栏 <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport&qu…...

项目部署到Linux上时遇到的错误(Redis,MySQL,无法正确连接,地址占用问题)

Redis无法正确连接 在运行jar包时出现了这样的错误 查询得知问题核心在于Redis连接失败,具体原因是客户端发送了密码认证请求,但Redis服务器未设置密码 1.为Redis设置密码(匹配客户端配置) 步骤: 1).修…...

Python ROS2【机器人中间件框架】 简介

销量过万TEEIS德国护膝夏天用薄款 优惠券冠生园 百花蜂蜜428g 挤压瓶纯蜂蜜巨奇严选 鞋子除臭剂360ml 多芬身体磨砂膏280g健70%-75%酒精消毒棉片湿巾1418cm 80片/袋3袋大包清洁食品用消毒 优惠券AIMORNY52朵红玫瑰永生香皂花同城配送非鲜花七夕情人节生日礼物送女友 热卖妙洁棉…...

Razor编程中@Html的方法使用大全

文章目录 1. 基础HTML辅助方法1.1 Html.ActionLink()1.2 Html.RouteLink()1.3 Html.Display() / Html.DisplayFor()1.4 Html.Editor() / Html.EditorFor()1.5 Html.Label() / Html.LabelFor()1.6 Html.TextBox() / Html.TextBoxFor() 2. 表单相关辅助方法2.1 Html.BeginForm() …...

大模型——基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程

基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程 下载安装Docker Docker官网:https://www.docker.com/ 自定义Docker安装路径 Docker默认安装在C盘,大小大概2.9G,做这行最忌讳的就是安装软件全装C盘,所以我调整了下安装路径。 新建安装目录:E:\MyS…...

react菜单,动态绑定点击事件,菜单分离出去单独的js文件,Ant框架

1、菜单文件treeTop.js // 顶部菜单 import { AppstoreOutlined, SettingOutlined } from ant-design/icons; // 定义菜单项数据 const treeTop [{label: Docker管理,key: 1,icon: <AppstoreOutlined />,url:"/docker/index"},{label: 权限管理,key: 2,icon:…...