使用requests库进行网络爬虫:IP请求错误的解决方法

目录

引言

一、了解requests库

二、遇到的问题

三、解决方法

1、随机化IP地址

2、减少请求频率

3、使用User Agent模拟浏览器行为

4、使用Cookies

四、注意事项

五、使用代理池

六、总结

引言

在利用Python的requests库进行网络爬虫操作时,我们有时会遇到由于频繁的HTTP请求导致的IP被封禁问题。这种情况下,如何解决并避免IP被封禁成为了亟待解决的问题。本文将详细介绍在使用requests库进行网络爬虫时如何解决和避免IP请求错误。

一、了解requests库

requests库是Python中一个流行的HTTP客户端库,可以轻松地发送所有类型的HTTP请求。它简单易用,支持各种复杂的HTTP请求,包括GET、POST、PUT、DELETE等。同时,requests库还支持各种类型的认证、cookies、会话、重定向等。

二、遇到的问题

在进行网络爬虫操作时,我们常常需要进行大量的HTTP请求。然而,频繁的请求可能导致我们的IP地址被封禁。这通常是因为目标网站为了防止恶意攻击或过于频繁的访问而采取的措施。当我们的IP地址被封禁时,会收到诸如“403 Forbidden”或“503 Service Unavailable”等错误信息。

三、解决方法

1、随机化IP地址

为了避免IP被封禁,我们可以采用代理服务器的方式,通过代理服务器发送请求来隐藏我们的真实IP地址。使用代理服务器时,每个请求都会从一个随机的IP地址发出,这样就能有效避免单一IP地址被限制。

在Python中,我们可以使用第三方库如“Scrapy”或“Selenium”,这些库提供了更高级的代理功能和随机化IP地址的功能。

2、减少请求频率

我们还需要控制发送请求的频率,以避免过于频繁的访问。这可以通过在每个请求之间添加延迟来实现。在Python中,我们可以使用time模块中的sleep函数来添加延迟。例如:

import time

import requests time.sleep(2) # 等待2秒再发送下一个请求3、使用User Agent模拟浏览器行为

大多数网站都会检查请求的User Agent头部,以确定请求来自浏览器还是爬虫。为了使我们的请求更像来自浏览器,我们可以设置User Agent头部为常见的浏览器User Agent。例如:

headers = { 'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.3'

}

response = requests.get('http://example.com', headers=headers)4、使用Cookies

许多网站需要用户登录才能访问某些页面。在这种情况下,我们可以使用Cookies来存储用户的登录信息,以便在后续的请求中自动携带这些信息。例如:

session = requests.Session()

session.post('http://example.com/login', data={'username': 'myusername', 'password': 'mypassword'})

response = session.get('http://example.com/profile')四、注意事项

1、尊重目标网站的robots.txt规则。在进行爬虫操作之前,应该先检查目标网站的robots.txt文件,以确定是否允许爬取该网站的数据。

2、注意频率限制。即使使用了上述方法,我们仍应遵守目标网站的访问频率限制,以防止被封禁。

3、注意数据使用。我们应该仅使用爬取的数据进行合法、道德的目的,并尊重目标网站的数据隐私政策。

五、使用代理池

当我们需要大量请求并且希望避免被封禁时,使用代理池是一种有效的方法。代理池可以提供一系列预先设置好的代理服务器地址,每个请求都会从这些代理服务器中随机选择一个来发送。这样可以有效地隐藏我们的真实IP地址,并避免单一IP地址被封禁。

在Python中,我们可以使用一些第三方库来管理和使用代理池,例如“ProxyPool”等。这些库提供了方便的接口来管理和获取代理服务器地址,同时还可以自动检测并更新代理服务器的状态。

六、总结

在使用requests库进行网络爬虫时,我们可能会遇到IP请求错误的问题。为了避免这些问题,我们可以采取一系列的解决方法,例如随机化IP地址、减少请求频率、使用User Agent模拟浏览器行为、使用Cookies以及使用代理池等。这些方法可以帮助我们有效地避免IP被封禁,并提高爬虫的效率和稳定性。

然而,我们仍需要注意遵守目标网站的规则和政策,尊重他人的劳动成果和隐私权。在进行爬虫操作时,我们应该始终保持合法、道德的行为,并尊重他人的知识产权和隐私权。同时,我们也需要不断学习和探索新的技术方法,以应对不断变化的网络环境和挑战。

相关文章:

使用requests库进行网络爬虫:IP请求错误的解决方法

目录 引言 一、了解requests库 二、遇到的问题 三、解决方法 1、随机化IP地址 2、减少请求频率 3、使用User Agent模拟浏览器行为 4、使用Cookies 四、注意事项 五、使用代理池 六、总结 引言 在利用Python的requests库进行网络爬虫操作时,我们有时会遇…...

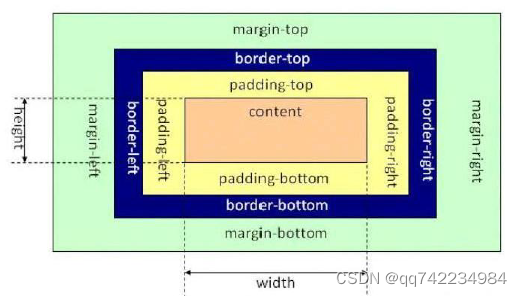

Web之CSS笔记

Web之HTML、CSS、JS 二、CSS(Cascading Style Sheets层叠样式表)CSS与HTML的结合方式CSS选择器CSS基本属性CSS伪类DIVCSS轮廓CSS边框盒子模型CSS定位 Web之HTML笔记 Web之JavaScript(jQuery)笔记 二、CSS(Cascading Style Sheets层叠样式表&…...

CentOS to KeyarchOS 系统迁移体验

1. KOS(KeyarchOS)——云峦操作系统简介 KeyarchOS 即云峦操作系统(简称 KOS)是浪潮信息基于 Linux 内核、龙蜥等开源技术自主研发的一款服务器操作系统,支持x86、ARM 等主流架构处理器,广泛兼容传统 CentOS 生态产品和创新技术产品,可为用户…...

如何从零开始制作一本企业宣传画册?

最近公司领导要求为公司制作一本企业宣传画册,用来展示我们的产品和服务,增加品牌影响力。可是,像我这种零基础的小白,完全不知道如何制作啊?对此我感到很焦虑,怕做不好影响公司形象,也怕耽误时…...

Android问题笔记四十六:解决open failed: EACCES (Permission denied) 问题

点击跳转专栏>Unity3D特效百例点击跳转专栏>案例项目实战源码点击跳转专栏>游戏脚本-辅助自动化点击跳转专栏>Android控件全解手册点击跳转专栏>Scratch编程案例点击跳转>软考全系列点击跳转>蓝桥系列点击跳转>ChatGPT和AIGC 👉关于作者 专…...

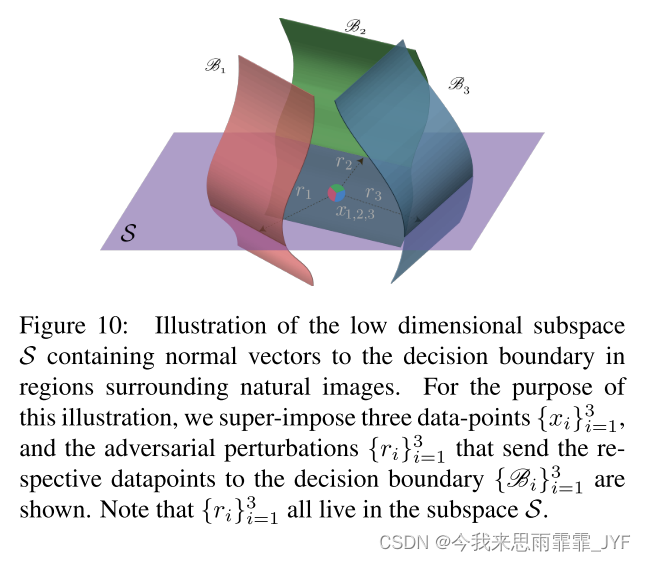

Universal adversarial perturbations(2017 CVPR)

Universal adversarial perturbations----《普遍对抗扰动》 通俗UAP算法步骤理解:对于 x i ∈ X {x_i} \in X xi∈X 的每个采样数据点,比较 k ^ ( x i v ) \hat k({x_i} v) k^(xiv) 与 k ^ ( x i ) \hat k({x_i}) k^(xi) ,如果 k…...

前台查看日志功能

前台 <template><div id="logContent"><div class="onlinlog"><div class="left"><div class="number">显示字符数:<span><el-selectv-model="strNumber"placeholder="50000…...

mysqlbinlog使用记录

首先要确认mysql启用了binlog功能。一般默认启用。 mysql> select log_bin; ----------- | log_bin | ----------- | 1 | ----------- 然后确认binlog目录 mysql> select log_bin_basename; ---------------------------- | log_bin_basename | -----…...

学习c#的第十八天

目录 C# 文件的输入与输出 C# I/O 类 FileStream 类 文本文件的读写 StreamReader 类 StreamWriter 类 实例 二进制文件的读写 BinaryReader 类 BinaryWriter 类 实例 Windows 文件系统的操作 DirectoryInfo 类 FileInfo 类 实例 C# 文件的输入与输出 一个 文件…...

element + vue3,级联选择器实现省市区

由于es6支持哈希,所以数据量只要不太大,就不需要对el-cascader进行点击后在调接口出现下一级,很简单的就是直接获取所有数据。 <template><div><el-cascader :modelValue"modelValue" :props"innerProps"…...

程序员的护城河-并发编程

👏作者简介:大家好,我是爱吃芝士的土豆倪,24届校招生Java选手,很高兴认识大家📕系列专栏:Spring源码、JUC源码🔥如果感觉博主的文章还不错的话,请👍三连支持&…...

外卖小程序系统:数字化餐饮的编码之道

在当今数字化时代,外卖小程序系统成为了餐饮业的一项技术巨制。这个系统不仅提供了便捷的点餐体验,更通过先进的技术手段,实现了高效订单处理、实时配送追踪以及个性化推荐。让我们深入了解外卖小程序系统的技术魔法,一起揭秘数字…...

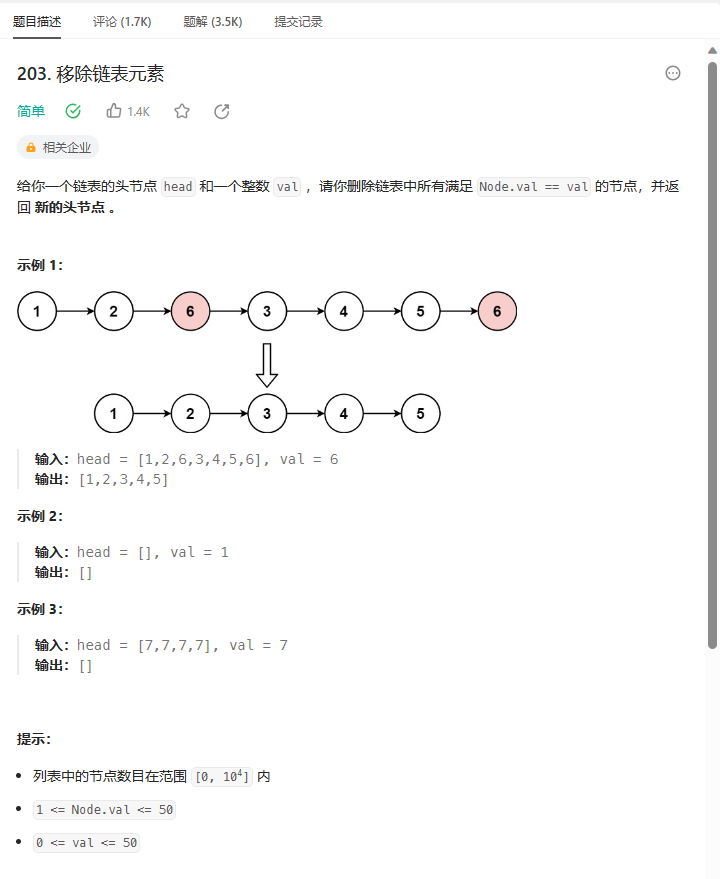

单链表相关面试题--1.删除链表中等于给定值 val 的所有节点

/* 解题思路:从头节点开始进行元素删除,每删除一个元素,需要重新链接节点 */ struct ListNode* removeElements(struct ListNode* head, int val) {if(head NULL)return NULL;struct ListNode* cur head;struct ListNode* prev NULL;while…...

一生一芯18——Chisel模板与Chisel工程构建

Chisel模板链接如下: 链接: https://pan.baidu.com/s/1DNDKpz5VnTxPgoZBBOd-Ww?pwdrevg 提取码: revg Chisel转Verilog模板如下: 链接: https://pan.baidu.com/s/1T9JQL5BccxqI4bscfU-JyA?pwd7rw2 提取码: 7rw2 以下使用sbt作为构建工具 Chisel项目构…...

ES6 class类

基本介绍 1. constructor constructor()方法是类的默认方法,通过new命令生成对象实例时,自动调用该方法。 一个类必须有constructor()方法,如果没有显式定义,一个空的constructor()方法会被默认添加。如: class Po…...

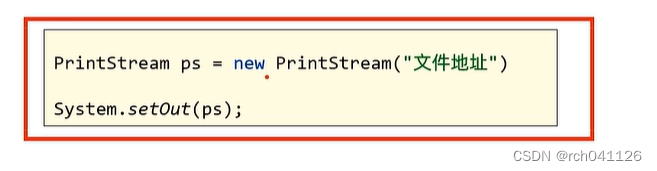

Java的IO流-打印流

打印流 PrintStream public void println()自动换行 PrintWriter package com.itheima.println;import java.io.FileInputStream; import java.io.PrintStream; import java.io.PrintWriter;public class Test2 {public static void main(String[] arg…...

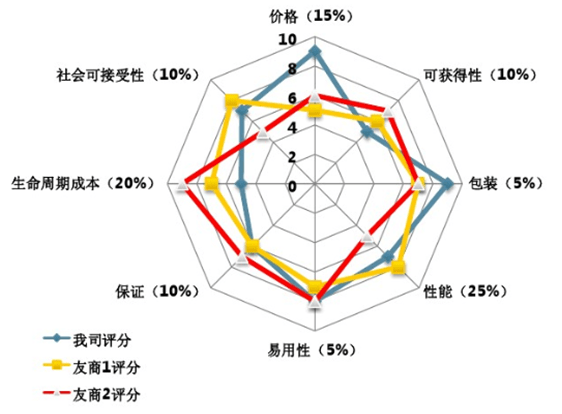

如何使用$APPEALS法,分析用户期待?

$APPEALS分析法是一种用于分析用户期待和需求的方法,它可以帮助企业全方位多角度地了解客户对产品的期望,有助于企业多维度有侧重地调整市场规划和产品改进策略,帮助企业打造优势产品,提高市场竞争力。 下面是使用$APPEALS分析法来…...

南京工程学院数据结构考试纲要

...

用于类)

C++中将 sizeof() 用于类

C中将 sizeof() 用于类 您知道,通过使用关键字 class 声明自定义类型,可封装数据属性和使用数据的方法。运算符 sizeof( )用于确定指定类型需要多少内存,单位为字节。这个运算符也可用于类,在这种情况下,它将指出类声…...

)

Android studio访问选程https接口(.crt handshake)

如果服务器是https的,访问受限怎么办?有两种方法,一种是接受一切证书个人官方正式非正式,当然这样就牺牲了安全性,网上方法很多,我现在教大家如何去验证crt文件 首先服务器是https的,必然有几个…...

【JavaEE】-- HTTP

1. HTTP是什么? HTTP(全称为"超文本传输协议")是一种应用非常广泛的应用层协议,HTTP是基于TCP协议的一种应用层协议。 应用层协议:是计算机网络协议栈中最高层的协议,它定义了运行在不同主机上…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

【入坑系列】TiDB 强制索引在不同库下不生效问题

文章目录 背景SQL 优化情况线上SQL运行情况分析怀疑1:执行计划绑定问题?尝试:SHOW WARNINGS 查看警告探索 TiDB 的 USE_INDEX 写法Hint 不生效问题排查解决参考背景 项目中使用 TiDB 数据库,并对 SQL 进行优化了,添加了强制索引。 UAT 环境已经生效,但 PROD 环境强制索…...

visual studio 2022更改主题为深色

visual studio 2022更改主题为深色 点击visual studio 上方的 工具-> 选项 在选项窗口中,选择 环境 -> 常规 ,将其中的颜色主题改成深色 点击确定,更改完成...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

在Ubuntu24上采用Wine打开SourceInsight

1. 安装wine sudo apt install wine 2. 安装32位库支持,SourceInsight是32位程序 sudo dpkg --add-architecture i386 sudo apt update sudo apt install wine32:i386 3. 验证安装 wine --version 4. 安装必要的字体和库(解决显示问题) sudo apt install fonts-wqy…...

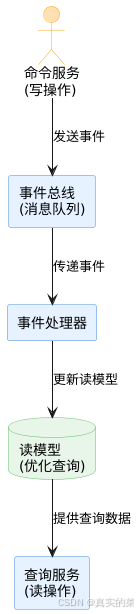

消息队列系统设计与实践全解析

文章目录 🚀 消息队列系统设计与实践全解析🔍 一、消息队列选型1.1 业务场景匹配矩阵1.2 吞吐量/延迟/可靠性权衡💡 权衡决策框架 1.3 运维复杂度评估🔧 运维成本降低策略 🏗️ 二、典型架构设计2.1 分布式事务最终一致…...