网络运维与网络安全 学习笔记2023.11.25

网络运维与网络安全 学习笔记 第二十六天

今日目标

ACL原理与类型、基本ACL配置、高级ACL配置

高级ACL之ICMP、高级ACL之telnet

ACL原理与类型

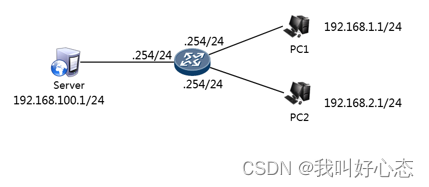

项目背景

为了企业的业务安全,要求不同部门对服务器有不同的权限

PC1不能访问Server

PC2允许访问Server

允许其他所有流量互通

项目分析

如果想要控制设备之间的连通性,必须搞清楚数据转发的路径

在数据转发路径上的某些节点设备上,使用控制策略,过滤数据包

解决方案

现网中,实现流量访问控制的方法有两种

控制路由条目 - 在数据包转发路径上的三层设备上,通过路由策略,拒绝路由条目,从而确保数据包无法互通

控制数据包转发 - 在数据包转发路径上的任何一个设备的接口下,调用专门的“流量控制工具”,比如ACL

配置命令

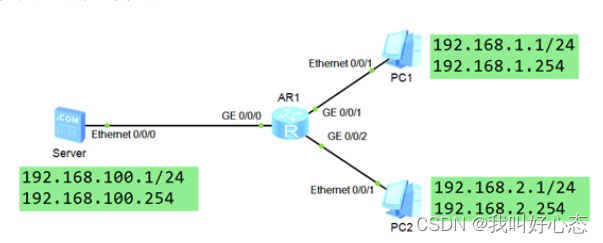

①配置终端设备 - PC1

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

②配置终端设备 - PC2

地址:192.168.2.1

掩码:255.255.255.0

网关:192.168.2.254

③配置终端设备 - Server

地址:192.168.100.1

掩码:255.255.255.0

网关:192.168.100.254

④配置网络设备 - R1

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/1 //连接PC1

[R1-GigabitEthernet0/0/1]ip address 192.168.1.254 24 //配置IP地址

[R1-GigabitEthernet0/0/1]quit

[R1]interface GigabitEthernet0/0/2 //连接PC2

[R1-GigabitEthernet0/0/2]ip address 192.168.2.254 24 //配置IP地址

[R1-GigabitEthernet0/0/2]quit

⑤配置ACL

[R1]acl 2000 //创建基本ACL

[R1-acl-basic-2000]rule 10 deny source 192.168.1.1 0.0.0.255

[R1-acl-basic-2000]quit

[R1]interface GigabitEthernet0/0/0 //连接Server1的接口

[R1-GigabitEtherner0/0/0]traffic-filter outbound acl 2000

[R1-GigabitEtherner0/0/0]quit

⑥测试

display acl all //查看设备上所有的ACL

display acl 2000 //查看ACL2000的内容

PC1不能ping通Server1

PC2不能ping通Server2

PC1可以ping通PC2

ACL概述

ACL(Access Control List),访问控制列表

主要用于在众多类型的数据包中,“匹配/抓取”感兴趣的数据

是一个包含了多个“规则”的列表,不同规则通过“规则号”进行区分

每个“规则”都包含:动作 + 条件 两部分内容

动作分为:允许(permit)和拒绝(deny)

条件分为:地址(address)和通配符(wildcard bits)

ACL解析

ACL 举例

acl 2000

rule 10 permit source 192.168.1.0 0.0.255

ACL讲解

2000,表示的是”ACL的名字“,是可以通过ID表示,也可通过字符表示

Rule,表示的是”规则“

10,表示的是”规则号“,取值范围是0-4294967294

Permit,表示的是动作 - 允许;(deny 表示的是动作 - 拒绝)

Source,表示当前的”规则“检查的是数据包的”源“地址

源IP地址,表示的是”源IP地址的范围“

通配符,表示的是”与源IP地址对应的通配符“

ACL类型

基本ACL-只能匹配”源IP地址“,不能匹配其他的信息,匹配数据不精准,所用的ID取值范围是:2000-2999

高级ACL-可以匹配”源IP地址“、”目标IP地址“、”协议号“、”端口号“等,匹配数据更加精准,所用ID取值范围是:3000-3999

配置思路

确定PC1与Server之间的数据转发路径

确定转发路径上的转发设备有哪些,判断在哪个设备上配置ACL

判断数据包在每个端口上的转发方向,确定ACL的配置命令和调用方向

配置命令

配置ACL

acl 2000

rule 10 deny source 192.168.1.0 0.0.0.255

调用ACL

interface gi0/0/0

traffic-filter outbound acl 2000

验证与测试

PC1>ping 192.168.100.1 , 不通

PC1>ping 192.168.2.1 , 通

PC2>ping 192.168.100.1 , 通

项目总结

ACL用来匹配数据包,并实现数据包的过滤

ACL的类型分为:基本ACL和高级ACL,使用不同的ID范围表示

基本ACL,只能匹配数据包的源IP地址,匹配数据不精准

高级ACL,可以同时匹配数据包的源IP、目标IP、源端口、目标端口、协议号等字段,匹配数据包更加精准

ACL必须先配置,再调用,并且再端口调用时是有方向的。

基本ACL配置

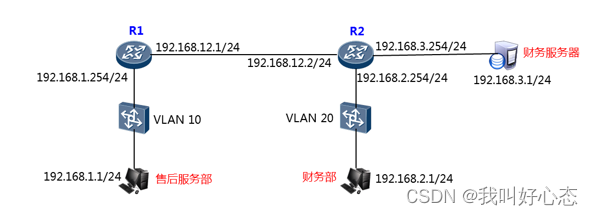

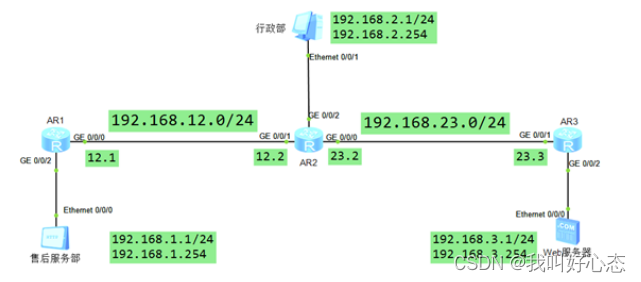

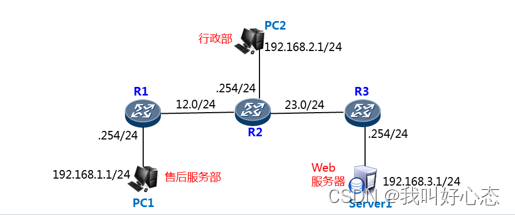

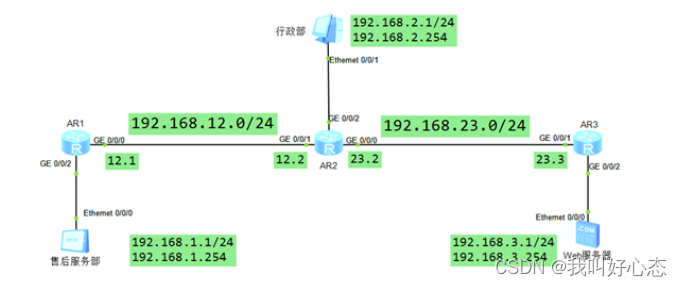

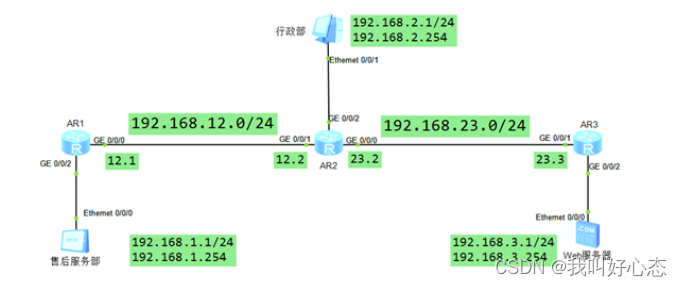

项目背景

公司存在2个部门,为了确保业务安全,需规划安全控制策略

不允许"售后服务部"以任何的方式访问"财务部"服务器

"售后服务器"可以访问网络的任何其他设备

项目分析

对数据流量进行控制,所以选择使用工具 - ACL

要求“不以任何方式”访问,所以采用“基本ACL”

要求“允许访问”其他设备,所以调用在“服务器网关”设备上

解决方案

配置思路

如图配置设备IP地址

配置路由条目,确保不同网段之间可以互通

测试设备之间的连通性,所有网段 均可互通

确定部署ACL的设备 - R2

确定部署ACL的接口 - 财务服务器“网关”接口

配置ACL,过滤源IP地址为“售后服务部”网段

在R2连接“服务器”的接口的出方向,调用ACL

验证并测试ACL

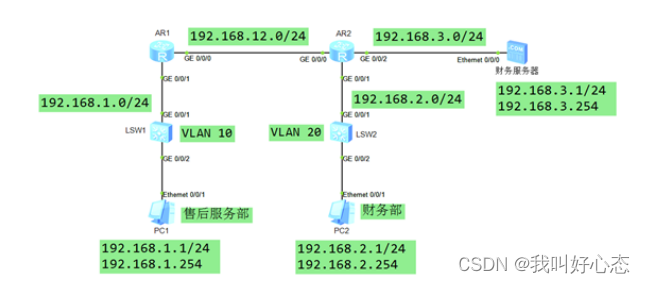

配置命令

①配置终端设备 - PC1

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

②配置终端设备 - PC2

地址:192.168.2.1

掩码:255.255.255.0

网关:192.168.2.254

③配置终端设备 - 财务服务器

地址:192.168.3.1

掩码:255.255.255.0

网关:192.168.3.254

④配置网络设备 - R1

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/1 //连接PC1

[R1-GigabitEthernet0/0/1]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/1]quit

[R1]interface GigabitEthernet0/0/0 //连接R2的接口

[R1-GigabitEthernet0/0/0]ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]ip route-static 192.168.2.0 24 192.168.12.2 //去往PC2的路由条目

[R1]ip route-static 192.168.3.0 24 192.168.12.2 //去往财务服务器的路由条目

⑤配置网络设备 - R2

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/1 //连接PC2

[R2-GigabitEthernet0/0/1]ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/1]quit

[R2]interface GigabitEthernet0/0/0 //连接R1的接口

[R2-GigabitEthernet0/0/0]ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/0]quit

[R2]interface GigabitEthernet0/0/2 //连接服务器的接口

[R2-GigabitEthernet0/0/2]ip address 192.168.3.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1 //去往PC1的路由条目

⑥配置网络设备 - SW1

undo terminal monitor

system-view

[Huawei]sysname SW1

[SW1]vlan 10

[SW1-vlan10]quit

[SW1]interface GigabitEthernet0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 10

[SW1-GigabitEthernet0/0/1]quit

[SW1]interface GigabitEthernet0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 10

[SW1-GigabitEthernet0/0/2]quit

⑦配置网络设备 - SW2

undo terminal monitor

system-view

[Huawei]sysname SW2

[SW2]vlan 20

[SW2-vlan20]quit

[SW2]interface GigabitEthernet0/0/1

[SW2-GigabitEthernet0/0/1]port link-type access

[SW2-GigabitEthernet0/0/1]port default vlan 20

[SW2-GigabitEthernet0/0/1]quit

[SW2]interface GigabitEthernet0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 20

[SW2-GigabitEthernet0/0/2]quit

⑧配置控制策略并调用

[R2]acl 2000

[R2-acl-basic-2000]rule 10 deny source 192.168.1.0 0.0.0.255

[R2-acl-basic-2000]quit

[R2]interface GigabitEthernet0/0/2

[R2-GigabitEthernet0/0/2]traffic-filter outbound acl 2000

[R2-GigabitEthernet0/0/2]quit

配置路由条目 - R1

ip route-static 192.168.2.0 24 192.168.12.2

ip route-static 192.168.3.0 24 192.168.12.2

配置路由条目 - R2

ip route-static 192.168.1.0 24 192.168.12.1

创建ACL - R2

acl 2000

rule 10 deny source 192.168.1.0 0.0.0.255

调用ACL - R2

interface GigabitEthernet0/0/2

traffic-filter outbound acl 2000

验证与测试ACL

[R2]display acl all,查看设备上所有的ACL

[R2]display traffic-filter applied-record,查看设备上已经被调用的ACL

PC1>ping 192.168.3.1,不通

[R1]ping -a 192.168.1.254 192.168.3.1,不通

PC2>ping 192.168.3.1,通

[R2]ping -a 192.168.2.254 192.168.3.1,通

总结

基本ACL只能匹配源IP地址,过滤数据的效率非常高

基本ACL有一个默认的隐含的动作是“允许所有”

基本ACL尽量调用在距离“目标设备”近的设备/接口上

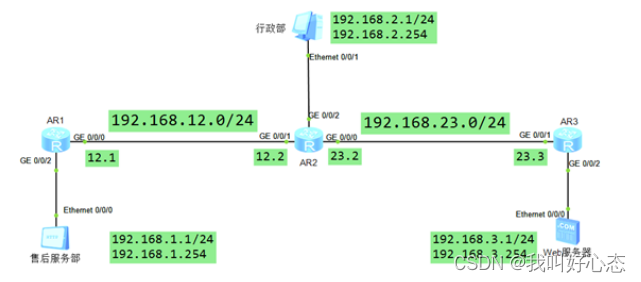

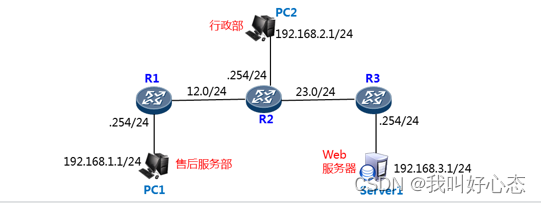

高级ACL配置

项目背景

为了增强企业内网安全,实施业务隔离以及访问权限控制

三个部门属于不通的IP地址网段

售后部仅仅能访问Server1上的Web服务,不能访问其他服务

售后部可以访问行政部的所有设备的任何服务

除了上述权限外,售后部不能访问网络中的其他任何地方

** 项目分析**

不同部门之间存在特定业务流量控制,所以用高级ACL

高级ACL可以精确区分流量,尽量调用在距离源设备近的地方

解决方案

如图配置设备IP地址

配置路由条目,确保不同网段之间互通

测试设备之间的连通性,所有网段均可互通

确定部署ACL的设备 - R1

确定部署ACL的接口 - PC1“网关”接口

配置高级ACL,精准匹配业务流量

在R1连接“PC1”的接口的入方向,调用ACL

验证并测试ACL

配置命令

配置路由条目 - R1

ip route-static 0.0.0.0 0 192.168.12.2

配置路由条目 - R2

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

配置路由条目 - R3

ip route-static 0.0.0.0 0 192.168.23.2

创建ACL - R1

acl 3000

rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 drstination-port eq 80

rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

rule 30 deny ip source 192.168.1.1 0 destination any

调用ACL - R1

interface GigabitEthernet0/0/2

traffic-filter inbound acl 3000

验证与测试ACL

[R1]display acl all ,查看设备上所有的ACL

[R1]display traffic-filter applied-record,查看设备上已经被调用的ACL

PC1通过http客户端访问Server1,成功

PC1通过ping访问Server1,失败

PC1 ping PC2,成功

PC1访问其他网段,失败

总结

高级ACL匹配数据更加精准,适合细分业务流量的管理控制

高级ACL尽量调用再距离“源设备”近的设备/接口上

配置步骤

①配置终端设备 - 售后服务部

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

②配置终端设备 - 行政部

地址:192.168.2.1

掩码:255.255.255.0

网关:192.168.2.254

③配置终端设备 - Web服务器

地址:192.168.3.1

掩码:255.255.255.0

网关:192.168.3.254

配置Web服务:指定Web服务器目录,启动Web服务

④配置网络设备 - R1

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/2 //连接售后服务部

[R1-GigabitEthernet0/0/2]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/2]quit

[R1]interface GigabitEthernet0/0/0 //连接R2的接口

[R1-GigabitEthernet0/0/0]ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

⑤配置网络设备 - R2

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/2 //连接行政部

[R2-GigabitEthernet0/0/2]ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]interface GigabitEthernet0/0/1 //连接R1的接口

[R2-GigabitEthernet0/0/1]ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/1]quit

[R2]interface GigabitEthernet0/0/0 //连接R3的接口

[R2-GigabitEthernet0/0/0]ip address 192.168.23.2 24

[R2-GigabitEthernet0/0/0]quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

[R2]ip route-static 192.168.3.0 255.255.255.0 192.168.23.3

⑥配置网络设备 - R3

system-view

[Huawei]sysname R3

[R3]interface GigabitEthernet0/0/2 //连接web服务器

[R3-GigabitEthernet0/0/2]ip address 192.168.3.254 24

[R3-GigabitEthernet0/0/2]quit

[R3]interface GigabitEthernet0/0/1 //连接R2的接口

[R3-GigabitEthernet0/0/1]ip address 192.168.23.3 24

[R3-GigabitEthernet0/0/1]quit

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.23.2

⑦在R1上配置并调用ACL

[R1]acl 3000

[R1-acl-adv-3000]rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 drstination-port eq 80

[R1-acl-adv-3000]rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

[R1-acl-adv-3000]rule 30 deny ip source 192.168.1.1 0 destination any

[R1]interface GigabitEthernet0/0/2

[R1-GigabitEthernet0/0/2]traffic-filter inbound acl 3000

高级ACL之ICMP

项目背景

为了增强企业内外安全,实施业务隔离以及访问权限控制

三个部门属于不用的IP地址网段

售后部仅仅能ping通Server1,不能访问其他服务

售后部可以访问行政部的所有设备的任何服务

除了上述权限外,售后部不能访问网络中的其他任何地方

项目分析

不同部门之间存在特定业务流量控制,所以用高级ACL

高级ACL可以精确区分流量,尽量调用在距离源设备近的地方

配置思路

如图配置设备IP地址

配置路由条目,确保不同网段之间互通

测试设备之间的连通性,所有网段均可互通

确定部署ACL的设备 - R1

确定部署ACL的接口 - PC1“网关”接口

配置高级ACL,精准匹配业务流量

在R1连接“PC1”的接口的入方向,调用ACL

验证并测试ACL

配置命令

配置路由条目 - R1

ip route-static 0.0.0.0 0 192.168.12.2

配置路由条目 - R2

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

配置路由条目 - R3

ip route-static 0.0.0.0 0 192.168.23.2

创建ACL - R1

acl 3000

rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 drstination-port eq 80

rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

rule 30 deny ip source 192.168.1.1 0 destination any

调用ACL - R1

interface GigabitEthernet0/0/2

traffic-filter inbound acl 3000

验证与测试ACL

[R1]display acl all ,查看设备上所有的ACL

[R1]display traffic-filter applied-record,查看设备上已经被调用的ACL

PC1通过http客户端访问Server1,成功

PC1通过ping访问Server1,失败

PC1 ping PC2,成功

PC1访问其他网段,失败

配置步骤

①配置终端设备 - 售后服务部

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

②配置终端设备 - 行政部

地址:192.168.2.1

掩码:255.255.255.0

网关:192.168.2.254

③配置终端设备 - Web服务器

地址:192.168.3.1

掩码:255.255.255.0

网关:192.168.3.254

配置Web服务:指定Web服务器目录,启动Web服务

④配置网络设备 - R1

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/2 //连接售后服务部

[R1-GigabitEthernet0/0/2]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/2]quit

[R1]interface GigabitEthernet0/0/0 //连接R2的接口

[R1-GigabitEthernet0/0/0]ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

⑤配置网络设备 - R2

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/2 //连接行政部

[R2-GigabitEthernet0/0/2]ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]interface GigabitEthernet0/0/1 //连接R1的接口

[R2-GigabitEthernet0/0/1]ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/1]quit

[R2]interface GigabitEthernet0/0/0 //连接R3的接口

[R2-GigabitEthernet0/0/0]ip address 192.168.23.2 24

[R2-GigabitEthernet0/0/0]quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

[R2]ip route-static 192.168.3.0 255.255.255.0 192.168.23.3

⑥配置网络设备 - R3

system-view

[Huawei]sysname R3

[R3]interface GigabitEthernet0/0/2 //连接web服务器

[R3-GigabitEthernet0/0/2]ip address 192.168.3.254 24

[R3-GigabitEthernet0/0/2]quit

[R3]interface GigabitEthernet0/0/1 //连接R2的接口

[R3-GigabitEthernet0/0/1]ip address 192.168.23.3 24

[R3-GigabitEthernet0/0/1]quit

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.23.2

⑦在R1上配置并调用ACL

[R1]acl 3000

[R1-acl-adv-3000]rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 drstination-port eq 80

[R1-acl-adv-3000]rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

[R1-acl-adv-3000]rule 30 deny ip source 192.168.1.1 0 destination any

[R1]interface GigabitEthernet0/0/2

[R1-GigabitEthernet0/0/2]traffic-filter inbound acl 3000

项目总结

高级ACL匹配数据更加精准,适合细跟业务流量的管理控制

高级ACL尽量调用距离“源设备”近的设备/接口上

一个ACL中窜在多个条目时,数据的匹配顺序按照rule号从小到大依次执行

在ACL条目匹配数据的过程中,如果有一个条目匹配成功,后续的条目就不再查看,直接执行“permit”或者“deny”

如果ACL中的所有条目,都没有匹配成功,则执行最后一个隐含的条目

高级ACL之Telnet

项目背景

为了便于设备管理,为设备开启远程管理功能,登录密码:HCIE

仅仅允许192.168.1.254远程登录R2,其他设备不可以

拒绝R1的任何IP地址远程登录R3,其他设备都可以

项目分析

针对远程登录操作,访问的都是设备的“远程登陆”虚拟接口

对于虚拟接口,使用“基本ACL”,可实现“远程登录”过滤

配置思路

如图配置设备IP地址

配置路由条目,确保不同网段之间互通

测试设备之间的连通性,所有网段均可互通

确定部署ACL的设备 - R2和R3

确定部署ACL的接口 - R2和R3的“远程访问”虚拟接口

配置基本ACL,仅仅匹配允许的IP地址即可

在R2和R3的“远程登录”虚拟接口的入方向,调用ACL

验证并测试ACL

配置命令

配置路由条目 - R1

ip route-static 0.0.0.0 0 192.168.12.2

配置路由条目 - R2

ip route-static 192.168.1.0 24 192.168.12.1

ip route-static 192.168.3.0 24 192.168.23.3

配置路由条目 - R3

ip route-static 0.0.0.0 0 192.168.23.2

配置R2的远程访问功能

user-interface vty 0 4

authentication-mode password

please configure the login password (maximum length 16):HCIE

配置R3的远程访问功能

user-interface vty 0 4

authentication-mode password

please configure the login password (maximum length 16):HCIE

创建ACL - R2

acl 2000

rule 10 permit source 192.168.1.254 0

调用ACL - R2

user-interface vty 0 4

acl 2000 inbound

创建ACL - R3

acl 2000

rule 10 deny source 192.168.1.254 0

rule 20 deny source 192.168.12.1 0

rule 30 deny source any

调用ACL - R3

user-interface vty 0 4

acl 2000 inbound

验证与测试ACL

[R2]display acl all ,查看设备上所有的ACL

[R3]display acl all ,查看设备上所有的ACL

telnet -a 192.168.1.254 192.168.12.2,登录成功

telnet 192.168.12.2,登录失败

telnet 192.168.23.3,登录失败

telnet -a 192.168.1.254 192.168.23.3,登录失败

telnet 192.168.23.3,登录成功

配置步骤

①配置终端设备 - 售后服务部

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

②配置终端设备 - 行政部

地址:192.168.2.1

掩码:255.255.255.0

网关:192.168.2.254

③配置终端设备 - Web服务器

地址:192.168.3.1

掩码:255.255.255.0

网关:192.168.3.254

配置Web服务:指定Web服务器目录,启动Web服务

④配置网络设备 - R1

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/2 //连接售后服务部

[R1-GigabitEthernet0/0/2]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/2]quit

[R1]interface GigabitEthernet0/0/0 //连接R2的接口

[R1-GigabitEthernet0/0/0]ip address 192.168.12.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

⑤配置网络设备 - R2

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/2 //连接行政部

[R2-GigabitEthernet0/0/2]ip address 192.168.2.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]interface GigabitEthernet0/0/1 //连接R1的接口

[R2-GigabitEthernet0/0/1]ip address 192.168.12.2 24

[R2-GigabitEthernet0/0/1]quit

[R2]interface GigabitEthernet0/0/0 //连接R3的接口

[R2-GigabitEthernet0/0/0]ip address 192.168.23.2 24

[R2-GigabitEthernet0/0/0]quit

[R2]ip route-static 192.168.1.0 255.255.255.0 192.168.12.1

[R2]ip route-static 192.168.3.0 255.255.255.0 192.168.23.3

[R2]user-inteface vty 0 4

[R2-ui-vty0-4]authentication-mode password

Please configure the login password (maximum length 16):HCIE

⑥配置网络设备 - R3

system-view

[Huawei]sysname R3

[R3]interface GigabitEthernet0/0/2 //连接web服务器

[R3-GigabitEthernet0/0/2]ip address 192.168.3.254 24

[R3-GigabitEthernet0/0/2]quit

[R3]interface GigabitEthernet0/0/1 //连接R2的接口

[R3-GigabitEthernet0/0/1]ip address 192.168.23.3 24

[R3-GigabitEthernet0/0/1]quit

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.23.2

[R3]user-interface vty 0 4

[R3-ui-vty0-4]authentication-mode password

Please configure the login password (maximum length 16):HCIE

⑦在R2上配置并调用ACL

[R2]acl 2000

[R2-acl-basic-2000]rule 10 permit source 192.168.1.254 0

[R2-acl-basic-2000]quit

[R2]user-interface vty 0 4

[R2-ui-vty0-4]acl 2000 inbound

[R2-ui-vty0-4]quit

⑦在R3上配置并调用ACL

[R3]acl 2000

[R3-acl-basic-2000]rule 10 deny source 192.168.1.254 0

[R3-acl-basic-2000]rule 20 deny source 192.168.12.1 0

[R3-acl-basic-2000]rule 30 deny source any

[R3-acl-basic-2000]quit

[R3]user-interface vty 0 4

[R3-ui-vty0-4]acl 2000 inbound

[R3-ui-vty0-4]quit

项目总结

ACL最后一个隐含的动作时“拒绝所有”

但是用traffic-filter 调用时,ACL默认行为是“允许所有”

远程登录一个设备时,设备使用“虚拟接口” - vty接口

相关文章:

网络运维与网络安全 学习笔记2023.11.25

网络运维与网络安全 学习笔记 第二十六天 今日目标 ACL原理与类型、基本ACL配置、高级ACL配置 高级ACL之ICMP、高级ACL之telnet ACL原理与类型 项目背景 为了企业的业务安全,要求不同部门对服务器有不同的权限 PC1不能访问Server PC2允许访问Server 允许其他所…...

Trustzone/TEE/安全 面试100问

关键词:cache学习、mmu学习、cache资料、mmu资料、arm资料、armv8资料、armv9资料、 trustzone视频、tee视频、ATF视频、secureboot视频、安全启动视频、selinux视频,cache视频、mmu视频,armv8视频、armv9视频、FF-A视频、密码学视频、RME/CCA视频、学习资料下载、免费学习资…...

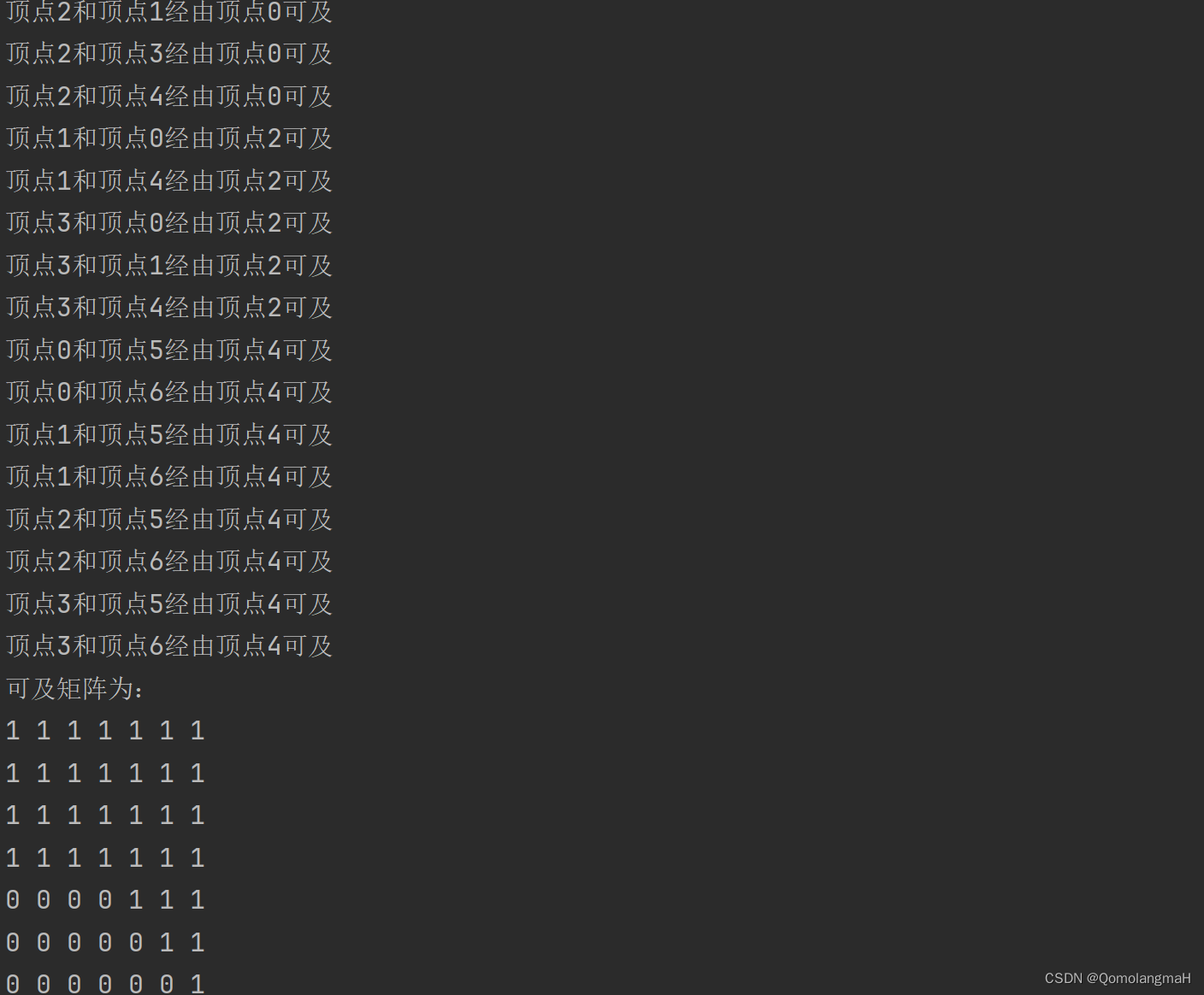

【数据结构】D : 图的顶点可达闭包

D : 图的顶点可达闭包 Description 给定有向图的邻接矩阵A,其元素定义为:若存在顶点i到顶点j的有向边则A[i,j]1,若没有有向边则A[i,j] 0。试求A的可达闭包矩阵A*,其元素定义为:若存在顶点i到顶点j的有向路径则A*[i,j…...

链表?细!详细知识点总结!

链表 定义:链表是一种递归的数据结构,它或者为空(null),或者是指向一个结点(node)的引用,该结点含有一个泛型的元素和一个指向另一条链表的引用。 其实链表就是有序的列表,它在内…...

【数据结构实验】排序(三)快速排序算法的改进(三者取中法)

文章目录 1. 引言2. 快速排序算法2.1 传统快速排序2.2 三者取中法 3. 实验内容3.1 实验题目(一)输入要求(二)输出要求 3.2 算法实现 4. 实验结果 1. 引言 快速排序是一种经典的排序算法,其核心思想是通过选择一个基准元…...

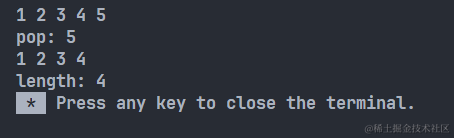

【数据结构/C++】栈和队列_顺序栈

#include<iostream> using namespace std; #define MaxSize 10 // 1. 顺序栈 typedef int ElemType; struct Stack {ElemType data[MaxSize];int top; } SqStack; // 初始化栈 void init(Stack &s) {// 初始化栈顶指针s.top -1; } // 入栈 bool push(Stack &s, …...

【数据结构实验】图(一)Warshall算法(求解有向图的可达矩阵)

文章目录 1. 引言2. Warshall算法原理2.0 图的基础知识a. 类型b. 表示 2.1 初始化可及矩阵2.2 迭代更新可及矩阵 3. 实验内容3.1 实验题目(一)输入要求(二)输出要求 3.2 算法实现 4. 实验结果 1. 引言 Warshall算法是一种用于求解…...

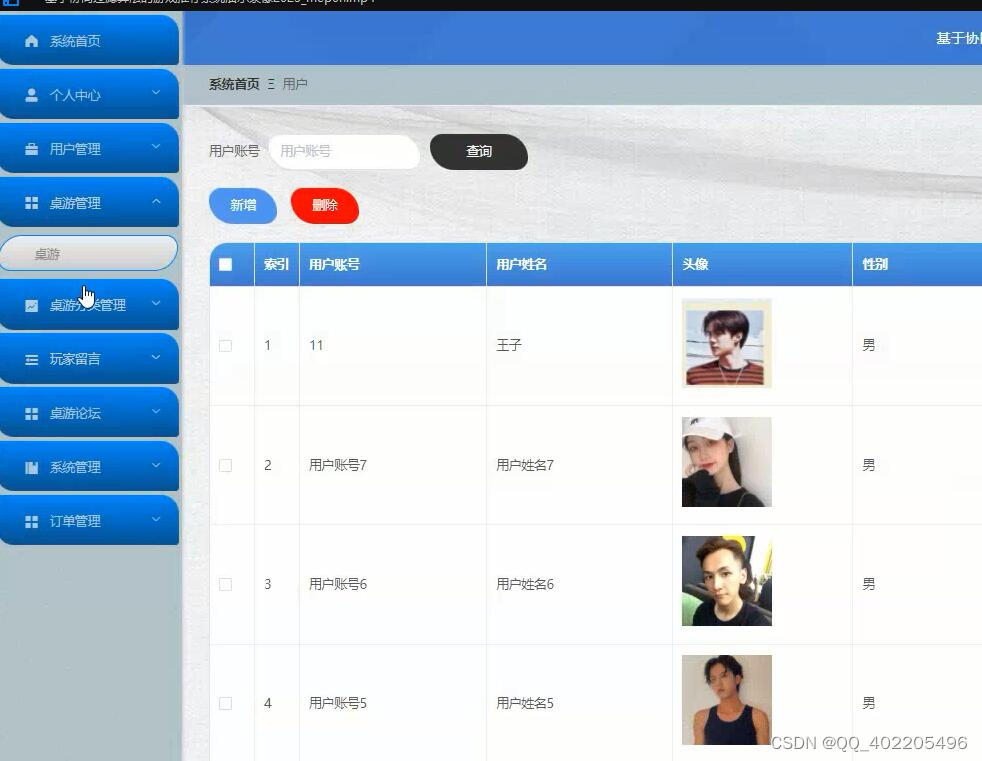

java协同过滤算法 springboot+vue游戏推荐系统

随着人们生活质量的不断提高以及个人电脑和网络的普及,人们的业余生活质量要求也在不断提高,选择一款好玩,精美,画面和音质,品质优良的休闲游戏已经成为一种流行的休闲方式。可以说在人们的日常生活中,除了…...

Android设计模式--适配器模式

至诚之道,可以前知 一,定义 适配器模式把一个类的接口变换成客户端所期待的另一种接口,从而使原本因接口不匹配而无法在一起工作的两个类能够在一起工作。 适配器模式在我们的开发中使用率极高,ListView,GridView&am…...

jQuery_06 基本过滤器的使用

什么是过滤器? 过滤器就是用来筛选dom对象的,过滤器是和选择器一起使用的。在选择了dom对象后在进行过滤筛选。 jQuery对象中存储的dom对象顺序与页面标签声明有关系。 声明顺序就是dom中存放的顺序 1.基本过滤器 使用dom对象在数组中的位置来作为过滤条…...

Kotlin学习——kt里面的函数,高阶函数 函数式编程 扩展函数和属性

Kotlin 是一门现代但已成熟的编程语言,旨在让开发人员更幸福快乐。 它简洁、安全、可与 Java 及其他语言互操作,并提供了多种方式在多个平台间复用代码,以实现高效编程。 https://play.kotlinlang.org/byExample/01_introduction/02_Functio…...

AI绘画“湿地公园的美女”

1、AI绘画:湿地公园的美女 通过输入描述:你需要什么场景的什么创作内容,AI根据内容创造出适合的主题 如图所示:请帮我创作一个湿地公园的像高圆圆的美女图片。 输出的结果如下:总体来说感觉还是非常快,基…...

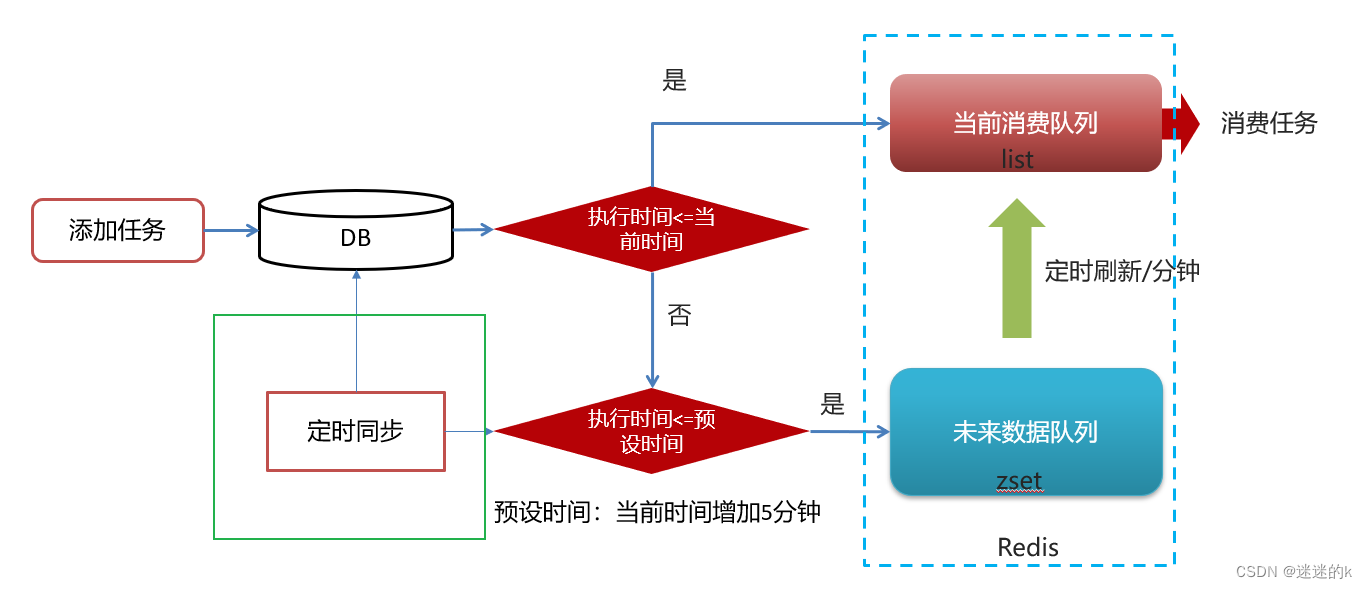

延时任务定时发布,基于 Redis 与 DB 实现

目录 1、什么是延时任务,分别可以使用哪些技术实现? 1.2 使用 Redis 和 DB 相结合的思路图以及分析 2、实现添加任务、取消任务、拉取任务 3、实现未来数据的定时更新 4、将数据库中的任务数据,同步到 Redis 中 1、什么是延时任务ÿ…...

Nacos安装使用

Nacos安装使用 官方下载地址: https://github.com/alibaba/nacos/releases 官方文档地址: https://nacos.io/zh-cn/docs/quick-start.html Nacos介绍 Nacos是阿里巴巴开源的一款支持服务注册与发现,配置管理以及微服务管理的组件。用来取代以前常用的注册中心&a…...

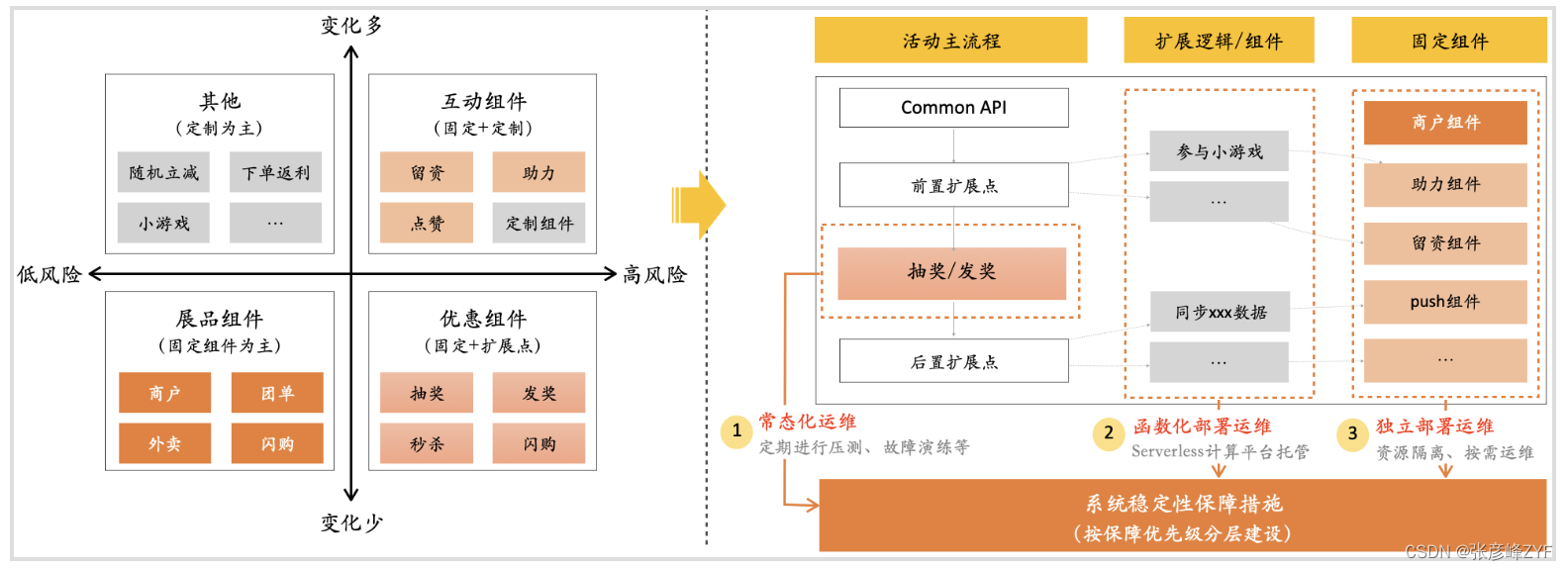

了解抽象思维的应用与实践

目录 一、快速了解抽象思维 (一)抽象思维的本质理解 (二)系统架构中的重要性 (三)软件开发中抽象的基本过程思考 意识和手段 抽象的方式 抽象层次的权衡 二、业务中的应用实践 (一&…...

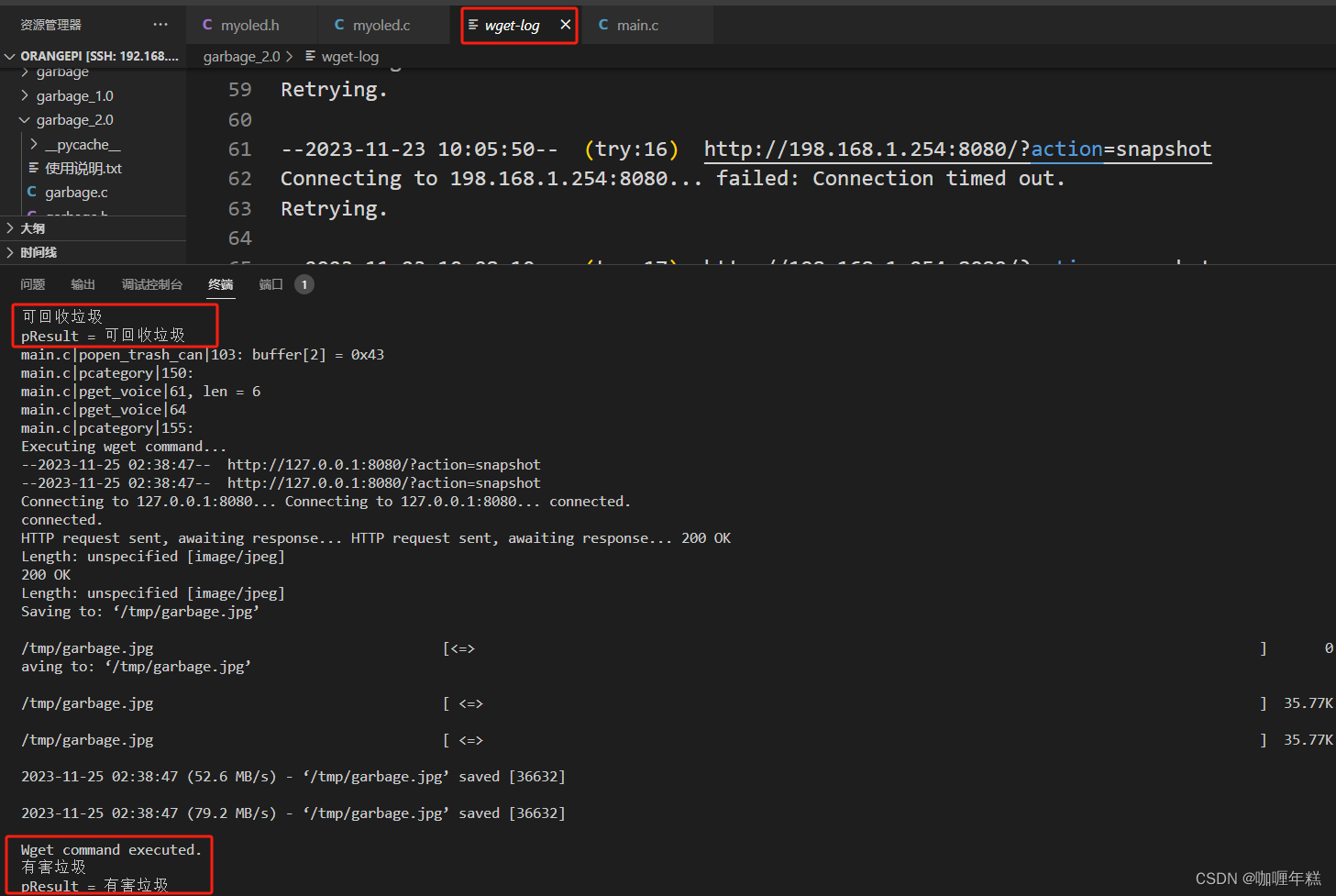

【阿里云】图像识别 智能分类识别 增加垃圾桶开关盖功能点和OLED显示功能点(二)

一、增加垃圾桶开关盖功能 环境准备 二、PWM 频率的公式 三、pthread_detach分离线程,使其在退出时能够自动释放资源 四、具体代码实现 图像识别数据及调试信息wget-log打印日志文件 五、增加OLED显示功能 六、功能点实现语音交互视频 一、增加垃圾桶开关盖功能…...

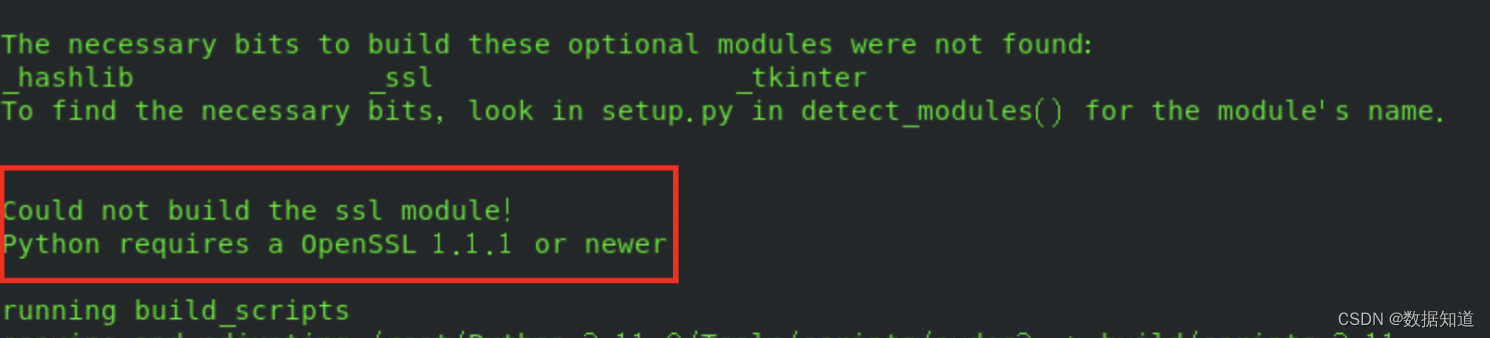

linux centos上安装python3.11.x详细完整教程

一. 安装步骤 注意: 1、安装python3.11的其他版本替换下面的版本信息即可。(如想安装3.11.5将案例中的3.11.0替换成3.11.5即可) #下载最新的软件安装包 wget https://www.python.org/ftp/python/3.11.0/Python-3.11.0.tgz#解压缩安装包 tar -xzf Python-3.11.0.tg…...

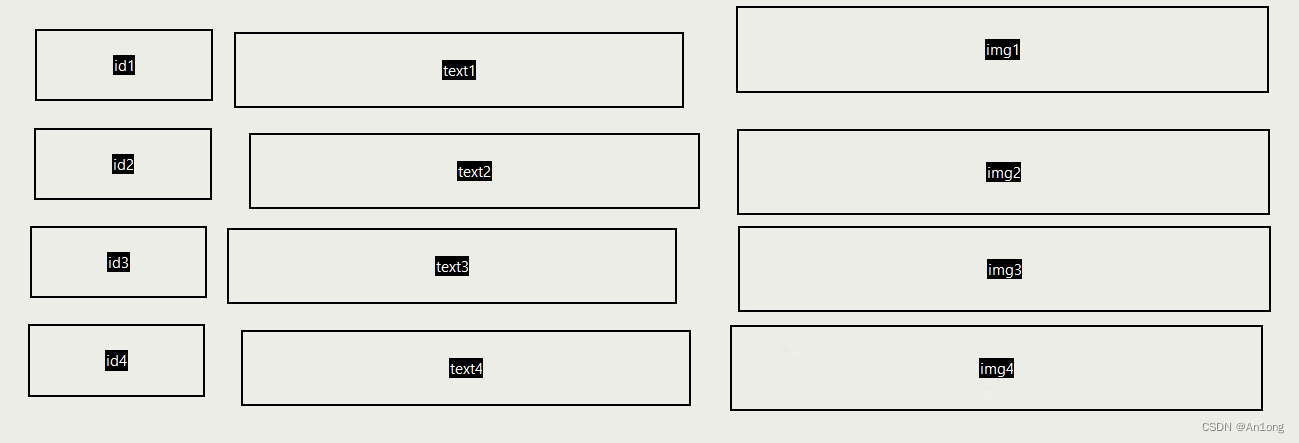

itext - PDF模板套打

目录 环境配置 快速使用 代码实现 添加图片 封装 项目需求:获取列表数据之后直接将数据生成一个pdf。因此需要使用到 itext 对pdf进行直接操作。 环境配置 需要为pdf添加文字域,因此需要安装Adobe Acrobat 准备一个空的PDF文件,如果有现…...

指针的使用和传址调用

1.引入 学习指针的⽬的是使⽤指针解决问题,那什么问题,⾮指针不可呢? 例如:写⼀个函数,交换两个整型变量的值。 ⼀番思考后,我们可能写出这样的代码: #include <stdio.h> void Swap1(int…...

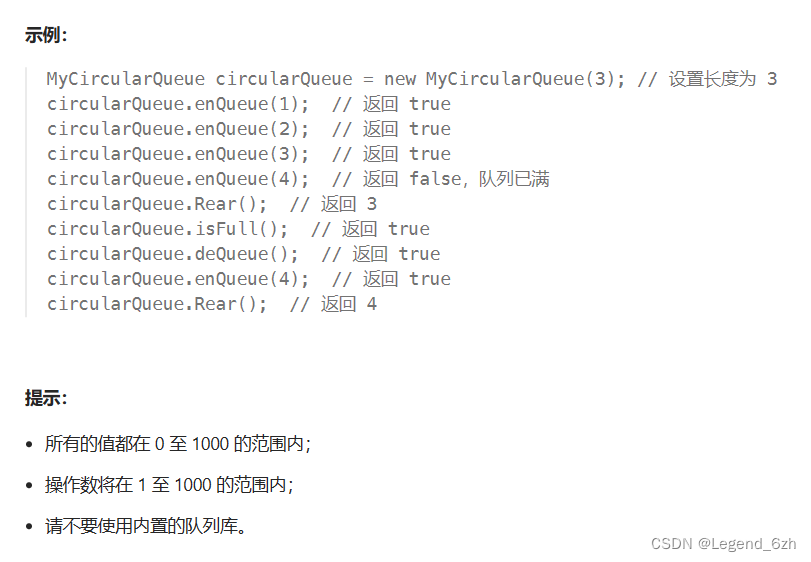

【Leetcode】【实现循环队列】【数据结构】

代码实现: typedef struct {int front;int back;int k;int* a;} MyCircularQueue;bool myCircularQueueIsEmpty(MyCircularQueue* obj) {return obj->frontobj->back; }bool myCircularQueueIsFull(MyCircularQueue* obj) {return (obj->back1)%(obj->…...

Android Wi-Fi 连接失败日志分析

1. Android wifi 关键日志总结 (1) Wi-Fi 断开 (CTRL-EVENT-DISCONNECTED reason3) 日志相关部分: 06-05 10:48:40.987 943 943 I wpa_supplicant: wlan0: CTRL-EVENT-DISCONNECTED bssid44:9b:c1:57:a8:90 reason3 locally_generated1解析: CTR…...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

Java - Mysql数据类型对应

Mysql数据类型java数据类型备注整型INT/INTEGERint / java.lang.Integer–BIGINTlong/java.lang.Long–––浮点型FLOATfloat/java.lang.FloatDOUBLEdouble/java.lang.Double–DECIMAL/NUMERICjava.math.BigDecimal字符串型CHARjava.lang.String固定长度字符串VARCHARjava.lang…...

PL0语法,分析器实现!

简介 PL/0 是一种简单的编程语言,通常用于教学编译原理。它的语法结构清晰,功能包括常量定义、变量声明、过程(子程序)定义以及基本的控制结构(如条件语句和循环语句)。 PL/0 语法规范 PL/0 是一种教学用的小型编程语言,由 Niklaus Wirth 设计,用于展示编译原理的核…...

OPenCV CUDA模块图像处理-----对图像执行 均值漂移滤波(Mean Shift Filtering)函数meanShiftFiltering()

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 在 GPU 上对图像执行 均值漂移滤波(Mean Shift Filtering),用于图像分割或平滑处理。 该函数将输入图像中的…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

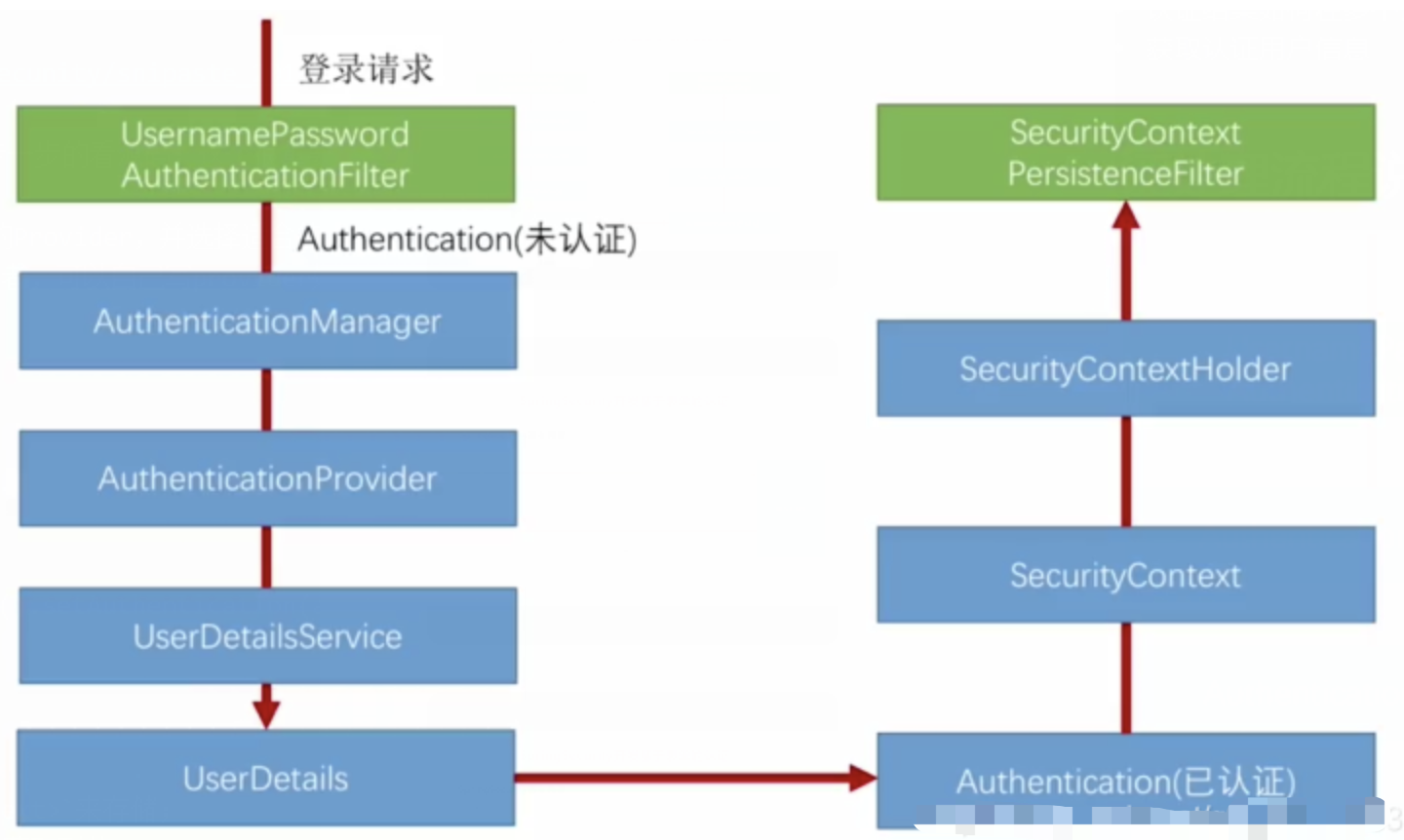

spring Security对RBAC及其ABAC的支持使用

RBAC (基于角色的访问控制) RBAC (Role-Based Access Control) 是 Spring Security 中最常用的权限模型,它将权限分配给角色,再将角色分配给用户。 RBAC 核心实现 1. 数据库设计 users roles permissions ------- ------…...

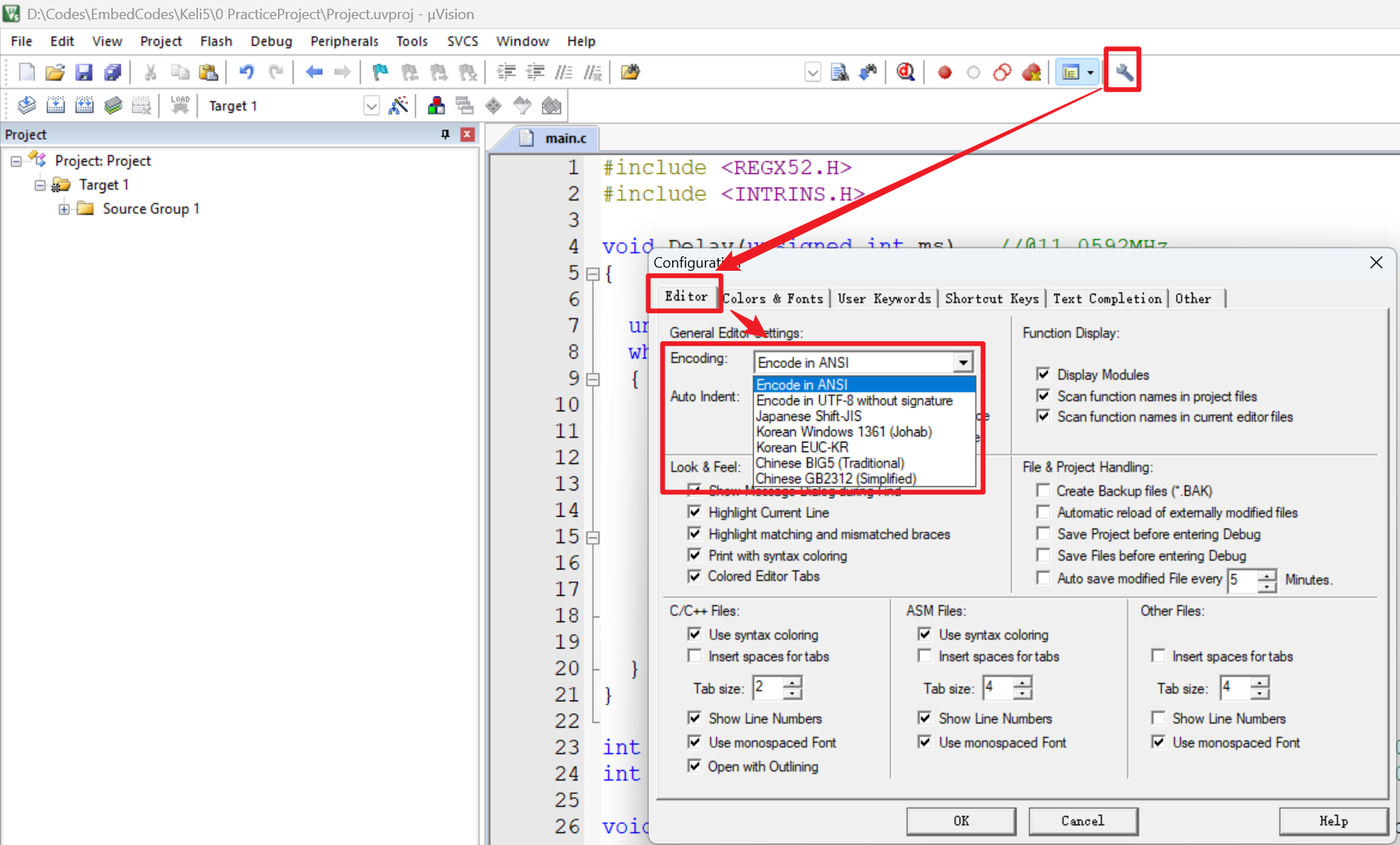

【51单片机】4. 模块化编程与LCD1602Debug

1. 什么是模块化编程 传统编程会将所有函数放在main.c中,如果使用的模块多,一个文件内会有很多代码,不利于组织和管理 模块化编程则是将各个模块的代码放在不同的.c文件里,在.h文件里提供外部可调用函数声明,其他.c文…...