跨越威胁的传说:揭秘Web安全的七大恶魔

🤍 前端开发工程师(主业)、技术博主(副业)、已过CET6

🍨 阿珊和她的猫_CSDN个人主页

🕠 牛客高级专题作者、在牛客打造高质量专栏《前端面试必备》

🍚 蓝桥云课签约作者、已在蓝桥云课上架的前后端实战课程《Vue.js 和 Egg.js 开发企业级健康管理项目》、《带你从入门到实战全面掌握 uni-app》

文章目录

- 跨站脚本攻击(XSS)

- 跨站脚本攻击(XSS)的概念

- 跨站脚本攻击(XSS)的特点

- 跨站脚本攻击(XSS)的防御手段

- 跨站请求伪造(CSRF)

- 跨站请求伪造(CSRF)的概念

- 跨站请求伪造(CSRF)的特点

- 跨站请求伪造(CSRF)的防御手段

- SQL注入攻击

- SQL 注入攻击的概念

- SQL 注入攻击的特点

- SQL 注入攻击的防御手段

- 会话劫持

- 会话劫持的概念

- 会话劫持的特点

- 会话劫持的防御手段

- 点击劫持

- 点击劫持的概念

- 点击劫持的特点

- 点击劫持的防御手段

- 命令注入攻击

- 命令注入攻击的概念

- 命令注入攻击的特点

- 命令注入攻击的防御手段

- 文件上传漏洞

- 文件上传漏洞的概念

- 文件上传漏洞的特点

- 文件上传漏洞的防御手段

跨站脚本攻击(XSS)

跨站脚本攻击(XSS)的概念

跨站脚本攻击(Cross-Site Scripting,XSS)是一种恶意攻击技术,攻击者通过在受害者的浏览器上嵌入恶意脚本代码,从而窃取或篡改受害者的敏感信息,如用户名、密码、Cookie 等。

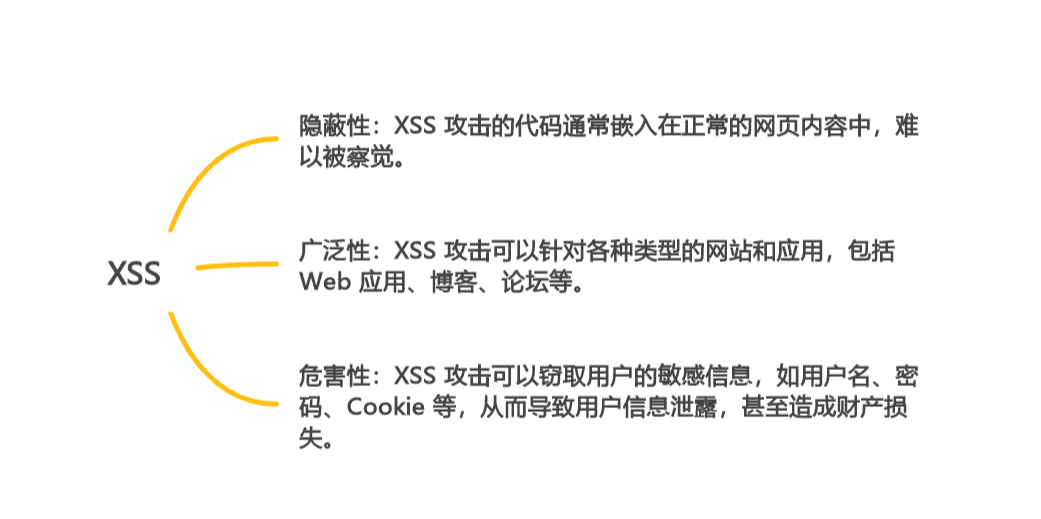

跨站脚本攻击(XSS)的特点

- 隐蔽性:XSS 攻击的代码通常嵌入在正常的网页内容中,难以被察觉。

- 广泛性:XSS 攻击可以针对各种类型的网站和应用,包括 Web 应用、博客、论坛等。

- 危害性:XSS 攻击可以窃取用户的敏感信息,如用户名、密码、Cookie 等,从而导致用户信息泄露,甚至造成财产损失。

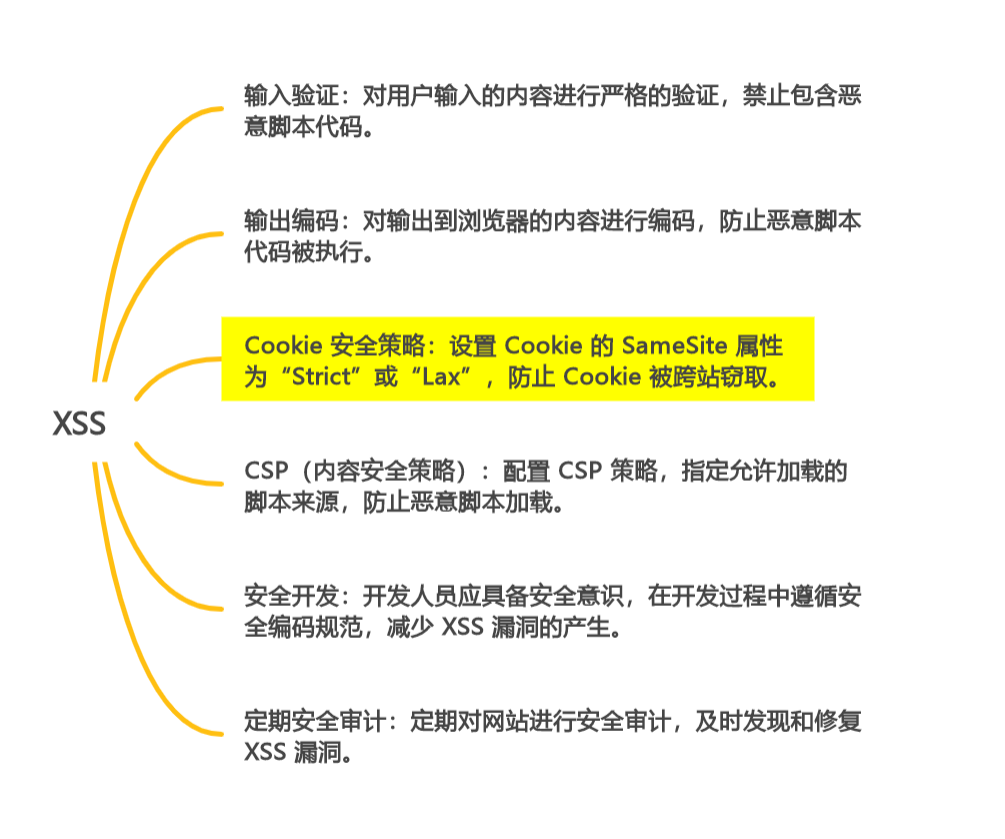

跨站脚本攻击(XSS)的防御手段

- 输入验证:对用户输入的内容进行严格的验证,禁止包含恶意脚本代码。

- 输出编码:对输出到浏览器的内容进行编码,防止恶意脚本代码被执行。

- Cookie 安全策略:设置 Cookie 的 SameSite 属性为“Strict”或“Lax”,防止 Cookie 被跨站窃取。

- CSP(内容安全策略):配置 CSP 策略,指定允许加载的脚本来源,防止恶意脚本加载。

- 安全开发:开发人员应具备安全意识,在开发过程中遵循安全编码规范,减少 XSS 漏洞的产生。

- 定期安全审计:定期对网站进行安全审计,及时发现和修复 XSS 漏洞。

通过采取以上防御措施,可以有效降低跨站脚本攻击的风险,保护用户的信息安全。

跨站请求伪造(CSRF)

跨站请求伪造(CSRF)的概念

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种恶意攻击技术,攻击者通过诱使用户在已登录的情况下,点击恶意链接或访问恶意网页,从而在用户不知情的情况下,以用户的身份向目标网站发送伪造的请求,从而窃取或篡改用户的敏感信息。

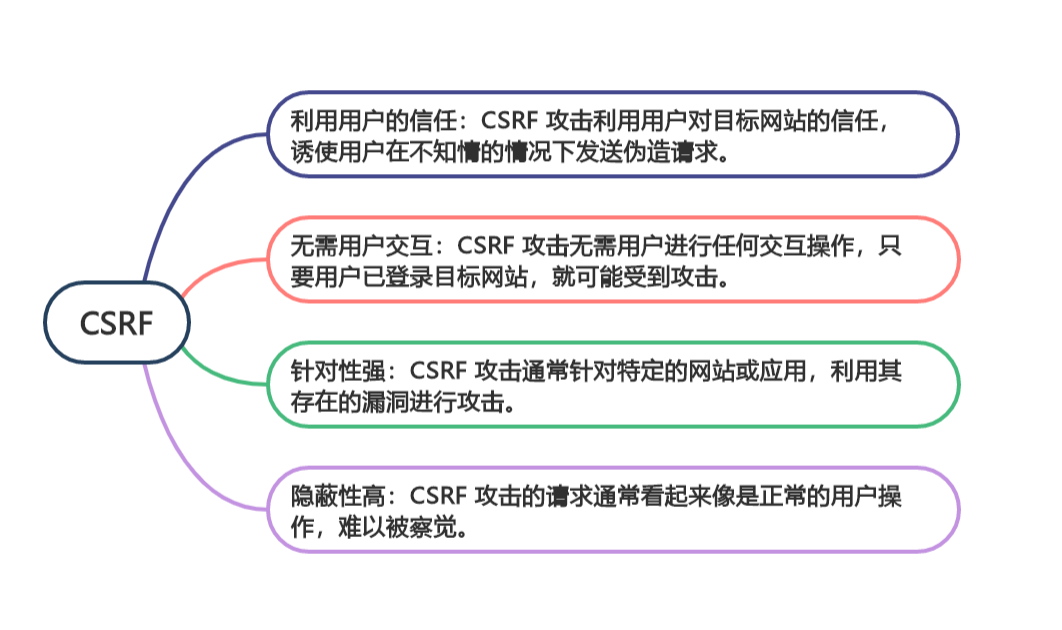

跨站请求伪造(CSRF)的特点

- 利用用户的信任:CSRF 攻击利用用户对目标网站的信任,诱使用户在不知情的情况下发送伪造请求。

- 无需用户交互:CSRF 攻击无需用户进行任何交互操作,只要用户已登录目标网站,就可能受到攻击。

- 针对性强:CSRF 攻击通常针对特定的网站或应用,利用其存在的漏洞进行攻击。

- 隐蔽性高:CSRF 攻击的请求通常看起来像是正常的用户操作,难以被察觉。

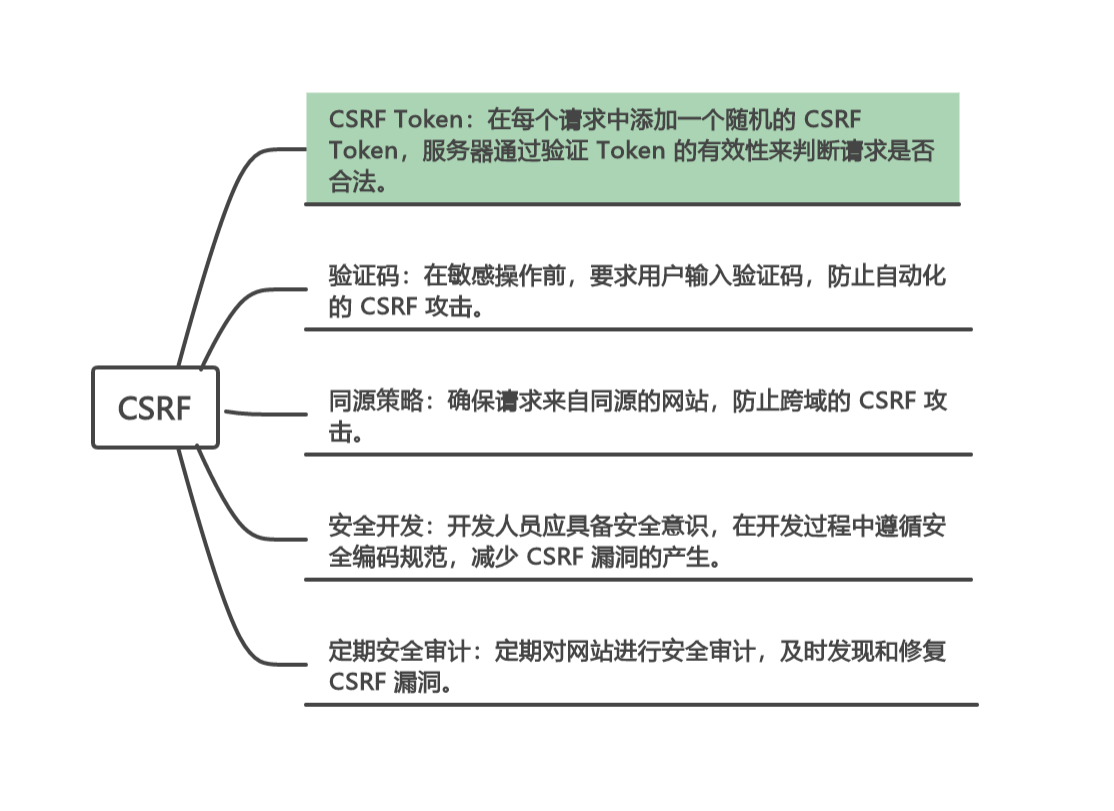

跨站请求伪造(CSRF)的防御手段

- CSRF Token:

在每个请求中添加一个随机的 CSRF Token,服务器通过验证 Token 的有效性来判断请求是否合法。 - 验证码:在敏感操作前,要求用户输入验证码,防止自动化的 CSRF 攻击。

- 同源策略:确保请求来自同源的网站,防止跨域的 CSRF 攻击。

- 安全开发:开发人员应具备安全意识,在开发过程中遵循安全编码规范,减少 CSRF 漏洞的产生。

- 定期安全审计:定期对网站进行安全审计,及时发现和修复 CSRF 漏洞。

通过采取以上防御措施,可以有效降低跨站请求伪造的风险,保护用户的信息安全。

SQL注入攻击

SQL 注入攻击的概念

SQL 注入攻击(SQL Injection)是一种常见的 Web 应用程序漏洞,攻击者通过在用户输入的数据中插入恶意 SQL 语句,从而获取或篡改数据库中的敏感信息。

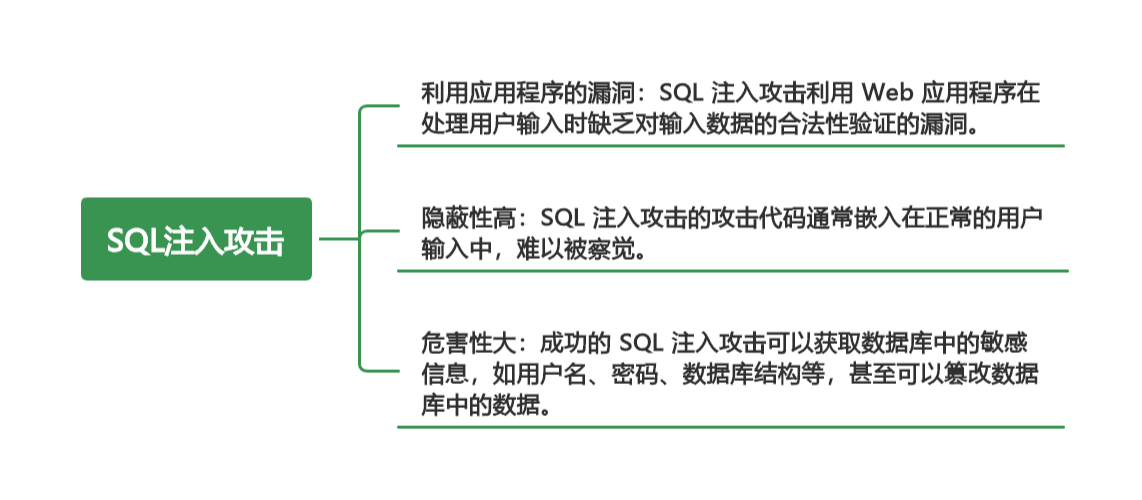

SQL 注入攻击的特点

- 利用应用程序的漏洞:SQL 注入攻击利用 Web 应用程序在处理用户输入时缺乏对输入数据的合法性验证的漏洞。

- 隐蔽性高:SQL 注入攻击的攻击代码通常嵌入在正常的用户输入中,难以被察觉。

- 危害性大:成功的 SQL 注入攻击可以获取数据库中的敏感信息,如用户名、密码、数据库结构等,甚至可以篡改数据库中的数据。

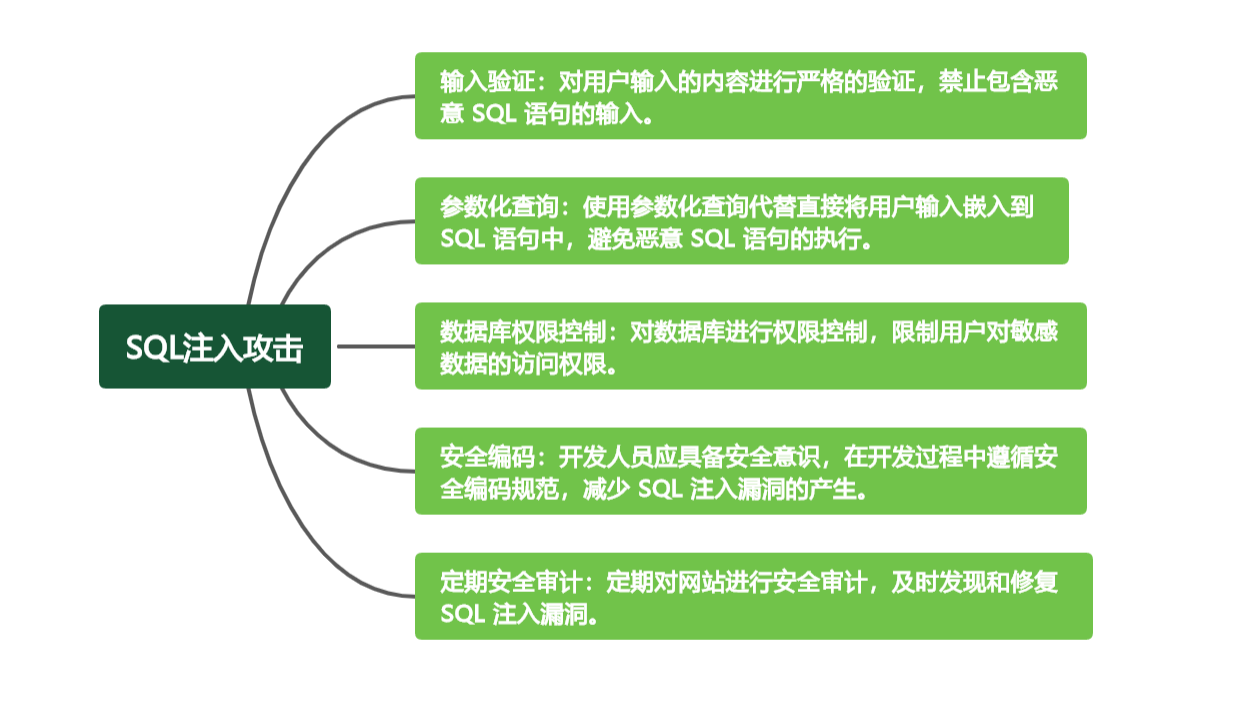

SQL 注入攻击的防御手段

- 输入验证:对用户输入的内容进行严格的验证,禁止包含恶意 SQL 语句的输入。

- 参数化查询:使用参数化查询代替直接将用户输入嵌入到 SQL 语句中,避免恶意 SQL 语句的执行。

- 数据库权限控制:对数据库进行权限控制,限制用户对敏感数据的访问权限。

- 安全编码:开发人员应具备安全意识,在开发过程中遵循安全编码规范,减少 SQL 注入漏洞的产生。

- 定期安全审计:定期对网站进行安全审计,及时发现和修复 SQL 注入漏洞。

通过采取以上防御措施,可以有效降低 SQL 注入攻击的风险,保护用户的信息安全。

会话劫持

会话劫持的概念

会话劫持(Session Hijacking)是一种严重的网络攻击行为,攻击者通过窃取或猜测受害者的会话 ID,以合法用户的身份登录到目标系统,从而获取或篡改受害者的敏感信息。

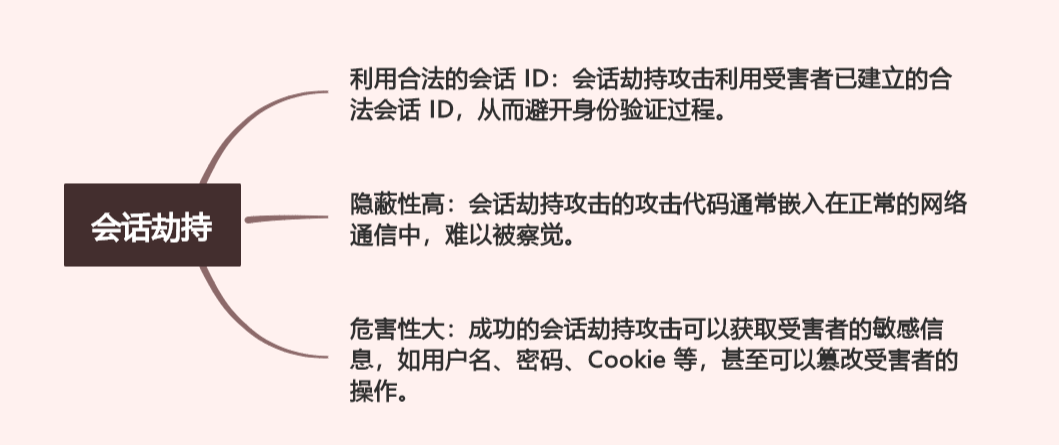

会话劫持的特点

- 利用合法的会话 ID:会话劫持攻击利用受害者已建立的合法会话 ID,从而避开身份验证过程。

- 隐蔽性高:会话劫持攻击的攻击代码通常嵌入在正常的网络通信中,难以被察觉。

- 危害性大:成功的会话劫持攻击可以获取受害者的敏感信息,如用户名、密码、Cookie 等,甚至可以篡改受害者的操作。

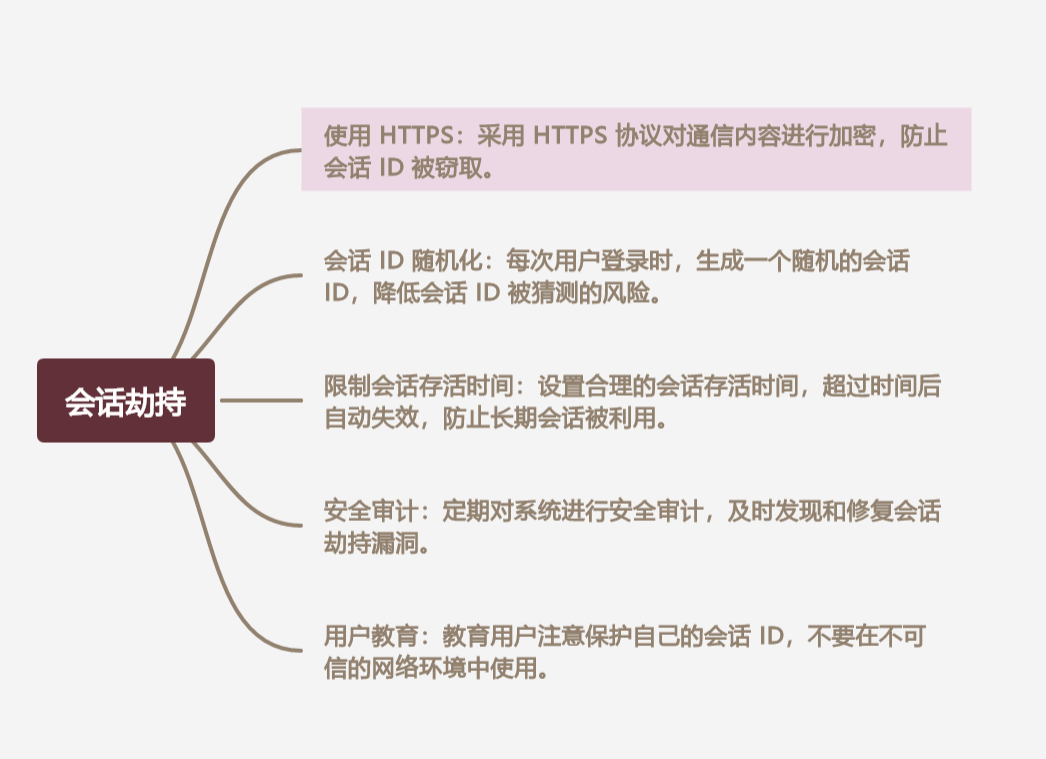

会话劫持的防御手段

- 使用 HTTPS:采用 HTTPS 协议对通信内容进行加密,防止会话 ID 被窃取。

- 会话 ID 随机化:每次用户登录时,生成一个随机的会话 ID,降低会话 ID 被猜测的风险。

- 限制会话存活时间:设置合理的会话存活时间,超过时间后自动失效,防止长期会话被利用。

- 安全审计:定期对系统进行安全审计,及时发现和修复会话劫持漏洞。

- 用户教育:教育用户注意保护自己的会话 ID,不要在不可信的网络环境中使用。

通过采取以上防御措施,可以有效降低会话劫持攻击的风险,保护用户的信息安全。

点击劫持

点击劫持的概念

点击劫持(Clickjacking)是一种视觉上的欺骗攻击技术,攻击者使用一个透明的、不可见的 iframe 覆盖在一个网页上,然后诱使用户在该网页上进行操作,此时用户将在不知情的情况下点击透明的 iframe 页面,通过调整 iframe 页面的位置,使用户点击到攻击者恶意构造的按钮。

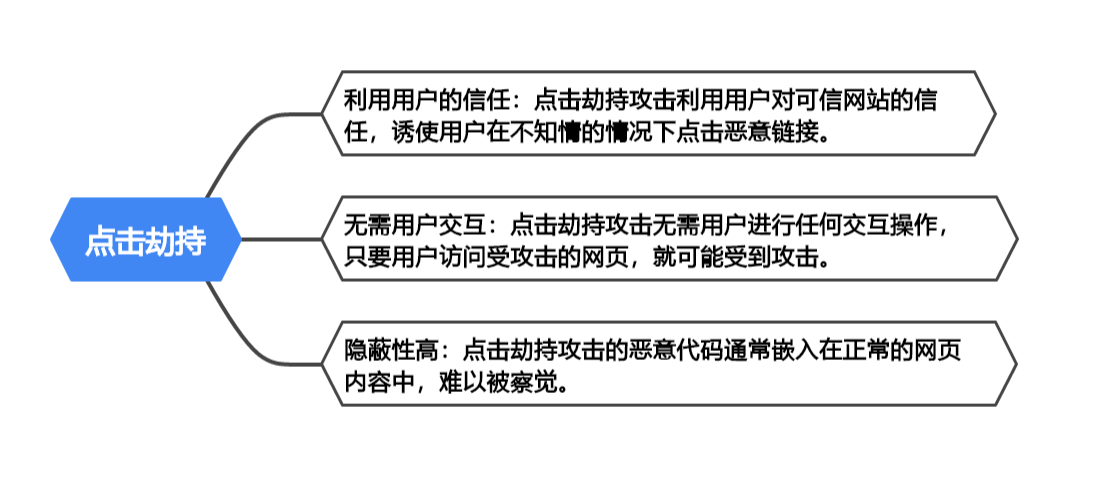

点击劫持的特点

- 利用用户的信任:点击劫持攻击利用用户对可信网站的信任,诱使用户在不知情的情况下点击恶意链接。

- 无需用户交互:点击劫持攻击无需用户进行任何交互操作,只要用户访问受攻击的网页,就可能受到攻击。

- 隐蔽性高:点击劫持攻击的恶意代码通常嵌入在正常的网页内容中,难以被察觉。

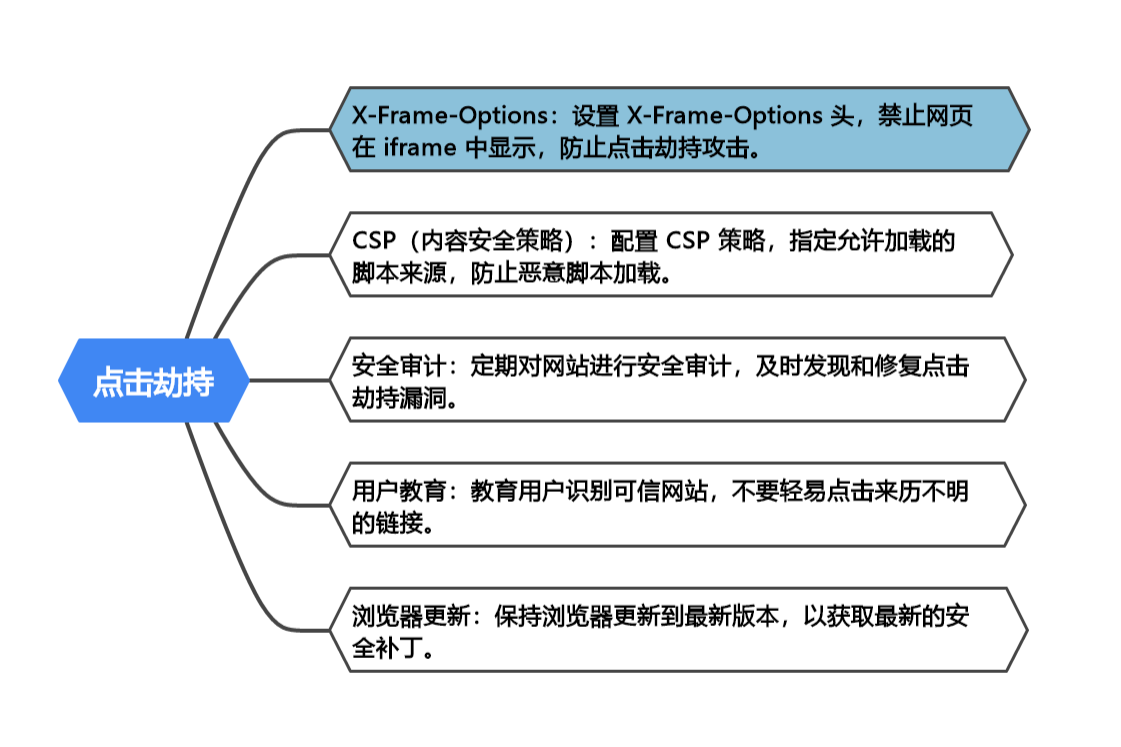

点击劫持的防御手段

- X-Frame-Options:设置

X-Frame-Options头,禁止网页在iframe中显示,防止点击劫持攻击。 - CSP(内容安全策略):配置 CSP 策略,指定允许加载的脚本来源,防止恶意脚本加载。

- 安全审计:定期对网站进行安全审计,及时发现和修复点击劫持漏洞。

- 用户教育:教育用户识别可信网站,不要轻易点击来历不明的链接。

- 浏览器更新:保持浏览器更新到最新版本,以获取最新的安全补丁。

通过采取以上防御措施,可以有效降低点击劫持攻击的风险,保护用户的信息安全。

命令注入攻击

命令注入攻击的概念

命令注入攻击(Command Injection)是一种注入攻击,攻击者通过在用户输入中注入恶意命令,从而在服务器端执行恶意操作。

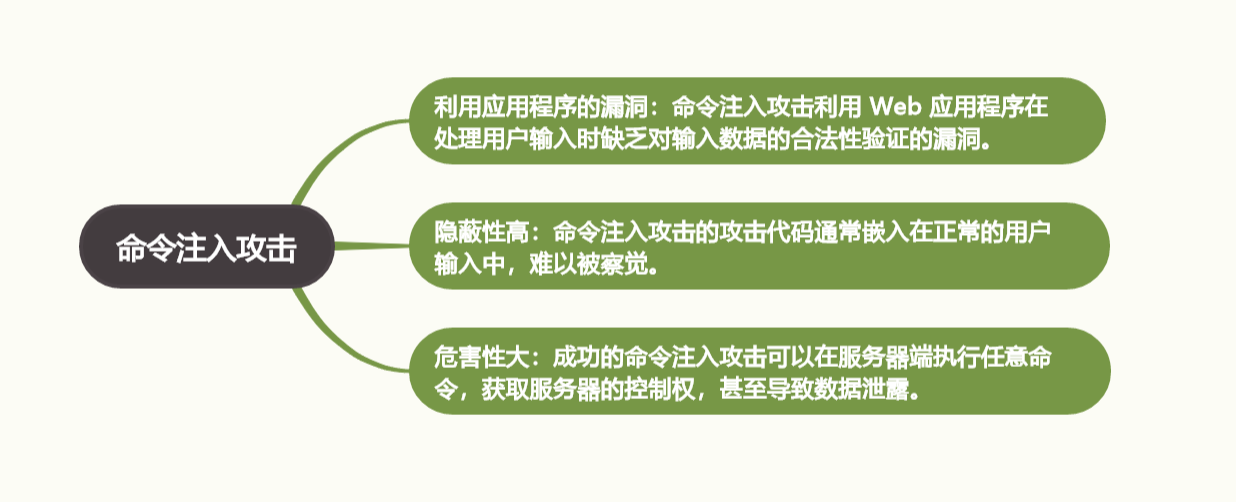

命令注入攻击的特点

- 利用应用程序的漏洞:命令注入攻击利用 Web 应用程序在处理用户输入时缺乏对输入数据的合法性验证的漏洞。

- 隐蔽性高:命令注入攻击的攻击代码通常嵌入在正常的用户输入中,难以被察觉。

- 危害性大:成功的命令注入攻击可以在服务器端执行任意命令,获取服务器的控制权,甚至导致数据泄露。

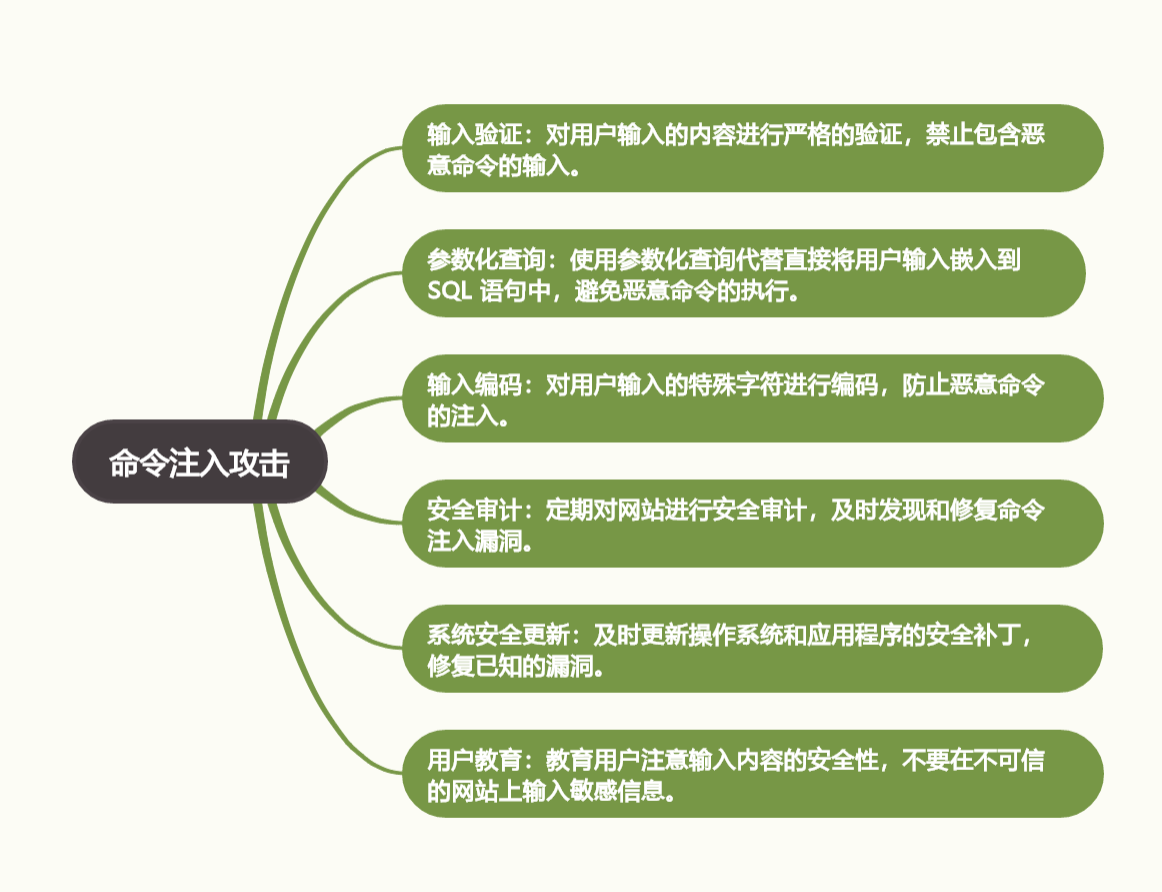

命令注入攻击的防御手段

- 输入验证:对用户输入的内容进行严格的验证,禁止包含恶意命令的输入。

- 参数化查询:使用参数化查询代替直接将用户输入嵌入到 SQL 语句中,避免恶意命令的执行。

- 输入编码:对用户输入的特殊字符进行编码,防止恶意命令的注入。

- 安全审计:定期对网站进行安全审计,及时发现和修复命令注入漏洞。

- 系统安全更新:及时更新操作系统和应用程序的安全补丁,修复已知的漏洞。

- 用户教育:教育用户注意输入内容的安全性,不要在不可信的网站上输入敏感信息。

通过采取以上防御措施,可以有效降低命令注入攻击的风险,保护用户的信息安全。

文件上传漏洞

文件上传漏洞的概念

文件上传漏洞是指攻击者利用 Web 应用程序在上传文件时缺乏对上传文件的类型、大小、内容等方面的有效验证,从而上传恶意文件,可能导致服务器被攻击或数据泄露。

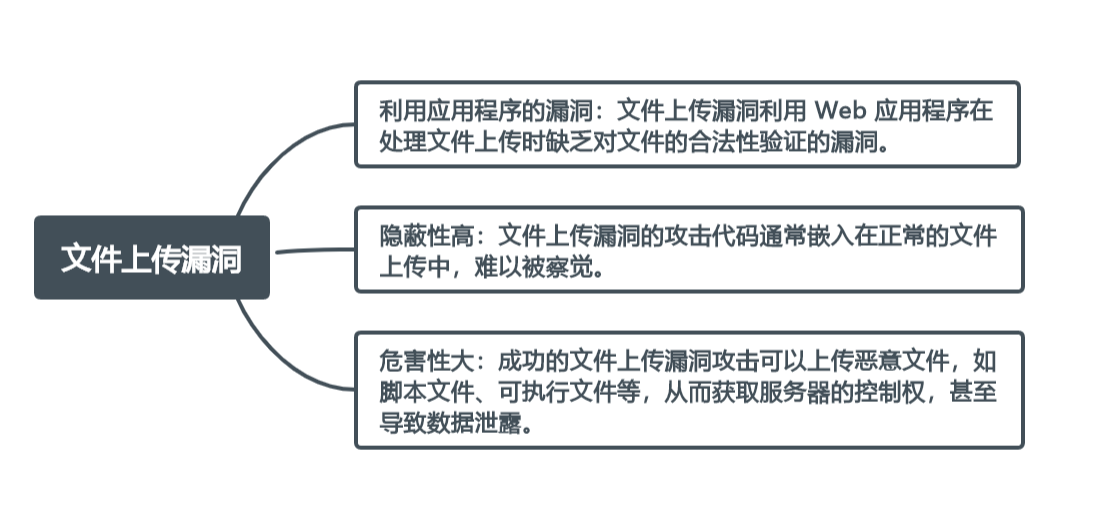

文件上传漏洞的特点

- 利用应用程序的漏洞:文件上传漏洞利用 Web 应用程序在处理文件上传时缺乏对文件的合法性验证的漏洞。

- 隐蔽性高:文件上传漏洞的攻击代码通常嵌入在正常的文件上传中,难以被察觉。

- 危害性大:成功的文件上传漏洞攻击可以上传恶意文件,如脚本文件、可执行文件等,从而获取服务器的控制权,甚至导致数据泄露。

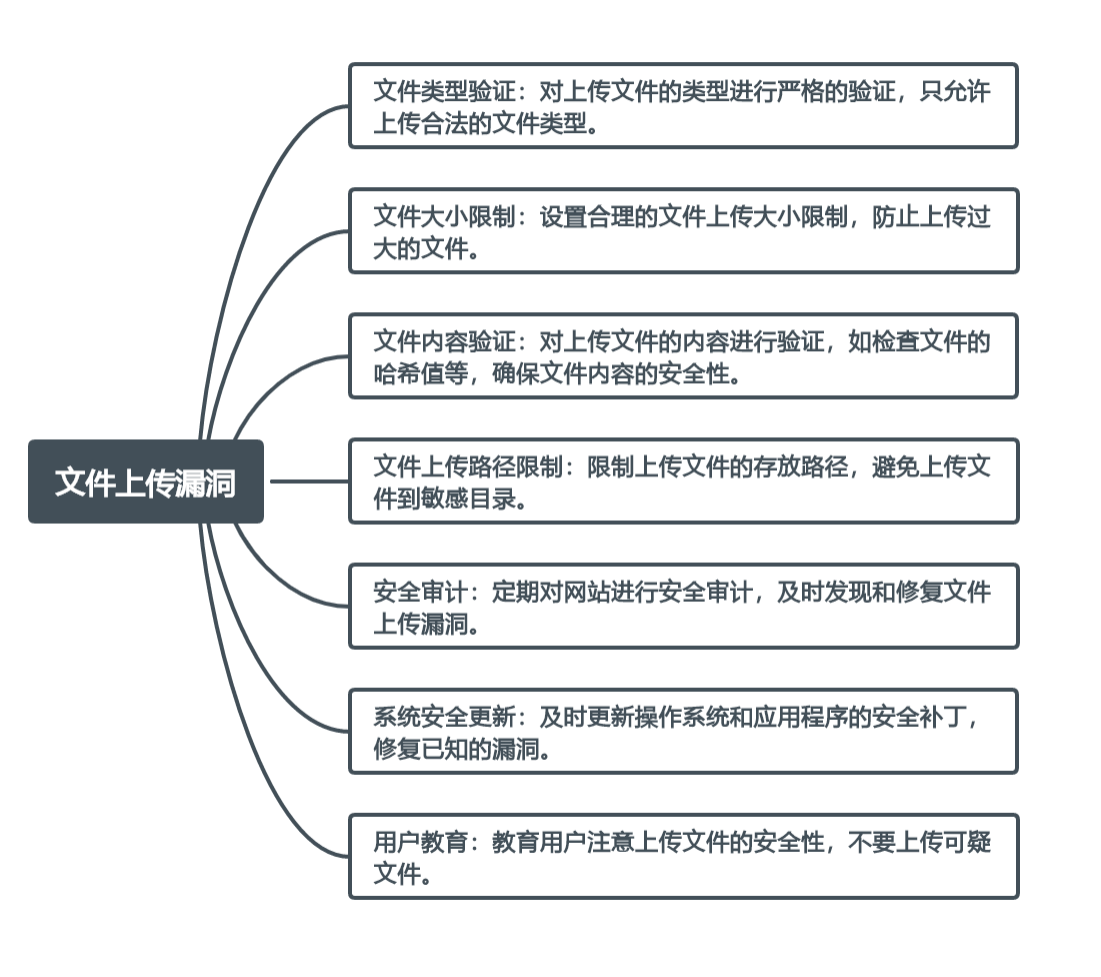

文件上传漏洞的防御手段

- 文件类型验证:对上传文件的类型进行严格的验证,只允许上传合法的文件类型。

- 文件大小限制:设置合理的文件上传大小限制,防止上传过大的文件。

- 文件内容验证:对上传文件的内容进行验证,如检查文件的哈希值等,确保文件内容的安全性。

- 文件上传路径限制:限制上传文件的存放路径,避免上传文件到敏感目录。

- 安全审计:定期对网站进行安全审计,及时发现和修复文件上传漏洞。

- 系统安全更新:及时更新操作系统和应用程序的安全补丁,修复已知的漏洞。

- 用户教育:教育用户注意上传文件的安全性,不要上传可疑文件。

通过采取以上防御措施,可以有效降低文件上传漏洞的风险,保护用户的信息安全。

相关文章:

跨越威胁的传说:揭秘Web安全的七大恶魔

🤍 前端开发工程师(主业)、技术博主(副业)、已过CET6 🍨 阿珊和她的猫_CSDN个人主页 🕠 牛客高级专题作者、在牛客打造高质量专栏《前端面试必备》 🍚 蓝桥云课签约作者、已在蓝桥云…...

【SpringCloud系列】@FeignClient微服务轻舞者

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:kwan 的首页,持续学…...

)

【数据库设计和SQL基础语法】--SQL语言概述--SQL的基本结构和语法规则(一)

一、SQL的基本结构 2.1 SQL语句的组成要素 SQL语句的组成要素 关键字(Keywords): 定义:SQL语句的基本操作命令,表示要执行的动作。例子:SELECT、INSERT、UPDATE、DELETE等。 标识符(Identifiers…...

使用oxylabs代理国外ip请求openai接口报错记录

报错提示: curl: (35) TCP connection reset by peer curl: (56) Recv failure: Connection reset by peer 这些报错都是因为curl版本过低(我的版本是curl 7.29.0 (x86_64-redhat-linux-gnu) libcurl/7.29.0 NSS/3.53.1 zlib/1.2.7 libidn/1.28 libssh2…...

搜索引擎语法

演示自定的Google hacking语法,解释含意以及在渗透过程中的作用 Google hacking site:限制搜索范围为某一网站,例如:site:baidu.com ,可以搜索baidu.com 的一些子域名。 inurl:限制关键字出现在网址的某…...

@ResponseBody详解

ResponseBody() 作用: responseBody注解的作用是将controller的方法返回的对象通过适当的转换器转换为指定的格式之后,写入到response对象的body区,通常用来返回JSON数据或者是XML数据。 位置: ResponseBody是作用在方法上的&…...

一些关于开关电源经典回答

1、开关电源变压器如果用铜带取代漆包线,其允许通过的电流怎么算?比如说厚度为0.1mm的铜带,允许通过的电流怎么算? 专家:如果开关电源变压器用铜带取代漆包线,铜带(漆包线)的涡流损耗可以大大将小,工作频率可以相应…...

Linux-文件夹文件赋权、文件指定修改用户和用户组

Linux-文件夹文件赋权、文件指定修改用户和用户组 文件权限说明文件夹文件赋权chmod命令chmod示例以数字方式修改权限给指定目录赋权给当前目录的所有子文件夹和文件赋权 chown修改属主、属组 文件权限说明 文件或目录的权限位是由9个权限位来控制的,每三位一组&am…...

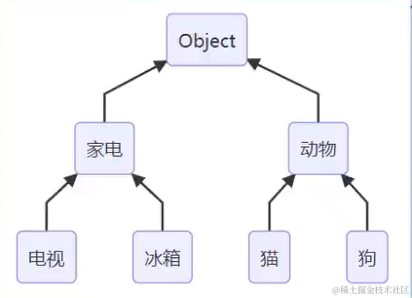

【Java】7. 类型转换和类型判断

7. 类型转换 7.1 基本类型转换 顺箭头:隐式转换(自动) 逆箭头:强制转换(可能造成精度丢失) byte a 10; int b a; int c 1000; byte d (byte) c; System.out.println(d); // -24 7.2 包装类型与基…...

)

c语言练习12周(15~16)

编写int fun(char s[])函数,返回字串中所有数字累加和 题干编写int fun(char s[])函数,返回字串中所有数字累加和。 若传入串"k2h3yy4x"返回整数9;若传入串"uud9a6f7*"返回整数22 //只填写要求的函数 int fun(cha…...

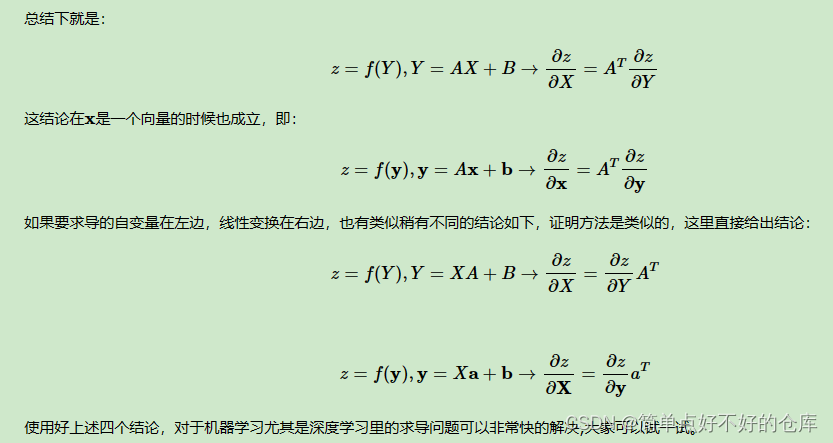

2023-简单点-机器学习中矩阵向量求导

机器学习中矩阵向量求导的概念是什么? 在机器学习中,矩阵向量求导的概念主要涉及对函数中的矩阵或向量参数进行求导运算。这种求导运算可以帮助我们了解函数值随参数的变化情况,进而应用于优化算法中。具体来说,当损失函数是一个…...

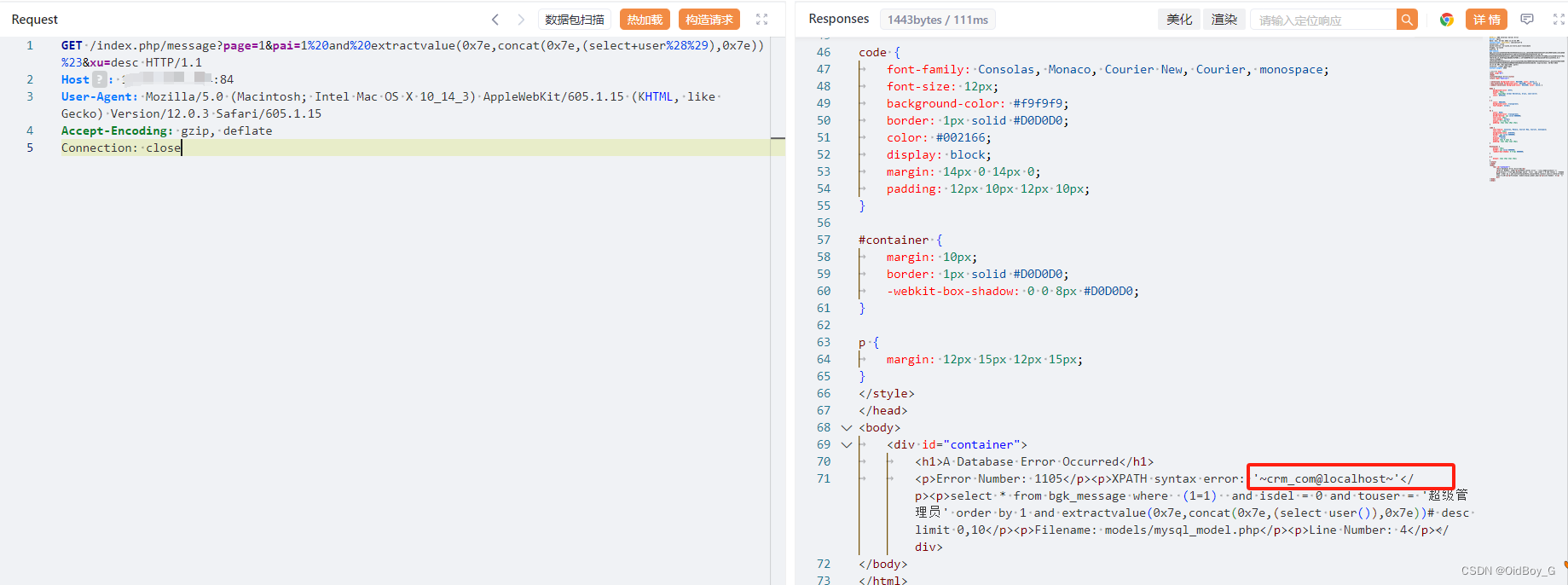

帮管客CRM SQL注入漏洞复现

0x01 产品简介 帮管客CRM是一款集客户档案、销售记录、业务往来等功能于一体的客户管理系统。帮管客CRM客户管理系统,客户管理,从未如此简单,一个平台满足企业全方位的销售跟进、智能化服务管理、高效的沟通协同、图表化数据分析帮管客颠覆传…...

如何编写自己的python包,并在本地进行使用

如何编写自己的python包,并在本地进行使用 一、直接引用 1.创建Python项目pythonProject。 2.并且在此项目下创建pg_message包。 3.pg_message包下默认生成_init_.py文件。 Python中_init_.py是package的标志。init.py 文件的一个主要作用是将文件夹变为一个Python模块,Pyt…...

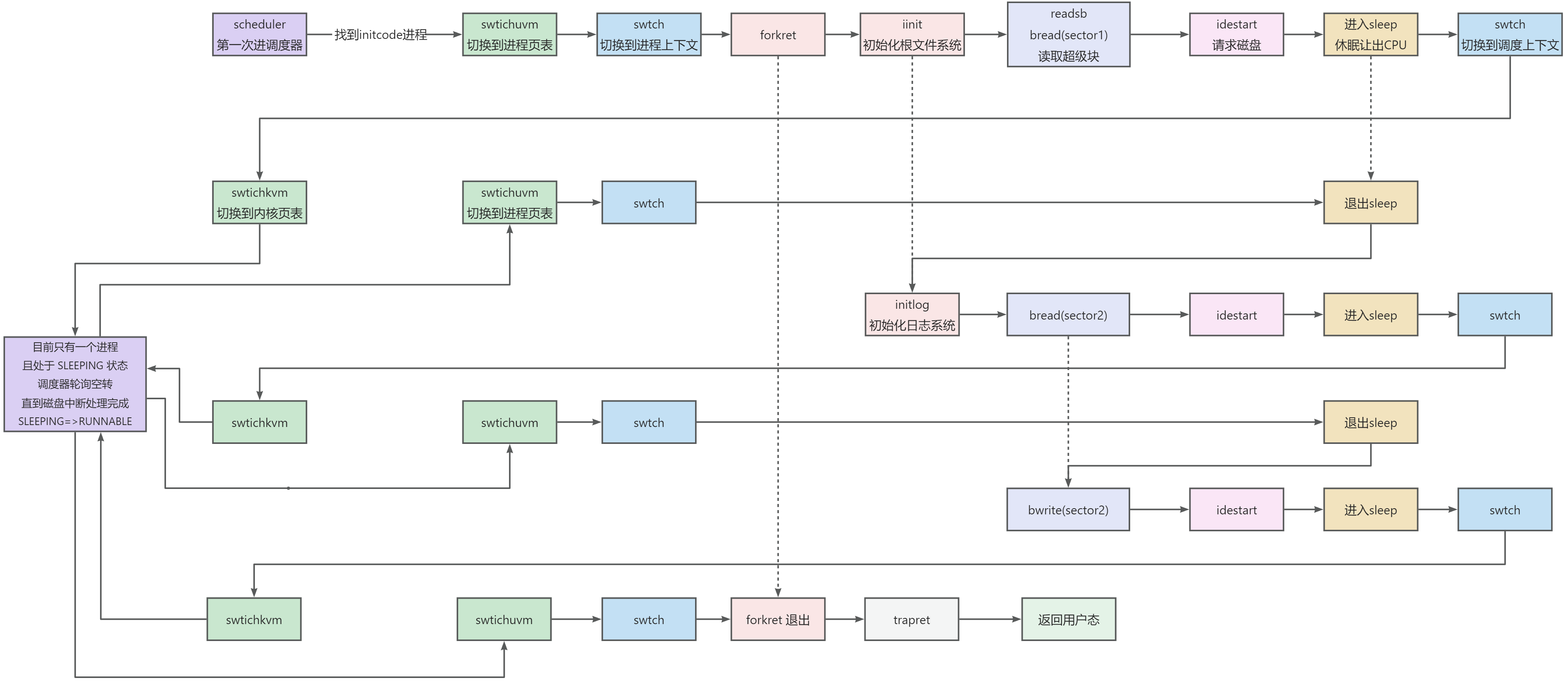

xv6 磁盘中断流程和启动时调度流程

首发公号:Rand_cs 本文讲述 xv6 中的一些细节流程,还有对之前文中遗留的问题做一些补充说明,主要有以下几个问题: 一次完整的磁盘中断流程进入调度器后的详细流程sched 函数中的条件判断scheduler 函数中为什么要周期性关中断 …...

Spring Security 6.x 系列(6)—— 显式设置和修改登录态信息

一、前言 此篇是对上篇 Spring Security 6.x 系列(5)—— Servlet 认证体系结构介绍 中4.9章节显式调用SecurityContextRepository#saveContext进行详解分析。 二、设置和修改登录态 2.1 登录态存储形式 使用Spring Security框架,认证成功…...

Linux的软件安装

Linux的软件安装 1、rpm软件安装包 RPM(RedHat Package Manager)安装管理 这个机制最早是由Red Hat开发出来,后来实在很好用,因此很多 distributions(发行版)就使用这个机制来作为软件安装的管理方式 。包括Fedora,CentOS,S…...

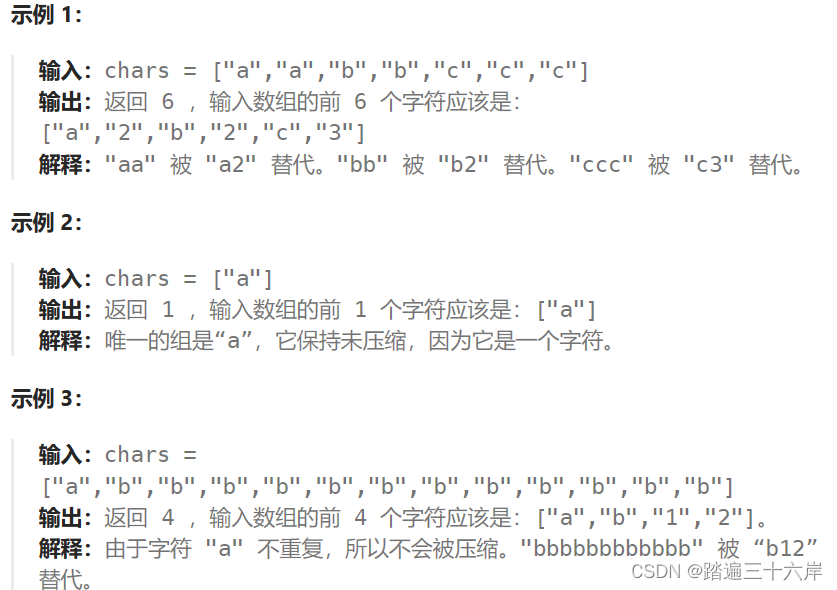

443. 压缩字符串

这篇文章会收录到 : 算法通关村第十二关-黄金挑战字符串冲刺题-CSDN博客 压缩字符串 描述 : 给你一个字符数组 chars ,请使用下述算法压缩: 从一个空字符串 s 开始。对于 chars 中的每组 连续重复字符 : 如果这一组长度为 1 ,…...

Python面经【6】

Python面经【6】 一、什么是Python的自省机制二、关于Python程序的运行方面,有什么手段可以提升性能三、dict的item()和iteritems()的不同四、说明一个os.path和sys.path分别代表什么五、说一下字典和json的区别六、什么是可变、不可变类型 一、什么是Python的自省机…...

2020年6月9日 Go生态洞察:VS Code Go扩展加入Go项目

🌷🍁 博主猫头虎(🐅🐾)带您 Go to New World✨🍁 🦄 博客首页——🐅🐾猫头虎的博客🎐 🐳 《面试题大全专栏》 🦕 文章图文…...

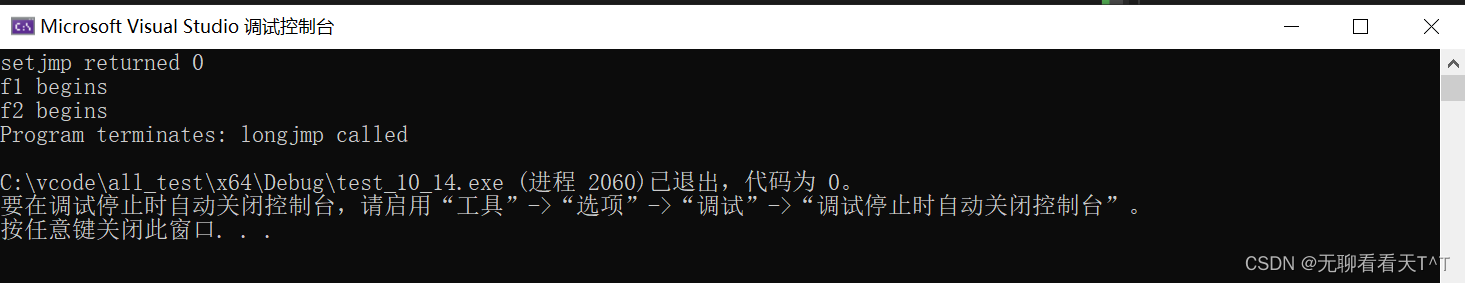

C语言错误处理之“非局部跳转<setjmp.h>头文件”

目录 前言 setjmp宏 longjmp函数 使用方法: 实例:测试setjmp与longjmp的使用 前言 通常情况下,函数会返回到它被调用的位置,我们无法使用goto语句改变它的返回的方向,因为goto语句只能跳转到同一函数内的某个标号…...

变量 varablie 声明- Rust 变量 let mut 声明与 C/C++ 变量声明对比分析

一、变量声明设计:let 与 mut 的哲学解析 Rust 采用 let 声明变量并通过 mut 显式标记可变性,这种设计体现了语言的核心哲学。以下是深度解析: 1.1 设计理念剖析 安全优先原则:默认不可变强制开发者明确声明意图 let x 5; …...

Docker 离线安装指南

参考文章 1、确认操作系统类型及内核版本 Docker依赖于Linux内核的一些特性,不同版本的Docker对内核版本有不同要求。例如,Docker 17.06及之后的版本通常需要Linux内核3.10及以上版本,Docker17.09及更高版本对应Linux内核4.9.x及更高版本。…...

centos 7 部署awstats 网站访问检测

一、基础环境准备(两种安装方式都要做) bash # 安装必要依赖 yum install -y httpd perl mod_perl perl-Time-HiRes perl-DateTime systemctl enable httpd # 设置 Apache 开机自启 systemctl start httpd # 启动 Apache二、安装 AWStats࿰…...

反射获取方法和属性

Java反射获取方法 在Java中,反射(Reflection)是一种强大的机制,允许程序在运行时访问和操作类的内部属性和方法。通过反射,可以动态地创建对象、调用方法、改变属性值,这在很多Java框架中如Spring和Hiberna…...

BCS 2025|百度副总裁陈洋:智能体在安全领域的应用实践

6月5日,2025全球数字经济大会数字安全主论坛暨北京网络安全大会在国家会议中心隆重开幕。百度副总裁陈洋受邀出席,并作《智能体在安全领域的应用实践》主题演讲,分享了在智能体在安全领域的突破性实践。他指出,百度通过将安全能力…...

NLP学习路线图(二十三):长短期记忆网络(LSTM)

在自然语言处理(NLP)领域,我们时刻面临着处理序列数据的核心挑战。无论是理解句子的结构、分析文本的情感,还是实现语言的翻译,都需要模型能够捕捉词语之间依时序产生的复杂依赖关系。传统的神经网络结构在处理这种序列依赖时显得力不从心,而循环神经网络(RNN) 曾被视为…...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

Pinocchio 库详解及其在足式机器人上的应用

Pinocchio 库详解及其在足式机器人上的应用 Pinocchio (Pinocchio is not only a nose) 是一个开源的 C 库,专门用于快速计算机器人模型的正向运动学、逆向运动学、雅可比矩阵、动力学和动力学导数。它主要关注效率和准确性,并提供了一个通用的框架&…...

springboot整合VUE之在线教育管理系统简介

可以学习到的技能 学会常用技术栈的使用 独立开发项目 学会前端的开发流程 学会后端的开发流程 学会数据库的设计 学会前后端接口调用方式 学会多模块之间的关联 学会数据的处理 适用人群 在校学生,小白用户,想学习知识的 有点基础,想要通过项…...

在Mathematica中实现Newton-Raphson迭代的收敛时间算法(一般三次多项式)

考察一般的三次多项式,以r为参数: p[z_, r_] : z^3 (r - 1) z - r; roots[r_] : z /. Solve[p[z, r] 0, z]; 此多项式的根为: 尽管看起来这个多项式是特殊的,其实一般的三次多项式都是可以通过线性变换化为这个形式…...