网络安全--基于Kali的网络扫描基础技术

文章目录

- 1. 标准ICMP扫描

- 1.1使用Ping命令

- 1.1.1格式

- 1.1.2实战

- 1.2使用Nmap工具

- 1.2.1格式

- 1.2.2实战

- 1.2.2.1主机在线

- 1.2.2.2主机不在线

- 1.3使用Fping命令

- 1.3.1格式

- 1.3.2实战

- 2. 时间戳查询扫描

- 2.1格式

- 2.2实战

- 3. 地址掩码查询扫描

- 3.1格式

- 3.2实战

- 2. TCP扫描

- 2.1TCP工作机制

- 2.2TCP SYN扫描

- 2.2.1TCP SYN Ping扫描

- 2.2.1.1格式

- 2.2.1.2实战

- 2.2.1.2.1主机在线

- 2.2.1.2.2主机不在线

- 2.2.2TCP SYN 扫描

- 2.2.2.1格式

- 2.2.2.2实战

- 2.2.2.2.1主机在线

- 2.2.2.2.2主机不在线

- 2.3TCP ACK 扫描

- 2.3.1TCP ACK Ping扫描

- 2.3.2格式

- 2.3.3实战

- 2.3.3.1主机在线

1. 标准ICMP扫描

向目标主机发送ICMP Echo Request数据包,来探测目标主机是否在线,如果目标主机回复用户ICMP Echo Reply包的话,则说明目标主机在线,否则说明不在线,最常见的发送ICMP Echo Request包工具就是Ping。用户还可以使用一个类似Ping的工具fping等。

1.1使用Ping命令

Ping是Windows、UNIX和Linux系统下的一个命令,使用此命令可以很好地帮助用户分析和判断网络故障。

1.1.1格式

ping [目标]

1.1.2实战

在Kali ping一个地址,它会一直ping下去,按下ctrl+c即可停止

1.2使用Nmap工具

Nmap是一个免费开放的网络扫描和嗅探工具包,也叫网络映射器(Netwrok Mapper)Nmap工具的“-PE”选项可以用来实施ICMP扫描。

1.2.1格式

namp -PE[目标]

语法中的-PE选项,表示将发送一个ICMP echo\timestamp和netmask请求,开探测目标主机是否在线。

1.2.2实战

1.2.2.1主机在线

可以看到目标主机192.168.123.24是活动的(up),该主机开放了8个端口有992个端口是关闭的

1.2.2.2主机不在线

从输出的信息可以看到,目标主机是关闭的(down)

1.3使用Fping命令

Fping是一个小型命令工具,用于向网络主机发送ICMP回应请求,类似于Ping,单在Ping多个主机时性能要高得多。Fping与Ping不同的是,Fping可以在命令行上定义任意数量的主机,或者指定包含要Ping的IP地址或主机列表文件。

1.3.1格式

fping [目标...]

1.3.2实战

从上面输出信息可以看到,测试了两台主机,其中,主机192.168.123.24是活动的,主机192.168.123.244不可达。

2. 时间戳查询扫描

对于一些服务器涞水,通常会配置防火墙,用来阻止ICMP echo请求。但是由于一些配置不当,仍然会回复ICMP时间戳请求。因而可以通过使用ICMP时间戳查询扫描,来判断目标主机是否在线。

2.1格式

namp -PP[目标]

2.2实战

通过输出信息可以看到,目标主机是活动的

3. 地址掩码查询扫描

地址掩码查询扫描和时间戳查询扫描类似。这种非常规的ICMP查询,视图用备选的ICMP登记Ping指定的主机,这种类型的Ping可以绕过配置有封锁标准echo Request策略的防火墙。

3.1格式

namp -PM[目标]

3.2实战

通过输出信息可以看到,目标主机是活动的

2. TCP扫描

TCP(Transmission Control Protocol,传输控制协议)是一种面向连接的、可靠的、基于字节流的传输层通信协议。根据TCP协议的工作流程,可以向目标主机发送不同类型的数据包,然后根据目标主机响应情况,来判断目标主机是否在线。

2.1TCP工作机制

2.2TCP SYN扫描

TCP SYN扫描也叫做隐蔽扫描或半打开的扫描。在这种技术中,扫描主机向目标主机指定端口发送SYN数据包。如果源主机收到RST数据包,则说明端口是关闭的;如果源主机收到SYN+ACK数据包,则说明目标端口处于监听状态。由于扫描主机已经获取端口的状态信息,并不需要建立连接,所以传送一个RST给目标主机,congress停止建立连接。在SYN扫描过程中,客户端和服务器没有形成三次握手,所以没有建立一个征程的TCP连接,因此扫描操作不会被防火墙和日志记录。这样就不会在目标主机上留下任何的痕迹,但是这种扫描需要Root权限。

2.2.1TCP SYN Ping扫描

Ping扫描主要就是用于探测网络中活动的主机。Nmao默认Ping扫描是使用TCP ACK和ICMP Echo请求来判断目标主机是否响应。如果目标主机上有防火墙组织这些请求时,将会漏掉这些主机。此时,用户课题使用TCP SYN Ping扫描来处理这种情况。

2.2.1.1格式

namp -PS[目标]

2.2.1.2实战

2.2.1.2.1主机在线

2.2.1.2.2主机不在线

2.2.2TCP SYN 扫描

2.2.2.1格式

namp -sS[目标]

2.2.2.2实战

2.2.2.2.1主机在线

2.2.2.2.2主机不在线

2.3TCP ACK 扫描

TCP ACK 扫描和TCP SYN扫描类似,其扫描方法时源主机向目标主机的一个端口发送一个只有ACK标志的TCP数据包,不论目标主机的端口是否开启,都会返回相应的RST数据包,然后通过RST数据包中的TTL,开判断端口是否开启。其中,当TTL值小于64时,表示端口开启;当TTL值大于64时,则表示端口关闭。

2.3.1TCP ACK Ping扫描

2.3.2格式

namp -sS[目标]

2.3.3实战

2.3.3.1主机在线

相关文章:

网络安全--基于Kali的网络扫描基础技术

文章目录 1. 标准ICMP扫描1.1使用Ping命令1.1.1格式1.1.2实战 1.2使用Nmap工具1.2.1格式1.2.2实战1.2.2.1主机在线1.2.2.2主机不在线 1.3使用Fping命令1.3.1格式1.3.2实战 2. 时间戳查询扫描2.1格式2.2实战 3. 地址掩码查询扫描3.1格式3.2实战 2. TCP扫描2.1TCP工作机制2.2TCP …...

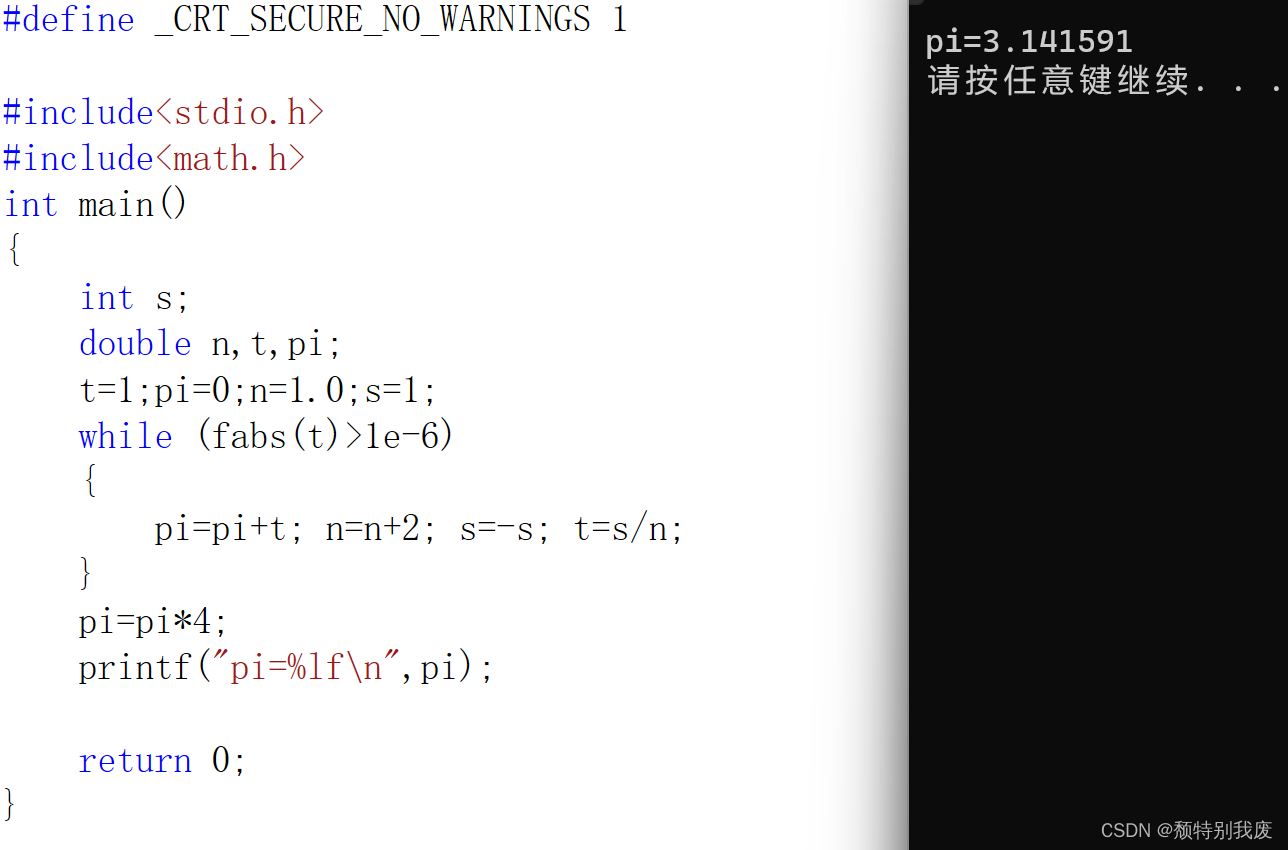

C语言——求π的近似值

#define _CRT_SECURE_NO_WARNINGS 1#include<stdio.h> #include<math.h> int main() {int s;double n,t,pi;t1;pi0;n1.0;s1;while (fabs(t)>1e-6){pipit; nn2; s-s; ts/n;}pipi*4;printf("pi%lf\n",pi);return 0; }这里是求小数点后6位——1e-6&#…...

如何使用ffmpeg转换图片格式

ffmpeg简介与图片格式介绍 windows安装ffmpeg,从如下网站下载release版本 https://www.gyan.dev/ffmpeg/builds/ ffmpeg 6.1版本仍然不支持heic的图片格式,未来可能会支持,具体见该issue: https://trac.ffmpeg.org/ticket/6521 …...

11 动态规划解最后一块石头的重量II

来源:LeetCode第1049题 难度:中等 描述:有一堆石头,用证书数组stones表示,其中stones[i]表示第i块石头的重量,每一回合,从中选出任意两块石头,然后将他们放在一起粉碎,…...

|LeetCode121. 买卖股票的最佳时机、LeetCode122. 买卖股票的最佳时机 II)

LeetCode算法题解(动态规划,股票买卖)|LeetCode121. 买卖股票的最佳时机、LeetCode122. 买卖股票的最佳时机 II

一、LeetCode121. 买卖股票的最佳时机 题目链接:121. 买卖股票的最佳时机 题目描述: 给定一个数组 prices ,它的第 i 个元素 prices[i] 表示一支给定股票第 i 天的价格。 你只能选择 某一天 买入这只股票,并选择在 未来的某一…...

python实验3 石头剪刀布游戏

实验3:石头剪刀布游戏 一、实验目的二、知识要点图三、实验1. 石头剪刀布2. 实现大侠个人信息 一、实验目的 了解3类基本组合数据类型。理解列表概念并掌握Python中列表的使用。理解字典概念并掌握Python中字典的使用。运用jieba库进行中文分词并进行文本词频统计。…...

米贸搜|如何设置 Facebook 转换 API + 事件重复数据删除

Facebook Pixel 可让您跟踪用户在您网站上的行为、收集再营销受众并创建相似对象。如果 Facebook 像素实现正确,它将向 FB 机器学习算法提供相关信息。 FB ML 将使用像素数据向最有可能转化的人展示您的广告。 几年来,我们可以通过 JavaScript 代码、应…...

python每日一题——11滑动窗口最大值

题目 给你一个整数数组 nums,有一个大小为 k 的滑动窗口从数组的最左侧移动到数组的最右侧。你只可以看到在滑动窗口内的 k 个数字。滑动窗口每次只向右移动一位。返回滑动窗口中的最大值 。 示例 1: 输入:nums [1,3,-1,-3,5,3,6,7], k 3…...

【C++ 程序设计入门基础】- 第3节-循环结构01

目录 循环结构 一、for 语句 for 循环案例 输入一个整数n,输出1~n的所有整数。 编译运行,查看输出结果 编译调试 for 循环结构语义分析 二、beak 语句 三、continue 语句 案例1: 案例2: 案例3: 循环…...

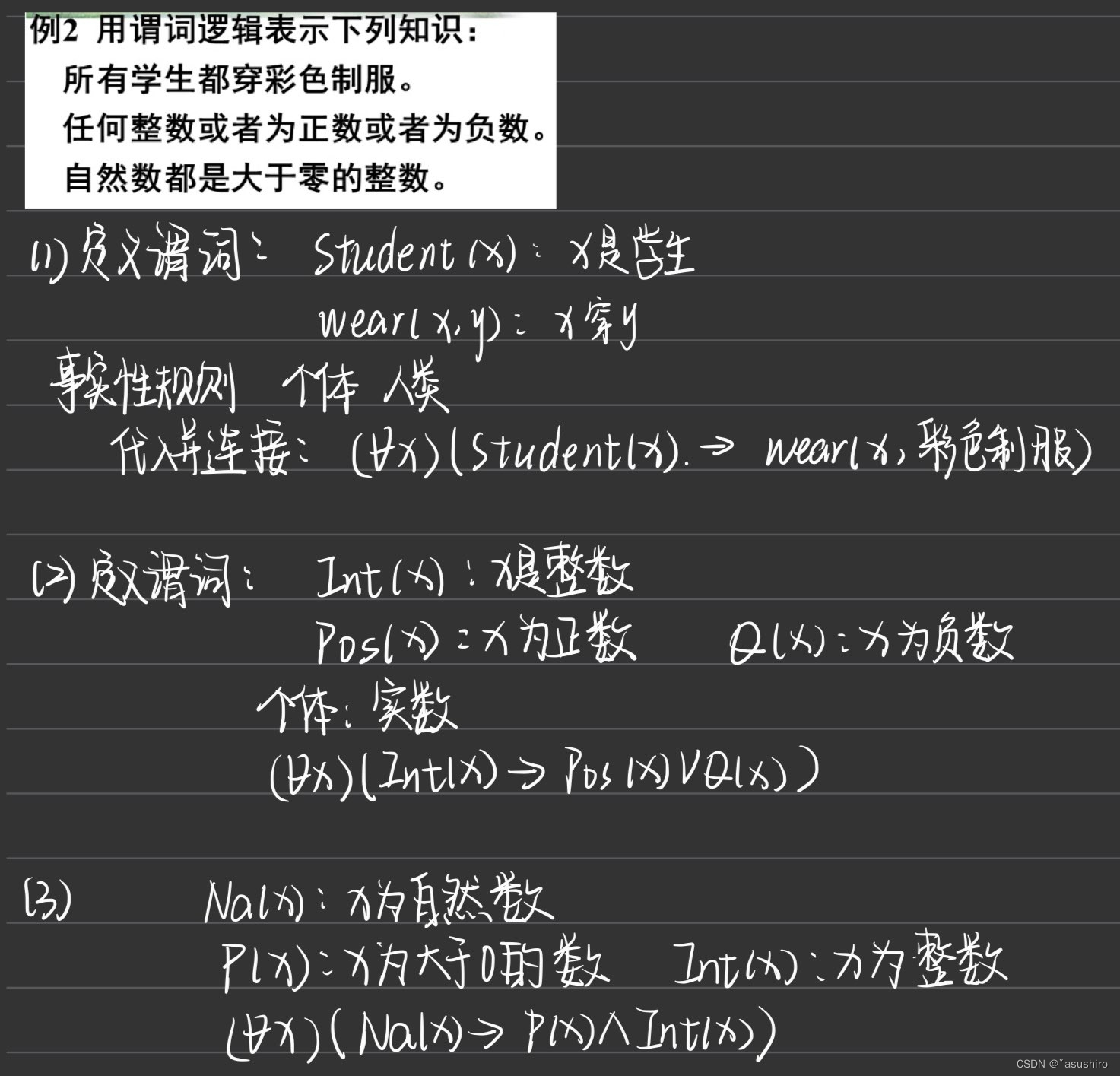

人工智能原理复习--知识表示(一)

文章目录 上一篇知识概述命题逻辑谓词逻辑谓词逻辑的应用 下一篇 上一篇 人工智能原理复习–绪论 知识概述 知识就是人类认识自然界的精神产物,是人类进行智能活动的基础。 是经过加工的信息,包括事实、信念和启发式规则。 分类: 按作用可…...

网络运维与网络安全 学习笔记2023.11.28

网络运维与网络安全 学习笔记 第二十九天 今日目标 OSPF汇总之域间路由、OSPF汇总之外部路由、OSPF链路认证 OSPF安全认证之区域认证、OSPF虚链路 OSPF汇总指域间路由 项目背景 企业内网运行多区域的OSPF网络,在R1 上存在多个不稳定的链路 R1上的不稳定链路&a…...

Rust开发——数据对象的内存布局

枚举与Sized 数据 一般数据类型的布局是其大小(size)、对齐方式(align)及其字段的相对偏移量。 1. 枚举(Enum)的布局: 枚举类型在内存中的布局通常是由编译器来确定的。不同的编译器可能有不…...

mySQL踩坑记录

1.MYSQL Workbench-8.0.27.1出现"Exception: Current profile has no WMI enabled"错误的解决方法 MYSQL Workbench-8.0.27.1出现“Exception: Current profile has no WMI enabled“错误的解决方法_赛风扥的博客-CSDN博客 C:\Program Files\MySQL\MySQL Workbench …...

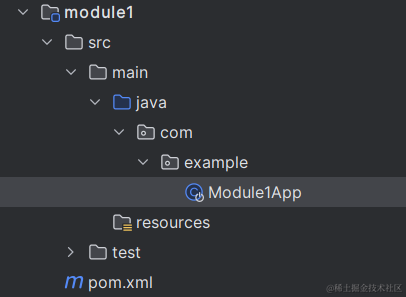

【Java】使用 IDEA 快速生成 SpringBoot 模块

项目目录下新建 module 模块 在 pom.xml 更改为 spring initializr 配置之后的 pom.xml <?xml version"1.0" encoding"UTF-8"?> <project xmlns"http://maven.apache.org/POM/4.0.0" xmlns:xsi"http://www.w3.org/2001/XMLSchem…...

2023网络安全产业图谱

1. 前言 2023年7月10日,嘶吼安全产业研究院联合国家网络安全产业园区(通州园)正式发布《嘶吼2023网络安全产业图谱》。 嘶吼安全产业研究院根据当前网络安全发展规划与趋势发布《嘶吼2023网络安全产业图谱》调研,旨在进一步了解…...

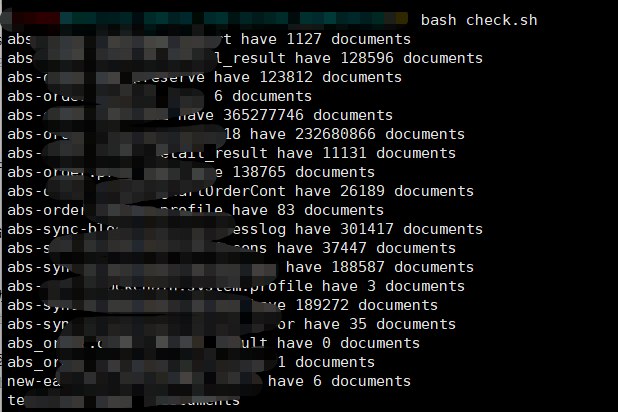

一则 MongoDB 副本集迁移实操案例

文中详细阐述了通过全量 增量 Oplog 的迁移方式,完成一套副本集 MongoDB 迁移的全过程。 作者:张然,DBA 数据库技术爱好者~ 爱可生开源社区出品,原创内容未经授权不得随意使用,转载请联系小编并注明来源。 本文约 900…...

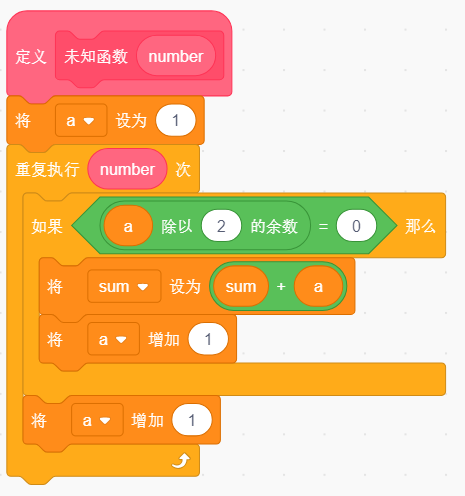

2022年03月 Scratch图形化(四级)真题解析#中国电子学会#全国青少年软件编程等级考试

Scratch等级考试(1~4级)全部真题・点这里 一、单选题(共10题,每题2分,共30分) 第1题 由1,2,3,4,5,0这六个数字经过排列组合能够组成多少个六位数偶数?注意:每一位都不相同,最高位不能为0。 A:720 B:360 C:312 D:88 答案:C 逻辑知识单选题 第2题 运行以下程…...

传音荣获2023首届全国人工智能应用场景创新挑战赛“智能家居专项赛”三等奖

近日,中国人工智能学会与科技部新一代人工智能发展研究中心联合举办2023首届全国人工智能应用场景创新挑战赛(2023 1st China’s Innovation Challenge on Artificial Intelligence Application Scene,以下简称CICAS 2023),吸引了…...

SQL注入-SQL注入过程

SQL注入的过程 手工注入过程 (1) 判断是否存在注入点; (2) 判断字段长度(字段数); (3) 判断字段回显位置; (4) 判断数据库信息; (5) 查找数据库名; (6) 查找数据库表; (7) 查找数据库表中所有字段以及字段值; (8) 猜解账号密码; (9) 登录管理员后台; 以sql-labs less-2举例 会…...

选择更灵活的设计工具:SOLIDWORKS 软件网络版与单机版的比较

随着科技的飞速发展,工程设计领域对于高效、灵活的设计工具需求日益增加。SOLIDWORKS 作为一款广受欢迎的三维设计软件,提供了网络版和单机版两种选择。在本文中,我们将深入探讨这两个版本的区别,并为您详细介绍它们的价格差异。 …...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

)

进程地址空间(比特课总结)

一、进程地址空间 1. 环境变量 1 )⽤户级环境变量与系统级环境变量 全局属性:环境变量具有全局属性,会被⼦进程继承。例如当bash启动⼦进程时,环 境变量会⾃动传递给⼦进程。 本地变量限制:本地变量只在当前进程(ba…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

【Linux】C语言执行shell指令

在C语言中执行Shell指令 在C语言中,有几种方法可以执行Shell指令: 1. 使用system()函数 这是最简单的方法,包含在stdlib.h头文件中: #include <stdlib.h>int main() {system("ls -l"); // 执行ls -l命令retu…...

【android bluetooth 框架分析 04】【bt-framework 层详解 1】【BluetoothProperties介绍】

1. BluetoothProperties介绍 libsysprop/srcs/android/sysprop/BluetoothProperties.sysprop BluetoothProperties.sysprop 是 Android AOSP 中的一种 系统属性定义文件(System Property Definition File),用于声明和管理 Bluetooth 模块相…...

【Web 进阶篇】优雅的接口设计:统一响应、全局异常处理与参数校验

系列回顾: 在上一篇中,我们成功地为应用集成了数据库,并使用 Spring Data JPA 实现了基本的 CRUD API。我们的应用现在能“记忆”数据了!但是,如果你仔细审视那些 API,会发现它们还很“粗糙”:有…...

Ascend NPU上适配Step-Audio模型

1 概述 1.1 简述 Step-Audio 是业界首个集语音理解与生成控制一体化的产品级开源实时语音对话系统,支持多语言对话(如 中文,英文,日语),语音情感(如 开心,悲伤)&#x…...

力扣-35.搜索插入位置

题目描述 给定一个排序数组和一个目标值,在数组中找到目标值,并返回其索引。如果目标值不存在于数组中,返回它将会被按顺序插入的位置。 请必须使用时间复杂度为 O(log n) 的算法。 class Solution {public int searchInsert(int[] nums, …...

基于TurtleBot3在Gazebo地图实现机器人远程控制

1. TurtleBot3环境配置 # 下载TurtleBot3核心包 mkdir -p ~/catkin_ws/src cd ~/catkin_ws/src git clone -b noetic-devel https://github.com/ROBOTIS-GIT/turtlebot3.git git clone -b noetic https://github.com/ROBOTIS-GIT/turtlebot3_msgs.git git clone -b noetic-dev…...