什么是木马

木马

- 1. 定义

- 2. 木马的特征

- 3. 木马攻击流程

- 4. 常见木马类型

- 5. 如何防御木马

1. 定义

木马一名来源于古希腊特洛伊战争中著名的“木马计”,指可以非法控制计算机,或在他人计算机中从事秘密活动的恶意软件。

木马通过伪装成正常软件被下载到用户主机,随后黑客通过木马控制用户主机并盗取用户信息。由于计算机中了木马后不会表现出异常,所以往往很难发现,具有很强的隐蔽性。

木马与病毒的区别

木马和病毒一般统称恶意程序或恶意软件。木马更倾向于默默窃取,病毒则具有一定显性破坏性。前者像暗中行动的小偷,后者像打砸抢烧的强盗。

木马不同于计算机病毒的地方在于计算机病毒是能够实现自我复制的一组恶意代码,而木马则不会自我复制,不具有传染性。实践中,有些病毒带有木马的特征,有些木马则带有病毒的特征。

2. 木马的特征

(1)隐藏性

隐藏性是木马的最重要特性,木马能够长时间潜伏在用户计算机中不被发现。木马虽然会在系统启动时自动运行,它将自身隐藏在合法的程序中,运行时不会在“任务栏”中生成图标,不会在任务管理器中被轻易发现。这使得用户和一些安全软件难以发现木马的存在。

(2)欺骗性

欺骗性是指木马一般会通过将自己包装为普通的软件来欺骗用户和躲避安全软件查杀。木马的欺骗方法很多,例如修改木马程序的图标,或更改文件名称将自己伪装成系统服务等。

(3)危害性

危害性是指当木马被植入目标主机以后,攻击者可以通过对客户端的远程控制进行一系列能造成严重后果的非法行为,例如窃取机密文件、控制系统的运行和以失陷主机为跳板感染其他主机等。

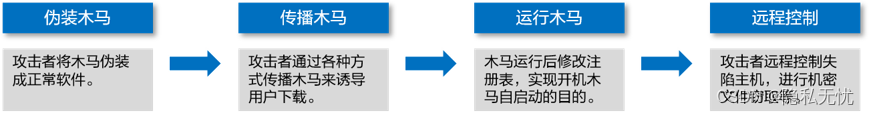

3. 木马攻击流程

(1)伪装木马

伪装木马,攻击者事先会将木马伪装成正常软件,常用的木马伪装方法如下:

- 修改图标:攻击者会将木马的图标修改成常用的文件图标。例如文本、图片或HTML等文件的图标。

- 修改名称:攻击者的常用手段是将木马的名称修改为系统文件的名称,因为用户一般不会轻易删除系统文件。

- 修改扩展名:一般情况下,木马文件后缀名为.exe(可执行文件),但攻击者会将木马修改为常用文件类型的扩展名。

- 捆绑文件:攻击者常会将木马和某文件捆绑在一起。例如,将木马和一个损坏的 ZIP 包(可自制)捆绑在一起。

(2)传播木马

木马常通过邮件附件和网页站点下载的方式被传播。具体手段如下:

- 邮件钓鱼:攻击者冒充用户邮箱联系人或知名机构向用户发送携带木马附件的邮件,一旦用户点击附件,木马就会自动下载安装至用户计算机中。

- 网站钓鱼:攻击者将木马上传到钓鱼网站中,并将网站设置为用户访问自动下载该木马,然后通过社会工程诱骗用户访问该网站以实现木马的传播。

- 危险站点植入:攻击者会攻破软件下载站点,随后将下载量大的软件捆绑上木马,或将木马下载链接隐藏在站点的弹出式广告中。

(3)运行木马

木马被下载后会自动安装和运行,在首次运行时,会自动更改注册表信息,将自身写入到启动配置文件或注册表中。例如,木马在system.ini等文件或注册表自启动项中添加自身路径,以达到目标主机开机时木马能自动加载的目的。

(4)远程控制

感染用户计算机后,木马会持续监视该主机。在用户不知情的情况下,攻击者能通过下发命令实现对用户计算机的远程控制,并完成木马传播者下发的攻击指令。例如,盗取用户信息、执行DDoS攻击,甚至以用户计算机为跳板感染内网其他设备。

4. 常见木马类型

(1)远控木马

远程控制是现代木马的基本功能,木马会设法与用户计算机建立连接,随后通过远程下发命令实现远程抓取、文件传输、屏幕截取等功能。受控计算机就成为“肉鸡”。

典型代表有:灰鸽子、冰河、BO等。

(2)盗号木马

这类木马以找到所有的隐藏密码为主,如各种社交帐号的账户和密码,网络游戏中游戏账号和密码,并在受害者不知情的情况下将密码信息发送出去。

典型代表有:Wirenet等。

(3)记录键值型木马

记录键值型木马顾名思义就是记录你每一次的敲击键盘操作。这种木马程序会随着操作系统的启动而自动加载,分为在线和离线两种,分别记录用户在在线和离线两种状态下敲击键盘的情况。记录键值型木马一般也有邮件发送功能,能通过邮件将记录的信息发送给控制者。

典型代表有:Magic Lantern、键盘记录器木马变种EOM等。

(4)DDoS攻击型木马

攻击者通过木马程序控制被感染的主机,那些被感染的主机称为“肉鸡”。攻击者通过控制大量“肉鸡”发起DDoS(distributed denial of service,分布式拒绝服务)攻击。例如,攻击者针对网站发起DDoS攻击,导致网站服务器资源被大量占用,无法正常为用户提供服务。

典型代表有:Satan DDoS僵尸网络木马、魔鼬等。

(5)网银木马

网银木马主要针对银行的网上交易系统,该木马旨在窃取用户的银行账户信息,包括银行账号和密码信息,给个人财产安全带来很大的危害。

典型代表有:Tiny Banker、木马银行家等。

5. 如何防御木马

防御木马的关键在于预防,即在木马进入设备并造成实质性损失之前,拦截攻击。用户可以从提升网络安全意识和在计算机系统上完善防御措施入手,

建议采取如下手段:

- 安装正版操作系统和应用程序,不在非正规网站下载应用程序。

- 使用专门的木马查杀软件,并定期进行软件升级。

- 不打开来历不明的邮件,即使是熟悉的人发来的邮件也要谨慎对待,因为木马可能感染了他们的计算机,并通过他们的计算机来散播木马。

- 不点击网站上的弹出式广告,一般那些广告信息为了吸引用户点击,往往会包装的很好,我们要提高辨别能力,防止木马入侵。

- 加强个人账户信息的安全意识,使用字符、大小写字母、数字的组合方式设置密码。

- 对重要数据和文件进行定期备份,即使木马程序对该数据文件进行了更改或删除等操作,也能通过备份恢复减少损失。

- 使用防火墙保护个人计算机。

相关文章:

什么是木马

木马 1. 定义2. 木马的特征3. 木马攻击流程4. 常见木马类型5. 如何防御木马 1. 定义 木马一名来源于古希腊特洛伊战争中著名的“木马计”,指可以非法控制计算机,或在他人计算机中从事秘密活动的恶意软件。 木马通过伪装成正常软件被下载到用户主机&…...

Pinia仓库统一管理

pinia独立维护 在src/stores文件夹下创建index.js文件,将main.js中关于pinia的语句放到index.js中 index.js文件内容: import { createPinia } from pinia import piniaPluginPersistedstate from pinia-plugin-persistedstate const pinia createPi…...

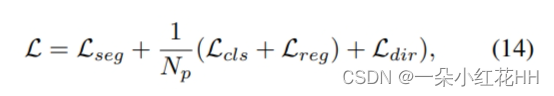

[论文阅读]VoxSet——Voxel Set Transformer

VoxSet Voxel Set Transformer: A Set-to-Set Approach to 3D Object Detection from Point Clouds 论文网址:VoxSet 论文代码:VoxSet 简读论文 这篇论文提出了一个称为Voxel Set Transformer(VoxSeT)的3D目标检测模型,主要有以下几个亮点: 提出了基于…...

【开源】基于Vue.js的医院门诊预约挂号系统的设计和实现

项目编号: S 033 ,文末获取源码。 \color{red}{项目编号:S033,文末获取源码。} 项目编号:S033,文末获取源码。 目录 一、摘要1.1 项目介绍1.2 项目录屏 二、功能模块2.1 功能性需求2.1.1 数据中心模块2.1.2…...

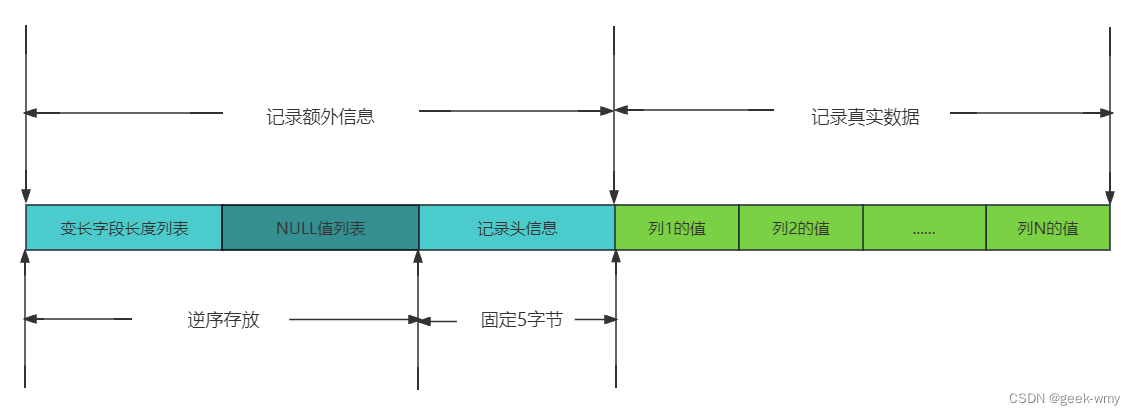

1、Mysql架构与历史

Mysql逻辑架构 最上层是服务并不是Mysql所独有的,大多数基于网络的客户端/服务器的工具或者服务都有类似的架构,比如连接处理,授权认证,安全等。 第二层是Mysql比较有意思的部分。大多数Mysql的核心服务都在这一层,…...

考试复习

选择20道 填空10道 判断10道 简答4-5道 编程题2道 一、选择题 1.js中更改一个input框的值: <input ida type"text" value"123456"> 通过a.value改变他的值 方法: 在script标签中通过id获得该输入框对象,然…...

使用Docker一键安装MySQL与Nginx脚本

在项目开发和部署过程中,使用Docker可以方便地快速搭建和管理数据库(MySQL)以及Web服务器(Nginx)。本教程将为你提供一份一键安装脚本。 安装Docker 首先,确保你的系统已经安装了Docker。如果没有安装&am…...

VMware系列:Vmware vSphere常见问题及解决办法

Vmware vSphere常见问题及解决办法 1. 虚拟机文件被锁,无法正常 power on故障状态:祸根:解决方法:2. 忽视掉ESXi/vCenter Server提示SSH事件的方法3. 尝试迁移一台带USB设备的VM失败故障状态:故障分析:解决方案:4. Convert Linux系统的Troublshooting过程5. vCenter Serv…...

基于web宠颐生宠物医院系统设计与实现

基于web宠颐生医院系统开发与实现 摘要:时代飞速发展,网络也飞速发展,互联网许多的行业都可以用互联网实现了,互联网已经成为了人们生活中重要的一部分,或多或少的影响着我们的生活,互联网在给我带了方便的…...

二、Gitee使用方法

目录 (1)首先可以注册一个 gitee 账号,注册很方便,自行注册 (2)登陆后进入你的主页 (3)创建仓库 (3)克隆 (4)代码提交 …...

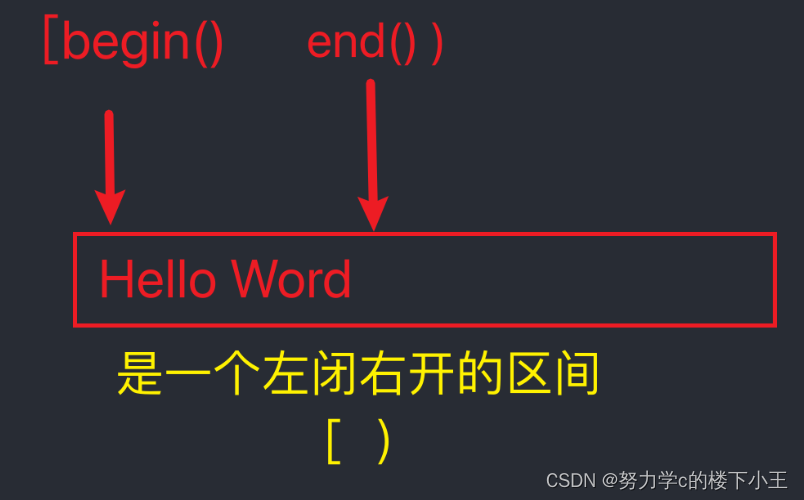

【C++】string模拟

string讲解:【C】String类-CSDN博客 基本框架 #pragma once #include <iostream> using namespace std; namespace wzf {class string{public:// 默认构造函数string(): _str(new char[1]), _size(0), _capacity(0){_str[0] \0; // 在没有内容时仍要有终…...

python高级练习题库实验1(A)部分

文章目录 题目1代码实验结果题目2代码实验结果题目3代码实验结果题目4代码实验结果题目总结题目1 输入一个整数,用于控制输出*的个数,输入日期,按照特定格式输出 研究下面的例子,并编写一个与这些例子完全相同的程序。 代码 import datetime# ask user for length of b…...

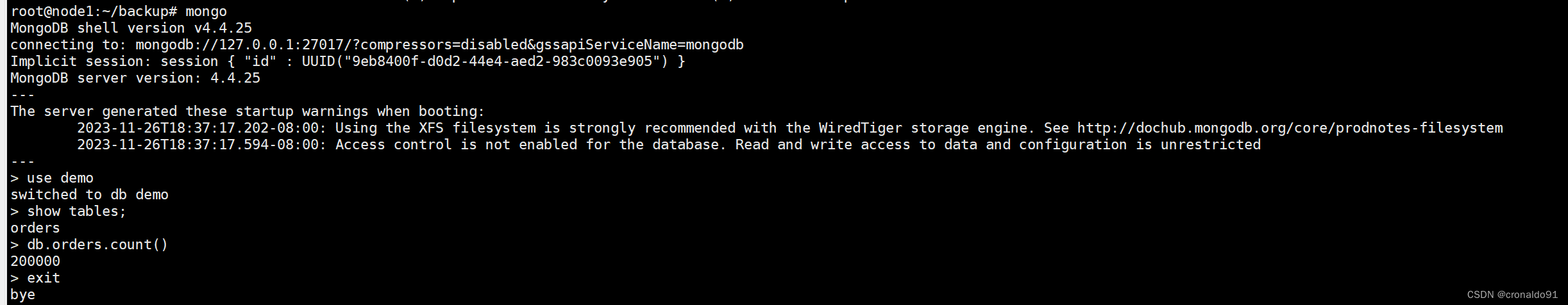

数据库应用:MongoDB 数据备份与恢复

目录 一、实验 1.MongoDB 数据库备份与恢复 2.MongoDB 数据表备份与恢复 二、问题 1.MongoDB有哪些命令行工具实现数据备份与恢复 一、实验 1.MongoDB 数据库备份与恢复 (1)查看版本 rootnode1:~# mongo --version(2)准备…...

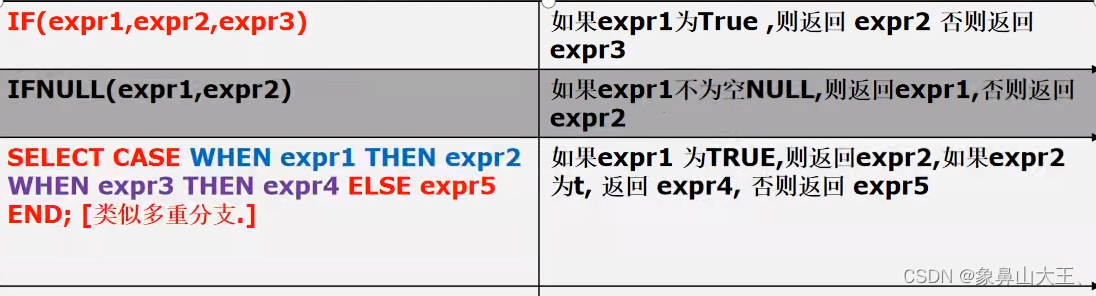

MySQL-函数

一、统计函数 CREATE TABLE student (id INT NOT NULL DEFAULT 1,name varchar(20) not null default ,chinese float not null default 0.0,english float not null default 0.0,math float not null default 0.0 );insert into student values (1,曹操,77,89,85);insert int…...

)

【12】Python函数专题(下)

文章目录 1. 高阶函数1.1 以函数为参数1.2 以函数为返回值1.3 以函数为 参数和返回值2. 闭包3. 装饰器3.1 装饰器的引入3.2. 装饰器的使用3.3 装饰器强化练习🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔ꦿ🌹꧔…...

国标GB28181协议/RTSP视频监控汇聚平台EasyCVR(V.3.4)页面UI大更新

为提高用户体验,增强平台功能,旭帆科技的Easy系列平台也在不断优化更新中。在最新的EasyCVR(V.3.4)中,其最显著的区别即为首页UI的调整。 其亮点是在【配置中心】-【基础配置】-【展示信息】中,首页UI可分…...

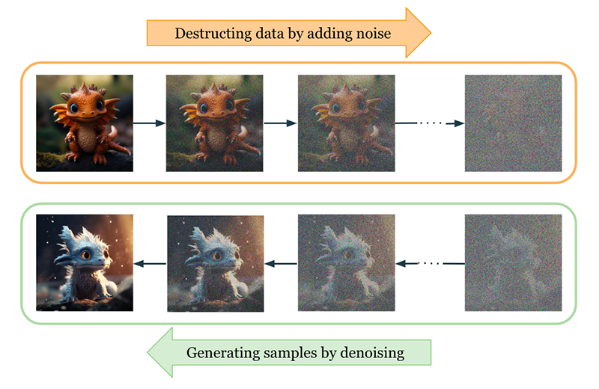

生成式AI与预测式AI的主要区别与实际应用

近年来,预测式人工智能(Predictive AI)通过先进的推荐算法、风险评估模型、以及欺诈检测工具,一直在推高着该领域公司的投资回报率。然而,今年初突然杀出的生成式人工智能(Generative AI)突然成…...

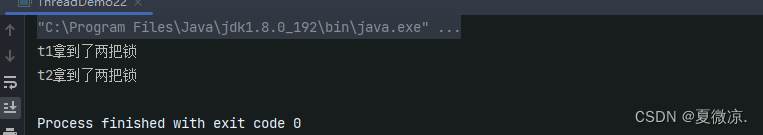

【JavaEE】多线程 -- 死锁问题

目录 1. 问题引入 2.死锁问题的概念和原因 3. 解决死锁问题 1. 问题引入 在学习死锁之前, 我们先观察下面的代码能否输出正确的结果: 运行程序, 能正常输出结果: 这个代码只管上看起来, 好像是有锁冲突的, 此时的 locker 对象已经是加锁的状态, 在尝试对 locker 加锁, 不应该…...

XTU OJ 1339 Interprime 学习笔记

链接 传送门 代码 #include<bits/stdc.h> using namespace std;const int N1e610; //78498 我计算了一下,6个0的范围内有这么多个素数,所以开这么大的数组存素数 //计算的代码是一个循环 int prime[80000]; int a[N],s[N];//s数组是前缀和数组b…...

【Web安全】xss攻击方式与绕过

xss攻击方式与绕过 文章目录 xss攻击方式与绕过XSS攻击方式1. script标签2. img标签3. input标签4. details标签5. svg标签6. select标签7. iframe标签8. video标签9. audio标签10. body标签11. textarea标签 常见绕过方式1. 空格过滤2. 引号过滤3. 括号过滤4. 关键词过滤5. 编…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

基于Flask实现的医疗保险欺诈识别监测模型

基于Flask实现的医疗保险欺诈识别监测模型 项目截图 项目简介 社会医疗保险是国家通过立法形式强制实施,由雇主和个人按一定比例缴纳保险费,建立社会医疗保险基金,支付雇员医疗费用的一种医疗保险制度, 它是促进社会文明和进步的…...

什么是库存周转?如何用进销存系统提高库存周转率?

你可能听说过这样一句话: “利润不是赚出来的,是管出来的。” 尤其是在制造业、批发零售、电商这类“货堆成山”的行业,很多企业看着销售不错,账上却没钱、利润也不见了,一翻库存才发现: 一堆卖不动的旧货…...

三体问题详解

从物理学角度,三体问题之所以不稳定,是因为三个天体在万有引力作用下相互作用,形成一个非线性耦合系统。我们可以从牛顿经典力学出发,列出具体的运动方程,并说明为何这个系统本质上是混沌的,无法得到一般解…...

【碎碎念】宝可梦 Mesh GO : 基于MESH网络的口袋妖怪 宝可梦GO游戏自组网系统

目录 游戏说明《宝可梦 Mesh GO》 —— 局域宝可梦探索Pokmon GO 类游戏核心理念应用场景Mesh 特性 宝可梦玩法融合设计游戏构想要素1. 地图探索(基于物理空间 广播范围)2. 野生宝可梦生成与广播3. 对战系统4. 道具与通信5. 延伸玩法 安全性设计 技术选…...

SiFli 52把Imagie图片,Font字体资源放在指定位置,编译成指定img.bin和font.bin的问题

分区配置 (ptab.json) img 属性介绍: img 属性指定分区存放的 image 名称,指定的 image 名称必须是当前工程生成的 binary 。 如果 binary 有多个文件,则以 proj_name:binary_name 格式指定文件名, proj_name 为工程 名&…...

从“安全密码”到测试体系:Gitee Test 赋能关键领域软件质量保障

关键领域软件测试的"安全密码":Gitee Test如何破解行业痛点 在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的"神经中枢"。从国防军工到能源电力,从金融交易到交通管控,这些关乎国计民生的关键领域…...

关于easyexcel动态下拉选问题处理

前些日子突然碰到一个问题,说是客户的导入文件模版想支持部分导入内容的下拉选,于是我就找了easyexcel官网寻找解决方案,并没有找到合适的方案,没办法只能自己动手并分享出来,针对Java生成Excel下拉菜单时因选项过多导…...

什么是VR全景技术

VR全景技术,全称为虚拟现实全景技术,是通过计算机图像模拟生成三维空间中的虚拟世界,使用户能够在该虚拟世界中进行全方位、无死角的观察和交互的技术。VR全景技术模拟人在真实空间中的视觉体验,结合图文、3D、音视频等多媒体元素…...

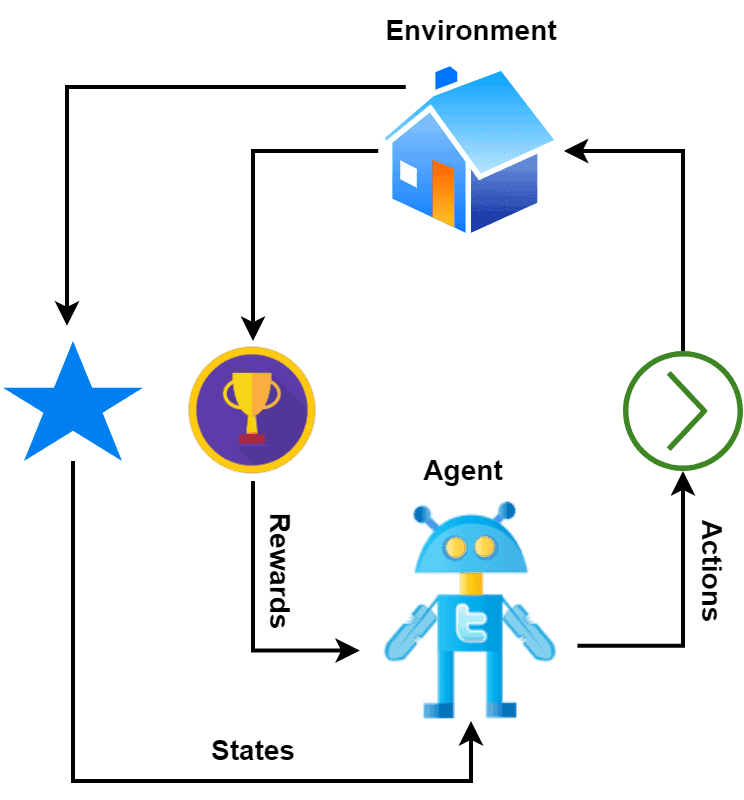

【深度学习新浪潮】什么是credit assignment problem?

Credit Assignment Problem(信用分配问题) 是机器学习,尤其是强化学习(RL)中的核心挑战之一,指的是如何将最终的奖励或惩罚准确地分配给导致该结果的各个中间动作或决策。在序列决策任务中,智能体执行一系列动作后获得一个最终奖励,但每个动作对最终结果的贡献程度往往…...