非功能关键知识总结(一)

文章目录

- 一、稳定性

- (一)、服务级别协议

- 1、SLA

- 2、OLA

- 3、UC

- (二)、可用性指标

- (三)、突发事件等级

- 三、质量

- (一)、千行代码缺陷数量

- (二)、软件质量模型的发展

- (三)、产品质量模型

- 四、安全

- (一)、网络安全

- 五、灾备

- (一)、灾备指标

- (二)、灾难恢复等级

- (三)、容灾技术分类

一、稳定性

(一)、服务级别协议

1、SLA

服务级别协议(SLA),由服务方和客户之间在一定成本控制下为保障系统的性能和可靠性签订的,描述将要提供的一项或多项双方认可服务的一份协议。

- why:保障系统的性能和可靠性签订的

- who:服务提供方和顾客

- when:当供需方发生服务交易关系时

2、OLA

运营级别协议(OLA),在SLA的总目标下,为了支持每个环节的具体目标,服务提供方与其内部的某个部门就某项服务签订的协议,从而支持服务提供方所提供的各种服务

3、UC

支持合同(UC),服务提供方与外部供应商就某项服务的提供所签订的合同,外部供应商按服务提供方的要求为顾客提供商品或服务以满足与顾客的SLA中所约定的服务级别目标。

注意:UC通常是正式的合同,而SLA和OLA通常不是法律文件

(二)、可用性指标

| 可用性指标 | 标杆 | 备注 |

|---|---|---|

| 平均无故障时间(MTBF) | 5.0小时 | 平均无故障时间=系统运行时间,系统在运行时间的故障次数平均无故障时间越长,系统的可靠性越高 |

| 平均故障修复时间(MTRS) | 0.5 小时 | 平均故障修复时间=修复系统故障耗时,故障次数平均故障修复时间越短,表示系统易恢复性越好 |

| 平均故障间隔时间(MTBIS) | 5.5小时 | 平均故障间隔=平均无故障时间+平均故障修复时间,平均故障问隔越长,表示可靠性越高 |

举例:

一个 24 小时*7 天的服务运行了 5020 小时,在这期间一共发生了 2 次中断,两次中断的时间分别为 6 小时和 14 小时,各项指标如下所示:

可用性=(5020-(6+14)/5020*100%=99.60%

或者:A=MTBF/(MTBF+MTRT)=2500/2510=99.60%

可靠性 ( M T B S I , 平均系统事件间隔时间 ) = 5020 / 2 = 2510 小时 可靠性(MTBSI,平均系统事件间隔时间)=5020/2=2510小时 可靠性(MTBSI,平均系统事件间隔时间)=5020/2=2510小时

可靠性 ( M T B F , 平均无故障时间 ) = ( 5020 − ( 6 + 14 ) ) / 2 = 2500 小时 可靠性(MTBF,平均无故障时间)=(5020-(6+14))/2=2500小时 可靠性(MTBF,平均无故障时间)=(5020−(6+14))/2=2500小时

可恢复性 ( M T R S , 平均故障修复时间 ) = ( 6 + 14 ) / 2 = 10 小时 可恢复性(MTRS,平均故障修复时间)=(6+14)/2=10小时 可恢复性(MTRS,平均故障修复时间)=(6+14)/2=10小时

这个公式就是计算系统可用性的,也就是我们常说的,多少个 9,如下表所示:

(三)、突发事件等级

| 级别 | 备注 |

|---|---|

| 特别重大突发事件(I级) | 系统性故障造成20%~60%的集中的基础、核心、关键系统不可用,且在24小时内无法恢复;或60%以上集中的基础、核心、关键的系统不可用且12小时内不可修复 |

| 重大突发事件(II级) | 系统性故障造成20%~60%的集中的基础、核心、关键的应用系统不可用且在12小时内不可恢复 |

| 较大突发事件(Ⅲ级) | 关键业务全国性的中断,且预计恢复时间大于6小时、少于12小时 |

| 造成区域性业务中断的故障 | 造成区域性业务中断的故障,且预计恢复时间小于6小时的事件按日常事件处理流程执行 |

三、质量

(一)、千行代码缺陷数量

千行代码缺陷数量:

- 普通软件公司:4~40

- 高管理软件公司:2~4

- 美国NASA软件:0.1

软件能力成熟度集成模型(CMMI)分级标准:

| 级别 | 备注 |

|---|---|

| 初始级(CMMI 1) | 11.95‰ |

| 管理级(CMMI 2) | 5.52‰ |

| 定义级(CMMI 3) | 2.39‰ |

| 定量管理级(CMMI 4) | 0.92‰ |

| 优化级(CMMI 5) | 0.32‰ |

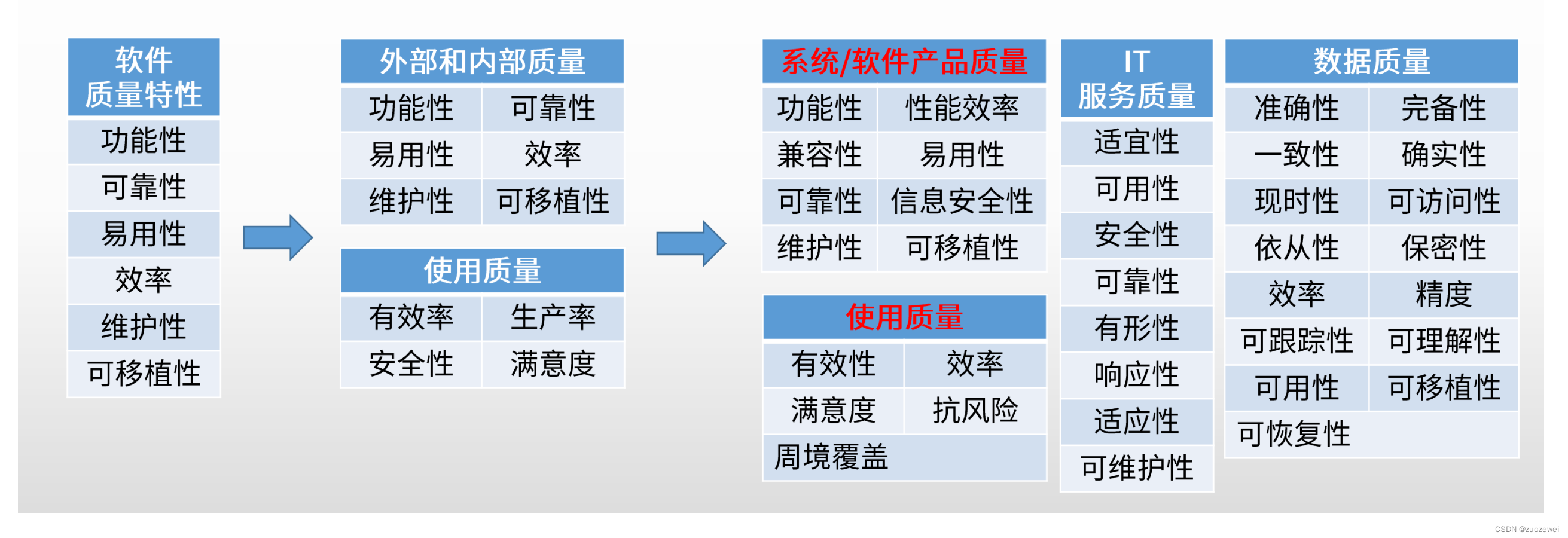

(二)、软件质量模型的发展

产品质量更多的是考虑软件产品或系统本身的质量特性。

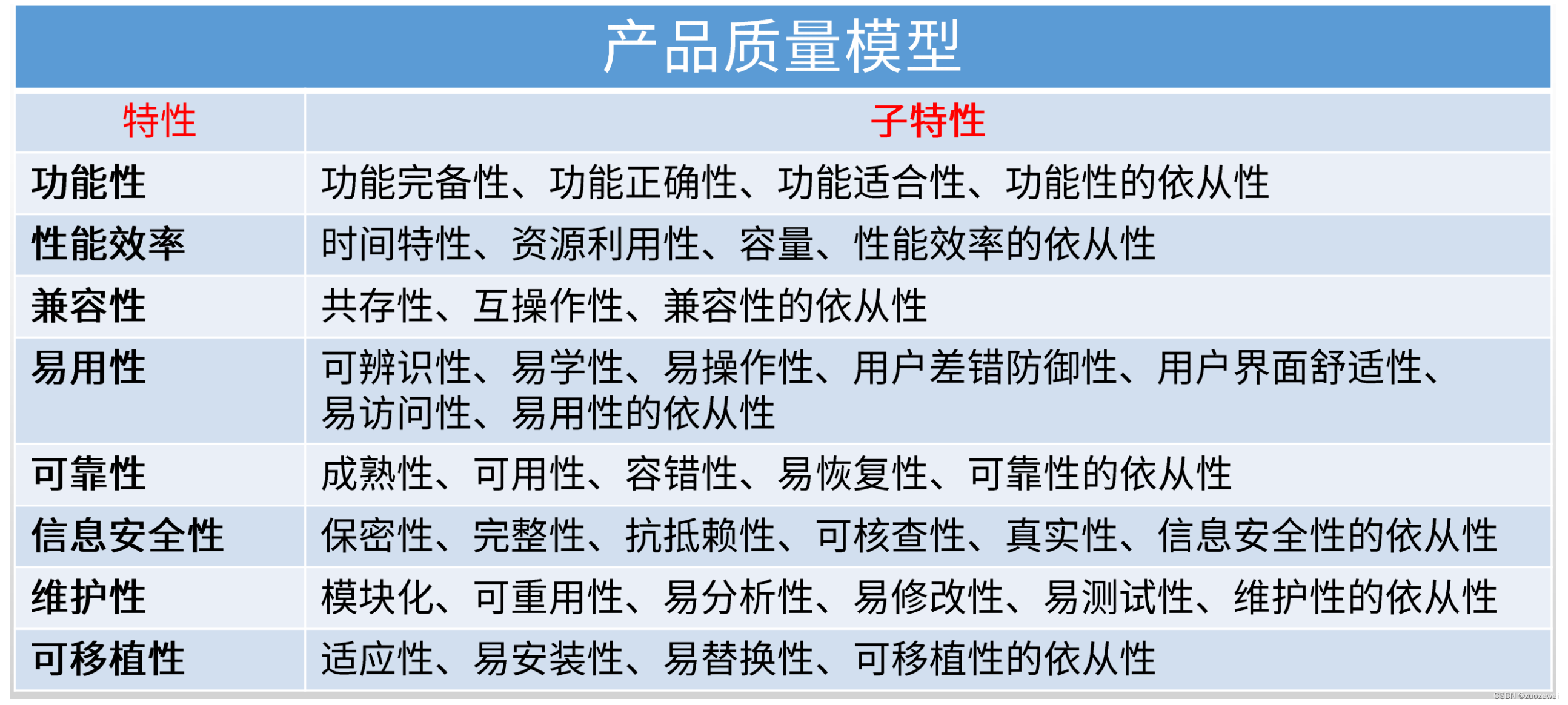

(三)、产品质量模型

产品质量更多的是考虑软件产品或系统本身的质量特性。

四、安全

(一)、网络安全

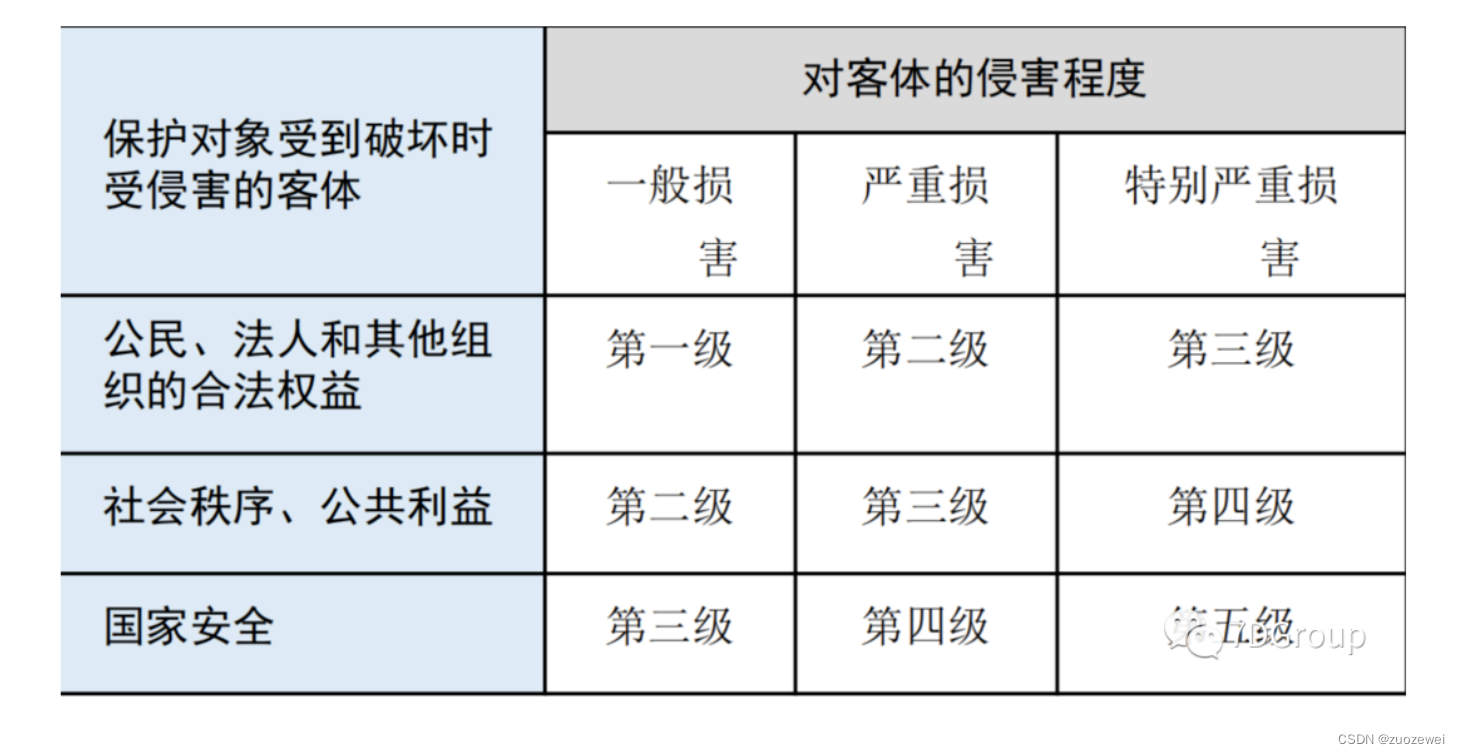

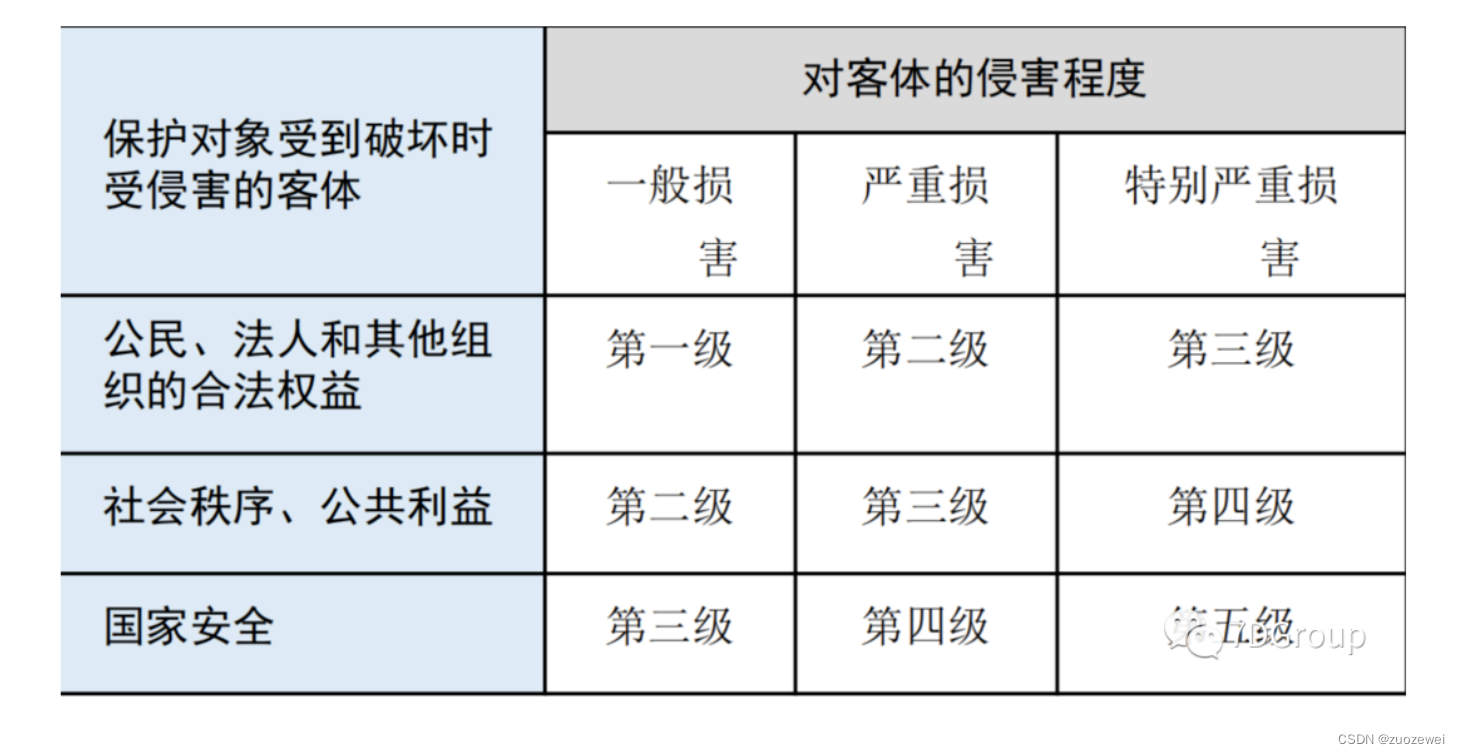

等级保护级别:

- 第一级:用户自主保护级–不损害国家安全、社会秩序和公共利益

- 第二级:系统审计保护级–对社会秩序和公共利益造成损害,但不损害国家安全

- 第三级:安全标记保护级–对国家安全造成损害

- 第四级:结构化保护级–对国家安全造成严重损害

- 第五级:访问验证保护级–对国家安全造成特别严重损害

五、灾备

(一)、灾备指标

恢复点目标(RPO)

- 定义:灾难发生后,系统和数据必须恢复到的时间点要求

- 代表了当灾难发生时允许丢失的数据量

恢复时间目标(RTO)

- 定义:灾难发生后,信息系统和业务功能从停顿到必须恢复的时间要求

- 代表了企业能容忍的信息系统和业务功能恢复的时 间

(二)、灾难恢复等级

国家标准:1-6 级。

- 1 级:基本支持级,数据完全备份 1 周一次,介质场外存放。

- 2 级:备用场地级,数据完全备份 1 周一次,需要部分系统和网络设备。

- 3 级:电子传输和部分设备支持:完全备份 1 天一次,网络定时传输,部分设备。

- 4 级:电子传输和完整设备支持:完全备份 1 天一次,网络定时传输,完整设备,就绪状态。

- 5 级:实时传输和完整设备支持:完全备份 1 天一次,网络实时传输,就绪状态和自动切换。

- 6 级:数据的零丢失和远程集群

国标 6 级参考 7 要素:

- 数据备份系统

- 备用数据处理系统

- 备用网络系统

- 备用基础设施、

- 备份的技术支持能力

- 备用的管理维护能力

- 灾备恢复的预案。

(三)、容灾技术分类

根据对灾难的抵抗程度,容灾技术可分为以下三种:

- 数据容灾(首要前提)

- 系统容灾(基本基础)

- 应用容灾(主要关键)

相关文章:

非功能关键知识总结(一)

文章目录 一、稳定性(一)、服务级别协议1、SLA2、OLA3、UC (二)、可用性指标(三)、突发事件等级 三、质量(一)、千行代码缺陷数量(二)、软件质量模型的发展(三)、产品质量模型 四、安全(一)、网络安全 五、灾备(一)、灾备指标(二)、灾难恢复等级(三)、容灾技术分类 一、稳定性 …...

时间序列趋势检验相关检验方法:斜率法、Cox-Stuart检验、Mann-Kendall检验

文章目录 1.斜率法1.1.原理1.2.优缺点1.3.Python代码2.Cox-Stuart检验2.1.原理2.2.优缺点2.3.Python代码3.Mann-Kendall 检验3.1.原理3.1.1.假设前提3.1.2.趋势检验3.1.3.S到Z的变换原理3.1.4.Var(s)是如何得到的3.1.5.衡量趋势的指标:倾斜度...

Redis相关知识

yum安装redis 使用以下命令:直接将redis安装到Linux服务器(Xshell)中 yum -y install redis 启动redis 使用以下命令,以后台运行方式启动redis redis-server /etc/redis.conf & 操作redis 使用以下命令启动redis客户端 redis-…...

数据管理系统-week10-自由访问控制

文章目录 前言一、用户管理用户管理语句介绍二、数据库管理三、特权(重点考点)Administrative (global) privileges数据库特权表权限列权限四、角色参考文献前言 这节课主要讲了用户管理数据库的具体语句,数据库特权当中的全局特权,数据库特权,表特权与列特权的使用与注意…...

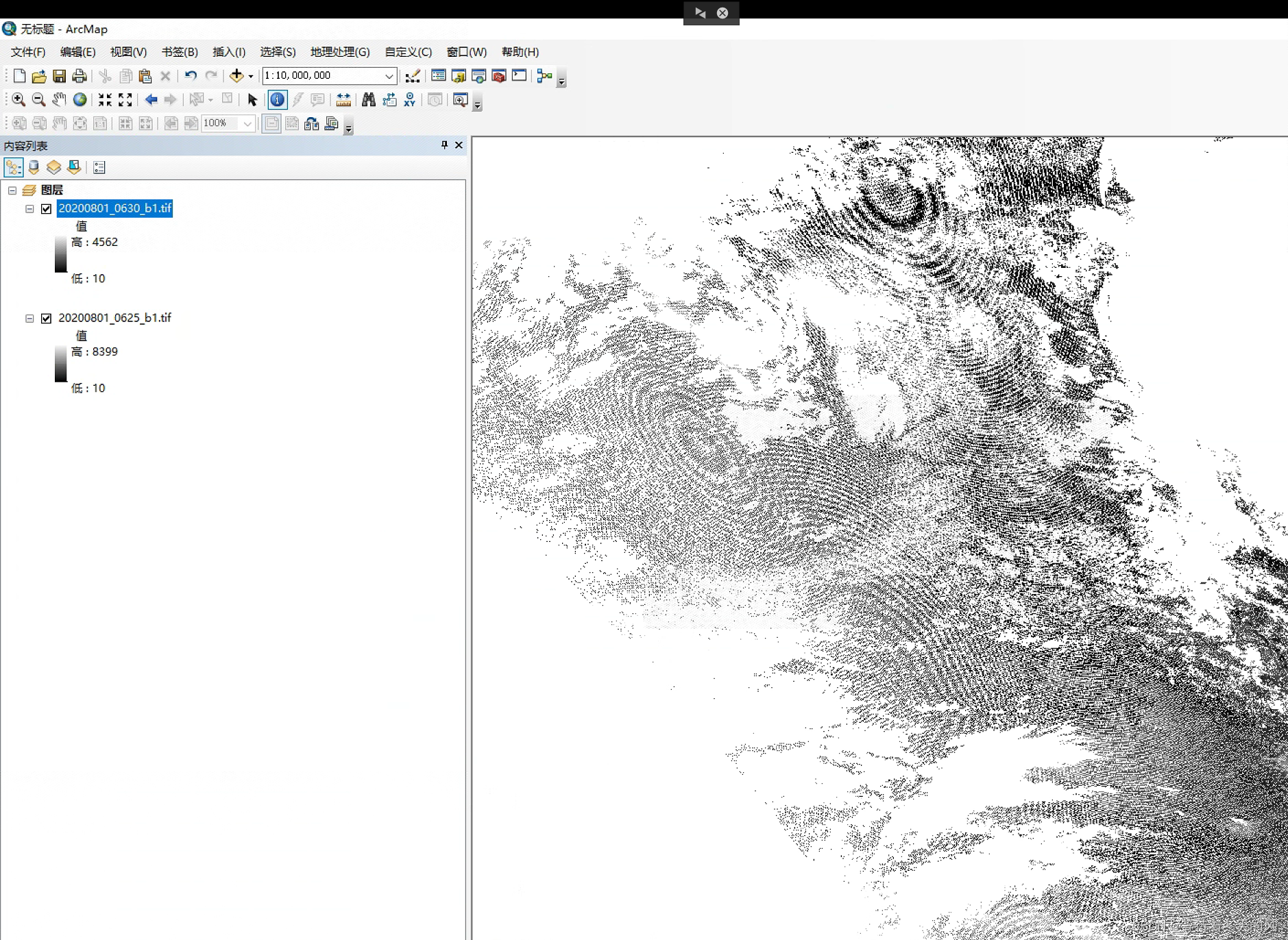

Python遥感开发之批量拼接

Python遥感开发之批量拼接 1 遥感图像无交错的批量拼接2 遥感图像有交错的批量拼接 前言:主要借助python实现遥感影像的批量拼接,遥感影像的批量拼接主要分为两种情况,一种是遥感图像无交错,另一种情况是遥感图像相互有交错。具体…...

【bat】批处理脚本大全

目录 1.概述 2.变量 3.运算符 3.2.重定向运算符 3.3.多命名运算符 3.4.管道运算符 4.命令 4.1.基本命令 4.2.参数传递 4.3.查看脚本内容 4.4.注释 4.5.日期和时间 4.6.启动脚本 4.7.调用其他bat 4.8.任务管理 4.8.1.任务列表查看 4.8.2.任务终止 4.9.文件夹 …...

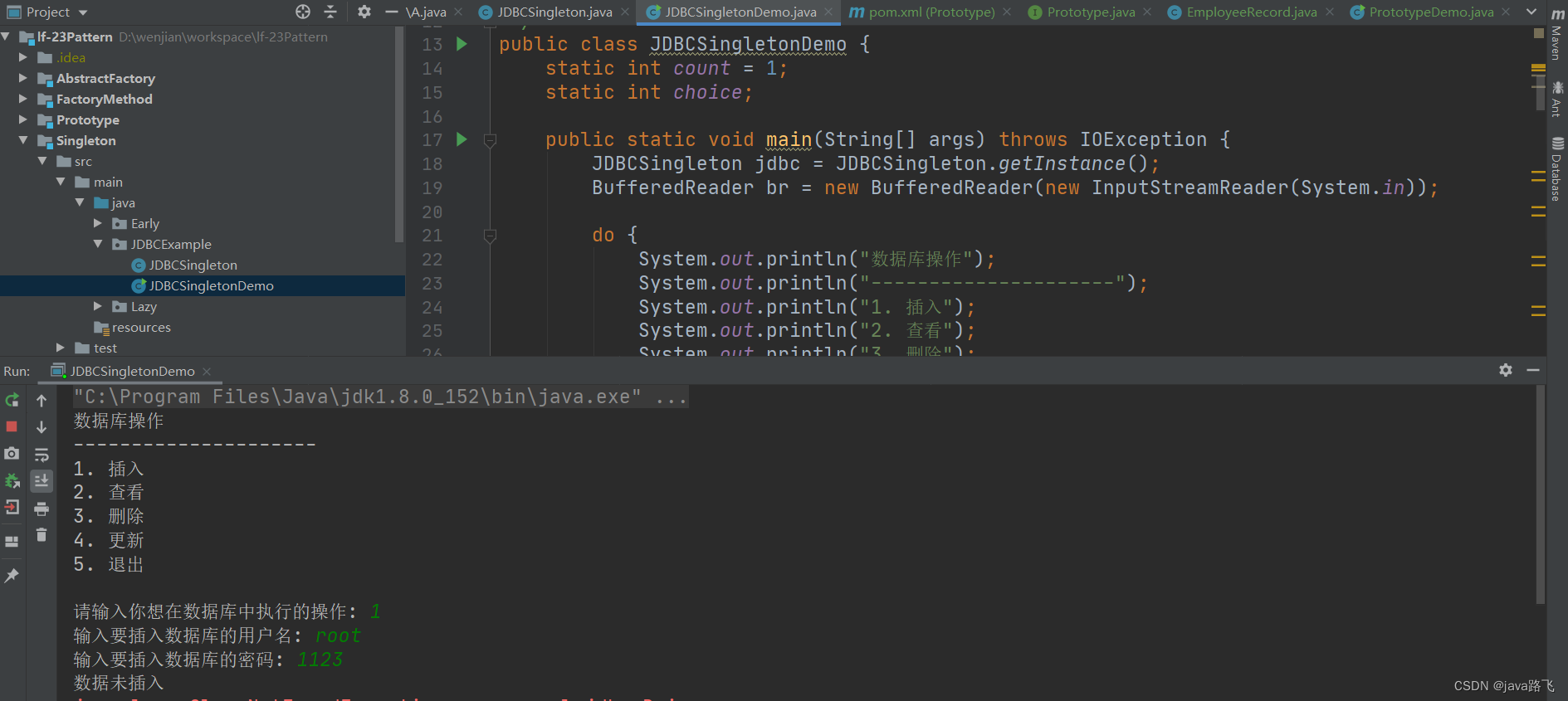

java设计模式学习之【单例模式】

文章目录 引言单例模式简介定义与用途实现方式:饿汉式懒汉式 UML 使用场景优势与劣势单例模式在spring中的应用饿汉式实现懒汉式实现数据库连接示例代码地址 引言 单例模式是一种常用的设计模式,用于确保在一个程序中一个类只有一个实例,并且…...

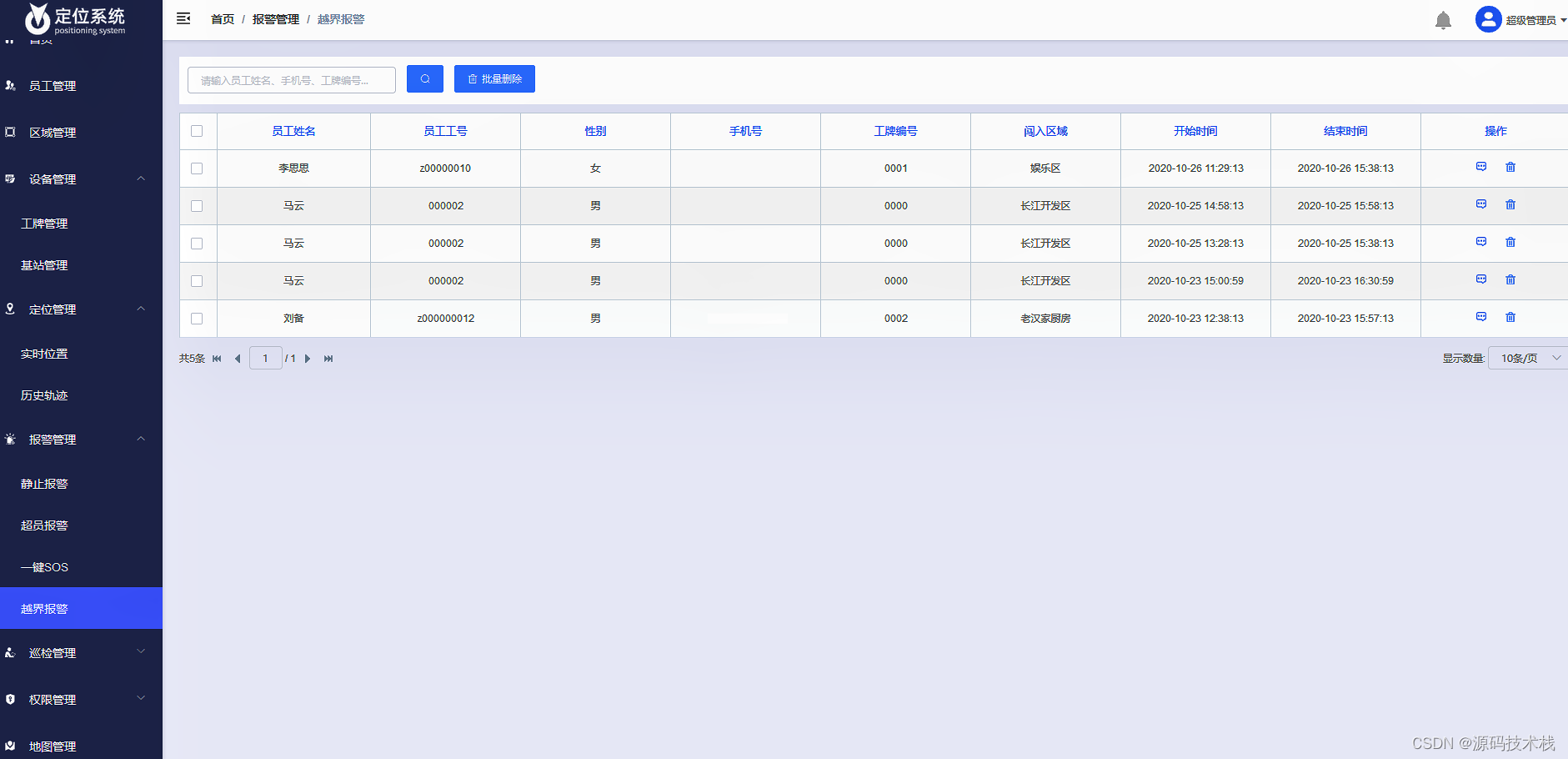

UWB高精度定位系统项目源码

在现代社会中,精准定位技术对于各行各业都至关重要。为了满足对高精度定位的需求,超宽带(Ultra-Wideband, UWB)技术应运而生。UWB高精度定位系统以其出色的定位精度和多样化的应用领域而备受关注。本文将深入探讨UWB高精度定位系统…...

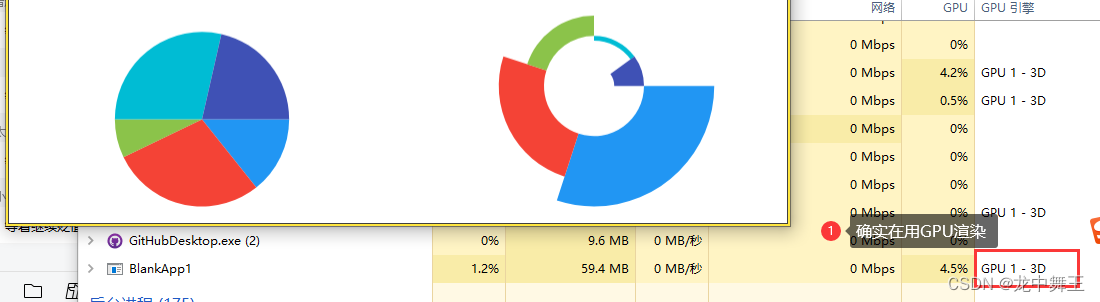

WPF Live Charts2 自学笔记

文章目录 前言实现效果微软平台的历史问题 WPF 项目搭建Nuget添加额外框架添加项目初始化livecharts配置其它LiveCharts2 案例简单案例Demo示例ViewViewModel GPU渲染 Github地址仓库 前言 LiveChart 是C# 上面很受欢迎的统计图 UI控件。最近在学WPFhalcon开发,想想…...

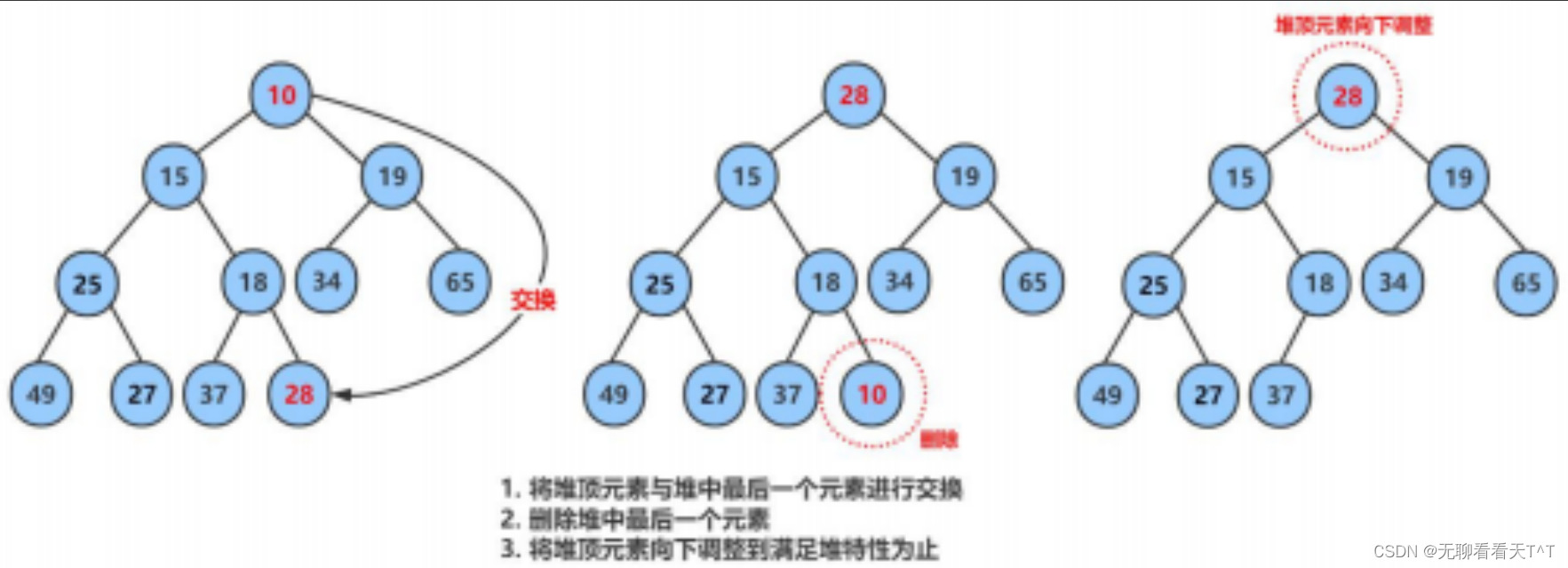

大小堆的实现(C语言)

目录 前言 一种完全二叉树:堆 堆的概念 堆的性质 建堆的时间复杂度 建堆的空间复杂度: 小堆的实现 必要补充 堆的初始化 堆的销毁 向上调整算法 堆的插入 向下调整算法 堆的删除 获取堆顶元素 获取堆中元素个数 堆的判空 最终代码 He…...

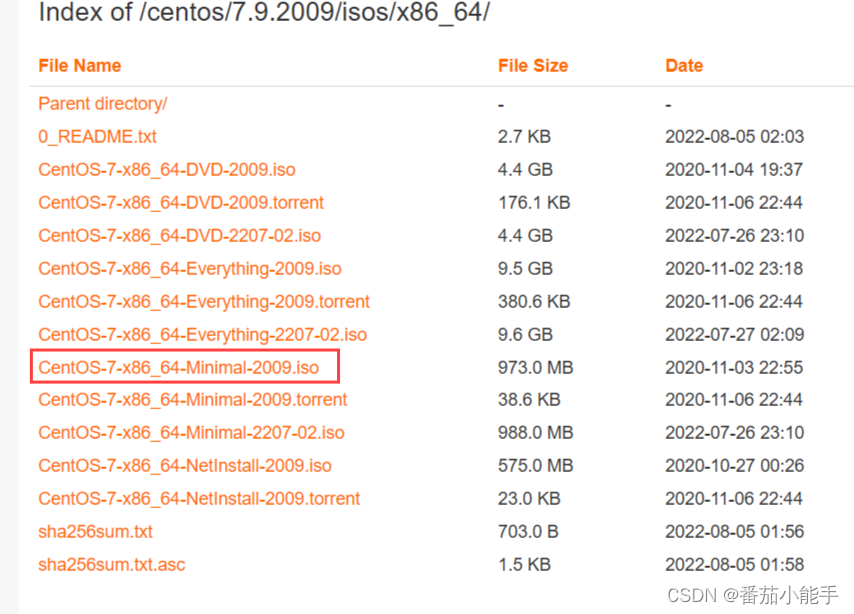

Linux系统之centos7编译安装Python 3.8

前言 CentOS (Community Enterprise Operating System) 是一种基于 Red Hat Enterprise Linux (RHEL) 进行源代码再编译并免费提供给用户的 Linux 操作系统。 CentOS 7 采用了最新的技术和软件包,并提供了强大的功能和稳定性。它适用于各种服务器和工作站应用场景&a…...

Lambda表达式与方法引用

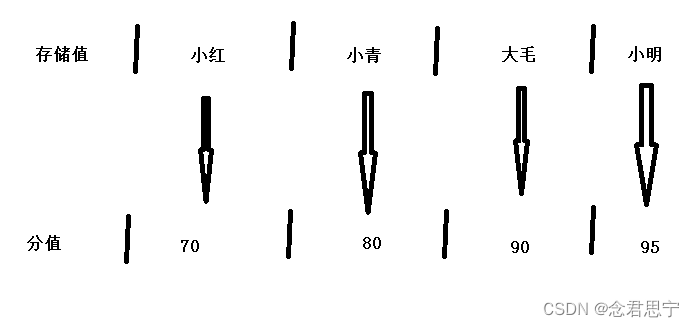

作者简介:大家好,我是smart哥,前中兴通讯、美团架构师,现某互联网公司CTO 联系qq:184480602,加我进群,大家一起学习,一起进步,一起对抗互联网寒冬 引子 先来看一个案例 …...

)

二维数组处理(一)

输入整型二维数组a(5行5列),完成如下要求: 输出二维数组a。 将a的第2行和第4行元素对调后,形成新的二维数组a并按行输出,每个元素之间隔一个空格。(行号从0开始计算)。 用对角线(指二维数组左…...

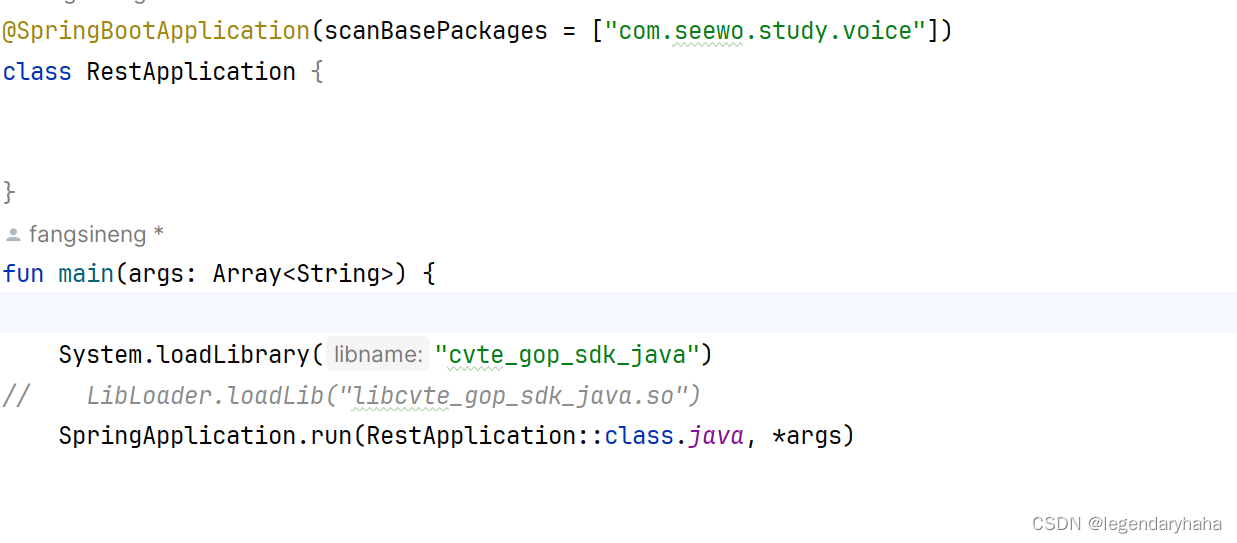

基于JNI实现调用C++ SDK

基于JNI实现调用C SDK 背景分析解决实践 背景 上篇文章总结了几种Java项目调用C/C SDK项目方法,在逐一实践、踩坑后,最终还是敲定采用 JNI 方式进行实现。在文章开始的过程,会先大概讲讲笔者遇到的情况,因为封装方式需要根据实际…...

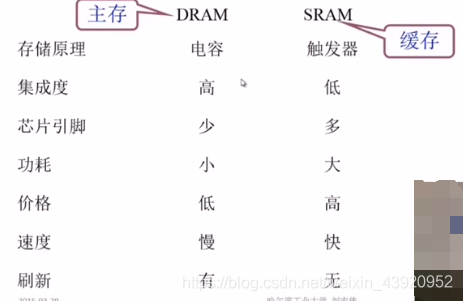

计算机组成原理笔记——存储器(静态RAM和动态RAM的区别,动态RAM的刷新, ROM……)

■ 随机存取存储器 ■ 1.随机存取存储器:按存储信息的原理不同分为:静态RAM和动态RAM 2.静态RAM(SRAM):用触发器工作原理存储信息,但电源掉电时,存储信息会丢失具有易失性。 3.存储器的基本单元…...

企业计算机服务器locked1勒索病毒数据恢复,locked1勒索病毒解密流程

随着计算机技术的不断发展,越来越多的企业走向数字化办公时代,计算机技术为企业的生产运营提供了有利条件,但也为企业带来了网络安全威胁。在本月,云天数据恢复中心陆续接到很多企业的求助,企业的速达办公软件遭到了lo…...

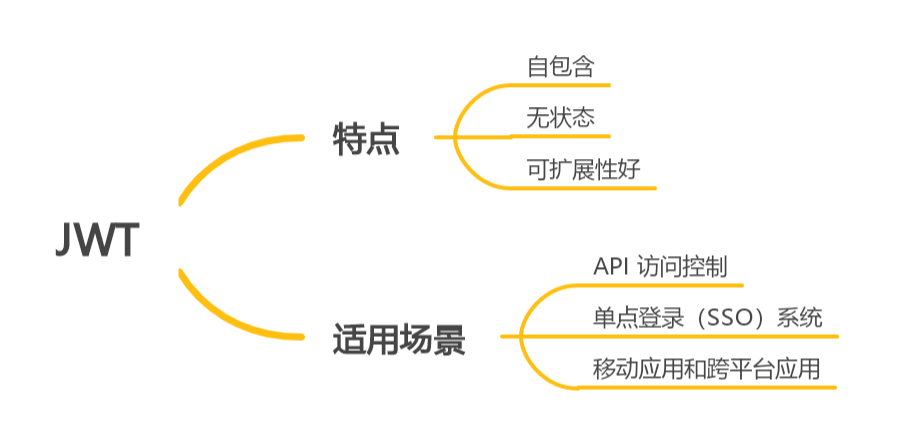

Session 与 JWT 的对决:谁是身份验证的王者? (下)

🤍 前端开发工程师(主业)、技术博主(副业)、已过CET6 🍨 阿珊和她的猫_CSDN个人主页 🕠 牛客高级专题作者、在牛客打造高质量专栏《前端面试必备》 🍚 蓝桥云课签约作者、已在蓝桥云…...

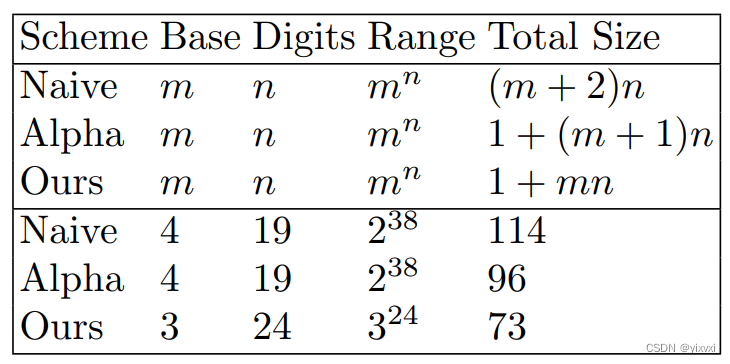

论文笔记:Confidential Assets

Confidential Assets 描述了一种称为“保密交易”的方案,该方案模糊了所有UTXO的金额,同时保持了不创建或销毁硬币的公共可验证性。进一步将此方案扩展到“保密资产”,一种单一的基于区块链的分类帐可以跟踪多种资产类型的方案。将保密交易扩…...

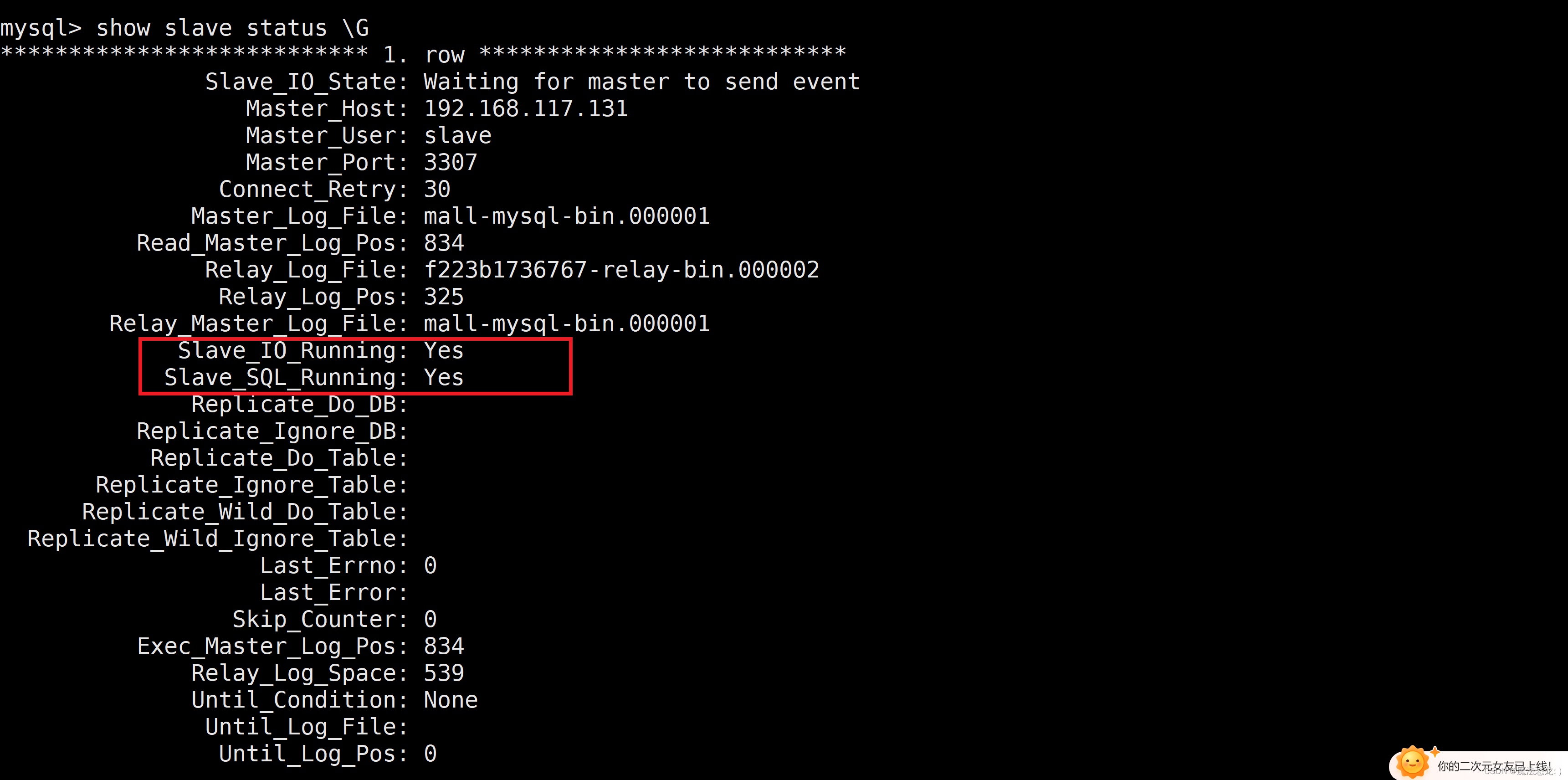

Docker下搭建MySQL主从复制

目录 主从复制简介 主从复制搭建 主从复制简介 主从复制,是用来建立一个和主数据库完全一样的数据库环境,称为从数据库;主数 据库一般是准实时的业务数据库。 主从复制的作用 做数据的热备。作为后备数据库,主数据库服务器故…...

VBA数据库解决方案第七讲:如何利用Recordset对象打开数据库的数据记录集

《VBA数据库解决方案》教程(版权10090845)是我推出的第二套教程,目前已经是第二版修订了。这套教程定位于中级,是学完字典后的另一个专题讲解。数据库是数据处理的利器,教程中详细介绍了利用ADO连接ACCDB和EXCEL的方法…...

反向工程与模型迁移:打造未来商品详情API的可持续创新体系

在电商行业蓬勃发展的当下,商品详情API作为连接电商平台与开发者、商家及用户的关键纽带,其重要性日益凸显。传统商品详情API主要聚焦于商品基本信息(如名称、价格、库存等)的获取与展示,已难以满足市场对个性化、智能…...

QMC5883L的驱动

简介 本篇文章的代码已经上传到了github上面,开源代码 作为一个电子罗盘模块,我们可以通过I2C从中获取偏航角yaw,相对于六轴陀螺仪的yaw,qmc5883l几乎不会零飘并且成本较低。 参考资料 QMC5883L磁场传感器驱动 QMC5883L磁力计…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

HBuilderX安装(uni-app和小程序开发)

下载HBuilderX 访问官方网站:https://www.dcloud.io/hbuilderx.html 根据您的操作系统选择合适版本: Windows版(推荐下载标准版) Windows系统安装步骤 运行安装程序: 双击下载的.exe安装文件 如果出现安全提示&…...

sipsak:SIP瑞士军刀!全参数详细教程!Kali Linux教程!

简介 sipsak 是一个面向会话初始协议 (SIP) 应用程序开发人员和管理员的小型命令行工具。它可以用于对 SIP 应用程序和设备进行一些简单的测试。 sipsak 是一款 SIP 压力和诊断实用程序。它通过 sip-uri 向服务器发送 SIP 请求,并检查收到的响应。它以以下模式之一…...

Java编程之桥接模式

定义 桥接模式(Bridge Pattern)属于结构型设计模式,它的核心意图是将抽象部分与实现部分分离,使它们可以独立地变化。这种模式通过组合关系来替代继承关系,从而降低了抽象和实现这两个可变维度之间的耦合度。 用例子…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...

莫兰迪高级灰总结计划简约商务通用PPT模版

莫兰迪高级灰总结计划简约商务通用PPT模版,莫兰迪调色板清新简约工作汇报PPT模版,莫兰迪时尚风极简设计PPT模版,大学生毕业论文答辩PPT模版,莫兰迪配色总结计划简约商务通用PPT模版,莫兰迪商务汇报PPT模版,…...

Caliper 配置文件解析:fisco-bcos.json

config.yaml 文件 config.yaml 是 Caliper 的主配置文件,通常包含以下内容: test:name: fisco-bcos-test # 测试名称description: Performance test of FISCO-BCOS # 测试描述workers:type: local # 工作进程类型number: 5 # 工作进程数量monitor:type: - docker- pro…...