【3】密评-物理和环境安全测评

0x01 依据

GB/T 39786 -2021《信息安全技术 信息系统密码应用基本要求》针对等保三级系统要求:

物理和环境层面:

a)宜采用密码技术进行物理访问身份鉴别,保证重要区域进入人员身份的真实性;

b)宜采用密码技术保证电子门禁系统进出记录数据的存储完整性;

c)宜采用密码技术保证视频监控音像记录数据的存储完整性;

0x02 测评实施

a)宜采用密码技术进行物理访问身份鉴别,保证重要区域进入人员身份的真实性;

1)访谈被测系统的有关负责人,调研清楚系统所在的物理机房的位置,包括但不限于系统所在的IDC机房、容灾备份机房、云服务提供商机房、运营商机房、其他单位或部门管辖的机房等。

2)调研清楚系统所在的物理机房的安防设备的产品名称和型号,主要是电子门禁设备、电子门禁系统等。

3)查验被测电子门禁系统是否采用密码技术来确保进入重要区域人员身份鉴别信息的真实性,并截取相关关键数据,作为证据材料。

b)宜采用密码技术保证电子门禁系统进出记录数据的存储完整性;

核查是否采用基于对称密码算法或密码杂凑算法的消息鉴别码(MAC)机制、基于公钥密码算法的数字签名机制等密码技术对电子门禁系统进出记录数据进行存储完整性保护并验证完整性保护机制是否正确和有效等。

1)查看系统所在机房的电子门禁系统的进出记录。

2)尝试修改电子门禁进出记录的相关数据,查看是否使用密码技术进行了存储的完整性保护。

3)对被测系统所处机房的电子门禁系统使用的密码技术技术进行分析,验证DAK是否均满足要求。

c)宜采用密码技术保证视频监控音像记录数据的存储完整性;

核查是否采用基于对称密码算法或密码杂凑算法的消息鉴别码(MAC)机制、基于公钥密码算法的数字签名机制等密码技术对视频监控音像记录数据进行存储完整性保护,并验证完整性保护机制是否正确有效。

1)查看系统所在的机房的视频监控画面截图。

2)查看视频监控数据,尝试修改视频监控记录的相关数据,查看是否使用密码技术进行了存储的完整性保护。

3)对被测系统所处机房的视频监控系统使用使用的密码技术技术进行分析,验证DAK是否均满足要求。

0x03 预期结果

a)宜采用密码技术进行物理访问身份鉴别,保证重要区域进入人员身份的真实性;

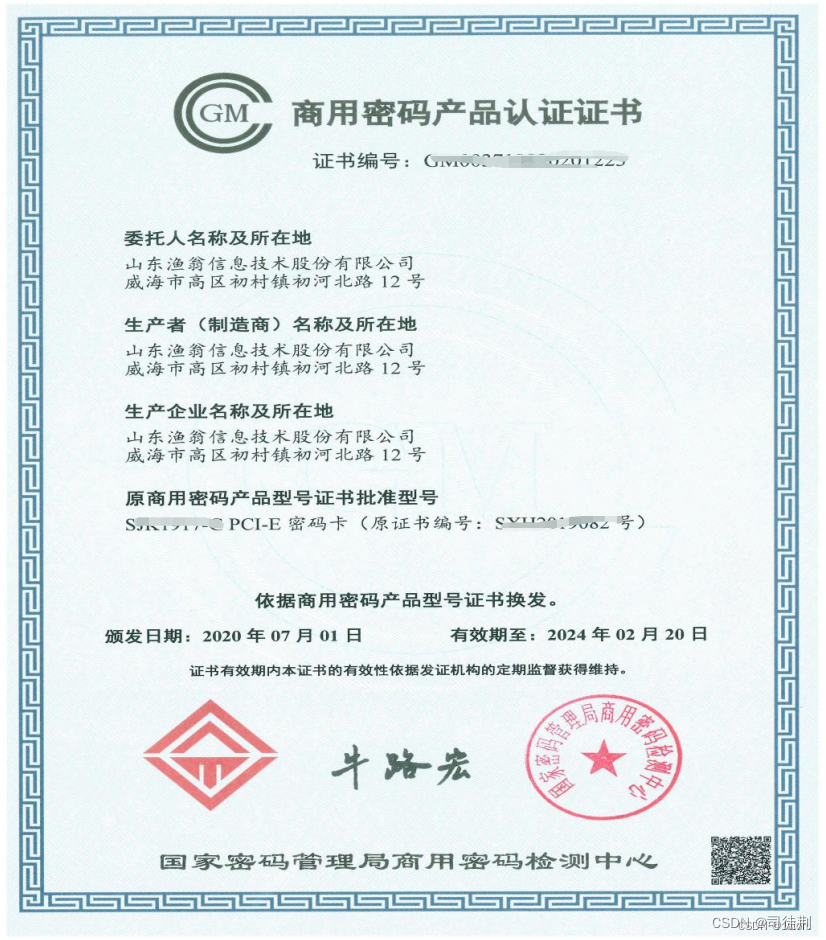

经核查,【机房】相关管理员、系统管理员,审查电子门禁系统相关技术文档,实地检查电子门禁系统后核实,机房访问人员在进入【XX机房】时使用国密CPU 门禁卡实现物理身份鉴别,算法为SM1。进入机房需要进行登记和查验,需要在大门处登记姓名、单位信息、并刷身份证,需要专门的机房管理人员带领进入,记录进入人员的身份信息。机房访问人员在进入机房区域部署有国密门禁读卡器对进入人员进行身份鉴别。电子门禁产品提供商为海康威视,门禁基本原理是,在国密CPU门禁卡的安全存取模块内提前导入的SM1密钥,在安全门禁读卡器中内置有国密PSAM卡,国密CPU门禁卡与安全门禁读卡器采用密钥分散的对称加密技术+随机数进行相互认证,以完成挑战-应答,从而验证机房进出人员身份的真实性。产品型号为【HT-XXX】,商密产品认证证书编号为【GMXXXX】,模块安全等级合规。

b)宜采用密码技术保证电子门禁系统进出记录数据的存储完整性;

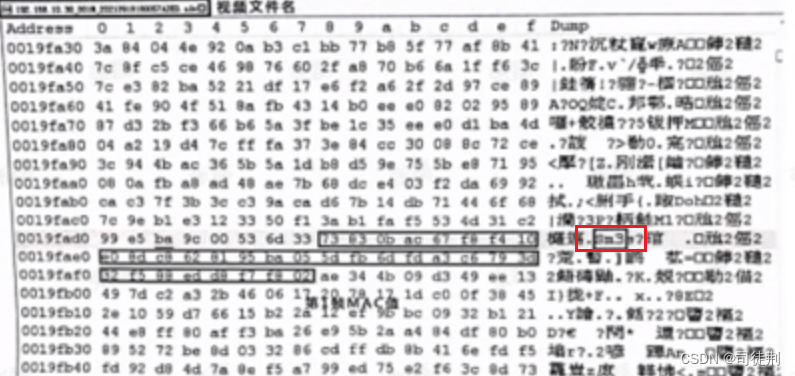

经核查,【机房】相关管理员、系统管理员,审查电子门禁系统相关技术文档,实地检查电子门禁系统,以及在安全管理系统后台尝试完整性保护验证措施后核实:电子门禁记录数据采用SM2 算法进行数字签名,并在检查完整性时校验签名值,从而保护其完整性。通过登录安全管理系统后台,可以查看电子门禁进出记录,每一条进出记录上均可进行一次且只能进行一次审计(即验证签名),查看后台数据库的电子门禁进出记录数据库表,发现电子门禁进出记录存储的内容包括一项签名值。完整性实现原理是:在电子门禁系统接受到来自读卡器的刷卡记录报文(无论刷卡成功与否)时,调用密码模块中的签名私钥,对该条进出记录事件的相关数据,采用SM2 算法进行签名,并将签名值连同门禁进出记录的相关字段存储在安全管理系统后台的数据库中。通过篡改门禁记录可以发现,安全管理系统审计该条门禁记录时会审计失败,即验证失败。产品型号为【HT-XXX】,商密产品认证证书编号为【GMXXXX】,模块安全等级合规。

c)宜采用密码技术保证视频监控音像记录数据的存储完整性;

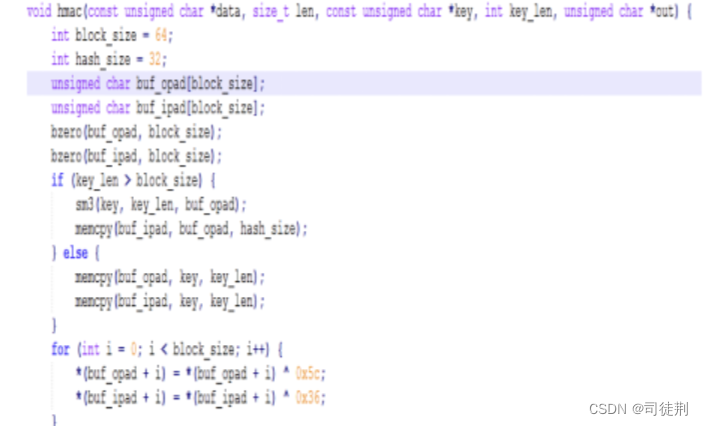

经核查,【机房】相关管理员、系统管理员,审查视频监控系统相关技术文档,实地检查视频监控系统,以及在视频监控系统将视频数据导出后检查视频文件后核实,视频音像监控记录数据采用HMAC-SM3 技术保护其完整性。通过登录视频安全管理系统,可以查看视频音像监控记录,通过核查得知,视频在存储前,对视频数据添加数字签名后,分散存储在磁盘阵列中,在导出或播放视频时,将分散的数据进行重组,并对视频数据进行验签,以保证其存储完整性。视频监控文件的导入导出均需要插入智能密码钥匙并输入PIN码后才能操作。

产品型号为【HT-XXX】,商密产品认证证书编号为【GMXXXX】,模块安全等级合规。

0x04 取证材料

a)宜采用密码技术进行物理访问身份鉴别,保证重要区域进入人员身份的真实性;

1、提供门禁设施照片

2、提供门禁系统人员进出日志截图

3、机房进出记录登记表照片

4、门禁系统、视频监控、智能IC卡,PCIE密码卡(商用密码产品证书)

5、密钥注入器和门禁发卡器照片

b)宜采用密码技术保证电子门禁系统进出记录数据的存储完整性;

1、电子门禁系统,PCIE密码卡(商用密码产品证书)

2、门禁卡记录的MAC值

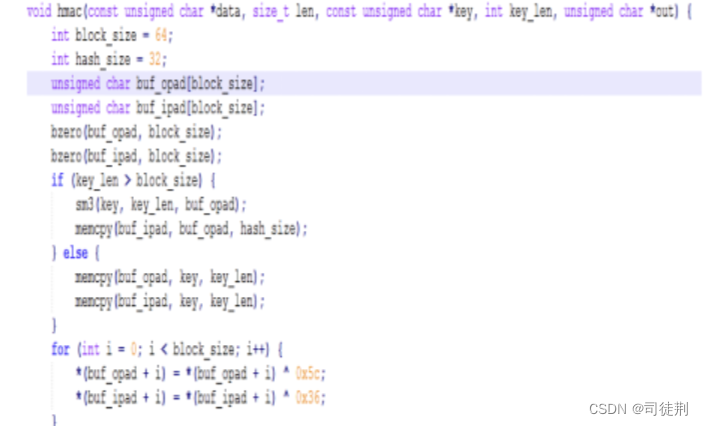

3、HMAC-SM3算法截图

4、门禁记录被篡改报警信息

c)宜采用密码技术保证视频监控音像记录数据的存储完整性;

1、视频监控系统、PCIE密码卡(商密产品认证证书)

2、提供视频摄像头照片

3、提供视频监控照片

4、视频回放验证签名截图

5、视频记录MAC值

6、HMAC-SM3算法截图

7、视频记录被篡改提醒

测试截取一段视频后进行播放,看是否提醒被篡改

0x05 其他情况

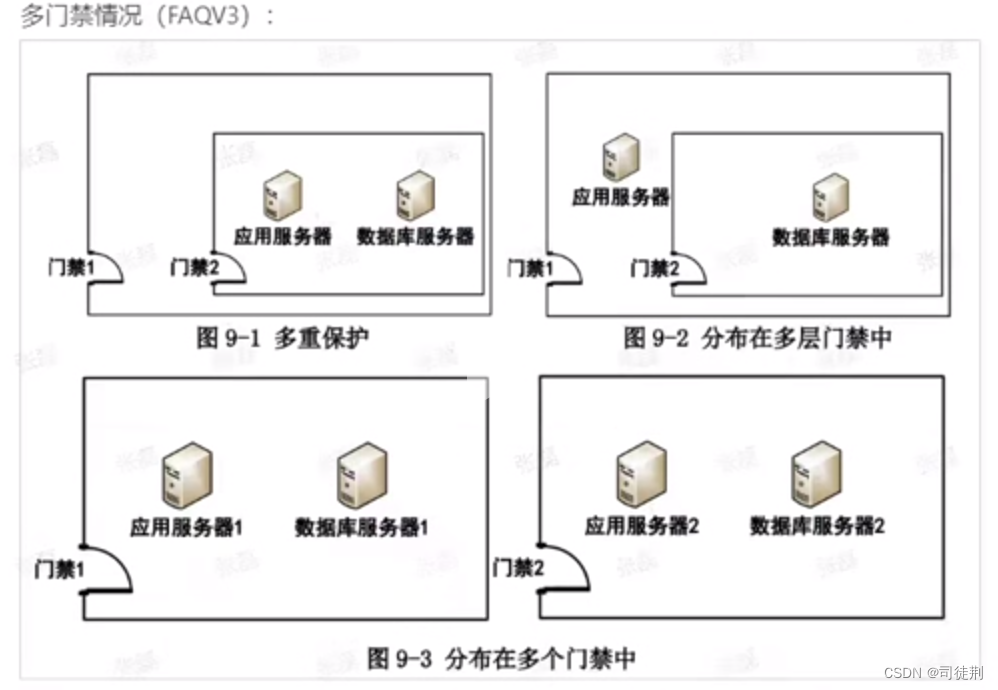

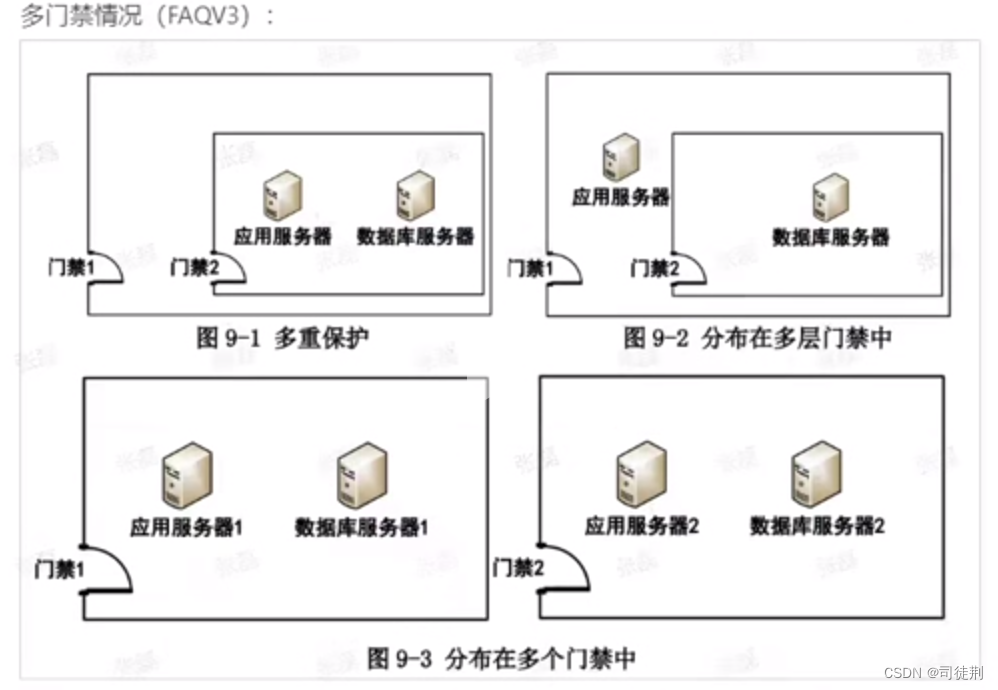

在上述示例中: 图 9-1 中,可选择一个 密码 应用最合规、正确、有效的门禁进行测评,测评过程中两个门 禁中有一个满足测评要求即可。但是同时要注意,如果门禁 1 与门禁 2 之间物理区域还有 非授权人员可以访问的话,则必须对门 禁 2 测评;而外层门禁可能会起到安全加固和安全 风险缓解作用,密评机构需根据实际情况进行确认。 图 9-2 中,应选择门禁 1 测评。 图 9-3 中,门禁 1 和门禁 2 都需要测评。

相关文章:

【3】密评-物理和环境安全测评

0x01 依据 GB/T 39786 -2021《信息安全技术 信息系统密码应用基本要求》针对等保三级系统要求: 物理和环境层面: a)宜采用密码技术进行物理访问身份鉴别,保证重要区域进入人员身份的真实性; b)宜采用密码技术保证电子门…...

笨爸爸工房,我们在校园|“小鲁班”,铸未来

为了响应国家号召,将劳动教育课程真正实现融入校园生活,笨爸爸工房已与洛阳市西下池小学、洛阳市第一实验小学西工校区、洛阳市西工区第二实验小学、洛阳第二外国语学校(兰溪校区)、洛阳市睿源幼儿园,这4所学校及1家幼…...

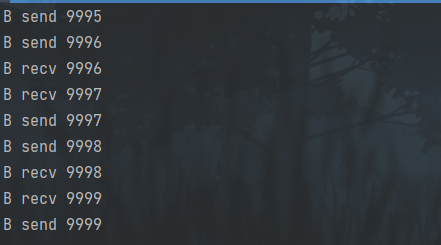

RPC 集群,gRPC 广播和组播

一、集群抽象:cluster 它是指我们在调用远程的时候,尝试解决: 1、failover:即引入重试功能,但是重试的时候会换一个新节点 2、failfast: 立刻失败,不需要重试 3、广播:将请求发送到所有的节点上 4、组…...

OpenSSL SSL_read: Connection was reset, errno 10054

fatal: unable to access ‘https://github.com/vangleer/es-big-screen.git/’: OpenSSL SSL_read: Connection was reset, errno 10054 解决方法:git config --global http.sslVerify “false” 参考链接: https://github.com/Kong/insomnia/issues/2…...

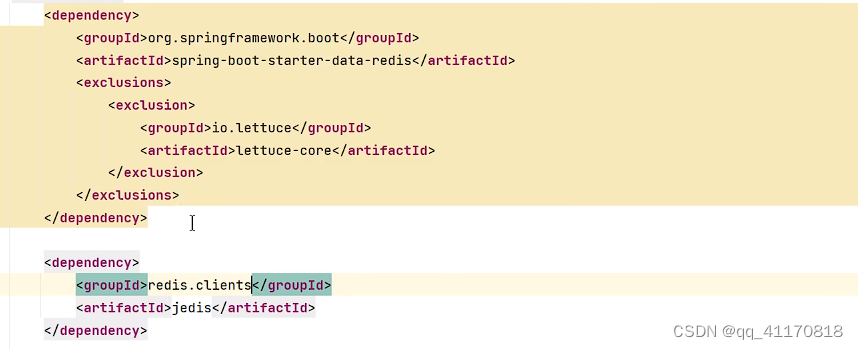

【springboot】整合redis和定制化

1.前提条件:docker安装好了redis,确定redis可以访问 可选软件: 2.测试代码 (1)redis依赖 org.springframework.boot spring-boot-starter-data-redis (2)配置redis (3) 注入 Resource StringRedisTemplate stringRedisTemplate; 这里如果用Autowi…...

HarmonyOS鸿蒙操作系统架构开发

什么是HarmonyOS鸿蒙操作系统? HarmonyOS是华为公司开发的一种全场景分布式操作系统。它可以在各种智能设备(如手机、电视、汽车、智能穿戴设备等)上运行,具有高效、安全、低延迟等优势。 目录 HarmonyOS 一、HarmonyOS 与其他操…...

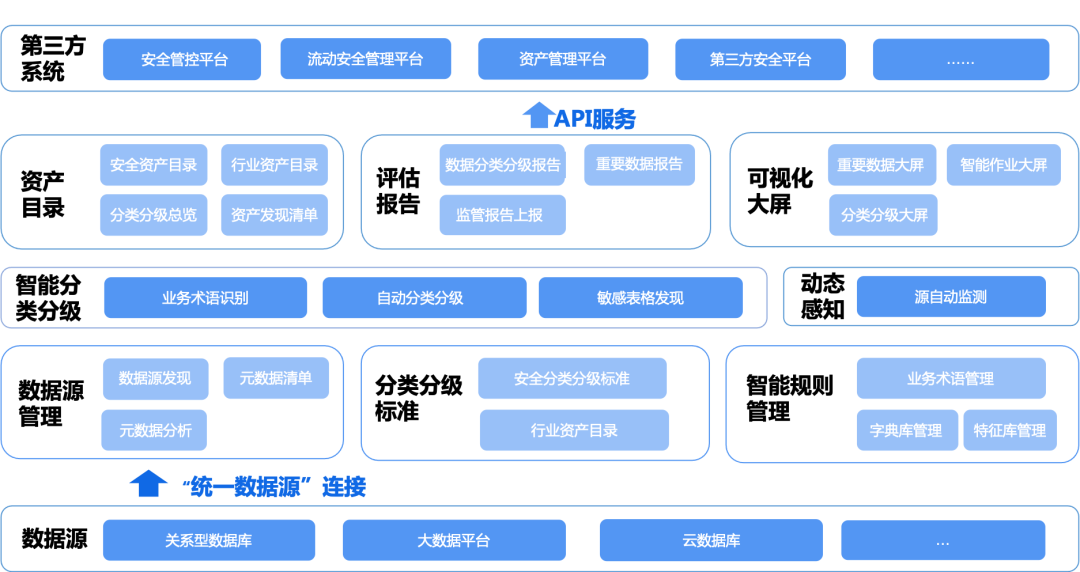

共创共赢|美创科技获江苏移动2023DICT生态合作“产品共创奖”

12月6日,以“5G江山蓝 算网融百业 数智创未来”为主题的中国移动江苏公司2023DICT合作伙伴大会在南京成功举办。来自行业领军企业、科研院所等DICT产业核心力量的百余家单位代表参加本次大会,共话数实融合新趋势,共拓合作发展新空间。 作为生…...

)

深度学习——第3章 Python程序设计语言(3.5 Python类和对象)

3.5 Python类和对象 目录 1. 面向对象的基本概念 2. 类和对象的关系 3. 类的声明 4. 对象的创建和使用 5. 类对象属性 6. 类对象方法 7. 面向对象的三个基本特征 8. 综合案例:汉诺塔图形化移动 1.1 面向对象的基本概念 1.1.1 对象(object&#x…...

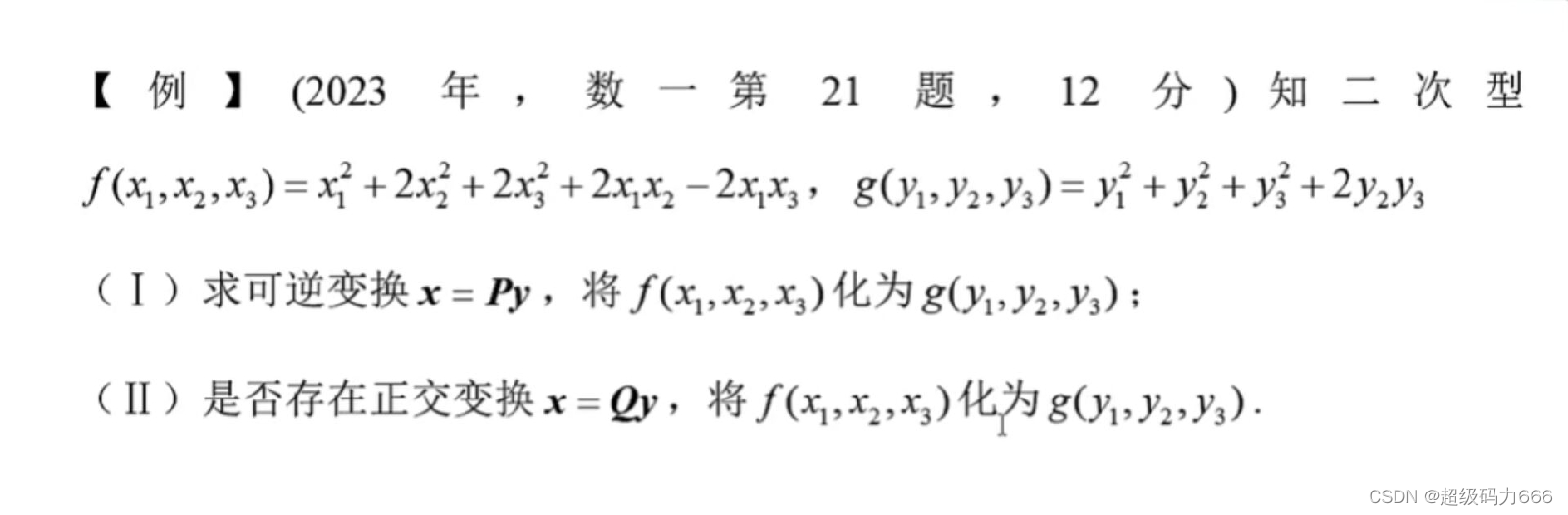

【原创】【一类问题的通法】【真题+李6卷6+李4卷4(+李6卷5)分析】合同矩阵A B有PTAP=B,求可逆阵P的策略

【铺垫】二次型做的变换与相应二次型矩阵的对应:二次型f(x1,x2,x3)xTAx,g(y1,y2,y3)yTBy ①若f在可逆变换xPy下化为g,即P为可逆阵,有P…...

代码随想录算法训练营第六十天 | 84.柱状图中最大的矩形

84.柱状图中最大的矩形 题目链接:84. 柱状图中最大的矩形 本题与接雨水相近。按列来看,是要找到每一个柱子左右第一个比它矮的柱子,即对于该柱子来说所能组成的最大面积,将每个柱子所能得到的最大面积进行对比最终得到最大矩形。 …...

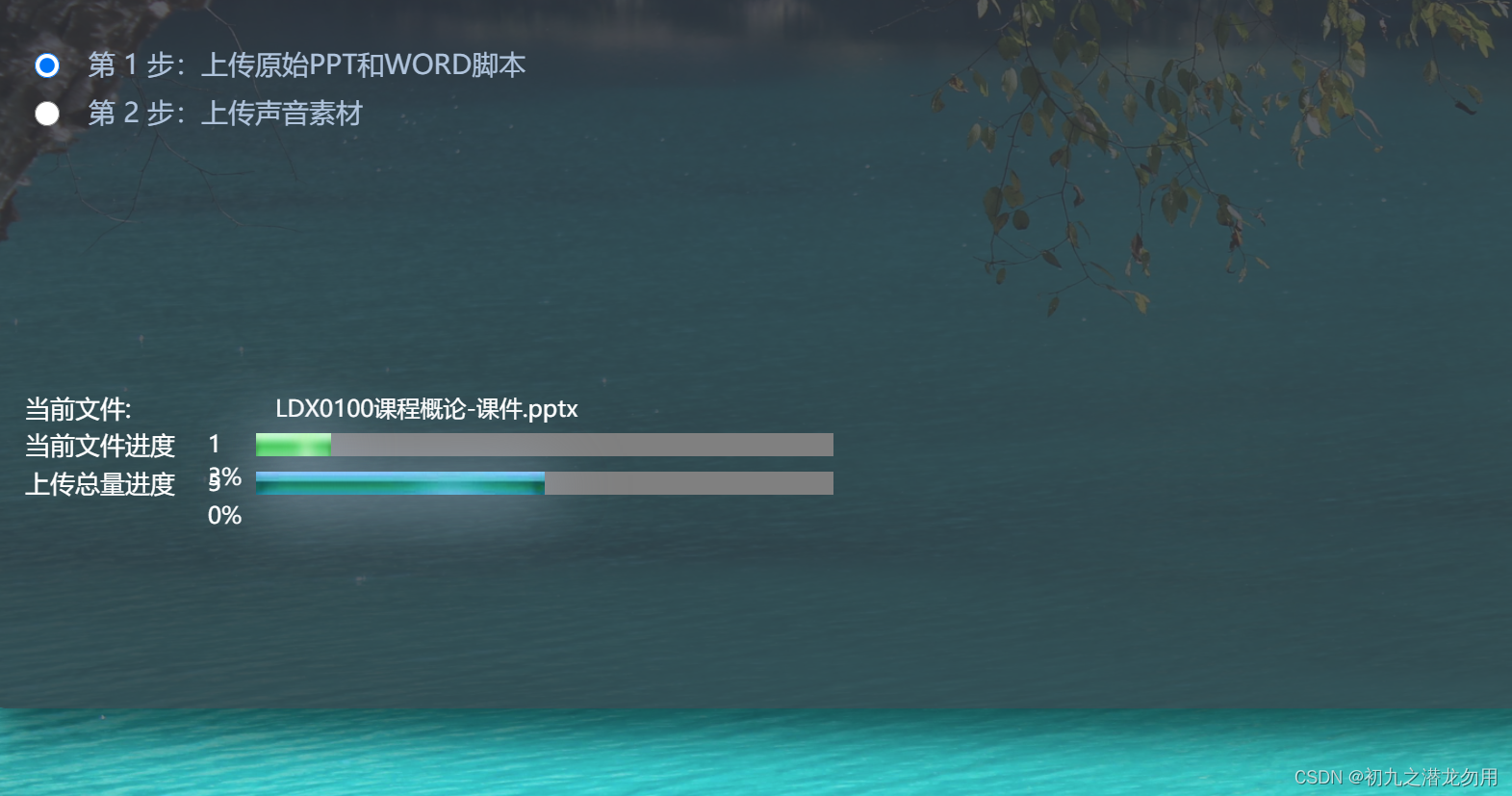

C#结合JavaScript实现多文件上传

目录 需求 引入 关键代码 操作界面 JavaScript包程序 服务端 ashx 程序 服务端上传后处理程序 小结 需求 在许多应用场景里,多文件上传是一项比较实用的功能。实际应用中,多文件上传可以考虑如下需求: 1、对上传文件的类型、大小…...

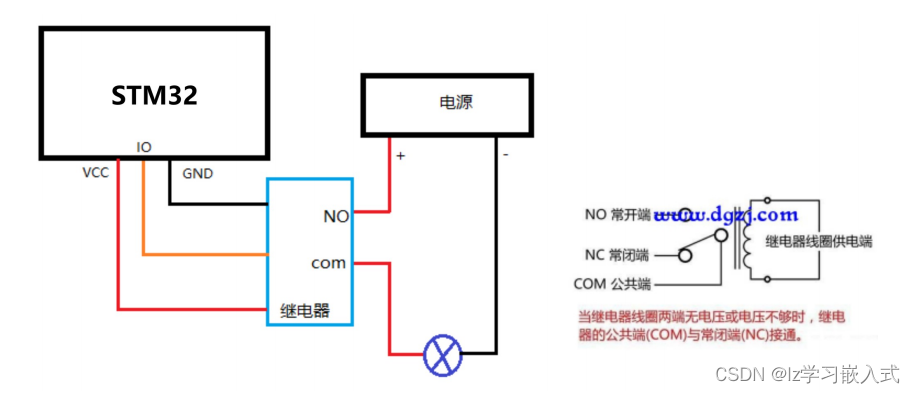

STM32——继电器

继电器工作原理 单片机供电 VCC GND 接单片机, VCC 需要接 3.3V , 5V 不行! 最大负载电路交流 250V/10A ,直流 30V/10A 引脚 IN 接收到 低电平 时,开关闭合。...

性能监控体系:InfluxDB Grafana Prometheus

InfluxDB 简介 什么是 InfluxDB ? InfluxDB 是一个由 InfluxData 开发的,开源的时序型数据库。它由 Go 语言写成,着力于高性能地查询与存储时序型数据。 InfluxDB 被广泛应用于存储系统的监控数据、IoT 行业的实时数据等场景。 可配合 Te…...

CS106L2023 and CS106B 环境配置(详细教程)

1.问题: (1)CS106L 运行./setup.sh 脚本时出错 (windows 请下载git,在git bash 打开运行) (2)CS106B,QT构建 构建错误:一般构建错误,例如 Erro…...

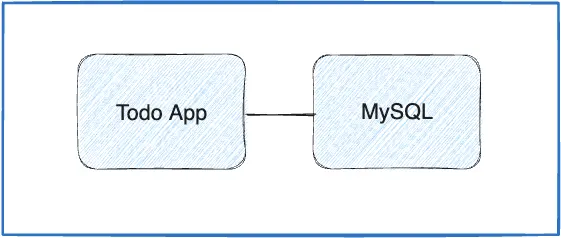

Docker-多容器应用

一、概述 到目前为止,你一直在使用单个容器应用。但是,现在您将 MySQL 添加到 应用程序堆栈。经常会出现以下问题 - “MySQL将在哪里运行?将其安装在同一个 容器还是单独运行?一般来说,每个容器都应该做一件事&#x…...

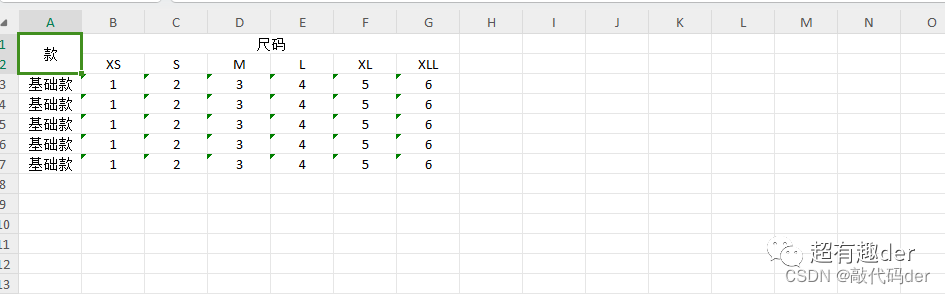

Golang导入导出Excel表格

最近项目开发中有涉及到Excel的导入与导出功能,特别是导出表格时需要特定的格式(单元格合并等),废话不多说,直接上代码了。 首先用到一个第三方库,实测还是很强大很好用的,就是这个https://git…...

基于Maven的Spring Boot应用版本号获取解析

引言 在Spring Boot应用的开发和部署中,了解应用的版本号对于管理和监控应用至关重要。本文将深入解析一种基于Maven打包的Spring Boot应用中,根据不同的运行环境获取应用版本号的解决方案。在开始介绍代码之前,我们先来了解一下可能的文件目…...

| 微调LLAMA-2和其他开源LLM的两种简单方法)

LLM微调(二)| 微调LLAMA-2和其他开源LLM的两种简单方法

本文将介绍两种开源工具来微调LLAMA-2。 一、使用autotrain-advanced微调LLAMA-2 AutoTrain是一种无代码工具,用于为自然语言处理(NLP)任务、计算机视觉(CV)任务、语音任务甚至表格任务训练最先进的模型。 1…...

的需求规范)

AVP对纵向控制ESP(Ibooster)的需求规范

目录 1. 版本记录... 3 2. 文档范围和控制... 4 2.1 目的/范围... 4 2.2 文档冲突... 4 2.3 文档授权... 4 2.4 文档更改控制... 4 3. 功能概述... 5 4. 系统架构... 6 5. 主要安全目标... 7 5.1 …...

小模型学习(1)-人脸识别

【写作背景】因为最近一直在研究大模型,在与客户进行交流时,如果要将大模型的变革性能力讲清楚,就一定要能将AI小模型的一些原理和效果讲清楚,进而形成对比。当然这不是一件简单的事情,一方面大模型分析问题的的本质原…...

django filter 统计数量 按属性去重

在Django中,如果你想要根据某个属性对查询集进行去重并统计数量,你可以使用values()方法配合annotate()方法来实现。这里有两种常见的方法来完成这个需求: 方法1:使用annotate()和Count 假设你有一个模型Item,并且你想…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

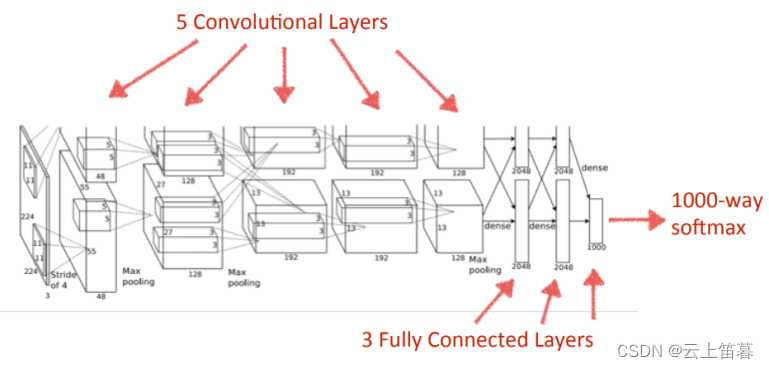

深度学习习题2

1.如果增加神经网络的宽度,精确度会增加到一个特定阈值后,便开始降低。造成这一现象的可能原因是什么? A、即使增加卷积核的数量,只有少部分的核会被用作预测 B、当卷积核数量增加时,神经网络的预测能力会降低 C、当卷…...

:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

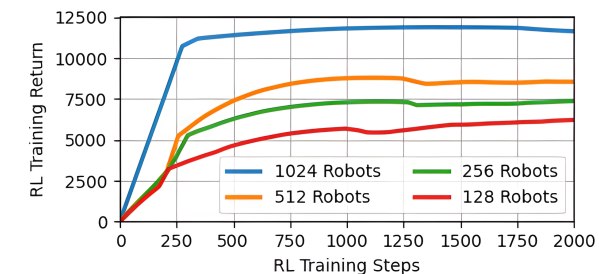

【VLNs篇】07:NavRL—在动态环境中学习安全飞行

项目内容论文标题NavRL: 在动态环境中学习安全飞行 (NavRL: Learning Safe Flight in Dynamic Environments)核心问题解决无人机在包含静态和动态障碍物的复杂环境中进行安全、高效自主导航的挑战,克服传统方法和现有强化学习方法的局限性。核心算法基于近端策略优化…...

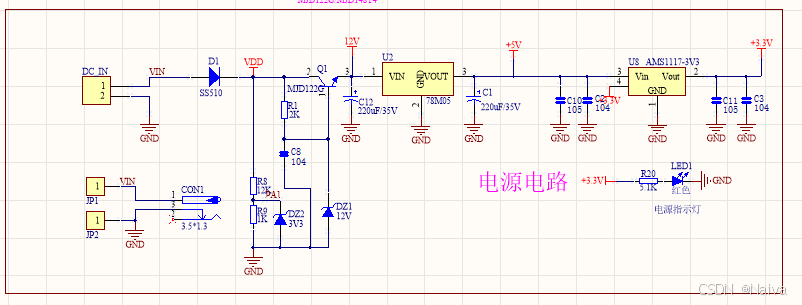

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...

并发编程 - go版

1.并发编程基础概念 进程和线程 A. 进程是程序在操作系统中的一次执行过程,系统进行资源分配和调度的一个独立单位。B. 线程是进程的一个执行实体,是CPU调度和分派的基本单位,它是比进程更小的能独立运行的基本单位。C.一个进程可以创建和撤销多个线程;同一个进程中…...

保姆级【快数学会Android端“动画“】+ 实现补间动画和逐帧动画!!!

目录 补间动画 1.创建资源文件夹 2.设置文件夹类型 3.创建.xml文件 4.样式设计 5.动画设置 6.动画的实现 内容拓展 7.在原基础上继续添加.xml文件 8.xml代码编写 (1)rotate_anim (2)scale_anim (3)translate_anim 9.MainActivity.java代码汇总 10.效果展示 逐帧…...