《商用密码应用与安全性评估》第一章密码基础知识1.2密码评估基本原理

商用密码应用安全性评估(简称“密评”)的定义:在采用商用密码技术、产品和服务集成建设的网络与信息系统中,对其密码应用的合规性、正确性、有效性等进行评估

信息安全管理过程

相关标准

国际:ISO/IEC TR 13335

中国:GB/T 22080-2016 等同ISO/IEC 27001

英国:BS 7799在2000年成为国际标准17799 ,于2005年改版为ISO/IEC 27001

美国:NIST SP800

信息安全管理标准基于风险管理思想,知道组织建立信息安全管理体系。

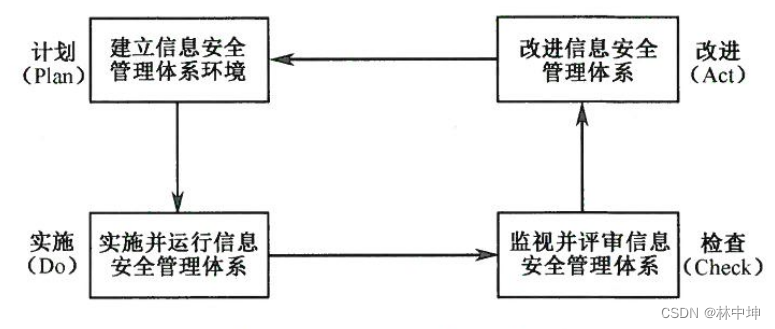

PDCA管理循环

PDCA在信息安全管理体系的应用:

计划:建立信息安全管理体系环境。

实施:实施并运行信息安全管理体系。

检查:监视并评审信息安管理体系。

改进:改进信息安全管理体系。

信息安全风险评估

信息安全风险评估的定义

依据有关信息技术标准,对业务和信息系统及由其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行评价的过程,此过程贯穿于全信息系统生命周期

信息安全风险评估三个基本活动:

1.确定评估范围和方法。

2.收集和分析风险相关数据。

3.解释分析评估结果。

信息安全风险评估的目的和用途

目的:评价目标实体的安全风险。

用途:风险评估在不同阶段发挥不同的作用。具体而言,在计划(Plan)阶段,通过风 险评估以确定系统的安全目标;在实施(Do)阶段,通过风险评估以确定系统的安全目 标达成与否;在检查(Check)阶段,也就是运行维护阶段,要不断地实施风险评估以 识别系统面临的不断变化的风险,从而确定安全措施的有效性,确保安全目标得以实 现。

信息安全风险评估的基本要素

资产(Asset):对组织有价值的信息或者资源,是安全策略保护的对象,包括:计算机硬件、通信设施、建筑物、数据库、文档信息、软件、信息符合和人员等。

威胁(Threat):可能对资产或组织造成损害的意外事件的潜在因素,分为人为威胁(故意或无意)和非人为威胁(自然和环境)。

脆弱性(Vulnerability)/漏洞:可能被威胁利用的资产或若干资产的薄弱环节。

风险(Risk):威胁发生时,给组织带来的直接或间接的损失或伤害。

安全措施(Secure Measure):保护资产、抵御威胁、减少脆弱性、减低安全事件的影响,以及打击信息犯罪而实施的各种实践和机制。

开展风险评估,应考虑基本要素之间的以下关系:

1.组织的发展战略依赖业务实现,业务重要性与其在战略中所处的地位相关。

2.业务的发展需要资产作为支撑,而资产会暴露出脆弱性。

3.安全措施的实施要考虑需保障的业务以及所应对的威胁。

4.风险的分析和计算,应综合考虑业务、资产、脆弱性、威胁和安全措施等基本因素。

密码应用安全性评估的定位(1定位3关系)

密评在密码应用管理中的定位

密码应用安全性评估活动也贯穿于密码应用管理过程整个生命周期

计划阶段:分析信息系统所包含的各平台、系统和数据的信息保护需求,定义密码应用安全需求,设计密码应用总体构架和详细方案,包括拟使用的密码组件,产品,协议,服务等。

实施阶段:信息系统责任方需要按照计划阶段产出的密码应用方案实施系统建设。

检查阶段:密码应用安全性评估分为:初次评估、定期评估、应急评估。刚完成建设的,进行初次评估;关键信息基础设施、网络安全等级保护第三级及以上信息系统,每年应至少评估一次;系统发生密码相关重大安全事件、重大调整或特殊紧急情况时,信息系统责任方应当及时开展应急评估。

若检查评估阶段通过,则可以投入运行,未通过,即进行整改(改进阶段),进入下一轮PDCA。

密评和信息安全产品检测的关系

信息产品安全性检测的“CC+PP+ST”模式:

CC:信息安全评估通用准则

PP:保护轮廓,由CC定义

ST:安全目标

密评:

“CC”:信息系统密码应用准则

“PP”:密码应用标准

“ST”:密码应用方案

密评的模式类似于信息产品安全性检测的“CC+PP+ST”模式

密评和信息系统安全的关系

密码应用安全性评估对信息系统采用的密码算法、密码技术、密码产品、密码服务进行全面规范,对密码应用技术和管理的各个层面提出系统性的要求,并在信息系统规划、建设和运行等阶段规范实施,能够有效保障密码应用的整体安全、系统安全、动态安全。

密评和信息安全风险评估的关系

分析密码应用需求,制定密码应用方案,需要基于风险评估结果,在密评给出评测结果后,要判断是否存还在高风险情况,密码应用安全性评估借鉴了风险评估的原理和方法,产品人员需要具有系统化、专业化的密码应用安全性评估能力和一定的信息安全风险评估能力。

知识补充

1.系统安全组件分为:技术组件、非技术组件。

技术组件:物理形态上,如计算机软/硬件。

非技术组件:制度上,如各种规章、条例、操作守则等。

2.密码产品的安全等级和信息系统的安全等级无直接关系。

相关文章:

《商用密码应用与安全性评估》第一章密码基础知识1.2密码评估基本原理

商用密码应用安全性评估(简称“密评”)的定义:在采用商用密码技术、产品和服务集成建设的网络与信息系统中,对其密码应用的合规性、正确性、有效性等进行评估 信息安全管理过程 相关标准 国际:ISO/IEC TR 13335 中国:GB/T …...

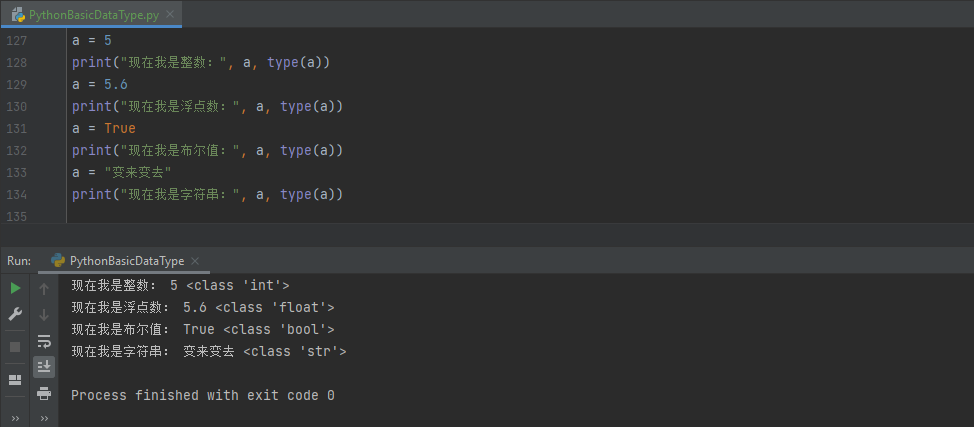

【编程基础之Python】7、Python基本数据类型

【编程基础之Python】7、Python基本数据类型Python基本数据类型整数(int)基本的四则运算位运算比较运算运算优先级浮点数(float)布尔值(bool)字符串(str)Python数据类型变换隐式类型…...

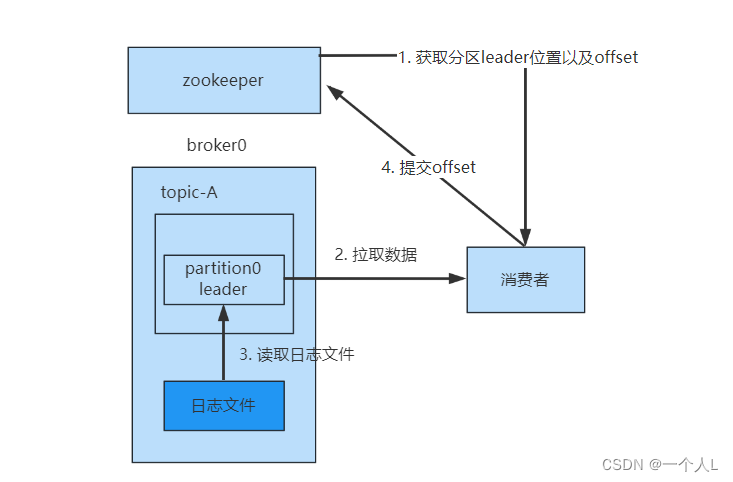

Kakfa详解(一)

kafka使用场景 canal同步mysqlelk日志系统业务系统Topic kafka基础概念 Producer: 消息生产者,向kafka发送消息Consumer: 从kafka中拉取消息消费的客户端Consumer Group: 消费者组,消费者组是多个消费者的集合。消费者组之间互不影响,所有…...

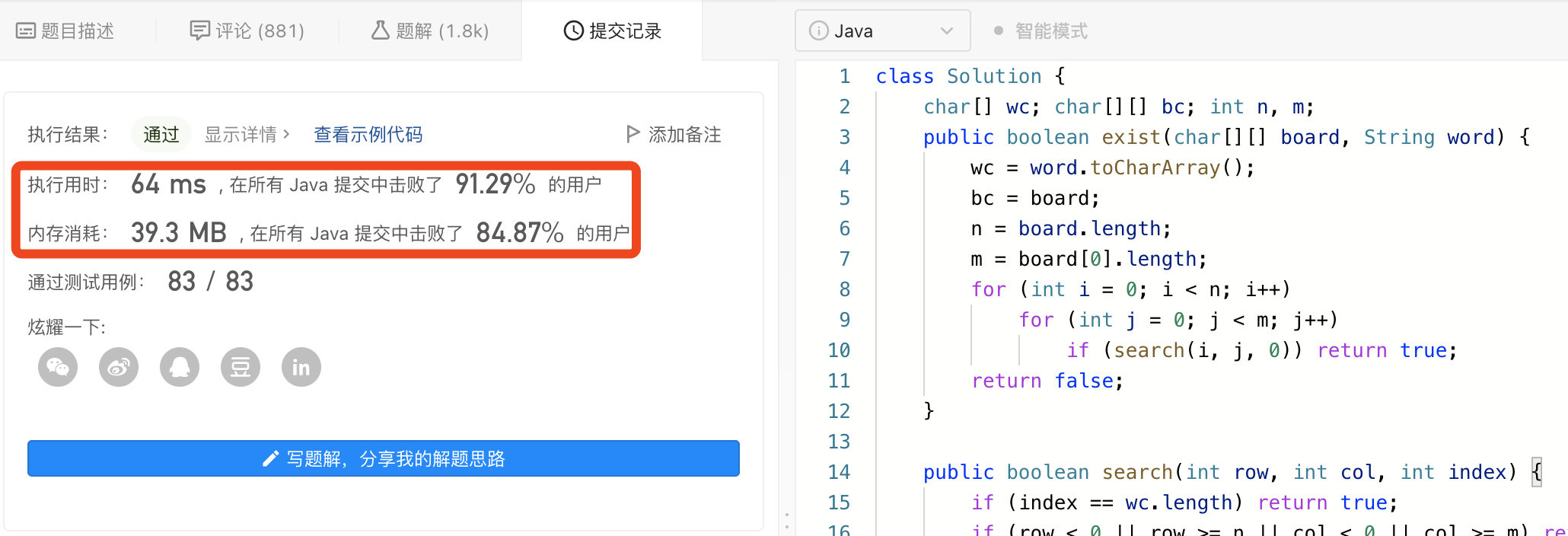

图解LeetCode——剑指 Offer 12. 矩阵中的路径

一、题目 给定一个 m x n 二维字符网格 board 和一个字符串单词 word 。如果 word 存在于网格中,返回 true ;否则,返回 false 。 单词必须按照字母顺序,通过相邻的单元格内的字母构成,其中“相邻”单元格是那些水平相…...

particles在vue3中的基本使用

第三方库地址 particles.vue3 - npm 1.安装插件 npm i particles.vue3 npm i tsparticles2.在main.js中引入 import Particles from particles.vue3 app.use(Particles) // 配置相关的文件常用 api particles.number.value>粒子的数量particles.number.density粒子的稀密…...

04 Android基础--RelativeLayout

04 Android基础--RelativeLayout什么是RelativeLayout?RelativeLayout的常见用法:什么是RelativeLayout? 相对布局(RelativeLayout)是一种根据父容器和兄弟控件作为参照来确定控件位置的布局方式。 根据父容器定位 在相…...

python基础命令

1.现在包的安装路径 #pip show 包名 2.pip讲解 相信对于大多数熟悉Python的人来说,一定都听说并且使用过pip这个工具,但是对它的了解可能还不一定是非常的透彻,今天小编就来为大家介绍10个使用pip的小技巧,相信对大家以后管理和…...

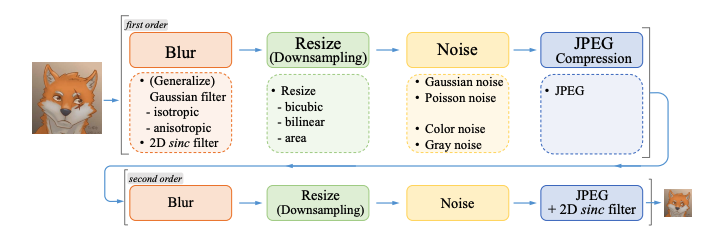

用 Real-ESRGAN 拯救座机画质,自制高清版动漫资源

内容一览:Real-ESRGAN 是 ESRGAN 升级之作,主要有三点创新:提出高阶退化过程模拟实际图像退化,使用光谱归一化 U-Net 鉴别器增加鉴别器的能力,以及使用纯合成数据进行训练。 关键词:Real-ESRGAN 超分辨率 视…...

)

数据结构预备知识(模板)

模板 功能上类比C的重载函数,可以使用一种通用的形式,去代替诸多数据类型,使得使用同一种函数的时候,可以实现对于不同数据类型的相同操作。增强类和函数的可重用性。 使用模板函数为函数或类声明一个一般的模式,使得…...

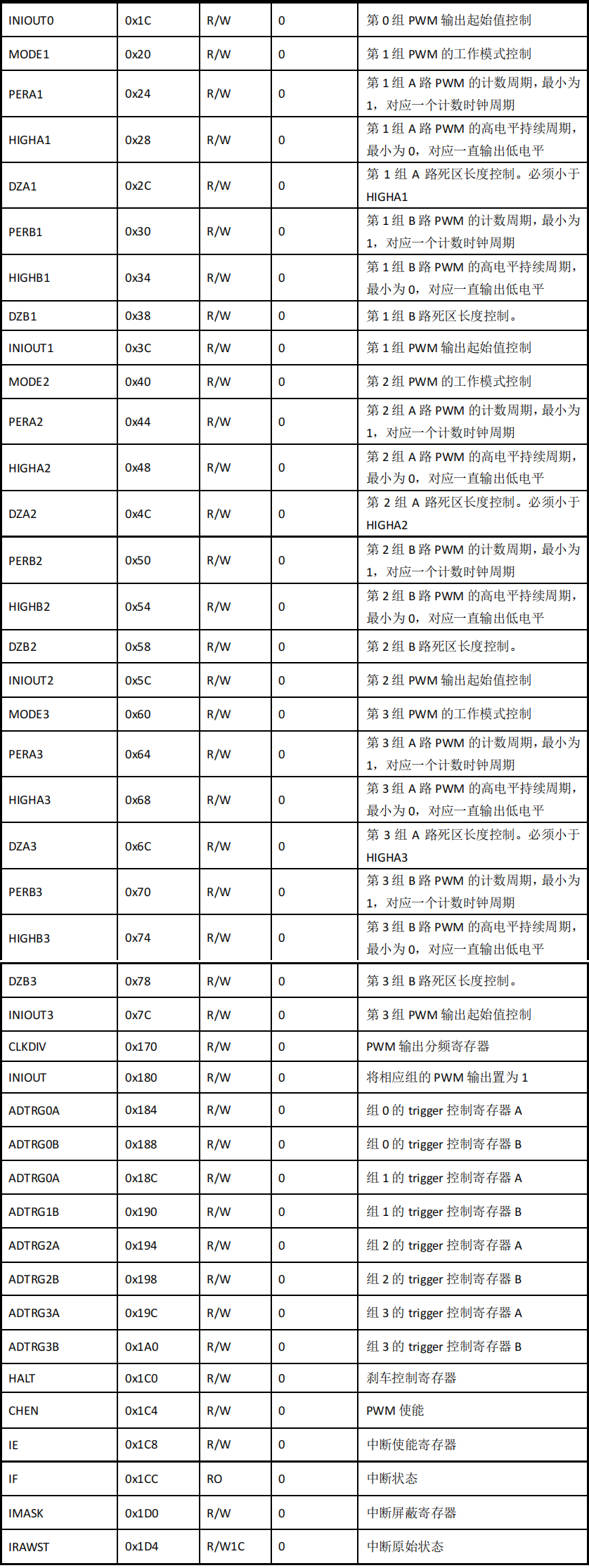

SWM181按键控制双通道PWM固定占空比输出

SWM181按键控制双通道PWM固定占空比输出📌SDK固件包:https://www.synwit.cn/kuhanshu_amp_licheng/ 🌼开发板如下图: ✨注意新手谨慎选择作为入门单片机学习。目前只有一个简易的数据手册和SDK包,又没有参考手册&am…...

pygame函数命令

pygame.mixer.music.load() —— 载入一个音乐文件用于播放 pygame.mixer.music.play() —— 开始播放音乐流 pygame.mixer.music.rewind() —— 重新开始播放音乐 pygame.mixer.music.stop() —— 结束音乐播放 pygame.mixer.music.pause() —— 暂停音乐播放 pygame.mixer.mu…...

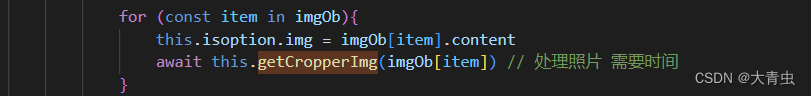

异步循环

业务 : 批量处理照片 , 批量拆建 , 裁剪一张照片需要异步执行等待 , 并且是批量 所以需要用到异步循环 裁剪图片异步代码 : 异步循环 循环可以是 普通 for 、 for of 、 for in 不能使用forEach ,这里推荐 for…...

Vue表单提交与数据存储

学习内容来源:视频p5 书接目录对页面重新命名选择组件后端对接测试接口设置接口前端调用对页面重新命名 将之前的 Page1 Page2 进行重新命名,使其具有实际意义 Page1 → BookManage ; Page2 → AddBook 并且 /router/index.js 中配置页面信息…...

以及业务网关(后端服务网关)设计思路(二))

API网关(接入层之上业务层之上)以及业务网关(后端服务网关)设计思路(二)

文章目录 流量网关业务网关常见网关对比1. OpenResty2. KongKong解决了什么问题Kong的优点以及性能Kong架构3. Zuul1.0过滤器IncomingEndpointOutgoing过滤器类型Zuul 1.0 请求生命周期4. Zuul2.0Zuul 与 Zuul 2 性能对比5. Spring Cloud GatewaySpring Cloud Gateway 底层使用…...

有些笑话,外行人根本看不懂,只有程序员看了会狂笑不止

我一直都觉得我们写代码的程序员与众不同,就连笑话都跟别人不一样。 如果让外行人来看我们一些我们觉得好笑的东西,他们根本不知道笑点在哪里。 不信你来瞧瞧,但凡有看不懂的地方,说明你的道行还不够深。 1.大多数人开始学编程时…...

企业电子招投标采购系统——功能模块功能描述

功能模块: 待办消息,招标公告,中标公告,信息发布 描述: 全过程数字化采购管理,打造从供应商管理到采购招投标、采购合同、采购执行的全过程数字化管理。通供应商门户具备内外协同的能力,为外…...

Presto 在美图的实践

导读:本文的主题是Presto高性能引擎在美图的实践,首先将介绍美图在处理ad-hoc场景下为何选择Presto,其次我们如何通过外部组件对Presto高可用与稳定性的增强。然后介绍在美图业务中如何做到合理与高效的利用集群资源,最后如何利用…...

Molecule:使用Jetpack Compose构建StateFlow流

Molecule:使用Jetpack Compose构建StateFlow流 看下面的jetpack compose片段: Composable fun MessageCard(message: Message) {Column {Text(text message.author)Text(text message.body)} }这段代码最有趣的部分是它实际上是reactive。其反应性为 通过Composa…...

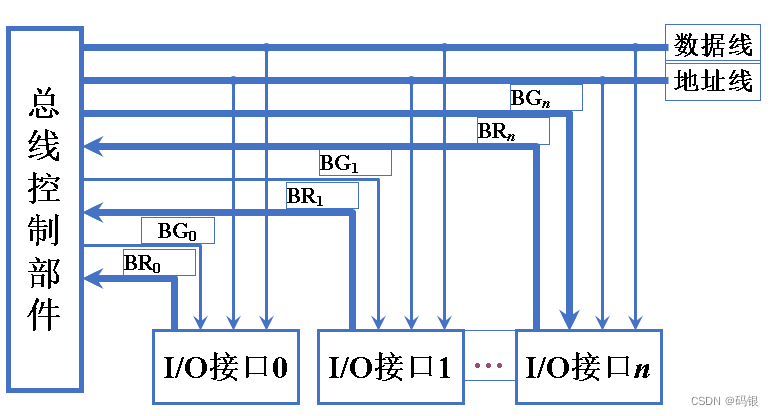

计算机组成原理(2.2)--系统总线

目录 一、总线结构 1.单总线结构 1.1单总线结构框图 编辑1.2单总线性能下降的原因 2.多总线结构 2.1双总线结构 2.2三总线结构 2.3四总线结构 编辑 二、总线结构举例 1. 传统微型机总线结构 2. VL-BUS局部总线结构 3. PCI 总线结构 4. 多层 PCI 总线结构 …...

如何使用dlinject将一个代码库实时注入到Linux进程中

关于dlinject dlinject是一款针对Linux进程安全的注入测试工具,在该工具的帮助下,广大研究人员可以在不使用ptrace的情况下,轻松向正在运行的Linux进程中注入一个共享代码库(比如说任意代码)。之所以开发该工具&#…...

IDEA运行Tomcat出现乱码问题解决汇总

最近正值期末周,有很多同学在写期末Java web作业时,运行tomcat出现乱码问题,经过多次解决与研究,我做了如下整理: 原因: IDEA本身编码与tomcat的编码与Windows编码不同导致,Windows 系统控制台…...

)

Spring Boot 实现流式响应(兼容 2.7.x)

在实际开发中,我们可能会遇到一些流式数据处理的场景,比如接收来自上游接口的 Server-Sent Events(SSE) 或 流式 JSON 内容,并将其原样中转给前端页面或客户端。这种情况下,传统的 RestTemplate 缓存机制会…...

基于uniapp+WebSocket实现聊天对话、消息监听、消息推送、聊天室等功能,多端兼容

基于 UniApp + WebSocket实现多端兼容的实时通讯系统,涵盖WebSocket连接建立、消息收发机制、多端兼容性配置、消息实时监听等功能,适配微信小程序、H5、Android、iOS等终端 目录 技术选型分析WebSocket协议优势UniApp跨平台特性WebSocket 基础实现连接管理消息收发连接…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

sqlserver 根据指定字符 解析拼接字符串

DECLARE LotNo NVARCHAR(50)A,B,C DECLARE xml XML ( SELECT <x> REPLACE(LotNo, ,, </x><x>) </x> ) DECLARE ErrorCode NVARCHAR(50) -- 提取 XML 中的值 SELECT value x.value(., VARCHAR(MAX))…...

)

GitHub 趋势日报 (2025年06月08日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 884 cognee 566 dify 414 HumanSystemOptimization 414 omni-tools 321 note-gen …...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

Java多线程实现之Thread类深度解析

Java多线程实现之Thread类深度解析 一、多线程基础概念1.1 什么是线程1.2 多线程的优势1.3 Java多线程模型 二、Thread类的基本结构与构造函数2.1 Thread类的继承关系2.2 构造函数 三、创建和启动线程3.1 继承Thread类创建线程3.2 实现Runnable接口创建线程 四、Thread类的核心…...

深度学习习题2

1.如果增加神经网络的宽度,精确度会增加到一个特定阈值后,便开始降低。造成这一现象的可能原因是什么? A、即使增加卷积核的数量,只有少部分的核会被用作预测 B、当卷积核数量增加时,神经网络的预测能力会降低 C、当卷…...