计算机环境安全

操作系统安全----比如windows,linux

安全标识--实体唯一性

windows---主体:账户,计算机,服务

安全标识符SID-Security Identifier

普通用户SID是1000,管理用SID是500

linux---主体:用户,用户组,服务

用户标识符UID,用户组标识符GID

身份鉴别

windows鉴别信息管理---账户管理器的SAM文件

SAM是隐藏文件,需要System权限访问

鉴别方式:远程鉴别,本地鉴别

远程--安全性高低SMB(明文)<LM(哈希值)<NTLM协议(LM+验证码)

本地--鉴别信息 GINA-LSA

linux鉴别信息管理---账户文件,影子文件

账户文件(/etc/passwd)--用户描述,账号策略,加密的用户密码散列--文本格式

影子文件(/etc/shadow)--用户密码散列,密码管理策略信息---文本格式仅对root可读可写

访问控制

windows

文件系统访问控制--ACL访问控制列表

程序授权访问控制--CL令牌机制,权限存储在操作数据流中

用户角色访问控制--默认角色访问控制RBAC

网络边界访问控制--主机防火墙ACL

系统完整性校验--CLARK-WILSON模型

系统内核保护机制--用BLP和BIBA模型

linux

文件系统访问控制--ACL访问控制列表

读R,写W,执行X,特殊权限S

r4w2x1,命令设置的时候可以写755,就是读写执行,读执行,读执行--用来对应当前用户权限,组用户权限,其他人权限

用户角色访问控制--角色访问控制RBAC

网络边界访问控制--用IPtable包过滤防火前ACL访问控制

系统完整状态保护--CLARK-WILSON模型

系统内核状态保护--用BSELinux Domain-Type模型

保密性和完整性

windows

存储保密---NTFS文件系统的EFS文件机密,BITLOCKER分区加密

信道保护---正常信道保护,隐蔽信道保护

通道保护--VPN保密,IP安全策略IPSEC机制保密,SSL/TLS通信保密

linux

存储保密---EXT文件系统的eCryptFS文件加密系统

通道保护---PPTP/L2TP,IPSEC VPN,SSL/TLS VPN,SSH

安全审计

windows系统安全审计

日志:系统,安全,应用,IE

应用日志--IIS日志等

linux系统安全审计

连接时间日志,

进程统计,

错误日志,

应用日志

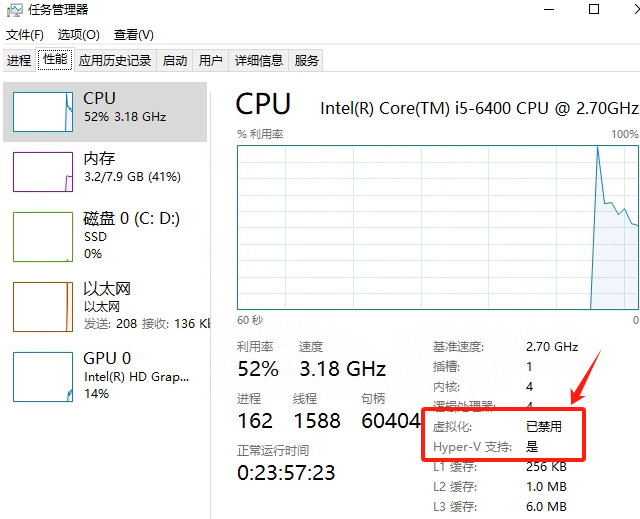

系统安全配置

安装与部署---分区设置,安全补丁,最新版本,可靠镜像,攻击面最小化原则,关闭不需要的服务和功能

身份鉴别配置---管理员更名并给与安全口令,密码策略(复杂度,长度,更新时间),账户锁定策略(阈值,计数,时间)

访问控制配置---优先非root或非administrator权限,默认权限修改,关闭共享且不能重启,关闭自动播放,开放端口最小化动态化,开放服务最小化,远程连接防火墙或IPtables设置,远程SSH控制策略,ETC可信访问主体配置策略

保密性与完整性

window--关闭自检,其他EFS加密,根据需要启动TLS本地粗略,修改默认主机名信息;

linux--启动eCrpFS文件加解密功能,启动PPTP,TLS功能,修改默认Banner信息

日志设置要求---日志项分类全面,日志空间时间访问权限,日志更新覆盖删除策略,日志服务器。

网络安全法要求日志存储6个月。

备份恢复---快照机制,OS镜像,备份,集群部署

补丁升级---漏洞检测, 补丁升级,版本机制

其他设置---防病毒软件,操作系统基线核查,主机监控与审计,堡垒机,其他安全加固

windows对比linux

内核系统的核心,对接硬件,是软件和硬件之间接口,系统启动第一个程序;

系统是硬件资源的软件的集合,是用户和计算机硬件之间接口,安全性,计算机启动第一个加载;

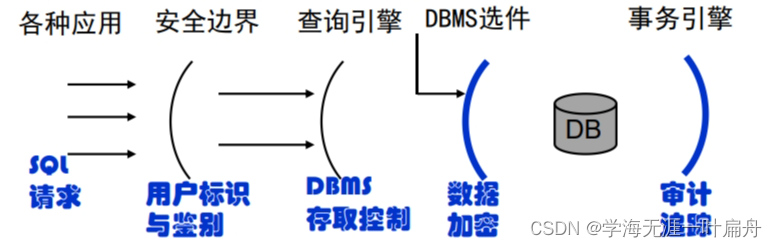

数据库安全----比如sql,magodb

标识与鉴别---实体所知进行用户鉴别,用户管理策略设定;用户对不同数据对象操作权限:系统,模式,数据权限。

访问控制---角色访问控制RBAC,事务机制Clark-Wilson访问控制

保密性---传输加密,存储加密

https传输加密。

DBMS内核加密,

os层加密

DBMS外层加密

视图-知必所需原则

数据库统计规则

完整性---完整性约束,完整性检查,违约处理机制

约束:实体完整性(Primary key唯一,不为空),参照完整性(foreign key关联),自定义完整性(定义非空,唯一,布尔值),域完整性(check,foreign key,default,not null)

事务完整性:动态变化一致性Clark-wilson模型

安全审计---日志分级(数据级、用户级、系统级---对应操作,行为,授权)

备份恢复---备份(冗余技术,数据转储和日志文件),恢复(事务、系统,介质故障)

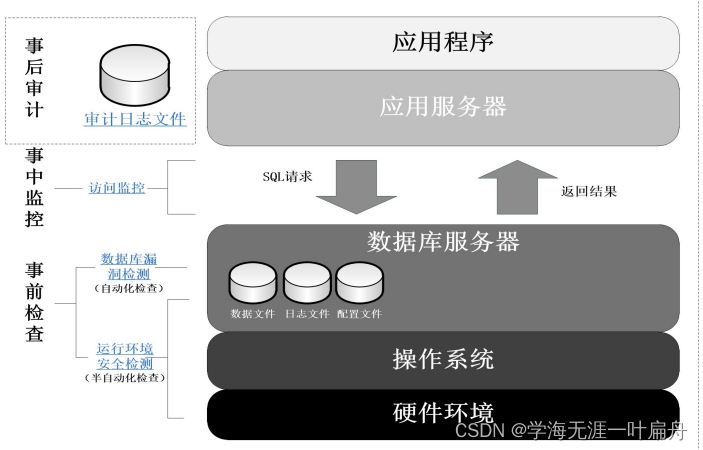

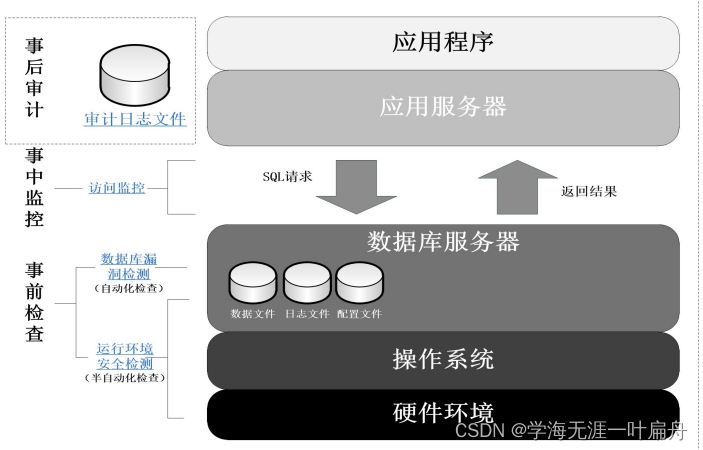

运行安全--IATF防御体系

三要素(人,技术,操作),四领域(计算环境,边界安全,网络基础设施,支撑性基础设施)

机构:标识与鉴别,访问控制,传输加密,审计

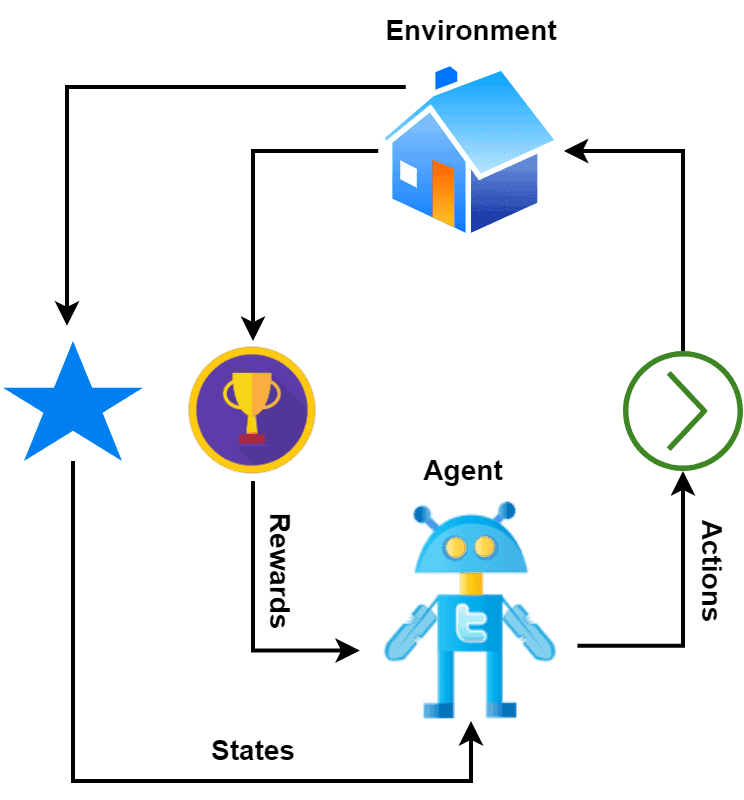

运行安全--PPDR防护体系

PPDR模型:策略,防护,检测, 响应

安全措施:事前防护,事中检查或监控,事后响应和审计

应用数据安全---比如qq,浏览器

WEB安全

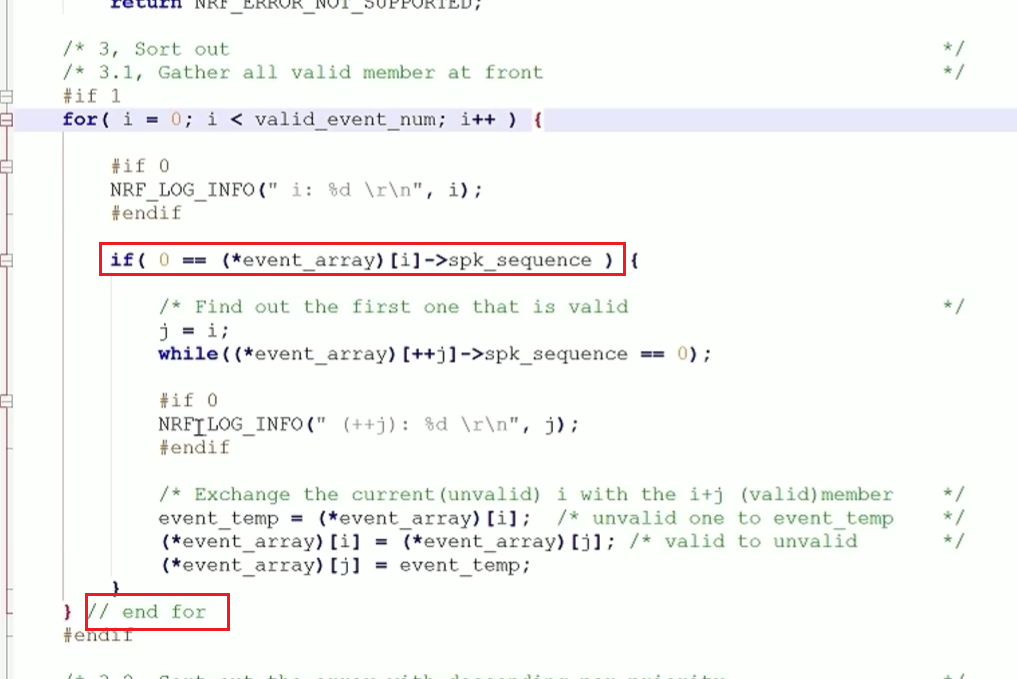

程序-软件安全开发

输入输出处理,会话控制,文件系统处理,用户访问机构,日志处理

协议-http改进为https---请求响应模式

常见问题:信息泄露,弱验证,缺乏状态追踪

解决:TLS1.2和1.3版本

中间件-支撑软件配置

安全漏洞管理

软件安全配置--不允许远程写入,更改默认账户和口令

浏览器安全

用安全的浏览器,谷歌,IE等

网站安全级别防护---行为组织和控制

控制脚本运行--先禁止后允许

Cookies管理

设置cooie策略---退出删除cookie,不记录cookie

隐私保护---不自动保存浏览历史,不自动保存用户名密码

web安全防护技术:Web防火墙WAF,网页访篡改系统

电子邮件安全

协议:SMTP传输,POP3接收,IMAP接收和转储

存在问题:信息泄露,身份验证不足,垃圾邮件,社工攻击

安全协议:加解密,签名,身份鉴别

安全配置:

提高验证强度:强密码、验证码、手机号码

关闭开放式转发:防止敏感信息扩散

反向域名验证:识别非法的邮件地址

软件版本升级、补丁加固

使用习惯:客户端已TXT方式阅读,附件文件加密,附件下载病毒查杀,定期清空在线邮件

域名系统安全

DNS机制:分布式数据库系统,弱认证,DNS接卸UDP协议,递归查询TCP协议

存在问题:拒绝服务,DNS欺骗

解决:DNS运营商配置、加固和维护

远程管理安全

远程明文传输信息泄露

解决:加密的远程管理SSH,设置账号安全策略对抗口令破解

办公软件安全

存在问题:文件泄露,篡改,丢失,感染宏病毒,被加密勒索,盗版软件,云文档安全

解决:合适的版本,及时打补丁,PDF发布,文件加密,完整性控制,访问控制,数字签名,文件备份,正版管理,关闭云文档,部署DLP

社交与即时通讯安全

网络诈骗

信息泄露

非法信息和恶意代码传播

数据防泄漏DLP

网络安全法中对数据保护要求:

未经被收集者同意,不得向他人提供个人信息;

采取技术措施和其他必要措施,确保其收集的个人信息安全,防止信息泄露、毁损、丢失。

数据泄露防护应覆盖数据外泄渠道,需要关注问题:

什么敏感数据需要发出;谁会发出敏感数据;发往哪;使用协议,端口;违反哪些安全策略;违规程度。

攻击和防护

攻击

信息收集与防范

收集系统资料:域名,拓扑,操作系统,应用软件,相关脆弱性

收集组织资料:组织架构及关联组织,地址位置,电话号码,邮件,近期事件,员工简历

快速定位

信息挖掘---定点采集,隐藏信息,后台入口

网络信息收集--正常服务,系统功能

信息收集--服务旗标,欢迎信息,端口扫描,TCP/IP协议指纹识别法

公安信息收集防御---展示最小化原则,不必要的信息不发布

网络信息收集防御---修改默认配置,减少攻击面

缓冲区溢出及防范

原理:编写不严谨,缓冲区写入超过预定长度的数据,造成缓存的溢出,破坏程序堆栈

危害:最大数量的漏洞类型,漏洞危害等级高

防范:用户打补丁,防火墙;开发人员内存动态管理,逻辑内存,虚拟内存,业务限速,输入数据验证,相对安全函数;系统缓冲区不可执行技术,虚拟化技术。

SQL注入及防范

原理:输入语句合法性判断,造成绕过应用程序限制

防御对象:外部传输数据,用户的提交,其他系统传入数据

防御方法:白名单限制传递数据格式,黑名单过滤,部署防SQL注入系统或脚本

脚本攻击及防范

原理:用户提交的HTML脚本代码没有过滤或转换

危害:敏感信息泄露,账号劫持,Cookie欺骗,拒绝服务,钓鱼

防范:优先用静态网站或静态发布,对脚本进行严格验证和过滤

网页欺诈、钓鱼

欺骗域名:

欺骗内容:打折,中奖

隐私泄露

诱骗注册:用户名密码,邮箱,密码问题答案

免费赠送:电话,地址,姓名

恶意代码防护

引起计算机故障,破坏计算机数据,影响系统正常使用的程序代码

类型:二进制代码,脚本语言,宏语言

表现形式:病毒,蠕虫,木马,后门程序,流氓软件,逻辑炸弹,APT攻击

传播方式:文件传播,网络传播,软件部署

检测技术:

行为检测:

判断状态, 漏报低,能检测到未知病毒;误报高,未必是真正攻击。---一般用白名单

特征检测:

危害特征判断,误报低,检测到的都是攻击;漏报高,未知病毒无法识别发现。---一般用黑名单检测。

分析技术:

静态分析:不实际执行恶意代码,直接二进制分析

动态分析:执行恶意代码,使用监控机测试软件分析。看本地的文件读写,看网络的远程访问调用

恶意代码清除

感染引导区---修复,重建

感染文件---附着性逆向还原,替换型备份还原

独立文件---内存退出,删除文件

嵌入型---更新软件或系统,重置系统

互联网技术的防御

恶意代码检测与预警体系:蜜罐,蜜网

云查杀体系:行为检测-沙箱-特征检测-状态升级-返回1-上传云端-识别启动-数据统计-云端研判-同步地端升级-沙箱-释放或清除

相关文章:

计算机环境安全

操作系统安全----比如windows,linux 安全标识--实体唯一性 windows---主体:账户,计算机,服务 安全标识符SID-Security Identifier 普通用户SID是1000,管理用SID是500 linux---主体:用户,用户组…...

Activiti7工作流引擎:多租户

一:多租户 表示每个租户之间数据隔离互不影响,互不可见。通常一个租户表示一个系统应用(类似于appid的作用)或者一家公司。 通过数据库级别进行隔离,每个租户对应一个数据库;通过表记录级别进行隔离&…...

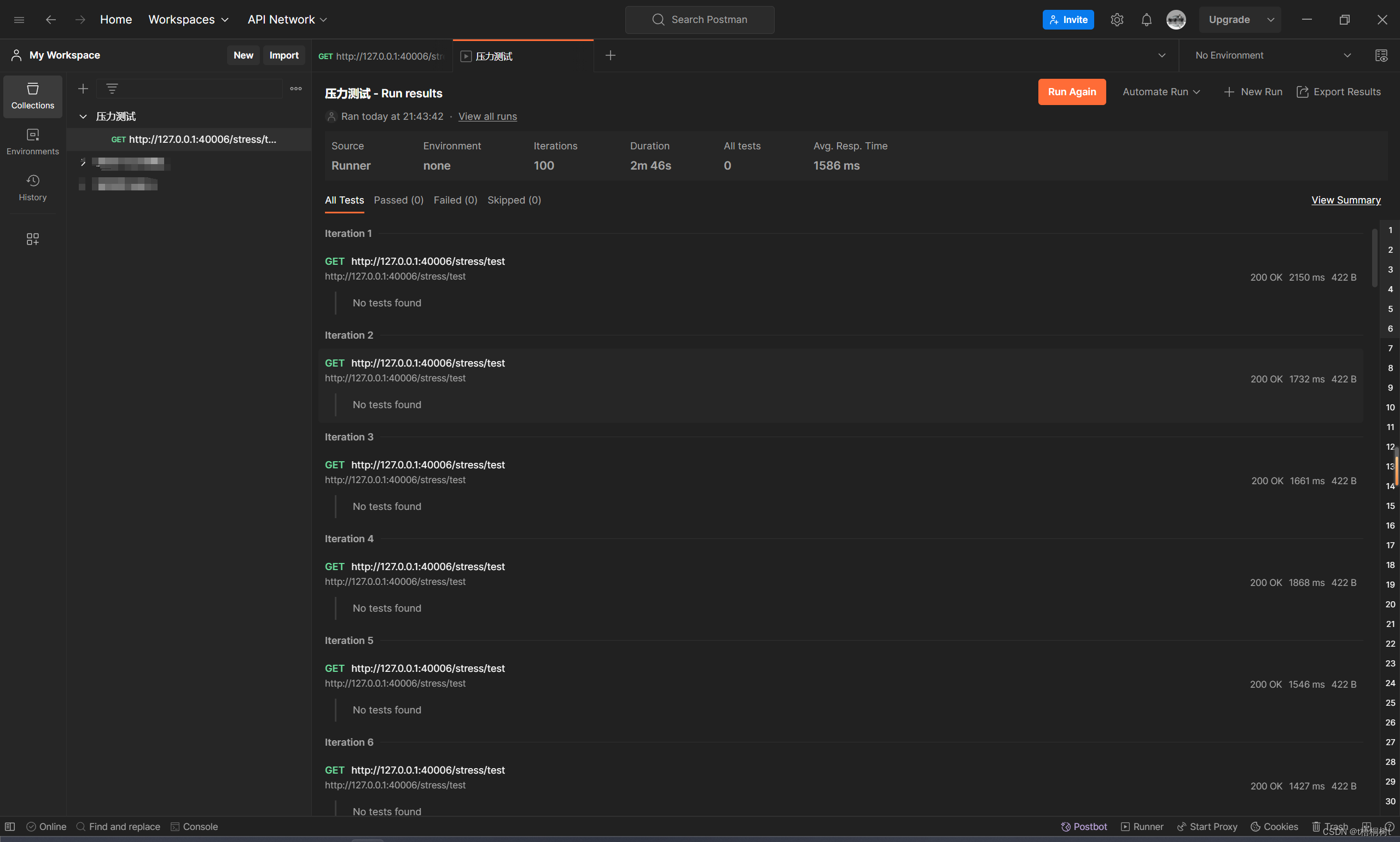

Postman实现压力测试

从事软件开发对于压力测试并不陌生,常见的一些压测软件有Apache JMeter LoadRunner Gatling Tsung 等,这些都是一些比较专业的测试软件,对于我的工作来说一般情况下用不到这么专业的测试,有时候需要对一些接口进行压力测试又不想再安装新软件,那么可以使用Postman来实现对…...

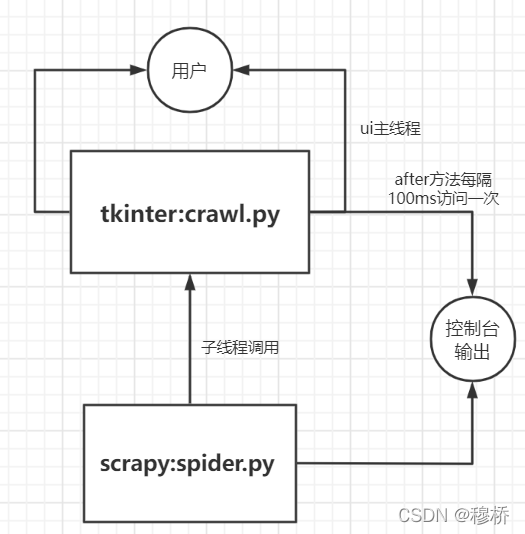

爬虫工具(tkinter+scrapy+pyinstaller)

需求介绍输入:关键字文件,每一行数据为一爬取单元。若一行存在多个and关系的关键字 ,则用|隔开处理:爬取访问6个网站的推送,获取推送内容的标题,发布时间,来源,正文第一段࿰…...

MySQL常用sql语句记录

1,创建用户及赋权 -- 创建用户 CREATE USER usernamelocalhost IDENTIFIED BY password;-- 赋予所有权限 GRANT ALL PRIVILEGES ON database_name.* TO usernamelocalhost;-- 赋予特定表的某些权限 GRANT SELECT, INSERT ON table_name TO usernamelocalhost;-- 更…...

2024.1.4力扣每日一题——被列覆盖的最多行数

2024.1.4 题目来源我的题解方法一 回溯位运算优化 题目来源 力扣每日一题;题序:2397 我的题解 方法一 回溯位运算优化 这道题一看就会想到使用回溯法,但是采用回溯法后如何判断有多少行被覆盖,直接计算矩阵时间复杂度较高&…...

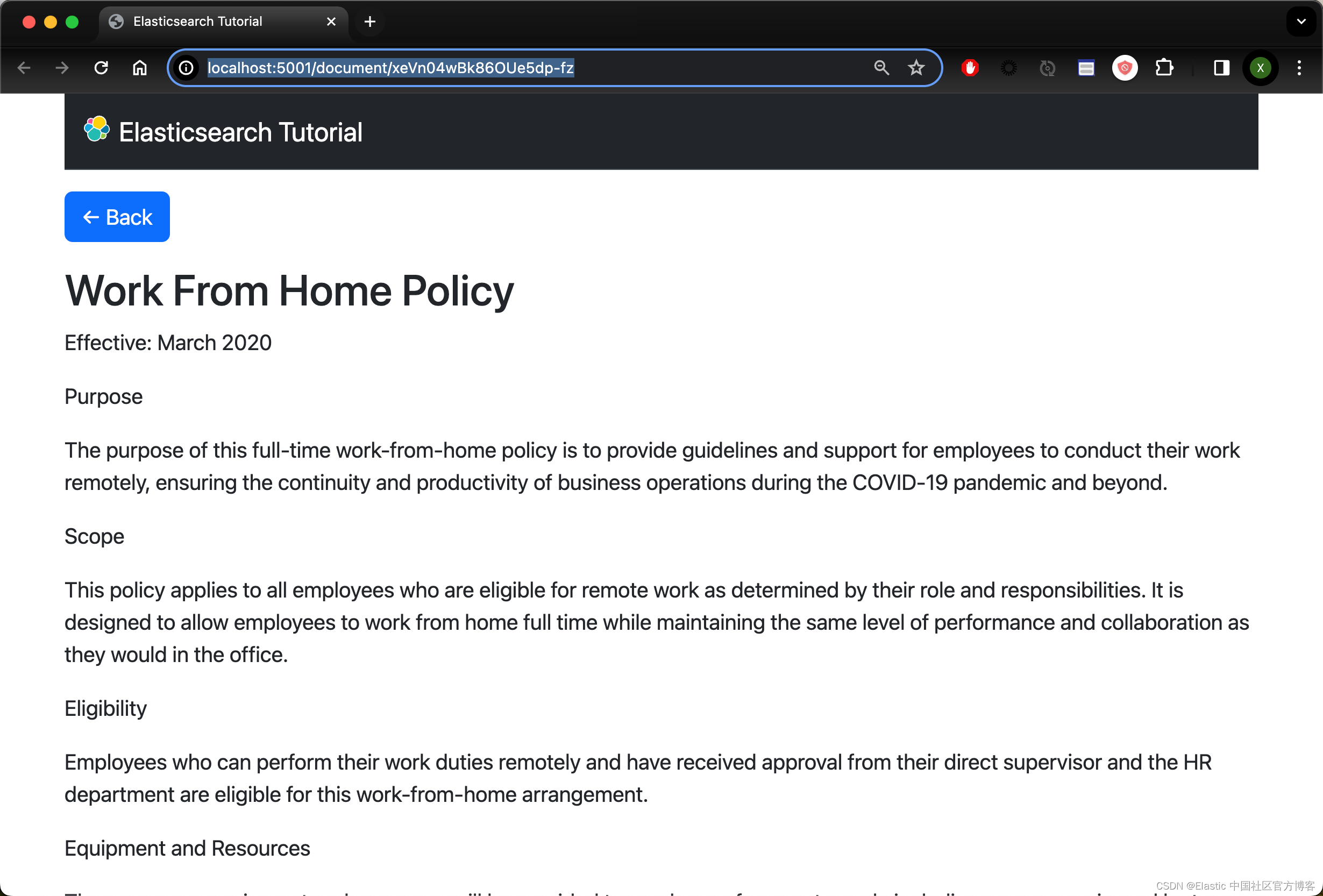

Elasticsearch:Serarch tutorial - 使用 Python 进行搜索 (一)

本实践教程将教你如何使用 Elasticsearch 构建完整的搜索解决方案。 在本教程中你将学习: 如何对数据集执行全文关键字搜索(可选使用过滤器)如何使用机器学习模型生成、存储和搜索密集向量嵌入如何使用 ELSER 模型生成和搜索稀疏向量如何使用…...

第五讲_css元素显示模式

css元素显示模式 1. 元素的显示模式1.1 块元素1.2 行内元素1.3 行内块元素 2. 元素根据显示模式分类3. 修改元素的显示模式 1. 元素的显示模式 1.1 块元素 块元素的特性: 在页面中独占一行,从上到下排列。默认宽度,撑满父元素。默认高度&a…...

Shell脚本入门实战:探索自动化任务与实用场景

引言 Shell脚本作为一种强大的自动化工具,在现代操作系统中具有广泛的应用。无论是简单的文件操作,还是复杂的系统管理,Shell脚本都能提供高效、快速的解决方案。在本文中,我们将探索Shell脚本的基础知识,并通过实战场…...

【AI视野·今日Sound 声学论文速览 第四十二期】Fri, 5 Jan 2024

AI视野今日CS.Sound 声学论文速览 Fri, 5 Jan 2024 Totally 10 papers 👉上期速览✈更多精彩请移步主页 Daily Sound Papers PosCUDA: Position based Convolution for Unlearnable Audio Datasets Authors Vignesh Gokul, Shlomo Dubnov深度学习模型需要大量干净的…...

Java中如何使用SQLite数据库

目录 SQLite简介SQLite优势安装 SQLite基本使用Java使用SQLite Springboot使用SQLite1.添加依赖2.配置数据库3.创建实体类 4.创建Repository接口5.创建控制器6.运行应用程序 SQLite简介 SQLite 是一个开源的嵌入式关系数据库,实现了自给自足的、无服务器的、配置无…...

kettle的基本介绍和使用

1、 kettle概述 1.1 什么是kettle Kettle是一款开源的ETL工具,纯java编写,可以在Window、Linux、Unix上运行,绿色无需安装,数据抽取高效稳定。 1.2 Kettle核心知识点 1.2.1 Kettle工程存储方式 以XML形式存储以资源库方式存储…...

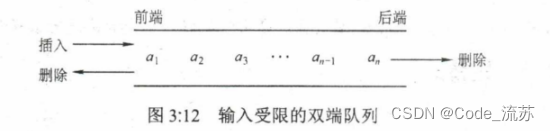

数据结构第2章 栈和队列

名人说:莫听穿林打叶声,何妨吟啸且徐行。—— 苏轼《定风波莫听穿林打叶声》 本篇笔记整理:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 目录 0、思维导图栈和队列1、栈1)特点2࿰…...

Axure鲜花商城网站原型图,网上花店订花O2O本地生活电商平台

作品概况 页面数量:共 30 页 兼容软件:仅支持Axure RP 9/10,非程序软件无源代码 应用领域:鲜花网、花店网站、本地生活电商 作品特色 本作品为「鲜花购物商城」网站模板,高保真高交互,属于O2O本地生活电…...

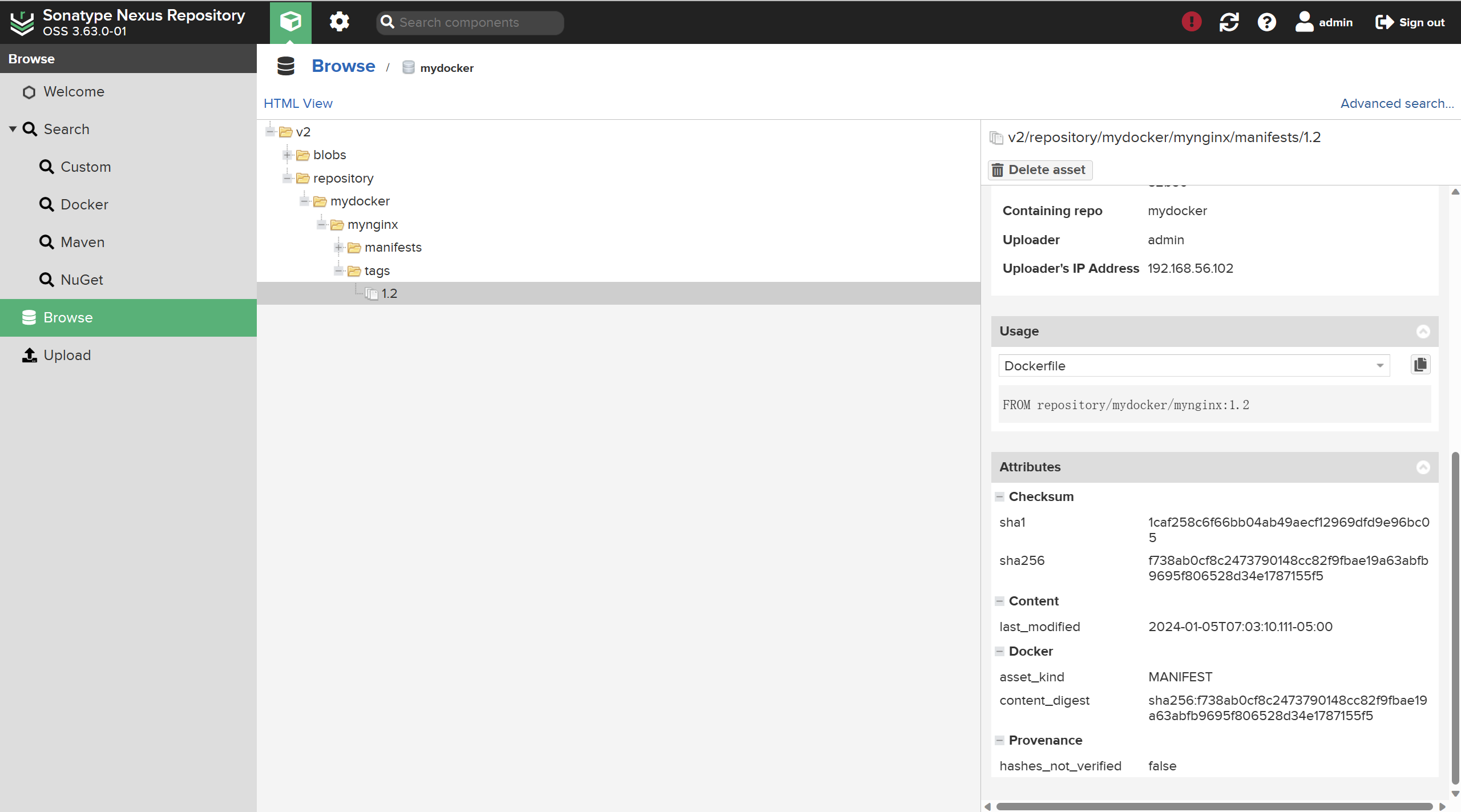

【docker】centos 使用 Nexus Repository 搭建私有仓库

Nexus Repository 是一种流行的软件仓库管理工具,它可以帮助您搭建私有仓库,以便在内部网络或私有云环境中存储、管理和分发各种软件包和组件。 它常被用于搭建Maven的镜像仓库。本文演示如何用Nexus Repository搭建docker 私有仓库。 使用Nexus Repos…...

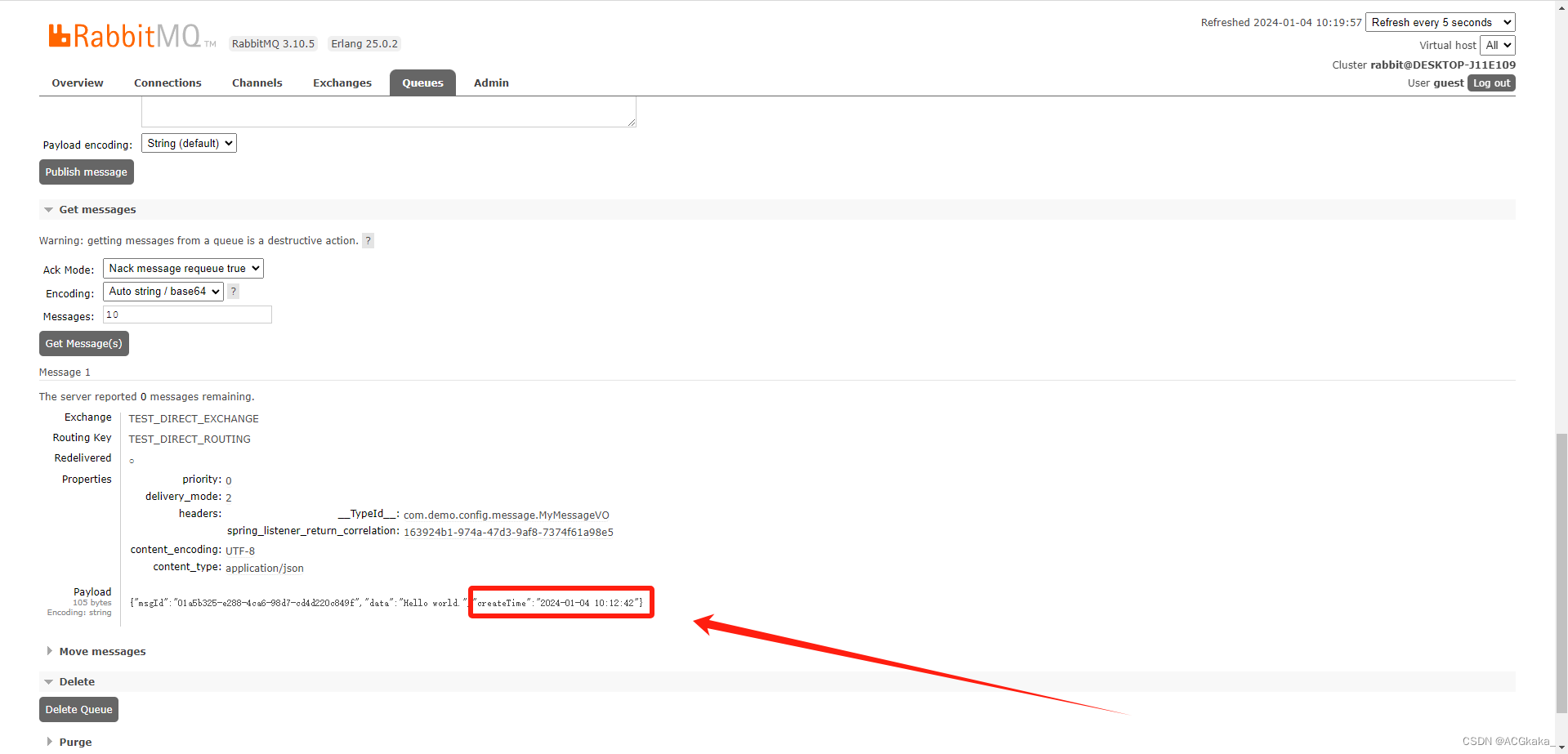

RabbitMQ(八)消息的序列化

目录 一、为什么需要消息序列化?二、常用的消息序列化方式1)Java原生序列化(默认)2)JSON格式3)Protobuf 格式4)Avro 格式5)MessagePack 格式 三、总结 RabbitMQ 是一个强大的消息中间…...

23款奔驰GLC260L升级原厂540全景影像 安装效果分享

嗨 今天给大家介绍一台奔驰GLC260L升级原厂360全景影像 新款GLC升级原厂360全景影像 也只需要安装前面 左右三个摄像头 后面的那个还是正常用的,不过不一样的是 升级完成之后会有多了个功能 那就是新款透明底盘,星骏汇小许Xjh15863 左右两边只需要更换后…...

【CSS】文字描边的三种实现方式

目录 1. 可行的几种方式1.1. text-shadow 描边代码优缺点 1.2. text-stroke 描边实现优缺点 1.3. svg 描边实现优缺点 总结 1. 可行的几种方式 text-shadow–webkit-text-strokesvg 1.1. text-shadow 描边 MDN text-shadow 代码 <div class"text stroke">…...

【事务】事务传播级别

Spring事务定义了7种传播机制: PROPAGATION_REQUIRED:默认的Spring事物传播级别,若当前存在事务,则加入该事务,若不存在事务,则新建一个事务。 PAOPAGATION_REQUIRE_NEW:若当前没有事务&#x…...

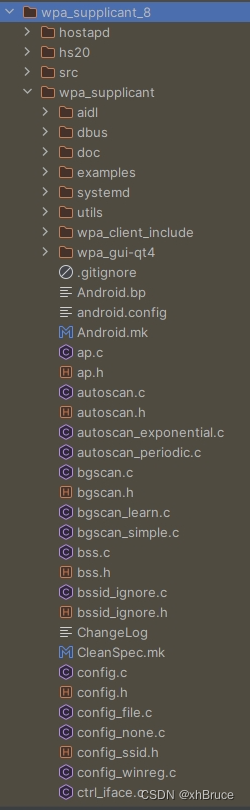

Android WiFi 连接

Android WiFi 连接 1、设置中WiFi显示2、WiFi 连接流程2.1 获取PrimaryClientModeManager2.2 ClientModeImpl状态机ConnectableState2.3 ISupplicantStaNetworkCallback 回调监听 3、 简要时序图4、原生低层驱动5、关键日志 1、设置中WiFi显示 Android WiFi基础概览 packages/a…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

Ascend NPU上适配Step-Audio模型

1 概述 1.1 简述 Step-Audio 是业界首个集语音理解与生成控制一体化的产品级开源实时语音对话系统,支持多语言对话(如 中文,英文,日语),语音情感(如 开心,悲伤)&#x…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

代码规范和架构【立芯理论一】(2025.06.08)

1、代码规范的目标 代码简洁精炼、美观,可持续性好高效率高复用,可移植性好高内聚,低耦合没有冗余规范性,代码有规可循,可以看出自己当时的思考过程特殊排版,特殊语法,特殊指令,必须…...

)

华为OD最新机试真题-数组组成的最小数字-OD统一考试(B卷)

题目描述 给定一个整型数组,请从该数组中选择3个元素 组成最小数字并输出 (如果数组长度小于3,则选择数组中所有元素来组成最小数字)。 输入描述 行用半角逗号分割的字符串记录的整型数组,0<数组长度<= 100,0<整数的取值范围<= 10000。 输出描述 由3个元素组成…...

【深度学习新浪潮】什么是credit assignment problem?

Credit Assignment Problem(信用分配问题) 是机器学习,尤其是强化学习(RL)中的核心挑战之一,指的是如何将最终的奖励或惩罚准确地分配给导致该结果的各个中间动作或决策。在序列决策任务中,智能体执行一系列动作后获得一个最终奖励,但每个动作对最终结果的贡献程度往往…...

Windows电脑能装鸿蒙吗_Windows电脑体验鸿蒙电脑操作系统教程

鸿蒙电脑版操作系统来了,很多小伙伴想体验鸿蒙电脑版操作系统,可惜,鸿蒙系统并不支持你正在使用的传统的电脑来安装。不过可以通过可以使用华为官方提供的虚拟机,来体验大家心心念念的鸿蒙系统啦!注意:虚拟…...