Hyperledger Fabric 权限策略和访问控制

访问控制是区块链网络十分重要的功能,负责控制某个身份在某个场景下是否允许采取某个操作(如读写某个资源)。

常见的访问控制模型包括强制访问控制(Mandatory Access Control)、自主访问控制(Discretionary Access Control)、基于角色的访问控制(Role BasedAccess Control)和基于属性的访问控制(Attribute Based Access Control)。功能越强大的模型,实现起来往往越复杂。

Fabric 通过权限策略和访问控制列表(ACL)机制实现了基于角色的访问控制模型,可以满足通道内资源访问、背书控制或链码调用控制等多个场景下的需求。

应用场景

访问场景包括采用不同策略(如通道策略、节点策略、背书策略等),按照访问控制列表(如要求身份为 Admins、Writers 等)对某资源的特定操作进行限制。

身份证书

实现权限策略的基础是身份,身份的实现依赖证书机制。通过基于 PKI 的成员身份管理,Fabric 网络可以对网络内的资源和接入用户的各种能力进行限制。

Fabric 最初设计中考虑了三种类型的证书:登记证书(Enrollment Certificate)、交易证书(Transaction Certif icate),以及保障通信链路安全的 TLS 证书。证书的默认签名算法为 ECDSA,Hash 算法为 SHA-256。

●登记证书(ECert):颁发给提供了注册凭证的用户或节点等实体,代表网络中身份。可以长期有效。

●交易证书(TCert):颁发给用户,控制每个交易的权限,不同交易可以不同,实现匿名性,短期有效。暂未实现。

●通信证书(TLSCert):控制对网络层的接入访问,可以对远端实体身份进行校验,防止窃听。可以长期有效。

目前,在实现上,主要通过 ECert 来对实体身份进行检验,通过检查签名来实现权限管理。TCert 功能暂未实现,用户可以使用 idemix 机制来实现部分匿名性。

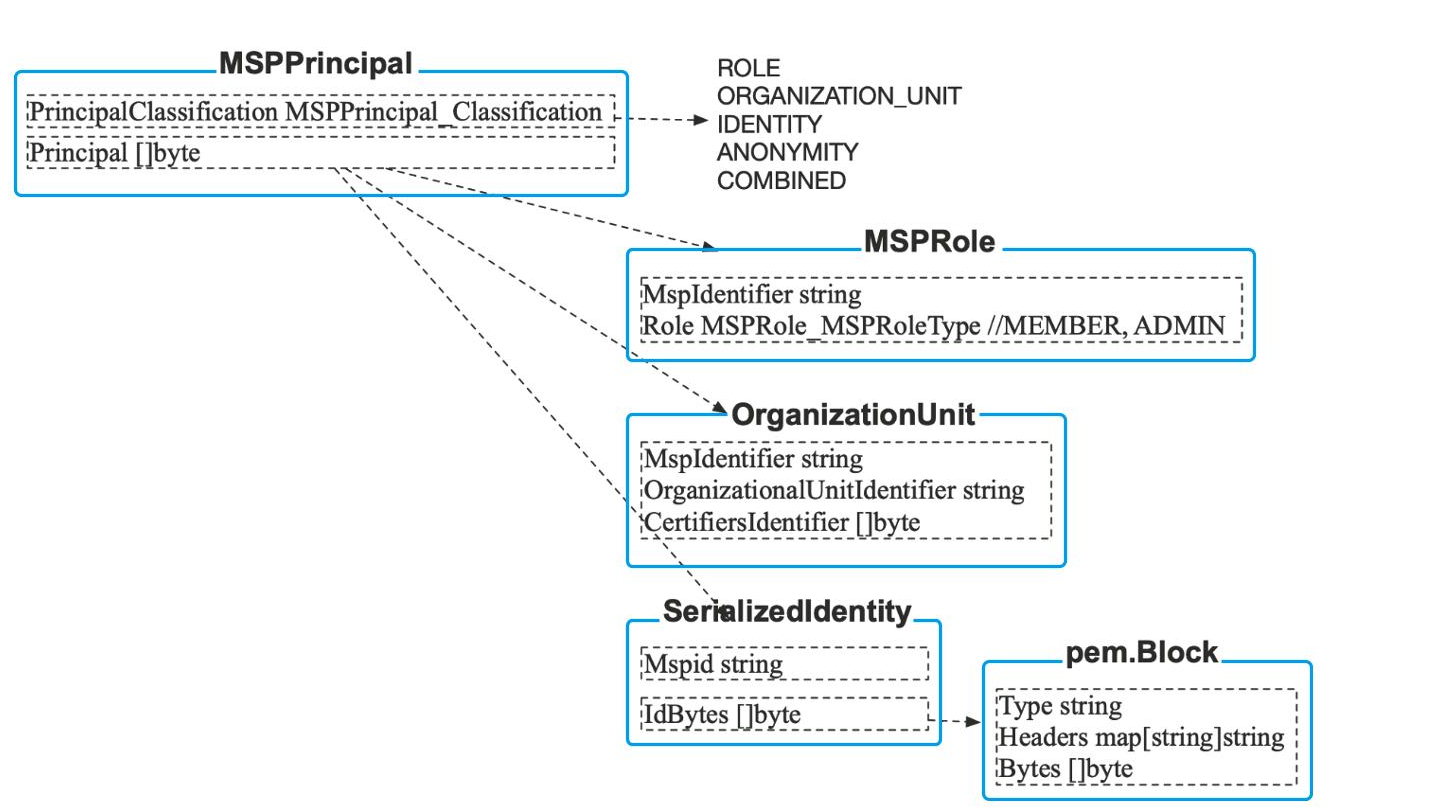

身份集合

基于证书机制,Fabric 设计了身份集合(MSPPrincipal)来灵活标记一组拥有特定身份的个体.

对应的 MSPPrincipal 的数据结构:

身份集合支持从以下不同维度对身份进行分类。

●Role:根据证书角色来区分,如 Member、Admin、Client、Peer、Orderer 等。

●OrganizationUnit:根据身份证书中指定的 OU 信息来区分。

●Identity:具体指定某个个体的证书,只有完全匹配才认为合法。

●Anonymity:证书是否是匿名的,用于 idemix 类型的 MSP。

●Combined:由其他多个子身份集合组成,需要符合所有的子集合才认为合法。

基于不同维度可以灵活指定符合某个身份的个体,例如,某个 MSP 的特定角色(如成员或管理员),或某个 MSP 的特定单位(OrganizationUnit),当然也可以指定为某个特定个体。

注意,目前对不同角色的认可采取不同方法。对于管理员角色,会认可本地 msp/admincerts 路径下的证书列表或证书带有代表管理员角色的 OU 信息;Client、Peer、Orderer 等角色则需要查看证书是否带有对应的 OU 域;对于成员角色,则需要证书是由对应组织根证书签发。

权限策略的实现

权限策略指定了可以执行某项操作的身份集合。以通道相关的策略为例,一般包括对读操作(例如获取通道的交易、区块等数据)、写操作(例如向通道发起交易)、管理操作(例如加入通道、修改通道的配置信息)等进行权限限制。对策略配置自身的修改是通过额外指定的修改策略(mod_policy)来实现的。

操作者在发起操作时,其请求中签名组合只有满足策略指定的身份规则,才允许执行。实现上,每种策略结构都要实现 Policy 接口。对于给定的一组签名数据或身份,按照给定规则进行检验,看是否符合约定的条件。符合则说明满足了该策略;反之则拒绝。

数据结构

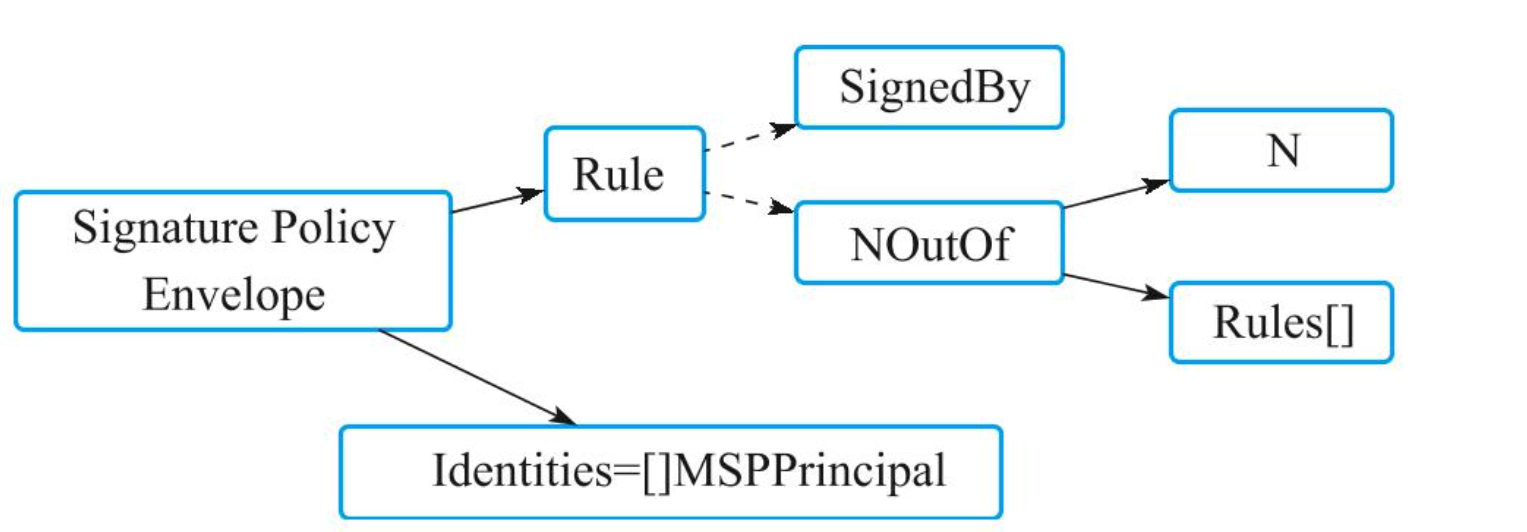

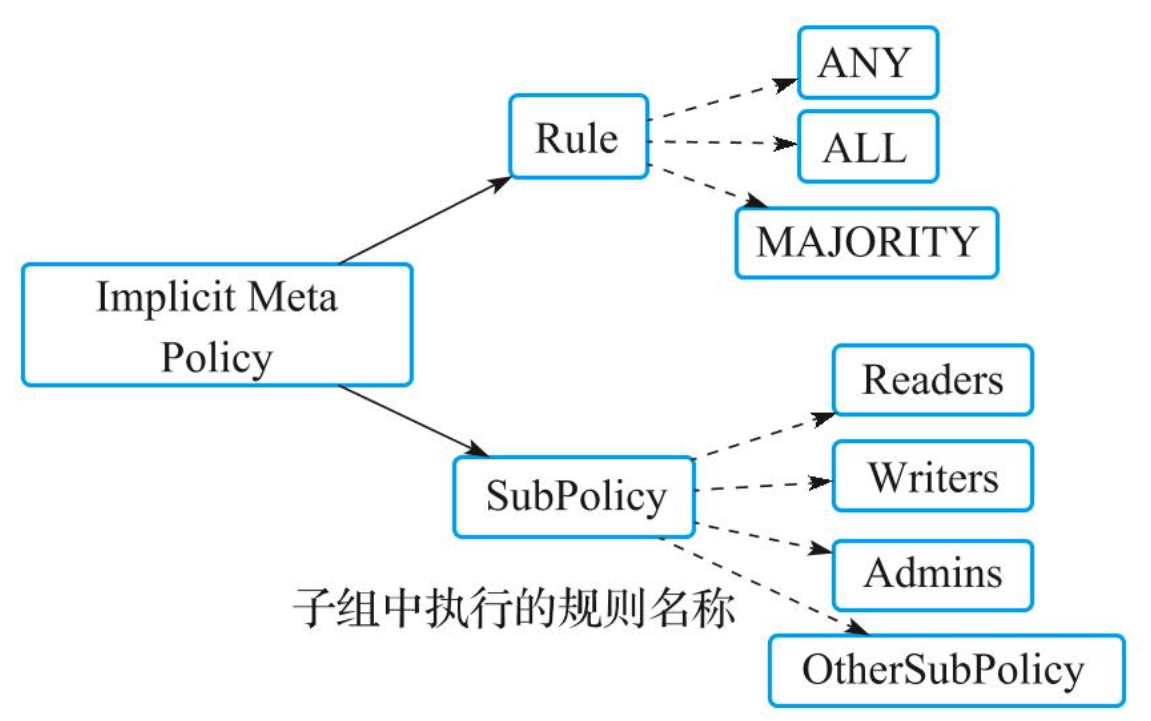

策略相关的数据结构定义在 fabric-protos-go 项目的 common/policies.pb.go 文件中,其中主要包括 Policy、SignaturePolicyEnvelope(内嵌 SignaturePolicy 结构)和 ImplicitMetaPolicy 三种数据结构,如图 14-20 所示。

其中,Type 的数值代表策略的类型,具体含义为:

●UNKNOWN,保留值,用于初始化。

●SIGNATURE,通过匹配基于签名的组合,如某个 MSP 中至少有三个签名。

●MSP,代表策略必须匹配某 MSP 下的指定身份,如 MSP 的管理员身份。

●IMPLICIT_META,隐式类型,包括若干子策略,并通过 Rule 来指定具体的规则,包括 ANY、ALL、MAJORITY 三种,仅用于通道配置内标记通道规则。

目前已经实现支持的策略类型主要包括 SIGNATURE 策略和 IMPLICIT_META 策略两种。

SIGNATURE 策略

SIGNATURE 策略指定通过签名来对数据进行认证,例如,必须满足给定身份的签名组合

其中,SignaturePolicy 结构体代表了一个策略规则(rule)。支持指定某个特定签名,或者满足给定策略集合中的若干个(NOutOf)即可。NOutOf 用法十分灵活,基于它可以递归地构建任意复杂的策略语义,指定多个签名规则的与、或组合关系。

SignaturePolicyEnvelope 结构体代表了一个完整的策略,包括版本号(version)、策略规则(rule)和策略关联的身份集合(identities)。

例如,某个策略要求满足 MP1 身份集合签名,或者 MP2 集合和 MP3 集合同时签名,则可以表达为 MP1||(MP2&&MP3)。对应的策略结构如下:

SignaturePolicyEnvelope{version: 0,rule: SignaturePolicy{n_out_of: NOutOf{N: 1,rules: [SignaturePolicy{ signed_by: 0 },SignaturePolicy{n_out_of: NOutOf{N: 2,rules: [SignaturePolicy{ signed_by: 1 },SignaturePolicy{ signed_by: 2 },],},},],},},identities: [MP1, MP2, MP3] // 身份集合列表

}

// github.com/hyperledger/fabric-protos-go/common/policies.pb.go

type ImplicitMetaPolicy struct {SubPolicy string // 子策略类型名称,如 Readers、Writers、AdminsRule ImplicitMetaPolicy_Rule // 子策略的匹配条件,可以为 ANY、ALL、MAJORITY

}

ImplicitMetaPolicy{sub_policy: "Readers",rule: ANY,

}

需要注意,对签名策略的匹配过程是顺序敏感的(参考 FAB-4749)。进行策略检查时,给定的多个签名会按照策略顺序依次与身份集合进行匹配,签名一旦匹配则会被消耗掉,再检查下一个签名。例如上述例子中,假如 MP1 代表组织 A 的管理员,MP2 代表组织 B 的成员,MP3 代表组织 B 的管理员,那么对于签名组合 [S1={组织 B 的管理员},S2={组织 B 的成员}],并不会匹配成功。因为,S1 在匹配 MP2 后会被消耗掉,剩下的 S2 在匹配 MP3 时会失败。为了避免这种情况,进行签名时要将优先级较低的签名放到前面,比如代表成员身份的签名应当放到管理员身份前。同时,对于策略的身份集合列表,则应该将高优先级的放到前面。

IMPLICIT_META 策略

IMPLICIT_META 策略用于通道配置,它并不直接进行签名检查,而是通过引用其他子策略(最终还是通过 SIGNATURE 策略)来实现。检查结果通过策略规则进行约束。

通道策略

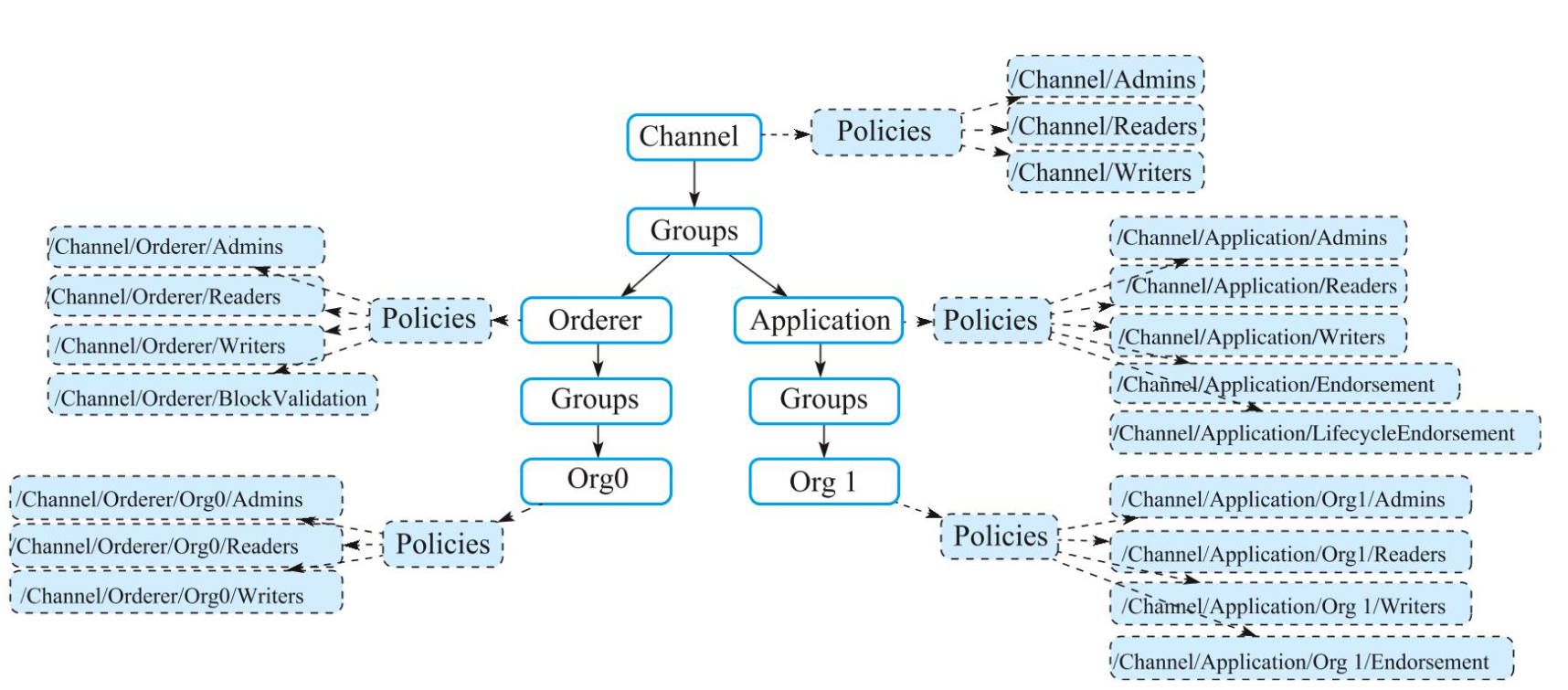

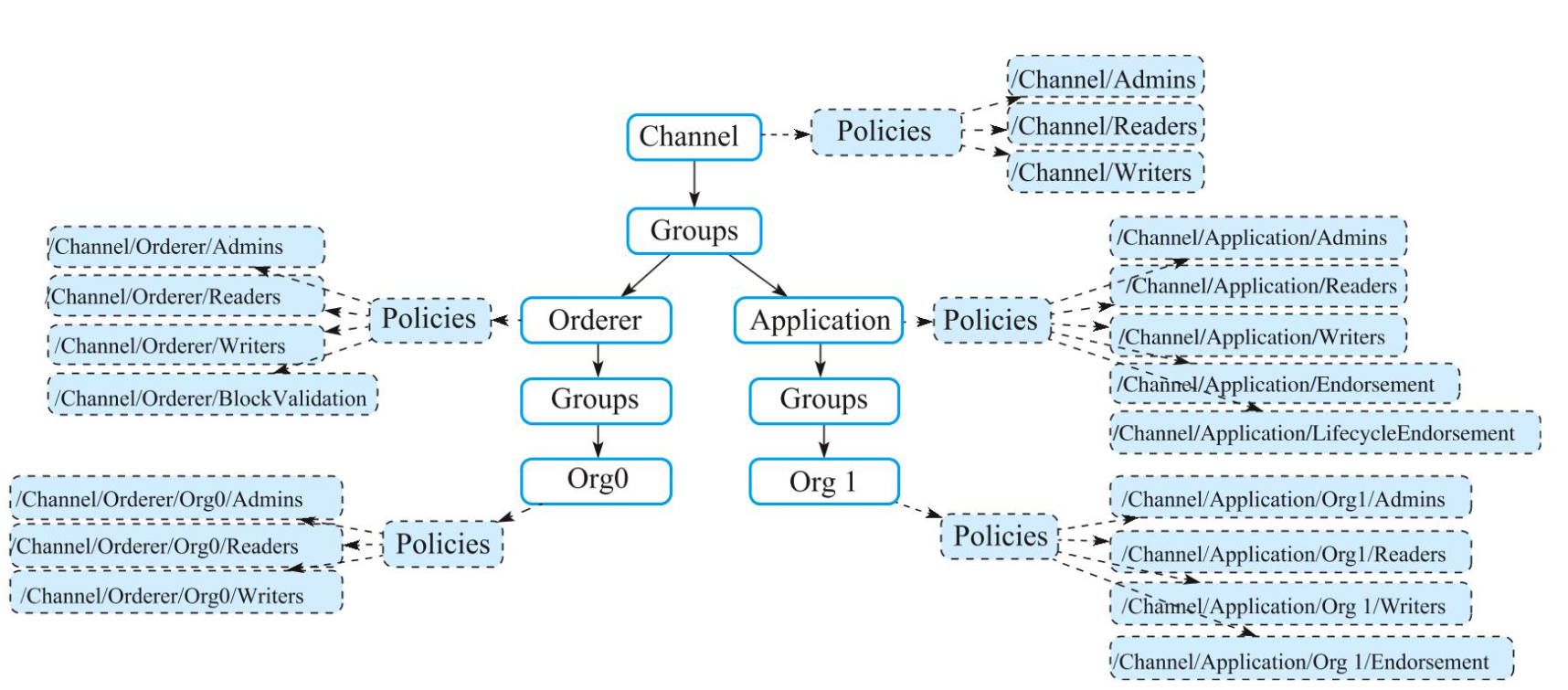

权限策略的主要应用场景之一便是通道策略。通道策略采用了层级化树形结构,最上层为 / Channel 组,下面是各级子组。在每一级别都可以指定策略,作为本层级的默认策略。

通道配置可以包括联盟组(仅当系统通道,包括联盟组织信息)、应用组(一般仅当应用通道,包含使用通道的组织信息)和排序组(包括排序组织信息)等不同的元素。

一个典型的应用通道的例子如图 14-23 所示,包括一个排序组和一个应用组。

默认情况下,通道内的策略使用的角色定义如下:

# 通道全局策略

/Channel/Readers: ImplicitMetaPolicy-ANY Readers

/Channel/Writers: ImplicitMetaPolicy-ANY Writers

/Channel/Admins : ImplicitMetaPolicy-MAJORITY Admins

# 通道内应用组默认策略(仅当应用通道),需要从应用组织中推断

/Channel/Application/Readers: ImplicitMetaPolicy-ANY Readers

/Channel/Application/Writers: ImplicitMetaPolicy-ANY Writers

/Channel/Application/Admins : ImplicitMetaPolicy-MAJORITY Admins

/Channel/Application/Endorsement: ImplicitMetaPolicy-MAJORITY Endorsement

/Channel/Application/LifecycleEndorsement: ImplicitMetaPolicy-MAJORITY

LifecycleEndorsement

# 通道内应用组各组织的默认策略(仅当应用通道)

/Channel/Application/Org/Readers: SignaturePolicy for 1 of Org Member

/Channel/Application/Org/Writers: SignaturePolicy for 1 of Org Member

/Channel/Application/Org/Admins : SignaturePolicy for 1 of Org Admin

/Channel/Application/Org/Endorsement: SignaturePolicy for 1 of Org Member

# 通道内排序组的默认策略,需要从排序组织中推断

/Channel/Orderer/Readers: ImplicitMetaPolicy-ANY Readers

/Channel/Orderer/Writers: ImplicitMetaPolicy-ANY Writers

/Channel/Orderer/Admins : ImplicitMetaPolicy-MAJORITY Admins

/Channel/Orderer/BlockValidation: ImplicitMetaPolicy-ANY Writers

# 通道内排序组中各组织的默认策略

/Channel/Orderer/Org/Readers: SignaturePolicy for 1 of Org Member

/Channel/Orderer/Org/Writers: SignaturePolicy for 1 of Org Member

/Channel/Orderer/Org/Admins : SignaturePolicy for 1 of Org Admin

# 通道内联盟组的默认策略(仅当系统通道)

/Channel/Consortiums/Admins: SignaturePolicy for ANY

# 通道内联盟组中某联盟的默认通道创建策略(仅当系统通道)

/Channel/Consortiums/Consortium/ChannelCreationPolicy: ImplicitMetaPolicy-ANY

for Admin

# 通道内联盟组中某联盟组织的默认策略(仅当系统通道)

/Channel/Consortiums/Consortium/Org/Readers: SignaturePolicy for 1 of Org Member: ImplicitMetaPolicy-ANY for Admin

/Channel/Consortiums/Consortium/Org/Writers: SignaturePolicy for 1 of Org Member

/Channel/Consortiums/Consortium/Org/Admins : SignaturePolicy for 1 of Org Admin

其中,通道内的元素,默认对其进行修改的策略(mod_policy)为 Admins;与排序相关的配置的修改策略则指定为 / Channel/Orderer/Admins,主要包括系统通道内相关配置,如 Orderer-Addresses、Consortiums 和具体的联盟配置。

另外,应用通道的策略会考虑最新配置中的 Orderer 组和 Application 组;系统通道的策略会考虑最新配置中的 Orderer 组和 Consortiums 组。新建应用通道时,用户需要指定 Application 组配置,如果不指定 Orderer 组配置,会自动从系统通道中继承过来。

通道访问控制

目前,Fabric 中大多数的访问权限通过通道访问控制列表来指定。访问控制列表位于通道配置中,被通道内所有成员认可。可以在新建通道时利用 conf igtx.yaml 指定,也可以后期通过配置更新进行变更。访问控制列表配置示例如下,包括访问控制列表和其引用的策略:

Application: &ApplicationDefaultsACLs: &ACLsDefault# Lifecycle 方法调用权限:CheckCommitReadiness()、CommitChaincodeDefinition()、

QueryChaincodeDefinition()、QueryChaincodeDefinitions()_lifecycle/CheckCommitReadiness: /Channel/Application/Writers_lifecycle/CommitChaincodeDefinition: /Channel/Application/Writers_lifecycle/QueryChaincodeDefinition: /Channel/Application/Readers_lifecycle/QueryChaincodeDefinitions: /Channel/Application/Readers# LSCC 方法调用权限:getid()、getdepspec()、getccdata()、getchaincodes()lscc/ChaincodeExists: /Channel/Application/Readers

lscc/GetDeploymentSpec: /Channel/Application/Readerslscc/GetChaincodeData: /Channel/Application/Readerslscc/GetInstantiatedChaincodes: /Channel/Application/Readers# QSCC 方法调用权限:GetChainInfo()、GetBlockByNumber()、GetBlockByHash()、

GetTransactionByID()、GetBlockByTxID()qscc/GetChainInfo: /Channel/Application/Readersqscc/GetBlockByNumber: /Channel/Application/Readersqscc/GetBlockByHash: /Channel/Application/Readersqscc/GetTransactionByID: /Channel/Application/Readersqscc/GetBlockByTxID: /Channel/Application/Readers# CSCC 方法调用权限:GetConfigBlock()cscc/GetConfigBlock: /Channel/Application/Readers# 通道内链码调用权限(向 Peer 发送背书请求)peer/Propose: /Channel/Application/Writers# 通道内跨链码调用权限peer/ChaincodeToChaincode: /Channel/Application/Readers# 接收区块事件权限event/Block: /Channel/Application/Readers# 接收过滤区块事件权限event/FilteredBlock: /Channel/Application/Readers# 默认应用通道内组织成员为空Organizations:# 通道内相关的策略,可被 ACL 中引用,用户也可以自定义全局策略Policies: &ApplicationDefaultPoliciesReaders:Type: ImplicitMetaRule: "ANY Readers"Writers:Type: ImplicitMetaRule: "ANY Writers"Admins:Type: ImplicitMetaRule: "MAJORITY Admins"# 引用应用通道默认的能力集合Capabilities:<<: *ApplicationCapabilities

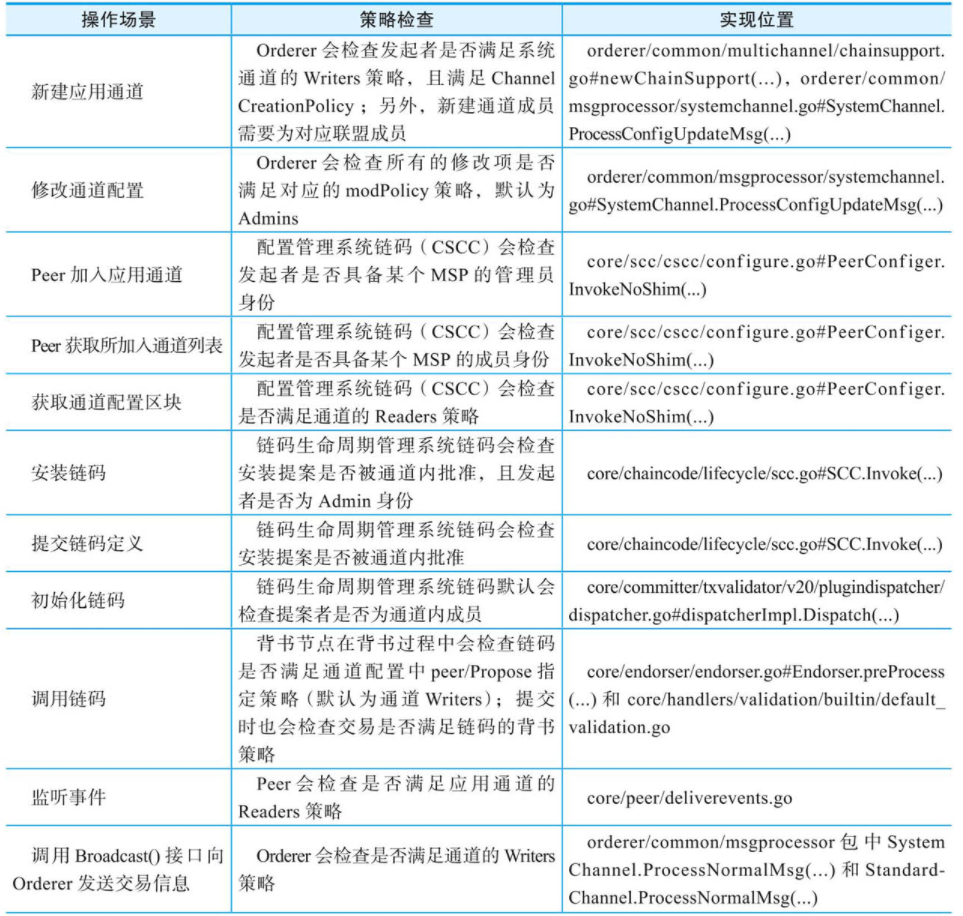

目前通道配置支持的资源访问权限总结如表:

| 资源访问 | 权限 | 功能 |

|---|---|---|

| Lifecycle/InstallChaincode | 本 MSP Admins | 安装链码 |

| Lifecycle/QueryInstalledChaincode | 本 MSP Admins | 查询已安装的链码信息 |

| Lifecycle/GetInstalledChaincodePackage | 本 MSP Admins | 获取链码安装包 |

| Lifecycle/QueryInstalledChaincodes | 本 MSP Admins | 查询所有已安装链码列表 |

| Lifecycle/ApproveChaincodeDefinitionForMyOrg | 本 MSP Admins | 本 MSP Admins |

| Lifecycle/CommitChaincodeDefinition | 通道 Writers | 提交链码定义 |

| Lifecycle/QueryChaincodeDefinition | 通道 Writers | 查询指定的已提交链码定义 |

| Lifecycle/CheckCommitReadiness | 通道 Writers | 检查链码定义提交状态 |

| Lscc/Install | 本 MSP Admins | 传统安装链码 |

| Lscc/GetInstalledChaincodes | 本 MSP Admins | 传统获取安装链码列表 |

| Lscc/Deploy | 通道 Writers | 传统实例化链码 |

| Lscc/Upgrade | 通道 Writers | 传统升级链码 |

| Lscc/ChaincodeExists | 通道 Readers | 检查链码是否安装 |

| Lscc/GetDeploymentSpec | 通道 Readers | 获取安装包 |

| Lscc/GetChaincodeData | 通道 Readers | 获取链码完整数据包 |

| Lscc/GetInstantiatedChaincodes | 通道 Readers | 获取已实例化链码列表 |

| Lscc/GetCollectionsConfig | 通道 Readers | 获取私有数据集合配置 |

| Qscc/GetChainInfo | 通道 Readers | 查询通道信息 |

| Qscc/GetBlockByNumber | 通道 Readers | 获取指定序号区块 |

| Qscc/GetBlockByHash | 通道 Readers | 获取指定 hash 区块 |

| Qscc/GetTransactionByID | 通道 Readers | 获取指定 ID 交易 |

| Qscc/GetBlockByTxID | 通道 Readers | 获取包括指定交易的区块 |

| Qscc/JoinChain | 通道 Readers | 加入通道 |

| Qscc/GetChannels | 通道 Readers | 获取已加入的通道列表 |

| Qscc/GetConfigBlock | 通道 Readers | 获取配置区块 |

| Peer/Propose | 通道 Writers | 调用链码 |

| Peer/ChaincodeToChaincode | 通道 Writers | 跨链码调用 |

| Event/Block | 通道 Readers | 监听完整区块事件 |

| Event/FilteredBlock | 通道 Readers | 监听过滤区块事件 |

背书策略

链码背书策略

用户在批准执行链码(2.0 版本之前为实例化链码)时,可以指定调用该链码需要满足的背书策略(Endorsement Policy)并存放到链码定义中。当对链码的调用交易被提交时,Peer 会检查是否交易携带了符合指定背书策略的签名信息。

背书策略可以采用 SignaturePolicy 或 ChannelConf igPolicy 两种方式进行指定,构建十分灵活的策略组合。SignaturePolicy 方式指定使用特定身份签名组合来进行背书。例如,指定某几个组织内的任意成员身份进行背书,或者至少有一个管理员身份进行背书等。

语法上,背书策略通过 - P 指定需要哪些 SignaturePolicy;通过 - T 指定所需要的 Signature-Policy 个数。目前,客户端已经实现了对背书策略的初步支持,通过 - P 来指定通过 AND、OR、OutOf 组合的身份角色(包括 admin、member、peer、client)集合。

下面的策略指定要么 Org1 的管理员进行背书,要么 Org2 和 Org3 的 peer 节点同时进行背书:

OR('Org1.admin', AND('Org2.peer', 'Org3.peer'))

下面的策略指定三个组织中至少两个组织的成员进行背书:

OutOf(2, 'Org1.member', 'Org2.member', 'Org3.member')

ChannelConf igPolicy 方式则引用通道配置内的已有策略名,使用对应的身份进行背书。

例如,如果不显式指定背书策略,则会使用通道配置中的 Channel/Application/Endorsement 策略,其默认为通道内的大多数成员。

键值背书策略

除了面向链码(该链码的所有状态)的背书策略外,自 1.3.0 版本开始,Fabric 支持基于特定状态(键值)的更细粒度的背书策略。用户可以指定要修改某个指定状态时所需的背书策略。

包括如下的 shim 层 API,可以在链码内使用。

●GetStateValidationParameter (collection,key string)([] byte,error):获取指定集合对指定键值的背书策略。

●SetStateValidationParameter (collection,key string,ep [] byte) error:指定某个键值所绑定的背书策略。

●GetPrivateDataValidationParameter (collection,key string)([] byte,error):获取指定集合对指定私密键值的背书策略。

●SetPrivateDataValidationParameter (collection,key string,ep [] byte) error:指定某个私密键值对应的背书策略。

Peer 在提交区块阶段会对背书策略进行检查.

私有数据集合背书策略

自 2.0 版本起,用户也可以为每个私密数据集合指定对应的背书策略。当用户对私密数据集合内的键值进行写或修改操作时,需要满足指定的背书策略。此时,链码的整体背书策略会被忽略。发起写请求的用户不必为私密数据集合的成员。使用私密数据集合背书策略,可以限制对私密数据的写操作,实现更为安全的链码访问保护。

类似于链码背书策略,私密数据集合背书策略支持 SignaturePolicy 或 ChannelConf igPolicy 两种方式。例如,可以在集合配置文件 collection.json 中指定 signaturePolicy 或 channelConf ig-Policy 背书策略,示例代码如下:

[{"name": "collection1", // 集合名称"policy": "OR('Org1MSP.member', 'Org2MSP.member')", // 集合成员"requiredPeerCount": 1, // 背书之前至少扩散私密数据到的节点数"maxPeerCount": 3, // 背书之前尝试扩散最多节点个数,不能小于 requiredPeerCount"blockToLive":99999, // 私密数据保存时长。0 意味着永不过期"memberOnlyRead": true, // 是否只允许集合成员(如客户端)来读取私密数据,v1.4 开始支持"memberOnlyWrite": true,// 是否只允许集合成员(如客户端)来发起对私密数据的写交易,v2.0 // 开始支持"endorsementPolicy": { // 指定对私密数据进行写操作时的背书策略,会取代链码的背书策略"signaturePolicy": "OR('Org1MSP.member')" // 指定使用签名策略}

},

{"name": "collection2","policy": "OR('Org1MSP.member')","requiredPeerCount": 1,"maxPeerCount": 3,"blockToLive":3,"memberOnlyRead": true,"memberOnlyWrite": true,"endorsementPolicy": {"channelConfigPolicy": "Channel/Application/Writers" // 指定使用通道配置内已 // 有策略}

}

]

基于证书属性的链码访问控制

另外,用户也可以在自己的链码内通过基于证书属性的链码访问控制,实现自定义的控制逻辑。例如,可在方法入口处先检测调用者身份证书,过滤某些特定身份调用者,以实现基于键值或其他条件的细粒度的控制。

// github.com/hyperledger/fabric-chaincode-go/pkg/cid/cid.go

// 获取根据证书主题生成的唯一标识

func GetID() (string, error)

// 获取 MSP ID

func GetMSPID() (string, error)

// 获取证书某个属性的值

func GetAttributeValue(attrName string) (value string, found bool, err error)

// 检查证书中某个属性是给定值

func AssertAttributeValue(attrName, attrValue string) error

// 获取调用者的 X509 证书

func GetX509Certificate() (*x509.Certificate, error)

// 判断调用者是否属于给定 OU

func HasOUValue(stub ChaincodeStubInterface, OUValue string) (bool, error)

用户可以使用这些方法在链码方法中对调用者身份进行访问控制。

例如,在证书的 extension 域中设置自定义的属性 "abac."+role,并在链码方法中判断只有证书带有该属性的用户才可以调用该方法,示例代码如下:

import "github.com/hyperledger/fabric-chaincode-go/pkg/cid"func (t *TestChaincode) Access(stub shim.ChaincodeStubInterface, role string) pb.Response {// 根据属性值来判断是否允许访问方法err := cid.AssertAttributeValue(stub, "abac."+role, "true")if err != nil {return shim.Error("Not allowed with missed attribution"+err.Error())}...

}

实例化策略

实例化策略(Instantiation Policy)仅在 2.0 版本之前生效,负责对链码的实例化情况进行控制。Committer 在确认阶段利用 VSCC 对网络中进行链码部署的操作进行权限检查。

目前,实例化策略同样采用了 SignaturePolicy 结构进行指定,可以基于身份集合结构构建复杂的签名校验组合。

默认情况下,会以当前 MSP 的管理员身份作为默认策略,即只有当前 MSP 管理员可以进行链码实例化操作。这可以避免链码被通道中其他组织成员私自在其他通道内进行实例化。

实例化策略的检查发生在 Peer 的背书阶段。

fabricgogithubhyperledger

© 著作权归作者所有

相关文章:

Hyperledger Fabric 权限策略和访问控制

访问控制是区块链网络十分重要的功能,负责控制某个身份在某个场景下是否允许采取某个操作(如读写某个资源)。 常见的访问控制模型包括强制访问控制(Mandatory Access Control)、自主访问控制(Discretionar…...

Day28 回溯算法part04 93. 复原IP地址 78. 子集 90. 子集 II

回溯算法part04 93. 复原IP地址 78. 子集 90. 子集 II 93. 复原 IP 地址 class Solution { private:vector<string> result;bool isValid(string& s,int start,int end){if (start > end) return false;if (s[start] 0 && start ! end) { // 0开头的数…...

Linux系统常用的安全优化

环境:CentOS7.9 1、禁用SELinux SELinux是美国国家安全局对于强制访问控制的实现 1)永久禁用SELinux vim /etc/selinux/config SELINUXdisabled #必须重启系统才能生效2)临时禁用SELInux getenforce #查看SELInux当前状态 setenforce 0 #数字…...

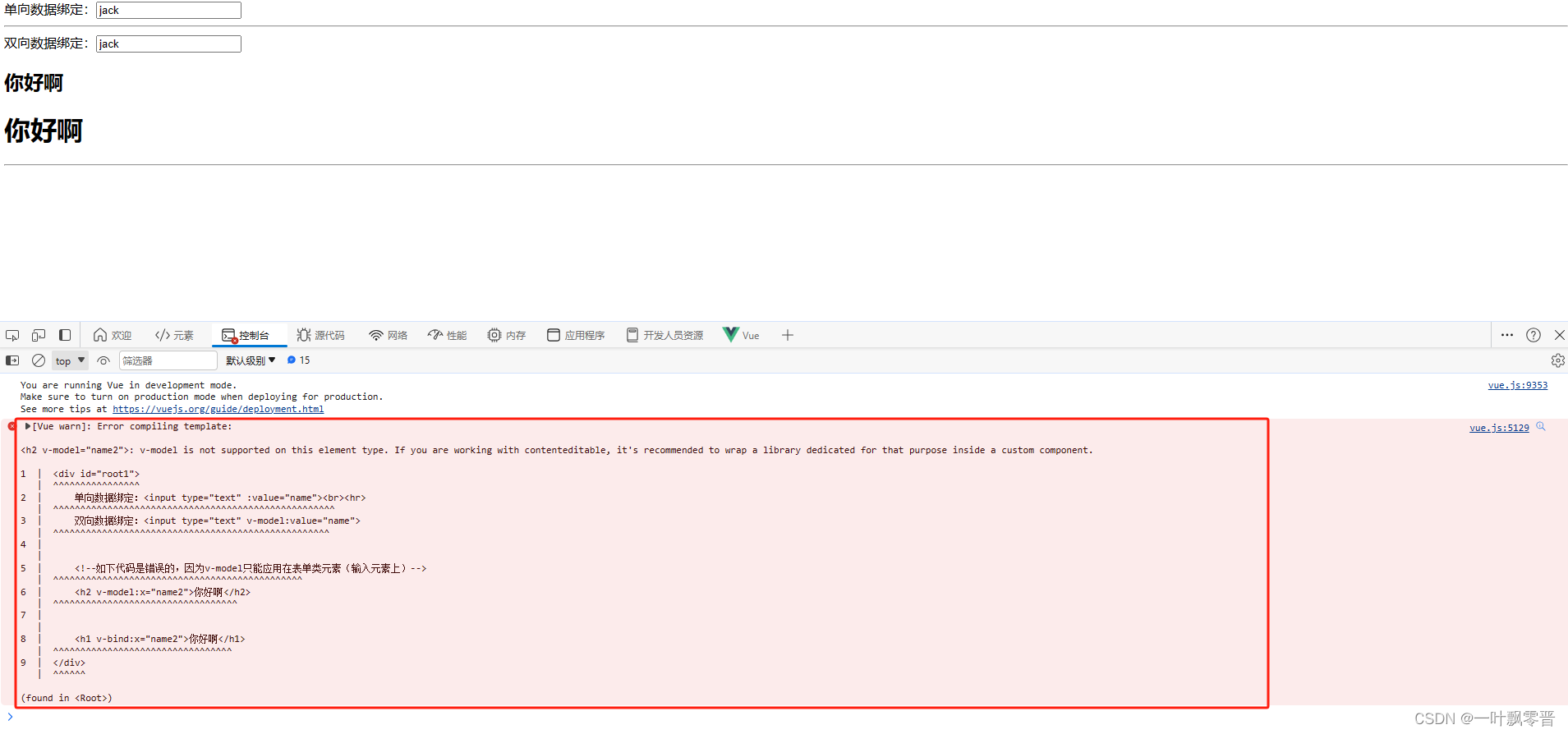

Vue-4、单向数据绑定与双向数据绑定

1、单向数据绑定 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><title>数据绑定</title><!--引入vue--><script type"text/javascript" src"https://cdn.jsdelivr.net/npm/…...

【Flutter 开发实战】Dart 基础篇:常用运算符

在Dart中,运算符是编写任何程序的基本构建块之一。本文将详细介绍Dart中常用的运算符,以帮助初学者更好地理解和运用这些概念。 1. 算术运算符 算术运算符用于执行基本的数学运算。Dart支持常见的加、减、乘、除、整除以及取余运算。常见的算数运算符如…...

C++:ifstream通过getline读取文件会忽略最后一行空行

getline是读取文件的常用函数,虽然使用简单,但是有一个较容易被忽视的问题,就是文件最后一行空行会被忽略。 #include <iostream> #include <fstream> #include <string> using namespace std;void readWholeFileWithGetline(string fileName) {string t…...

力扣123. 买卖股票的最佳时机 III

动态规划 思路: 最多可以完成两笔交易,因此任意一天结束后,会处于5种状态: 未进行任何操作;只进行了一次买操作;进行了一次买操作和一次卖操作;再完成了一次交易之后,进行了一次买操…...

Vue3:vue-cli项目创建

一、node.js检测或安装: node -v node.js官方 二、vue-cli安装: npm install -g vue/cli # OR yarn global add vue/cli/*如果安装的时候报错,可以尝试一下方法 删除C:\Users**\AppData\Roaming下的npm和npm-cache文件夹 删除项目下的node…...

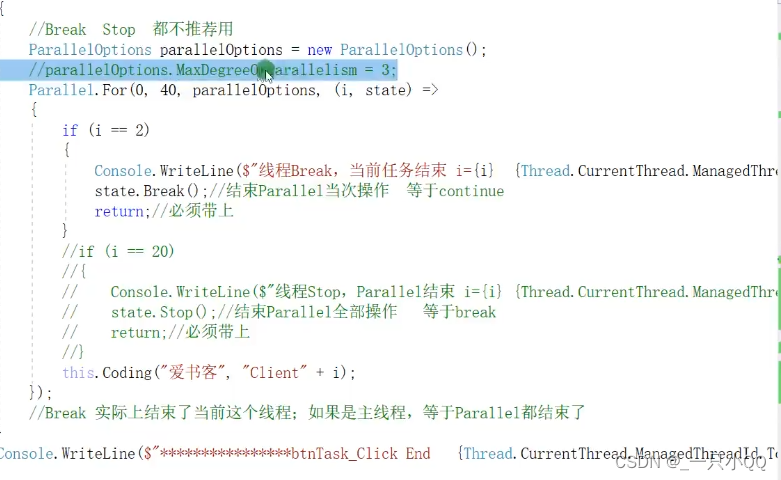

C# .Net学习笔记—— 异步和多线程(Task)

一、概念 Task是DotNet3.0之后所推出的一种新的使用多线程的方式,它是基于ThreadPool线程进行封装的。 二、使用多线程的时机 任务能够并发运行的时候,提升速度;优化体验 三、基本使用方法 private void button5_Click(object sender, Ev…...

Python从入门到网络爬虫(读写Excel详解)

前言 Python操作Excel的模块有很多,并且各有优劣,不同模块支持的操作和文件类型也有不同。最常用的Excel处理库有xlrd、xlwt、xlutils、xlwings、openpyxl、pandas,下面是各个模块的支持情况: 工具名称.xls.xlsx获取文件内容写入…...

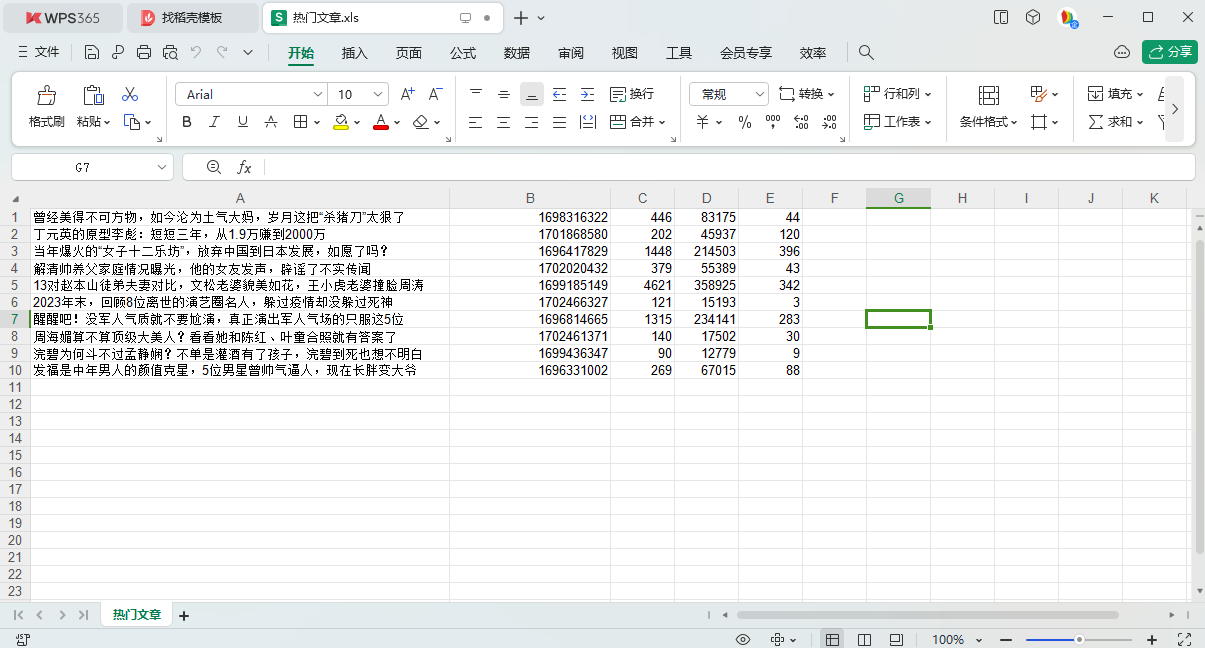

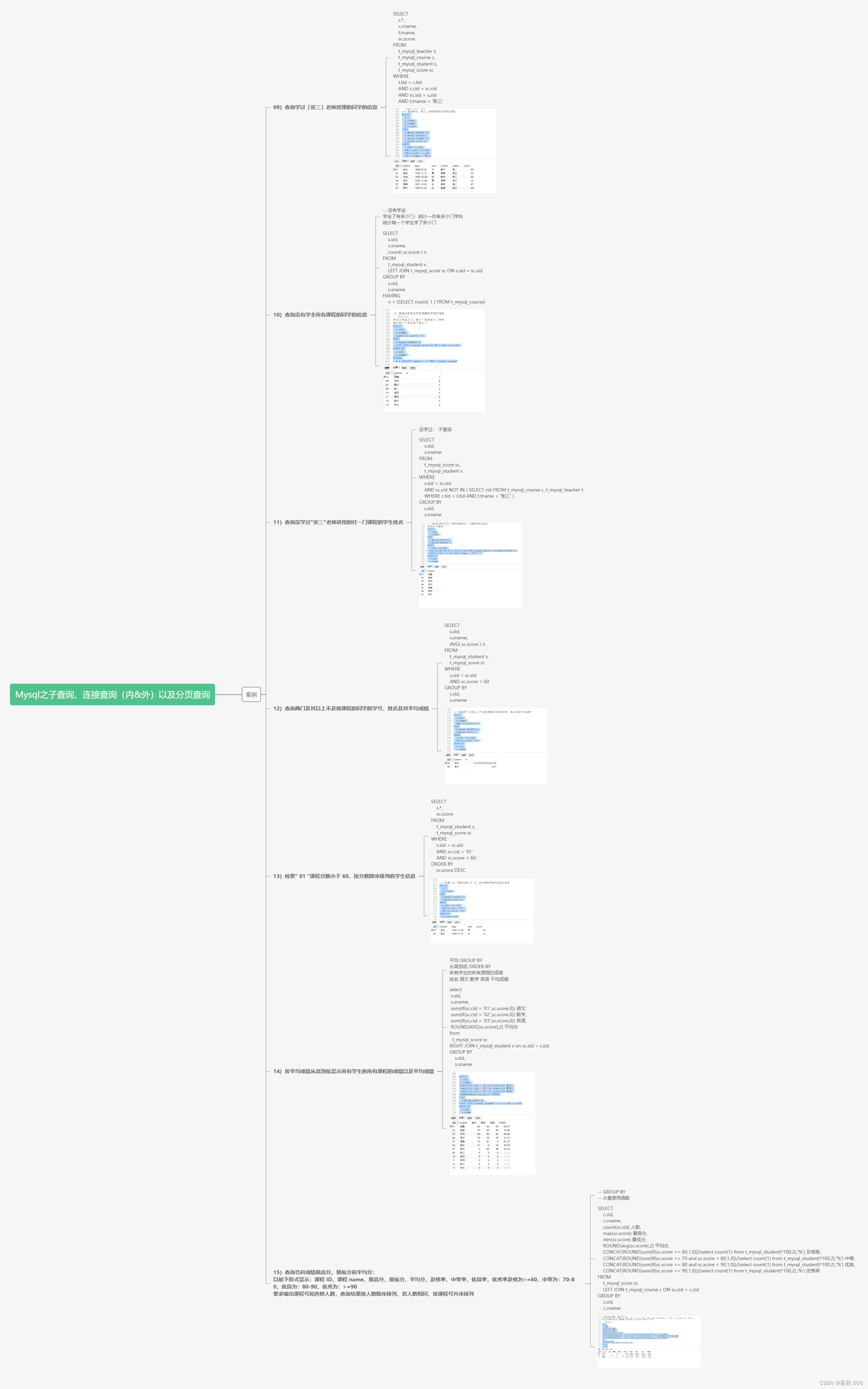

Mysql之子查询、连接查询(内外)以及分页查询

目录 一.案例(接上篇博客) 09)查询学过「张三」老师授课的同学的信息 10)查询没有学全所有课程的同学的信息 11)查询没学过"张三"老师讲授的任一门课程的学生姓名 12)查询两门及其以上不及格课程…...

计算机的存储单位

在计算机中,只能识别二进制。 byte是1个字节,是8个比特位,所以byte可以存储的最大值是:01111111,byte是 [-128 ~ 127] 共可以标识256个不同的数字。 1字节 8bit(8比特)--> 1byte 8bit 类…...

设备树文件中的设备节点

一. 简介 前面几篇文章学习了 关于设备树文件的编译,设备树文件的调用。 本文开始学习 设备树文件的语法。具体学习设备节点与标准属性。 二. 设备树文件之设备节点与标准属性 1. 设备节点 设备树 是采用树形结构来描述板子上的设备信息的文件,每…...

文件管理工具.netcore资源文件管理

文件管理工具 怎么快速有效的管理我的文件包括文件夹,需求功能是 模糊搜索显示匹配的文件夹或文件数据 快速打开文件夹位置 在windows直接查看搜索速度太慢,范围宽泛,整理所需资源文件名和文件本机路径保存在数据库,可以在数据库中…...

go-carbon v2.3.4 发布,轻量级、语义化、对开发者友好的 Golang 时间处理库

carbon 是一个轻量级、语义化、对开发者友好的 golang 时间处理库,支持链式调用。 目前已被 awesome-go 收录,如果您觉得不错,请给个 star 吧 github.com/golang-module/carbon gitee.com/golang-module/carbon 安装使用 Golang 版本大于…...

vue3 内置组件

文章目录 前言一、过渡效果相关的组件1、Transition2、TransitionGroup 二、状态缓存组件(KeepAlive)三、传送组件(Teleport )四、异步依赖处理组件(Suspense) 前言 在vue3中 其提供了5个内置组件 Transiti…...

MFC如何动态创建button按钮并添加点击事件

在MFC中,可以使用CButton类来动态创建按钮。下面是一个示例代码,演示了如何动态创建按钮并添加点击事件: 在对话框类的头文件中声明按钮变量: CButton m_btnDynamic;在对话框的OnInitDialog()函数中使用Create()函数创建按钮&am…...

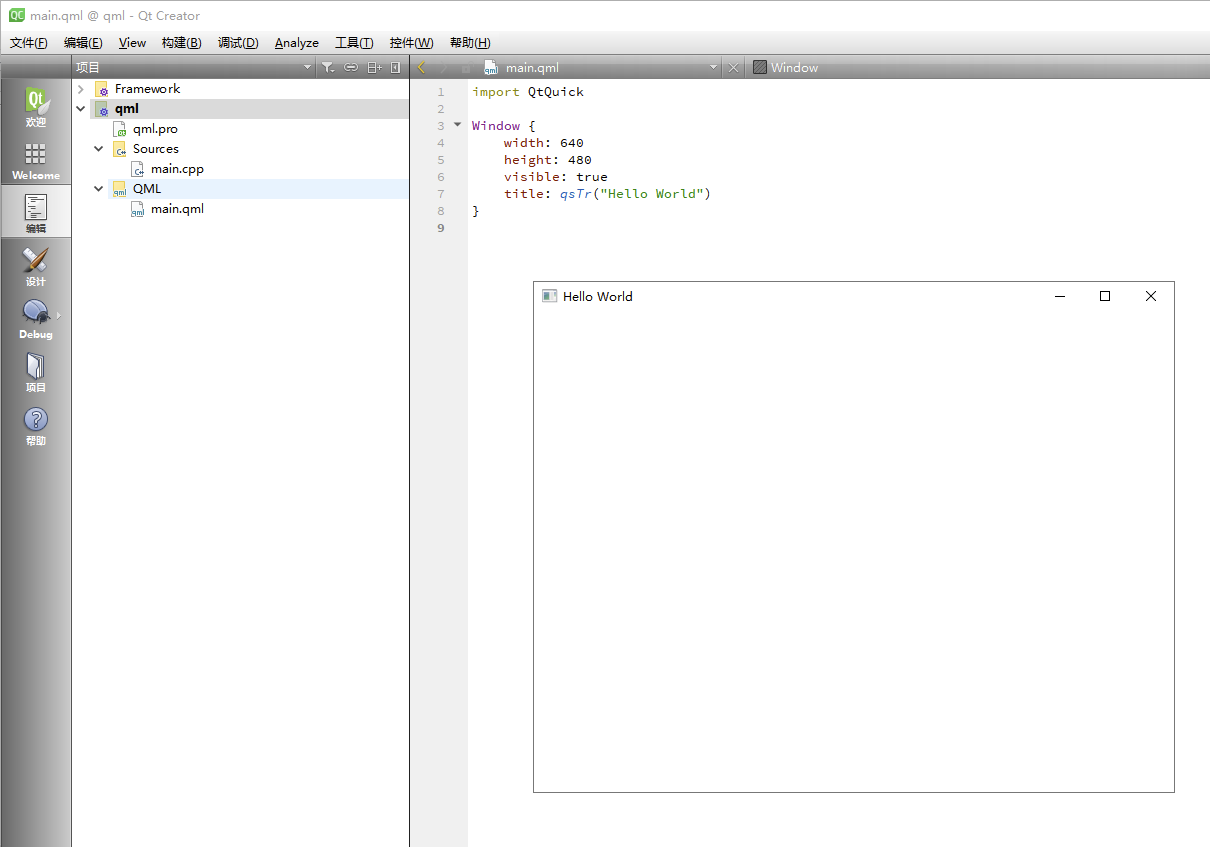

Qt - QML框架

文章目录 1 . 前言2 . 框架生成3 . 框架解析3.1 qml.pro解析3.2 main.cpp解析3.3 main.qml解析 4 . 总结 【极客技术传送门】 : https://blog.csdn.net/Engineer_LU/article/details/135149485 1 . 前言 什么是QML? QML是一种用户界面规范和编程语言。它允许开发人员…...

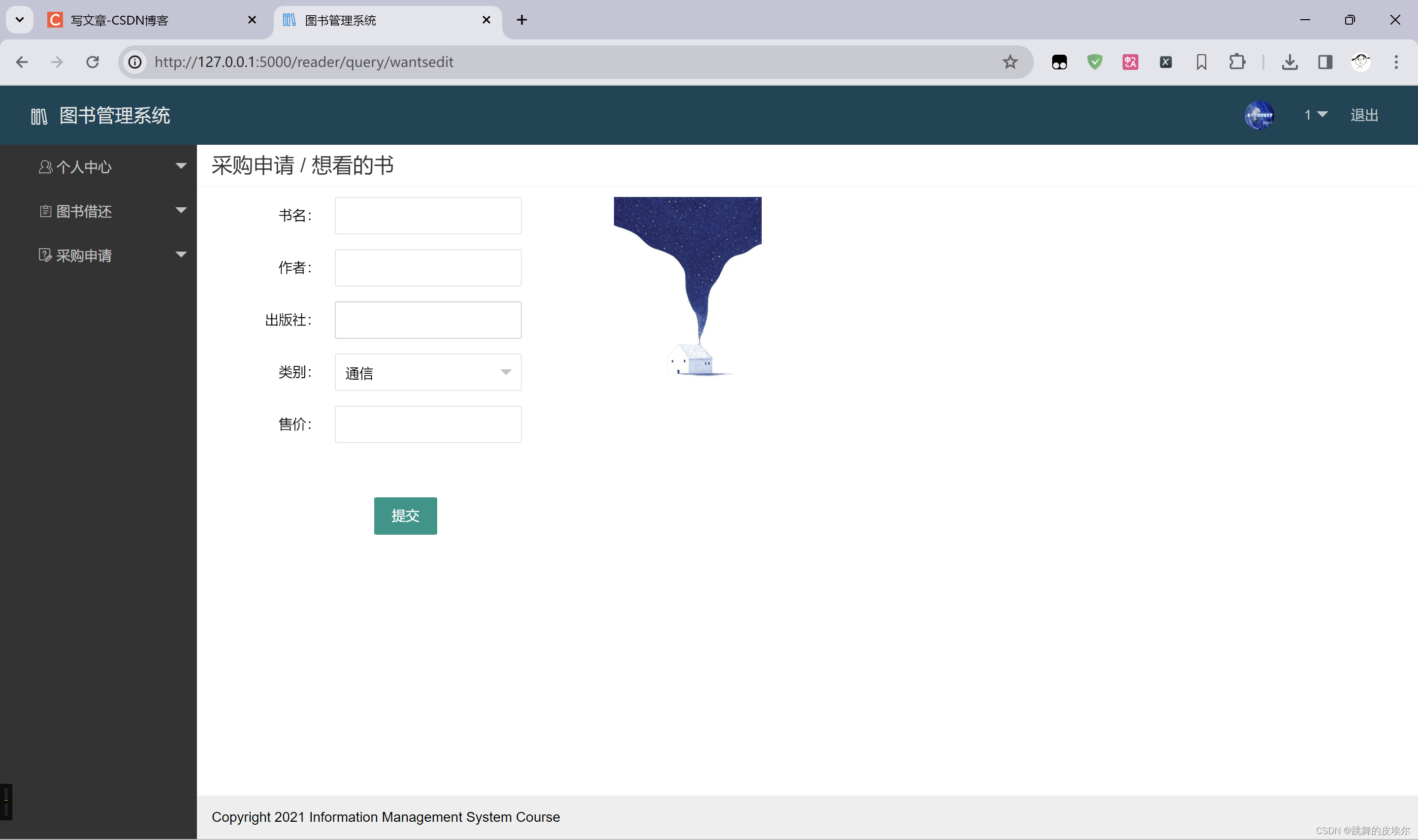

Python+Flask+MySQL的图书馆管理系统【附源码,运行简单】

PythonFlaskMySQL的图书馆管理系统【附源码,运行简单】 总览 1、《的图书馆管理系统》1.1 方案设计说明书设计目标需求分析工具列表 2、详细设计2.1 登录2.2 注册2.3 程序主页面2.4 图书新增界面2.5 图书信息修改界面2.6 普通用户界面2.7 其他功能贴图 3、下载 总览…...

Module-Federation[微前端]

Module-Federation 微前端简介我们为什么没有延续使用【乾坤】使用Module-Federation 优/缺EMP 优EMP 缺图解DEMO详解`Tips:` [文件资源](https://download.csdn.net/download/alnorthword/88699315)微前端简介 微前端是借鉴了微服务的理念,将一个庞大的应用拆分成多个独立灵活…...

Chapter03-Authentication vulnerabilities

文章目录 1. 身份验证简介1.1 What is authentication1.2 difference between authentication and authorization1.3 身份验证机制失效的原因1.4 身份验证机制失效的影响 2. 基于登录功能的漏洞2.1 密码爆破2.2 用户名枚举2.3 有缺陷的暴力破解防护2.3.1 如果用户登录尝试失败次…...

51c自动驾驶~合集58

我自己的原文哦~ https://blog.51cto.com/whaosoft/13967107 #CCA-Attention 全局池化局部保留,CCA-Attention为LLM长文本建模带来突破性进展 琶洲实验室、华南理工大学联合推出关键上下文感知注意力机制(CCA-Attention),…...

)

Spring Boot 实现流式响应(兼容 2.7.x)

在实际开发中,我们可能会遇到一些流式数据处理的场景,比如接收来自上游接口的 Server-Sent Events(SSE) 或 流式 JSON 内容,并将其原样中转给前端页面或客户端。这种情况下,传统的 RestTemplate 缓存机制会…...

爬虫基础学习day2

# 爬虫设计领域 工商:企查查、天眼查短视频:抖音、快手、西瓜 ---> 飞瓜电商:京东、淘宝、聚美优品、亚马逊 ---> 分析店铺经营决策标题、排名航空:抓取所有航空公司价格 ---> 去哪儿自媒体:采集自媒体数据进…...

聊一聊接口测试的意义有哪些?

目录 一、隔离性 & 早期测试 二、保障系统集成质量 三、验证业务逻辑的核心层 四、提升测试效率与覆盖度 五、系统稳定性的守护者 六、驱动团队协作与契约管理 七、性能与扩展性的前置评估 八、持续交付的核心支撑 接口测试的意义可以从四个维度展开,首…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

push [特殊字符] present

push 🆚 present 前言present和dismiss特点代码演示 push和pop特点代码演示 前言 在 iOS 开发中,push 和 present 是两种不同的视图控制器切换方式,它们有着显著的区别。 present和dismiss 特点 在当前控制器上方新建视图层级需要手动调用…...

怎么让Comfyui导出的图像不包含工作流信息,

为了数据安全,让Comfyui导出的图像不包含工作流信息,导出的图像就不会拖到comfyui中加载出来工作流。 ComfyUI的目录下node.py 直接移除 pnginfo(推荐) 在 save_images 方法中,删除或注释掉所有与 metadata …...

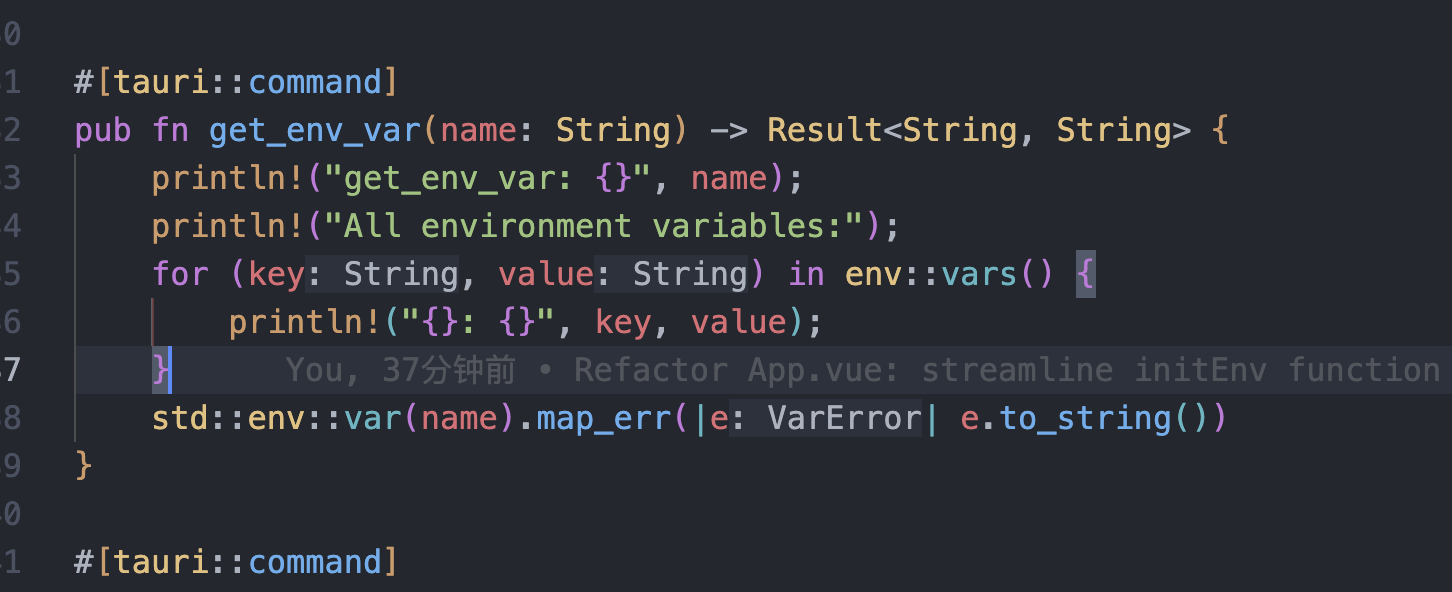

tauri项目,如何在rust端读取电脑环境变量

如果想在前端通过调用来获取环境变量的值,可以通过标准的依赖: std::env::var(name).ok() 想在前端通过调用来获取,可以写一个command函数: #[tauri::command] pub fn get_env_var(name: String) -> Result<String, Stri…...

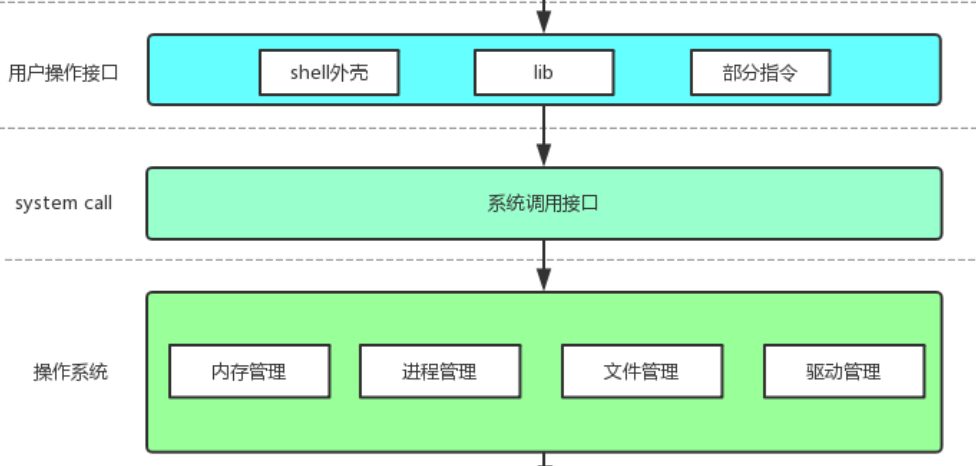

【Linux手册】探秘系统世界:从用户交互到硬件底层的全链路工作之旅

目录 前言 操作系统与驱动程序 是什么,为什么 怎么做 system call 用户操作接口 总结 前言 日常生活中,我们在使用电子设备时,我们所输入执行的每一条指令最终大多都会作用到硬件上,比如下载一款软件最终会下载到硬盘上&am…...