安全防御之密码技术

密码学是信息安全的基础技术之一,是达到信息系统安全等级保护要求的核心技术支持,在身份验证、访问控制、文件加密、数据加密和安全传输中都得到广泛应用。其核心目标是保证信息的机密性、完整性和可用性。

密码学包括加密和解密两个部分。一般过程是:发送方通过加密算法,将可读的文件(明文)变换成不可理解的乱码,即密文,然后传输给接收方;接收方接收密文之后,通过解密算法进行解密,获得明文。密码技术的实施过程,支持等级保护在机密性、完整性、认证性和非否认性等方面的要求。

一、加密技术分类

按照密钥的特点可将密码学分为两类:对称密码算法和非对称密码算法。相应地,对数据加密的技术分为两类,即对称加密技术和非对称加密技术。

1、对称加密技术

对称加密技术的基本特征是加密密钥和解密密钥相同,典型代表是数据加密标准(DES)、国际数据加密算法(IDEA)。实施过程如下:

(1)发送方发送明文消息前,首先获得一个密钥,该密钥可以由发送方生成并通过安全的渠道送到接收方,或者由可信的第三方生成,分发给发送方和接收方;

(2)发送方使用密钥将要发送的消息加密并传输给接收方;

(3)接收方接收密文,使用密钥进行解密获得明文。

对称加密算法使用起来简单快捷,加密、解密处理速度快、保密度高,适合对数据量比较大的文件进行加密。但是在密钥管理与分发、数字签名等方面存在较为明显的问题:

(1)会话双方密钥难以统一;在多人通信时,同时产生的密钥数量庞大,难以管理。

(2)密钥必须妥善安全地发送到接收方,分发过程十分复杂,花费代价高。

(3)密钥不具有唯一性,易于伪造。

国产对称加密算法包括SM1、SM4等。

SM1是国家密码管理局公布的分组密码,主要应用于SSL/TLS握手过程中的DH密钥交换,也可用于数据加密和数字签名。

SM4是一种分组密码,其分组长度为128位,密钥长度为128位、192位或256位。SM4算法基于Feistel结构,具有较高的安全性。

2、非对称加密技术

非对称加密技术的原理是加密密钥和解密密钥不同,其中一个密钥用来加密,另一个密钥用来解密,典型代表是RSA算法。非对称加密技术通过特定的算法生成一个密钥对,一个密钥不能公开,叫做私钥,另一个可以公开,叫做公钥。同时,非对称加密技术的加密算法和解密算法是公开的,具体实施过程如下:

(1)发送方通过私钥和加密算法对发送的消息进行加密,然后传输;

(2)接收方接收密文,使用发送方公开的公钥和解密算法进行解密,获得明文。

非对称加密体制相对对称加密体制而言,具有以下优势:

(1)消除了会话用户双方交换密钥的需要。

(2)每个用户拥有特定的密钥,密钥数量少,便于管理,同时实现了身份认证。

但是非对称加密体制加密和解密花费时间长、速度慢,不适合对数据量比较大的文件加密,更适用于对少量数据进行加密。

国产非对称加密算法主要包括SM2和SM9。

SM2算法是一种基于椭圆曲线密码的公钥密码算法标准,其安全性相较于RSA算法更高,且具有更高的运算速度,适用于数字签名、密钥协商和加密等场景。SM2算法已成为我国无线局域网国家标准的商用密码算法,并被应用于WAPI无线网络中。

SM9算法则是一种基于标识的密码算法,将用户的身份标识作为公钥,从而省去了证书管理的复杂性。SM9算法包括数字签名、密钥交换和密钥封装等协议,可以应用于多种安全场景,如网络安全、移动支付等。

二、密码技术在安全防御中的作用

在安全防御中,密码技术的主要作用如下:

- 信息加密:通过加密算法将明文信息转换为密文信息,保证信息在传输过程中不被窃取或篡改。常见的加密算法包括对称加密算法(如AES、DES、SM1、SM4)和非对称加密算法(如RSA、ECC、SM2、SM9)。

- 数字签名:利用密码技术对数据进行签名,验证数据的完整性和来源。数字签名可以防止数据被篡改或伪造,广泛应用于身份认证、电子签章等领域。

- 身份认证:通过密码技术对用户进行身份验证,确保只有合法用户能够访问敏感数据或资源。常见的身份认证方式包括用户名/密码认证、动态令牌认证、多因素认证等。

- 访问控制:利用密码技术对访问者进行权限控制,确保只有授权用户能够访问特定资源。访问控制通常与身份认证相结合,实现基于角色的访问控制(RBAC)。

- 安全审计:通过密码技术记录和审计安全事件,及时发现和应对安全威胁。安全审计可以帮助组织机构了解其安全状况,发现潜在的安全风险,并及时采取措施进行防范。

密码技术在安全防御中扮演着至关重要的角色。通过合理应用密码技术,可以有效提高组织机构的信息安全水平,保护敏感数据和资源的安全。

博客:http://xiejava.ishareread.com/

相关文章:

安全防御之密码技术

密码学是信息安全的基础技术之一,是达到信息系统安全等级保护要求的核心技术支持,在身份验证、访问控制、文件加密、数据加密和安全传输中都得到广泛应用。其核心目标是保证信息的机密性、完整性和可用性。 密码学包括加密和解密两个部分。一般过程是&am…...

一文读懂「多模态大模型」

学习资源 5-多模态大模型一统NLP和CV 1.多模态大模型的基本原理 2.常见的多模态大模型 https://www.bilibili.com/video/BV1NN41177Zp?p5&vd_sourcef27f081fc77389ca006fcebf41bede2d 3.多模态大模型如_哔哩哔哩_bilibili 强强联手!科大讯飞和中科院终于把【…...

深入PostgreSQL:高级函数用法探索

写在开头 在 PostgreSQL 中,函数是数据库开发和管理中强大而灵活的工具。通过深入了解高级函数用法,我们可以更有效地利用 PostgreSQL 的功能。在本文中,我们将探讨一些看起来比较高级的 PostgreSQL 函数用法,包括窗口函数、自定义聚合函数、JSONB 类型函数、全文搜索、PL…...

)

huggingface实战bert-base-chinese模型(训练+预测)

文章目录 前言一、bert模型词汇映射说明二、bert模型输入解读1、input_ids说明2、attention_mask说明3、token_type_ids说明4、模型输入与vocab映射内容二、huggingface模型数据加载1、数据格式查看2、数据dataset处理3、tokenizer处理dataset数据三、huggingface训练bert分类模…...

CCS安装和导入项目及编译教程

1. CCS安装# 在 TI官网 下载离线版(offline)。 Code Composer Studio Downloads 页面上有license 信息:这么看来是免费的,爱了爱了 Licensing: CCSv7 and later are Technology Software Publicly Available (TSPA) compliant.…...

在React里面使用mobx状态管理详细步骤

1、安装MobX和MobX React: 在你的项目目录下运行以下命令安装MobX和MobX React: npm install mobx mobx-react2、创建MobX Store: 创建一个用于管理状态的MobX Store。这个Store应该包含你希望全局管理的状态和相关的操作。以下是一个简单…...

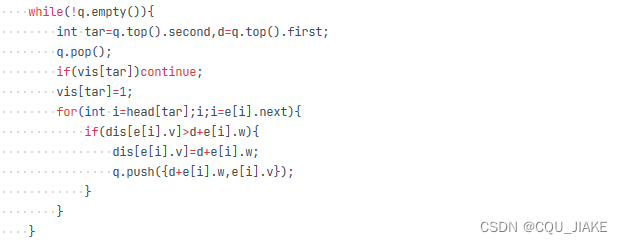

1.6PTA集练7-5~7-24、7-1、7-2,堆的操作,部落冲突(二分查找)

7-5 大師と仙人との奇遇 分数 20 #include<iostream> #include<queue> using namespace std; int n; long long ans0,num; priority_queue<long long,vector<long long>,greater<long long>>q;//记录之前买的,用小顶堆,最上面就是最…...

uniapp向上拉加载,下拉刷新

目录 大佬1大佬2 大佬1 大佬地址:https://blog.csdn.net/wendy_qx/article/details/135077822 大佬2 大佬2:https://blog.csdn.net/chen__hui/article/details/122497140...

目标检测脚本之mmpose json转yolo txt格式

目标检测脚本之mmpose json转yolo txt格式 一、需求分析 在使用yolopose及yolov8-pose 网络进行人体姿态检测任务时,有时需要标注一些特定场景的中的人型目标数据,用来扩充训练集,提升自己训练模型的效果。因为单纯的人工标注耗时费力&…...

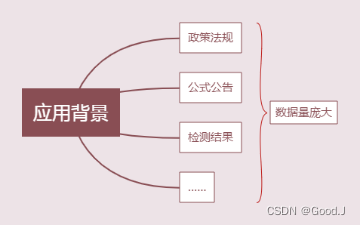

大数据技术在民生资金专项审计中的应用

一、应用背景 目前,针对审计行业,关于大数据技术的相关研究与应用一般包括大数据智能采集数据技术、大数据智能分析技术、大数据可视化分析技术以及大数据多数据源综合分析技术。其中,大数据智能采集数据技术是通过网络爬虫或者WebService接口实现跨部门在线数据交互;大数…...

视觉SLAM十四讲|【四】误差Jacobian推导

视觉SLAM十四讲|【四】误差Jacobian推导 预积分误差递推公式 ω 1 2 ( ( ω b k n k g − b k g ) ( w b k 1 n k 1 g − b k 1 g ) ) \omega \frac{1}{2}((\omega_b^kn_k^g-b_k^g)(w_b^{k1}n_{k1}^g-b_{k1}^g)) ω21((ωbknkg−bkg)(wbk1nk1g−bk1g)) …...

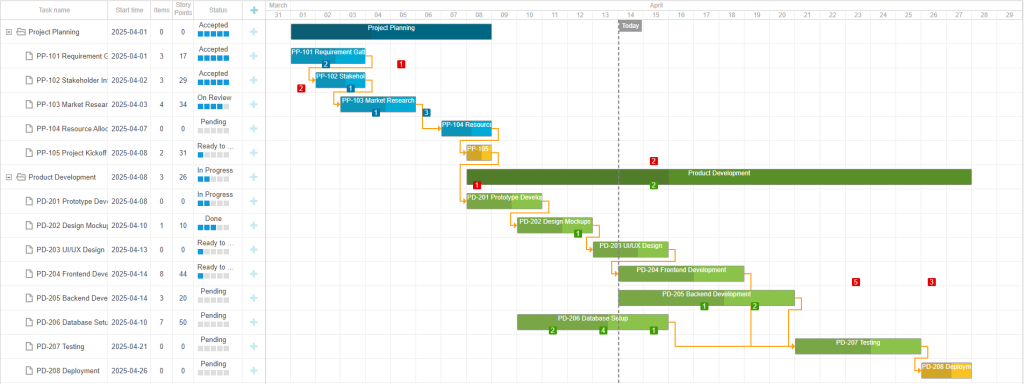

「实战应用」如何用DHTMLX Gantt构建类似JIRA式的项目路线图(一)

DHTMLX Gantt是用于跨浏览器和跨平台应用程序的功能齐全的Gantt图表。可满足项目管理应用程序的所有需求,是最完善的甘特图图表库。 在web项目中使用DHTMLX Gantt时,开发人员经常需要满足与UI外观相关的各种需求。因此他们必须确定JavaScript甘特图库的…...

【习题】应用程序框架

判断题 1. 一个应用只能有一个UIAbility。错误(False) 正确(True)错误(False) 2. 创建的Empty Ability模板工程,初始会生成一个UIAbility文件。正确(True) 正确(True)错误(False) 3. 每调用一次router.pushUrl()方法,页面路由栈数量均会加1。错误(Fal…...

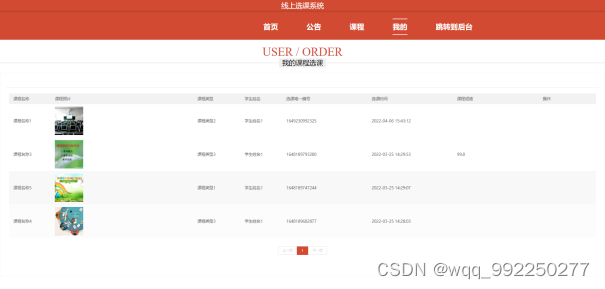

java基于ssm的线上选课系统的设计与实现论文

摘 要 在如今社会上,关于信息上面的处理,没有任何一个企业或者个人会忽视,如何让信息急速传递,并且归档储存查询,采用之前的纸张记录模式已经不符合当前使用要求了。所以,对学生选课信息管理的提升&#x…...

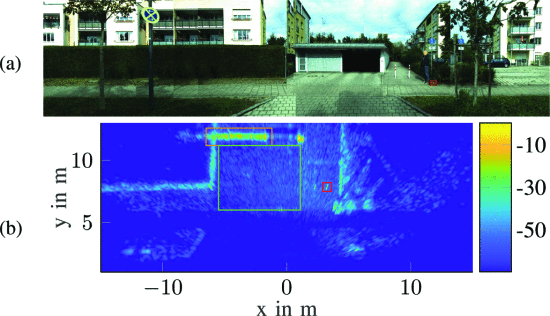

汽车雷达:实时SAR成像的实现

摘要: 众所周知,点云成像是目前实现汽车雷达感知最流行的方案,尤其是采用多级联实现的4D点云成像雷达,这是目前最有希望实现产品落地的技术方案之一。 今天重点分享关于汽车雷达SAR成像相关技术内容,这也证实了4D点云成像雷达并不一定就是汽车雷达成像唯一的方案,在业内…...

《C++语言程序设计(第5版)》(清华大学出版社,郑莉 董渊编著)习题——第2章 C++语言简单程序设计

2-15 编写一个程序,运行时提示输入一个数字,再把这个数字显示出来。 #include <iostream>using namespace std;int main() {// 提示用户输入数字cout << "请输入一个数字: ";// 用于存储用户输入的数字的变量double number;// 从…...

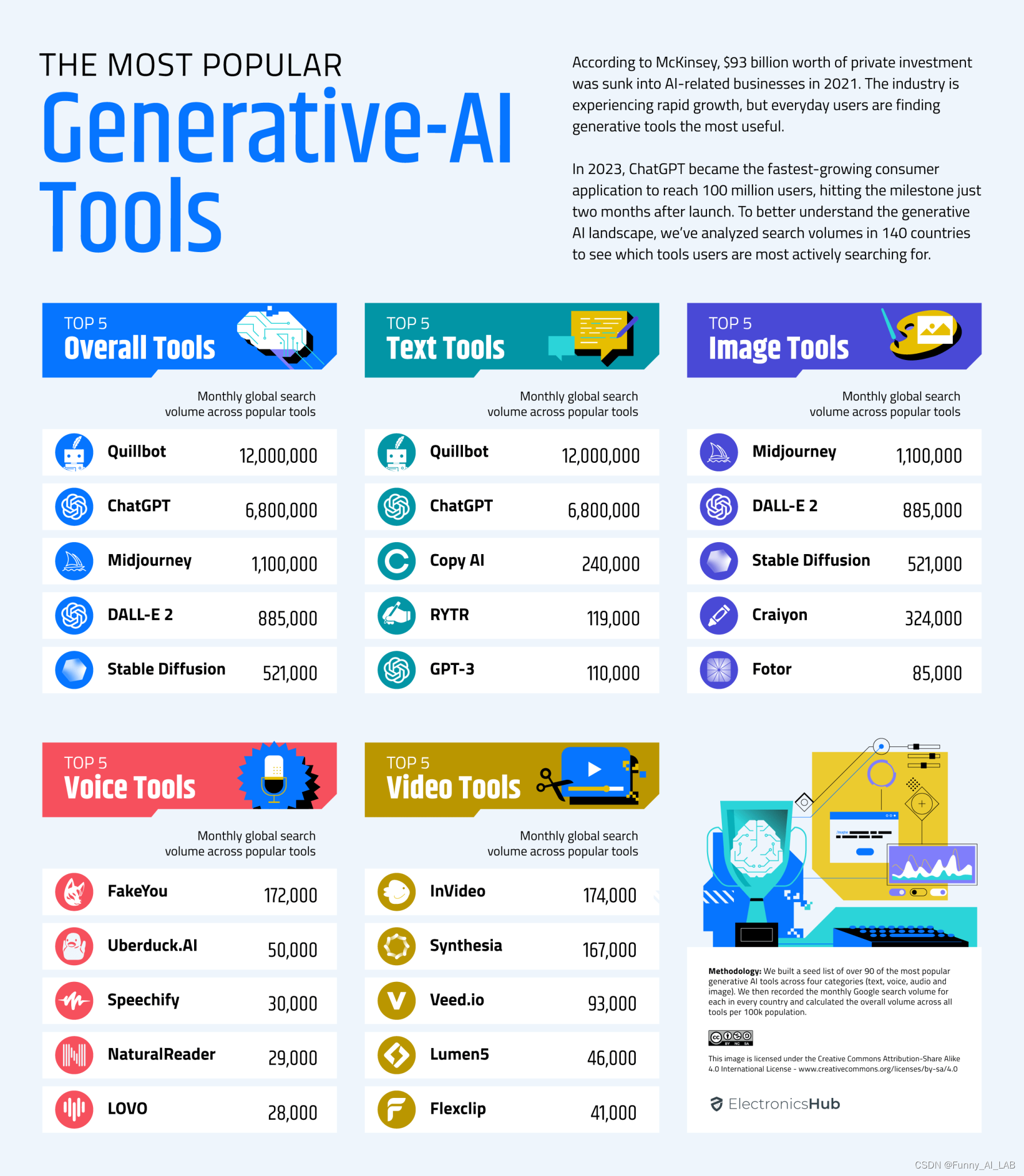

2023年生成式AI全球使用报告

生成式人工智能工具正在迅速改变多个领域,从营销和新闻到教育和艺术。 这些工具使用算法从大量培训材料中获取新的文本、音频或图像。虽然 ChatGPT 和 Midjourney 之类的工具可以用来实现超出人类能力或想象力的艺术效果,但目前它们最常用于比人类更轻松…...

安全防御之漏洞扫描技术

每年都有数以千计的网络安全漏洞被发现和公布,加上攻击者手段的不断变化,网络安全状况也在随着安全漏洞的增加变得日益严峻。寻根溯源,绝大多数用户缺乏一套完整、有效的漏洞管理工作流程,未能落实定期评估与漏洞修补工作。只有比…...

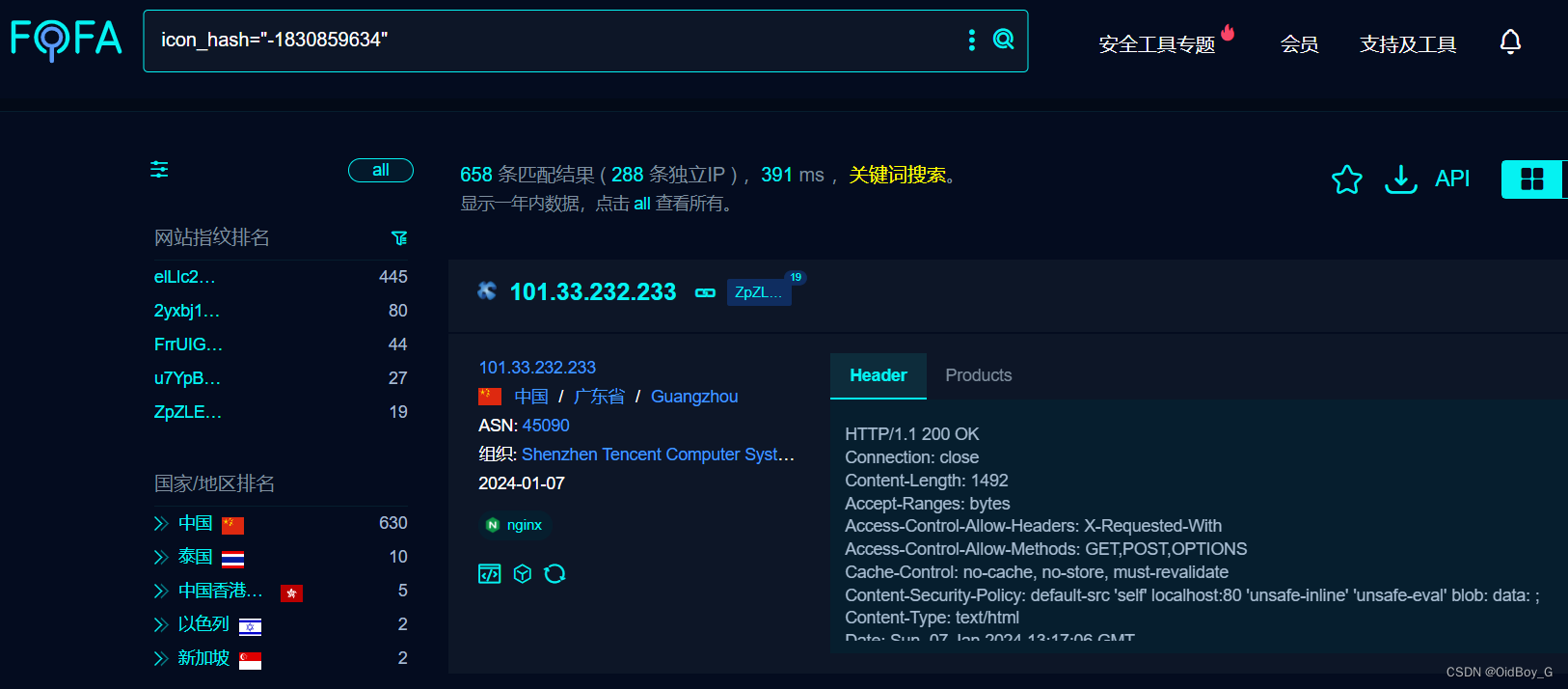

SPON世邦 IP网络对讲广播系统 多处文件上传漏洞复现

0x01 产品简介 SPON世邦IP网络对讲广播系统是一种先进的通信解决方案,旨在提供高效的网络对讲和广播功能。 0x02 漏洞概述 SPON世邦IP网络对讲广播系统 addscenedata.php、uploadjson.php、my_parser.php等接口处存在任意文件上传漏洞,未经身份验证的攻击者可利用此漏洞上…...

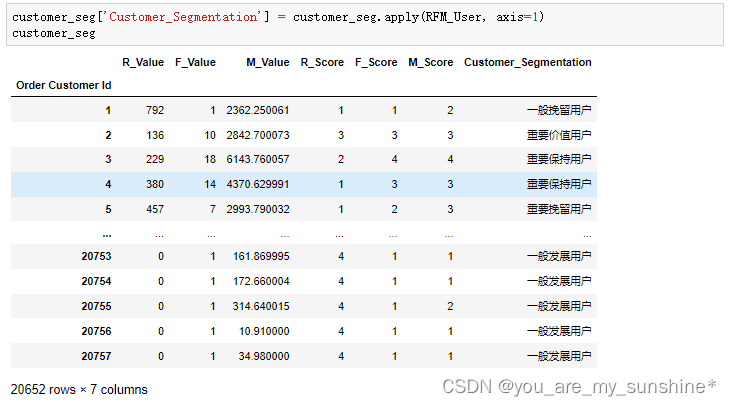

Python综合数据分析_RFM用户分层模型

文章目录 1.数据加载2.查看数据情况3.数据合并及填充4.查看特征字段之间相关性5.聚合操作6.时间维度上看销售额7.计算用户RFM8.数据保存存储(1).to_csv(1).to_pickle 1.数据加载 import pandas as pd dataset pd.read_csv(SupplyChain.csv, encodingunicode_escape) dataset2…...

idea大量爆红问题解决

问题描述 在学习和工作中,idea是程序员不可缺少的一个工具,但是突然在有些时候就会出现大量爆红的问题,发现无法跳转,无论是关机重启或者是替换root都无法解决 就是如上所展示的问题,但是程序依然可以启动。 问题解决…...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

工业安全零事故的智能守护者:一体化AI智能安防平台

前言: 通过AI视觉技术,为船厂提供全面的安全监控解决方案,涵盖交通违规检测、起重机轨道安全、非法入侵检测、盗窃防范、安全规范执行监控等多个方面,能够实现对应负责人反馈机制,并最终实现数据的统计报表。提升船厂…...

Java 8 Stream API 入门到实践详解

一、告别 for 循环! 传统痛点: Java 8 之前,集合操作离不开冗长的 for 循环和匿名类。例如,过滤列表中的偶数: List<Integer> list Arrays.asList(1, 2, 3, 4, 5); List<Integer> evens new ArrayList…...

CentOS下的分布式内存计算Spark环境部署

一、Spark 核心架构与应用场景 1.1 分布式计算引擎的核心优势 Spark 是基于内存的分布式计算框架,相比 MapReduce 具有以下核心优势: 内存计算:数据可常驻内存,迭代计算性能提升 10-100 倍(文档段落:3-79…...

JVM垃圾回收机制全解析

Java虚拟机(JVM)中的垃圾收集器(Garbage Collector,简称GC)是用于自动管理内存的机制。它负责识别和清除不再被程序使用的对象,从而释放内存空间,避免内存泄漏和内存溢出等问题。垃圾收集器在Ja…...

Java多线程实现之Callable接口深度解析

Java多线程实现之Callable接口深度解析 一、Callable接口概述1.1 接口定义1.2 与Runnable接口的对比1.3 Future接口与FutureTask类 二、Callable接口的基本使用方法2.1 传统方式实现Callable接口2.2 使用Lambda表达式简化Callable实现2.3 使用FutureTask类执行Callable任务 三、…...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...