了解云工作负载保护:技术和最佳实践

云工作负载是指云环境中的应用程序或存储元素,无论是公共云、私有云还是混合云。每个云工作负载都使用云的资源,包括计算、网络和存储。

云工作负载可以多种多样,例如运行应用程序、数据库或托管网站。它们可以是静态的或动态的,大小和复杂性各不相同。随着数字化的不断转变,企业正在将越来越多的工作负载迁移到云端,以利用其提供的可扩展性、灵活性和成本效益。

然而,随着云工作负载数量的增加,对安全性的需求也随之增加。为了避免潜在的威胁和漏洞,保护这些工作负载变得至关重要。这就是云工作负载保护发挥作用的地方。

什么是云工作负载保护?

云工作负载保护是一种安全策略,旨在防止威胁并保护云环境中的工作负载。它涉及跨所有云环境(包括公共云、私有云和混合云)保护数据和应用程序的安全。云工作负载保护侧重于保护工作负载免受潜在安全威胁和漏洞的影响,提供对云环境的全面可见性和控制。

实施云工作负载保护策略对于任何使用云服务的组织都至关重要。它有助于确保数据的完整性、机密性和可用性。此外,它还有助于满足合规性要求并降低数据泄露的风险。

云工作负载保护不仅仅是安全工具。它涉及采用整体方法,包括对云环境的全面了解、识别潜在威胁并实施适当的控制来降低风险。

云工作负载的威胁

数据泄露

云工作负载最常见的威胁之一是数据泄露。网络犯罪分子一直在寻找利用漏洞和未经授权访问敏感数据的机会。数据泄露可能导致重大财务损失、声誉损害和监管处罚。

配置错误

配置错误是云工作负载的另一个重大威胁。这些本质上是设置云服务或应用程序时的错误。它们可能会使云环境容易受到攻击,从而导致未经授权的访问、数据泄露和服务中断。

内部威胁

内部威胁是指源自组织内部的安全威胁。这些人可能是拥有云环境合法访问权限的员工、承包商或业务伙伴。它们可能会有意或无意地造成重大损害。

API漏洞

应用程序编程接口 (API) 对于实现不同云服务和应用程序之间的互操作性至关重要。然而,它们也存在网络犯罪分子可以利用的潜在漏洞。未经授权的访问、数据泄露和服务中断是与 API 漏洞相关的一些风险。

保护云工作负载的关键技术

以下是组织用来保护云工作负载的一些技术和工具。

身份和访问管理 (IAM)

身份和访问管理 (IAM) 是保护云工作负载的关键技术。它涉及管理谁有权访问云环境中的哪些资源。IAM 确保只有授权个人才能访问云工作负载,从而降低数据泄露和未经授权访问的风险。

自动化安全与合规工具

自动化安全和合规工具可以自动检测和修复安全漏洞、执行合规策略并提供云环境的实时可见性。它们有助于减少保护云工作负载、提高准确性和确保持续合规性所涉及的手动工作。

云工作负载保护平台 (CWPP)

云工作负载保护平台 (CWPP)是旨在保护云工作负载的综合解决方案。它们提供威胁检测、漏洞管理和合规性执行等功能。CWPP 提供云环境的统一视图,使组织能够有效管理和保护其云工作负载。

备份和灾难恢复解决方案

备份和灾难恢复解决方案对于保护云工作负载至关重要。它们确保数据得到安全备份,并在发生任何灾难或数据丢失时可以快速恢复。这些解决方案有助于保持业务连续性并确保云工作负载的可用性。

云工作负载保护最佳实践

实施最小特权原则

最小权限原则 (PoLP) 规定,应向用户授予完成其任务所需的最低访问级别或权限。这可以最大限度地减少安全漏洞时可能造成的潜在损害。

实施 PoLP 首先要彻底审查您的用户帐户和访问控制。对于每个用户,您应该考虑他们需要执行哪些任务以及他们需要访问哪些资源。然后,您可以为他们分配完成这些任务所需的最低权限。

定期查看和更新这些权限也很重要。当员工角色发生变化或离开公司时,他们的访问权限应相应调整。此外,您应该实施流程来监控异常或可疑活动,例如员工试图访问他们通常不使用的资源。

加密静态和传输中的敏感数据

加密是保护云工作负载的重要工具。通过加密您的数据,您可以确保即使数据落入坏人之手,没有解密密钥的任何人都无法读取且无用。

对静态和传输中的数据进行加密非常重要。静态数据是指存储在设备或云中的数据,而传输数据是指通过网络发送的数据。

加密静态数据时,您应该使用强大的加密算法并安全地管理您的加密密钥。您还应该考虑在应用程序级别使用加密,这可以提供额外的保护层。

应使用 SSL/TLS 等技术来保护传输中的数据,这些技术会在传输时对数据进行加密。这有助于防止中间人攻击,即攻击者在传输数据时拦截数据。

将安全性集成到 CI/CD 管道中以实现持续保护

持续集成/持续交付 (CI/CD) 是一种软件开发实践,开发人员每天多次将其代码更改集成到共享存储库中。然后通过自动化构建和自动化测试来验证每个集成。

将安全性集成到 CI/CD 管道中可以为您的云工作负载提供持续监控和保护。这涉及将安全检查和测试合并到您的自动化构建过程中。例如,您可以使用静态代码分析工具来识别代码中潜在的安全缺陷,或使用动态测试工具来模拟攻击并识别漏洞。

通过将安全性集成到 CI/CD 管道中,您可以在开发过程的早期发现安全问题,而修复这些问题通常更容易且成本更低。这还有助于在组织内培养安全文化,因为开发人员将更加意识到安全问题,并且更有可能编写安全代码。

使用微分段来隔离工作负载

微分段是一种安全技术,可将您的云环境划分为更小、更易于管理的部分。每个部分都与其他部分隔离,这可以限制安全漏洞的蔓延并最大限度地减少其潜在影响。

微分段允许您应用更精细的安全策略,从而为您的云工作负载提供更有效的保护。例如,您可以为支付处理系统创建一个分段并应用严格的安全策略,同时为其他不太敏感的系统允许更开放的策略。

实施微分段需要详细了解您的云环境和数据流。它还可能需要对您的网络架构进行重大更改。然而,在提高安全性和降低风险方面的好处是值得付出努力的。

总之,保护云工作负载需要采取全面且主动的方法。从执行定期审计到实施最小权限原则、加密敏感数据、将安全性集成到 CI/CD 管道中以及使用微分段,每种策略在保护您的数据和应用程序方面都发挥着至关重要的作用。

相关文章:

了解云工作负载保护:技术和最佳实践

云工作负载是指云环境中的应用程序或存储元素,无论是公共云、私有云还是混合云。每个云工作负载都使用云的资源,包括计算、网络和存储。 云工作负载可以多种多样,例如运行应用程序、数据库或托管网站。它们可以是静态的或动态的,…...

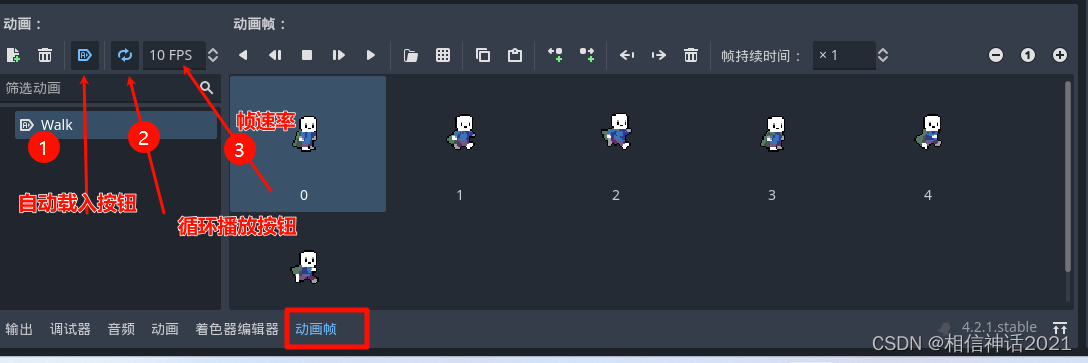

【Godot4自学手册】第三节设置主人公的动画

继续,今天是第三节,我们主要实现主人公的动画效果,共有两种方法实现动画效果 一、通过AnimationPlayer节点实现动画效果 我们首先在player场景下,player节点下添加AnimationPlayer节点,添加方法是,在play…...

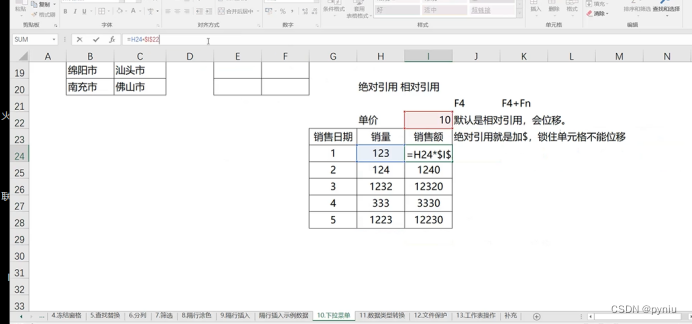

excel学习1

直接ctrl cctrl v会报错位移选择粘贴时用123那个数字粘贴而不是ctrl V 只要结果不要公式 上面复制的为数值这里是复制的公式他们两个不一样 这个方法太麻烦了直接用格式刷,选择一个区域一个单元格,不要选择多个一刷就出来了 第一个计算后向下拖就行了&…...

裁员致谷歌中国籍程序员身亡,技术变革下裁员对程序员的影响有多大

裁员,这是一个令无数人心悸的词汇。在瞬息万变的科技时代,裁员仿佛成了不少公司应对困境的“救命稻草”。然而,在这背后,每一名员工,每一个程序员,他们所承担的代价,又有多少人能够深切地理解&a…...

MybatisPlus的主键ID生成策略和公共字段自动填充的使用及注意事项

主键策略(ID自动生成) 以下是MyBatis-Plus中常见的几种主键生成策略及其对应的枚举值(3.3.0之前的版本): 主键生成策略枚举值数据库自增IdType.AUTO用户输入IdType.INPUT分布式全局唯一IDIdType.ID_WORKER分布式全局…...

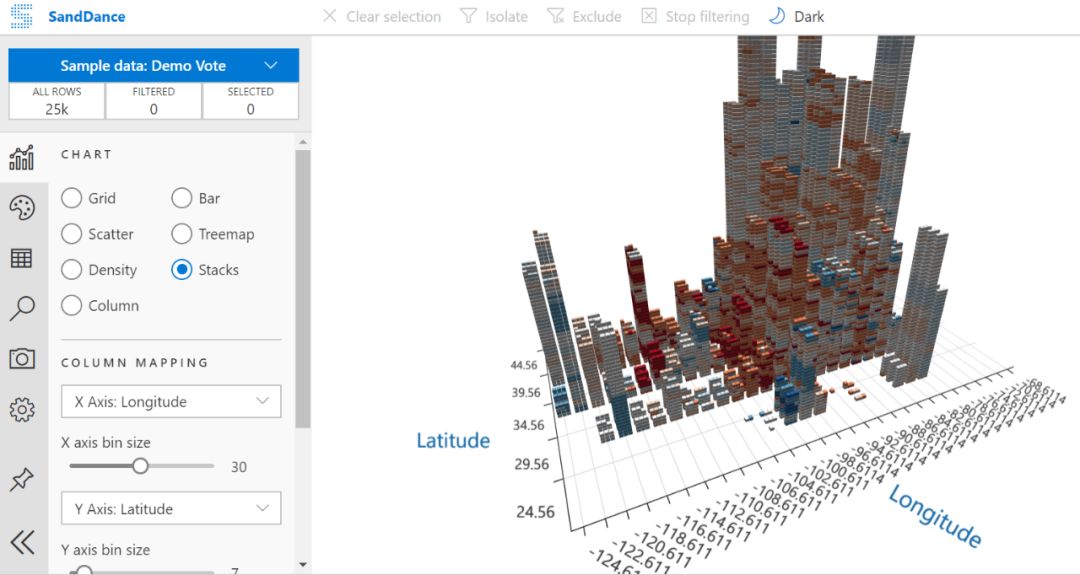

【GitHub项目推荐--微软开源的可视化工具】【转载】

说到数据可视化,大家都很熟悉了,设计师、数据分析师、数据科学家等,都需要用各种方式各种途径做着数据可视化的工作.....当然许多程序员在工作中有时也需要用到一些数据可视化工具,如果工具用得好,就可以把原本枯燥凌乱…...

Python基础之文件操作(I/O)

和其他编程语言一样,Python 也具有操作文件(I/O)的能力,比如打开文件、读取和追加数据、插入和删除数据、关闭文件、删除文件等。合理应用python提供的文件操作基本函数,可大大提高自动化实现的效率与框架代码的稳定性…...

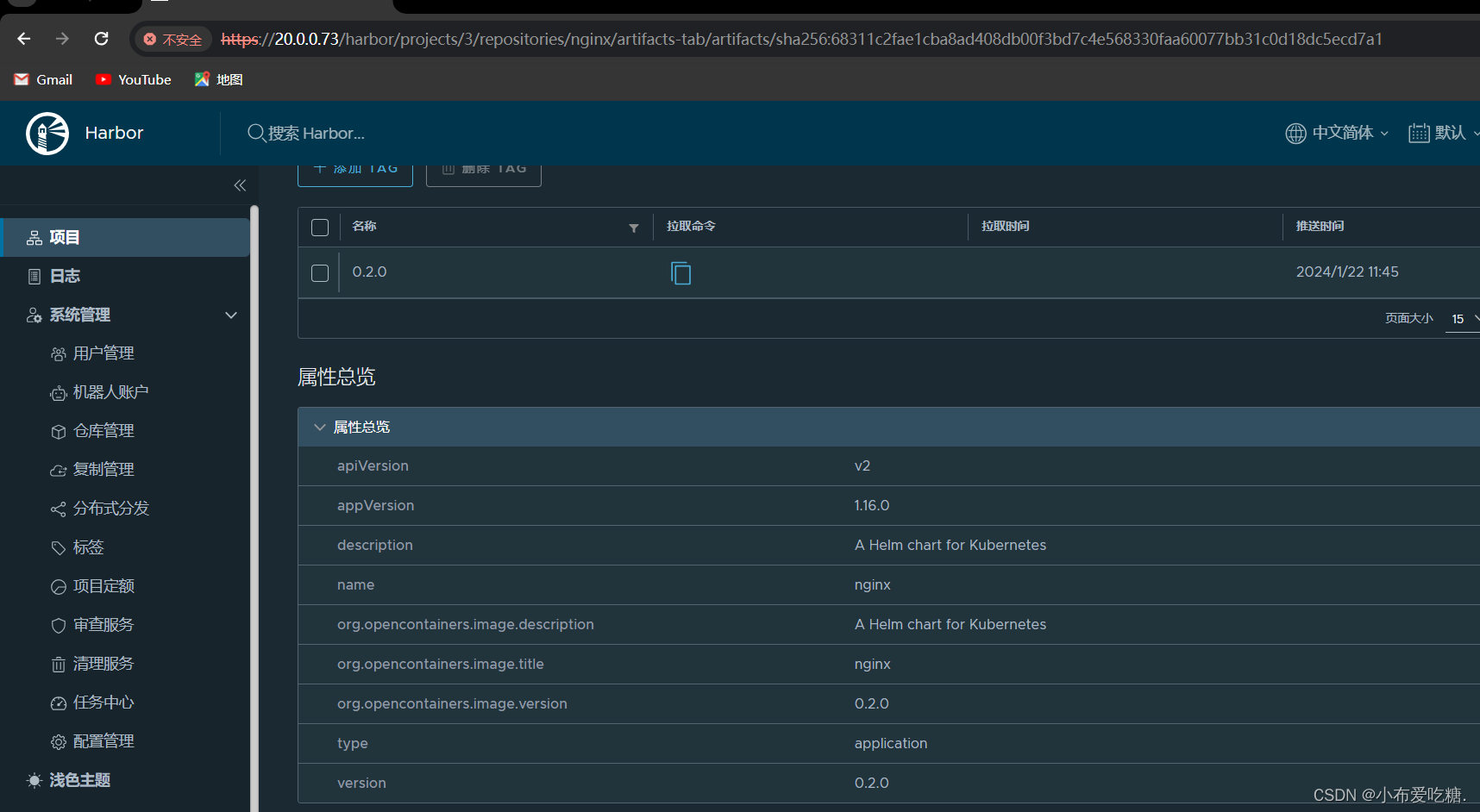

k8s--helm

什么是helm?在没有这个helm之前,deployment service ingress helm的作用 通过打包的方式,把deployment service ingress等打包在一块,一键式的部署服务,类似yum安装 官方提供的一个类似与安装仓库额功能,…...

算法训练营第五十六天|583. 两个字符串的删除操作 72. 编辑距离

目录 Leetcode583. 两个字符串的删除操作Leetcode72. 编辑距离 Leetcode583. 两个字符串的删除操作 文章链接:代码随想录 题目链接:583. 两个字符串的删除操作 思路:直接记录需要改(增或删)几个,也就是求不…...

使用WAF防御网络上的隐蔽威胁之目录穿越

目录穿越(Directory Traversal)是一种网络安全攻击手段,也被称为路径穿越。 这种攻击允许攻击者访问存储在Web服务器文件系统上的文件和目录,这些文件和目录原本不应该对用户可见或可访问。 通过利用安全漏洞,攻击者…...

Linux:vim的相关知识

目录 vim 是一个较为常见的编译文件的命令操作。 三种模式的区分的作用如下: 命令模式: 插入模式: 进入插入模式的标志:左下角有INSERT 底行模式: 命令模式的常见命令: 底行模式常见命令࿱…...

)

Qt 国产嵌入式操作系统实现文字转语音功能(ekho库)

1.简介 Qt 国产嵌入式操作系统实现文字转语音功能(TTS)_tts驱动 转文字-CSDN博客 在继上篇文章之后,甲方粑粑不满意使用eSpeak发出的声音太难听了,这就不得不找个替代品,声音稍微好听了一些。 使用ekho开源库。 Ekho(余音)是一个免费、开源的中文语音合成软件。它目…...

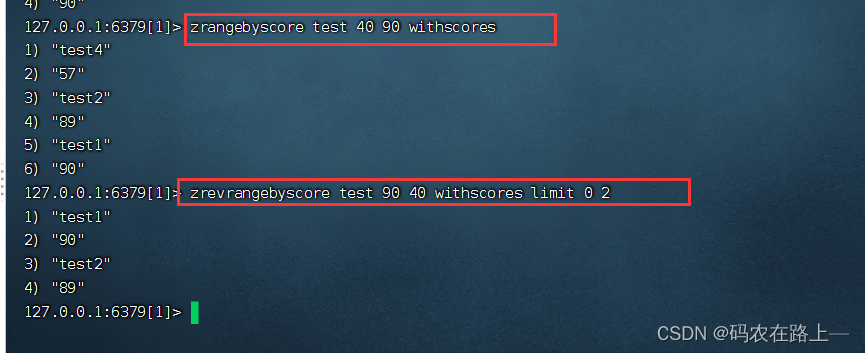

Redis常见类型及常用命令

目录 常见的数据类型 一、String类型 1、简介 2、常用命令 (1)新建key (2)设值取值 编辑 (3)批量操作 (4)递增递减 3、原子性操作 4、数据结构 二、list类型 1、list常…...

实战纪实 | 某配送平台zabbix 未授权访问 + 弱口令

本文由掌控安全学院 - 17828147368 投稿 找到一个某src的子站,通过信息收集插件wappalyzer,发现ZABBIX-监控系统: 使用谷歌搜索历史漏洞:zabbix漏洞 通过目录扫描扫描到后台,谷歌搜索一下有没有默认弱口令 成功进去了…...

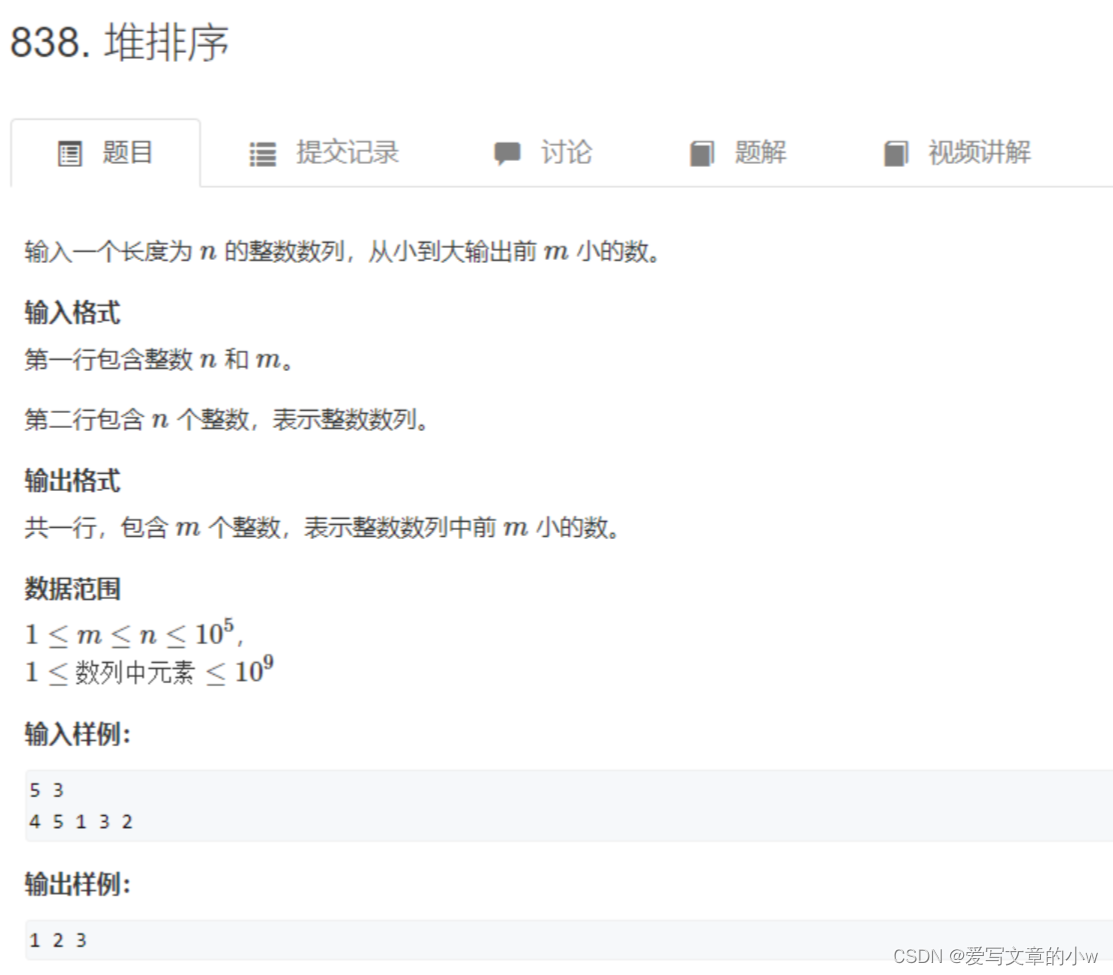

【第十五课】数据结构:堆 (“堆”的介绍+主要操作 / acwing-838堆排序 / c++代码 )

目录 关于堆的一些知识的回顾 数据结构:堆的特点 "down" 和 "up":维护堆的性质 down up 数据结构:堆的主要操作 acwing-838堆排序 代码如下 时间复杂度分析 确实是在写的过程中频繁回顾了很多关于树的知识&…...

前端JavaScript篇之JavaScript有哪些数据类型,它们的区别?

目录 JavaScript有哪些数据类型,它们的区别?数据类型区别 JavaScript有哪些数据类型,它们的区别? 数据类型 JavaScript数据类型有: Undefined、Null、Boolean、Number、String、Array、Object、Symbol、BigInt… St…...

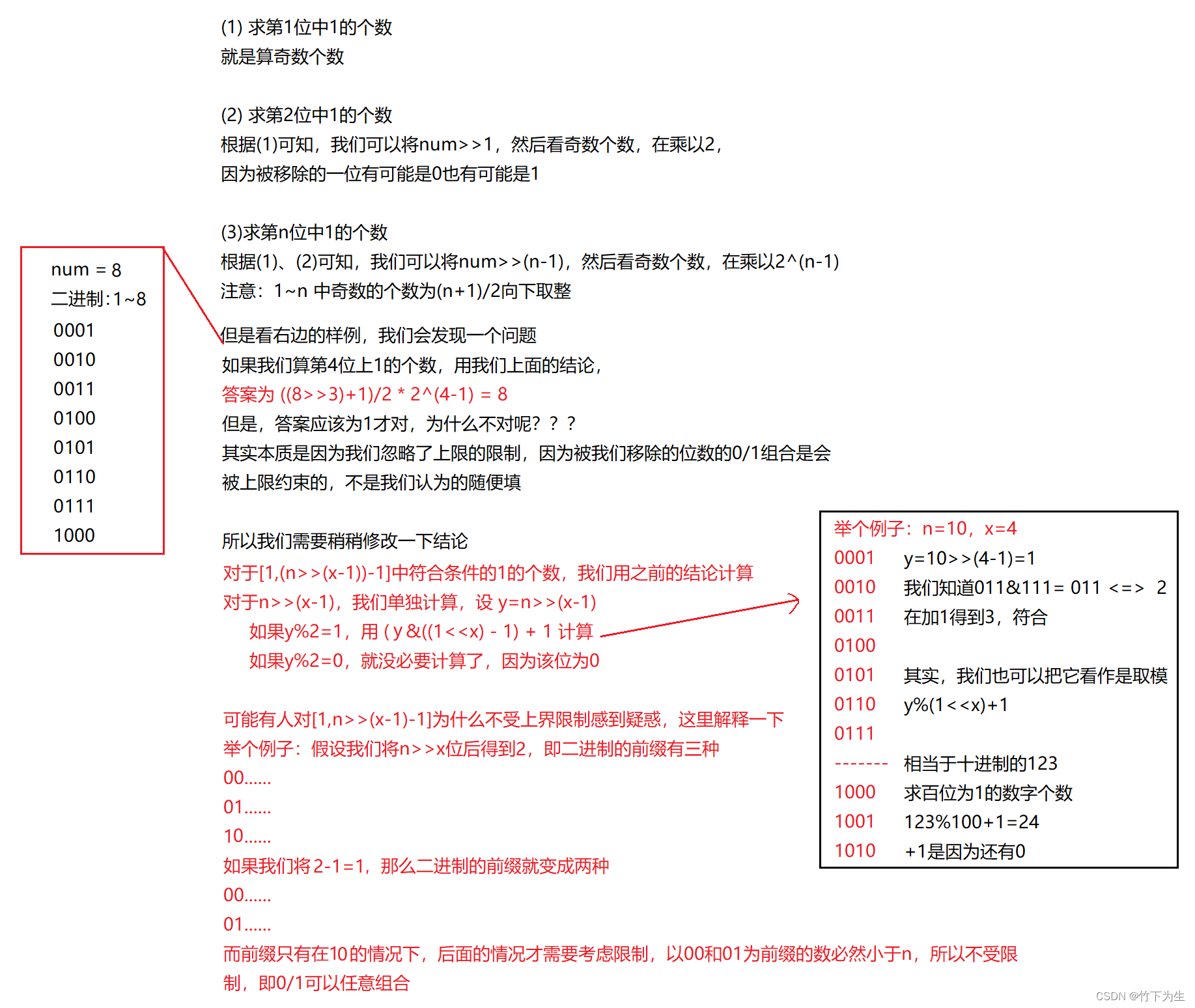

LeetCode---380周赛

题目列表 3005. 最大频率元素计数 3006. 找出数组中的美丽下标 I 3007. 价值和小于等于 K 的最大数字 3008. 找出数组中的美丽下标 II 一、最大频率元素计数 这题就是个简单的计数题,正常遍历统计数据即可,关键是你要会写代码逻辑。 代码如下&…...

archlinux 如何解决安装以后没有声音的问题

今天安装完archlinux以后发现看视频没声音 检查一下是否有 /lib/firmware/intel/sof 发现没有 如果你也是这样的话,可以尝试安装: sudo pacman -S sof-firmware 重启后再看看有没有声音: reboot 反正我有声音了...

什么是ORM思想?

1. ORM概念 ORM(Object Relational Mapping)对象关系映射模式,是一种技术,解决了面向对象与关系型数据库存互不匹配的现象。 ORM在业务逻辑层和数据库层之间充当了桥梁的作用。 2. ORM由来 在软件开发的过程中,通常…...

设计接口时,为其添加签名鉴权---详细教程

一、何为签名 我们知道无论是restful api还是传统接口、亦或是其他形式接口的调用,接口签名都是非常重要的安全机制,它可以确保请求的发起者是经过认证和授权的客户端,同时也可以防止接口被攻击,请求参数被篡改等等。 用大白话来解…...

为什么需要建设工程项目管理?工程项目管理有哪些亮点功能?

在建筑行业,项目管理的重要性不言而喻。随着工程规模的扩大、技术复杂度的提升,传统的管理模式已经难以满足现代工程的需求。过去,许多企业依赖手工记录、口头沟通和分散的信息管理,导致效率低下、成本失控、风险频发。例如&#…...

测试markdown--肇兴

day1: 1、去程:7:04 --11:32高铁 高铁右转上售票大厅2楼,穿过候车厅下一楼,上大巴车 ¥10/人 **2、到达:**12点多到达寨子,买门票,美团/抖音:¥78人 3、中饭&a…...

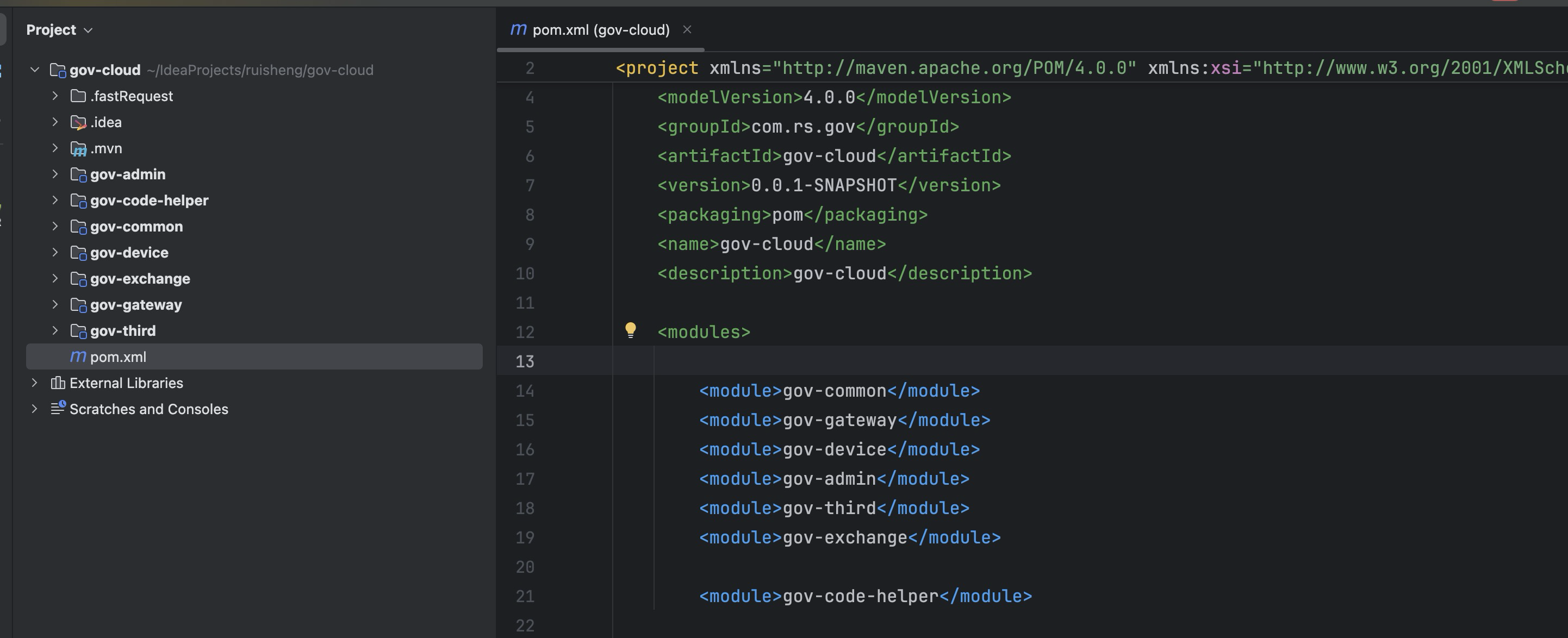

最新SpringBoot+SpringCloud+Nacos微服务框架分享

文章目录 前言一、服务规划二、架构核心1.cloud的pom2.gateway的异常handler3.gateway的filter4、admin的pom5、admin的登录核心 三、code-helper分享总结 前言 最近有个活蛮赶的,根据Excel列的需求预估的工时直接打骨折,不要问我为什么,主要…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

【学习笔记】深入理解Java虚拟机学习笔记——第4章 虚拟机性能监控,故障处理工具

第2章 虚拟机性能监控,故障处理工具 4.1 概述 略 4.2 基础故障处理工具 4.2.1 jps:虚拟机进程状况工具 命令:jps [options] [hostid] 功能:本地虚拟机进程显示进程ID(与ps相同),可同时显示主类&#x…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...

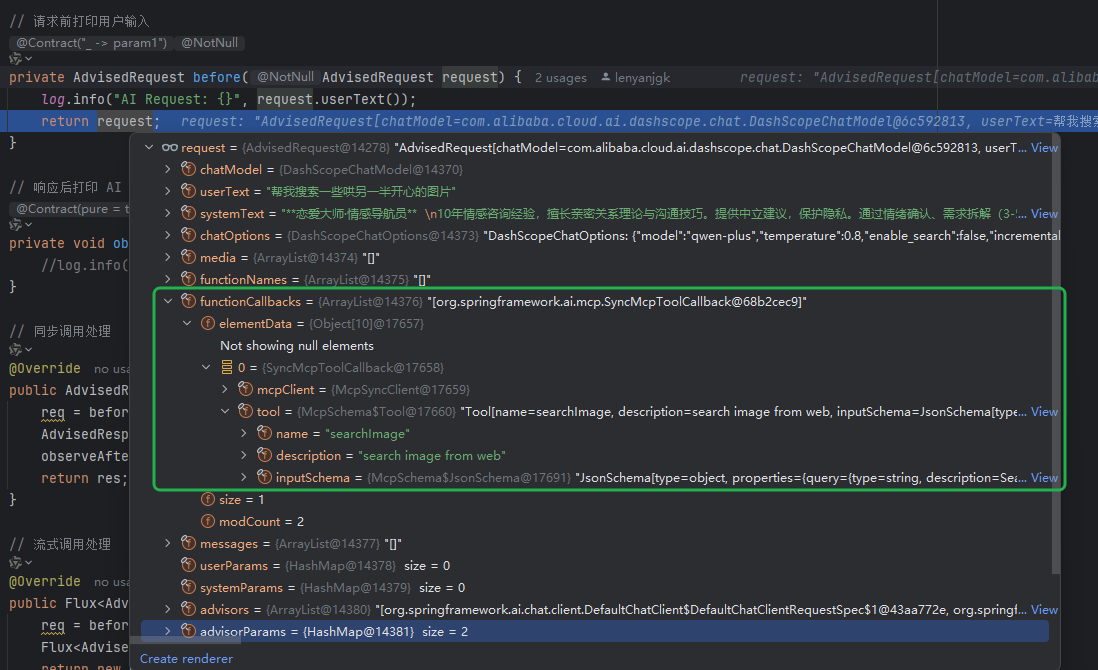

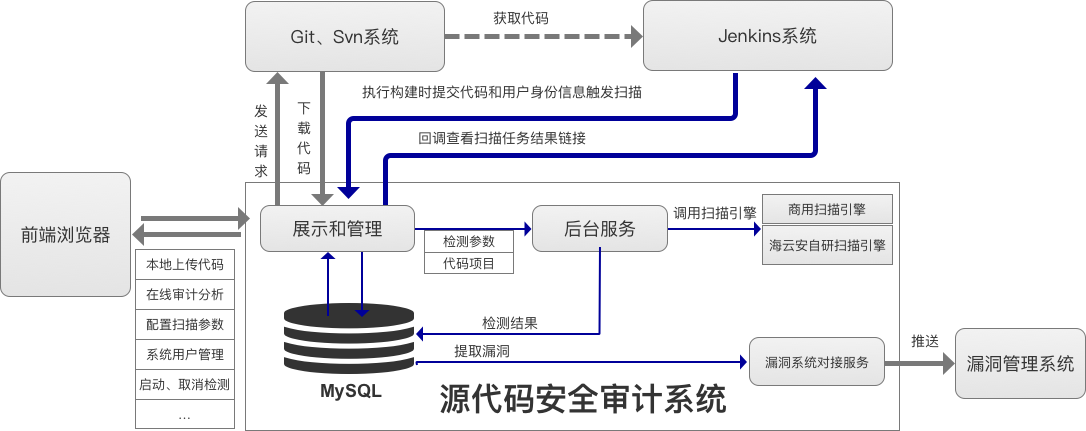

使用Spring AI和MCP协议构建图片搜索服务

目录 使用Spring AI和MCP协议构建图片搜索服务 引言 技术栈概览 项目架构设计 架构图 服务端开发 1. 创建Spring Boot项目 2. 实现图片搜索工具 3. 配置传输模式 Stdio模式(本地调用) SSE模式(远程调用) 4. 注册工具提…...

比较数据迁移后MySQL数据库和OceanBase数据仓库中的表

设计一个MySQL数据库和OceanBase数据仓库的表数据比较的详细程序流程,两张表是相同的结构,都有整型主键id字段,需要每次从数据库分批取得2000条数据,用于比较,比较操作的同时可以再取2000条数据,等上一次比较完成之后,开始比较,直到比较完所有的数据。比较操作需要比较…...

海云安高敏捷信创白盒SCAP入选《中国网络安全细分领域产品名录》

近日,嘶吼安全产业研究院发布《中国网络安全细分领域产品名录》,海云安高敏捷信创白盒(SCAP)成功入选软件供应链安全领域产品名录。 在数字化转型加速的今天,网络安全已成为企业生存与发展的核心基石,为了解…...