.[Decipher@mailfence.com].faust 勒索病毒数据怎么处理|数据解密恢复

尊敬的读者:

随着网络技术的发展,勒索病毒已经成为数字时代中一种极具破坏性的威胁。[support2022@cock.li].faust [tsai.shen@mailfence.com].faust [Encryptedd@mailfence.com].faust[Decipher@mailfence.com].faust 勒索病毒是其中的一种,它以加密用户文件为手段,要求支付赎金以解锁被封锁的数据。本文将深入介绍[support2022@cock.li].faust[tsai.shen@mailfence.com].faust[Encryptedd@mailfence.com].faust[Decipher@mailfence.com].faust 勒索病毒的特征、工作原理,并提供针对受害者的数据恢复方法以及预防措施。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

.faust 勒索病毒的深度扫描

深度扫描是指勒索病毒对受感染系统进行详尽而全面的检查,以识别目标文件并确认哪些文件对受害者最为重要。这种扫描是为了确保攻击者能够最大程度地影响受害者,并在勒索信息中增加对赎金支付的压力。以下是深度扫描的一般过程:

-

文件类型识别: 勒索病毒可能首先识别系统中存在的不同文件类型。这包括文档、图片、视频、音频、数据库文件等。攻击者通常会针对性地选择那些具有实质性价值的文件。

-

特定文件扩展名: 攻击者可能会关注特定文件扩展名,因为不同的扩展名表示不同类型的文件。例如,文档可能具有.doc、.docx、.pdf等扩展名,而照片可能有.jpg、.png等。

-

文件夹路径: 勒索病毒可能会查找特定文件夹路径,以确定文件的存储位置。攻击者可能会有意选择那些位于用户桌面、我的文档、工作目录等位置的文件,因为这些位置通常包含用户最为重要的数据。

-

文件大小和数量: 扫描可能会考虑文件的大小和数量。攻击者可能更倾向于加密较大或数量较多的文件,以增加对受害者的影响力。

-

关键字搜索: 勒索病毒可能会搜索文件中的关键字或标识符,以找到特定类别的文件。这可以帮助攻击者定位那些对受害者而言尤为敏感的文件。

通过深度扫描,勒索病毒能够更精确地选择目标文件,从而在勒索信息中展示对用户极具威胁的内容。用户和组织为了应对这种威胁,需要采取预防措施,包括定期备份数据、使用安全软件、进行网络安全培训等,以减轻潜在的损失。

生成解密密钥

生成解密密钥是.faust 勒索病毒攻击中的关键步骤。一旦攻击者成功加密受害者的文件,他们会生成一个唯一的解密密钥,这个密钥是解锁加密文件所必需的。以下是生成解密密钥的一般过程:

-

加密算法选择: 攻击者选择一种强大的加密算法,通常是对称密钥加密算法或非对称密钥加密算法。这些算法确保文件被加密后只有通过正确的密钥才能解密。

-

密钥生成: 使用选择的加密算法,攻击者生成一个唯一的解密密钥。这个密钥与被加密文件相关联,是解密的关键。

-

公钥和私钥(如果有): 如果使用非对称密钥加密算法,攻击者可能生成一对公钥和私钥。公钥用于加密文件,而私钥用于解密。受害者需要支付赎金,以获取私钥。

-

唯一性保证: 为了确保解密密钥的唯一性,攻击者通常会使用加密病毒的标识符或者受害者系统的唯一标识符等信息,以生成只能用于当前攻击的解密密钥。

-

解密密钥的安全保存: 攻击者需要安全地保存生成的解密密钥,以确保在受害者支付赎金后能够提供正确的密钥。这通常涉及将密钥存储在远程服务器上,只有在支付完成后才能被取回。

-

赎金信息中的确认: 一旦解密密钥生成完成并安全保存,攻击者会在勒索信息中提供受害者必须支付的赎金金额以及支付方式。

值得注意的是,尽管攻击者可能声称支付赎金后会提供解密密钥,但并不保证他们会履行承诺。因此,专家强烈建议受害者不要支付赎金,而是寻求其他解密方法,如等待安全公司提供免费解密工具或从备份中恢复文件。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

预防措施

-

使用强密码: 强化账户安全,使用至少12个字符、包含大小写字母、数字和特殊字符的密码。

-

更新系统和软件: 定期更新操作系统和软件,修复已知漏洞,降低系统受到攻击的风险。

-

使用安全软件: 安装强大的反病毒软件和反恶意软件工具,提高系统的整体安全性。

-

网络防火墙: 设置和使用网络防火墙,限制勒索病毒等恶意软件的传播。

-

定期漏洞扫描: 进行定期的漏洞扫描,及时发现系统中的弱点并加以修复。

[Decipher@mailfence.com].faust 勒索病毒带来的威胁需要用户和组织采取积极的应对和预防措施。通过了解其特征、应对方法以及预防措施,我们可以更好地保护个人和组织的数据安全,降低受到勒索病毒攻击的风险。

相关文章:

.[Decipher@mailfence.com].faust 勒索病毒数据怎么处理|数据解密恢复

尊敬的读者: 随着网络技术的发展,勒索病毒已经成为数字时代中一种极具破坏性的威胁。[support2022cock.li].faust [tsai.shenmailfence.com].faust [Encrypteddmailfence.com].faust[Deciphermailfence.com].faust 勒索病毒是其中的一种,它以…...

【UE Niagara】制作星光飘落效果

效果 步骤 1. 新建一个Niagara系统 选择模板“Fountain” 这里命名为“NS_Flare” 打开“NS_Flare”,选中Sprite渲染器,设置材质为上一篇文章中(【UE 材质】闪烁的星星材质)制作的材质“M_Flare” 2. 由于要在Niagara中调整粒子的…...

SLAM初学

昨天组长布置了任务,要求看香港大学的一篇论文,一打开,好家伙,纯英文,直接翻译着看 几个读不懂的概念: 体素:体素是三维空间中的体积像素的简称。它类似于二维图像中的像素,但在三…...

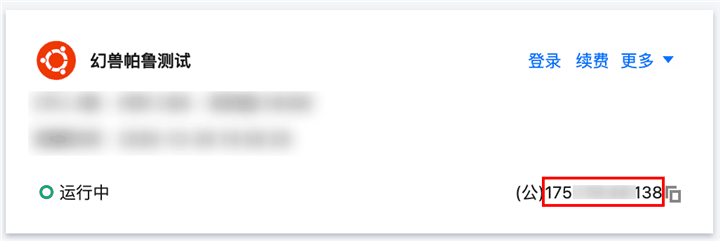

腾讯云轻量应用服务器Docker如何一键搭建属于自己的幻兽帕鲁服务器?

幻兽帕鲁/Palworld是一款2024年Pocketpair开发的开放世界生存制作游戏,在帕鲁的世界,玩家可以选择与神奇的生物“帕鲁”一同享受悠闲的生活,也可以投身于与偷猎者进行生死搏斗的冒险。而帕鲁可以进行战斗、繁殖、协助玩家做农活,也…...

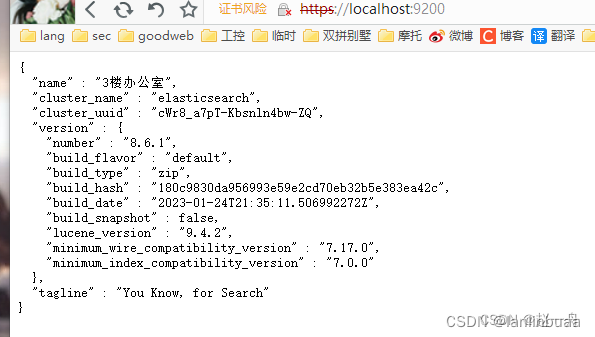

win10+elasticsearch8.12 安装教程

Elasticsearch是一种搜索引擎,本地安装完成之后,可使用其他编程语言(例如python)与elasticsearch建立连接,然后使用python脚本搜索elasticsearch中的数据 1下载 elasticsearch elasticsearch最新版官网下载链接 点击…...

经典面试题-死锁

目录 1.什么是死锁? 2.形成死锁的四个必要条件 3.死锁的三种情况 第一种情况: 举例: 举例: 第二种情况:两个线程 两把锁 举例: 第三种情况:N个线程 M把锁 哲学家进餐问题 1.什么是死锁&…...

mysql面试题合集-基础

前言 工作很忙,本质还是自己比较懒惰,很久没更新博客了。近期打算面试,换个工作环境,那就先从面试题开始吧,后续也会逐渐更新自己在工作中的一些经验感悟。接下来切入主题,由于长期做前台开发工作…...

)

点灯大师(STM32)

这段代码是用于STM32F10x系列微控制器的C语言程序,目的是初始化GPIOC的Pin 13为输出,并设置其输出高电平。以下是对代码的逐行解释: #include "stm32f10x.h" 这一行引入了STM32F10x设备的头文件,包含了用于STM32F10x系…...

@EnableEurekaServer

定义:EnableEurekaServer注解是Spring Cloud中的一个注解,用于将Spring Boot应用程序指定为Eureka服务器。 Eureka服务器是一个服务注册中心,也被称为发现服务器,管理和协调微服务。保存有关所有客户端服务应用程序的信息。 每个…...

Java中的接口

六. 接口 特性1 - 解决单继承 语法如下 interface A {public default void a() {} }interface B {public default void b() {} }// C 从 A, B 两个接口重用方法 a() 和 b() class C implements A, B {}解决之前的问题 public class TestInterface1 {public static void mai…...

Linux笔记之bash脚本中的-e、和

Linux笔记之bash脚本中的-e、&和&& code review! 文章目录 Linux笔记之bash脚本中的-e、&和&&1.&和&&2.-e 1.&和&& 在Linux bash脚本中,&符号有几个不同的用途,这里列举了一些常见的情况…...

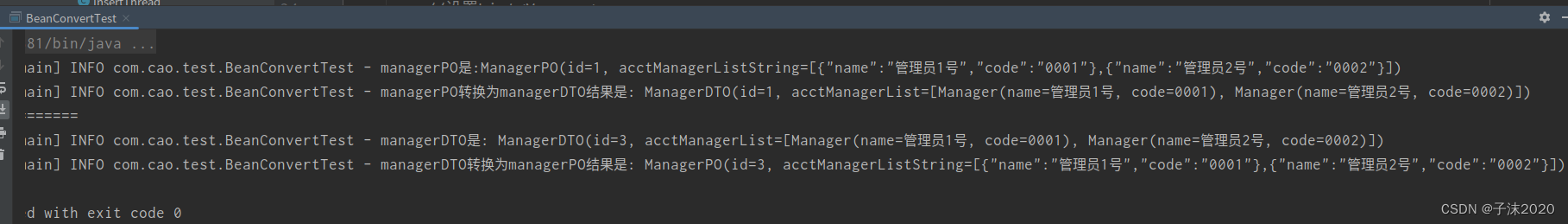

mapstruct自定义转换,怎样将String转化为List

源码:https://gitee.com/cao_wen_bin/test 最近在公司遇到了这样一个为题,前端传过来的是一个List<Manager>,往数据库中保存到时候是String,这个String使用谷歌的json转化器。 当查询的时候在将这个数据库中String的数据以List<Mana…...

torch.matmul和torch.bmm区别

torch.matmul可用于4维数组的相乘,而torch.bmm只能用户3维数组的相乘,以/home/tiger/.local/lib/python3.9/site-packages/transformers/models/vit/modeling_vit.py中的ViTSelfAttention实现为例,在transpose_for_scores之前的shape是(batch…...

k8s学习(RKE+k8s+rancher2.x)成长系列之概念介绍(一)

一、前言 本文使用国内大多数中小型企业使用的RKE搭建K8s并拉起高可用Rancher2.x的搭建方式,以相关技术概念为起点,实际环境搭建,程序部署为终点,从0到1的实操演示的学习方式,一步一步,保姆级的方式学习k8…...

PHP - Yii2 异步队列

1. 前言使用场景 在 PHP Yii2 中,队列是一种特殊的数据结构,用于处理和管理后台任务。队列允许我们将耗时的任务(如发送电子邮件、push通知等)放入队列中,然后在后台异步执行。这样可以避免在处理大量请求时阻塞主应用…...

leetcode560和为k的子数组

class Solution { public:int subarraySum(vector<int>& nums, int k) {unordered_map<int,int>mp;mp[0]1;int count0,pre0;for(auto& x:nums){prex;if(mp.find(pre-k)!mp.end()){countmp[pre-k];}mp[pre];}return count;} }; 一个超级好的思路࿰…...

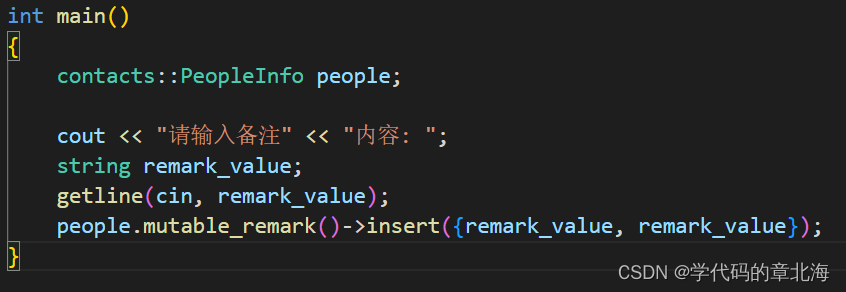

【ProtoBuf】使用指南

一.什么是ProtoBuf 特点:ProtoBuf是用于序列化和反序列化的一种方法,类似xml和json,但是效率更高,体积更小。ProtoBuf具有语⾔⽆关、平台⽆关,扩展性、兼容性好等特点。 ProtoBuf是需要依赖通过编译生成的头文件和源…...

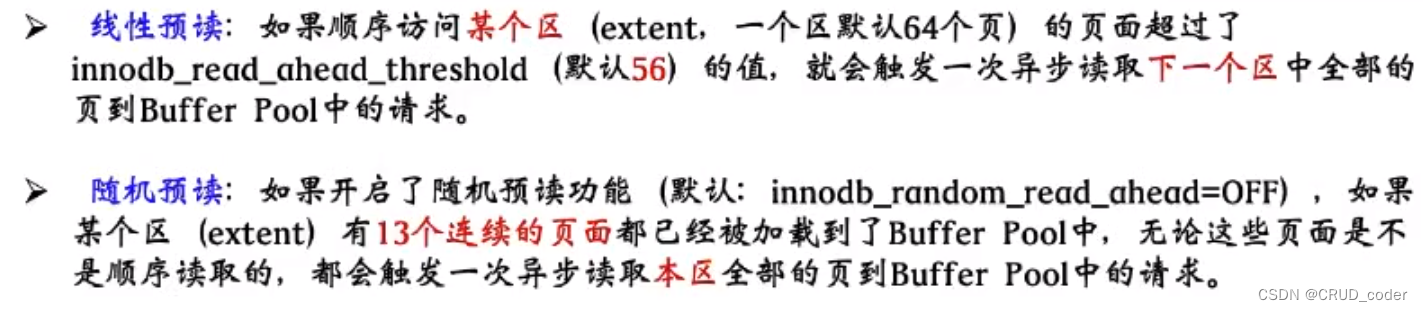

Buffer Pool

Buffer Pool 概念free链表flush链表LRU链表chunk 概念 MySQL在启动时向操作系统申请的一片连续的内存,默认128M。然后将这块内存分为一个一个缓冲页(16KB,因为页就是16KB的)。再为每个缓冲页创建对应的控制块用于管理。比如第一次查询数据之后ÿ…...

jetson-inference----docker内运行分类任务

系列文章目录 jetson-inference入门 jetson-inference----docker内运行分类任务 文章目录 系列文章目录前言一、进入jetson-inference的docker二、分类任务总结 前言 继jetson-inference入门 一、进入jetson-inference的docker 官方运行命令 进入jetson-inference的docker d…...

Python脚本之操作Redis Cluster【二】

本文为博主原创,未经授权,严禁转载及使用。 本文链接:https://blog.csdn.net/zyooooxie/article/details/112484045 之前写过一篇 使用redis-py来操作redis集群, https://blog.csdn.net/zyooooxie/article/details/123760358 &am…...

Linux应用开发之网络套接字编程(实例篇)

服务端与客户端单连接 服务端代码 #include <sys/socket.h> #include <sys/types.h> #include <netinet/in.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <arpa/inet.h> #include <pthread.h> …...

突破不可导策略的训练难题:零阶优化与强化学习的深度嵌合

强化学习(Reinforcement Learning, RL)是工业领域智能控制的重要方法。它的基本原理是将最优控制问题建模为马尔可夫决策过程,然后使用强化学习的Actor-Critic机制(中文译作“知行互动”机制),逐步迭代求解…...

SciencePlots——绘制论文中的图片

文章目录 安装一、风格二、1 资源 安装 # 安装最新版 pip install githttps://github.com/garrettj403/SciencePlots.git# 安装稳定版 pip install SciencePlots一、风格 简单好用的深度学习论文绘图专用工具包–Science Plot 二、 1 资源 论文绘图神器来了:一行…...

Python:操作 Excel 折叠

💖亲爱的技术爱好者们,热烈欢迎来到 Kant2048 的博客!我是 Thomas Kant,很开心能在CSDN上与你们相遇~💖 本博客的精华专栏: 【自动化测试】 【测试经验】 【人工智能】 【Python】 Python 操作 Excel 系列 读取单元格数据按行写入设置行高和列宽自动调整行高和列宽水平…...

通过Wrangler CLI在worker中创建数据库和表

官方使用文档:Getting started Cloudflare D1 docs 创建数据库 在命令行中执行完成之后,会在本地和远程创建数据库: npx wranglerlatest d1 create prod-d1-tutorial 在cf中就可以看到数据库: 现在,您的Cloudfla…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

C语言中提供的第三方库之哈希表实现

一. 简介 前面一篇文章简单学习了C语言中第三方库(uthash库)提供对哈希表的操作,文章如下: C语言中提供的第三方库uthash常用接口-CSDN博客 本文简单学习一下第三方库 uthash库对哈希表的操作。 二. uthash库哈希表操作示例 u…...

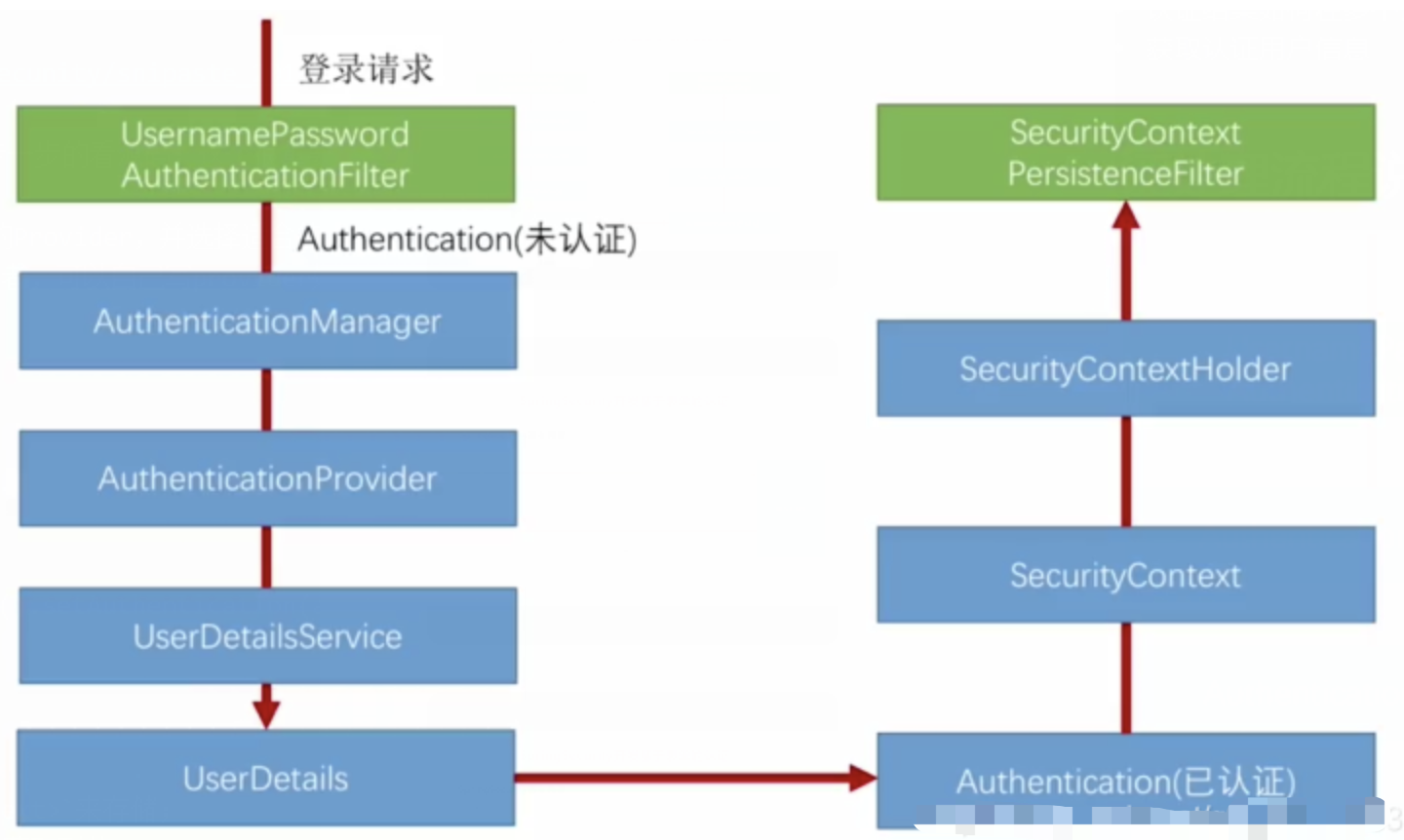

spring Security对RBAC及其ABAC的支持使用

RBAC (基于角色的访问控制) RBAC (Role-Based Access Control) 是 Spring Security 中最常用的权限模型,它将权限分配给角色,再将角色分配给用户。 RBAC 核心实现 1. 数据库设计 users roles permissions ------- ------…...

边缘计算网关提升水产养殖尾水处理的远程运维效率

一、项目背景 随着水产养殖行业的快速发展,养殖尾水的处理成为了一个亟待解决的环保问题。传统的尾水处理方式不仅效率低下,而且难以实现精准监控和管理。为了提升尾水处理的效果和效率,同时降低人力成本,某大型水产养殖企业决定…...