网络安全(初版,以后会不断更新)

1.网络安全常识及术语

资产

任何对组织业务具有价值的信息资产,包括计算机硬件、通信设施、IT 环境、数据库、软件、文档

资料、信息服务和人员等。

漏洞

上边提到的“永恒之蓝”就是windows系统的漏洞

漏洞又被称为脆弱性或弱点(Weakness),是指信息资产及其安全措施在安全方面的不足和弱

点。漏洞一旦被利用,即会对资产造成影响。通常一个网络的漏洞/弱点可被分为:技术漏洞、配

置漏洞和安全策略漏洞。

0day

是指负责应用程序的程序员或供应商所未知的软件缺陷,尚未公开的漏洞。永恒之蓝在没有被公开

前就是0day。

1day

刚被官方公布的漏洞就是1day,刚被公布得了漏洞会有一个打补丁的时间差,这个时间差可以被黑

客所利用。

后门

后门是一种用于获得对程序或在线服务访问权限的秘密方式。一般是绕过安全控制而获取对程序或

系统访问权的方法。

上边的meterPeter就是一种后门程序。我们可以用它很方便的进行目标系统的访问。

exploit

exp,指的是漏洞利用程序,我们在上面敲的exploit的命令就是执行永恒之蓝的漏洞利用程序来攻

击目标win7。

它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞。

我们几乎每隔几天就能听到最近有一个新发现的可以被利用(exploit)的漏洞(vulnerability),然后给这个漏洞打上补丁。而事实上,这里面的内容比你想象的要多,因为你不可能知道所有软件的漏洞,而且那些可利用的漏洞也只是被少数人所了解。

漏洞是存在于一个程序、算法或者协议中的错误,可能带来一定的安全问题。但不是所有的漏洞都是能够被利用来攻击(exploitable)的,理论上存在的漏洞,并不代表这个漏洞足以让攻击者去威胁你的系统。一个漏洞不能攻击一个系统,并不代表两个或多个漏洞组合就不能攻击一个系统。例如:空指针对象引用(null-pointer dereferencing)漏洞可以导致系统崩溃(如果想做拒绝服务攻击就足够了),但是如果组合另外一个漏洞,将空指针指向一个你存放数据的地址并执行,那么你可能就利用此来控制这个系统了。一个利用程序(An exploit)就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码。攻击代码通常会释放攻击载荷(payload),里面包含了攻击者想要执行的代码。exploits利用代码可以在本地也可在远程进行。一个远程攻击利用允许攻击者远程操纵计算机,理想状态下能够执行任意代码。远程攻击对攻击者非常重 要,因为攻击者可以远程控制他/她的主机,不需要通过其它手段(让受害者访问网站,点击一个可执行文件,打开一个邮件附件等等),而本地攻击一般都是用来提升权限 。

攻击

攻击是指由威胁源所实施的、导致安全事件发生的行为,它是 漏洞利用 和 实现威胁 的过程,一旦

攻击得手即会造成影响。

安全策略

安全策略是指在某个安全区域内,所有与安全活动相关的一套规则,它声明哪些行为是能做的、被

允许的,哪些行为是不能做的、被禁止的。这些规则是由此安全区域中所设立的一个安全权利机构

建立的,并由安全控制机构来描述、实施或实现的。社会工程学。

安全机制

安全机制是一种用于解决和处理某种安全问题的方法,通常分为预防、检测和恢复三种类型。网络

安全中绝大多数安全服务和安全机制都是建立在密码技术的基础之上的,它们通过密码学方法对数

据信息进行加密和解密来实现网络安全的目标要求。

社会工程学

信息安全可以分为Soft Security和Hard Security 两个部分。所谓的“硬安全”,主要就是具体的安全

IT 技术(比如:防火墙、入侵检测、漏洞扫描、抗拒绝服务……),这些东西都是专家安全公司在搞,离绝大多数的读者可能比较遥远。而“软安全”主要涉及管理、心理学、文化、人际交往等方

面,与具体的IT 技术可能没有关系。今天所说的“社会工程学”,实际上就是“软安全”,如果你看过

电影《没有绝对的安全》的话,电影中主人公没有花一分钱搞到了肯德基的一份午餐就是利用社会

工程学的典型例子。

通俗地讲,社会工程学就是:利用人性之中的弱点(贪婪、恐惧、性欲……)等心理学上的弱点来

影响别人,最终达到自己不可告人的目的。

APT

APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶

意商业间谍威胁”。这种行为往往经过长期的经营与策划,并具备高度的隐蔽性。APT的攻击手法,

在于隐匿自己,针对特定对象,长期、有计划性和组织性地窃取数据,这种发生在数字空间的偷窃

资料、搜集情报的行为,就是一种“网络间谍”的行为。

APT攻击是一个集合了多种常见攻击方式的综合攻击。综合多种攻击途径来尝试突破网络防御,通

常是通过Web或电子邮件传递,利用应用程序或操作系统的漏洞,利用传统的网络保护机制无法提

供统一的防御。除了使用多种途径,高级定向攻击还采用多个阶段穿透一个网络,然后提取有价值

的信息,这使得它的攻击更不容易被发现。

卡巴斯基遭APT攻击,全球知名网络安全公司卡巴斯基实验室遭遇APT攻击长达数月未察觉,实施

攻击的病毒Duqu2.0是现金为止最为复杂的蠕虫病毒,被广泛应用与各种APT攻击事件中。

2.什么会出现网络安全问题?

网络的脆弱性

网络环境的开放性

“ INTERNET的美妙之处在于你和每个人都能互相连接, INTERNET的可怕之处在于每个人都能和你互

相连接 ”

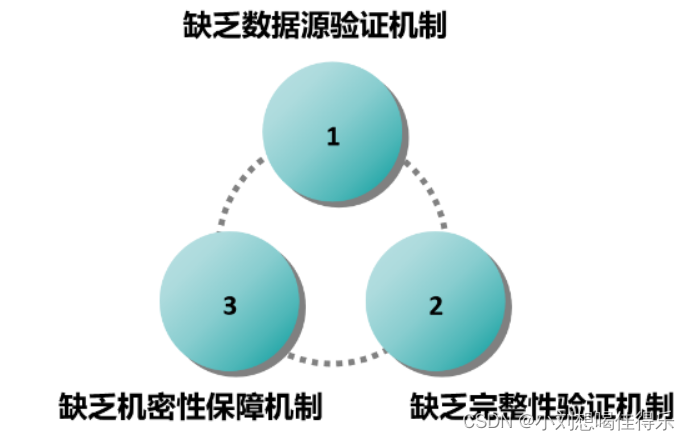

协议栈自身的脆弱性

TCP/IP协议族是使用最广泛的网络互连协议。但由于协议在设计之初对安全考虑的不够,导致协议存

在着一些安全风险问题。Internet首先应用于研究环境,针对少量、可信的的用户群体,网络安全问题

不是主要的考虑因素。因此,在TCP/IP协议栈中,绝大多数协议没有提供必要的安全机制,例如:

不提供认证服务

明码传输,不提供保密性服务,不提供数据保密性服务

不提供数据完整性保护

不提供抗抵赖服务

不保证可用性——服务质量(QoS)

操作系统自身的漏洞

操作系统自身的漏洞

人为原因

在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

客观原因

受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程序效率,

重则导致非授权用户的权限提升。

硬件原因

由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

缓冲区溢出攻击

缓冲区是内存中存放数据的地方。在程序试图将数据放到机器内存中的某一个位置的时候,因为没有足够的空间就会发生缓冲区溢出。而人为的溢出则是有一定企图的,攻击者写一个超过缓冲区长度的字符串,植入到缓冲区,然后再向一个有限空间的缓冲区中植入超长的字符串,这时可能会出现两个结果:一是过长的字符串覆盖了相邻的存储单元,引起程序运行失败,严重的可导致系统崩溃;另一个结果就是利用这种漏洞可以执行任意指令,甚至可以取得系统root特级权限。

缓冲区溢出攻击原理

缓冲区溢出攻击利用编写不够严谨的程序,通过向程序的缓冲区写入超过预定长度的数据,造

成缓存的溢出,从而破坏程序的堆栈,导致程序执行流程的改变

缓冲区溢出的危害

最大数量的漏洞类型

漏洞危害等级高

终端的脆弱性及常见攻击

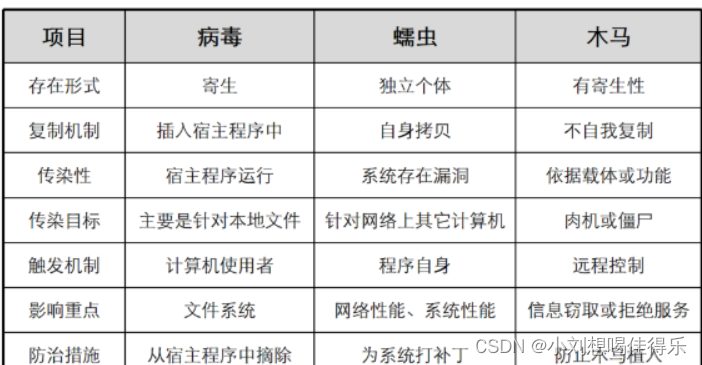

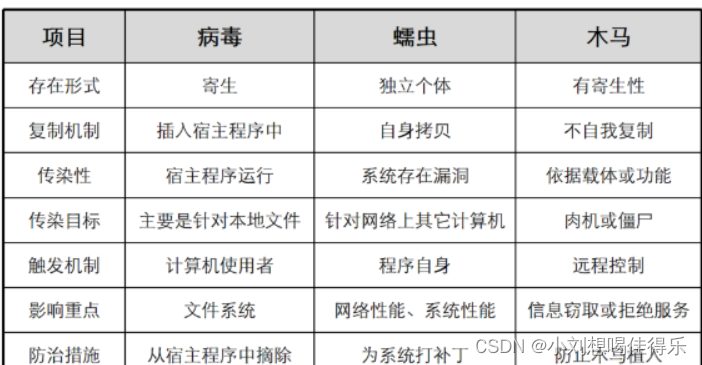

终端是占据企业数量最多的计算机系统,容易遭受计算机病毒为代表的恶意代码的攻击。

常见的恶意代码包括:

病毒

蠕虫

木马

其他攻击

社工攻击

原理:

社会工程攻击,是一种利用"社会工程学" 来实施的网络攻击行为。

在计算机科学中,社会工程学指的是通过与他人的合法地交流,来使其心理受到影响,

做出某些动作或者是透露一些机密信息的方式。这通常被认为是一种欺诈他人以收集信

息、行骗和入侵计算机系统的行为。

防御手段:

定期更换各种系统账号密码,使用高强度密码等

人为因素

无意的行为

工作失误——如按错按钮;

经验问题——不是每个人都能成为系统管理员,因此并不了解贸然运行一个不知作用的

程序时会怎么样;

体制不健全——当好心把自己的账号告诉朋友时,你却无法了解他会如何使用这一礼物;

恶意的行为

出于政治的、经济的、商业的、或者个人的目的

病毒及破坏性程序、网络黑客

在Internet上大量公开的攻击手段和攻击程序。

防范措施

提升安全意识,定期对非IT人员进行安全意识培训和业务培训;

设置足够强的授权和信任方式,完善最低权限访问模式;

组织需要完善和落地管理措施,保障安全管理制度是实际存在的;

善于利用已有的安全手段对核心资产进行安全保护等

拖库、洗库、撞库

原理:

拖库:是指黑客入侵有价值的网络站点,把注册用户的资料数据库全部盗走的行为。

洗库:在取得大量的用户数据之后,黑客会通过一系列的技术手段和黑色产业链将有价

值的用户数据变现,这通常也被称作洗库。

最后黑客将得到的数据在其它网站上进行尝试登陆,叫做撞库,因为很多用户喜欢使用

统一的用户名密码。

防御手段:

重要网站/APP的密码一定要独立 、电脑勤打补丁,安装一款杀毒软件、尽量不使用IE浏

览器、使用正版软件、不要在公共场合使用公共无线做有关私密信息的事、自己的无线

AP,用安全的加密方式(如WPA2),密码复杂些、电脑习惯锁屏等。

跳板攻击

原理:

攻击者通常并不直接从自己的系统向目标发动攻击,而是先攻破若干中间系统,让它们成

为“跳板”,再通过这些“跳板”完成攻击行动。

跳板攻击就是通过他人的计算机攻击目标.通过跳板实施攻击。

防御手段:

安装防火墙,控制流量进出。系统默认不使用超级管理员用户登录,使用普通用户登

录,且做好权限控制。

钓鱼攻击/鱼叉式钓鱼攻击

原理:

钓鱼式攻击是一种企图从电子通讯中,通过伪装成信誉卓著的法人媒体以获得如用户

名、密码和信用卡明细等个人敏感信息的犯罪诈骗过程。

鱼叉式网络钓鱼指针对特定目标进行攻击的网络钓鱼攻击。

防御手段:

保证网络站点与用户之间的安全传输,加强网络站点的认证过程,即时清除网钓邮件,

加强网络站点的监管。

水坑攻击

原理:

攻击者首先通过猜测(或观察)确定特定目标经常访问的网站,并入侵其中一个或多个

网站,植入恶意软件。最后,达到感染目标的目的。

防御手段:

在浏览器或其他软件上,通常会通过零日漏洞感染网站。

针对已知漏洞的防御措施是应用最新的软件修补程序来消除允许该网站受到感染的漏

洞。用户监控可以帮助确保他们的所有软件都运行最新版本。

如果恶意内容被检测到,运维人员可以监控他们的网站和网络,然后阻止流量

网络安全要素

保密性—confidentiality

完整性—integrity

可用性—availability

可控性—controllability

不可否认性—Non-repudiation

保密性(confidentiality)与Integrity(完整性)和 Availability(可用性)并称为信息安全的CIA三要素。

保密性

保密性:确保信息不暴露给未授权的实体或进程。

目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实内容。可以对抗网络攻击中的被动 攻击。

相关文章:

网络安全(初版,以后会不断更新)

1.网络安全常识及术语 资产 任何对组织业务具有价值的信息资产,包括计算机硬件、通信设施、IT 环境、数据库、软件、文档 资料、信息服务和人员等。 漏洞 上边提到的“永恒之蓝”就是windows系统的漏洞 漏洞又被称为脆弱性或弱点(Weakness)&a…...

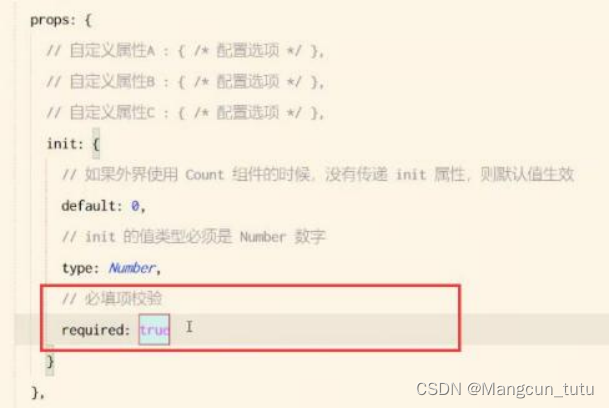

开始学习Vue2(脚手架,组件化开发)

一、单页面应用程序 单页面应用程序(英文名:Single Page Application)简 称 SPA,顾名思义,指的是一个 Web 网站中只有唯一的 一个 HTML 页面,所有的功能与交互都在这唯一的一个页面内完成。 二、vue-cli …...

平替heygen的开源音频克隆工具—OpenVoice

截止2024-1-26日,全球范围内语音唇形实现最佳的应该算是heygen,可惜不但要魔法,还需要银子;那么有没有可以平替的方案,答案是肯定的。 方案1: 采用国内星火大模型训练自己的声音,然后再用下面…...

【自动化测试】读写64位操作系统的注册表

自动化测试经常需要修改注册表 很多系统的设置(比如:IE的设置)都是存在注册表中。 桌面应用程序的设置也是存在注册表中。 所以做自动化测试的时候,经常需要去修改注册表 Windows注册表简介 注册表编辑器在 C:\Windows\regedit…...

php二次开发股票系统代码:腾讯股票数据接口地址、批量获取股票信息、转换为腾讯接口指定的股票格式

1、腾讯股票数据控制器 <?php namespace app\index\controller;use think\Model; use think\Db;const BASE_URL http://aaaaaa.aaaaa.com; //腾讯数据地址class TencentStocks extends Home { //里面具体的方法 }2、请求接口返回内容 function juhecurl($url, $params f…...

uniapp 在static/index.html中添加全局样式

前言 略 在static/index.html中添加全局样式 <style>div {background-color: #ccc;} </style>static/index.html源码: <!DOCTYPE html> <html lang"zh-CN"><head><meta charset"utf-8"><meta http-…...

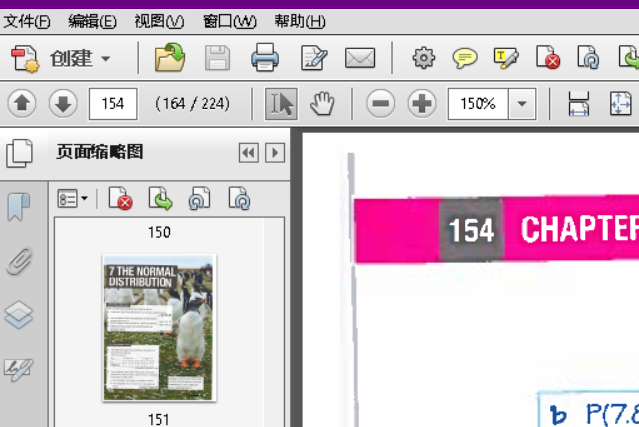

acrobat调整pdf的页码和实际页码保持一致

Acrobat版本 具体操作 现在拿到pdf的结构如下: pdf页码实际页码1-10页无页码数11页第1页 操作,选择pdf第10页,右键点击 具体设置 最终效果...

ctfshow-命令执行

大佬文章 L i n u x \rm Linux Linux 下空格绕过 无参数 r c e \rm rce rce 无字符 r c e \rm rce rce web29 通配符: *:匹配任意多个字符 ?:匹配任意一个字符 []:匹配某个范围的字符( [ a d ] [ad] [ad] 表示 …...

【Python基础015】集合的用法

1、定义 集合是无序可变,元素不能重复。实际上,集合底层是字典实现,集合的所有元素都是字典中的 “ 键对象”,因此是不能重复的且唯一的。 2、创建 (1)使用{}创建 a {1, 2, 3} # 集合存储整数b {1, 2,…...

解密神经网络:深入探究传播机制与学习过程

解密神经网络:深入探究传播机制与学习过程 文章目录 解密神经网络:深入探究传播机制与学习过程一、引言二、基础理论1. 人工神经元:构建块的定义2. 神经网络的结构3. 激活函数的作用 三、前向传播1. 数据流动:输入到输出2. 加权和…...

linux usb设备网络共享 usb/ip

USB设备的网络共享可以通过USB/IP来实现, USB/IP把USB I/O信息封装成TCP/IP格式在网络端传输 ,可以实现usb的全部功能,且跨平台,是个透明的设备共享机制。 一、服务端 $sudo modprobe usbip-core$sudo modprobe usbip_host$usbip…...

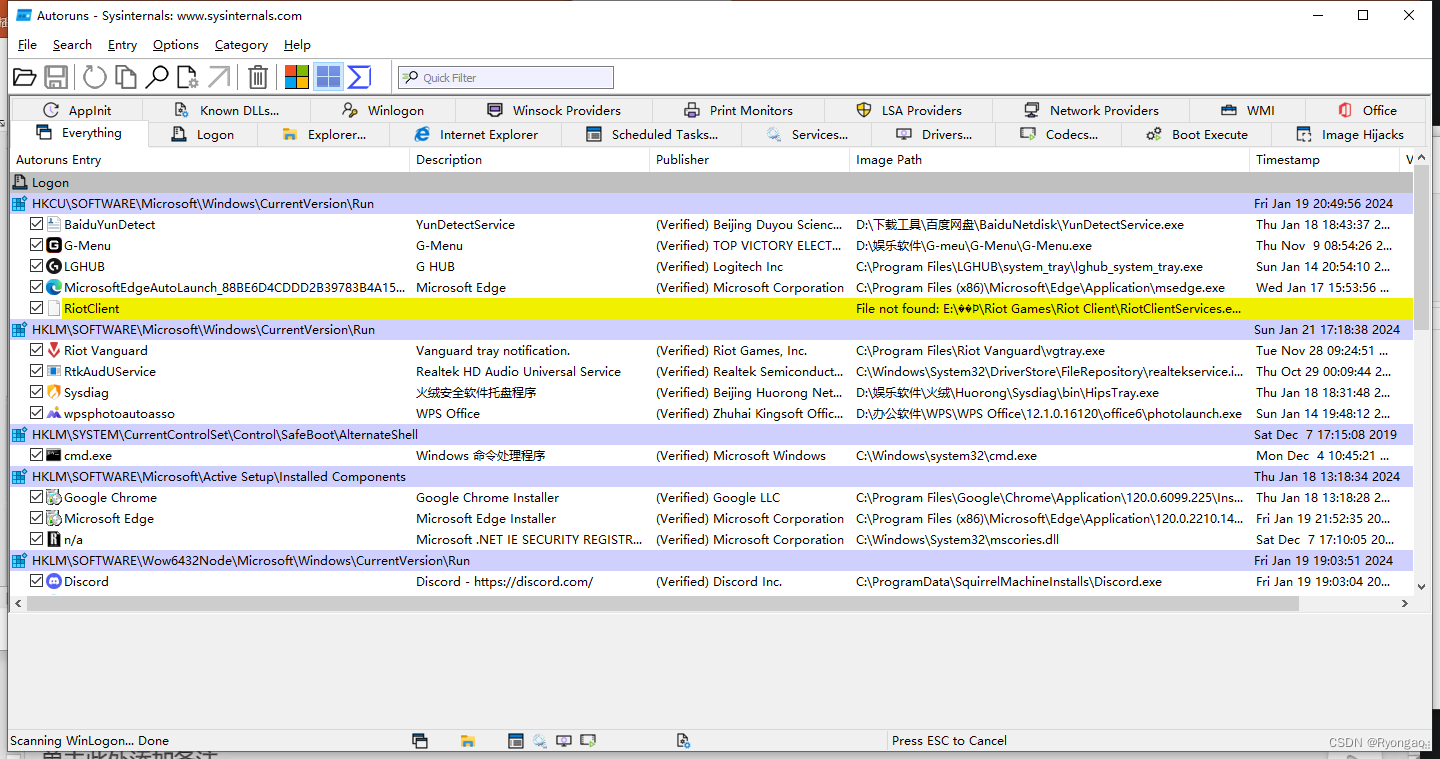

如何通过系统命令排查账号安全?

如何通过系统命令排查账号安全 query user 查看当前登录账号 logoff id 注销用户id net user 查看用户 net user username 查看用户登录情况 lusrmgr.msc 查看隐藏账号 winR打开regedit注册表 找到计算机\HEKY_LOCAL_MACHINE\SAM\SAM\右键给与用户读写权限 刷新打开 HKEY…...

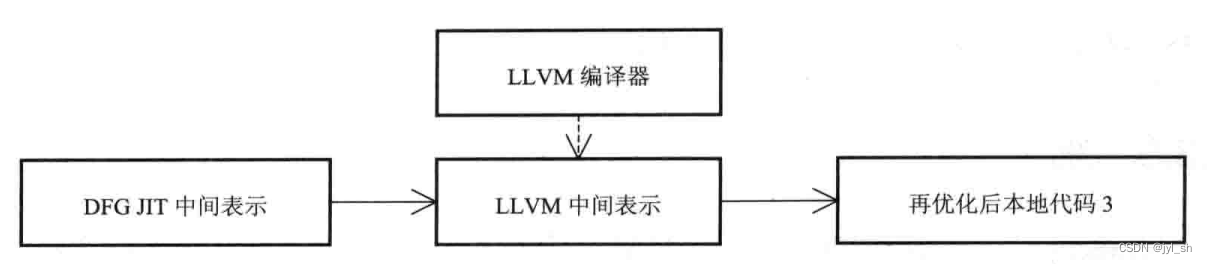

《WebKit 技术内幕》学习之九(3): JavaScript引擎

3 JavaScriptCore引擎 3.1 原理 JavaScriptCore引擎是WebKit中的默认JavaScript引擎,也是苹果在开源WebKit项目之后,开源的另外一个重要的项目。同其他很多引擎一样,在刚开始的时候它的主要部分是一个基于抽象语法树的解释器,这…...

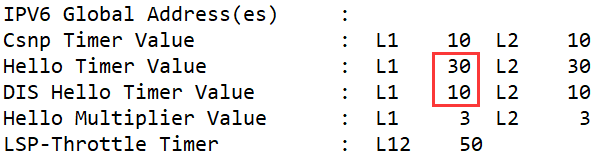

IS-IS:05 ISIS开销值和协议优先级

IS-IS 协议为路由器的每个 IS-IS 接口定义并维护了一个 level-1 开销值和一个 level-2开销值。开销值可以在接口上或者全局上手动配置,也可以使用 auto-cost自动计算确定。 修改接口cost: int g0/0/0 isis cost 50修改全局cost: isis cir…...

群辉NAS的远程访问

群辉NAS是私有云存储,局域网访问很容易【详见:网上邻居访问设置、其它设备的访问设置】,远程访问相对复杂,涉及很多关键因素,现将过程记录如下: 目录 1、互联网接入 2、绑定MAC与IP地址 3、路由器开启5…...

构建未来学堂:在线教育系统开发技术实践

在当今数字化时代,在线教育系统的开发越发显得至关重要。本文将带你深入了解在线教育系统的开发,涉及到关键的技术实践和代码示例。我们将采用现代化技术栈,为未来学堂的搭建提供实用的指南。 技术栈选择 在开始实际的开发之前,…...

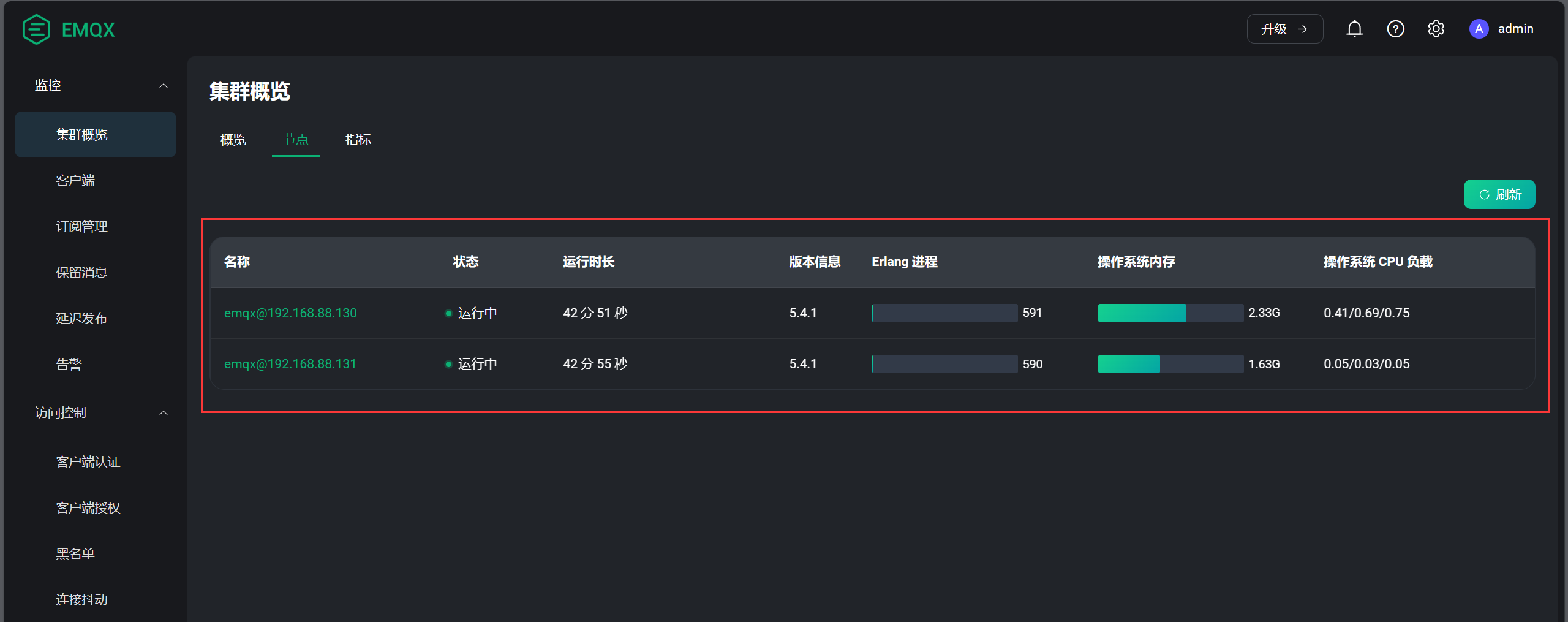

EMQX 单机及集群搭建

目录 1. 通过 Yum 源安装(CentOS7 单机安装) 1.1. 通过以下命令配置 EMQX Yum 源: 1.2. 运行以下命令安装 EMQX: 1.3. 运行以下命令启动 EMQX: 1.4. 访问 http://192.168.88.130:18083,默认用户名: adm…...

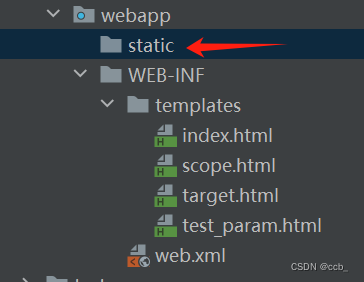

SpringMVC-对静态资源的访问

1.工程中加入静态资源 在webapp下创建static文件夹,此文件夹专门放入静态资源 2.使项目可以处理静态资源的请求 在SpringMVC配置文件中添加以下语句 1.引入命名空间 xmlns:mvc"http://www.springframework.org/schema/mvc" xsi:schemaLocation“http…...

形参和实参

目录 形参(形式参数): 实参(实际参数): 形参和实参的区别和联系 具体实例: 当我们谈论"形参"和"实参"时,可以用以下类比来解释它们之间的关系: 形参…...

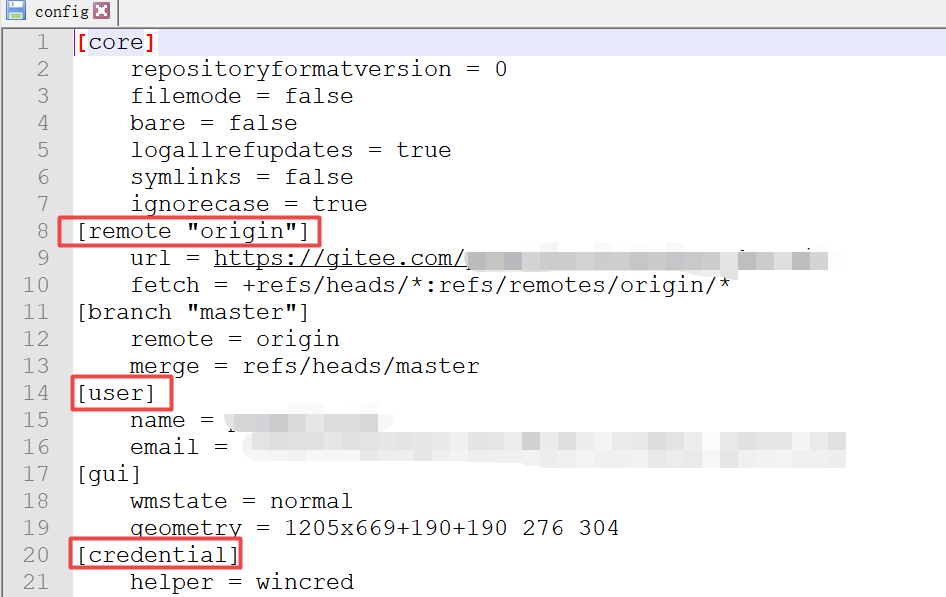

[git] windows系统安装git教程和配置

一、何为Git Git(读音为/gɪt/)是一个开源的分布式版本控制系统,可以有效、高速地处理从很小到非常大的项目版本管理。 二、git安装包 有2种版本,Git for Windows Setup和Git for Windows Portable(便携版)两个版本都可以。 三、Git for Windows Por…...

)

React Native 开发环境搭建(全平台详解)

React Native 开发环境搭建(全平台详解) 在开始使用 React Native 开发移动应用之前,正确设置开发环境是至关重要的一步。本文将为你提供一份全面的指南,涵盖 macOS 和 Windows 平台的配置步骤,如何在 Android 和 iOS…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

)

相机Camera日志分析之三十一:高通Camx HAL十种流程基础分析关键字汇总(后续持续更新中)

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了:有对最普通的场景进行各个日志注释讲解,但相机场景太多,日志差异也巨大。后面将展示各种场景下的日志。 通过notepad++打开场景下的日志,通过下列分类关键字搜索,即可清晰的分析不同场景的相机运行流程差异…...

libfmt: 现代C++的格式化工具库介绍与酷炫功能

libfmt: 现代C的格式化工具库介绍与酷炫功能 libfmt 是一个开源的C格式化库,提供了高效、安全的文本格式化功能,是C20中引入的std::format的基础实现。它比传统的printf和iostream更安全、更灵活、性能更好。 基本介绍 主要特点 类型安全:…...

pycharm 设置环境出错

pycharm 设置环境出错 pycharm 新建项目,设置虚拟环境,出错 pycharm 出错 Cannot open Local Failed to start [powershell.exe, -NoExit, -ExecutionPolicy, Bypass, -File, C:\Program Files\JetBrains\PyCharm 2024.1.3\plugins\terminal\shell-int…...

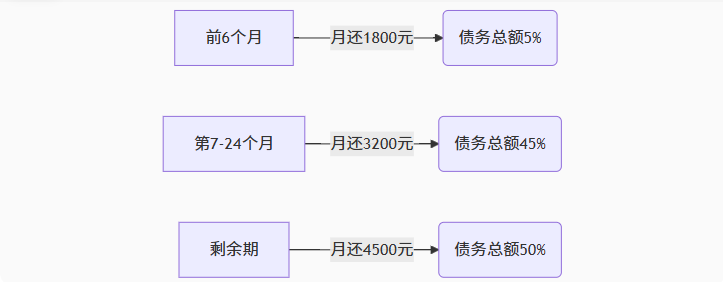

【无标题】湖北理元理律师事务所:债务优化中的生活保障与法律平衡之道

文/法律实务观察组 在债务重组领域,专业机构的核心价值不仅在于减轻债务数字,更在于帮助债务人在履行义务的同时维持基本生活尊严。湖北理元理律师事务所的服务实践表明,合法债务优化需同步实现三重平衡: 法律刚性(债…...

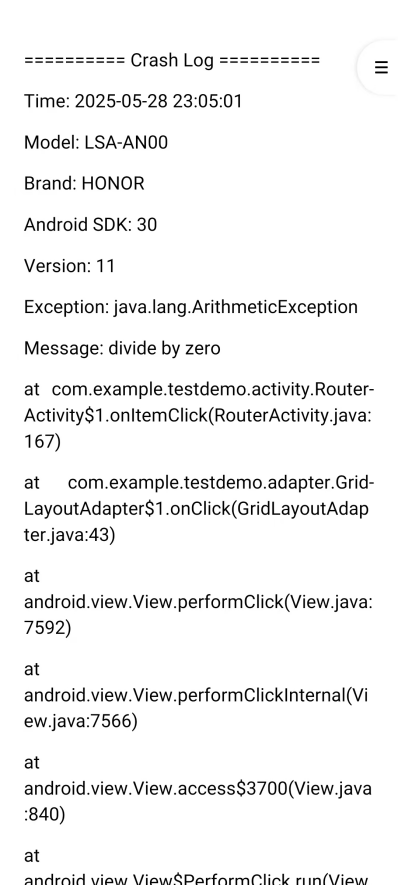

Android写一个捕获全局异常的工具类

项目开发和实际运行过程中难免会遇到异常发生,系统提供了一个可以捕获全局异常的工具Uncaughtexceptionhandler,它是Thread的子类(就是package java.lang;里线程的Thread)。本文将利用它将设备信息、报错信息以及错误的发生时间都…...

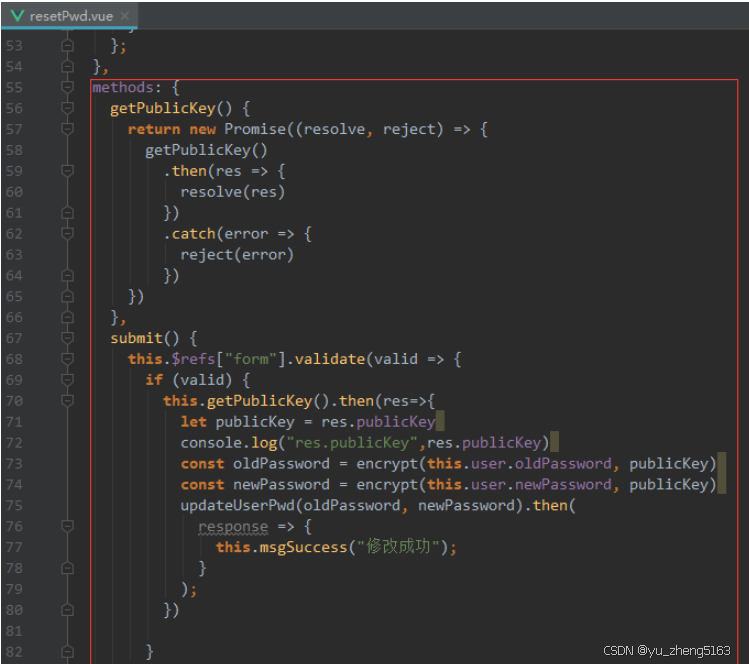

若依登录用户名和密码加密

/*** 获取公钥:前端用来密码加密* return*/GetMapping("/getPublicKey")public RSAUtil.RSAKeyPair getPublicKey() {return RSAUtil.rsaKeyPair();}新建RSAUti.Java package com.ruoyi.common.utils;import org.apache.commons.codec.binary.Base64; im…...

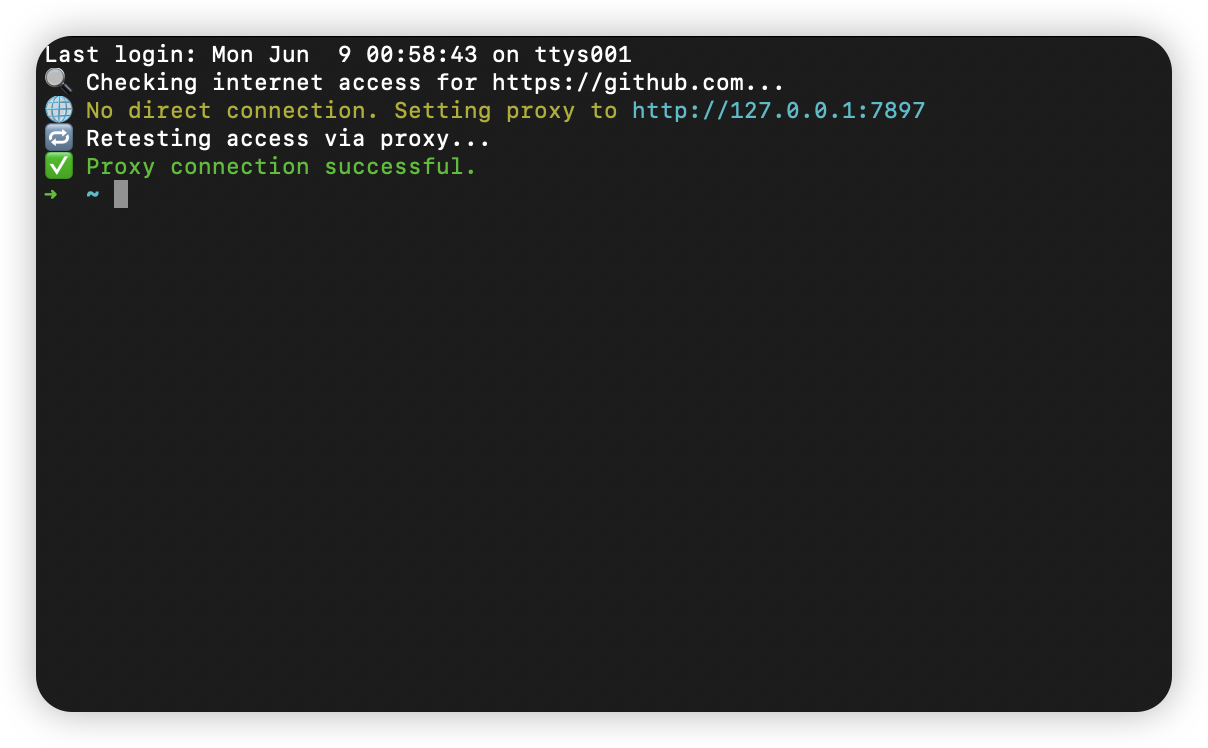

macOS 终端智能代理检测

🧠 终端智能代理检测:自动判断是否需要设置代理访问 GitHub 在开发中,使用 GitHub 是非常常见的需求。但有时候我们会发现某些命令失败、插件无法更新,例如: fatal: unable to access https://github.com/ohmyzsh/oh…...