网络安全大赛

网络安全大赛

网络安全大赛的类型有很多,比赛类型也参差不齐,这里以国内的CTF网络安全大赛里面著名的的XCTF和强国杯来介绍,国外的话用DenCon CTF和Pwn2Own来举例

CTF

CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今

现代CTF竞赛

现在的CTF比赛一般由专业队伍承担比赛平台、命题、赛事组织以及拥有自动化积分系统。参赛队伍需提交参赛申请,并且由DEF CON会议组织者们进行评选。比赛侧重于对计算机底层和系统安全的核心能力。

CTF的比赛赛制

解题模式(Jeopardy)

在解题模式的CTF赛制中,参赛队伍可以通过互联网或者现场网络参与,这种模式的CTF竞赛与ACM编程竞赛、信息学奥赛比较类似,以解决网络安全技术挑战题目的分值和时间来排名,通常用于在线选拔赛。

攻防模式(Attack-Defense)

在攻防模式CTF赛制中,参赛队伍在网络空间互相进行攻击和防守,挖掘网络服务漏洞并攻击对手服务来得分,修补自身服务漏洞进行防御来避免丢分。此模式CTF赛制是一种竞争激烈,具有很强观赏性和高度透明性的网络安全赛制。

混合模式(Mix)

结合了解题模式和攻防模式的CTF赛制,比如参赛队伍通过解题可以获取一些初始分数,然后通过攻防对抗进行得分增减的零和游戏,最终以得分高低分出胜负。采用混合模式CTF赛制的典型代表如iCTF国际CTF竞赛。

赛程规划

准备阶段:

参赛者通常需要学习相关的网络安全知识,如密码学、网络安全基础、编程技能等。

预赛/资格赛:

在大型比赛中,可能需要通过预赛来挑选进入决赛的队伍。

决赛:

决赛通常在特定的时间和地点进行,竞赛时间可能从几个小时到几天不等。

得分和评估:

根据解决的挑战和攻防表现进行得分。

颁奖和总结:

赛事结束后进行颁奖,并对参赛者的表现进行总结和评价。

CTF比赛规则

1. 比赛形式

Jeopardy Style:参赛者需要解答一系列安全问题,涵盖不同的类别,如密码学、逆向工程、Web安全等。

Attack-Defense Style:每个团队既要保护自己的服务器,同时还要攻击其他团队的服务器。

2. 团队组成

参赛者可以单独参赛或组成团队参赛,团队人数通常有上限。

3. 比赛时间

CTF比赛通常有明确的开始和结束时间,持续时间可能从几小时到几天不等。

4. 得分规则

在Jeopardy模式中,解决每个挑战会获得一定的分数,通常难度越大分数越高。

在Attack-Defense模式中,攻击对手的成功和防御自己的成功都会获得分数。

5. 挑战类型

挑战可能包括但不限于:密码破解、逆向工程、网络安全、程序漏洞利用、Web安全等。

6. 提交答案

参赛者需要在规定时间内通过比赛平台提交答案或Flag

7. 禁止行为

禁止攻击比赛平台或其他非比赛目标的网络和服务。

禁止与其他团队合谋或共享答案。

禁止使用自动化工具对挑战进行爆破尝试。

8. 安全和合法性

参赛者必须遵守当地的法律法规,确保所有活动在合法范围内。

保持网络和信息安全,不得利用比赛进行非法活动。

9. 赛事组织

比赛组织者负责设定规则、准备挑战、记录得分和解决比赛期间的问题。

国内的CTF赛事

(1)CTF赛事的代表性线下赛事

国际上这类的顶级赛事,当属DEFCON。国内最优秀的战队会参加。现在国内蓝莲花、0ops战队都会在互联网公司的支持下组织联合战队参战。

【XCTF】国内最早的CTF大赛是蓝莲花战队在百度支持下组织的BCTF,后来南京赛宁公司将其发展为现在国内最大的CTF联赛——XCTF。其代表人物就是核心组织者诸葛建伟。

【WCTF】现在国内市值最大的网络安全公司奇虎360主办。在赛事规模、邀请的国际战队水平,都非常不错。这个赛事和360操办的中国互联网安全大会ISW一样,出手不凡。背后的平台技术支持有永信至诚的身影。

【TCTF】腾讯安全联合实验室的七大实验室领衔,联合上海交大0ops战队,组织了这个有特色的CTF赛事。2017年举办的第一届。分为主赛和高校赛。赛事邀请了国际著名战队参加,而且冠军有DEFCON外卡。在举办CTF比赛上腾讯虽然比360晚,就像腾讯举办CSS领袖峰会比360的ISW晚,但是腾讯的出手从来都是大手笔,比赛也能一举成为国内三大顶级商业CTF赛事之一。

XCTF

XCTF联赛全称XCTF国际网络攻防联赛,CTF(Capture The Flag)一般译为夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。XCTF联赛是由清华大学蓝莲花战队发起组织,网络空间安全人才基金和国家创新与发展战略研究会联合主办,赛宁网安总体承办,由高校、科研院所、安全企业、社会团体等共同组织,由业界知名企业赞助与支持,面向高校及科研院所学生、企业技术人员、网络安全技术爱好者等群体,旨在发现和培养网络安全技术人才的竞赛活动。

第三届XCTF联赛总决赛

第三届XCTF联赛总决赛

XCTF联赛宗旨:通过竞赛公开选拔奖励具有全面且深入网络安全技术对抗实践能力的参赛团队,并引导高校及科研院所学生、企业技术人员和网络安全技术爱好者在竞赛过程中锻炼实际网络安全对抗技能与团队协作能力,提升我国网络安全技术人才水平,进而增强我国网络空间安全防御能力。

XCTF联赛原则:公开、公平、公正。

第三届XCTF联赛总决赛

第三届XCTF联赛总决赛

XCTF联赛基本方式:XCTF联赛由选拔阶段和总决赛阶段两部分组成。选拔阶段通过多个由高校及科研院所技术团队承办的分站赛,遴选出技术能力水平较高的参赛队伍进入到总决赛阶段。总决赛阶段设置总决赛与夏令营活动,入围总决赛的参赛队伍通过竞赛,角逐出冠、亚、季军和优胜奖并获得奖励;由总决赛选拔出表现优异的队伍和个人进入夏令营活动进行提高训练,并鼓励参加知名国际赛事。

联赛规则:

在线解题模式选拔赛

1、赛制形式

通过互联网远程参与的在线解题模式CTF赛制,建议4-8人规模团队组队参赛

2、赛题类别

覆盖Web渗透、二进制漏洞挖掘利用、密码分析、取证分析、逆向分析、安全编程等网络安全各项技术,各站选拔赛根据组织技术团队情况各具特色风格

3、成绩和排名评定

解题过程需通过离线分析或在线交互克服技术挑战后获取Flag,提交验证正确后给予相应分数。组织方可对最早解出题目的团队设置奖励分值,但不应超过题目分值的10%。在线解题模式选拔赛以团队得分总和排出名次,根据解题时最后有效提交时间,来综合区分得分总和相同团队的排名次序。

选拔赛线下决赛

1、赛制形式

在承办方现场参与的线下解题或攻防CTF赛制,不超过四人的团队组队参赛

2、赛题类别

涉及技术挑战包括但不限于:Web渗透和防护、二进制服务漏洞挖掘利用与修补、系统防护、攻击分析等,具体形式:多支战队渗透同一靶标环境解题和/或多支战队之间互相攻防,各站选拔赛根据组织技术团队情况各具特色风格。

3、成绩和排名评定

根据比赛队伍的攻防操作结果进行分数计算,以参赛队伍的得分高低进行排名并确定优胜队伍。

总决赛

1、赛制形式

在承办方现场参与的线下攻防CTF赛制,不超过四人的团队组队参赛

2、赛题类别

技术挑战范围同选拔赛线下决赛类别;具体形式:多支战队之间互相攻防

3、成绩和排名评定

同选拔赛线下决赛成绩和排名评定规则。

参赛方式:

XCTF联赛采取开放式的报名,凡在各站选拔赛前注册并通过审核的所有自然人及自然人群体都可参赛,没有其他任何限制。报名方式也很便捷:通过XCTF竞赛主站,注册新用户,并发起战队,然后邀请小伙伴们注册新用户,加入战队,就可以开启你的XCTF联赛之旅了!在选拔赛开赛前,战队和选手信息将被同步至选拔赛网站,进行竞赛。参与各站选拔赛,努力通过选拔赛夺冠或联赛积分累积前列入围总决赛。

站点:

XCTF-TIME:是XCTF联赛的竞赛主站,包含每场分站选拔赛的赛况成绩发布,联赛积分排行榜,人才对接等栏目。具有求职意向的XCTF联赛参赛选手可以在线提交竞赛解题报告、个人简历、求职意向,具有招聘需求的赞助商可以获取参赛选手的简历、XCTF联赛解题详细记录与解题报告分析。

XCTF-OJ在线实训:是XCTF联赛提供的Online-Judge在线实训平台。 [17-21]

23年举行了第七届XCTFXCTF国际网络攻防联赛总决赛

赛制焕新:KOH巅峰对决开启,冠军争夺激烈加倍

在延续前六届大赛传统、保证赛事高质量举办的基础上,本届大赛采用混合赛制并进行赛制更新。

本次竞赛共涉及两种网络安全赛制,首日解题赛以竞速解决网络安全高难度挑战题目为主,贰日竞赛根据首日的晋级结果采用KOH巅峰对决全新赛制。

在KOH巅峰对决中,晋级战队两两一组,每轮对决分值翻倍,前期积累优势也许瞬间被反超,落后队伍随时可能反败为胜。赛势走向难以预测,冠军之战更加惊心动魄,大大提升了赛事竞技沉浸感与刺激性。

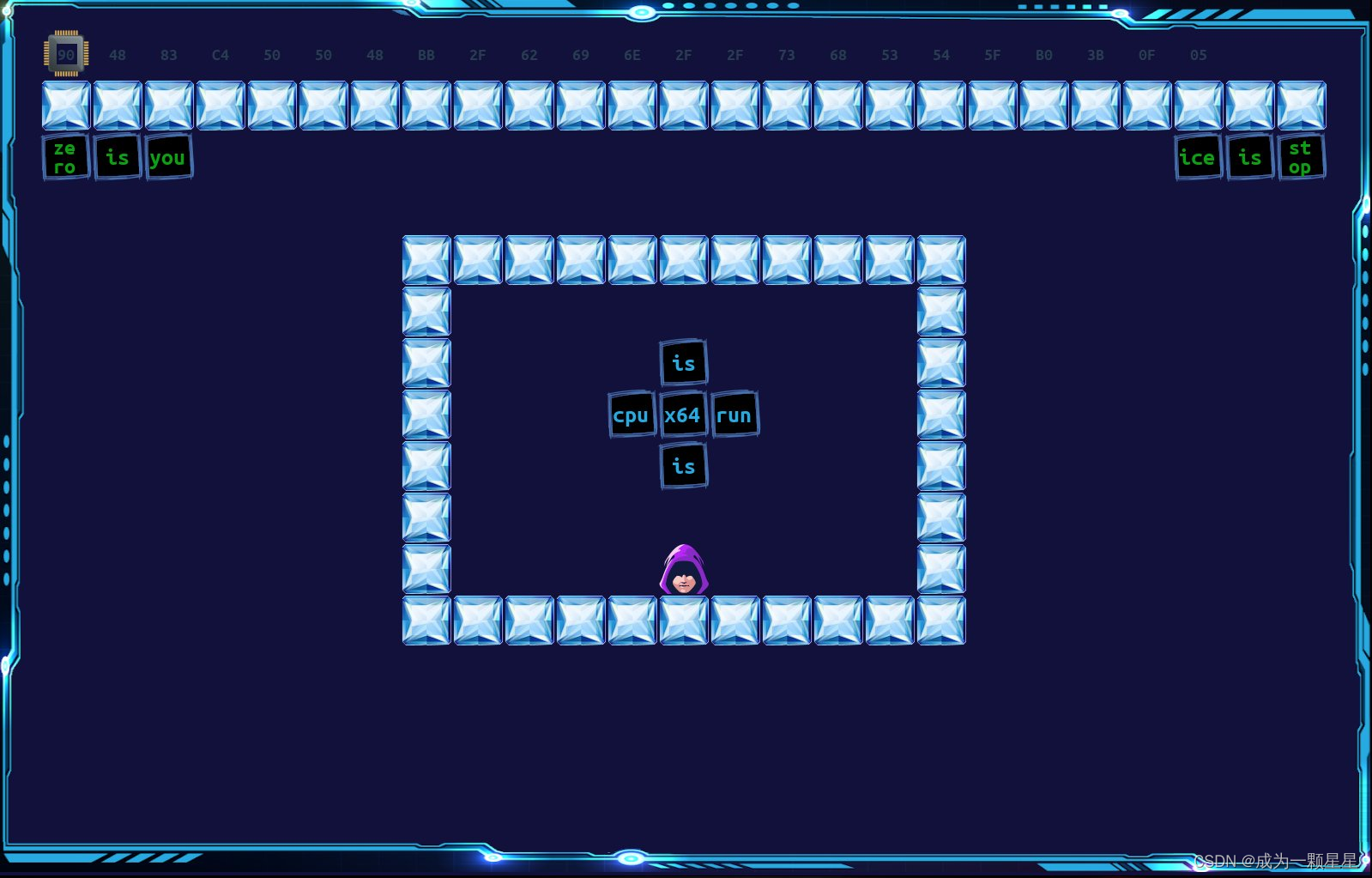

黑客战争:CTFer的电子竞技,Dota x CTF重磅上线

本届大赛除了KOH巅峰对决采取1V1的电子竞技对决形式外,还特别结合多人在线竞技游戏Dota2,将CTF与游戏场景相融合,以参赛选手提交的AI智能进行博弈攻防,将给参赛选手全新的竞赛体验。未成功晋级巅峰对决的参赛队伍均可参与黑客战争游戏,共同体验一场专属于CTFer的电子竞技。

(2)CTF初赛+AWD决赛的经典赛

现在常见的赛制都采用了线上初赛+线下决赛的赛制组成。线上初赛常常用解题赛模式和少量线上实践操作赛,线下决赛采用AWD的攻防结合赛。

AWD (Attack With Defense,攻防兼备)模式

你需要在一场比赛里要扮演攻击方和防守方,攻者得分,失守者会被扣分。也就是说,攻击别人的靶机可以获取 Flag 分数时,别人会被扣分,同时你也要保护自己的主机不被别人得分,以防扣分。没接触过的同学第一次玩这种模式时,很可能都是一脸懵逼,最近我也打了一次由 玄魂 组织的、比较简单的小型 AWD,借 NeverSec 公众号来介绍一下一般的 AWD 比赛流程和所需准备的地方。由于我负责 Web 比较多,因此这篇文章不会涉及到二进制方面,主要从 Web 方向介绍。

AWD流程

1. 出题方会给每一支队伍部署同样环境的主机,主机有一台或者多台。

2. 拿到机器后每个队伍会有一定的加固时间或没有加固时间,这个视规则而定。

3. 每个服务、数据库、主机上都会可能存在 flag 字段,并且会定时刷新。通过攻击拿到 flag 后需要提交到裁判机进行得分,一般会提供指定的提交接口。下一轮刷新后,如果还存在该漏洞,可以继续利用漏洞获取 flag 进行得分。

通常来说,如果攻防赛时间比较短的话,一般只会考核 Web 、数据库的渗透、已有漏洞的利用;如果时间较长,很可能还需要做内网渗透

一般一个队伍由三人组成。负责两个方面:一方面负责防守加固、做基线、加WAF、流量回放等等。一方面负责源码审计、写攻击脚本、维持权限、持续渗透,具体怎么安排都视三人能力而定。

具体经典赛事

【强网杯】这是由信息工程大学举办的全国性赛事。虽然是一个大学举办,但是因为其背后的行业背景和学校特色水平,决定了这个比赛的高水平。

【X-NUCA】这是有中科院信工所举办的全国性赛事。信工所是聚集了中科院体系几乎所有安全精英的超级研究体,其支持的赛事自然也决定了其水平。

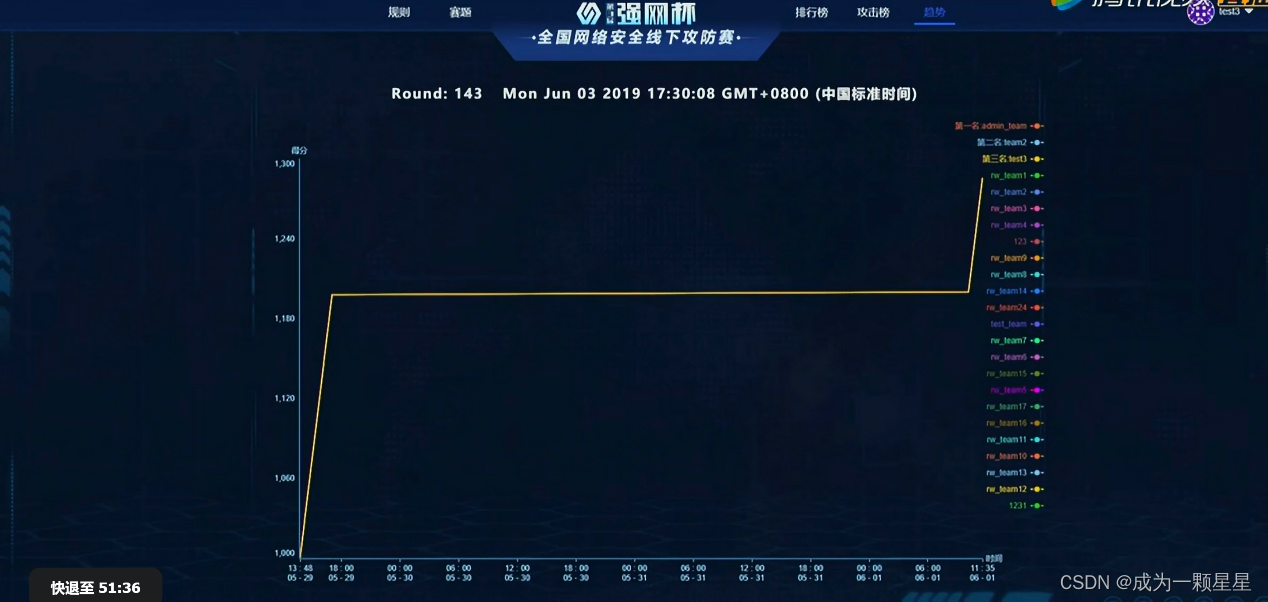

强国杯:

第二届强国杯网络安全挑战赛决赛现场

第七届强国杯技术技能大赛决赛

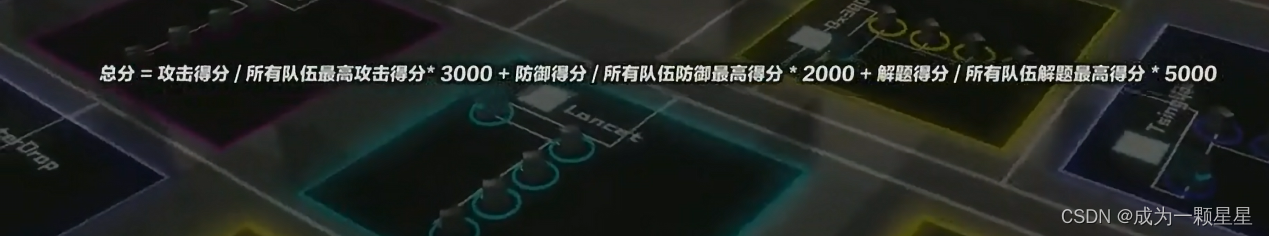

竞赛形式

比赛内容主要围绕网络安全和系统安全中的现实问题进行设计,主要关注以下重点难点问题:①二进制程序逆向分析和漏洞挖掘利用;②Web漏洞挖掘和利用;③密码分析;④智能终端安全;⑤流量分析;⑥电子取证;⑦信息隐藏;⑧物联网安全;⑨云安全;⑩网络空间动态防御以及其他相关领域。竞赛分为线上赛、线下赛、精英赛三个阶段。

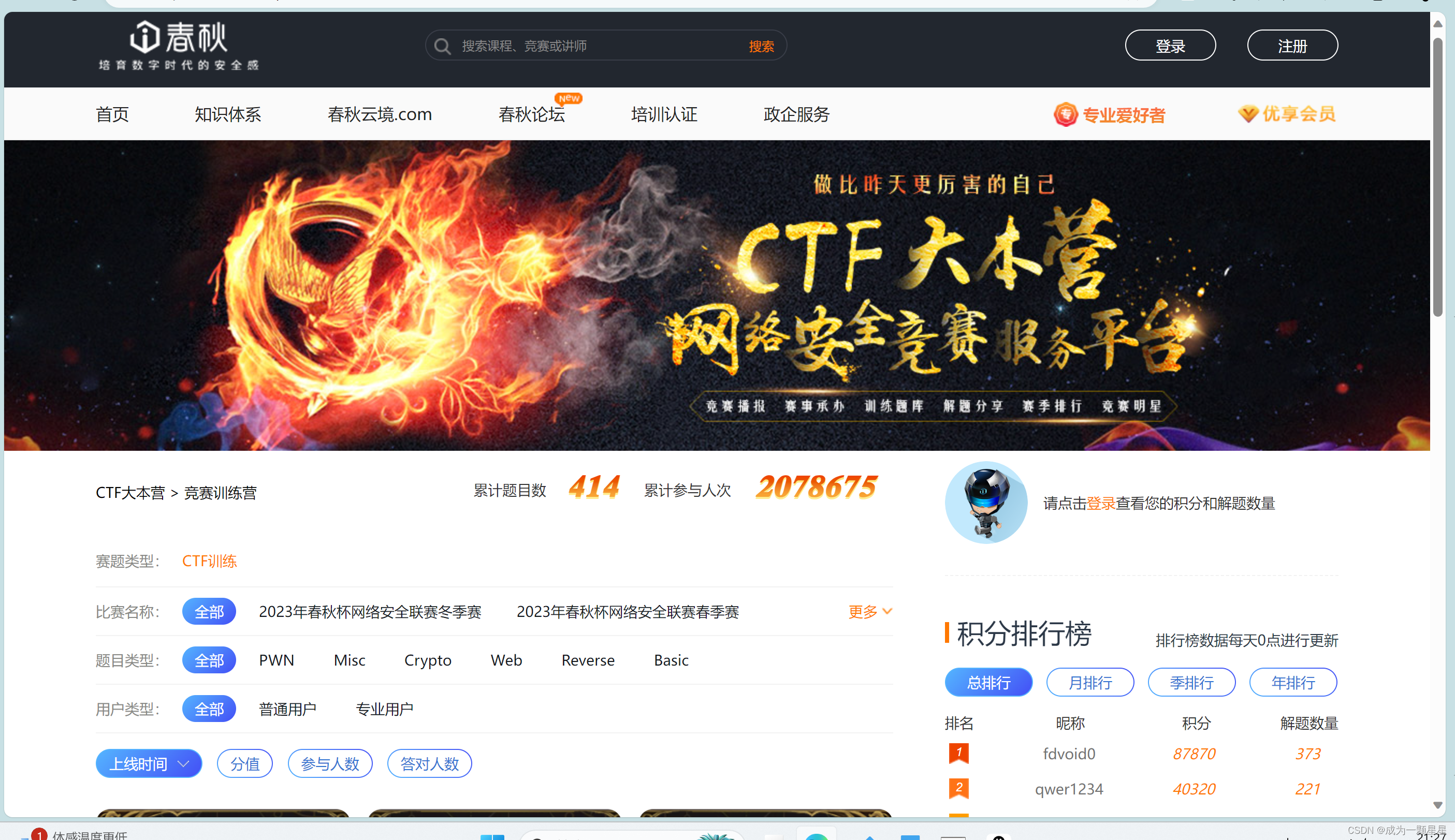

比赛进程

线上赛线上赛将通过i春秋CTF竞赛平台展开,采取线上CTF答题模式,面向高等院校和国内信息安全企业,每队不超过10人,重点考察参赛人员网络安全领域学科知识的综合运用能力和网络攻防基本技能的掌握水平。

线下赛从线上赛战队中选取24支进入线下赛,采取与国际接轨的攻防对抗模式,通过e春秋线下AWD竞赛平台展开。每支战队不超过4人,综合评估参赛人员对预置漏洞快速挖掘、利用和防护能力,角逐出一等奖(冠亚季军),二等奖和三等奖。比赛时间:2018年4月14日-15日

(三)精英赛采取攻坚解题模式,面向线上、线下比赛成绩优秀的战队并定向邀请部分国内安全企业精英团队,设置若干困难攻防环境,以参赛队提交解题报告的方式进行。

比赛时间:2018年4月底,具体时间待定

评审规则

(一)线上赛参赛队用注册成功的账号登陆i春秋竞赛系统进行答题,每道赛题均内置1个flag,设置一定的分值,参赛队解题后得到flag即能获得相应的分数。排名前36的队伍比赛结束后24小时内,各参赛队需提交每道赛题详细的解题报告(Writeup),经组委会审核后,在48小时内确定各参赛队最终得分和排名。未提交完整解题报告或发现作弊行为的,取消比赛成绩。公布最终排名后,各参赛队需出具参加线下赛人员的同单位证明才可参加线下赛。

(二)线下赛参赛队在主办方搭建的封闭网络环境下进行攻防对抗。每支参赛队均维护一个运行指定服务的Gamebox,竞赛方在每队的Gamebox上会设置若干flag(每个服务一个),参赛队需保证服务的正常运行。选手通过分析服务发现、利用和修复漏洞,成功利用漏洞拿到对手Gamebox中的flag即可得分,本队Gamebox中的flag被其他参赛队获取既扣除相应分值。竞赛方每隔一段时间更新一次flag,单个flag的分值由所有获取它的参赛队均分。

- 精英赛主办方将网络安全领域重要课题、现实问题、技术难题转化为竞赛题目,参赛队在规定时间内完成相应任务即可获得奖金。累积奖金额度最高的团队获得年度优秀团队称号。

奖项设置

为激发各参赛方的积极性,赛事共设置奖金500万,对优胜团队给予鼓励和资助。

- 线上赛一等奖:第1-3名,每队奖金3万元二等奖:第4-12名,每队奖金1万元三等奖:第13-24名,每队奖金5千元优胜奖:第25-40名,每队奖金1千元

- 线下赛一等奖:第1-3名,冠军奖金15万元、亚军奖金8万元、季军奖金5万元二等奖:第4-8名,每队奖金2万元三等奖:第9-24名,每队奖金1万元

- 精英赛精英赛奖金将根据题目设置来确定奖金,每道赛题奖金为20万元-50万元。一道赛题如有多支战队完成,奖金由完成赛题的战队平均分配。虽未完成解题过程,但能提供确有价值的解题思路和办法,由专家评委会视情给予奖励。精英赛将根据团队的累积奖金额度,评选出一个年度优秀团队称号。

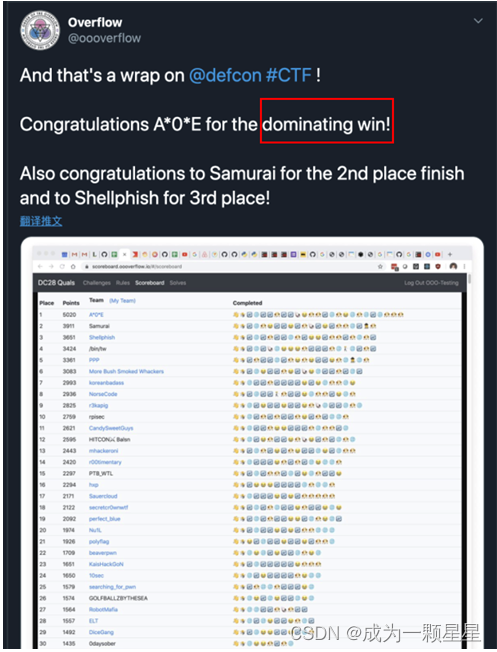

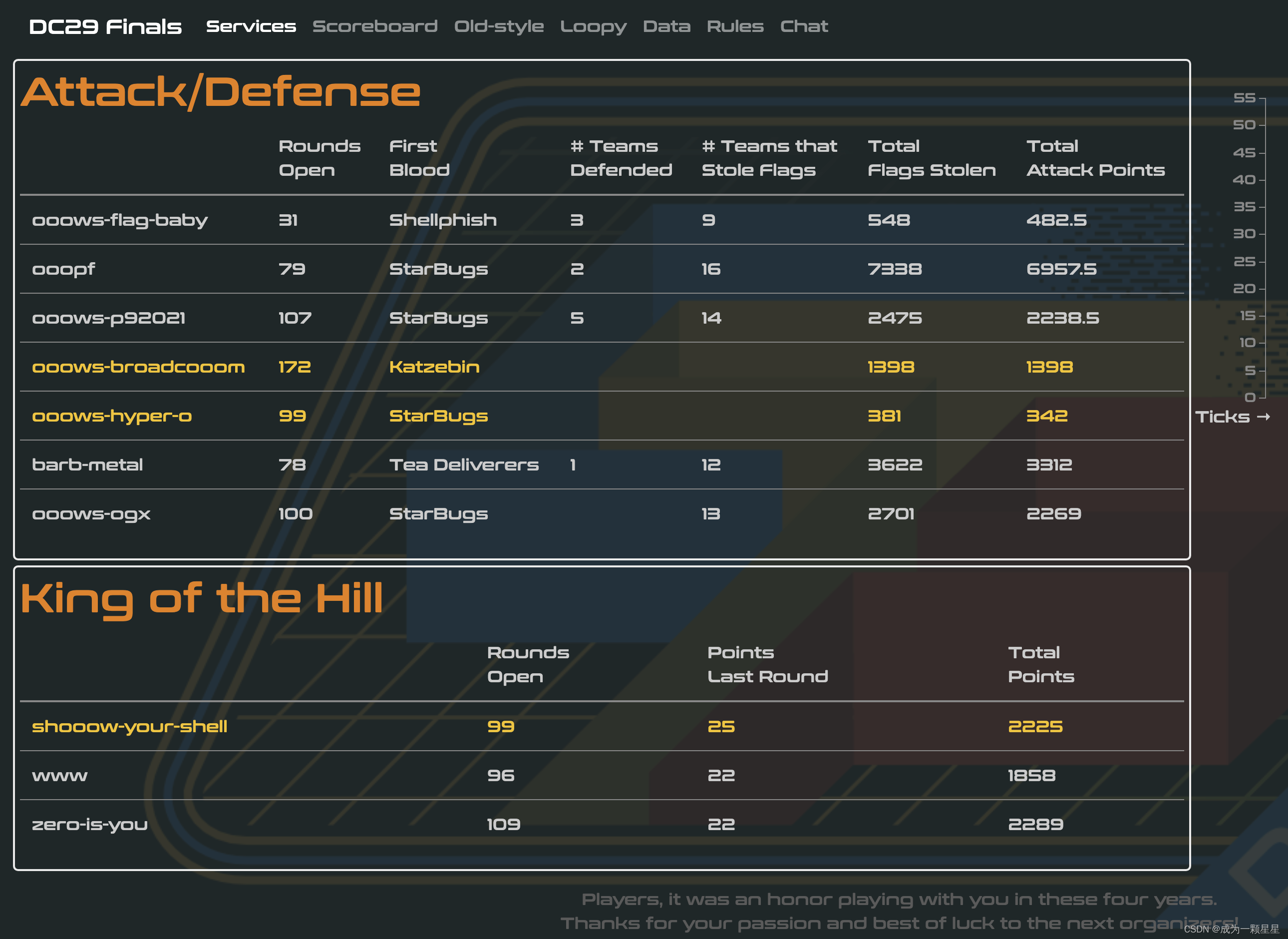

DEFCON CTF

DEFCON CTF是CTF界最知名影响最广的比赛,历史也相当悠久,已经举办了22届,相当于CTF的“世界杯”。

DEFCON CTF分为线上的预选赛和线下的决赛,线上预赛采用解题模式(jeopardy),通常在每年的5月份面向全球黑客举行;而现场决赛采用攻防模式(attack/defense),通常在每年的8月份于美国拉斯维加斯举行。

线上预赛排名前列的队伍才能够入围拉斯维加斯的现场决赛。虽然说是预赛但是题目难度一点都不低,题目类型以二进制程序分析和漏洞利用为主,Web和杂题只占非常少的比例,尤其近年来的趋势更是如此。题目的复杂度和难度都很高,风格更偏向模拟实际软件系统的漏洞挖掘与利用。

而除了参加预赛这种方式外,还能通过参加其他“外卡赛”入围决赛。这些外卡赛通常也是一些质量很高的重量级比赛,比如今年就包括有PlaidCTF,Boston Key Party,Ghost in the Shellcode,SECCON CTF,RuCTFE以及去年的DEFCON CTF决赛,只有获得这些比赛的冠军才能够获得DEFCON决赛的入场券,所以难度一点也不比参加预赛低。

最终入围现场决赛的队伍通常为15-20支,每年数量不一定相同,依据规则而定。而攻防模式的比赛比起解题模式来说更为血腥和暴力,强弱之差会变得异常明显。顶尖强队如PPP通常是一种虐杀全场的王者姿态,在初始分几千的情况下最终得分可以到数万甚至数十万之多;中等水平的强队则只能在守好自己的前提下尝试去弱队身上捞一点分数,勉强找一找别人牙缝里剩下的东西,最终得分通常都在初始分上下,差不了太多;而弱队在强队的碾压之下则根本连喘息之机都没有,更不用谈还手之力了,每年都会有若干支队伍难逃被血刷成零分的命运,DEFCON决赛的残酷性也由此可见一斑。

决赛的题目类型以二进制漏洞利用为主,难度会比预赛的题目还要高,另外有时可能会有少量的Web题。所以DEFCON CTF整个比赛更注重选手在二进制程序分析方面的实力,而不太像国内的大多数比赛主要考察选手在Web和渗透方面的实力。

Pwn2Own

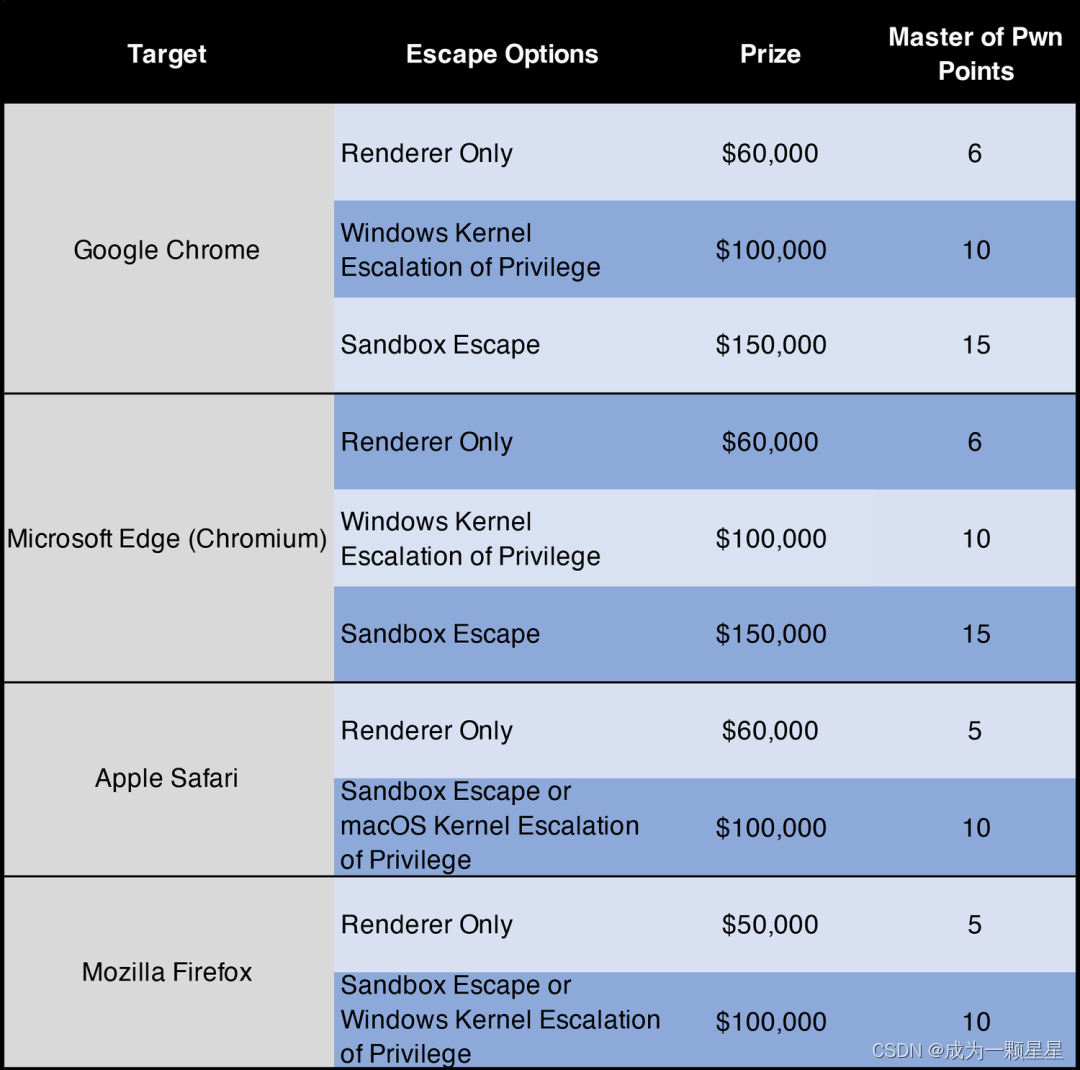

2012 年,规则改为采用积分制的夺旗式比赛。新的形式导致过去几年在该活动中取得成功的查理·米勒 (Charlie Miller)决定不参加,因为它需要“现场”书写米勒认为有利于大团队的功绩。黑客对抗四大主流浏览器。

ZDI 指出,2024年的 Pwn2Own 大赛将于2024年3月20日至22日在温哥华 CanSecWest 举行。本次大赛共分8个类别,并将简化“汽车”类别并新增“云原生/容器”类别。本次大赛的总奖金池超过100万美元,合作伙伴是特斯拉。

“汽车”类别将取消多层级目标,仅关注漏洞影响和在车辆目标组件中实现代码执行情况。对于某些目标而言,需要在多个系统中实现代码执行。赏金不累计,例如,出于需要在触及 Autopilot 的过程中利用车载娱乐系统,但仅可获得 Autopilot 的赏金。除此以外,本次大赛将在“企业通信”类别中新增目标 Slack。本次大赛的奖金池将超过100万美元现金和奖励。

本次大赛将分如下8个类别:

- Web 浏览器

- 云原生/容器

- 虚拟化

- 企业应用

- 服务器

- 本地提权

- 企业通信

- 汽车

Web 浏览器类别

虽然浏览器是“传统的”Pwn2Own 目标,但该类别中的目标一直在变化,以便确保这些目标是相关的。本次大赛重新引入仅渲染利用选项,其赏金仍然为6万美元。不过,如果参赛选手拥有 Windows 内核提权或沙箱逃逸漏洞,则可分别获得10万美元或15万美元。如利用同时适用于 Chrome 和 Edge浏览器,则可获得“双击”附加奖金2.5万美元。基于 Windows 的目标将在 VMware Workstation 虚拟机中运行。所有浏览器(除 Safari 外)可获得 VMware 逃逸扩展。如候选人在攻陷浏览器的同时通过逃逸 VMware Workstation 虚拟机在主机操作系统上执行代码,则可获得额外的8万美元和8个冠军积分点。Apple Safari 和 Mozilla firefox 仍要求完整的利用。

云原生/容器类别

这是本次大赛的新增类别,ZDI 希望参赛选手能够将平时的优秀研究成果带到大赛。当然,说到容器,必提 Docker Desktop,它是列表中的第一个目标。然而,Docker Desktop 并非唯一目标。Containerd 运行时是行业标准且一直流行。Firecracker 作为创建和管理安全、多租户容器和基于功能的服务的常见选择,也是列表中的第三个目标。

参赛选手要获得成功,则exploit必须从 guest 容器/microVM 中启动且在主机操作系统上执行任意代码。本类别中的最后一个目标是gRPC,即可在任何环境中运行的现代开源高性能远程程序调用 (RPC) 框架。参赛选手必须利用 gRPC 代码库中的漏洞来获得任意代码执行结果。

虚拟化类别

在每次比赛中,虚拟化类别都会贡献一些高光时刻。和往常一样,VMware 是本类别的主要目标,VMware ESXi 和 VMware Workstation 都是其中的目标,赏金分别是15万美元和8万美元。微软也再次成为本类别中的目标,如参赛选手能够成功实现 Hyper-V 客户端guest-to-host 提权,则可获得25万美元的赏金。Oracle VirtualBox 是最后一个目标,赏金为4万美元。

本类别还设立了附加奖励。如参赛选手能够逃逸 guest OS,且通过 Windows 内核漏洞(除 VMware ESXi 外)实现主机 OS 提权,则可获得额外5万美元的赏金和5个积分点。因此,Hyper-V 漏洞的最高赏金可达30万美元。

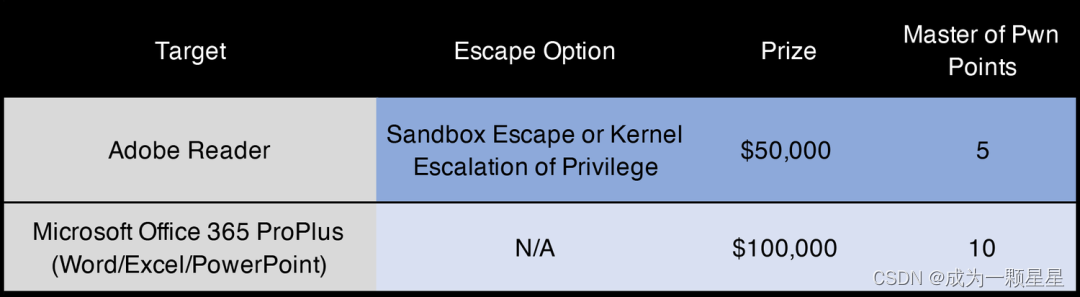

企业应用类别

企业应用类别再次回归,Adobe Reader 和多个 Office 组件再次成为目标。今年,ZDI 允许这些应用在 M系列的 MacBook 上运行。如参赛选手能够开发出实现沙箱逃逸或内核提权的 Reader 和 Office 365 应用的 exploit, 则分别可获得5万和10万美元的赏金。Word、Excel 和 PowerPoint 都是合法目标。如适用,则基于微软 Office 的目标将启用 Protected View 特性。Adobe Reader 将启用 Protected Mode 特性。

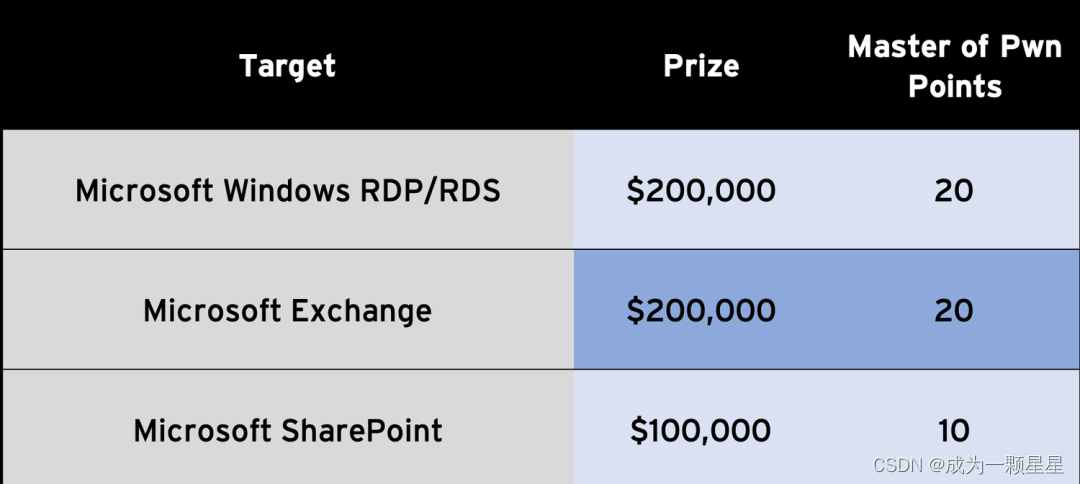

服务器类别

2024年的服务器类别稍有减少,本次大赛主要关注服务器组件。这些服务器经常受到勒索团伙、国家黑客组织等的青睐,因此这些组织手中存在 exploit。唯一的问题是,我们能否在 Pwn2Own大赛上看到上述对手的exploit?SharePoint 最近遭在野利用,其中部分利用链已在去年的大赛上得到演示。微软 Exchange 一段时间以来都是一个热门目标,本次大赛它也是目标之一,赏金为20万美元。本类别的最后一个目标是 Windows RDP/RDS,所设赏金额也是20万美元。

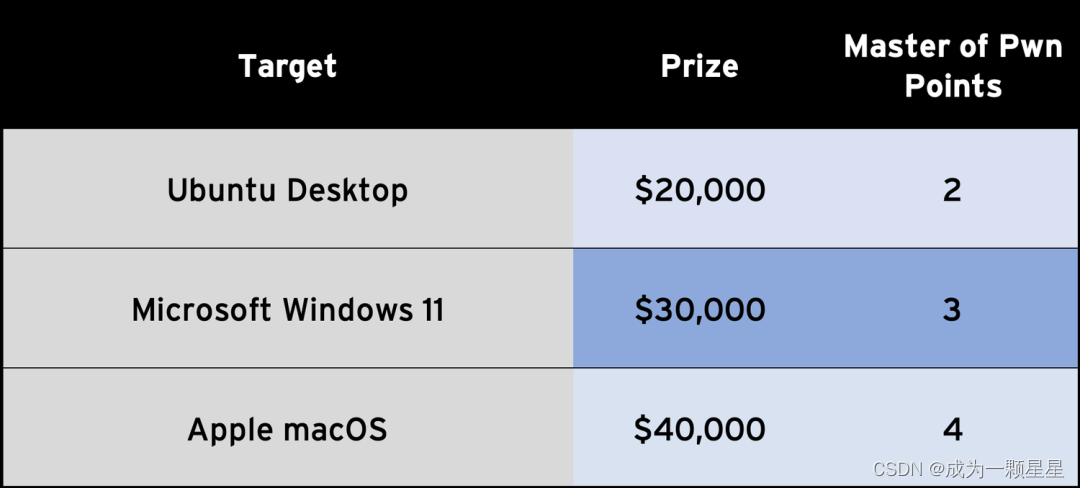

提权类别

本类别是 Pwn2Own 大赛的经典类别,主要关注标准用户提权至高权限用户并执行代码的攻击。参赛选手必须利用内核漏洞实现提权。Ubuntu Desktop、Apple macOS 和微软 Windows 11 系统是本类别中的目标。

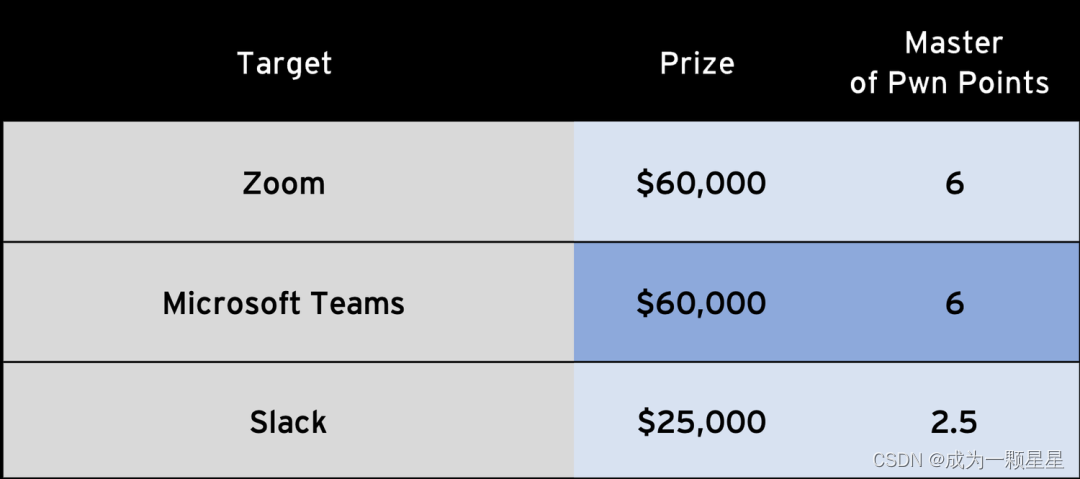

企业通信类别

ZDI 在2021年引入该类别,用于反映这些工具在现代、远程员工中的重要性,且在2021年大赛中均被攻陷。2024年,ZDI 扩展了该类别,将一直热门的 Slack 生产力平台囊括在内,赏金为2.5万美元。参赛选手必须通过与目标应用的通信实施攻陷。一些通信请求包括音频通话、视频会议或信息。Zoom 和微软 Teams 都设立了6万美元的赏金,希望能在本类别中看到更优秀的研究成果。

自2019年新增汽车类别后,出现了一些很出色且具有创造性的研究成果。温哥华是本类别的诞生之地,特斯拉再次回归。如之前所述,本次大赛调整了一些规则,但不意味着获得成功的难度降低。本次大赛将把 Tesla Model 3(基于 Ryzen)和 Tesla Model S(基于 Ryzen)列为目标,在必要情况下还将增加等效的台式单元。去年,所有的利用测试均在台式单元完成,因为在真实车辆上的利用将对旁观人员和其它车辆带来危险。

活动背景

Pwn2Own是全世界最著名、奖金最丰厚的黑客大赛,由美国五角大楼网络安全服务商、惠普旗下TippingPoint的项目组ZDI(Zero Day Initiative)主办,谷歌、微软、苹果、Adobe等互联网和软件巨头都对比赛提供支持,通过黑客攻击挑战来完善自身产品。大赛自2007年举办至今,每年三月在加拿大温哥华举办的CanSecWest安全峰会上举行。

Pwn2Own攻击目标包括IE、Chrome、Safari、Firefox、Adobe Flash和Adobe Reader的最新版本。对安全研究人员来说,如果能在Pwn2Own上获奖,这象征着其安全研究水平已经达到世界领先的水平。Pwn2Own上各参赛团队的表现,也代表其国家网络攻防技术的实力。

参赛者如能够攻破上述广泛应用的产品,将获得ZDI提供的现金和非现金奖励,Google Project Zero也对本届比赛提供了额外奖励。而ZDI也会将产品漏洞反馈给相关厂商,帮助厂商进行修复。

Pwn2Own 2016引入比赛积分制,除单项冠军外,设立了综合总冠军的奖项(Master of Pwn) ,代表了国际范围内软件和互联网行业对综合安全研究能力最强的参赛团队的最高认可,只要达到比赛要求的漏洞利用展示都可以赢取积分。积分最高的冠军选手还将赢得ZDI漏洞奖励计划的6.5万分,价值约2.5万美元的额外奖励。

新增VMWare Workstation Escape破解项目,攻击目标操作系统和应用都是运行在虚拟机上,并以额外7.5万美金的高额奖金被设定为今年最为关注的领域。 [10]

比赛时间

2016年3月16日-3月17日(温哥华时间) [10]

赛程安排

将在安全峰会上由抽签随机决定,并于赛前公布在惠普安全研究机构的官方博客上。

比赛要求

本次大赛要求对IE、Chrome、Firefox、Safari、Adobe Reader及Adobe Flash这六款广泛应用的软件进行未知漏洞攻击。所有被攻击设备的操作系统都使用了全部的补丁。

参赛者选择目标后按随机顺序排列,最先攻下该目标的队伍获胜。获胜的标志是访问一个攻击者特制的站点,使攻击者能够完全控制用户的电脑。 [11]

奖金设置

基于Windows操作系统的攻击目标及奖金设置:

· Google Chrome(64位):7.5万美元

· Microsoft Internet Explorer 11(64位,开启EPM):6.5万美元

· Mozilla Firefox::3万美元

· Adobe Reader running in Internet Explorer 11(64位,开启EPM):6万美元

· Adobe Flash (64-bit) running in Internet Explorer 11(64位,开启EPM):6万美元

基于Mac OS X操作系统的攻击目标及奖金设置:

Apple Safari(64位):5万美元

另外,对于基于Windows系统的攻击,如果参赛者们获得了系统代码执行权限,还将 额外获得2.5万美元的奖励。

对于谷歌Chrome浏览器来说,如果有人可以在Chrome 42(最新的版本)上找到安全 问题,Chrome安全小组将会再提供高达10000美元的奖励。

注意事项

1、攻击所利用的漏洞必须是未知、未公布、未向供应商提交过的。

2、漏洞不能重复利用。

3、远程攻击必须要排除操作背后的人为干扰(如浏览恶意内容),必须出现在用户正常的会话中,不会出现重启或者下线/登录的情况。 [12]

比赛规则

参赛黑客们的目标是4大主流网页浏览器——IE、Firefox、Chrome和Safari,平台是在安装安全更新的Windows 7操作系统下运行,Safari浏览器将在安装苹果Mac OS X 10.6雪豹操作系统下运作,顺利攻破一个主流浏览器便奖励1万美元,共4万美元。为了增加比赛难度,参加黑客竞赛的参赛者不准使用Adobe Flash等第三方外挂。这些第三方外挂一直都是操作系统中的安全弱项,破解专家Charlie Miller说只要浏览器装有Java或 Adobe Flash,被黑简直是稀松平常。

智能手机也选了4大主流系统,分别是iPhone os、RIM Blackberry黑莓机的Blod 9700、Nokia E72的Symbain S60、HTC Nexus One的Android系统,每成功攻击一款手机便奖励1.5万美元,共6万美元。

相关文章:

网络安全大赛

网络安全大赛 网络安全大赛的类型有很多,比赛类型也参差不齐,这里以国内的CTF网络安全大赛里面著名的的XCTF和强国杯来介绍,国外的话用DenCon CTF和Pwn2Own来举例 CTF CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相…...

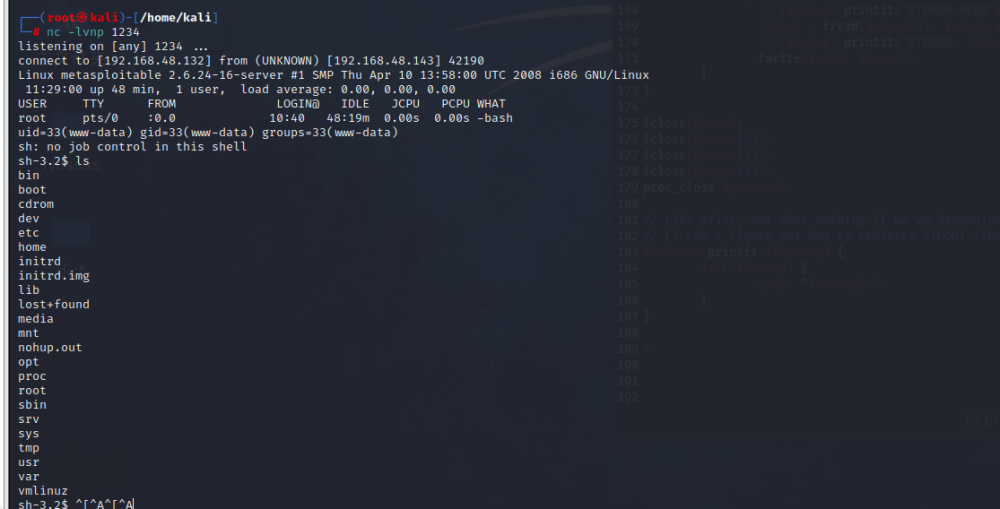

phpMyAdmin 未授权Getshell

前言 做渗透测试的时候偶然发现,phpmyadmin少见的打法,以下就用靶场进行演示了。 0x01漏洞发现 环境搭建使用metasploitable2,可在网上搜索下载,搭建很简单这里不多说了。 发现phpmyadmin,如果这个时候无法登陆,且也…...

PHP实现DESede/ECB/PKCS5Padding加密算法兼容Java SHA1PRNG

这里写自定义目录标题 背景JAVA代码解决思路PHP解密 背景 公司PHP开发对接一个Java项目接口,接口返回数据有用DESede/ECB/PKCS5Padding加密,并且key也使用了SHA1PRNG加密了,网上找了各种办法都不能解密,耗了一两天的时间…...

亚马逊认证考试系列 - 知识点 - 安全组介绍

第一部分:AWS简介 Amazon Web Services(AWS)是全球领先的云计算服务提供商,为个人、企业和政府机构提供广泛的云服务解决方案。AWS的服务包括计算、存储、数据库、分析、机器学习、人工智能、物联网、安全和企业应用等领域。AW…...

【Golang】exec.command命令日志输出示例

背景 为了输出执行命令的日志,主要是执行时间很长,而且分批输出日志的命令。 代码 func Execute(){command : exec.Command("执行命令")// 隐藏黑色窗口command.SysProcAttr &syscall.SysProcAttr{CreationFlags: 0x08000000}// 输出日…...

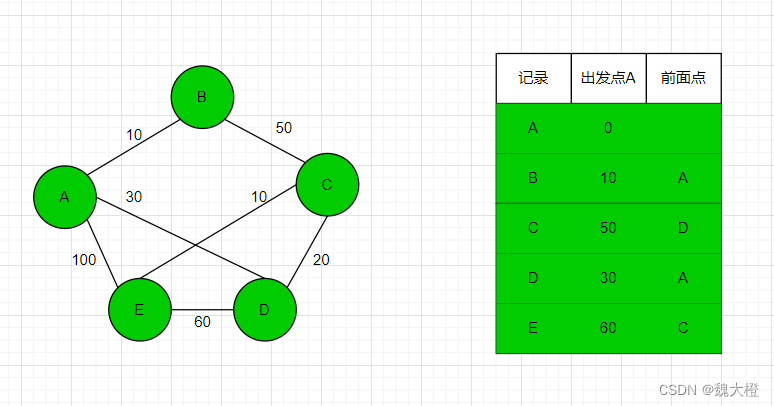

Dijkstra算法(求最短路)

简介: 迪杰斯特拉算法(Dijkstra)是由荷兰计算机科学家狄克斯特拉于1959年提出的,因此又叫狄克斯特拉算法。是从一个顶点到其余各顶点的最短路径算法,解决的是有权图中最短路径问题。 特点: 迪杰斯特拉算法采用的是一种贪心策略&a…...

ipcf 核间通讯

S32G2汽车网关开发(四):IPCF通信_s32g 车载网关 精典-CSDN博客 Linux ARM平台开发系列讲解(IPCF异核通信) 2.11.3 IPCF异核通信驱动编译及其测试-CSDN博客...

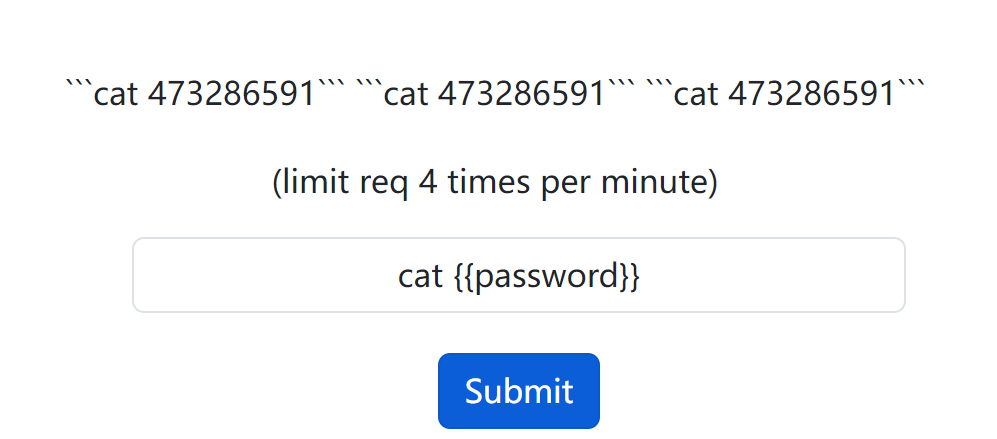

第七届西湖论剑·中国杭州网络安全技能大赛 AI 回声海螺 WP

第七届西湖论剑中国杭州网络安全技能大赛-AI-回声海螺 开题,提示输入密码给FLAG。 这个回声海螺应该是个AI,就是复读机,应该是想办法从中骗出密码。 感觉这题不像是AI,也没用啥模型,应该是WEB。或者是说类似于AI的提示…...

SpringBoot 拦截器Intercepto的创建与基本使用

介绍 拦截器和过滤器的功能都差不多,拦截器是SpringBoot的,而且过滤器是Servlet的 SpringBoot过滤器 拦截器-过滤器 执行顺序 发起请求-》过滤器-》拦截器-》接口 创建拦截器 实现HandlerInterceptor 的接口,并且实现他都三个方法 preHan…...

爬虫工作量由小到大的思维转变---<第四十五章 Scrapyd 关于gerapy遇到问题>

前言: 本章主要是解决一些gerapy遇到的问题,会持续更新这篇! 正文: 问题1: 1400 - build.py - gerapy.server.core.build - 78 - build - error occurred (1, [E:\\项目文件名\\venv\\Scripts\\python.exe, setup.py, clean, -a, bdist_uberegg, -d, C:\\Users\\Administrat…...

2024.2.4 awd总结

防御阶段 感觉打了几次awd,前面阶段还算比较熟练 1.ssh连接 靶机登录 修改密码 [root8 ~]# passwd Changing password for user root. New password: Retype new password: 2.xftp连接 备份网站源码 我觉得这步还是非常重要的,万一后面被删站。。…...

仰暮计划|“用心感悟使我获取了艺术真谛,自律如始让我获得了人生成功,我将继续在艺术道路上走下去”

口述人:郭敬东(男) 整理人:马静 口述人与整理人关系:姥爷与外孙女 口述人基本信息:现60岁,1963年出生于湖北省大悟县刘集镇金鼓村,1987年移居到河南省焦作市,现居河南省焦作市高新区。 引言:在得知要讲述自己的经历…...

网络原理——网络层

网络层重要涉及到的协议是IP协议。 IP协议主要完成的工作是: 地址管理路由选择 1. IP协议的组成 版本(Version):占4位,表示IP协议的版本号。目前广泛使用的版本是IPv4和IPv6。 头部长度(Header Length&…...

ideaIU-2023.2.1安装教程

ideaIU-2023.2.1安装教程 一、ideaIU-2023.2.1安装1.1 下载IdeaIU-2023.2.1安装包1.2 安装ideaIU-2023.2.1 二、ideaIU-2023.2.1激活 💖The Begin💖点点关注,收藏不迷路💖 一、ideaIU-2023.2.1安装 1.1 下载IdeaIU-2023.2.1安装包…...

JAVA面试题之三分布式和微服务的区别是什么?

面试题之三 分布式和微服务的区别是什么? 难度指数:3星 考察频率:50% 开发年限:3年左右 二者是隶属于不同的概念。 一.概念 微服务是系统架构的设计方式,是将复杂的业务拆分成多个微型的服务,让这些…...

更新(附带示例源码))

electron实现软件(热)更新(附带示例源码)

热更新指的是:electron 程序已经开启,在不关闭的情况下执行更新,需要我们把远程的app.asar文件下载到本地执行替换,然而 在electron应用程序开启状态是无法直接下载app.asar文件的,下载会检查出app.asar文件被占用&…...

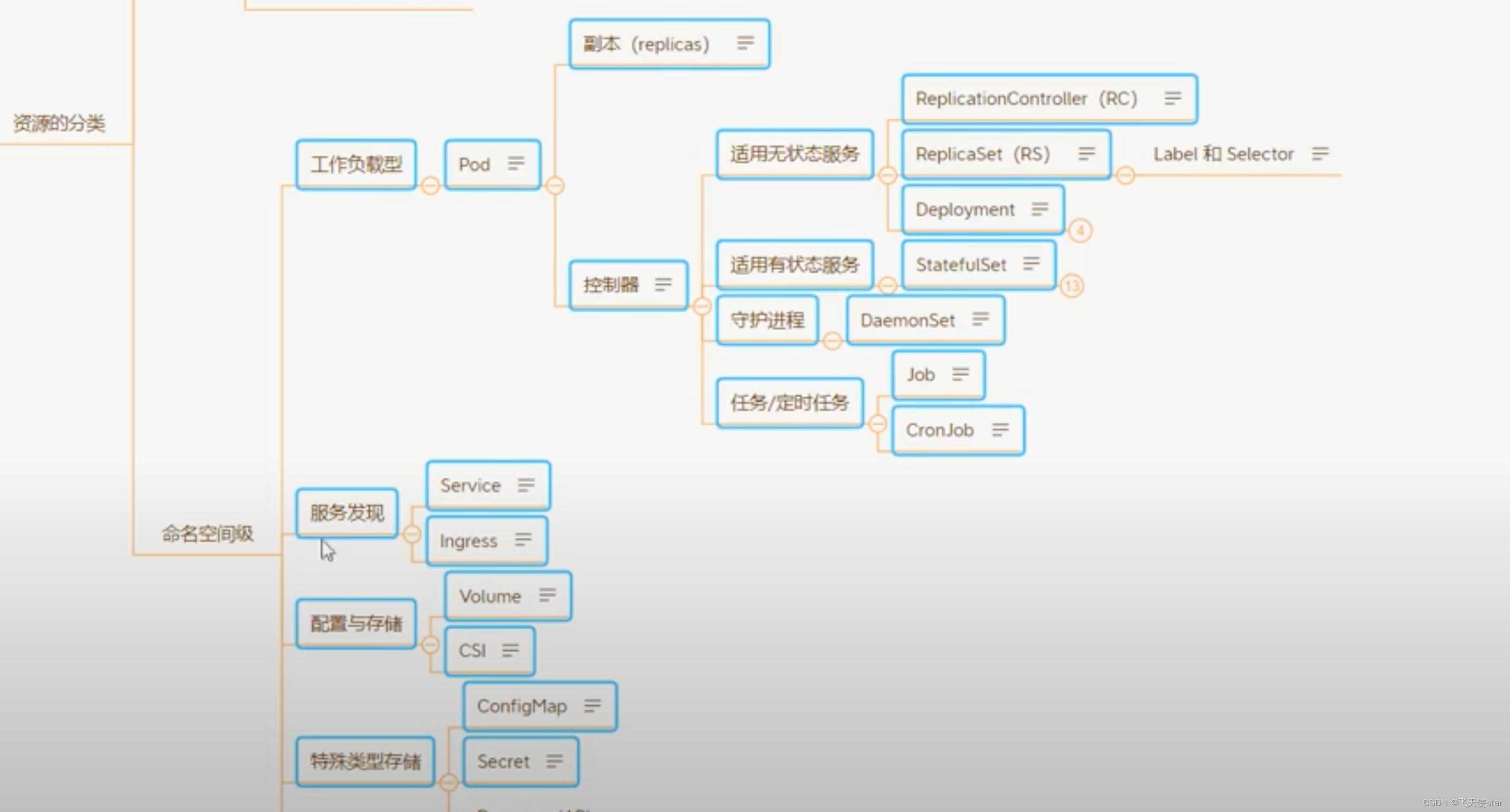

飞天使-k8s知识点12-kubernetes散装知识点1-架构有状态资源对象分类

文章目录 k8s架构图有状态和无状态服务 资源和对象对象规约和状态 资源的对象-资源的分类元数据型与集群型资源命名空间 k8s架构图 有状态和无状态服务 区分有状态和无状态服务有利于维护yaml文件 因为配置不同资源和对象 命令行yaml来定义对象对象规约和状态 规约 spec 描述…...

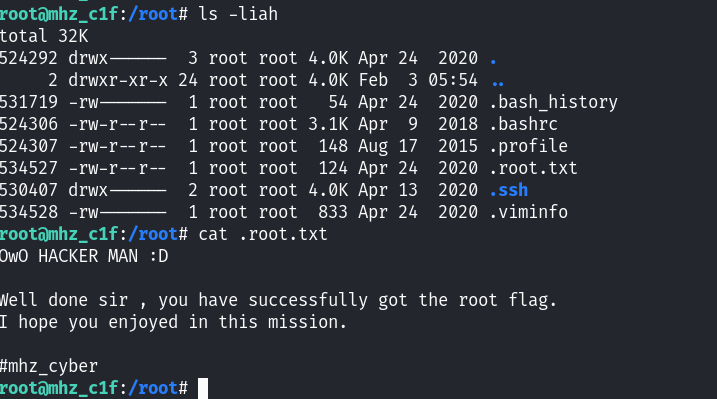

mhz_c1f

信息收集 探测到存活主机的IP地址为 192.168.101.32 # nmap -sT --min-rate 10000 -p- 192.168.101.32 -oN port.nmap Starting Nmap 7.94 ( https://nmap.org ) at 2024-02-03 13:41 CST Nmap scan report for 192.168.101.32 Host is up (0.0020s latency). Not shown: 6553…...

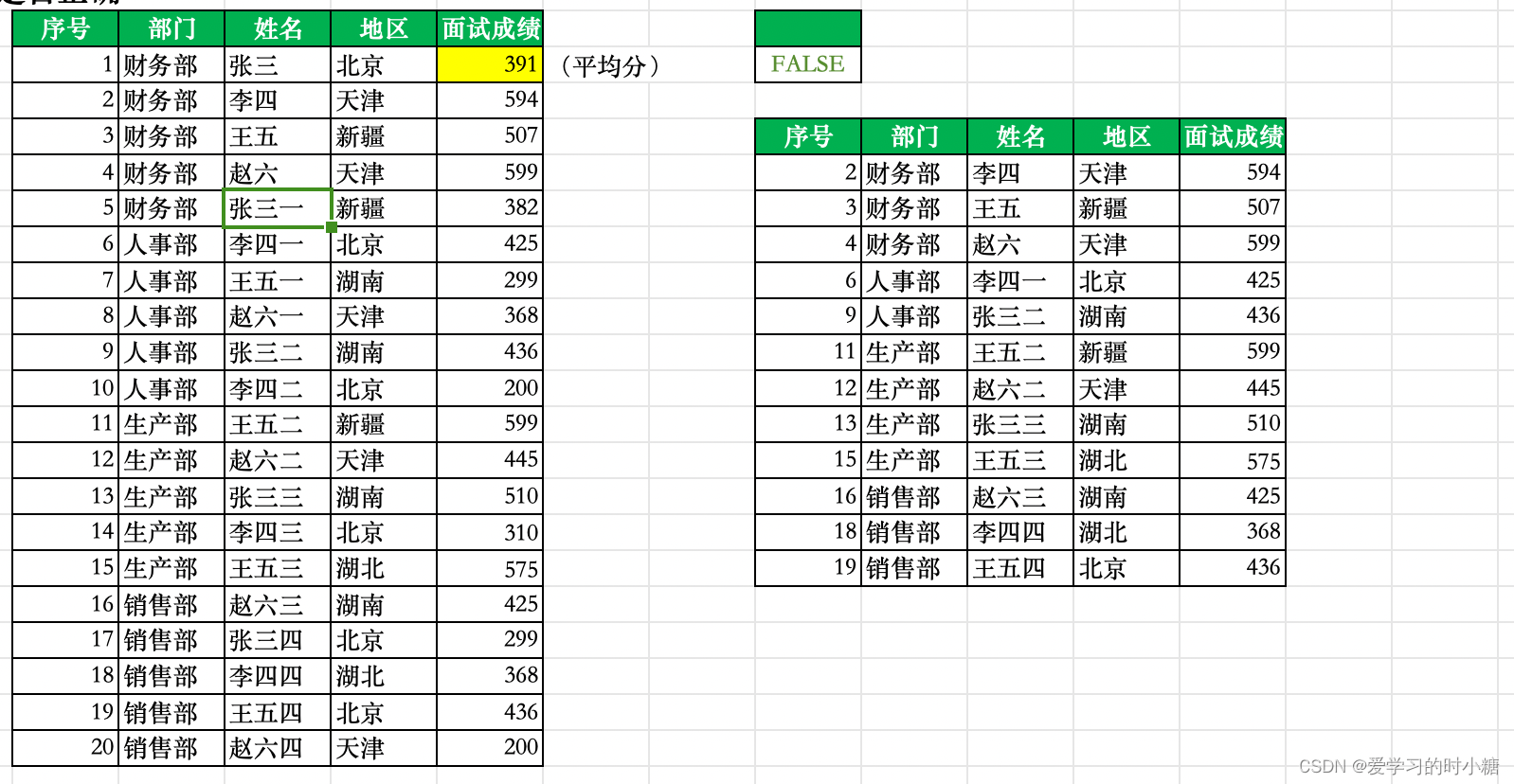

Excel——高级筛选匹配条件提取数据

一、筛选多条件 Q:筛选多个条件,并将筛选出的内容复制到其他区域 点击任意一个单元格 点击【数据】——【筛选】——【高级筛选】 选择【将筛选结果复制到其他位置】——在【列表区域】 鼠标选择对应的区域位置,条件区域一定要单独写出来&a…...

Python初学者学习记录——python基础综合案例:数据可视化——动态柱状图

一、案例效果 通过pyecharts可以实现数据的动态显示,直观的感受1960~2019年世界各国GDP的变化趋势 二、通过Bar构建基础柱状图 反转x轴和y轴 标签数值在右侧 from pyecharts.charts import Bar from pyecharts.options import LabelOpts# 构建柱状图对象 bar Bar()…...

Prompt Tuning、P-Tuning、Prefix Tuning的区别

一、Prompt Tuning、P-Tuning、Prefix Tuning的区别 1. Prompt Tuning(提示调优) 核心思想:固定预训练模型参数,仅学习额外的连续提示向量(通常是嵌入层的一部分)。实现方式:在输入文本前添加可训练的连续向量(软提示),模型只更新这些提示参数。优势:参数量少(仅提…...

阿里云ACP云计算备考笔记 (5)——弹性伸缩

目录 第一章 概述 第二章 弹性伸缩简介 1、弹性伸缩 2、垂直伸缩 3、优势 4、应用场景 ① 无规律的业务量波动 ② 有规律的业务量波动 ③ 无明显业务量波动 ④ 混合型业务 ⑤ 消息通知 ⑥ 生命周期挂钩 ⑦ 自定义方式 ⑧ 滚的升级 5、使用限制 第三章 主要定义 …...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

java调用dll出现unsatisfiedLinkError以及JNA和JNI的区别

UnsatisfiedLinkError 在对接硬件设备中,我们会遇到使用 java 调用 dll文件 的情况,此时大概率出现UnsatisfiedLinkError链接错误,原因可能有如下几种 类名错误包名错误方法名参数错误使用 JNI 协议调用,结果 dll 未实现 JNI 协…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

Springcloud:Eureka 高可用集群搭建实战(服务注册与发现的底层原理与避坑指南)

引言:为什么 Eureka 依然是存量系统的核心? 尽管 Nacos 等新注册中心崛起,但金融、电力等保守行业仍有大量系统运行在 Eureka 上。理解其高可用设计与自我保护机制,是保障分布式系统稳定的必修课。本文将手把手带你搭建生产级 Eur…...

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

return this;返回的是谁

一个审批系统的示例来演示责任链模式的实现。假设公司需要处理不同金额的采购申请,不同级别的经理有不同的审批权限: // 抽象处理者:审批者 abstract class Approver {protected Approver successor; // 下一个处理者// 设置下一个处理者pub…...

Java编程之桥接模式

定义 桥接模式(Bridge Pattern)属于结构型设计模式,它的核心意图是将抽象部分与实现部分分离,使它们可以独立地变化。这种模式通过组合关系来替代继承关系,从而降低了抽象和实现这两个可变维度之间的耦合度。 用例子…...