疑似针对安全研究人员的窃密与勒索

前言

笔者在某国外开源样本沙箱平台闲逛的时候,发现了一个有趣的样本,该样本伪装成安全研究人员经常使用的某个渗透测试工具的破解版压缩包,对安全研究人员进行窃密与勒索双重攻击,这种双重攻击的方式也是勒索病毒黑客组织常用的勒索攻击模式之一。

Lazarus APT组织就曾发起过多次针对安全研究人员的定向攻击活动,通过捆绑IDA、dnSpy等安全研究人员常用的工具安装木马后门,窃取安全研究人员电脑上的重要数据,所以安全研究人员平时在各种各样的网站、论坛、或者公私有的聊天群里下载陌生人分享的各种安全工具、学习资料、源代码工程等,都需要提高安全意识,多留一个心眼,有可能下载的这些东西就被捆绑了病毒木马,一不小心就会被窃密勒索,大家的研究成果可能就会受到损失,如果有发现什么可疑的样本,可以打包发给笔者。

分析

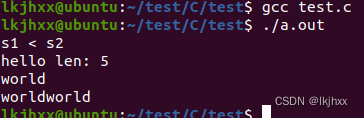

1.攻击者利用伪装成SQL注入工具破解版压缩包文件进行传播,样本解压之后,如下所示:

2.CRACKER EXECUTE FIRST.exe程序其实是StormKitty窃密程序,如下所示:

StormKitty窃密程序,是一款使用C#语言编写的窃密程序,可以获取操作系统剪切版相关数据,进行键盘记录,窃密系统中的各种敏感数据信息等,该恶意软件具有反虚拟机、反沙箱、反分析、反调试等功能,如下所示:

窃密程序会判断Telegram通信Token信息,如果获取到Token有效则安装窃密程序到系统,如果获取Token失败,则进行自删除操作,如下所示:

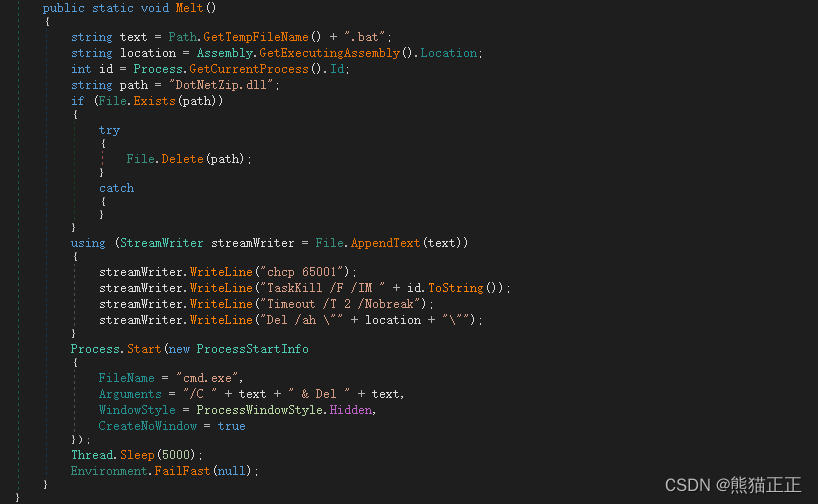

自删除操作,如下所示:

请求的URL链接:

https://api.telegram.org/bot5164472041:AAHwEusPzWifxsmadoFOsQ-P1iPCki9rGus/getMe,返回值如下所示:

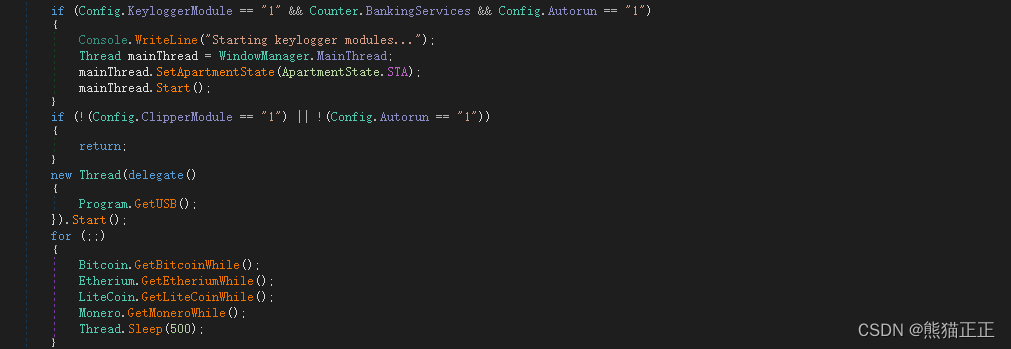

返回成功之后,安装窃密木马,安装成功之后进行各种数据窃取操作,如下所示:

窃取的数据包含:系统版本、进程、CPU、GPU、RAM等系统信息、COOKIE数据、历史记录信息、Chromium、Firefox、IE、Edge等浏览器密码数据信息、ProtonVPN、OpenVPN、NordVPN等VPN客户端数据、加密货币虚拟钱包数据、USB设备数据、键盘记录数据、剪切版数据、屏幕截图以及摄像头访问权限等,将窃密的系统信息以及获取到的数据压缩加密保存在指定目录下,然后通过Telegram发送到黑客服务器上,窃密的数据信息显示为Prynt Stealer窃密信息,如下所示:

Prynt Stealer窃密软件是一款新型的信息窃取恶意软件家族,此前在地下黑客论坛公开出售,每个月仅售100美元,可以针对 30 多种基于 Chromium 的浏览器、5 多种基于 Firefox 的浏览器以及一系列 VPN、FTP、消息传递和游戏应用程序进行信息窃取,功能非常强大。

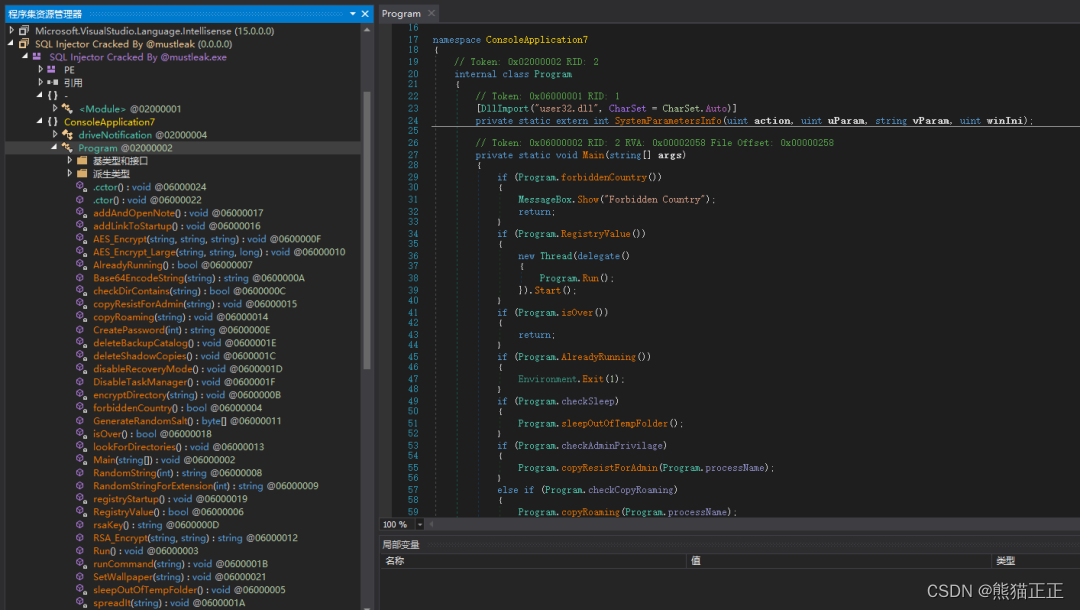

3.SQL Injector Cracked By @mustleak.exe程序其实是Magnus勒索病毒,如下所示:

判断操作系统版本,如果是以下两个国家的操作系统语言版本,则不进行加密操作,如下所示:

判断进程是否为管理者权限,如果为管理者权限,则删除系统磁盘卷影、备份、禁用系统任务管理器,关闭相关系统服务等,如下所示:

遍历系统文件目录,进行文件加密操作,如下所示:

对包含如下字符串的系统目录文件不进行加密,字符串列表:

"Program Files",

"Program Files (x86)",

"Windows",

"$Recycle.Bin",

"MSOCache",

"Documents and Settings",

"Intel",

"PerfLogs",

"Windows.old",

"AMD",

"NVIDIA",

"ProgramData"

对包含如下字符串的文件名的文件,不进行加密,字符串列表:

"appdata\\local",

"appdata\\locallow",

"users\\all users",

"\\ProgramData",

"boot.ini",

"bootfont.bin",

"boot.ini",

"iconcache.db",

"ntuser.dat",

"ntuser.dat.log",

"ntuser.ini",

"thumbs.db",

"autorun.inf",

"bootsect.bak",

"bootmgfw.efi",

"desktop.ini"

加密文件算法采用AES加密算法,加密密钥为硬编码RSA密钥信息,如下所示:

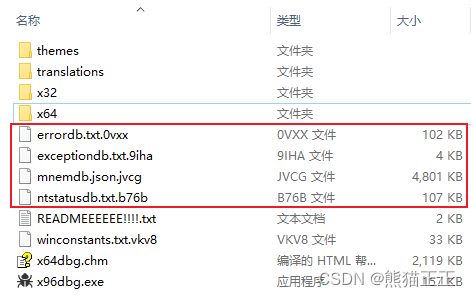

加密后的文件后缀名为随机文件名,如下所示:

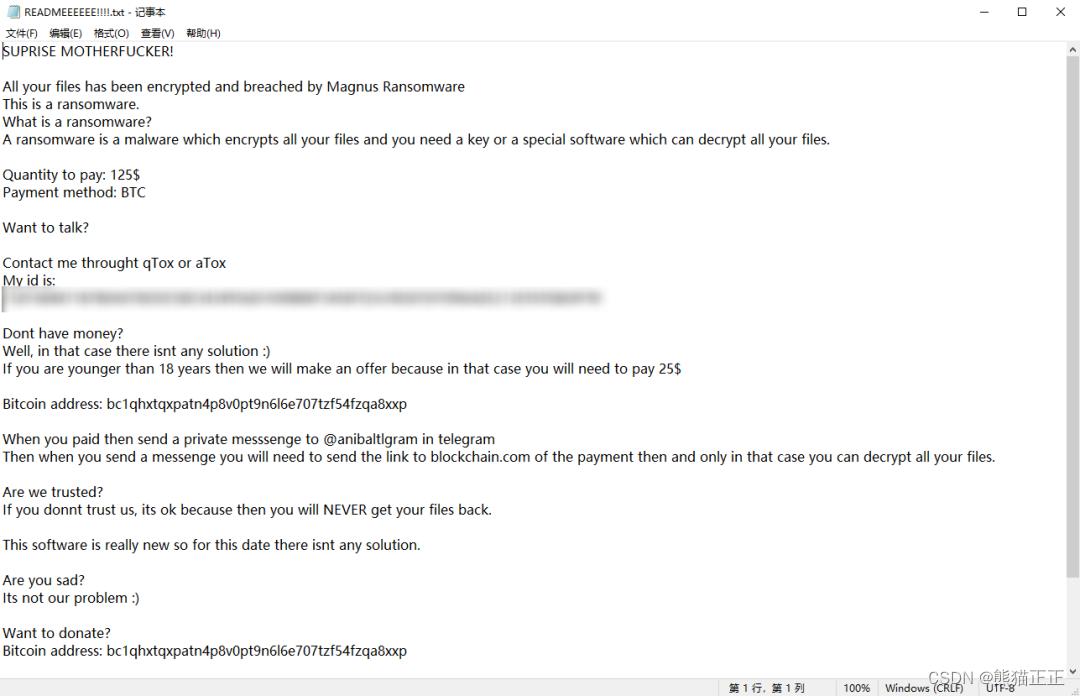

生成的勒索提示信息文件名READMEEEEEE!!!!.txt,内容如下所示:

黑客的BTC钱包地址:bc1qrx0frdqdur0lllc6ezmv45hchdrg72ns7m6jmy,同时桌面背景被修改成如下所示:

黑客组织伪装成SQL注入工具破解版压缩包程序,传播StormKitty窃密程序和Magnus勒索病毒进行窃密和勒索双重攻击,从网站下载各种破解版的软件的时候,一定要多留意一下。

总结

安全意识很重要,现在各种钓鱼攻击层出不穷、花样百出,恶意软件也是无处不在,一些黑客组织每天都在寻找着新的目标进行定向窃密攻击,拿到这些目标的重要数据之后,再进行后续其他恶意攻击活动,所以大家下载软件的时候,一定要到正规的官方指定网站进行下载,同时需要检测官方的数据签名是否完整有效,现在各种新型的恶意软件不断涌现,黑客组织也在不断更新开发自己武器库的攻击程序,大家在接受别人发的程序,文档数据的时候,一定要多加一层防范意识,可能这些程序、文档数据就被捆绑了恶意软件,当你打开这些程序或文档之后,可能你的电脑就会被黑客勒索、数据被黑客窃取,更有可能造成后面更大的损失。

笔者一直从事与恶意软件研究相关的工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,这些恶意软件家族涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!

做安全,不忘初心,与时俱进,方得始终!

相关文章:

疑似针对安全研究人员的窃密与勒索

前言 笔者在某国外开源样本沙箱平台闲逛的时候,发现了一个有趣的样本,该样本伪装成安全研究人员经常使用的某个渗透测试工具的破解版压缩包,对安全研究人员进行窃密与勒索双重攻击,这种双重攻击的方式也是勒索病毒黑客组织常用的…...

Mamba-UNet:用于医学图像分割的类似UNet的纯视觉Mamba网络

摘要 在医学图像分析的最新进展中,卷积神经网络(CNN)和视觉转换器(ViT)都取得了显著的基准成绩。前者通过其卷积操作在捕获局部特征方面表现出色,而后者则通过利用自注意力机制实现了出色的全局上下文理解。然而,这两种架构在有效建模医学图像中的长距离依赖关系时都存…...

2024/2/14

1.1、若有下面的变量定义,以下语句中合法的是( A )。 int i,a[10],*p; A) pa2; B) pa[5]; C) pa[2]2; D) p&(i2); 1.2、有以下程序 …...

跟廖雪峰老师学习Git(持续更新)

Git简介 创建版本库 第一步,创建一个新目录 第二步,通过git init变成Git可以管理的仓库 把文件添加到文本库,不要使用Windows自带的记事本! 我用的是VS code 创建readme.txt 放入库中 commit可以一次提交很多文件࿰…...

2024,欢迎来到性价比时代

「不是XX买不起,而是YY更有性价比。」——翻开过去一年的商业消费史,这句话几乎可以贯穿始终。年轻消费者们追求性价比的眼光一旦定型,一些品牌过去被品质生活、消费升级包装出来的华丽外壳,很容易一击就碎。 胜出的「性价比之王…...

-输入捕获模式测量脉冲)

【国产MCU】-CH32V307-通用定时器(GPTM)-输入捕获模式测量脉冲

通用定时器(GPTM)-输入捕获模式测量脉冲 文章目录 通用定时器(GPTM)-输入捕获模式测量脉冲1、通用定时器(GPTM)介绍2、输入捕获模式3、驱动API介绍4、定时器输入捕获示例CH32V307的通用定时器模块包含一个16 位可自动重装的定时器(TIM2、TIM3、TIM4和TIM5),用于测量脉…...

sqlserver char,nchar varchar nvarchar的区别

在 SQL Server 中,char、nchar、varchar 和 nvarchar 是用于存储文本数据的数据类型。它们之间的区别主要在于它们所使用的字符集和存储空间方面。 char:(中文占2个字节,英文1个) char 是一种固定长度的字符数据类型&a…...

FT2232调试记录(2)

FT2232调试记录 (1)获取当前连接的FTDI设备通道个数:(2)获取当前连接的设备通道的信息:(3)配置SPI的通道:(4)如何设置GPIO:(5)DEMO测试: FT2232调…...

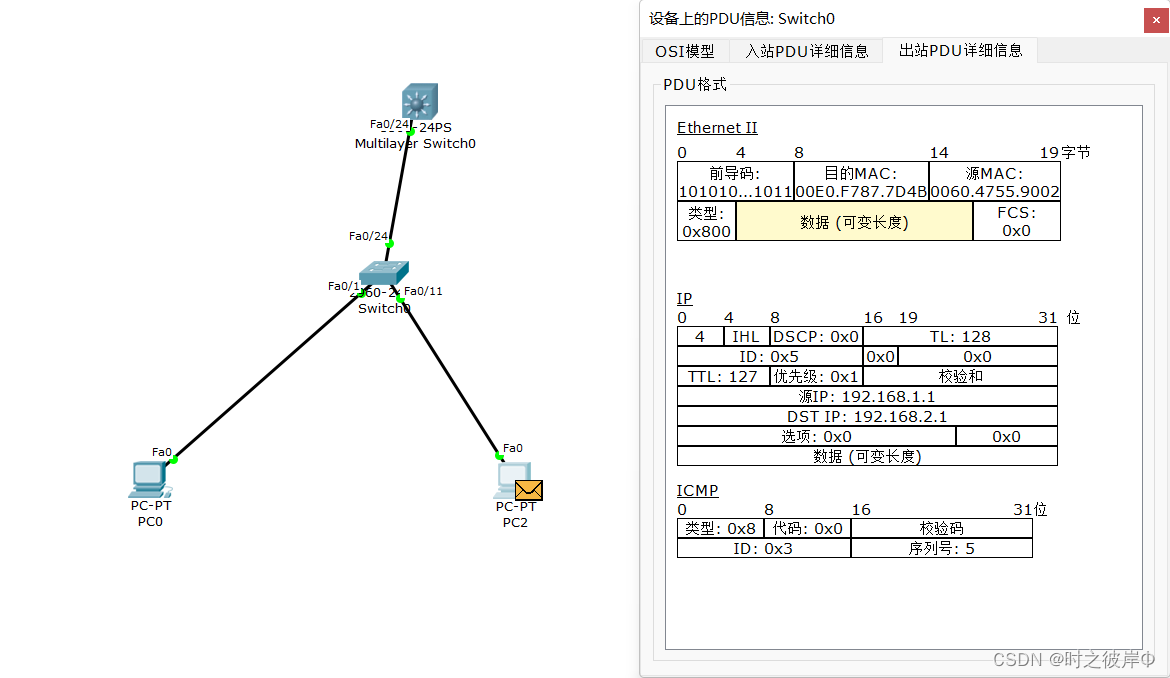

网络学习:数据链路层VLAN原理和配置

一、简介: VLAN又称为虚拟局域网,它是用来将使用路由器的网络分割成多个虚拟局域网,起到隔离广播域的作用,一个VLAN通常对应一个IP网段,不同VLAN通常规划到不同IP网段。划分VLAN可以提高网络的通讯质量和安全性。 二、…...

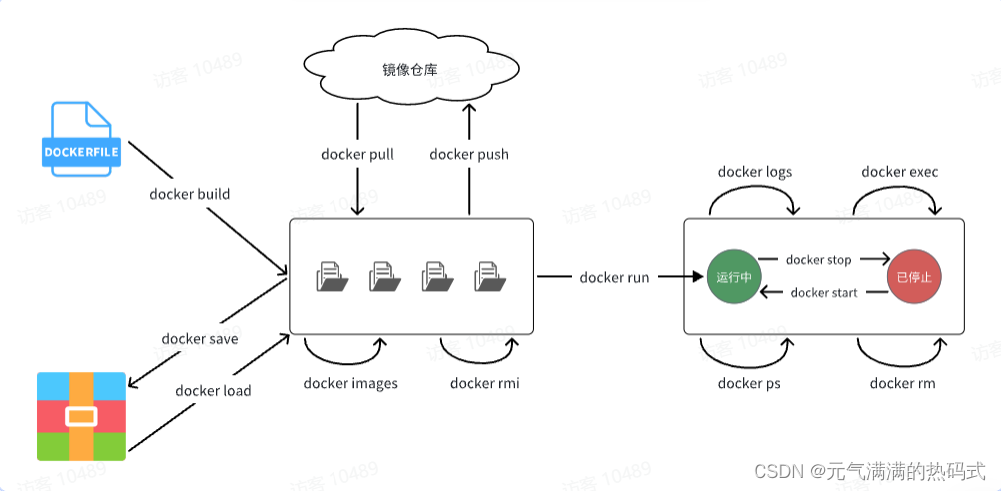

Docker的常见命令以及命令别名

常见命令 命令说明docker pull拉取镜像docker push推送镜像到DockerRegistrydocker images查看本地镜像docker rmi删除本地镜像docker run创建并允许容器docker stop停止指定容器docker start启动指定容器docker restart重新启动容器docker rm删除指定容器docker ps查看容器do…...

2024.02.14作业

1. 请编程实现二维数组的杨辉三角 #include <stdio.h> #include <stdlib.h> #include <string.h>int main() {int n;scanf("%d", &n);int a[n][n];memset(a, 0, sizeof(a));a[0][0] 1;for (int i 1; i < n; i){for (int j 0; j < i …...

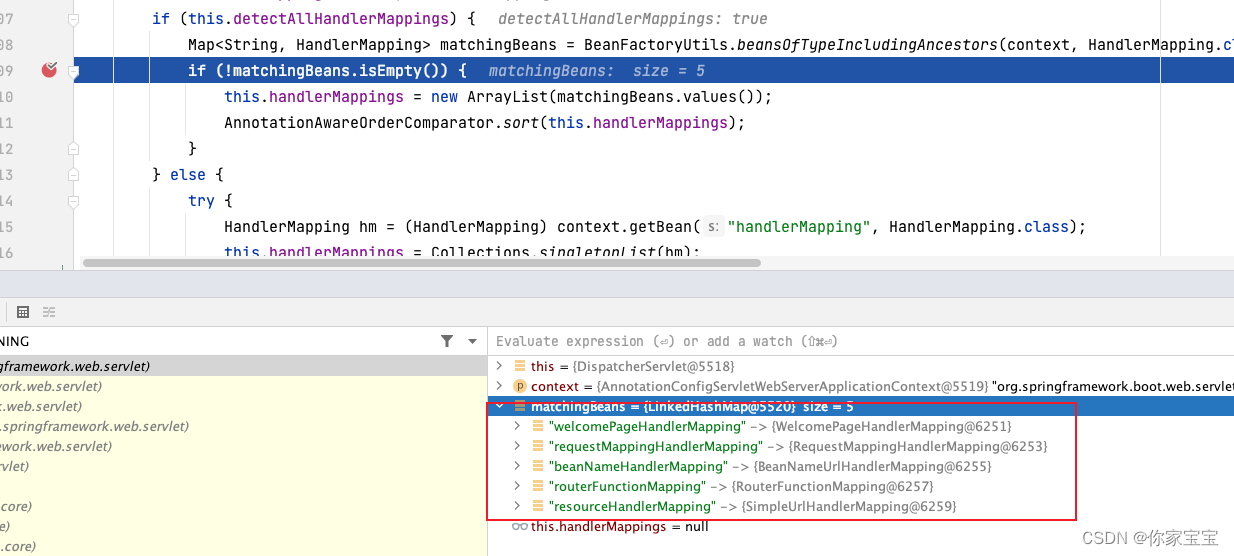

SpringMVC原理(设计原理+启动原理+工作原理)

文章目录 前言正文一、设计原理1.1 servlet生命周期简述1.2 设计原理小结 二、启动原理2.1 AbstractHandlerMethodMapping 初始化 --RequestMapping注解解析2.2 DispatcherServlet 的初始化2.3 DispatcherServlet#initHandlerMappings(...) 初始化示例说明 三、工作原理 前言 …...

Java+SpringBoot构建智能捐赠管理平台

✍✍计算机编程指导师 ⭐⭐个人介绍:自己非常喜欢研究技术问题!专业做Java、Python、微信小程序、安卓、大数据、爬虫、Golang、大屏等实战项目。 ⛽⛽实战项目:有源码或者技术上的问题欢迎在评论区一起讨论交流! ⚡⚡ Java实战 |…...

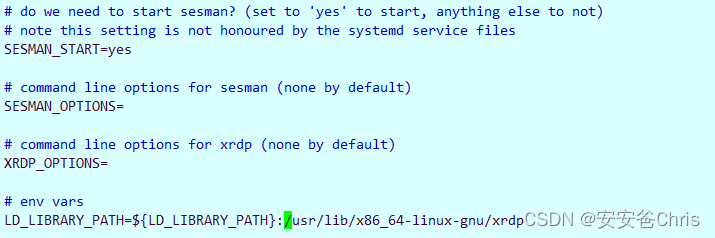

ubuntu远程桌面配置以及常见问题

ubuntu桌面系统配置 ubuntu远程桌面配置如下 第一步,安装xrdp sudo apt-get isntall xrdp安装完检查一下服务是否可以正常启动, sudo systemctl status xrdp如果看到active应该就正常启动了 第二步,开启Ubuntu桌面共享 好接下来我们测试一…...

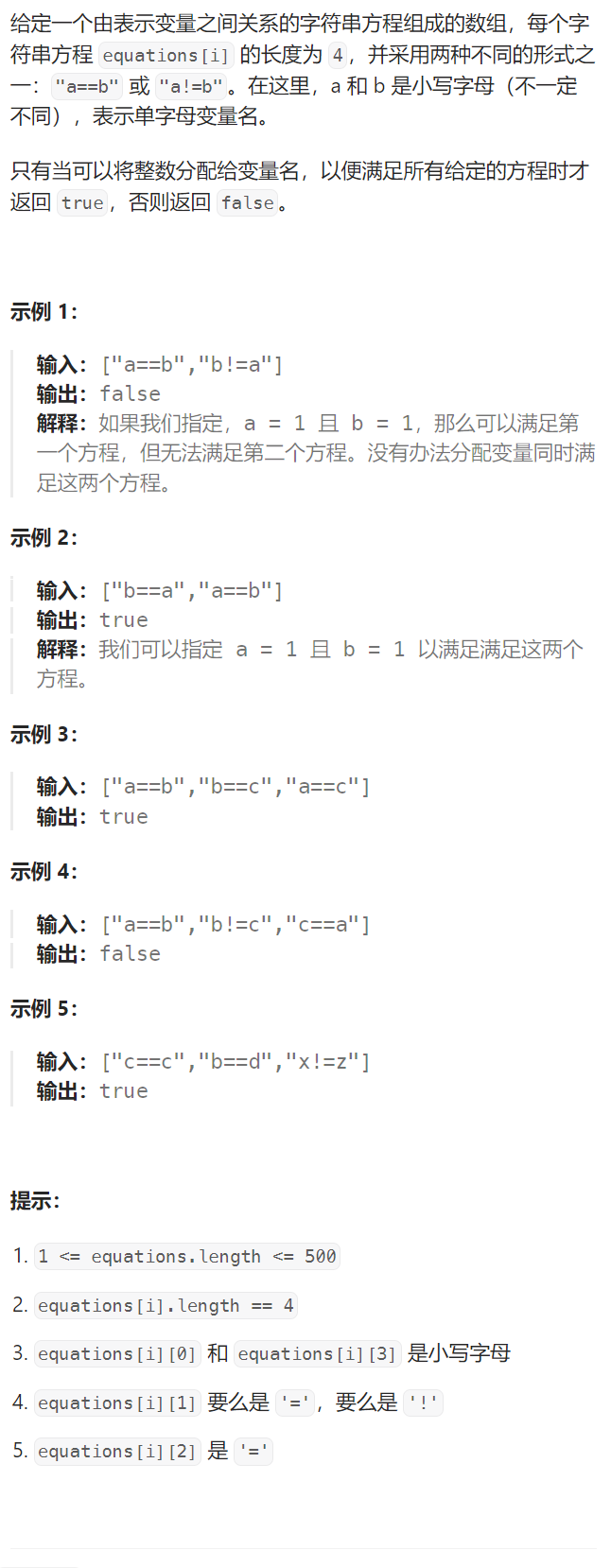

数据结构:并查集讲解

并查集 1.并查集原理2.并查集实现3.并查集应用4.并查集的路径压缩 1.并查集原理 在一些应用问题中,需要将n个不同的元素划分成一些不相交的集合。开始时,每个元素自成一个单元素集合,然后按一定的规律将归于同一组元素的集合合并。在此过程中…...

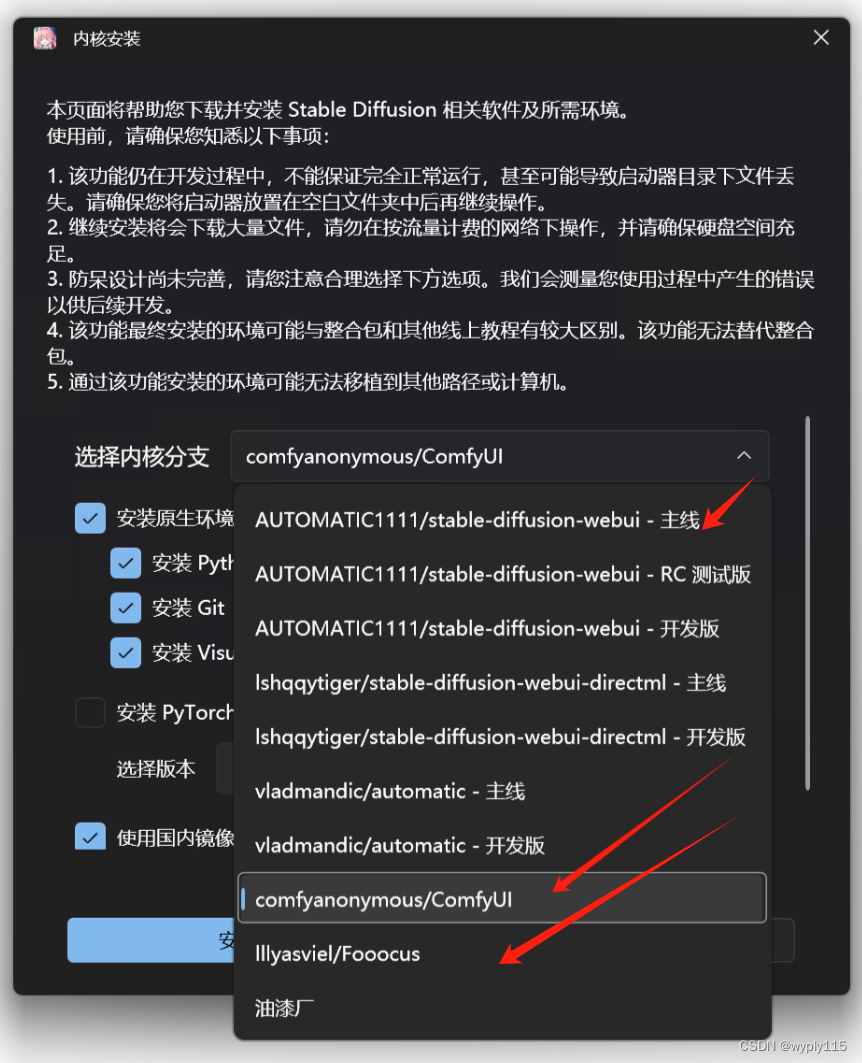

Stable Diffusion主流UI详细介绍

Stable Diffusion目前主流的操作界面有WebUI、ComfyUI以及Fooocus 这里webui和fooocus在人机交互上的逻辑是一样的,fooocus界面更加简洁。 comfyui是在人机交互上是采用流程节点的交互逻辑,和上面略有区别。 界面分别如下: WebUI界面如下 we…...

webpack5 常用插件使用

webpack5常用插件使用 1. CleanWebpackPlugin2. HtmlWebpackPlugin3. DefinePlugin4.CopyWebpackPlugin 1. CleanWebpackPlugin 问题:每次打包完都需要手动删除掉dist文件目录,使用CleanWebpackPlugin就可自动清除dist目录。作用:自动清除di…...

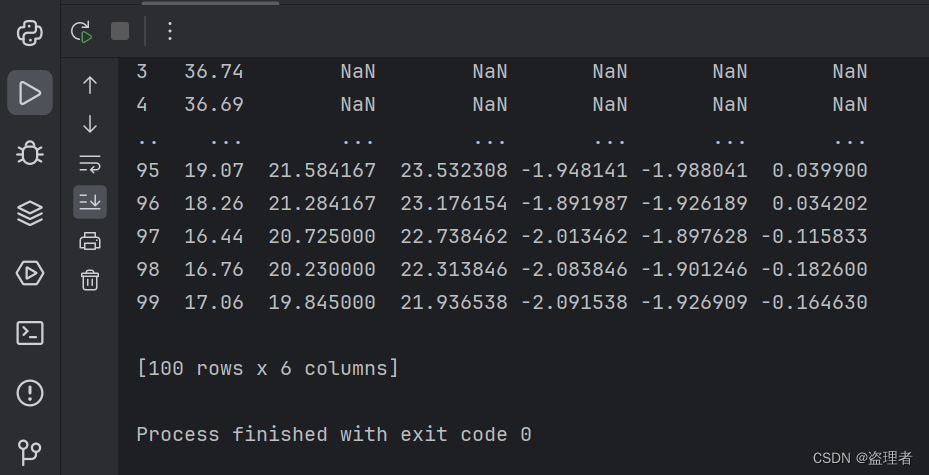

利用Python和pandas库进行股票技术分析:移动平均线和MACD指标

利用Python和pandas库进行股票技术分析:移动平均线和MACD指标 介绍准备工作数据准备计算移动平均线计算MACD指标结果展示完整代码演示 介绍 在股票市场中,技术分析是一种常用的方法,它通过对股票价格和交易量等历史数据的分析,来…...

whisperspeech 英文TTS的实现

以下代码成功运行在 colab 中,需要修改运行时类型为 T4 GPU。 !pip install -Uqq WhisperSpeech def is_colab():try: import google.colab; return Trueexcept: return Falseimport torch # if not torch.cuda.is_available(): # if is_colab(): raise BaseEx…...

)

P1000 超级玛丽游戏(洛谷)

题目背景 本题是洛谷的试机题目,可以帮助了解洛谷的使用。 建议完成本题目后继续尝试 P1001、P1008。 另外强烈推荐新用户必读贴 题目描述 超级玛丽是一个非常经典的游戏。请你用字符画的形式输出超级玛丽中的一个场景。 ********************####....#.#..###…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以?

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以? 在 Golang 的面试中,map 类型的使用是一个常见的考点,其中对 key 类型的合法性 是一道常被提及的基础却很容易被忽视的问题。本文将带你深入理解 Golang 中…...

Swift 协议扩展精进之路:解决 CoreData 托管实体子类的类型不匹配问题(下)

概述 在 Swift 开发语言中,各位秃头小码农们可以充分利用语法本身所带来的便利去劈荆斩棘。我们还可以恣意利用泛型、协议关联类型和协议扩展来进一步简化和优化我们复杂的代码需求。 不过,在涉及到多个子类派生于基类进行多态模拟的场景下,…...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

条件运算符

C中的三目运算符(也称条件运算符,英文:ternary operator)是一种简洁的条件选择语句,语法如下: 条件表达式 ? 表达式1 : 表达式2• 如果“条件表达式”为true,则整个表达式的结果为“表达式1”…...

处理vxe-table 表尾数据是单独一个接口,表格tableData数据更新后,需要点击两下,表尾才是正确的

修改bug思路: 分别把 tabledata 和 表尾相关数据 console.log() 发现 更新数据先后顺序不对 settimeout延迟查询表格接口 ——测试可行 升级↑:async await 等接口返回后再开始下一个接口查询 ________________________________________________________…...

为什么要创建 Vue 实例

核心原因:Vue 需要一个「控制中心」来驱动整个应用 你可以把 Vue 实例想象成你应用的**「大脑」或「引擎」。它负责协调模板、数据、逻辑和行为,将它们变成一个活的、可交互的应用**。没有这个实例,你的代码只是一堆静态的 HTML、JavaScript 变量和函数,无法「活」起来。 …...

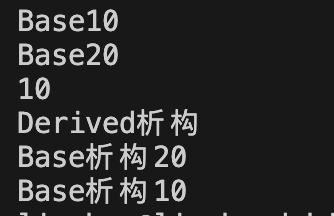

c++第七天 继承与派生2

这一篇文章主要内容是 派生类构造函数与析构函数 在派生类中重写基类成员 以及多继承 第一部分:派生类构造函数与析构函数 当创建一个派生类对象时,基类成员是如何初始化的? 1.当派生类对象创建的时候,基类成员的初始化顺序 …...

适应性Java用于现代 API:REST、GraphQL 和事件驱动

在快速发展的软件开发领域,REST、GraphQL 和事件驱动架构等新的 API 标准对于构建可扩展、高效的系统至关重要。Java 在现代 API 方面以其在企业应用中的稳定性而闻名,不断适应这些现代范式的需求。随着不断发展的生态系统,Java 在现代 API 方…...

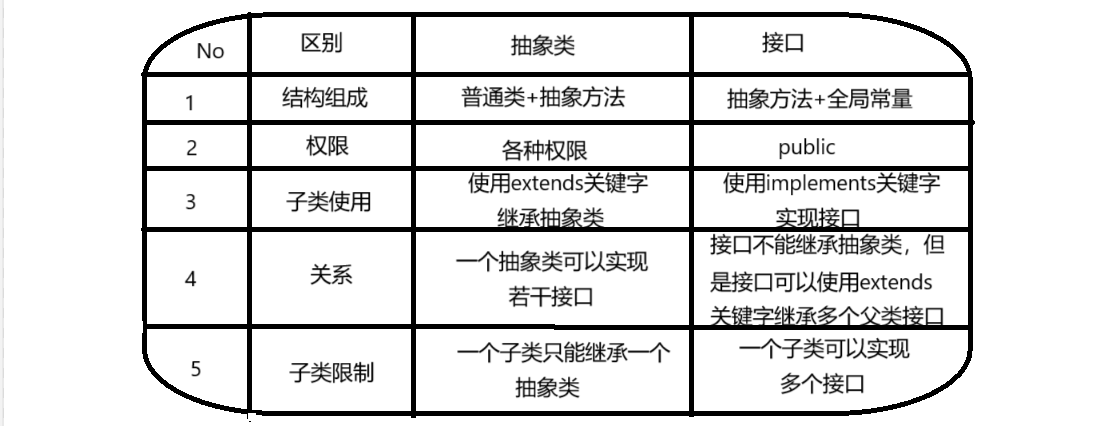

抽象类和接口(全)

一、抽象类 1.概念:如果⼀个类中没有包含⾜够的信息来描绘⼀个具体的对象,这样的类就是抽象类。 像是没有实际⼯作的⽅法,我们可以把它设计成⼀个抽象⽅法,包含抽象⽅法的类我们称为抽象类。 2.语法 在Java中,⼀个类如果被 abs…...