穿越数字防线:SSH协议的全景解析与未来展望

SSH基本概念

SSH(Secure Shell)是一个用于计算机网络的加密协议,设计用来提供一种安全的方式通过不安全的网络进行远程登录和其他网络服务。SSH协议主要用于远程管理系统和安全地传输信息。

SSH的历史背景

SSH由Tatu Ylönen于1995年开发,最初的目的是替代登录和文件传输过程中不安全的TELNET、FTP等协议。随后SSH发展成为一个标准化的协议集,包括SSH-1、SSH-2等版本,其中SSH-2解决了SSH-1中存在的安全漏洞和设计缺陷。

SSH的核心特性

- 加密 :SSH使用强加密技术保护会话免受窃听和会话劫持攻击。

- 认证 :支持多种认证机制,包括基于密码的认证和基于密钥的认证。

- 数据完整性 :通过使用消息摘要技术确保数据在传输过程中未被篡改。

- 端到端连接 :提供端到端的安全通道,所有传输的数据都在客户端和服务器之间加密。

SSH的工作原理

SSH工作在应用层,使用客户端-服务器模型。SSH客户端连接到SSH服务器后,双方会进行版本协商,然后选择一组加密算法来建立安全通道。接下来进行用户认证,认证成功后即可开始加密通信。

使用场景

- 远程登录 :安全地远程登录到另一台计算机。

- 安全文件传输 :使用SCP(Secure Copy Protocol)或SFTP(SSH File Transfer Protocol)安全地传输文件。

- 端口转发 :通过SSH隧道安全地转发端口,用于访问受限的网络服务。

- 远程命令执行 :在远程服务器上安全地执行命令。

与其他远程访问协议的比较

与TELNET、Rlogin等早期协议相比,SSH的最大优势在于其提供了强加密和认证机制,保证了远程通信的安全性。与VPN等其他安全协议相比,SSH更轻量,易于配置,适用于细粒度的远程访问和管理任务。

安全机制

SSH的安全性主要通过以下几个方面实现:

- 加密 :使用对称加密算法(如AES)加密数据传输。

- 认证 :支持密钥对认证和密码认证等多种认证方法。

- 主机认证 :通过检查服务器的公钥指纹来防止中间人攻击。

- 数据完整性 :使用HMAC(Hash Message Authentication Code)保证数据完整性。

当前的应用实例

SSH广泛应用于云计算、数据中心、网络设备管理和开发操作等领域。许多操作系统(如Linux、macOS)都内置了SSH客户端和服务器,开发者和系统管理员使用SSH进行日常的系统管理和维护任务。

结论

SSH作为一个强大的远程访问协议,通过其出色的安全特性和灵活性,在网络管理和远程操作中发挥着重要作用。随着网络安全威胁的不断演变,SSH仍然是保护远程通信安全的关键工具之一。了解SSH的工作原理、安全机制和使用方法,对于任何需要进行远程网络操作的专业人士来说都是必不可少的。

SSH的实现挑战

尽管SSH提供了强大的安全特性,但在实现和部署过程中仍然面临着一些挑战:

- 密钥管理 :SSH使用密钥对进行认证,管理大量密钥对是一个挑战,特别是在大型或分布式环境中。

- 配置和安全性 :不当的SSH配置可能会引入安全风险。例如,使用弱密码、未限制根登录或未定期更新SSH软件都可能增加安全隐患。

- 自动化和规模化 :在大规模环境中自动化SSH访问管理,同时保持高安全标准,是一个复杂的任务。

SSH的最佳实践

为了最大化SSH的安全性和效率,推荐遵循以下最佳实践:

- 使用密钥对认证 :相比密码认证,使用密钥对进行认证更加安全。

- 禁用根登录 :通过SSH以根用户直接登录增加安全风险,建议禁用根登录。

- 定期更换密钥和密码 :定期更新密钥和强密码有助于防止未授权访问。

- 使用SSH代理和隧道 :利用SSH代理和隧道技术,为其他应用提供安全的网络连接。

- 监控和审计SSH会话 :定期审计SSH会话和活动,及时发现和响应潜在的安全事件。

SSH未来发展趋势

随着技术的发展,SSH也在不断进化,以满足新的应用场景和安全要求。未来的SSH可能会集成更多的安全特性,如更先进的加密算法和认证机制。此外,随着云计算和容器化技术的普及,SSH的应用也将进一步扩展,比如在自动化部署、服务编排和微服务管理中的应用。

结论

SSH协议是网络安全和远程管理领域的关键技术之一。它不仅提供了一种安全的远程登录和文件传输方法,还支持复杂的网络架构和现代计算环境。通过遵循最佳实践并持续关注安全更新,组织和个人可以充分利用SSH提供的强大功能,确保远程管理活动的安全和高效。

相关文章:

穿越数字防线:SSH协议的全景解析与未来展望

SSH基本概念 SSH(Secure Shell)是一个用于计算机网络的加密协议,设计用来提供一种安全的方式通过不安全的网络进行远程登录和其他网络服务。SSH协议主要用于远程管理系统和安全地传输信息。 SSH的历史背景 SSH由Tatu Ylnen于1995年开发&am…...

语文教学方法有哪些,产生了什么效果

你是否曾想过,一位普通的语文老师如何化身为智慧的引导者,点燃学生心中的求知之火?让我们一起探寻那些神奇的语文教学方法,以及它们带来的深远影响。 不仅让知识变得容易理解,更在无形中培养了学生的各项能力。通过谈话…...

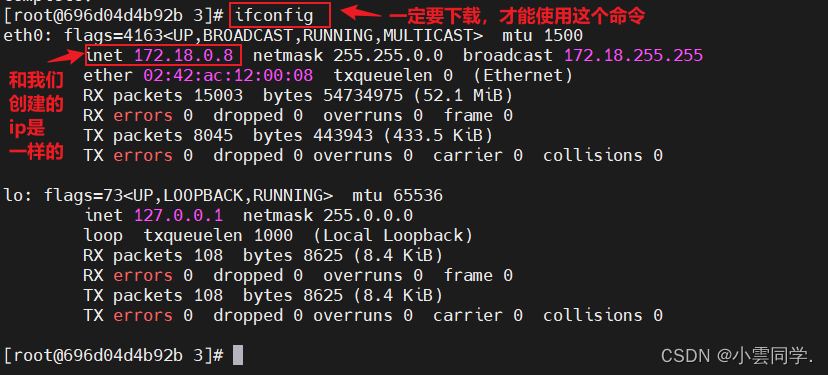

Docker之网络配置

目录 一. Docker网络介绍 1.1 网络模式 1.2 bridge模式(默认模式) 1.2.1 什么是桥接模式 1.2.2 效果演示 1.2.3 桥接模式的特点 1.3 host模式 1.3.1 什么是host模式 1.3.2 仅主机模式的特点 二. Docker网络实操 2.1 bridge桥接模式 2.1 host仅主机模式 三. Docker自定义网络…...

Mybatis实现分页查询数据(代码实操讲解)

在MyBatis中实现分页查询的常见方式有两种:使用MyBatis内置的分页插件如PageHelper,或者手动编写分页的SQL语句。下面我将为你提供两种方式的示例代码。 使用PageHelper分页插件 首先,确保你的项目中已经添加了PageHelper的依赖。在Maven项…...

【自动驾驶技术系列丛书学习】1.《自动驾驶技术概论》学习笔记

《自动驾驶技术概论》学习笔记 致谢:作者:王建、徐国艳、陈竞凯、冯宗宝 -------------------------------------------------------------------------------------------------------- 笔记目录 《自动驾驶技术概论》学习笔记 1.汽车发展史 2.国…...

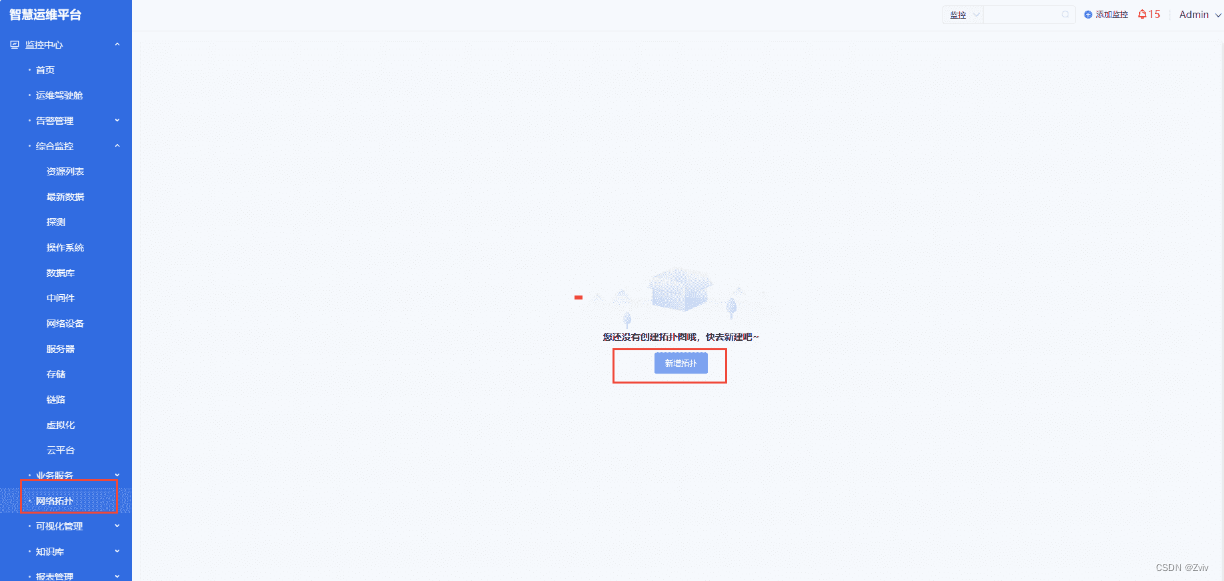

2023年全国职业院校技能大赛 GZ073网络系统管理赛项 模块A:网络构建(运维配置)

1.完成整网连通后,进入网络监控运维阶段,运维软件已安装在PC的虚拟机中,通过运维平台监控拓扑中所有网络设备(AP除外)。考试现场提供运维平台登陆的用户名密码信息。 2.通过运维平台将被监控设备纳入监控范围;通过拓扑配置功能,将网络拓扑配置到平台中。...

- sysfs)

Linux设备模型(八) - sysfs

一,sysfs目录介绍 sysfs是一个基于内存的虚拟的文件系统,有kernel提供,挂载到/sys目录下,负责以设备树的形式向user space提供直观的设备和驱动信息。 sysfs以不同的视角展示当前系统接入的设备: /sys/block 历史遗…...

C语言实现Linux下的UDP服务端和客户端

程序实现了UDP服务端和客户端,客户端发送消息后等待服务端响应。 udp_server.c: #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/socket.h> #include <netinet/in.h> #include <netinet/ip.h> …...

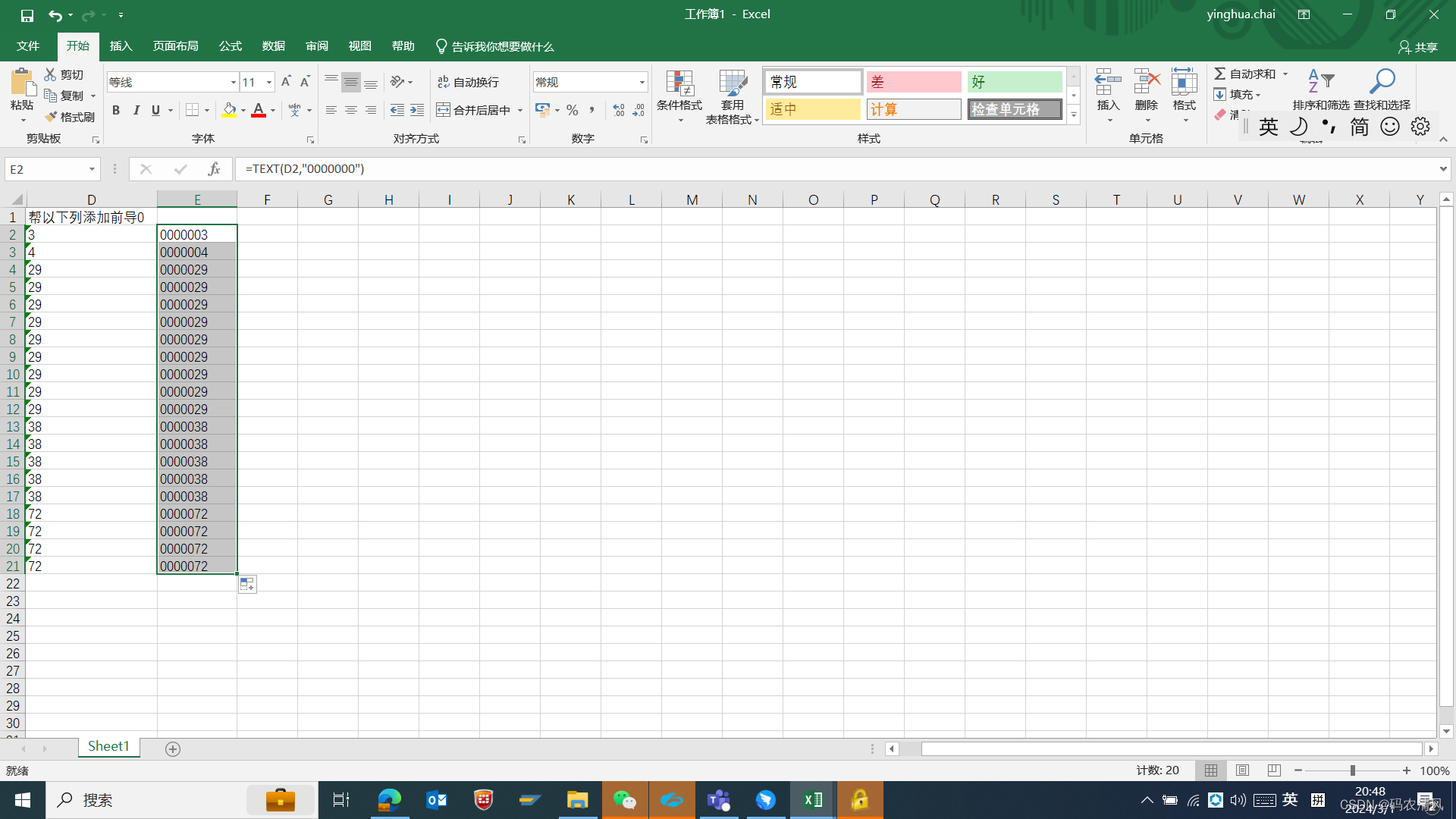

Excel小技巧 (2) - 如何去除和增加前导0

1. 如何去除前导0 公式:SUBSTITUTE(A2,0,""),然后拖动十字架,同步所有列数据,轻松搞定。 2. 如何补充前导0 公式:TEXT(D2,"0000000") ,0的个数是数字的完整位数。然后拖动十字架&a…...

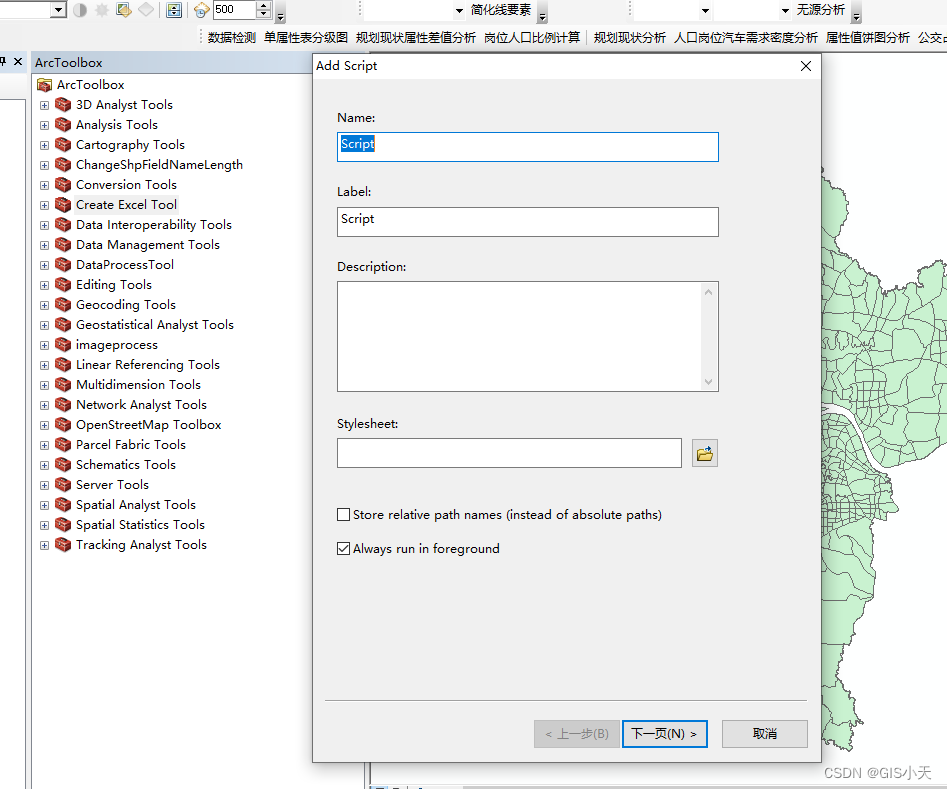

【GIS人必看】ArcPy脚本如何导入到ArcToolBox中(上)【建议收藏】

经常使用ArcGIS的朋友应该知道,ArcGIS平台可以支持非常丰富的全栈链二次开发,比如ArcPy脚本开发、ArcGIS Engine桌面端开发、ArcGIS AddIn插件开发、WebGIS开发、移动端GIS开发等。当然,这些技术本人全部精通,后面会给大家陆续介绍…...

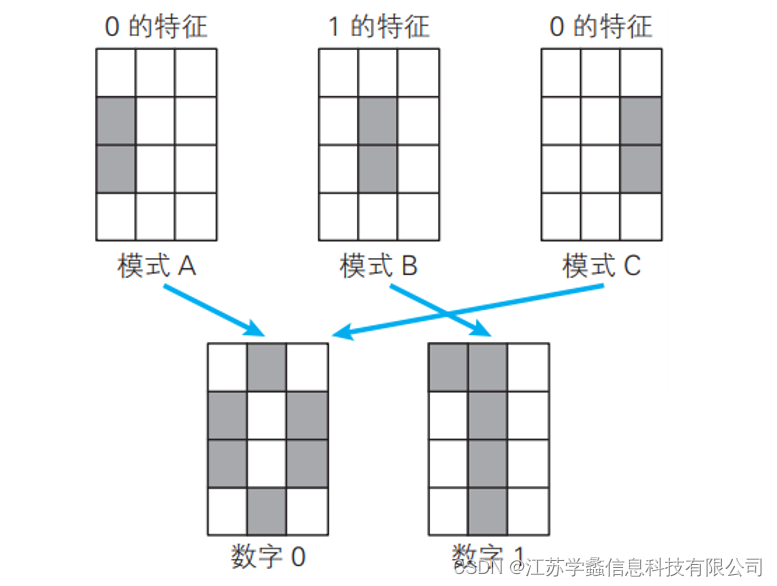

AI入门笔记(三)

神经网络是如何工作的 神经网络又是如何工作的呢?我们用一个例子来解释。我们看下面这张图片,我们要识别出这些图片都是0并不难,要怎么交给计算机,让计算机和我们得出同样的结果?难点就在于模式识别的答案不标准&…...

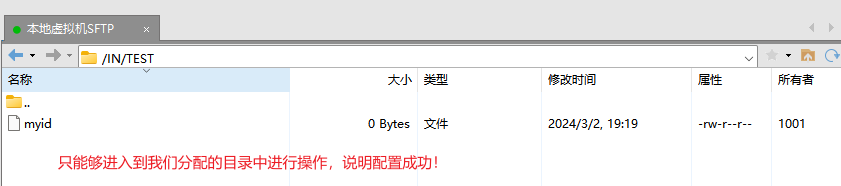

Linux搭建SFTP服务器

案例:搭建SFTP服务器 SFTP(SSH文件传输协议) SFTP(SSH文件传输协议)是一种安全的文件传输协议,用于在计算机之间传输文件。它基于SSH(安全外壳协议)的子系统,提供了加密的…...

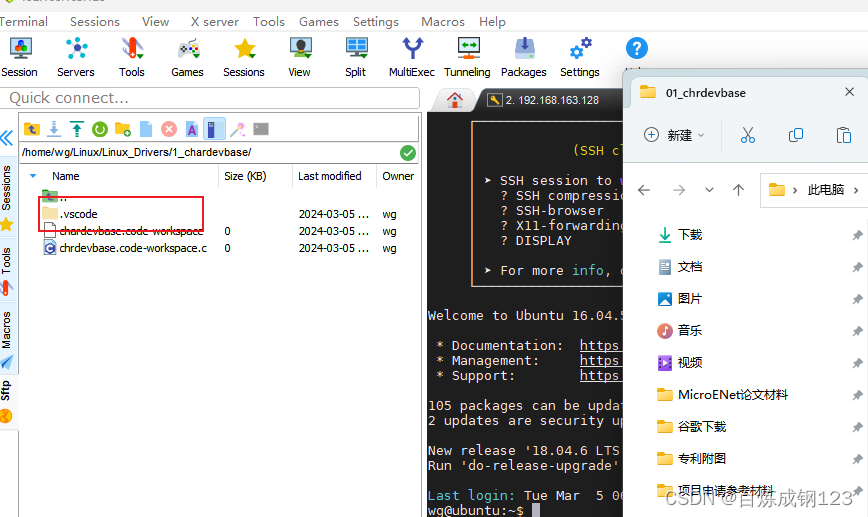

MobaXterm无法上传整个文件夹,只能上传的单个文件

问题描述: 本来想使用MobaXterm上传.vscode文件夹上传到服务器,但是选择文件夹打开后只能选择文件夹下面的子文件无法上传整个文件。 解决方案: 1、简单暴力 2、压缩后解压...

Android 中get请求网络数据 详细举例

请求链接 https://api.bilibili.com/x/web-interface/ranking 1.添加网络权限 依赖等 implementation com.squareup.okhttp3:okhttp:4.9.3 implementation com.google.code.gson:gson:2.8.92.写请求类network package com.example.myapplication;import android.graphics.Bi…...

每日五道java面试题之mysql数据库篇(六)

目录: 第一题. MySQL中InnoDB引擎的行锁是怎么实现的?第二题. InnoDB存储引擎的锁的算法有三种第三题. 什么是死锁?怎么解决?第四题. 数据库的乐观锁和悲观锁是什么?怎么实现的?第五题. 为什么要使用视图&a…...

Latex——多张图排列

一、方式一(subfig 与 subfloat 配合使用) % Need:\usepackage{subfig} \begin{figure}[htbp] % \setlength{\abovecaptionskip}{0.2cm} % \setlength{\belowcaptionskip}{-0.5cm} \centering\subfloat[MOT15]{\label{fig:a}\includegrap…...

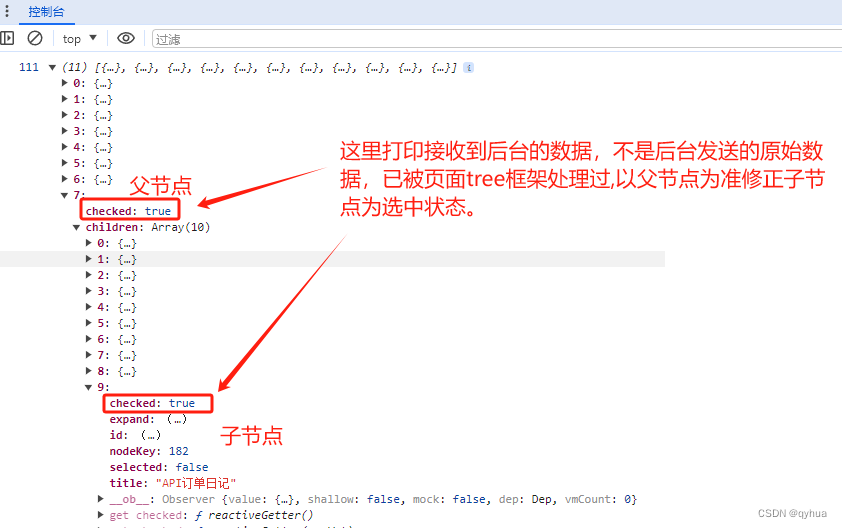

前端复选框问题-节点赋值未选中最后显示时确变成选中状态?

问题: 前两天一同事请教我:前端复选框问题-节点赋值未选中最后显示时确变成选中状态? 还有就是明明传过为的是false,在控制台上打印确变成选中状态,如下图: 以下是前端vue代码: <Scroll h…...

JavaScript命名标识符规范,前端开发面试

前端的现状 提到现状,必须先提到一个概念 大前端。由于近几年互联网的发展,尤其是移动互联网的发展,有的大前端概念将 Native 归入前端的范畴,有的大前端概念将 Node 甚至只渲染页面的 PHP 归入前端范畴,但不管怎么说…...

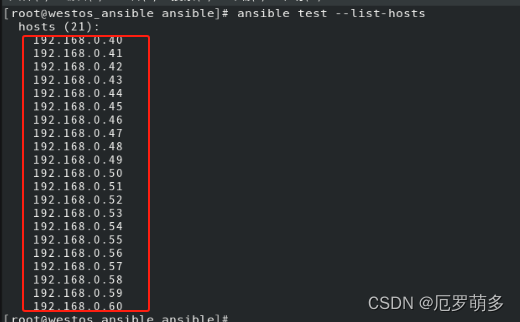

从零学习Linux操作系统 第三十部分 部署Anisble

一、ansible实验环境的部署 主控机 更改服务器主机名 hostnamectl set-hostname westos_ansible.westos.org 主服务器需要能够实现上网 修改网卡使之能够上网 能ping通 代表可以连接外网 搭载本地软件仓库 并且挂载镜像 装载 dnf install httpd -y 让其开机启动并且…...

C++对象模型剖析(六)一一Data语义学(三)

Data 语义学(三) “继承” 与 Data member 上期的这个继承的模块我们还剩下一个虚拟继承(virtual inheritance)没有讲,现在我们就来看看吧。 虚拟继承(Virtual Inheritance) 虚拟继承本质就是…...

(十)学生端搭建

本次旨在将之前的已完成的部分功能进行拼装到学生端,同时完善学生端的构建。本次工作主要包括: 1.学生端整体界面布局 2.模拟考场与部分个人画像流程的串联 3.整体学生端逻辑 一、学生端 在主界面可以选择自己的用户角色 选择学生则进入学生登录界面…...

)

相机Camera日志分析之三十一:高通Camx HAL十种流程基础分析关键字汇总(后续持续更新中)

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了:有对最普通的场景进行各个日志注释讲解,但相机场景太多,日志差异也巨大。后面将展示各种场景下的日志。 通过notepad++打开场景下的日志,通过下列分类关键字搜索,即可清晰的分析不同场景的相机运行流程差异…...

Ascend NPU上适配Step-Audio模型

1 概述 1.1 简述 Step-Audio 是业界首个集语音理解与生成控制一体化的产品级开源实时语音对话系统,支持多语言对话(如 中文,英文,日语),语音情感(如 开心,悲伤)&#x…...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

关于 WASM:1. WASM 基础原理

一、WASM 简介 1.1 WebAssembly 是什么? WebAssembly(WASM) 是一种能在现代浏览器中高效运行的二进制指令格式,它不是传统的编程语言,而是一种 低级字节码格式,可由高级语言(如 C、C、Rust&am…...

如何在最短时间内提升打ctf(web)的水平?

刚刚刷完2遍 bugku 的 web 题,前来答题。 每个人对刷题理解是不同,有的人是看了writeup就等于刷了,有的人是收藏了writeup就等于刷了,有的人是跟着writeup做了一遍就等于刷了,还有的人是独立思考做了一遍就等于刷了。…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...

SQL慢可能是触发了ring buffer

简介 最近在进行 postgresql 性能排查的时候,发现 PG 在某一个时间并行执行的 SQL 变得特别慢。最后通过监控监观察到并行发起得时间 buffers_alloc 就急速上升,且低水位伴随在整个慢 SQL,一直是 buferIO 的等待事件,此时也没有其他会话的争抢。SQL 虽然不是高效 SQL ,但…...

怎么让Comfyui导出的图像不包含工作流信息,

为了数据安全,让Comfyui导出的图像不包含工作流信息,导出的图像就不会拖到comfyui中加载出来工作流。 ComfyUI的目录下node.py 直接移除 pnginfo(推荐) 在 save_images 方法中,删除或注释掉所有与 metadata …...