一次HW红初面试

一、描述外网打点的流程?

靶标确认、信息收集、漏洞探测、漏洞利用、权限获取。最终的目的是获取靶标的系统权限/关键数据。

在这个过程中,信息收集最为重要。掌握靶标情报越多,后续就会有更多的攻击方式去打点。比如:钓鱼邮件、web 漏洞、边界网络设备漏洞、弱口令等。

小问题:什么是钓鱼网站?

网络钓鱼攻击者利用欺骗性的电子邮件和伪造的Web 站点来进行诈骗活动,受骗者往往会泄露自己的财务数据,如信用卡号、帐户用户名和口令等内容。诈骗者通常会将自己伪装成知名银行、在线零售商和信用卡公司等可信的站点,在所有接触诈骗信息的用户中,有高达5%的人都会对这些骗局做出响应。

所用的工具:

l Wappalyzer :网站技术识别工具

l Goby/FOFA:网络安全测试工具,由赵武打造,它能对一个目标企业梳理最全的攻击面信息,能够快速的从一个验证入口点,切换到横向。FOFA(网络空间资产搜索引擎)

l Masscan:端口扫描

二、举几个FOFA在外网打点过程中的使用小技巧?

后台挖掘:title=“后台”&&body=“password’&&host="x.cn”

子域名:title!=‘404’&&title!=‘302’&&host=‘x.cn’

C 段:ip=‘x.x.x.x/24’&&host=‘x.cn’

框架特征:body=‘icon-spring-boot-admin.svg’

漏洞:body=‘index/of’「列目录漏洞」

三、如何识别CND?

1、通过ping 命令,查看回显情况

2、windows 系统环境下,使用nslookup 进行查询,看返回的域名解析的情况

3、超级ping 工具,比如”all-tool.cn/tools

/ping“「看ip 结果」

四、邮件钓鱼的准备工作有哪些?

钓鱼邮件,即一种伪造邮件,是指利用伪装的电子邮件,来欺骗收件人点击恶意URL,或诱导收件人下载带恶意程序的可执行文件。

1、确定邮件钓鱼的形式:链接、文件

2、收集目标相关的邮箱

3、编写钓鱼邮件文案

4、匿名邮箱

5、木马免杀测试、钓鱼站点搭建

6、反溯源

五、判断出靶标的CMS,对外网打点有什么意义

CMS 是Content Management System 的缩写,意为“内容管理系统”。

CMS 其实是一个很广泛的称呼,从一般的博客程序,新闻发布程序,到综合性的网站管理程序都可以被称为内容管理系统。

1、判断当前使用的CMS 是否存在Nday,尝试利用公开的poc、exp 进行测试

2、根据CMS 特征关联同CMS 框架站点,进行敏感备份文件扫描,有可能获得站点备份文件。尝试从CMS 源码进行代码审计,挖掘潜在漏洞。

注:

0-day,就是只有你知道的一个漏洞!

1-day,就是刚刚公布的漏洞(没有超过一天)。

n-day,就是这个漏洞已经公布出来了N 天啦!

六、Apache Log4j2的漏洞原理是什么?

由于Log4j2 组件在处理程序日志记录时存在JNDI 注入缺陷,未经授权的攻击者利用该漏洞,可向服务器发送恶意的数据,触发log4j2 组件的缺陷,实现目标服务器的任意代码执行,获得目标服务器权限。

七、水坑攻击和鱼叉攻击的区别是什么?

水坑攻击指的就是黑客通过分析被攻击者经常访问的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻击该网站植入攻击代码,等待被攻击者来访时实施攻击。鱼叉攻击是指利用木马程序作为电子邮件的附件,发送到目标电脑,诱导受害者去打开附件感染木马。

八、如何判断靶标站点是windows/linux?

1、大小写检测:windows 大小写不敏感,而linux 大小写敏感。

2、PING 指令:根据TTL 值,winodws 一般情况下>100,linux<100

TTL(生存时间值):该字段指定IP 包被路由器丢弃之前允许通过的最大网段数量。

九、无法连接服务器3389端口的几种情况?

1、3389 端口处于关闭状态

2、远程桌面默认端口号被修改

3、防火墙=拦截

4、处于内网环境

5、超过了服务器最大的连接数

6、管理员设置了权限,指定用户才能通过3389 端口进行远程桌面访问。

(3389 端口是Windows 2000(2003) Server 远程桌面的服务端口,可以通过这个端口,用"远程桌面"等连接工具来连接到远程的服务器,如果连接上了,输入系统管理员的用户名和密码后,将变得可以像操作本机一样操作远程的电脑,因此远程服务器一般都将这个端口修改数值或者关闭。)

十、如何建立隐藏用户

1、net user test$ 123456 /add [建立隐藏用户]

2、net localgroup administrators test$ /add

十一、为什么Mysql数据库的站点,无法连接?

1、站库分离

2、3306 端口未对外开放(3306 是Mysql 默认端口)

3、Mysql 默认端口被修改

十二、文件上传功能的监测点有哪些?

1、客户端Javascript 检测(文件后缀名检测)

2、服务端检测(MIME 类型检测、文件后缀名、文件格式头)

MIME(多用途互联网邮件扩展类型)

服务端MIME 类型检测是通过检查http 包的Content-Type 字段中的值来判断上传文件是否合法的。

十三、常见的未授权访问漏洞有哪些?

(未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。)

1、MonggoDB 未授权访问漏洞

2、redis 未授权访问漏洞

3、memcached 未授权访问漏洞

4、JOSS 未授权访问漏洞

5、VNC 未授权访问漏洞

6、Docker 未授权访问漏洞

7、Zookeeper 未授权访问漏洞

8、Rsync 未授权访问漏洞

十四、代码执行、文件读取、命令执行的函数有哪些?

文件执行:eval、call_user_func、call_user_array 等

文件读取:fopen()、readfile()、fread()、file()等

命令执行:system()、exec()、shell_exec()、passthru()、pcntl_exec()等

十五、正向shell和反向shell的区别是什么?

正向shell:攻击者连接被攻击机器,可用于攻击者处于内网,被攻击者处于公网(外网)

反向shell:被攻击者主动连接攻击者,可用于攻击者处于外网,被攻击者在内网。

十六、正向代理和反向代理的区别?

正向代理:当客户端无法访问外部资源的时候(谷歌、百度),可以通过一个正向代理去简洁的访问。正向代理就是处于客户端和原始服务器之间的服务器,为了从原始服务器转交请求并制定目标,客户端向代理发送请求并制定目标,然后代理向原始服务器转交请求并将获得的内容返回给客户端。

反向代理:反向代理正好相反。对于客户端来说,反向代理就好像目标服务器。并且客户端不需要进行任何设置。客户端向反向代理发送请求,接着反向代理判断请求走向何处,并将请求转交给客户端,使得这些内容就好似他自己一样,一次客户端并不会感知到反向代理后面的服务,也因此不需要客户端做任何设置,只需要把反向代理服务器当成真正的服务器就好了。

正向代理是代理客户端,为客户端收发请求,使真实客户端对服务器不可见;

而反向代理是代理服务器端,为服务器收发请求,使真实服务器对客户端不可见。

十七、Web TOP 10 漏洞有哪些?

1、SQL 注入

2、失效的身份认证

3、敏感数据泄露

4、XML 外部实体(XXE)

5、失效的访问控制

6、安全配置错误

7、跨站脚本(XSS)

8、不安全的反序列化

9、使用含有已知漏洞的组件

10、不足的日志记录和监控

十八、SQL注入的种类有哪些?

1、按照注入点类型分为:数字型、字符串、搜索型

2、按照提交方式分为:post 型、get 型、cookie 型、http 头

3、按照执行结果分为:基于报错、基于布尔盲注、基于时间盲注

十九、常见的中间件有哪些?他们有那些漏洞?

1、IIS:远程代码执行、解析漏洞

2、apache:解析漏洞,目录遍历

3、Nginx:文件解析、目录遍历、目录穿越

4、JBOSS:反序列化漏洞、war 后门文件部署

5、weblogic:反序列化漏洞、SSRF 任意文件上传

二十、常见的目录扫描工具有哪些?

御剑 Dirsearch dirmap webdirscan

二十一、windows常见的提权方法有哪些?

1、系统内核溢出漏洞提权

2、数据库提权

3、错误的系统配置提权

4、web 中间件漏洞提权

5、第三方软件提权

二十二、蚁剑/菜刀/C刀/冰蝎的相同与不相同之处

相同:都是用来连接Web shell 的工具

不相同:相比于其他三款,冰蝎有流量动态加密。

二十三、windows环境下有哪些下载文件的命令?

1、certutil -urlcache -split -f

2、bitsadmin 「url」存放路径

3、powershell 存放路径

二十四、常见的端口号?攻击点?

ftp:20、21:攻击点:匿名上传下载、嗅探、爆破

ssh:22 爆破

telent:23 攻击点:嗅探、爆破

1433 :sql server 攻击点:注入、弱口令、爆破

1521:orcel 数据库攻击点:注入、弱口令、爆破

7001:weblogic 中间件管理攻击:java 反序列化、弱口令

6379:redis 数据库攻击:未经授权、弱口令爆破

8080:JBOSS、tomcat 攻击:反序列化、控制台弱口令

8069:zabbix 攻击:远程执行、sql 注入

二十五、木马驻留系统的方式有哪些?

1、注册表

2、计划任务

3、服务

4、启动目录

5、关联文件类型

二十六、常用的威胁情报平台有哪些?

安恒威胁情报中心

奇安信威胁情报中心

绿盟威胁情报中心等。

二十七、常用的webshell检测工具有哪些?

1、a 盾

2、河马webshell

3、百度webdir

4、深信服webshell

二十八、一般情况下。那些漏洞会被高频被用于打点?

1、阿帕奇shiro 相关漏洞

2、log4j

3、上传漏洞

4、边界网络设备资产+弱口令

5、fastjson 漏洞

二十九、windows常用的命令?

type:显示文件类型

dir:显示当前目录

ipconfig:查看ip 地址

net user :查看用户

netstat:查看端口

tasklist:查看进程列表

find:文件中搜索字符串

ping:检测网络连通情况

三十、应急响应的基本思路是什么?

准备-检测-抑制-根除-恢复-书写报告

1、准备工作,收集信息:收集告警信息、客户反馈信息、设备主机信息等。

2、检测,判断类型:安全事件类型的判断(钓鱼邮件,webshell,爆破,中毒等)

3、抑制,控制范围,隔离失陷设备

4、根除,分析研判,将收集的信息分析

5、恢复,处置事件类型(进程、文件、邮件、启动项,注册表等)

6、输出报告

三十一、Linux常用的命令?

cat :显示文件内容

ls:列出当前目录的内容

ifconfig:查看IP 地址

whoami:查看当前用户

netstat:查看端口

ps:查看进程列表

grep:文件中搜索字符串

ping:检测网站连接情况

crontal:检查定时任务

三十二、蓝队常用的反制手段有哪些?

1、蜜罐(蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。)

2、对攻击目标进行反渗透(IP 定位、IP 端口扫描、web 站点扫描)

3、应用漏洞挖掘&利用(菜刀、Goby、蚁剑)

4、id----> 社交特征关联

5、钓鱼网站–>后台扫描、xss 盲打

6、木马文件—>同源样本关联---->敏感字符串特侦检测

(反钓鱼也逐渐被蓝队重视,通过在服务器上故意放置钓鱼文件,吸引红队主动下载安装,完成反钓鱼)

相关文章:

一次HW红初面试

一、描述外网打点的流程? 靶标确认、信息收集、漏洞探测、漏洞利用、权限获取。最终的目的是获取靶标的系统权限/关键数据。 在这个过程中,信息收集最为重要。掌握靶标情报越多,后续就会有更多的攻击方式去打点。比如:钓鱼邮件、…...

网络攻防中nginx安全配置,让木马上传后不能执行、让木马执行后看不到非网站目录文件、命令执行后权限不能过高

网络攻防中nginx安全配置,让木马上传后不能执行、让木马执行后看不到非网站目录文件、命令执行后权限不能过高。 0x01 Nginx介绍 nginx本身不能处理PHP,它只是个web服务器,当接收到请求后,如果是php请求,则发给php解释器处理,并把结果返回给客户端。nginx一般是把请求发…...

ctfshow web入门 php特性 web146-web150

1.web146 :被过滤了,三元运算符用不了,还可以用位运算符,逻辑运算符,等,逻辑运算符要注意或运算符的短路性 eval(return 1|phpinfo()|1) eval(return 1phpinfo()|1) payload: v11&v20&v3(~%8C%86%8C%8B%9A%92…...

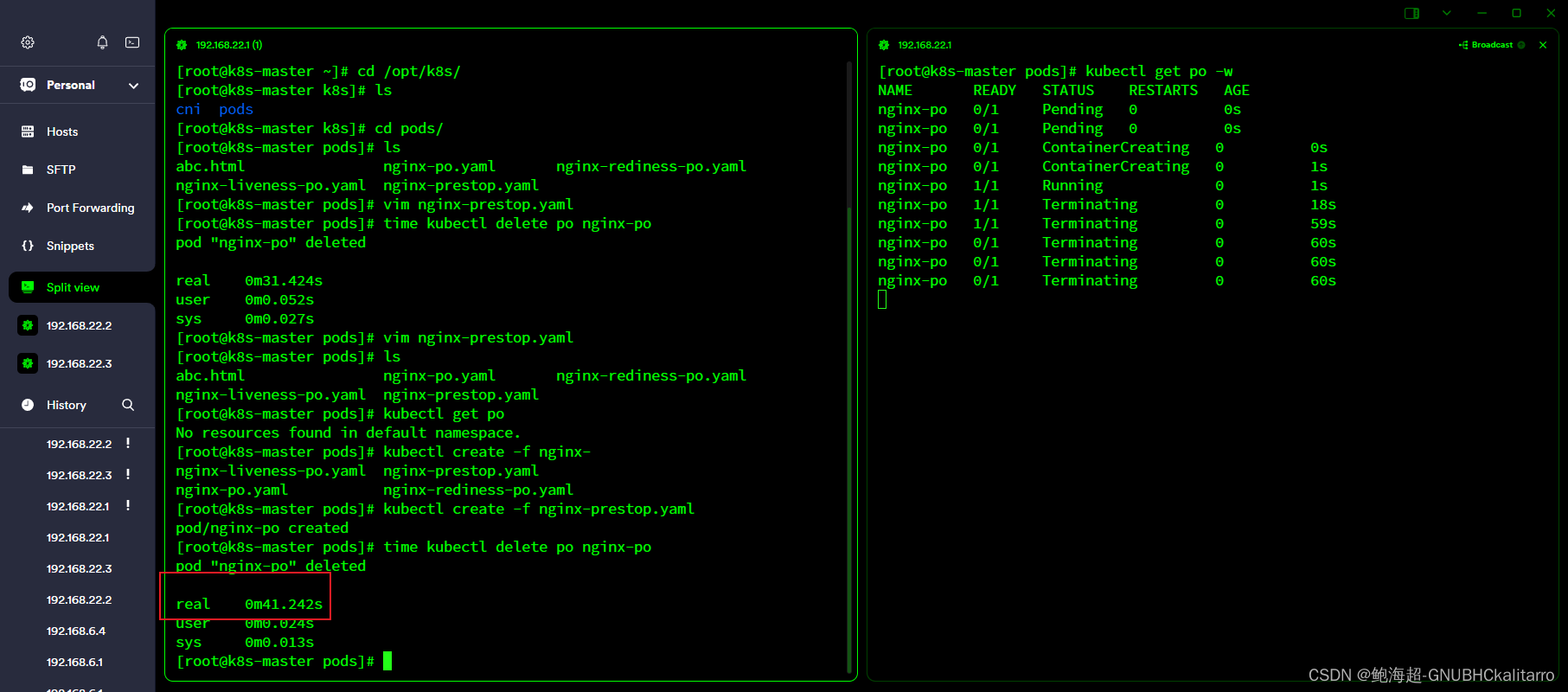

Linux:kubernetes(k8s)prestop事件的使用(10)

他的作用是在结束pod容器之后进行的操作 apiVersion: v1 # api文档版本 kind: Pod # 资源对象类型 metadata: # pod相关的元数据,用于描述pod的数据name: nginx-po # pod名称labels: # pod的标签type: app #这个是随便写的 自定义的标签version: 1.0.0 #这个…...

vue2【详解】生命周期(含父子组件的生命周期顺序)

1——beforeCreate:在内存中创建出vue实例,数据观测 (data observer) 和 event/watcher 事件配置还没调用(data 和 methods 属性还没初始化) 【执行数据观测 (data observer) 和 event/watcher 事件配置】 2——created…...

C++基础语法和概念

基本语法和数据类型 C 是一种高性能的编程语言,允许程序员对内存管理进行精细控制。了解 C 的基本语法和数据类型是学习这门语言的第一步。以下是一些基础概念的详细介绍: 基本语法 程序结构 一个基础的 C 程序通常包括一个或多个头文件引用、一个 m…...

Vue.js+SpringBoot开发海南旅游景点推荐系统

目录 一、摘要1.1 项目介绍1.2 项目录屏 二、功能模块2.1 用户端2.2 管理员端 三、系统展示四、核心代码4.1 随机景点推荐4.2 景点评价4.3 协同推荐算法4.4 网站登录4.5 查询景点美食 五、免责说明 一、摘要 1.1 项目介绍 基于VueSpringBootMySQL的海南旅游推荐系统ÿ…...

mysql笔记:11. 性能优化

文章目录 概览查询速度优化1. 分析查询语句1.1 EXPLAIN1.2 DESCRIBE 2. 使用索引优化查询3. 优化子查询 数据库结构优化1. 分解表2. 建立中间表3. 增加冗余字段4. 优化插入速度4.1. MyISAM引擎表4.2. InnoDB引擎表 5. 分析表、检查表和优化表5.1. 分析表5.2. 检查表5.3. 优化表…...

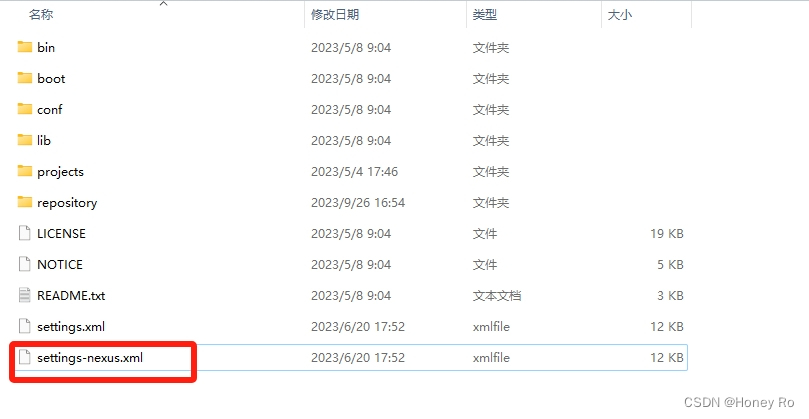

基于Docker搭建Maven私服仓库(Linux)详细教程

文章目录 1. 下载镜像并启动容器2. 配置Nexus3. 配置本地Maven仓库 1. 下载镜像并启动容器 下载Nexus3镜像 docker pull sonatype/nexus3查看Nexus3镜像是否下载成功 docker images创建Nexus3的挂载文件夹 mkdir /usr/local/nexus-data && chown -R 200 /usr/local…...

IPSEC VPPN 实验

背景:FW1和FW2为双机热备 要求:在FW5和FW3之间建立一条IPSEC通道,保证10.0.2.0/24网段可以正常访问到192.168.1.0/24IPSEC VPPN实验配置 fw2配置 加密数据流 新建对应IKE...

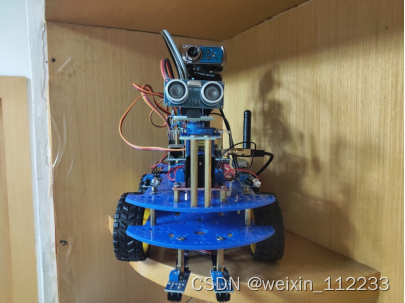

基于单片机的视觉导航小车设计

目 录 摘 要 I Abstract II 引 言 1 1 总体方案设计 3 1.1 方案论证 3 1.2 项目总体设计 3 2 项目硬件设计 4 2.1 主控模块设计 4 2.1.1单片机选型 4 2.1.2 STM32F103RCT6芯片 4 2.2单片机最小系统电路 5 2.3电机驱动模块设计 7 2.4红外模块设计 8 2.5红外遥控模块设计 9 2.6超…...

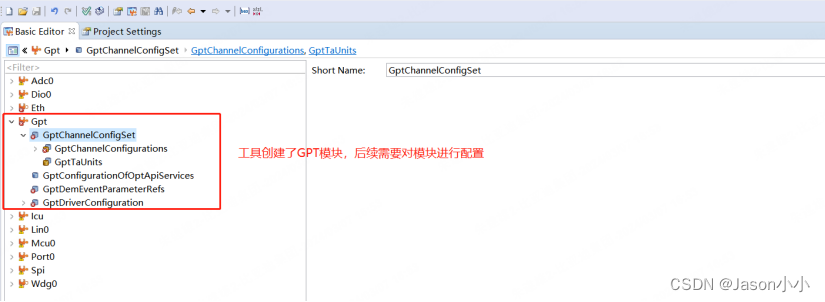

Autosar教程-Mcal教程-GPT配置教程

3.3GPT配置、生成 3.3.1 GPT配置所需要的元素 GPT实际上就是硬件定时器,需要配置的元素有: 1)定时器时钟:定时器要工作需要使能它的时钟源 2)定时器分步:时钟源进到定时器后可以通过分频后再给到定时器 定时器模块选择:MCU有多个定时器模块,需要决定使用哪个定时器模块作…...

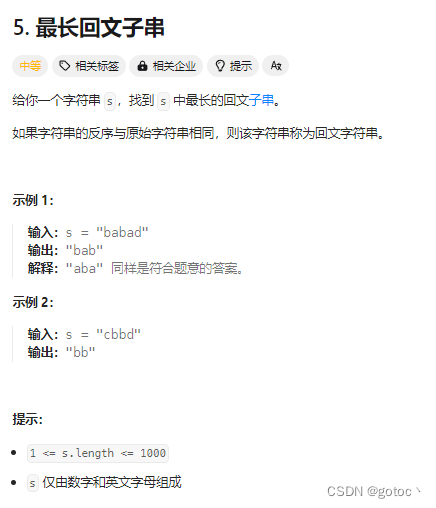

力扣--动态规划5.最长回文子串

class Solution { public:string longestPalindrome(string s) {// 获取输入字符串的长度int n s.size();// 如果字符串长度为1,直接返回原字符串,因为任何单个字符都是回文串if (n 1)return s;// 创建一个二维数组dp,用于记录子串是否为回…...

)

PokéLLMon 源码解析(一)

.\PokeLLMon\poke_env\concurrency.py # 导入必要的模块 import asyncio import atexit import sys from logging import CRITICAL, disable from threading import Thread from typing import Any, List# 在新线程中运行事件循环 def __run_loop(loop: asyncio.AbstractEvent…...

银河麒麟服务器操作系统V10【vnc配置多用户登录】

1.添加多用户(规划kingbase使用5901窗口,root使用5903); adduser kingbase 2.配置文件; cp -rp /lib/systemd/system/vncserver.service /etc/systemd/system/vncserver:1.servicecp -rp /lib/systemd/system/vncse…...

Logseq电脑端+安卓端同步gitee或github

文章目录 0.初衷1.电脑端1.1 新建仓库1.2 克隆项目,生成秘钥1.3 添加图谱,选择文件目录,我是原本就有笔记,所以会如下所示。1.4 下载脚本文件1.5赋权限 (windows可跳过)1.6 修改脚本命令1.7 logseq设置同步…...

【FAQ】HarmonyOS SDK 闭源开放能力 —Map Kit

1.问题描述 在App中供用户在地图上选择地址,目前在使用Map Kit结合geolocationManager逆地理编码时获取的地址信息描述不准确,希望能提供相应的Demo参考。 解决方案 Demo代码示例: getLocation() { let requestInfo: geoLocationManager.…...

【ros2 control 机器人驱动开发】双关节多控制器机器人学习-example 6

【ros2 control 机器人驱动开发】双关节多控制器机器人学习-example 6 文章目录 前言一、创建controller相关二、逻辑分析RRBotModularJoint类解析ros2_control.xacro解析三、测试运行测试forward_position_controller总结前言 本篇文章在上篇文章的基础上主要讲解双轴机器人驱…...

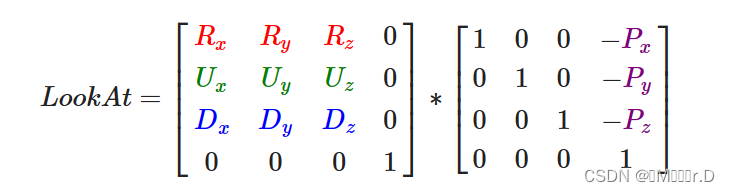

Learn OpenGL 07 摄像机

定义摄像机参数 glm::vec3 cameraPos glm::vec3(0.0f, 0.0f, 3.0f);//摄像机位置glm::vec3 cameraTarget glm::vec3(0.0f, 0.0f, 0.0f);glm::vec3 cameraDirection glm::normalize(cameraPos - cameraTarget);//摄像机方向,指向z轴正方向 glm::vec3 up glm::vec…...

Linux系统部署火狐浏览器结合内网穿透实现公网访问

目录 前言 1. 部署Firefox 2. 本地访问Firefox 3. Linux安装Cpolar 4. 配置Firefox公网地址 5. 远程访问Firefox 6. 固定Firefox公网地址 7. 固定地址访问Firefox 结语 前言 作者简介: 懒大王敲代码,计算机专业应届生 今天给大家聊聊Linux系统…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

Ubuntu系统下交叉编译openssl

一、参考资料 OpenSSL&&libcurl库的交叉编译 - hesetone - 博客园 二、准备工作 1. 编译环境 宿主机:Ubuntu 20.04.6 LTSHost:ARM32位交叉编译器:arm-linux-gnueabihf-gcc-11.1.0 2. 设置交叉编译工具链 在交叉编译之前&#x…...

FFmpeg 低延迟同屏方案

引言 在实时互动需求激增的当下,无论是在线教育中的师生同屏演示、远程办公的屏幕共享协作,还是游戏直播的画面实时传输,低延迟同屏已成为保障用户体验的核心指标。FFmpeg 作为一款功能强大的多媒体框架,凭借其灵活的编解码、数据…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

涂鸦T5AI手搓语音、emoji、otto机器人从入门到实战

“🤖手搓TuyaAI语音指令 😍秒变表情包大师,让萌系Otto机器人🔥玩出智能新花样!开整!” 🤖 Otto机器人 → 直接点明主体 手搓TuyaAI语音 → 强调 自主编程/自定义 语音控制(TuyaAI…...

NXP S32K146 T-Box 携手 SD NAND(贴片式TF卡):驱动汽车智能革新的黄金组合

在汽车智能化的汹涌浪潮中,车辆不再仅仅是传统的交通工具,而是逐步演变为高度智能的移动终端。这一转变的核心支撑,来自于车内关键技术的深度融合与协同创新。车载远程信息处理盒(T-Box)方案:NXP S32K146 与…...

return this;返回的是谁

一个审批系统的示例来演示责任链模式的实现。假设公司需要处理不同金额的采购申请,不同级别的经理有不同的审批权限: // 抽象处理者:审批者 abstract class Approver {protected Approver successor; // 下一个处理者// 设置下一个处理者pub…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

GruntJS-前端自动化任务运行器从入门到实战

Grunt 完全指南:从入门到实战 一、Grunt 是什么? Grunt是一个基于 Node.js 的前端自动化任务运行器,主要用于自动化执行项目开发中重复性高的任务,例如文件压缩、代码编译、语法检查、单元测试、文件合并等。通过配置简洁的任务…...

基于IDIG-GAN的小样本电机轴承故障诊断

目录 🔍 核心问题 一、IDIG-GAN模型原理 1. 整体架构 2. 核心创新点 (1) 梯度归一化(Gradient Normalization) (2) 判别器梯度间隙正则化(Discriminator Gradient Gap Regularization) (3) 自注意力机制(Self-Attention) 3. 完整损失函数 二…...