计算机等级考试:信息安全技术 知识点六

1、P2DR模型是美国ISS公司提出的动态网络安全体系的代表模型,可用数学公式表达为Pt>Dt+Rt,其中Pt表示:系统防护时间。

2、美国联邦政府颁布数字签名标准(Digital Signature Standard,DSS)的年份是1994

3、密码分析者(攻击者)已知加密算法和要解密的密文时,所能发起的攻击类型是唯密文攻击

4、DES密码结构基于一个称为Feistel网络的结构。

5、Dimfie-Hellman算法是第一个实用的在非保护信道中创建共享密钥方法,本身是一个匿名(无认证)的密钥交换协议,已成为很多认证协议的基础,存在遭受中间人攻击的风险。

6、属于RADIUS协议优点的是简单明了,可扩充

7、RSA算法中,加密运算为:C=Me mod n,所以Bob对消息加密的过程如下:C=143 mod55=49,密文为49。

8、init进程是一个由内核启动的用户级进程。ink始终是第一个进程,其进程编号始终为1。

9、关系数据库系统中的所有数据以表格的方式来描述,每一个数据表又可以称为关系

10、能提供源主机应用程序和目标主机应用程序之间数据端到端传输服务的TCP/IP层次是传输层

11、RARP协议是用于MAC地址向IP地址转换的,与ARP协议的地址转换方向正好相反。

12、RST标志位表示出现差错,必须释放TCP连接重新建立新连接。

13、弱口令扫描主要包括:基于字典攻击的扫描技术和基于穷举攻击的扫描技术

14、在理解了XSS漏洞的原理,并对其进行分析研究的基础上,可从以下几个方面进行有效防范。

1.给关键Cookie设置Httponly标识。2.进行输人检查。3.进行输出检查。

15、Whois是Internet上提供的査找相关域名、IP地址、 E-mai信箱、联系电话等信息的一种服务。

16、TCP协议和UDP协议的端口号在0~65 535范围之内,其中1 024以下的端口保留给常用的网络服务。

17、数组越界漏洞触发时在执行路径上有以下特征(1)读取恶意构造的输人数据。(2)用输入数据计算数组访问索引。(3)对数组进行读/写操作。

18、指令寄存器eip存放一个指针,该指针始终指向返回地址

19、针对Heap Spray,对于Windows系统比较好的系统防范办法是开启DEP功能,即使被绕过,被利用的概率也会大大降低。

20、软件安全开发技术主要包括建立安全威胁模型、安全设计、安全编码和安全测试等几个方面

21、可执行代码的静态安全检测技术可分为基于程序结构的安全检测技术和基于程序语义的安全检测技术。

22、有很多功能很强的逆向分析辅助工具可实现对软件的逆向分析,例如OlyDbg、SoICE、WinDBG、IDA pro等

23、在定义ISMS范围时,为了使ISMS定义得更加完整,应重点考虑组织机构如下的实际情况:

1.组织机构现有部门。2.处所。3.资产状况。4.所采用的技术。

24、风险评估是信息安全管理工作的基础,风险处置是信息安全管理工作的核心,安全管理控制措施是风险管理的具体手段。

25、信息安全管理体系认证基于自愿原则

26、DSI/RM参考模型定义了7个层次,从下到上依次是物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

27、机关、单位应当根据工作需要,确定具体的保密期限、解密时间或者解密条件。

28、属于《计算机信息系统安全保护等级划分准则》中安全考核指标的是身份认证。

29、《计算机信息系统安全保护等级划分准则》已正式颁布并实施。该准则将信息系统安全分为5个等级:自主保护级、系统审计保护级、安全标记保护级、结构化保护级和访问验证保护级。

30、P2DR模型包含四个部分:策略、防护、检测、和响应。

31、实际应用中为了缩短签名的长度、提高签名的速度,而且为了更安全,常对信息的摘要进行签名。

32、访问控制是在身份认证的基础上,依据授权对提出的资源访问请求加以控制。

33、在Windows系统中,查看进程命令并能查看进程同服务的关系的DOS命令,是tasklist

34、1983年美国国防部制定了世界上第一个《可信计算机系统评价准则》,准则中第一次提出可信计算机(Trusted Computer)和可信计算基(Trusted Computing Base,TCB)的概念,并把可信计算基作为系统安全的基础。

35、黑客通过诱使用户访问来实施网络欺诈的伪造网站,通常称为钓鱼网站。

36、根据IDS检测入侵行为的方式和原理的不同,IDS分为两种入侵检测技术。其中,基于统计分析的IDS检测技术属于异常检测技术。

37、通过网络等途径,自动将自身的全部代码或部分代码通过网络复制、传播给其它网络中计算机的完全独立可运行程序,被称为蠕虫。

38、通过将恶意程序加载到虚拟环境中运行,从而让恶意程序自动脱壳还原为原有状态,再进行检测查杀的技术,被称为虚拟机查杀技术。

39、如果攻击者窃取了用户的Session,并一直保持其有效,而服务器对于活动的Session一直不销毁,攻击者就能通过此Session一直使用用户的账户,这是会话保持攻击。

40、缓冲区溢出攻击中,植入的一段用以获得执行权限的代码,被称为shellcode。

41、ISMS强调遵守国家有关信息安全的法律法规及其他合同方要求,强调全过程和动态控制,体现主的预防控制思想。

42、CC标准是指《信息技术安全性评估准则》,其对应的国标编号为GB/T18336

43、信息安全是网络时代国家生存和民族振兴的根本保障。

44、2001年,美国联邦政府颁布高级加密标准(Advanced Encryption Standard,AES)

45、密码学的英文是Cryptography

46、计算机可以在多项式时间复杂度内解决的问题称为P类问题,计算机在多项式时间复杂度内不可以解决的问题称为NP类问题.

47、用做攻击诱捕的有真实操作系统的虚拟机系统,可以收集到丰富的主机响应信息的是高交互蜜罐

48、国际DES、国产SM4属于分组密码法。

49、Linux系统启动后执行第一个进程是init

50、在Windows系统中,查看当前已经启动的服务列表的命令是net start

相关文章:

计算机等级考试:信息安全技术 知识点六

1、P2DR模型是美国ISS公司提出的动态网络安全体系的代表模型,可用数学公式表达为Pt>DtRt,其中Pt表示:系统防护时间。 2、美国联邦政府颁布数字签名标准(Digital Signature Standard,DSS)的年份是1994 3、密码分析者(攻击者)已…...

vue provide 与 inject使用

在vue项目中,如果遇到跨组件多层次传值的话,一般会用到vuex,或者其他第三方共享状态管理模式,如pinia等,但是对于父组件与多层次孙子组件时,建议使用provide 与 inject,与之其他方式相比&#x…...

Vue3.0 所采用的 Composition Api 与 Vue2.x 使用的 Options Api 有什么不同?

开始之前 Composition API 可以说是Vue3的最大特点,那么为什么要推出Composition Api,解决了什么问题? 通常使用Vue2开发的项目,普遍会存在以下问题: 代码的可读性随着组件变大而变差每一种代码复用的方式ÿ…...

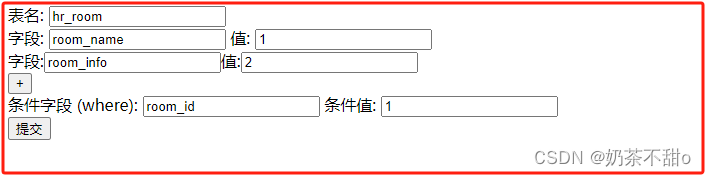

php集成修改数据库的字段

1.界面效果 2.代码 <?phpecho <form action"" method"post"><label for"table">表名:</label><input type"text" id"table" name"table"><br><div id"fieldsContaine…...

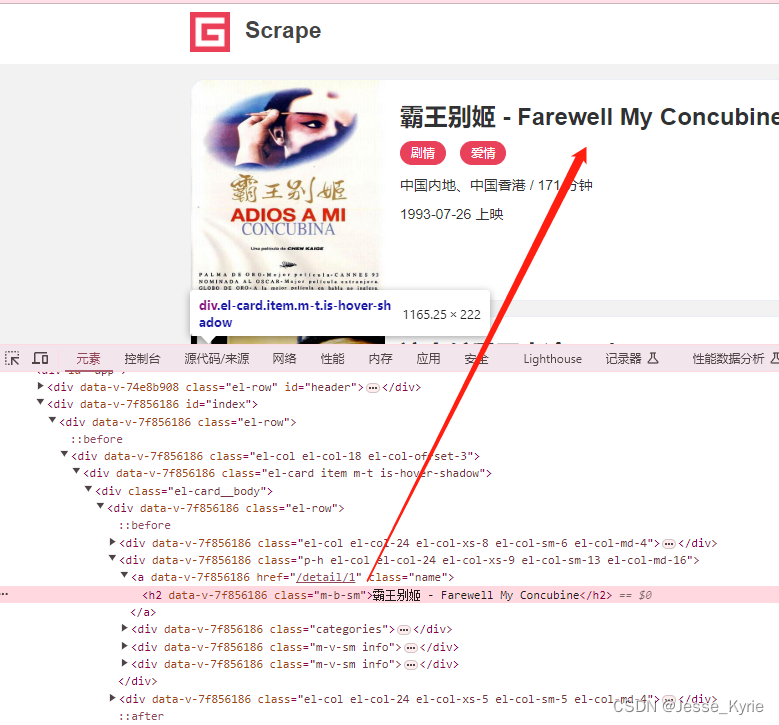

爬虫技术之正则提取静态页面数据

第一天 简单示例 在爬虫过程中,我们获取到了页面之后,通常需要做的就是解析数据,将数据持久化到数据库为我所用。如何又快又准确得提取有效数据?这是一门技术,看了我的博客之前可能略有难度,但各位大师看…...

字符串匹配算法:暴力匹配、KMP 算法、Boyer-Moore 算法、Rabin-Karp 算法

字符串匹配算法 字符串匹配算法是在一个字符串(称为文本)中查找另一个字符串(称为模式)出现的位置或者是否存在的算法。常见的字符串匹配算法包括暴力匹配、KMP算法、Boyer-Moore算法和Rabin-Karp算法。下面是对这些算法的简要介…...

微信小程序接入百度地图(微信小程序插件)使用文档

第一步配置域名 :在微信公众平台登录后配置服务域名称:https://apis.map.qq.com 第二步申请密钥 申请开发者密钥申请地址 第三步使用插件 选择添加插件 搜索腾讯位置服务地图选点 选择要授权的小程序 授权完毕会在这里显示插件信息 第四步查看使用文档 跳转至文…...

如果需要在Log4j中记录特定的异常信息,应该如何实现?如何动态地更改Log4j的日志级别?

如果需要在Log4j中记录特定的异常信息,应该如何实现? 在Log4j中记录特定的异常信息,你可以使用Logger类的error、warn、info等方法,这些方法通常接受一个字符串消息和一个Throwable对象(如异常)作为参数。下…...

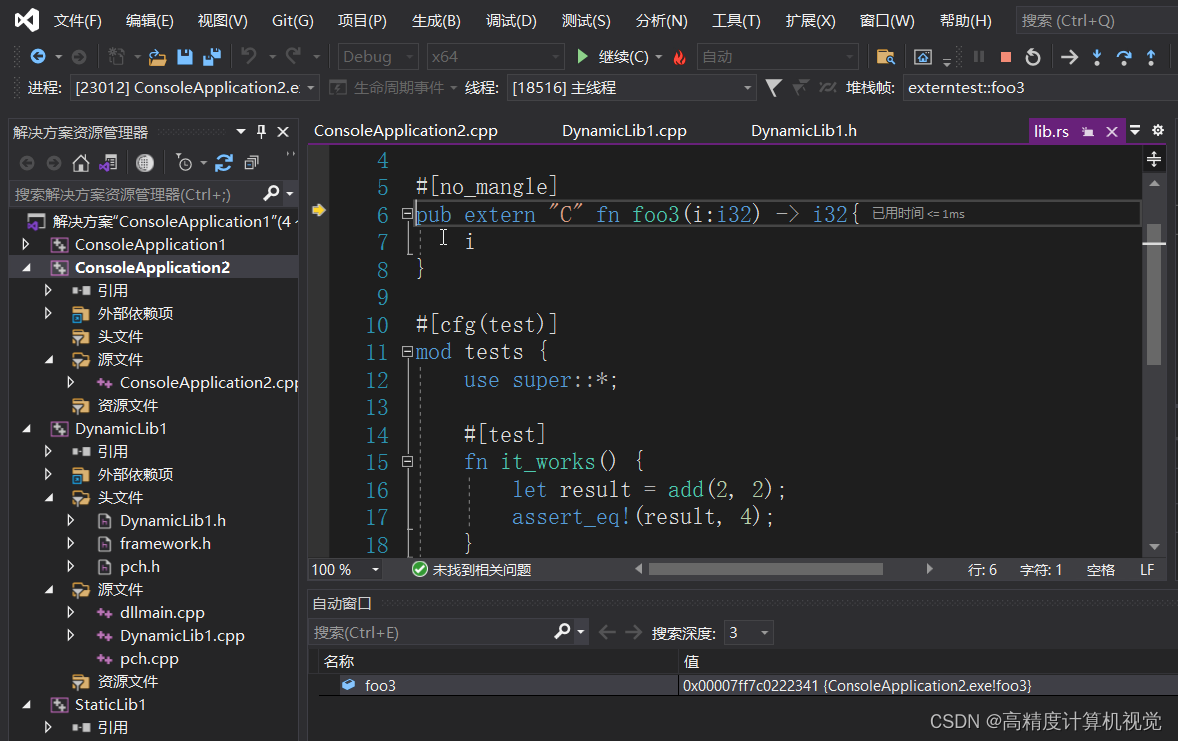

Rust入门:C++和Rust动态库(dll)的相互调用

无论是C调用Rust动态库还是Rust调用C动态库,其操作基本都是一样地简单,基本和C调用C的动态库没什么区别,只需要列出所需要导入的函数,并链接到相应的lib文件即可。 这里,在windows中,我们以dll动态库为例说…...

第三篇【传奇开心果系列】Python的自动化办公库技术点案例示例:深度解读Pandas股票市场数据分析

传奇开心果博文系列 系列博文目录Python的自动化办公库技术点案例示例系列 博文目录前言一、Pandas进行股票市场数据分析常见步骤和示例代码1. 加载数据2. 数据清洗和准备3. 分析股票价格和交易量4. 财务数据分析 二、扩展思路介绍1. 技术指标分析2. 波动性分析3. 相关性分析4.…...

3.11笔记2

目前使用的格里高利历闰年的规则如下: 公元年分非4的倍数,为平年。公元年分为4的倍数但非100的倍数,为闰年。公元年分为100的倍数但非400的倍数,为平年。公元年分为400的倍数为闰年。 请用一个表达式 (不能添加括号) 判断某一年…...

web服务器基础

目录 web服务器简介 (1)什么是www (2)网址及HTTP简介 (3)http协议请求的工作流程 主配置文件内的参数 目录标签 缺点 虚拟主机vhosts 示例的格式如下 实例 多IP实现多网页 修改监听端口号 hosts文件及域名解析 修改hosts文件内缓存格式 实现效果 实现多域名解析IP地址 在linux…...

矢量图片转换软件Vector Magic mac中文版功能特色

Vector Magic mac中文版是一款非常流行的矢量图片转换软件,它的功能特色主要体现在以下几个方面: 首先,Vector Magic mac中文版拥有出色的矢量转换能力。它采用世界上最好的全彩色自动描摹器,能够将JPG、PNG、BMP和GIF等位图图像…...

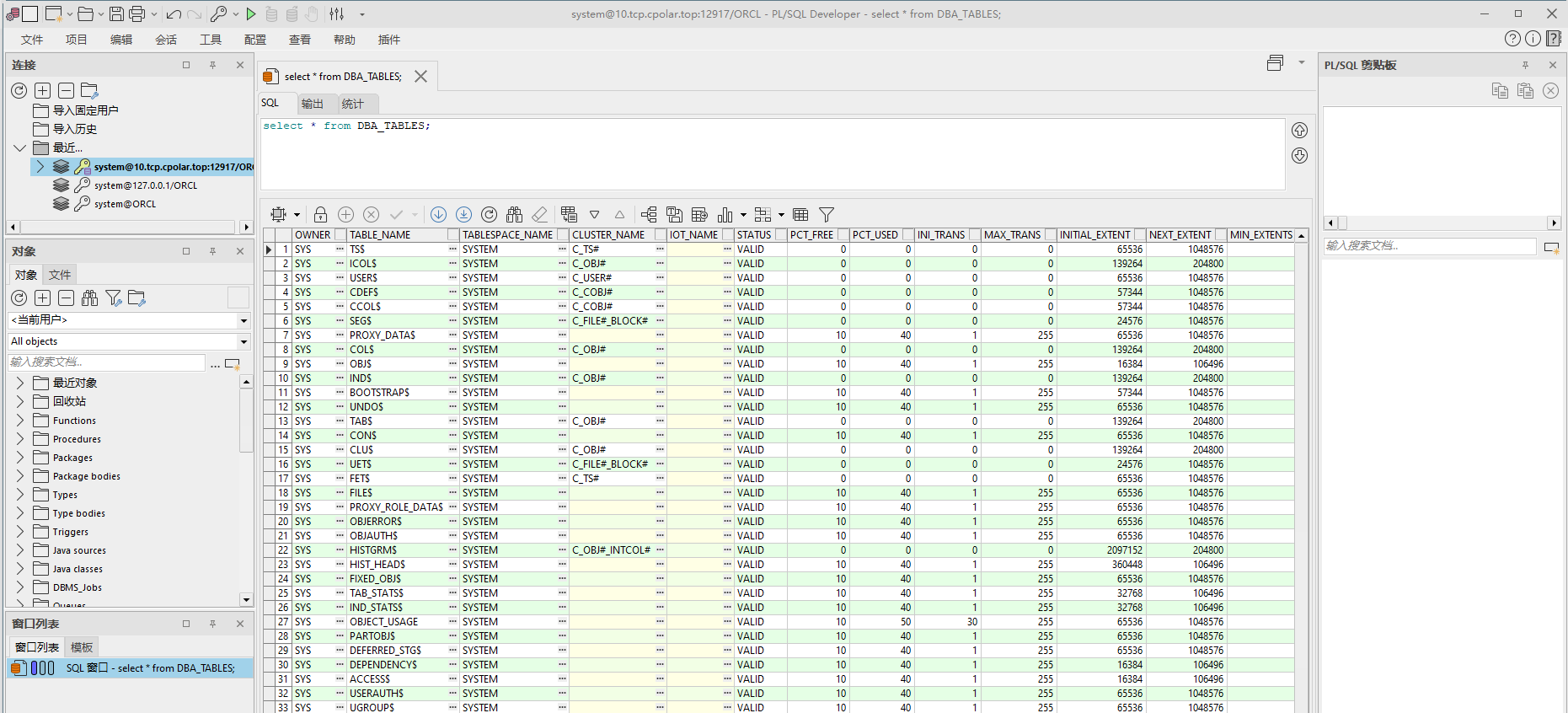

Window部署Oracle并实现公网环境远程访问本地数据库

文章目录 前言1. 数据库搭建2. 内网穿透2.1 安装cpolar内网穿透2.2 创建隧道映射 3. 公网远程访问4. 配置固定TCP端口地址4.1 保留一个固定的公网TCP端口地址4.2 配置固定公网TCP端口地址4.3 测试使用固定TCP端口地址远程Oracle 前言 Oracle,是甲骨文公司的一款关系…...

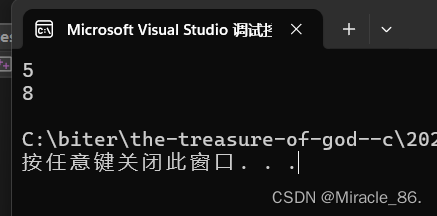

灵魂指针,教给(三)

欢迎来到白刘的领域 Miracle_86.-CSDN博客 系列专栏 C语言知识 先赞后看,已成习惯 创作不易,多多支持! 目录 一、 字符指针变量 二、数组指针变量 2.1 数组指针变量是什么 2.2 数组指针变量如何初始化 三、二维数组传参本质 四、函数…...

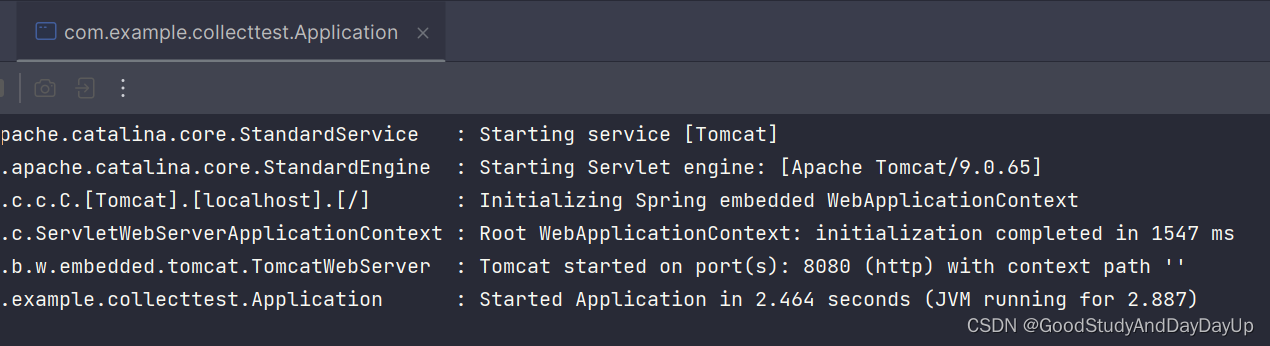

纯手工搭建一个springboot maven项目

前言:idea社区版无法自动搭建项目,手动搭建的经验分享如下: 1 包结构 参考下图: 2 项目结构 3 maven依赖 具体的项目包结构如下图: 依据这个项目包结构配置一个springboot 的 pom依赖: <?xml ve…...

【Java】使用`LinkedList`类来实现一个队列,并通过继承`AbstractQueue`或者实现`Queue`接口来实现自定义队列

使用LinkedList类来实现一个队列,并通过继承AbstractQueue或者实现Queue接口来实现自定义队列。 以下是一个简单的示例,其中队列的大小与另一个List的容量保持一致: import java.util.LinkedList; import java.util.List; import java.util…...

ChatGPT消息发不出去了?我找到解决方案了

现象 今天忽然发现 ChatGPT无法发送消息,能查看历史对话,但是无法发送消息。 猜测原因 出现这个问题的各位,应该都是点击登录后顶部弹窗邀请[加入多语言 alapha 测试]了,并且语言选择了中文,抓包看到ab.chatgpt.com…...

《量子计算:下一个大风口,还是一个热炒概念?》

引言 量子计算,作为一项颠覆性的技术,一直以来备受关注。它被认为是未来计算领域的一次革命,可能改变我们对计算能力和数据处理的理解。然而,随着技术的不断进步和商业应用的探索,人们开始思考,量子计算到底是一个即将到来的大风口,还是一个被过度炒作的概念? 量子计…...

在Ubuntu中如何基于conda安装jupyterlab

在Ubuntu中如何创建ipykernel 可以用下面命令完成 conda create -n newenv python3.8conda activate enwenvconda install ipykernel5.1.4conda install ipython_genutilsipython -m ipykernel install --user --namepython3 --display-name Python3conda install -c conda-fo…...

挑战杯推荐项目

“人工智能”创意赛 - 智能艺术创作助手:借助大模型技术,开发能根据用户输入的主题、风格等要求,生成绘画、音乐、文学作品等多种形式艺术创作灵感或初稿的应用,帮助艺术家和创意爱好者激发创意、提高创作效率。 - 个性化梦境…...

JavaSec-RCE

简介 RCE(Remote Code Execution),可以分为:命令注入(Command Injection)、代码注入(Code Injection) 代码注入 1.漏洞场景:Groovy代码注入 Groovy是一种基于JVM的动态语言,语法简洁,支持闭包、动态类型和Java互操作性,…...

前端倒计时误差!

提示:记录工作中遇到的需求及解决办法 文章目录 前言一、误差从何而来?二、五大解决方案1. 动态校准法(基础版)2. Web Worker 计时3. 服务器时间同步4. Performance API 高精度计时5. 页面可见性API优化三、生产环境最佳实践四、终极解决方案架构前言 前几天听说公司某个项…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

前端导出带有合并单元格的列表

// 导出async function exportExcel(fileName "共识调整.xlsx") {// 所有数据const exportData await getAllMainData();// 表头内容let fitstTitleList [];const secondTitleList [];allColumns.value.forEach(column > {if (!column.children) {fitstTitleL…...

pam_env.so模块配置解析

在PAM(Pluggable Authentication Modules)配置中, /etc/pam.d/su 文件相关配置含义如下: 配置解析 auth required pam_env.so1. 字段分解 字段值说明模块类型auth认证类模块,负责验证用户身份&am…...

基础光照(Basic Lighting))

C++.OpenGL (10/64)基础光照(Basic Lighting)

基础光照(Basic Lighting) 冯氏光照模型(Phong Lighting Model) #mermaid-svg-GLdskXwWINxNGHso {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-GLdskXwWINxNGHso .error-icon{fill:#552222;}#mermaid-svg-GLd…...

06 Deep learning神经网络编程基础 激活函数 --吴恩达

深度学习激活函数详解 一、核心作用 引入非线性:使神经网络可学习复杂模式控制输出范围:如Sigmoid将输出限制在(0,1)梯度传递:影响反向传播的稳定性二、常见类型及数学表达 Sigmoid σ ( x ) = 1 1 +...

什么?连接服务器也能可视化显示界面?:基于X11 Forwarding + CentOS + MobaXterm实战指南

文章目录 什么是X11?环境准备实战步骤1️⃣ 服务器端配置(CentOS)2️⃣ 客户端配置(MobaXterm)3️⃣ 验证X11 Forwarding4️⃣ 运行自定义GUI程序(Python示例)5️⃣ 成功效果

在QWebEngineView上实现鼠标、触摸等事件捕获的解决方案

这个问题我看其他博主也写了,要么要会员、要么写的乱七八糟。这里我整理一下,把问题说清楚并且给出代码,拿去用就行,照着葫芦画瓢。 问题 在继承QWebEngineView后,重写mousePressEvent或event函数无法捕获鼠标按下事…...