大数据扩展

| 层面 | 控制点 | 四级 | 三级 | 二级 |

| 安全 物理 环境 | 基础 设施 位置 | 应保证承载大数据存储、处理和分析的设备机房位于中国境内。 | 应保证承载大数据存储、处理和分析的设备机房位于中国境内。 | 应保证承载大数据存储、处理和分析的设备机房位于中国境内。 |

| 安全 通信 网络 | 网络 架构 | b)应保证大数据平台不承载高于其安全保护等级的大数据应用和大数据资源; | b)应保证大数据平台不承载高于其安全保护等级的大数据应用和大数据资源; | b)应保证大数据平台不承载高于其安全保护等级的大数据应用和大数据资源; |

| c)应保证大数据平台的管理流量与系统业务流量分离; | c)应保证大数据平台的管理流量与系统业务流量分离; | |||

| d)应提供开放接口或开放性安全服务,允许客户接入第三方安全产品或在大数据平台选择第三方安全服务。 | d)应提供开放接口或开放性安全服务,允许客户接入第三方安全产品或在大数据平台选择第三方安全服务。 | |||

| 安全 计算 环境 | 身份 鉴别 | b) 大数据平台应提供双向认证功能,能对不同客户的大数据应用、大数据资源进行双向身份鉴别; | b) 大数据平台应提供双向认证功能,能对不同客户的大数据应用、大数据资源进行双向身份鉴别; | b) 大数据系统提供的重要外部调用接口应进行身份鉴别。 |

| c) 应采用口令和密码技术组合的鉴别技术对使用数据采集终端、数据导入服务组件、数据导出终端、数据导出服务组件的主体实施身份鉴别; | c) 应采用口令和密码技术组合的鉴别技术对使用数据采集终端、数据导入服务组件、数据导出终端、数据导出服务组件的主体实施身份鉴别; | |||

| d) 应对向大数据系统提供数据的外部实体实施身份鉴别; | d) 应对向大数据系统提供数据的外部实体实施身份鉴别; | |||

| e) 大数据系统提供的各类外部调用接口应依据调用主体的操作权限实施相应强度的身份鉴别。 | e) 大数据系统提供的各类外部调用接口应依据调用主体的操作权限实施相应强度的身份鉴别。 | |||

| 访问 控制 | b) 对外提供服务的大数据平台,平台或第三方应在服务客户授权下才可以对其数据资源进行访问、使用和管理; | b) 对外提供服务的大数据平台,平台或第三方应在服务客户授权下才可以对其数据资源进行访问、使用和管理; | b) 对外提供服务的大数据平台,平台或第三方应在服务客户授权下才可以对其数据资源进行访问、使用和管理; | |

| c) 大数据系统应提供数据分类分级标识功能; | c) 大数据系统应提供数据分类分级标识功能; | c)应对数据进行分类分级管理; | ||

| d) 应在数据采集、传输、存储、处理、交换及销毁等各个环节,支持对数据进行分类分级处置,最高等级数据的相关保护措施不低于第四级安全要求,安全保护策略在各环节保持一致; | d) 应在数据采集、传输、存储、处理、交换及销毁等各个环节,支持对数据进行分类分级处置,最高等级数据的相关保护措施不低于第三级安全要求,安全保护策略在各环节保持一致; | d) 应采取技术手段对数据采集终端、数据导入服务组件、数据导出终端、数据导出服务组件的使用进行限制; | ||

| e) 大数据系统应具备设置数据安全标记功能,并基于安全标记进行访问控制; | ||||

| f) 大数据系统应对其提供的各类接口的调用实施访问控制,包括但不限于数据采集、处理、使用、分析、导出、共享、交换等相关操作; | ||||

| g) 应最小化各类接口操作权限; | f) 应最小化各类接口操作权限; | e) 应最小化各类接口操作权限; | ||

| h) 应最小化数据使用、分析、导出、共享、交换的数据集; | g) 应最小化数据使用、分析、导出、共享、交换的数据集; | f) 应最小化数据使用、分析、导出、共享、交换的数据集。 | ||

| i) 大数据系统应提供隔离不同客户应用数据资源的能力; | h) 大数据系统应提供隔离不同客户应用数据资源的能力; | |||

| j) 应采用技术手段限制在终端输出重要数据; | ||||

| k) 应对重要数据的数据流转、泄露和滥用情况进行监控,及时对异常数据操作行为进行预警,并能够对突发的严重异常操作及时定位和阻断。 | i) 应对重要数据的数据流转、泄露和滥用情况进行监控,及时对异常数据操作行为进行预警,并能够对突发的严重异常操作及时定位和阻断。 | |||

| 安全 审计 | b) 大数据系统应保证不同客户的审计数据隔离存放,并提供不同客户审计数据收集汇总和集中分析的能力; | b) 大数据系统应保证不同客户的审计数据隔离存放,并提供不同客户审计数据收集汇总和集中分析的能力; | ||

| c) 大数据系统应对其提供的各类接口的调用情况以及各类账号的操作情况进行审计; | c) 大数据系统应对其提供的各类接口的调用情况以及各类账号的操作情况进行审计; | b) 大数据系统应对其提供的重要接口的调用情况以及各类重要账号的操作情况进行审计; | ||

| d) 应保证大数据系统服务商对服务客户数据的操作可被服务客户审计。 | d) 应保证大数据系统服务商对服务客户数据的操作可被服务客户审计。 | c) 应保证大数据系统服务商对服务客户数据的操作可被服务客户审计。 | ||

| 入侵 防范 | b) 应对所有进入系统的数据进行检测,避免出现恶意数据输入。 | b) 应对所有进入系统的数据进行检测,避免出现恶意数据输入。 | ||

| 数据 完整性 | b) 应采用技术手段对数据交换过程进行数据完整性检测; | b) 应采用技术手段对数据交换过程进行数据完整性检测; | b) 应采用技术手段对数据交换过程进行数据完整性检测; | |

| c) 数据在存储过程中的完整性保护应满足数据提供方系统的安全保护要求。 | c) 数据在存储过程中的完整性保护应满足数据提供方系统的安全保护要求。 | c) 数据在存储过程中的完整性保护应满足数据提供方系统的安全保护要求。 | ||

| 数据 保密性 | b) 大数据平台应提供静态脱敏和去标识化的工具或服务组件技术; | b) 大数据平台应提供静态脱敏和去标识化的工具或服务组件技术; | b) 大数据平台应提供静态脱敏和去标识化的工具或服务组件技术; | |

| c) 应依据相关安全策略和数据分类分级标识对数据进行静态脱敏和去标识化处理; | c) 应依据相关安全策略和数据分类分级标识对数据进行静态脱敏和去标识化处理; | c) 应依据相关安全策略对数据进行静态脱敏和去标识化处理; | ||

| d) 数据在存储过程中的保密性保护应满足数据提供方系统的安全保护要求; | d) 数据在存储过程中的保密性保护应满足数据提供方系统的安全保护要求; | d) 数据在存储过程中的保密性保护应满足数据提供方系统的安全保护要求; | ||

| e) 应采取技术措施保证汇聚大量数据时不暴露敏感信息; | e) 应采取技术措施保证汇聚大量数据时不暴露敏感信息; | |||

| f) 可采用多方计算、同态加密等数据隐私计算技术实现数据共享的安全性。 | f) 可采用多方计算、同态加密等数据隐私计算技术实现数据共享的安全性。 | |||

| 数据 备份 恢复 | b) 备份数据应采取与原数据一致的安全保护措施; | b) 备份数据应采取与原数据一致的安全保护措施; | b) 备份数据应采取与原数据一致的安全保护措施。 | |

| c) 大数据平台应保证用户数据存在若干个可用的副本,各副本之间的内容应保持一致; | c) 大数据平台应保证用户数据存在若干个可用的副本,各副本之间的内容应保持一致; | |||

| d) 应提供对关键溯源数据的异地备份。 | d) 应提供对关键溯源数据的异地备份。 | |||

| 剩余 信息 保护 | b) 大数据平台应提供主动迁移功能,数据整体迁移的过程中应杜绝数据残留; | b) 大数据平台应提供主动迁移功能,数据整体迁移的过程中应杜绝数据残留; | b) 大数据平台应提供主动迁移功能,数据整体迁移的过程中应杜绝数据残留; | |

| c) 应基于数据分类分级保护策略,明确数据销毁要求和方式; | c) 应基于数据分类分级保护策略,明确数据销毁要求和方式; | |||

| d) 大数据平台应能够根据服务客户提出的数据销毁要求和方式实施数据销毁。 | d) 大数据平台应能够根据服务客户提出的数据销毁要求和方式实施数据销毁。 | c) 大数据平台应能够根据服务客户提出的数据销毁要求和方式实施数据销毁。 | ||

| 个人 信息 保护 | b) 采集、处理、使用、转让、共享、披露个人信息应在个人信息处理的授权同意范围内,并保留操作审计记录; | b) 采集、处理、使用、转让、共享、披露个人信息应在个人信息处理的授权同意范围内,并保留操作审计记录; | b) 采集、处理、使用、转让、共享、披露个人信息应在个人信息处理的授权同意范围内,并保留操作审计记录; | |

| c) 应采取措施防止在数据处理、使用、分析、导出、共享、交换等过程中识别出个人身份信息; | c) 应采取措施防止在数据处理、使用、分析、导出、共享、交换等过程中识别出个人身份信息; | c) 应采取措施防止在数据处理、使用、分析、导出、共享、交换等过程中识别出个人身份信息; | ||

| d) 对个人信息的重要操作应设置内部审批流程,审批通过后才能对个人信息进行相应的操作; | d) 对个人信息的重要操作应设置内部审批流程,审批通过后才能对个人信息进行相应的操作; | d) 对个人信息的重要操作应设置内部审批流程,审批通过后才能对个人信息进行相应的操作。 | ||

| e) 保存个人信息的时间应满足最小化要求,并能够对超出保存期限的个人信息进行删除或匿名化处理。 | e) 保存个人信息的时间应满足最小化要求,并能够对超出保存期限的个人信息进行删除或匿名化处理。 | |||

| 数据 溯源 | a) 应跟踪和记录数据采集、处理、分析和挖掘等过程,保证溯源数据能重现相应过程; | a) 应跟踪和记录数据采集、处理、分析和挖掘等过程,保证溯源数据能重现相应过程; | ||

| b) 应对重要数据的全生命周期实现数据审计,保证数据活动的所有操作可追溯; | ||||

| c) 溯源数据应满足数据业务要求和合规审计要求; | b) 溯源数据应满足数据业务要求和合规审计要求; | |||

| d) 应采取技术手段保证溯源数据真实性和保密性; | ||||

| e) 应采取技术手段保证数据源的真实可信。 | c) 应采取技术手段保证数据源的真实可信。 | |||

| 安全 管理 中心 | 系统 管理 | b) 大数据平台应为服务客户提供管理其计算和存储资源使用状况的能力; | b) 大数据平台应为服务客户提供管理其计算和存储资源使用状况的能力; | b) 大数据平台应为服务客户提供管理其计算和存储资源使用状况的能力; |

| c) 大数据平台应对其提供的辅助工具或服务组件实施有效管理; | c) 大数据平台应对其提供的辅助工具或服务组件实施有效管理; | c) 大数据平台应对其提供的辅助工具或服务组件实施有效管理; | ||

| d) 大数据平台应屏蔽计算、内存、存储资源故障,保障业务正常运行; | d) 大数据平台应屏蔽计算、内存、存储资源故障,保障业务正常运行; | d) 大数据平台应屏蔽计算、内存、存储资源故障,保障业务正常运行; | ||

| e) 大数据平台在系统维护、在线扩容等情况下,应保证大数据应用和大数据资源的正常业务处理能力。 | e) 大数据平台在系统维护、在线扩容等情况下,应保证大数据应用和大数据资源的正常业务处理能力。 | e) 大数据平台在系统维护、在线扩容等情况下,应保证大数据应用和大数据资源的正常业务处理能力。 | ||

| 集中 管控 | b) 应对大数据系统提供的各类接口的使用情况进行集中审计和监测,并在发生问题时提供报警。 | b) 应对大数据系统提供的各类接口的使用情况进行集中审计和监测,并在发生问题时提供报警。 | ||

| 安全 管理 制度 | 安全 策略 | b) 应制定大数据安全工作的总体方针和安全策略,阐明本机构大数据安全工作的目标、范围、原则和安全框架等相关内容; | b) 应制定大数据安全工作的总体方针和安全策略,阐明本机构大数据安全工作的目标、范围、原则和安全框架等相关内容; | b) 应制定大数据安全工作的总体方针和安全策略,阐明本机构大数据安全工作的目标、范围、原则和安全框架等相关内容; |

| c) 大数据安全策略应覆盖数据生命周期相关的数据安全,内容至少包括目的、范围、岗位、责任、管理层承诺、内外部协调及合规性要求等。 | c) 大数据安全策略应覆盖数据生命周期相关的数据安全,内容至少包括目的、范围、岗位、责任、管理层承诺、内外部协调及合规性要求等。 | c) 大数据安全策略应覆盖数据生命周期相关的数据安全,内容至少包括目的、范围、岗位、责任、管理层承诺、内外部协调及合规性要求等。 | ||

| 安全 管理 机构 | 授权 和审批 | b) 数据的采集应获得数据源管理者的授权,确保符合数据收集最小化原则; | b) 数据的采集应获得数据源管理者的授权,确保符合数据收集最小化原则; | b) 数据的采集应获得数据源管理者的授权,确保符合数据收集最小化原则。 |

| c) 应建立数据导入、导出、集成、分析、交换、交易、共享及公开的授权审批控制流程,赋予数据活动主体的最小操作权限、最小数据集和权限有效时长,依据流程实施相关控制并记录过程,及时回收过期的数据访问权限; | c) 应建立数据导入、导出、集成、分析、交换、交易、共享及公开的授权审批控制流程,赋予数据活动主体的最小操作权限、最小数据集和权限有效时长,依据流程实施相关控制并记录过程,及时回收过期的数据访问权限; | |||

| d) 应建立跨境数据的评估、审批及监管控制流程,并依据流程实施相关控制并记录过程。 | d) 应建立跨境数据的评估、审批及监管控制流程,并依据流程实施相关控制并记录过程。 | |||

| 审核 和检查 | b) 应定期对个人信息安全保护措施的有效性进行常规安全检查。 | b) 应定期对个人信息安全保护措施的有效性进行常规安全检查。 | b) 应定期对个人信息安全保护措施的有效性进行常规安全检查。 | |

| 安全 建设 管理 | 服务 供应 商选择 | b) 应选择安全合规的大数据平台,其所提供的大数据平台服务应为其所承载的大数据应用和大数据资源提供相应等级的安全保护能力; | b) 应选择安全合规的大数据平台,其所提供的大数据平台服务应为其所承载的大数据应用和大数据资源提供相应等级的安全保护能力; | b) 应选择安全合规的大数据平台,其所提供的大数据平台服务应为其所承载的大数据应用和大数据资源提供相应等级的安全保护能力; |

| c) 应以书面方式约定大数据平台提供者和大数据平台使用者的权限与责任、各项服务内容和具体技术指标等,尤其是安全服务内容。 | c) 应以书面方式约定大数据平台提供者和大数据平台使用者的权限与责任、各项服务内容和具体技术指标等,尤其是安全服务内容。 | c) 应以书面方式约定大数据平台提供者和大数据平台使用者的权限与责任、各项服务内容和具体技术指标等,尤其是安全服务内容。 | ||

| 供应 链管理 | a) 应确保供应商的选择符合国家有关规定; | a) 应确保供应商的选择符合国家有关规定; | 应确保供应商的选择符合国家有关规定。 | |

| b) 应以书面方式约定数据交换、共享的接收方对数据的保护责任,并明确数据安全保护要求; | b) 应以书面方式约定数据交换、共享的接收方对数据的保护责任,并明确数据安全保护要求; | |||

| c) 应将供应链安全事件信息或安全威胁信息及时传达到数据交换、共享的接收方。 | c) 应将供应链安全事件信息或安全威胁信息及时传达到数据交换、共享的接收方。 | |||

| 数据 源管理 | 应通过合法正当的渠道获取各类数据。 | 应通过合法正当的渠道获取各类数据。 | 应通过合法正当的渠道获取各类数据。 | |

| 安全 运维 管理 | 资产 管理 | b) 应建立数据资产安全管理策略,对数据全生命周期的操作规范、保护措施、管理人员职责等进行规定,包括但不限于数据采集、传输、存储、处理、交换、销毁等过程; | b) 应建立数据资产安全管理策略,对数据全生命周期的操作规范、保护措施、管理人员职责等进行规定,包括但不限于数据采集、传输、存储、处理、交换、销毁等过程; | b) 应建立数据资产安全管理策略,对数据全生命周期的操作规范、保护措施、管理人员职责等进行规定,包括但不限于数据采集、传输、存储、处理、交换、销毁等过程; |

| c) 应制定并执行数据分类分级保护策略,针对不同类别级别的数据制定相应强度的安全保护要求; | c) 应制定并执行数据分类分级保护策略,针对不同类别级别的数据制定相应强度的安全保护要求; | |||

| d) 应定期评审数据的类别和级别,如需要变更数据所属类别或级别,应依据变更审批流程执行变更; | d) 应定期评审数据的类别和级别,如需要变更数据所属类别或级别,应依据变更审批流程执行变更; | |||

| e) 应对数据资产和对外数据接口进行登记管理,建立相应的资产清单。 | e) 应对数据资产和对外数据接口进行登记管理,建立相应的资产清单。 | c) 应对数据资产进行登记管理,建立相应的资产清单。 | ||

| 介质 管理 | b) 应在中国境内对数据进行清除或销毁; | b) 应在中国境内对数据进行清除或销毁; | b) 应在中国境内对数据进行清除或销毁。 | |

| c) 对存储重要数据的存储介质或物理设备应采取难恢复的技术手段,如物理粉碎、消磁、多次擦写等。 | c) 对存储重要数据的存储介质或物理设备应采取难恢复的技术手段,如物理粉碎、消磁、多次擦写等。 | |||

| 网络 和系 统安 全管理 | b) 应建立对外数据接口安全管理机制,所有的接口调用均应获得授权和批准。 | b) 应建立对外数据接口安全管理机制,所有的接口调用均应获得授权和批准。 | b) 应建立对外数据接口安全管理机制,所有的接口调用均应获得授权和批准。 |

相关文章:

大数据扩展

层面控制点四级三级二级 安全 物理 环境 基础 设施 位置 应保证承载大数据存储、处理和分析的设备机房位于中国境内。应保证承载大数据存储、处理和分析的设备机房位于中国境内。应保证承载大数据存储、处理和分析的设备机房位于中国境内。安全 通信 网络网络 架构b)应保证大数…...

关于数组初始化问题

真的烦人,今天在做一道题的时候,发现一个问题,数组的初始化能不能这样, int N0;scanf("%d",&N);int a[N]{0};int N0;scanf("%d",&N);int a[N]; 结果是不能的,不知道为什么,反…...

webRtc麦克风摄像头检测

最近在做webRtc相关音视频项目,碰到了很多用户不知道自己设备是否被支持发起webRtc,所以特意总结相关实用方法; HTML /*id方便一会把媒体流赋值过去, autoPlay: 自动播放 */ <audio id"devDetectionMicroRef" autoPlay><…...

3703. 括号的匹配 北京师范大学考研上机真题 栈的思想

在算术表达式中,除了加、减、乘、除等运算外,往往还有括号。 包括有大括号 {},中括号 [],小括号 (),尖括号 <> 等。 对于每一对括号,必须先左边括号,然后右边括号;如果有多个…...

SpringCloud中的@EnableDiscoceryClient和@EnableFeignClients注解的作用解析、RPC远程过程调用

目录 EnableDiscoveryClient 服务发现的核心概念 服务注册中心 EnableDiscoveryClient注解的作用 服务心跳健康检查 使用示例 EnableFeignClients Feign简介 EnableFeignClients注解的作用 RPC(Remote Procedure Call) 参考链接 Spring Cloud…...

文件复制,文件夹复制)

关于安卓文件复制的杂谈(一)文件复制,文件夹复制

背景 一些很基础的东西,往往用起来,找起来,乱七八糟,所以特此记录 环境 win10,jdk8,as4 备注 不考虑安卓沙箱机制,这里讲解的是思路,示例中,是以应用内部目录进行测试 开发 把一个文件&a…...

Lucene查询语法,适用于 ELk Kibana 查询

Lucene查询语法,适用于 ELk Kibana 查询 Elasticsearch 构建在 Lucene 之上,过滤器语法和 Lucene 相同。本语法可用于 Kibana 界面的检索和 Grafana 看板对接 ES 的检索规则。 Kibana 上的检索语法Grafana 上的检索语法 全文搜索 在搜索栏输入login&…...

蓝桥杯2023年第十四届省赛真题-阶乘求和

一、题目 【问题描述】 令 S 1 ! 2 ! 3 ! . . . 202320232023 ! S 1! 2! 3! ... 202320232023!S1!2!3!...202320232023!,求 S SS 的末尾 9 位数字。 提示:答案首位不为 0。 【答案提交】 这是一道结果填空的题,你只需要算出结果后…...

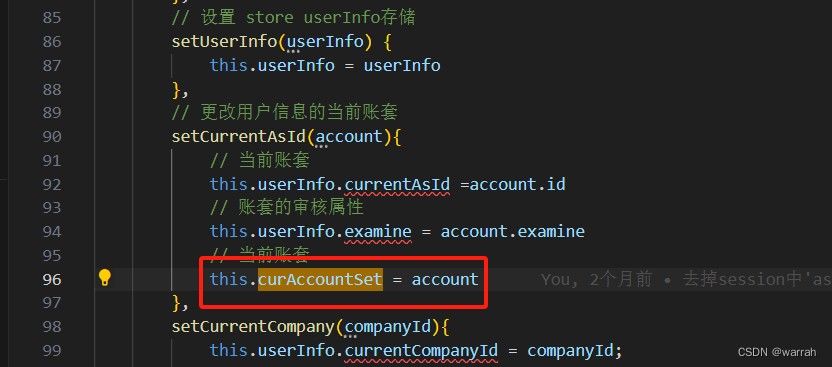

多租户平台前端存储结构的选择

下图来源于cookie、localStorage 和 sessionStorage的区别及应用实例 既然localstorage无有效期,关闭浏览器还存在,那么用来存储用户的身份信息并不是太合适,先看一下B站中localstorage都存在了啥,原来把我搜索的记录都存在了下来…...

)

C++11 新特性:常量表达式 constexpr(下)

接上篇文章,继续说说常量表达式 constexpr 在模板编程中的使用场景。 constexpr 用于模板编程 在模板编程中,constexpr 的应用非常广泛,主要是因为它能够在编译时进行计算,这对于模板元编程、编译时断言、模板特化选择等场合尤为…...

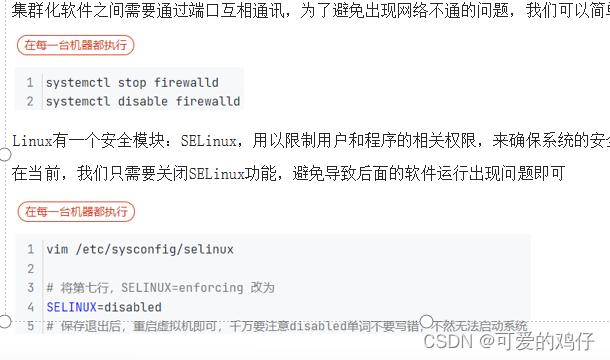

大数据开发--02.环境准备

一.准备三台linux虚拟机 1.分别取名node1,node2,node3 2.配置静态ip 这里以node1为例,配置静态ip地址,其他node2.node3一样 配置完成之后别忘记 systemctl restart network 3.在各自的/etc/hosts文件中编辑三个Ip地址 三台都要配置, 4.然…...

选择word中的表格VBA

打开开发工具 选择Visual Basic插入代码 Sub 选择word中的表格() Dim t As Table an MsgBox("即将选择选区内所有表格,若无选区,则选择全文表格。", vbYesNo, "提示") If an - 6 Then Exit Sub Set rg IIf(Selection.Type wdSel…...

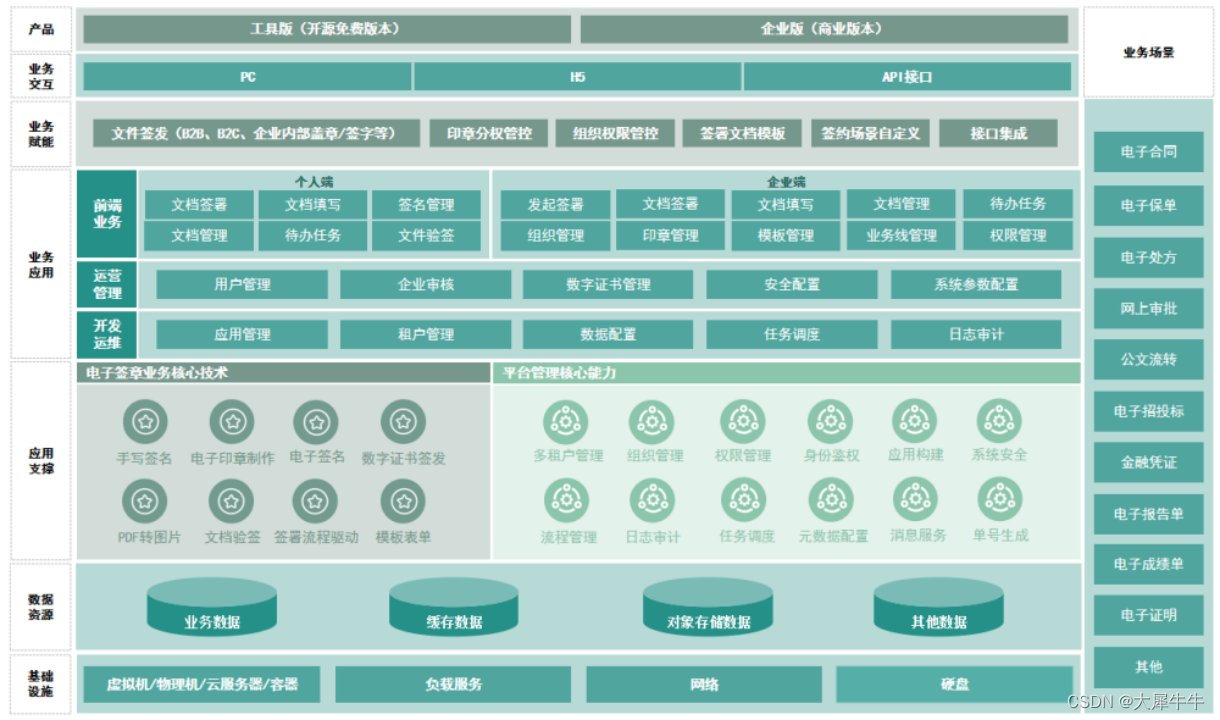

开放签开源电子签章白皮书-简版

开放签开源电子签章白皮书-简版 一、摘要: 开放签电子签章团队源自于电子合同SaaS公司,立志于通过开源、开放的模式,结合团队十多年的行业经验,将电子签章产品更简单、更低门槛的推广到各行各业中。让电子签章应用更简单&#x…...

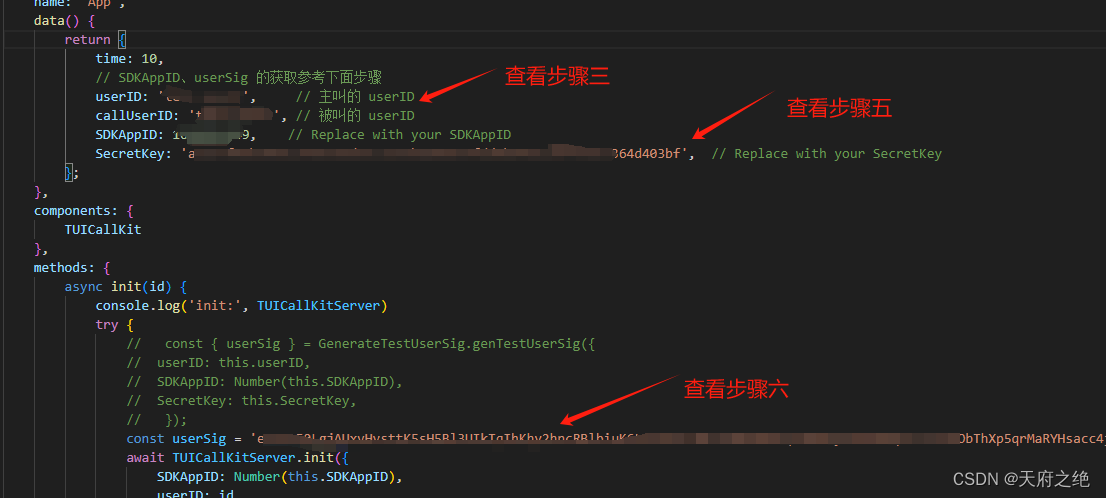

uniapp、vue2.6、H5,利用腾讯TRTC,快速跑通1v1视频功能

多人视频聊天室搭建,官网已有相关demo和案例,需要快速搭建多人聊天室直接进入以下网站: 实时音视频 Web & H5 (Vue2/Vue3)-视频通话(含 UI)-文档中心-腾讯云说明:https://cloud.tencent.com/document/…...

Spring Data访问Elasticsearch----查询方法

Spring Data访问Elasticsearch----查询方法 一、查询lookup策略1.1 声明的查询 二、创建查询三、方法返回类型四、使用Query注解 一、查询lookup策略 Elasticsearch模块支持所有基本的查询构建功能,如字符串查询、native搜索查询、基于条件的查询和从方法名派生的查…...

PyTorch 深度学习(GPT 重译)(四)

第二部分:从现实世界的图像中学习:肺癌的早期检测 第 2 部分的结构与第 1 部分不同;它几乎是一本书中的一本书。我们将以几章的篇幅深入探讨一个单一用例,从第 1 部分学到的基本构建模块开始,构建一个比我们迄今为止看…...

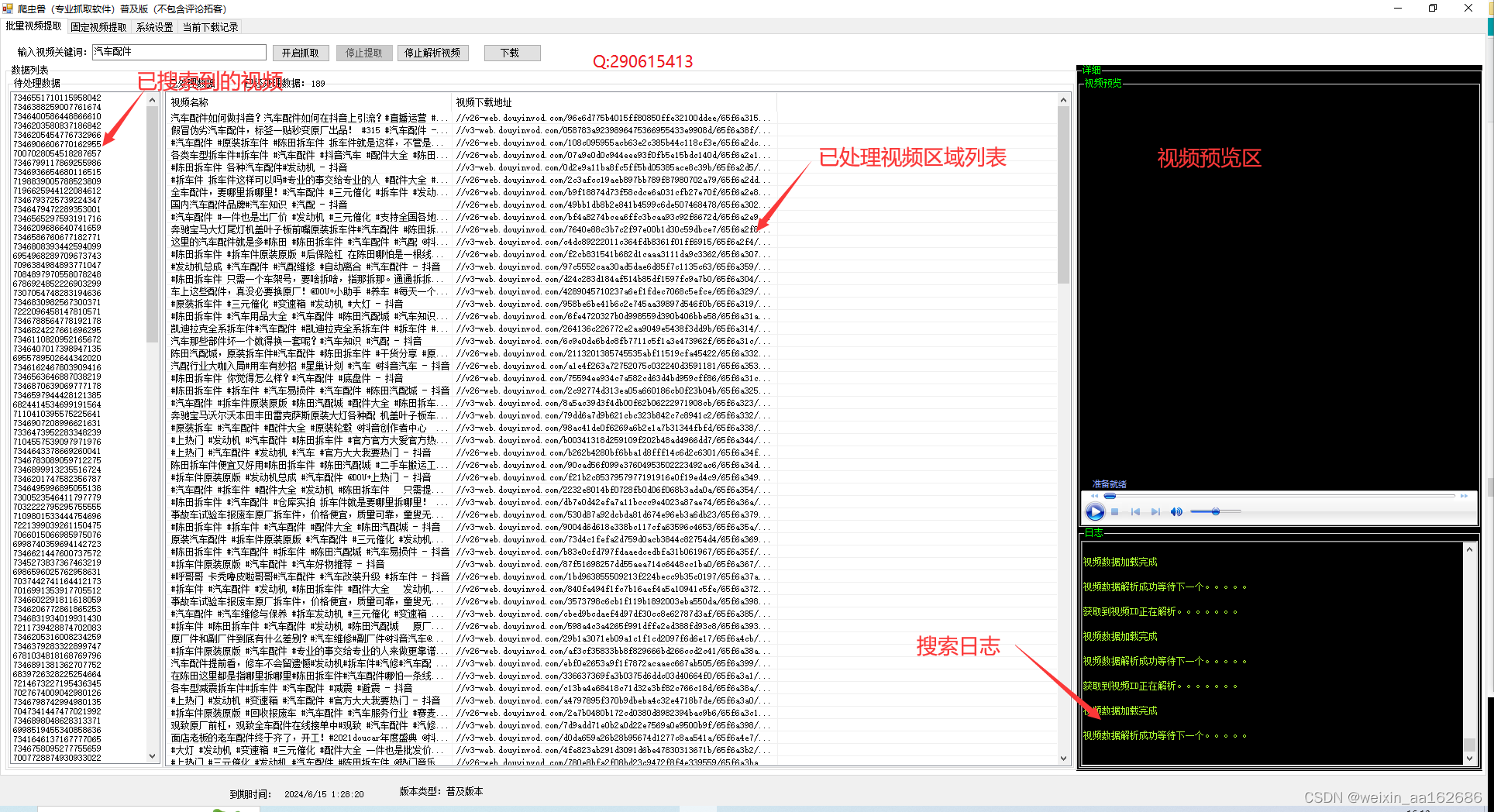

视频无水印批量下载软件|抖音视频提取工具

视频无水印批量下载软件 在当今社交媒体充斥着大量优质视频内容的时代,很多用户都希望能够轻松下载自己喜爱的视频进行收藏或分享。为了满足用户的需求,我们特别推出了一款专业的视频无水印批量下载软件,让您可以方便快捷地获取喜爱的视频内容…...

【linux】环境基础|开发工具|gcc|yum|vim|gdb|make|git

目录 编辑 Linux 软件包管理器 yum 软件包: 操作: 拓展:lrzsz简介 Linux开发工具 Linux编辑器-vim使用 vim 的基本概念 命令模式 插入模式 底行模式 vim 命令模式的操作指令 vim 底行模式的操作命令 Linux编译器-gcc/g使用 功能 格…...

小程序中实现轮播图左向堆叠

1、效果图: 轮播图左向堆叠 2、封装的组件: my-swiper.wxml <view><view class"tower-swiper" bindtouchend"TowerEnd"><view class"tower-item" wx:for"{{swiperList}}" wx:key"index&q…...

零基础入门数据挖掘系列之「建模调参」

摘要:对于数据挖掘项目,本文将学习如何建模调参?从简单的模型开始,如何去建立一个模型;如何进行交叉验证;如何调节参数优化等。 建模调参:特征工程也好,数据清洗也罢,都是…...

反向工程与模型迁移:打造未来商品详情API的可持续创新体系

在电商行业蓬勃发展的当下,商品详情API作为连接电商平台与开发者、商家及用户的关键纽带,其重要性日益凸显。传统商品详情API主要聚焦于商品基本信息(如名称、价格、库存等)的获取与展示,已难以满足市场对个性化、智能…...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

什么是EULA和DPA

文章目录 EULA(End User License Agreement)DPA(Data Protection Agreement)一、定义与背景二、核心内容三、法律效力与责任四、实际应用与意义 EULA(End User License Agreement) 定义: EULA即…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

关键领域软件测试的突围之路:如何破解安全与效率的平衡难题

在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的核心战斗力。不同于普通商业软件,这些承载着国家安全使命的软件系统面临着前所未有的质量挑战——如何在确保绝对安全的前提下,实现高效测试与快速迭代?这一命题正考验着…...

【Go语言基础【12】】指针:声明、取地址、解引用

文章目录 零、概述:指针 vs. 引用(类比其他语言)一、指针基础概念二、指针声明与初始化三、指针操作符1. &:取地址(拿到内存地址)2. *:解引用(拿到值) 四、空指针&am…...

论文阅读笔记——Muffin: Testing Deep Learning Libraries via Neural Architecture Fuzzing

Muffin 论文 现有方法 CRADLE 和 LEMON,依赖模型推理阶段输出进行差分测试,但在训练阶段是不可行的,因为训练阶段直到最后才有固定输出,中间过程是不断变化的。API 库覆盖低,因为各个 API 都是在各种具体场景下使用。…...

Cilium动手实验室: 精通之旅---13.Cilium LoadBalancer IPAM and L2 Service Announcement

Cilium动手实验室: 精通之旅---13.Cilium LoadBalancer IPAM and L2 Service Announcement 1. LAB环境2. L2公告策略2.1 部署Death Star2.2 访问服务2.3 部署L2公告策略2.4 服务宣告 3. 可视化 ARP 流量3.1 部署新服务3.2 准备可视化3.3 再次请求 4. 自动IPAM4.1 IPAM Pool4.2 …...

:LSM Tree 概述)

从零手写Java版本的LSM Tree (一):LSM Tree 概述

🔥 推荐一个高质量的Java LSM Tree开源项目! https://github.com/brianxiadong/java-lsm-tree java-lsm-tree 是一个从零实现的Log-Structured Merge Tree,专为高并发写入场景设计。 核心亮点: ⚡ 极致性能:写入速度超…...