网络安全框架和云安全参考架构介绍

目录

一、网络安全框架

1.1 概述

1.2 IATF框架

1.2.1 框架来源

1.2.2 框架结构图

1.2.3 框架内容

1.2.3.1 人(People)

1.2.3.2 技术(Technology)

1.2.3.3 操作(Operation)

1.3 NIST网络安全框架

1.3.1 NIST安全架构概述

1.3.2 NIST发展历史

1.3.2.1 2013 年

1.3.2.2 2014年

1.3.3 NIST核心结构

1.3.3.1 功能

1.3.3.2 参考资料

1.3.4 NIST 风险管理计划实施步骤

1.3.4.1 划分优先级和范围

1.3.4.2 适应调整

1.3.4.3 创建当前配置文件

1.3.4.4 开展风险评估

1.3.4.5 创建目标配置文件

1.3.4.6 确定差距、展开分析并理清重点

1.3.4.7 实施行动计划

二、云安全参考架构

2.1 概述

2.2 云计算安全参考架构

2.2.1 参考架构图

2.2.2 参考架构说明

2.3 CSA云参考模型

2.3.1 CSA云参考模型架构图

2.3.2 CSA云参考架构内容说明

2.4 IBM基于SOA的云通用安全架构

2.4.1 架构图

2.4.2 架构内容说明

2.5 等保2.0云安全防护技术框架

2.5.1 等保2.0云安全防护技术框架图

2.5.2 架构内容说明

一、网络安全框架

1.1 概述

网络安全框架主要介绍由美国国家安全局组织专家编写的IATF框架和美国国家标准技术研究院 (NIST)编写的NIST框架。

1.2 IATF框架

1.2.1 框架来源

信息保障技术框架(Information Assurance Technical Framework, IATF)是由美国国家安全局组织专家编写的一个全面描述信息安全保障体系的框架。

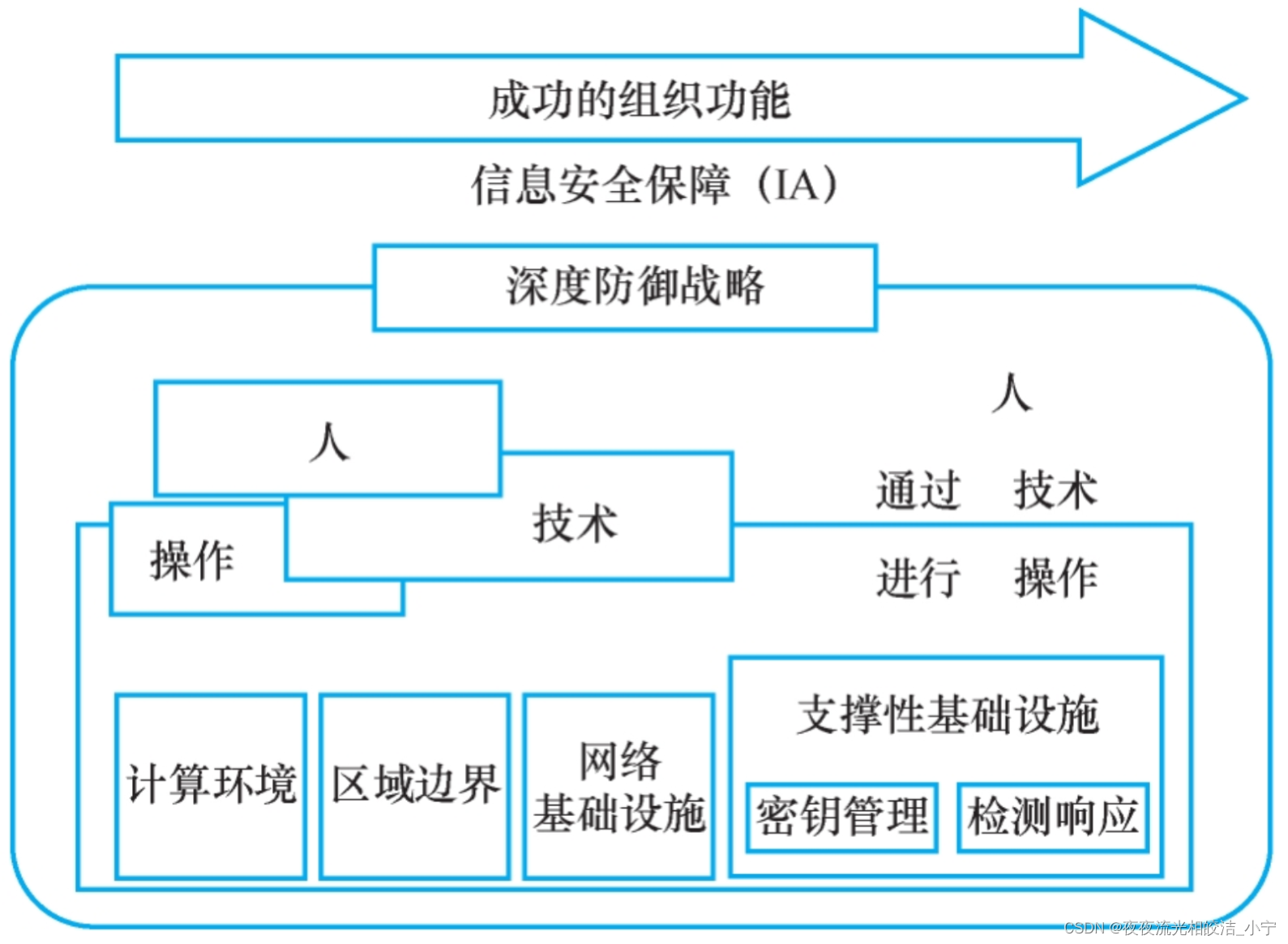

1.2.2 框架结构图

其结构如下图所示。

1.2.3 框架内容

IATF首次提出了信息保障需要通过人、技术、操作来共同实现组织职能和业务运作的思想,同时针对信息系统的构成特点,从外到内定义了四个主要的关注领域,包括网络基础设施、区域边界、计算环境和支撑性基础设施。完整的信息保障体系在技术层面上应实现保护网络基础设施、保护网络边界、保护计算机环境和保护支撑性基础设施,以形成“深度防护战略”。

1.2.3.1 人(People)

人是信息体系的主体,是信息系统的拥有者、管理者和使用者,是信息保障体系的核心,是第一位的要素,同时也是最脆弱的。正是基于这样的认识,安全管理在安全保障体系中就愈显重要,可以这么说,信息安全保障体系,实质上就是一个安全管理的体系,其中包括意识培训、组织管理、技术管理和操作管理等多个方面。

1.2.3.2 技术(Technology)

技术是实现信息保障的重要手段,信息保障体系所应具备的各项安全服务就是通过技术机制来实现的。当然,这里所说的技术,已经不单是以防护为主的静态技术体系,而是防护、检测、响应、恢复并重的动态的技术体系。 版权申明:本站文章均来自网络.

1.2.3.3 操作(Operation)

或者叫运行,它构成了安全保障的主动防御体系,如果说技术的构成是被动的,那操作和流程就是将各方面技术紧密结合在一起的主动的过程,其中包括风险评估、安全监控、安全审计、跟踪告警、入侵检测、响应恢复等内容。

1.3 NIST网络安全框架

1.3.1 NIST安全架构概述

美国国家标准技术研究院 (NIST) 是一个非监管机构,旨在通过推进测量科学、标准和技术来促进创新。 NIST 网络安全框架 (NIST CSF) 由标准、指南和最佳实践组成,可帮助组织改善网络安全风险管理。

NIST CSF 的设计灵活,可与各行各业任何组织中的现有安全流程相集成。 这是一个良好的开端,由此几乎可在美国的任何私营机构中实施信息安全和网络安全风险管理。

1.3.2 NIST发展历史

1.3.2.1 2013 年

2013 年 2 月 12 日,美国发布第 13636 号行政命令 (EO) —“改善关键基础设施网络安全”。 NIST 自此开始与美国私营部门合作,旨在“确定现有的自愿共识标准和行业最佳实践,以将其构建成网络安全框架”。这次合作带来了 NIST 网络安全框架 V1.0。

1.3.2.2 2014年

2014 年的《网络安全增强法案》(CEA) 扩大了 NIST 在制定网络安全框架方面的工作范围。 如今,NIST CSF 仍然是美国所有行业中采用最广泛的安全框架之一。

1.3.3 NIST核心结构

1.3.3.1 功能

- 识别: 为了防范网络攻击,网络安全团队需要深入了解组织中最重要的资产和资源。 识别功能包括资产管理、业务环境、治理、风险评估、风险管理策略和供应链风险管理等类别。

- 保护:保护功能涵盖了许多技术和物理安全控制举措,用于开发和实施适当的保障措施和保护关键基础架构。 这些类别包括身份管理和访问控制、意识和训练、数据安全、信息保护流程和程序、维护和保护技术。

- 检测:检测功能实施了向组织发出网络攻击警报的措施。 检测类别包括异常和事件、安全持续监视和检测过程。

- 响应:响应功能类别可确保对网络攻击和其他网络安全事件做出适当的响应。 具体类别包括响应规划、通信、分析、缓解和改进。

- 恢复:万一出现网络攻击、安全漏洞或其他网络安全事件,恢复活动会实施网络安全永续计划,确保业务连续性。 恢复功能包括恢复计划改进和通信。

1.3.3.2 参考资料

NIST CSF 的“参考资料”可在功能、类别、子类和其他框架的特定安全控制措施之间建立直接关联。 这些框架包括互联网安全中心 (CIS) 控制、COBIT 5、国际自动化学会 (ISA) 62443-2-1:2009、ISA 62443-3-3:2013、国际标准化组织和国际电工委员会 27001:2013** 以及 **NIST SP 800-53 Rev. 4。

NIST CSF 既不指导如何清点物理设备和系统,也不指导如何清点软件平台和应用,它只是提供需要完成的任务的清单。 组织可以自行选择方法来执行清单。 如果组织需要进一步的指导,它可以参考其他补充标准中相关控制的参考资料。 CSF 中有大量适用于网络安全风险管理需求的工具,供组织自由选择。

1.3.4 NIST 风险管理计划实施步骤

NIST 网络安全框架围绕如何制定或改进信息安全风险管理计划提供了分步指南:

1.3.4.1 划分优先级和范围

清楚了解项目范围,并确定优先事项。 明确高级业务或任务目标和业务需求,并确定组织的风险承受能力。

1.3.4.2 适应调整

评估组织的资产和系统,并确定组织可能会接触到的适用法规、风险方法和威胁。

1.3.4.3 创建当前配置文件

当前配置文件是组织当前如何管理风险的快照,由 CSF 的类别和子类定义。

1.3.4.4 开展风险评估

评估运营环境、新出现的风险和网络安全威胁信息,确定可能影响组织的网络安全事件的发生概率和严重性。

1.3.4.5 创建目标配置文件

目标配置文件代表信息安全团队的风险管理目标。

1.3.4.6 确定差距、展开分析并理清重点

通过确定当前配置文件和目标配置文件之间的差距,信息安全团队可以制定行动计划,包括可衡量的里程碑事件和填补这些差距所需的资源(人员、预算和时间)。

1.3.4.7 实施行动计划

实施第 6 步中定义的行动计划。

二、云安全参考架构

2.1 概述

云安全参考架构内容,主要介绍了NIST建立的云计算参考架构内容、CSA云参考模型、IBM基于SOA的云通用安全架构以及国内等保2.0云安全防护技术框架等的相关内容。

2.2 云计算安全参考架构

2.2.1 参考架构图

为了清晰地描述云服务中各种角色的安全责任,需要构建云计算安全参考架构,总结出云计算角色、角色安全职责、安全功能组件以及它们之间的关系。基于云计算的特性、三种服务模式与五类角色,NIST建立的云计算安全参考架构如下图所示。

2.2.2 参考架构说明

该架构将云生态角色划分为云服务客户(云消费者)、云服务商(云提供者)、云基础网络运营者、云审计者和云代理者五类,包括云服务协同安全、服务管理安全、服务聚合安全、服务仲裁安全、服务中介安全、云审计环境安全以及安全传输支持等组成部分。在安全防护设计时,强调在5类角色框架基础上,附加安全功能层实施安全防护,基于各类角色进行安全责任分解和细化,明确各方安全职责和防护措施,从而形成云计算安全防护整体框架。

2.3 CSA云参考模型

2.3.1 CSA云参考模型架构图

CSA在NIST分层模型基础上,按照系统分层模型进行安全控制模型映射,基于云服务的层次类型和云安全合规性要求进行差距分析,将安全控制模型映射到SPI(SaaS、PaaS和IaaS)分层模型上,通过差距分析输出整个云平台的安全状态和防护策略,形成云安全分层控制模型,如图所示。

2.3.2 CSA云参考架构内容说明

云安全联盟CSA标准根据ISO/IEC 17789定义的云计算层次框架(资源层、服务层、访问层、用户层和跨层功能),并结合安全业务特点,定义了云计算安全技术要求框架。

用户层是用户接口,通过该接口,云服务用户和云服务提供者及其云服务进行交互,执行与用户相关的管理活动,监控云服务;

访问层提供对服务层能力进行手动和自动访问的通用接口,这些能力既包含服务能力,也包含管理能力和业务能力;资源层分为物理资源和资源抽象与控制两部分;

服务层是对云服务提供者所提供服务的实现,包含和控制实现服务所需的软件组件,并安排通过访问层为用户提供云服务;

安全服务即以服务的方式提供的安全能力,云服务提供者可通过提供安全服务协助用户做好客户安全责任范围内的安全防护。

2.4 IBM基于SOA的云通用安全架构

2.4.1 架构图

IBM公司基于面向服务的体系架构(Service Oriented Architecture, SOA)服务化理念,提出了一种云通用安全架构,如图所示。

2.4.2 架构内容说明

它的主要思想是把安全和安全策略作为一种通用服务来支持用户定制和配置,满足不同用户在安全方面的个性化需求。

基于服务的安全架构强调安全服务化,强调安全与平台松耦合。云安全资源通过服务化、资源池化、虚拟化管理,对外提供统一的服务接口,能够整合不同厂商的安全服务,屏蔽不同安全产品之间的差别,实现安全措施平滑更换和升级,同时给予用户更加灵活的选择权。

2.5 等保2.0云安全防护技术框架

2.5.1 等保2.0云安全防护技术框架图

等保2.0云安全防护技术框架按照物理资源层、虚拟资源层和服务层进行了分层防护设计,并在服务层面强调了基于用户的安全防护设计,最终形成了以计算环境安全为基础,以区域边界安全、通信网络安全为保障,以安全管理中心为核心的“一个中心、三重防护”的信息安全整体保障体系,如图所示。

2.5.2 架构内容说明

等保2.0对云计算安全防护的思想是用户通过安全的通信网络以网络直接访问、API接口访问和Web服务访问等方式安全地访问云服务商提供的安全计算环境。

计算环境安全包括资源层安全和服务层安全。

资源层分为物理资源和虚拟资源,需要明确物理资源安全设计技术要求和虚拟资源安全设计要求。

服务层是对云服务商所提供服务的实现,包含实现服务所需的软件组件。

根据服务模式的不同,云服务商和云服务用户承担的安全责任不同。服务层安全设计需要明确云服务商控制资源范围内的安全设计技术要求,并且云服务商可以通过提供安全接口和安全服务为云服务用户提供安全技术和安全防护能力。

云计算环境的系统管理、安全管理和安全审计由安全管理中心统一管控。结合本框架对不同等级的云计算环境进行安全技术设计,同时通过服务层安全支持对不同等级的云服务客户端(业务系统)进行安全设计。

好了,本次内容就分享到这,欢迎大家关注《云计算安全》专栏,后续会继续输出相关内容文章。如果有帮助到大家,欢迎大家点赞+关注+收藏,有疑问也欢迎大家评论留言!

相关文章:

网络安全框架和云安全参考架构介绍

目录 一、网络安全框架 1.1 概述 1.2 IATF框架 1.2.1 框架来源 1.2.2 框架结构图 1.2.3 框架内容 1.2.3.1 人(People) 1.2.3.2 技术(Technology) 1.2.3.3 操作(Operation) 1.3 NIST网络安全框架 …...

360企业安全浏览器兼容模式显示异常某个内容不显示 偶发现象 本地无法复现情况js

360企业安全浏览器兼容模式显示异常 ,现象测试环境频发 ,本地连测试无法复现,线上反馈问题。 出现问题的电脑为windows且使用360企业安全浏览器打开兼容模式可复现 复现过程: 不直接点击超链接跳转页面 ,登录后直接通…...

JVM常见启动参数

目录 内存参数设置 垃圾收集 内存溢出 其他杂项 总结 java虚拟机(JVM)的启动参数可以用来调整其行为、性能和资源分配。以下是一些常见的JVM启动参数: 内存参数设置 初始化堆内存以满足应用程序需求是最常见的与性能相关的实践之一。 …...

单元测试、集成测试、系统测试区别

一、测方法不同 1、单元测试属于白盒测试范畴。 2、集成测试属于灰盒测试范畴。 3、系统测试属于黑盒测试范畴。 二、考察范围不同 1、单元测试主要测试单元内部的数据结构、逻辑控制、异常处理等。exception handling 2、集成测试主要测试模块之间的接口和接ロ数据传递关…...

NIVision-相机图像采集

应用场景 上位机与工业相机通讯,控制相机抓取图像。 工业相机的通讯接口大多为USB口或网口。 USB口则直接将通讯线缆插入上位机USB端口,打开MAX中设备与接口一栏可以看到电脑给相机分配的资源名称;网口则需要将网线连接相机和上位机…...

【vue-小知识】var、let 和 const之间的区别

文章目录 结论1、重复定义变量名var:允许重复定义变量名let和const:不可以重复定义变量名 2、修改值var:允许修改值let:允许修改值const:不允许修改值,会报错 3、变量提升var : 支持变量提升let和const&…...

24.3 分布式综合应用

24.3 分布式综合应用 1. 分布式事务1.1 分布式事务1.2 分布式事务方案1. 2pc2. 其他方案1.3 Seata分布式事务框架:基于2pc1. 简介2. 启动seata服务1.4 微服务事务案例分析1. 代码分析2. 基于Seata改造2. 分布式锁2.1 简介1. redis实现...

Android学习进阶

UI组件进阶 使用RecyclerView和Adapter显示列表数据 RecyclerView是Android开发中用于显示列表数据的一个灵活且高效的组件。与其前身ListView相比,RecyclerView引入了更加复杂的布局排列和动画支持,使得创建高度定制化的列表和网格布局变得更加简单。…...

“低代码+平台”:驱动企业数字化转型与创新的新引擎

“低代码平台”作为一种新兴的软件开发范式,正逐渐成为企业快速响应市场变化、优化业务流程、提升数字化水平的重要手段。它的价值在于,将传统软件开发的复杂性大大降低,赋予了非技术人员或轻量级开发者快速构建应用的能力,并能灵…...

python代码截取任意页的pdf

python代码把截取任意页的pdf:比如你有一个pdf文件1.pdf,共有30页,但是,你想把其中的10-20页截取出来保存成新的pdf,名为2.pdf,可以使用下面代码 from PyPDF2 import PdfReader, PdfWriter# 输入和输出文件…...

速盾:cdn加速后真实ip会暴漏吗?

CND(内容分发网络)是一种通过将内容分发到全球各地的服务器来加速网站访问的技术。当用户请求访问一个网站时,CDN会将静态资源(如图片、视频、脚本等)缓存在离用户最近的服务器上,从而提高网站的加载速度。…...

ATA-5310前置微小信号放大器在红外线传感器中的应用

当涉及到红外线传感器时,前置微小信号放大器扮演着关键的角色。红外线传感器是一种用于探测和测量红外辐射的设备,它们通常用于热成像、物体检测、温度测量、动作检测等应用中。前置微小信号放大器在红外线传感器中的应用具有重要意义,下面将…...

【黑马程序员】Python多任务

文章目录 多进程多进程使用流程导入包Process进程类说明 获取进程编号目的常用操作 获取进程名进程注意点进程之间不共享全局变量主进程会等待子进程结束之后再结束设置守护主进程 多线程threading模块线程注意点线程之间执行是无序的主线程会等待所有的子线程执行结束在结束线…...

前端与后端具备能力的区别

前端与后端具备能力的区别 在软件开发领域,前端和后端是两个至关重要的部分,它们各自承担着不同的职责和任务。前端主要负责与用户交互的界面设计和实现,而后端则负责处理数据和业务逻辑。因此,前端和后端开发者需要具备不同的技…...

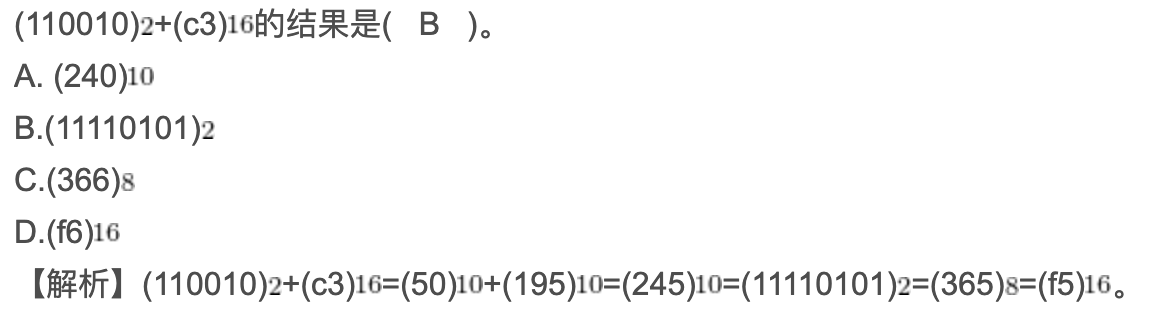

【蓝桥杯】第15届蓝桥杯青少组stema选拔赛C++中高级真题答案(20240310)

一、选择题 第 1 题 第 2 题 表达式1000/3的结果是( A )。 A.333 B.333.3 C.334 D.333.0 第 3 题 下列选项中,判断a等于1并且b等于1正确的表达式是( B )。 A.!((a!1)&&(b!1)) B.!((a!1)||(b!1)) C.!(a1)&&(b1) D.(a1)&&(b1) 【解析】 A…...

20240319金融读报:金融助力农业科创企业风控模型

1、农发行2023年第二十期金融债券票面利率为2.85% 2、农业生产现代化转型-》农机:新疆尉犁县超级棉田里,农业无人机、采棉打包机、棉田打顶机器人等现代化机械设施,让两个人收种3000亩棉田成为了可能(金融机构可以结合农机购置补贴…...

React.js快速入门教程

React.js 是一个流行的 JavaScript 库,用于构建用户界面。以下是一个简单的 React.js 快速入门教程: 步骤 1:安装 Node.js 和 npm 首先,确保你的计算机上安装了 Node.js 和 npm(Node 包管理器)。你可以从…...

Jenkins构建时报错:Build step ‘Execute shell‘ marked build as failure

1.磁盘空间不足导致报错。 2.默认情况下,Jenkins采取 /bin/sh -xe 这种方式 -x 将打印每一个命令;另一个选项 -e,当任何命令以非零值(当任何命令失败时)退出代码时,这会导致shell立即停止运行脚本。 解决…...

C语言复杂度(个人笔记)

时间复杂度主要衡量一个算法的运行快慢. 空间复杂度主要衡量一个算法运行所需要的额外空间. 时间复杂度 算法中的基本操作的执行次数,为算法的时间复杂度. 只需要大概执行次数,我们使用大O的渐进表示法。(看谁对数学表达式的影响最大) 空间复杂度 是…...

与AI机器共存的三个层次

概述 当前我们无法不与AI机器共存。 或者说,在不远的近日,不能与AI机器和谐共处的人,就有可能会被淘汰。 新的生产革命,或许已经到来,只是我们身在此山中,当局者迷而已。 三个层次 API(Application Pr…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

Linux简单的操作

ls ls 查看当前目录 ll 查看详细内容 ls -a 查看所有的内容 ls --help 查看方法文档 pwd pwd 查看当前路径 cd cd 转路径 cd .. 转上一级路径 cd 名 转换路径 …...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

ip子接口配置及删除

配置永久生效的子接口,2个IP 都可以登录你这一台服务器。重启不失效。 永久的 [应用] vi /etc/sysconfig/network-scripts/ifcfg-eth0修改文件内内容 TYPE"Ethernet" BOOTPROTO"none" NAME"eth0" DEVICE"eth0" ONBOOT&q…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

django blank 与 null的区别

1.blank blank控制表单验证时是否允许字段为空 2.null null控制数据库层面是否为空 但是,要注意以下几点: Django的表单验证与null无关:null参数控制的是数据库层面字段是否可以为NULL,而blank参数控制的是Django表单验证时字…...

【Kafka】Kafka从入门到实战:构建高吞吐量分布式消息系统

Kafka从入门到实战:构建高吞吐量分布式消息系统 一、Kafka概述 Apache Kafka是一个分布式流处理平台,最初由LinkedIn开发,后成为Apache顶级项目。它被设计用于高吞吐量、低延迟的消息处理,能够处理来自多个生产者的海量数据,并将这些数据实时传递给消费者。 Kafka核心特…...

WEB3全栈开发——面试专业技能点P7前端与链上集成

一、Next.js技术栈 ✅ 概念介绍 Next.js 是一个基于 React 的 服务端渲染(SSR)与静态网站生成(SSG) 框架,由 Vercel 开发。它简化了构建生产级 React 应用的过程,并内置了很多特性: ✅ 文件系…...

起重机起升机构的安全装置有哪些?

起重机起升机构的安全装置是保障吊装作业安全的关键部件,主要用于防止超载、失控、断绳等危险情况。以下是常见的安全装置及其功能和原理: 一、超载保护装置(核心安全装置) 1. 起重量限制器 功能:实时监测起升载荷&a…...

用 FFmpeg 实现 RTMP 推流直播

RTMP(Real-Time Messaging Protocol) 是直播行业中常用的传输协议。 一般来说,直播服务商会给你: ✅ 一个 RTMP 推流地址(你推视频上去) ✅ 一个 HLS 或 FLV 拉流地址(观众观看用)…...