防火墙(讲解)

目录

1.防火墙是什么?

2.防火墙设备

3.防火墙功能

1)出色的控制能力,过滤掉不安全服务

2)过滤非法用户和访问特殊站点

3)它能够对网络存取和访问进行监控审计

4.防火墙的局限

(1)防火墙有可能是可以绕过的

(2)防火墙不能防止内部出卖性攻击或者内部误操作

(3)防火墙不能防止对开放端口或服务的攻击

(4)防火墙可以阻断攻击,但是不能消灭攻击源

(5)防火墙本身也会出现问题,也会遭到攻击

大家在上网的过程中应该都见过这样一个安全提示:windows防火墙已阻止此程序。

1.防火墙是什么?

在古代建筑中,防火墙(Fire Wall)是用来防止火灾蔓延的防护构筑物。而在计算机网络中,防火墙是设置在可信任的内部网络和不可信任的外界(如因特网)之间的一道保 护屏障,用来保护内部网免受外部网上非法用户的入侵,这是目前实现网络安全最有效的 措施之一。

安装防火墙以后,所有内部网络和外部网络之间传输的数据必须通过防火墙,防火墙 允许授权“同意”的用户和数据进入到内部网络中,同时将“不同意”的用户和数据拒之 门外,最大限度地阻止网络中的黑客来访问内部网络。

在电影《防火墙》中,盗匪利用绑架电脑专家杰克的家人,威胁杰克利用自己的电脑 强项,来突破杰克自己编写的防火墙程序,以达到从银行的账户上窃取客户资料、获得金钱的非法目的。如果杰克不帮助盗匪通过防火墙,盗匪就无法访问银行内部的网络。

2.防火墙设备

防火墙的发展历经三代:简单包过滤、应用代理、状态检测防火墙,目前最新的主流技术是具有数据流过滤功能的防火墙。

早期的防火墙一般是直接安装在计算机上的一套软件,是一个应用软件,代表的产品 有checkpoint公司的防火墙,还有一些用于个人计算机的防火墙,如瑞星、360ARP,金山网盾等。

后来采用PC硬件结构,基于Unix、LINUX等操作系统内核开发安全防护的一些基本特性所构成的硬件防火墙,是软件和硬件的结合体,如天融信公司的早期防火墙产品。

现在则是采用独立设计的asic芯片,基于专门的硬件平台,没有操作系统,在CPU, 电源、风扇、总线、扩展插卡等方面优化结构,保证防火墙产品得到最优的处理性能,比 较有名的是华为、思科、H3C、juniper等公司的防火墙产品

3.防火墙功能

在逻辑上,防火墙是一个分离器,一个限制器,也是一个分析器,入侵者必须首先穿越防 火墙的安全防线,才能接触目标计算机。

1)出色的控制能力,过滤掉不安全服务

防火墙作为一个阻塞点、控制点,能封锁所有的信息流,通过服务控制(确定哪些服 务可以被访问)、方向控制(对于特定的服务,可以确定允许哪个方向能够通过防火 墙)、用户控制(根据用户来控制对服务的访问)、行为控制(控制一个特定的服务的行 为),对希望提供的安全服务逐项开放,把不安全的服务或可能有安全隐患的服务一律扼 杀在萌芽之中,从而极大地提高内部网络的安全性。

2)过滤非法用户和访问特殊站点

通过以防火墙为中心的网络安全方案配置,能将所有安全软件(口令、加密、身份认 证、审计等)配置在防火墙上,以强化网络安全策略。如是否允许所有用户和站点对内部 网络进行访问,是否按照IP地址对未授权的用户或不信任的站点进行逐项屏蔽。

3)它能够对网络存取和访问进行监控审计

所有的外部访问都经过防火墙时,防火墙就能记录下这些访问,为网络使用情况提供统 计数据。当发生可疑信息时防火墙能发出报警,并提供网络是否受到监测和攻击的详细信息。

除了安全作用,防火墙还支持具有Internet服务特性的企业内部网络技术体系VPN(虚拟专用网)。

4.防火墙的局限

防火墙并不是万能的

(1)防火墙有可能是可以绕过的

防火墙一旦被攻击者击穿或者绕过,防火墙就失去作用了。实际上由于防火墙依赖于口 令,所以防火墙不能防范黑客对口令的攻击。几年前,两个在校学生编了一个简单程序, 通过对波音公司的口令字的排列组合试出了开启内部网的要求,从内部网中搞到了一张授 权的波音公司的口令表,将口令一一出卖。所以美国马里兰州的一家计算机安全咨询机构 负责人诺尔.马切特说:“防火墙不过是一道较矮的篱笆墙”。黑客像耗子一样,能从这 道篱笆墙上的窟窿中自由出入。

(2)防火墙不能防止内部出卖性攻击或者内部误操作

显然,当内部人员将敏感数据或者文件复制到U盘等移动设备上提供给外部攻击者时,防 火墙是无能为力的。当内部一个带有木马的机器主动和攻击者连接,这时像铁壁一样的防 火墙瞬间就会被破坏掉。此外,内部网中各个主机之间的攻击行为,防火墙也只有如旁观 者一样冷视而爱莫能助。

(3)防火墙不能防止对开放端口或服务的攻击

如WEB服务要开放80端口,MAIL服务要开放25端口,这时防火墙不能防止对80端口、25端 口的攻击。

(4)防火墙可以阻断攻击,但是不能消灭攻击源

防火墙是一种被动防卫机制,不是主动安全机制。因特网上的各种攻击源源不断,设置得 当的防火墙可以阻挡他们,但是无法消除这些攻击源,这些攻击仍然会源源不断的向防火 墙发出攻击尝试。

(5)防火墙本身也会出现问题,也会遭到攻击

防火墙不能干涉还没有到达防火墙的数据包,如果这个数据包是攻击防火墙的,只有已经 发生了攻击,防火墙才可以对抗。并且防火墙也是一个系统,也有自己的缺陷,也会受到 攻击,这是许多防御措施就会失灵的。

是的,防火墙是网络安全的重要一环,但不代表设置了防火墙,就一定能保证网络绝 对安全,但是设置得当的防火墙,至少会使得网络更为坚固一些,并能提供更多的攻击信息供分析用。

“真正的安全是一种意识,而非技术!” 请牢记这句话。

相关文章:

)

防火墙(讲解)

目录 1.防火墙是什么? 2.防火墙设备 3.防火墙功能 1)出色的控制能力,过滤掉不安全服务 2)过滤非法用户和访问特殊站点 3)它能够对网络存取和访问进行监控审计 4.防火墙的局限 (1)防火墙有可能是可以绕过的 (2)防火墙不能防止内部出卖性攻击或者内部误操作…...

Python之装饰器-带参装饰器

Python之装饰器-带参装饰器 带参装饰器 之后不是一个单独的标识符,是一个函数调用函数调用的返回值又是一个函数,此函数是一个无参装饰器带参装饰器,可以有任意个参数 func()func(1)func(1, 2) def add(x, y):"""函数说明&…...

抖音IP属地怎么更改

抖音是一个非常受欢迎的短视频平台,吸引了无数用户在上面分享自己的生活和才艺。然而,随着快手的火爆,一些用户开始担心自己的IP地址会被他人获取,引起个人隐私风险。那么,抖音用户又该如何更改到别的地方呢࿱…...

Flutter 全局控制底部导航栏和自定义导航栏的方法

1. 介绍 导航栏在移动应用中扮演着至关重要的角色,它是用户与应用之间进行导航和交互的核心组件之一。无论是简单的页面切换,还是复杂的应用导航,导航栏都能够帮助用户快速找到所需内容,提升用户体验和应用的易用性。 在移动应用…...

检索增强生成(RAG)技术:实现流程、作用及应用案例

一. RAG简介 在自然语言处理(NLP)领域中,检索增强生成(Retrieval-Augmented Generation, RAG)技术巧妙地结合了信息检索与神经网络生成模型的力量,通过在生成过程中引入相关的外部信息,实现了在…...

Ubuntu安装和使用

Ubuntu 安装和配置 修改下载源 打开软件与更新, 选择其它站点, 选择中国, 选择阿里云源 谷歌中文输入法配置 Ctrl Alt T打开终端, 执行下述命令下fcitx框架 输入密码进行安装 sudo apt-get install -y fcitx-googlepinyinWin呼出菜单, 选择语言支持, 第一次打开会显示语言…...

【Unity】Stream最好用的Selfhost开源轻量服务

【背景】 有好几种场景的投屏或者远控应用希望实现,无论用哪种方式,都绕不开如何构建服务这一关。 【分析】 外网有很多直接付费使用的信令传输类型或是提供流服务的服务器,但我的目标场景是断绝外网的局域网,而且付费也总觉得…...

Web 常见的攻击方式有哪些?

常见的 Web 攻击方式有以下几种: 跨站脚本攻击(XSS 攻击) 跨站请求伪造(XSRF 攻击) SQL 注入 XSS 攻击 MDN 定义如下: 跨站脚本攻击(Cross-site scripting,XSS)是一…...

——Rancher部署Redis(单机版))

Rancher(v2.6.3)——Rancher部署Redis(单机版)

Rancher部署Redis详细说明文档]:https://gitee.com/WilliamWangmy/snail-knowledge/blob/master/Rancher/Rancher%E4%BD%BF%E7%94%A8%E6%96%87%E6%A1%A3.md#6rancher%E9%83%A8%E7%BD%B2redis ps:如果觉得作者写的还行,能够满足您的需求&#…...

stm32-模拟数字转化器ADC

接线图: #include "stm32f10x.h" // Device header//1: 开启RCC时钟,包括ADC和GPIO的时钟//2:配置GPIO将GPIO配置为模拟输入模式//3:配置多路开关将左边的通道接入到规则组中//4:配置ADC转…...

[Repo Git] manifests的写法

manifests是个啥 在Repo中manifests描述了Repo客户端的结构,也就是可以从manifests中知道各个模块的代码应该从代码管理仓库当中哪个位置去获取。 manifests的基本结构是一个Git存储库,在顶层目录中持有一个default.xml文件。 由于m…...

位置编码与长度外推

位置编码 位置编码从前到后包括:绝对位置编码、余弦位置编码、旋转位置编码、ALiBi相对位置编码。 1 绝对位置编码(Absolute Positional Encoding) 应用的模型:BERT、GPT等Transformer基础模型广泛使用绝对位置编码来处理序列数据。 算法思想:绝对位置编码通过为序列中的…...

Linux信号补充——信号发送和保存

三、信号的发送与保存 3.1信号的发送 必须有操作系统来保存信号,因为他是管理者; 信号给进程的task_struct发送信号,在task_struct中维护了一个整数signal有0-31位,共32个bit位;对于信号的管理使用的是位图结…...

Vue3 中应该使用 Ref 还是 Reactive?

一、引言 在Vue 3中,构建响应式数据结构是构建用户界面和交互体验的核心部分。而在创建这些响应式数据时,我们有两个主要工具:reactive和ref。选择使用哪一个,实际上取决于你的数据结构和访问需求。 reactive主要用于处理复杂的数…...

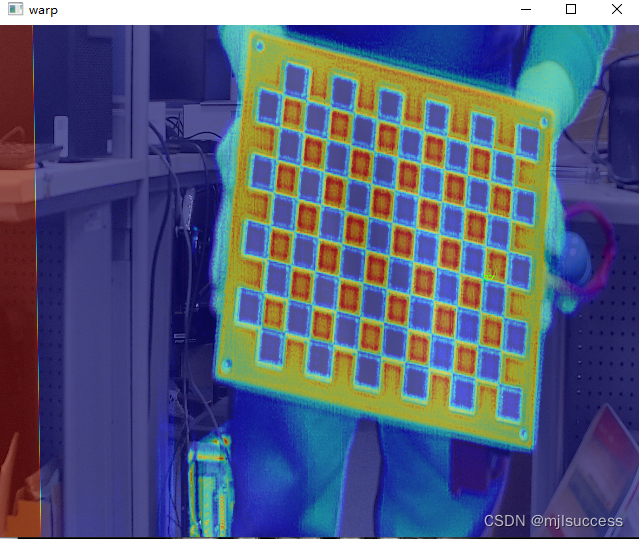

红外相机和RGB相机标定:实现两种模态数据融合

1. 前期准备 RGB相机:森云智能SG2-IMX390,1个红外相机:艾睿光电IR-Pilot 640X-32G,1个红外标定板:https://item.taobao.com/item.htm?_ujp3fdd12b99&id644506141871&spma1z09.2.0.0.5f822e8dKrxxYI 2.操作步…...

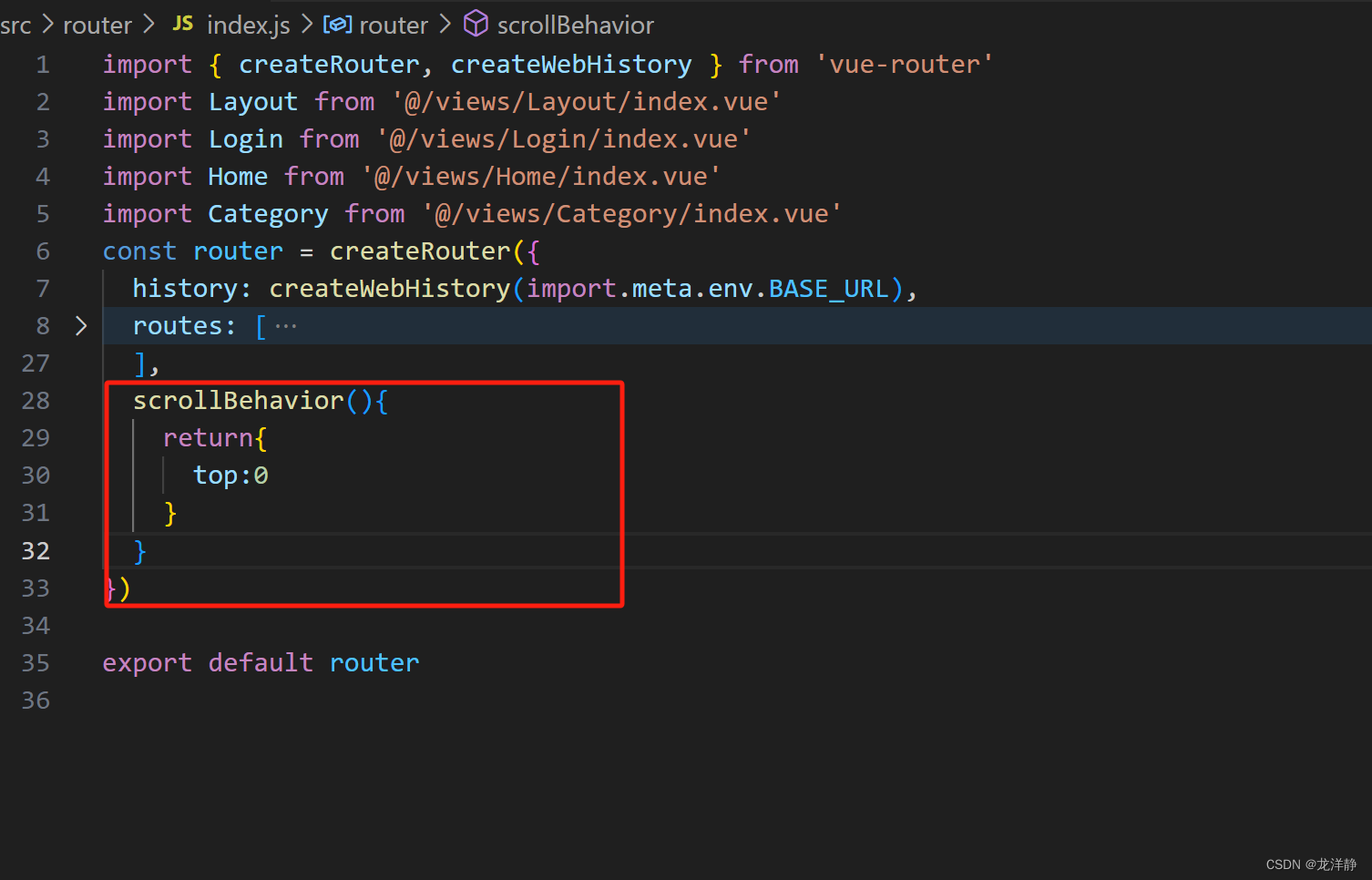

前端项目,个人笔记(五)【图片懒加载 + 路由配置 + 面包屑 + 路由行为修改】

目录 1、图片懒加载 步骤一:自定义全局指令 步骤二:代码中使用 编辑步骤三:效果查看 步骤四:代码优化 2、封装组件案例-传对象 3、路由配置——tab标签 4、根据tab标签添加面包屑 4.1、实现 4.2、bug:需要…...

【MySQL】2.MySQL数据库的基本操作

目录 数据库基本操作 查看数据库信息 查看数据库结构 显示数据表的结构(字段) 常用的数据类型 数据库管理操作 SQL语句概述 SQL分类 1.DDL:数据定义语言 1.1创建数据库和表 创建数据库 创建数据表 1.2删除数据库和表 删除数据表…...

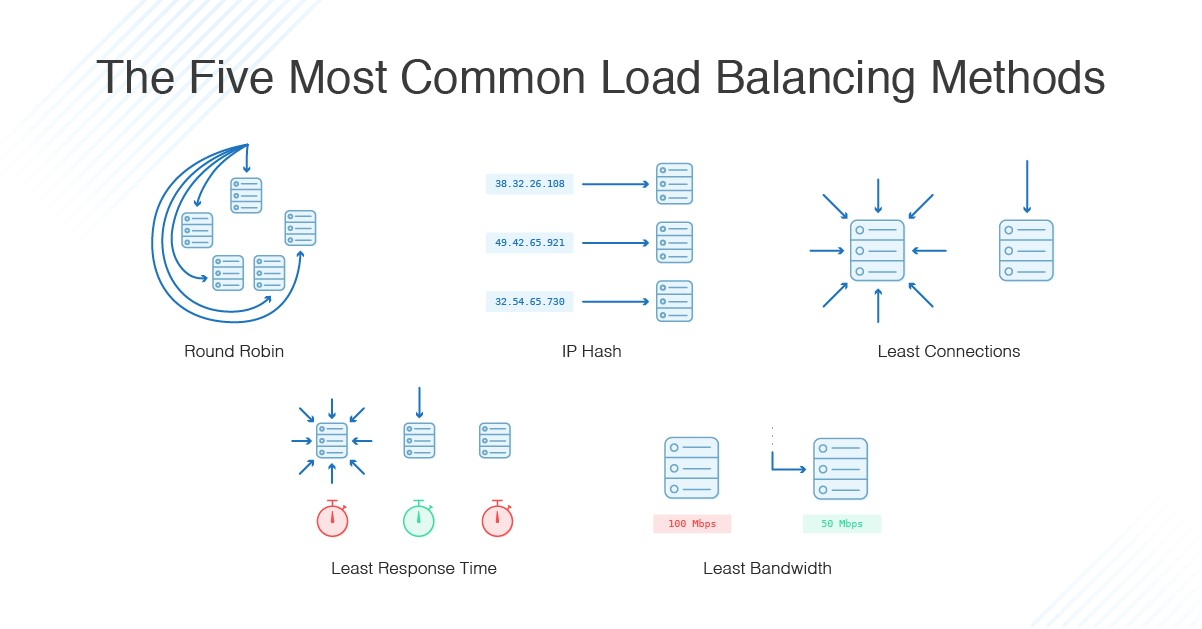

常见技术难点及方案

1. 分布式锁 1.1 难点 1.1.1 锁延期 同一时间内不允许多个客户端同时获得锁; 1.1.2 防止死锁 需要确保在任何故障场景下,都不会出现死锁; 1.2.3 可重入 特殊的锁机制,它允许同一个线程多次获取同一个锁而不会被阻塞。 1.2…...

c#关键字 static

static 修饰符可用于声明 static 类。 在类、接口和结构中,可以将 static 修饰符添加到字段、方法、属性、运算符、事件和构造函数。 static 修饰符不能用于索引器或终结器 尽管类的实例包含该类的所有实例字段的单独副本,但每个 static 字段只有一个副…...

)

redis 如何保证数据同步(数据变化时)

redis 如何保证数据同步(数据变化时) 思路 1.新增、删除和修改都先对数据库进行操作,这时数据库的数据将域缓存中数据不同。 2.数据库进行变动后,返回结果,根据返回的结果判断数据库操作是否成功。 3.如果数据库操…...

:手搓截屏和帧率控制)

Python|GIF 解析与构建(5):手搓截屏和帧率控制

目录 Python|GIF 解析与构建(5):手搓截屏和帧率控制 一、引言 二、技术实现:手搓截屏模块 2.1 核心原理 2.2 代码解析:ScreenshotData类 2.2.1 截图函数:capture_screen 三、技术实现&…...

生成xcframework

打包 XCFramework 的方法 XCFramework 是苹果推出的一种多平台二进制分发格式,可以包含多个架构和平台的代码。打包 XCFramework 通常用于分发库或框架。 使用 Xcode 命令行工具打包 通过 xcodebuild 命令可以打包 XCFramework。确保项目已经配置好需要支持的平台…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

shell脚本--常见案例

1、自动备份文件或目录 2、批量重命名文件 3、查找并删除指定名称的文件: 4、批量删除文件 5、查找并替换文件内容 6、批量创建文件 7、创建文件夹并移动文件 8、在文件夹中查找文件...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

React---day11

14.4 react-redux第三方库 提供connect、thunk之类的函数 以获取一个banner数据为例子 store: 我们在使用异步的时候理应是要使用中间件的,但是configureStore 已经自动集成了 redux-thunk,注意action里面要返回函数 import { configureS…...

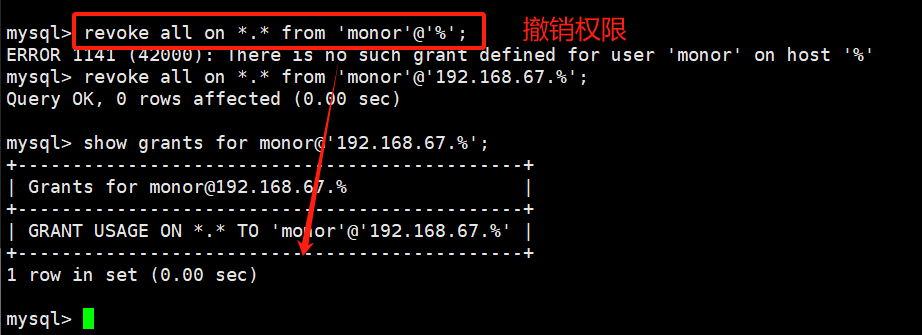

Mysql8 忘记密码重置,以及问题解决

1.使用免密登录 找到配置MySQL文件,我的文件路径是/etc/mysql/my.cnf,有的人的是/etc/mysql/mysql.cnf 在里最后加入 skip-grant-tables重启MySQL服务 service mysql restartShutting down MySQL… SUCCESS! Starting MySQL… SUCCESS! 重启成功 2.登…...

解读《网络安全法》最新修订,把握网络安全新趋势

《网络安全法》自2017年施行以来,在维护网络空间安全方面发挥了重要作用。但随着网络环境的日益复杂,网络攻击、数据泄露等事件频发,现行法律已难以完全适应新的风险挑战。 2025年3月28日,国家网信办会同相关部门起草了《网络安全…...

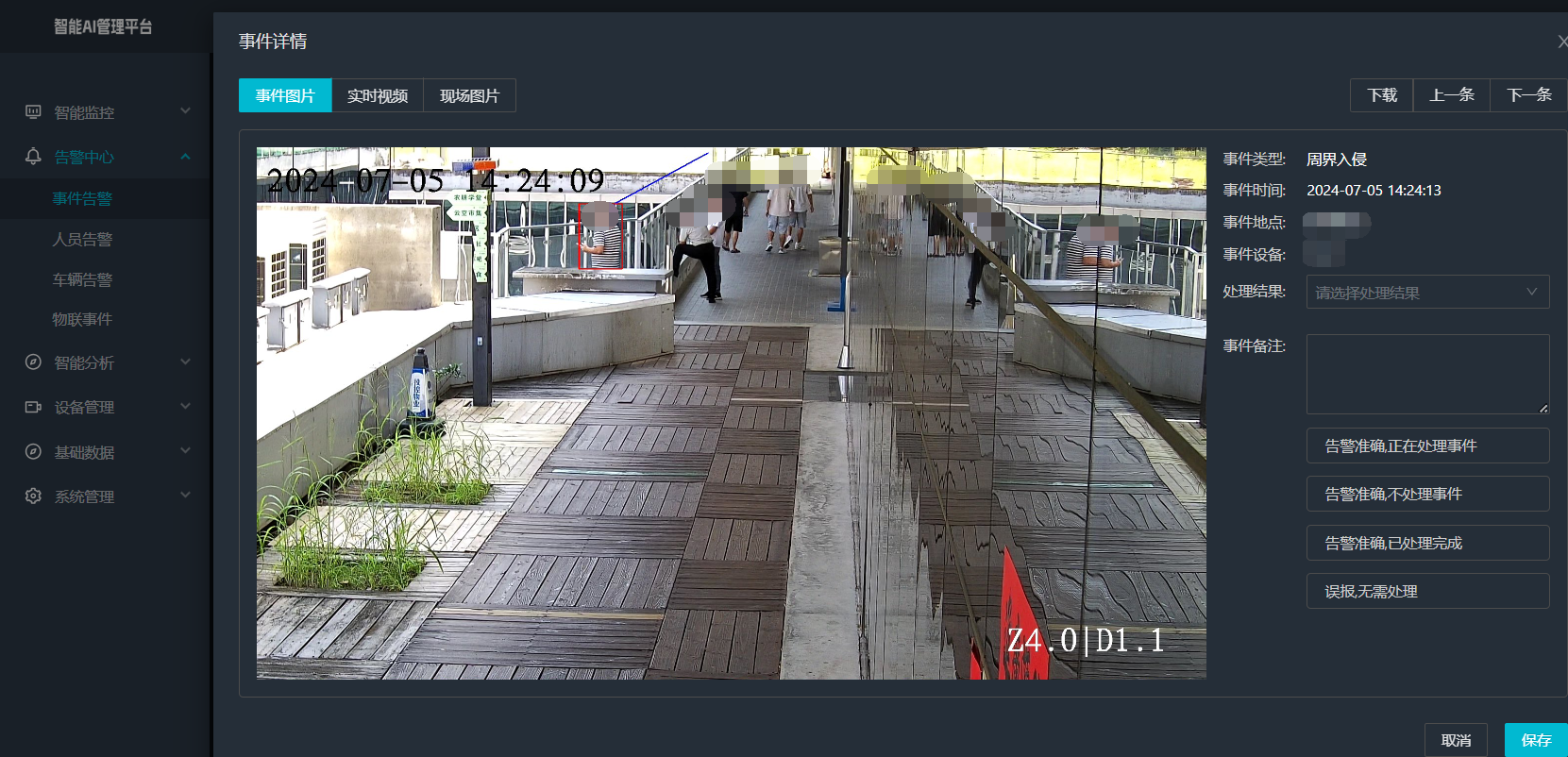

打手机检测算法AI智能分析网关V4守护公共/工业/医疗等多场景安全应用

一、方案背景 在现代生产与生活场景中,如工厂高危作业区、医院手术室、公共场景等,人员违规打手机的行为潜藏着巨大风险。传统依靠人工巡查的监管方式,存在效率低、覆盖面不足、判断主观性强等问题,难以满足对人员打手机行为精…...

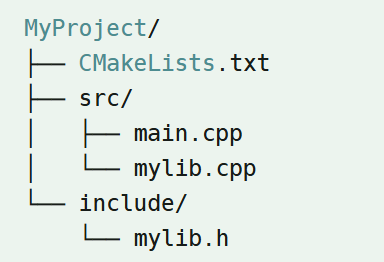

认识CMake并使用CMake构建自己的第一个项目

1.CMake的作用和优势 跨平台支持:CMake支持多种操作系统和编译器,使用同一份构建配置可以在不同的环境中使用 简化配置:通过CMakeLists.txt文件,用户可以定义项目结构、依赖项、编译选项等,无需手动编写复杂的构建脚本…...