等级保护测评无补偿因素的高风险安全问题判例(共23项需整改)

| 层面 | 控制点 | 要求项 | 安全问题 | 适用范围 | 充分条件 | 整改建议简要 |

| 安全物理环境 | 基础设施位置 | 应保证云计算基础设施位于中国境内 | 1.云计算基础设施物理位置不当 | 二级及以上 | 相关基础设施不在中国境内 | 云平台相关基础设施在中国境内部署 |

| 安全通信网络 | 网络架构 | 应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段 | 2.重要网络区域边界访问控制措施缺失 | 二级及以上 | 重要网络区域边界无访问控制设备实施访问控制措施 | 外部边界部署防火墙、UTM等安全设备; 内部边界使用具备ACL功能设备 |

| 应保证云计算平台不承载高于其安全保护等级的业务应用系统 | 3.云计算平台等级低于承载业务系统等级 | 二级及以上 | 云平台SxAxGx任何一项低于应用系统或云平台无有效的等保测评报告 | 将云服务客户应用系统迁移至符合相关要求的其他云平台 | ||

| 安全区域边界 | 访问控制 | 应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外收口接口拒绝所有通信 | 4.重要网络区域边界访问控制配置不当 | 二级及以上 | 从重要网络区域外部能直接访问到区域内服务器/网络设备等 | 梳理重要网络区域边界访问控制策略,明确访问控制规则并将规则合理配置到相关边界设备 |

| 安全审计 | 应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计 | 5.网络安全审计措施缺失 | 二级及以上 | 在网络边界、关键网络节点无法通过流量数据进行分析从而对重要的用户行为和重要安全事件进行日志审计 | 在网络边界、关键网络节点处部署具备具备网络安全审计功能的设备(如网络安全审计系统、态势感知系统、DPI、IPS等) | |

| 安全计算环境 | 安全审计 | 应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计 | 6.设备安全审计措施缺失 | 二级及以上 | 关键设备为开启任何审计功能且无任何其他有效的技术手段、辅助审计措施 | 设备性能允许的情况下开启设备用户操作和安全事件类审计策略; 设备性能不允许的情况下使用第三方日志审计工具 |

| 数据保密性 | 应采用密码保证重要数据在存储过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人数据等 | 7.重要数据存储保密性保护措施缺失 | S三级及以上 | 重要数据明文存储且无其他数据访问控制保护措施(数据访问控制、数据库防火墙、数据防泄露产品等) | 采用合规密码设备(如数据库加密机)实现重要数据在存储过程中的保密性 | |

| 数据备份恢复 | 应提供异地实施备份功能,利用通信网络将重要数据实施备份只备份场地 | 8.异地备份措施缺失 | A三级及以上 | 无异地数据灾备措施或异地备份机制无法满足相关要求 | 建立异地灾备机房 | |

| 剩余信息保护 | 应保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除 | 9.鉴别信息释放措施失效 | S二级及以上 | 利用剩余鉴别信息可非授权访问且无其他技术措施消除或降低非授权访问的影响 | 完善鉴别信息释放或清除机制(如启用基于操作系统本身的剩余信息保护功能) | |

| 应保证存有敏感数据的存储空间被释放或重新分配前得到完全清除 | 10.敏感数据释放措施失效 | S三级及以上 | 可造成敏感数据泄露 | 完善敏感数据释放或清除机制(如对敏感数据进行加密,通过删除密钥来实现对数据的保护) | ||

| 个人信息保护 | 应仅采集和保存业务必需的用户个人信息 | 11.违规采集和存储个人信息 | S二级及以上 | 未授权就采集个人隐私信息或采集的个人信息数据被相关法律法规严令禁止 | 明确向用户表明采集信息的内容、用途以及相关的安全责任,并在用户同意授权的情况下采集保存业务必需的用户个人信息 | |

| 数据完整性和保密性 | 应确保云服务客户数据、用户个人信息等存储与中国境内,如需出境应遵循国家相关规定 | 12.云服务客户数据和用户个人信息违规出境 | 二级及以上 | 云服务客户数据、用户个人信息等数据出境未遵循国家相关规定 | 将云服务客户数据、用户个人数据等迁移存储至中国境内 | |

| 安全管理中心 | 集中监控 | 应对网络链路、安全设备、网络设备和服务器等的运行状况进行集中监测 | 13.运行监控措施缺失 | A三级及以上 | 无任何监测措施,发生故障后无法及时对故障进行定位和处理 | 部署统一监控平台或运维监控软件等 |

| 安全管理制度 | 管理制度 | 应对安全管理活动中的各类管理内容建立安全管理制度 | 14.管理制度缺失 | 二级及以上 | 未建立任何与安全管理活动相关的管理制度或管理制度无法适用 | 按照等级保护的相关要求,建立包括总体方针、安全策略在内的各类与安全管理活动相关的管理制度 |

| 安全管理机构 | 岗位设置 | 应成立指导和管理网络安全工作的委员会或领导小组,其最高领导由单位主管领导担任或授权 | 15.未建立网络安全领导小组 | 三级及以上 | 未成立相关机构或其最高领导未由单位主管领导担任或授权 | 成立指导和管理网络安全工作的委员会或领导小组,其最高领导由单位主管领导担任或授权 |

| 安全管理人员 | 安全意识教育和培训 | 应对各类人员进行安全意识教育和岗位技能培训,并告知相关的安全责任和惩戒措施 | 16.未开展安全意识和安全技能培训 | 二级及以上 | 未定期组织开展与安全意识、安全技能相关的培训 | 制定相关培训计划并按计划执行 |

| 外部人员访问管理 | 应在外部人员接入受控网络访问系统前先提出书面申请,经批准后再由专人开设账户、分配权限,并登记备案 | 17.外部人员接入网络管理措施缺失 | 二级及以上 | 管理制度中未明确相关要求且无法提供相关记录证据 | 制定并明确相关管理规定并按规定执行 | |

| 安全运维管理 | 网络和系统安全管理 | 应严格控制运维工具的使用,经过审批后才可接入进行操作,操作过程中应保留不可更改的审计日志,操作结束后应删除工具中的敏感数据 | 18.运维工具管控措施缺失 | 三级及以上 | 运维工具使用前未进行有效性检测或对接入未严格控制和审批或使用结束后未删除敏感信息 | 在管理制度及实际运维过程中加强运维工具的管控;尽可能使用商业化的运维工具,严禁运维人员私自下载第三方未商业化的运维工具 |

| 应保证所有与外部的连接均得到授权和批准,应定期检查违反规定无线上网及其他违反网络安全策略的行为 | 19.设备外联管控措施缺失 | 三级及以上 | 无相关管理制度且未定期巡检且无相关技术手段进行管控 | 制度上明确所有与外部连接的授权和批准并定期检查;技术上部署终端管理系统进行有效管控 | ||

| 恶意代码防范管理 | 应提高所有用户的防恶意代码意识,对外来计算机或存储设备接入系统前进行恶意代码检查 | 20.外来接入设备恶意代码检测措施缺失 | 二级及以上 | 无相关管理制度且外来计算机或存储设备接入网络前未进行恶意代码检测 | 制定外来接入设备检查制度并按规定执行 | |

| 变更管理 | 应明确变更需求,变更前根据变更需求制定变更方案,变更方案经过评审、审批后方可实施 | 21.变更管理制度缺失 | 二级及以上 | 无相关管理制度且实际变更过程无任何流程记录 | 制定变更管理流程规定并流程规定执行 | |

| 应急预案管理 | 应制定重要事件的应急预案,包括应急处理流程、系统恢复流程等内容 | 22.重要事件应急预案缺失 | 二级及以上 | 无相关预案或相关应急预案无法合理有序地进行 | 根据系统实际情况,对重要事件制定有针对性的应急预案 | |

| 云计算环境管理 | 云计算平台的运维地点应位于中国境内,境外对境内云计算平台实施运维操作应遵循国家相关规定 | 23.云计算平台运维方式不当 | 二级及以上 | 云平台运维地点不在中国境内且境外对境内云平台实施运维操作未遵循国家相关规定 | 在中国境内设置运维场所 |

相关文章:

)

等级保护测评无补偿因素的高风险安全问题判例(共23项需整改)

层面 控制点 要求项 安全问题 适用范围 充分条件 整改建议简要 安全物理环境 基础设施位置 应保证云计算基础设施位于中国境内 1.云计算基础设施物理位置不当 二级及以上 相关基础设施不在中国境内 云平台相关基础设施在中国境内部署 安全通信网络 网络架构 应…...

JavaScript笔记 09

目录 01 DOM操作事件的体验 02 获取元素对象的五种方式 03 事件中this指向问题 04循环绑定事件 05 DOM节点对象的常用操作 06 点亮盒子的案例 07 节点访问关系 08 设置和获取节点内容的属性 09 以上内容的小总结 01 DOM操作事件的体验 js本身是受事件驱动的脚本语言 什…...

操作教程|在MeterSphere中通过SSH登录服务器的两种方法

MeterSphere开源持续测试平台拥有非常强大的插件集成机制,用户可以通过插件实现平台能力的拓展,借助插件或脚本实现多种功能。在测试过程中,测试人员有时需要通过SSH协议登录至服务器,以获取某些配置文件和日志文件,或…...

Swashbuckle.AspNetCore介绍

使用 ASP.NET Core 构建的 API 的 Swagger 工具。直接从您的路由、控制器和模型生成精美的 API 文档,包括用于探索和测试操作的 UI。 除了 Swagger 2.0 和 OpenAPI 3.0 生成器外,Swashbuckle 还提供了由生成的 Swagger JSON 提供支持的令人敬畏的 swagg…...

【Spring】通过Spring收集自定义注解标识的方法

文章目录 前言1. 声明注解2. 使用 Spring 的工厂拓展3. 收集策略4. 完整的代码后记 前言 需求: 用key找到对应的方法实现。使用注解的形式增量开发。 MyComponent public class Sample1 {MyMethod(key "key1")public String test2() {return "She…...

基于深度学习的图书管理推荐系统(python版)

基于深度学习的图书管理推荐系统 1、效果图 1/1 [] - 0s 270ms/step [13 11 4 19 16 18 8 6 9 0] [0.1780757 0.17474999 0.17390694 0.17207369 0.17157653 0.168248440.1668652 0.16665359 0.16656876 0.16519257] keras_recommended_book_ids深度学习推荐列表 [9137…...

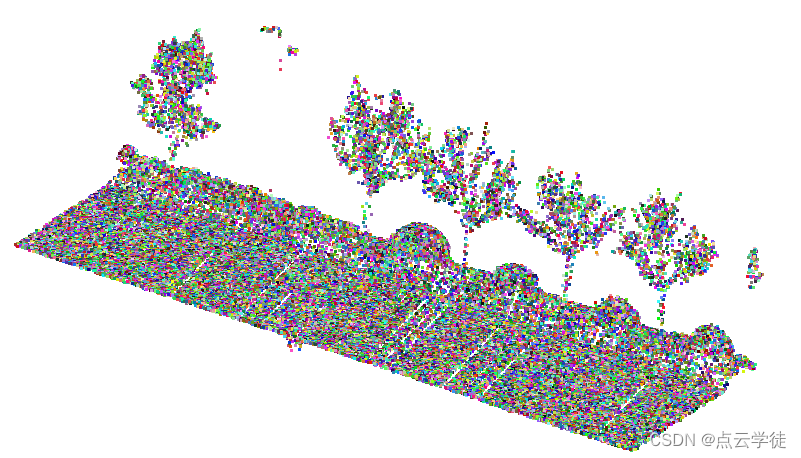

MATLAB 点云随机渲染赋色(51)

MATLAB 点云随机渲染赋色(51) 一、算法介绍二、算法实现1.代码2.效果总结一、算法介绍 为点云中的每个点随机赋予一种颜色,步骤和效果如图: 1、读取点云 (ply格式) 2、随机为每个点的RGB颜色字段赋值 3、保存结果 (ply格式) 二、算法实现 1.代码 代码如下(示例):…...

通过一篇文章让你完全掌握VS和电脑常用快捷键的使用方法

VS常用快捷键 前言一、 VS常用快捷键常用VS运行调试程序快捷键常用VS编辑程序快捷键 二、常用windows系统操作快捷键 前言 VS(Visual Studio)是一款强大的开发工具,提供了许多常用快捷键,以提高开发效率。这些快捷键包括文件操作…...

ChatGPT指引:借助ChatGPT撰写学术论文的技巧

ChatGPT无限次数:点击直达 ChatGPT指引:借助ChatGPT撰写学术论文的技巧 在当今信息技术高度发达的时代,人工智能技术的不断发展为学术研究者提供了更多的便利和可能。其中,自然语言处理技术中的ChatGPT无疑是一种强大的工具,它能…...

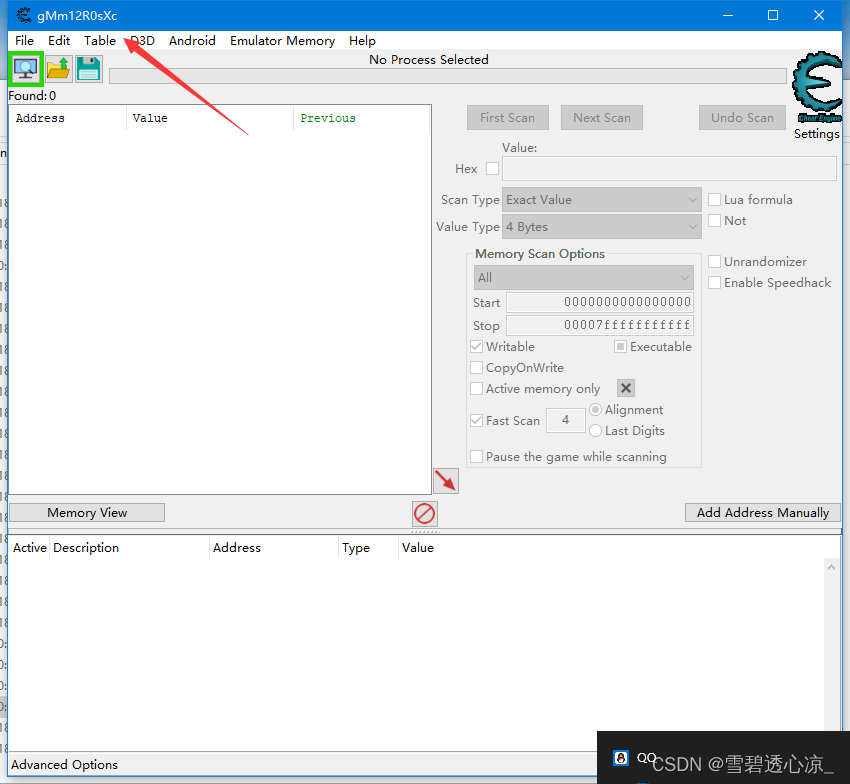

魔改一个过游戏保护的CE

csdn审核不通过 网易云课堂有配套的免费视频 int0x3 - 主页 文章都传到github了 Notes/外挂/魔改CE at master MrXiao7/Notes GitHub 为什么要编译自己的CE 在游戏逆向的过程中,很多游戏有保护,我们运行原版CE的时候会被检测到 比如我们开着CE运…...

rust嵌入式开发之await

嵌入式经常有类似通过串口发送指令然后等待响应再做出进一步反应的需求。比如,通过串口以AT命令来操作蓝牙模块执行扫描、连接,需要根据实际情况进行操作,复杂的可能需要执行7、8条指令才能完成连接。 对于这样的需求,如果用异步…...

UE4_碰撞_碰撞蓝图节点——Line Trace For Objects(对象的线条检测)

一、Line Trace For Objects(对象的线条检测):沿给定线条执行碰撞检测并返回遭遇的首个命中,这只会找到由Object types指定类型的对象。注意他与Line Trace By Channel(由通道检测线条)的区别,一个通过Obje…...

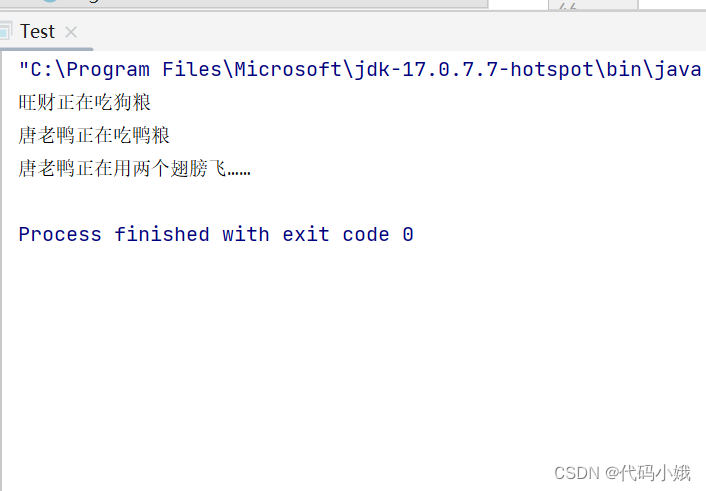

抽象类和接口的简单认识

目录 一、抽象类 1.什么是抽象类 2.抽象类的注意事项 3.抽象类与普通类的对比 二、接口 1.接口的简单使用 2.接口的特性 3.接口的使用案例 4.接口和抽象类的异同 一、抽象类 所谓抽象类,就是更加抽象的类,也就是说,这个类不能具体描…...

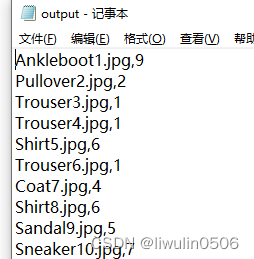

python-pytorch获取FashionMNIST实际图片标签数据集

在查看pytorch官方文档的时候,在这里链接中https://pytorch.org/tutorials/beginner/basics/data_tutorial.html的Creating a Custom Dataset for your files章节,有提到要自定义数据集,需要用到实际的图片和标签。 在网上找了半天没找到&a…...

深入探秘Python生成器:揭开神秘的面纱

一、问题起源: 想象一下,您掌握了一种魔法,在代码世界里,您可以轻松呼唤出一个整数。然而,事情并不总是看起来那样简单。在Python的奇妙王国中,我遇到了一个有趣的谜题: def tst():try:print(…...

红队攻防渗透技术实战流程:红队目标信息收集之批量信息收集

红队资产信息收集 1. 自动化信息收集1.1 自动化信息收集工具1.2 自动域名转换IP工具1.3 自动企业信息查询工具1.4 APP敏感信息扫描工具1.5 自动化信息工具的使用1.5.1 资产灯塔系统(ARL)1.5.1.1 docker环境安装1.2.2.9.1 水泽-信息收集自动化工具1. 自动化信息收集 1.1 自动化…...

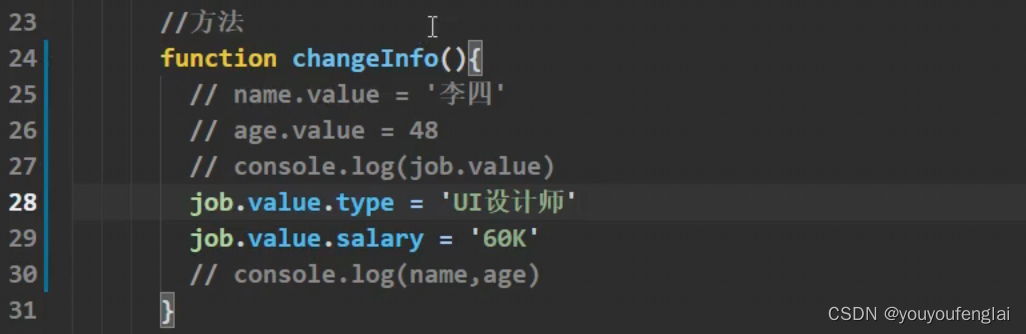

【vue3学习笔记(二)】(第141-143节)初识setup;ref函数_处理基本类型;ref函数_处理对象类型

尚硅谷Vue2.0Vue3.0全套教程丨vuejs从入门到精通 本篇内容对应课程第141-143节 课程 P141节 《初识setup》笔记 1、setup是所有组合式API“表演的舞台”,组件中所用到的所有数据、方法、监视数据、生命周期钩子等都需要配置在setup中。 2、setup的两种返回值&…...

若依框架学习使用

若依官网项目拉取下来介绍 | RuoYi 项目运行: 1.idea安装,可以运行前后端 编辑器idea、jdk环境安装、数据库mysql、navicat工具、redis(redis-server启动)安装 2.navicat数据库连接, 创建数据库ry-vue并导入数据脚本ry_2021xxxx.sql,qua…...

蓝桥杯_数学模板

1.试除法判定质数 #include <iostream> using namespace std;bool is_zs(int x) {if(x<2) return false;for(int i2;i<x/i;i)if(x%i0)return false;return true; }int main() {int n; cin>>n;while(n--){int x; cin>>x;if(is_zs(x)) cout<<&quo…...

稀碎从零算法笔记Day31-LeetCode:接雨水

半月一去,望舒一轮,明天开始攻坚哈德题了 前言:非常经典的一道笔试题,看了保证血赚(今天银泰星笔试第四题就是这个) 题型:dp、模拟、双指针…… 链接:42. 接雨水 - 力扣ÿ…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

可靠性+灵活性:电力载波技术在楼宇自控中的核心价值

可靠性灵活性:电力载波技术在楼宇自控中的核心价值 在智能楼宇的自动化控制中,电力载波技术(PLC)凭借其独特的优势,正成为构建高效、稳定、灵活系统的核心解决方案。它利用现有电力线路传输数据,无需额外布…...

高等数学(下)题型笔记(八)空间解析几何与向量代数

目录 0 前言 1 向量的点乘 1.1 基本公式 1.2 例题 2 向量的叉乘 2.1 基础知识 2.2 例题 3 空间平面方程 3.1 基础知识 3.2 例题 4 空间直线方程 4.1 基础知识 4.2 例题 5 旋转曲面及其方程 5.1 基础知识 5.2 例题 6 空间曲面的法线与切平面 6.1 基础知识 6.2…...

华为OD机试-食堂供餐-二分法

import java.util.Arrays; import java.util.Scanner;public class DemoTest3 {public static void main(String[] args) {Scanner in new Scanner(System.in);// 注意 hasNext 和 hasNextLine 的区别while (in.hasNextLine()) { // 注意 while 处理多个 caseint a in.nextIn…...

网络编程(UDP编程)

思维导图 UDP基础编程(单播) 1.流程图 服务器:短信的接收方 创建套接字 (socket)-----------------------------------------》有手机指定网络信息-----------------------------------------------》有号码绑定套接字 (bind)--------------…...

基于TurtleBot3在Gazebo地图实现机器人远程控制

1. TurtleBot3环境配置 # 下载TurtleBot3核心包 mkdir -p ~/catkin_ws/src cd ~/catkin_ws/src git clone -b noetic-devel https://github.com/ROBOTIS-GIT/turtlebot3.git git clone -b noetic https://github.com/ROBOTIS-GIT/turtlebot3_msgs.git git clone -b noetic-dev…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...

苹果AI眼镜:从“工具”到“社交姿态”的范式革命——重新定义AI交互入口的未来机会

在2025年的AI硬件浪潮中,苹果AI眼镜(Apple Glasses)正在引发一场关于“人机交互形态”的深度思考。它并非简单地替代AirPods或Apple Watch,而是开辟了一个全新的、日常可接受的AI入口。其核心价值不在于功能的堆叠,而在于如何通过形态设计打破社交壁垒,成为用户“全天佩戴…...

数学建模-滑翔伞伞翼面积的设计,运动状态计算和优化 !

我们考虑滑翔伞的伞翼面积设计问题以及运动状态描述。滑翔伞的性能主要取决于伞翼面积、气动特性以及飞行员的重量。我们的目标是建立数学模型来描述滑翔伞的运动状态,并优化伞翼面积的设计。 一、问题分析 滑翔伞在飞行过程中受到重力、升力和阻力的作用。升力和阻力与伞翼面…...

Unity VR/MR开发-VR开发与传统3D开发的差异

视频讲解链接:【XR马斯维】VR/MR开发与传统3D开发的差异【UnityVR/MR开发教程--入门】_哔哩哔哩_bilibili...