深入理解MD5算法:原理、应用与安全

title: 深入理解MD5算法:原理、应用与安全

date: 2024/4/11 20:55:57

updated: 2024/4/11 20:55:57

tags:

- MD5算法

- 数据安全

- 哈希函数

- 摘要算法

- 安全漏洞

- SHA算法

- 密码学

第一章:引言

导言

在当今数字化时代,数据安全和完整性变得至关重要。消息摘要算法是一种用于验证数据完整性和安全性的重要工具。在众多消息摘要算法中,MD5(Message

Digest Algorithm 5)因其快速、广泛应用和相对较高的安全性而备受关注。本书将深入探讨MD5算法的原理、应用和安全性,帮助读者更好地理解和应用MD5算法。

MD5算法简介

MD5算法是一种广泛使用的哈希函数,用于生成128位(32个十六进制数字)的消息摘要。它接受任意长度的输入,并输出固定长度的哈希值,通常用于验证数据完整性、数字签名、密码存储等领域。MD5算法以其简洁高效的设计和快速计算速度而闻名,但近年来由于其存在一些安全性弱点,逐渐被更安全的哈希算法所取代。

历史背景

MD5算法由美国密码学家罗纳德·李维斯特(Ronald

Rivest)设计于1991年,是MD家族中的第五个算法。最初设计MD2算法用于替代MD4算法,但后来MD5算法被广泛应用于网络通信、数据校验等领域。然而,随着计算能力的增强和密码学研究的发展,MD5算法的安全性逐渐受到挑战,不建议在安全领域中单独使用MD5算法。

本章介绍了MD5算法的基本概念、设计目的以及历史背景,为读者提供了对MD5算法的整体认识和背景知识。接下来的章节将深入探讨MD5算法的原理、实现、应用和安全性,帮助读者更全面地了解和应用MD5算法。

第二章:MD5算法原理

消息摘要算法概述

消息摘要算法是一种将任意长度的消息数据转换为固定长度摘要(哈希值)的算法。其主要特点是不同的输入数据经过摘要算法得到的哈希值应当是唯一的,且对输入数据的任何细微改动都会导致输出哈希值的明显变化。消息摘要算法通常用于数据完整性验证、数字签名、密码存储等领域。

MD5算法设计原理

MD5算法的设计原理主要包括以下几个方面:

- 填充和长度标识:MD5算法将输入消息填充到512位的倍数,同时记录原始消息的长度。

- 初始化向量:MD5算法使用四个32位寄存器(A、B、C、D)作为初始向量,用于存储中间计算结果。

- 四轮循环操作:MD5算法将输入消息分为若干个512位的数据块,每个数据块经过四轮循环操作,对寄存器中的值进行更新。

- 四个非线性函数:MD5算法使用四个非线性函数(F、G、H、I)对数据进行处理,增加了算法的复杂性和安全性。

MD5算法流程详解

MD5算法的流程可以简单概括为以下几个步骤:

- 初始化寄存器:初始化四个32位寄存器A、B、C、D,分别赋予特定的常量初值。

- 填充消息:将输入消息填充到512位的倍数,并记录消息的原始长度。

- 处理数据块:将填充后的消息分为若干个512位的数据块,每个数据块进行四轮循环操作。

- 更新寄存器:根据四轮循环操作的结果,更新寄存器A、B、C、D的值。

- 生成哈希值:将最终的寄存器值按照A、B、C、D的顺序连接起来,即得到128位的MD5哈希值。

MD5算法的流程设计复杂且高效,通过多轮循环和非线性函数的处理,保证了生成的哈希值具有较高的随机性和安全性。然而,由于MD5算法存在一些安全性弱点,不建议在安全领域中单独使用。

第三章:MD5算法实现

MD5算法的实现方法

MD5算法的实现方法通常包括以下几个步骤:

- 填充消息:将输入消息填充到512位的倍数,同时记录消息的原始长度。

- 初始化寄存器:初始化四个32位寄存器A、B、C、D,赋予特定的常量初值。

- 处理数据块:将填充后的消息分为若干个512位的数据块,每个数据块进行四轮循环操作。

- 更新寄存器:根据四轮循环操作的结果,更新寄存器A、B、C、D的值。

- 生成哈希值:将最终的寄存器值按照A、B、C、D的顺序连接起来,即得到128位的MD5哈希值。

MD5算法的优化技巧

在实现MD5算法时,可以采用一些优化技巧提高算法的性能和效率,例如:

- 位运算优化:利用位运算(如位移、按位与、按位异或等)替代乘法、除法等运算,加快计算速度。

- 预计算表:提前计算一些固定的值或表,减少重复计算,优化算法效率。

- 循环展开:将循环展开成多次迭代,减少循环次数,提高计算速度。

- 并行计算:利用多线程或并行计算技术,加快MD5算法的计算速度。

MD5算法的代码示例

以下是一个简单的Python示例代码,演示了如何使用Python标准库中的hashlib模块实现MD5算法:

import hashlibdef calculate_md5(message):md5 = hashlib.md5()md5.update(message.encode('utf-8'))return md5.hexdigest()message = "Hello, World!"

md5_hash = calculate_md5(message)

print("MD5 Hash of the message:", md5_hash)

在这个示例中,我们定义了一个calculate_md5函数来计算输入消息的MD5哈希值。通过调用hashlib.md5()

创建一个MD5对象,然后使用update方法更新消息,并最终调用hexdigest方法获取十六进制表示的MD5哈希值。

第四章:MD5算法的应用

数据完整性验证

MD5算法常用于数据完整性验证,即确保数据在传输或存储过程中没有被篡改。发送方会计算数据的MD5哈希值并将其附加在数据中一起传输,接收方收到数据后重新计算MD5哈希值,并与接收到的MD5哈希值进行比较,如果一致则说明数据完整性良好。

数字签名

MD5算法也可以用于数字签名,数字签名是一种用于验证数据来源和完整性的技术。发送方使用私钥对数据的MD5哈希值进行加密,生成数字签名并将其附加在数据中发送。接收方使用发送方的公钥解密数字签名,再计算数据的MD5哈希值并与解密后的数字签名进行比较,以验证数据的完整性和真实性。

密码存储

在密码存储方面,MD5算法可以用于加密密码并存储在数据库中。当用户登录时,系统会对用户输入的密码进行MD5哈希运算,然后与数据库中存储的MD5哈希值进行比较,以验证密码的正确性。然而,由于MD5算法存在碰撞攻击等安全漏洞,现在更推荐使用更安全的哈希算法如SHA-256来存储密码。

文件校验

MD5算法还常用于文件校验,例如下载文件后可以计算文件的MD5哈希值,与提供的MD5值进行比较,以确保文件在传输过程中没有被篡改或损坏。如果两个MD5值一致,则文件完整,否则可能存在问题。

文件MD5校验码 | 一个覆盖广泛主题工具的高效在线平台(amd794.com)

https://amd794.com/calcfilemd5

总的来说,MD5算法在数据完整性验证、数字签名、密码存储和文件校验等方面都有广泛的应用,但在一些安全性要求更高的场景下,建议选择更安全的哈希算法来替代MD5。

第五章:MD5算法的安全性

MD5算法的安全性分析

MD5算法虽然在早期被广泛应用,但随着时间推移和计算能力的增强,其安全性逐渐受到质疑。MD5算法存在碰撞攻击的风险,即不同的输入可能会产生相同的MD5哈希值,这会导致安全性漏洞,使得攻击者可以伪造数据或签名。因此,MD5算法已经不再被推荐用于安全性要求高的场景。

MD5算法的弱点与攻击

MD5算法存在一些已知的弱点和攻击方式,例如碰撞攻击、预图攻击、长度扩展攻击等。碰撞攻击是指找到两个不同的输入,它们的MD5哈希值相同;预图攻击是指根据给定的哈希值找到一个相应的输入;长度扩展攻击是指在已知哈希值情况下,可以在其后追加数据而不破坏哈希值。这些攻击方式都暴露了MD5算法的不安全性。

MD5算法的替代方案

为了提高数据安全性,现在通常推荐使用更安全的哈希算法来替代MD5,如SHA-256、SHA-3等。这些算法在安全性和抗攻击性上都比MD5更可靠,能够有效防止碰撞攻击等安全漏洞。

第六章:MD5算法的实际应用

常见应用场景

MD5算法在实际应用中仍然存在,尤其在一些对安全性要求不高的场景下仍然可以使用,如文件校验、数据完整性验证等。但在安全性要求高的场景下,建议使用更安全的哈希算法。

安全实践指南

在使用MD5算法时,应注意避免将其用于密码存储等安全性要求高的场景,避免使用已经被破解的MD5哈希值作为安全验证手段。同时,应定期更新系统和算法,以保持数据的安全性。

案例分析

可以通过一些案例分析来了解MD5算法在实际应用中可能存在的安全风险,以及如何通过其他更安全的算法来提升数据安全性。案例分析可以帮助人们更好地理解MD5算法的局限性和替代方案的重要性。

第七章:MD5算法的未来发展

MD5算法在现代密码学中的地位

MD5算法在现代密码学中已经被淘汰,主要原因是其存在严重的碰撞攻击漏洞。碰撞攻击是指找到两个不同的输入数据,使它们经过MD5算法后得到相同的摘要值。这种漏洞使得MD5算法不再安全可靠,因此在实际应用中已经被更安全的哈希算法所取代。

新兴消息摘要算法

随着MD5算法的不安全性逐渐被认识到,人们开始广泛采用更安全的消息摘要算法,如SHA-2系列(如SHA-256、SHA-512)、SHA-3、以及Whirlpool等。这些算法在设计上更加安全,能够抵抗各种攻击,成为了现代密码学中的主流选择。

未来发展趋势

未来,消息摘要算法的发展趋势将主要集中在提高算法的安全性、抗碰撞能力以及性能优化。随着计算能力的提升和密码学攻击技术的发展,密码学算法需要不断更新和加强以应对日益复杂的安全威胁。同时,随着量子计算等新技术的出现,密码学领域也将面临新的挑战和机遇,需要进一步研究和发展更加安全的算法。

总的来说,MD5算法虽然在密码学发展史上曾经有过重要地位,但由于其安全性问题,已经逐渐退出历史舞台,被更安全的算法所取代。未来,密码学领

附录:MD5算法代码示例、常见问题解答等

MD5算法代码示例(Python):

import hashlibdef calculate_md5(input_string):md5_hash = hashlib.md5(input_string.encode()).hexdigest()return md5_hashinput_string = "Hello, MD5!"

md5_hash = calculate_md5(input_string)

print("MD5 Hash of input string: ", md5_hash)

常见问题解答:

-

MD5算法有哪些应用场景?

- MD5算法常用于验证数据完整性,文件校验,密码存储等场景。

-

MD5算法存在哪些安全性问题?

- MD5算法存在碰撞攻击漏洞,不再安全可靠,容易被破解。

-

MD5算法与SHA算法有何区别?

- MD5算法和SHA算法都是哈希算法,但SHA算法比MD5更安全,如SHA-256、SHA-512等。

-

MD5算法是否可逆?

- MD5算法是单向哈希算法,不可逆,无法从摘要值还原出原始数据。

-

MD5算法在密码学中的作用是什么?

- MD5算法在密码学中用于生成摘要值,验证数据完整性,密码存储等方面。

相关文章:

深入理解MD5算法:原理、应用与安全

title: 深入理解MD5算法:原理、应用与安全 date: 2024/4/11 20:55:57 updated: 2024/4/11 20:55:57 tags: MD5算法数据安全哈希函数摘要算法安全漏洞SHA算法密码学 第一章:引言 导言 在当今数字化时代,数据安全和完整性变得至关重要。消息…...

- Java API)

架构师系列-搜索引擎ElasticSearch(三)- Java API

SpringBoot整合ES 搭建SpringBoot工程,引入ElasticSearch相关坐标 <!--引入es的坐标--><dependency><groupId>org.elasticsearch.client</groupId><artifactId>elasticsearch-rest-high-level-client</artifactId><versi…...

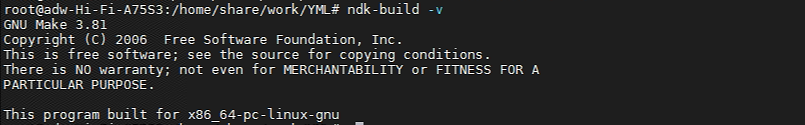

Ubuntu下配置Android NDK环境

Android-NDK的下载 下载Android-NDK wget -c http://dl.google.com/android/ndk/android-ndk-r10e-linux-x86_64.bin 执行bin文件(即解压) ./android-ndk-r10c-linux-x86_64.bin Android-NDK的配置 要想使用Android-NDK,还需要进行环境变量…...

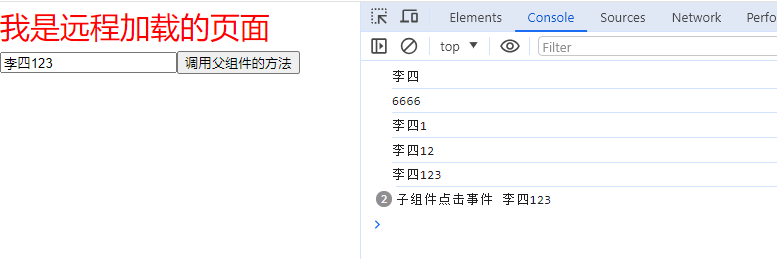

使用 vue3-sfc-loader 加载远程Vue文件, 在运行时动态加载 .vue 文件。无需 Node.js 环境,无需 (webpack) 构建步骤

加载远程Vue文件 vue3-sfc-loader vue3-sfc-loader ,它是Vue3/Vue2 单文件组件加载器。 在运行时从 html/js 动态加载 .vue 文件。无需 Node.js 环境,无需 (webpack) 构建步骤。 主要特征 支持 Vue 3 和 Vue 2(参见dist/)仅需…...

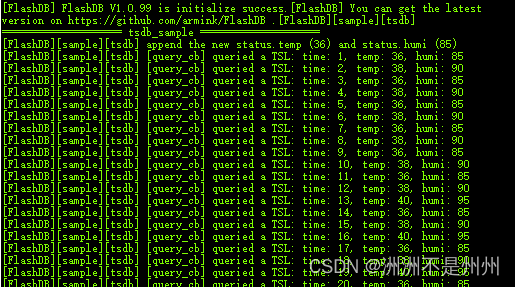

stm32移植嵌入式数据库FlashDB

本次实验的程序链接stm32f103FlashDB嵌入式数据库程序资源-CSDN文库 一、介绍 FlashDB 是一款超轻量级的嵌入式数据库,专注于提供嵌入式产品的数据存储方案。与传统的基于文件系统的数据库不同,FlashDB 结合了 Flash 的特性,具有较强的性能…...

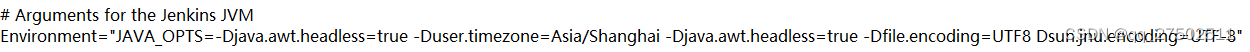

Ubuntu 安装Java、Git、maven、Jenkins等持续集成环境

Ubuntu 持续集成 安装OpenJdk 查看所有可安装的 JDK 版本 apt list OpenJDK\*使用 apt 安装 JDK(以 11为例),最好是用11,java8对应的jenkins会有兼容问题。 sudo apt install openjdk-11-jdk openjdk-11-jre安装成功后,可以使用以…...

文件批量重命名并批量修改文件扩展名,支持随机大小写字母命名并修改扩展名字母

在数字时代,文件的管理和整理成为了我们日常工作与生活中不可或缺的一部分。然而,面对堆积如山的文件,如何高效地对其进行重命名和修改扩展名,成为了许多人的难题。 第一步,进入文件批量改名高手的主页面,…...

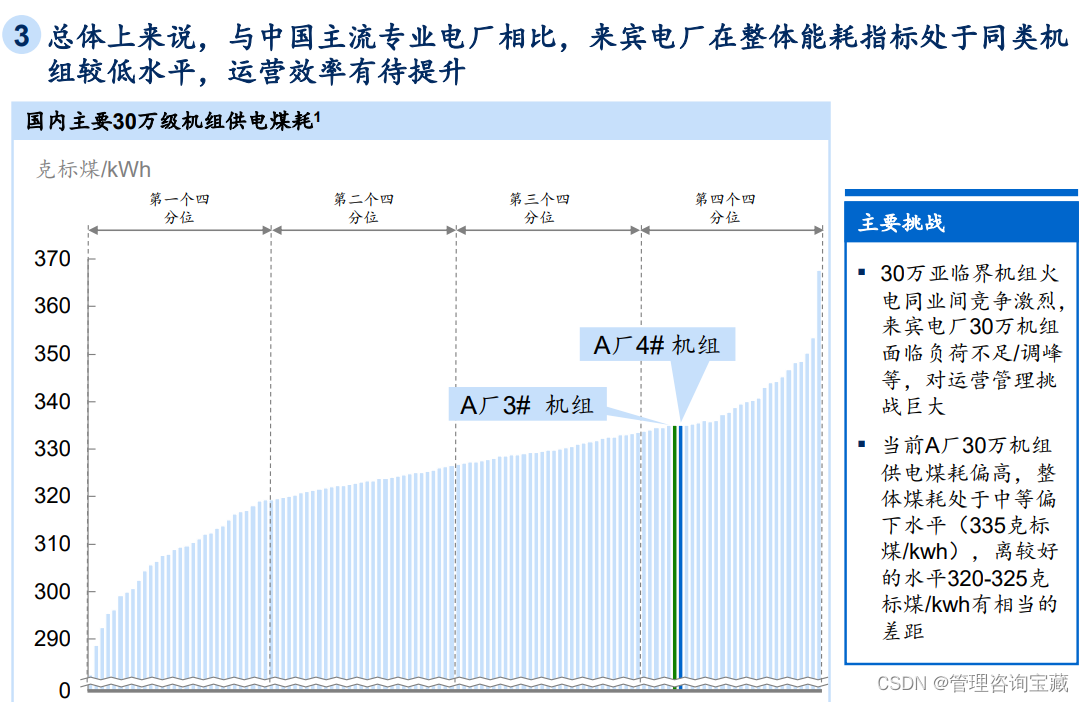

【管理咨询宝藏70】MBB大型城投集团内外部环境分析报告

本报告首发于公号“管理咨询宝藏”,如需阅读完整版报告内容,请查阅公号“管理咨询宝藏”。 【管理咨询宝藏70】MBB大型城投集团内外部环境分析报告 【格式】PDF版本 【关键词】战略规划、商业分析、管理咨询、MBB顶级咨询公司 【强烈推荐】 这是一套市…...

服务器挖矿病毒解决ponscan,定时任务解决

服务器挖矿病毒解决ponscan,定时任务解决 挖矿病毒会隐藏chattr的操作权限,让我们无法删除病毒文件,杀掉病毒进程。所以要去下载chattr.c的文件,编译成a.out。然后再对原来的chattr文件的权限进行修改。然后覆盖掉它。 chattr.c …...

【鸿蒙开发】第二十一章 Media媒体服务(二)--- 音频播放和录制

1 AVPlayer音频播放 使用AVPlayer可以实现端到端播放原始媒体资源,本开发指导将以完整地播放一首音乐作为示例,向开发者讲解AVPlayer音频播放相关功能。 以下指导仅介绍如何实现媒体资源播放,如果要实现后台播放或熄屏播放,需要…...

:Windows安全事件应急响应之Windows应急响应基础必备技能)

网络安全从入门到精通(特别篇I):Windows安全事件应急响应之Windows应急响应基础必备技能

Windows应急 询问攻击情况范围 事件发生时的状况或安全设备告警等,能帮助应急处置人员快速分析确定事件类型,方便前期准备。 通用排查思路 入侵肯定会留下痕迹,另外重点强调的是不要一上来就各种查查查,问清楚谁在什么时间发现的主机异常情况,异常的现象是什么,受害用…...

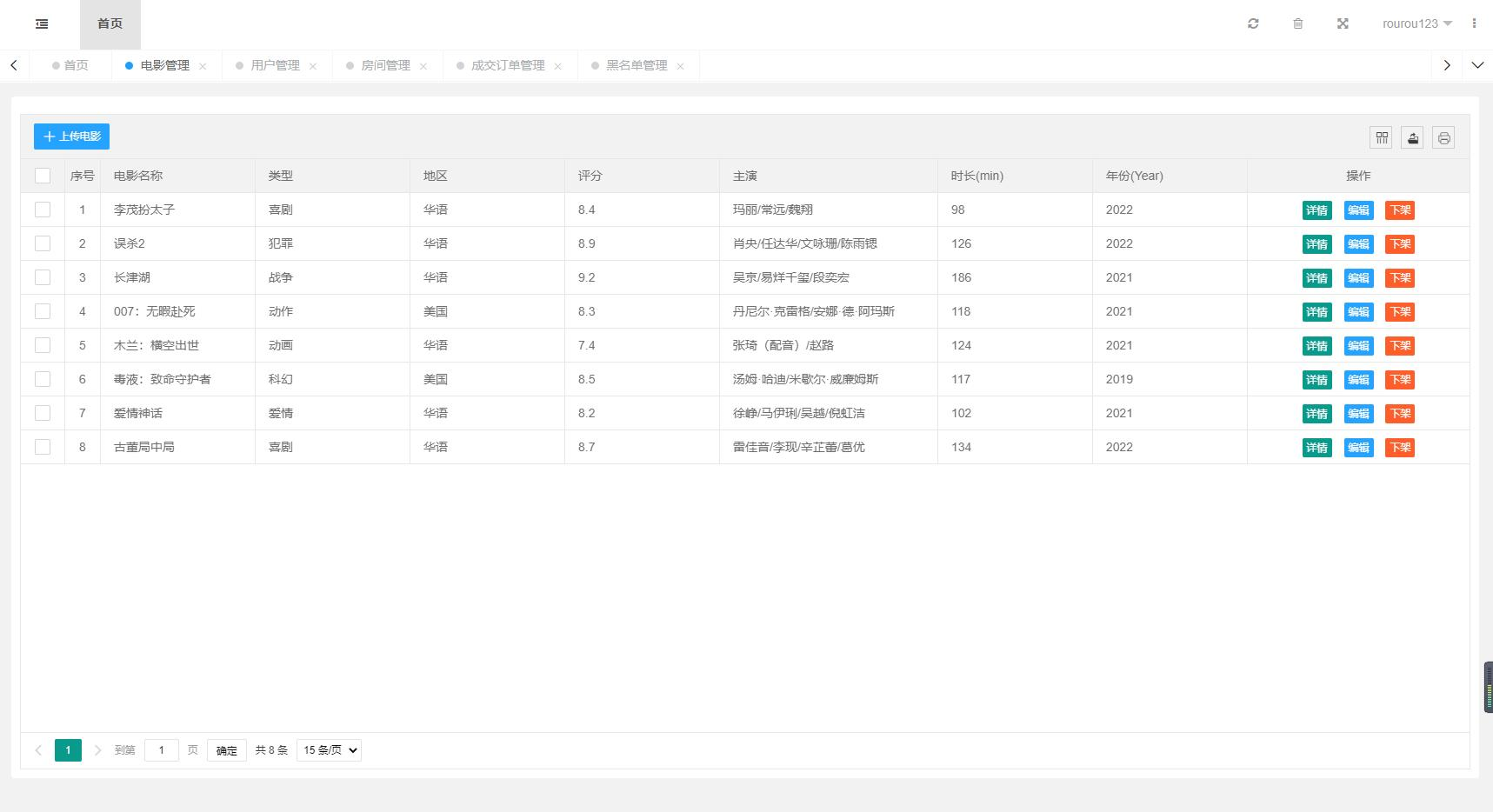

基于SpringBoot+Mybatis框架的私人影院预约系统(附源码,包含数据库文件)

基于SpringBootMybatis框架的私人影院预约系统,附源码,包含数据库文件。 非常完整的一个项目,希望能对大家有帮助哈。 本系统的完整源码以及数据库文件都在文章结尾处,大家自行获取即可。 项目简介 该项目设计了基于SpringBoo…...

【SERVERLESS】AWS Lambda上实操

通过Serverless的发展历程及带给我们的挑战,引出我们改如何改变思路,化繁为简,趋利避害,更好的利用其优势,来释放企业效能,为创造带来无限可能。 一 Serverless概述 无服务器计算近年来与云原生计算都是在…...

IDEA2023 开发环境配置

目录 1. 关闭IDEA自动更新1.2 IDEA 新版样式切换 2. Maven配置2.1本地仓库优先加载2.2 maven.config配置文件中 3. 全局配置JDK4. 配置文件编码:UTF-85. 开启自动编译(全局配置)6. 开启自动导包7. 开启鼠标悬浮(提示文档信息)8. 设…...

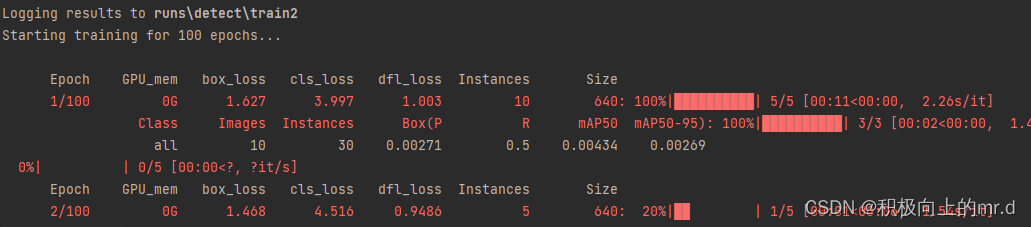

YOLOV5 + 双目相机实现三维测距(新版本)

文章目录 YOLOV5 双目相机实现三维测距(新版本)1. 项目流程2. 测距原理3. 操作步骤和代码解析4. 实时检测5. 训练6. 源码下载 YOLOV5 双目相机实现三维测距(新版本) 本文主要是对此篇文章做一些改进,以及解释读者在…...

计算机网络概述)

【计算机网络】(一)计算机网络概述

文章目录 【计算机网络】(一)计算机网络概述前言1.1 计算机网络在信息时代中的作用1.2 互联网概述1.2.1 网络的网络1.2.2 互联网基础结构发展的三个阶段1.2.3 互联网标准化工作 1.3 互联网的组成1.3.1 互联网的边缘部分1.3.2 互联网的核心部分 1.4 计算机…...

前端npm常用命令总结

npm(Node Package Manager)是Node.js的包管理器,用于安装和管理Node.js的依赖库。以下是一份npm命令的总结文档,涵盖了常用的npm命令及其功能: 包相关的 安装和卸载包 npm install :安装指定名称的包。n…...

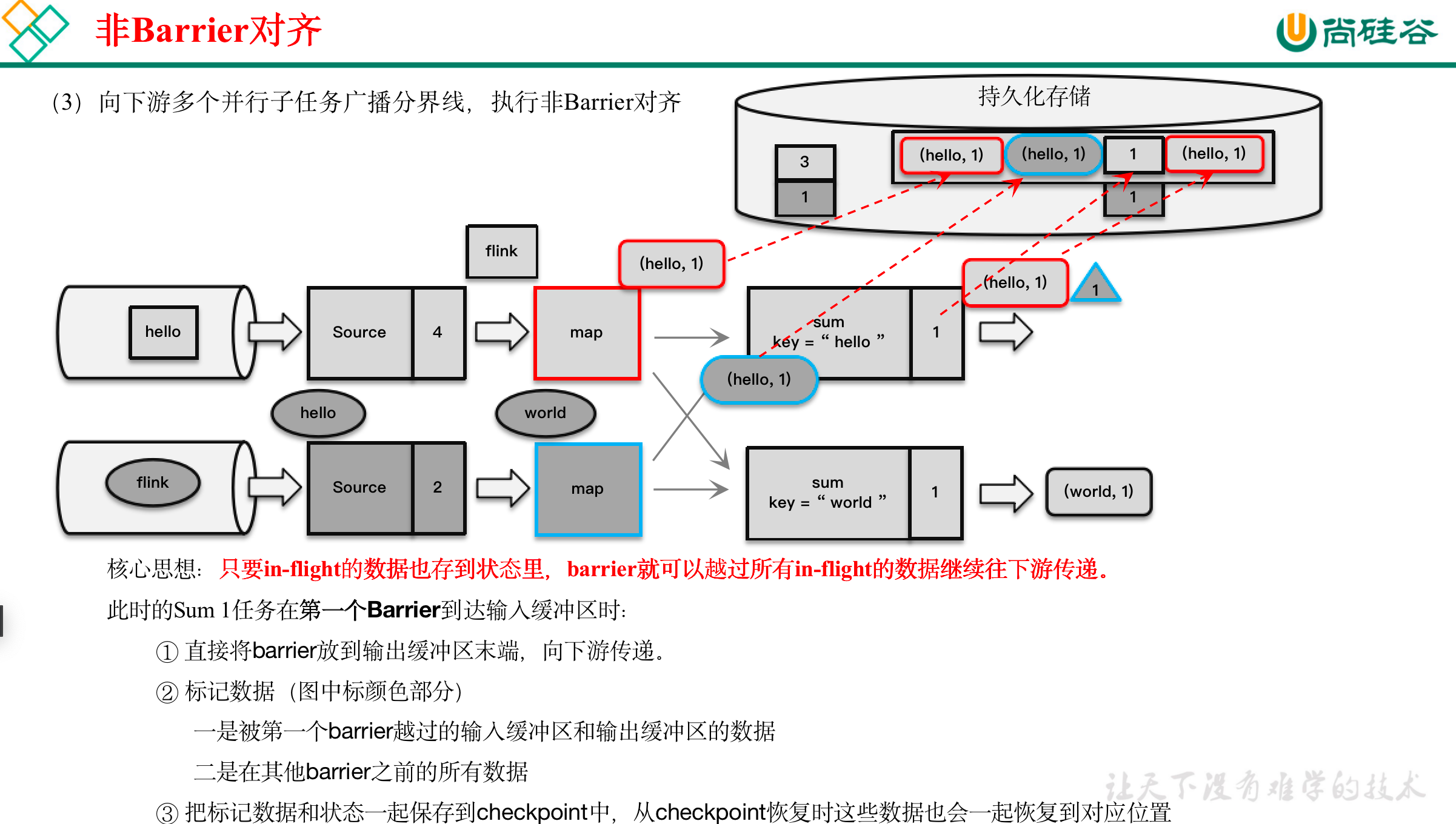

[尚硅谷flink] 检查点笔记

在Flink中,有一套完整的容错机制来保证故障后的恢复,其中最重要的就是检查点。 文章目录 11.1 检查点11.1.1 检查点的保存1)周期性的触发保存2)保存的时间点3)保存的具体流程 11.1.2 从检查点恢复状态11.1.3 检查点算法…...

JVM虚拟机(五)强引用、软引用、弱引用、虚引用

目录 一、强引用二、软引用三、弱引用四、虚引用五、总结 引文: 在 Java 中一共存在 4 种引用:强、软、弱、虚。它们主要指的是,在进行垃圾回收的时候,对于不同的引用垃圾回收的情况是不一样的。下面我们就一起来看一下这 4 种引用…...

itext7 freemarker动态模板转pdf)

(最新)itext7 freemarker动态模板转pdf

1.引入依赖 <!--PDF导出POM--> <dependency><groupId>com.itextpdf</groupId><artifactId>itext7-core</artifactId><version>8.0.3</version><type>pom</type> </dependency> <dependency><grou…...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

如何更改默认 Crontab 编辑器 ?

在 Linux 领域中,crontab 是您可能经常遇到的一个术语。这个实用程序在类 unix 操作系统上可用,用于调度在预定义时间和间隔自动执行的任务。这对管理员和高级用户非常有益,允许他们自动执行各种系统任务。 编辑 Crontab 文件通常使用文本编…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...

用递归算法解锁「子集」问题 —— LeetCode 78题解析

文章目录 一、题目介绍二、递归思路详解:从决策树开始理解三、解法一:二叉决策树 DFS四、解法二:组合式回溯写法(推荐)五、解法对比 递归算法是编程中一种非常强大且常见的思想,它能够优雅地解决很多复杂的…...

CTF show 数学不及格

拿到题目先查一下壳,看一下信息 发现是一个ELF文件,64位的 用IDA Pro 64 打开这个文件 然后点击F5进行伪代码转换 可以看到有五个if判断,第一个argc ! 5这个判断并没有起太大作用,主要是下面四个if判断 根据题目…...

高效的后台管理系统——可进行二次开发

随着互联网技术的迅猛发展,企业的数字化管理变得愈加重要。后台管理系统作为数据存储与业务管理的核心,成为了现代企业不可或缺的一部分。今天我们要介绍的是一款名为 若依后台管理框架 的系统,它不仅支持跨平台应用,还能提供丰富…...

FTXUI::Dom 模块

DOM 模块定义了分层的 FTXUI::Element 树,可用于构建复杂的终端界面,支持响应终端尺寸变化。 namespace ftxui {...// 定义文档 定义布局盒子 Element document vbox({// 设置文本 设置加粗 设置文本颜色text("The window") | bold | color(…...