在redhat7/8平台上部署ELK7.17.18的技术方案

部署环境说明

为节省资源直接使用1台测试机模拟3节点elasticsearch服务集群做部署,在该主机上同时部署了3个elasticsearch实例、1个logstash实例、1个kibana实例、1个filebeat实例。对于生产环境,以上实例服务应该做分布式部署。

ELK-TEST1 192.168.10.11

本方案已通过了以下操作系统环境的验证测试:

- os: rhel 7.9 openssl:1.1.1w

- os: rhel 8.8 openssl:3.1.2

操作系统参数调优与配置

主机名IP映射

cat << EOF >> /etc/hosts

192.168.10.11 node-1

192.168.10.11 node-2

192.168.10.11 node-3

192.168.10.11 ELK-TEST1

EOF

禁用swap

swapoff -a

sed -i '/swap/d' /etc/fstab

调整系统可用资源限制

文件句柄与最大线程并发数量:

cat << EOF > /etc/security/limits.d/usercustom.conf

* soft nofile 65535

* hard nofile 65535

* soft nproc 4096

* hard nproc 4096

* soft fsize unlimited

* hard fsize unlimited

* soft memlock unlimited

* hard memlock unlimited

EOF

虚拟内存及网络连接重连

cat << EOF > /etc/sysctl.d/98-usercustom.conf

vm.max_map_count=262144

net.ipv4.tcp_retries2 = 5

EOFsysctl -p /etc/sysctl.d/98-usercustom.conf

创建es专用的系统用户

useradd elastic

检查或配置系统安全配置

生产网不建议关闭系统防火墙,可以直接对运行ELK服务的主机节点间做网络访问的全部放行配置。

关闭selinux

setenforce 0

sed -i '/SELINUX/s/enforcing/disabled/' /etc/selinux/config

重启系统,以使上面配置全部生效。

部署ELK安装包

将以下4个安装包上传到主机/opt目录下,解压缩:

elasticsearch-7.17.18-linux-x86_64.tar.gz

filebeat-7.17.18-linux-x86_64.tar.gz

kibana-7.17.18-linux-x86_64.tar.gz

logstash-7.17.18-linux-x86_64.tar.gz

cd /opt

tar zxf elasticsearch-7.17.18-linux-x86_64.tar.gz

tar zxf filebeat-7.17.18-linux-x86_64.tar.gz

tar zxf kibana-7.17.18-linux-x86_64.tar.gz

tar zxf logstash-7.17.18-linux-x86_64.tar.gz

mkdir soft

mv *.gz soft

由于我们是使用1个主机来模拟部署一套ELK服务,elasticsearch集群服务需要运行在生产模式下,至少有3个es实例。所以对部署目录做以下调整:

cd /opt

mv elasticsearch-7.17.18/ elastic-node1

cp -r elastic-node1/ elastic-node2

cp -r elastic-node1/ elastic-node3

mv logstash-7.17.18/ logstash

mv kibana-7.17.18-linux-x86_64/ kibana

mv filebeat-7.17.18-linux-x86_64/ filebeat

chown -R elastic.elastic *

最终的/opt部署路径结果如下:

elastic-node1 elastic-node2 elastic-node3 filebeat kibana logstash soft

ELK集群服务的初始化配置

以下所有的配置均是使用elastic普通用户执行!!!

我们这里是把所有服务部署在一个主机上了,所以以下配置命令均在同一个主机上执行。如果你规划的ELK服务集群使用了多个主机节点,请根据每个服务实例实际部署位置选择相应的主机并配置。

制作ELK集群使用的证书密钥

cd /opt/elastic-node1

mkdir makecerts

./bin/elasticsearch-certutil ca --out ./makecerts/elastic-stack-ca.p12 --days 36500 # 签发CA根证书,有效期100年

./bin/elasticsearch-certutil cert --ca ./makecerts/elastic-stack-ca.p12 --out ./makecerts/elastic-certificates.p12 --dns node-1,ELK-TEST1,node-2,node-3 --ip 192.168.10.11 --days 36500 # 记录好以上两个证书的密码信息

/opt/elastic-node1/jdk/bin/keytool -keystore ./makecerts/elastic-stack-ca.p12 -list # 查看CA证书

/opt/elastic-node1/jdk/bin/keytool -keystore ./makecerts/elastic-certificates.p12 -list # 查看elasticsearch服务证书

签发其他实例服务使用的证书:

./bin/elasticsearch-certutil cert --ca ./makecerts/elastic-stack-ca.p12 --out ./makecerts/logstash.zip --name logstash --dns node-1,ELK-TEST1,node-2,node-3 --ip 192.168.10.11 --pem --days 36500

./bin/elasticsearch-certutil cert --ca ./makecerts/elastic-stack-ca.p12 --out ./makecerts/kibana.zip --name kibana --dns node-1 --ip 192.168.10.11 --pem --days 36500

./bin/elasticsearch-certutil cert --ca ./makecerts/elastic-stack-ca.p12 --out ./makecerts/filebeat-10.11.zip --name filebeat-10.11 --dns node-1,ELK-TEST1,node-2,node-3 --pem --days 36500 ./bin/elasticsearch-certutil cert --ca ./makecerts/elastic-stack-ca.p12 --out ./makecerts/metricbeat.zip --name metricbeat --dns node-1 --ip 192.168.10.11 --pem --days 36500 openssl pkcs12 -nocerts -nodes -in ./makecerts/elastic-stack-ca.p12 -out ./makecerts/private.pem

openssl pkcs12 -clcerts -nokeys -in ./makecerts/elastic-stack-ca.p12 -out ./makecerts/cacert.pem # 生成一份pem格式的ca证书文件

openssl x509 -in ./makecerts/cacert.pem -noout -text # 查看ca pem证书信息

将elasticsearch证书密码保存到keystore、truststore中:

./bin/elasticsearch-keystore create

./bin/elasticsearch-keystore add xpack.security.transport.ssl.keystore.secure_password

./bin/elasticsearch-keystore add xpack.security.transport.ssl.truststore.secure_password

./bin/elasticsearch-keystore add xpack.security.http.ssl.keystore.secure_password

./bin/elasticsearch-keystore add xpack.security.http.ssl.truststore.secure_password

./bin/elasticsearch-keystore list # 浏览keystore密钥库中保存的信息

./bin/elasticsearch-keystore show xpack.security.http.ssl.keystore.secure_password # 查看在密钥库中保存的指定密码信息

解压kibana.zip,logstash.zip,filebeat.zip,并进一步制作适配logstash服务的证书文件:

cd /opt/elastic-node1/makecerts

unzip filebeat-10.11.zip

unzip kibana.zip

unzip logstash.zip

rm -rf *.zip

logstash input插件需要使用pkcs8格式的密钥文件,output elasticsearch插件需要使用truststore密钥库保存pkcs12格式的ca证书:

cd /opt/elastic-node1/makecerts/logstash

openssl pkcs8 -in logstash.key -topk8 -nocrypt -out logstash.p8

/opt/elastic-node1/jdk/bin/keytool -import -file /opt/elastic-node1/makecerts/cacert.pem -keystore truststore.p12 -storepass ueyf36456fh -noprompt -storetype pkcs12

分发各实例需要使用的证书、密钥文件:

cd /opt/elastic-node1/makecerts

cp elastic-certificates.p12 /opt/elastic-node1/config

cp elastic-certificates.p12 /opt/elastic-node2/config

cp elastic-certificates.p12 /opt/elastic-node3/config

cp /opt/elastic-node1/config/elasticsearch.keystore /opt/elastic-node2/config/

cp /opt/elastic-node1/config/elasticsearch.keystore /opt/elastic-node3/config/

cp cacert.pem logstash/* /opt/logstash/config/

cp cacert.pem kibana/kibana.* /opt/kibana/config/

cp cacert.pem filebeat-10.11/* /opt/filebeat/

注:将makecerts目录打包做好备份,tar zcf makecerts.tgz makecerts/

设置elasticsearch实例配置

设置elasticsearch实例的jvm缓存,请根据实际情况调整:

cat << EOF > /opt/elastic-node1/config/jvm.options.d/jvm-heap.conf

-Xms4g

-Xmx4g

EOFcat << EOF > /opt/elastic-node2/config/jvm.options.d/jvm-heap.conf

-Xms4g

-Xmx4g

EOFcat << EOF > /opt/elastic-node3/config/jvm.options.d/jvm-heap.conf

-Xms4g

-Xmx4g

EOF

在本示例的3个es服务实例的elasticsearch.yml配置中,只有4个参数值有差别,它们是node.name、path.data、path.logs、http.port、transport.port 。如果是使用3个主机节点部署,且每个主机上只运行一个elasticsearch实例时,每个实例间的配置只有node.name、network.host参数值的差别。

cat << EOF > /opt/elastic-node1/config/elasticsearch.yml

cluster.name: elk-application

node.name: node-1

node.master: true

node.data: true

path.data: /opt/elastic-node1/data

path.logs: /opt/elastic-node1/logs

bootstrap.memory_lock: true

network.host: 192.168.10.11

http.port: 9200

transport.port: 9300

discovery.seed_hosts: ["192.168.10.11:9300", "192.168.10.11:9301", "192.168.10.11:9302"]

# cluster.initial_master_nodes参数在第1次启动es服务集群后,需要及时注释掉!

cluster.initial_master_nodes: ["node-1", "node-2", "node-3"]

xpack.security.enabled: true

xpack.security.transport.ssl.enabled: true

xpack.security.transport.ssl.verification_mode: certificate

xpack.security.transport.ssl.keystore.path: ./elastic-certificates.p12

xpack.security.transport.ssl.truststore.path: ./elastic-certificates.p12

xpack.security.http.ssl.enabled: true

xpack.security.http.ssl.keystore.path: ./elastic-certificates.p12

xpack.security.http.ssl.truststore.path: ./elastic-certificates.p12

EOFcat << EOF > /opt/elastic-node2/config/elasticsearch.yml

cluster.name: elk-application

node.name: node-2

node.master: true

node.data: true

path.data: /opt/elastic-node2/data

path.logs: /opt/elastic-node2/logs

bootstrap.memory_lock: true

network.host: 192.168.10.11

http.port: 9201

transport.port: 9301

discovery.seed_hosts: ["192.168.10.11:9300", "192.168.10.11:9301", "192.168.10.11:9302"]

# cluster.initial_master_nodes参数在第1次启动es服务集群后,需要及时注释掉!

cluster.initial_master_nodes: ["node-1", "node-2", "node-3"]

xpack.security.enabled: true

xpack.security.transport.ssl.enabled: true

xpack.security.transport.ssl.verification_mode: certificate

xpack.security.transport.ssl.keystore.path: ./elastic-certificates.p12

xpack.security.transport.ssl.truststore.path: ./elastic-certificates.p12

xpack.security.http.ssl.enabled: true

xpack.security.http.ssl.keystore.path: ./elastic-certificates.p12

xpack.security.http.ssl.truststore.path: ./elastic-certificates.p12

EOFcat << EOF > /opt/elastic-node3/config/elasticsearch.yml

cluster.name: elk-application

node.name: node-3

node.master: true

node.data: true

path.data: /opt/elastic-node3/data

path.logs: /opt/elastic-node3/logs

bootstrap.memory_lock: true

network.host: 192.168.10.11

http.port: 9202

transport.port: 9302

discovery.seed_hosts: ["192.168.10.11:9300", "192.168.10.11:9301", "192.168.10.11:9302"]

# cluster.initial_master_nodes参数在第1次启动es服务集群后,需要及时注释掉!

cluster.initial_master_nodes: ["node-1", "node-2", "node-3"]

xpack.security.enabled: true

xpack.security.transport.ssl.enabled: true

xpack.security.transport.ssl.verification_mode: certificate

xpack.security.transport.ssl.keystore.path: ./elastic-certificates.p12

xpack.security.transport.ssl.truststore.path: ./elastic-certificates.p12

xpack.security.http.ssl.enabled: true

xpack.security.http.ssl.keystore.path: ./elastic-certificates.p12

xpack.security.http.ssl.truststore.path: ./elastic-certificates.p12

EOF

设置logstash服务实例配置

logstash服务配置文件:

cat << EOF > /opt/logstash/config/logstash.yml

node.name: logstash-10-11

xpack.monitoring.enabled: false

xpack.monitoring.elasticsearch.username: logstash_system

xpack.monitoring.elasticsearch.password: hDagwy141d

#xpack.monitoring.elasticsearch.hosts: ["https://node-1:9200", "https://node-2:9201", "https://node-3:9202"]

xpack.monitoring.elasticsearch.hosts: ["https://node-1:9200"]

xpack.monitoring.elasticsearch.ssl.certificate_authority: "/opt/logstash/config/cacert.pem"

xpack.monitoring.elasticsearch.ssl.verification_mode: certificate

EOF

logstash 数据转发配置文件:

cat << EOF > /opt/logstash/config/logstash.conf

input {beats {id => "logstash-10-11"port => 5044ssl => truessl_certificate_authorities => "/opt/logstash/config/cacert.pem"ssl_certificate => "/opt/logstash/config/logstash.crt"ssl_key => "/opt/logstash/config/logstash.p8"ssl_verify_mode => "force_peer"}

}

output {elasticsearch {id => "elk-application"hosts => ["https://node-1:9200", "https://node-2:9201", "https://node-3:9202"]manage_template => truetemplate_overwrite => trueindex => "test-logs-%{+YYYY.MM.dd}"user => "elastic"password => "iwuHBG865"ssl_certificate_verification => truetruststore => "/opt/logstash/config/truststore.p12"truststore_password => "ueyf36456fh"}

}

EOF

设置kibana服务实例配置

cat << EOF > /opt/kibana/config/kibana.yml

server.host: "node-1"

server.publicBaseUrl: "https://192.168.10.11:5601/"

elasticsearch.hosts: ["https://192.168.10.11:9200"]

elasticsearch.username: "kibana_system"

elasticsearch.password: "hfrr53df64"

server.ssl.enabled: true

server.ssl.certificate: /opt/kibana/config/kibana.crt

server.ssl.key: /opt/kibana/config/kibana.key

elasticsearch.ssl.certificateAuthorities: [ "/opt/kibana/config/cacert.pem" ]

elasticsearch.ssl.verificationMode: certificate

xpack.security.encryptionKey: "dfe2435fdsdfg2424wegrcvnjhgfr5678909iju"

xpack.security.sessionTimeout: 1800000

xpack.monitoring.elasticsearch.hosts: [ "https://192.168.10.11:9200" ]

xpack.monitoring.elasticsearch.ssl.certificateAuthorities: config/cacert.pem

EOF

设置filebeat服务配置

filebeat.yml配置文件如下,因有特殊字符无法使用cat命令直接写入文件,请复制下面内容并替换配置文件内容:

filebeat.inputs:

- type: filestreamid: ELK-TEST1-idenabled: truepaths:- /var/log/test-logs/*.log

filebeat.config.modules:path: ${path.config}/modules.d/*.ymlreload.enabled: false

setup.template.settings:index.number_of_shards: 1

output.logstash:hosts: ["node-1:5044"]ssl.certificate_authorities: ["/opt/filebeat/cacert.pem"]ssl.certificate: "/opt/filebeat/filebeat-10.11.crt"ssl.key: "/opt/filebeat/filebeat-10.11.key"

processors:- add_host_metadata:when.not.contains.tags: forwarded- add_cloud_metadata: ~- add_docker_metadata: ~- add_kubernetes_metadata: ~

设置rsyslogd服务配置

很多安全、网络类的设备,仅支持将设备日志转发给syslog服务,所以我们需要配置一个rsyslogd服务,接收这些设备日志。在完成日志落盘后,由filebeat负责采集和存储到ELK平台。

检查/etc/rsyslog.conf文件,启用以下参数:

module(load="imudp") # needs to be done just once

input(type="imudp" port="514")module(load="imtcp") # needs to be done just once

input(type="imtcp" port="514")

注:这里的参数配置方法在rhel7和rhel8上有差别,但区别不大,找到并启用即可。

创建/etc/rsyslog.d/test-logs.conf 配置文件,内容如下:

$template remote-incoming-logs,"/var/log/test-logs/%fromhost-ip%_%$YEAR%.log"

*.* ?remote-incoming-logs

& ~

mkdir -p /var/log/test-logs

systemctl restart rsyslog

systemctl status rsyslog

注意查看rsyslog服务日志、状态。

启动各个服务组件并观察日志

启动elasticsearch服务集群并设置管理账密信息

注:依次启协3个服务实例,每启动一个后,先观察 elk-application.log 日志输出,在前一个实例启动结束后,再启动下一次。

cd /opt/elastic-node1

./bin/elasticsearch -dcd /opt/elastic-node2

./bin/elasticsearch -dcd /opt/elastic-node3

./bin/elasticsearch -d

观察上述服务启动,日志输出和集群显示状态均正常后,及时注释掉elasticsearch.yml文件中的cluster.initial_master_nodes参数!

执行下面命令设置内建管理用户的密码:

./bin/elasticsearch-setup-passwords interactive

注:这里设置的账号密码,需要与前面各种服务的配置文件中会使用的账号、密码信息一致。

2)启动kibana服务

cd /opt/kibana

nohup ./bin/kibana &

注:观察并确认日志输出正常,服务运行正常。

访问https://192.168.10.11:5601,使用上面创建的elastic管理员用户登录。

3)启动logstash服务

cd /opt/logstash

./bin/logstash -f ./config/logstash.conf &

4)启动filebeat服务

使用root用户操作:

cd /opt/filebeat

chown root.root filebeat.yml

./filebeat -e -c filebeat.yml &

注:由于我们的使用场景中,filebeat会采集/var/log下一些系统日志,需要root权限,所以这里有上述的权限调整。

登录kibana控制台配置索引管理信息

登录后,进入Management界面创建一个index pattern

名称为:test-logs-*

在discover界面下,就可以检索到已经采集到的日志数据了。

创建索引生命周期管理策略

名称:test-logs-policy

启用两个生命阶段即可:

- hot phase:管理30天内的索引文件

- cold phase: 管理大于180天的索引文件

创建索引模板

进入Dev tools界面,执行以下命令:

PUT _index_template/test-logs-template?pretty

{"index_patterns" : ["test-logs-*"],"template" : {"settings" : {"index" : {"lifecycle" : {"name" : "test-logs-policy","rollover_alias" : "test-logs"},"number_of_shards" : "1","number_of_replicas" : "2"}},"aliases": {"test-logs": {}}}

}

查看索引模板:

GET _index_template/test-logs-template?pretty

到这里,主要配置内容基本结束。

相关文章:

在redhat7/8平台上部署ELK7.17.18的技术方案

部署环境说明 为节省资源直接使用1台测试机模拟3节点elasticsearch服务集群做部署,在该主机上同时部署了3个elasticsearch实例、1个logstash实例、1个kibana实例、1个filebeat实例。对于生产环境,以上实例服务应该做分布式部署。 ELK-TEST1 192.168.10…...

分享6个好用的ChatGPT)

(Chat For Al,创新Al,汇语Al助手,AiTab新标签,万能助手,LLaVA)分享6个好用的ChatGPT

目录 1、Chat For AI 2、创想AI 3、汇语AL助手...

MySQL-锁篇

文章目录 表级锁和行级锁了解吗?有什么区别?行级锁使用有什么注意事项?InnoDB有哪几类行锁?共享锁和排他锁是什么?意向锁有什么用? 锁是一种常见的并发事务的控制方式 表级锁和行级锁了解吗?有什…...

滤波器笔记(杂乱)

线性相位是时间平移,相位不失真 零、基础知识 1、用相量表示正弦量 https://zhuanlan.zhihu.com/p/345546880 https://www.zhihu.com/question/347763932/answer/1103938667 A s i n ( ω t θ ) ⇔ A e j θ ⇔ A ∠ θ Asin(\omega t\theta) {\Leftrightarrow…...

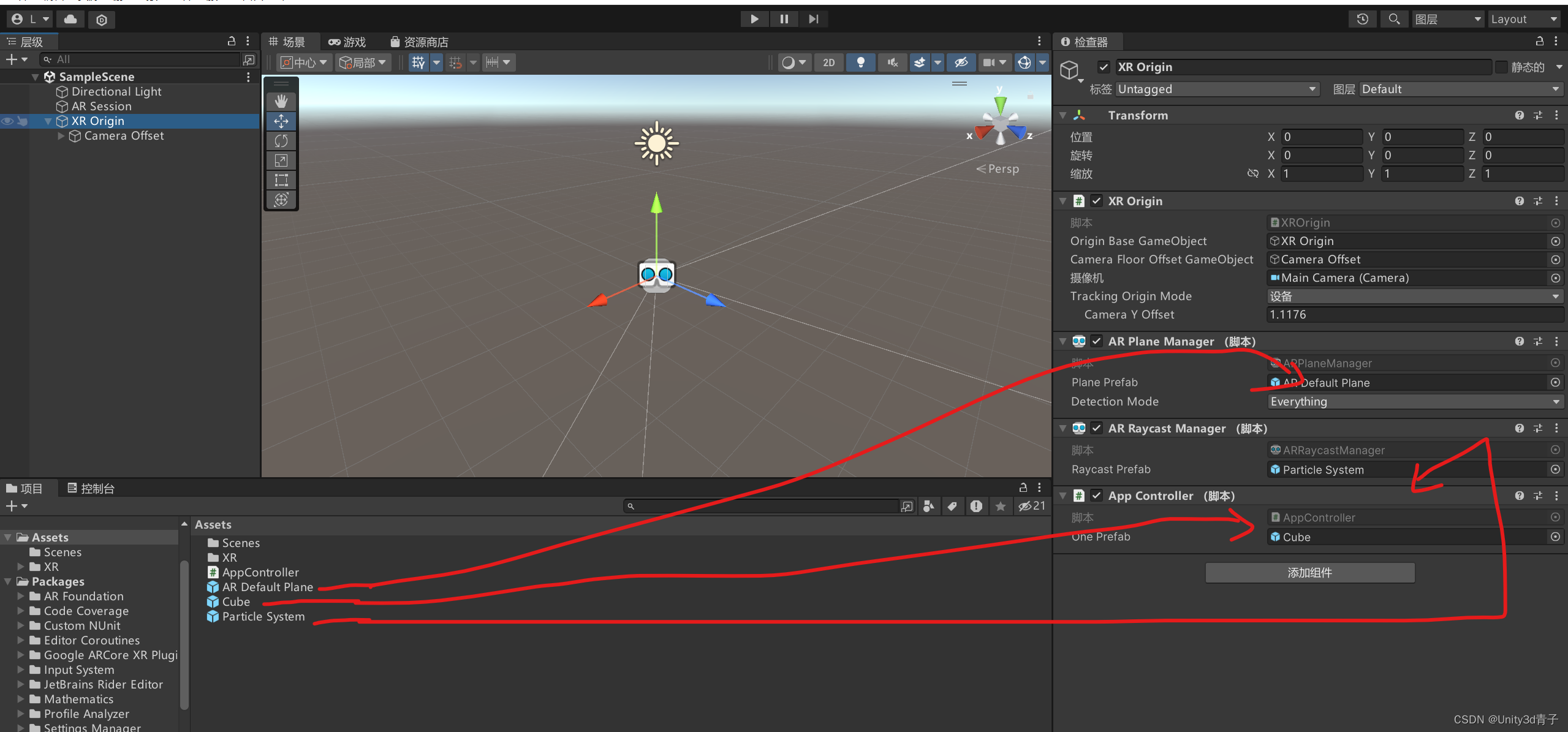

【ARFoundation自学01】搭建AR框架,检测平面点击位置克隆物体

Unity开发ARFoundation相关应用首先安装ARFoundation包 然后设置XR 1.基础AR场景框架搭建 2.一个基本的点击克隆物体到识别的平面脚本 挂在XROrigin上 脚本AppController 脚本说明书 ## 业务逻辑 AppController 脚本旨在实现一个基本的 AR 应用程序功能:用户通过…...

.Net ajax 接收参数

后端部分代码 一般处理程序 public void ProcessRequest(HttpContext context){context.Response.ContentType "text/plain";string str_index context.Request.Form.AllKeys.Contains("index") ? context.Request.Form["index"].ToString(…...

智能零售:引领购物新时代

智能零售通过整合人工智能、物联网、大数据和机器学习等技术,正在彻底改变传统的购物模式,为消费者和零售商提供前所未有的效率和个性化体验。 智能零售利用消费者数据分析来提供个性化的购物推荐。无论是在线平台或是实体店内,智能系统都能…...

【AIGC】AIGC在虚拟数字人中的应用:塑造未来互动体验的革新力量

🚀 🚀 🚀随着科技的快速发展,AIGC已经成为引领未来的重要力量。其中,AIGC在虚拟数字人领域的应用更是引起了广泛关注。虚拟数字人作为一种先进的数字化表达形式,结合了3D建模、动画技术、人工智能等多种先进…...

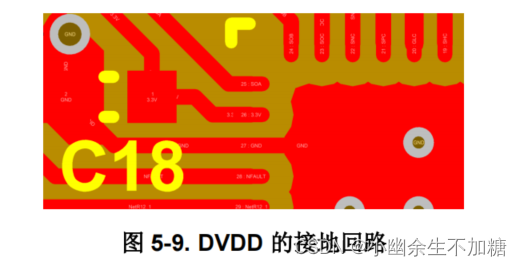

电机控制器电路板布局布线参考指导(五)

电机控制器电路板布局布线参考指导(五)大容量电容和旁路电容的放置 1.大容量电容的放置2.电荷泵电容器3.旁路电容/去耦电容的放置3.1 靠近电源3.2 靠近功率器件3.3 靠近开关电流源3.4 靠近电流感测放大器3.5 靠近稳压器 tips:资料主要来自网络…...

Python医院挂号脚本

作者介绍:10年大厂数据\经营分析经验,现任大厂数据部门负责人。 会一些的技术:数据分析、算法、SQL、大数据相关、python 欢迎加入社区:码上找工作 作者专栏每日更新: LeetCode解锁1000题: 打怪升级之旅 python数据分析…...

LabVIEW光学探测器板级检测系统

LabVIEW光学探测器板级检测系统 特种车辆乘员舱的灭火抑爆系统广泛采用光学探测技术来探测火情。光学探测器作为系统的关键部件,其探测灵敏度、响应速度和准确性直接关系到整个系统的运行效率和安全性。然而,光学探测器在长期使用过程中可能会因为灰尘污…...

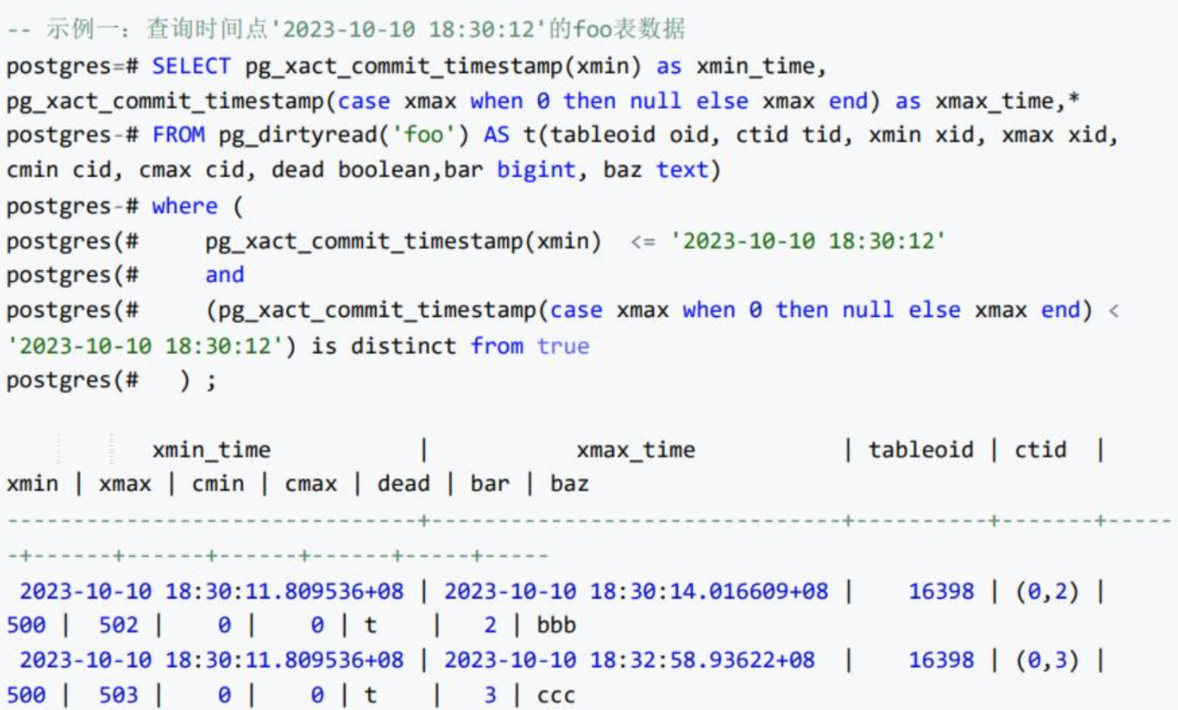

女上司问我:误删除PG百万条数据,可以闪回吗?

作者:IT邦德 中国DBA联盟(ACDU)成员,10余年DBA工作经验 擅长主流数据Oracle、MySQL、PG、openGauss运维 备份恢复,安装迁移,性能优化、故障应急处理等可提供技术业务: 1.DB故障处理/疑难杂症远程支援 2.Mysql/PG/Oracl…...

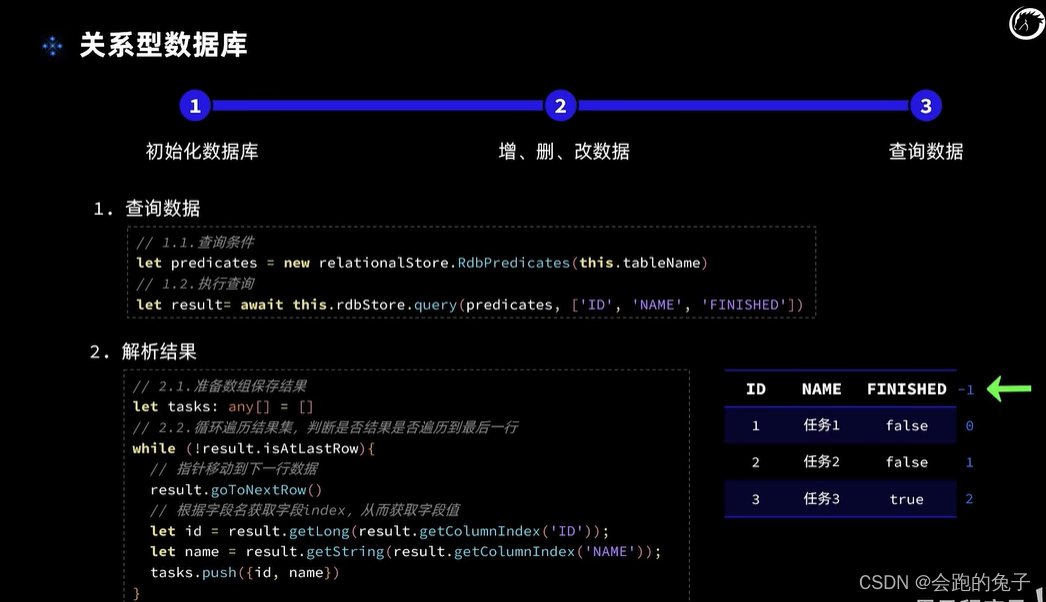

HarmonyOS4-数据持久化

轻量级preferences: 关系型数据库: 增删改: 查询语句: 具体详情代码可参与源码: 黑马大佬写的。 harmonyos-lessons: 黑马程序员B站HarmonyOS课程的基础篇代码部分...

深度学习的社交网络:用户行为分析

1.背景介绍 社交网络是当今互联网的一个重要领域,它们为人们提供了一种快速、便捷的方式来与他人交流、分享信息和建立社交关系。社交网络的数据量巨大,包括用户的个人信息、互动记录、内容等。这些数据为企业和组织提供了丰富的信息来源,可以用于用户行为分析、推荐系统、…...

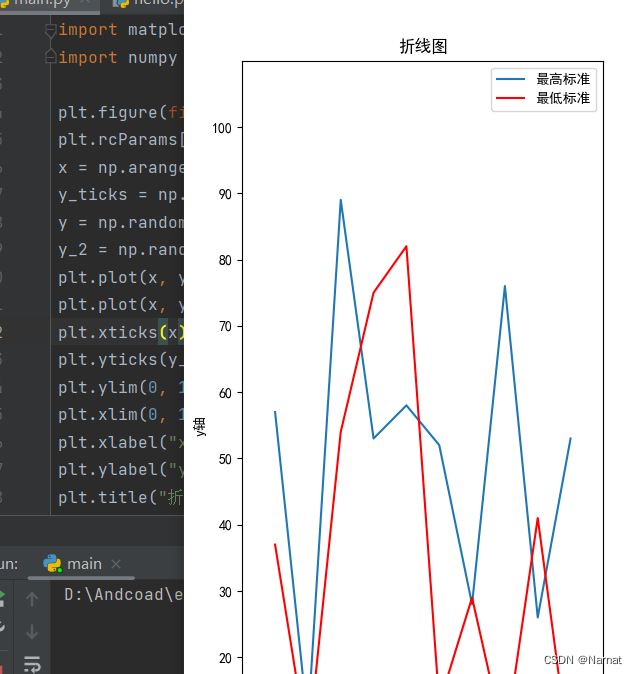

Python 使用 pip 安装 matplotlib 模块(精华版)

pip 安装 matplotlib 模块 1.使用pip安装matplotlib(五步实现):2.使用下载的matplotlib画图: 1.使用pip安装matplotlib(五步实现): 长话短说:本人下载 matplotlib 花了大概三个半小时屡屡碰壁,险些暴走。为了不让新来的小伙伴走我的弯路,特意…...

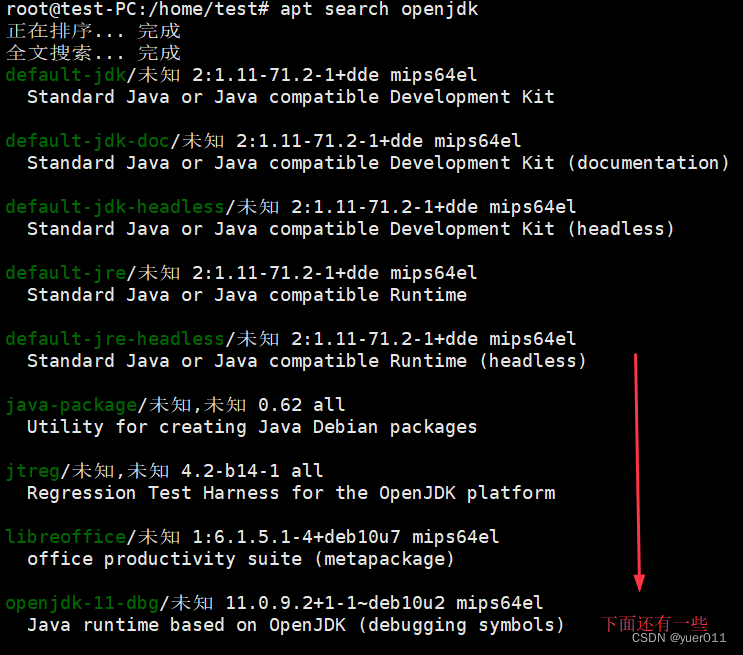

UOS系统-mips架构---Java环境安装

平时都是在windows系统上安装的java环境,今天需要在uos系统安装java1.8的环境,记录一下安装过程。 (以下均在root权限下运行) 一、查找java1.8 jdk版本 apt search openjdkopenjdk-8-jdk/未知,未知 1.8.0.212-2deepin mips64el O…...

Java——二叉树

二叉树 二叉树在Java中是一种重要的数据结构,用于高效地组织和处理具有层级关系的数据。 二叉树的每个节点最多有两个子节点,这两个子节点分别称为左子节点和右子节点。这种结构非常适合于使用递归的方式进行定义和操作。在计算机科学中,二…...

数据仓库—维度建模—事实表设计

事实表 事实表是数据仓库中的核心表,用于记录与业务过程相关的事实信息,是进行数据分析和挖掘的主要数据来源。 在ER模型中抽象出了有实体、关系、属性三种类别,在现实世界中,每一个操作型事件,基本都是发生在实体之间的,伴随着这种操作事件的发生,会产生可度量的值,…...

《系统架构设计师教程(第2版)》第9章-软件可靠性基础知识-05-软件可靠性测试

文章目录 1. 概述2. 定义软件运行剖面2.1 软件的使用行为建模2.2 输入域分层2.3 弧上的概率分配2.4 其他注意点 3. 可靠性测试用例设计4. 可靠性测试的实施4.1 测试前检查4.2 注意点4.2 可靠性测试的难点1)失效判断的主观性2)计算的错误结果不易被发现 4…...

uni-app vue3 setup 如何使用 onShow

在uni-app中,onShow是uni.onAppShow的别名,用于监听当前小程序被用户切换到前台运行时触发。在Vue 3中,你可以通过以下方式使用onShow: 在页面的vue文件中添加onShow方法: javascript <button click“onShow”&g…...

接口测试中缓存处理策略

在接口测试中,缓存处理策略是一个关键环节,直接影响测试结果的准确性和可靠性。合理的缓存处理策略能够确保测试环境的一致性,避免因缓存数据导致的测试偏差。以下是接口测试中常见的缓存处理策略及其详细说明: 一、缓存处理的核…...

Docker 离线安装指南

参考文章 1、确认操作系统类型及内核版本 Docker依赖于Linux内核的一些特性,不同版本的Docker对内核版本有不同要求。例如,Docker 17.06及之后的版本通常需要Linux内核3.10及以上版本,Docker17.09及更高版本对应Linux内核4.9.x及更高版本。…...

MPNet:旋转机械轻量化故障诊断模型详解python代码复现

目录 一、问题背景与挑战 二、MPNet核心架构 2.1 多分支特征融合模块(MBFM) 2.2 残差注意力金字塔模块(RAPM) 2.2.1 空间金字塔注意力(SPA) 2.2.2 金字塔残差块(PRBlock) 2.3 分类器设计 三、关键技术突破 3.1 多尺度特征融合 3.2 轻量化设计策略 3.3 抗噪声…...

C++_核心编程_多态案例二-制作饮品

#include <iostream> #include <string> using namespace std;/*制作饮品的大致流程为:煮水 - 冲泡 - 倒入杯中 - 加入辅料 利用多态技术实现本案例,提供抽象制作饮品基类,提供子类制作咖啡和茶叶*//*基类*/ class AbstractDr…...

多场景 OkHttpClient 管理器 - Android 网络通信解决方案

下面是一个完整的 Android 实现,展示如何创建和管理多个 OkHttpClient 实例,分别用于长连接、普通 HTTP 请求和文件下载场景。 <?xml version"1.0" encoding"utf-8"?> <LinearLayout xmlns:android"http://schemas…...

前端导出带有合并单元格的列表

// 导出async function exportExcel(fileName "共识调整.xlsx") {// 所有数据const exportData await getAllMainData();// 表头内容let fitstTitleList [];const secondTitleList [];allColumns.value.forEach(column > {if (!column.children) {fitstTitleL…...

Axios请求超时重发机制

Axios 超时重新请求实现方案 在 Axios 中实现超时重新请求可以通过以下几种方式: 1. 使用拦截器实现自动重试 import axios from axios;// 创建axios实例 const instance axios.create();// 设置超时时间 instance.defaults.timeout 5000;// 最大重试次数 cons…...

聊一聊接口测试的意义有哪些?

目录 一、隔离性 & 早期测试 二、保障系统集成质量 三、验证业务逻辑的核心层 四、提升测试效率与覆盖度 五、系统稳定性的守护者 六、驱动团队协作与契约管理 七、性能与扩展性的前置评估 八、持续交付的核心支撑 接口测试的意义可以从四个维度展开,首…...

代码随想录刷题day30

1、零钱兑换II 给你一个整数数组 coins 表示不同面额的硬币,另给一个整数 amount 表示总金额。 请你计算并返回可以凑成总金额的硬币组合数。如果任何硬币组合都无法凑出总金额,返回 0 。 假设每一种面额的硬币有无限个。 题目数据保证结果符合 32 位带…...

Kubernetes 网络模型深度解析:Pod IP 与 Service 的负载均衡机制,Service到底是什么?

Pod IP 的本质与特性 Pod IP 的定位 纯端点地址:Pod IP 是分配给 Pod 网络命名空间的真实 IP 地址(如 10.244.1.2)无特殊名称:在 Kubernetes 中,它通常被称为 “Pod IP” 或 “容器 IP”生命周期:与 Pod …...