【4/26-4/30】 Arxiv安全类文章速览

4/26

-

标题: Merchants of Vulnerabilities: How Bug Bounty Programs Benefit Software Vendors

- 作者: Esther Gal-Or, Muhammad Zia Hydari, Rahul Telang

- 摘要: 软件漏洞允许恶意黑客利用,威胁系统和数据安全。本文研究了激励道德黑客发现并负责任地向软件供应商披露漏洞的漏洞赏金计划(BBPs)。通过博弈论模型,我们捕捉了软件供应商、道德黑客和恶意黑客之间的战略互动。首先,我们的分析表明,软件供应商可以通过参与BBPs来增加预期利润,解释了它们日益增长的采用率和BBP平台的成功。其次,我们发现有BBPs的供应商会发布更早的软件,尽管可能存在更多潜在漏洞,因为BBPs使得漏洞披露和缓解工作得以协调。第三,邀请参加BBP的道德黑客的最佳数量仅取决于预期寻求利用的恶意黑客数量。这个道德黑客的最佳数量低于但随着预期恶意黑客数量的增加而增加。最后,更高的赏金激励道德黑客付出更多努力,从而增加了他们首先发现严重漏洞的概率,同时降低了恶意黑客的成功概率。这些发现突出了BBPs对供应商的潜在好处,超出了盈利性。通过协调披露管理风险,使得软件发布更早。随着网络安全威胁的演变,BBP的采用可能会获得动力,为供应商提供了一个有价值的工具,用于增强安全姿态和利益相关者的信任。此外,BBPs将漏洞识别和披露纳入新的市场关系和交易中,影响了软件供应商关于产品安全选择的激励,如发布时间。

- 链接: http://arxiv.org/abs/2404.17497v1

-

标题: Evaluations of Machine Learning Privacy Defenses are Misleading

- 作者: Michael Aerni, Jie Zhang, Florian Tramèr

- 摘要: 实证机器学习隐私防御放弃了差分隐私的可证明保证,希望在抵抗现实对手的同时实现更高的效用。我们发现现有的实证隐私评估(基于成员推断攻击)存在严重缺陷,导致误导性结论。特别是,我们表明以前的评估未能描述最脆弱样本的隐私泄露,使用了弱攻击,并且避免了与实际差分隐私基线的比较。在5个实证隐私防御的案例研究中,我们发现以前的评估低估了隐私泄露的数量级。在更强的评估下,我们研究的实证防御没有一个与适当调整的、高效用的DP-SGD基线(具有空洞的可证明保证)竞争。

- 链接: http://arxiv.org/abs/2404.17399v1

-

标题: Managing Security Evidence in Safety-Critical Organizations

- 作者: Mazen Mohamad, Jan-Philipp Steghöfer, Eric Knauss, Riccardo Scandariato

- 摘要: 随着开放和连接产品的日益普及,网络安全已成为汽车工业等安全关键领域的一个严重问题。因此,监管机构对其在网络安全方面的要求变得更加严格,需要为在这些领域开发的产品提供安全保证。作为回应,公司实施了新的或修改了流程,将安全纳入其产品开发生命周期,从而产生了大量证据以支持关于实现一定安全水平的声明。然而,管理证据并不是一项简单的任务,特别是对于复杂的产品和系统。本文介绍了在六家公司进行的定性访谈研究,研究了安全关键组织中管理安全证据的成熟度。我们发现,当前管理安全证据的成熟度不足以满足认证机构和标准化机构设定的日益增长的要求。组织目前未能识别相关工件作为安全证据,并在组织层面上管理此证据。原因之一是教育差距,另一个是缺乏流程。AI对安全管理证据的影响仍是一个开放的问题。

- 链接: http://arxiv.org/abs/2404.17332v1

-

标题: Enhancing Privacy and Security of Autonomous UAV Navigation

- 作者: Vatsal Aggarwal, Arjun Ramesh Kaushik, Charanjit Jutla, Nalini Ratha

- 摘要: 自主无人飞行器(UAVs)已成为国防、执法、灾难响应和产品交付中的重要工具。这些自主导航系统需要一个无线通信网络,而且最近是基于深度学习的。在边境保护或灾难响应等关键场景中,确保自主UAV的安全导航至关重要。但是,这些自主UAV容易受到通过通信网络或深度学习模型的敌意攻击 - 监听/中间人/成员推断/重建。为了解决这种易感性,我们提出了一种创新的方法,结合了强化学习(RL)和完全同态加密(FHE)以实现安全自主UAV导航。这个端到端的安全框架是为UAV摄像机捕获的实时视频源设计的,并利用FHE在加密输入图像上执行推理。虽然FHE允许在加密数据上进行计算,但某些计算运算符尚未实现。卷积神经网络、全连接神经网络、激活函数和OpenAI Gym库被精心适配到FHE领域,以实现加密数据处理。我们通过广泛的实验验证了我们提出的方法的有效性。我们提出的方法确保了自主UAV导航中的安全性和隐私性,几乎没有性能损失。

- 链接: http://arxiv.org/abs/2404.17225v1

-

标题: Human-Imperceptible Retrieval Poisoning Attacks in LLM-Powered Applications

- 作者: Quan Zhang, Binqi Zeng, Chijin Zhou, Gwihwan Go, Heyuan Shi, Yu Jiang

- 摘要: 目前,借助先进的LLM应用开发框架,越来越多的LLM驱动的应用程序可以轻松地使用检索增强生成(RAG)技术将LLM的知识与外部内容相结合。然而,这些框架的设计没有充分考虑外部内容的风险,从而允许攻击者破坏使用这些框架开发的应用程序。在本文中,我们揭示了LLM驱动应用程序的一个新威胁,称为检索投毒,攻击者可以指导应用程序在RAG过程中产生恶意响应。具体来说,通过分析LLM应用框架,攻击者可以制作出在视觉上与良性文档无法区分的文档。尽管这些文档提供了正确的信息,但一旦它们被用作RAG的参考源,应用程序就会被误导生成错误的响应。我们的初步实验表明,攻击者可以以88.33%的成功率误导LLMs,并在现实世界的应用中达到66.67%的成功率,展示了检索投毒的潜在影响。

- 链接: http://arxiv.org/abs/2404.17196v1

-

标题: Automated Quantum Circuit Generation for Computing Inverse Hash Functions

- 作者: Elena R. Henderson, Jessie M. Henderson, William V. Oxford, Mitchell A. Thornton

- 摘要: 许多密码系统依赖于计算上难以逆转的密码散列函数。健壮的散列函数将输入转换为输出,即使知道输出和创建它们的函数,也无法在合理的时间内检索到输入。因此,散列函数可以是密码学安全的,并且它们被用于加密、认证和其他安全方法。已经提出,这种密码学安全的散列函数将在后量子密码(PQC)时代发挥关键作用,就像它们在传统系统中的作用一样。在这项工作中,我们介绍了一种利用可逆性原则生成逆散列函数电路的过程。我们提供了一个概念验证实现,并描述了允许扩展散列函数反转方法的方法。具体来说,我们将算法的一种表现形式作为更通用的自动量子电路综合、编译和优化工具包的一部分实现。我们展示了为密码散列函数产生的可逆电路,这些电路本质上提供了函数的逆,并且我们描述了增加散列函数反转方法可扩展性的数据结构。

- 链接: http://arxiv.org/abs/2404.17142v1

-

标题: Software Vulnerability Prediction in Low-Resource Languages: An Empirical Study of CodeBERT and ChatGPT

- 作者: Triet H. M. Le, M. Ali Babar, Tung Hoang Thai

- 摘要: 背景:在现代系统中,新兴语言中的软件漏洞(SV)预测对于确保软件安全变得越来越重要。然而,这些语言通常有有限的SV数据,用于开发高性能的预测模型。目的:我们进行了一项实证研究,评估了新兴语言中SV数据稀缺性对最先进的SV预测模型的影响,并调查了提高性能的潜在解决方案。方法:我们在Kotlin、Swift和Rust这三种资源匮乏的语言中,使用和不使用数据采样技术,基于CodeBERT训练和测试了基于函数级别和行级别的SV预测的最新模型。我们还评估了ChatGPT在资源匮乏的SV预测中的有效性,考虑到它在其他领域的最近成功

4/29

-

标题: PrescientFuzz: A more effective exploration approach for grey-box fuzzing

- 作者: Daniel Blackwell, David Clark

- 摘要: 在本文中,我们介绍了一种改进灰盒模糊测试活动早期探索的方法;允许模糊测试器更早地达到有趣的代码覆盖率。为此,它利用被测试系统(SUT)的控制流图信息,以决定哪些输入在变异时最有可能发现大部分覆盖率。

- 发表时间: 2024-04-29T17:21:18Z

- 链接: http://arxiv.org/abs/2404.18887v1

-

标题: Hiding from Facebook: An Encryption Protocol resistant to Correlation Attacks

- 作者: Chen-Da Liu, Simone Santini

- 摘要: 在许多社交网络中,人们发布想要透露的信息(例如,一些朋友的合影)以及可能导致隐私泄露的信息(例如,这些人的姓名)。人们可能希望通过加密这些敏感信息并只与信任的人分享解密密钥来隐藏这些信息,但这可能还不够。如果与一张脸相关的密码总是相同的,那么人脸识别系统的输出与密码之间的相关性可以提供有用的线索,并帮助训练识别器识别未标记的脸部实例。我们将这些称为“相关性攻击”。

- 发表时间: 2024-04-29T15:53:03Z

- 链接: http://arxiv.org/abs/2404.18817v1

-

标题: AppPoet: Large Language Model based Android malware detection via multi-view prompt engineering

- 作者: Wenxiang Zhao, Juntao Wu, Zhaoyi Meng

- 摘要: 由于Android应用程序的广泛种类、多样的功能和复杂的行为语义,攻击者可以采用各种策略在合法功能中隐藏他们真正的攻击意图。然而,基于特征工程的方法在挖掘行为语义信息方面存在局限性,从而阻碍了Android恶意软件检测的准确性和效率。此外,大多数现有的基于特征工程的方法解释性不强,未能为研究人员提供有效和可读的检测报告。受大型语言模型(LLMs)在自然语言理解方面的成功启发,我们提出了AppPoet,这是一个LLM辅助的多视图系统,用于Android恶意软件检测。首先,AppPoet使用静态方法全面收集应用程序特征并构建各种观察视图。随后,它引导LLM为我们精心设计多视图提示工程技术生成功能描述和行为摘要,以实现视图语义的深度挖掘。最后,我们通过深度神经网络(DNN)分类器协作融合多视图信息,以高效准确地检测恶意软件,然后生成启发式诊断报告。实验结果表明,我们的方法实现了97.15%的检测准确率和97.21%的F1分数,优于基线方法Drebin及其变体。此外,案例研究评估了我们生成的诊断报告的有效性。

- 发表时间: 2024-04-29T15:52:45Z

- 链接: http://arxiv.org/abs/2404.18816v1

-

标题: Belt and Brace: When Federated Learning Meets Differential Privacy

- 作者: Xuebin Ren, Shusen Yang, Cong Zhao, Julie McCann, Zongben Xu

- 摘要: 联邦学习(FL)具有在不暴露原始数据的情况下进行大规模机器学习(ML)的巨大潜力。差分隐私(DP)是具有可证明保证的隐私保护的事实上的标准。机器学习的进步表明,DP将是与FL完美契合的,全面保护隐私。因此,大量的努力已经被投入到实现实际可用的带有DP的FL中,但这仍然是具有挑战性的。实践者通常不仅对它的发展和分类没有完全了解,而且在隐私和效用之间面临艰难的选择。因此,这需要对当前进展进行全面回顾,并研究对具有DP保证的高度可用FL系统的挑战和机遇。在本文中,我们首先介绍FL和DP的基本概念,并强调整合的好处。然后,我们通过分类不同的范式和概念来回顾当前的发展。针对带有DP的可用FL,我们提出了优化原则,以寻求模型效用和隐私损失之间的更好权衡。最后,我们讨论了新兴领域的未来挑战和相关研究课题。

- 发表时间: 2024-04-29T15:51:49Z

- 链接: http://arxiv.org/abs/2404.18814v1

-

标题: Beyond Gaze Points: Augmenting Eye Movement with Brainwave Data for Multimodal User Authentication in Extended Reality

- 作者: Matin Fallahi, Patricia Arias-Cabarcos, Thorsten Strufe

- 摘要: 随着扩展现实(XR)在各种应用中的日益采用,需要安全且用户友好的认证方法的需求变得尤为重要。然而,现有的方法可能会破坏XR环境中的沉浸式体验,或者遭受更高的错误接受率。在本文中,我们介绍了一个结合眼动和脑波模式的多模态生物特征认证系统,该系统由消费级低保真传感器捕获。我们的多模态认证利用眼动和脑波的非侵入性和免提特性,提供无缝的XR用户体验和增强的安全性。通过从30名参与者通过消费级设备同步收集的眼动和脑波数据,我们研究了双神经网络是否可以利用这些生物特征进行身份验证。我们的多模态认证系统产生了出色的等错误率(EER)0.298%,这意味着与单一眼动模态相比,EER降低了83.6%,与单一脑波模态相比,EER降低了93.9%。

- 发表时间: 2024-04-29T13:42:55Z

- 链接: http://arxiv.org/abs/2404.18694v1

-

标题: Assessing Cybersecurity Vulnerabilities in Code Large Language Models

- 作者: Md Imran Hossen, Jianyi Zhang, Yinzhi Cao, Xiali Hei

- 摘要: 指令调整的代码大型语言模型(Code LLMs)越来越多地被用作AI编码助手,并集成到各种应用中。然而,由于该领域的研究有限,这些模型引起的网络安全漏洞和影响尚未完全理解。为了弥补这一差距,本文提出了EvilInstructCoder,这是一个专门为评估指令调整的Code LLMs对敌意攻击的网络安全漏洞而设计的框架。EvilInstructCoder引入了敌意代码注入引擎,自动生成恶意代码片段,并将它们注入到良性代码中,以毒化指令调整数据集。它结合了实际的威胁模型,以反映具有不同能力的现实世界对手,并评估了在这些多样化的敌意攻击场景下指令调整的Code LLMs的可利用性。通过使用EvilInstructCoder,我们对三个最先进的Code LLM模型:CodeLlama、DeepSeek-Coder和StarCoder2,在各种敌意攻击场景下的可利用性进行了全面调查。我们的实验结果揭示了这些模型的显著漏洞,证明了对手可以操纵模型,在自然语言指令的响应中生成恶意有效载荷。例如,在后门攻击设置下,通过仅毒化81个样本(整个指令数据集的0.5%),我们实现了不同模型家族的攻击成功率(ASR@1)得分从76%到86%不等。我们的研究揭示了指令调整的Code LLMs所构成的关键网络安全漏洞,并强调了迫切需要强大的防御机制来缓解已识别的漏洞。

- 发表时间: 2024-04-29T10:14:58Z

- 链接: http://arxiv.org/abs/2404.18567v1

-

标题: Machine Learning for Windows Malware Detection and Classification: Methods, Challenges and Ongoing Research

- 作者: Daniel Gibert

- 摘要: 在本章中,读者将探索如何将机器学习应用于构建针对Windows操作系统的恶意软件检测系统。本章首先介绍了机器学习管道的主要组件,突出了收集和维护最新数据集的挑战。在此介绍之后,展示了各种最先进的恶意软件检测器,包括基于特征和基于深度学习的检测器。后续部分介绍了基于机器学习的恶意软件检测器遇到的一些主要挑战,包括概念漂移和敌意攻击。最后,本章以提供关于敌意防御的正在进行的研究的简要概述而结束。

- 发表时间: 2024-04-29T09:28:57Z

4/30

以下是文件中每篇文章的标题、作者、摘要总结、发表时间和链接的中文信息:

-

标题: Succinct arguments for QMA from standard assumptions via compiled nonlocal games

- 作者: Tony Metger, Anand Natarajan, Tina Zhang

- 摘要: 我们从通用且标准的密码学假设出发,为QMA(NP的量子类似物)构建了一个简洁的经典论证系统。先前,基于Mahadev(FOCS '18)的先前工作,Bartusek等人(CRYPTO '22)也构建了一个QMA的简洁经典论证系统。然而,他们的构造依赖于后量子安全的不可区分混淆,这是一个非常强大的原语,人们不知道它是否符合标准密码学假设。相比之下,我们使用的原语(即,折叠哈希函数和量子同态加密的温和版本)要弱得多,并且是由标准假设如LWE所暗示的。我们的协议是使用Kalai等人(STOC '23)设计的一种通用转换构造的,该转换被设计为将任何量子非局域游戏编译成论证系统。我们的主要技术贡献是分析当这种转换应用于简洁的自测试时的可靠性,后者是量子复杂性中MIP*=RE证明的一个关键组成部分。

- 发表时间: 2024-04-30T17:58:06Z

- 链接: http://arxiv.org/abs/2404.19754v1

-

标题: PrivComp-KG : Leveraging Knowledge Graph and Large Language Models for Privacy Policy Compliance Verification

- 作者: Leon Garza, Lavanya Elluri, Anantaa Kotal, Aritranp Piplai, Deepti Gupta, Anupam Joshi

- 摘要: 在数字时代,数据保护和隐私变得越来越重要。许多公司依赖第三方供应商和服务提供商来执行其运营中的关键功能,包括数据处理和存储等任务。然而,这种依赖引入了潜在的漏洞,因为这些供应商的安全措施和实践可能不总是与监管机构预期的标准一致。企业通常需要(往往是在法律惩罚下)确保遵守不断演变的监管规则。由于其复杂性,解释和实施这些法规存在挑战。监管文件内容广泛,需要大量的解释工作,而供应商起草的隐私政策通常缺乏完全合法合规所需的细节,导致模糊不清。为了确保简洁地解释监管要求以及组织隐私政策与这些法规的合规性,我们提出了一种基于大型语言模型(LLM)和语义网的隐私合规方法。在本文中,我们开发了新颖的隐私政策合规验证知识图谱PrivComp-KG。它旨在有效存储和检索有关隐私政策、监管框架以及与隐私法律环境相关的领域特定知识的全面信息。使用检索增强生成,我们确定隐私政策中与相应监管规则相关的部分。这些关于个人隐私政策的信息被填充到PrivComp-KG中。结合领域上下文和规则,可以查询PrivComp-KG以检查每个供应商的隐私政策是否符合相关政策法规的合规性。我们通过验证各种组织的隐私政策文件的合规性来展示PrivComp-KG的相关性。

- 发表时间: 2024-04-30T17:44:44Z

- 链接: http://arxiv.org/abs/2404.19744v1

-

标题: Assessing LLMs in Malicious Code Deobfuscation of Real-world Malware Campaigns

- 作者: Constantinos Patsakis, Fran Casino, Nikolaos Lykousas

- 摘要: 大型语言模型(LLMs)的集成越来越广泛地应用于各种流程中,有效地自动化了许多手动任务,并且经常超越人类的能力。网络安全研究人员和从业者已经认识到这一潜力。因此,他们正在积极探索其应用,鉴于需要处理大量异构数据以识别异常、潜在的绕过、攻击和欺诈事件。此外,LLMs在生成功能性代码、理解代码上下文和总结其操作方面的高级能力也可以用于逆向工程和恶意软件去混淆。为此,我们深入研究了最先进的LLMs的去混淆能力。我们不仅仅讨论一个假设场景,我们评估了四个LLMs使用在臭名昭著的Emotet恶意软件活动中使用的现实世界恶意脚本。我们的结果表明,虽然不是绝对准确,但一些LLMs可以有效地去混淆这些有效载荷。因此,为这项任务微调LLMs可能是未来AI驱动的威胁情报流程中对抗混淆恶意软件的一个可行潜力。

- 发表时间: 2024-04-30T17:06:27Z

- 链接: http://arxiv.org/abs/2404.19715v1

-

标题: A Comprehensive Analysis of Pegasus Spyware and Its Implications for Digital Privacy and Security

- 作者: Karwan Kareem

- 摘要: 本文全面分析了Pegasus间谍软件及其对数字隐私和安全的影响。以色列网络情报公司NSO集团的Pegasus作为一种强大的监控工具而闻名,能够黑入智能手机并提取数据,而用户却浑然不觉。研究强调了这种间谍软件的技术方面、其部署方法以及围绕其使用的争议。研究还强调了由于先进间谍软件的普遍使用,围绕数字隐私和安全的日益增长的担忧。通过深入探讨法律、道德和政策问题,本研究的目标是提供对Pegasus和类似间谍软件工具所构成挑战的全面理解。通过全面审查该主题,本文提出了潜在的解决方案,以减轻威胁并保护用户免受侵入性监控技术的侵害。

- 发表时间: 2024-04-30T16:10:21Z

- 链接: http://arxiv.org/abs/2404.19677v1

-

标题: On Training a Neural Network to Explain Binaries

- 作者: Alexander Interrante-Grant, Andy Davis, Heather Preslier, Tim Leek

- 摘要: 在这项工作中,我们开始研究训练深度神经网络以理解二进制代码的可能性。具体来说,网络将接收直接从二进制文件派生的特征作为输入,并输出功能描述,以帮助逆向工程师调查闭源软件(无论是恶意的还是良性的)的能力。鉴于最近在将大型语言模型(生成性AI)应用于源代码摘要任务方面的成功,这似乎是一个有希望的方向。然而,在我们对可用数据集的初步调查中,我们没有发现足够高质量和数量的数据集来训练这些复杂的模型。相反,我们构建了自己的数据集,该数据集源自包含1.1M条目捕获的Stack Overflow。我们工作的一个主要成果是一种使用样本对的输入嵌入空间和输出嵌入空间中的两个距离之间的相关性来评估数据集的新方法:如果两个样本在输入嵌入空间中的距离很近,它们的输出也应该在输出嵌入空间中很接近。我们发现这种嵌入距离相关性(EDC)测试非常具有诊断性,表明我们收集的数据集和几个现有的开源数据集质量很低,因为距离之间的相关性不好。我们继续探索EDC的普遍适用性,将其应用于一些定性上已知良好的数据集和一些定性上已知不良的合成数据集,并发现它是一个可靠的数据集价值指标。

- 发表时间: 2024-04-30T15:34:51Z

- 链接: http://arxiv.org/abs/2404.19631v1

-

标题: Transferring Troubles: Cross-Lingual Transferability of Backdoor Attacks in LLMs with Instruction Tuning

- 作者: Xuanli He, Jun Wang, Qiongkai Xu, Pasquale Minervini, Pontus Stenetorp, Benjamin I. P. Rubinstein, Trevor Cohn

- 摘要: 对以英语为中心的大型语言模型(LLMs)的后门攻击的影响已经得到了广泛的检查——这种攻击可以通过在训练期间嵌入恶意行为并在特定条件下激活来实现,这些条件触发恶意输出。然而,后门攻击对多语言模型的影响仍未被充分探索。我们的研究重点是针对多语言LLMs的跨语言后门攻击,特别是调查在一种或两种语言中毒化指令调整数据是否可以影响未被毒化指令调整数据的语言的输出。尽管其简单性,我们的实证分析揭示了我们的方法在模型(如mT5、BLOOM和GPT-3.5-turbo)中表现出显著的功效,攻击成功率高,在不同场景下几种语言的成功率超过95%。令人担忧的是,我们的发现还表明,更大的模型显示出对可转移的跨语言后门攻击的增加易感性,这也适用于主要在英语数据上预训练的LLMs,如Llama2、Llama3和Gemma。此外,我们的实验表明,即使在改写后,触发器仍然有效,并且后门机制在25种语言的跨语言响应设置中证明非常有效,平均攻击成功率为50%。我们的研究旨在突出当前多语言LLMs中存在的漏洞和重大安全风险,强调迫切需要针对性的安全措施。

- 发表时间: 2024-04-30T14:43:57Z

- 链接: http://arxiv.org/abs/2404.19597v1

-

标题: Leveraging Label Information for Stealthy Data Stealing in Vertical Federated Learning

- 作者: Duanyi Yao, Songze Li, Xueluan Gong, Sizai Hou, Gaoning Pan

- 摘要: 我们开发了一种新的攻击策略DMAVFL,它避开了当前的检测机制。关键思想是整合一个鉴别器与辅助分类器,充分利用标签信息(这在以前的攻击中被完全忽略了):一方面,标签信息有助于更好地表征来自不同类别的样本的嵌入,从而提高重建性能;另一方面,使用标签信息计算恶意梯度更好地模仿诚实训练,使恶意梯度无法与诚实梯度区分开来,使攻击更加隐蔽。我们全面的实验表明,DMAVFL显著优于现有攻击,并且成功规避了针对恶意攻击的最新防御措施。额外的消融研究和其他防御措施的评估进一步强调了DMAVFL的鲁棒性和有效性。

- 发表时间: 2024-04-30T14:19:06Z

- 链接: http://arxiv.org/abs/2404.19582v1

-

标题: An Extensive Survey of Digital Image Steganography: State of the Art

- 作者: Idakwo M. A., Muazu M. B., Adedokun A. E., Sadiq B. O

- 摘要: 在互联网/内联网上交换信息时保护敏感信息隐私的需求导致了密码学和隐写术的更广泛采用。密码学方法将信息转换为不可读的格式,但由于在计算机上查看流动的结构化字节时字节的不寻常随机性质流动而引起密码分析家的注意。与此相反,隐写术则使用数字媒体隐藏了隐蔽通信的存在。虽然任何数字媒体(文本、图像、视频、音频)都可以传达敏感信息,但具有更高冗余位的媒体更有利于在不扭曲媒体的情况下嵌入敏感信息。由于对失真的高容忍率、高度可用性、更小的尺寸和高冗余位,数字图像比其他媒体更多地用于传达敏感信息。然而,为了实现秘密信息的最佳嵌入而最大化冗余位的需求一直是一个重要问题,因为随着有效载荷的增加,不可见性会恶化,从而导致权衡。这限制了隐写术在有效载荷要求较低的应用中的使用,从而限制了更广泛部署的采用。本文批判性地分析了当前的隐写技术、最新趋势和挑战。

- 发表时间: 2024-04-30T13:16:24Z

- 链接: http://arxiv.org/abs/2404.19548v1

-

标题: Mitigating and Analysis of Memory Usage Attack in IoE System

- 作者: Zainab Alwaisi, Simone Soderi, Rocco De Nicola

- 摘要: 物联网(IoE)是特别在家庭中新出现的趋势。市场力量推动智能家居,也加速了IoE设备在家庭中的传播。这些智能设备的快速采用带来了一个明显的风险,即许多设备缺乏保护最终用户隐私和安全的控制,使他们面临攻击,旨在扰乱生活并造成经济损失。在智能家庭中,管理系统的基本生命维持过程是一个关键任务,无论是小型系统(例如,商业、办公场所、公寓、小屋)还是高度自动化的综合体(例如,商业和工业综合体)。现代智能家居概念需要解决的一个关键问题是防止使用IoE资源。最近,针对消费者IoE设备的攻击急剧增加。

- 发表时间: 2024-04-30T11:48:13Z

- 链接: http://arxiv.org/abs/2404.19480v1

-

标题: AttackBench: Evaluating Gradient-based Attacks for Adversarial Examples

- 作者: Antonio Emanuele Cinà, Jérôme Rony, Maura Pintor, Luca Demetrio, Ambra Demontis, Battista Biggio, Ismail Ben Ayed, Fabio Roli

- 摘要: 对抗性示例通常使用基于梯度的攻击进行优化。虽然不断提出新的攻击,但每种攻击都使用不同的实验设置、超参数设置和对目标模型的前向和后向调用次数来展示其优于前身。这提供了过于乐观甚至有偏见的评估,可能不公平地偏袒某一特定攻击。在这项工作中,我们旨在通过提出AttackBench来克服这些限制,即第一个评估不同攻击之间公平比较的框架。为此,我们首先提出了对基于梯度的攻击的分类,识别它们的主要组成部分和差异。然后,我们介绍了我们的框架,该框架评估它们的有效性和效率。我们通过(i)定义一个最优性度量来衡量攻击与最优解的接近程度,以及(ii)限制对模型的前向和后向查询次数,以便所有攻击都在给定的最大查询预算内进行比较。我们广泛的实验分析比较了100多次攻击实现,总共超过800种不同配置针对CIFAR-10和ImageNet模型,突出显示只有很少的攻击在所有竞争方法中表现更好。在这项分析中,我们揭示了许多实现问题,这些问题阻止了许多攻击找到更好的解决方案或根本无法运行。我们将AttackBench作为公开可用的基准发布,旨在不断更新它以包括和评估优化对抗性示例的新型基于梯度的攻击。

- 发表时间: 2024-04-30T11:19:05Z

- 链接: http://arxiv.org/abs/2404.19460v1

-

标题: Detection of Energy Consumption Cyber Attacks on Smart Devices

- 作者: Zainab Alwaisi, Simone Soderi, Rocco De Nicola

- 摘要: 随着物联网(IoT)技术的快速发展,智能系统越来越多地融入日常生活和人们的家庭中。然而,这些技术的广泛传播引起了对智能家居设备安全的担忧。这些设备通常面临资源限制,可能连接到不可靠的网络,对它们处理的数据构成风险。由于涉及敏感数据,保护IoT技术至关重要。

防止能源攻击和确保IoT基础设施的安全是现代智能家居的关键挑战。监控能源消耗可以是检测异常行为和IoT网络攻击的有效方法。需要轻量级算法以适应IoT设备的资源限制。

本文提出了一种轻量级技术,通过分析接收到的数据包来检测智能家居设备上的能源消耗攻击。所提出的算法考虑了TCP、UDP和MQTT协议,以及设备状态(空闲、活动、受到攻击)。它考虑了资源限制,并在检测到攻击时立即提醒管理员。所提出的方法通过测量不同协议的数据包接收率,有效地识别了能源消耗攻击。 - 发表时间: 2024-04-30T10:29:25Z

- 链接: http://arxiv.org/abs/2404.19434v1

-

标题: Let’s Focus: Focused Backdoor Attack against Federated Transfer Learning

- 作者: Marco Arazzi, Stefanos Koffas, Antonino Nocera, Stjepan Picek

- 摘要: 联邦迁移学习(FTL)是联邦学习最具一般性的变化。根据这种分布式范式,通常由一方(通常是服务器)在公开共享的数据上进行特征学习预步骤。之后,联邦学习阶段开始,使用学习到的特征提取器协作训练分类器。每个参与的客户端通过在私有训练集上仅本地训练分类层做出贡献。FTL场景的特殊性使得难以理解是否可以开发出投毒攻击,以制造有效的后门。最先进的攻击策略假设可能将模型注意力转移到由一些不受信任的客户端在输入数据中注入的伪造触发器引入的相关特征上。当然,这在FTL中是不可行的,因为一旦服务器执行预训练步骤,学习到的特征就是固定的。因此,在本文中,我们研究了这个有趣的联邦学习场景,以识别和利用通过结合可解释的AI(XAI)和数据集蒸馏获得的漏洞。特别是,所提出的攻击可以由FTL的联邦学习阶段中的一个客户端执行,通过XAI识别触发器的最佳本地位置,并通过封装后门类的压缩信息。由于其行为,我们将我们的方法称为聚焦后门方法(简称FB-FTL),并通过明确引用图像分类场景来测试其性能。以平均80%的攻击成功率,获得的结果表明,我们的攻击也对现有的联邦学习防御措施有效。

- 发表时间: 2024-04-30T10:11:44Z

- 链接: http://arxiv.org/abs/2404.19420v1

-

标题: Energy Cyber Attacks to Smart Healthcare Devices: A Testbed

- 作者: Zainab Alwaisi, Simone Soderi, Rocco De Nicola

- 摘要: 物联网(IoT)在研究和工业中引起了极大的兴趣,因为它对人类生活产生了深远的影响。物联网技术的迅速扩展带来了智能医疗保健、智能设备、智能城市和智能电网。然而,特别是在医疗保健领域,IoT设备的安全性已成为一个主要问题,最近的攻击揭示了严重的漏洞。在IoT网络中,连接的设备容易受到资源限制攻击(如能源消耗攻击)的影响,安全性至关重要。

本文探讨了分布式拒绝服务(DDoS)和假接入点(F-APs)攻击对WiFi启用的智能医疗保健设备的影响。具体来说,它研究了这些攻击如何破坏受害者设备和接入点(APs)的服务,重点关注攻击期间设备的连接性和能源消耗。关键发现包括确定DDoS攻击的攻击率,这些攻击会破坏服务,并量化能源消耗分布式拒绝服务(EC-DDoS)和F-APs攻击对智能医疗保健设备的影响。

研究突出了通信协议、攻击率、有效载荷大小和受害者设备的端口状态作为影响能源消耗的关键因素。这些见解为理解智能医疗保健环境中IoT设备的漏洞提供了全面的认识,并为未来的防御策略奠定了基础。 - 发表时间: 2024-04-30T10:08:12Z

- 链接: http://arxiv.org/abs/2404.19418v1

-

标题: Enhancing GUI Exploration Coverage of Android Apps with Deep Link-Integrated Monkey

- 作者: Han Hu, Han Wang, Ruiqi Dong, Xiao Chen, Chunyang Chen

- 摘要: 移动应用程序在我们的日常生活中无处不在,支持不同的任务,如阅读和聊天。尽管有许多GUI测试工具可用,但应用程序测试人员仍因工具经常陷入循环或忽略具有隐藏入口的活动而难以实现低测试代码覆盖率。这导致大量测试时间花费在少数GUI页面的冗余和重复探索上。为了解决这个问题,我们利用Android的深度链接,这有助于触发Android意图,引导用户前往特定页面,并引入了一种深度链接增强的探索方法。这种方法集成到测试工具Monkey中,产生了Delm(深度链接增强的Monkey)。Delm监督动态探索过程,引导工具走出无意义的测试循环,前往未探索的GUI页面。我们提供了一种严格的活动上下文模拟方法,用于触发现有的Android意图,以发现更多具有隐藏入口的活动。我们进行了实验,评估了Delm在活动上下文模拟、活动覆盖率、方法覆盖率和崩溃检测方面的有效性。发现表明,Delm可以模拟更复杂的活动上下文,并在27.2%的活动覆盖率、21.13%的方法覆盖率和23.81%的崩溃检测方面显著优于最先进的基线。

- 发表时间: 2024-04-30T07:24:32Z

- 链接: http://arxiv.org/abs/2404.19307v1

-

标题: Logistic Map Pseudo Random Number Generator in FPGA

- 作者: Mateo Jalen Andrew Calderon, Lee Jun Lei Lucas, Syarifuddin Azhar Bin Rosli, Stephanie See Hui Ying, Jarell Lim En Yu, Maoyang Xiang, T. Hui Teo

- 摘要: 该项目开发了一种使用逻辑斯蒂映射的伪随机数生成器(PRNG),在FPGA上用Verilog HDL实现,并通过中心极限定理(CLT)函数处理其输出,以实现高斯分布。该系统集成了用于实时交互和可视化的其他FPGA模块,包括时钟生成器、UART接口、XADC和7段显示器驱动器。这些组件便于在FPGA上直接显示PRNG值,并将数据传输到笔记本电脑进行直方图分析,验证输出的高斯性质。这种方法展示了在数字硬件中使用混沌系统生成高斯分布伪随机数的实际应用,突出了逻辑斯蒂映射在PRNG设计中的潜力。

- 发表时间: 2024-04-30T04:03:31Z

- 链接: http://arxiv.org/abs/2404.19246v1

-

标题: Espresso: Robust Concept Filtering in Text-to-Image Models

- 作者: Anudeep Das, Vasisht Duddu, Rui Zhang, N. Asokan

- 摘要: 基于扩散的文本到图像(T2I)模型为给定的文本提示生成高保真图像。它们是在从互联网上抓取的大型数据集上训练的,可能包含不可接受的概念(例如,侵犯版权或不安全的内容)。在训练数据中过滤掉不可接受的概念后重新训练T2I模型是低效的,并且会降低效用。因此,需要概念移除技术(CRTs),这些技术在删除不可接受的概念时有效,在可接受的概念上保持效用,并且能够抵御带有敌意提示的规避。以前的过滤和微调CRTs同时不满足所有这些要求。

我们介绍了Espresso,第一种基于对比语言-图像预训练(CLIP)的鲁棒概念过滤器。它通过将生成图像的嵌入投影到联合文本-图像嵌入空间中不可接受和可接受概念向量之间的连线上,来识别不可接受的概念。这通过将对手限制在仅沿着向量向可接受概念方向添加噪声,确保了鲁棒性。进一步微调Espresso以分离可接受和不可接受概念的嵌入,同时保持它们与图像嵌入的配对,确保了有效性和效用。我们在十一个概念上评估了Espresso,以显示其有效性(在不可接受概念上约5%的CLIP准确率),保持效用(在可接受概念上约93%的标准化CLIP得分),以及鲁棒性(在不可接受概念的敌意提示上约4%的CLIP准确率)。最后,我们为Espresso对抗敌意提示的认证鲁棒性提供了理论界限,并进行了实证分析。 - 发表时间: 2024-04-30T03:13:06Z

- 链接: http://arxiv.org/abs/2404.19227v1

-

标题: The Mathematical Foundation of Post-Quantum Cryptography

- 作者: Chuanming Zong

- 摘要: 2022年7月5日,美国国家标准与技术研究院宣布了四种可能的后量子密码学标准,其中三个基于格理论,另一个基于哈希函数。众所周知,格密码学的安全性依赖于最短向量问题(SVP)和最近向量问题(CVP)的难度。事实上,SVP是一个球体填充问题,CVP是一个球体覆盖问题。此外,SVP和CVP都等同于正定二次型的算术问题。本文将简要介绍后量子密码学,并展示它与球体填充、球体覆盖和正定二次型的关系。

- 发表时间: 2024-04-30T01:22:55Z

- 链接: http://arxiv.org/abs/2404.19186v1

知识星球

在尾部推荐一下我们的知识星球,以AI应用在安全作为主题,包括AI在安全上的应用和AI本身的安全;

加入星球你将获得:

【Ai4sec】:以数据驱动增强安全水位,涵盖内容包括:恶意软件分析,软件安全,AI安全,数据安全,系统安全,流量分析,防爬,验证码等安全方向。星主目前在某大厂从事安全研究,论文以及专利若干,Csdn博客专家,访问量70w+。分享者均为大厂研究员或博士,如阿里云,蚂蚁,腾讯等;

选择加入即可获得:

1、前沿安全研究资讯

2、相关安全领域的研究入门和进阶,如malware,fuzz,program analysis,antibot等

3、大厂岗位内推,包括阿里云,蚂蚁,腾讯等

4、求职考研考博简历润色及辅导是允许读者一对一咨询求职、考研考博相关问题,并帮助读者修改简历和告知相关经验。

5、相关论文方向指导

现在正在低成本推广,秒杀一波福利,数量有限,先到先得,欢迎新老朋友们加入一起讨论:

对于没有抢到的朋友们,我们也有相应的较大额度的优惠券赠送:

相关文章:

【4/26-4/30】 Arxiv安全类文章速览

4/26 标题: Merchants of Vulnerabilities: How Bug Bounty Programs Benefit Software Vendors 作者: Esther Gal-Or, Muhammad Zia Hydari, Rahul Telang摘要: 软件漏洞允许恶意黑客利用,威胁系统和数据安全。本文研究了激励道德黑客发现并负责任地向软件供应商披…...

活动图与状态图:UML中流程图的精细化表达——专业解析系统动态性与状态变迁

流程图是一种通用的图形表示法,用以展示步骤、决策和循环等流程控制结构。它通常用于描述算法、程序执行流程或业务过程,关注于任务的顺序执行。流程图强调顺序、分支和循环,适用于详细说明具体的处理步骤,图形符号相对基础和通用…...

Easy TCP Analysis提供了四大特性,兼顾了TCP数据包分析入门学习到实战问题排查不同阶段用户对工具的需求

一款兼顾TCP数据包分析入门学习和实战不同阶段用户需求的工具 Easy TCP Analysis是一款在线TCP数据包分析工具,致力于让TCP数据包分析变得跟看聊天记录一样简单! Easy TCP Analysis提供了四大特性,兼顾了从入门学习到实战分析不同阶段用户对…...

【2】STM32·FreeRTOS·任务创建和删除

目录 一、任务创建和删除的API函数 1.1、动态创建任务函数 1.2、静态创建任务函数 1.3、任务删除函数 二、任务创建和删除(动态方法) 三、任务创建和删除(静态方法) 一、任务创建和删除的API函数 任务的创建和删除本质就是…...

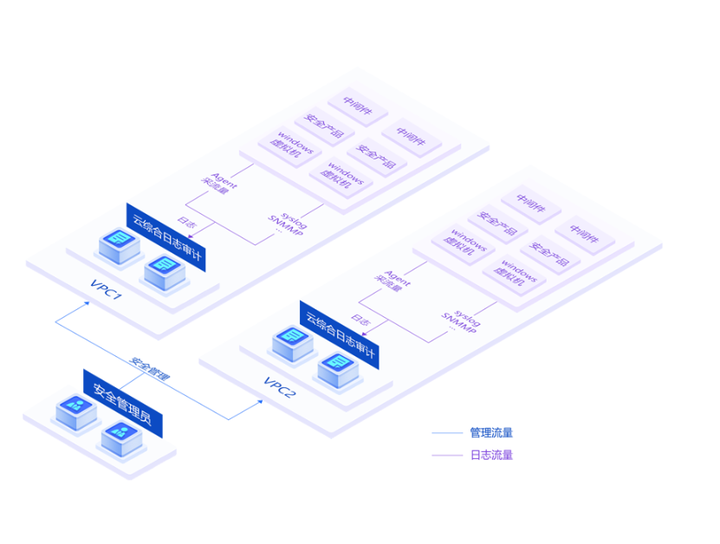

日志审计系统在提高网络安全方面具有哪些重要的作用

随着信息技术的飞速发展,我们正处于一个高度互联、数据驱动的网络时代。在这个时代,日志审计系统作为网络安全和信息管理的重要工具,发挥着至关重要的作用。下面德迅云安全就详细介绍下关于日志审计系统在当今网络时代的重要性。 一、什么是日…...

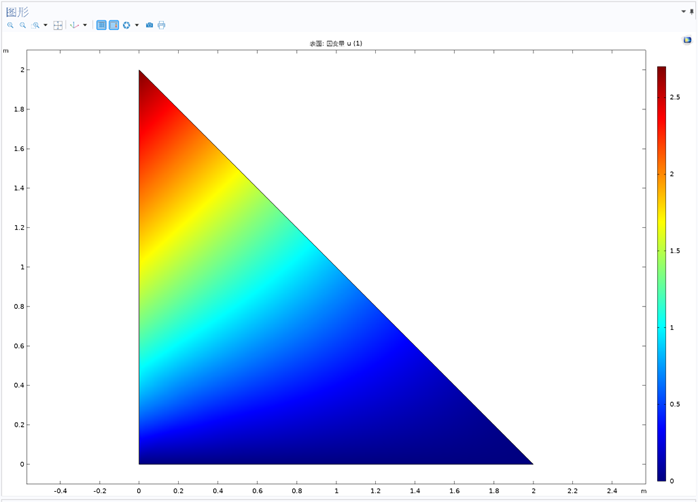

二维泊松方程(Neumann+Direchliet边界条件)有限元Matlab编程求解|程序源码+说明文本

专栏导读 作者简介:工学博士,高级工程师,专注于工业软件算法研究本文已收录于专栏:《有限元编程从入门到精通》本专栏旨在提供 1.以案例的形式讲解各类有限元问题的程序实现,并提供所有案例完整源码;2.单元…...

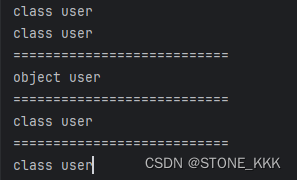

13_Scala面向对象编程_伴生对象

文章目录 1.伴生对象1.1 scala的一个性质,scala文件中的类都是公共的;1.2 scala使用object关键字也可以声明对象; 3.关于伴生对象和类4.权限修饰符,scala仅有private;5.伴生对象可以访问伴生类中的私有属性;6.案例7.伴…...

RS485空调系统到BACnet江森楼宇系统的高效整合攻略

智慧城市的每一栋建筑都在追求更高的能效与更佳的居住体验,而这一切的实现离不开强大且灵活的楼宇自动化系统。其中,协议转换网关作为连接不同设备的纽带,扮演着至关重要的角色。本文将以一个典型的商业综合体为例,揭秘BACnet协议…...

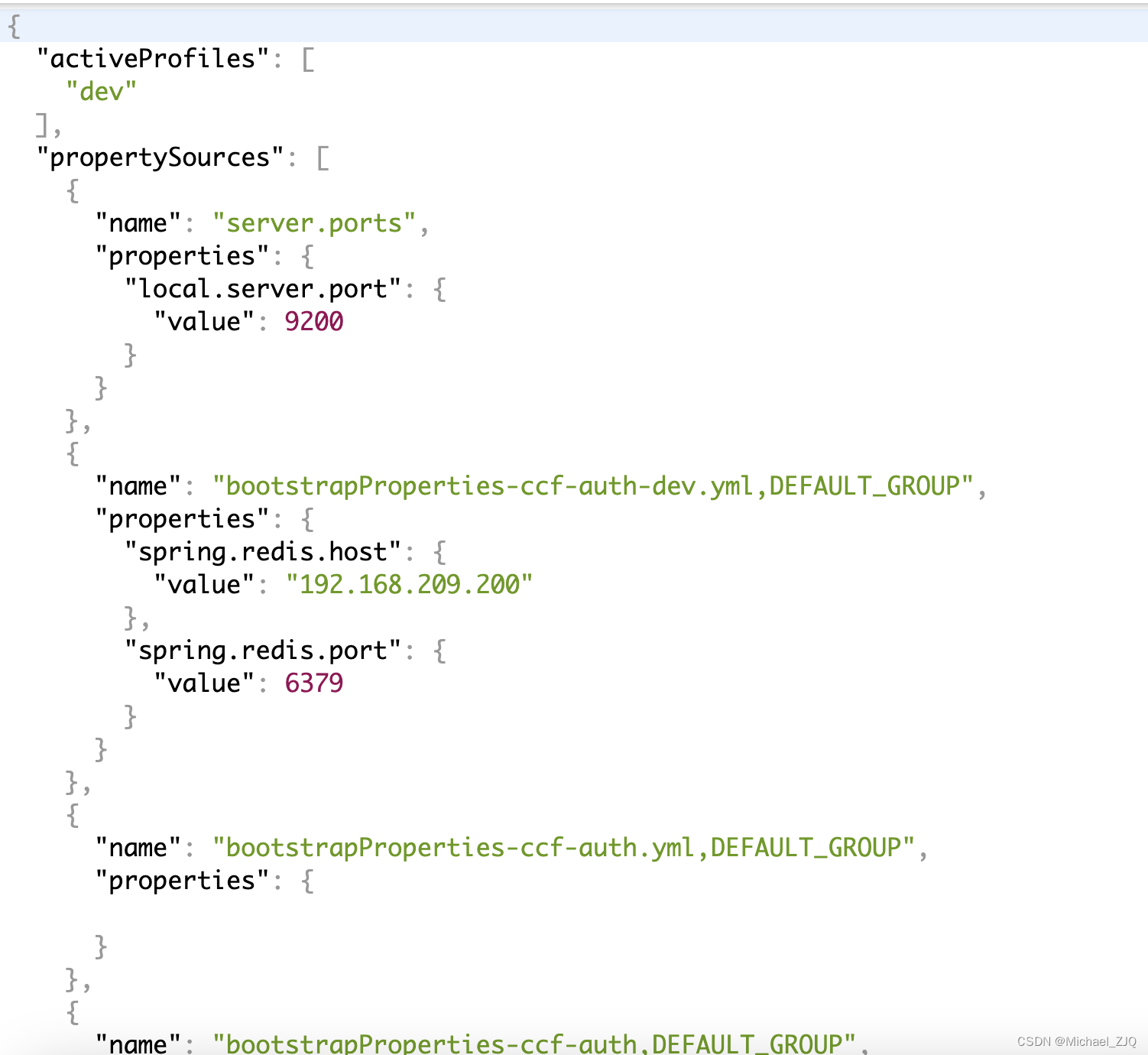

Springboot集成Redis操作缓存-06

Redis简介 Redis(Remote Dictionary Server),即远程字典服务,是一个开源的、使用ANSI C语言编写的、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。 功能特点 数据结构丰富&#…...

【WPF】聊聊WPF中INotifyPropertyChanged [TOC]

聊聊WPF中INotifyPropertyChanged 文章目录 聊聊WPF中INotifyPropertyChanged一、INotifyPropertyChanged接口二、DataContext2.1/DataContext作用2.2/DataContext特性2.3/DataContext实例 三、INotifyPropertyChanged接口的几种实现方式3.1/简单INotifyPropertyChanged绑定3.2…...

SpringBoot Actuator未授权访问漏洞的解决方法

1. 介绍 Spring Boot Actuator 是一个用于监控和管理 Spring Boot 应用程序的功能模块。它提供了一系列生产就绪的功能,帮助你了解应用程序的运行状况,以及在运行时对应用程序进行调整。Actuator 使用了 Spring MVC 来暴露各种 HTTP 或 JMX 端点&#x…...

AI大模型探索之路-训练篇18:大语言模型预训练-微调技术之Prompt Tuning

系列篇章💥 AI大模型探索之路-训练篇1:大语言模型微调基础认知 AI大模型探索之路-训练篇2:大语言模型预训练基础认知 AI大模型探索之路-训练篇3:大语言模型全景解读 AI大模型探索之路-训练篇4:大语言模型训练数据集概…...

Ollamallama

Olllama 直接下载ollama程序,安装后可在cmd里直接运行大模型; llama 3 meta 开源的最新llama大模型; 下载运行 1 ollama ollama run llama3 2 github 下载仓库,需要linux环境,windows可使用wsl; 接…...

苹果Mac用户下载VS Code(Universal、Intel Chip、Apple Silicon)哪个版本?

苹果macOS用户既可以下载通用版(Universal),软件将自动检测用户的处理器并进行适配。 也可以根据型号下载对应CPU的版本: 使用Intel CPU的Mac电脑可下载Intel Chip版本; 使用苹果自研M系列CPU的Mac电脑下载Apple Si…...

安装CGAL(非root))

Linux(Ubuntu)安装CGAL(非root)

一、安装boost 下载地址:Boost C Libraries - Browse /boost at SourceForge.net 我安装的是1.77.0的版本 ./bootstrap.sh --prefix/usr/local/boost ./b2 ./b2 install 配置环境变量 vim ~/.bashrcexport BOOST_INCLUDE/usr/local/boost/include export BO…...

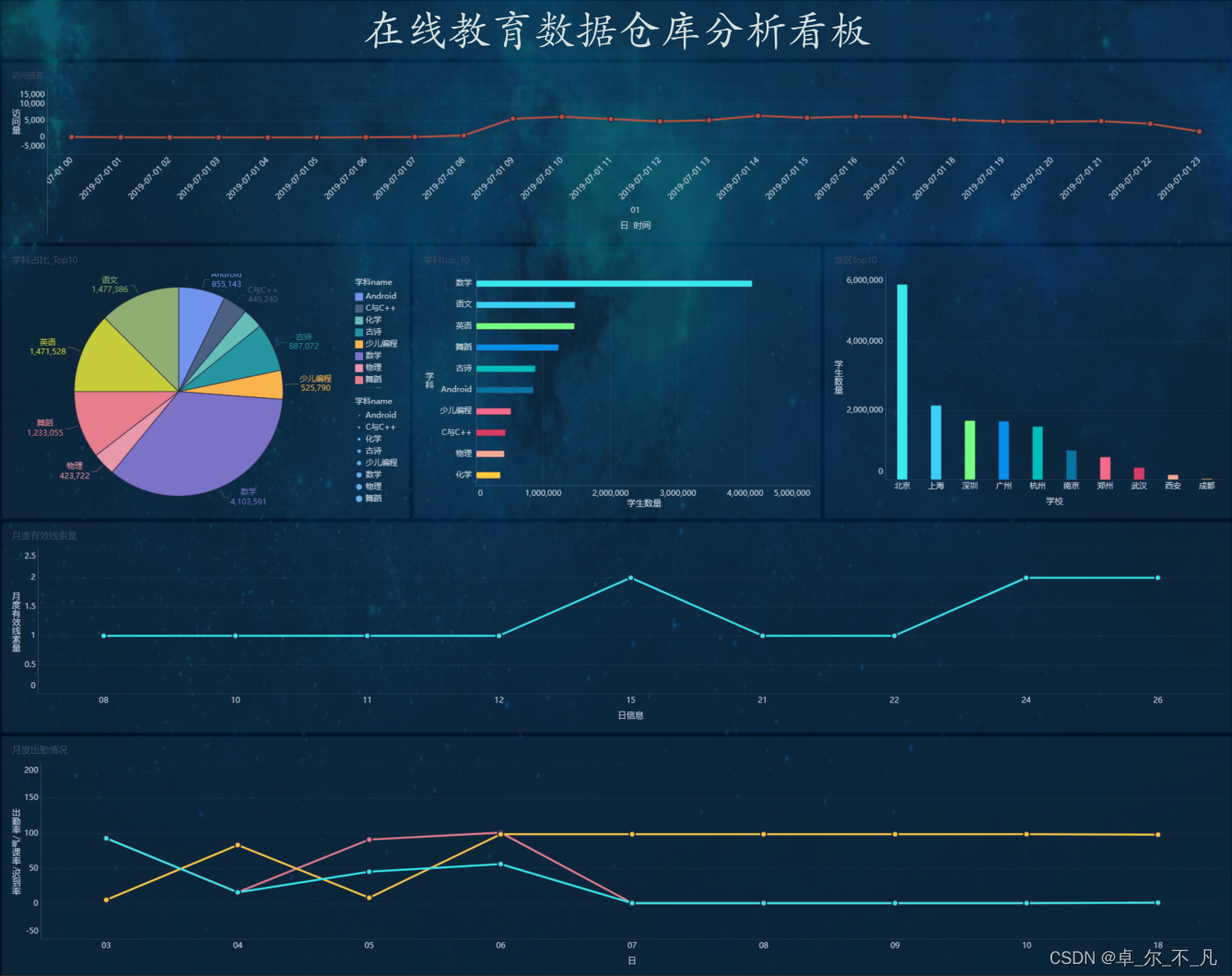

hadoop学习---基于Hive的教育平台数据仓库分析案例(三)

衔接第一部分,第一部分请点击:基于Hive的教育平台数据仓库分析案例(一) 衔接第二部分,第二部分请点击:基于Hive的教育平台数据仓库分析案例(二) 学生出勤模块(全量分析):…...

RAFT:引领 Llama 在 RAG 中发展

每周跟踪AI热点新闻动向和震撼发展 想要探索生成式人工智能的前沿进展吗?订阅我们的简报,深入解析最新的技术突破、实际应用案例和未来的趋势。与全球数同行一同,从行业内部的深度分析和实用指南中受益。不要错过这个机会,成为AI领…...

上海亚商投顾:沪指缩量调整 合成生物概念股持续爆发

上海亚商投顾前言:无惧大盘涨跌,解密龙虎榜资金,跟踪一线游资和机构资金动向,识别短期热点和强势个股。 一.市场情绪 沪指昨日缩量震荡调整,深成指、创业板指均跌超1%。细胞免疫治疗概念股大涨,冠昊生物、…...

Maven+Junit5 + Allure +Jenkins 搭建 UI 自动化测试实战

文章目录 效果展示Junit 5Junit 5 介绍Junit 5 与 Junit 4 对比PageFactory 模式编写自动化代码公共方法提取测试用例参数化Jenkins 搭建及配置参数化执行生成 Allure 报告Maven 常用命令介绍POM 文件效果展示 本 chat 介绍 UI 自动化测试框架的搭建: 运用 page factory 模式…...

docker学习笔记(三)搭建NFS服务实验

目录 什么是NFS 简单架构编辑 一.搭建nfs服务器 二.新建共享目录和网页文件 三.设置共享目录 四:创建使用nfs共享目录的卷 五:创建容器使用nfs-web-1卷 六:测试访问 七:是否同步测试 什么是NFS NFS 服务器:ne…...

React第五十七节 Router中RouterProvider使用详解及注意事项

前言 在 React Router v6.4 中,RouterProvider 是一个核心组件,用于提供基于数据路由(data routers)的新型路由方案。 它替代了传统的 <BrowserRouter>,支持更强大的数据加载和操作功能(如 loader 和…...

)

Java入门学习详细版(一)

大家好,Java 学习是一个系统学习的过程,核心原则就是“理论 实践 坚持”,并且需循序渐进,不可过于着急,本篇文章推出的这份详细入门学习资料将带大家从零基础开始,逐步掌握 Java 的核心概念和编程技能。 …...

多种风格导航菜单 HTML 实现(附源码)

下面我将为您展示 6 种不同风格的导航菜单实现,每种都包含完整 HTML、CSS 和 JavaScript 代码。 1. 简约水平导航栏 <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport&qu…...

如何理解 IP 数据报中的 TTL?

目录 前言理解 前言 面试灵魂一问:说说对 IP 数据报中 TTL 的理解?我们都知道,IP 数据报由首部和数据两部分组成,首部又分为两部分:固定部分和可变部分,共占 20 字节,而即将讨论的 TTL 就位于首…...

ABAP设计模式之---“简单设计原则(Simple Design)”

“Simple Design”(简单设计)是软件开发中的一个重要理念,倡导以最简单的方式实现软件功能,以确保代码清晰易懂、易维护,并在项目需求变化时能够快速适应。 其核心目标是避免复杂和过度设计,遵循“让事情保…...

AI,如何重构理解、匹配与决策?

AI 时代,我们如何理解消费? 作者|王彬 封面|Unplash 人们通过信息理解世界。 曾几何时,PC 与移动互联网重塑了人们的购物路径:信息变得唾手可得,商品决策变得高度依赖内容。 但 AI 时代的来…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

相比,优缺点是什么?适用于哪些场景?)

Redis的发布订阅模式与专业的 MQ(如 Kafka, RabbitMQ)相比,优缺点是什么?适用于哪些场景?

Redis 的发布订阅(Pub/Sub)模式与专业的 MQ(Message Queue)如 Kafka、RabbitMQ 进行比较,核心的权衡点在于:简单与速度 vs. 可靠与功能。 下面我们详细展开对比。 Redis Pub/Sub 的核心特点 它是一个发后…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...

《C++ 模板》

目录 函数模板 类模板 非类型模板参数 模板特化 函数模板特化 类模板的特化 模板,就像一个模具,里面可以将不同类型的材料做成一个形状,其分为函数模板和类模板。 函数模板 函数模板可以简化函数重载的代码。格式:templa…...