【软考中级信安】第四章--网络安全体系与网络安全模型

1.网络安全体系概述

1.1 网络安全体系概念

网络安全体系:是网络安全保障系统的最高层概念抽象,是由各种网络安全单元按照一定的规则组成的,共同实现网络安全的目标。

1.2 网络安全体系特性

整体性:网络安全单元按照一定规则,相互依赖,相互约束,相互作用而形成人机物一体化的网络安全保护方式。

协同性:网络安全体系依赖于多种安全机制相互协作,构建系统性的网络安全保护方案。

过程性:网络安全体系提供一种过程式的网络安全保护机制,覆盖保护对象的全生命周期。

全面性:基于多个维度、多个层面对安全威胁进行管控。

适应性:具有动态演变机制,能够适应网络安全威胁的变化和需求。

2.网络安全体系相关安全模型

2.1 BLP机密性模型(下读上写)

BLP模型:符合军事安全策略的计算机安全模型,用于防止非授权信息的扩散

两个特性:

简单安全特性:读访问时,主体的安全级别≥客体的安全级别,即主体只能向下读,不能向上读

*特性:写访问时,主体的保密级别<客体的保密级别,即主体只能向上写,不能向下写

规定:用户要合法读取某信息,当且仅当用户的安全级大于或等于该信息的安全级,且用户的访问范畴包含该信息的范畴

安全级:公开<秘密<机密<绝密

范畴集:指安全级的有效领域或信息所归属的领域,如人事处、财务处等

例:

文件F访问类:{机密:人事处,财务处}

用户A访问类:{绝密:人事处}

用户B访问类:{绝密:人事处,财务室,科技处}

用户B可以阅读文件F,用户A不行,因为他没有财务处的范畴

2.2 BiBa完整性模型(不能下读,不能上写,不能调用)

BiBa模型:用于防止非授权修改系统信息,以保证系统的信息完整性

三个特性:

简单安全特性:读访问时,主体的完整性级别≥客体的完整性级别,即主体不能向下读

*特性:写访问时,主体的完整性级别<客体的完整性级别,即主体不能向上写

调用特性:主体的完整性级别<另一个主体的完整性级别,不能调用另一个主体

2.3 信息保障模型

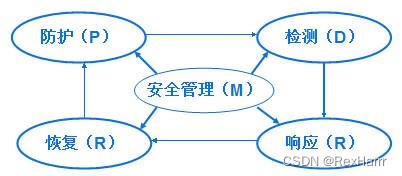

2.3.1 PDRR

PDRR由以下4部分构成:

P:Protection(防护).主要内容有加密机制,数字签名机制,访问控制机制,认证机制,信息隐藏,防火墙技术等.

D:Detection(检测).主要内容有入侵检测,系统脆弱性检测,数据完整性检测,攻击性检测等.

R:Recovery(恢复).主要内容有数据备份,数据恢复,系统恢复等.

R:Reaction(响应).主要内容有应急策略,应急机制,应急手段,入侵过程分析,安全状态评估等.

2.3.2 P2DR

由策略、防护、检测、响应构成。策略是核心。

2.3.3 WPDRRC

由预警、保护、检测、响应、恢复和反击构成。

模型涵盖的网络安全能力主要是预警能力、保护能力、检测能力、响应能力、恢复能力和反击能力。

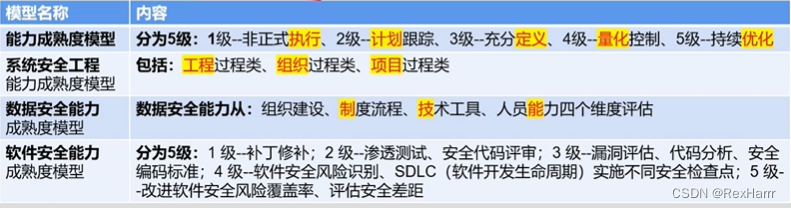

2.4 能力成熟模型

主要有:SSE-CMM(系统安全能力成熟度模型)、数据安全能力成熟度模型、软件安全能力成熟度模型

软件安全能力成熟度模型分为五级,各级别的主要过程如下:

CMMI级——补丁修补

CMM2级——渗透测试、安全代码评审

CMM3级——漏洞评估、代码分析、安全编码标准

CMM4级——软件安全风险识别、SDLC实施不同安全检查点

CMM5级——改进软件安全风险覆盖率,评估安全差距

2.5 纵深防御模型

2.6 分层防护模型

2.7 等级保护模型

结合系统面临的风险、系统特定的安全保护要求和成本开销等因素,将其分成不同的安全保护等级,采取相应的安全保护措施,以保障信息和信息系统的安全。

2.8 网络生存模型

网络生存性指网络信息系统在遭受入侵的情况下,网络信息系统仍然能够持续提供必要服务的能力。

目前,国际上的网络信息生存模型遵循3R的建立方法,即抵抗(Resistance)、识别(Recognition)、恢复(Recovery)

3.网络安全体系建设原则与安全策略

3.1 网络安全原则

系统性和动态性原则

纵深防护与协作性原则

网络安全风险和分级保护原则

标准化与一致性原则

技术与管理相结合原则

安全第一,预防为主原则

安全与发展同步,业务与安全等同

人机物融合和产业发展原则

3.2 网络安全策略

网络安全策略是有关保护对象的网络安全规则及要求,其主要依据网络安全法律法规和网络安全风险。

通常情况下,一个网络安全策略文件应具备以下内容:

涉及范围

有效期

所有者

责任

参考文件

策略主题内容

复查

违规处理

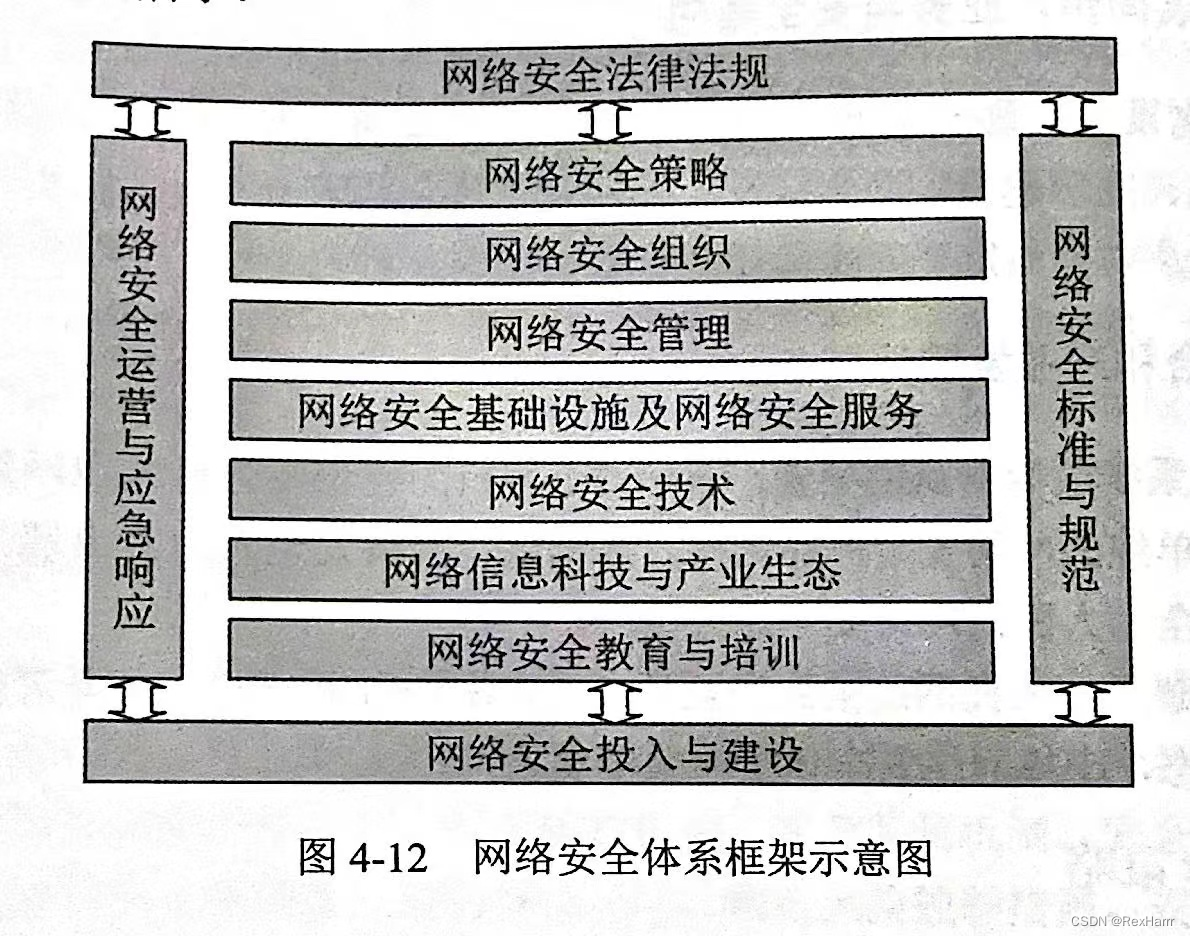

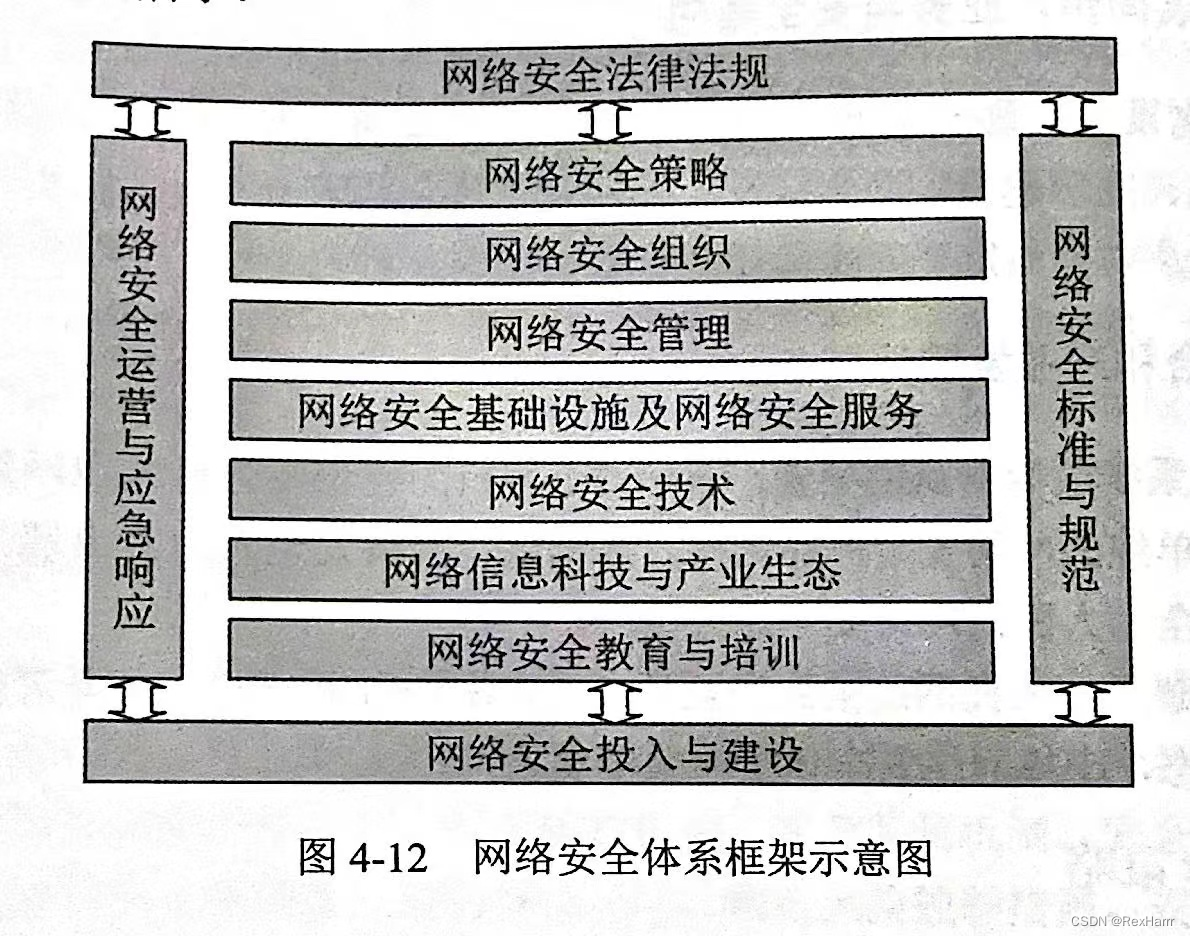

4.网络安全体系框架主要组成和建设内容

内容太多太杂

5.网络安全体系建设参开案例

5.1 网络安全等级保护体系应用参考

等级保护制度是中国网络安全保障的特色和基石

网络安全等级保护工作主要包括定级、备案、建设整改、等级测评、监督检查五个阶段

定级对象的安全保护等级分为五个:

第一级:用户自主保护级

第二级:系统保护审计级

第三级:安全标记保护级

第四级:结构化保护级

第五级:访问验证保护级

(记忆法:自主审计标记结构并验证)

网络安全等级保护2.0的主要变化包括:

扩大了对象范围

提出1个中心,三重防护体系架构

强化了可信计算技术使用的要求,增加了“可信验证”控制点

一些细节内容请翻看书籍,博客记录的并不完整

相关文章:

【软考中级信安】第四章--网络安全体系与网络安全模型

1.网络安全体系概述1.1 网络安全体系概念网络安全体系:是网络安全保障系统的最高层概念抽象,是由各种网络安全单元按照一定的规则组成的,共同实现网络安全的目标。1.2 网络安全体系特性整体性:网络安全单元按照一定规则࿰…...

四、GC分析内存调优

文章目录(持续更新中... ...)GC分析&内存调优工具篇JDK自带的工具jconsolejvisualvm第三方工具arthas(重要)jprofiler(收费的)MAT、GChisto、gcviewer、GC Easy(待完善)参数、命…...

如何快速开发一套分布式IM系统

架构说明: 1)CIM 中的各个组件均采用 SpringBoot 构建;2)采用 Netty Google Protocol Buffer 构建底层通信;3)Redis 存放各个客户端的路由信息、账号信息、在线状态等;4)Zookeeper …...

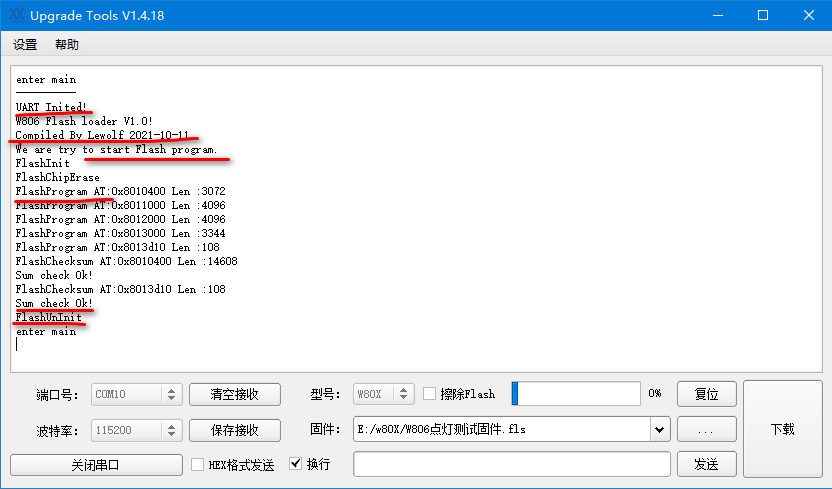

W806|CKLINK LITE|调试|elf文件模板|CSDK|Debug|学习(4):CKLINK调试W806

一、硬件连接 接线方式 (连线颜色供参考,本例中采用图示颜色): 注意:CKLINK LITE的3V3须与W806的3V3相连,或者给W806开发板单独供电,两种方式均可。 否则,会提示“the referenc…...

【100个 Unity实用技能】 ☀️ | 脚本无需挂载到游戏对象上也可执行的方法

Unity 小科普 老规矩,先介绍一下 Unity 的科普小知识: Unity是 实时3D互动内容创作和运营平台 。包括游戏开发、美术、建筑、汽车设计、影视在内的所有创作者,借助 Unity 将创意变成现实。Unity 平台提供一整套完善的软件解决方案ÿ…...

「IT女神勋章」挑战赛#

缓存 本地缓存 本地缓存为了保证线程安全问题,一般使用ConcurrentMap的方式保存在内存之中 分布式缓存。 常见的分布式缓存则有Redis,MongoDB等。 一致性:本地缓存由于数据存储于内存之中,每个实例都有自己的副本,…...

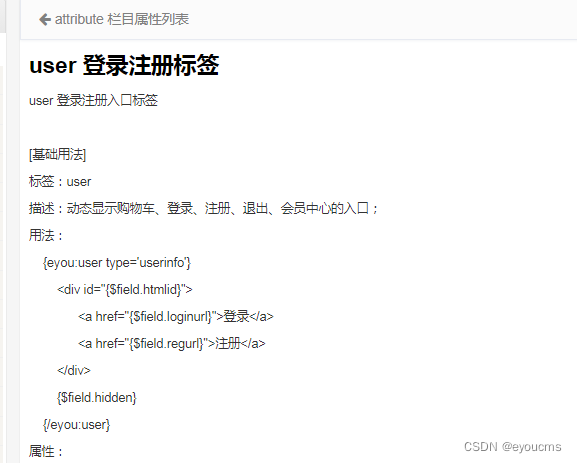

易优cms user 登录注册标签

user 登录注册标签 user 登录注册入口标签 [基础用法] 标签:user 描述:动态显示购物车、登录、注册、退出、会员中心的入口; 用法: {eyou:user typeuserinfo} <div id"{$field.htmlid}"> …...

源码安装Redis 7.0.9并且systemctl管理

以下是在/usr/local/redis中通过源代码安装Redis 7.0.9并将其加入systemctl管理的步骤: 首先,下载Redis 7.0.9源代码包: wget https://download.redis.io/releases/redis-7.0.9.tar.gz解压缩Redis源代码包: tar xzf redis-7.0.9…...

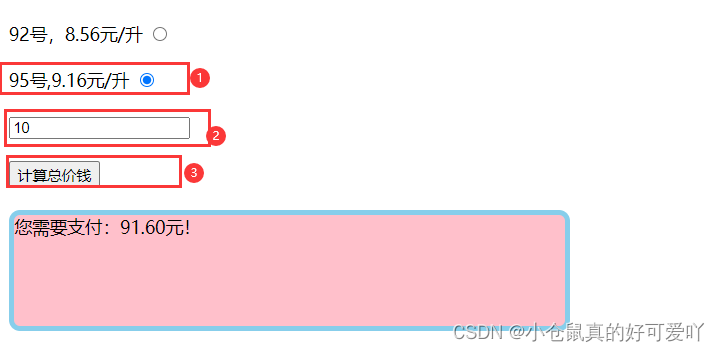

编写程序:有92号和95号汽油可以选择,选择你需要的汽油,并输入需要加油的升数,点击按钮“`计算总价钱`“在div中可以得到你所需要支付的价格

需求: 有92号汽油和95号可以选择,选择你需要的汽油,并输入需要加油的升数,点击按钮"计算总价钱"在div中可以得到你所需要支付的价格。结构如下图所示: 详细代码如下: <!DOCTYPE html> &l…...

参考文献去哪里查找,参考文献标准格式是什么

1、参考文献类型: 普通图书[M]、期刊文章[J]、报纸文章[N]、论文集[C]、学位论 文[D]、报告[R]、标准[s]、专利[P]、数据库[DB]、计算机程序[CP]、电 子公告[EB]、联机网络[OL]、网上期刊[J/OL]、网上电子公告[EB/OL]、其他未 说明文献[z]。…...

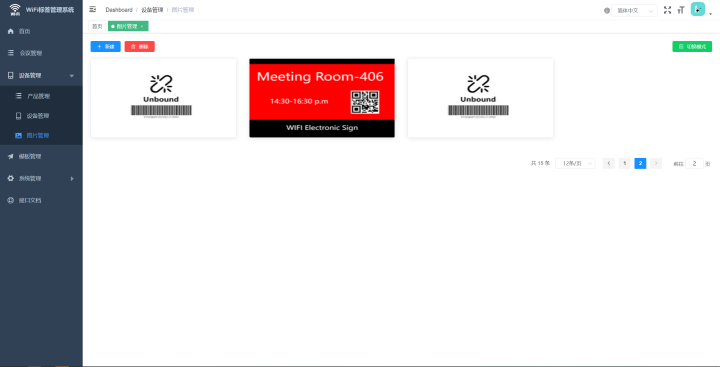

WIFI标签操作步骤

1. 打开并设置手机WIFI热点,设置SSID为ESL,密码为123456789(如下图) 2. 运行APP,设置要接入的WIFI名称密码等信息(如下图) 3. 长按背面按键(长按2-3秒),…...

【Hello Linux】命令行解释器

作者:小萌新 专栏:Linux 作者简介:大二学生 希望能和大家一起进步! 本篇博客简介:使用进程的基础知识和进程控制知识做出一个简单的shell程序 命令行解释器介绍搭架子缓冲区获取命令如何从标准输入中获取字符串解析命令…...

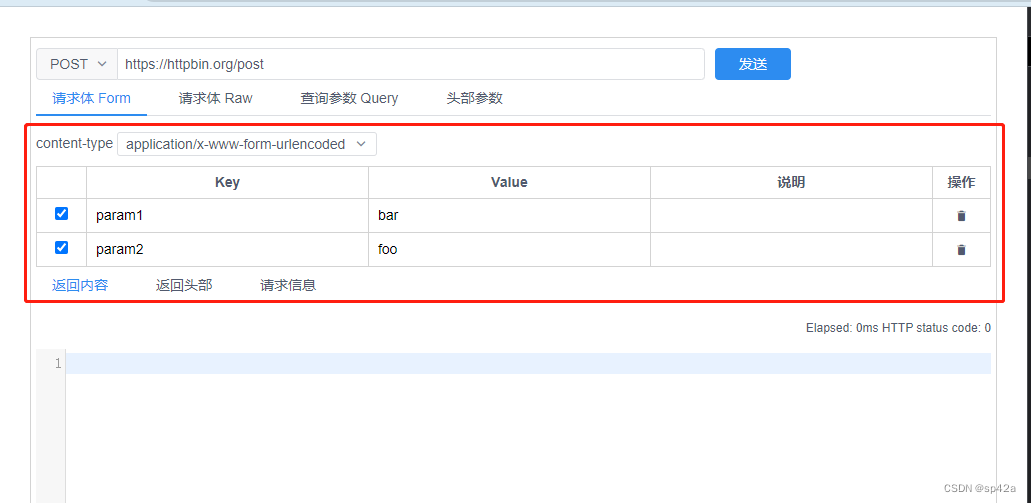

开源一个通用的 HTTP 请求前端组件

像 Postman 这样可视化的 HTTP 请求工具是调试 API 不可或缺的利器。Postman 虽好但也越来越重,而且如果要整合到其他工具中,显然 Postman 又不是一个可行的方案。于是我想打造一个简单的前端组件(widget),它是一个标准…...

等保测评机构资质申请条件是什么?个人可以申请吗?

最近看到不少网友在问,等保测评机构资质申请条件是什么?个人可以申请吗?今天我们小编就来给大家详细回答一下。 等保测评机构资质申请条件是什么?个人可以申请吗? 【回答】:首先需要明确一点的是…...

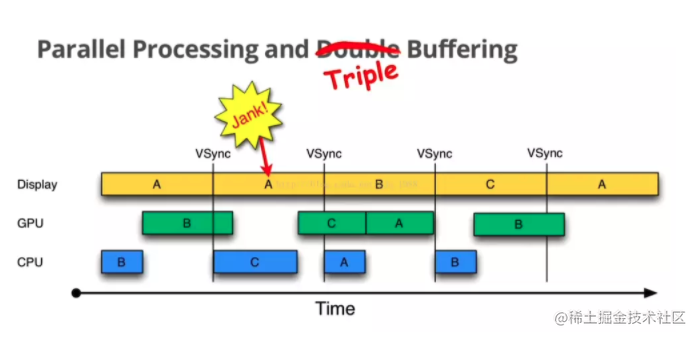

android 卡顿、ANR优化(1)屏幕刷新机制

前言: 本文通过阅读各种文章和源码总结出来的,如有不对,还望指出 目录 正文 基础概念 视觉暂留 逐行扫描 帧 CPU/GPU/Surface: 帧率、刷新率、画面撕裂 画面撕裂 Android屏幕刷新机制的演变 单缓存(And…...

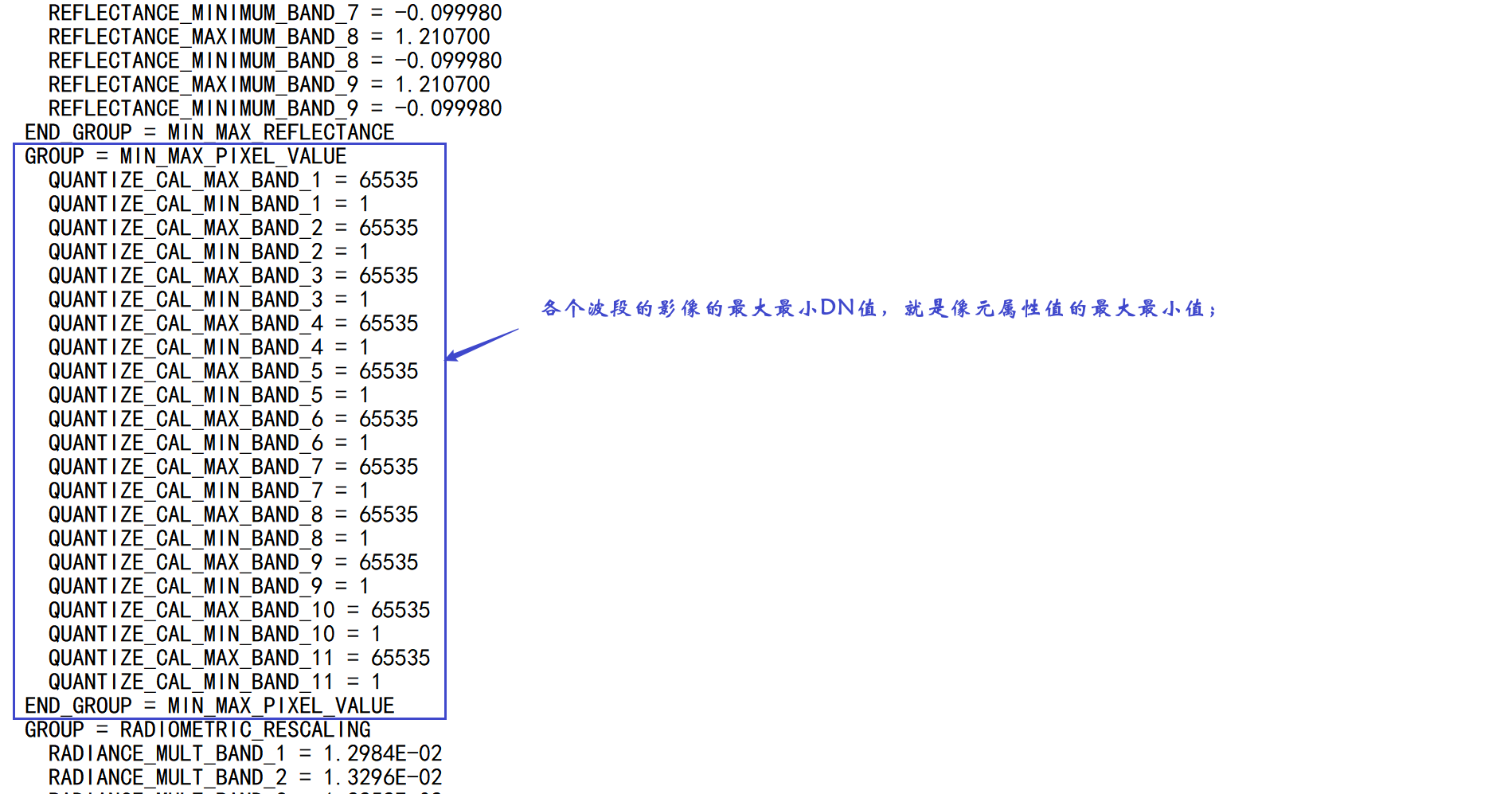

Landsat8中*_MTL.txt文件详解

01 什么是*_MTL.txt文件?所有的Landsat8 1级数据产品中均包含MTL.txt(Metadata File)文件。Landsat MTL文件包含对数据的系统搜索和归档分类有益的信息。该文件还包含关于数据处理和恶对增强陆地卫星数据有重要价值的信息(例如转换为反射率和辐射亮度&am…...

好的提高代码质量的方法有哪些?有什么经验和技巧?

用于确保代码质量的6个高层策略: 1 编写易于理解的代码 考虑如下这段文本。我们有意地使其变得难以理解,因此,不要浪费太多时间去解读。粗略地读一遍,尽可能吸收其中的内容。 〓ts〓取一个碗,我们现在称之为A。取一…...

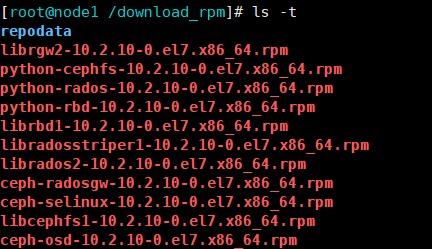

yum保留安装包

一. 用downloadonly下载 1.1 处理依赖关系自动下载到/tmp/pages目录,pages这个目录会自动创建 yum install --downloadonly --downloaddir/tmp/pages ceph-deploy注意,如果下载的包包含了任何没有满足的依赖关系,yum将会把所有的依赖关系包下…...

ERP系统哪家比较好?

ERP系统哪家好?在选择ERP系统时,我们可以按照这三个维度,然后再按照需求去选择ERP系统。 市面上ERP软件大概可以分为三大类: ① 标准ERP应用:功能比较固定,难以满足个性化需求,二次开发难度很高…...

Python读写mdb文件的实战代码

大家好,我是爱编程的喵喵。双985硕士毕业,现担任全栈工程师一职,热衷于将数据思维应用到工作与生活中。从事机器学习以及相关的前后端开发工作。曾在阿里云、科大讯飞、CCF等比赛获得多次Top名次。喜欢通过博客创作的方式对所学的知识进行总结与归纳,不仅形成深入且独到的理…...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

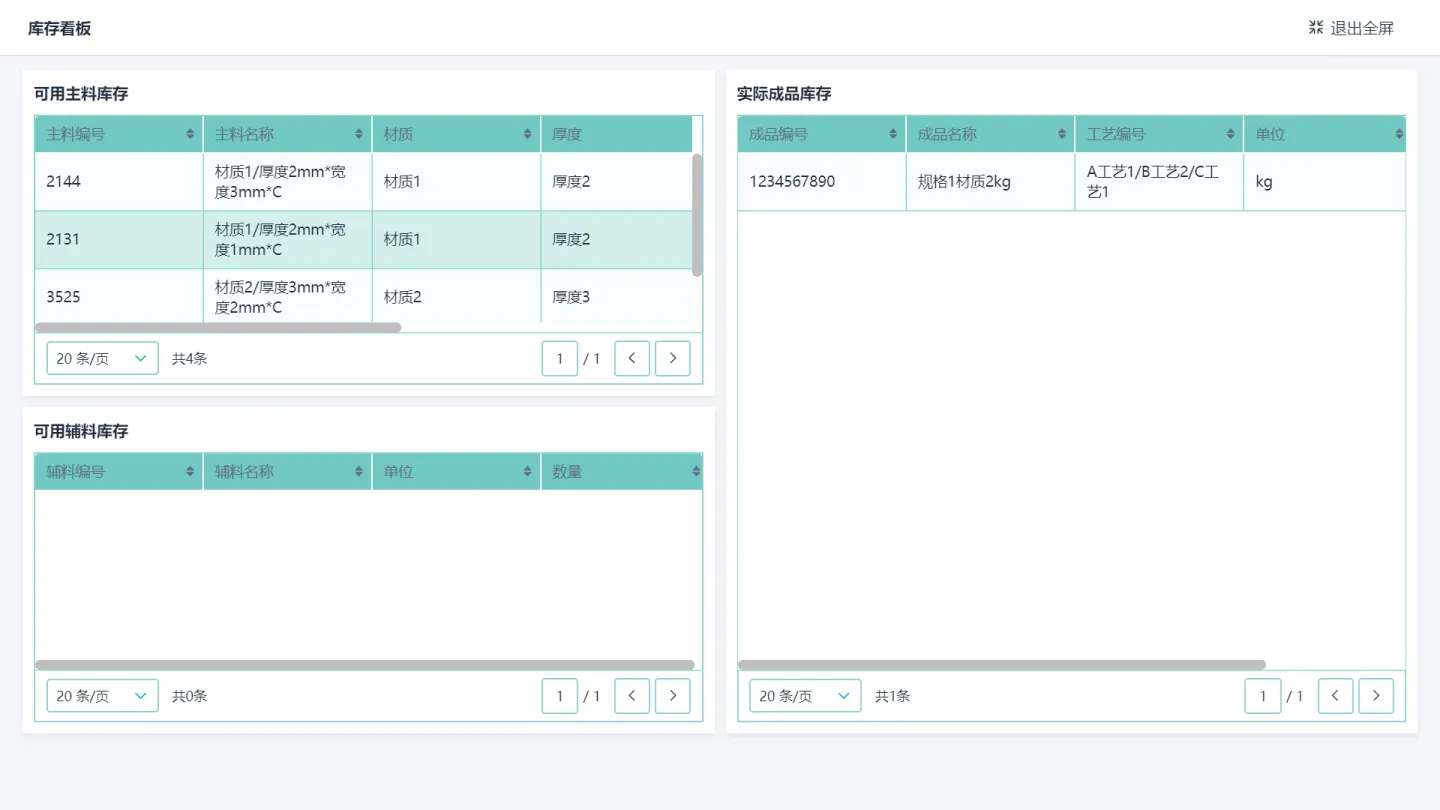

springboot 百货中心供应链管理系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,百货中心供应链管理系统被用户普遍使用,为方…...

xmind转换为markdown

文章目录 解锁思维导图新姿势:将XMind转为结构化Markdown 一、认识Xmind结构二、核心转换流程详解1.解压XMind文件(ZIP处理)2.解析JSON数据结构3:递归转换树形结构4:Markdown层级生成逻辑 三、完整代码 解锁思维导图新…...

6.计算机网络核心知识点精要手册

计算机网络核心知识点精要手册 1.协议基础篇 网络协议三要素 语法:数据与控制信息的结构或格式,如同语言中的语法规则语义:控制信息的具体含义和响应方式,规定通信双方"说什么"同步:事件执行的顺序与时序…...

【笔记】AI Agent 项目 SUNA 部署 之 Docker 构建记录

#工作记录 构建过程记录 Microsoft Windows [Version 10.0.27871.1000] (c) Microsoft Corporation. All rights reserved.(suna-py3.12) F:\PythonProjects\suna>python setup.py --admin███████╗██╗ ██╗███╗ ██╗ █████╗ ██╔════╝…...

Python异步编程:深入理解协程的原理与实践指南

💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 持续学习,不断…...

基于小程序老人监护管理系统源码数据库文档

摘 要 近年来,随着我国人口老龄化问题日益严重,独居和居住养老机构的的老年人数量越来越多。而随着老年人数量的逐步增长,随之而来的是日益突出的老年人问题,尤其是老年人的健康问题,尤其是老年人产生健康问题后&…...

STL 2迭代器

文章目录 1.迭代器2.输入迭代器3.输出迭代器1.插入迭代器 4.前向迭代器5.双向迭代器6.随机访问迭代器7.不同容器返回的迭代器类型1.输入 / 输出迭代器2.前向迭代器3.双向迭代器4.随机访问迭代器5.特殊迭代器适配器6.为什么 unordered_set 只提供前向迭代器? 1.迭代器…...

华为云Flexus+DeepSeek征文 | 基于Dify构建具备联网搜索能力的知识库问答助手

华为云FlexusDeepSeek征文 | 基于Dify构建具备联网搜索能力的知识库问答助手 一、构建知识库问答助手引言二、构建知识库问答助手环境2.1 基于FlexusX实例的Dify平台2.2 基于MaaS的模型API商用服务 三、构建知识库问答助手实战3.1 配置Dify环境3.2 创建知识库问答助手3.3 使用知…...

安宝特方案丨从依赖经验到数据驱动:AR套件重构特种装备装配与质检全流程

在高压电气装备、军工装备、石油测井仪器装备、计算存储服务器和机柜、核磁医疗装备、大型发动机组等特种装备生产型企业,其产品具有“小批量、多品种、人工装配、价值高”的特点。 生产管理中存在传统SOP文件内容缺失、SOP更新不及、装配严重依赖个人经验、产品装…...