信息安全技术基础知识-经典题目

【第1题】

1.在信息安全领域,基本的安全性原则包括机密性(Confidentiality)、完整性(Integrity)和 可用性(Availability)。机密性指保护信息在使用、传输和存储时 (1) 。信息加密是保证系统机密性的常用手段。使用哈希校验是保证数据完整性的常用方法。可用性指保证合法用户对资源的正常访问,不会被不正当地拒绝。 (2) 就是破坏系统的可用性。

(1)A.不被泄露给已注册的用户

B.不被泄露给未授权的用户

C.不被泄露给未注册的用户

D.不被泄露给已授权的用户

(2)A.跨站脚本攻击(XSS)

B.拒绝服务攻击(DoS)

C.跨站请求伪造攻击(CSRF)

D.缓冲区溢出攻击

解析:机密性指保护信息在使用、传输和存储时不被泄露给未授权的用户。

跨站脚本攻击(XSS)是指恶意攻击者往 Web 页面里插入恶意 html 代码,当用户浏览该页时, 嵌入 Web 中的 html 代码会被执行,从而实现劫持浏览器会话、强制弹出广告页面、网络钓鱼、删 除网站内容、窃取用户 Cookies 资料、繁殖 XSS 蠕虫、实施 DDoS 攻击等目的。

拒绝服务(DoS)攻击利用大量合法的请求占用大量网络资源,以达到瘫痪网络的目的。受到 DoS 攻击的系统,可用性大大降低。

跨站请求伪造(CSRF)是一种挟制、欺骗用户在当前已登录的 Web 应用程序上执行非本意的 操作的攻击。

缓冲区溢出攻击是指利用缓冲区溢出漏洞,从而控制主机,进行攻击。

答案:B B

【第2题】

2.DES 加密算法的密钥长度为 56 位,三重 DES 的密钥长度为( )位。

A.168

B.128

C.112

D.56

解析: 本题考查DES加密算法方面的基础知识。三重 DES 采用两组 56 位的密钥 K1 和 K2,通过“K1 加密—K2 解密—K1 加密”的过程,两组密钥加起来的长度是 112 位。

即DES加密算法使用56位的密钥以及附加的8位奇偶校验位(每组的第8位作为奇偶校验位),产生最大64位的分组大小。这是一个迭代的分组密码,将加密的文本块分成两半。使用子密钥对其中一半应用循环功能,然后将输出与另一半进行“异或”运算;接着交换这两半,这一过程会继续下去,但最后一个循环不交换。DES使用16轮循环,使用异或,置换,代换,移位操作四种基本运算。三重DES所使用的加密密钥长度为112位。

答案:C

【第3题】

3.非对称加密算法中,加密和解密使用不同的密钥,下面的加密算法中 (1) 属于非对称加密算法。若甲、乙采用非对称密钥体系进行保密通信,甲用乙的公钥加密数据文件,乙使用 (2) 来对数据文件进行解密。

(1)A.AES

B.RSA

C.IDEA

D.DES

(2)A.甲的公钥

B.甲的私钥

C.乙的公钥

D.乙的私钥

解析:加密密钥和解密密钥不相同的算法,称为非对称加密算法,这种方式又称为公钥密码体制。常见的非对称加密算法有 RSA 等。若甲、乙采用非对称密钥体系进行保密通信,甲用乙的公 钥加密数据文件,乙使用乙的私钥来对数据文件进行解密。

加密密钥和解密密钥相同的算法,称为对称加密算法。常见的对称加密算法有 DES、3DES、 IDEA、AES 等。

答案:B D

【第4题】

4.下面安全协议中,用来实现安全电子邮件的协议是( )。

A.IPSec

B.L2TP

C.PGP

D.PPTP

解析: 本题考査网络安全方面关于安全协议的基础知识。 .

PGP (Pretty Good Privacy)是Philip R. Zimmermann在1991年开发的电子邮件加密软件包。PGP已经成为使用最广泛的电子邮件加密软件。

答案:C

【第5题】

5.公司总部与分部之间需要传输大量数据,在保障数据安全的同时又要兼顾密钥算法效率,最合适的加密算法是( ) 。

A.RC-5

B.RSA

C.ECC

D.MD5

解析: 公司总部与分部之间通过Internet传输数据,需要采用加密方式保障数据安全。加密算法中,对称加密比非对称加密效率要高。RSA和ECC属于非对称加密算法,MD5 为摘要算法,故选择RC-5。

答案: A

【第6题】

6.信息系统面临多种类型的网络安全威胁。其中,信息泄露是指信息被泄露或透露给某个非授权的实体;( 1 )是指数据被非授权地进行修改;( 2 )是指对信息或其他资源的合法访问被无条件地阻止;( 3 )是指通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息和规律。

(1)A.非法使用

B.破环信息的完整性

C.授权侵犯

D.计算机病毒

(2)A.拒绝服务

B.陷阱门

C.旁路控制

D.业务欺骗

(3)A.特洛伊木马

B.业务欺骗

C.物理侵入

D.业务流分析

解析: 数据被非授权地进行修改是破坏了数据的完整性,而拒绝服务攻击会破坏服务的可用性,使正常合法用户无法访问,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息和规律是业务流分析。

答案:B A D

【第7题】

7.某Web网站向CA申请了数字证书。用户登录过程中可通过验证( 1 ),确认该数字证书的有效性,以( 2 )。

(1)A.CA的签名

B.网站的签名

C.会话密钥

D.DES密码

(2)A.向网站确认自己的身份

B.获取访问网站的权限

C.和网站进行双向认证

D.验证该网站的真伪

解析: 本题考查安全相关知识。每个数字证书上都会有其颁发机构的签名,我们可以通过验证CA对数字证书的签名来核实数字证书的有效性。如果证书有效,说明此网站经过CA中心的认证,是可信的网站,所以这个动作是用来验证网站真伪的,而不能验证客户方的真伪。

答案:A D

【第8题】

8.数字签名首先需要生成消息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方用发送方的公钥验证真伪。生成消息摘要的目的是( 1 ),对摘要进行加密的目的是( 2 )。

(1)A.防止窃听

B.防止抵赖

C.防止篡改

D.防止重放

(2)A.防止窃听

B.防止抵赖

C.防止篡改

D.防止重放

解析本题考查消息摘要的基础知识。

消息摘要是原报文的唯一的压缩表示,代表了原来的报文的特征,所以也叫作数字指纹。消息摘要算法主要应用在“数字签名”领域,作为对明文的摘要算法。著名的摘要算法有RSA公司的MD5算法和SHA-1算法及其大量的变体。

消息摘要算法存在以下特点:

①消息摘要算法是将任意长度的输入,产生固定长度的伪随机输出的算法,例如应用MD5算法摘要的消息长度为128位,SHA-1算法摘要的消息长度为160位,SHA-1的变体可以产生192位和256位的消息摘要。

②消息摘要算法针对不同的输入会产生不同的输出,用相同的算法对相同的消息求两次摘要,其结果是相同的。因此消息摘要算法是一种“伪随机”算法。

③输入不同,其摘要消息也必不相同;但相同的输入必会产生相同的输出。即使两条相似的消息的摘要也会大相径庭。

④消息摘要函数是无陷门的单向函数,即只能进行正向的信息摘要,而无法从摘要中恢复出任何的消息。

根据以上特点,消息摘要的目的是防止其他用户篡改原消息,而使用发送放自己的私钥对消息摘要进行加密的作用是防止发送方抵赖。

答案:C B

【第9题】

9.以下关于第三方认证服务的叙述中,正确的是( )。

A.Kerberos认证服务中保存数字证书的服务器叫CA

B.第三方认证服务的两种体制分别是Kerberos和PKI

C.PKI体制中保存数字证书的服务器叫KDC

D.Kerberos的中文全称是“公钥基础设施”

解析: 本试题考查认证服务。

Kerberos可以防止偷听和重放攻击,保护数据的完整性。Kerberos的安全机制如下。

• AS(Authentication Server):认证服务器,是为用户发放TGT的服务器。

• TGS(Ticket Granting Server):票证授予服务器,负责发放访问应用服务器时需要的票证。认证服务器和票据授予服务器组成密钥分发中心(Key DistributionCenter,KDC)。

• V:用户请求访问的应用服务器。

• TGT(Ticket Granting Ticket):用户向TGS证明自己身份的初始票据,即KTGS(A,Ks)。

公钥基础结构(Public Key Infrastructure,PKI)是运用公钥的概念和技术来提供安全服务的、普遍适用的网络安全基础设施,包括由PKI策略、软硬件系统、认证中心、注册机构(Registration Authority,RA)、证书签发系统和PKI应用等构成的安全体系。

答案:B

【第10题】

10.SYN Flooding攻击的原理是( )。

A.利用TCP三次握手,恶意造成大量TCP半连接,耗尽服务器资源,导致系统拒绝服务

B.操作系统在实现TCP/IP协议栈时,不能很好地处理TCP报文的序列号紊乱问题,导致系统崩溃

C.操作系统在实现TCP/IP协议栈时,不能很好地处理IP分片包的重叠情况,导致系统崩溃

D.操作系统协议栈在处理IP分片时,对于重组后超大IP数据包不能很好地处理,导致缓存溢出而系统崩溃

解析: 本题考查网络安全的知识。

SYN Flooding是一种常见的DOS(denial of service,拒绝服务)和DDoS( distributed denia’ of service,分布式拒绝服务)攻击方式。它使用TCP协议缺陷,发送大量的伪造的TCP连接请求,使得被攻击方CPU或内存资源耗尽,最终导致被攻击方无法提供正常的服务。

答案:A

【第11题】

11.以下wifi认证方式中,( )使用了AES加密算法,安全性更高。

A.开放式

B.WPA

C.WPA2

D.WEP

解析: 目前,无线网络中已存在好几种加密技术,由于安全性能的不同,无线设备的不同技术支持,支持的加密技术也不同,一般常见的有: WEP、WPA/WPA2、WPA-PSK/WPA2-PSK。

1、WEP安全加密方式

WEP(有线等效保密),一种数据加密算法,用于提供等同于有线局域网的保护能力。它的安全技术源自于名为RC4的RSA数据加密技术,是无线局域网WLAN的必要的安全防护层。目前常见的是64位WEP加密和128位WEP加密,WEP基本已被弃用。

2、WPA安全加密方式

WEP之后,人们将期望转向了其升级后的WPA,与之前WEP的静态密钥不同,WPA需要不断的转换密钥。WPA采用有效的密钥分发机制,可以跨越不同厂商的无线网卡实现应用,其作为WEP的升级版,在安全的防护上比WEP更为周密,主要体现在身份认证、加密机制和数据包检查等方面,而且它还提升了无线网络的管理能力。

3、WPA2

WPA2是IEEE 802.11i标准的认证形式,WPA2实现了802.11i的强制性元素,特别是Michael算法被公认彻底安全的CCMP(计数器模式密码块链消息完整码协议)讯息认证码所取代、而RC4加密算法也被AES所取代。简言之,WPA2是WPA的增强版,安全性更高。

答案:C

【第12题】

12.下面关于Kerberos认证的说法中,错误的是( )。

A.Kerberos是在开放的网络中为用户提供身份认证的一种方式

B.系统中的用户要相互访问必须首先向CA申请票据

C.KDC中保存着所有用户的账号和密码

D.Kerberos使用时间戳来防止重放攻击

解析: 本题目考查Kerberos认证系统的认证流程知识。

Kerberos提供了一种单点登录(SSO)的方法。考虑这样一个场景,在一个网络中有不同的服务器,比如,打印服务器、邮件服务器和文件服务器。这些服务器都有认证的需求。 很自然的,让每个服务器自己实现一套认证系统是不合理的,而是提供一个中心认证服务器(AS-Authentication Server)供这作服务器使用。这样任何客户端就只需维护,一个密码就能登录所有服务器。

因此,在Kerberos系统中至少有三个角色:认证服务器(AS),客户端(Clienl)和普通服务器(Server)。客户端和服务器将在AS的帮助下完成相互认证。

在Kerberos系统中,客户端和服务器都有一个唯一的名字。同时,客户端和服务器都有自己的密码,并且它们的密码只有自己和认证服务器AS知道。

客户端在进行认证时,需首先向密钥分发中心来申请初始票据。

答案: B

相关文章:

信息安全技术基础知识-经典题目

【第1题】 1.在信息安全领域,基本的安全性原则包括机密性(Confidentiality)、完整性(Integrity)和 可用性(Availability)。机密性指保护信息在使用、传输和存储时 (1) 。信息加密是保证系统机密性的常用手段。使用哈希校验是保证数据完整性的常用方法。可用性指保证…...

nextjs(持续学习中)

return ( <p className{${lusitana.className} text-xl text-gray-800 md:text-3xl md:leading-normal}> Welcome to Acme. This is the example for the{’ } Next.js Learn Course , brought to you by Vercel. ); } 在顶级 /public 文件夹下提供静态资产 **默认 /…...

数据预处理与特征工程、过拟合与欠拟合

数据预处理与特征工程 常用的数据预处理步骤 向量化:将数据转换成pytorch张量值归一化:将特定特征的数据表示成均值为0,标准差为1的数据的过程;取较小的值:通常在0和1之间;相同值域处理缺失值特征工程&am…...

甲辰年五月十四风雨思

甲辰年五月十四风雨思 夜雨消暑气,远光归家心。 只待万窗明,朝夕千家勤。 苦乐言行得,酸甜日常品。 宫商角徵羽,仁义礼智信。...

java分别使用 iText 7 库和iText 5 库 将excel转成PDF导出,以及如何对excel转PDF合并单元格

第一种 package com.junfun.pms.report.util;import com.itextpdf.kernel.font.PdfFontFactory; import com.itextpdf.layout.Document; import com.itextpdf.layout.element.Paragraph; import com.itextpdf.layout.property.TextAlignment; import com.itextpdf.layout.prop…...

Java特性之设计模式【访问者模式】

一、访问者模式 概述 在访问者模式(Visitor Pattern)中,我们使用了一个访问者类,它改变了元素类的执行算法。通过这种方式,元素的执行算法可以随着访问者改变而改变。这种类型的设计模式属于行为型模式。根据模式&…...

【教师资格证考试综合素质——法律专项】未成年人保护法笔记以及练习题

《中华人民共和国未成年人保护法》 目录 第一章 总 则 第二章 家庭保护 第三章 学校保护 第四章 社会保护 第五章 网络保护 第六章 政府保护 第七章 司法保护 第八章 法律责任 第九章 附 则 介一.首次颁布:第一部《中华人民共和国未成年人保护法…...

6.19作业

TCP服务器 #include <stdio.h> #include <sys/types.h> #include <sys/socket.h> #include <unistd.h> #include <arpa/inet.h> #include <netinet/in.h> #include <string.h>#define PORT 8888 #define IP "192.168.124.39&q…...

java 线程之间通信-volatile 和 synchronized

你好,我是 shengjk1,多年大厂经验,努力构建 通俗易懂的、好玩的编程语言教程。 欢迎关注!你会有如下收益: 了解大厂经验拥有和大厂相匹配的技术等 希望看什么,评论或者私信告诉我! 文章目录 一…...

资源宝库网站!人人必备的神器!

面对网络中海量的内容,一个高效、便捷的网络导航工具,可以帮助我们快速查找使用网络资源。无论是职场精英还是学生党,使用导航网站都可以帮助我们提升效率。下面小编就来和大家分享一款资源宝库网站-办公人导航-实用的办公生活导航网站&#…...

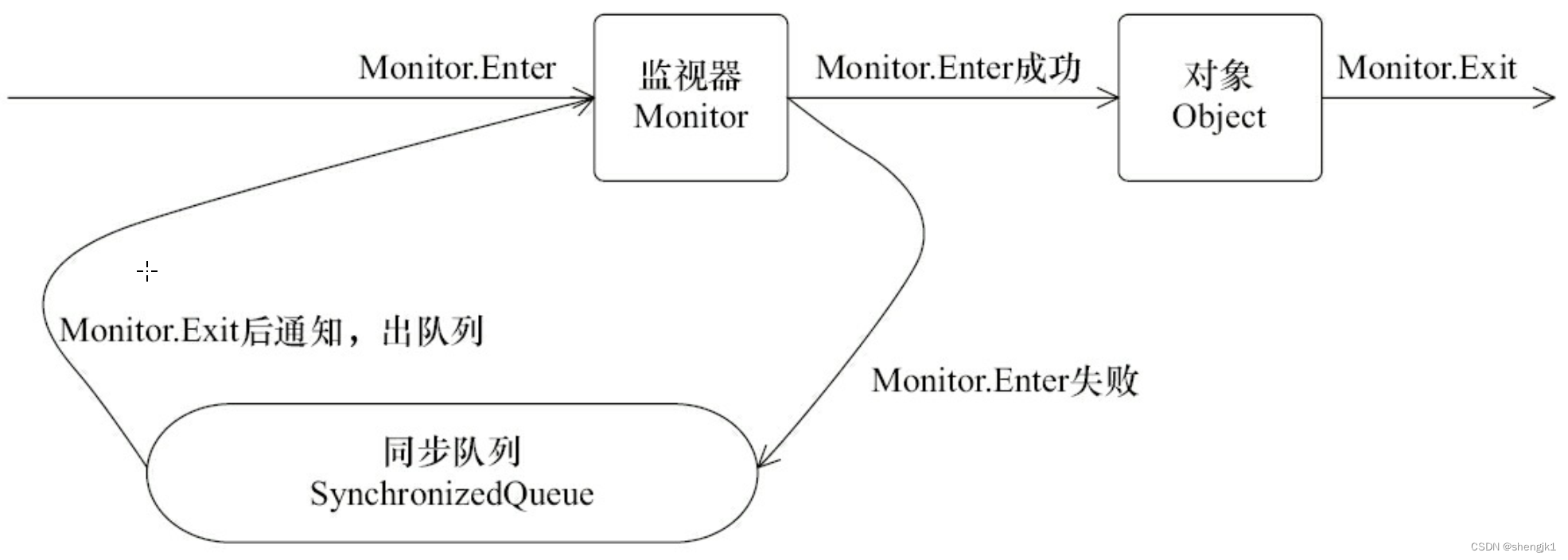

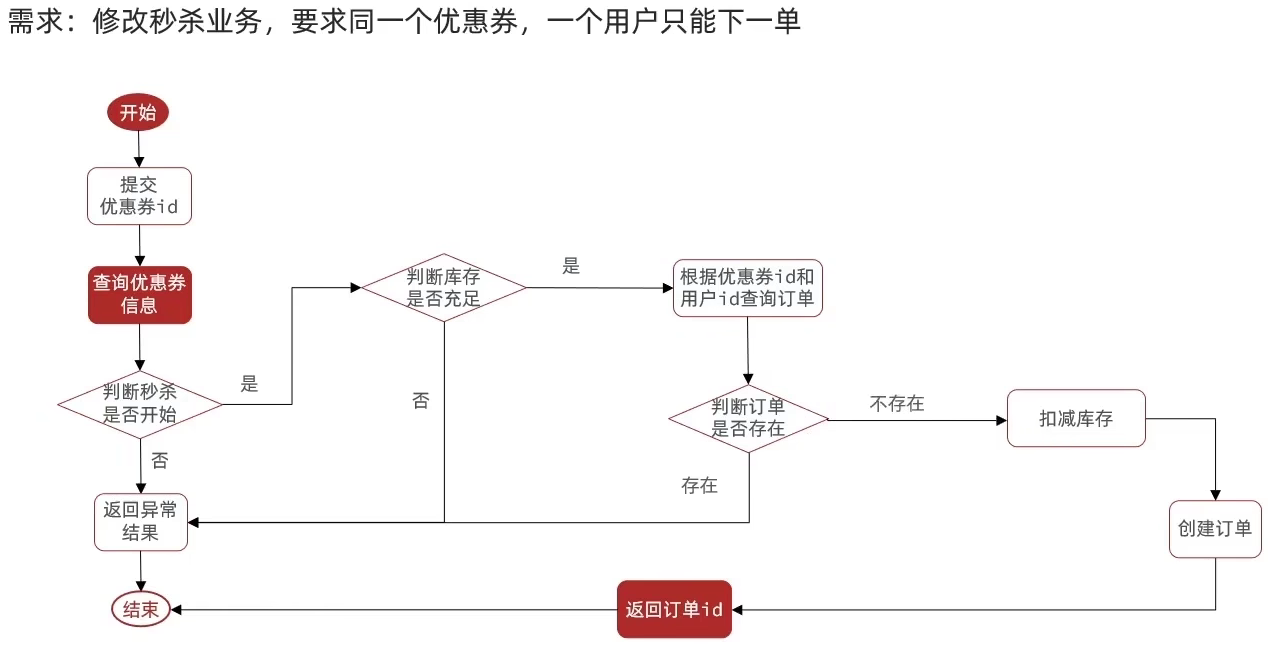

Redis实战—优惠卷秒杀(锁/事务/代理对象的应用)

本博客为个人学习笔记,学习网站与详细见:黑马程序员Redis入门到实战 P50 - P54 目录 优惠卷秒杀下单功能实现 超卖问题 悲观锁与乐观锁 实现CAS法乐观锁 一人一单功能实现 代码优化 代码细节分析 优惠卷秒杀下单功能实现 Controller层…...

HTML星空特效

目录 写在前面 完整代码 代码分析 运行效果 系列文章 写在后面 写在前面 100行代码实现HTML星空特效。 完整代码 全部代码如下。 <!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd"&g…...

银行数仓项目实战(四)--了解银行业务(存款)

文章目录 项目准备存款活期定期整存整取零存整取存本取息教育储蓄定活两便通知存款 对公存款对公账户协议存款 利率 项目准备 (贴源层不必写到项目文档,因为没啥操作没啥技术,只是数据。) 可以看到,银行的贴源层并不紧…...

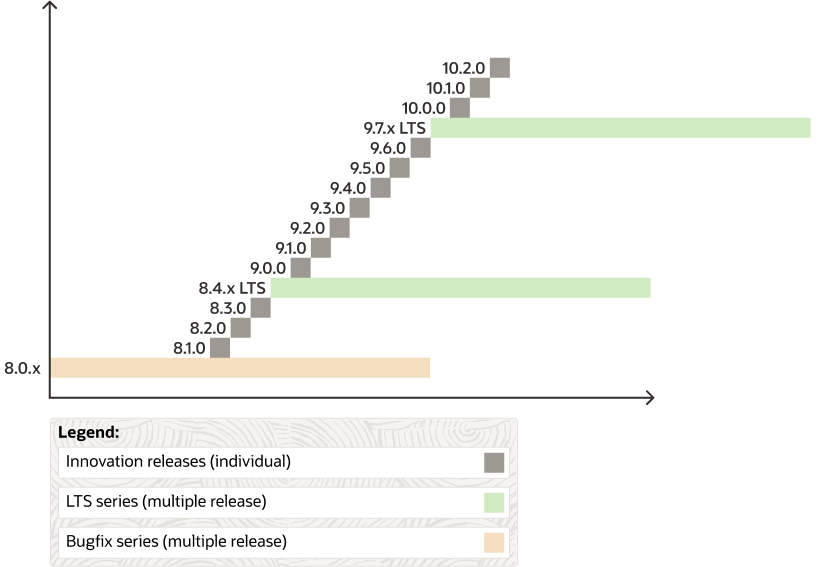

MySQL版本发布模型

MySQL 8.0 之后使用了新的版本控制和发布模型,分为两个主线:长期支持版(LTS)以及创新版。这两种版本都包含了缺陷修复和安全修复,都可以用于生产环境。 下图是 MySQL 的版本发布计划: 长期支持版 MySQL…...

java: 不兼容的类型: org.apache.xmlbeans.XmlObject无法转换为x2006.main.CTRow

我使用的xmlbeans版本是5.0,使用xmlbeans包做转换时,报错,正如标题显示得那样 解决办法 额外再引入下面的jar包 <dependency><groupId>org.apache.xmlbeans</groupId><artifactId>xmlbeans</artifactId><…...

内容时代:品牌如何利用社交平台精准触达用户

还记得学生时代老师教写作文的时候常说的一句话就是“开头质量决定了阅卷老师想不想花精力去读,而内容质量决定了她愿不愿意给你判高分”这个世界仿若一个巨大的圆,同样的逻辑放在任何地方好像都能适用。在品牌营销中,内容已成为品牌与消费者…...

推荐4款PC端黑科技工具,快来看看,建议收藏

Thunderbird Thunderbird 是由 Mozilla 基金会开发的一款免费且开源的电子邮件客户端,支持 Windows、macOS、Linux 等多种操作系统。它不仅可以用于发送和接收电子邮件,还可以作为新闻阅读器、聊天工具以及日历应用。 Thunderbird 提供了丰富的功能&…...

汉化版PSAI全面测评,探索国产AI绘画软件的创新力量

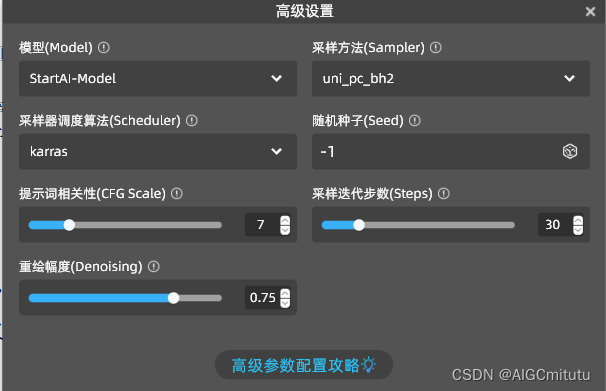

引言 随着AI技术的飞速发展,图像处理和绘画领域迎来了新的变革。作为一名AIGC测评博主,今天我们测评的是一款国产AI绘画软件——StartAI,一句话总结:它不仅在技术上毫不逊色于国际大牌,更在用户体验和本地化服务上做到…...

LeetCode | 709.转换成小写字母

这道题可以用api也可以自己实现,都不难,大小字母之前相差了32,检查到大写字母时加上32即可 class Solution(object):def toLowerCase(self, s):""":type s: str:rtype: str"""return s.lower()class Solution…...

洗地机哪个品牌比较好?四款好用靠谱的优质洗地机推荐

随着现代生活节奏的加快,家庭清洁成了一项耗时且繁琐的任务。洗地机凭借其智能化和高效的清洁能力,越来越受到大家的青睐。然而,市场上各种品牌和型号琳琅满目,让人眼花缭乱。为了帮助大家在众多选择中找到心仪的产品,…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

[ICLR 2022]How Much Can CLIP Benefit Vision-and-Language Tasks?

论文网址:pdf 英文是纯手打的!论文原文的summarizing and paraphrasing。可能会出现难以避免的拼写错误和语法错误,若有发现欢迎评论指正!文章偏向于笔记,谨慎食用 目录 1. 心得 2. 论文逐段精读 2.1. Abstract 2…...

MVC 数据库

MVC 数据库 引言 在软件开发领域,Model-View-Controller(MVC)是一种流行的软件架构模式,它将应用程序分为三个核心组件:模型(Model)、视图(View)和控制器(Controller)。这种模式有助于提高代码的可维护性和可扩展性。本文将深入探讨MVC架构与数据库之间的关系,以…...

【HTML-16】深入理解HTML中的块元素与行内元素

HTML元素根据其显示特性可以分为两大类:块元素(Block-level Elements)和行内元素(Inline Elements)。理解这两者的区别对于构建良好的网页布局至关重要。本文将全面解析这两种元素的特性、区别以及实际应用场景。 1. 块元素(Block-level Elements) 1.1 基本特性 …...

【OSG学习笔记】Day 16: 骨骼动画与蒙皮(osgAnimation)

骨骼动画基础 骨骼动画是 3D 计算机图形中常用的技术,它通过以下两个主要组件实现角色动画。 骨骼系统 (Skeleton):由层级结构的骨头组成,类似于人体骨骼蒙皮 (Mesh Skinning):将模型网格顶点绑定到骨骼上,使骨骼移动…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

【Go语言基础【12】】指针:声明、取地址、解引用

文章目录 零、概述:指针 vs. 引用(类比其他语言)一、指针基础概念二、指针声明与初始化三、指针操作符1. &:取地址(拿到内存地址)2. *:解引用(拿到值) 四、空指针&am…...