NIST网络安全框架体系应用

NIST网络安全框架体系应用

NIST网络安全框架(NIST Cybersecurity Framework, NIST CSF)由美国国家标准与技术研究院(NIST)发布,是一套广泛应用于各种组织的网络安全管理指南。该框架通过识别、保护、检测、响应和恢复五个核心功能,帮助组织管理和降低网络安全风险。以下是NIST网络安全框架体系的详细应用介绍:

一、NIST网络安全框架核心功能

NIST CSF包括五个核心功能,每个功能由若干类别和子类别组成,覆盖了全面的网络安全管理需求。

- 识别(Identify)

- 保护(Protect)

- 检测(Detect)

- 响应(Respond)

- 恢复(Recover)

二、NIST网络安全框架的应用步骤

1. 识别(Identify)

目标:识别和管理网络安全风险,了解业务环境、资产和威胁。

应用:

- 资产管理(Asset Management):建立和维护信息资产清单,分类和分级管理资产。

- 业务环境(Business Environment):分析业务流程,识别关键业务和系统,评估其对业务目标的影响。

- 治理(Governance):制定和实施网络安全政策、程序和标准,确保符合法规和行业要求。

- 风险评估(Risk Assessment):识别潜在威胁和脆弱性,评估安全风险的可能性和影响。

- 风险管理策略(Risk Management Strategy):制定风险管理策略,优先处理高风险资产和系统。

2. 保护(Protect)

目标:实施适当的防护措施,确保关键服务和数据的安全。

应用:

- 身份验证与访问控制(Identity Management and Access Control):使用多因素认证、角色基于访问控制(RBAC),确保只有授权用户能够访问系统。

- 培训与意识(Awareness and Training):定期进行安全意识培训,提高员工的安全意识和技能。

- 数据安全(Data Security):对敏感数据进行加密,确保数据在存储和传输过程中的机密性和完整性。

- 信息保护流程和程序(Information Protection Processes and Procedures):建立数据备份和恢复程序,确保数据的可用性。

- 维护(Maintenance):定期维护和更新系统和设备,修复已知漏洞和安全问题。

- 保护技术(Protective Technology):部署防火墙、入侵防御系统(IPS)、反恶意软件等技术措施,防止未授权访问和攻击。

3. 检测(Detect)

目标:及时发现网络安全事件,识别潜在威胁和异常活动。

应用:

- 异常和事件检测(Anomalies and Events):设置基准行为模型,监控和检测异常活动。

- 持续监控(Continuous Monitoring):使用安全信息和事件管理(SIEM)系统,实时监控网络和系统活动,收集和分析日志数据。

- 检测流程(Detection Processes):制定检测流程,明确事件分类和响应步骤,确保检测活动的持续和有效。

4. 响应(Respond)

目标:在安全事件发生时,迅速响应并减轻其影响。

应用:

- 响应计划(Response Planning):制定应急响应计划,明确各类安全事件的处理步骤和责任。

- 通信(Communications):建立内部和外部的沟通机制,确保在安全事件发生时信息的及时传递和共享。

- 分析(Analysis):对安全事件进行详细分析,确定事件的范围、影响和原因。

- 缓解(Mitigation):采取措施减轻安全事件的影响,恢复受影响的系统和服务。

- 改进(Improvements):在安全事件处理后,进行总结和评估,改进应急响应计划和措施。

5. 恢复(Recover)

目标:在安全事件后恢复业务功能,减少长期影响,并改进恢复能力。

应用:

- 恢复计划(Recovery Planning):制定和实施恢复计划,确保在安全事件后迅速恢复关键业务和服务。

- 改进(Improvements):根据恢复经验教训,不断改进恢复策略和措施。

- 通信(Communications):在恢复过程中,及时与内部和外部利益相关者沟通,确保信息透明和准确。

三、NIST网络安全框架的实施案例

案例一:制造企业网络安全实施

背景:某制造企业面临着日益严重的网络安全威胁,亟需提升整体网络安全防护能力。

实施步骤:

- 识别:

- 建立信息资产清单,分类识别关键生产设备和管理系统。

- 进行风险评估,识别生产控制系统和供应链的主要安全威胁。

- 保护:

- 实施多因素认证,确保只有授权人员能够访问生产控制系统。

- 对生产数据进行加密存储和传输,防止数据泄露和篡改。

- 部署防火墙和入侵防御系统,保护生产网络免受外部攻击。

- 检测:

- 使用SIEM系统监控生产网络,及时发现异常活动。

- 定期进行安全审计,评估安全防护措施的有效性。

- 响应:

- 制定应急响应计划,明确生产安全事件的处理流程和责任分工。

- 建立内部和外部沟通机制,确保在安全事件发生时能够迅速响应。

- 恢复:

- 制定生产系统恢复计划,确保在安全事件后能够快速恢复生产。

- 进行恢复演练,检验恢复计划的可行性和有效性。

案例二:金融机构网络安全实施

背景:某金融机构需要保护客户数据和金融交易的安全,确保业务的连续性和合规性。

实施步骤:

- 识别:

- 建立客户数据和金融交易系统的资产清单,识别关键业务系统和数据。

- 进行风险评估,识别数据泄露和金融诈骗的主要安全威胁。

- 保护:

- 实施角色基于访问控制,确保只有授权人员能够访问客户数据和金融交易系统。

- 对客户数据进行加密存储和传输,保护数据的机密性和完整性。

- 部署防火墙和反恶意软件,防止外部攻击和恶意软件感染。

- 检测:

- 使用SIEM系统实时监控金融交易系统,及时发现异常交易和活动。

- 定期进行安全审计,评估安全防护措施的有效性。

- 响应:

- 制定应急响应计划,明确金融安全事件的处理流程和责任分工。

- 建立内部和外部沟通机制,确保在安全事件发生时能够迅速响应。

- 恢复:

- 制定客户数据和金融交易系统的恢复计划,确保在安全事件后能够快速恢复业务。

- 进行恢复演练,检验恢复计划的可行性和有效性。

四、NIST网络安全框架的优势

- 全面性:覆盖了从风险识别到事件响应和恢复的全过程,提供了全面的安全管理指导。

- 灵活性:适用于各种规模和行业的组织,可以根据具体需求进行调整和应用。

- 标准化:提供了一套标准化的安全管理方法,便于组织进行安全评估和改进。

- 合规性:帮助组织遵守相关的法律法规和行业标准,减少合规风险。

总结

NIST网络安全框架通过识别、保护、检测、响应和恢复五个核心功能,为组织提供了全面的网络安全管理指导。通过实施这些核心功能,组织可以有效地管理和降低网络安全风险,保护关键资产和业务的安全与连续性。结合具体应用场景,实施针对性的安全措施,确保组织在面对网络安全威胁时具备足够的抵御能力。

相关文章:

NIST网络安全框架体系应用

NIST网络安全框架体系应用 NIST网络安全框架(NIST Cybersecurity Framework, NIST CSF)由美国国家标准与技术研究院(NIST)发布,是一套广泛应用于各种组织的网络安全管理指南。该框架通过识别、保护、检测、响应和恢复…...

【LeetCode】七、树、堆、图

文章目录 1、树结构2、二叉树3、二叉树的遍历4、堆结构(Heap)5、堆化6、图 1、树结构 节点、根节点、叶子节点: 高度、深度、层三者的示意图: 2、二叉树 相比其他树,二叉树即每个节点最多两个孩子(两个分…...

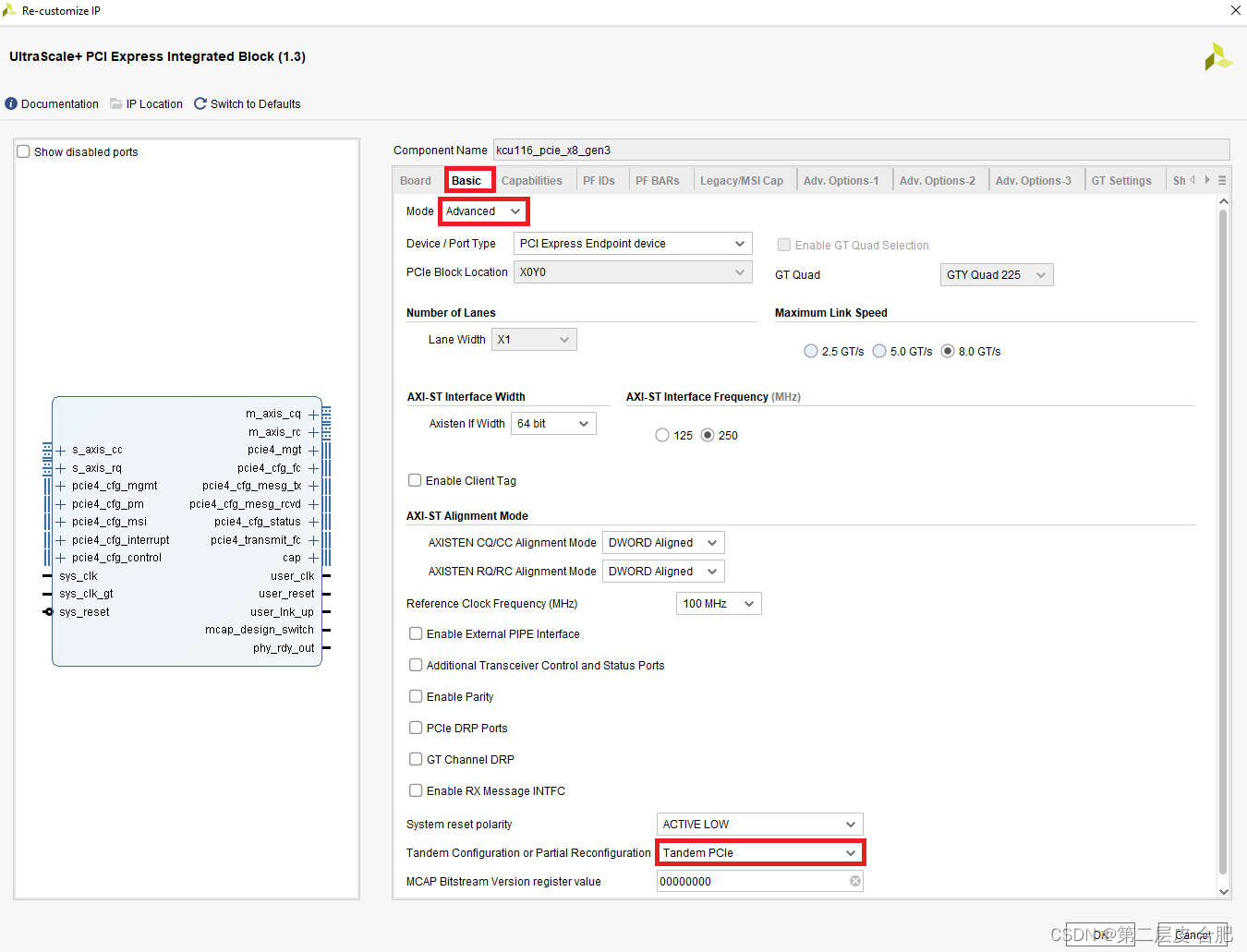

FPGA PCIe加载提速方案

目录 1.bit流压缩 2.flash加载速度 3.Tandem模式 1.bit流压缩 set_property BITSTREAM.GENERAL.COMPRESS TRUE [current_design] 2.flash加载速度 打开bitstream setting,设置SPI的线宽和速率(线宽按原理图设置,速率尽可能高)…...

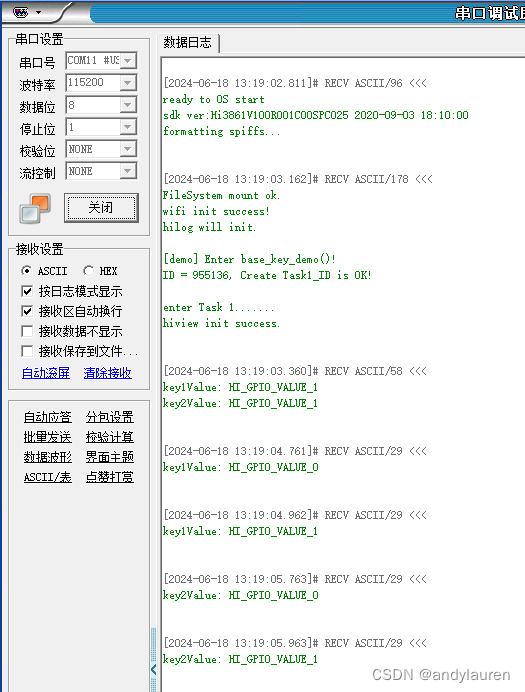

Hi3861 OpenHarmony嵌入式应用入门--轮询按键

本篇介绍使用轮询方式读取gpio状态来判断按键状态。 原理图如下 GPIO API API名称 说明 hi_u32 hi_gpio_init(hi_void); GPIO模块初始化 hi_u32 hi_io_set_pull(hi_io_name id, hi_io_pull val); 设置某个IO上下拉功能。 hi_u32 hi_gpio_set_dir(hi_gpio_idx id, hi_gpi…...

js,uni 自定义 时间选择器 vue2

<template><view class"reserve-time-box"><view class"title">选择时间</view><view class"date-box"><view class"date-scroll-box" :style"{ width : ${dataTimeWidth}rpx }"><v…...

搜索引擎的原理与相关知识

搜索引擎是一种网络服务,它通过互联网帮助用户找到所需的信息。搜索引擎的工作原理主要包括以下几个步骤: 网络爬虫(Web Crawler):搜索引擎使用网络爬虫(也称为蜘蛛或机器人)来遍历互联网&#…...

React:tabs或标签页自定义右击菜单内容,支持内嵌iframe关闭菜单方案

React:tabs或标签页自定义右击菜单内容,支持内嵌iframe关闭菜单方案 不管是react、vue还是原生js,原理是一样的。 注意如果内嵌iframe情况下,iframe无法使用事件监听,但是可以使用iframe的任何点击行为都会往父级wind…...

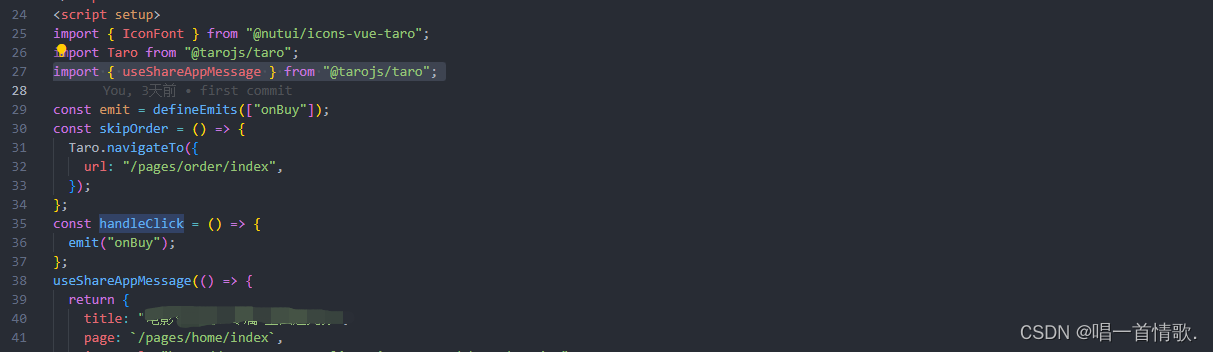

Taro +vue3 中的微信小程序中的分享

微信小程序 右上角分享 的触发 以及配 useShareAppMessage(() > {return {title: "电影属全国通兑券",page: /pages/home/index,imageUrl: "http:///chuanshuo.jpg",};}); 置 就是Taro框架中提供的一个分享Api 封装好的...

视频监控EasyCVR视频汇聚/智能边缘网关:EasySearch无法探测到服务器如何处理?

安防监控EasyCVR智能边缘网关/视频汇聚网关/视频网关属于软硬一体的边缘计算硬件,可提供多协议(RTSP/RTMP/国标GB28181/GAT1400/海康Ehome/大华/海康/宇视等SDK)的设备接入、音视频采集、视频转码、处理、分发等服务,系统具备实时…...

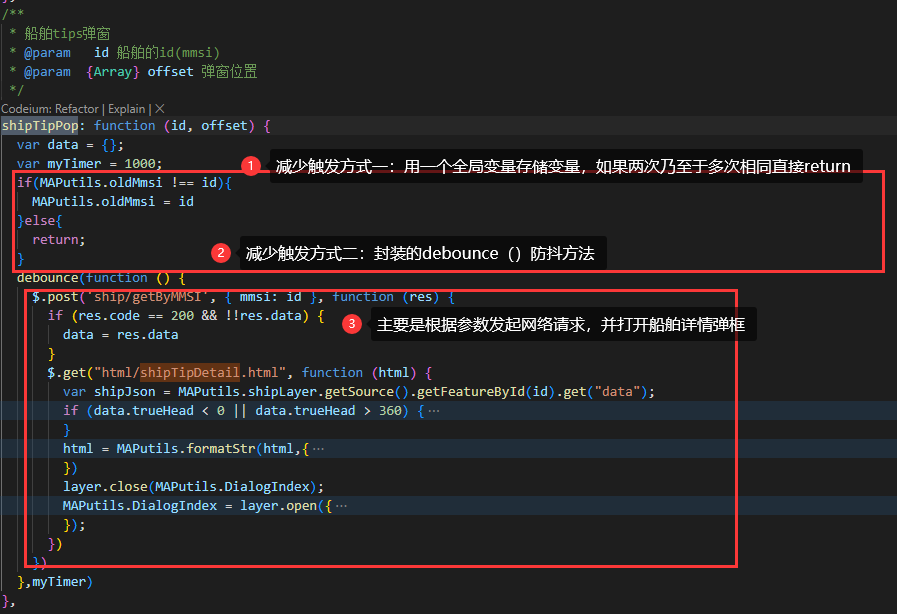

openlayer 鼠标点击船舶,打开船舶简单弹框

背景: 对创建的地图对象,可以添加上监听事件,常用的有:地图点击事件、鼠标移动事件。 通过监听这些事件,又可以区分不同图层的不同要素,获取不同数据; 根据这些数据,又可以发起网络请…...

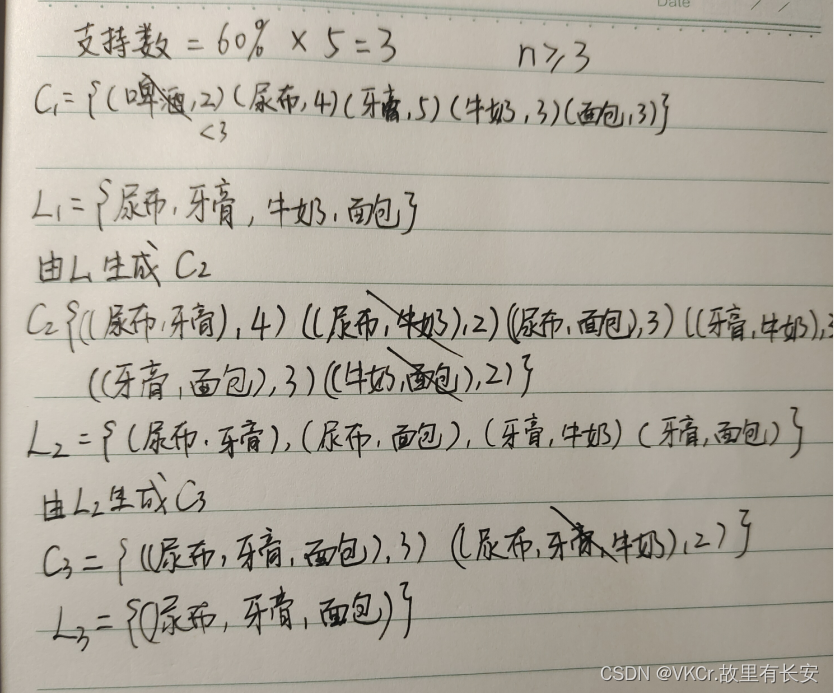

数据挖掘常见算法(关联)

Apriori算法 Apriori算法基于频繁项集性质的先验知识,使用由下至上逐层搜索的迭代方法,即从频繁1项集开始,采用频繁k项集搜索频繁k1项集,直到不能找到包含更多项的频繁项集为止。 Apriori算法由以下步骤组成,其中的核…...

vue项目集成CanvasEditor实现Word在线编辑器

CanvasEditor实现Word在线编辑器 官网文档:https://hufe.club/canvas-editor-docs/guide/schema.html 源码地址:https://github.com/Hufe921/canvas-editor 前提声明: 由于CanvasEditor目前不支持vue、react 等框架开箱即用版,所以…...

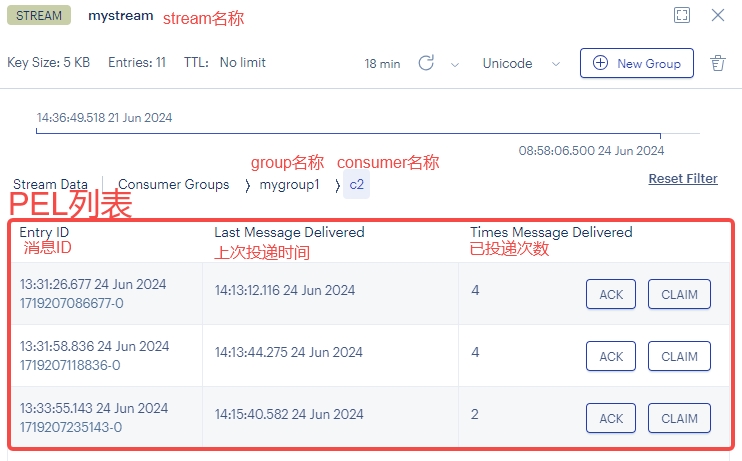

Redis Stream Redisson Stream

目录 一、Redis Stream1.1 场景1:多个客户端可以同时接收到消息1.1.1 XADD - 向stream添加Entry(发消息 )1.1.2 XREAD - 从stream中读取Entry(收消息)1.1.3 XRANGE - 从stream指定区间读取Entry(收消息&…...

threadX netx 设置IP地址以及获取IP地址

ThreadX 是一个实时操作系统(RTOS)内核,而 NetX 则是 Express Logic 提供的一个嵌入式 TCP/IP 网络栈,它经常与 ThreadX 一起使用来提供网络功能。在 ThreadX 和 NetX 中设置和获取 IP 地址通常涉及几个步骤。 设置 IP 地址 初始…...

计算机毕业设计hadoop+spark+hive知识图谱医生推荐系统 医生数据分析可视化大屏 医生爬虫 医疗可视化 医生大数据 机器学习 大数据毕业设计

测试过程及结果 本次对于医生推荐系统测试通过手动测试的方式共进行了两轮测试。 (1)第一轮测试中执行了个20个测试用例,通过16个,失败4个,其中属于严重缺陷的1个,属于一般缺陷的3个。 (2&am…...

lammps已经运算结束,有数据忘记算:rerun 命令

需要的文件 1、模拟运算的所有文件(模型 、in文件、力场文件) 2、模拟计算所得到的dump文件(原子轨迹文件) rerun命令的使用(修改in文件) 1、删除or注释掉 输出dump文件的那一行命令 2、加上需要补充计…...

CARLA自动驾驶模拟器基础

CARLA 使用服务器-客户端架构运行,其中 CARLA 服务器运行模拟并由客户端向其发送指令。客户端代码使用 API 与服务器进行通信。要使用 Python API,您必须通过 PIP 安装该模块: pip3 install carla-simulator # Python 3World and client 客…...

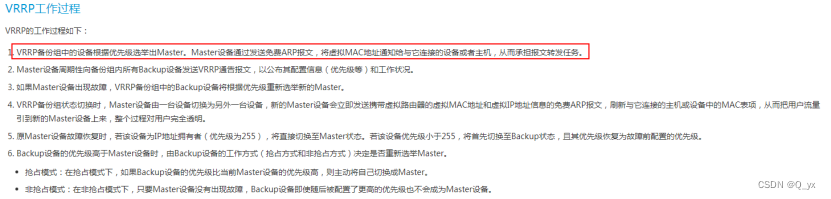

华为HCIP Datacom H12-821 卷16

1.判断题 在 VRRP 中,当设备状态变为 Master 后,,会立刻发送免费 ARP 来刷新下游设备的 MAC 表项,从而把用户的流量引到此台设备上来 A、对 B、错 正确答案: A 解析: 2.判断题 路由选择工具 route- policy 能够基于预先定义的条件来进行过滤并设置 BGP...

Python学习打卡:day17

day17 笔记来源于:黑马程序员python教程,8天python从入门到精通,学python看这套就够了 目录 day17121、Python 操作 MySQL 基础使用pymysql创建到 MySQL 的数据库链接执行 SQL 语句执行非查询性质的SQL语句执行查询性质的SQL语句 122、Pyth…...

Spring Cloud Gateway 与 Nacos 的完美结合

在现代微服务架构中,服务网关扮演着至关重要的角色。它不仅负责路由请求到相应的服务,还承担着诸如负载均衡、安全认证、限流熔断等重要功能。Spring Cloud Gateway 作为 Spring Cloud 生态系统中的一员,以其强大的功能和灵活的配置ÿ…...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

挑战杯推荐项目

“人工智能”创意赛 - 智能艺术创作助手:借助大模型技术,开发能根据用户输入的主题、风格等要求,生成绘画、音乐、文学作品等多种形式艺术创作灵感或初稿的应用,帮助艺术家和创意爱好者激发创意、提高创作效率。 - 个性化梦境…...

Docker 离线安装指南

参考文章 1、确认操作系统类型及内核版本 Docker依赖于Linux内核的一些特性,不同版本的Docker对内核版本有不同要求。例如,Docker 17.06及之后的版本通常需要Linux内核3.10及以上版本,Docker17.09及更高版本对应Linux内核4.9.x及更高版本。…...

css实现圆环展示百分比,根据值动态展示所占比例

代码如下 <view class""><view class"circle-chart"><view v-if"!!num" class"pie-item" :style"{background: conic-gradient(var(--one-color) 0%,#E9E6F1 ${num}%),}"></view><view v-else …...

高危文件识别的常用算法:原理、应用与企业场景

高危文件识别的常用算法:原理、应用与企业场景 高危文件识别旨在检测可能导致安全威胁的文件,如包含恶意代码、敏感数据或欺诈内容的文档,在企业协同办公环境中(如Teams、Google Workspace)尤为重要。结合大模型技术&…...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

【生成模型】视频生成论文调研

工作清单 上游应用方向:控制、速度、时长、高动态、多主体驱动 类型工作基础模型WAN / WAN-VACE / HunyuanVideo控制条件轨迹控制ATI~镜头控制ReCamMaster~多主体驱动Phantom~音频驱动Let Them Talk: Audio-Driven Multi-Person Conversational Video Generation速…...

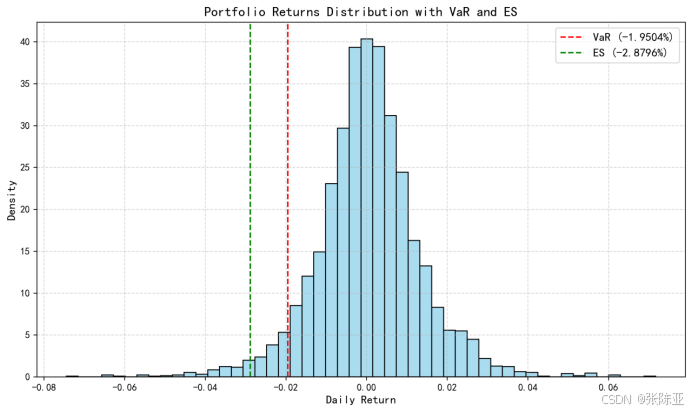

Python基于历史模拟方法实现投资组合风险管理的VaR与ES模型项目实战

说明:这是一个机器学习实战项目(附带数据代码文档),如需数据代码文档可以直接到文章最后关注获取。 1.项目背景 在金融市场日益复杂和波动加剧的背景下,风险管理成为金融机构和个人投资者关注的核心议题之一。VaR&…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

MySQL 知识小结(一)

一、my.cnf配置详解 我们知道安装MySQL有两种方式来安装咱们的MySQL数据库,分别是二进制安装编译数据库或者使用三方yum来进行安装,第三方yum的安装相对于二进制压缩包的安装更快捷,但是文件存放起来数据比较冗余,用二进制能够更好管理咱们M…...