如何确保日常安全运维中的数据加密符合等保2.0标准?

等保2.0标准下的数据加密要求

等保2.0标准是中国信息安全等级保护制度的升级版,它对信息系统的安全保护提出了更为严格的要求。在日常安全运维中,确保数据加密符合等保2.0标准,主要涉及以下几个方面:

-

数据加密技术的选择:应采用符合国家密码管理主管部门要求的加密技术,如SM2、SM3、SM4等国产密码算法,或者国际认可的加密算法如RSA、DSA、ECC等。

-

数据加密的实施:在数据传输过程中,应使用加密协议如HTTPS、SSL/TLS等,确保数据在传输过程中的机密性和完整性。在数据存储过程中,应采用加密技术对数据进行保护,防止未授权访问和数据泄露。

-

密钥管理:应建立健全的密钥管理制度,确保密钥的安全生成、存储、分发和销毁。密钥管理应遵循密码相关国家标准和行业标准,使用国家密码管理主管部门认证核准的密码技术和产品。

-

安全审计:应定期对加密措施进行安全审计,确保加密措施的有效性和合规性。审计内容应包括加密算法的选择、密钥管理的实施、加密设备的配置等。

-

合规性检查:应定期进行等保2.0合规性检查,确保数据加密措施符合等保2.0的要求。检查内容应包括加密技术的合规性、密钥管理的合规性、加密设备的合规性等。

通过上述措施,可以确保日常安全运维中的数据加密符合等保2.0标准,有效保护信息系统的安全。

等保2.0对数据加密有哪些具体要求?

等保2.0对数据加密的具体要求

等保2.0(信息安全等级保护2.0)是中国的网络安全标准,对数据加密提出了一系列具体要求,以确保信息系统的安全性。以下是等保2.0对数据加密的一些关键要求:

-

加密需求的早期考虑:在信息系统的建设初期设计和采购阶段,就应当考虑加密需求,确保系统能够满足数据加密的要求。

-

网络通信加密:在网络通信传输过程中,应使用加密技术来保护数据的机密性和完整性,防止数据在传输过程中被截获或篡改。

-

计算环境的加密:在计算环境中,身份鉴别、数据完整性和数据保密性也需要通过加密技术来实现安全防护。

-

云服务加密:对于云服务,如镜像和快照,应加强加密和完整性校验保护,确保云上数据的安全性。

-

密码应用方案的国密化:等保2.0要求密码应用方案符合国家密码管理局的相关标准,鼓励使用国产密码算法,如SM2、SM3、SM4等。

-

数据加密与密钥管理:应提供完整的数据加密与密钥管理方案,确保数据在传输、存储、使用过程中的安全性。

-

数据加密技术的应用:应采用加密技术实现数据安全存储,并提供密钥管理技术,实现加密密钥的管理与分配。

-

SSL证书的要求:在通过二级等保审核中,SSL证书应采用国际认可的加密算法,同时支持国产密码算法的国密SSL证书,并采用OV或EV级别的SSL证书。

这些要求旨在确保信息系统中的数据在各个环节都得到有效的保护,防止数据泄露和滥用,保障信息安全。

在进行数据加密时,应注意哪些技术细节以满足等保2.0标准?

等保2.0标准下的数据加密技术细节

在满足等保2.0标准的数据加密过程中,需要注意以下几个技术细节:

-

数据完整性和保密性:应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。同时,应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等。

-

HTTPS安全加密:全网站采用SSL证书进行HTTPS安全加密将成为趋势,因为SSL证书可以确保网络传输数据的保密性,防止敏感数据被窃听、泄露或篡改,保证网络数据传输的安全,确保通信数据的保密性和完整性。

-

数据加密保护:采用加密技术对存储在云服务器上的数据进行保护,确保即使数据被非法获取,也无法被解读。

-

多层安全防护:在硬件、软件和网络三个层面提供多层次的安全防护措施,包括防火墙、入侵检测系统、漏洞扫描、反病毒软件等,以阻止潜在的威胁。

-

安全审计与监控:配备强大的安全审计和监控系统,实时监测服务器活动,记录异常行为,提供安全追溯功能。

-

访问控制:在虚拟化网络边界及不同等级网络区域边界设置访问控制机制,限制未授权的访问。

-

密码技术应用:在身份鉴别和数据保密性方面,应使用密码技术,如对称加密、动态口令、数字签名等。

-

密码产品与服务的要求:密码产品与服务的采购和使用应符合国家密码管理主管部门的要求。

-

密码方案及测评验收要求:密码方案及测评验收应遵循国家密码管理主管部门的要求。

以上技术细节是在进行数据加密时,为了满足等保2.0标准必须考虑的关键点。在实际操作中,还需要结合具体的业务场景和实际情况,采取相应的安全防护措施,确保数据的安全性和可靠性。

企业在实施数据加密过程中需要遵守哪些合规性流程和规范?

数据加密合规性流程和规范

企业在实施数据加密过程中,需要遵循一系列合规性流程和规范,以确保数据的安全性和合法性。以下是一些关键的合规性要求:

-

选择合适的加密算法:根据数据的敏感程度和应用场景,选择合适的加密算法,如对称加密算法(如AES)、非对称加密算法(如RSA)和哈希算法(如SHA-256)等。

-

确定加密范围:明确需要加密的数据范围,包括哪些数据类型、哪些应用场景需要加密等。对于敏感数据,如用户密码、银行账户信息等,必须进行加密处理。

-

制定加密策略:根据实际需求,制定加密策略,包括加密方式、密钥管理、加密周期等。同时,要确保加密策略易于实施和维护。

-

加强密钥管理:密钥是数据加密的核心,必须采取严格的密钥管理措施。包括密钥的生成、存储、分发、使用、销毁等过程,都要有严格的控制和管理。

-

定期审查和更新:定期审查数据加密规范的实施情况,及时发现和解决问题。同时,随着技术的不断进步,要不断更新和完善数据加密规范,以适应新的安全威胁和挑战。

-

遵守法律法规:企业在实施数据加密时,必须遵守相关的法律法规,如《网络安全法》和《信息安全技术个人信息保护规范》等,确保数据加密的合法性和合规性。

-

实施安全审计和监控:实施安全审计和监控,以检测和应对潜在的安全威胁和违规行为。通过日志记录和分析,及时发现异常行为和潜在的安全事件。

-

提高员工意识和培训:加强员工对数据保护和合规性的意识和培训。定期开展相关培训课程和活动,提高员工对数据保护的认知和理解。

-

持续改进和更新:数据保护和合规性机制是一个持续改进的过程。定期评估现有机制的有效性,并根据业务需求、技术发展和法律法规的变化进行调整。

通过遵循上述流程和规范,企业可以有效地保护其数据资产,提高数据安全管理的效率和效果,同时确保合规性,避免法律风险。

相关文章:

如何确保日常安全运维中的数据加密符合等保2.0标准?

等保2.0标准下的数据加密要求 等保2.0标准是中国信息安全等级保护制度的升级版,它对信息系统的安全保护提出了更为严格的要求。在日常安全运维中,确保数据加密符合等保2.0标准,主要涉及以下几个方面: 数据加密技术的选择ÿ…...

下一代的JDK - GraalVM

GraalVM是最近几年Java相关的新技术领域不多的亮点之一, 被称之为革命性的下一代JDK,那么它究竟有什么神奇之处,又为当前的Java开发带来了一些什么样的改变呢,让我们来详细了解下 下一代的JDK 官网对GraalVM的介绍是 “GraalVM 是…...

Java三方库-单元测试

文章目录 Junit注解常用类无参数单测带参数的单测 Junit 主要版本有4和5版本,注解不太一样, 4迁移5参考官方文档 主要记录下常用的一些操作 其他复杂操作见官网 https://junit.org/junit5/docs/current/user-guide/#overview-java-versions 引入5.9…...

p2p、分布式,区块链笔记: libp2p基础

通信密钥 noise::{Keypair, X25519Spec} X25519/Ed25519类似RSA 算法。Noise 用于设计和实现安全通信协议。它允许通信双方在没有预先共享密钥的情况下进行安全的密钥交换,并通过加密和身份验证保护通信内容。libp2p 提供了对 Noise 协议的原生支持,它允…...

企业本地大模型用Ollama+Open WebUI+Stable Diffusion可视化问答及画图

最近在尝试搭建公司内部用户的大模型,可视化回答,并让它能画图出来, 主要包括四块: Ollama 管理和下载各个模型的工具Open WebUI 友好的对话界面Stable Diffusion 绘图工具Docker 部署在容器里,提高效率以上运行环境Win10, Ollama,SD直接装在windows10下, 然后安装Docker…...

Unity学习笔记---调试

使用Log进行调试 使用Debug.Log方法可以将一些运行时信息打印到Console窗口中。 打印时间戳 //获取时间 Debug.Log(DateTime.Now.ToString());//打印毫秒级的时间 Debug.Log(((DateTime.Now.ToUniversalTime().Ticks - 621355968000000000) / 10000) * 0.001); 打印自定义文…...

Py之dashscope:dashscope的简介、安装和使用方法、案例应用之详细攻略

Py之dashscope:dashscope的简介、安装和使用方法、案例应用之详细攻略 目录 dashscope的简介 1、产品的主要特点和优势包括: dashscope的安装和使用方法 1、安装 2、使用方法 dashscope的案例应用 1、通义千问-Max:通义千问2.5系列 2…...

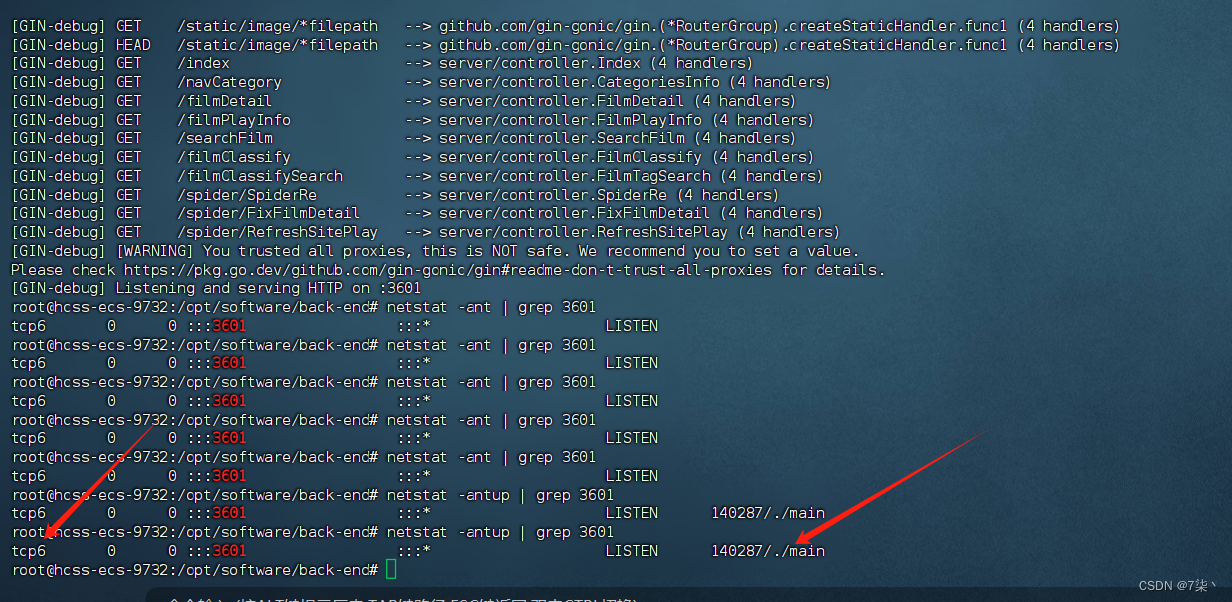

Go使用Gin框架开发的Web程序部署在Linux时,无法绑定监听Ipv4端口

最近有写一部分go语言开发的程序,在部署程序时发现,程序在启动后并没有绑定ipv4的端口,而是直接监听绑定ipv6的端口。 当我用netstat -antup | grep 3601查找我的gin服务启动的端口占用情况的时候发现,我的服务直接绑定了tcp6 &a…...

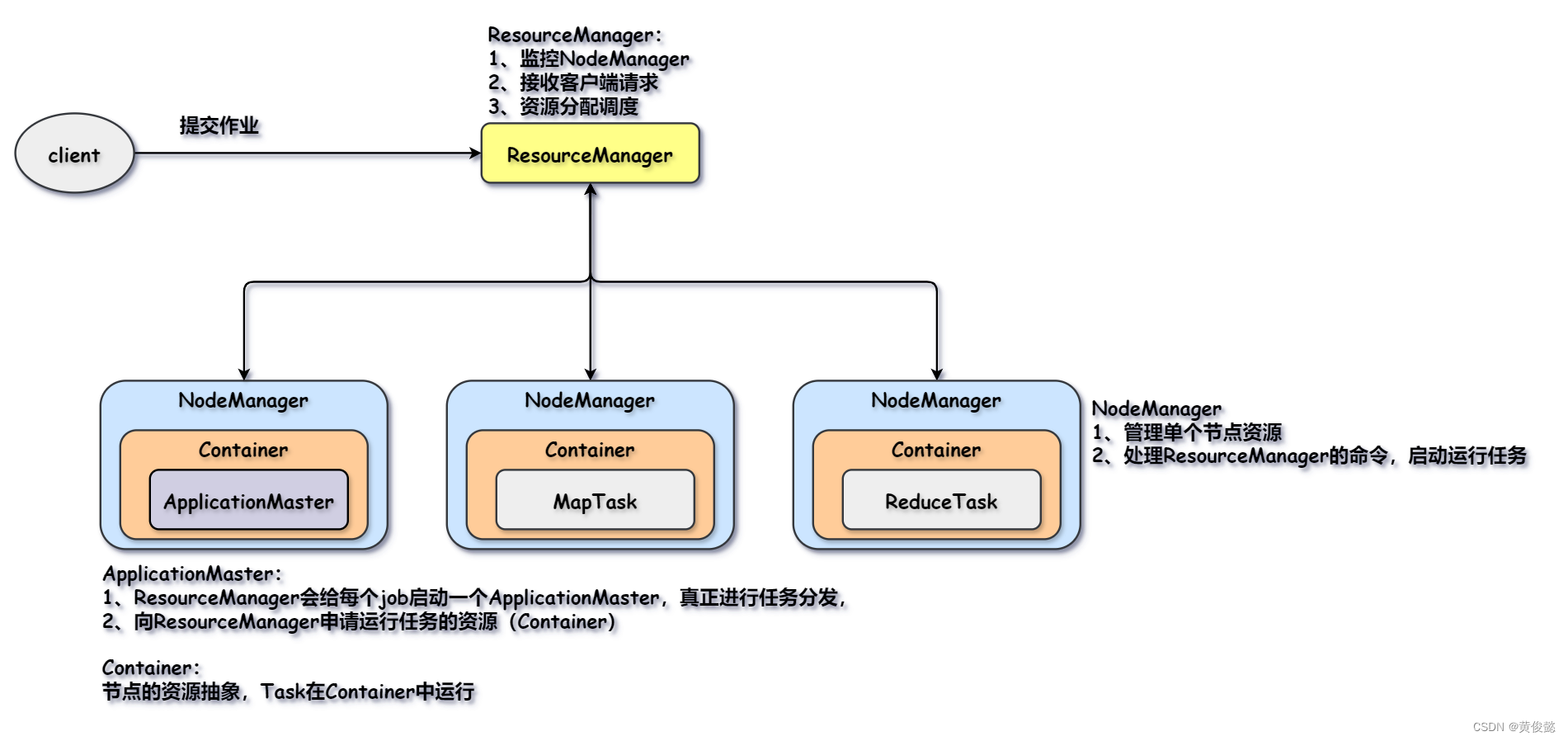

【图解大数据技术】Hadoop、HDFS、MapReduce、Yarn

【图解大数据技术】Hadoop、HDFS、MapReduce、Yarn HadoopHDFSHDFS架构写文件流程读文件流程 MapReduceMapReduce简介MapReduce整体流程 Yarn Hadoop Hadoop是Apache开源的分布式大数据存储与计算框架,由HDFS、MapReduce、Yarn三部分组成。广义上的Hadoop其实是指H…...

AGPT•intelligence:带你领略全新量化交易的风采

随着金融科技的快速发展,量化交易已经成为了投资领域的热门话题。越来越多的投资者开始关注和使用量化交易软件来进行投资决策。在市场上有许多量化交易软件可供选择。 Delaek,是一位资深的金融科技专家,在 2020年成立一家专注于数字资产量化…...

HarmonyOS Next开发学习手册——创建轮播 (Swiper)

Swiper 组件提供滑动轮播显示的能力。Swiper本身是一个容器组件,当设置了多个子组件后,可以对这些子组件进行轮播显示。通常,在一些应用首页显示推荐的内容时,需要用到轮播显示的能力。 针对复杂页面场景,可以使用 Sw…...

【计算机视觉】mmcv库详细介绍

文章目录 MMVC库概览特点和优势主要组件应用案例示例一:数据加载和处理示例二:模型训练和验证MMVC库概览 MMCV 是一个用于计算机视觉研究的开源库,它为各种视觉任务提供了底层的、高度优化的 API。该库涵盖了从数据加载到模型训练的各个方面,广泛应用于开源项目,如 MMDet…...

【面试系列】Go 语言高频面试题

欢迎来到我的博客,很高兴能够在这里和您见面!欢迎订阅相关专栏: ⭐️ 全网最全IT互联网公司面试宝典:收集整理全网各大IT互联网公司技术、项目、HR面试真题. ⭐️ AIGC时代的创新与未来:详细讲解AIGC的概念、核心技术、…...

React 扩展

文章目录 PureComponent1. 使用 React.Component,不会进行浅比较2. 使用 shouldComponentUpdate 生命周期钩子,手动比较3. 使用 React.PureComponent,自动进行浅比较 Render Props1. 使用 Children props(通过组件标签体传入结构&…...

IT入门知识第八部分《云计算》(8/10)

目录 云计算:现代技术的新篇章 1. 云计算基础 1.1 云计算的起源和发展 云计算的早期概念 云计算的发展历程 1.2 云计算的核心特点 按需自助服务 广泛的网络访问 资源池化 快速弹性 按使用量付费 1.3 云计算的优势和挑战 成本效益 灵活性和可扩展性 维…...

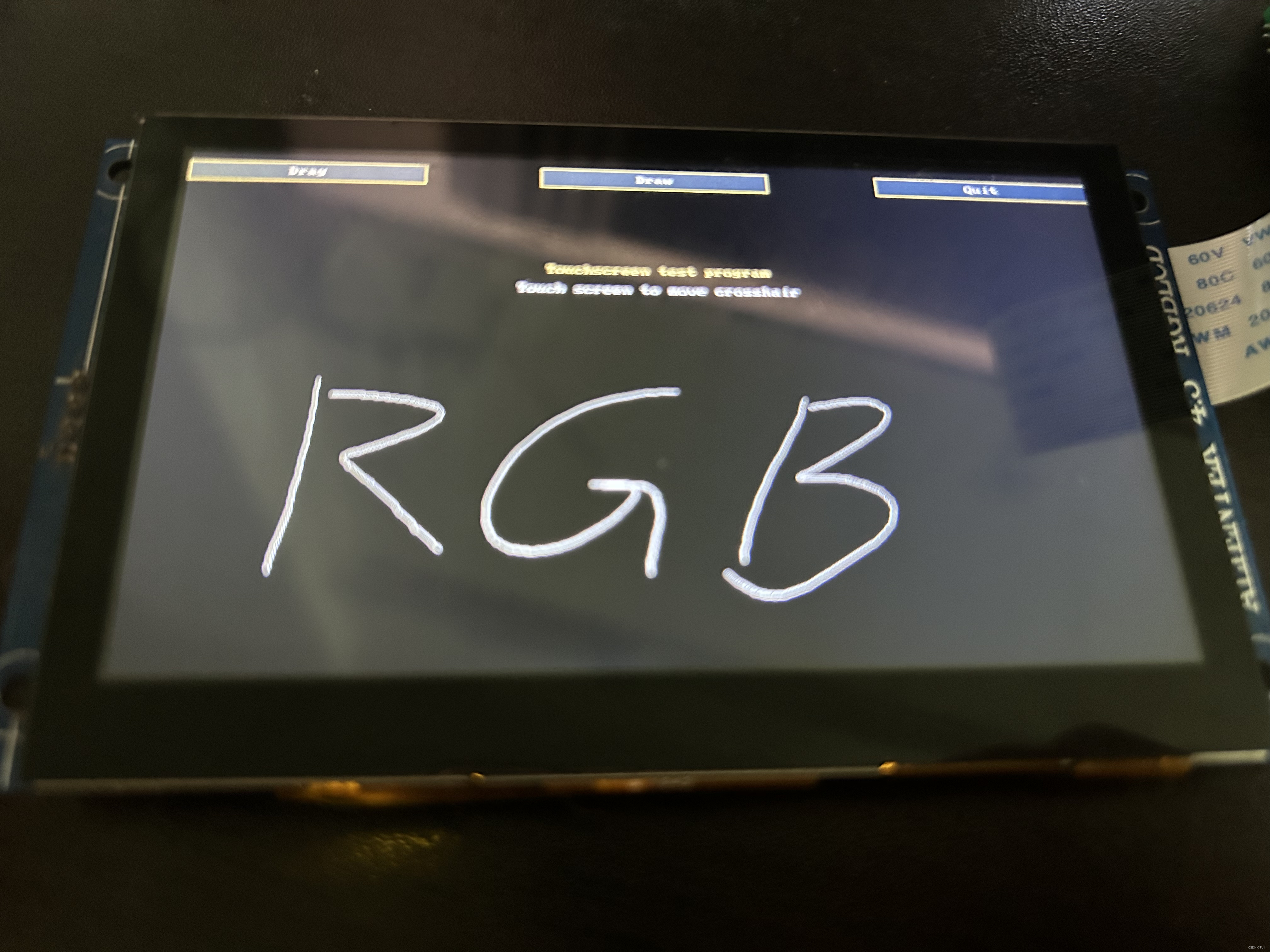

Linux-笔记 全志T113移植正点4.3寸RGB屏幕笔记

目录 前言 线序整理 软件 显示调试 触摸调试 背光调试 前言 由于手头有一块4.3寸的RGB屏幕(触摸IC为GT1151),正好开发板上也有40Pin的RGB接口,就想着给移植一下,前期准备工作主要是整理好线序,然后用转接板与杜邦线连接验证好…...

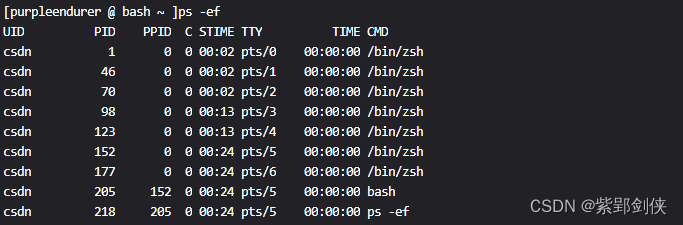

Linux shell编程学习笔记59: ps 获取系统进程信息,类似于Windows系统中的tasklist 命令

0 前言 系统进程信息是电脑网络信息安全检查中的一块重要内容,对于使用Linux和基于Linux作为操作系统的电脑来说,可以使用ps命令。 1 ps命令 的功能、格式和选项说明 1.1 ps命令 的功能 Linux 中的ps(意为:process status&…...

在Android中使用ProgressBar显示进度

在Android中使用ProgressBar显示进度 大家好,我是免费搭建查券返利机器人省钱赚佣金就用微赚淘客系统3.0的小编,也是冬天不穿秋裤,天冷也要风度的程序猿!今天我们将探讨如何在Android应用中使用ProgressBar来显示进度。ProgressB…...

:)

Java基础面试题(简单版):

1.java的8个基本数据类型? 整型: byte(占用1个字节) short(占用2个字节) int(占用4个字节) long(占用8个字节) 浮点型: float(占用4个字节)、double(占用8个字节) 字符型: char 布尔型: boolean 2.ArrayList和LinkedList的区别? 可以说ArrayList和LinkedList除了是同属于集合…...

Chrome插件:Postman Interceptor 调试的终极利器

今天给大家介绍一款非常实用的工具——Postman Interceptor。 这个工具可以捕捉任何网站的请求,并将其发送到Postman客户端。 对于经常和API打交道的程序员来说,Postman Interceptor真的是神器级别的存在。 下面就让我详细说说这个插件怎么用…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

深入浅出Asp.Net Core MVC应用开发系列-AspNetCore中的日志记录

ASP.NET Core 是一个跨平台的开源框架,用于在 Windows、macOS 或 Linux 上生成基于云的新式 Web 应用。 ASP.NET Core 中的日志记录 .NET 通过 ILogger API 支持高性能结构化日志记录,以帮助监视应用程序行为和诊断问题。 可以通过配置不同的记录提供程…...

Redis相关知识总结(缓存雪崩,缓存穿透,缓存击穿,Redis实现分布式锁,如何保持数据库和缓存一致)

文章目录 1.什么是Redis?2.为什么要使用redis作为mysql的缓存?3.什么是缓存雪崩、缓存穿透、缓存击穿?3.1缓存雪崩3.1.1 大量缓存同时过期3.1.2 Redis宕机 3.2 缓存击穿3.3 缓存穿透3.4 总结 4. 数据库和缓存如何保持一致性5. Redis实现分布式…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院挂号小程序

一、开发准备 环境搭建: 安装DevEco Studio 3.0或更高版本配置HarmonyOS SDK申请开发者账号 项目创建: File > New > Create Project > Application (选择"Empty Ability") 二、核心功能实现 1. 医院科室展示 /…...

全球首个30米分辨率湿地数据集(2000—2022)

数据简介 今天我们分享的数据是全球30米分辨率湿地数据集,包含8种湿地亚类,该数据以0.5X0.5的瓦片存储,我们整理了所有属于中国的瓦片名称与其对应省份,方便大家研究使用。 该数据集作为全球首个30米分辨率、覆盖2000–2022年时间…...

MVC 数据库

MVC 数据库 引言 在软件开发领域,Model-View-Controller(MVC)是一种流行的软件架构模式,它将应用程序分为三个核心组件:模型(Model)、视图(View)和控制器(Controller)。这种模式有助于提高代码的可维护性和可扩展性。本文将深入探讨MVC架构与数据库之间的关系,以…...

spring:实例工厂方法获取bean

spring处理使用静态工厂方法获取bean实例,也可以通过实例工厂方法获取bean实例。 实例工厂方法步骤如下: 定义实例工厂类(Java代码),定义实例工厂(xml),定义调用实例工厂ÿ…...

ElasticSearch搜索引擎之倒排索引及其底层算法

文章目录 一、搜索引擎1、什么是搜索引擎?2、搜索引擎的分类3、常用的搜索引擎4、搜索引擎的特点二、倒排索引1、简介2、为什么倒排索引不用B+树1.创建时间长,文件大。2.其次,树深,IO次数可怕。3.索引可能会失效。4.精准度差。三. 倒排索引四、算法1、Term Index的算法2、 …...

3403. 从盒子中找出字典序最大的字符串 I

3403. 从盒子中找出字典序最大的字符串 I 题目链接:3403. 从盒子中找出字典序最大的字符串 I 代码如下: class Solution { public:string answerString(string word, int numFriends) {if (numFriends 1) {return word;}string res;for (int i 0;i &…...

成都鼎讯硬核科技!雷达目标与干扰模拟器,以卓越性能制胜电磁频谱战

在现代战争中,电磁频谱已成为继陆、海、空、天之后的 “第五维战场”,雷达作为电磁频谱领域的关键装备,其干扰与抗干扰能力的较量,直接影响着战争的胜负走向。由成都鼎讯科技匠心打造的雷达目标与干扰模拟器,凭借数字射…...