观成科技:证券行业加密业务安全风险监测与防御技术研究

摘要:解决证券⾏业加密流量威胁问题、加密流量中的应⽤⻛险问题,对若⼲证券⾏业的实际流量内容进⾏调研分析, 分析了证券⾏业加密流量⾯临的合规性⻛险和加密协议及证书本⾝存在的⻛险、以及可能存在的外部加密流量威 胁,并提出防御策略和措施。

关键字:证券加密业务、加密应用、加密流量、商用密码安全评估、加密风险、加密威胁、监测防御

一、概述

数据爆发式增长的DT(Data technology)时代,加密技术是数据传输的重要保护手段。随着互联网和企业内部流量场景的加密化趋势快速增长,证券行业也面临着更加迫切的加密需求。证券行业涉及的加密业务种类繁多,因此如何实现有效的安全运维、风险监控和威胁检测成为亟待解决的问题。

据谷歌透明报告统计,94%的⾕歌浏览器流量为加密流量。据观成科技评估,企业内部加密流量占比也达到80%。证券行业性质特殊,涉及国家金融安全、客户个人隐私和财产安全,加密需求相比其他业务场景更突出、更急迫,因此证券行业流量加密化的趋势更加明显和普遍。证券行业业务繁杂,包涵用户鉴权业务、交易结算业务和资产管理业务等,涉及的加密应用众多,这些加密应用产生大量不同加密协议、不同加密算法的加密流量。

从政策和法规层面考察,为保障国家商业机密安全和数据安全,国家制定和颁布了一系列政策法规,包括《网络安全法》、《密码法》等。具体到金融行业,2022年11月25日,中国人民银行正式发布《金融行业信息系统商用密码应用》系列金融行业标准,包括《金融行业信息系统商用密码应用 基本要求》(JR/T 0255—2022)、《金融行业信息系统商用密码应用 测评要求》(JR/T 0256—2022)和《金融行业信息系统商用密码应用 测评过程指南》(JR/T 0257—2022)三项金融行业标准。上述法律、行业标准针对证券行业加密应用的密码使用、加密传输等进行了详细规范,并对网络安全等级保护、商用密码安全评估提出了落实和监管要求。

考虑到⽹络安全的对抗特性,安全⻛险管理与防御技术必将与相应的攻击技术交替攀升。因此除等保、密评等固化要求外,证券⾏业必须考虑⾃⾝业务中存在的其他加密⻛险,避免因此类额外⻛险带来的系统和业务完整性、机密性、 可⽤性、可控性及不可否认性破坏,做到防患于未然。除此之外,伴随证券业务加密化增多的趋势,各种使⽤加密流量进⾏攻击、窃密和远程控制的恶意威胁也逐年递增。根据知名 零信任⼚商Zscaler历年统计,截⾄2022年,超过85%的⽹络攻击⾏为采⽤的是加密⽅式,同⽐2021年增⻓20%。常⻅境 外APT组织攻击绝⼤多数已经转向加密⽅式传递信息,攻防演练场景中常⽤的扫描暴破、漏洞利⽤、远程控制和代理转 发等⼯具也⼤量使⽤各种加密协议进⾏加密。除传统明⽂检测能⼒外,针对加密流量构建加密威胁检测能⼒,也成为证券⾏业亟待解决的问题之⼀。

在本⽂中,我们建议对证券⾏业的加密业务进⾏梳理,明确各类加密协议、加密算法、加密数据格式以及业务特点。在此基础上,评估其合规加密⻛险和其他加密⻛险,并开展⻛险监控与缓解⼯作。同时,针对恶意加密威胁,需要分析恶意 加密流量的特点,并根据证券⾏业业务特点构建对应加密威 胁检测防线,以确保证券业务的安全、稳定运⾏。后续章节将 深⼊探讨上述问题,并提供进⼀步的研究建议。

二、证券行业加密业务调研

为调研掌握证券⾏业现有加密流量概况,观成科技联合 华泰证券、海通证券,以部分业务流量作为分析样本,数据分 析情况如下:

1.整体概况

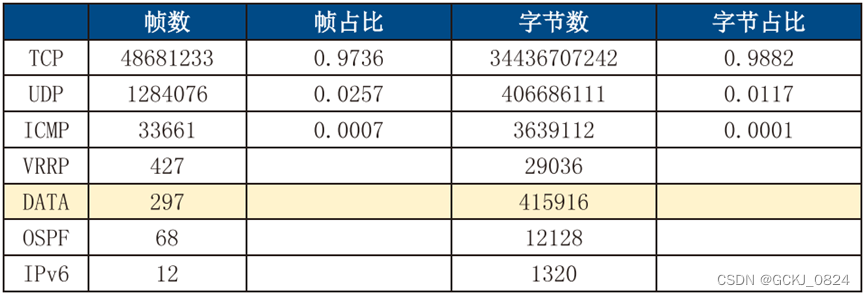

数据采集时间为2023年6⽉12⽇,共采集5000万帧。其中IP帧49999774帧,⾮IP帧226帧,⾮IP帧包含ARP(23帧)、 LLC(130帧)、LLDP(42帧)和SLOW(31帧)等链路协议。IP帧中 约 9 7 . 3 6 % 为 T C P 协 议 ,U D P占 2 .5 7 % ,另 外 有 I CM P、O S P F、V R R P等协议,占⽐极⼩。以数据量统计,TCP协议占⽐为98.82%,UDP占⽐为1.17%。IP帧数、字节数情况表如下所⽰:

表1 IP协议分布情况

值得注意的是,有297帧,共415916字节不明数据,需要进一步研究其数据性质。

2.协议分布调研

- TCP协议分布

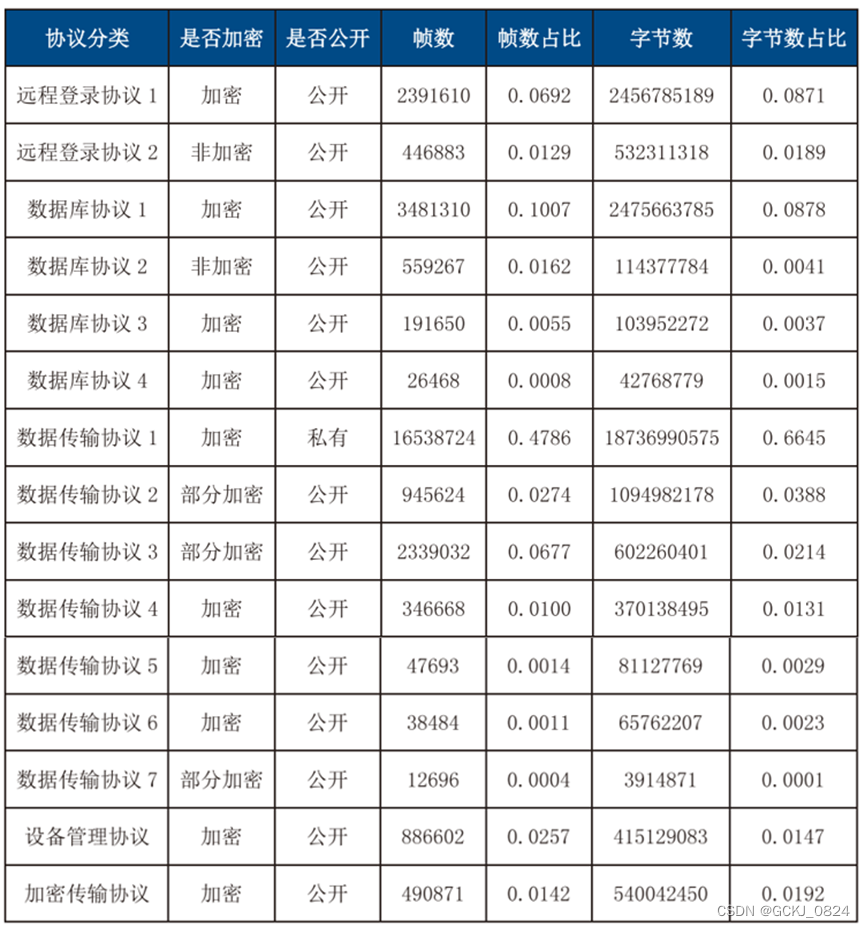

样本流量中TCP协议承载公开标准协议65个,约占TCP协 议总帧数的52.14%,总数据量的33.55%。占⽐较⾼的15项协议分类为远程登录协议、数据库协议、数据传输协议、设备 管理协议和加密传输协议。头部15个协议仅有两个⾮加密协 议,其他均为加密或部分加密。这也印证了上⽂中关于加密 流量占⽐较⼤的描述。TCP协议占⽐详表如下所⽰:

表2 TCP协议分布情况

以HTTP协议为例,经过统计发现,正常承载⽂字、图像和媒体业务的HTTP协议流量只占HTTP总流量的48%,有2.33%的HTTP载荷⽆法识别格式,可能是HTTP隧道利⽤。剩余约50%的HTTP流量,实际上是作为隧道承载其他

协议,常⻅协议有SSL、POP、HTTP等,其中绝⼤部分是SSL加密流量。

表3 HTTP协议应⽤分布情况

除公开标准协议外,在样本流量的TCP通信中,占据最⼤⽐重的是私有协议流量,约占总数据量的66.45%,总帧数的47.86%。考虑到样本流量中绝⼤多数是TCP流量,这也意味着约三分之⼆的流量是各种业务、应⽤所产⽣的私有协议数据,这些数据是哪些应⽤产⽣的,数据如何加密、是否有加密⻛险和安全⻛险,都有待梳理研究。

- UDP协议分布

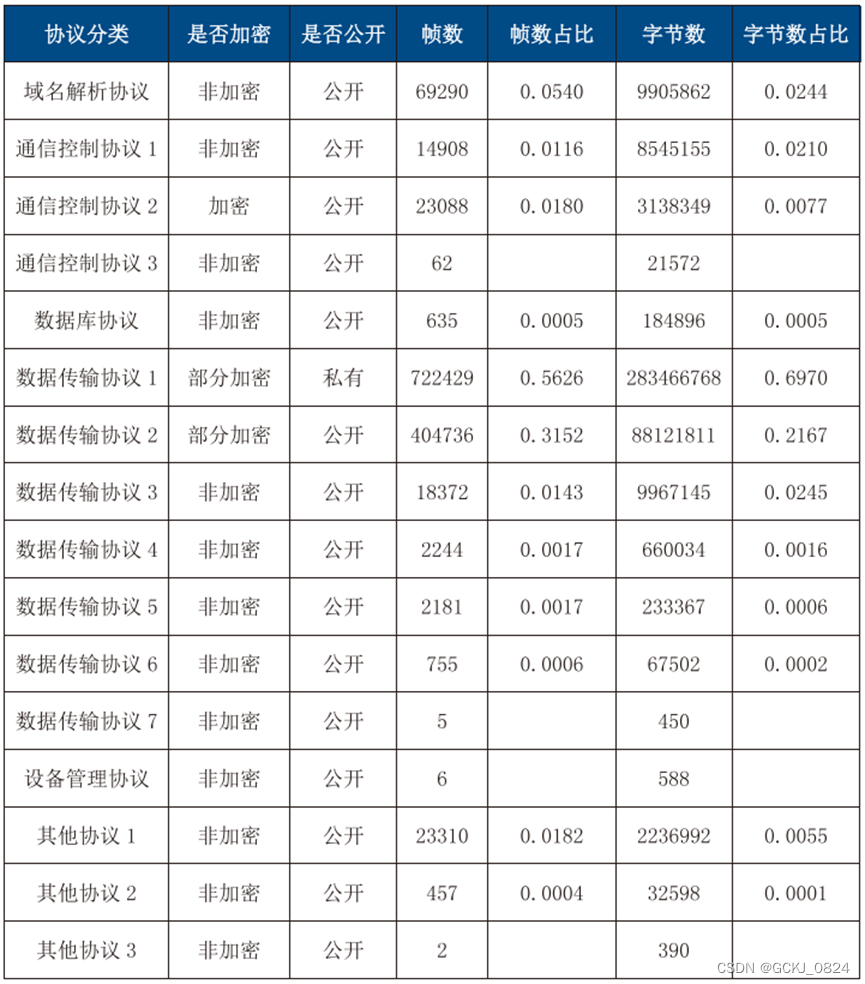

样本流量中UDP占⽐较少,仅占总数据量的2.57%。UDP流量中公开标准协议有15个,按分类统计头部协议包含通信控制协议、数据库协议、数据传输协议、设备管理协议、域名解析协议和其他功能性协议,其他协议占⽐均不超过UDP协议总数据量的1%。除公开标准协议外,69.70%的UDP流量⽆法识别上层协议,应为各类证券业务所产⽣的私有协议数据,其中部分数据可能加密。UDP协议占⽐详表如下所⽰:

表4 UDP协议分布情况

综合上述针对TCP、UDP两⼤传输层协议的分析可知,样本流量具有如下两个显著特点:

•在公开标准协议中,加密协议数据量占⽐超过70%;

•近三分之⼆的流量为私有协议数据,其中包括私有加密流量。按照50%的私有协议数据被加密估算,业务流量中加密流量占总数据量约60%。

3、TLS协议加密流量调研

- 应⽤分析

样本流量中TLS协议数据约为540M字节,共27824次加密会话,涉及Server Name Indicator共61个,其中⼤多数为公开⽹⻚。因此判断样本流量中的TLS协议数据为互联⽹浏览或操作系统、软件升级流量。在TLS协议数据中,我们识别了⼀系列加密资产,如企业邮箱服务、云计算平台、云开发平台和统⼀数平台等,同时也发现了⼀系列与证券⾏业相关的应⽤信息,如各类证券分析应⽤、证券交易应⽤、证券信息平台等。

- ⻛险分析

本次调研针对TLS流量⻛险也进⾏了初步评估,评估重点主要放在TLS证书和TLS协议规范⽅⾯,针对⼊联和出联两种情况进⾏评估。

综合⼊联与出联TLS协议两类流量分析,⽬前业务流量中TLS协议数据存在的主要⻛险包括:

•使⽤⾃签名证书:⽆法验证⾝份,可能⾯临中间⼈攻击;

•证书链校验失败:⽆法验证⾝份,浏览器告警;

•证书过期:⽆法验证⾝份,浏览器告警;

•证书即将过期:如果不及时更新则证书将会失效;

•证书SAN与客⼾端SNI不匹配:证书颁发或服务器配置 错误;

•客⼾端⽀持弱密码套件:使⽤较⽼SSL库,需要更新;

•服务端选择弱密码套件:数据加密强度弱,可被快速破译;

•客⼾端SNI泄露服务端IP:信息泄露⻛险;

•加密套件与证书不匹配:TLS协议实现或服务器配置错误。

从数据量上看,⼊联流量中,涉及⾃⾝资产的⻛险流量占⽐较⼤,约为47%,外联流量异常较少,约为7%。这种分布差异与企业内部⽹络服务器配置不规范、证书不规范等因素相关。通过⻛险评估,我们也初步识别了内部⽹络中存在的各 类加密⻛险,为下⼀步规避⻛险⼯作打下良好基础。

4.调研小结

本次调研针对两家证券公司部分业务流量进⾏分析,初步厘清了内⽹加密与⾮加密流量协议类型、占⽐情况,并针对TLS协议加密流量应⽤和⻛险情况进⾏了初步分析。经过调研,我们有如下认识:

证券⾏业业务流量加密化趋势明显。在所调研的流量中,存在⼤量标准加密协议数据和私有协议加密数据。梳理清楚其中不明或未知加密流量格式、性质和业务归属,对于实现加密流量安全运维管控⾄关重要。

证券⾏业业务流量中存在⼀定加密⻛险。这些⻛险可能是因为内部应⽤研发实现失误、加密服务配置错误以及加密基础设施更新不及时等因素引起,如不及时排查解决,将会造成数据泄露、被破译等严重后果,需要引起⾜够重视。

三、证券行业加密业务面临的安全风险及应对策略

1.合规加密风险

在证券⾏业中,加密应⽤和加密服务的安全合规性评估⾄关重要。随着密码“⼀法三规⼀条例”(《密码法》、《国务院办公厅关于印发国家政务信息化项⽬建设管理办法的通知》、《贯彻落实⽹络安全等级保护制度和关键信息基础设施安全保护制度的指导意⻅》、《关键信息基础设施安全保护条例(征求意⻅稿)》、《商⽤密码管理条例》)以及国标GB/T39786-2021《信息安全技术信息系统密码应⽤基本要求》的出台,促进了密码产业及技术的发展,商⽤密码技术不断推陈出新,其普及、推⼴与应⽤也随之增⻓。密码使⽤的合规性、正确性、有效性成为了国家及企业关注的重点。《密码法》第⼆⼗七条规定法律、⾏政法规和国家有关规定要求使⽤商⽤密码进⾏保护的关键信息基础设施,其运营者应当使⽤商 ⽤密码进⾏保护,⾃⾏或者委托商⽤密码检测机构开展商⽤ 密码应⽤安全性评估。商⽤密码应⽤安全性评估(密评)是指在采⽤商⽤密码技术、产品和服务集成建设的⽹络和信息系统中,对其密码应⽤的合规性、正确性和有效性进⾏评估。

加密应⽤⽅⾯,商⽤密码评估主要涉及客⼾隐私加密、交易数据加密、财务数据加密等⽅⾯的评估,确保核⼼业务加密合规。加密服务⽅⾯,商⽤密码评估主要涉及以下⼏点:

•通信协议评估:需要规范使⽤符合密码评估要求的安全通信协议,以保证业务通信过程中的安全性。

•加密算法评估:需要选择⾜够强的加密算法对数据进 ⾏加密。如是否按照相关法规和规范使⽤国密算法等。

•访问控制和审安全审计评估:需要建⽴完善的访问控制机制,对员⼯和客⼾的访问进⾏严格控制,并记录访问⽇志和操作记录,以便对安全事件进⾏审计和追溯。商⽤密码评估需要对访问控制和审计机制的可靠性和安全性进⾏评估,确保访问控制和审计的有效性和完整性。

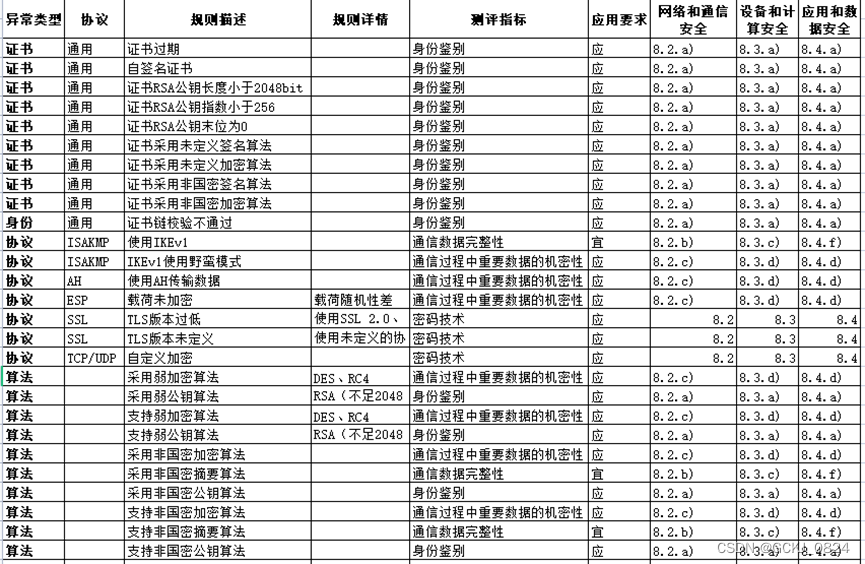

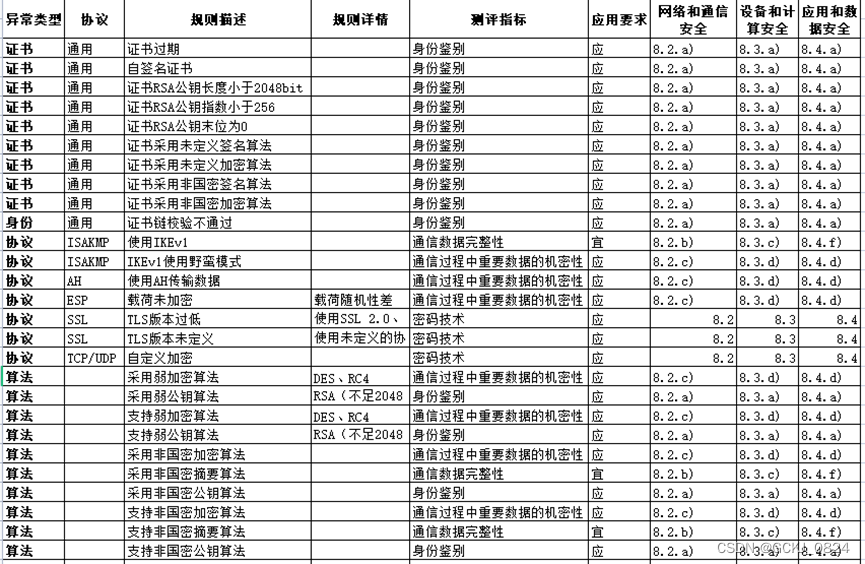

根据相关标准逐条映射,可归纳出密码评估需求对应加密资产的评估点和评估⽅法,部分评估项如下图所⽰:

图1 密码安全评估⽅法

如果商⽤密码评估结果表明存在不符合项,证券公司需要及时采取措施进⾏修复,以保证客⼾和公司的数据安全。此外,商⽤密码评估结果也可以帮助证券公司选择更加安全和可靠的加密技术和服务,有效保障业务正常运转。

2.其他加密风险

如前所述,除等保、密评等固化要求外,证券行业必须考虑自身业务中存在的其他加密风险,避免因此类额外风险带来的系统和业务完整性、机密性、可用性、可控性及不可否认性破坏,做到防患于未然。这类额外加密风险主要来自如下3个方面。

- 加密证书安全风险

加密证书是PKI体系最重要的一环,用于保护数据安全和隐私。证书通常由数字证书机构颁发,用于验证证书持有者的身份并授权他们访问受保护的资源。加密证书的安全风险主要包括以下几个方面:

有效性风险:是指服务端或客户端证书有效性异常,包括证书已经过期、尚未生效、即将过期和有效期过长等风险。

信任链风险:是指证书颁发过程中的异常,包括证书链校验失败、证书自签名、叶子证书可颁发等风险。

机密性风险:是指用于身份验证的公钥算法或签名算法存在异常,包括使用RSA、DSA或ECC算法的密钥过短、使用MD5、SHA1等已被证明存在弱点的摘要算法等。在需要使用国密证书的场景下,如果证书未采用国密算法,也将产生异常。此外,各类加密算法参数必须正确,如RSA公钥模数必须是大质数乘积等,否则将产生异常。

完整性风险:是指用于验证的身份信息和证书扩展等信息完整。如证书使用者通用名、国家、州、城市、部门等信息如果为空,则表示证书信息不完整。必要的证书扩展如密钥用法(Key Usage)扩展也不能缺失。

一致性风险:是指证书信息与使用场景存在不一致的异常。如某些协议场景下,要求证书具备数字签名功能,但是在对应的证书密钥用法列表中,并不包含数字签名(Digital Signature)用法,此时将产生异常。

- 加密协议安全风险

TLS、SSH、RDP以及网络层的IPSec等加密协议,大致分为密钥协商和加密会话两大阶段。加密协议安全风险主要考察密钥协商阶段客户端与服务端协商行为,针对其中的异常点进行监控,识别加密协议安全风险。以TLS协议举例,主要包括如下几个方面:

机密性风险:主要包括客户端支持或服务端选择无加密套件、无认证套件和已知存在弱点的弱加密、弱摘要套件。在一些安全性要求较高的场合,还可以检测是否使用支持前向加密的加密套件。除加密套件外,TLS随机数在协议运行中发挥关键作用,如果多次会话中客户端或服务端出现随机数重用、主对方随机数相同和主对方短暂私钥重用等情况,也说明协议运行出现异常。在使用国密的场景下,需要对加密套件是否是国密算法进行检查。

一致性风险:主要包括根据协议规范不应该出现的协商交互。如在RSA密钥交换中出现Server Key Exchange消息,或者在ECDHE交换中未出现Server Key Exchange消息,就表明协商过程出现异常,有可能是服务端配置错误或TLS协议遭到篡改。另外,各类TLS扩展的协商中,如客户端提供ALPN扩展,但服务端并未在客户端支持的应用层协议中选取,也表明协商过程出现异常。

可用性风险:主要包括使用已知存在风险的协议版本等。如使用过低的TLS版本,使用未定义的协议版本,或者在协商过程中支持或使用已被证明存在缺陷的压缩等。

- 加密通联安全风险

加密通联风险是指加密业务通联行为可能存在的安全风险。加密通联风险与业务强相关,主要包含如下几个方面:

时间风险:时间风险是指与业务相关的加密通联发生的时间异常。如非交易时段产生加密的交易业务通联,证明交易系统存在异常等。

协议风险:协议风险是指与业务相关的加密通联出现不应出现的协议。如本应密传的业务出现明文协议,表明加密业务遭到破坏或篡改等。

目标风险:目标风险是指与业务相关的访问者或被访问者出现异常。如不应主动外联境外的加密资产发生境外访问,或本地服务被境外地址访问登录等。

流量风险:流量风险是指正常加密业务数据量出现极大变化。如加密服务下载量激增,如果是外部访问,则表明可能存在信息泄露风险,如果是内部访问,可能是内部安全风险等。

3、加密业务安全风险监测防御策略

加密业务安全风险危害严重,为了防范这类风险,关键是做到未雨绸缪,防患于未然。应从如下4个方面着手进行监测与防御:

尽快厘清自有加密资产、加密业务,包含标准加密协议和私有加密协议数据,做到对自己的加密流量了如指掌,才可能做到全面的风险识别。

根据自身加密资产和加密业务特点进行风险梳理,合规加密风险方面,根据国家相应法律、规定进行排查,其他加密风险方面,从加密证书、加密协议和加密通联三方面进行综合考察。针对业务中的私有加密协议,应对加密数据、加密算法等进行分析,识别其中的风险点。

根据第二步梳理的各类风险点,制定缓解措施并有效执行。

综合利用规则、基线、人工智能等技术,持续监控流量中可能新出现的加密业务安全风险。

四、证券行业加密业务面临的加密威胁及应对策略

1.加密攻击概述

证券行业企业面临的加密攻击威胁在网络攻击的多个阶段都有体现,攻击者在初始信息搜集、初始打点、横向移动、命中靶标等各个阶段,均会使用不同的加密通信手段隐藏攻击行为。

信息搜集阶段,攻击者通过互联网搜索引擎对域名和资产进行调查外,还会通过主动探测来收集开放在互联网上的系统服务和API接口信息,对于企业边界产生入联流量,例如针对HTTPS服务进行探测的加密流量。

初始打点阶段,攻击者可能通过对员工的社工钓鱼,以及对暴露资产的暴力破解、漏洞利用等方式攻陷某一台主机。这一阶段,站在企业视角会面临多种入联加密流量威胁,例如针对资产的SSH、RDP暴力破解和针对HTTPS站点的漏洞利用都会产生加密流量。

横向移动阶段,在建立初始据点后,大多数的情况初始据点权限不够或只是作为内网跳板,此时攻击者会进行横向移动持续获取权限。这个过程产生的加密流量可能包括:首先,横向移动技术本身涉及的信息搜集、渗透突破过程,会涉及SSH、RDP扫描暴破、漏洞利用等加密流量;其次,在横向移动的过程中,攻击者不可避免的要维持一条或多条内外连接通道,这类通道可能通过加密反弹木马、部署Webshell提供,也可以通过加密反弹Shell、加密代理转发等实现。

窃密控制阶段,攻击者拿下目标机器权限并成功窃取数据进行回传,会通过TLS木马回连、代理转发、隐蔽隧道等加密流量进行命令与控制、窃密回传等恶意行为。

2.入联加密攻击及防御策略

在渗透和后渗透阶段可能遇到不同的入联加密攻击:

在渗透过程中,加密流量多来自对暴露在互联网上资产的扫描探测与暴力破解,例如HTTPS扫描、漏洞攻击、SSH和RDP用户口令暴力破解等。

在后渗透阶段,获取shell后,会进行一系列持久化预置的动作,例如上传Webshell、正向代理等后门。

这些问题的本质都是对Web服务等业务主机不合常规的访问,所涉及的加密协议以HTTPS为主。针对入联加密攻击行为,通常有两种防御策略:一种是通过串联解密设备将访问Web服务的入联HTTPS流量解密后,还原载荷中的HTTP流量,再经过WAF、IDS等传统明文检测设备进行规则检测;另一种是不解密,直接经过旁路部署的加密流量检测设备,结合人工智能、指纹、流行为等技术,识别隐藏在加密流量中的恶意攻击行为。

入联加密攻击在渗透阶段和后渗透阶段会有不同形式的体现。

在渗透过程中,加密流量多来自对暴露在互联网上资产的扫描探测与暴力破解,例如HTTPS扫描、漏洞攻击、SSH和RDP用户口令暴力破解等。在渗透阶段获取shell后,会进行一系列持久化预置的动作,例如上传Webshell、正向代理等后门。这些问题的本质都是对Web服务等业务主机不合常规的访问,所涉及的加密协议以HTTPS为主。

针对HTTPS服务的扫描探测、漏洞攻击、Webshell连接等攻击行为,通常有两种防御策略:一种是通过串联解密设备将访问Web服务的入联HTTPS流量解密后,还原载荷中的HTTP流量,再经过WAF、IDS等传统明文检测设备进行规则检测;另一种是不解密,直接经过旁路部署的加密流量检测设备识别隐藏在加密流量中的恶意流行为。

在不具备解密条件时,可以通过对每一组IP对加密载荷在一个时间区间内时间与空间分布的特性,结合特定数学模型进行验证,初步判断这些流量在行为特征上是否可能存在漏洞扫描、暴力破解等攻击行为。进一步对目标为Web服务的多条TLS流中存在的多次会话进行切割比对,从流量的时空特征的角度入手来对会话做区分,分出哪些是以传输、响应指令为主的流量,哪些是正常的访问浏览。最后,把认为不正常的这类流量再在现有的知识库中做对比以识别出真正的Webshell、正向代理类流量及其相关信息,如:事先搜集、研究、整理得到的工具静态特征、协议指纹进行二次判断,确定此次是否为攻击与攻击使用工具的具体的家族信息。

3.横向移动加密攻击及防御策略

横向移动阶段,主要为已经进入内网后针对内网资产加密服务的扫描探测,与入联阶段大部分相同,防御策略类似,但是由于内网渗透使用的工具与外网渗透有所不同,并且内网中的网络环境更为复杂,很可能有许多行为与扫描暴破类似的正常业务流量,所以要在防御筛查时更加严格,避免产生大量误报。

4.出联威胁加密攻击及防御策略

出联威胁主要涉及到两大类攻击者常用的命令与控制、窃密回传通道:远控木马加密通信和隐蔽隧道通信。

远控木马会使用HTTPS协议加密外联,将恶意流量混在出网的大量正常HTTPS流量中,从而逃避检测,还会利用代理转发、CDN、域前置等技术进一步隐藏其控制端基础设施。

另一大类是加密隐蔽隧道外联,指的是依托于不以加密通信为设计目的的常见标准协议之上,并自行设计加密方式通信的技术。如:利用DNS、ICMP、HTTP和一些特殊端口的TCP/UDP等会被防火墙放行的内对外流量中建立隐蔽隧道出网。

对出联加密通信木马的防御与检测通常可以借助人工智能技术以及限定域指纹、多流行为模型、加密威胁情报等辅助方法有机结合进行出联加密流量检测和预警。对于TCP、UDP、HTTP这类隐蔽隧道,可以通过针对自行设计的加密隧道流量载荷中,必定存在自定义结构的弱点,来设计一类一法对其做出检测和发现。

五、结论

证券行业的业务性质特殊,加密业务相较其他行业更加复杂和多变,因此证券行业对于加密业务的安全风险和威胁检测需求比其他行业更加迫切。在保护这些关键数据安全传输的过程中,证券行业必须应对加密风险监控和加密威胁检测的挑战。

为了应对这些挑战,有必要对资产和流量中不同类型的加密业务进行梳理,了解其各自的特点与应用场景。在此基础上,实现对合规加密类和其他加密风险的有效识别与防护。面对可能涉及证券行业加密业务的各类攻击场景,如攻防演练场景、APT对抗场景等,证券行业需建立一个覆盖入联、横向、出联全阶段的加密流量综合检测体系。

综上所述,我们需要针对证券行业的加密业务进行识别、监控和检测予以充分重视。通过全面梳理加密业务、建立完整的风险监控与威胁检测体系,以防范各类安全风险和安全威胁,有力提高数字化时代下的证券行业网络安全防护能力。

参考⽂献

1.Zscaler加密攻击报告(2022年)ThreatLabz State of Encrypted Attacks 2022 Report https://www.zscaler. com /bl o g s / s e c u ri t y - r e s ea r c h / 2 0 2 2 - e n c r yp ted - attacks-report

2.⾕歌透明度报告 Google Transparency Report https://transparencyreport.google.com

文章转载自证券信息技术研究发展中心,网络安全专刊(第1期)

作者:北京观成科技有限公司、海通证券股份有限公司、华泰证券股份有限公司

相关文章:

观成科技:证券行业加密业务安全风险监测与防御技术研究

摘要:解决证券⾏业加密流量威胁问题、加密流量中的应⽤⻛险问题,对若⼲证券⾏业的实际流量内容进⾏调研分析, 分析了证券⾏业加密流量⾯临的合规性⻛险和加密协议及证书本⾝存在的⻛险、以及可能存在的外部加密流量威 胁,并提出防…...

使用Swoole开发高性能的Web爬虫

使用swoole开发高性能的web爬虫 Web爬虫是一种自动化获取网络数据的工具,它可以在互联网上收集数据,并且可以被应用于各种不同的领域,如搜索引擎、数据分析、竞争对手分析等。随着互联网规模和数据量的快速增长,如何开发一个高性…...

【Elasticsearch】Elasticsearch索引创建与管理详解

文章目录 📑引言一、Elasticsearch 索引的基础概念二、创建索引2.1 使用默认设置创建索引2.2 自定义设置创建索引2.3 创建索引并设置映射 三、索引模板3.1 创建索引模板3.2 使用索引模板创建索引 四、管理索引4.1 查看索引4.2 更新索引设置4.3 删除索引 五、索引别名…...

[数据集][目标检测]棉花检测数据集VOC+YOLO格式389张1类别

数据集格式:Pascal VOC格式YOLO格式(不包含分割路径的txt文件,仅仅包含jpg图片以及对应的VOC格式xml文件和yolo格式txt文件) 图片数量(jpg文件个数):389 标注数量(xml文件个数):389 标注数量(txt文件个数):389 标注类别…...

使用Java实现实时数据处理系统

使用Java实现实时数据处理系统 大家好,我是免费搭建查券返利机器人省钱赚佣金就用微赚淘客系统3.0的小编,也是冬天不穿秋裤,天冷也要风度的程序猿! 引言 在当今信息爆炸的时代,实时数据处理系统变得越来越重要。无论…...

整合web-socket的常见bug

整合文章连接 此文是记录我上网查找整合方案时候踩的坑,特别是注册失败的问题,比如还有什么去掉Compoent就可以,但是这样这个端点就失效了 特别是报错: at org.springframework.web.socket.server.standard.ServerEndpointExporter.registerEndpoint(ServerEndpointExporter.…...

Python 中字符串的常用操作都有哪些?

在 Python 中字符串的表达方式有四种 一对单引号 一对双引号 一对三个单引号 一对三个双引号 a ‘abc’ b “abc” c ‘’‘abc’’’ d “”“abc”"" print(type(a)) # <class ‘str’> print(type(b)) # <class ‘str’> print(type©) # <…...

FFmpeg 硬件编码加速文档介绍

介绍 硬件访问:许多平台提供了对专用硬件的访问,这些硬件可以用于执行解码、编码或过滤等视频相关操作。 性能与资源使用:使用硬件可以加快某些操作的速度或减少其他资源(特别是CPU)的使用,但可能会产生不同的结果或质量较低,或带来在使用纯软件时不存在的额外限制。 硬…...

【Matlab函数分析】imread从图形文件读取图像

🔗 运行环境:Matlab 🚩 撰写作者:左手の明天 🥇 精选专栏:《python》 🔥 推荐专栏:《算法研究》 #### 防伪水印——左手の明天 #### 💗 大家好🤗ᾑ…...

零基础光速入门AI绘画,SD保姆攻略

前言 大家好,我是AI绘画咪酱。一名AIGC狂热爱好者,目前正在AI绘画领域进行深入的探索。 我花了一个月时间把SD研究了一遍,秉持着用有趣、易懂的文字让小白也可以零基础光速使用SD(stable diffusion)入门AI绘画&#…...

详细配置SQL Server的链接服务器(图文操作Mysql数据库)

目录 前言1. MySQL ODBC 驱动2. 配置 SQL Server 链接服务器3. 彩蛋前言 此处配置以及安装没有什么理论知识 所以直奔主题,跟着以下步骤配置安装即可 需求:准备在10.197.0.110中链接外部的10.197.0.96的mysql数据源 已默认在10.197.0.96中安装了MySQL数据库并且知道其连接信…...

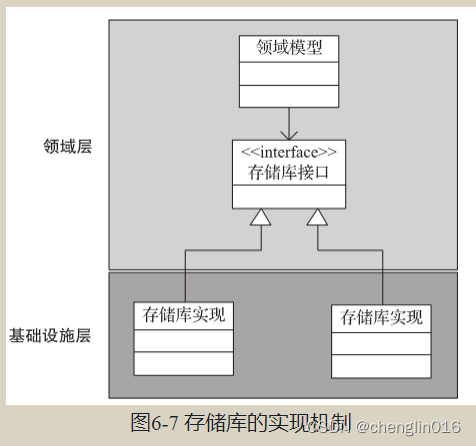

DDD学习笔记五

模型引力场:聚合 强作用力体现: 某个领域模型是另一些模型存在的前提,没有前者,后者就失去了生存的意义。 一组领域模型之间存在关联的领域逻辑,任何时候都不能违反。 一组领域模型必须以一个完整的、一致的状态呈现给…...

CAN报文的发送类型-OnChange、OnWrite、IfActive、Repetition

CAN报文的发送类型分为基本发送类型和混合发送类型两大类 CAN基本发送类型包括Cyclic周期发送、OnChange变化时发送、OnWrite写入时发送和IfActive有效时发送。基本发送类型中的Cyclic称为周期型,而其他3个类型称为事件型(Event)。发送次数是通过定义Repetition重复次数来实…...

神经网络在机器学习中的应用:手写数字识别

机器学习是人工智能的一个分支,它使计算机能够从数据中学习并做出决策或预测。神经网络作为机器学习的核心算法之一,因其强大的非线性拟合能力而广泛应用于各种领域,包括图像识别、自然语言处理和游戏等。本文将介绍如何使用神经网络对MNIST数…...

QT拖放事件之四:自定义拖放操作-利用QDrag来拖动完成数据的传输-案例demo

1、核心代码 #include "Widget.h" #include "ui_Widget.h" #include "MyButton.h"Widget::Widget(QWidget *parent): QWidget...

Spring Boot应用的部署与扩展

Spring Boot应用的部署与扩展 大家好,我是免费搭建查券返利机器人省钱赚佣金就用微赚淘客系统3.0的小编,也是冬天不穿秋裤,天冷也要风度的程序猿! 引言 Spring Boot作为现代化Java应用的首选框架之一,以其简化的配置…...

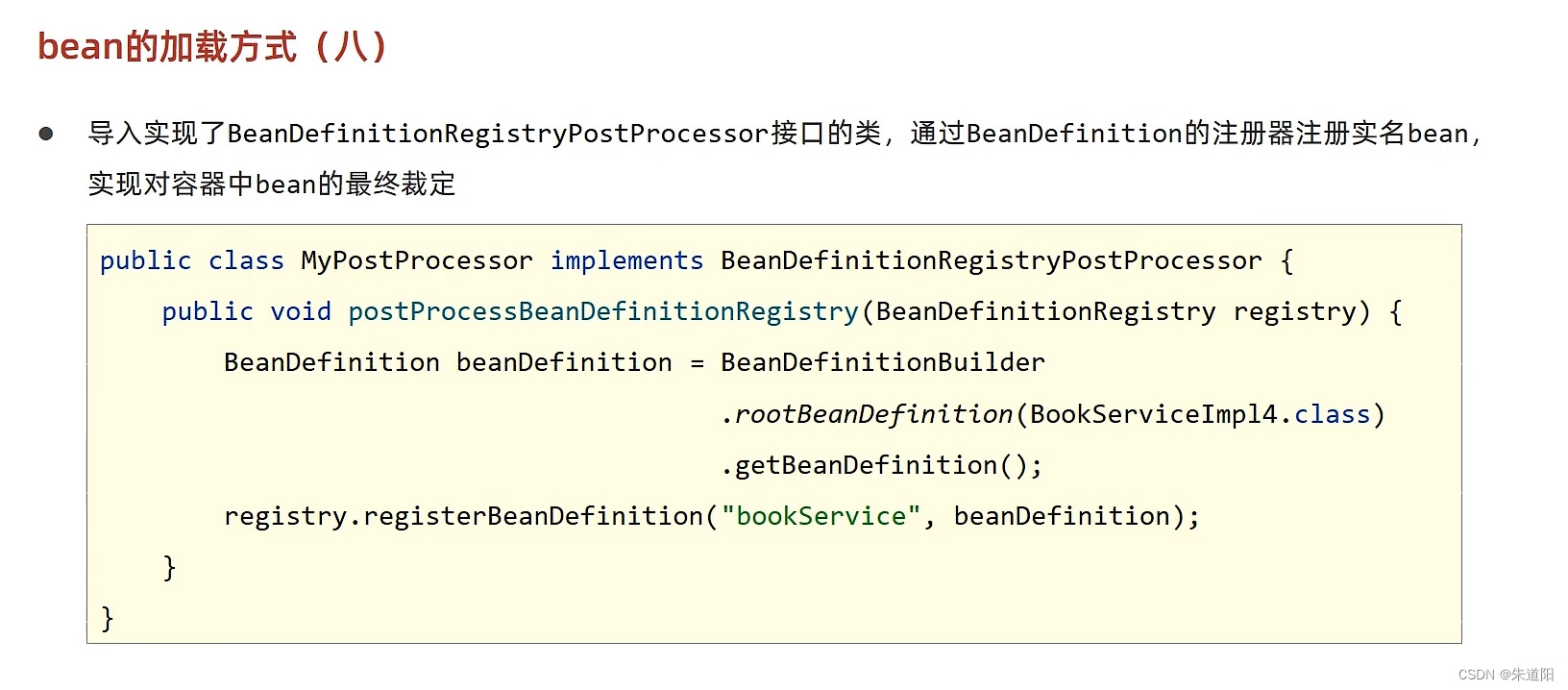

Spring底层原理之bean的加载方式八 BeanDefinitionRegistryPostProcessor注解

BeanDefinitionRegistryPostProcessor注解 这种方式和第七种比较像 要实现两个方法 第一个方法是实现工厂 第二个方法叫后处理bean注册 package com.bigdata1421.bean;import org.springframework.beans.BeansException; import org.springframework.beans.factory.config.…...

)

大数据面试题之Spark(5)

Spark SQL与DataFrame的使用? Sparksql自定义函数?怎么创建DataFrame? HashPartitioner和RangePartitioner的实现 Spark的水塘抽样 DAGScheduler、TaskScheduler、SchedulerBackend实现原理 介绍下Sparkclient提交application后,接下来的流程? Spark的几种…...

springboot笔记示例六:fastjson2集成

springboot笔记示例六:fastjson2集成 本文md下载 https://download.csdn.net/download/a254939392/89491102本文md文档下载地址 #springboot json官方说明 https://docs.spring.io/spring-boot/docs/2.1.6.RELEASE/reference/html/boot-features-json.htmlsprin…...

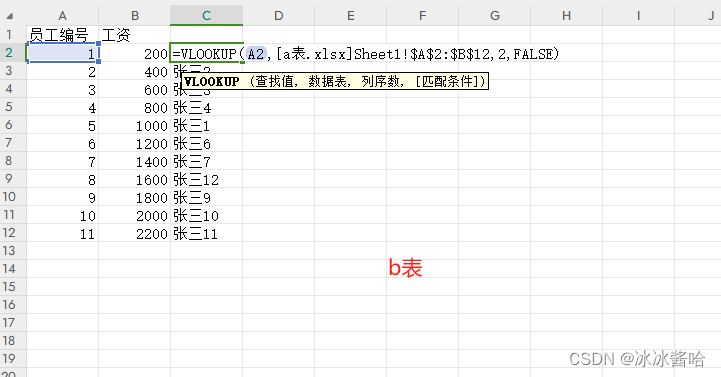

VLOOKUP函数在表格的简单运用-两个表匹配

1.什么是VLOOKUP? VLOOKUP是Excel中的一个内置函数,主要用于在区域或表格的首列查找指定的值,并返回该行中其他列的值。它特别适用于跨表格数据匹配 2.函数运用 2.1.这边两个表取名a表和b表,做为我们的实例表。 表格a包含&…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

visual studio 2022更改主题为深色

visual studio 2022更改主题为深色 点击visual studio 上方的 工具-> 选项 在选项窗口中,选择 环境 -> 常规 ,将其中的颜色主题改成深色 点击确定,更改完成...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

)

postgresql|数据库|只读用户的创建和删除(备忘)

CREATE USER read_only WITH PASSWORD 密码 -- 连接到xxx数据库 \c xxx -- 授予对xxx数据库的只读权限 GRANT CONNECT ON DATABASE xxx TO read_only; GRANT USAGE ON SCHEMA public TO read_only; GRANT SELECT ON ALL TABLES IN SCHEMA public TO read_only; GRANT EXECUTE O…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

python报错No module named ‘tensorflow.keras‘

是由于不同版本的tensorflow下的keras所在的路径不同,结合所安装的tensorflow的目录结构修改from语句即可。 原语句: from tensorflow.keras.layers import Conv1D, MaxPooling1D, LSTM, Dense 修改后: from tensorflow.python.keras.lay…...

:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...

Qt 事件处理中 return 的深入解析

Qt 事件处理中 return 的深入解析 在 Qt 事件处理中,return 语句的使用是另一个关键概念,它与 event->accept()/event->ignore() 密切相关但作用不同。让我们详细分析一下它们之间的关系和工作原理。 核心区别:不同层级的事件处理 方…...

DBLP数据库是什么?

DBLP(Digital Bibliography & Library Project)Computer Science Bibliography是全球著名的计算机科学出版物的开放书目数据库。DBLP所收录的期刊和会议论文质量较高,数据库文献更新速度很快,很好地反映了国际计算机科学学术研…...

基础)

6个月Python学习计划 Day 16 - 面向对象编程(OOP)基础

第三周 Day 3 🎯 今日目标 理解类(class)和对象(object)的关系学会定义类的属性、方法和构造函数(init)掌握对象的创建与使用初识封装、继承和多态的基本概念(预告) &a…...