SQL注入方法

文章目录

- 前言

- 如何测试与利用注入点

- 手工

- 注入思路

- 工具

- sqlmap

- -r

- -u

- -m

- --level

- --risk

- -v

- -p

- --threads

- -batch-smart

- --os-shell

- --mobile

- tamper插件

- 获取数据的相关参数

前言

记录一些注入思路和经常使用的工具,后续有用到新的工具和总结新的方法再继续补充。

如何测试与利用注入点

手工

下面的现象是在说存在注入点后的现象,如果服务端有防护手段就需要另外的手段绕过。

老方法:

-

单引号

现象:出现数据库报错。

-

or 1=1–

现象:正常访问页面或者跟多数据一起展现出来了。

-

and 1=1–

现象:正常访问页面。

-

and 1=2–

现象:不会显示任何内容或者会看到报错信息,这取决于服务端代码是如何写的。

-

order by n

现象:判断该表的字段数量,直到没有报错即order by后面那个n就是字段数

-

union

前提:知道表的字段数量,所以可以先使用上面的order by进行测试字段数

payload:union select user(),database()–

现象:若存在注入点,这里的union使用的地方通常是可以展示多个数据的地方,因为联合出来的数据会很多条,若存在注入点union注入的能力会十分强大。

MySQL5.0以上有information_schema数据库信息

-

获取所有数据库名:

union select 1,group_concat(schema_name) from information_schema.schemata -

获取当前数据库所有表名:

'union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() -

获取某些表的所有列名:

'union select 1,group_concat(column_name) from information_schema.columns where table_name=0x7573657273其中table_name=0x7573657273为十六进制,这个不转成十六进制也可以table_name=“users”

-

获取某表的所有字段数据:

' union select 1,group_concat(user_id,0x7c,first_name,0x7c,last_name,0x7c,user,0x7c,password,0x7c,avatar,0x7c) from users0x7c表示 | 符号,其实就是用过|将所有字段数据拼接到一起进行显示

-

注入思路

-

第一步:找注入点,寻报错

单引号、双引号、单引号+括号、双引号+括号、单引号+双括号、双引号+双括号、数字型(不用闭合)、json等等类型注入(post数据)、http header注入…

-

第二步:

-

若第一步发现有回显报错信息出现,则可以进行sql注入语句的编写。

-

order by 、union select 等方法猜测后端代码中这条sql语句查询的属性列数是多少

- 如果被拦下了:对数据进行编码、大小写混用、双写、字符串拼接等等

-

union select 1,2,3…,直到查询列数后,通过查询一个不存在的数据然后与union select联合查询配合回显显示位

-

若有回显信息

修改显示位为我们要获取的信息,比如:database()、version()等等,或者mysql5.0以上使用imformation_schema来快速拖库。

-

若无回显信息

尝试bool盲注、base on time时间型注入等等。这里也可以尝试报错注入。

-

-

-

若第一步无回显信息出现。

- 尝试报错注入。

- dnslog注入拖库

- bool盲注、base on time 时间型注入等等

- http header 数据包中寻找注入点。

-

-

第三步:

- 编写能够通过前后端检查的sql注入语句

- 使用工具拖库

- 可尝试使用数据库自带的可执行系统命令进一步渗透。

工具

以下是一些工具注入手段。

(在Github或谷歌搜索都能搜到)

-

Pongolin(穿山甲)

-

Havij(萝卜头)

来自国外的,比较经典且实用,就是注册的时候有点麻烦,可以通过报错的信息发现缺少什么组件去网上直接找解决方法即可。

可以执行后端数据库指纹识别,检索DBMS用户和密码哈希,转储表和列,从数据库获取

数据,执行SQL语句甚至访问底层文件系统并发出操作系统级命令

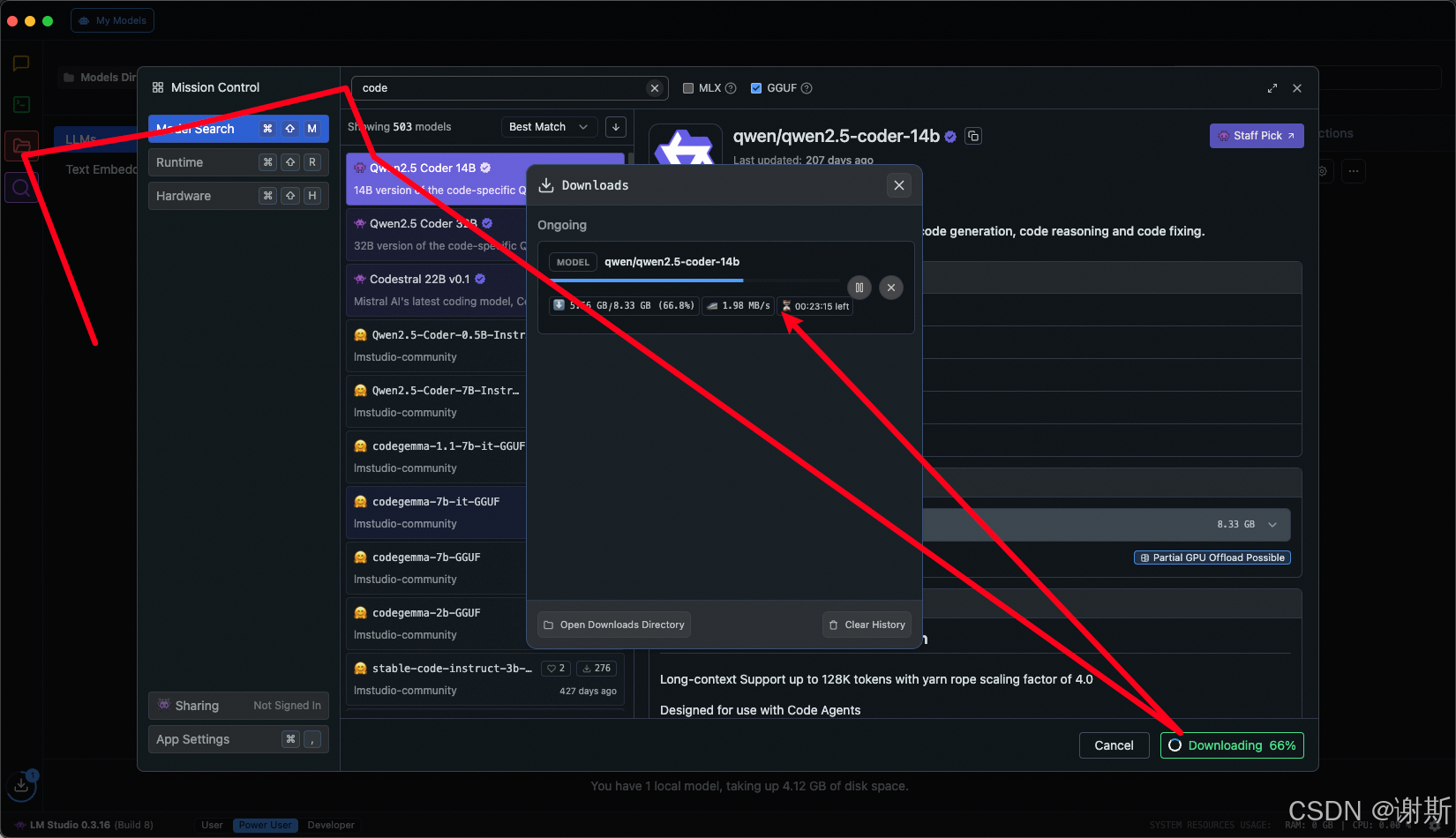

sqlmap

下载地址:https://github.com/sqlmapproject/sqlmap

介绍:是一个开源的渗透工具。使用python2.7开发的,所以我们使用的时候需要用python2。或者直接去kali系统使用,kali自带了sqlmap工具。而且他的参数都是直接添加即可,没有顺序可言,就很方便。

执行命令后可能会提示,下面使用简单的-u对一个网址进行测试作为示例入门:

- 1:sqlmap测试出来时哪个数据库的时候会提示你是否还继续测试其他数据库的payload注入语句,这里一般输入n,你不放心就可以y

- 2:没有设置level和risk的话就会询问你是否默认都为等级1

- 3:找到注入的参数后就会询问你是否还要继续找其他注入参数,这里就看自己需求

- 出结果:

开始介绍参数使用与示例

-r

- 介绍:万能参数,主要针对post注入,但是任何其他请求方法都是可以的,这个参数用的最多。该参数是将数据包文件中的数据发送出去测试sql注入点,所以测试网站中某个url是否有sql注入点就可以抓包,然后保存下来,使用-r参数进行对该url测试。

执行命令:python2 sqlmap.py -r 数据包文件

-u

- 介绍:只针对get请求,并且参数url最好用双引号括起来。避免有些符号无法转义当成参数写进去了。

执行命令:python2 sqlmap.py -u "http://192.168.121.151/pikachu/vul/sqli/sqli_search.php?name=vince&submit=%E6%90%9C%E7%B4%A2"

-m

- 介绍:上面的-u只能对一个url进行测试,那么肯定能够对多个url进行测试的参数,那就是-m了,需要注意的是-m的参数是指定文件,我们多个url是写在文件中,然后-m指定该文件

执行命令:sqlmap-master>python2 sqlmap.py --level 3 --risk 3 -m ./m.txt

注意:若你使用的url都是同一个ip地址下的网址的话,在测试过程中,会出现问你是否跳过同一个ip下的另一个url网址测试,这时候需要你选择否来继续测试你文件中的下一个url网址,如果不是同ip仅仅只是询问你确认该网址。如下图就是同一个ip下的两个网址进行测试,轮到下一个的时候会询问你是否跳过,我们要测试的肯定一般都不会跳过,所以选择否。

–level

- 介绍:执行测试的等级(1-5,默认为1),使用–level 参数且数值 >=2的时候也会检查cookie里面的参数,当>=3的时候将检查User-agent和Referer。

执行命令:按照上面的执行语句加一句 [–level 等级] 即可,如下

python2 sqlmap.py --level 3 -u "http://192.168.121.151/pikachu/vul/sqli/sqli_blind_b.php?name=vince&submit=%E6%9F%A5%E8%AF%A2"

注意:比如你写了level 3,那么在询问你的时候就会是 level 3,但是risk还是默认1,如下图

–risk

- 介绍:执行测试的风险(0-3,默认为1),默认是1会测试大部分的测试语句,2会增加基于事件的测试语句,3会增加OR语句的SQL注入测试。

执行命令:python2 sqlmap.py --level 3 --risk 3 -u "http://192.168.121.151/pikachu/vul/sqli/sqli_blind_b.php?name=vince&submit=%E6%9F%A5%E8%AF%A2"

同理注意:比如你写了risk3,那么在询问你的时候就会是 risk3,但是level还是默认1,很容易发现,如多level 和 risk都定义了参数等级那就不会按照默认的等级来。

通常情况下使用level 3 risk 3就可以。

-v

显示详细信息的意思,ERBOSE信息级别: 0-6 (缺省默认1),其值具体含义:

- “0”只显示python错误以及严重的信息;

- "1"同时显示基本信息和警告信息(默认);

- “2”同时显示debug信息;

- “3”同时显示注入的payload;

- “4”同时显示HTTP请求;

- “5”同时显示HTTP响应头;

- “6”同时显示HTTP响应页面;

如果想看到sqlmap发送的测试payload最好的等级就是3。设置为5的话,可以看到http相应信息,比较详细。

执行命令:python2 sqlmap.py --level 3 --risk 3 -u "http://192.168.121.151/pikachu/vul/sqli/sqli_blind_t.php?name=vince&submit=%E6%9F%A5%E8%AF%A2" -v 3

学到这里其实已经发现我们的参数逐渐完善了,基本的语句就是上面的例子↑

-p

-p就是指定你注入的参数,比如id是一个注入点,那我们在测试的时候就可以指定id参数,-p id,这样测试会让测试时间大大减少。不管是post数据包还是get的url都是可以使用-p 直接指定注入参数。

–threads

-

介绍:指明发送请求的并发线程数量。线程数越低判断出来的sql注入准确率越高。

- 注意:这个默认线程数量在

sqlmap文件夹\lib\core\setting.py中,修改其中的MAX_NUMBER_OF_THREADS = 10,也就是说你使用–threads 指明的线程数最大也就10,想要指定更大的就修改配置文件。(一般不需要很大,不然对方服务器也顶不住这么大的请求数量。甚至还有可能封你ip)

- 注意:这个默认线程数量在

-batch-smart

智能判断测试,自行寻找注入点进行测试 (该命令很少用)

这个智能指令,会将所有数据库全部扒一遍,并且会将每一步的信息和数据全部给我们保存下来,在如下目录中

记住,这个参数测出来的信息会很多,数据库、表等等都会出来。

–os-shell

个人不推荐使用。(动静大不说,等待时间还比较久)

前提条件

-

网站必须是root权限

-

攻击者需要知道网站的绝对路径

-

GPC为off,php主动转义的功能关闭

该功能耗费时间比较长。

原理:

就是用into outfile函数将一个可以用来上传的php文件写到网站的根目录下

然后利用tmpukjhb.php上传了一个tmpbezal.php的文件,tmpbezal.php这个文件可以用来执行系统命令,并且将结果返回出来

–mobile

直接加上–mobile即可,他会自动让你选择手机型号,不用自己输入手机型号(所以也有局限性,但是也不算局限性,市面这么多手机,只要能够让网站判断是手机访问的即可了)

tamper插件

使用方法:

sqlmap.py -u url --tamper "base64encode.py";

获取数据的相关参数

以下参数都是直接加上去即可,不用另外添加数据

例子:http://192.168.121.151/sql.php?id=1 --dbs

- –dbs # 会获取所有的数据库

- –current-user #显示当前用户

- –current-db #当前连接数据库名

- –is-dba #判断当前的用户是否为管理员

- –users #列出数据库所有所有用户

暂时了解这么多,后面继续进阶了再继续学习补充…

相关文章:

SQL注入方法

文章目录 前言如何测试与利用注入点手工注入思路工具sqlmap-r-u-m--level--risk-v-p--threads-batch-smart--os-shell--mobiletamper插件获取数据的相关参数 前言 记录一些注入思路和经常使用的工具,后续有用到新的工具和总结新的方法再继续补充。 如何测试与利用注…...

Vue表单输入绑定v-model

表单输入绑定 在前端处理表单时,我们常常需要将表单输入框的内容同步给Javascript中相应的变量。手动连接绑定和更改事件监听器可能会很麻,v-model 指令帮我们简化了这一步骤。 <template><h3>表单输入绑定</h3><hr> <inpu…...

【分布式系统】ELK 企业级日志分析系统

目录 一.ELK概述 1.简介 1.1.可以添加的其他组件 1.2.filebeat 结合 logstash 带来好处 2.为什么使用ELK 3.完整日志系统基本特征 4.工作原理 二.部署ELK日志分析系统 1.初始化环境 2.完成JAVA部署 三. ELK Elasticsearch 集群部署 1.安装 2.修改配置文件 3.es 性…...

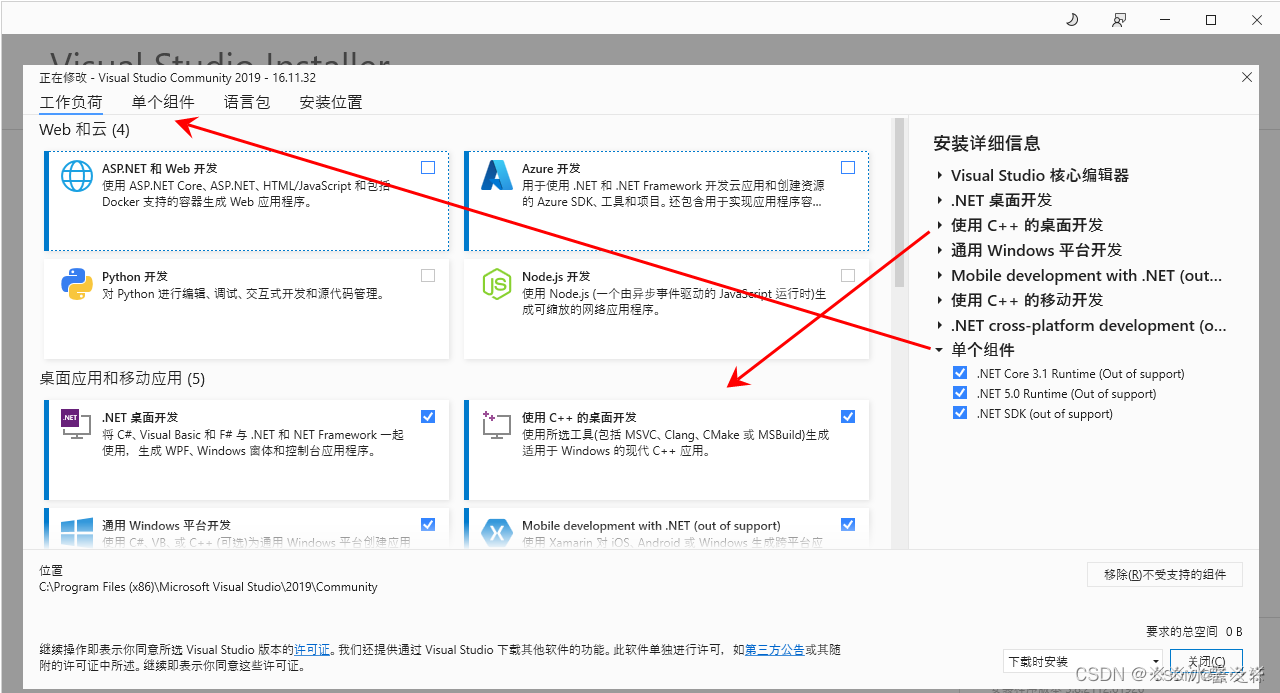

vs2019 无法打开项目文件

vs2019 无法打开项目文件,无法找到 .NET SDK。请检查确保已安装此项且 global.json 中指定的版本(如有)与所安装的版本相匹配 原因:缺少组件 解决方案:选择需要的组件进行安装完成...

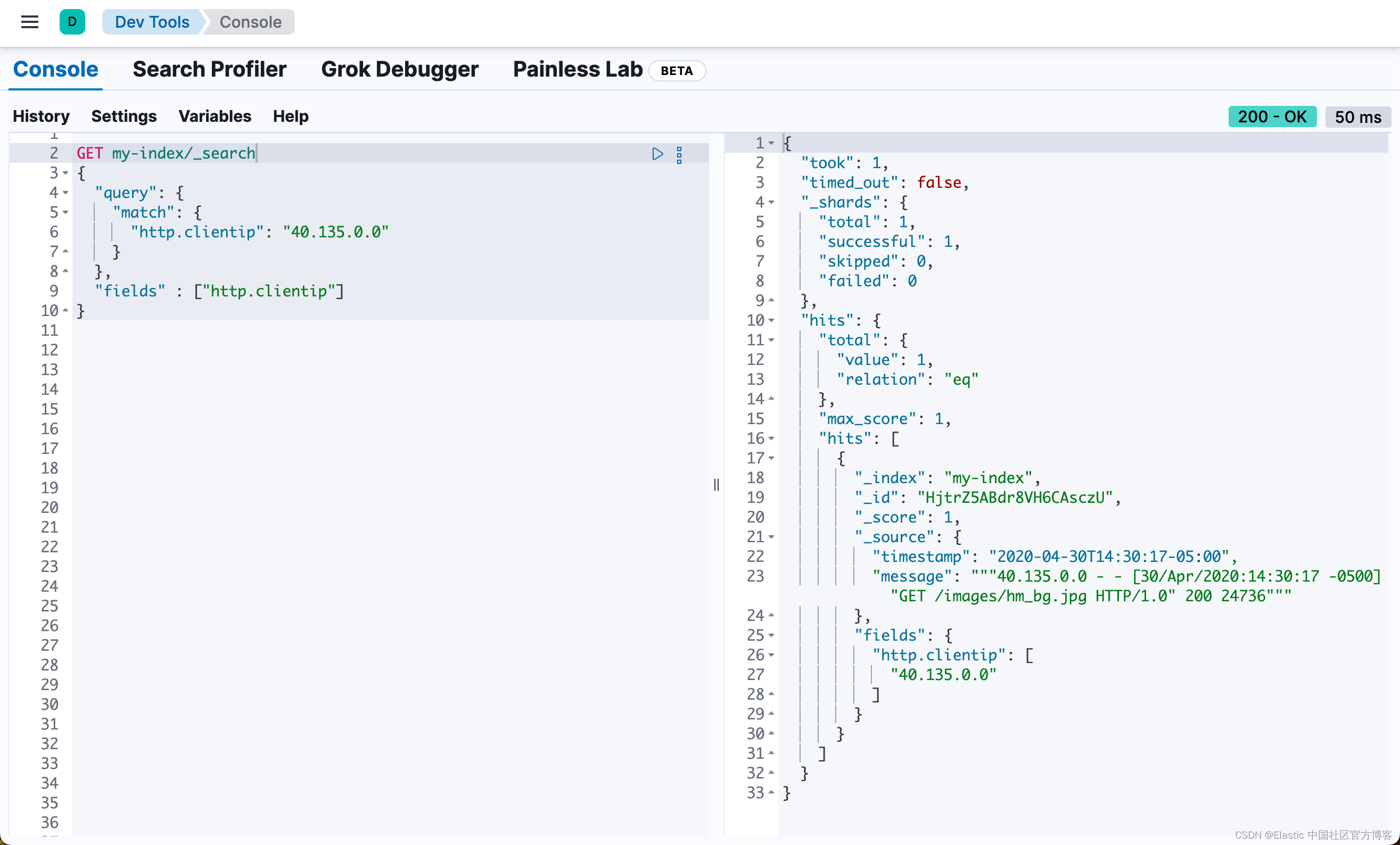

Elasticsearch:Painless scripting 语言(一)

Painless 是一种高性能、安全的脚本语言,专为 Elasticsearch 设计。你可以使用 Painless 在 Elasticsearch 支持脚本的任何地方安全地编写内联和存储脚本。 Painless 提供众多功能,这些功能围绕以下核心原则: 安全性:确保集群的…...

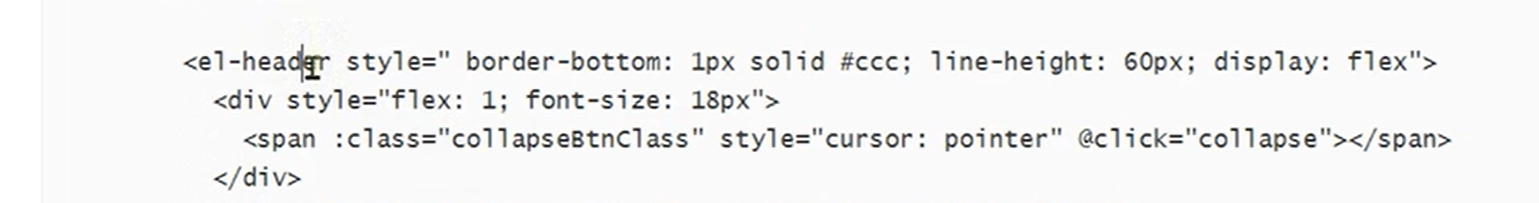

SpringBoot项目练习

文章目录 SpringBootVue后台管理系统所需软件下载、安装、版本查询Vue搭建一个简单的Vue项目 Spring项目1项目架构 SpringBootVue后台管理系统 学习视频: https://www.bilibili.com/video/BV1U44y1W77D/?spm_id_from333.337.search-card.all.click&vd_sourcec…...

: Gradle 插件开发与发布)

Android Gradle 开发与应用 (七): Gradle 插件开发与发布

目录 一、概述 二、Gradle插件的基础知识 2.1 Gradle插件的定义 2.2 Gradle插件的种类 2.3 Gradle插件的生命周期 三、开发一个Gradle插件 3.1 创建Gradle插件项目 3.2 编写插件实现 3.3 配置插件元数据 3.4 构建和测试插件 3.5 在项目中应用插件 四、发布Gradle插…...

方法引用详解

什么是方法引用?:针对于函数式接口中的抽象方法 为什么用方法引用?:避免代码的重复,简便书写,提高效率 在使用Lambda表达式的时候,我们实际上传递进去的代码就是一种解决方案:拿参数…...

Apache Seata 高可用部署实践

本文来自 Apache Seata官方文档,欢迎访问官网,查看更多深度文章。 本文来自 Apache Seata官方文档,欢迎访问官网,查看更多深度文章。 Apache Seata 高可用部署实践 Seata 高可用部署实践 使用配置中心和数据库来实现 Seata 的高…...

nginx配置尝试

from fastapi import FastAPI, File, UploadFile, HTTPException from fastapi.responses import JSONResponse, FileResponse, HTMLResponse import logging import os from datetime import datetime import uvicorn# 初始化日志 logging.basicConfig(filenamefile_server.lo…...

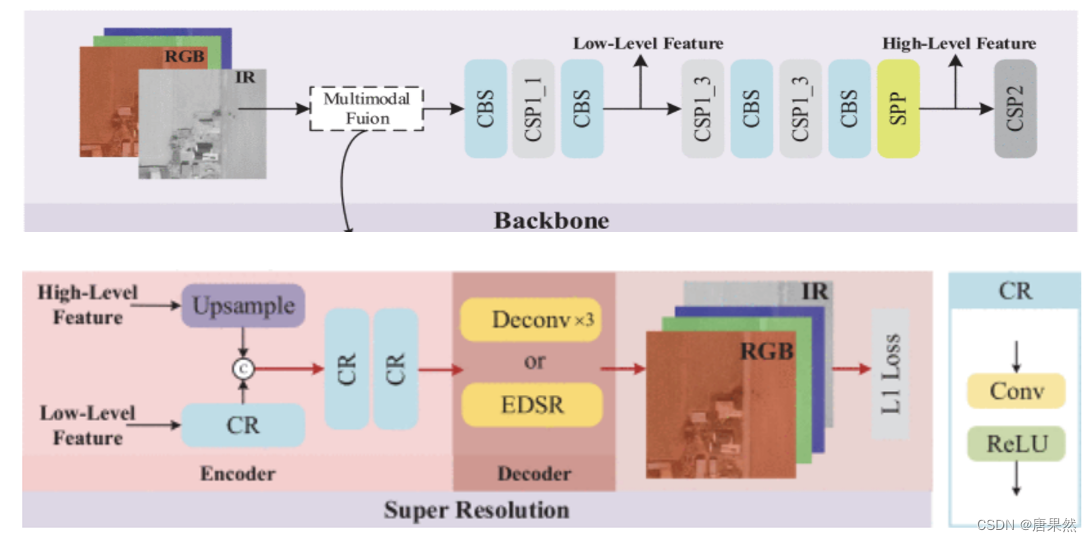

SAR目标检测

Multi-Stage with Filter Augmentation 多阶段滤波器增强(MSFA) 对SAR合成孔径雷达目标检测性能的改善 MSFA ON SAR 传统方法: 预训练:传统方法开始于在通用数据集上预训练一个基础模型。 微调:这个预训练的模型会被微调以适应特定的SAR图像,试图缩小域间的差距 …...

创新配置,秒级采集,火爆短视频评论抓取

快速采集评论数据的好处 快速采集评论数据是在当今数字信息时代的市场趋势分析和用户反馈分析中至关重要的环节。通过准确获取并分析大量用户评论,您将能够更好地了解消费者的需求、情感和偏好。集蜂云采集平台提供了一种简单配置的方法,使您能够快速采…...

STL—容器—string类【对其结构和使用的了解】【对oj相关练习的训练】

STL—容器—string类 其实string类准确来说并不是容器,因为他出现的时间比STL要早,但是也可以说是容器吧。 1.为什么要学习string类? 1.1C语言当中的字符串 C语言中,字符串是以’\0’结尾的一些字符的集合,为了操作…...

讲个SystemVerilog随机约束小坑

正文 记录个在写SystemVerilog随机约束时遇到的一个小坑,如果没有认真去查看随机结果是否符合预期,还真不容易发现。 为了方便讲述,写了如下示例代码。类cl_a里有个随机变量aa,初始值为222。在module top里对类cl_a例化并进行约…...

mysql在windows下的安装

软件安装 配置环境变量 测试...

uniapp 在手机上导出excel

1.创建excelDev.js文件 export default {exportExcel(fileData, documentName excel) {plus.io.requestFileSystem(plus.io.PUBLIC_DOCUMENTS, function(fs) {let rootObj fs.rootlet fullPath rootObj.fullPathconsole.log("开始导出数据")// 创建文件夹rootObj…...

收银系统源码-收银台副屏广告

1. 功能描述 门店广告:双屏收银机,副屏广告,主屏和副屏同步,总部可统一控制广告位,也可以给门店开放权限,门店独立上传广告位; 2.适用场景 新店开业、门店周年庆、节假日门店活动宣传&#x…...

中的size参数)

【TORCH】torch.normal()中的size参数

在 torch.normal() 函数中,size 参数用于指定生成张量的形状。torch.normal() 函数用于从正态(高斯)分布中生成随机数。函数的基本形式是: torch.normal(mean, std, size)mean:均值,可以是标量或张量。如果…...

【第20章】MyBatis-Plus逻辑删除支持

文章目录 前言一、逻辑删除的工作原理二、支持的数据类型三、使用方法1.配置全局逻辑删除属性2.在实体类中使用 TableLogic 注解 四、常见问题解答1. 如何处理插入操作?2. 删除接口自动填充功能失效怎么办? 五、实战1. 全局配置2. 添加TableLogic3. 自动…...

【IT领域新生必看】 Java编程中的重载(Overloading):初学者轻松掌握的全方位指南

文章目录 引言什么是方法重载(Overloading)?方法重载的基本示例 方法重载的规则1. 参数列表必须不同示例: 2. 返回类型可以相同也可以不同示例: 3. 访问修饰符可以相同也可以不同示例: 4. 可以抛出不同的异…...

使用rpicam-app通过网络流式传输视频)

树莓派超全系列教程文档--(62)使用rpicam-app通过网络流式传输视频

使用rpicam-app通过网络流式传输视频 使用 rpicam-app 通过网络流式传输视频UDPTCPRTSPlibavGStreamerRTPlibcamerasrc GStreamer 元素 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 使用 rpicam-app 通过网络流式传输视频 本节介绍来自 rpica…...

Appium+python自动化(十六)- ADB命令

简介 Android 调试桥(adb)是多种用途的工具,该工具可以帮助你你管理设备或模拟器 的状态。 adb ( Android Debug Bridge)是一个通用命令行工具,其允许您与模拟器实例或连接的 Android 设备进行通信。它可为各种设备操作提供便利,如安装和调试…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

WordPress插件:AI多语言写作与智能配图、免费AI模型、SEO文章生成

厌倦手动写WordPress文章?AI自动生成,效率提升10倍! 支持多语言、自动配图、定时发布,让内容创作更轻松! AI内容生成 → 不想每天写文章?AI一键生成高质量内容!多语言支持 → 跨境电商必备&am…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

[大语言模型]在个人电脑上部署ollama 并进行管理,最后配置AI程序开发助手.

ollama官网: 下载 https://ollama.com/ 安装 查看可以使用的模型 https://ollama.com/search 例如 https://ollama.com/library/deepseek-r1/tags # deepseek-r1:7bollama pull deepseek-r1:7b改token数量为409622 16384 ollama命令说明 ollama serve #:…...

深度剖析 DeepSeek 开源模型部署与应用:策略、权衡与未来走向

在人工智能技术呈指数级发展的当下,大模型已然成为推动各行业变革的核心驱动力。DeepSeek 开源模型以其卓越的性能和灵活的开源特性,吸引了众多企业与开发者的目光。如何高效且合理地部署与运用 DeepSeek 模型,成为释放其巨大潜力的关键所在&…...

Python 高效图像帧提取与视频编码:实战指南

Python 高效图像帧提取与视频编码:实战指南 在音视频处理领域,图像帧提取与视频编码是基础但极具挑战性的任务。Python 结合强大的第三方库(如 OpenCV、FFmpeg、PyAV),可以高效处理视频流,实现快速帧提取、压缩编码等关键功能。本文将深入介绍如何优化这些流程,提高处理…...

6️⃣Go 语言中的哈希、加密与序列化:通往区块链世界的钥匙

Go 语言中的哈希、加密与序列化:通往区块链世界的钥匙 一、前言:离区块链还有多远? 区块链听起来可能遥不可及,似乎是只有密码学专家和资深工程师才能涉足的领域。但事实上,构建一个区块链的核心并不复杂,尤其当你已经掌握了一门系统编程语言,比如 Go。 要真正理解区…...

数据结构第5章:树和二叉树完全指南(自整理详细图文笔记)

名人说:莫道桑榆晚,为霞尚满天。——刘禹锡(刘梦得,诗豪) 原创笔记:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 上一篇:《数据结构第4章 数组和广义表》…...