数据库系统安全

数据库安全威胁

数据库作为信息系统中的核心组成部分,存储和管理着大量敏感和关键的数据,成为网络攻击者的主要目标之一。以下是常见的数据库安全威胁及其详细描述:

一、常见数据库安全威胁

-

SQL注入攻击(SQL Injection)

- 描述:攻击者通过在输入字段中插入恶意SQL代码,欺骗数据库执行未经授权的操作。

- 影响:可能导致数据泄露、数据篡改、权限提升或完全控制数据库。

-

未授权访问

- 描述:攻击者通过弱密码、默认账户或其他手段获取数据库访问权限。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

恶意内部人员

- 描述:内部用户利用其合法访问权限进行未经授权的操作。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

数据泄露

- 描述:敏感数据被未经授权的用户访问或获取。

- 影响:可能导致隐私泄露、财务损失和声誉损害。

-

权限滥用

- 描述:用户权限设置不当,导致用户执行超出其职责范围的操作。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

拒绝服务攻击(DoS/DDoS)

- 描述:攻击者通过大量请求使数据库服务器资源耗尽,导致正常用户无法访问。

- 影响:可能导致数据库服务中断,影响业务连续性。

-

缓冲区溢出攻击

- 描述:攻击者利用数据库软件的漏洞,通过发送超长输入数据,导致缓冲区溢出。

- 影响:可能导致执行恶意代码、数据损坏和系统崩溃。

-

数据备份漏洞

- 描述:不安全的数据备份存储或传输导致备份数据泄露。

- 影响:可能导致敏感数据泄露,影响数据恢复和业务连续性。

-

恶意软件感染

- 描述:恶意软件感染数据库服务器,执行恶意操作或窃取数据。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

社会工程攻击

- 描述:攻击者通过欺骗手段获取数据库访问权限或敏感信息。

- 影响:可能导致数据泄露和系统破坏。

二、数据库安全防护措施

-

SQL注入防护

- 措施:使用预处理语句和参数化查询,避免直接拼接用户输入的SQL语句。

- 工具:Web应用防火墙(WAF)

-

强化身份认证

- 措施:使用强密码策略,多因素认证(MFA),禁用默认账户。

- 工具:数据库内置身份验证机制,外部认证服务(如LDAP、Kerberos)

-

权限管理

- 措施:实施最小权限原则,仅授予用户完成工作所需的最低权限。

- 工具:数据库访问控制列表(ACL)、角色和权限管理

-

数据加密

- 措施:加密存储的数据和传输中的数据,保护敏感信息。

- 工具:Transparent Data Encryption(TDE)、SSL/TLS

-

审计和监控

- 措施:启用数据库审计和日志记录,定期审查和分析日志。

- 工具:数据库审计工具(如Oracle Audit Vault)、SIEM系统

-

安全更新

- 措施:及时应用数据库软件的安全补丁和更新,修补已知漏洞。

- 工具:数据库供应商的更新和补丁管理系统

-

数据备份安全

- 措施:安全存储和传输备份数据,使用加密备份。

- 工具:数据库备份工具,数据加密工具

-

网络安全

- 措施:配置防火墙规则,限制数据库服务器的网络访问,使用VPN保护远程访问。

- 工具:防火墙、入侵检测系统(IDS)、虚拟专用网络(VPN)

-

恶意软件防护

- 措施:安装和更新防病毒软件,定期扫描数据库服务器。

- 工具:防病毒软件、恶意软件检测工具

-

员工培训

- 措施:定期开展安全意识培训,提高员工防范社会工程攻击的能力。

- 工具:安全培训平台,模拟攻击测试

三、数据库安全增强技术

-

数据库防火墙

- 描述:监控和控制数据库的网络流量,阻止恶意请求。

- 工具:Imperva SecureSphere、DBProtect

-

数据脱敏

- 描述:在非生产环境中使用经过脱敏处理的数据,保护敏感信息。

- 工具:Informatica Data Masking、IBM InfoSphere Optim

-

零信任安全模型

- 描述:始终验证用户和设备,不信任任何内部或外部网络。

- 工具:零信任访问控制解决方案

-

行为分析

- 描述:通过分析用户行为模式,检测异常活动和潜在威胁。

- 工具:Splunk UBA、Exabeam

-

数据库加固

- 描述:通过配置硬化、删除不必要的服务和功能,增强数据库安全性。

- 工具:数据库安全基准(如CIS Benchmarks)

总结

数据库安全威胁多种多样,包括SQL注入、未授权访问、恶意内部人员、数据泄露、权限滥用、拒绝服务攻击、缓冲区溢出、数据备份漏洞、恶意软件感染和社会工程攻击。为应对这些威胁,组织应实施一系列防护措施,如SQL注入防护、强化身份认证、权限管理、数据加密、审计和监控、安全更新、数据备份安全、网络安全、恶意软件防护和员工培训。通过采用数据库防火墙、数据脱敏、零信任安全模型、行为分析和数据库加固等增强技术,可以进一步提高数据库的安全性,保护敏感数据和业务连续性。

数据库安全机制与实现技术

数据库安全机制是为了保护数据库系统及其数据免受未经授权的访问、使用、修改和破坏的一系列措施和技术。以下是主要的数据库安全机制及其实现技术:

一、身份验证机制

-

密码认证

- 描述:通过用户名和密码验证用户身份。

- 实现技术:

- 设置强密码策略,要求密码复杂性(长度、字符种类)和定期更换。

- 禁用默认账户和弱密码。

- 数据库系统支持:MySQL、PostgreSQL、Oracle、SQL Server等。

-

多因素认证(MFA)

- 描述:结合多种认证方式,如密码和一次性密码(OTP)。

- 实现技术:

- 配置MFA工具,如Google Authenticator、Duo。

- 使用外部认证服务(如LDAP、Kerberos)集成MFA。

-

公钥认证

- 描述:使用公钥和私钥对进行无密码登录。

- 实现技术:

- 配置SSH密钥对,将公钥添加到数据库服务器。

- 仅允许使用公钥认证的账户访问数据库。

二、访问控制机制

-

基于角色的访问控制(RBAC)

- 描述:根据用户角色分配权限,简化权限管理。

- 实现技术:

- 定义角色并赋予相应权限。

- 将用户分配到角色。

- 数据库系统支持:PostgreSQL、Oracle、SQL Server等。

-

访问控制列表(ACL)

- 描述:为用户或用户组设置对资源的具体权限。

- 实现技术:

- 使用数据库提供的GRANT和REVOKE命令管理权限。

- 设置细粒度的权限控制,如表级、列级、行级权限。

-

最小权限原则

- 描述:只赋予用户完成工作所需的最低权限。

- 实现技术:

- 定期审核用户权限,移除不必要的权限。

- 使用视图限制用户访问特定的数据集。

三、数据加密机制

-

静态数据加密

- 描述:对存储在磁盘上的数据进行加密。

- 实现技术:

- 使用Transparent Data Encryption(TDE)加密数据库文件。

- 配置加密密钥管理系统(KMS)。

- 数据库系统支持:Oracle TDE、SQL Server TDE、MySQL InnoDB加密等。

-

传输数据加密

- 描述:加密客户端与数据库服务器之间的数据传输。

- 实现技术:

- 使用SSL/TLS加密数据库连接。

- 配置数据库和客户端使用SSL证书。

- 数据库系统支持:MySQL、PostgreSQL、Oracle、SQL Server等。

-

应用层加密

- 描述:在应用层对敏感数据进行加密。

- 实现技术:

- 使用加密库(如OpenSSL、Crypto++)在应用程序中加密数据。

- 加密敏感数据,如用户密码、信用卡信息等。

四、审计和监控机制

-

数据库审计

- 描述:记录数据库活动日志,追踪用户操作。

- 实现技术:

- 启用数据库审计功能,配置审计策略。

- 使用数据库审计工具(如Oracle Audit Vault、SQL Server Audit)。

- 定期审查审计日志,检测异常行为。

-

实时监控

- 描述:实时监控数据库活动,及时响应安全事件。

- 实现技术:

- 部署数据库活动监控系统(如Guardium、Imperva)。

- 配置监控规则,设置告警条件。

- 使用SIEM系统集成数据库日志,进行统一分析。

-

行为分析

- 描述:通过分析用户行为模式,检测异常活动和潜在威胁。

- 实现技术:

- 使用行为分析工具(如Splunk UBA、Exabeam)。

- 分析数据库访问模式,识别异常行为。

- 设置自动响应策略,及时阻止异常操作。

五、备份和恢复机制

-

定期备份

- 描述:定期备份数据库,确保数据可恢复。

- 实现技术:

- 配置定期备份计划(全量备份、增量备份、差异备份)。

- 使用数据库内置备份工具或第三方备份解决方案(如MySQL备份、pg_dump、RMAN)。

- 确保备份数据的完整性和可用性。

-

备份数据加密

- 描述:加密备份数据,保护数据在存储和传输中的安全。

- 实现技术:

- 使用加密工具加密备份文件(如OpenSSL、GnuPG)。

- 配置加密备份策略,确保备份数据的机密性。

-

定期恢复演练

- 描述:定期进行数据恢复演练,确保备份数据的可用性。

- 实现技术:

- 定期测试数据恢复过程,验证备份数据的完整性。

- 记录恢复演练结果,改进备份和恢复策略。

六、网络安全机制

-

网络隔离

- 描述:将数据库服务器与其他网络隔离,减少攻击面。

- 实现技术:

- 使用VLAN和子网划分隔离数据库服务器。

- 配置防火墙规则,限制数据库服务器的网络访问。

-

访问控制

- 描述:限制数据库服务器的访问源,防止未经授权的访问。

- 实现技术:

- 配置防火墙或安全组规则,允许仅可信任IP访问数据库服务器。

- 使用VPN保护远程访问。

-

入侵检测和防御

- 描述:监控和防止网络攻击和入侵行为。

- 实现技术:

- 部署入侵检测系统(IDS)和入侵防御系统(IPS)。

- 配置监控和防御规则,及时响应和阻止异常活动。

七、恶意软件防护机制

-

防病毒软件

- 描述:检测和清除数据库服务器中的病毒和恶意软件。

- 实现技术:

- 安装和更新防病毒软件(如ClamAV)。

- 定期扫描数据库服务器,检测和清除恶意软件。

-

文件完整性检查

- 描述:监控数据库文件的完整性,检测篡改行为。

- 实现技术:

- 配置文件完整性检查工具(如Tripwire、AIDE)。

- 定期检查数据库文件的完整性,检测和响应篡改行为。

总结

通过实施这些数据库安全机制和实现技术,可以有效地提升数据库系统的安全性,防范各种安全威胁。结合使用适当的安全工具和技术,组织可以大幅提高其数据库的安全防护能力,保护敏感数据和业务连续性。定期进行安全评估和改进,确保数据库系统始终处于最佳安全状态。

数据库防火墙

数据库防火墙(Database Firewall)是一种专门设计用于保护数据库免受恶意攻击、未授权访问和数据泄露的安全设备或软件系统。它通过监控、分析和控制数据库的流量和查询,提供实时保护和安全策略执行。以下是关于数据库防火墙的详细介绍,包括其功能、实现技术和常见工具。

一、数据库防火墙的功能

-

SQL注入防护

- 描述:识别并阻止SQL注入攻击,通过分析和过滤恶意SQL语句保护数据库安全。

- 实现技术:使用模式匹配、语法分析和行为分析来检测并阻止SQL注入。

-

访问控制

- 描述:根据预定义的安全策略,控制对数据库的访问,确保只有授权用户可以访问敏感数据。

- 实现技术:配置基于用户、角色、IP地址和时间的访问控制策略。

-

查询规范化

- 描述:将SQL查询规范化,确保查询符合预定义的安全标准,防止异常查询。

- 实现技术:对SQL查询进行解析、标准化和验证,确保其合法性。

-

实时监控和审计

- 描述:实时监控数据库活动,记录所有访问和操作,提供详细的审计日志。

- 实现技术:捕获并记录所有SQL查询和响应,生成详细的审计日志供事后分析。

-

异常检测

- 描述:检测并响应异常行为,如异常的查询模式、大量数据访问等。

- 实现技术:使用行为分析、机器学习和规则引擎检测异常行为,并生成警报。

-

数据脱敏

- 描述:在返回查询结果前,对敏感数据进行脱敏处理,保护数据隐私。

- 实现技术:配置数据脱敏规则,对查询结果中的敏感数据进行掩码处理。

二、数据库防火墙的实现技术

-

代理模式

- 描述:数据库防火墙作为数据库和客户端之间的中间代理,所有数据库流量通过防火墙代理。

- 优点:可以全面监控和控制所有数据库流量。

- 缺点:可能增加延迟,对系统性能有一定影响。

- 实现工具:Imperva SecureSphere、DBShield。

-

嵌入模式

- 描述:将防火墙功能嵌入到数据库服务器内部,通过数据库内置机制实现防护。

- 优点:对性能影响较小,可以直接访问数据库内部信息。

- 缺点:实现复杂度高,依赖于数据库平台的支持。

- 实现工具:Oracle Database Vault、MySQL Enterprise Firewall。

-

网络模式

- 描述:数据库防火墙作为独立的网络设备,部署在数据库服务器和客户端之间的网络路径上。

- 优点:独立于数据库平台,可以保护多个数据库实例。

- 缺点:部署复杂,对网络拓扑有一定要求。

- 实现工具:McAfee Database Activity Monitoring、Fortinet FortiDB。

三、常见数据库防火墙工具

-

Imperva SecureSphere

- 功能:提供实时监控、SQL注入防护、访问控制、审计和合规管理等功能。

- 特点:支持多种数据库平台,提供高性能的实时保护和详细的审计日志。

-

Oracle Database Vault

- 功能:保护Oracle数据库,提供强制访问控制、细粒度安全策略、实时监控和审计。

- 特点:集成在Oracle数据库内部,提供高效的安全保护和合规支持。

-

MySQL Enterprise Firewall

- 功能:保护MySQL数据库,防止SQL注入攻击,监控和控制SQL查询。

- 特点:嵌入到MySQL数据库中,提供轻量级的安全保护。

-

DBShield

- 功能:开源的数据库防火墙,提供SQL注入防护、访问控制和审计功能。

- 特点:支持多种数据库平台,易于部署和管理。

-

McAfee Database Activity Monitoring

- 功能:提供实时监控、行为分析、访问控制和审计功能,保护数据库安全。

- 特点:支持多种数据库平台,集成了强大的行为分析和监控功能。

-

Fortinet FortiDB

- 功能:提供数据库活动监控、审计、漏洞管理和合规支持。

- 特点:支持多种数据库平台,提供全面的数据库安全保护和合规管理。

四、数据库防火墙的配置和管理

-

策略配置

- 描述:配置访问控制、查询规范化、数据脱敏等安全策略。

- 步骤:

- 定义安全策略:根据业务需求和安全要求,定义访问控制、查询规范化和数据脱敏策略。

- 配置策略规则:在数据库防火墙中配置策略规则,指定适用范围和操作。

- 测试和验证:测试配置的策略,确保其有效性和正确性。

-

日志管理

- 描述:管理和分析数据库防火墙生成的审计日志。

- 步骤:

- 配置日志记录:在数据库防火墙中配置日志记录选项,确定记录的事件类型和详细程度。

- 审查和分析日志:定期审查和分析审计日志,识别异常行为和潜在威胁。

- 存储和归档:安全存储和归档审计日志,确保日志的完整性和可追溯性。

-

性能优化

- 描述:优化数据库防火墙的性能,确保系统运行效率。

- 步骤:

- 监控性能指标:监控数据库防火墙的性能指标,如延迟、吞吐量和资源使用情况。

- 调整配置参数:根据性能监控结果,调整数据库防火墙的配置参数,优化性能。

- 定期维护和更新:定期维护和更新数据库防火墙,确保其在最佳状态下运行。

总结

数据库防火墙是保护数据库安全的重要手段,通过监控、分析和控制数据库流量,提供实时保护和安全策略执行。常见的数据库防火墙功能包括SQL注入防护、访问控制、查询规范化、实时监控和审计、异常检测和数据脱敏。通过合理配置和管理数据库防火墙,可以有效防范各种数据库安全威胁,保护敏感数据和业务连续性。结合使用适当的数据库防火墙工具和技术,组织可以大幅提高其数据库的安全防护能力。

MySQL数据库安全分析与防护

MySQL是广泛使用的开源关系数据库管理系统,其安全性直接关系到数据的保密性、完整性和可用性。以下是对MySQL数据库的安全分析以及相应的防护措施。

一、MySQL数据库安全分析

1. 常见安全威胁

-

SQL注入攻击

- 描述:攻击者通过在输入字段中插入恶意SQL代码,欺骗数据库执行未经授权的操作。

- 影响:可能导致数据泄露、数据篡改、权限提升或完全控制数据库。

-

未授权访问

- 描述:攻击者通过弱密码、默认账户或其他手段获取数据库访问权限。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

恶意内部人员

- 描述:内部用户利用其合法访问权限进行未经授权的操作。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

数据泄露

- 描述:敏感数据被未经授权的用户访问或获取。

- 影响:可能导致隐私泄露、财务损失和声誉损害。

-

权限滥用

- 描述:用户权限设置不当,导致用户执行超出其职责范围的操作。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

-

拒绝服务攻击(DoS/DDoS)

- 描述:攻击者通过大量请求使数据库服务器资源耗尽,导致正常用户无法访问。

- 影响:可能导致数据库服务中断,影响业务连续性。

-

恶意软件感染

- 描述:恶意软件感染数据库服务器,执行恶意操作或窃取数据。

- 影响:可能导致数据泄露、数据篡改和系统破坏。

二、MySQL数据库安全防护措施

1. 安全配置

-

删除默认账户

- 描述:删除或禁用安装时自动创建的默认账户。

- 措施:登录MySQL数据库,执行以下命令:

DROP USER 'root'@'localhost'; CREATE USER 'root'@'localhost' IDENTIFIED BY 'new_password'; GRANT ALL PRIVILEGES ON *.* TO 'root'@'localhost' WITH GRANT OPTION; FLUSH PRIVILEGES;

-

设置强密码

- 描述:为所有用户设置复杂的密码,防止暴力破解。

- 措施:使用密码策略插件,如validate_password:

INSTALL PLUGIN validate_password SONAME 'validate_password.so'; SET GLOBAL validate_password_policy=MEDIUM; SET GLOBAL validate_password_length=8;

-

最小权限原则

- 描述:只授予用户完成工作所需的最低权限。

- 措施:使用GRANT命令分配精细化的权限:

GRANT SELECT, INSERT ON database.* TO 'user'@'host'; FLUSH PRIVILEGES;

-

限制网络访问

- 描述:限制MySQL服务器的访问源,仅允许可信的IP地址访问。

- 措施:配置MySQL的

bind-address选项,仅允许本地或特定IP访问:[mysqld] bind-address = 127.0.0.1

2. 数据加密

-

静态数据加密

- 描述:对存储在磁盘上的数据进行加密。

- 措施:启用InnoDB表空间加密:

[mysqld] innodb_encrypt_tables = ON innodb_encrypt_log = ON

-

传输数据加密

- 描述:加密客户端与数据库服务器之间的数据传输。

- 措施:配置SSL/TLS:

[mysqld] require_secure_transport = ON ssl-ca = /path/to/ca-cert.pem ssl-cert = /path/to/server-cert.pem ssl-key = /path/to/server-key.pem

3. 审计和监控

-

启用审计日志

- 描述:记录数据库操作,监控和审计用户活动。

- 措施:安装并配置MySQL Enterprise Audit插件:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-

日志管理

- 描述:配置和管理MySQL的错误日志、查询日志和慢查询日志。

- 措施:在配置文件中启用相关日志选项:

[mysqld] log_error = /var/log/mysql/error.log general_log = ON general_log_file = /var/log/mysql/general.log slow_query_log = ON slow_query_log_file = /var/log/mysql/slow.log

4. 定期更新和备份

-

定期更新

- 描述:及时应用MySQL的安全补丁和更新,修补已知漏洞。

- 措施:使用包管理器或MySQL官方提供的更新工具,定期检查和安装更新。

-

定期备份

- 描述:定期备份数据库,确保数据可恢复。

- 措施:配置定期备份计划(全量备份、增量备份),使用备份工具(如mysqldump、XtraBackup):

mysqldump -u root -p --all-databases > alldatabases.sql

5. 防止SQL注入

-

使用预处理语句

- 描述:避免直接拼接用户输入的SQL语句,防止SQL注入。

- 措施:在应用程序中使用预处理语句和参数化查询。

-

输入验证和过滤

- 描述:对用户输入进行严格验证和过滤,防止恶意代码注入。

- 措施:使用正则表达式和过滤函数验证和清理输入数据。

三、常见工具和实践

-

MySQL Enterprise Firewall

- 功能:提供SQL注入防护、访问控制和实时监控。

- 实现:安装MySQL Enterprise Firewall,并配置安全策略。

-

MySQL Enterprise Audit

- 功能:提供详细的审计日志,记录所有数据库操作。

- 实现:安装MySQL Enterprise Audit插件,并配置审计策略。

-

使用安全的连接

- 描述:始终使用SSL/TLS加密数据库连接,防止传输数据被窃取。

- 措施:在MySQL配置文件和客户端连接选项中启用SSL/TLS。

-

定期安全审计

- 描述:定期对数据库进行安全审计,识别和修复安全漏洞。

- 措施:使用安全审计工具(如MySQL Enterprise Monitor)进行定期检查和审计。

总结

通过实施上述安全分析和防护措施,可以有效提高MySQL数据库的安全性,防范各种安全威胁。结合使用MySQL的内置安全功能和第三方安全工具,定期进行安全审计和更新,确保数据库系统始终处于最佳安全状态。保护敏感数据和业务连续性,是数据库安全管理的重要目标。

相关文章:

数据库系统安全

数据库安全威胁 数据库作为信息系统中的核心组成部分,存储和管理着大量敏感和关键的数据,成为网络攻击者的主要目标之一。以下是常见的数据库安全威胁及其详细描述: 一、常见数据库安全威胁 SQL注入攻击(SQL Injectionÿ…...

Qt MV架构-代理模型

一、基本概念 代理模型可以将一个模型中的数据进行排序或者过滤,然后提供给视图进行显示。 Qt中提供了QSortFilterProxyModel作为标准的代理模型来完成模型中数据的排序和过滤。 要使用一个代理模型,则只需要为其设置源模型,然后再视图中使…...

WebSocket实现群聊功能、房间隔离

引用WebSocket相关依赖 <dependency><groupId>javax.websocket</groupId><artifactId>javax.websocket-api</artifactId><version>1.1</version></dependency><dependency><groupId>org.springframework</grou…...

顶顶通呼叫中心中间件实现随时启动和停止质检(mod_cti基于FreeSWITCH)

文章目录 前言联系我们拨号方案启动停止ASR执行FreeSWITCH 命令接口启动ASR接口停止ASR接口 通知配置cti.json配置质检结果写入数据库 前言 顶顶通呼叫中心中间件的实时质检功能是由两个模块组成:mod_asr 和 mod_qc。 mod_asr:负责调用ASR将用户们在通…...

基于conda包的环境创建、激活、管理与删除

Anaconda是一个免费、易于安装的包管理器、环境管理器和 Python 发行版,支持平台包括Windows、macOS 和 Linux。下载安装地址:Download Anaconda Distribution | Anaconda 很多不同的项目可能需要使用不同的环境。例如某个项目需要使用pytorch1.6&#x…...

处理线程安全的列表CopyOnWriteArrayList 和Collections.synchronizedList

ConcurrentModificationException 是 Java 中的一种异常,用于指示在迭代集合时,该集合的结构发生了并发修改。 在 Java 中,许多集合类(如 ArrayList, HashMap 等)都不是线程安全的。如果一个线程在迭代集合的同时&…...

技术成神之路:设计模式(六)策略模式

1.介绍 策略模式(Strategy Pattern)是一种行为型设计模式,它定义了一系列算法,封装每一个算法,并使它们可以相互替换。策略模式使得算法的变化独立于使用算法的客户端。 2.主要作用 策略模式的主要作用是将算法或行为…...

)

华为OD机考题(HJ90 合法IP)

前言 经过前期的数据结构和算法学习,开始以OD机考题作为练习题,继续加强下熟练程度。 描述 IPV4地址可以用一个32位无符号整数来表示,一般用点分方式来显示,点将IP地址分成4个部分,每个部分为8位,表示成…...

值得关注的数据资产入表

不错的讲解视频,来自:第122期-杜海博士-《数据资源入表及数据资产化》-大数据百家讲坛-厦门大学数据库实验室主办第122期-杜海博士-《数据资源入表及数据资产化》-大数据百家讲坛-厦门大学数据库实验室主办-20240708_哔哩哔哩_bilibili...

Postman API性能测试:解锁高级技巧的宝库

🚀 Postman API性能测试:解锁高级技巧的宝库 在API开发和测试过程中,性能测试是确保API稳定性和可靠性的关键环节。Postman作为API测试的强大工具,提供了多种性能测试功能和高级技巧,帮助开发者深入分析API的性能表现…...

stm32中断详解

stm32中断详解 文章目录 stm32中断详解1.什么是中断?1.STM32中断系统特点2.中断处理流程3.中断配置与使用 2.AFIO寄存器3.NVIC寄存器3.中断分组、抢占优先级和响应优先级1. 中断分组2. 抢占优先级3. 响应优先级4.配置与应用 4.中断服务函数5.配置中断流程1.配置外设…...

【LeetCode】最小栈

目录 一、题目二、解法完整代码 一、题目 设计一个支持 push ,pop ,top 操作,并能在常数时间内检索到最小元素的栈。 实现 MinStack 类: MinStack() 初始化堆栈对象。 void push(int val) 将元素val推入堆栈。 void pop() 删除堆栈顶部的元…...

链接追踪系列-09.spring cloud项目整合elk显示业务日志

准备工作: 参看本系列之前篇:服务器安装elastic search 本机docker启动的kibana-tencent 使用本机安装的logstash。。。 本微服务实现的logstash配置如下: 使用腾讯云redis 启动本机mysql 启动本机docker 启动nacos,微服务依赖它作为…...

老年生活照护实训室:让养老护理更个性化

本文探讨了老年生活照护实训室在实现养老护理个性化方面的重要作用。通过分析其提供的实践环境、专业培训、模拟案例和评估机制,阐述了如何培养护理人员的个性化服务能力,以满足老年人多样化的需求,提高养老护理的质量和满意度。 在老龄化社会…...

c++课后作业

把字符串转换为整数 int main() {char pn[21];cout << "请输入一个由数字组成的字符串: ";cin >> pn;int last 0;int res[10];int j strlen(pn);int idx 2;cout << "请选择(2-二进制,10-十进制…...

SpringBoot+Vue实现简单的文件上传(txt篇)

SpringBootVue实现简单的文件上传 1 环境 SpringBoot 3.2.1,Vue 2,ElementUI 2 页面 3 效果:只能上传txt文件且大小限制为2M,选择文件后自动上传。 4 前端代码 <template><div class"container"><el-…...

的简介、安装和使用方法、案例应用之详细攻略)

LLMs之RAG:GraphRAG(本质是名词Knowledge Graph/Microsoft微软发布)的简介、安装和使用方法、案例应用之详细攻略

LLMs之RAG:GraphRAG(本质是名词Knowledge Graph/Microsoft微软发布)的简介、安装和使用方法、案例应用之详细攻略 导读:2024年7月3日,微软正式开源发布GraphRAG。GraphRAG可以提高大型语言模型在私有数据集上的推理能力。 背景痛点࿱…...

Linux 之前的 Unix 桌面沉浮启示录

It takes more than open source, it takes open standards and consensus 仅仅开源还不足以实现开放,还需开放标准和建立共识 Steven J. Vaughan-Nichols Sat 27 Jan 2024 // 12:33 UTC 现在,由于有了安卓和 ChromeOS,Linux 已成为重要的终端…...

面试问题梳理:项目中防止配置中的密码泄露-Jasypt

背景 想起面试的时候,面试官问我现在大家用Spring框架,数据库、ES之类的密码都是配置在配置文件中的,有很大的安全隐患,你有考虑过怎么解决嘛? 当时我回答是可以在项目启动的过程中的命令行追加的方式,感觉…...

用于向 QML 引擎添加新的模块搜索路径)

engine.addImportPath()用于向 QML 引擎添加新的模块搜索路径

engine.addImportPath() 是 QQmlApplicationEngine 类中的一个方法,用于向 QML 引擎添加新的模块搜索路径。这在需要加载自定义模块或从非标准位置加载 QML 文件时非常有用。通过使用 addImportPath() 方法,可以让 QML 引擎在额外的路径中查找 QML 模块。…...

MySQL 隔离级别:脏读、幻读及不可重复读的原理与示例

一、MySQL 隔离级别 MySQL 提供了四种隔离级别,用于控制事务之间的并发访问以及数据的可见性,不同隔离级别对脏读、幻读、不可重复读这几种并发数据问题有着不同的处理方式,具体如下: 隔离级别脏读不可重复读幻读性能特点及锁机制读未提交(READ UNCOMMITTED)允许出现允许…...

理解 MCP 工作流:使用 Ollama 和 LangChain 构建本地 MCP 客户端

🌟 什么是 MCP? 模型控制协议 (MCP) 是一种创新的协议,旨在无缝连接 AI 模型与应用程序。 MCP 是一个开源协议,它标准化了我们的 LLM 应用程序连接所需工具和数据源并与之协作的方式。 可以把它想象成你的 AI 模型 和想要使用它…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

20个超级好用的 CSS 动画库

分享 20 个最佳 CSS 动画库。 它们中的大多数将生成纯 CSS 代码,而不需要任何外部库。 1.Animate.css 一个开箱即用型的跨浏览器动画库,可供你在项目中使用。 2.Magic Animations CSS3 一组简单的动画,可以包含在你的网页或应用项目中。 3.An…...

【Redis】笔记|第8节|大厂高并发缓存架构实战与优化

缓存架构 代码结构 代码详情 功能点: 多级缓存,先查本地缓存,再查Redis,最后才查数据库热点数据重建逻辑使用分布式锁,二次查询更新缓存采用读写锁提升性能采用Redis的发布订阅机制通知所有实例更新本地缓存适用读多…...

windows系统MySQL安装文档

概览:本文讨论了MySQL的安装、使用过程中涉及的解压、配置、初始化、注册服务、启动、修改密码、登录、退出以及卸载等相关内容,为学习者提供全面的操作指导。关键要点包括: 解压 :下载完成后解压压缩包,得到MySQL 8.…...

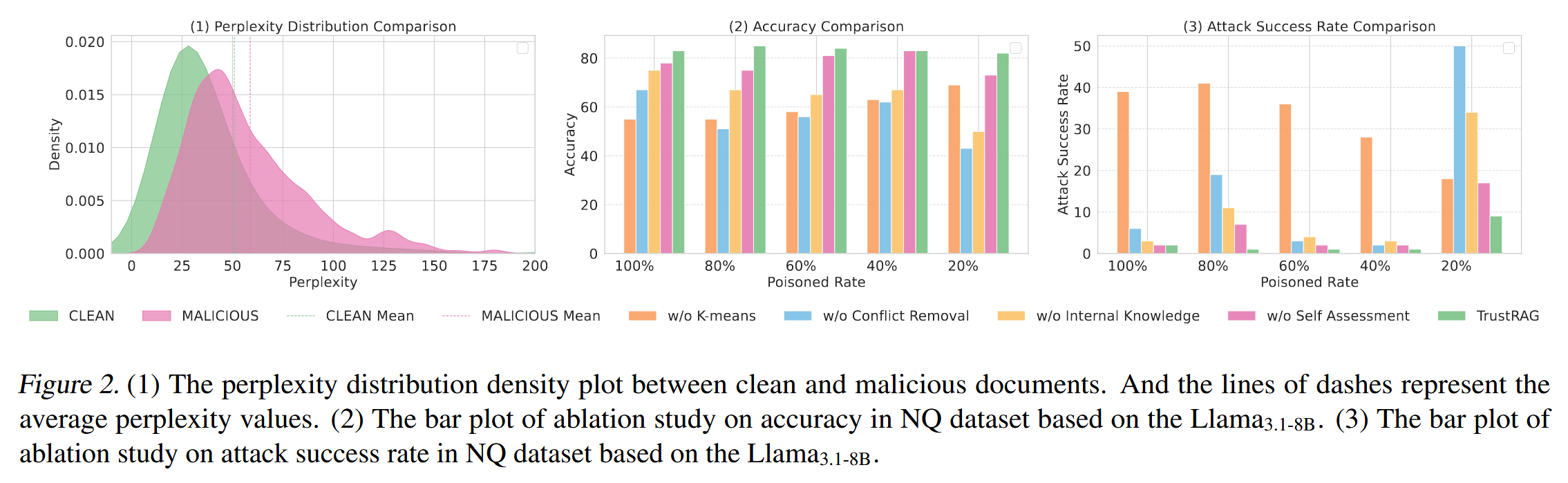

[论文阅读]TrustRAG: Enhancing Robustness and Trustworthiness in RAG

TrustRAG: Enhancing Robustness and Trustworthiness in RAG [2501.00879] TrustRAG: Enhancing Robustness and Trustworthiness in Retrieval-Augmented Generation 代码:HuichiZhou/TrustRAG: Code for "TrustRAG: Enhancing Robustness and Trustworthin…...

大模型——基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程

基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程 下载安装Docker Docker官网:https://www.docker.com/ 自定义Docker安装路径 Docker默认安装在C盘,大小大概2.9G,做这行最忌讳的就是安装软件全装C盘,所以我调整了下安装路径。 新建安装目录:E:\MyS…...

Docker、Wsl 打包迁移环境

电脑需要开启wsl2 可以使用wsl -v 查看当前的版本 wsl -v WSL 版本: 2.2.4.0 内核版本: 5.15.153.1-2 WSLg 版本: 1.0.61 MSRDC 版本: 1.2.5326 Direct3D 版本: 1.611.1-81528511 DXCore 版本: 10.0.2609…...

【JavaEE】万字详解HTTP协议

HTTP是什么?-----互联网的“快递小哥” 想象我们正在网上购物:打开淘宝APP,搜索“蓝牙耳机”,点击商品图片,然后下单付款。这一系列操作背后,其实有一个看不见的“快递小哥”在帮我们传递信息,…...