怎样在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制?

- 🍅关注博主🎗️ 带你畅游技术世界,不错过每一次成长机会!

文章目录

- 怎样在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制

- 一、理解请求客户端 Wi-Fi 连接状态

- 二、Nginx 中的访问控制基础知识

- 三、获取客户端 Wi-Fi 连接状态信息

- 四、基于 Wi-Fi 连接状态的访问控制配置

- 五、实际应用场景与示例

- 六、注意事项与潜在问题

- 七、总结与展望

怎样在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制

在当今数字化的时代,网络安全和访问控制变得至关重要。就好比我们的家门需要一把可靠的锁来保护家中的财物和隐私一样,网站和应用程序也需要有效的访问控制机制来确保只有合法的用户能够访问特定的资源。而 Nginx 作为一款高性能的 Web 服务器和反向代理服务器,为我们提供了强大的工具来实现精细化的访问控制。在这篇文章中,我们将探讨如何在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制,这就像是给我们的网络世界安装了一道智能的门禁系统。

一、理解请求客户端 Wi-Fi 连接状态

要实现基于请求客户端 Wi-Fi 连接状态的访问控制,首先我们得搞清楚什么是 Wi-Fi 连接状态。想象一下,当您的手机或电脑连接到 Wi-Fi 网络时,就好像是您走进了一个特定的“房间”,这个“房间”有它自己的规则和限制。而 Wi-Fi 连接状态包含了诸如连接的网络名称(SSID)、信号强度、加密方式等信息。我们可以利用这些信息来判断客户端是否处于我们期望的网络环境中,从而决定是否允许其访问我们的服务。

打个比方,如果我们是一家公司的网络管理员,我们可能希望只有在公司内部 Wi-Fi 网络下的员工才能访问公司的敏感数据,而当他们使用外部 Wi-Fi 或者移动数据网络时,则限制其访问。这就像是在公司的办公室里设置了一道只有内部员工才能通过的门,而这道门的钥匙就是 Wi-Fi 连接状态。

二、Nginx 中的访问控制基础知识

在深入探讨如何基于 Wi-Fi 连接状态进行访问控制之前,让我们先来温习一下 Nginx 中访问控制的一些基础知识。Nginx 主要通过 location 指令和相关的权限控制指令来实现访问控制。

location 指令就像是一个地址标签,它告诉 Nginx 在接收到特定的 URL 请求时应该如何处理。例如,如果我们有一个 location /admin/ ,那么当客户端请求的 URL 以 /admin/ 开头时,Nginx 就会根据在这个 location 块中设置的规则来进行处理。

而常见的权限控制指令包括 allow 和 deny 。allow 用于允许特定的客户端或网络访问,deny 则用于拒绝。这就像是一个“允许名单”和“禁止名单”,我们可以根据需要将客户端添加到相应的名单中。

比如说,我们可以这样设置:

location /private/ {allow 192.168.1.0/24;deny all;

}

这段配置的意思是,只允许来自 192.168.1.0/24 网段的客户端访问 /private/ 目录,其他所有客户端都被拒绝访问。

三、获取客户端 Wi-Fi 连接状态信息

要在 Nginx 中利用客户端的 Wi-Fi 连接状态,首先我们需要获取到这些信息。这可不是一件容易的事情,因为 Nginx 本身并不能直接获取到客户端的 Wi-Fi 连接状态。但是,我们可以通过一些间接的方式来实现。

一种常见的方法是利用客户端发送的 HTTP 请求头中的信息。有些客户端应用或者浏览器可以在发送请求时,将一些与网络连接相关的信息添加到请求头中。例如,某些移动应用可能会在请求头中添加自定义的字段来表示当前的 Wi-Fi 连接状态。

另一种方式是通过与后端服务进行交互。比如,我们可以在客户端访问时,先将其重定向到一个后端的验证服务,这个服务可以获取客户端的 Wi-Fi 连接状态,并将相关的验证结果返回给 Nginx。

举个例子,假设我们有一个移动应用,它在发送请求时会在 X-WiFi-Status 请求头中添加 connected 表示已连接 Wi-Fi ,disconnected 表示未连接。那么我们就可以在 Nginx 中通过以下配置来获取这个请求头的值:

map $http_x_wifi_status $wifi_status {default "unknown";"connected" "connected";"disconnected" "disconnected";

}

通过上述的 map 指令,我们将请求头中的 X-WiFi-Status 值映射为一个新的变量 $wifi_status ,方便后续进行访问控制的判断。

四、基于 Wi-Fi 连接状态的访问控制配置

有了获取到的客户端 Wi-Fi 连接状态信息,接下来就是根据这些信息进行访问控制的配置了。

假设我们希望只有当客户端处于 Wi-Fi 连接状态时才能访问 /sensitive/ 目录,我们可以这样配置:

location /sensitive/ {if ($wifi_status = "connected") {allow all;} else {deny all;}

}

这段配置的意思是,如果 $wifi_status 变量的值为 connected ,则允许所有客户端访问;否则,拒绝所有客户端访问。

再比如,如果我们希望在 Wi-Fi 连接状态下允许特定的 IP 段访问,而在非 Wi-Fi 连接状态下只允许特定的用户访问,我们可以这样配置:

location /restricted/ {if ($wifi_status = "connected") {allow 10.0.0.0/8;deny all;} else {auth_basic "Restricted Area";auth_basic_user_file /etc/nginx/htpasswd;}

}

在上述配置中,如果客户端处于 Wi-Fi 连接状态,并且其 IP 地址在 10.0.0.0/8 网段内,则允许访问;否则,如果处于非 Wi-Fi 连接状态,则需要进行基本的 HTTP 认证,通过在 /etc/nginx/htpasswd 文件中定义的用户信息进行验证。

五、实际应用场景与示例

让我们通过一些实际的应用场景来更好地理解基于 Wi-Fi 连接状态的访问控制的用途。

场景一:企业内部应用

想象一下,一家公司有一个内部的项目管理系统,其中包含了敏感的商业信息。为了确保这些信息的安全,公司希望只有当员工在公司内部的 Wi-Fi 网络下才能访问这个系统。

在这种情况下,我们可以在 Nginx 中进行如下配置:

location /project_management/ {if ($wifi_status = "connected" && $http_host = "internal.company.com") {allow all;} else {deny all;}

}

这里,我们不仅检查了 Wi-Fi 连接状态,还检查了请求的主机名是否为公司内部的域名,以确保只有在正确的网络环境和域名下才能访问。

场景二:公共 Wi-Fi 热点的限制访问

假设我们运营一个公共 Wi-Fi 热点,并且希望在用户连接到这个热点时,只允许他们访问特定的免费资源,而对于需要付费的高级资源,则要求用户在连接到我们的 Wi-Fi 网络并且进行了认证后才能访问。

我们可以这样配置 Nginx:

location /free_resources/ {if ($wifi_status = "connected" && $http_referer ~* "public_wifi_hotspot.com") {allow all;} else {deny all;}

}location /premium_resources/ {if ($wifi_status = "connected" && $http_referer ~* "public_wifi_hotspot.com" && $auth_user ~ "paid_user") {allow all;} else {deny all;}

}

在上述配置中,对于免费资源,只要用户连接到公共 Wi-Fi 热点并且是从我们的热点页面(通过 http_referer 判断)发起的请求,就允许访问;对于高级资源,除了上述条件外,还需要用户是已付费的用户(通过 auth_user 进行判断)。

六、注意事项与潜在问题

在配置基于 Wi-Fi 连接状态的访问控制时,有一些注意事项和潜在的问题需要我们留意。

首先,依赖客户端发送的请求头信息来获取 Wi-Fi 连接状态并不是完全可靠的。因为客户端可能会篡改这些信息或者由于某些原因无法正确发送。所以,在实际应用中,我们需要结合其他的安全措施来增强访问控制的可靠性。

其次,由于 Wi-Fi 连接状态可能会随时发生变化,如果我们的访问控制过于严格,可能会导致用户在网络切换时出现访问中断的情况。因此,在设计访问控制策略时,需要考虑到这种情况,给予用户一定的缓冲和重新验证的机会。

另外,对于获取 Wi-Fi 连接状态的后端服务,我们需要确保其安全性和稳定性,避免成为整个访问控制体系的薄弱环节。

打个比方,就像建造一座城堡,我们不能仅仅依靠一扇门来保卫,还需要有坚固的城墙、瞭望塔和巡逻的士兵。同样,在网络访问控制中,我们不能仅仅依赖 Wi-Fi 连接状态,还需要综合考虑其他因素,确保我们的网络资源得到充分的保护。

七、总结与展望

通过以上的探讨,我们了解了如何在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制。这为我们在网络安全和访问控制方面提供了一种新的思路和方法。然而,随着技术的不断发展和网络环境的日益复杂,访问控制也将面临更多的挑战和机遇。

未来,我们可能会看到更加智能和精细的访问控制技术的出现,例如结合人工智能和机器学习来识别异常的访问模式,或者利用区块链技术来确保访问控制策略的不可篡改和可追溯性。而 Nginx 作为一款优秀的 Web 服务器和反向代理服务器,也将不断地发展和完善其访问控制功能,为我们提供更强大的工具来保护我们的网络世界。

网络安全就像一场永无止境的战争,我们需要不断地学习和创新,才能在这场战争中立于不败之地。希望本文能够为您在 Nginx 访问控制的道路上提供一些有益的启示和帮助,让您的网络世界更加安全可靠。

🎉相关推荐

- 🍅关注博主🎗️ 带你畅游技术世界,不错过每一次成长机会!

- 📘Nginx 技术专栏

- 🍅CSDN-技术社区

相关文章:

怎样在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制?

🍅关注博主🎗️ 带你畅游技术世界,不错过每一次成长机会! 文章目录 怎样在 Nginx 中配置基于请求客户端 Wi-Fi 连接状态的访问控制一、理解请求客户端 Wi-Fi 连接状态二、Nginx 中的访问控制基础知识三、获取客户端 Wi-Fi 连接状态…...

逆向案例二十九——某品威客登录,请求头参数加密,简单webpack

网址:登录- 一品威客网,创新型知识技能共享服务平台 抓到登陆包分析,发现请求头有参数加密,直接搜索 定位到加密位置,打上断点,很明显是对象f的a方法进行了加密。 往上找f,可以发现f被定义了,是…...

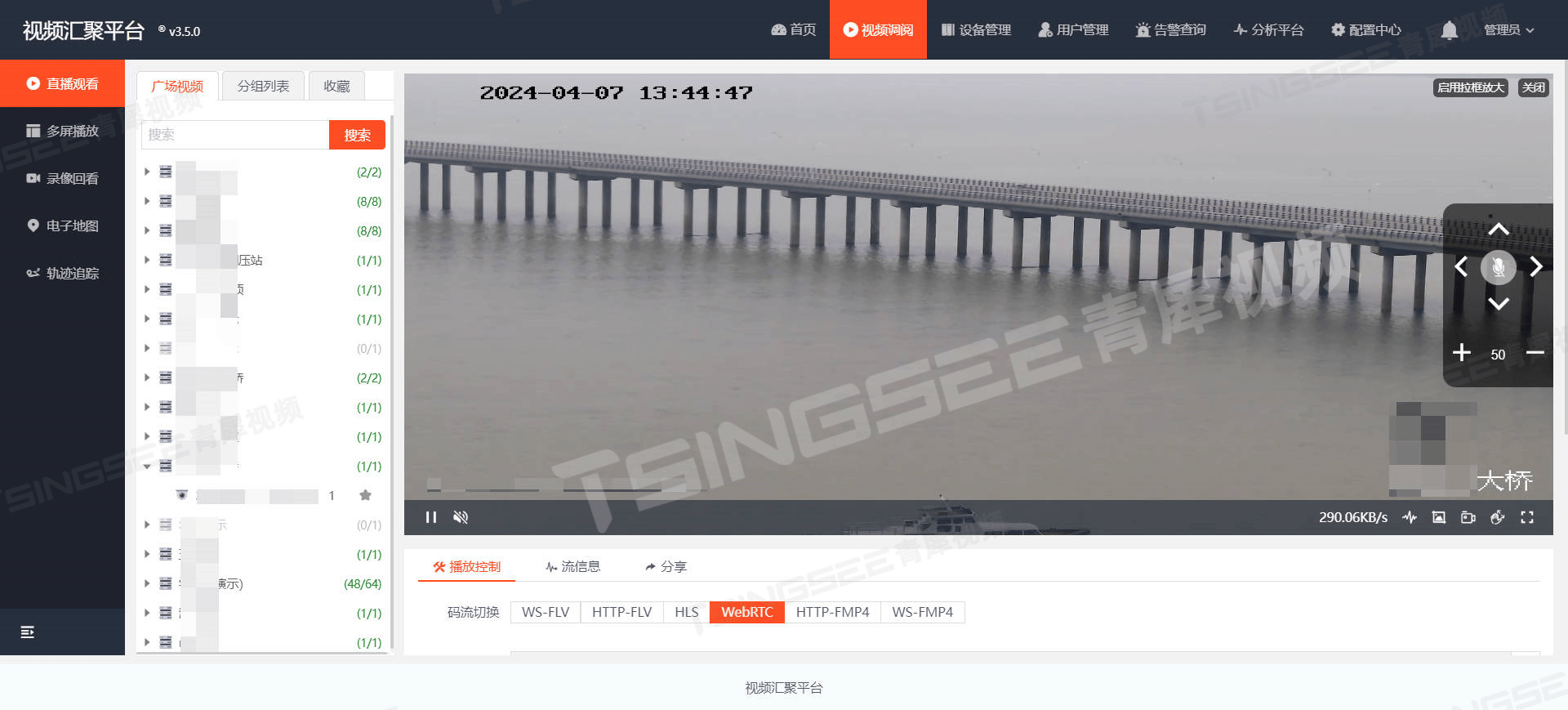

河道高效治理新策略:视频AI智能监控如何助力河污防治

一、背景与现状 随着城市化进程的加快,河道污染问题日益严重,对生态环境和居民生活造成了严重影响。为了有效治理河道污染,提高河道管理的智能化水平,TSINGSEE青犀提出了一套河污治理视频智能分析及管理方案。方案依托先进的视频…...

[React]如何提高大数据量场景下的Table性能?

[React]如何提高大数据量场景下的Table性能? 两个方向:虚拟列表,发布订阅 虚拟列表 虚拟列表实际上只对可视区域的数据项进行渲染 可视区域(visibleHeight): 根据屏幕可视区域动态计算或自定义固定高度数据渲染项&…...

基于Vision Transformer的mini_ImageNet图片分类实战

【图书推荐】《PyTorch深度学习与计算机视觉实践》-CSDN博客 PyTorch计算机视觉之Vision Transformer 整体结构-CSDN博客 mini_ImageNet数据集简介与下载 mini_ImageNet数据集节选自ImageNet数据集。ImageNet是一个非常有名的大型视觉数据集,它的建立旨在促进视觉…...

使用记录)

JS中map()使用记录

优点和缺点 总的来说,map() 方法是一个强大的工具,适合于需要将数组中的每个元素转换为新形式的情况。然而,对于性能敏感的应用或需要更复杂控制逻辑的场景,可能需要考虑其他方法。 优点: 函数式编程风格:…...

JavaWeb学习——请求响应、分层解耦

目录 一、请求响应学习 1、请求 简单参数 实体参数 数组集合参数 日期参数 Json参数 路径参数 总结 2、响应 ResponseBody&统一响应结果 二、分层解耦 1、三层架构 三层架构含义 架构划分 2、分层解耦 引入概念 容器认识 3、IOC&DI入门 4、IOC详解 …...

Vue中!.和?.是什么意思

在Vue(或更广泛地说,在JavaScript和TypeScript中),!. 和 ?. 是两个与可选链(Optional Chaining)和断言非空(Non-null Assertion)相关的操作符,它们分别用于处理可能为nu…...

秋招突击——7/22——复习{堆——前K个高频元素}——新作{回溯——单次搜索、分割回文串。链表——环形链表II,合并两个有序链表}

文章目录 引言复习堆堆——前K个高频元素个人实现复习实现二参考实现 新作单词搜索个人实现参考实现 分割回文串个人实现参考实现 环形链表II个人实现参考实现 两个有序链表个人实现 总结 引言 又是充满挑战性的一天,继续完成我们的任务吧!继续往下刷&a…...

android13禁用某个usb设备

总纲 android13 rom 开发总纲说明 目录 1.前言 2.触摸设备查看 3.功能修改 3.1 禁用usb触摸 3.2 禁用usb键盘 3.3 禁用usb遥感 4.查看生效与否 5.彩蛋 1.前言 用户想要禁止使用某些usb设备,需要系统不能使用相关的usb设备,例如usb触摸屏,usb键盘,usb遥感等等usb…...

tmux相关命令

tmux相关命令 1、tmux介绍2、会话(session)、窗口(windows)、窗格(pane)3、会话相关命令4、窗口相关命令5、窗格相关命令6、内容查看7、tmux配置文件 1、tmux介绍 略 2、会话(session…...

初创小程序公司怎么选服务器合作商

初创小程序公司怎么选服务器合作商?在移动互联网的浪潮中,小程序以其轻量、便捷、即用即走的特点,成为了众多初创企业快速触达用户、展现创意与服务的理想平台。然而,对于初创小程序公司而言,如何在纷繁复杂的服务器市…...

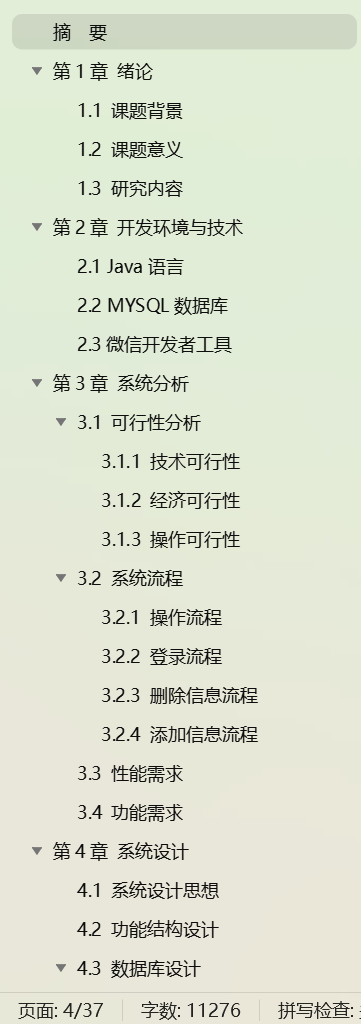

基于微信小程序+SpringBoot+Vue的自习室选座与门禁系统(带1w+文档)

基于微信小程序SpringBootVue的自习室选座与门禁系统(带1w文档) 基于微信小程序SpringBootVue的自习室选座与门禁系统(带1w文档) 本课题研究的研学自习室选座与门禁系统让用户在小程序端查看座位,预定座位,支付座位价格,该系统让用户预定座位…...

【Linux】进程IO|重定向|缓冲区|dup2|dup|用户级缓冲区|模拟缓冲区

目录 前言 重定向 实验一 为什么log.txt文件的文件描述符是1 为什么向stdout打印的信息也出现在文件中 实验二 用户级缓冲区 为什么要有用户级缓冲区 系统调用 dup 为什么close(fd1)之后还能向log.txt写入数据? dup2 缓冲区 观察现象 测试1 测试2 测…...

bug bug bug

importError: DLL load failed while importing _multiarray_umath: 找不到指定的模块。 Traceback (most recent call last): File "D:\yolov8_about\ultralytics-main3\trainCPU.py", line 4, in <module> from ultralytics import YOLO File "…...

医疗器械上市欧美,需要什么样的网络安全相关申报文件?

医疗器械在欧美上市时,需要提交的网络安全相关申报文件主要包括以下几个方面,这些要求基于欧美地区的法律法规和监管机构的指导文件。 一、美国FDA要求 1. 网络安全管理计划 内容:制造商需要提交一份网络安全管理计划,该计划应包含…...

【UbuntuDebian安装Nginx】在线安装Nginx

云计算:腾讯云轻量服务器 操作系统:Ubuntu-v22 1.更新系统软件包列表 打开终端并运行以下命令来确保你的系统软件包列表是最新的: sudo apt update2.安装 Nginx 使用以下命令安装 Nginx: sudo apt install nginx3.启动 Nginx…...

Jacoco 单元测试配置

前言 编写单元测试是开发健壮程序的有效途径,单元测试写的好不好可以从多个指标考量,其中一个就是单元测试的覆盖率。单元测试覆盖率可以看到我们的单元测试覆盖了多少代码行、类、分支等。查看单元测试覆盖率可以使用一些工具帮助我们计算,…...

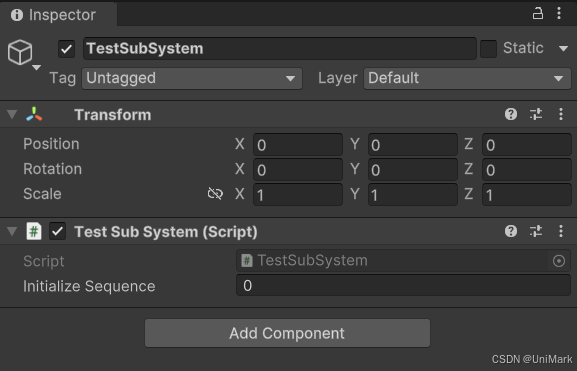

App Instance 架构示例

前言 在Unity程序设计过程中,我们处理的第一个对象是Application Instance。 它的主要职责是启动流程管理、卸载流程管理,次要职责是管理在内部的子系统生命周期。其他职责,提供或桥接应用程序的配置信息、及其他第三方接口。 它通常以单例的…...

【论文速读】| MoRSE:利用检索增强生成技术填补网络安全专业知识的空白

本次分享论文:MoRSE: Bridging the Gap in Cybersecurity Expertise with Retrieval Augmented Generation 基本信息 原文作者:Marco Simoni, Andrea Saracino, Vinod Puthuvath, Maurco Conti 作者单位:意大利比萨国家研究委员会信息学与…...

浅谈 React Hooks

React Hooks 是 React 16.8 引入的一组 API,用于在函数组件中使用 state 和其他 React 特性(例如生命周期方法、context 等)。Hooks 通过简洁的函数接口,解决了状态与 UI 的高度解耦,通过函数式编程范式实现更灵活 Rea…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

idea大量爆红问题解决

问题描述 在学习和工作中,idea是程序员不可缺少的一个工具,但是突然在有些时候就会出现大量爆红的问题,发现无法跳转,无论是关机重启或者是替换root都无法解决 就是如上所展示的问题,但是程序依然可以启动。 问题解决…...

-----深度优先搜索(DFS)实现)

c++ 面试题(1)-----深度优先搜索(DFS)实现

操作系统:ubuntu22.04 IDE:Visual Studio Code 编程语言:C11 题目描述 地上有一个 m 行 n 列的方格,从坐标 [0,0] 起始。一个机器人可以从某一格移动到上下左右四个格子,但不能进入行坐标和列坐标的数位之和大于 k 的格子。 例…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

【android bluetooth 框架分析 04】【bt-framework 层详解 1】【BluetoothProperties介绍】

1. BluetoothProperties介绍 libsysprop/srcs/android/sysprop/BluetoothProperties.sysprop BluetoothProperties.sysprop 是 Android AOSP 中的一种 系统属性定义文件(System Property Definition File),用于声明和管理 Bluetooth 模块相…...

uniapp微信小程序视频实时流+pc端预览方案

方案类型技术实现是否免费优点缺点适用场景延迟范围开发复杂度WebSocket图片帧定时拍照Base64传输✅ 完全免费无需服务器 纯前端实现高延迟高流量 帧率极低个人demo测试 超低频监控500ms-2s⭐⭐RTMP推流TRTC/即构SDK推流❌ 付费方案 (部分有免费额度&#x…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

RSS 2025|从说明书学习复杂机器人操作任务:NUS邵林团队提出全新机器人装配技能学习框架Manual2Skill

视觉语言模型(Vision-Language Models, VLMs),为真实环境中的机器人操作任务提供了极具潜力的解决方案。 尽管 VLMs 取得了显著进展,机器人仍难以胜任复杂的长时程任务(如家具装配),主要受限于人…...