捉虫笔记(二)之 杀软请你自重点

捉虫笔记(二)之 杀软请你自重点

前一篇文章介绍了如何配置符号,这一篇文章我们来个实战。

1 现象

在我们的程序中利用robocopy进行文件的复制。但是QA反馈,只要进行了备份操作,整个进程就会卡住。但是奇怪的是只有他的机器能发现。刚开始的时候我没有太重视这个问题。随着内部反馈的人多了,我开始对这个现象感兴趣了。

2 分析过程

2.1 初步猜测

首先我们是利用的python的脚本启动robocopy,下面是伪代码:

proc = subprocess.Popen("robocopy %s %s /E /MT:32 /XD .* /XF *.gmp *.zip" % (src, dst), shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE)

_, _ = proc.communicate()

robocopy是windows自带的一个复制程序,我觉得可靠性应该是很高的。所以一开始我觉得出问题的肯定 是在我们的内部程序,我仔细检查了每个参数一无所获。

目标只能转移到robocopy本身,刚开始觉得卡住可能是因为需要复制的文件过多,导致线程卡住,但是执行了10分钟还是纹丝不动。我就意识到估计死锁或者等待某个事件。

但是需要证据,此时我让QA的同事立马生成robocopy的dump文件。

2.2 线程堆栈分析

拿到dump之后,立马使用WinDbg打开。

首先就执行了!runaway看看哪个线程跑的最欢。

发现0s和5s排在前面。0号线程其实是UI线程(windows中0号线程默认是UI线程),用时最长可以理解。但是仔细分析就发现5号线程其实还没有开始执行就已经卡住了。看来我们刚开始的猜测是有出入的。robocopy刚启动就被按住不动了。

即使卡住了,看看是不是有上锁了,执行!cs -l,查看发现就没有任何的锁。

再执行.exr -1看看是不是出现了什么异常。发现最近的异常还是断点异常。说明也没有异常。

思考片刻,决定还是看看每个线程的 堆栈情况如何。执行~*k,查看所有线程的堆栈,还好线程不多。

因为涉及到一些敏感信息,我把关键点使用softwareXXX来代替。

# Child-SP RetAddr Call Site

00 00000092`21d3f088 00007ffb`ddfc1c4e ntdll!NtWaitForSingleObject+0x14

01 00000092`21d3f090 00007ff7`4c9009fa KERNELBASE!WaitForSingleObjectEx+0x8e

02 00000092`21d3f130 00007ff7`4c90296d Robocopy!WaitMultiThreaded+0x50e

03 00000092`21d3f1b0 00007ff7`4c90f3ad Robocopy!wmain+0x681

04 00000092`21d3f970 00007ffb`dec37344 Robocopy!__wmainCRTStartup+0x14d

05 00000092`21d3f9b0 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

06 00000092`21d3f9e0 00000000`00000000 ntdll!RtlUserThreadStart+0x21

0:000> ~*k;. 0 Id: 5bf8.4ee4 Suspend: 0 Teb: 00000092`21f62000 Unfrozen# Child-SP RetAddr Call Site

00 00000092`21d3f088 00007ffb`ddfc1c4e ntdll!NtWaitForSingleObject+0x14

01 00000092`21d3f090 00007ff7`4c9009fa KERNELBASE!WaitForSingleObjectEx+0x8e

02 00000092`21d3f130 00007ff7`4c90296d Robocopy!WaitMultiThreaded+0x50e

03 00000092`21d3f1b0 00007ff7`4c90f3ad Robocopy!wmain+0x681

04 00000092`21d3f970 00007ffb`dec37344 Robocopy!__wmainCRTStartup+0x14d

05 00000092`21d3f9b0 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

06 00000092`21d3f9e0 00000000`00000000 ntdll!RtlUserThreadStart+0x211 Id: 5bf8.4c68 Suspend: 0 Teb: 00000092`21f6a000 Unfrozen# Child-SP RetAddr Call Site

00 00000092`2217fca8 00007ffb`ddfc1c4e ntdll!NtWaitForSingleObject+0x14

01 00000092`2217fcb0 00007ffb`d9776e2b KERNELBASE!WaitForSingleObjectEx+0x8e

02 00000092`2217fd50 00007ffb`dec37344 softwareXXX+0x76e2b

03 00000092`2217fd80 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

04 00000092`2217fdb0 00000000`00000000 ntdll!RtlUserThreadStart+0x212 Id: 5bf8.5930 Suspend: 0 Teb: 00000092`21f6c000 Unfrozen# Child-SP RetAddr Call Site

00 00000092`221ff478 00007ffb`ddffbea0 ntdll!NtWaitForMultipleObjects+0x14

01 00000092`221ff480 00007ffb`ddffbd9e KERNELBASE!WaitForMultipleObjectsEx+0xf0

02 00000092`221ff770 00007ffb`d977a9c0 KERNELBASE!WaitForMultipleObjects+0xe

03 00000092`221ff7b0 00007ffb`dec37344 softwareXXX+0x7a9c0

04 00000092`221ff810 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

05 00000092`221ff840 00000000`00000000 ntdll!RtlUserThreadStart+0x213 Id: 5bf8.5dbc Suspend: 0 Teb: 00000092`21f6e000 Unfrozen# Child-SP RetAddr Call Site

00 00000092`2227f648 00007ffb`e051d407 ntdll!NtWaitForWorkViaWorkerFactory+0x14

01 00000092`2227f650 00007ffb`dec37344 ntdll!TppWorkerThread+0x2f7

02 00000092`2227f950 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

03 00000092`2227f980 00000000`00000000 ntdll!RtlUserThreadStart+0x214 Id: 5bf8.7f4 Suspend: 0 Teb: 00000092`21f70000 Unfrozen# Child-SP RetAddr Call Site

00 00000092`222ff7d8 00007ffb`e051d407 ntdll!NtWaitForWorkViaWorkerFactory+0x14

01 00000092`222ff7e0 00007ffb`dec37344 ntdll!TppWorkerThread+0x2f7

02 00000092`222ffae0 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

03 00000092`222ffb10 00000000`00000000 ntdll!RtlUserThreadStart+0x215 Id: 5bf8.3694 Suspend: 0 Teb: 00000092`21f7a000 Unfrozen# Child-SP RetAddr Call Site

00 00000092`224fd878 00007ffb`ddfc1c4e ntdll!NtWaitForSingleObject+0x14

01 00000092`224fd880 00007ffb`d978abed KERNELBASE!WaitForSingleObjectEx+0x8e

02 00000092`224fd920 00007ff7`4c90c25f softwareXXX+0x8abed

03 00000092`224fe2a0 00007ff7`4c8ff78f Robocopy!CZEnt::CopyData+0x467

04 00000092`224ff390 00007ff7`4c90014e Robocopy!RoboCopy+0x18b

05 00000092`224ff400 00007ffb`e0533730 Robocopy!RoboCopyWorker+0x6e

06 00000092`224ff430 00007ffb`e051d79a ntdll!TppWorkpExecuteCallback+0x130

07 00000092`224ff480 00007ffb`dec37344 ntdll!TppWorkerThread+0x68a

08 00000092`224ff780 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

09 00000092`224ff7b0 00000000`00000000 ntdll!RtlUserThreadStart+0x21

接下来就是仔细分析每个线程的堆栈情况了。可以看到0,1,2,以及5号线程都在等待某个内核对象。

3,4号线程就是windows内部的线程池,这里我们暂且不关注。

先分析0号线程,我们查了函数原型NtWaitForSingleObject,第一个参数就是需要等待的内核对象,第二个参数是否可中断,第三个参数超时时间。根据x64调用协议,前四个非浮点数且小于64位参数都是寄存器rcx,rdx,r8,r9中。

NTSTATUS NtWaitForSingleObject([in] HANDLE Handle,[in] BOOLEAN Alertable,[in] PLARGE_INTEGER Timeout

);

我们试着找出这个参数,在WinDbg命令中执行r rcx,就是打印出rcx寄存器中的值。

找到这个值之后,我们需要验证这个值是不是内核对象。再执行!handle xxx f,此时就会打印出关于此内核对象的具体信息。

如法炮制,分析切换到1,2,5号线程。比如我们切换到1号线程:

这里需要说下2号线程调用的函数NtWaitForMultipleObjects,这个函数在微软的文档并未公布函数原型。但是我们可以到此线程的第二帧调用的函数KERNELBASE!WaitForMultipleObjectsEx,而这个函数原型是有的。

从名字可以大致猜出此函数应该是等待多个内核对象。第一个参数就是等待的个数,第二个就是类似数组里面保存了句柄,第三个和第四含义和之前是一样的。

DWORD WaitForMultipleObjects([in] DWORD nCount,[in] const HANDLE *lpHandles,[in] BOOL bWaitAll,[in] DWORD dwMilliseconds

);

我们利用WinDbg来找下句柄值。

一共等待两个句柄值0x128, 0x130。我们在验证下找得对不对。看如下的截图发现我们找得没有错。

这里我把句柄做成表格进行对比。

| 线程 | 句柄 | 信息 |

|---|---|---|

| 0 | 0x194 |  |

| 1 | x128 |  |

| 2 | 0x128, 0x130 |  |

| 5 | 0x738 |  |

从表格中我们大致可以看到等待的句柄是Event类型,以及权限,当前Event的状态信息。

2.3 陷入僵局

从上面的表格分析,此时线程中并没有出现明显的相互等待的现象。此时有点穷途末路的感觉。

我在想是不是还有蛛丝马迹被我忽略了。

对,还有3,4号线程我并没有分析。我立马着手在msdn搜索函数原型,可惜这两个函数在msdn未公布任何信息。但是我还不死心继续Google上搜索关于这个函数的信息,从网络搜索的信息也是相当的少,都是一笔带过简单的连参数信息都没有提及。

我开始深入思考,到底还有什么信息被我遗漏了 。

坐着已经让我无法思考了,需要走两步清空下大脑。

转了一圈回来之后,发现还是需要从基础的堆栈分析,一个帧一个帧过滤下。从上面的堆栈中可以看到5号线程堆栈是最长的。我们再看下5号线程的堆栈信息。

0:000> ~5k;# Child-SP RetAddr Call Site

00 00000092`224fd878 00007ffb`ddfc1c4e ntdll!NtWaitForSingleObject+0x14

01 00000092`224fd880 00007ffb`d978abed KERNELBASE!WaitForSingleObjectEx+0x8e

02 00000092`224fd920 00007ff7`4c90c25f softwareXXX+0x8abed

03 00000092`224fe2a0 00007ff7`4c8ff78f Robocopy!CZEnt::CopyData+0x467

04 00000092`224ff390 00007ff7`4c90014e Robocopy!RoboCopy+0x18b

05 00000092`224ff400 00007ffb`e0533730 Robocopy!RoboCopyWorker+0x6e

06 00000092`224ff430 00007ffb`e051d79a ntdll!TppWorkpExecuteCallback+0x130

07 00000092`224ff480 00007ffb`dec37344 ntdll!TppWorkerThread+0x68a

08 00000092`224ff780 00007ffb`e051cc91 kernel32!BaseThreadInitThunk+0x14

09 00000092`224ff7b0 00000000`00000000 ntdll!RtlUserThreadStart+0x21

5号线程刚开始Robocopy!CZEnt::CopyData就被按住了。我们反汇编看下Robocopy!CZEnt::CopyData代码。

反汇编的函数大概有1m A4纸那么长,该怎么看呢。

我们可以直接从02帧那里看到返回值地址00007ff74c90c25f,这个返回值就是softwareXXX+0x8abed执行完后返回到Robocopy!CZEnt::CopyData

再从Robocopy!CZEnt::CopyData反汇编的函数搜索此地址。

搜索的结果如下:

结果发现了点异常,上面的一条语句好像不大对劲。反汇编这里的函数是Robocopy!_imp_CopyFile2,而实际堆栈里面显示的却另外一个模块的代码。

再看softwareXXX这个模块加上了一个相当大的偏移0x8abed,这是不同寻常的,很有可能找的符号不对。

而这个模块的代码在Robocopy中根本就没有。这是从哪里来的?相当的奇怪,突然感觉有点意思。

看下这个模块的信息,在命令中执行lmvm softwareXXX,发现了端倪,原来是个杀软,把这个dll注入了robocopy中,很有可能对函数进行了拦截,导致了这个函数一直无法返回。

0:000> lmvm softwareXXX

Browse full module list

start end module name

00007ffb`d9700000 00007ffb`d9a93000 softwareXXX (no symbols) Loaded symbol image file: softwareXXX.dllImage path: C:\Program Files\softwareXXX\softwareXXX.dllImage name: softwareXXX.dllBrowse all global symbols functions dataTimestamp: Tue Mar 26 22:56:55 2024 (6602E237)CheckSum: 0038B6E1ImageSize: 00393000File version: 1.0.1.622Product version: 1.0.1.622File flags: 0 (Mask 3F)File OS: 40004 NT Win32File type: 2.0 DllFile date: 00000000.00000000Translations: 0804.04b0Information from resource tables:CompanyName: https://www.softwareXXX.cn/ProductName: XDRInternalName: softwareXXX.dllOriginalFilename: softwareXXX.dllProductVersion: 1.0.1.622FileVersion: 1.0.1.622FileDescription: softwareXXX 应用程序监控模块LegalCopyright: Copyright (C) 2021

再回过头看上面的堆栈信息,此dll对系统的其他的关键函数也进行了拦截处理。

2.4 验证问题

接下来就是找IT部门,让他们把robocopy加入白名单,再进行测试。经过协商之后,我们在进行测试问题就解决了。

相关文章:

捉虫笔记(二)之 杀软请你自重点

捉虫笔记(二)之 杀软请你自重点 前一篇文章介绍了如何配置符号,这一篇文章我们来个实战。 1 现象 在我们的程序中利用robocopy进行文件的复制。但是QA反馈,只要进行了备份操作,整个进程就会卡住。但是奇怪的是只有他…...

python学习之路 - python的函数

目录 一、python函数1、函数介绍2、函数的定义3、函数的参数4、函数的返回值5、函数说明文档6、函数的嵌套调用7、变量的作用域8、综合案例9、函数与方法的区别 二、python函数进阶1、函数多返回值2、函数多种传参方式a、位置参数b、关键字参数c、缺省参数d、不定长参数 3、匿名…...

使用SpringBoot+Vue3开发项目(2)---- 设计文章分类的相关接口及页面

目录 一.所用技术栈: 二.后端开发: 1.文章分类列表渲染: 2.新增文章分类: 3.编辑文章分类: 4.删除文章分类 : 5.完整三层架构后端代码: (1)Controller层:…...

Layui---toolbar与 tool的区别

table.on(toolbar): table.on(toolbar): 这个事件监听器是用来处理表格工具栏的事件。工具栏通常位于表格的上方,可以包含添加、删除、导出等按钮。当用户与这些工具栏中的按钮交互时,比如点击一个按钮来添加新行或者进行搜索操作,…...

U-Net++原理与实现(含Pytorch和TensorFlow源码)

U-Net原理与实现 引言1. U-Net简介1.1 编码器(Encoder)1.2 解码器(Decoder)1.3 跳跃连接(Skip Connections) 2. U-Net详解2.1 密集跳跃连接2.2 嵌套和多尺度特征融合2.3 参数效率和性能2.4 Pytorch代码2.5 …...

产品心理学:啦啦队效应

电视里我们常会看见这样一个场景,一群女孩穿着短裙有说有笑地在大街上走过,把路人们都看傻了,其实单个来看,她们的长相并不出众,可是凑在一起就显得青春貌美,这就是“啦啦队效应”——cheerleader effect。…...

AC+AP组网

配置DHCP Switch1 <Huawei>sys [Huawei]undo in en [Huawei]vlan batch 10 20 30 40[Huawei]int vlan 10 [Huawei-Vlanif10]ip add 192.168.10.1 24 [Huawei-Vlanif10]quit[Huawei]int vlan 20 [Huawei-Vlanif20]ip add 192.168.20.1 24 [Huawei-Vlanif20]quit[Huawei]…...

2024.8.05(glibc的安装及MySQL的安全用户角色权限)

一、glibc的安装 1、清空/etc目录下的my.cnf [rootlocalhost ~]# ls -l /etc/my.cnf -rw-r--r--. 1 root root 570 6月 8 2017 /etc/my.cnf [rootlocalhost ~]# rm -rf /etc/my.cnf 2、删除mariadb [rootlocalhost ~]# yum -y remove mariadb [rootlocalhost ~]# find / -na…...

【精选】6款一键生成论文的软件3000字论文网站

千笔-AIPassPaPer是一款功能强大且全面的AI论文写作工具,特别适合学术研究者和学生使用。它不仅能够一键生成高质量的论文初稿,还涵盖了700多个学科专业方向,满足各种学术需求。 一、千笔-AIPassPaPer 传送门:https://www.aipape…...

如何使用 PHP Simple HTML DOM Parser 轻松获取网页中的特定数据

背景介绍 网页数据的抓取已经成为数据分析、市场调研等领域的重要工具。无论是获取产品价格、用户评论还是其他公开数据,网页抓取技术都能提供极大的帮助。今天,我们将探讨如何使用 PHP Simple HTML DOM Parser 轻松获取网页中的特定数据。PHP Simple H…...

Linux笔记 --- 传统链表

目录 链表 单向链表 单向循环链表 双向链表 设计表 初始化 在auchor后插入节点, 在auchor前插入节点 删除节点 传统链表 通过使用链表我们可以将一个数组中的数据分开到不同位置存放并使用指针指向他们,使之逻辑相连,解决了顺序存储所需要…...

C语言的编译(预处理操作)+链接

目录 翻译环境和执行环境 预定义符号 #define定义标识符 续行符\ #define定义宏 再说一下,#define其实就是替换 #和## 宏和函数的对比 命名约定 #undef 命令行定义 条件编译 文件包含 避免头文件重复引用,否则会增加代码长度 翻译环境和执行环境 在C中存…...

FFmpeg实战 - 解复用与解码

大纲目录 文章目录 前置知识音视频基础概念解复用、解码的流程分析FFMPEG有8个常用库 常见音视频格式的介绍aac格式介绍(ADTS)h264格式分析FLV和MP4格式介绍 FFmpeg解码解封装实战数据包和数据帧(AVPacket/AVFrame)AVPacket/AVFra…...

8.5作业

1.思维导图 2.提示并输入一个字符串,统计该字符中大写、小写字母个数、数字个数、空格个数以及其他字符个数,要求使用C风格字符串完成 #include <iostream>using namespace std;int main() {string str;cout << "请输入一个字符串&quo…...

【问题】C++:有哪些类型的智能指针,区别?

智能指针是一种在 C 中管理动态分配内存的工具,可以帮助避免内存泄漏和提高程序的安全性。在 C11 标准引入之后,C 提供了三种主要类型的智能指针,它们分别是 std::unique_ptr、std::shared_ptr 和 std::weak_ptr。这些智能指针有不同的所有权…...

Go-反射

概念 在Go语言中,反射(reflection)是指在运行时检查程序的结构、变量和接口的机制。可以通过反射获取和修改变量的值、获取变量的类型信息、调用方法等操作。 反射主要由reflect包提供,它定义了两个重要的类型:Type和…...

【深度学习】DeepSpeed,ZeRO 数据并行的三个阶段是什么?

文章目录 ZeRO实验实验设置DeepSpeed ZeRO Stage-2 实验性能比较进一步优化DeepSpeed ZeRO Stage-3 和 CPU 卸载结论ZeRO ZeRO(Zero Redundancy Optimizer)是一种用于分布式训练的大规模深度学习模型的优化技术。它通过分片模型状态(参数、梯度和优化器状态)来消除数据并行…...

代码随想录算法训练营第三十六天 | 1049. 最后一块石头的重量 II、494. 目标和、474.一和零

一、1049. 最后一块石头的重量 II 题目链接:1049. 最后一块石头的重量 II - 力扣(LeetCode) 文章讲解:代码随想录 (programmercarl.com)——1049. 最后一块石头的重量 II 视频讲解:动态规划之背包问题,这个…...

Pandas行列变换指南:数据重塑的艺术

数据分析中,数据的形态至关重要。pandas库提供了一系列工具,让我们能够轻松地重塑数据。以下是一些常见的pandas行列变换方法,每种方法都配有完整的代码示例。 环境准备 首先,确保你的环境中安装了pandas和numpy库: …...

1.MySQL面试题之innodb如何解决幻读

1. 写在前面 在数据库系统中,幻读(Phantom Read)是指在一个事务中,两次读取同一范围的数据集时,由于其他事务的插入操作,导致第二次读取结果集发生变化的问题。InnoDB 作为 MySQL 的一个存储引擎ÿ…...

Ubuntu系统下交叉编译openssl

一、参考资料 OpenSSL&&libcurl库的交叉编译 - hesetone - 博客园 二、准备工作 1. 编译环境 宿主机:Ubuntu 20.04.6 LTSHost:ARM32位交叉编译器:arm-linux-gnueabihf-gcc-11.1.0 2. 设置交叉编译工具链 在交叉编译之前&#x…...

vue3 字体颜色设置的多种方式

在Vue 3中设置字体颜色可以通过多种方式实现,这取决于你是想在组件内部直接设置,还是在CSS/SCSS/LESS等样式文件中定义。以下是几种常见的方法: 1. 内联样式 你可以直接在模板中使用style绑定来设置字体颜色。 <template><div :s…...

Java 加密常用的各种算法及其选择

在数字化时代,数据安全至关重要,Java 作为广泛应用的编程语言,提供了丰富的加密算法来保障数据的保密性、完整性和真实性。了解这些常用加密算法及其适用场景,有助于开发者在不同的业务需求中做出正确的选择。 一、对称加密算法…...

代码随想录刷题day30

1、零钱兑换II 给你一个整数数组 coins 表示不同面额的硬币,另给一个整数 amount 表示总金额。 请你计算并返回可以凑成总金额的硬币组合数。如果任何硬币组合都无法凑出总金额,返回 0 。 假设每一种面额的硬币有无限个。 题目数据保证结果符合 32 位带…...

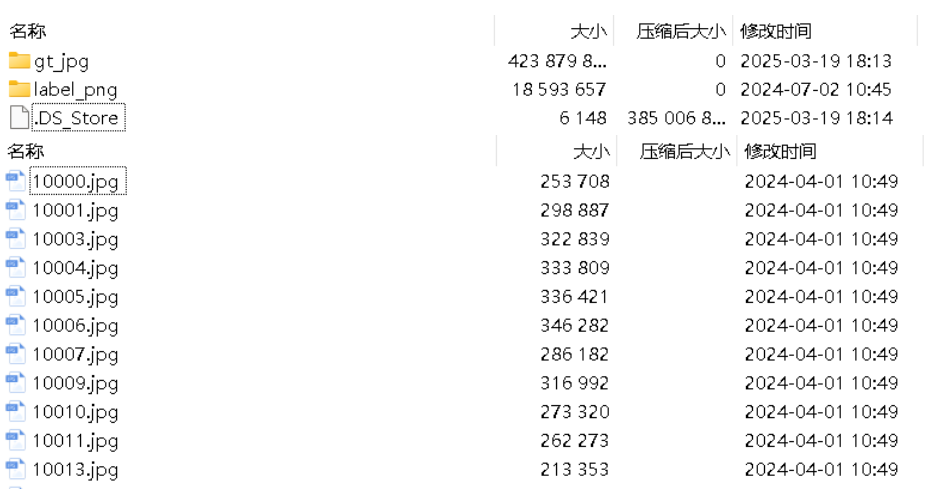

面向无人机海岸带生态系统监测的语义分割基准数据集

描述:海岸带生态系统的监测是维护生态平衡和可持续发展的重要任务。语义分割技术在遥感影像中的应用为海岸带生态系统的精准监测提供了有效手段。然而,目前该领域仍面临一个挑战,即缺乏公开的专门面向海岸带生态系统的语义分割基准数据集。受…...

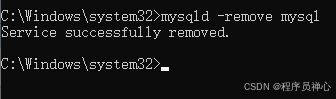

windows系统MySQL安装文档

概览:本文讨论了MySQL的安装、使用过程中涉及的解压、配置、初始化、注册服务、启动、修改密码、登录、退出以及卸载等相关内容,为学习者提供全面的操作指导。关键要点包括: 解压 :下载完成后解压压缩包,得到MySQL 8.…...

前端开发者常用网站

Can I use网站:一个查询网页技术兼容性的网站 一个查询网页技术兼容性的网站Can I use:Can I use... Support tables for HTML5, CSS3, etc (查询浏览器对HTML5的支持情况) 权威网站:MDN JavaScript权威网站:JavaScript | MDN...

虚幻基础:角色旋转

能帮到你的话,就给个赞吧 😘 文章目录 移动组件使用控制器所需旋转:组件 使用 控制器旋转将旋转朝向运动:组件 使用 移动方向旋转 控制器旋转和移动旋转 缺点移动旋转:必须移动才能旋转,不移动不旋转控制器…...

职坐标物联网全栈开发全流程解析

物联网全栈开发涵盖从物理设备到上层应用的完整技术链路,其核心流程可归纳为四大模块:感知层数据采集、网络层协议交互、平台层资源管理及应用层功能实现。每个模块的技术选型与实现方式直接影响系统性能与扩展性,例如传感器选型需平衡精度与…...

RKNN开发环境搭建2-RKNN Model Zoo 环境搭建

目录 1.简介2.环境搭建2.1 启动 docker 环境2.2 安装依赖工具2.3 下载 RKNN Model Zoo2.4 RKNN模型转化2.5编译C++1.简介 RKNN Model Zoo基于 RKNPU SDK 工具链开发, 提供了目前主流算法的部署例程. 例程包含导出RKNN模型, 使用 Python API, CAPI 推理 RKNN 模型的流程. 本…...