上网防泄密,这些雷区不要碰!九招教你如何防泄密

李明:“最近看到不少关于信息泄露的新闻,真是让人担忧。咱们在工作中,稍有不慎就可能触碰到泄密的雷区啊。”

王芳:“确实,网络安全无小事。尤其是我们这种经常需要处理敏感信息的岗位,更得小心谨慎。那你有什么好的防泄密方法吗?”

李明:“我正好整理了一些防泄密的招数,还有几款实用的软件推荐给你。咱们一起来学习学习吧!”

上网防泄密,这些雷区不要碰!

雷区一:随意点击未知链接

在邮件、短信或社交媒体中,经常会收到来自未知来源的链接。这些链接可能隐藏着恶意软件,一旦点击,个人信息和数据就可能被窃取。

防范策略:不随意点击未知链接,特别是要求输入账号密码的链接。对于可疑链接,应先通过官方渠道核实其真实性。

雷区二:公共Wi-Fi下的数据传输

在公共场所使用未加密的Wi-Fi进行数据传输,如同在开放的大街上喊话,极易被黑客截获。

防范策略:尽量避免在公共Wi-Fi下进行敏感信息的传输,或使用VPN(虚拟私人网络)等加密工具保护数据传输安全。

雷区三:弱密码或密码复用

使用简单密码或在不同平台重复使用同一密码,大大降低了账户的安全性。一旦一个账户被攻破,其他账户也将面临风险。

防范策略:采用强密码策略,结合大小写字母、数字和特殊符号创建复杂密码,并定期更换。同时,避免在不同平台使用相同密码。

九招教你如何防泄密

招数一:启用双重认证

双重认证(2FA)为账户安全增加了一层额外的保护。除了密码外,还需要通过短信验证码、指纹识别或硬件令牌等方式进行验证。

招数二:定期备份重要数据

定期备份重要数据至安全的存储介质,如加密的移动硬盘或云存储服务。这样,即使数据丢失或被加密勒索,也能迅速恢复。

招数三:使用加密软件

针对文件和数据传输过程中的泄密风险,推荐使用专业的加密软件。

以下是几款值得一试的加密软件:

1. 域智盾软件

受众指数:★★★★★

特点:

-

功能全面:软件集数据加密、权限管理、审计监控于一体,提供了一站式的数据保护方案。

-

透明加密:支持透明加密技术,对内部文件实施实时加密,不影响员工正常使用。

-

审计日志:详尽的审计日志帮助管理者快速发现并应对潜在安全威胁。

功能:

-

文件加密技术:

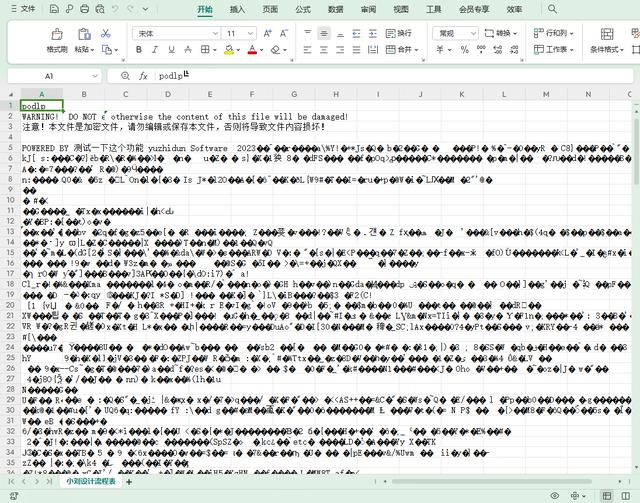

采用国密256加密算法,对数据进行加密处理,确保数据在存储、传输和使用过程中的安全性。

透明加密技术,使加密文件在公司内部正常使用,离开特定环境则打开是乱码状态。

-

权限控制:

根据岗位和部门设置不同的权限,确保数据不会被无关人员访问。

支持对文件设置不同的操作权限,如打印、复制、修改、删除等,以及截屏、录屏等功能的控制。

-

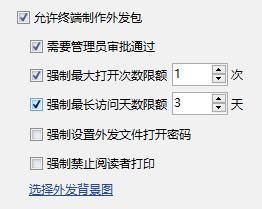

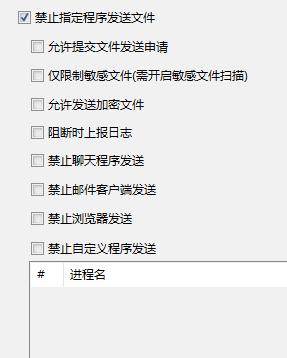

文件外发控制:

支持多种方式的文件外发,并对文件进行加密并设置打开的天数、次数和密码,以控制外发文件的二次扩散。

对外发文件的发送渠道进行控制,例如限制通过邮件、聊天工具等方式外发文件。

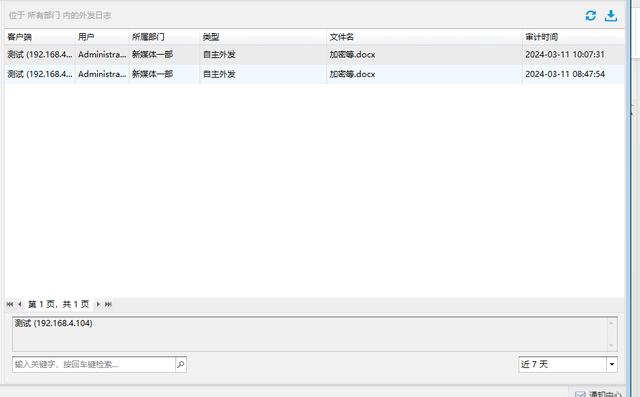

外发记录

-

敏感信息识别与警报:

扫描电脑上的文件和文档,识别和标记敏感信息,如机密文件、客户数据、财务信息。

当员工尝试处理这些敏感数据时,软件会发出警报并采取相应的措施。

-

文件审计与记录:

文件操作记录:

文件备份:

2. BitLocker To Go

功能介绍(注意:BitLocker本身是针对Windows系统全盘加密,但BitLocker To Go是其针对USB等移动存储设备的加密功能):

BitLocker To Go是Windows系统自带的一个功能,允许用户对USB驱动器进行加密。

一旦加密,只有拥有正确密码或密钥的用户才能访问USB驱动器上的数据。

这对于需要经常携带敏感数据移动办公的用户来说非常实用。

3. Boxcryptor

功能介绍:

Boxcryptor是一款跨平台的云存储加密工具,支持多种云存储服务(如Dropbox、Google Drive等)。

它能在用户上传文件到云存储之前自动加密文件,并在下载时自动解密。

这样,即使云存储服务商的数据被泄露,用户的文件内容也依然保持安全。

4.VeraCrypt

功能介绍:

VeraCrypt是一款开源的磁盘加密工具,支持创建加密的虚拟磁盘和加密整个硬盘。

它采用AES加密算法,具有高度的安全性和灵活性。

用户可以根据需要设置不同的加密参数和密钥长度,确保数据的安全。

招数四:限制文件访问权限

确保只有授权人员能够访问敏感文件。在操作系统或文件管理系统中设置适当的访问权限,防止未经授权的访问和修改。

招数五:警惕钓鱼攻击

钓鱼攻击是黑客常用的一种手段,通过伪造合法网站或发送伪装邮件来诱骗用户输入敏感信息。要保持警惕,不轻易相信陌生来源的邮件或网站。

招数六:安装杀毒软件

定期更新并运行杀毒软件,以检测和清除可能存在的恶意软件和病毒。杀毒软件能有效阻止恶意软件的入侵和数据的窃取。

招数七:培训员工安全意识

定期对员工进行网络安全培训,提高他们的安全意识。让员工了解常见的网络威胁和防范措施,减少因人为失误导致的泄密事件。

招数八:使用安全的通信工具

选择加密的通信工具进行敏感信息的传输,如Signal、Telegram等。这些工具采用端到端加密技术,确保通信内容的安全性和隐私性。

招数九:定期审计和检查

定期进行安全审计和检查,评估现有的安全措施是否有效,及时发现并修复潜在的安全漏洞。这有助于确保网络环境的持续安全。

以上就是小编木子分享的全部内容了,如果还想了解更多内容,可以私信评论小编木子哦~

相关文章:

上网防泄密,这些雷区不要碰!九招教你如何防泄密

李明:“最近看到不少关于信息泄露的新闻,真是让人担忧。咱们在工作中,稍有不慎就可能触碰到泄密的雷区啊。” 王芳:“确实,网络安全无小事。尤其是我们这种经常需要处理敏感信息的岗位,更得小心谨慎。那你…...

数据库篇--八股文学习第十五天| 一条SQL查询语句是如何执行的?,事务的四大特性有哪些?,数据库的事务隔离级别有哪些?

1、一条SQL查询语句是如何执行的? 答: 连接器:连接器负责跟客户端建立连接、获取权限、维持和管理连接。查询缓存: MySQL 拿到一个查询请求后,会先到查询缓存看看,之前是不是执行过这条语句。之前执行过的语句及其结果可能会以…...

elk + filebeat + kafka实验和RSync同步

elk filebeat kafka实验和RSync同步 elk filebeat kafka实验 filebeatkafkaELK实验的操作步骤: #在装有nginx的主机上解压filebeat压缩包 [roottest4 opt]# tar -xf filebeat-6.7.2-linux-x86_64.tar.gz #将解压后的压缩包更改名字 [roottest4 opt]# mv file…...

子类到底能继承父类中的哪些内容?

...

、光圈(AV)、快门(TV)、感光度(SV)、照度(Lux))

【超详细公式】曝光值(EV)、光圈(AV)、快门(TV)、感光度(SV)、照度(Lux)

文章目录 术语 E V A V T V − S V EV AV TV - SV EVAVTV−SV L u x 2.5 2 E V Lux 2.5 \times 2^{EV} Lux2.52EV通常环境光照度参照表 术语 术语全称中文名EVExposure Value曝光值AVAperture Value光圈值TVTime Value快门值SVSensitive Value感光值BVBrightness Value…...

【Java】增强for遍历集合。

增强for遍历 增强for底层就是迭代器。所有的单列集合和数组才能使用增强for遍历。 在循环过程中无法对集合中的元素进行修改。 package demo;import java.util.ArrayList; import java.util.Collection; import java.util.Iterator;public class submit {public static void …...

【Qt】管理创建子项目

新建项目 打开是这样,无法添加子项目 pro添加 TEMPLATE subdirs有了 点击添加子项目 其他项目-子目录项目 (空的子项目,只有pro,无h、cpp) 子目录名字 直接创建子目录下子项目 选择有无界面或者其他类型项目 …...

力扣——238.移动零

题目 思路 利用双指针,先找到第一个为0的地方指向,指针2指向下一个,指针1之前是已经处理好的数据,指针2进行遍历,遇到非零则与指针1数据交换,然后指针1。 代码 class Solution { public:void moveZeroes(…...

编程的魅力

在数字化时代,编程已不仅仅是计算机科学家的专属领地,它正逐渐渗透到我们生活的每一个角落,成为连接现实与虚拟、创新与传统的重要桥梁。编程,这一门融合了逻辑、创造与解决问题的艺术,正以其独特的魅力引领着新一轮的…...

想提升跨境电商运营?浏览器多开为你助力!

在日常生活中,我们在使用浏览器访问网站时,可能会遇到一个尴尬的情况:无法同时登录一个网站的多个账号。对于跨境电商卖家来说,这种情况更为常见。例如,当我们需要在亚马逊管理店铺时,我们可能已经使用A账号…...

使用QML的ListView自制树形结构图TreeView

背景 感觉QML自带的TreeView不是很好用,用在文件路径树形结构比较多,但是想用在自己数据里,就不太方便了,所以自己做一个。 用‘ListView里迭代ListView’的方法,制作树形结构,成果图: 代码…...

2.MySQL面试题之索引

1. 为什么索引要用 B树来实现呢,而不是 B 树? MySQL 选择使用 B 树来实现索引,而不是 B 树,主要是基于以下几个原因: 1.1 数据存储和访问效率 B 树:在 B 树中,数据和索引都存储在每个节点中。…...

复制CodeIgniter新版的array_group_by辅助函数

很需要php数组的group_by功能,发现codeIgniter4.5新版中已有这个辅助函数,但我用的codeIgniter4.14没有,又不想升级php等一系列东西,就想把把codeIgniter4.5中array_group_by函数复制过来用。 先试着把新版本的array_helper文件及…...

的数据)

合并两个 ES (Elasticsearch) 的数据

要将两个 Elasticsearch 实例中的同一个索引(/test_index)的数据合并到一个实例中,你可以按照以下步骤操作: 假设 Elasticsearch 1 (ES1) 和 Elasticsearch 2 (ES2) 都有相同的索引 /test_index。希望将 ES2 中的数据合并到 ES1 中。步骤 导出 ES2 的数据:使用 Elasticse…...

.之网络转换函数htonl,ntohs等介绍)

Linux网络协议.之 tcp,udp,socket网络编程(四).之网络转换函数htonl,ntohs等介绍

字节转换函数 把给定系统所采用的字节序称为主机字节序,为了避免不同类别主机之间在数据交换时由于对于字 节序的不同而导致的差错,引入了网络字节序。 主机字节序到网络字节序 u_long htonl(u_long hostlong); u_short htons(u_short short); 网络字节…...

LXC和udev知识点

1 POSIX pthread_create原理 1)fork()、pthread_create()、vfork()对应的系统调用分别是sys_fork()、sys_clone()、sys_vfork(),它们在内核中都是通过do_fork()实现的。 2)系统中所有的进程都组织在init_task.tasks链表下面,每个进…...

基于springboot+vue+uniapp的智慧校园管理系统小程序

开发语言:Java框架:springbootuniappJDK版本:JDK1.8服务器:tomcat7数据库:mysql 5.7(一定要5.7版本)数据库工具:Navicat11开发软件:eclipse/myeclipse/ideaMaven包&#…...

论文辅导 | 基于概率密度估计与时序Transformer网络的风功率日前区间预测

辅导文章 模型描述 本文所提出的时序优化Transformer 结构,该模型从结构上看由三部分组成:向量映射、编码器和解码器。编码器输入为数值天气预报数据以及相应的时间编码。解码器输入为预测日之前输出功率历史数据以及相应的时间编码。这些数据在经过向量…...

金蝶云星空单据体数量汇总-分组列信息

文章目录 金蝶云星空单据体数量汇总-分组列信息BOS配置效果展示 金蝶云星空单据体数量汇总-分组列信息 BOS配置 效果展示...

树状数组基础知识以及相关习题

文章目录 什么是树状数组?如何理解树状数组如何理解精髓lowbit二叉树和树状数组的结构树状数组的优点树状数组模板单点修改,区间查询区间修改,单点查询区间修改,区间查询树状数组法线段树法 树状数组基础练习题逆序对动态求连续区…...

云启出海,智联未来|阿里云网络「企业出海」系列客户沙龙上海站圆满落地

借阿里云中企出海大会的东风,以**「云启出海,智联未来|打造安全可靠的出海云网络引擎」为主题的阿里云企业出海客户沙龙云网络&安全专场于5.28日下午在上海顺利举办,现场吸引了来自携程、小红书、米哈游、哔哩哔哩、波克城市、…...

ssc377d修改flash分区大小

1、flash的分区默认分配16M、 / # df -h Filesystem Size Used Available Use% Mounted on /dev/root 1.9M 1.9M 0 100% / /dev/mtdblock4 3.0M...

理解 MCP 工作流:使用 Ollama 和 LangChain 构建本地 MCP 客户端

🌟 什么是 MCP? 模型控制协议 (MCP) 是一种创新的协议,旨在无缝连接 AI 模型与应用程序。 MCP 是一个开源协议,它标准化了我们的 LLM 应用程序连接所需工具和数据源并与之协作的方式。 可以把它想象成你的 AI 模型 和想要使用它…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

【android bluetooth 框架分析 04】【bt-framework 层详解 1】【BluetoothProperties介绍】

1. BluetoothProperties介绍 libsysprop/srcs/android/sysprop/BluetoothProperties.sysprop BluetoothProperties.sysprop 是 Android AOSP 中的一种 系统属性定义文件(System Property Definition File),用于声明和管理 Bluetooth 模块相…...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

项目部署到Linux上时遇到的错误(Redis,MySQL,无法正确连接,地址占用问题)

Redis无法正确连接 在运行jar包时出现了这样的错误 查询得知问题核心在于Redis连接失败,具体原因是客户端发送了密码认证请求,但Redis服务器未设置密码 1.为Redis设置密码(匹配客户端配置) 步骤: 1).修…...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

【数据分析】R版IntelliGenes用于生物标志物发现的可解释机器学习

禁止商业或二改转载,仅供自学使用,侵权必究,如需截取部分内容请后台联系作者! 文章目录 介绍流程步骤1. 输入数据2. 特征选择3. 模型训练4. I-Genes 评分计算5. 输出结果 IntelliGenesR 安装包1. 特征选择2. 模型训练和评估3. I-Genes 评分计…...

浪潮交换机配置track检测实现高速公路收费网络主备切换NQA

浪潮交换机track配置 项目背景高速网络拓扑网络情况分析通信线路收费网络路由 收费汇聚交换机相应配置收费汇聚track配置 项目背景 在实施省内一条高速公路时遇到的需求,本次涉及的主要是收费汇聚交换机的配置,浪潮网络设备在高速项目很少,通…...