HTTP的认证方式

0.HTTP认证相关的一些基本概念

0.1 HTTP保护空间(HTTP Protection Space)

也称为认证领域(Authentication Realm),是指在HTTP认证中用来定义一组受保护资源的范围。保护空间通常由一个realm标识符来表示,它定义了用户需要提供凭据(如用户名和密码)才能访问的资源集合。

保护空间(Realm)

• 定义: 保护空间(realm)是在HTTP认证中用于定义一组受保护资源的逻辑区域。它用来表示资源的范围,并且告诉客户端哪些资源属于同一个认证域。在服务器向客户端发出的认证质询中,realm会被包含在WWW-Authenticate头字段中。

• 作用: 当客户端请求一个受保护的资源时,如果该资源所在的realm已经有用户凭据,客户端可以重复使用这些凭据,而不需要重新输入。不同realm通常表示不同的资源组或权限区域。

• 示例: 在一个Web应用中,可以有多个realm,如“User Account Area”和“Admin Area”,每个区域可能要求不同的用户组或权限。

保护空间的工作机制

1. 定义保护空间:

• 当服务器需要保护某些资源时,它会为这些资源定义一个realm,表示这些资源属于同一个保护空间。这个realm通常是一个字符串,用于标识资源的范围。

• 例如,一个网站可能会将所有与用户账户相关的资源归入同一个保护空间,realm可能被定义为”User Account Area”。

2. 发送质询:

• 当客户端请求一个受保护资源时,服务器会返回一个401 Unauthorized响应状态码,并在响应头中包含WWW-Authenticate字段,指明该资源所属的realm。

• 例如:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Basic realm="User Account Area"3. 客户端发送凭据:

• 客户端接收到401 Unauthorized响应后,会提示用户输入用户名和密码,或使用已经存储的凭据。然后,客户端将这些凭据通过Authorization头字段发送给服务器。

• 例如:

Authorization: Basic dXNlcjpwYXNzd29yZA==4. 验证凭据:

• 服务器接收到客户端的凭据后,会验证这些凭据是否有效。如果凭据正确,服务器将允许客户端访问受保护资源。

保护空间的特点

• 共享凭据:属于同一个realm的资源通常共享同一组用户凭据。这意味着如果用户在访问保护空间内的一个资源时已经提供了正确的凭据,访问同一保护空间内的其他资源时,通常不需要再次输入凭据。

• 资源范围:保护空间的范围是由服务器端定义的,通常与URL路径或资源类型相关。服务器管理员可以根据需要定义多个保护空间,每个空间可能对应不同的资源类型或用户群体。

• 用户体验:客户端(如浏览器)通常会记住用户对某个realm输入的凭据,并在访问同一realm的其他资源时自动使用这些凭据。这简化了用户的操作,同时保持了资源的安全性。

应用场景

• 网站认证:在需要用户登录的部分网站中,保护空间可以用于区分不同类型的资源(如普通用户区和管理区),并确保用户凭据只能访问特定范围的资源。

• API 保护:在API服务中,保护空间可以用来限制对某些敏感API接口的访问,只允许经过认证的用户调用这些接口。

总结

HTTP保护空间是一个用于管理和保护服务器资源访问的机制,通过定义realm来划分不同的资源范围,并要求用户提供适当的凭据来访问这些资源。保护空间简化了凭据管理,同时提供了灵活的资源保护方式。

0.2 domain

在HTTP认证中,domain和保护空间(realm)是用于定义和管理受保护资源的概念,但它们侧重的方面不同,并且在认证流程中的作用也不一样。

Domain

• 定义: domain在HTTP认证中指的是服务器上受保护的资源路径集合。domain字段用于指定哪些路径属于某个认证域,通常可以在摘要认证(Digest Authentication)的WWW-Authenticate头字段中看到domain字段。

• 作用: domain用来告诉客户端,哪些资源路径属于同一个保护空间或者应该使用相同的凭据进行访问。客户端可以根据domain信息,在后续请求这些路径时自动使用已经获得的凭据。

• 示例: 在Digest Authentication中,可以指定多个路径作为一个domain的一部分,如:

WWW-Authenticate: Digest realm="example", domain="/protected /admin", nonce="dcd98b7102dd2f0e8b11d0f600bfb0c093"在这个例子中,/protected和/admin都属于同一个认证域,客户端在访问这些路径时会使用相同的认证信息。

realm与domain的关系与区别

• 范围和用途:

• realm主要是逻辑上的概念,用于区分不同的资源组或权限区域。它告诉客户端在访问不同的保护空间时可能需要不同的凭据。

• domain则更关注物理路径,用来明确哪些资源路径应共享同一组认证信息。

• 实现细节:

• realm在基本认证和摘要认证中都有使用,用于提示用户输入凭据。

• domain主要在摘要认证中使用,用于指定一个或多个受保护的路径集合,告知客户端这些路径应使用相同的认证。

• 共同作用:

• 两者结合使用,可以实现对特定资源路径的精确保护,并简化客户端的认证流程,使得在同一认证域内的资源访问变得更加高效。

0.3 恶意代理攻击和中间人攻击

恶意代理攻击和中间人攻击(MITM,Man-in-the-Middle Attack)是两种常见的网络攻击方式,均涉及到攻击者在通信双方之间进行拦截或篡改数据。以下是对这两种攻击方式的详细解释:

恶意代理攻击

恶意代理攻击(Malicious Proxy Attack)发生在攻击者通过一个代理服务器截取或篡改用户和目标服务器之间的通信数据时。恶意代理通常伪装成一个可信的代理服务器,但实际上它被攻击者控制,用于窃取敏感信息或对数据进行篡改。

工作原理

1. 用户连接代理服务器:用户配置了一个代理服务器(或攻击者通过DNS欺骗或其他方式强制用户使用其代理)。

2. 代理服务器处理请求:当用户发送请求时,代理服务器会拦截这些请求,可能会修改请求内容或将其转发到不同的服务器。

3. 代理服务器返回响应:代理服务器拦截目标服务器的响应,可能会篡改数据后再将其返回给用户。

影响

• 信息泄露:恶意代理可以记录用户的请求和响应,窃取敏感信息如用户名、密码、个人数据等。

• 数据篡改:代理服务器可以修改请求或响应的数据,插入恶意代码、广告,或者修改交易数据等。

防御措施

• 使用HTTPS加密:通过HTTPS加密通信,防止代理服务器轻易查看和篡改数据。

• 验证代理服务器:确保所使用的代理服务器可信且安全。

• 网络安全检测:使用网络安全工具检测和防止恶意代理行为。

中间人攻击(MITM)

中间人攻击(Man-in-the-Middle Attack,MITM)是指攻击者在通信双方之间秘密拦截并可能篡改他们之间的数据的攻击方式。攻击者假装自己是通信的另一方,从而能够获取、篡改甚至阻止通信双方的数据传输。

工作原理

1. 攻击者拦截通信:攻击者通过多种方式(如ARP欺骗、DNS欺骗、Wi-Fi劫持等)插入到通信双方之间,并充当一个中间代理。

2. 伪装成另一方:攻击者向通信的一方伪装成另一方,从而使得双方认为他们在直接通信。

3. 获取和篡改数据:攻击者能够读取所有通信内容,甚至可以修改数据并将篡改后的信息发送给通信双方。

影响

• 数据泄露:攻击者可以获取通信双方交换的所有数据,包括密码、机密文件、聊天记录等。

• 身份冒充:攻击者可以伪装成合法的一方,发送虚假信息或指令,造成财务损失、误导性操作等。

• 数据篡改:攻击者可以修改通信内容,注入恶意代码、修改合同条款、改变交易金额等。

防御措施

• HTTPS和SSL/TLS加密:确保所有通信使用安全的加密协议,如HTTPS,防止数据在传输过程中被篡改。

• 数字证书和公钥基础设施(PKI):使用数字证书验证通信对方的身份,确保通信的合法性。

• 使用VPN:虚拟专用网络(VPN)可以加密通信数据,减少中间人攻击的可能性。

• 网络安全工具

相关文章:

HTTP的认证方式

0.HTTP认证相关的一些基本概念 0.1 HTTP保护空间(HTTP Protection Space) 也称为认证领域(Authentication Realm),是指在HTTP认证中用来定义一组受保护资源的范围。保护空间通常由一个realm标识符来表示,它定义了用户需要提供凭据(如用户名和密码)才能访问的资源集合…...

10分钟学会LVM逻辑卷

华子目录 前言认识LVMLVM基本概念LVM整体流程LVM管理命令pvs,vgs,lvs命令pvs基本用法选项示例 vgs基本用法选项示例 lvs基本用法 pvcreate,vgcreate,lvcreate命令pvcreate示例 vgcreate基本用法示例选项 lvcreate基本用法示例 pvr…...

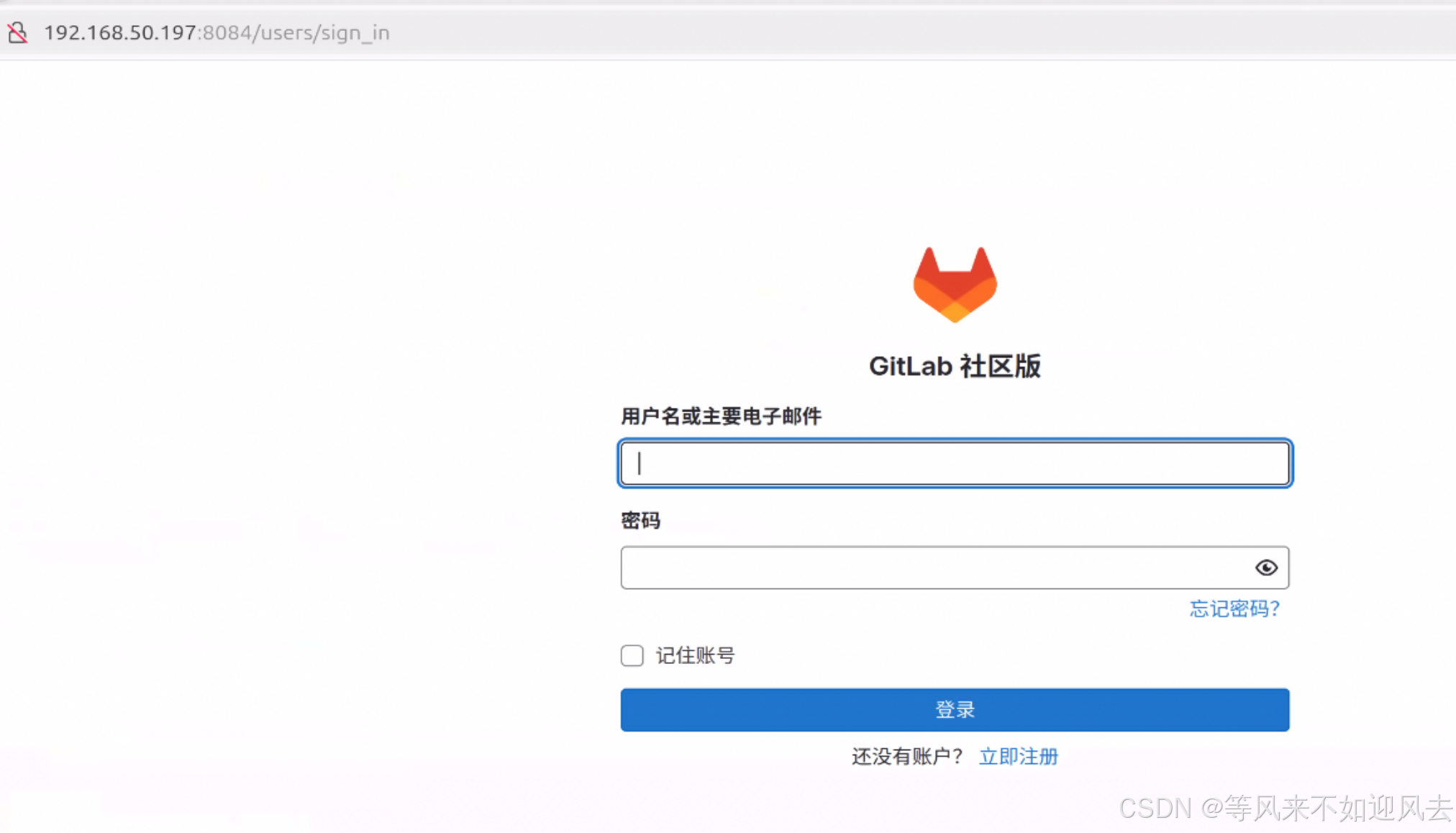

【gitlab】gitlab-ce:17.3.0-ce.0 之2:配置

参考阿里云的教程docker的重启 sudo systemctl daemon-reload sudo systemctl restart docker配置 –publish 8443:443 --publish 8084:80 --publish 22:22 sudo docker ps -a 當容器狀態為healthy時,說明GitLab容器已經正常啟動。 root@k8s-master-pfsrv:~...

第七十四:前端实现点击页面某个菜单跳转到对应的锚点功能

1.用js来实现 scrollIntoView方法 先定义个id或者class随意,因为我是循环好几个小模块所以用动态的来实现 点击的时候传对应的类名进行滑动 document.getElementById(item.variableCode).scrollIntoView({behavior:“smooth”}); 加上behavior:“smooth” 进行平…...

PyTorch分布式训练全攻略:DistributedDataParallel精解与实战

标题:PyTorch分布式训练全攻略:DistributedDataParallel精解与实战 在深度学习飞速发展的今天,模型的规模和数据集的体量不断增长,单机单卡的训练方式已难以满足需求。分布式训练以其卓越的扩展性和效率,成为解决这一…...

Python(TensorFlow)多模光纤光束算法和GPU并行模拟

🎯要点 🎯多模光纤包含光学系统线性和非线性部分 | 🎯单变量线性回归、多变量线性回归、人脸图像年龄预测、音频语音分类和 X 射线图像评估算法 | 🎯在空间光调制器记录海螺参数矩阵,光束算法多变量预测年龄 | &#…...

实战Kubernetes之快速部署 K8s 集群 v1.28.0

文章目录 一、前言二、主机准备三、系统配置3.1. 关闭防火墙及相关配置3.2. 修改主机名3.3. 主机名DNS解析3.4. 时间同步3.5. 配置网络3.6. 重启服务器 四、安装软件4.1. 安装 Docker4.2. 安装 cri-dockerd4.3. 添加国内YUM源4.4. 安装 kubeadm、kubelet 和 kubectl 五、Master…...

YOLO知识点总结:

分类: 即是将图像结构化为某一类别的信息,用事先确定好的类别(category)或实例ID来描述图片。这一任务是最简单、最基础的图像理解任务,也是深度学习模型最先取得突破和实现大规模应用的任务。其中,ImageNet是最权威的评测集&…...

合宙LuatOS AIR700 IPV6 TCP 客户端向NodeRed发送数据

为了验证 AIR700 IPV6 ,特别新建向NodeRed Tcp发送的工程。 Air700发送TCP数据源码如下: --[[ IPv6客户端演示, 仅EC618系列支持, 例如Air780E/Air600E/Air780UG/Air700E ]]-- LuaTools需要PROJECT和VERSION这两个信息 PROJECT "IPV6_SendDate_N…...

git 如何生成sshkey公钥

打开git客户端 输入 ssh-keygen -t rsa -b 4096 -C "xxxxxxexample.com" 然后根据提示按enter 或者y 直到出现下图所示 打开 c盘的路径下的文件,/c/Users/18159/.ssh/id_rsa.pub 将id_rsa.pub中的公钥贴到git 网站上的SSH keys即可...

python从入门到精通:函数

目录 1、函数介绍 2、函数的定义 3、函数的传入参数 4、函数的返回值 5、函数说明文档 6、函数的嵌套调用 7、变量的作用域 1、函数介绍 函数是组织好的,可重复使用的,用来实现特定功能的代码段。 name "zhangsan"; length len(nam…...

【Android性能篇】如何分析 dumpsys meminfo 信息

一、dumpsys meminfo是什么 dumpsys meminfo 是一个用于分析Android设备内存使用情况的强大命令。 二、dumpsys meminfo的关键信息 要分析其输出信息,我们需要注意以下几个关键点: Total PSS by OOM adjustment:这个值表示每个进程的总比…...

c++进阶——继承的定义,复杂的菱形继承及菱形虚拟继承

目录 前言: 1.继承的概念及定义 1.1继承的概念 1.2 继承定义 1.2.2继承关系和访问限定符 1.2.3继承基类成员访问方式的变化 2.基类和派生类对象赋值转换 3.继承中的作用域 4.派生类的默认成员函数 5.继承与友元 6. 继承与静态成员 7.复杂的菱形继承及菱…...

计算机网络:DNS、子网掩码、网关

参考: https://blog.csdn.net/weixin_55255438/article/details/123074896 https://zhuanlan.zhihu.com/p/65226634 在计算机网络中,DNS(Domain Name System,域名系统)、子网掩码(Subnet Mask)…...

程序员如何学习开源项目

程序员如何学习开源项目 豆包MarsCode使用豆包MarsCode学习开源项目步骤导入git上开源的项目 豆包MarsCode https://www.marscode.cn/home 使用豆包MarsCode学习开源项目 步骤 https://www.marscode.cn/dashboard 导入git上开源的项目 找到项目的README.md文件,使…...

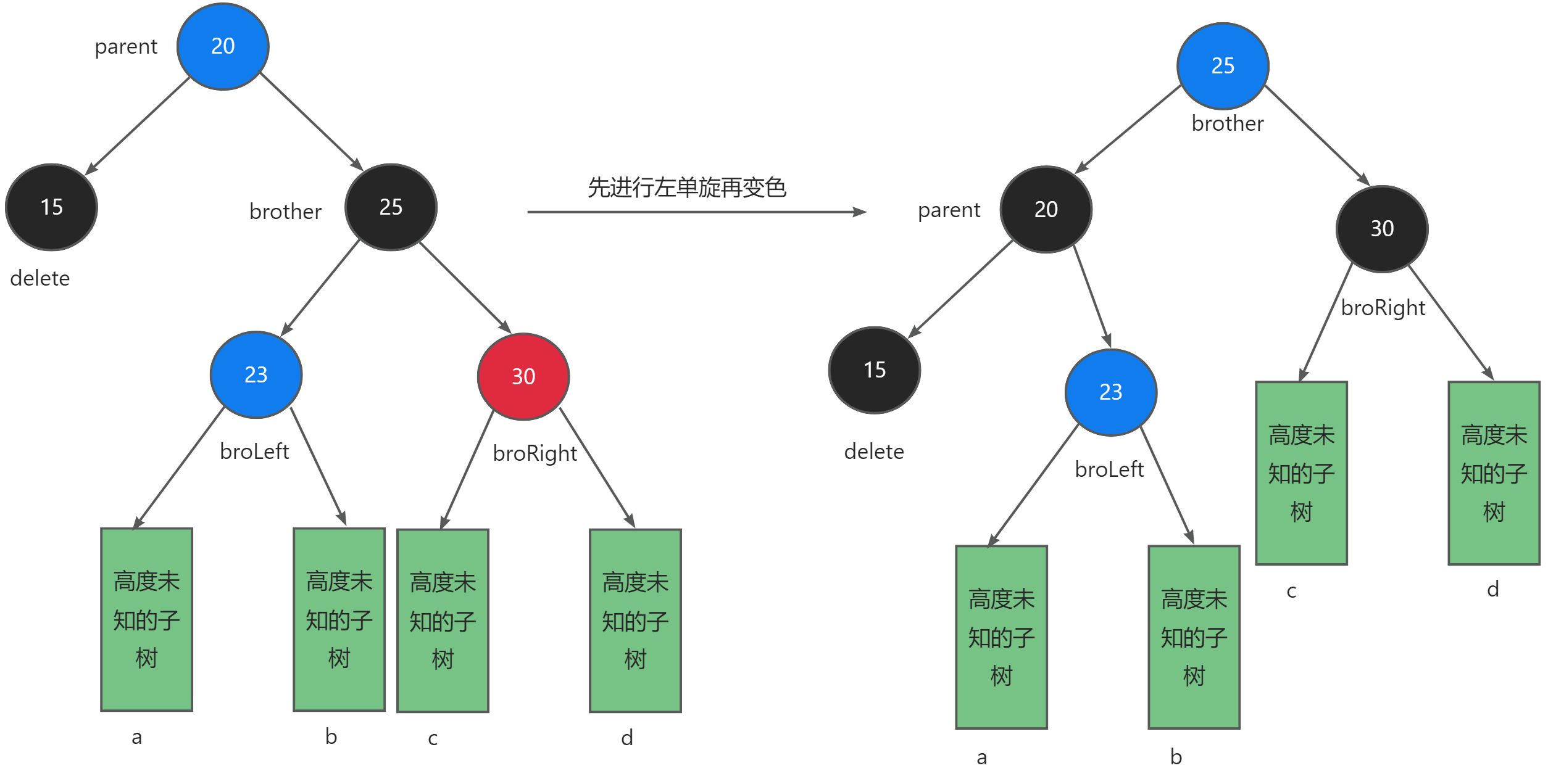

探索数据结构:红黑树的分析与实现

✨✨ 欢迎大家来到贝蒂大讲堂✨✨ 🎈🎈养成好习惯,先赞后看哦~🎈🎈 所属专栏:数据结构与算法 贝蒂的主页:Betty’s blog 1. 红黑树的介绍 1.1. 红黑树的引入 我们前面学习了AVL树,…...

【设计模式】装饰器模式和适配模式

装饰器模式 装饰器模式能够很好的对已有功能进行拓展,这样不会更改原有的代码,对其他的业务产生影响,这方便我们在较少的改动下对软件功能进行拓展。 类似于 router 的前置守卫和后置守卫。 Function.prototype.before function (beforeFn)…...

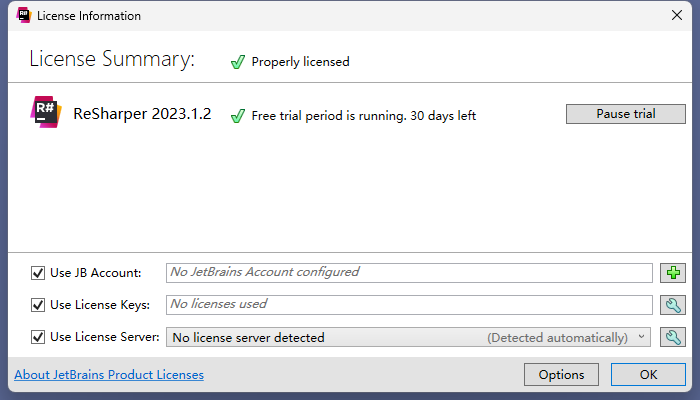

Visual Studio VS 插件之 ReSharper

集成在VS2022上的ReSharper暂无找到汉化方式,如果有大神可以汉化,请指导下。 首先ReSharper 是IDE 下的插件 主要是基于C# 语句优化的这么一个插件。 使用ReSharper可以使开发效率大大提高,但是也是比较吃电脑的配置。所以说如果配置低的小…...

【二分查找】--- 进阶题目赏析

Welcome to 9ilks Code World (๑•́ ₃ •̀๑) 个人主页: 9ilk (๑•́ ₃ •̀๑) 文章专栏: 算法Journey 本篇博客我们继续来了解一些有关二分查找算法的进阶题目。 🏠 寻找峰值 📌 题目内容 162. 寻找峰值 - 力扣&#…...

CSS 对齐

CSS 对齐 在网页设计中,CSS(层叠样式表)对齐是一种基本而重要的技术,它决定了网页元素的位置和布局。CSS 提供了多种对齐方法,可以精确控制元素的水平、垂直对齐,以及相对于其父元素或整个页面的位置。本文…...

React hook之useRef

React useRef 详解 useRef 是 React 提供的一个 Hook,用于在函数组件中创建可变的引用对象。它在 React 开发中有多种重要用途,下面我将全面详细地介绍它的特性和用法。 基本概念 1. 创建 ref const refContainer useRef(initialValue);initialValu…...

【第二十一章 SDIO接口(SDIO)】

第二十一章 SDIO接口 目录 第二十一章 SDIO接口(SDIO) 1 SDIO 主要功能 2 SDIO 总线拓扑 3 SDIO 功能描述 3.1 SDIO 适配器 3.2 SDIOAHB 接口 4 卡功能描述 4.1 卡识别模式 4.2 卡复位 4.3 操作电压范围确认 4.4 卡识别过程 4.5 写数据块 4.6 读数据块 4.7 数据流…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

[Java恶补day16] 238.除自身以外数组的乘积

给你一个整数数组 nums,返回 数组 answer ,其中 answer[i] 等于 nums 中除 nums[i] 之外其余各元素的乘积 。 题目数据 保证 数组 nums之中任意元素的全部前缀元素和后缀的乘积都在 32 位 整数范围内。 请 不要使用除法,且在 O(n) 时间复杂度…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

在WSL2的Ubuntu镜像中安装Docker

Docker官网链接: https://docs.docker.com/engine/install/ubuntu/ 1、运行以下命令卸载所有冲突的软件包: for pkg in docker.io docker-doc docker-compose docker-compose-v2 podman-docker containerd runc; do sudo apt-get remove $pkg; done2、设置Docker…...

浪潮交换机配置track检测实现高速公路收费网络主备切换NQA

浪潮交换机track配置 项目背景高速网络拓扑网络情况分析通信线路收费网络路由 收费汇聚交换机相应配置收费汇聚track配置 项目背景 在实施省内一条高速公路时遇到的需求,本次涉及的主要是收费汇聚交换机的配置,浪潮网络设备在高速项目很少,通…...

Mysql8 忘记密码重置,以及问题解决

1.使用免密登录 找到配置MySQL文件,我的文件路径是/etc/mysql/my.cnf,有的人的是/etc/mysql/mysql.cnf 在里最后加入 skip-grant-tables重启MySQL服务 service mysql restartShutting down MySQL… SUCCESS! Starting MySQL… SUCCESS! 重启成功 2.登…...

WebRTC从入门到实践 - 零基础教程

WebRTC从入门到实践 - 零基础教程 目录 WebRTC简介 基础概念 工作原理 开发环境搭建 基础实践 三个实战案例 常见问题解答 1. WebRTC简介 1.1 什么是WebRTC? WebRTC(Web Real-Time Communication)是一个支持网页浏览器进行实时语音…...

LOOI机器人的技术实现解析:从手势识别到边缘检测

LOOI机器人作为一款创新的AI硬件产品,通过将智能手机转变为具有情感交互能力的桌面机器人,展示了前沿AI技术与传统硬件设计的完美结合。作为AI与玩具领域的专家,我将全面解析LOOI的技术实现架构,特别是其手势识别、物体识别和环境…...