Web安全之CSRF攻击详解与防护

在互联网应用中,安全性问题是开发者必须时刻关注的核心内容之一。跨站请求伪造(Cross-Site Request Forgery, CSRF),是一种常见的Web安全漏洞。通过CSRF攻击,黑客可以冒用受害者的身份,发送恶意请求,执行诸如转账、订单提交等操作,导致严重的安全后果。

本文将详细讲解CSRF攻击的原理及其防御方法,结合电商交易系统的场景给出错误和正确的示范代码,并分析常见的安全问题与解决方案,帮助开发者全面理解和防御CSRF攻击。

1. CSRF攻击概述

1.1 CSRF的原理

CSRF攻击是指黑客通过欺骗用户在不知情的情况下向受信任的服务器发送请求,从而执行用户并未授权的操作。由于浏览器的同源策略,浏览器会自动携带当前登录用户的身份凭证(如Cookie),导致服务器误以为请求是合法用户发出的。

常见的CSRF攻击流程如下:

- 用户登录电商系统,并在浏览器中保持会话(比如通过Cookie保存登录状态)。

- 攻击者构造一个恶意网站,诱导用户访问该网站。

- 恶意网站通过用户的浏览器向电商系统发送请求,例如提交订单、修改账户信息等。

- 由于用户已经登录,服务器在收到请求时会认为是合法请求,从而执行攻击者的恶意操作。

1.2 CSRF的危害

- 账户盗用:攻击者可以伪造请求进行账户操作,如修改密码、转账等。

- 资金损失:在电商交易系统中,CSRF可以被用来提交伪造订单、篡改收货地址、转移资金等。

- 信息泄露:攻击者可能通过CSRF请求获取用户的敏感信息。

2. 电商交易系统中的CSRF攻击示例

为了更直观地理解CSRF攻击的危害,我们以电商交易系统为例,演示错误的代码实现以及如何修复它。

2.1 错误示范:未防护CSRF的订单提交

在一个简单的电商交易系统中,用户可以通过提交订单来购买商品。假设服务器端的订单提交接口是通过POST请求进行的,代码如下:

// 订单提交控制器

@PostMapping("/submitOrder")

public String submitOrder(@RequestParam("productId") String productId, @RequestParam("quantity") int quantity,HttpSession session) {// 获取当前用户信息User user = (User) session.getAttribute("currentUser");// 创建订单Order order = new Order();order.setUserId(user.getId());order.setProductId(productId);order.setQuantity(quantity);// 保存订单到数据库orderService.saveOrder(order);return "orderSuccess";

}

这种实现存在明显的安全问题:攻击者可以诱导用户访问恶意链接,从而提交伪造的订单。

例如,攻击者可以构造如下HTML页面,并诱导用户点击:

<html>

<body><form action="http://ecommerce.com/submitOrder" method="POST"><input type="hidden" name="productId" value="123"><input type="hidden" name="quantity" value="10"><input type="submit" value="Submit order"></form>

</body>

</html>

如果用户在登录状态下点击了该页面的提交按钮,电商系统将生成一个伪造的订单,而用户对此一无所知。

2.2 错误示范:CSRF攻击的真实危害

在实际的电商系统中,攻击者可能会诱导用户执行更为严重的操作,比如修改收货地址、提交高价商品订单等。这些操作可以通过隐藏的表单字段自动完成,用户根本不需要手动提交。

2.3 CSRF防御的基本原则

防御CSRF攻击的核心在于服务器能够验证每一个请求的合法性。一般来说,CSRF防御的主要手段有:

- Token校验:为每一个请求生成一个唯一的Token,服务器通过该Token判断请求是否合法。

- Referer验证:通过检查HTTP请求头中的Referer字段,验证请求是否来自合法的页面。

- SameSite Cookie:通过设置Cookie的

SameSite属性,限制跨站点的请求携带Cookie。

3. Token防护CSRF

3.1 使用Token防护CSRF

Token校验是防护CSRF攻击最常用且最有效的方法。它的工作原理是:

- 在表单页面加载时,服务器生成一个唯一的Token,并将其嵌入到表单中。

- 用户提交表单时,Token会一同提交到服务器。

- 服务器接收到请求后,会验证该Token是否与会话中的Token一致,只有匹配时才允许执行后续操作。

以下是如何通过Token防护CSRF攻击的示例。

3.2 在表单中添加CSRF Token

首先,我们需要为每一个请求生成唯一的Token,并在提交时携带该Token。以下是Spring Boot中的CSRF防护机制的实现。

-

生成CSRF Token

Spring Security默认提供了CSRF防护机制。我们可以通过以下配置启用它:@Configuration public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.csrf() // 开启CSRF防护.and().authorizeRequests().antMatchers("/submitOrder").authenticated() // 需要登录.and().formLogin().loginPage("/login").permitAll();} }Spring Security会自动为每个页面生成一个CSRF Token,并将该Token嵌入到页面中的隐藏字段或HTTP头中。

-

在表单中添加CSRF Token

Spring Security会在每个表单中自动包含一个CSRF Token。表单代码如下:<form action="/submitOrder" method="POST"><input type="hidden" name="_csrf" value="${_csrf.token}"/> <!-- 自动生成的CSRF Token --><input type="text" name="productId" placeholder="Product ID"/><input type="number" name="quantity" placeholder="Quantity"/><input type="submit" value="Submit Order"/> </form> -

服务器端验证CSRF Token

当用户提交表单时,Spring Security会自动验证CSRF Token。如果Token验证失败,将会抛出异常,阻止请求的执行。

3.3 限制 CSRF Token 的有效期

在 CSRF 防护机制中,限制 Token 的有效期可以通过以下步骤实现:

- 生成带有时间戳的 Token: CSRF Token 在生成时附加一个时间戳,以标识其生成的时间。

- 校验 Token 时检查有效期: 在验证 CSRF Token 的同时,检查其时间戳是否在允许的时间范围内,过期的 Token 将视为无效,要求用户重新提交表单或刷新页面。

3.3.1 生成带时间戳的 CSRF Token

在生成 CSRF Token 时,我们可以在 Token 中附加一个时间戳来记录生成时间。例如,可以通过 base64 编码将随机生成的 Token 和当前时间戳一起组合。

import java.util.Base64;

import java.util.Date;public class CsrfTokenGenerator {private static final long TOKEN_VALIDITY = 5 * 60 * 1000; // Token 有效期为 5 分钟// 生成带时间戳的 CSRF Tokenpublic static String generateCsrfToken() {String token = generateRandomToken(); // 生成随机Tokenlong timestamp = System.currentTimeMillis(); // 获取当前时间戳String tokenWithTimestamp = token + ":" + timestamp;return Base64.getEncoder().encodeToString(tokenWithTimestamp.getBytes()); // Base64 编码}private static String generateRandomToken() {// 此处生成随机 Token,简单示例为随机UUIDreturn java.util.UUID.randomUUID().toString();}

}

3.3.2 验证带时间戳的 CSRF Token

在服务器端对 Token 进行验证时,除了常规的 Token 匹配,还需要校验时间戳,确保 Token 在有效期内。

import java.util.Base64;public class CsrfTokenValidator {private static final long TOKEN_VALIDITY = 5 * 60 * 1000; // 5 分钟有效期public static boolean validateCsrfToken(String token) {try {// 解码 TokenString decodedToken = new String(Base64.getDecoder().decode(token));String[] parts = decodedToken.split(":");if (parts.length != 2) {return false; // Token 格式错误}String csrfToken = parts[0]; // 获取CSRF Tokenlong timestamp = Long.parseLong(parts[1]); // 获取时间戳long currentTime = System.currentTimeMillis();if (currentTime - timestamp > TOKEN_VALIDITY) {return false; // Token 已过期}// 验证Token本身的正确性(与Session中的Token对比)return csrfToken.equals(getStoredToken()); // 假设getStoredToken()获取服务器端存储的Token} catch (Exception e) {return false; // 解码或校验失败}}private static String getStoredToken() {// 这里从服务器Session或者数据库中获取已存储的CSRF Tokenreturn "stored-token-example";}

}

3.3.3 CSRF Token 使用中的代码示例

在电商交易系统的具体示例中,假设用户进行购物车的结算操作。我们可以通过 CSRF Token 限制请求的有效期,防止攻击者在很久之前窃取的 Token 被再次利用。

前端发送请求:

function checkout() {let csrfToken = getCookie('CSRF-TOKEN');fetch('/checkout', {method: 'POST',headers: {'X-CSRF-TOKEN': csrfToken, // 包含CSRF Token'Content-Type': 'application/json'},body: JSON.stringify({productId: 123,amount: 1})}).then(response => {if (response.status === 403) {alert('CSRF Token 过期或无效,请刷新页面再试');}});

}服务器端验证:

在服务器端,通过 CsrfTokenValidator 对 Token 进行验证,确保其没有过期。

@PostMapping("/checkout")

public ResponseEntity<String> checkout(@RequestHeader("X-CSRF-TOKEN") String csrfToken) {if (!CsrfTokenValidator.validateCsrfToken(csrfToken)) {return new ResponseEntity<>("CSRF Token 无效或已过期", HttpStatus.FORBIDDEN);}// 处理购物车结算逻辑return new ResponseEntity<>("结算成功", HttpStatus.OK);

}3.3.4 刷新过期 Token

如果用户的 CSRF Token 过期,前端可以通过一个特定的 API 进行 Token 刷新,重新获取有效的 CSRF Token。

@GetMapping("/refreshCsrfToken")

public ResponseEntity<String> refreshCsrfToken(HttpServletResponse response) {String newToken = CsrfTokenGenerator.generateCsrfToken();Cookie csrfCookie = new Cookie("CSRF-TOKEN", newToken);csrfCookie.setPath("/");csrfCookie.setHttpOnly(true);response.addCookie(csrfCookie);return new ResponseEntity<>("CSRF Token 已刷新", HttpStatus.OK);

}3.3.5 Token 过期处理的优点

- 安全性增强:即使攻击者获取到 CSRF Token,也只能在有限的时间内进行攻击。

- 防止 Token 被长期滥用:定期刷新 Token,防止长期使用相同的 Token 增加攻击风险。

4. 使用Referer头验证

另一种防护CSRF攻击的方式是检查HTTP请求头中的Referer字段,验证请求是否来自同一个网站。虽然Referer验证并不是100%可靠(因为可能被用户代理修改),但可以作为一种补充手段。

我们可以通过Spring Security提供的Referer验证器实现这一机制:

@Override

protected void configure(HttpSecurity http) throws Exception {http.csrf().requireCsrfProtectionMatcher(new AntPathRequestMatcher("/submitOrder")).and().authorizeRequests().antMatchers("/submitOrder").authenticated();

}

通过这种方式,服务器会检查请求的来源,如果请求的来源不是本站域名,则拒绝执行该请求。

5. 同源检测(SameSite Cookie)

通过设置 cookie 的 SameSite 属性,可以防止跨站点请求时浏览器发送 cookie,从而减少 CSRF 攻击的风险。

SameSite=Lax: 允许导航链接发送 cookie,但跨站点 POST 请求不会发送 cookie。SameSite=Strict: 完全禁止跨站点的请求发送 cookie,最大限度地防御 CSRF。

Cookie 设置示例:

http.csrf().csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse()).and().sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and().addFilterBefore(new CsrfFilter(csrfTokenRepository), UsernamePasswordAuthenticationFilter.class).headers().frameOptions().sameOrigin().httpStrictTransportSecurity().includeSubDomains(true).and().cookie().sameSite(SameSiteCookieAttributeValue.LAX);6. 总结

本文详细介绍了CSRF攻击的原理和危害,并通过错误与正确示范,演示了如何防护CSRF攻击。CSRF攻击是一种常见且危险的安全漏洞,开发者应时刻保持警惕,采用诸如Token验证、Referer检查、SameSite Cookie等多层防护手段,确保Web应用的安全性。

通过掌握这些防护技巧,开发者可以有效抵御CSRF攻击,保护用户的个人信息与财产安全。在实际开发中,安全问题应始终放在优先位置,只有不断优化和完善,才能打造出安全、可靠的应用系统。

相关文章:

Web安全之CSRF攻击详解与防护

在互联网应用中,安全性问题是开发者必须时刻关注的核心内容之一。跨站请求伪造(Cross-Site Request Forgery, CSRF),是一种常见的Web安全漏洞。通过CSRF攻击,黑客可以冒用受害者的身份,发送恶意请求&#x…...

IDEA运行Java程序提示“java: 警告: 源发行版 11 需要目标发行版 11”

遇到这个提示一般是在pom.xml中已经指定了构建的Java版本环境是11例如(此时添加了build插件的情况下虽然不能直接运行代码但是maven是可以正常打包构建): <build><plugins><plugin><groupId>org.apache.maven.plugins</groupId><…...

)

车载测试| 汽车的五域架构 (含线控技术知识)

汽车的五域架构是一种将汽车电子控制系统按照功能进行划分的架构模式,主要包括动力域、底盘域、座舱域、自动驾驶域和车身域。(汽车三域架构通常是指将汽车电子系统划分为三个主要领域:动力域、底盘域和智能座舱域(或车身舒适域&a…...

【Linux】gcc/g++ 、make/Makefile、git、gdb 的使用

目录 1. Linux编译器-gcc/g1.1 编译器gcc/g的工作步骤1.2 函数库1.2.1 函数库的作用及分类1.2.2 动态链接和静态链接1.2.3 动态库和静态库的优缺点 1.3 gcc选项 2. Linux项目自动化构建工具-make/Makefile2.1 .PHONY2.2 尝试编写进度条程序 3. git3.1 安装 git3.2 下载项目到本…...

Elastic Stack--ES的DSL语句查询

前言:本博客仅作记录学习使用,部分图片出自网络,如有侵犯您的权益,请联系删除 学习B站博主教程笔记: 最新版适合自学的ElasticStack全套视频(Elk零基础入门到精通教程)Linux运维必备—Elastic…...

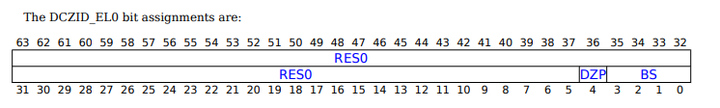

ARM基础知识---CPU---处理器

目录 一、ARM架构 1.1.RAM---随机存储器 1.2.ROM---只读存储器 1.3.flash---闪存存储器 1.4.时钟(振晶) 1.5.复位 二、CPU---ARM920T 2.1.R0~R12---通用寄存器 2.2.PC程序计数器 2.3.LR连接寄存器 2.4.SP栈指针寄存器 2.5.CPSR当前程序状态寄存…...

将星 x17 安装ubuntu 20.04 双系统

准备工作,包含关闭快速启动,关闭Secret Boot 1.进入控制面板选择小图标,找到电源选项 2.点击更改当前不可用的设置,关闭快速启动 3.开机启动时快速按F2,进入BIOS 4.选择Setup Utiltity,选择Security&#…...

E31.【C语言】练习:指针运算习题集(上)

Exercise 1 求下列代码的运行结果 #include <stdio.h> int main() {int a[5] { 1, 2, 3, 4, 5 };int* ptr (int*)(&a 1);printf("%d",*(ptr - 1));return 0; } 答案速查: 分析: Exercise 2 求下列代码的运行结果 //在x86环境下 //假设结…...

git分支的管理

分支管理是 Git 版本控制系统中的一个核心功能,它涉及如何创建、管理、合并和删除分支,以便在团队协作和开发过程中更有效地组织代码。以下是分支管理中的一些关键概念和实践: 1. 分支的创建 创建新分支:在开发新功能、修复 bug…...

对于消息队列的一些思考

如何保证消息不被重复消费 唯一ID:你提到的通过唯一ID解决重复消费问题非常重要。这通常通过业务系统引入唯一消息ID(如UUID)来实现。在消费端,先检查消息ID是否已经被处理,未处理过的才进行处理,确保幂等…...

IM即时通讯软件-WorkPlus私有化部署的局域网即时通讯工具

随着企业对通讯安全和数据掌控的需求不断增加,许多企业开始选择私有化部署的即时通讯工具,以在内部局域网环境中实现安全、高效的沟通与协作。IM-WorkPlus作为一款受欢迎的即时通讯软件,提供了私有化部署的选项,使企业能够在自己的…...

AI大模型的饕餮盛宴,系统学习大模型技术,你想要的书都在这里了

AI大模型的饕餮盛宴,系统学习大模型技术,你想要的书都在这里了 要说现在最热门的技术,可谓非大模型莫属!不少小伙伴都想要学习大模型技术,转战AI领域,以适应未来的大趋势,寻求更有前景的发展~~…...

支付宝开放平台-开发者社区——AI 日报「9 月 9 日」

1 离开 OpenAl 后,llya 拿了10亿美金对抗 Al 作恶 极窖公园 丨阅读原文 lya Sutskever, OpenAl的前联合创始人,成立了SS1 (Safe Superintelligence),旨在构建安全的Al模型。SSl获得了10亿美元的融资,估值达到50亿美元ÿ…...

将AI与情境定位结合以确保品牌安全

你可能会看到一些广告,感觉它们跟你在线阅读或观看的内容有奇怪的关联。这就是上下文广告在起作用。这种基于广告的解决方案在不断变化的数字环境中逐步发展,已经成为每个广告主的必备工具。不过,这种广告不只是把广告和上下文进行匹配这么简…...

OpenAI 联合 SWE 发布 AI 软件工程能力测试集,Gru.ai 荣登榜首

在 9 月 3 日,Gru.ai 在 SWE-Bench-Verified 评估最新发布的数据中以 45.2% 的高分排名第一。SWE-Bench-Verified 是 OpenAI 联合 SWE 发布测试集,旨在更可靠的评估 AI 解决实际软件问题的能力。该测试集经由人工验证打标,被认为是评估 AI 软…...

一文读懂SpringMVC的工作原理

前言 MVC是经典的软件架构设计模式,几乎在各个领域各种开发语言中,均采纳了这个思想。此刻博主突然想到了Thinking in xxx系列设计书籍。换句话说,就是“各人自扫门前雪”和“术业有专攻”。当职责分配得当后,剩下的就是发挥各“…...

【python-斐波那契数列和完美数之间的区别】

斐波那契数列和完美数在数学领域中是两个截然不同的概念,它们之间存在明显的区别。以下是对这两个概念及其区别的详细阐述: 斐波那契数列 定义: 斐波那契数列,又称黄金分割数列,是一个在数学上具有重要意义的数列。它…...

【redis】本地windows五分钟快速安装redis

用处:本地自测,有时候公司redis环境不稳定,用自己的 1.下载,github下载一个解压缩在自己想要的位置 选择版本:Redis-7.4.0-Windows-x64-msys2-with-Service,zip GitHub - redis-windows/redis-windows: …...

arm64高速缓存基础知识

高速缓存的替换策略 随机法:随机地确定替换的高速缓存行,由一个随机数产生器产生随机数来确认替换行 FIFO法:选择最先调入的高速缓存行进行替换 LRU法:最少使用的行优先替换。 高速缓存的共享属性 内部共享的高速缓存通常指的…...

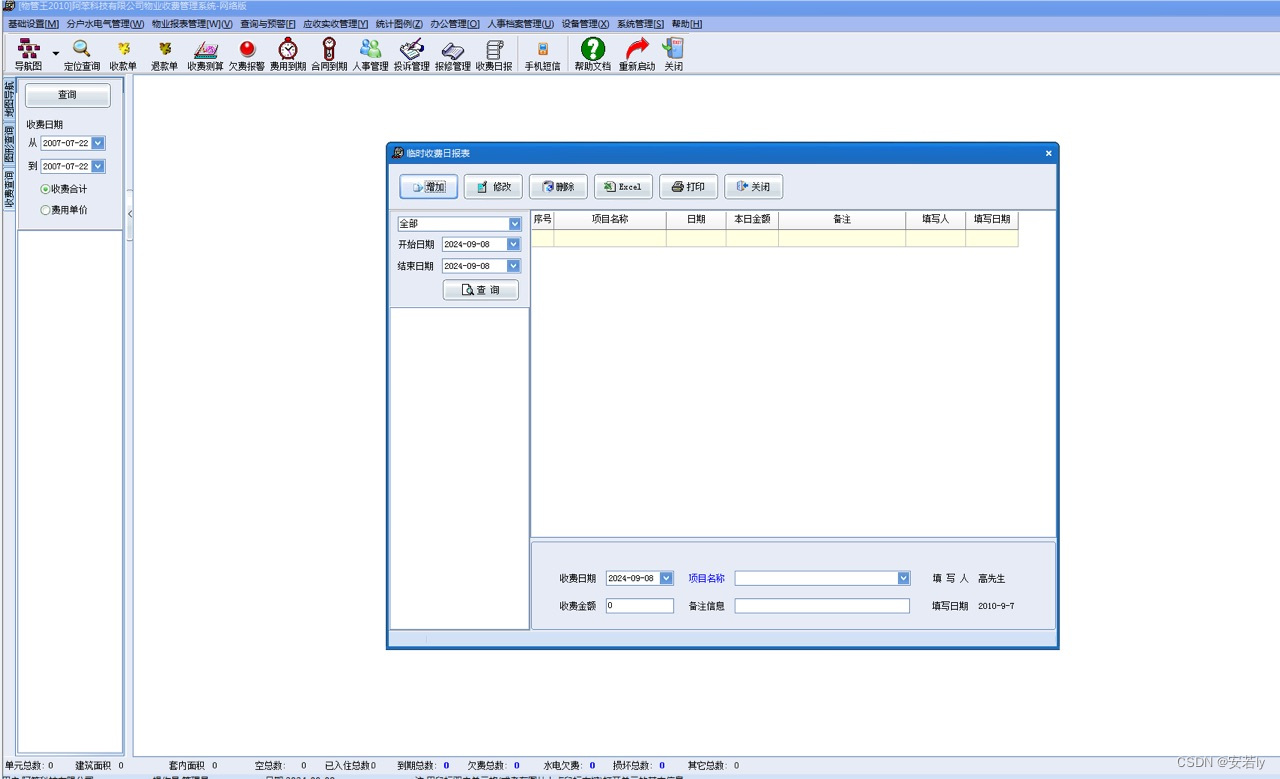

物管王 物业管理系统软件

物管王 物业收费管理系统软件 网络版...

【OSG学习笔记】Day 18: 碰撞检测与物理交互

物理引擎(Physics Engine) 物理引擎 是一种通过计算机模拟物理规律(如力学、碰撞、重力、流体动力学等)的软件工具或库。 它的核心目标是在虚拟环境中逼真地模拟物体的运动和交互,广泛应用于 游戏开发、动画制作、虚…...

Java 8 Stream API 入门到实践详解

一、告别 for 循环! 传统痛点: Java 8 之前,集合操作离不开冗长的 for 循环和匿名类。例如,过滤列表中的偶数: List<Integer> list Arrays.asList(1, 2, 3, 4, 5); List<Integer> evens new ArrayList…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

使用van-uploader 的UI组件,结合vue2如何实现图片上传组件的封装

以下是基于 vant-ui(适配 Vue2 版本 )实现截图中照片上传预览、删除功能,并封装成可复用组件的完整代码,包含样式和逻辑实现,可直接在 Vue2 项目中使用: 1. 封装的图片上传组件 ImageUploader.vue <te…...

sipsak:SIP瑞士军刀!全参数详细教程!Kali Linux教程!

简介 sipsak 是一个面向会话初始协议 (SIP) 应用程序开发人员和管理员的小型命令行工具。它可以用于对 SIP 应用程序和设备进行一些简单的测试。 sipsak 是一款 SIP 压力和诊断实用程序。它通过 sip-uri 向服务器发送 SIP 请求,并检查收到的响应。它以以下模式之一…...

智能AI电话机器人系统的识别能力现状与发展水平

一、引言 随着人工智能技术的飞速发展,AI电话机器人系统已经从简单的自动应答工具演变为具备复杂交互能力的智能助手。这类系统结合了语音识别、自然语言处理、情感计算和机器学习等多项前沿技术,在客户服务、营销推广、信息查询等领域发挥着越来越重要…...

Mysql中select查询语句的执行过程

目录 1、介绍 1.1、组件介绍 1.2、Sql执行顺序 2、执行流程 2.1. 连接与认证 2.2. 查询缓存 2.3. 语法解析(Parser) 2.4、执行sql 1. 预处理(Preprocessor) 2. 查询优化器(Optimizer) 3. 执行器…...

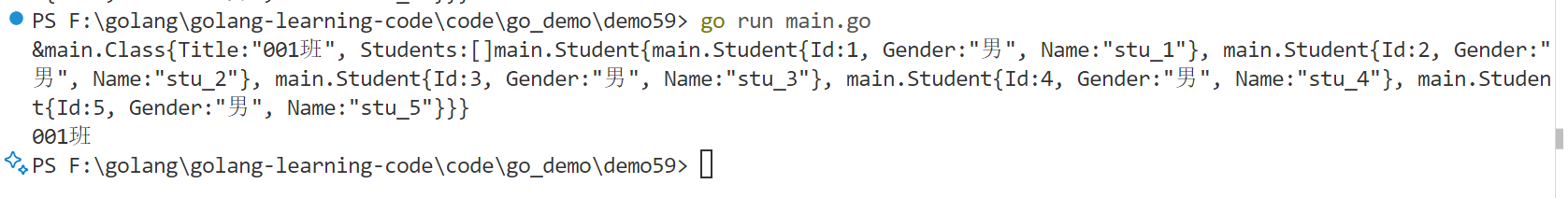

Golang——6、指针和结构体

指针和结构体 1、指针1.1、指针地址和指针类型1.2、指针取值1.3、new和make 2、结构体2.1、type关键字的使用2.2、结构体的定义和初始化2.3、结构体方法和接收者2.4、给任意类型添加方法2.5、结构体的匿名字段2.6、嵌套结构体2.7、嵌套匿名结构体2.8、结构体的继承 3、结构体与…...

R 语言科研绘图第 55 期 --- 网络图-聚类

在发表科研论文的过程中,科研绘图是必不可少的,一张好看的图形会是文章很大的加分项。 为了便于使用,本系列文章介绍的所有绘图都已收录到了 sciRplot 项目中,获取方式: R 语言科研绘图模板 --- sciRplothttps://mp.…...

C语言中提供的第三方库之哈希表实现

一. 简介 前面一篇文章简单学习了C语言中第三方库(uthash库)提供对哈希表的操作,文章如下: C语言中提供的第三方库uthash常用接口-CSDN博客 本文简单学习一下第三方库 uthash库对哈希表的操作。 二. uthash库哈希表操作示例 u…...