Gartner发布ASCA自动化安全控制评估创新洞察:三年后40%的综合安全厂商都将提供ASCA功能

复杂的安全控制网络、技能差距和快速变化的攻击技术使维持技术安全控制的最佳配置的问题更加复杂。安全和风险管理领导者可以通过自动化安全控制评估来改善他们的安全状况。

主要发现

-

技术安全控制配置错误是与安全漏洞相关的长期问题。薄弱的安全默认值、配置漂移、为减少误报而进行的调整以及不断发展的攻击技术导致技术安全控制部署不理想。

-

自动安全控制评估 ( ASCA) 技术不仅适用于拥有数百万美元预算的成熟安全团队。它们也适用于各种组织,以帮助解决技术安全控制配置错误和管理不善的风险。

-

尽管采用 ASCA 技术是有益的,但完全自动化补救措施可能会存在问题。过度依赖安全配置更改的自动化通常会导致误报风险增加。

建议

-

寻求支持威胁暴露和安全配置管理流程的 ASCA 产品,以帮助自动化技术安全控制评估并克服技能短缺、资源限制和快速变化的攻击技术。

-

在大量投资 ASCA 技术之前,通过运行试点部署来管理成本。从小规模开始,随着时间的推移扩大部署,以尽早受益。在投资独立的 ASCA 技术之前,先调查现有安全技术和服务提供商的产品。

-

在自动化成熟和准确性提高之前,不要优先考虑全面自动化安全配置更改。仅针对最明显和最不显眼的问题批准对 ASCA 建议的自动反应。

战略规划假设

-

到 2027 年,40% 的广泛投资组合安全提供商将包含 ASCA 功能,而目前这一比例还不到 5% 。

-

到 2028 年,对减少威胁暴露技术的投资增长速度将是检测和应对事件技术投资的两倍。

-

到2029 年,超过 60% 的安全事件将归因于配置错误的技术安全控制。

介绍

技术安全控制配置错误是与安全漏洞相关的一个长期问题。尽管部署了各种安全技术,但组织往往缺乏有效管理这些工具的技能和资源。复杂的安全基础设施和缺乏跨职能人才加剧了这一问题,各个团队成员被分配了孤立的、特定于工具的职责。

许多组织会定期根据供应商的最佳实践进行安全配置审查。然而,这些审查往往无法说明组织所面临的具体威胁情况。

此外,以下因素使得在没有自动化的情况下维持技术安全控制的最佳配置变得不可能:

-

安全配置漂移

-

不断扩大的攻击面

-

新发现的漏洞及其利用方法

-

不断演变的攻击技术

安全团队可以通过建立流程和投资技术来持续评估技术安全控制,从而优化其组织的安全态势。将这些流程和技术与各种暴露数据(包括攻击面上下文、漏洞、攻击模拟和与业务相关的威胁情报)配对,可以实现评估自动化。图 1概述了ASCA 技术的核心功能。

图 1:自动化安全控制评估

描述

定义

自动安全控制评估 (ASCA)是一种安全技术,它不断分析、确定优先级并优化技术安全控制,以减少组织的威胁暴露。ASCA可识别安全控制中的配置偏差、策略和控制缺陷、检测逻辑漏洞、不良默认值和其他错误配置。然后,它使用已识别的弱点来推荐和确定补救措施的优先级,以提高针对特定于组织的威胁的安全性。

ASCA 技术可自动将组织的特定威胁状况与漏洞、攻击技术、业务环境和可用的防御能力进行映射。因此,它们可减少人工工作量,并根据对组织暴露情况的更现实的看法帮助确定发现的优先次序。ASCA并非简单地验证技术安全控制是否存在,而是根据最佳实践、基准和当前威胁状况帮助评估和优化控制配置。

持续评估技术安全控制以及相关的暴露评估和暴露验证技术对于持续威胁暴露管理 (CTEM)计划和安全配置管理 (SCM) 计划至关重要。但是,ASCA 技术并非专门针对具有成熟漏洞、暴露或安全配置管理计划的组织。即使您的组织刚刚起步,ASCA 也可以帮助评估技术安全控制是否按预期运行,如果没有,则建议进行更改。

例如,ASCA 技术可以提供数据和指导,帮助更准确地分析和确定风险的优先级,并协助调动技术安全控制。具体来说,ASCA 有助于 CTEM 的以下三个阶段:

-

发现:我发现技术安全控制的错误配置,并将其与来自综合暴露评估源的资产、漏洞和暴露数据相关联。

-

优先级排序:将控制环境与来自相邻暴露评估工具的资产、漏洞和暴露环境相叠加,以有效地对暴露进行优先排序。

-

调动:为技术安全控制的实施提供具体的缓解指导。示例缓解措施包括配置更改、自定义检测规则和虚拟补丁。

然而,安全领导者应该警惕全自动补救措施的局限性。领导者可能会批准对最明显和最不显眼的问题采取全自动反应,以应对ASCA建议,但 Gartner 发现,目前很少有客户采用这种模式。在某些情况下,补救的责任可能超出安全团队的范围,或者修复可能会导致业务中断。如果没有完整的业务背景,安全工具几乎不可能始终如一地预测适合业务的补救类型。

安全主管还应了解,ASCA 工具主要侧重于被动、无代理的评估流程,以识别安全控制配置问题。因此,这些工具不适合盘点资产或识别资产漏洞和错误配置。相反,可以从以下工具中提取攻击面数据,例如有关设备、应用程序、漏洞、应用程序、社交媒体帐户、代码存储库和其他元素的信息:

-

外部攻击面管理 (EASM)

-

网络资产攻击面管理(CAASM)

-

脆弱性评估(VA)

ASCA 技术也无法直接帮助通过主动或模拟演习(如入侵和攻击模拟 ( BAS ) 等对抗性暴露验证解决方案)验证暴露。尽管 ASCA 和 BAS 有一些重叠的用例,但这些技术可以集成在一起以确定暴露的优先级并进行验证。

ASCA 技术不应与网络安全持续控制监控 (CCM) 工具相混淆,后者专注于自动监控安全和IT 控制,以帮助满足常见的合规性要求。

此外,ASCA 技术是对 Gartner网络安全控制评估的补充,该评估提供了对人员、流程和技术控制的更广泛的视角(见注释 2)。

好处和用途

部署 ASCA 技术的组织可以获得许多好处。例如,他们可以:

-

提高员工效率,最大限度地减少人为错误的影响,并提高组织流失的抵御能力。

-

通过使用最新的安全功能进行更新,最大限度地提高现有技术安全控制(例如终端保护、身份、电子邮件安全、安全服务边缘、网络防火墙以及安全信息和事件管理 (SIEM) 系统)的价值。

-

通过自动将安全控制映射到常见的网络安全框架(如 MITRE ATT&CK)的过程,识别已部署的技术安全控制中的重叠和检测逻辑覆盖范围差距。

-

通过清晰阐明组织的安全态势、部署的技术安全控制状态以及进一步优化安全态势的路线图来降低网络安全保险费。

-

获取对已部署基础设施安全堆栈所产生的安全态势的可见性,并为主要威胁类型提供跨组织基准测试和安全控制评分。

-

通过发现安全控制错误配置、确定暴露优先级以及调动安全控制来提高威胁检测、预防和响应能力,促进采用 CTEM 等框架。

-

为网络安全计划绩效管理(CPPM;见注释3)提供已部署的技术安全控制的数据驱动输出。

风险

-

ASCA 技术可自动评估技术安全控制配置,无需主动验证假设。因此,最终用户必须验证有关实际解决过程的发现和建议。

-

实施缓解指导的缓慢步伐,加上 ASCA 技术进行的持续评估,可能会导致建议堆积如山,而没有考虑到组织业务环境的适当分类流程。安全领导者可能已经不堪重负,而增加另一个发现来源可能更多的是阻碍而不是帮助。

-

广泛的产品组合安全提供商可能会继续构建 ASCA 功能作为其广泛技术产品的一部分,以帮助确保其供应商拥有的安全控制的最佳配置。

-

为了应对ASCA 工具发现的加速配置问题列表,需要在人员、流程和技术方面进行额外投资,并相应增加预算。

-

ASCA 技术很少与专用预算相一致。这些工具通常是现有漏洞管理解决方案的额外支出,而在当前的经济环境下,获得额外预算来增加工具数量可能特别困难。

-

ASCA 技术可能与内置生成式 AI (GenAI) 自我评估功能和工具重叠,这些功能和工具旨在在单个孤岛中实现类似的技术安全控制评估目标(例如,网络防火墙或云配置评估工具)。

-

ASCA 提供商不太可能优先考虑与小众安全供应商或通用技术的集成。因此,对于拥有众多供应商且需要专门的安全解决方案来解决不常见的安全问题的大型复杂组织而言,ASCA 的价值可能较低。

采用率

Gartner 估计,不到 5% 的组织采用了 ASCA 技术来自动化评估和优化其基础设施安全堆栈中的技术安全控制过程。

一些组织依靠手动流程定期检查其安全控制配置是否符合供应商提供的最佳实践。很少有组织拥有成熟的流程,旨在利用威胁情报和相关漏洞、暴露和攻击面数据来优化技术安全控制。

建议

-

寻求支持威胁暴露和安全配置管理流程的 ASCA 产品。将 ASCA 与相邻的暴露评估平台和对抗性暴露验证技术集成,以更好地了解以下关系:

o 您的组织的特定威胁形势

o 弱点

o 攻击技术

o 商业背景

o 可用的防御能力

-

在大量投资 ASCA 技术之前,通过运行试点部署来管理成本。从小规模开始,随着时间的推移扩大部署,以尽早受益。在投资独立的 ASCA 技术之前,先调查现有安全技术和服务提供商的产品。

-

在自动化成熟和准确性提高之前,不要优先考虑全面自动化安全配置更改。仅针对最明显和最不显眼的问题批准对 ASCA 建议的自动反应。

-

评估评估能力的广度和深度、与组织特定的威胁形势和业务环境的一致性以及与相邻风险评估和验证工具的集成。您不必更改现有的安全基础设施来适应潜在的评估解决方案。

-

调查您计划或现有的安全服务提供商(例如托管检测和响应 [MDR] 提供商)是否正在或即将提供ASCA 功能作为其服务产品的一部分。托管服务可能会成为小型组织使用这项技术的主要方式。

-

将重点从孤立的漏洞管理转移到更广泛的威胁暴露管理目标上,同时考虑技术安全控制的存在和配置。将技术安全控制的背景与资产和威胁信息相结合,有助于确定暴露发现的优先次序,并有效地调动安全控制来解决这些问题。

-

建立流程并分配职责,以持续评估和管理技术安全控制配置。这些职责包括确定评估控制的优先级、评估控制、实施缓解措施和验证安全控制配置。

代表供应商

以下是提供ASCA功能的供应商的代表性(非详尽)列表:

-

纯 ASCA 供应商:

o CardinalOps

o Interpres Security

o Nagomi Security

o Reach Security

o Tidal Cyber

o Veriti

o Zafran

-

拥有 ASCA 能力的广泛产品组合安全供应商:

o 微软

o 趋势科技

相关文章:

Gartner发布ASCA自动化安全控制评估创新洞察:三年后40%的综合安全厂商都将提供ASCA功能

复杂的安全控制网络、技能差距和快速变化的攻击技术使维持技术安全控制的最佳配置的问题更加复杂。安全和风险管理领导者可以通过自动化安全控制评估来改善他们的安全状况。 主要发现 技术安全控制配置错误是与安全漏洞相关的长期问题。薄弱的安全默认值、配置漂移、为减少误报…...

使用lspci命令获取加速卡型号

文章目录 前言一、lspci -nn 获取具体厂商及设备ID二、使用步骤三、使用3080Ti再查询一下 前言 新到的实验机器和加速卡,安装好之后发现lspci命令没有显示型号,这里记录下使用 Vendor ID和Device ID 通过网页查询获取加速卡具体型号的过程。 一、lspci …...

php代码实例强制下载文件代码例子

php代码实例强制下载文件代码例子 $filename $_GET[file]; //Get the fileid from the URL // Query the file ID $query sprintf("SELECT * FROM tableName WHERE id %s",mysql_real_escape_string($filename)); $sql mysql_query($query); if(mysql_num_rows…...

Opencv中的直方图(3)直方图比较函数compareHist()的使用

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 比较两个直方图。 函数 cv::compareHist 使用指定的方法比较两个密集或两个稀疏直方图。 该函数返回 d ( H 1 , H 2 ) d(H_1, H_2) d(H1,H2…...

)

压力测试(内存、磁盘、网络、cpu)

压力测试 1. 内存压力测试工具stressmemtester 2. 磁盘压力测试工具fio (Flexible I/O Tester)dd (Data Duplicator) 3. 网络压力测试工具iperf3speedtest-cli 4. CPU压力测试工具stress-ng 为了满足更详细的需求,以下是针对内存、磁盘和网络压力测试工具的更深入介…...

ArcGIS JSAPI 高级教程 - ArcGIS Maps SDK for JavaScript - 原生代码实现动态扩散效果

ArcGIS JSAPI 高级教程 - ArcGIS Maps SDK for JavaScript - 原生代码实现动态扩散效果 核心代码完整代码:在线示例 ArcGIS Maps SDK for JavaScript 从 4.29 开始增加 RenderNode 类,可以添加数据以及操作 FBO(ManagedFBO)&#…...

Java 设计模式-代理模式

目录 概述 一. 什么是代理模式 1. 举例说明 二. 代理模式作用 1. 保护代理 2. 增强功能 3. 代理交互 4. 远程代理: 三. 代理模式3个角色 四. 静态代理 1. 代码示例: 五. JDK动态代理 1. 代码示例: 六. CGLIB 动态代理 1.代码示…...

CTF靶场之BUUCTF介绍

最后开始关注CTF,我们先了解一下什么CTF:CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式,最后以夺取FLAG为成功。 从网上找了一个免费的靶场——BUUCTF…...

学会分析问题,画出分析图,解释问题过程,找出规律 ;整数数组分为左右2个部分,左边位奇数右边偶数

// 整数数组左边是奇数右边是偶数.cpp : Defines the entry point for the console application. //#include "stdafx.h" #include<stdio.h> void swap(int& a,int& b) {int tempa;ab;btemp; } int main(int argc, char* argv[]) {int a[7]{1,2,3,4,5,…...

数学基础 -- 线性代数正交多项式之勒让德多项式展开推导

勒让德多项式展开的详细过程 勒让德多项式是一类在区间 [ − 1 , 1 ] [-1, 1] [−1,1] 上正交的多项式,可以用来逼近函数。我们可以将一个函数表示为勒让德多项式的线性组合。以下是如何推导勒让德多项式展开系数 a n a_n an 的详细过程。 1. 勒让德展开的基本…...

Redis实战宝典:从主从模式、哨兵模式、集群模式一步步理解Redis集群

目录标题 Redis 集群的三种模式主从复制主从复制概念主从复制原理主从复制优缺点 哨兵集群哨兵概念哨兵功能下线判断主库选举故障转移哨兵模式优缺点 Cluser 集群Redis 集群的数据分片 Redis 集群的三种模式 在生产环境中,我们使用 Redis 通常采用集群模式…...

828华为云征文|华为云Flexus X搭建借贷管理系统、二次开发借贷小程序 前端源码uniapp

在华为云828 B2B企业节的盛宴中,Flexus X实例以其卓越的算力性能和灵活的资源配置脱颖而出。对于追求极致性能、渴望在借贷管理、电商交易等场景中脱颖而出的您来说,Flexus X无疑是最佳拍档。搭载创新加速引擎,让您的自建MySQL、Redis、Nginx…...

网站安全需求分析与安全保护工程

网站安全威胁与需求分析 网站安全概念 网站:是基于B/S技术架构的综合信息服务平台,主要提供网页信息及业务后台对外接口服务。 网站安全性: 机密性:网站信息及相关数据不被授权查看或泄露完整性:网站信息及数据不能…...

后谷歌时代

每周跟踪AI热点新闻动向和震撼发展 想要探索生成式人工智能的前沿进展吗?订阅我们的简报,深入解析最新的技术突破、实际应用案例和未来的趋势。与全球数同行一同,从行业内部的深度分析和实用指南中受益。不要错过这个机会,成为AI领…...

【CMake编译报错小复盘】CMAKE_CUDA_ARCHITECTURES,CMake version,GCC version问题

今天在写大模型量化推理框架时遇到了一些编译上的错误,简单复盘一下问题和解决方案: 问题1:CMAKE_CUDA_ARCHITECTURES 报错信息: CMake Error: CMAKE_CUDA_ARCHITECTURES must be non-empty if set cmake和cuda相关的报错通常都…...

PMP--一、二、三模--分类--14.敏捷--技巧--DoDDoR

文章目录 技巧DoD&DoR 二模14.敏捷--术语表--完成的定义DoD--Definition of Done--是指一个项目什么时候可以被认为是“完成”的标准,它可以包括各种质量和功能的具体要求。--它是团队需要满足的所有标准的核对单,只有可交付成果满足该核对单才能视为…...

【大数据】如何读取多个Excel文件并计算列数据的最大求和值

导语: 在数据分析和处理中,我们经常需要从多个Excel文件中提取数据并进行计算。本文将带您通过一个实用的Python教程,学习如何读取D盘目录下特定文件夹内的多个Excel文件,并计算特定列数据的最大求和值。 文章目录 一、准备工作二…...

【运维项目经历|043】上云项目-服务从物理机迁移到AWS云服务器

🍁博主简介: 🏅云计算领域优质创作者 🏅2022年CSDN新星计划python赛道第一名 🏅2022年CSDN原力计划优质作者 🏅阿里云ACE认证高级工程师 🏅阿里云开发者社区专家博主 💊交流社区:CSDN云计算交流社区欢迎您的加入! 文章目录 项目名称项目背景项目目标项目成…...

【OpenCV】灰度化和二值化处理图像

文章目录 1. 图像灰度化处理对比2. 代码示例3. 二值化处理 1. 图像灰度化处理对比 2. 代码示例 #include <opencv2/opencv.hpp> using namespace cv;int main() {Mat currentImage imread("path_to_image.jpg"); // 读取彩色图像Mat grayImage;// 将彩色图像…...

【生命不息,动出奇迹!】多系统萎缩患者必看

亲爱的朋友们,当我们面对生活的挑战,尤其是像多系统萎缩(MSA)这样的复杂疾病时,保持乐观与积极,寻找适合自己的锻炼方式显得尤为重要!💪 MSA虽然会影响身体的多个系统,包…...

1.3 VSCode安装与环境配置

进入网址Visual Studio Code - Code Editing. Redefined下载.deb文件,然后打开终端,进入下载文件夹,键入命令 sudo dpkg -i code_1.100.3-1748872405_amd64.deb 在终端键入命令code即启动vscode 需要安装插件列表 1.Chinese简化 2.ros …...

学校时钟系统,标准考场时钟系统,AI亮相2025高考,赛思时钟系统为教育公平筑起“精准防线”

2025年#高考 将在近日拉开帷幕,#AI 监考一度冲上热搜。当AI深度融入高考,#时间同步 不再是辅助功能,而是决定AI监考系统成败的“生命线”。 AI亮相2025高考,40种异常行为0.5秒精准识别 2025年高考即将拉开帷幕,江西、…...

代码随想录刷题day30

1、零钱兑换II 给你一个整数数组 coins 表示不同面额的硬币,另给一个整数 amount 表示总金额。 请你计算并返回可以凑成总金额的硬币组合数。如果任何硬币组合都无法凑出总金额,返回 0 。 假设每一种面额的硬币有无限个。 题目数据保证结果符合 32 位带…...

安宝特案例丨Vuzix AR智能眼镜集成专业软件,助力卢森堡医院药房转型,赢得辉瑞创新奖

在Vuzix M400 AR智能眼镜的助力下,卢森堡罗伯特舒曼医院(the Robert Schuman Hospitals, HRS)凭借在无菌制剂生产流程中引入增强现实技术(AR)创新项目,荣获了2024年6月7日由卢森堡医院药剂师协会࿰…...

探索Selenium:自动化测试的神奇钥匙

目录 一、Selenium 是什么1.1 定义与概念1.2 发展历程1.3 功能概述 二、Selenium 工作原理剖析2.1 架构组成2.2 工作流程2.3 通信机制 三、Selenium 的优势3.1 跨浏览器与平台支持3.2 丰富的语言支持3.3 强大的社区支持 四、Selenium 的应用场景4.1 Web 应用自动化测试4.2 数据…...

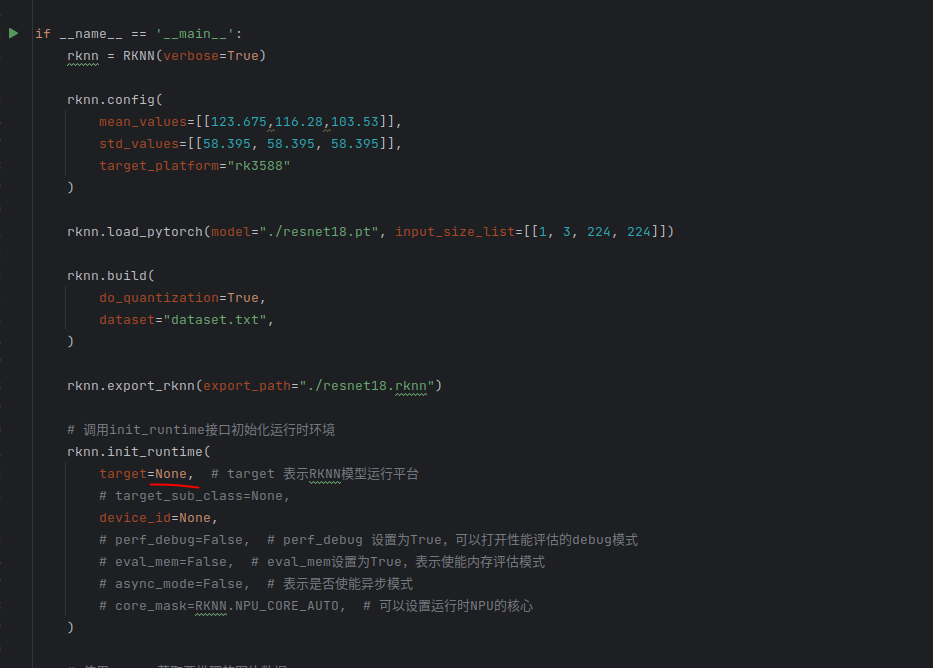

rknn toolkit2搭建和推理

安装Miniconda Miniconda - Anaconda Miniconda 选择一个 新的 版本 ,不用和RKNN的python版本保持一致 使用 ./xxx.sh进行安装 下面配置一下载源 # 清华大学源(最常用) conda config --add channels https://mirrors.tuna.tsinghua.edu.cn…...

Unity VR/MR开发-VR开发与传统3D开发的差异

视频讲解链接:【XR马斯维】VR/MR开发与传统3D开发的差异【UnityVR/MR开发教程--入门】_哔哩哔哩_bilibili...

跨平台商品数据接口的标准化与规范化发展路径:淘宝京东拼多多的最新实践

在电商行业蓬勃发展的当下,多平台运营已成为众多商家的必然选择。然而,不同电商平台在商品数据接口方面存在差异,导致商家在跨平台运营时面临诸多挑战,如数据对接困难、运营效率低下、用户体验不一致等。跨平台商品数据接口的标准…...

CppCon 2015 学习:Simple, Extensible Pattern Matching in C++14

什么是 Pattern Matching(模式匹配) ❝ 模式匹配就是一种“描述式”的写法,不需要你手动判断、提取数据,而是直接描述你希望的数据结构是什么样子,系统自动判断并提取。❞ 你给的定义拆解: ✴ Instead of …...

Axure Rp 11 安装、汉化、授权

Axure Rp 11 安装、汉化、授权 1、前言2、汉化2.1、汉化文件下载2.2、windows汉化流程2.3、 macOs汉化流程 3、授权 1、前言 Axure Rp 11官方下载链接:https://www.axure.com/downloadthanks 2、汉化 2.1、汉化文件下载 链接: https://pan.baidu.com/s/18Clf…...